Remote Access

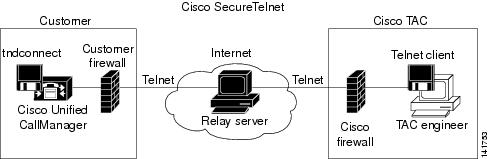

リモート アクセスを使用すると、必要なすべての装置に対して Terminal Services セッション(リモート ポート 3389)、HTTP セッション(リモート ポート 80)、および Telnet セッション(リモート ポート 23)を確立できます。

注意 |

ダイヤルインを設定する場合は、システムに対する脆弱性となるため、login:cisco または password:cisco は使用しないでください。 |

TAC エンジニアが次のいずれかの方法を使用してデバイスにリモート アクセスすることを許可すると、多くの問題を非常に迅速に解決できます。

-

パブリック IP アドレスが設定された装置

-

ダイヤルイン アクセス:(プリファレンスの高い順に)アナログ モデム、統合デジタル通信網(ISDN)モデム、バーチャル プライベート ネットワーク(VPN)

-

ネットワーク アドレス変換(NAT):プライベート IP アドレスが設定された装置へのアクセスを可能にする IOS およびプライベート インターネット エクスチェンジ(PIX)。

エンジニアの介入時にファイアウォールによって IOS トラフィックと PIX トラフィックが遮断されないこと、およびサーバ上で Terminal Services などの必要なすべてのサービスが開始されていることを確認してください。

(注) |

TAC では、すべてのアクセス情報は厳重に管理されます。また、お客様の同意なしにシステムを変更することはありません。 |

フィードバック

フィードバック