展開とプロビジョニングの概要

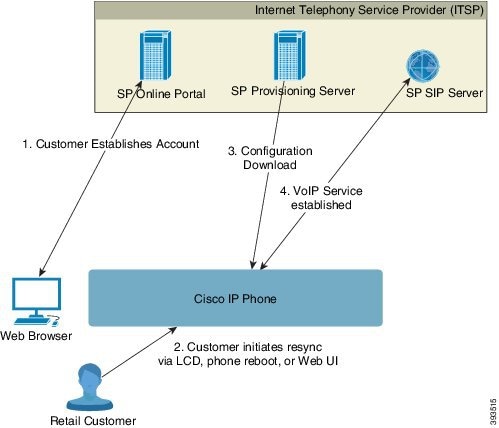

Cisco ATA 191 および 192 アナログ電話アダプタ (ATA) は、VoIP サービス プロバイダーによる家庭および中小企業の顧客への大量導入を目的としています。 ビジネスまたはエンタープライズ環境では、これらの ATA はターミナル ノードとして機能できます。 これらのデバイスはインターネット上に広く分散されており、顧客構内のルーターやファイアウォールを介して接続されています。

ATA は、サービス プロバイダーのバックエンド機器のリモート拡張機能として使用できます。 リモート管理と構成により、顧客構内の IP テレフォニー デバイスの適切な動作が保証されます。

このカスタマイズされた継続的な構成は、次の機能によってサポートされています。

-

エンドポイントの信頼性の高いリモート制御

-

エンドポイントを制御する通信の暗号化

-

簡素化されたエンドポイントアカウントバインディング

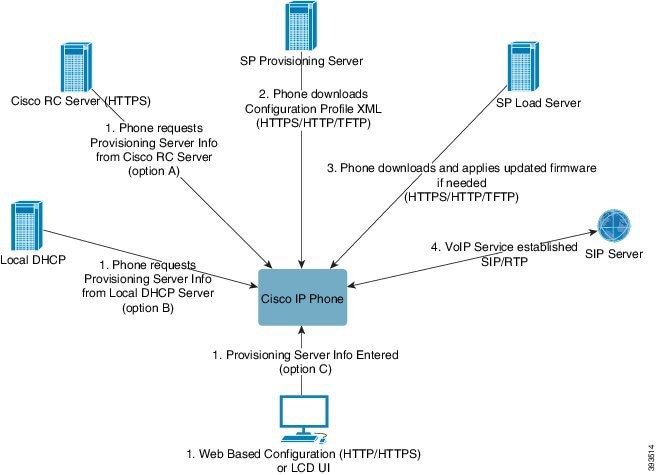

電話機は、設定プロファイルまたは更新されたファームウェアをリモート サーバーからダウンロードするようにプロビジョニングできます。 ダウンロードは、電話機がネットワークに接続されたとき、電源が投入されたとき、および設定された間隔で実行できます。 プロビジョニングは通常、サービス プロバイダーに共通する大容量の Voice-over-IP (VoIP) 展開の一部です。 構成プロファイルまたは更新されたファームウェアは、TFTP、HTTP、または HTTPS を使用してデバイスに転送されます。

-

電話機がまだ設定されていない場合は、プロビジョニング サーバーの情報が次のいずれかのオプションを通じて電話機に適用されます。 -

HTTPS 経由で Cisco EDOS RC サーバーからダウンロードされました。

-

ローカル DHCP サーバーからクエリされます。

-

Cisco 電話の Web ベースの設定ユーティリティから入力します。

-

-

電話機は、プロビジョニング サーバー情報を使用して、HTTPS、HTTP、または TFTP 経由で構成 XML をダウンロードして適用します。

-

電話機は、必要に応じて、HTTPS、HTTP、または TFTP 経由で更新されたファームウェアをダウンロードして適用します。

-

VOIP サービスは、指定された構成とファームウェアを使用して確立されます。

このドキュメントでは、「電話」および「デバイス」という用語は ATA を意味します。

フィードバック

フィードバック