社内での事前プロビジョニングとプロビジョニング サーバー

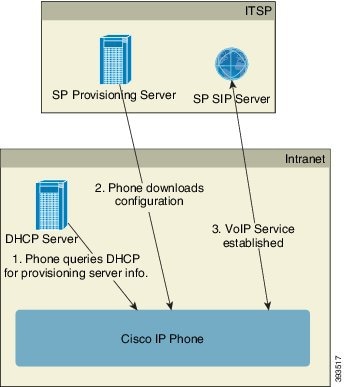

サービス プロバイダーは、プロファイルを使用して、RC ユニット以外で、電話機を事前プロビジョニングします。 事前プロビジョニング プロファイルには、電話機を再同期するための制限されたパラメータを含めることができます。 プロファイルには、リモート サーバーで提供されるすべてのパラメータを含めることもできます。 デフォルトでは、電話機は電源投入時に、プロファイルで設定された間隔で再同期します。 ユーザーが顧客宅内の電話機に接続すると、デバイスは更新されたプロファイルとすべてのファームウェア アップデートをダウンロードします。

この事前プロビジョニング、導入、およびリモート プロビジョニングのプロセスには、さまざまな方法があります。

フィードバック

フィードバック