PRP について

Parallel Redundancy Protocol(PRP)は、国際規格 IEC 62439-3 で定義されています。PRP は、イーサネット ネットワークでヒットレス冗長性(障害後の回復時間ゼロ)を提供するように設計されています。

(注) |

PRP は、Cisco IOS XE Cupertino 17.7.1 以降の IE-9320-26S2C-E と IE-9320-26S2C-A、Cisco IOX XE Dublin 17.12.1 以降の IE-9320-22S2C4X-E と IE-9320-22S2C4X-A のように、複数の Cisco Catalyst IE9300 高耐久性シリーズ スイッチ でサポートされています。 |

ネットワーク障害から回復するために、RSTP、REP、MRP などのプロトコルを使用してメッシュトポロジまたはリングトポロジで接続されたネットワーク要素によって冗長性を提供できます。この場合、ネットワーク障害が発生するとネットワーク内の一部が再構成され、トラフィックが再び流れるようになります(通常、ブロックされたポートを開くことによって)。これらの冗長性スキームでは、ネットワークが回復し、トラフィックが再び流れるまでに数ミリ秒から数秒かかることがあります。

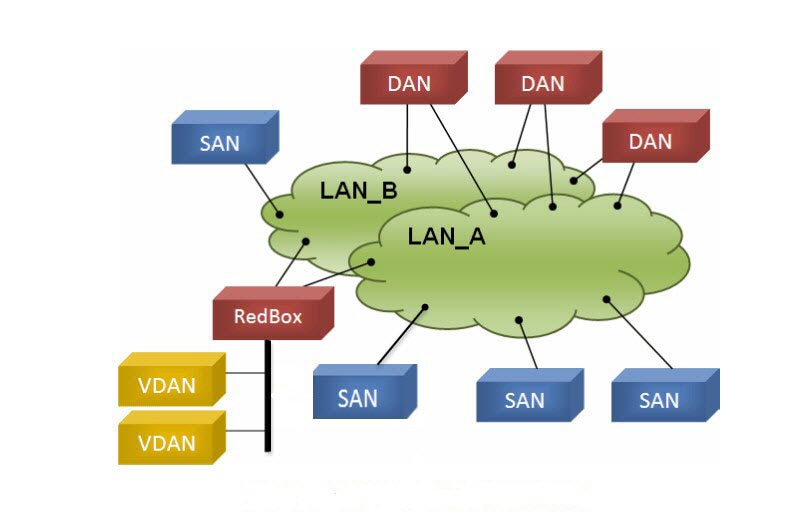

PRP は異なる方式を使用します。この方式では、2 つのネットワーク インターフェイスを 2 つの独立した分離された並列ネットワーク(LAN-A と LAN-B)に接続することで、(ネットワーク要素ではなく)エンドノードが冗長性を実装します。これらのデュアル接続ノード(DAN)のそれぞれには、ネットワーク内の他のすべての DAN への冗長経路があります。

DAN は、2 つのネットワーク インターフェイスを介して 2 つのパケットを宛先ノードに同時に送信します。宛先ノードが重複パケットを容易に区別できるように、シーケンス番号を含む冗長制御トレーラ(RCT)が各フレームに追加されます。宛先 DAN は最初のパケットを正常に受信すると RCT を削除してパケットを消費します。2 番目のパケットが正常に到着した場合、そのパケットは破棄されます。経路の 1 つで障害が発生した場合、トラフィックは中断されることなくもう一方の経路に流れ続け、回復時間ゼロが求められます。

LAN-A または LAN-B のいずれかにのみ接続するネットワーク内の非冗長エンドポイントは、シングル接続ノード(SAN)と呼ばれます。

冗長ボックス(RedBox)は、2 つのネットワークポートがなく、PRP を実装していないエンドノードが冗長性を実装する必要がある場合に使用されます。このようなエンドノードは、デバイスに代わって 2 つの異なるネットワークへの接続を提供する RedBox に接続できます。RedBox の背後にあるノードは、DAN などの他のノードに見えるため、「仮想 DAN(VDAN)」と呼ばれます。RedBox 自体は DAN であり、VDAN に代わってプロキシとして機能します。

冗長性を管理し、他の DAN の存在を確認するために、DAN は定期的に監視フレームを送信し、他の DAN が送信した監視フレームを評価できます。

スイッチの役割

IE-9320-26S2C-A、IE-9320-26S2C-E、IE-9320-22S2C4X-A、および IE-9320-22S2C4X-E スイッチは、2 つの各 LAN へのギガビット イーサネット ポート接続を使用した RedBox 機能を実装しています。

PRP チャネル

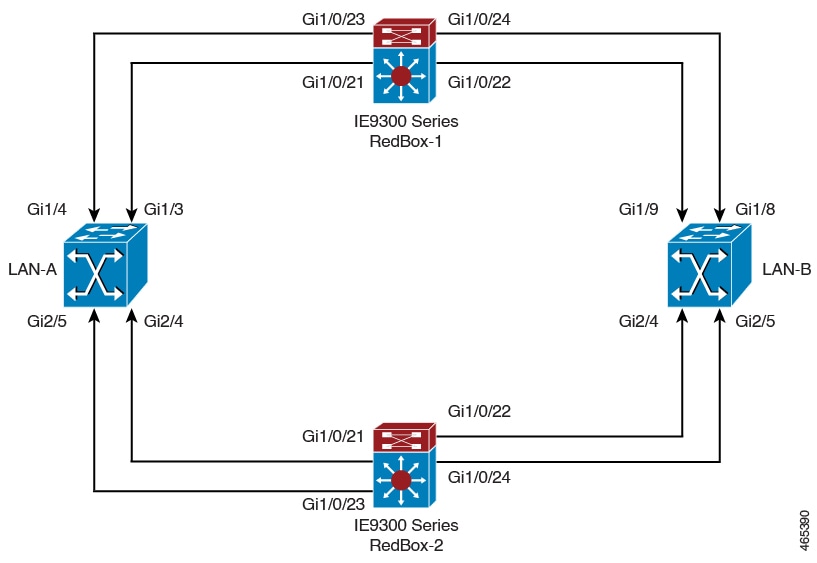

PRP チャネルまたはチャネルグループは、2 つのギガビット イーサネット インターフェイス(アクセス、トランクまたはルーテッド)を単一のリンクに集約する論理インターフェイスです。チャネルグループでは、小さい番号のギガビット イーサネット メンバー ポートがプライマリポートで、LAN-A に接続します。大きい番号のポートはセカンダリポートで、LAN-B に接続します。

これらのメンバーポートの少なくとも 1 つが稼働し続け、トラフィックを送信する限り、PRP チャネルも稼働したままになります。両方のメンバーポートがダウンした場合、チャネルもダウンします。サポートされる PRP チャネルグループの総数は、スイッチごとに 2 つです。次の表に示すように、各スイッチシリーズの各グループに使用できるインターフェイスは固定されています。

|

PRP チャネル番号 |

IE9300 シリーズ |

|---|---|

|

PRP チャネル 1 |

Gi1/0/21(LAN-A)および Gi1/0/22(LAN-B) |

|

PRP チャネル 2 |

Gi1/0/23(LAN-A)および Gi1/0/24(LAN-B) |

混合トラフィックと監視フレーム

RedBox PRP チャネルグループから出力されるトラフィックは、混合可能、つまり宛先を SAN(LAN-A または LAN-B でのみ接続)または DAN にすることができます。SAN のパケットの複製を防ぐため、スイッチは受信した DAN エントリのスーパバイザフレームから、および SAN の非 PRP(通常トラフィック)フレームから送信元 MAC アドレスを学習し、これらのアドレスをノード テーブルに保存します。PRP チャネルから SAN の MAC アドレスにパケットを転送すると、スイッチはエントリを検索し、パケットを複製する代わりに送信先 LAN を決定します。

VDAN の接続された RedBox は、これらの VDAN の代理で監視フレームを送信する必要があります。他のすべてのポートに着信し、PRP チャネルポートから送信されるトラフィックの場合、スイッチは、送信元 MAC アドレスを学習して VDAN テーブルに追加し、それらのアドレスに対応する監視フレームの送信を開始します。学習された VDAN エントリにはエージングが適用されます。

x の説明に従って、ノードテーブルと VDAN テーブルにスタティックエントリを追加できます。ノードテーブルと VDAN テーブルを表示したり、エントリを消去したりすることもできます。y および z を参照してください。

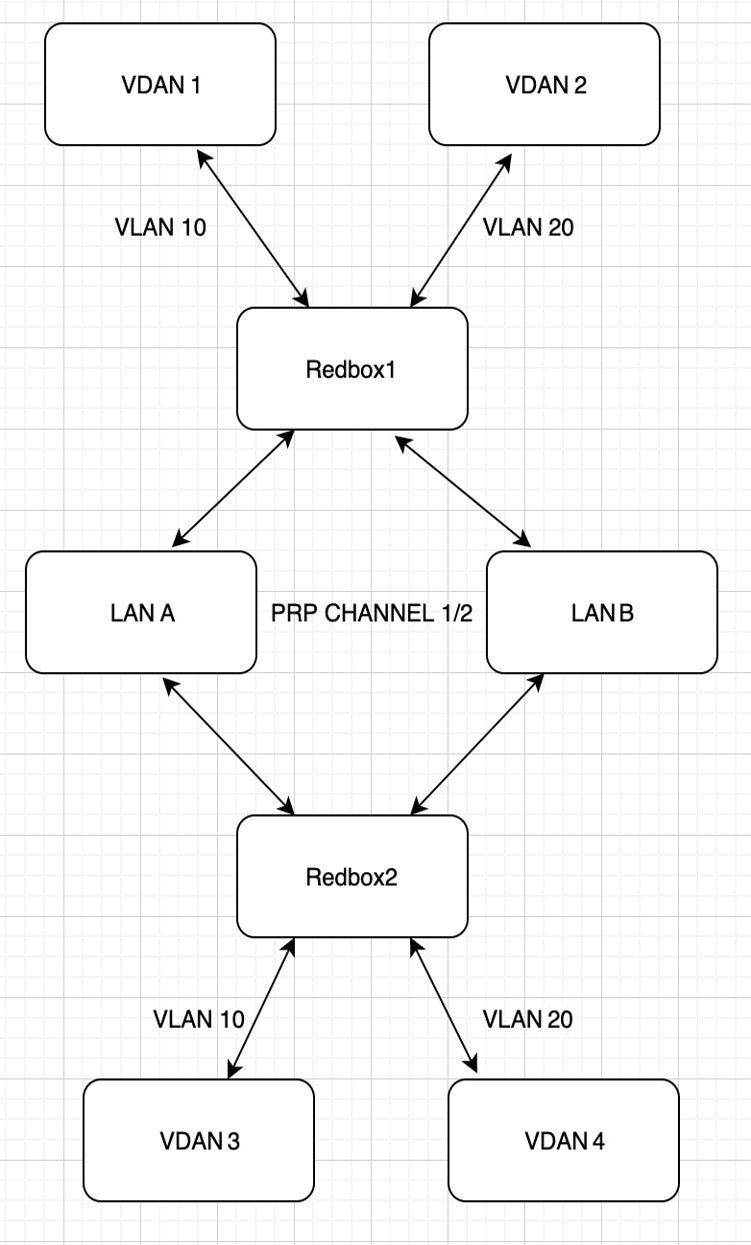

監視フレームの VLAN タグ

Cisco Catalyst IE9300 高耐久性シリーズ スイッチ は、監視フレームの VLAN タギングをサポートします。PRP VLAN タギングでは、PRP インターフェイスをトランクモードに設定する必要があります。この機能を使用すると、PRP チャネルの監視フレームで VLAN ID を指定できます。

次の設定例では、PRP チャネル 1 インターフェイスがトランクモードに設定され、VLAN 10 および 20 が許可されています。監視フレームは VLAN ID 10 を使用してタグ付けされます。RedBox1 は、VDAN に代わり PRP VLAN ID を使用して監視フレームを送信しますが、VDAN からの通常のトラフィックは、PRP トランクの VLAN 設定に基づいて PRP チャネルを通過します。

設定の詳細については、監視フレームの VLAN タギングを使用した PRP チャネルの設定を参照してください。

フィードバック

フィードバック