ループ検出ガードの制約事項

ループ検出ガードは、レイヤ 2 物理インターフェイスでのみ設定できます。ポートチャネル、スイッチ仮想インターフェイス(SVI)、トンネルなどのレイヤ 3 ポートおよび仮想インターフェイスはサポートされません。

The documentation set for this product strives to use bias-free language. For the purposes of this documentation set, bias-free is defined as language that does not imply discrimination based on age, disability, gender, racial identity, ethnic identity, sexual orientation, socioeconomic status, and intersectionality. Exceptions may be present in the documentation due to language that is hardcoded in the user interfaces of the product software, language used based on RFP documentation, or language that is used by a referenced third-party product. Learn more about how Cisco is using Inclusive Language.

ループ検出ガードは、レイヤ 2 物理インターフェイスでのみ設定できます。ポートチャネル、スイッチ仮想インターフェイス(SVI)、トンネルなどのレイヤ 3 ポートおよび仮想インターフェイスはサポートされません。

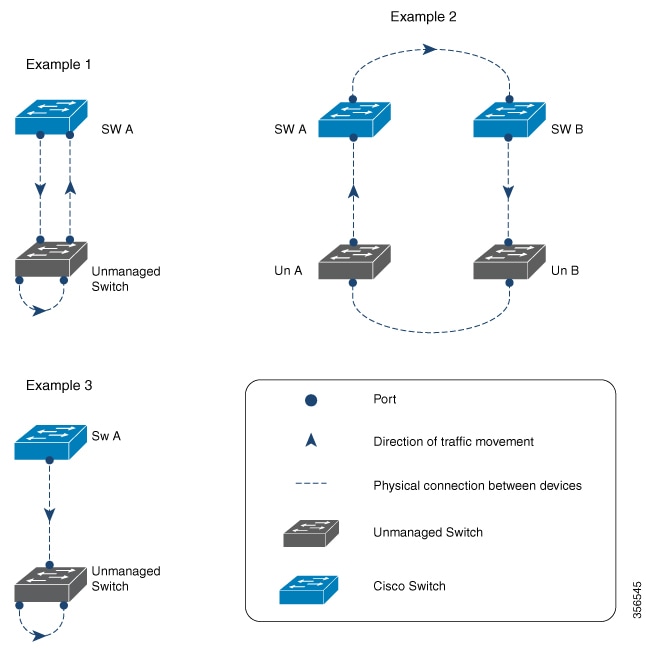

コンピュータネットワークでは、2つのエンドポイント間に複数のレイヤ 2 パスがあるネットワークループが発生する可能性があります。ネットワーク内の 2 つのスイッチ間に複数の接続がある場合、または同じスイッチ上の 2 つのポートが相互に接続されている場合が考えられます。次の図に、ネットワークループの例をいくつか示します。

例 1:ネットワーク内にあるスイッチ SW A は、1 つのポートでアンマネージドスイッチにトラフィックを送信し、別のポートで同じアンマネージドスイッチからのトラフィックを受信しています。アンマネージドスイッチでは、トラフィックを受信するポートが、ネットワーク内の SW A にトラフィックを送信するポートに接続されているため、ネットワークループが発生しています。

例 2:この例では、ネットワーク内の 2 台のスイッチ(SW A と SW B)と 2 台のアンマネージドスイッチ(Un A と Un B)の 4 台のスイッチを含むネットワークループを示します。トラフィックは、SW A から SW B、Un A から Un B、そして SW A に戻る順に移動するため、ネットワークループが発生しています。

例 3:アンマネージドスイッチの 2 つのポートが相互に接続されているため、ネットワークループが発生しています。

通常、この目的(ネットワークループを防ぐ)のために設定されるプロトコルはスパニングツリープロトコル(STP)ですが、STP を認識しないネットワーク内にアンマネージドスイッチが存在する場合や、STP がネットワーク上で設定されていない状況では、ループ検出ガードが適しています。

ループ検出ガードは、インターフェイスレベルでイネーブルです。ループを検出するため、システムはインターフェイスからループ検出フレームを事前に設定された間隔で送信します。ループが検出されると、設定されたアクションが実行されます。

デフォルトでは、ループ検出ガードはディセーブルになっています。この機能をイネーブルにすると、次のいずれかのアクションを設定できます。

トラフィックを送信するポートをエラーディセーブルにします。

トラフィックを受信するポートをエラーディセーブルにします(デフォルト)。

エラーメッセージを表示し、ポートをディセーブルにしません。

ポートがエラーディセーブルになっている場合、そのポートでトラフィックは送受信されません。

デバイスでループ検出ガードと STP の両方が有効になっている場合、STP がネットワークのループモニタリングを引き継ぎます。この場合、ループ検出パケットはネットワークで受信も処理もされません。

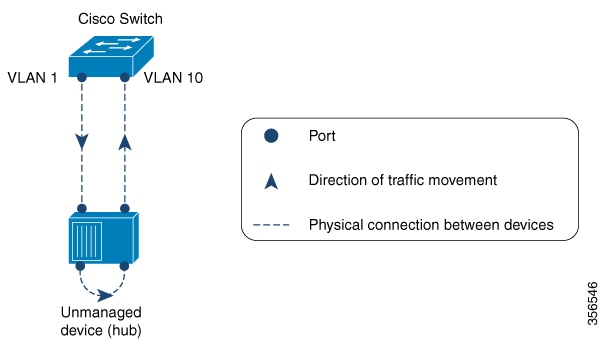

以下の理由から、ハブに接続されているスイッチでこの機能を設定することは推奨されません。ハブは、すべてのインターフェイスにトラフィックをフラッディングします。ネットワーク内のスイッチが同じハブからのトラフィックを異なる VLAN のポートで受信している場合は、これらの宛先ポートを誤ってエラーディセーブルにする可能性があります。次の図は、このような状況を示します。VLAN 1 のポートがハブにトラフィックを送信しています。スイッチはまた、同じハブからのトラフィックを、異なる VLAN(VLAN 10)のポートで受信します。ループ検出ガードを設定した場合(および宛先ポートをエラーディセーブルにするデフォルトアクションを設定した場合)、VLAN 10 のポートはブロックされます。(ポートをエラーディセーブルにする代わりに)メッセージを表示するオプションを設定することも推奨されません。これは、ハブに設定されたインターフェイスの数と同じ数だけメッセージが表示されるため、CPU が過負荷になるためです。

この機能はデフォルトで無効に設定されています。ループ検出ガードを有効にして、ループが検出されたときにシステムに実行させるアクションを設定するには、次の手順を実行します。

| コマンドまたはアクション | 目的 | |||

|---|---|---|---|---|

| ステップ 1 |

enable 例: |

特権 EXEC モードを有効にします。パスワードを入力します(要求された場合)。 |

||

| ステップ 2 |

configure terminal 例: |

グローバル コンフィギュレーション モードを開始します。 |

||

| ステップ 3 |

interface { interface-id| subinterface-id| vlan-id} 例: |

インターフェイス コンフィギュレーション モードを開始します。デバイスでループ検出ガードを設定するには、物理インターフェイスのみを指定します。PortChannel、スイッチ仮想インターフェイス(SVI)、トンネルなどのレイヤ 3 ポートおよび仮想インターフェイスはサポートされません。 |

||

| ステップ 4 |

[ no] loopdetect 例: |

デバイスでループ検出ガードをイネーブルにします。設定されたインターフェイスからループ検出フレームが送信されます。ループ検出ガードをイネーブルにするには、キーワードを指定せずに loopdetect コマンドを使用します。 この機能を無効化するには、このコマンドの no 形式を使用します。

|

||

| ステップ 5 |

[ no] loopdetect{ time| action syslog| source-port} 例: |

ループ検出フレームが送信される頻度と、ループが検出されたときにシステムが実行するアクションを指定します。アクションを指定しない場合、宛先ポートはデフォルトでエラーディセーブルになります。 次の設定を行えます。

左側の設定例( |

||

| ステップ 6 |

end 例: |

特権 EXEC モードに戻ります。 |

||

| ステップ 7 |

show loopdetect 例: |

ループ検出ガードがイネーブルになっているすべてのインターフェイス、ループ検出パケットが送信される頻度、および物理インターフェイスのステータスを表示します。 |

| 関連項目 | マニュアル タイトル |

|---|---|

|

この章で使用するコマンドの完全な構文および使用方法の詳細。 |

の「Layer 2/3 Commands」の項を参照してくださいCommand Reference (Catalyst 9400 Series Switches) |

次の表に、このモジュールで説明する機能のリリースおよび関連情報を示します。

これらの機能は、特に明記されていない限り、導入されたリリース以降のすべてのリリースで使用できます。

|

リリース |

機能 |

機能情報 |

|---|---|---|

|

Cisco IOS XE Amsterdam 17.2.1 |

ループ検出ガード |

ループ検出ガードは、STPが設定されていないネットワーク、または STP が設定されているネットワーク内の管理対象外デバイスのネットワークループを防止します。 |

Cisco Feature Navigator を使用すると、プラットフォームおよびソフトウェアイメージのサポート情報を検索できます。Cisco Feature Navigator には、http://www.cisco.com/go/cfn [英語] からアクセスします。