TACACS+ の前提条件

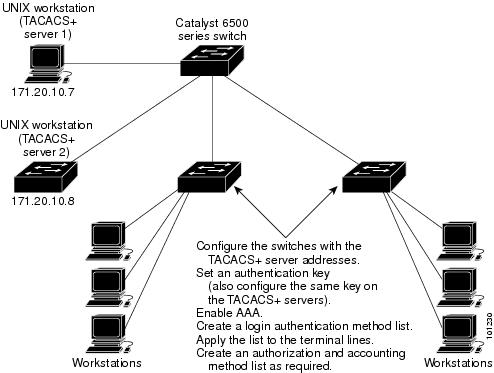

TACACS+ によるスイッチ アクセスのセット アップと設定の前提条件は、次のとおりです(示されている順序で実行する必要があります)。

-

スイッチに TACACS+ サーバー アドレスとスイッチを設定します。

-

認証キーを設定します。

-

TACACS+ サーバでステップ 2 からキーを設定します。

-

認証、許可、アカウンティング(AAA)をイネーブルにする。

-

ログイン認証方式リストを作成します。

-

端末回線にリストを適用します。

-

認証およびアカウンティング方式のリストを作成します。

TACACS+ によるスイッチ アクセスの制御の前提条件は、次のとおりです。

-

スイッチ上で TACACS+ 機能を設定するには、設定済みの TACACS+ サーバーにアクセスする必要があります。また、通常 LINUX または Windows ワークステーション上で稼働する TACACS+ デーモンのデータベースで管理されている TACACS+ サービスにもアクセスする必要があります。

-

スイッチで TACACS+ を使用するには、TACACS+ デーモン ソフトウェアが稼働するシステムが必要です。

-

TACACS+ を使用するには、それをイネーブルにする必要があります。

-

許可は、使用するスイッチでイネーブルにする必要があります。

-

ユーザは TACACS+ 許可に進む前に、まず TACACS+ 認証を正常に完了する必要があります。

-

このセクションに記載されている AAA コマンドのいずれかを使用するには、まず aaa new-model コマンドを使用して AAA をイネーブルにする必要があります。

-

最低限、TACACS+ デーモンを維持するホスト(1 つまたは複数)を特定し、TACACS+ 認証の方式リストを定義する必要があります。また、任意で TACACS+ 許可およびアカウンティングの方式リストを定義できます。

-

方式リストは実行される認証のタイプと実行順序を定義します。このリストを特定のポートに適用してから、定義済み認証方式を実行する必要があります。唯一の例外はデフォルトの方式リスト(偶然に default と名前が付けられている)です。デフォルトの方式リストは、名前付き方式リストを明示的に定義されたインターフェイスを除いて、自動的にすべてのポートに適用されます。定義済みの方式リストは、デフォルトの方式リストに優先します。

-

TACACS+ を使用して認証を行った場合は、TACACS+ を使用して特権 EXEC アクセスを許可します。

-

認証に TACACS+ を使用しなかった場合は、ローカル データベースを使用します。

フィードバック

フィードバック