|

ステップ 1

|

enable

|

|

|

ステップ 2

|

configure terminal

Device# configure terminal

|

グローバル コンフィギュレーション モードを開始します。

|

|

ステップ 3

|

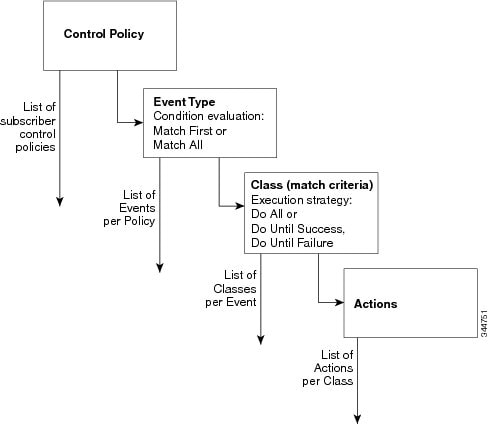

policy-map type control subscriber control-policy-name

Device(config)# policy-map type control subscriber POLICY_1

|

加入者セッションに対する制御ポリシーを定義します。

|

|

ステップ 4

|

event event-name [match-all | match-first]

Device(config-event-control-policymap)# event session-started

|

条件が満たされた場合に制御ポリシーのアクションをトリガーするイベントのタイプを指定します。

|

|

ステップ 5

|

priority-number class {control-class-name | always} [do-all | do-until-failure | do-until-success]

Device(config-class-control-policymap)# 10 class always

|

制御ポリシーを制御クラスの 1 つ以上のアクションに関連付けます。

|

|

ステップ 6

|

action-number activate {policy type control subscriber control-policy-name [child [no-propagation | concurrent] | service-template template-name [aaa-list list-name] [precedence number] [replace-all]}

Device(config-action-control-policymap)# 10 activate service-template FALLBACK

|

(任意)加入者セッションの制御ポリシーまたはサービステンプレートをアクティブ化します。

|

|

ステップ 7

|

action-number authenticate using {dot1x | mab | webauth} [aaa {authc-list authc-list-name | authz-list authz-list-name]} [merge] [parameter-map map-name] [priority priority-number] [replace | replace-all] [retries number {retry-time seconds}]

Device(config-action-control-policymap)# 10 authenticate using dot1x priority 10

|

(任意)指定されたメソッドを使用して加入者セッションの認証を開始します。

|

|

ステップ 8

|

action-number authentication-restart seconds

Device(config-action-control-policymap)# 20 authentication-restart 60

|

(任意)認証または承認の失敗後に認証プロセスを再開するタイマーを設定します。

|

|

ステップ 9

|

action-number authorize

Device(config-action-control-policymap)# 10 authorize

|

|

|

ステップ 10

|

action-number clear-authenticated-data-hosts-on-port

Device(config-action-control-policymap)# 20 clear-authenticated-data-hosts-on-port

|

(任意)認証が失敗した後、ポート上の認証済みデータホストをクリアします。

|

|

ステップ 11

|

action-number clear-session

Device(config-action-control-policymap)# 30 clear-session

|

(任意)アクティブな加入者セッションをクリアします。

|

|

ステップ 12

|

action-number deactivate {policy type control subscriber control-policy-name | service-template template-name}

Device(config-action-control-policymap)# 20 deactivate service-template interface_template

|

(任意)加入者セッションの制御ポリシーまたはサービステンプレートを非アクティブ化します。

|

|

ステップ 13

|

action-number err-disable

Device(config-action-control-policymap)# 10 err-disable

|

(任意)セッション違反イベント後、ポートを一時的に無効にします。

|

|

ステップ 14

|

action-number pause reauthentication

Device(config-action-control-policymap)# 20 pause reauthentication

|

|

|

ステップ 15

|

action-number protect

Device(config-action-control-policymap)# 10 protect

|

(任意)セッション違反イベント後、違反パケットをサイレントにドロップします。

|

|

ステップ 16

|

action-number replace

Device(config-action-control-policymap)# 10 replace

|

(任意)違反イベント後、既存のセッションをクリアして新しいセッションを作成します。

|

|

ステップ 17

|

action-number restrict

Device(config-action-control-policymap)# 10 restrict

|

(任意)セッション違反イベント後、違反パケットをドロップして syslog エントリを生成します。

|

|

ステップ 18

|

action-number resume reauthentication

Device(config-action-control-policymap)# 20 resume reauthentication

|

|

|

ステップ 19

|

action-number set-timer timer-name seconds

Device(config-action-control-policymap)# 20 set-timer RESTART 60

|

|

|

ステップ 20

|

action-number terminate {dot1x | mab | webauth}

Device(config-action-control-policymap)# 20 terminate webauth

|

|

|

ステップ 21

|

action-number unauthorize

Device(config-action-control-policymap)# 20 unauthorize

|

(任意)加入者セッションからすべての承認データを削除します。

|

|

ステップ 22

|

end

Device(config-action-control-policymap)# end

|

(任意)制御ポリシー マップ アクション コンフィギュレーション モードを終了し、特権 EXEC モードに戻ります。

|

|

ステップ 23

|

show policy-map type control subscriber {all | name control-policy-name}

Device# show policy-map type control subscriber POLICY_1

|

(任意)アイデンティティ制御ポリシーに関する情報を表示します。

|

フィードバック

フィードバック