コネクタとは

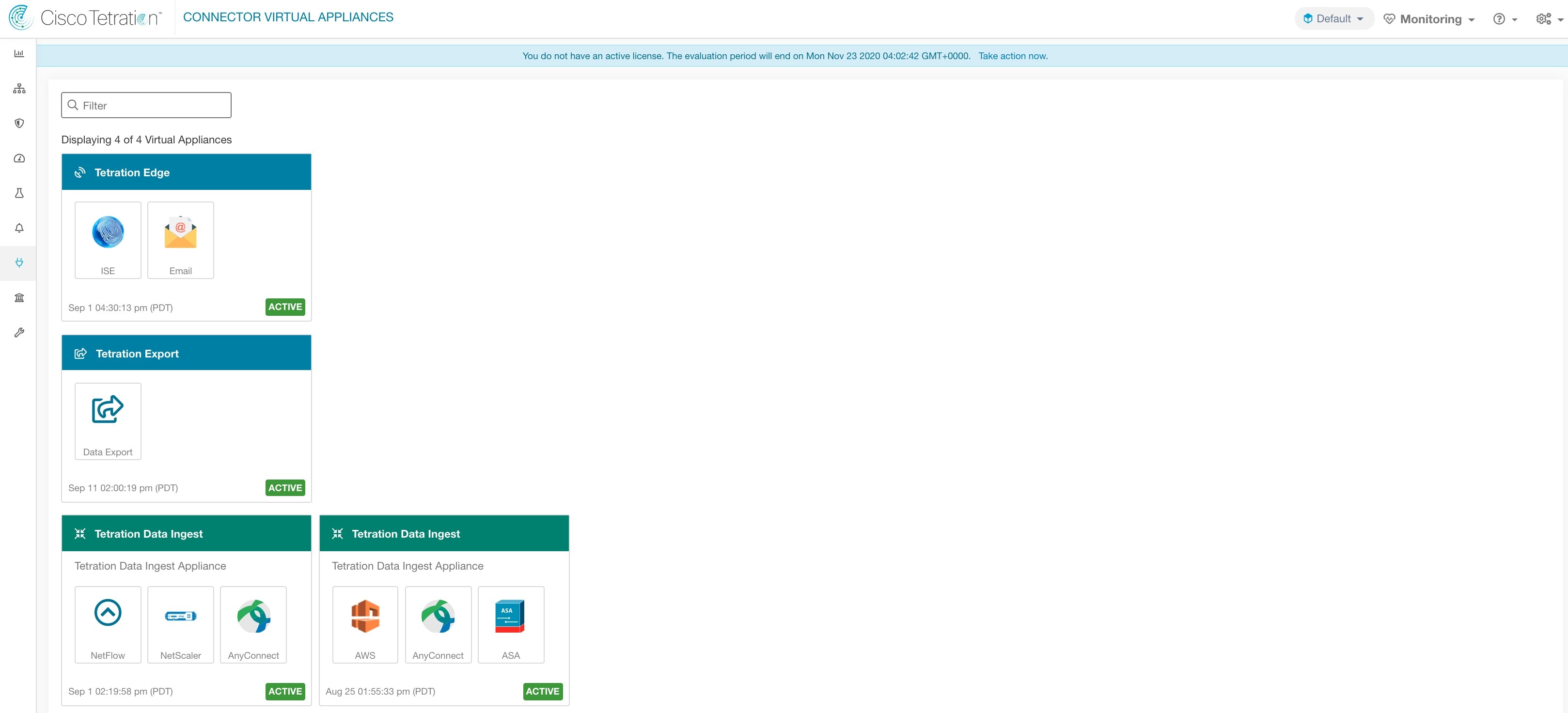

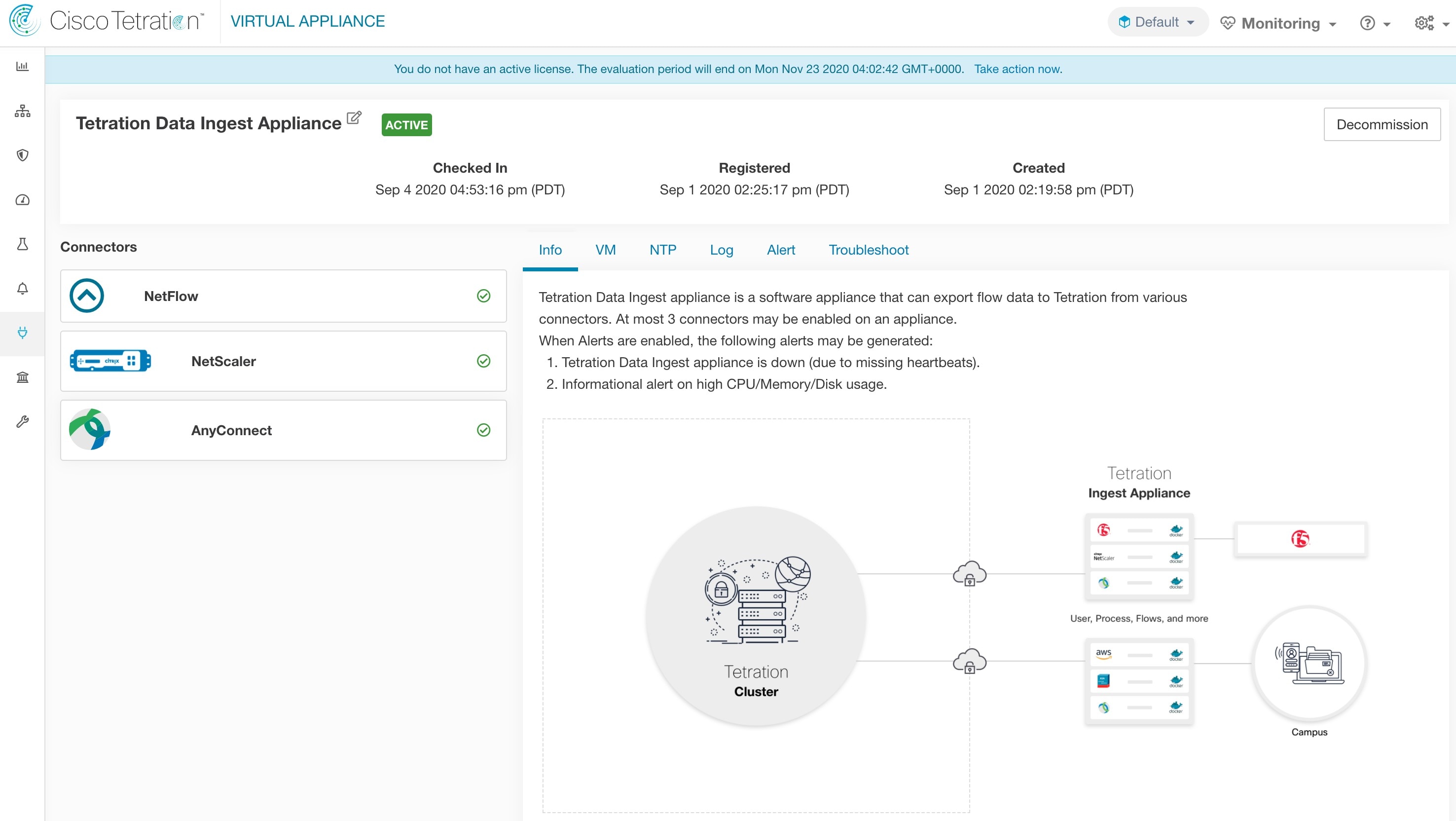

Cisco Secure Workload のコネクタは、 Cisco Secure Workload が異なる目的のためにさまざまなリソースと情報をやり取りし、データを収集できるように統合されています。コネクタを設定して使用するには、ナビゲーションウィンドウで、 の順に選択します。

(注) |

コネクタには仮想アプライアンスが必要です。詳細については、「コネクタ用の仮想アプライアンス」を参照してください。 |

フローの取り込み用のコネクタ

コネクタは、フロー取り込みのために、フロー観測をさまざまなネットワークスイッチ、ルータ、およびその他のミドルボックス (ロードバランサやファイアウォールなど)から Secure Workload にストリーミングします。

Secure Workload は、NetFlow v9、IPFIX、およびカスタムプロトコルを介したフローの取り込みをサポートします。ミドルボックスコネクタはフロー観測の他に、クライアント側とサーバー側のフローをアクティブにつなぎ合わせて、どのクライアントフローがどのサーバーフローに関連しているかを把握します。

|

コネクタ |

説明 |

仮想アプライアンス上に展開 |

|---|---|---|

|

NetFlow |

ルータやスイッチなどのネットワークデバイスから NetFlow V9 や IP-FIX テレメトリを収集します。 |

Cisco Secure Workload Ingest |

|

F5 BIG-IP |

F5 BIG-IP からテレメトリを収集し、クライアント側とサーバー側のフローをつなぎ合わせ、ユーザー属性でクライアントインベントリを充実させます。 |

Cisco Secure Workload Ingest |

|

Citrix NetScaler |

Citrix ADC からテレメトリを収集し、クライアント側とサーバー側のフローをつなぎ合わせます。 |

Cisco Secure Workload Ingest |

|

Cisco Secure Connector Firewall |

Cisco Secure Firewall ASA および Cisco Secure Firewall Threat Defense からテレメトリデータを収集し、クライアント側とサーバー側のフローをつなぎ合わせます。 |

Cisco Secure Workload Ingest |

|

Meraki |

Meraki ファイアウォールからテレメトリデータを収集します。 |

Cisco Secure Workload Ingest |

|

ERSPAN |

ERSPAN をサポートするネットワークデバイスから ERSPAN テレメトリデータを収集します。 |

Cisco Secure Workload Ingest |

|

関連項目 |

– |

必要な仮想アプライアンスについては、「コネクタ用の仮想アプライアンス」を参照してください。

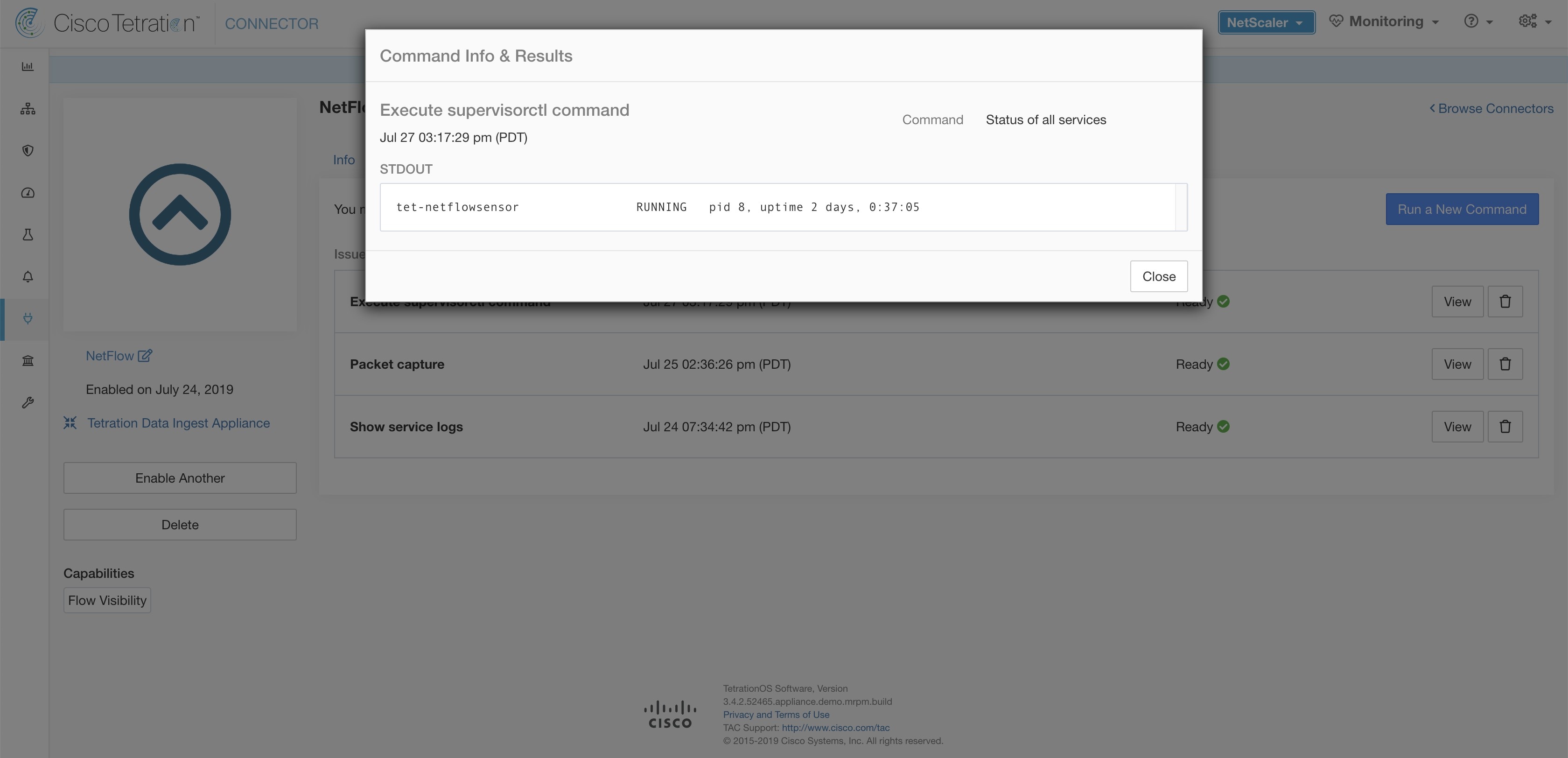

NetFlow コネクタ

NetFlow コネクタを使用することにより、Secure Workload は、ネットワーク内のルータおよびスイッチからフロー観測データを取り込むことができます。

このソリューションを使用すると、処理のために Secure Workload Ingest アプライアンスでホストされている NetFlow コネクタに、Cisco スイッチから NetFlow レコードがリレーされるため、ホストでのソフトウェアエージェントの実行を回避できます。

NetFlow とは

NetFlow プロトコルを使用すると、ルータとスイッチを通過するトラフィックをフローに集約し、それらのフローをフローコレクターにエクスポートできます。

フローコレクタはこれらのフローレコードを受け取ると、オフラインでクエリと分析を行えるようにフローストレージに保存します。シスコ製ルータとスイッチは、NetFlow をサポートしています。

通常、セットアップには次の手順が含まれます。

-

1 つ以上のネットワークデバイスで NetFlow 機能を有効にし、デバイスがエクスポートする必要があるフローテンプレートを設定します。

-

リモート ネットワーク デバイスで NetFlow コレクタのエンドポイント情報を設定します。この NetFlow コレクタが、設定されたエンドポイントでリッスンし、NetFlow フローレコードを受信して処理します。

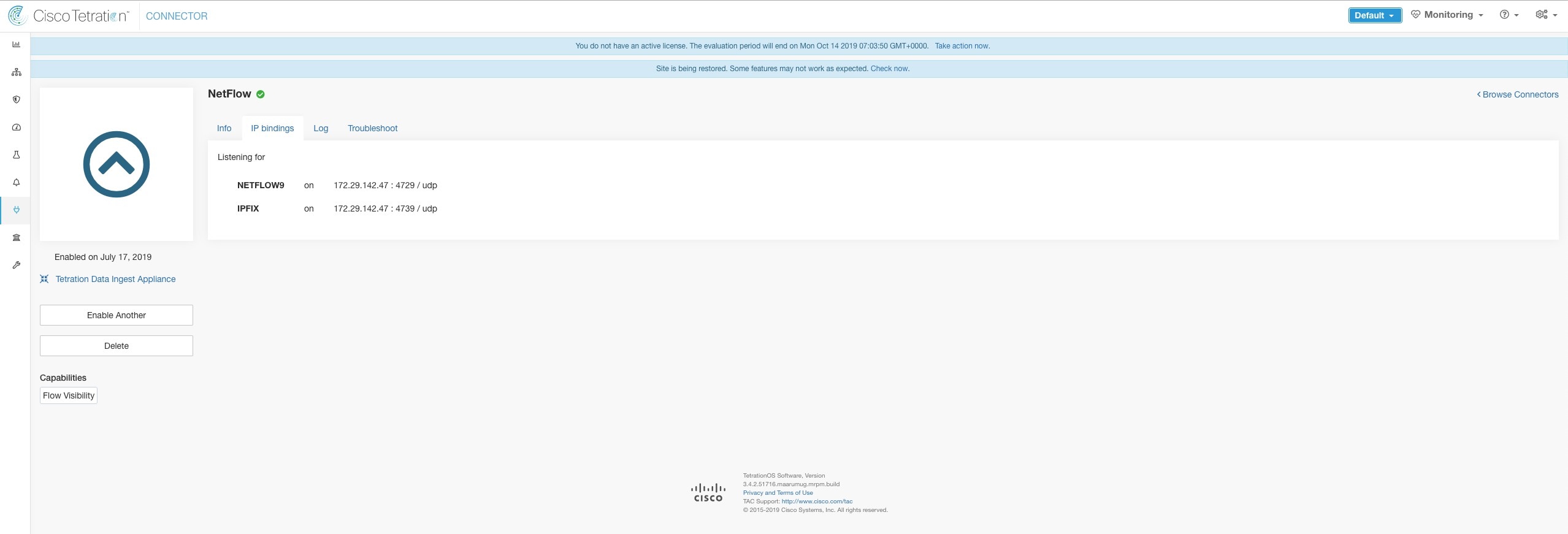

Cisco Secure Workload へのフローの取り込み

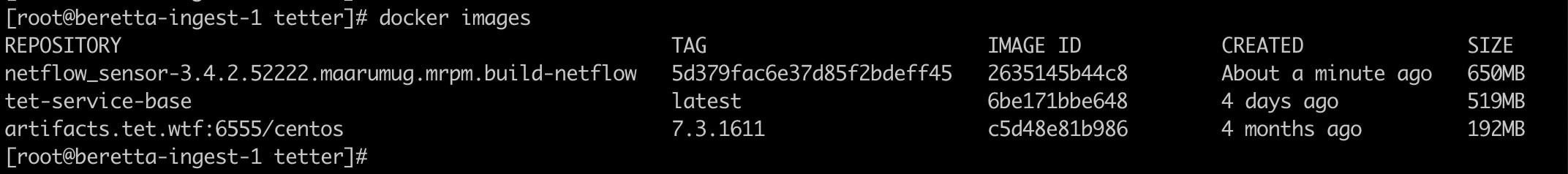

NetFlow コネクタは、本質的に NetFlow コレクタです。コネクタは、ネットワークデバイスからフローレコードを受信し、フロー分析のために Secure Workload に転送します。NetFlow コネクタは、Secure Workload Ingest アプライアンスで有効にし、Docker コンテナとして実行できます。

NetFlow コネクタは、Secure Workload NetFlow エージェントとしても Secure Workload に登録されます。NetFlow コネクタは、NetFlow プロトコルパケット(つまり、フローレコード)のカプセル化を解除し、通常の Secure Workload エージェントのようにフローを処理して報告します。優れた可視性エージェントとは異なり、プロセスやインターフェースの情報は報告しません。

(注) |

NetFlow コネクタは、NetFlow v9 および IPFIX プロトコルをサポートしています。 |

(注) |

各 NetFlow コネクタは、1 つの VRF のフローのみを報告する必要があります。コネクタは、フローをエクスポートし、それらを Secure Workload クラスタ内のエージェント VRF 設定に基づいて VRF に配置します。 コネクタの VRF を設定するには、 の順に選択し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、コネクタに関する詳細を指定します。 このフォームでは、VRF の名前、コネクタの IP サブネット、およびフローレコードをクラスタに送信できる可能性のあるポート番号の範囲を入力するように要求されます。 |

レート制限

NetFlow コネクタは、毎秒 15000 までのフローを受け入れます。特定の NetFlow v9 または IPFIX パケットには、1 つ以上のフローおよびテンプレートレコードが含まれている可能性があることに注意してください。NetFlow コネクタはパケットを解析し、フローを識別します。コネクタが毎秒 15,000 を超えるフローを解析する場合、超過分のフローレコードはドロップされます。

また、フローレートがこの許容限度内にある場合にのみ、Secure Workload カスタマーは NetFlow コネクタをサポートします。

フローレートが毎秒 15,000 フローを超える場合は、まずフローレートを調整して制限内に収めて、(高着信フローレートに関連した問題を回避するために)少なくとも 3 日間そのレベルを維持することを推奨します。

元の問題が解決しない場合は、カスタマーサポートが問題の調査を開始し、適切な回避策や解決策を特定します。

サポートされる情報要素

NetFlow コネクタは、NetFlow v9 および IPFIX プロトコルの次の情報要素のみをサポートします。詳細については、「IP Flow Information Export (IPFIX) Entities」を参照してください。

|

Element ID |

名前 |

説明 |

必須 |

|---|---|---|---|

|

1 |

octetDeltaCount |

このフローの着信パケットのオクテット数。 |

〇 |

|

2 |

packetDeltaCount |

このフローの着信パケット数。 |

〇 |

|

4 |

protocolIdentifier |

IP パケットヘッダーのプロトコル番号の値。 |

〇 |

|

6 |

tcpControlBits |

このフローのパケットに対して観測された TCP 制御ビット。エージェントでは、FIN、SYN、RST、PSH、ACK、および URG フラグが処理されます。 |

× |

|

7 |

sourceTransportPort |

トランスポートヘッダー内の送信元ポート ID。 |

〇 |

|

8 |

sourceIPv4Address |

IP パケットヘッダー内の IPv4 送信元アドレス。 |

8 または 27 のいずれか |

|

11 |

destinationTransportPort |

トランスポートヘッダー内の宛先ポート ID。 |

〇 |

|

12 |

destinationIPv4Address |

IP パケットヘッダー内の IPv4 宛先アドレス。 |

12 または 28 のいずれか |

|

27 |

sourceIPv6Address |

IP パケットヘッダー内の IPv6 送信元アドレス。 |

8 または 27 のいずれか |

|

28 |

destinationIPv6Address |

IP パケットヘッダーの IPv6 宛先アドレス。 |

12 または 28 |

|

150 |

flowStartSeconds |

フローの先頭パケットの絶対タイムスタンプ(秒単位)。 |

× |

|

151 |

flowEndSeconds |

フローの最終パケットの絶対タイムスタンプ(秒単位)。 |

× |

|

152 |

flowStartMilliseconds |

フローの先頭パケットの絶対タイムスタンプ(ミリ秒単位)。 |

× |

|

153 |

flowEndMilliseconds |

フローの最終パケットの絶対タイムスタンプ(ミリ秒単位)。 |

× |

|

154 |

flowStartMicroseconds |

フローの先頭パケットの絶対タイムスタンプ(マイクロ秒単位)。 |

× |

|

155 |

flowEndMicroseconds |

フローの最終パケットの絶対タイムスタンプ(マイクロ秒単位)。 |

× |

|

156 |

flowStartNanoseconds |

フローの先頭パケットの絶対タイムスタンプ(ナノ秒単位)。 |

× |

|

157 |

flowEndNanoseconds |

フローの最終パケットの絶対タイムスタンプ(ナノ秒単位)。 |

非対応 |

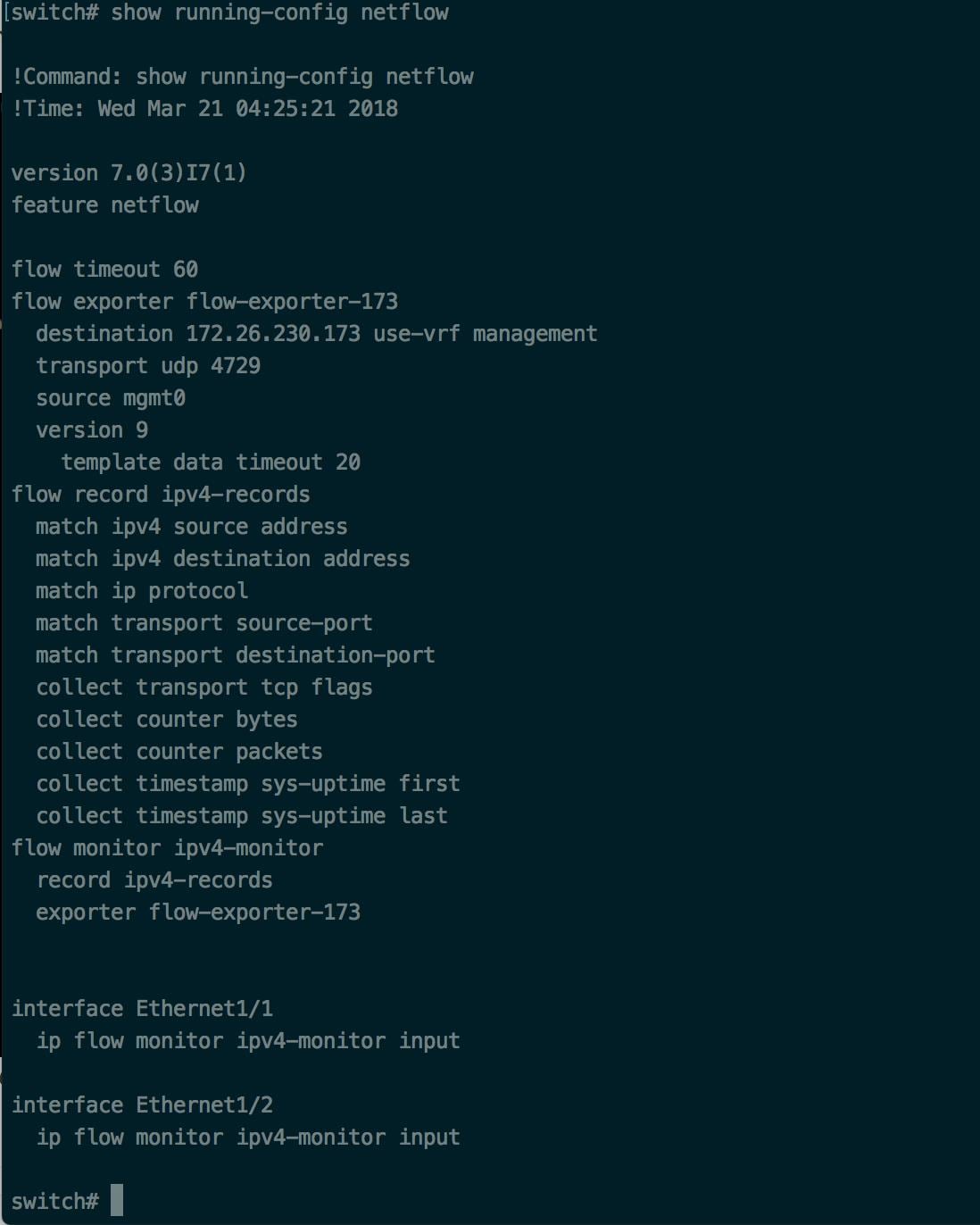

スイッチでの NetFlow の設定方法

次の手順は、Nexus 9000 スイッチ用です。他のシスコプラットフォームでは、設定方法が若干異なる場合があります。いずれの場合も、設定するシスコプラットフォームに関する公式のシスコ コンフィギュレーション ガイドを参照してください。

手順

|

ステップ 1 |

グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 2 |

NetFlow 機能を有効にします。 |

|

ステップ 3 |

フローレコードを設定します。 次の設定例は、NetFlow レコードでフローの 5 タプル情報を生成する方法を示しています。 |

|

ステップ 4 |

フローエクスポータを設定します。 次の設定例では、NetFlow プロトコルバージョン、NetFlow テンプレート交換間隔、および NetFlow コレクタエンドポイントの詳細を指定しています。Secure Workload Ingest アプライアンスで NetFlow コネクタが有効になっている IP とポートを指定します。 |

|

ステップ 5 |

フローモニターを設定します。 フローモニターを作成して、フローレコードおよびフローエクスポータと関連付けます。 |

|

ステップ 6 |

フローモニターをインターフェイスに適用します。 前述の手順により、インターフェイス 1/1 を通過する入力トラフィックの NetFlow v9 プロトコルパケットをエクスポートするように、Nexus 9000 の NetFlow が設定されます。フローレコードは、UDP プロトコルを介して 172.26.230.173:4729 に送信されます。各フローレコードには、トラフィックの 5 タプル情報と、フローのバイト数やパケット数が含まれます。

|

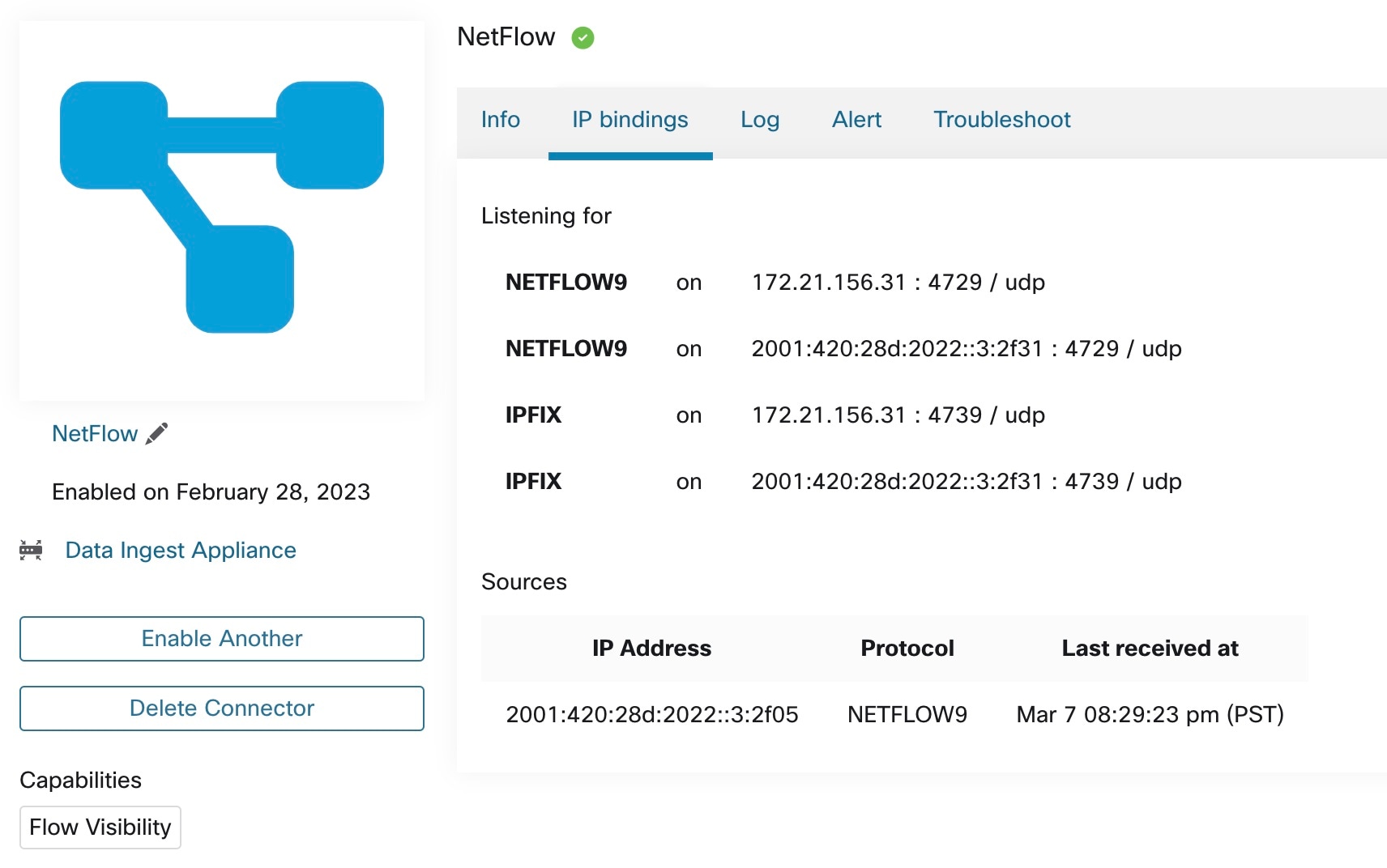

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。NetFlow コネクタの場合、IPv4 および IPv6(デュアルスタックモード)アドレスがサポートされます。ただし、デュアルスタックのサポートはベータ機能であることに注意してください。

コネクタでは、以下を設定できます。

-

ログ:詳細については、「ログ設定」を参照してください。

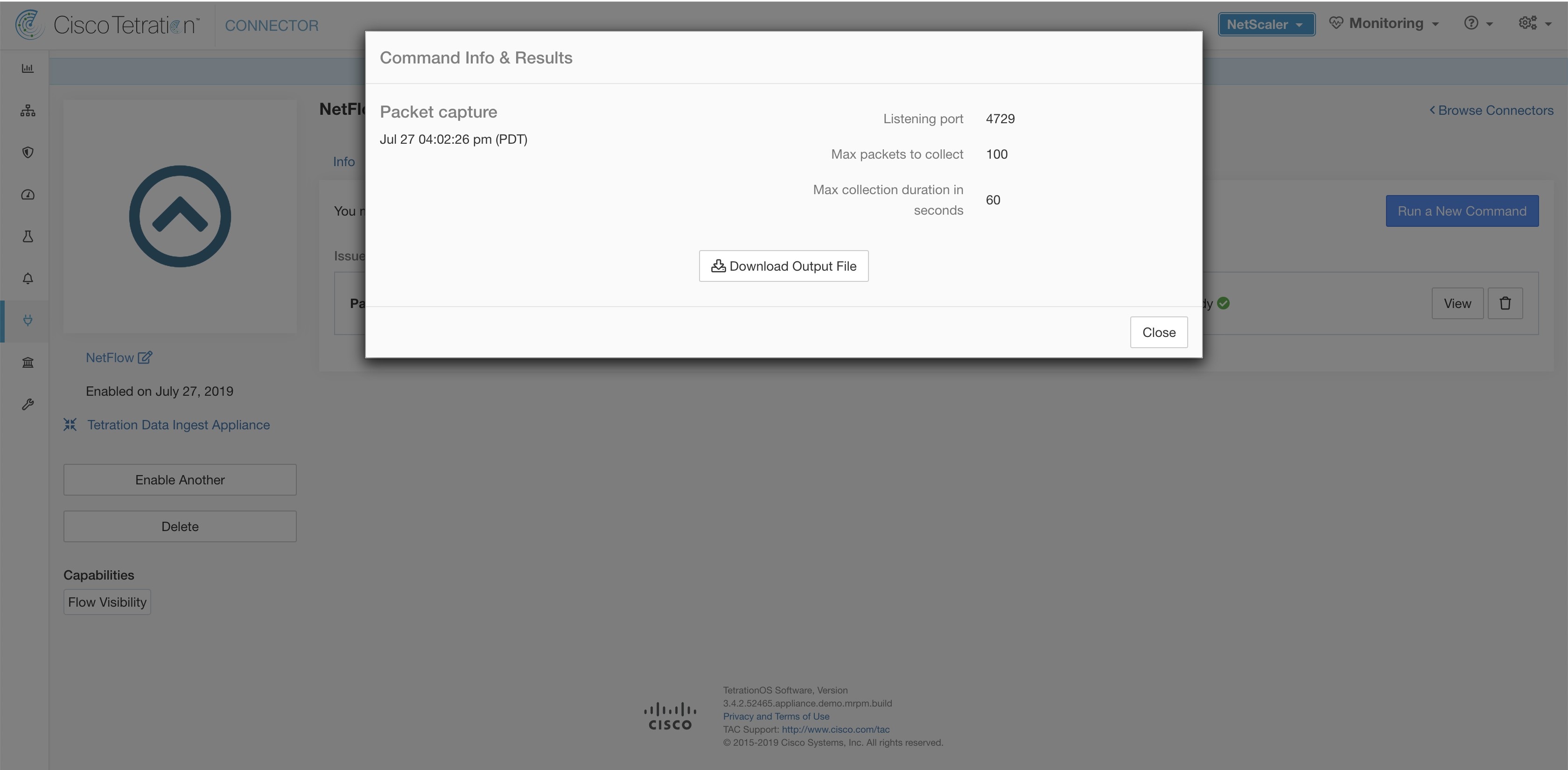

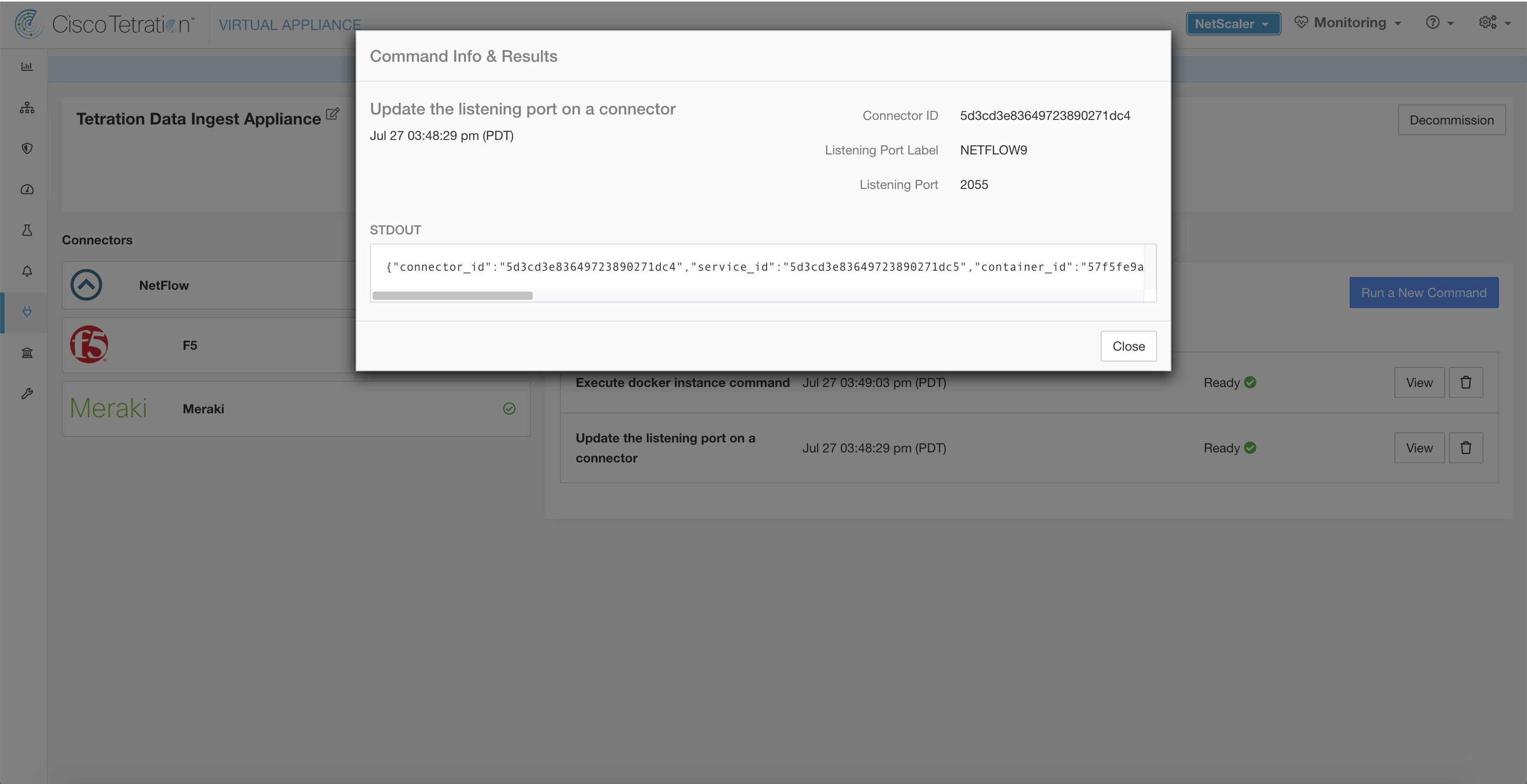

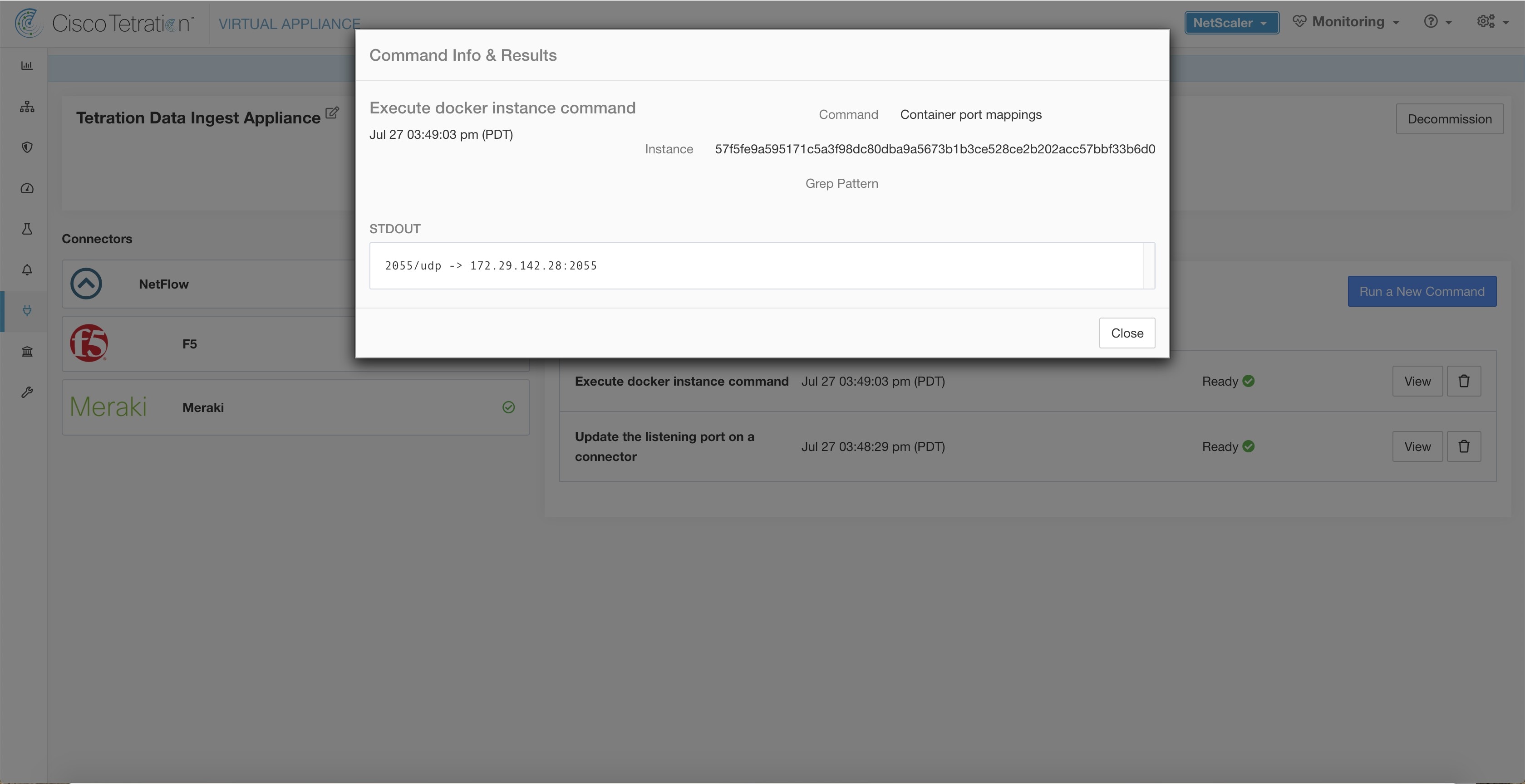

さらに、許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの IPFIX プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンス上の NetFlow コネクタの最大数 |

3 |

|

1 つのテナント(ルート範囲)上の NetFlow コネクタの最大数 |

10 |

|

Secure Workload 上の NetFlow コネクタの最大数 |

100 |

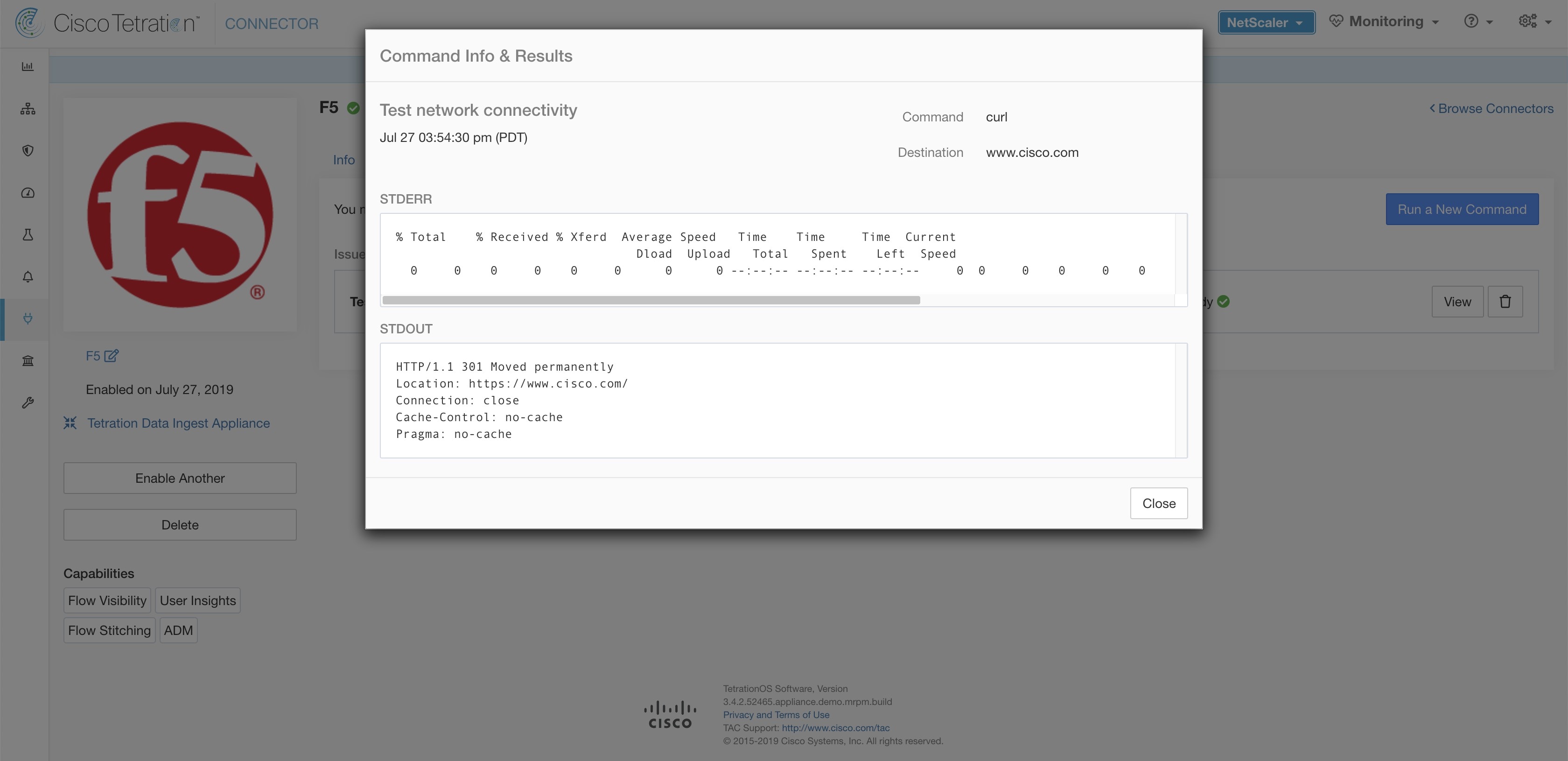

F5 コネクタ

F5 コネクタにより、Secure Workload は F5 BIG-IP ADC からのフロー観測データを取り込めます。

Secure Workload は F5 BIG-IP ADC のフロー観測をリモートで監視し、クライアント側とサーバー側のフローをスティッチングし、クライアント IP でユーザーに注釈をつけられます(ユーザー情報が利用可能な場合)。

このソリューションを使用すると、処理のために IPFIX レコードを F5 コネクタにエクスポートするように F5 BIG-IP ADC で設定されるため、ホストでソフトウェアエージェントを実行する必要がありません。

F5 BIG-IP IPFIX について

F5 BIG-IP IPFIX ロギングは、F5 BIG-IP を通過するトラフィックのフローデータを収集し、IPFIX レコードをフローコレクタにエクスポートします。

通常、セットアップには次の手順が含まれます。

-

F5 BIG-IP アプライアンスで IPFIX Log-Publisher を作成します。

-

F5 BIG-IP アプライアンスで IPFIX Log-Destination を構成します。この log-destination は、設定されたエンドポイントでリッスンし、フローレコードを受信して処理します。

-

IPFIX フローレコードを log-publisher に公開する F5 iRule を作成します。

-

F5 iRule を対象の仮想サーバーに追加します。

(注)

F5 コネクタは、F5 BIG-IP ソフトウェアバージョン 12.1.2 以降をサポートします。

Cisco Secure Workload へのフローの取り込み

F5 BIG-IP コネクタは、本質的に IPFIX コレクタです。このコネクタは、F5 BIG-IP ADC からフローレコードを受信すると、NATed フローをステッチして、フロー分析の目的で Secure Workload に転送します。さらに、F5 コネクタに LDAP が設定されている場合、トランザクションに関連付けられたユーザーの設定済み LDAP 属性の値が判断されます(F5 がトランザクションを処理する前にユーザーを認証する場合)。LDAP 属性は、フローが発生したクライアントの IP アドレスに関連付けられています。

(注) |

F5 コネクタは IPFIX プロトコルのみをサポートします。 |

(注) |

各 F5 コネクタは、1 つの VRF のフローのみを報告します。コネクタは、エクスポートしたフローを、Cisco Secure Workload クラスタのエージェント VRF 設定に基づいて VRF に配置します。 コネクタの VRF を設定するには、の順に選択し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、コネクタに関する詳細を指定します。このフォームでは、VRF の名前、コネクタの IP サブネット、およびフローレコードをクラスタに送信できる可能性のあるポート番号の範囲を入力するように要求されます。 |

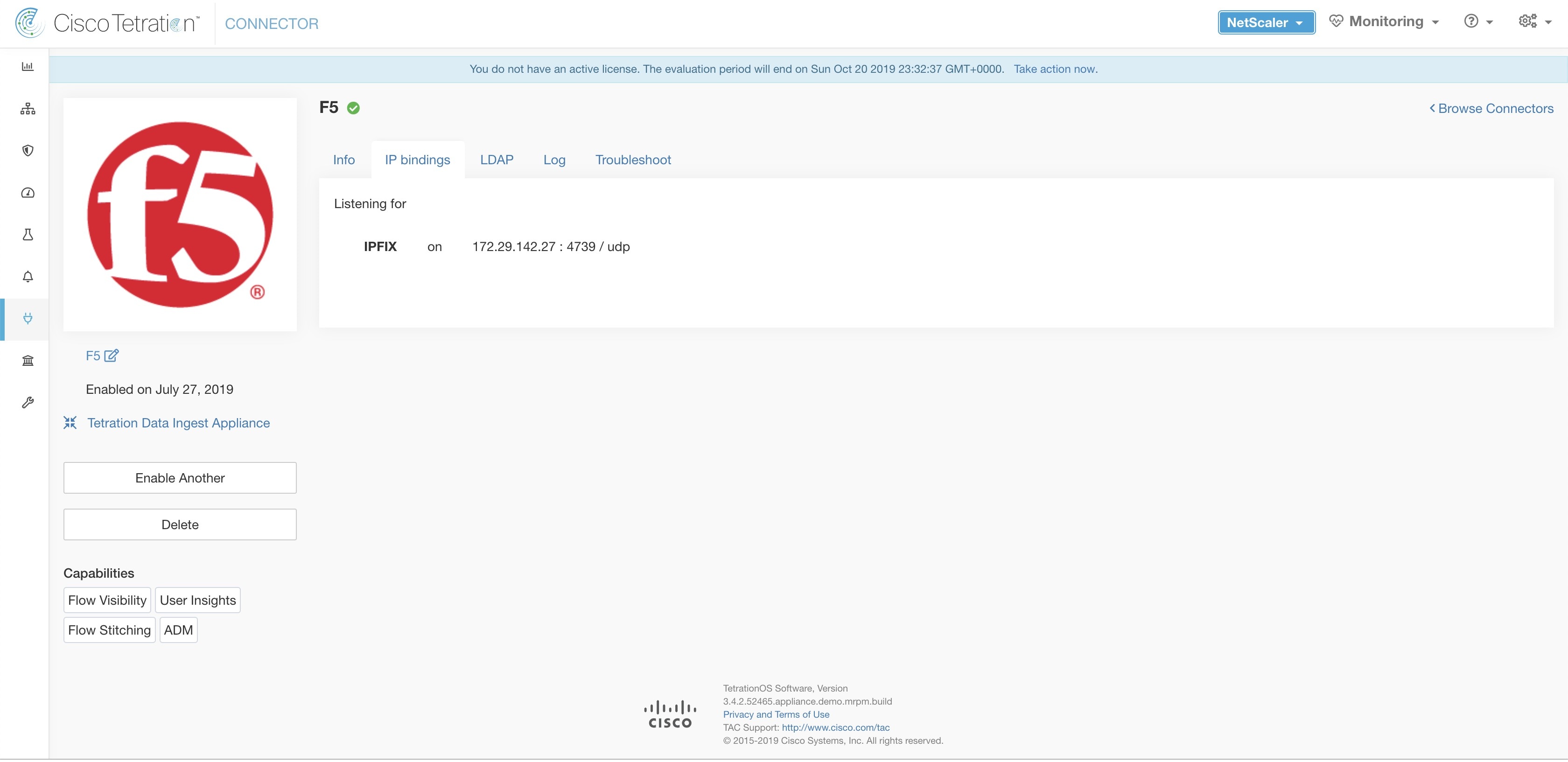

F5 BIG-IP での IPFIX の設定方法

次の手順は、F5 BIG-IP ロードバランサ用です。(参照:IPFIX 用 F5 BIG-IP を設定する)

|

目的 |

説明 |

|---|---|

|

1. IPFIX コレクタのプールを作成します。 |

F5 BIG-IP アプライアンスで、IPFIX コレクタのプールを作成します。これらは、Secure Workload Ingest アプライアンスの F5 コネクタに関連付けられた IP アドレスです。F5 コネクタは、VM 上の Docker コンテナで実行され、ポート 4739 で IPFIX パケットをリッスンします。 |

|

2. log-destination を作成します。 |

F5 BIG-IP アプライアンスのログ宛先設定は、使用する IPFIX コレクタの実際のプールを指定します。 |

|

3. log-publisher を作成します。 |

ログパブリッシャは、F5 BIG-IP が IPFIX メッセージを送信する場所を指定します。パブリッシャは log-destination にバインドされています。 |

|

4. F5 と Secure Workload の承認済み iRule を追加します。 |

Cisco Secure Workload と F5 は、フローレコードを F5 コネクタにエクスポートする iRules を開発しました。これらの iRule は、すべてのエンドポイント、バイト数とパケット数、フローの開始時間と終了時間(ミリ秒単位)など、特定のトランザクションに関する完全な情報をエクスポートします。F5 コネクタは 4 つの独立したフローを作成し、各フローを関連するフローと照合します。 |

|

5. iRule を仮想サーバーに追加します。 |

仮想サーバーの iRule 設定で、Cisco Secure Workload 承認済み iRule を仮想サーバーに追加します。 |

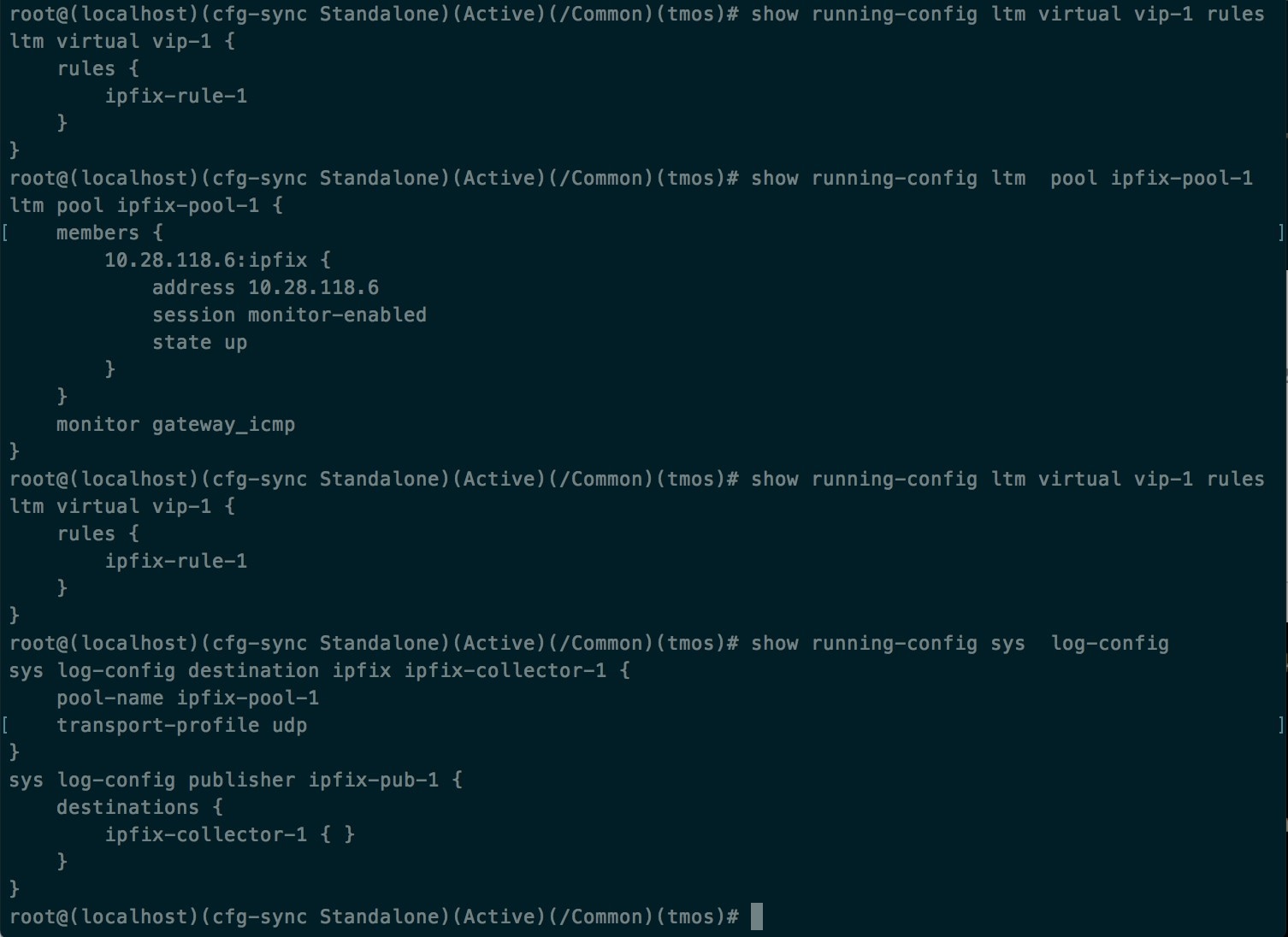

上記の手順では、F5 BIG-IP ロードバランサで IPFIX を設定し、アプライアンスを通過するトラフィックの IPFIX プロトコルパケットをエクスポートします。F5 の設定例を示します。

上記の例では、フローレコードは ipfix-pub-1 に公開されます。ipfix-pub-1 には、IPFIX メッセージを IPFIX プール ipfix-pool-1 に送信する log-destination ipfix-collector-1 が設定されています。ipfix-pool-1 には、IPFIX コレクタの 1 つとして 10.28.118.6 が設定されています。仮想サーバー vip-1 は、IPFIX テンプレートとテンプレートの入力方法と送信方法を指定する IPFIX iRule ipfix-rule-1 を使用して設定されます。

-

TCP 仮想サーバーの F5 および Secure Workload 承認済み iRule。詳細については、「TCP 仮想サーバーの L4 iRule」を参照してください。

-

UDP 仮想サーバーの F5 および Secure Workload 承認済み iRule。詳細については、「UDP 仮想サーバーの L4 iRule」を参照してください。

-

HTTPS 仮想サーバーの F5 および Secure Workload 承認済み iRule。詳細については、「HTTPS 仮想サーバーの iRule」を参照してください。

(注) |

このガイドからダウンロードした iRule を使用する前に、iRule を追加する F5 コネクタで設定された log-publisher を指すように log-publisher を更新します。 |

(注) |

F5 は GitHub リポジトリ f5-tetration を公開して、フロースティッチングを開始できるようにしています。さまざまなプロトコルタイプの F5 コネクタに IPFIX レコードを公開する iRules は、f5-tetration/irules で入手できます。 最新の iRule 定義については、このサイトにアクセスしてください。さらに、F5 は、次のためのスクリプトも開発します。

このツールにより、フロースティッチングのユースケースを有効にしながら、手作業の設定とユーザーエラーを最小限に抑えます。スクリプトは f5-tetration/scripts で入手できます。 |

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。

コネクタでは、以下を設定できます。

-

LDAP:LDAP 設定は、LDAP 属性の検出をサポートし、ユーザー名に対応する属性を選択するワークフローと、ユーザーごとに取得される最大 6 つの属性のリストを提供します。詳細については、「検出」を参照してください。

-

ログ:詳細については、「ログ設定」を参照してください。

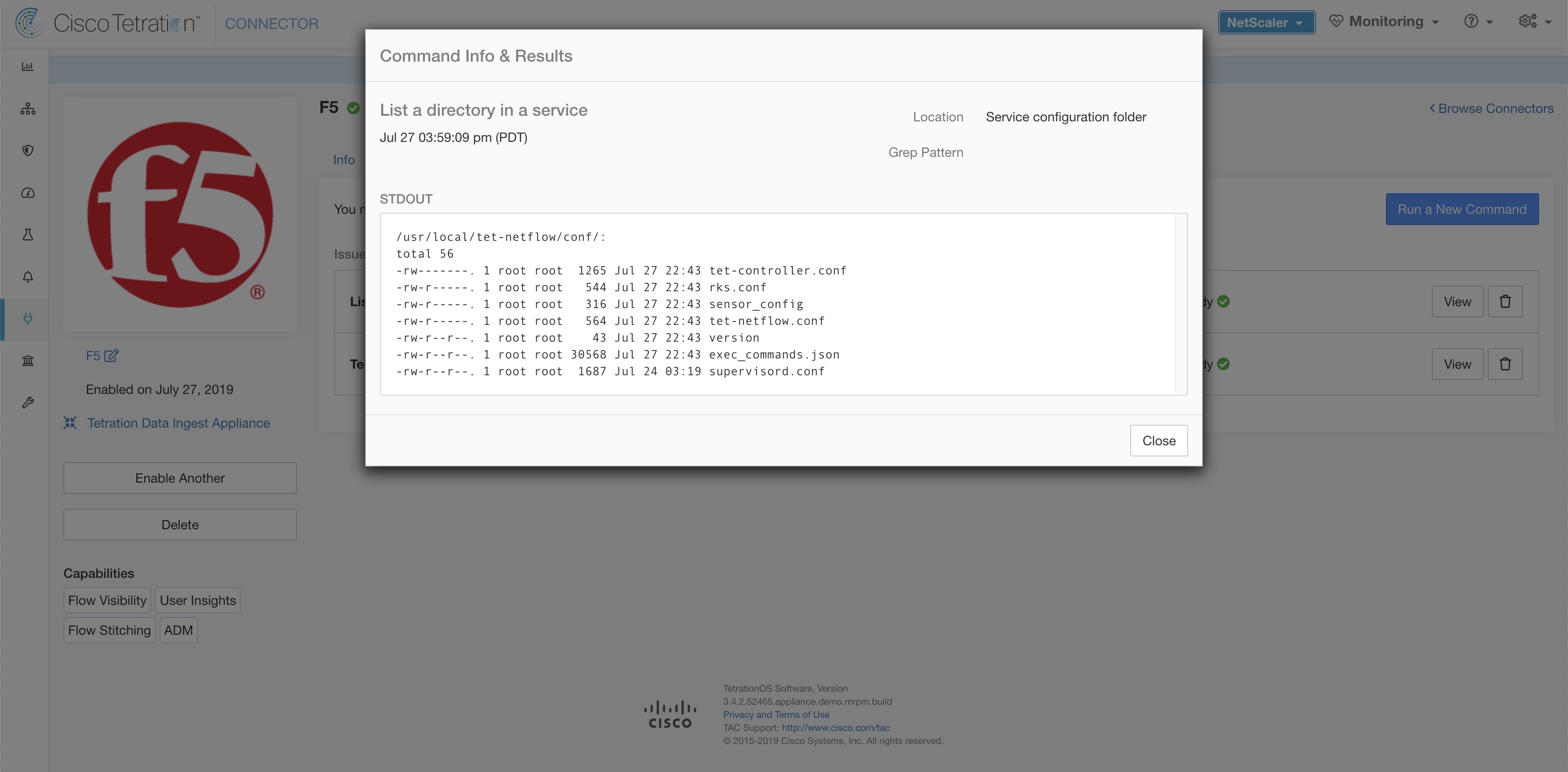

さらに、コンテナの実行が許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの IPFIX プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンスにおける F5 コネクタの最大数 |

3 |

|

1 つのテナント(ルート範囲)における F5 コネクタの最大数 |

10 |

|

Cisco Secure Workload における F5 コネクタの最大数 |

100 |

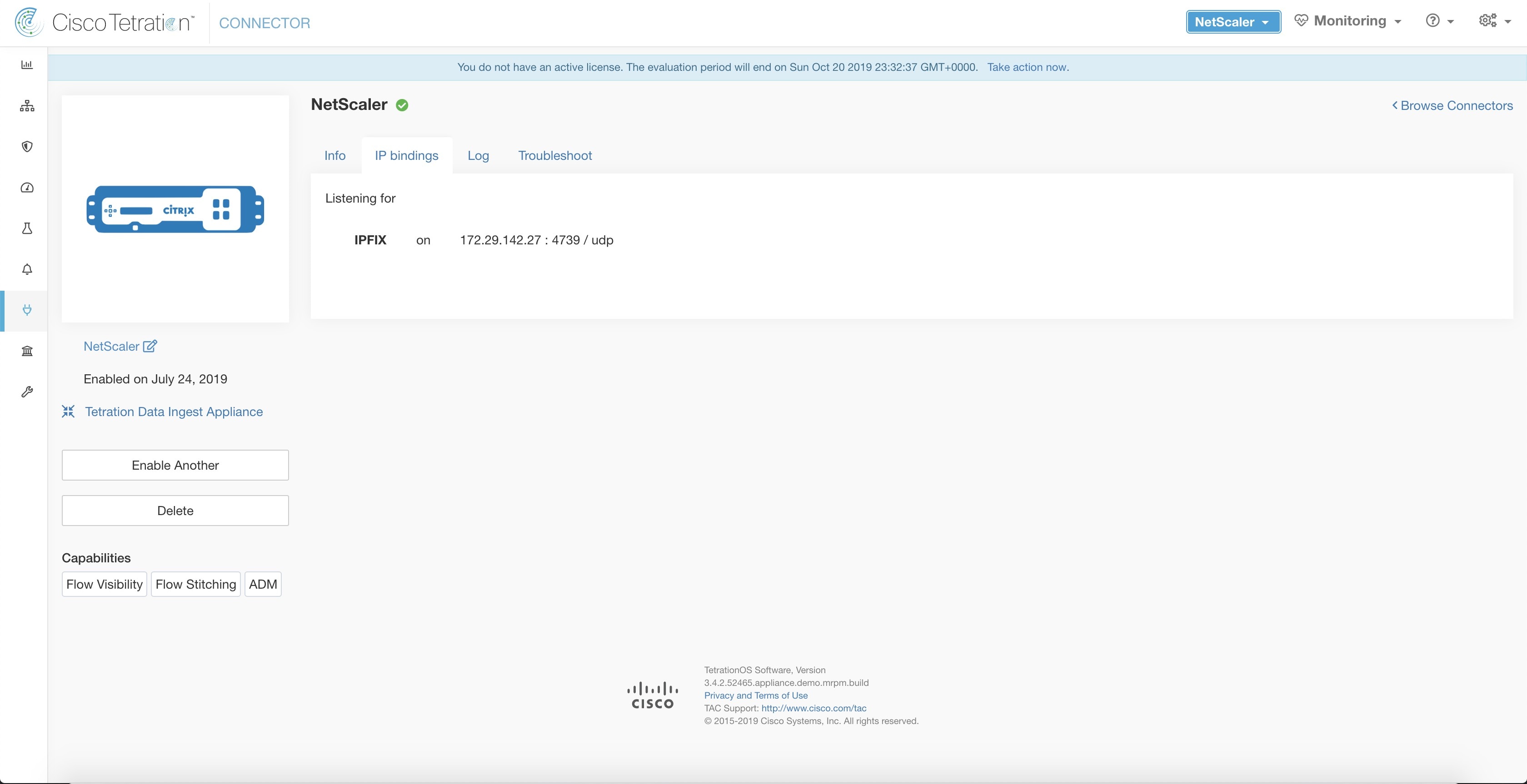

NetScaler コネクタ

Secure Workload は NetScaler コネクタを使用して Citrix ADC(Citrix NetScaler)からフロー観測データを取り込むことができます。これにより、Secure Workload は Citrix ADC のフロー観測をリモートで監視し、クライアント側とサーバー側のフローをつなぎ合わせることができます。このソリューションを使用すると、Citrix ADC は処理目的で IPFIX レコードを NetScaler コネクタにエクスポートするように設定されるため、ホストはソフトウェアエージェントを実行する必要がありません。

Citrix NetScaler AppFlow とは

Citrix NetScaler AppFlow は、NetScaler を通過するトラフィックのフローデータを収集し、IPFIX レコードをフローコレクタにエクスポートします。Citrix AppFlow プロトコルは、IPFIX を使用してフローをフローコレクタにエクスポートします。Citrix AppFlow は、Citrix NetScaler ロードバランサでサポートされています。

通常、セットアップには次の手順が含まれます。

-

1 つ以上の Citrix NetScaler インスタンスで AppFlow 機能を有効にします。

-

リモート ネットワーク デバイスで AppFlow コレクタのエンドポイント情報を設定します。この AppFlow コレクタが、設定されたエンドポイントでリッスンし、フローレコードを受信して処理します。

-

AppFlow のアクションとポリシーを設定して、フローレコードを AppFlow コレクタにエクスポートします。

(注) |

NetScaler コネクタは、Citrix ADC ソフトウェアバージョン 11.1.51.26 以降をサポートしています。 |

Cisco Secure Workload へのフローの取り込み

NetScaler コネクタは、本質的に Citrix AppFlow(IPFIX)コレクタです。コネクタは Citrix ADC からフローレコードを受信すると、NATed フローをステッチして、フロー分析の目的で Secure Workload に転送します。NetScaler コネクタは Cisco Ingest Secure Workload アプライアンスで有効にすることができ、Docker コンテナとして稼働します。また、NetScaler コネクタは Secure Workload NetScaler エージェントとして Secure Workload に登録されます。

(注) |

NetScaler コネクタは、IPFIX プロトコルのみをサポートします。 |

(注) |

各 NetScaler コネクタは、1 つの VRF のフローのみを報告する必要があります。コネクタによってエクスポートされたフローは、Secure Workload クラスタ内のエージェント VRF 設定に基づいて VRF に配置されます。コネクタの VRF を設定するには、に移動し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、コネクタに関する詳細を指定します。このフォームで、VRF の名前、コネクタの IP サブネット、およびフローレコードをクラスタに送信できる可能性のあるポート番号の範囲を提供するようにユーザーに要求します。 |

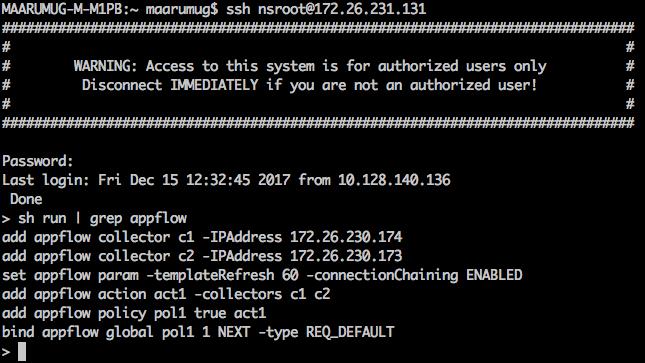

NetScaler での AppFlow の設定方法

次の手順は、NetScaler ロードバランサ用です (「AppFlow の設定」を参照)。

手順

|

ステップ 1 |

NetScaler で AppFlow を有効にします。 |

|

ステップ 2 |

AppFlow コレクタエンドポイントを追加します。 コレクターは、NetScaler から AppFlow レコードを受け取ります。Secure Workload Ingest アプライアンスで有効になっている NetScaler コネクタの IP とポートを AppFlow コレクタとして指定してください。 |

|

ステップ 3 |

AppFlow アクションを設定します。 これは、関連付けられた AppFlow ポリシーが一致した場合に AppFlow レコードを取得するコレクタのリストです。 |

|

ステップ 4 |

AppFlow ポリシーを設定します。 これは、AppFlow レコードを生成するために一致する必要があるルールです。 |

|

ステップ 5 |

AppFlow ポリシーを仮想サーバーにバインドします。 仮想サーバー(VIP)の IP に到達するトラフィックは、AppFlow ポリシーと一致しているか評価されます。一致すると、フローレコードが生成され、関連する AppFlow アクションにリストされているすべてのコレクタに送信されます。 |

|

ステップ 6 |

必要に応じて、AppFlow ポリシーをグローバルにバインドします(すべての仮想サーバーに対して)。 AppFlow ポリシーは、すべての仮想サーバーにグローバルにバインドすることもできます。このポリシーは、Citrix ADC を通過するすべてのトラフィックに適用されます。 |

|

ステップ 7 |

必要に応じてテンプレート更新間隔を設定します。 上記の手順により、Citrix NetScaler ロードバランサで AppFlow が設定され、NetScaler を通過するトラフィックの IPFIX プロトコルパケットがエクスポートされます。フローレコードは、172.26.230.173:4739(Vserver lb1 を通過するトラフィックの場合)と 172.26.230.184:4739(NetScaler を通過するすべてのトラフィックの場合)のいずれかに送信されます。各フローレコードには、トラフィックの 5 つのタプル情報と、フローのバイト数/パケット数が含まれます。 次のスクリーンショットは、Citrix NetScaler ロードバランサにおける AppFlow の実行コンフィギュレーションを示しています。

|

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。コネクタでは、以下を設定できます。

-

ログ:. 詳細については、「ログ設定」を参照してください。

さらに、許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの IPFIX プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。. 詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンス上の NetScaler コネクタの最大数 |

3 |

|

1 つのテナント(ルート範囲)における NetScaler コネクタの最大数 |

10 |

|

Cisco Secure Workload 上の NetScaler コネクタの最大数 |

100 |

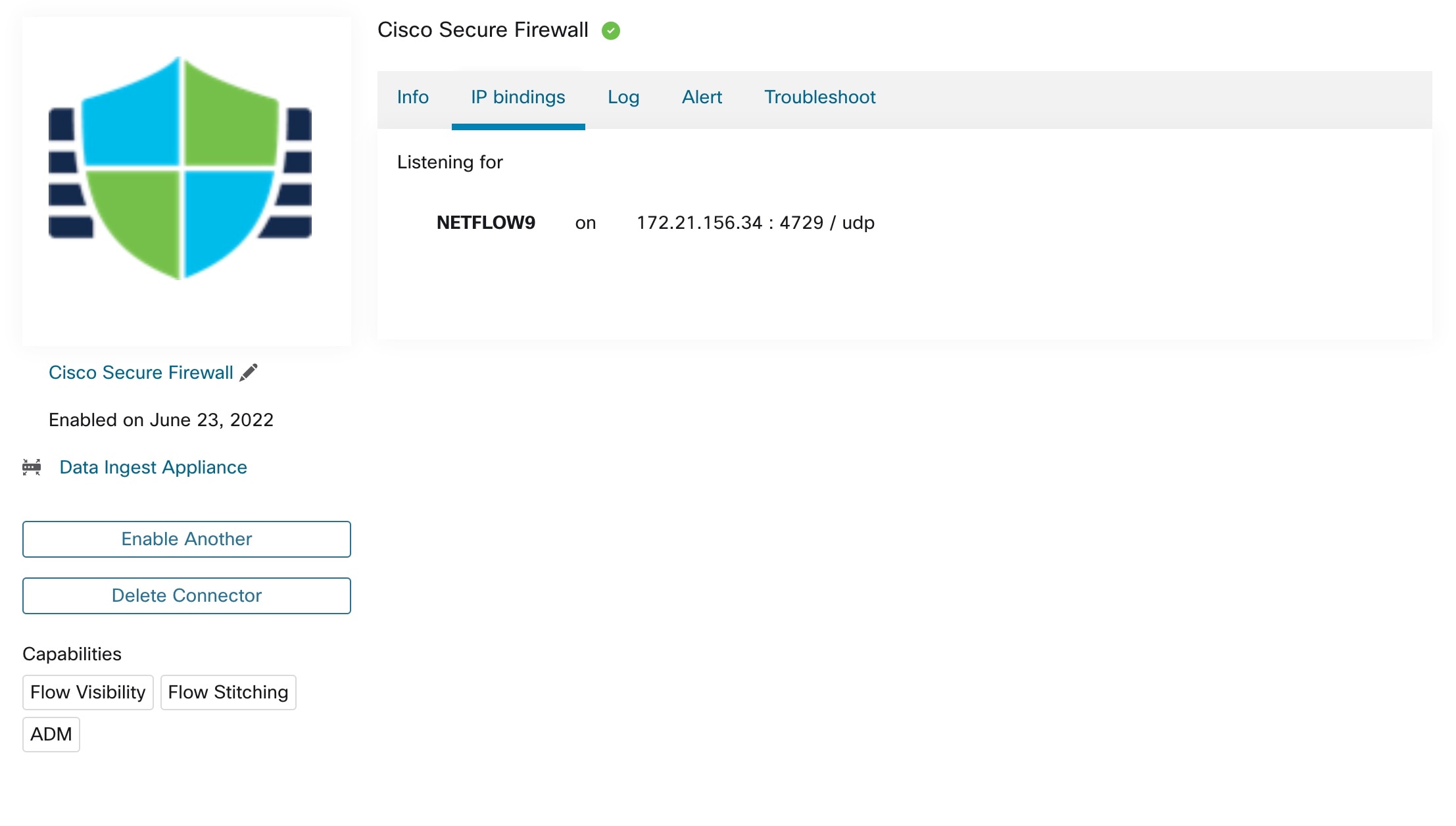

Cisco Secure Firewall コネクタ

Cisco Secure Firewall コネクタ (旧称 ASA コネクタ)により、Secure Workload は Cisco Secure Firewall ASA(旧称 Cisco ASA)および Cisco Secure Firewall Threat Defense(旧称 Firepower Threat Defense または FTD)からのフロー観測データを取り込むことができます。このソリューションを使用すると、ホストはソフトウェアエージェントを実行する必要がありません。Cisco スイッチが NetFlow セキュアイベントロギング(NSEL)レコードを処理するために Secure Workload Ingest アプライアンスでホストされている Cisco Secure Firewall コネクタにリレーします。

Cisco Secure Firewall ASA NetFlow セキュアイベントロギング(NSEL) は、フロー内の重要なイベントを NetFlow コレクタにエクスポートするステートフルな IP フローモニタリングを提供します。イベントによってフローの状態が変化すると、NSEL イベントがトリガーされ、フロー観測データが状態の変化を引き起こしたイベント情報とともに NetFlow コレクタに送信されます。フローコレクタはこれらのフローレコードを受け取ると、オフラインでクエリと分析を行えるようにフローストレージに保存します。

通常、セットアップには次の手順が含まれます。

-

Cisco Secure Firewall ASA と Cisco Secure Firewall Threat Defense のどちらか、または両方で NSEL 機能を有効にします。

-

Cisco Secure Firewall ASA と Cisco Secure Firewall Threat Defense のどちらかまたは両方で、Cisco Secure Firewall コネクタのエンドポイント情報を設定します。Cisco Secure Firewall コネクタは、設定されたエンドポイントでリッスンして、NSEL レコードを受信および処理します。

Cisco Secure Workload へのフローの取り込み

Cisco Secure Firewall コネクタは、基本的に NetFlow コレクタです。コネクタは、Cisco Secure Firewall ASA および Cisco Secure Firewall Threat Defense から NSEL レコードを受信し、フロー分析のために Secure Workload に転送します。Cisco Secure Firewall コネクタは、Secure Workload Ingest アプライアンスで有効にし、Docker コンテナとして実行できます。

Cisco Secure Firewall コネクタも Secure Workload エージェントとして Secure Workload に登録されます。Cisco Secure Firewall コネクタは、NSEL プロトコルパケット(つまり、フローレコード)のカプセル化を解除し、通常の Secure Workload エージェントのようにフローを処理して報告します。優れた可視性エージェントとは異なり、プロセスやインターフェースの情報は報告しません。

(注) |

Cisco Secure Firewall コネクタは、NetFlow v9 プロトコルをサポートします。 |

(注) |

各 Cisco Secure Firewall コネクタは、1 つの VRF のフローのみを報告する必要があります。コネクタによってエクスポートされたフローは、Secure Workload クラスタのエージェント VRF 設定に基づいて VRF に配置されます。コネクタの VRF を設定するには、に移動し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、コネクタに関する詳細を指定します。このフォームで、VRF の名前、コネクタの IP サブネット、およびフローレコードをクラスタに送信できる可能性のあるポート番号の範囲を提供するようにユーザーに要求します。 |

NSEL イベントの処理

次の表は、さまざまな NSEL イベントが Cisco Secure Firewall コネクタによってどのように処理されるのかを示しています。これらの要素の詳細については、「IP フロー情報エクスポート(IPFIX)エンティティ」マニュアルを参照してください。

|

フローイベント要素 ID:233 要素名:NF_F_FW_EVENT |

拡張フローイベント要素 ID:33002 要素名:NF_F_FW_EXT_EVENT |

Cisco Secure Firewall コネクタでのアクション |

|---|---|---|

|

0(デフォルト、この値を無視) |

考慮しない |

なし |

|

1(フロー作成) |

考慮しない |

Cisco Secure Workload にフローを送信 |

|

2(フロー削除) |

2000 超 (終了理由を示す) |

Cisco Secure Workload にフローを送信 |

|

3(フロー拒否) |

1001(入力 ACL による拒否) |

処理拒否とマークされたフローを Cisco Secure Workload に送信 |

|

1002(入力 ACL による拒否) |

||

|

1003(ASA インターフェイスによる接続拒否、またはデバイスへの ICMP(v6) サービス拒否) |

||

|

1004(TCP の最初のパケットが SYN ではない) |

||

|

4(フローアラート) |

考慮しない |

なし |

|

5(フロー更新) |

考慮しない |

Cisco Secure Workload にフローを送信 |

Cisco Secure Firewall コネクタは、NSEL レコードに基づいてフロー観測データを Cisco Secure Workload に送信します。NSEL フローレコードは双方向レコードです。したがって、Cisco Secure Firewall コネクタは、Cisco Secure Workload に対してフォワードフローとリバースフローの 2 つのフローを送信します。

以下は、Cisco Secure Firewall コネクタから Cisco Secure Workload に送信されるフロー観測データの詳細です。

フォワードフロー観測データ

|

フィールド |

NSEL 要素 ID |

NSEL 要素名 |

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

NF_F_PROTOCOL |

|

[送信元アドレス(Source Address)] |

8 |

NF_F_SRC_ADDR_IPV4 |

|

27 |

NF_F_SRC_ADDR_IPV6 |

|

|

[送信元ポート(Source Port)] |

7 |

NF_F_SRC_PORT |

|

[宛先アドレス(Destination Address)] |

12 |

NF_F_DST_ADDR_IPV4 |

|

36 |

NF_F_DST_ADDR_IPV6 |

|

|

[宛先ポート(Destination Port)] |

11 |

NF_F_DST_PORT |

|

[フロー開始時刻(Flow Start Time)] |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

[バイト数(Byte Count)] |

231 |

NF_F_FWD_FLOW_DELTA_BYTES |

|

[パケット数(Packet Count)] |

298 |

NF_F_FWD_FLOW_DELTA_PACKETS |

リバースフロー観測情報

|

フィールド |

NSEL 要素 ID |

NSEL 要素名 |

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

NF_F_PROTOCOL |

|

[送信元アドレス(Source Address)] |

12 |

NF_F_DST_ADDR_IPV4 |

|

36 |

NF_F_DST_ADDR_IPV6 |

|

|

[送信元ポート(Source Port)] |

11 |

NF_F_DST_PORT |

|

[宛先アドレス(Destination Address)] |

8 |

NF_F_SRC_ADDR_IPV4 |

|

27 |

NF_F_SRC_ADDR_IPV6 |

|

|

[宛先ポート(Destination Port)] |

7 |

NF_F_SRC_PORT |

|

[フロー開始時刻(Flow Start Time)] |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

[バイト数(Byte Count)] |

232 |

NF_F_REV_FLOW_DELTA_BYTES |

|

[パケット数(Packet Count)] |

299 |

NF_F_REV_FLOW_DELTA_PACKETS |

NAT

クライアントから ASA へのフローが NATed の場合、NSEL フローレコードは、サーバー側の NATed IP やポートを示します。Cisco Secure Firewall コネクタは、この情報を使用して、サーバーから ASA へのフロー、および ASA からクライアントへのフローをスティッチングします。

順方向の NATed フローレコードは次のとおりです。

|

フィールド |

NSEL 要素 ID |

NSEL 要素名 |

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

NF_F_PROTOCOL |

|

[送信元アドレス(Source Address)] |

225 |

NF_F_XLATE_SRC_ADDR_IPV4 |

|

281 |

NF_F_XLATE_SRC_ADDR_IPV6 |

|

|

[送信元ポート(Source Port)] |

227 |

NF_F_XLATE_SRC_PORT |

|

[宛先アドレス(Destination Address)] |

226 |

NF_F_XLATE_DST_ADDR_IPV4 |

|

282 |

NF_F_XLATE_DST_ADDR_IPV6 |

|

|

[宛先ポート(Destination Port)] |

228 |

NF_F_XLATE_DST_PORT |

|

[フロー開始時刻(Flow Start Time)] |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

[バイト数(Byte Count)] |

231 |

NF_F_FWD_FLOW_DELTA_BYTES |

|

[パケット数(Packet Count)] |

298 |

NF_F_FWD_FLOW_DELTA_PACKETS |

フォワードフローは、順方向の NATed フローレコード関連としてマーク付けされます(逆も同様)。

逆方向の NATed フローレコードは次のとおりです。

|

フィールド |

NSEL 要素 ID |

NSEL 要素名 |

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

NF_F_PROTOCOL |

|

[送信元アドレス(Source Address)] |

226 |

NF_F_XLATE_DST_ADDR_IPV4 |

|

282 |

NF_F_XLATE_DST_ADDR_IPV6 |

|

|

[送信元ポート(Source Port)] |

228 |

NF_F_XLATE_DST_PORT |

|

[宛先アドレス(Destination Address)] |

225 |

NF_F_XLATE_SRC_ADDR_IPV4 |

|

281 |

NF_F_XLATE_SRC_ADDR_IPV6 |

|

|

[宛先ポート(Destination Port)] |

227 |

NF_F_XLATE_SRC_PORT |

|

[フロー開始時刻(Flow Start Time)] |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

[バイト数(Byte Count)] |

232 |

NF_F_REV_FLOW_DELTA_BYTES |

|

[パケット数(Packet Count)] |

299 |

NF_F_REV_FLOW_DELTA_PACKETS |

リバースフローは、逆方向の NATed フローレコード関連としてマーク付けされます(逆も同様)。

(注) |

このセクションに記載されている NSEL 要素 ID のみが、Cisco Secure Firewall コネクタでサポートされます。 |

TCP フラグのヒューリスティック

NSEL レコードには、TCP フラグ情報がありません。Cisco Secure Firewall コネクタは、次のヒューリスティックを使用して TCP フラグを設定し、自動ポリシー検出によってフローをさらに分析できるようにします。

-

フォワードパケットが 1 つ以上ある場合、

SYNをフォワードフローの TCP フラグに追加します。 -

フォワードパケットが 2 つ以上あり、リバースパケットが 1 つある場合、フォワードフローの TCP フラグに

ACKを追加し、リバースフローの TCP フラグにSYN-ACKを追加します。 -

前の条件が当てはまり、フローイベントがフロー削除の場合、フォワードフローとリバースフローの両方の TCP フラグに

FINを追加します。

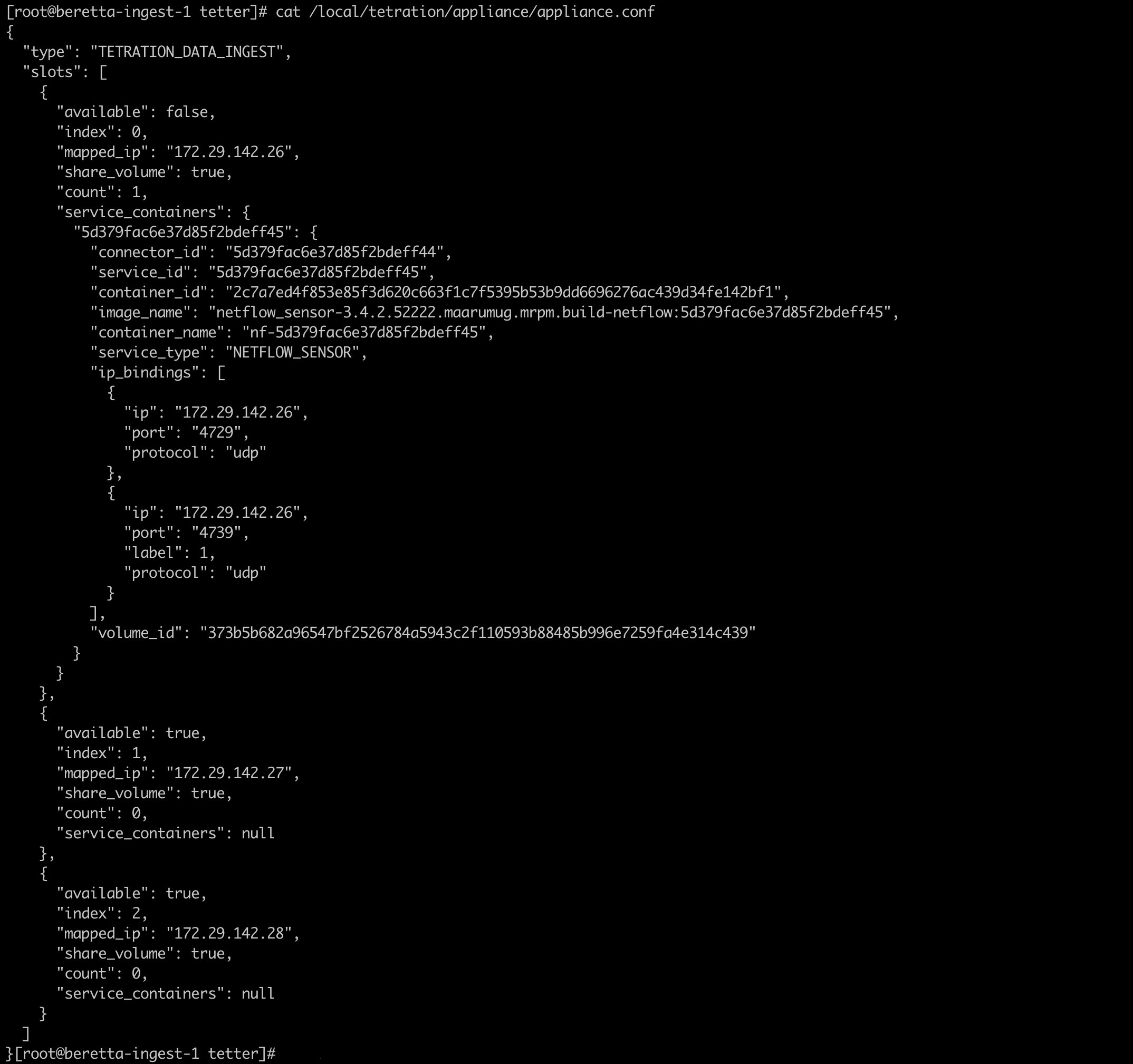

Cisco Secure Firewall ASA での NSEL の設定方法

次の手順は、NSEL を設定し、NetFlow パケットをコレクタ(つまり、Cisco Secure Firewall コネクタ)にエクスポートする方法のガイドラインです。詳細については、『Cisco Secure Firewall ASA NetFlow 実装ガイド』にある公式のシスコ コンフィギュレーション ガイドを参照してください。

flow-export destination outside 172.29.142.27 4729

flow-export template timeout-rate 1

!

policy-map flow_export_policy

class class-default

flow-export event-type flow-create destination 172.29.142.27

flow-export event-type flow-teardown destination 172.29.142.27

flow-export event-type flow-denied destination 172.29.142.27

flow-export event-type flow-update destination 172.29.142.27

user-statistics accounting

service-policy flow_export_policy global

この例では、Cisco Secure Firewall ASA アプライアンスは、NetFlow パケットをポート 4729 の 172.29.142.27 に送信するように設定されています。さらに、flow-export アクションは、flow-create、flow-teardown、flow-denied、および flow-update イベントで有効になります。これらのフローイベントが ASA で発生すると、NetFlow レコードが生成され、設定で指定された宛先に送信されます。

Cisco Secure Firewall コネクタが、Secure Workload が有効になっていて、Secure Workload Ingest アプライアンスの 172.29.142.27:4729 でリッスンしていると仮定すると、コネクタは Cisco Secure Firewall ASA アプライアンスから NetFlow パケットを受信します。コネクタは、「NSEL イベントの処理」で説明されているように NetFlow レコードを処理し、フロー観測データを Cisco Secure Workload にエクスポートします。さらに、NATed フローの場合、コネクタは関連するフロー(クライアント側とサーバー側)をステッチします。

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。コネクタでは、以下を設定できます。

-

ログ:詳細については、「ログ設定」を参照してください。

さらに、許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの IPFIX プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンス上の Cisco Secure Firewall コネクタの最大数 |

1 |

|

1 つのテナント(ルート範囲)における Cisco Secure Firewall コネクタの最大数 |

10 |

|

Cisco Secure Workload における Cisco Secure Firewall コネクタの最大数 |

100 |

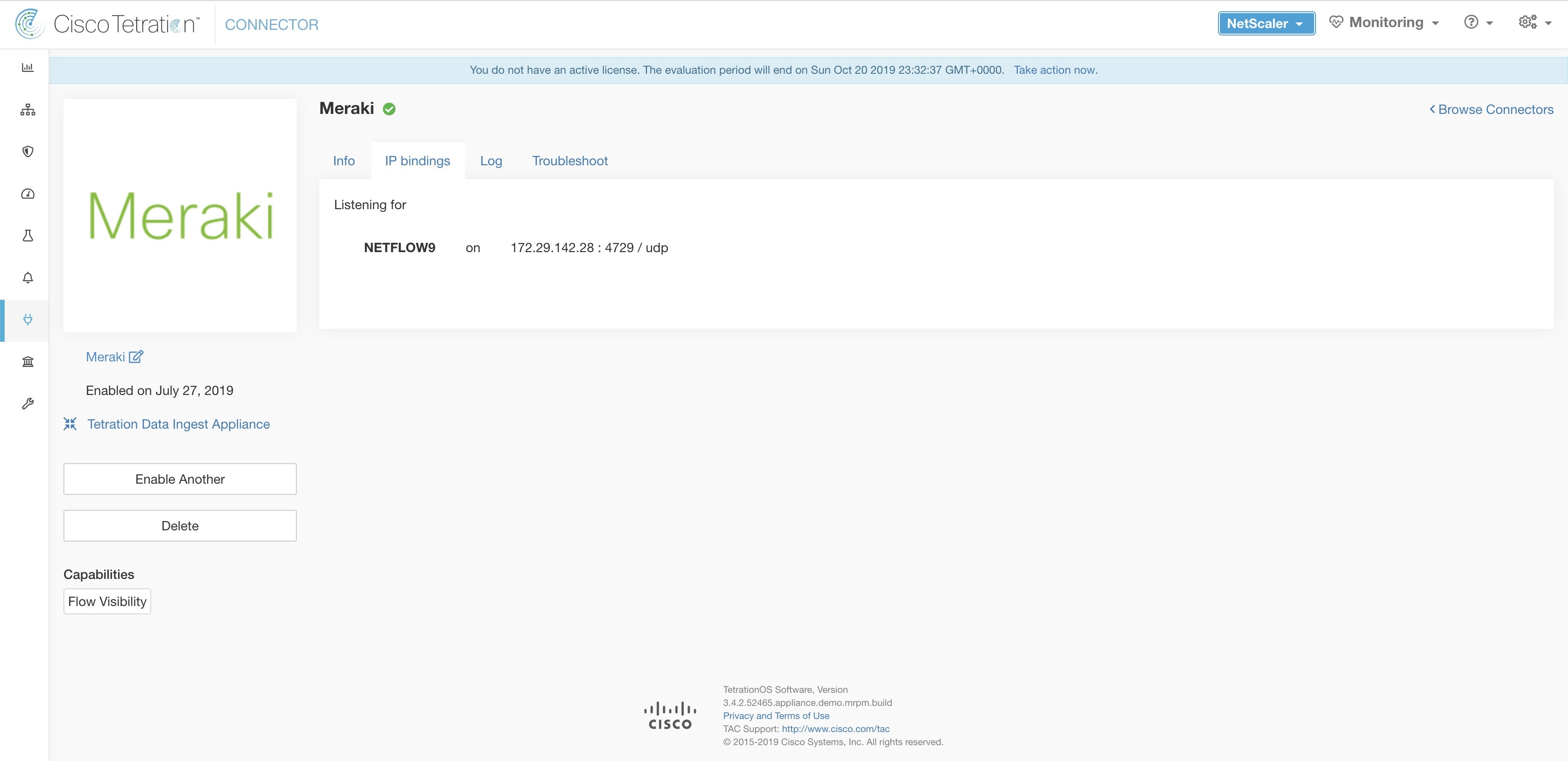

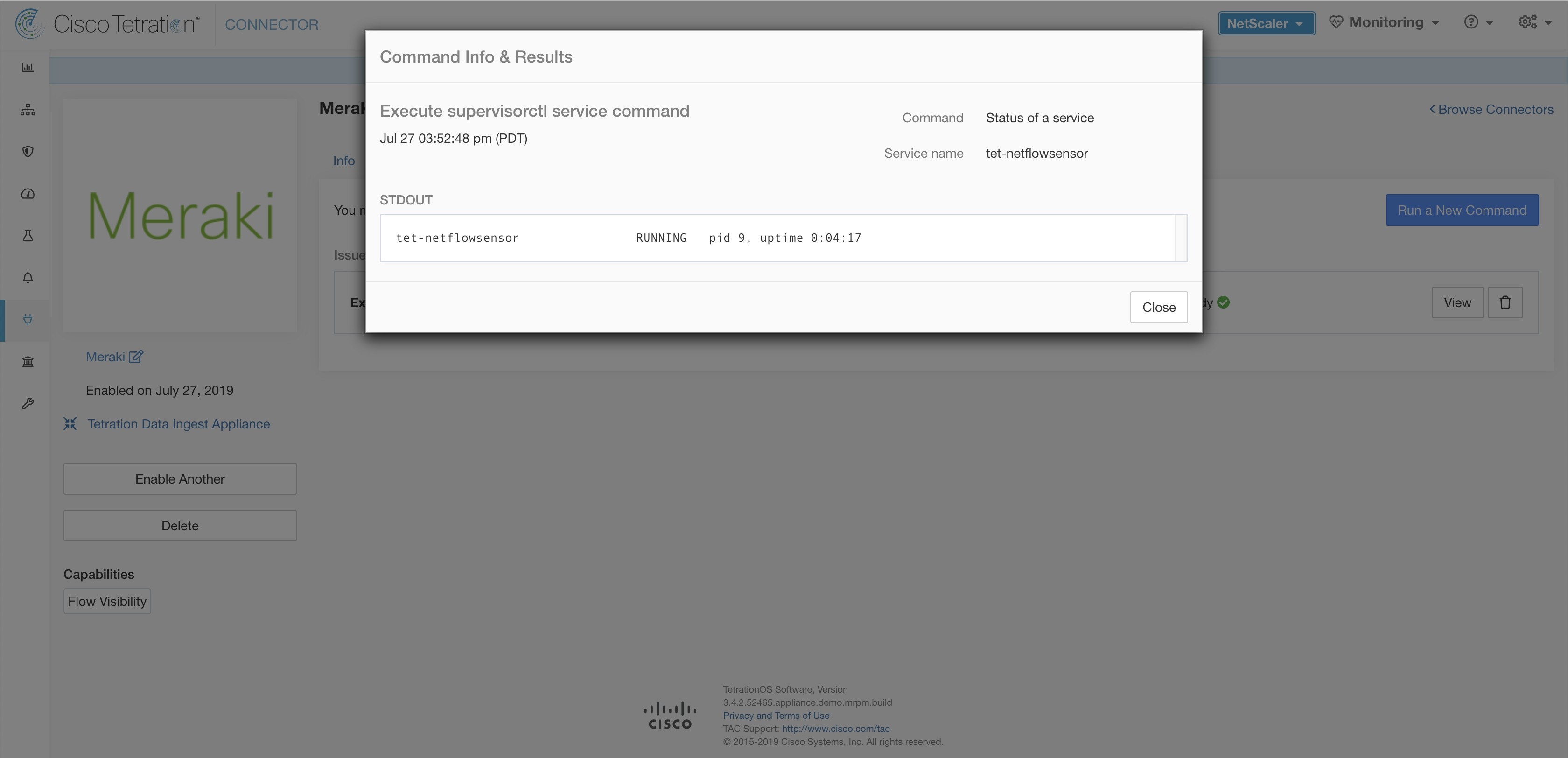

Meraki コネクタ

Meraki コネクタを使用すると、Secure Workload は Meraki ファイアウォール(Meraki MX セキュリティアプライアンスおよびワイヤレスアクセスポイントに含まれる)からフロー監視データを取り込むことができます。このソリューションを使用すると、Cisco スイッチにより、処理のために Secure Workload Ingest アプライアンスでホストされている Meraki コネクタに NetFlow レコードがリレーされるため、ホストでソフトウェアエージェントを実行する必要がありません。

NetFlow とは

Netflow プロトコルを使用すると、Meraki ファイアウォールなどのネットワークデバイスは、デバイスを通過するトラフィックをフローに集約し、それらのフローをフローコレクタにエクスポートできます。フローコレクタはこれらのフローレコードを受け取ると、オフラインでクエリと分析を行えるようにフローストレージに保存します。

通常、セットアップには次の手順が含まれます。

-

Meraki ファイアウォールで NetFlow 統計レポートを有効にします。

-

Meraki ファイアウォールで NetFlow コレクタのエンドポイント情報を設定します。

Cisco Secure Workload へのフローの取り込み

Meraki コネクタは、本質的に NetFlow コレクタです。コネクタは、NetFlow トラフィック統計をエクスポートするように設定されている Meraki ファイアウォールから、フローレコードを受信します。NetFlow レコードを処理し、Meraki ファイアウォールによって報告されたフロー観測を、フロー分析のために Secure Workload に送信します。Meraki コネクタは、Ingest アプライアンスで有効にすることができ、Docker コンテナとして実行されます。Secure Workload

Meraki コネクタは、Secure Workload Meraki エージェントとしても Secure Workload で登録されます。Meraki コネクタは、NetFlow プロトコルパケット(フローレコード)のカプセル化を解除します。次に、通常の Secure Workload エージェントのようにフローを処理してレポートします。Deep Visibility Agent とは異なり、プロセスやインターフェースの情報は報告しません。

(注) |

Meraki コネクタは NetFlow v9 プロトコルをサポートしています。 |

(注) |

各 Meraki コネクタは、1 つの VRF のフローのみを報告する必要があります。コネクタによってエクスポートされたフローは、Secure Workload クラスタのエージェント VRF 設定に基づいて VRF に配置されます。コネクタの VRF を設定するには、に移動し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、コネクタに関する詳細を指定します。このフォームで、VRF の名前、コネクタの IP サブネット、およびフローレコードをクラスタに送信できる可能性のあるポート番号の範囲を提供するようにユーザーに要求します。 |

NetFlow レコードの処理

Meraki コネクタは、NetFlow レコードに基づいてフロー観察情報を Cisco Secure Workload に送信します。Meraki NetFlow フローレコードは双方向レコードです。したがって、Meraki コネクタは、Cisco Secure Workload への順方向フローと逆方向フローの 2 つのフローを送信します。

以下は、Meraki コネクタから Cisco Secure Workload に送信されるフロー観察情報の詳細です。

フォワードフロー観測データ

|

フィールド |

Element ID |

エレメント名 |

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

protocolIdentifier |

|

[送信元アドレス(Source Address)] |

8 |

sourceIPv4Address |

|

[送信元ポート(Source Port)] |

7 |

sourceTransportPort |

|

[宛先アドレス(Destination Address)] |

12 |

destinationIPv4Address |

|

[宛先ポート(Destination Port)] |

11 |

destinationTransportPort |

|

Byte Count |

1 |

octetDeltaCount |

|

Packet Count |

2 |

packetDeltaCount |

|

フロー開始時刻 |

このフローの NetFlow レコードがコネクタでいつ受信されたかに基づいて設定されます |

リバースフロー観測情報

|

フィールド |

Element ID |

|

|---|---|---|

|

[プロトコル(Protocol)] |

4 |

protocolIdentifier |

|

[送信元アドレス(Source Address)] |

8 |

sourceIPv4Address |

|

[送信元ポート(Source Port)] |

7 |

sourceTransportPort |

|

[宛先アドレス(Destination Address)] |

12 |

destinationIPv4Address |

|

[宛先ポート(Destination Port)] |

11 |

destinationTransportPort |

|

Byte Count |

23 |

postOctetDeltaCount |

|

Packet Count |

24 |

postPacketDeltaCount |

|

フロー開始時刻 |

このフローの NetFlow レコードが コネクタでいつ受信されたかに基づいて設定されます |

Meraki ファイアウォールでの NetFlow の設定方法

次の手順は、Meraki ファイアウォールで NetFlow レポートを設定する方法を示しています。

手順

|

ステップ 1 |

Meraki UI コンソールにログインします。 |

|

ステップ 2 |

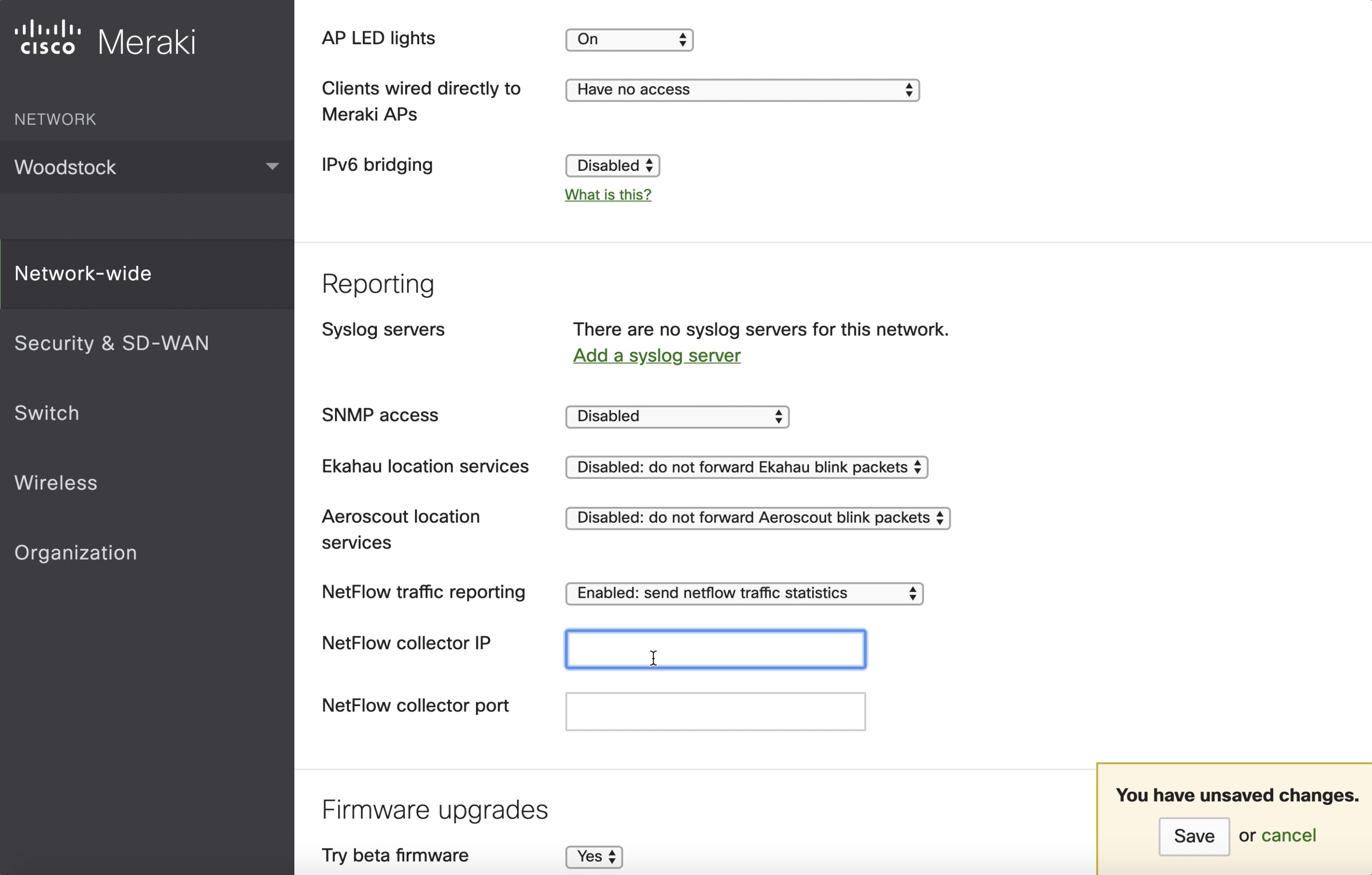

に移動します。[レポート(Reporting)] の設定で、[NetFlowトラフィックレポート(NetFlow traffic reporting)] を有効にします。値が [有効: NetFlowトラフィック統計情報の送信(Enabled: send NetFlow traffic statistics)] になっていることを確認します。 |

|

ステップ 3 |

Meraki コネクタが Secure Workload Ingest アプライアンスでリッスンしている IP およびポートを [NetFlowコレクタIP(NetFlow collector IP)] および [NetFlowコレクタポート(NetFlow collector port)] で指定します。Meraki コネクタが NetFlow レコードをリッスンするデフォルトのポートは 4729 です。 |

|

ステップ 4 |

変更内容を保存します。

|

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。コネクタでは、以下を設定できます。

-

ログ:詳細については、「ログ設定」を参照してください。

さらに、許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの NetFlow v9 プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンスにおける Meraki コネクタの最大数 |

1 |

|

1 つのテナント(ルート範囲)における Meraki コネクタの最大数 |

10 |

|

Cisco Secure Workload における Meraki コネクタの最大数 |

100 |

ERSPAN コネクタ

ERSPAN コネクタを使用することにより、Secure Workload は、ネットワーク内のルータおよびスイッチからフロー観測データを取り込むことができます。このソリューションを使用すると、Cisco スイッチがホストのトラフィックを ERSPAN コネクタに中継して処理するため、ホストはソフトウェアエージェントを実行する必要がありません。

ERSPAN について

Encapsulated Remote Switch Port Analyzer(ERSPAN)は、ほとんどの Cisco スイッチに存在する機能です。ERSPAN は、ネットワークデバイスによって認識されるフレームをミラーリングし、IP パケットにカプセル化して、リモートアナライザに送信します。ユーザーは、監視するスイッチ上のインターフェイスや VLAN のリストを選択できます。

一般に、セットアップでは、1 つ以上のネットワークデバイスで送信元 ERSPAN モニタリングセッションを設定し、トラフィックアナライザに直接接続されているリモート ネットワーク デバイスで宛先 ERSPAN モニタリングセッションを設定します。

Secure Workload ERSPAN コネクタでは、宛先 ERSPAN セッションとトラフィックアナライザ機能の両方が提供されるため、Secure Workload ソリューションを使用してスイッチで宛先セッションを構成する必要はありません。

SPAN エージェントとは

各 ERSPAN コネクタは、クラスタに SPAN エージェントを登録します。Secure Workload SPAN エージェントは、ERSPAN パケットのみを処理するように構成された通常の Secure Workload エージェントです。シスコの宛先 ERSPAN セッションと同様に、ミラーリングされたフレームのカプセル化を解除します。その後、通常の Secure Workload エージェントのようにフローを処理して報告します。優れた可視性エージェントとは異なり、プロセスやインターフェイスの情報を報告しません。

ERSPAN のIngest アプライアンスとは

Secure WorkloadERSPAN の Ingest アプライアンスは、3 つの ERSPAN Secure Workloadコネクタを内部で実行する VM です。通常の Ingest アプライアンスと同じ OVA または QCOW2 を使用します。

各コネクタは、1 つの vNIC と 2 つの vCPU コア(制限クォータなし)が排他的に割り当てられた専用の Docker コンテナ内で実行されます。

ERSPAN コネクタは、コンテナホスト名 <VM hostname>-<interface IP address> を持つクラスタに ERSPAN エージェントを登録します。

コネクタとエージェントは、VM、Docker デーモン、または Docker コンテナのクラッシュまたは再起動時に、保持または復元されます。

(注) |

ERSPAN コネクタのステータスは、[コネクタ(Connector)] ページに報告されます。[エージェントリスト(Agent List)] ページを参照して、対応する SPAN エージェントの状態を確認してください。 |

必要な仮想アプライアンスについては、「コネクタ用の仮想アプライアンス」を参照してください。ERSPAN コネクタの場合、IPv4 および IPv6(デュアルスタックモード)アドレスがサポートされます。ただし、デュアルスタックのサポートはベータ版の機能であることに注意してください。

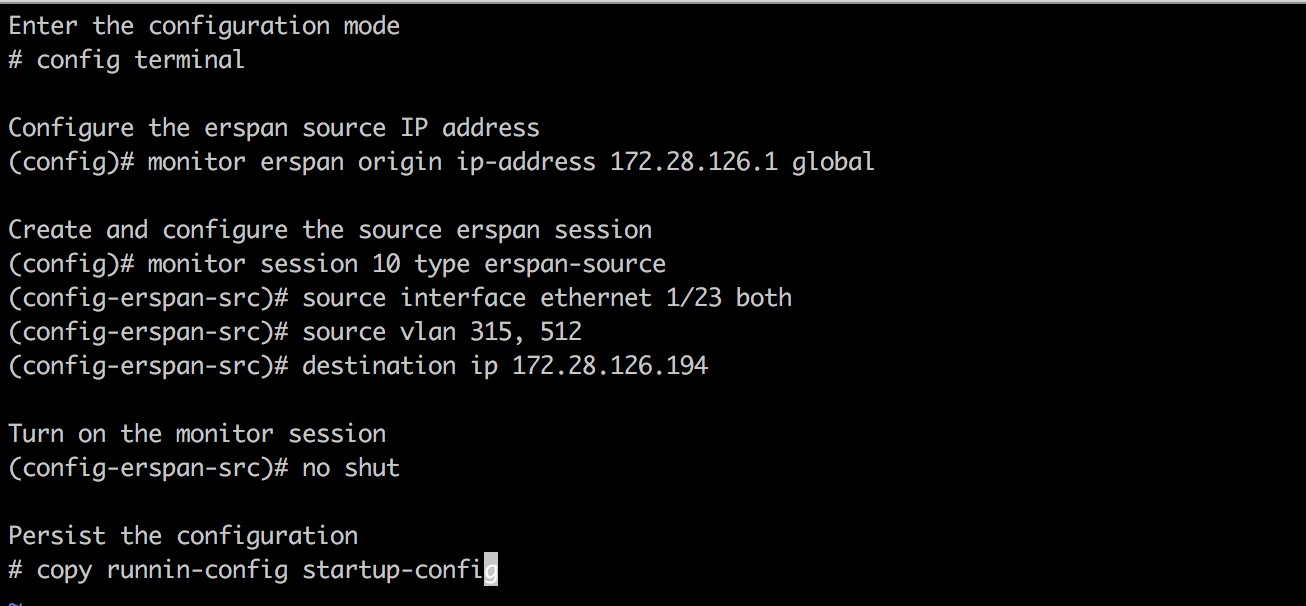

送信元 ERSPAN セッションの構成方法

次の手順は、Nexus 9000 スイッチ用です。他のシスコプラットフォームでは、設定方法が若干異なる場合があります。Cisco プラットフォームの設定については、『Cisco Secure Workload ユーザーガイド』を参照してください。

上記の手順により、ID 10 の送信元 ERSPAN セッションが作成されました。スイッチは、インターフェイス eth1/23 の入力と出力( both)フレーム、および VLAN 315 と 512 上のフレームをミラーリングします。ミラーリングされたフレームを運ぶ外部 GRE パケットには、送信元 IP 172.28.126.1(このスイッチの L3 インターフェイスのアドレス)と宛先 IP 172.28.126.194 が含まれます。これは、ERSPAN VM で構成されている IP アドレスの 1 つです。

サポートされている ERSPAN 形式

Secure Workload SPAN エージェントは、提案されている ERSPAN RFC で説明した ERSPAN タイプ I、II、および III パケットを処理できます。したがって、Cisco デバイスによって生成された ERSPAN パケットは処理可能です。RFC に準拠していない形式の中では、VMware vSphere Distributed Switch(VDS)によって生成された ERSPAN パケットを処理できます。

ERSPAN 送信元を設定する際のパフォーマンス上の考慮事項

ERSPAN 送信元のポート/VLAN リストを慎重に選択します。SPAN エージェントには 2 つの専用 vCPU がありますが、セッションによって大量のパケットが生成され、エージェントの処理能力が飽和する可能性があります。エージェントが処理能力を超えるパケットを受信している場合、クラスタの [優れた可視性エージェント(Deep Visibility Agent)] ページの [エージェントパケット欠落(Agent Packet Misses)] グラフに表示されます。

ERSPAN 送信元がミラーリングするフレームの詳細な調整は、通常は filter 構成キーワードを指定し、ACL ポリシーを使用して行います。

スイッチでサポートされている場合、通常は mtu キーワードを使用して、ERSPAN パケットの最大伝送ユニット(MTU)を変更するように ERSPAN 送信元セッションを設定できます(通常、デフォルト値は 1500 バイト)。MTU 値を小さくすると、ネットワーク インフラストラクチャでの ERSPAN 帯域幅の使用が制限されますが、エージェントのワークロードはパケット単位であるため、SPAN エージェントの負荷には影響しません。MTU 値を小さくする場合は、ミラーフレーム用に 160 バイトのスペースを確保してください。ERSPAN ヘッダーオーバーヘッドの詳細については、提案されている ERSPAN RFC を参照してください。

ERSPAN には 3 つのバージョンがあります。バージョンが小さいほど、ERSPAN ヘッダーのオーバーヘッドは低くなります。バージョン II および III では、ERSPAN パケットに QoS ポリシーを適用し、複数の VLAN 情報を提供できます。バージョン III には、さらに多くの設定が含まれています。バージョン II は通常、Cisco スイッチのデフォルトです。Secure Workload SPAN エージェントは 3 つのバージョンをすべてサポートしていますが、現時点では、ERSPAN バージョン II および III パケットに含まれる追加情報は利用していません。

セキュリティの考慮事項

ERSPAN ゲスト オペレーティング システムの取り込み仮想マシンは CentOS 7.9 であり、そこから OpenSSL サーバー/クライアントパッケージが削除されています。

(注) |

CentOS 7.9 は、Cisco Secure Workload 3.8.1.19 以前のリリースの Ingest および Edge 仮想アプライアンスのゲスト オペレーティング システムです。Cisco Secure Workload 3.8.1.36 以降、オペレーティングシステムは AlmaLinux 9.2 です。 |

VM が起動し、SPAN エージェント コンテナが展開されると(初回起動時のみ数分かかります)、ループバック以外のネットワーク インターフェイスは仮想マシンに表示されません。そのため、アプライアンスにアクセスするにはそのコンソールを使用するしか方法がありません。

VM ネットワーク インターフェイスは Docker コンテナ内に移動しました。コンテナは、TCP/UDP ポートを開かずに、centos:7.9.2009 ベースの Docker イメージを実行します。

(注) |

Cisco Secure Workload 3.8.1.36 以降、コンテナは almalinux/9-base:9.2 を実行します。 |

また、コンテナは基本権限(–privileged オプションなし)に加え、NET_ADMIN 機能を使用して実行されます。

万が一、コンテナが侵害された場合でも、VM ゲスト OS はコンテナの内部から侵害されないようにするべきです。

ホスト内で実行される Secure Workload エージェントで有効な他のすべてのセキュリティ上の考慮事項は、Docker コンテナ内で実行される Secure Workload SPAN エージェントにも適用されます。

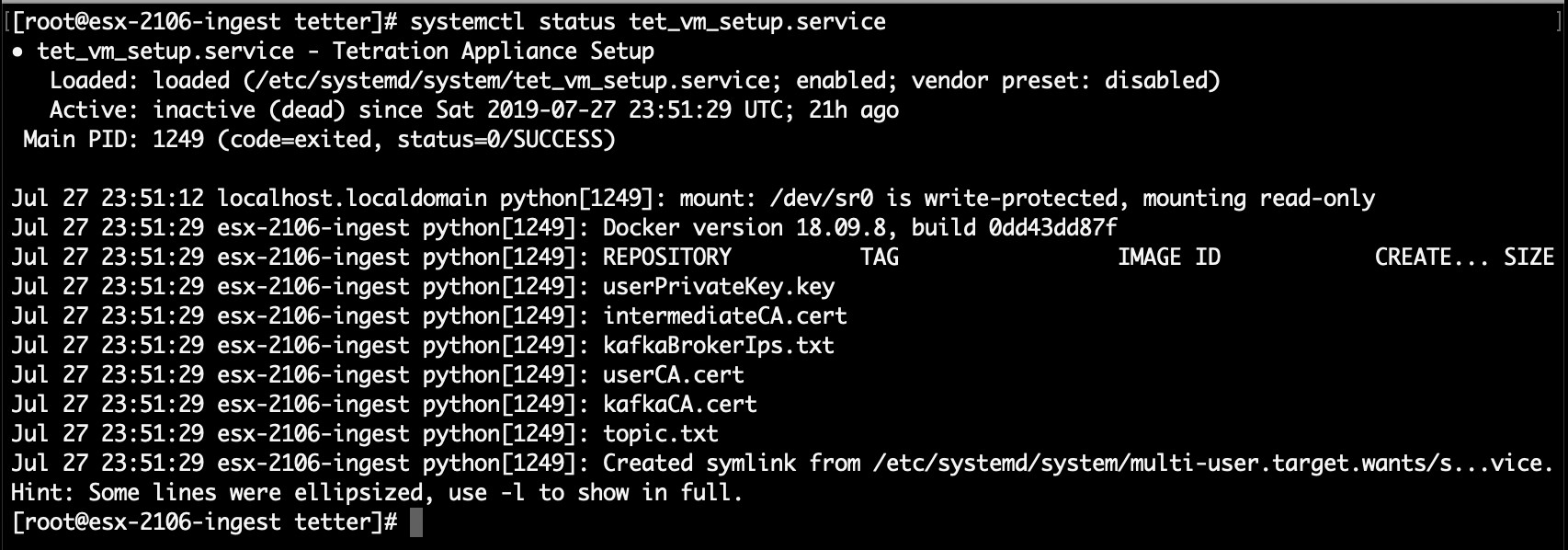

トラブルシューティング

クラスタの [モニタリング/エージェントの概要(Monitoring/Agent Overview)] ページに SPAN エージェントがアクティブな状態で表示された後は、ERSPAN 仮想マシンで操作する必要はなく、ユーザーがログインする必要もありません。エージェントが表示されない場合や、フローがクラスタに報告されない場合は、次の情報が展開の問題を特定するのに役立ちます。

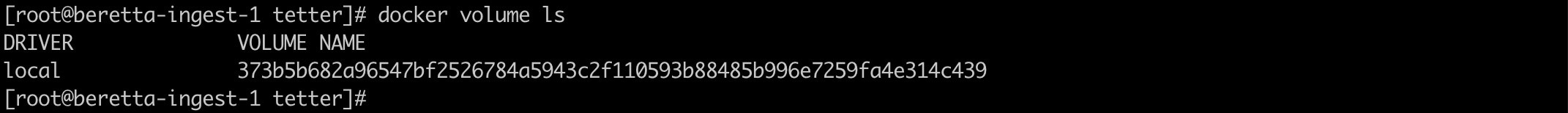

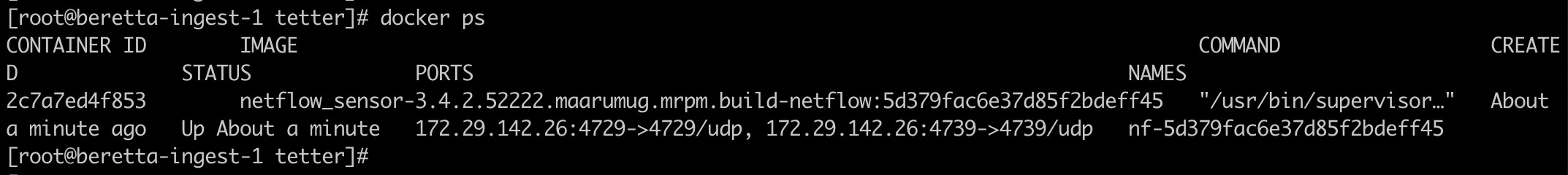

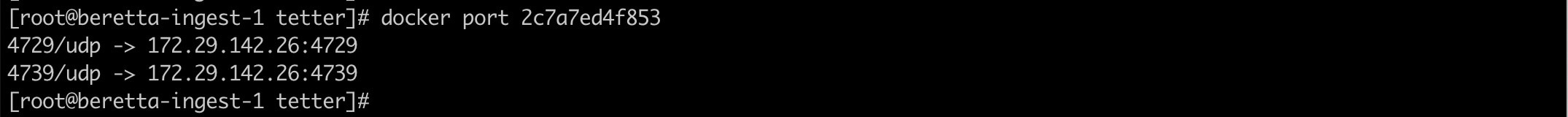

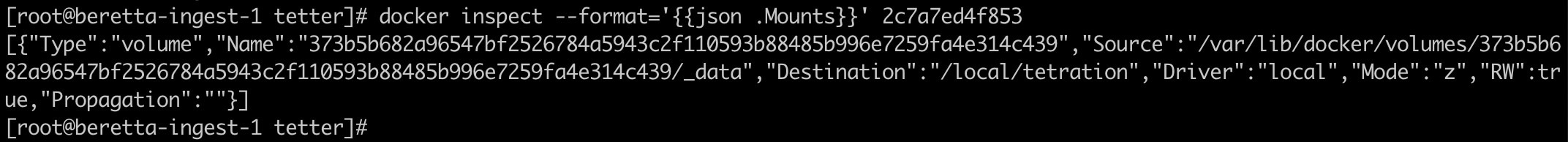

通常の状態では、VM で次の情報を表示できます。

-

systemctl status tet_vm_setupにより、SUCCESS 終了ステータスになっている非アクティブなサービスがレポートされます。 -

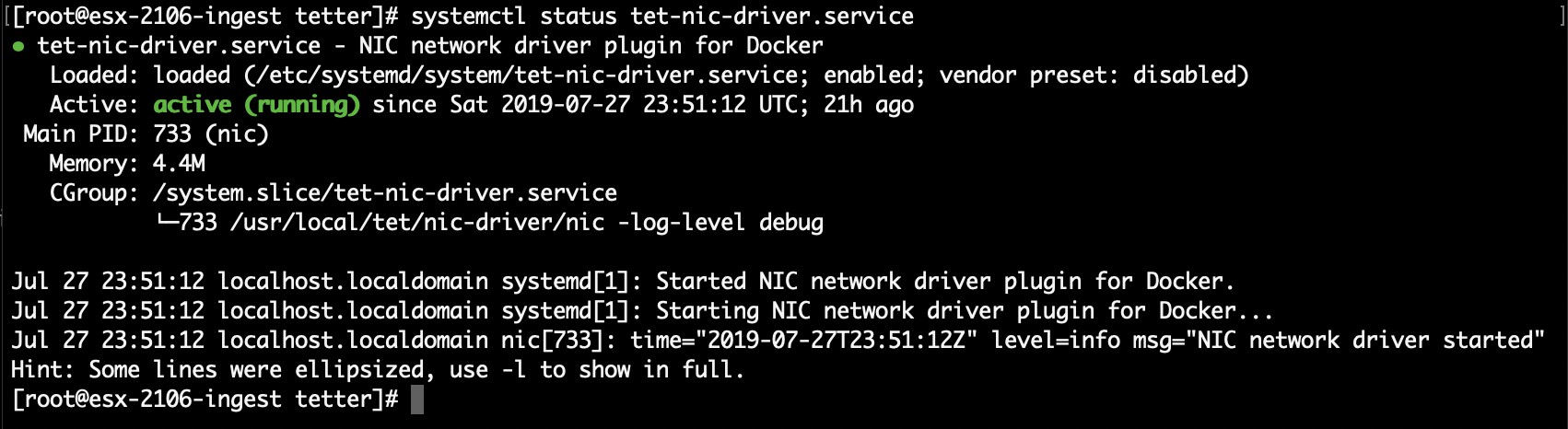

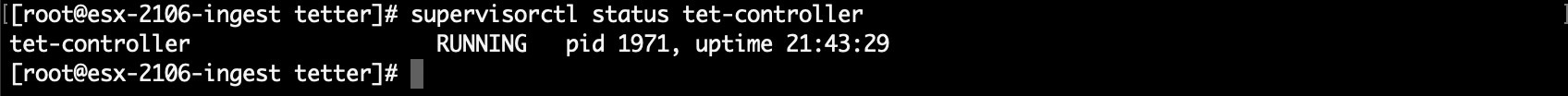

systemctl status tet-nic-driverにより、アクティブなサービスがレポートされます。 -

docker network lsにより、5 つのネットワーク(host、noneおよび 3 つのerspan-<iface name>)がレポートされます。 -

ip linkにより、ループバック インターフェイスのみがレポートされます。 -

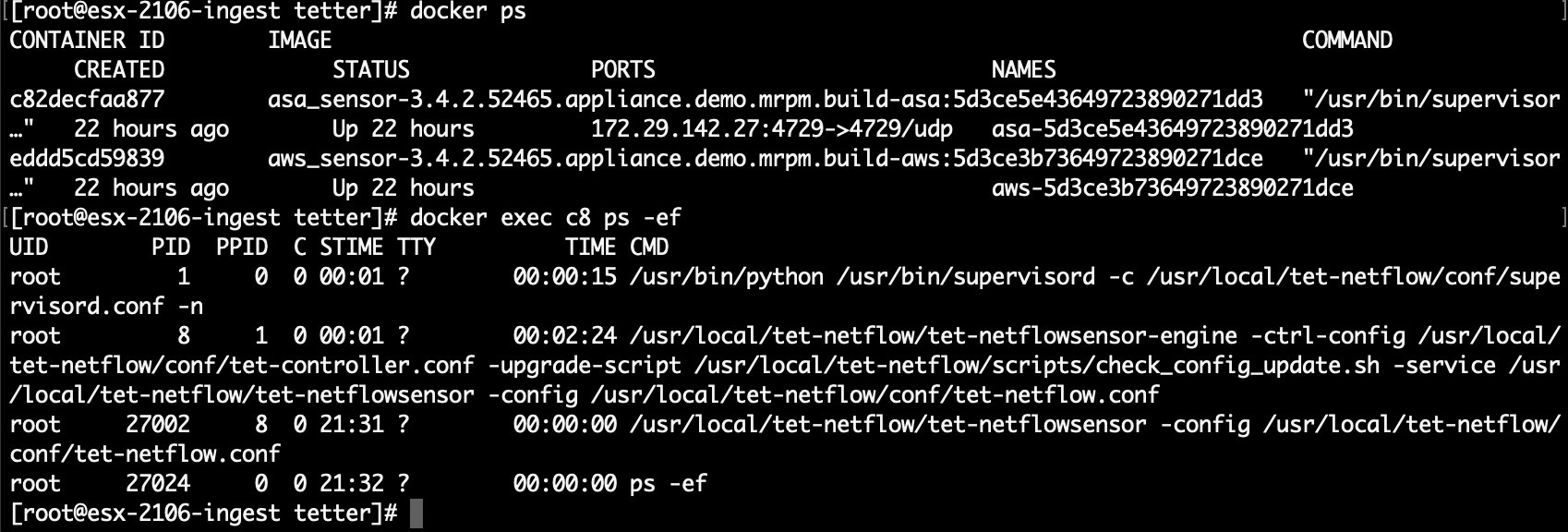

docker psにより、3 つの実行中のコンテナがレポートされます。 -

各コンテナの

docker logs <cid>には次のメッセージが含まれます。INFO success: tet-sensor entered RUNNING state, process has stayed up for > than 1 seconds (startsecs) -

docker exec <cid> ifconfigにより、ループバックに加えて 1 つのインターフェイスのみがレポートされます。 -

docker exec <cid> route -nにより、デフォルトゲートウェイがレポートされます。 -

docker exec <cid> iptables -t raw -S PREROUTINGにより、ルール-A PREROUTING -p gre -j DROPがレポートされます。

上記のいずれにも当てはまらない場合は、/local/tetration/logs/tet_vm_setup.log の展開スクリプトログで、SPAN エージェントコンテナの展開が失敗した理由を確認します。

他のエージェントの登録/接続の問題は、docker exec コマンドを使用して、ホストで実行されているエージェントと同じ方法でトラブルシューティングできます。

-

docker exec <cid> ps -efにより、tet-engine, tet-engine check_confの 2 インスタンス、および/usr/local/tet/tet-sensor -f /usr/local/tet/conf/.sensor_configの 2 インスタンスがレポートされます。1 つは root ユーザー、もう 1 つは tet-sensor ユーザーに関するものです。加えて、プロセスマネージャ/usr/bin/ python /usr/bin/supervisord -c /etc/supervisord.conf -nインスタンスもレポートされます。 -

docker exec <cid> cat /usr/local/tet/log/tet-sensor.logにより、エージェントのログが表示されます。 -

docker exec <cid> cat /usr/local/tet/log/fetch_sensor_id.logにより、エージェントの登録ログが表示されます。 -

docker exec <cid> cat /usr/local/tet/log/check_conf_update.logにより、設定更新ポーリングログが表示されます。必要に応じて、tcpdump をコンテナのネットワーク名前空間に設定し、コンテナとの間のトラフィックをモニターできます。

-

docker inspect <cid> | grep SandboxKey を使用して、コンテナのネットワーク名前空間(SandboxKey)を取得します。

-

コンテナのネットワーク名前空間 nsenter --net=/var/run/docker/netns/... に対して設定します。

-

eth0 traffic tcpdump -i eth0 -n をモニターします。

-

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンスにおける ERSPAN コネクタの最大数 |

3 |

|

1 つのテナント(ルート範囲)における ERSPAN コネクタの最大数 |

24(TaaS の場合は 12) |

|

Cisco Secure Workload における ERSPAN コネクタの最大数 |

450 |

エンドポイントのコネクタ

エンドポイントのコネクタは、Cisco Secure Workload のエンドポイントコンテキストを提供します。

|

コネクタ |

説明 |

仮想アプライアンス上に展開 |

|---|---|---|

|

AnyConnect |

Cisco AnyConnect Network Visibility Module(NVM)からテレメトリデータを収集し、エンドポイントインベントリをユーザー属性で強化します。 |

Cisco Secure Workload Ingest |

|

ISE |

Cisco ISE アプライアンスによって管理されるエンドポイントとインベントリに関する情報を収集し、エンドポイントインベントリをユーザー属性とセキュアグループラベル(SGL)で強化します。 |

Cisco Secure Workload Edge |

必要な仮想アプライアンスについては、「コネクタ用の仮想アプライアンス」を参照してください。

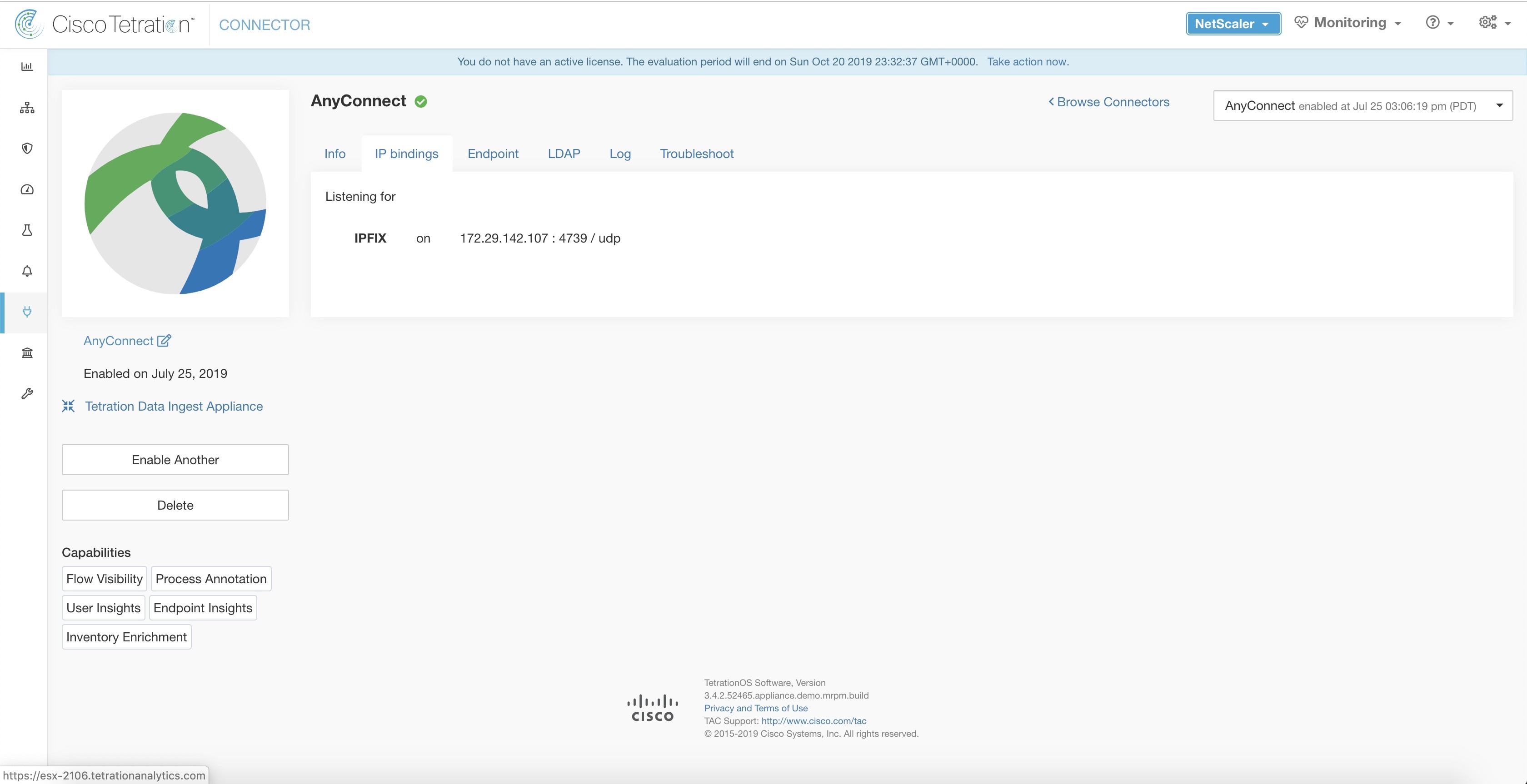

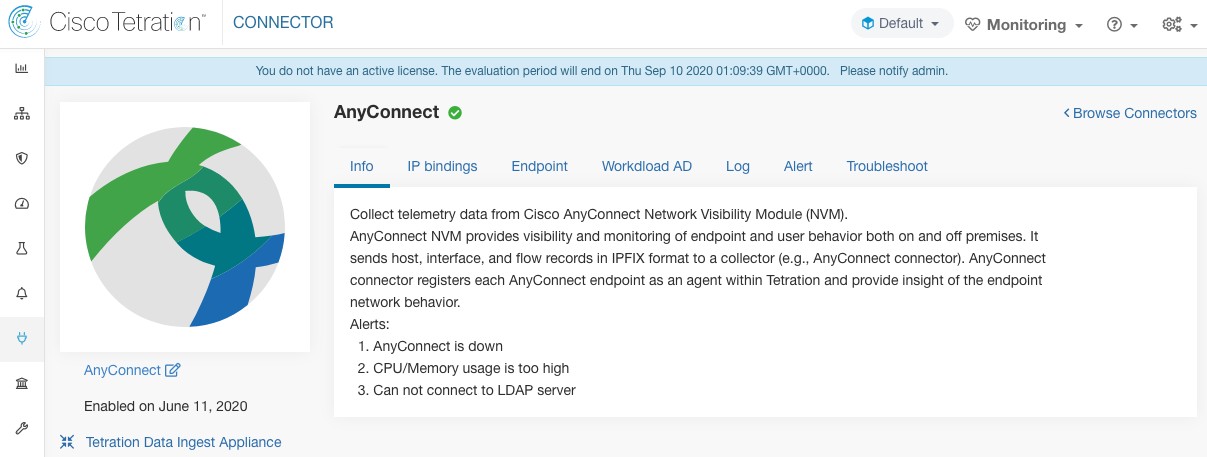

AnyConnect コネクタ

AnyConnect コネクタは、ネットワーク可視性モジュール(NVM)を備えた Cisco AnyConnect セキュア モビリティ クライアントを実行するエンドポイントを監視します。このソリューションを使用すると、NVM がホスト、インターフェイス、フローレコードを IPFIX 形式で AnyConnect コネクタなどのコレクタに送信するため、ホストはエンドポイントでソフトウェアエージェントを実行する必要がありません。

AnyConnect コネクタは、次の高度な機能を実行します。

-

各エンドポイント(デスクトップ、ラップトップ、スマートフォンなどのサポートされているユーザーデバイス)を、Cisco Secure Workload で AnyConnect エージェントとして登録します。

-

Cisco Secure Workload を使用して、登録されたエンドポイントからインターフェイスのスナップショットを更新します。

-

登録されたエンドポイントによってエクスポートされたフロー情報を Secure Workload コレクタに送信します。

-

AnyConnect コネクタによって追跡されるエンドポイントでフローを生成するプロセスの、プロセススナップショットを定期的に送信します。

-

各エンドポイントでログインしているユーザーに対応する Lightweight Directory Access Protocol (LDAP)属性を使用して、エンドポイント インターフェイスの IP アドレスにラベルを付けます。

図 11. AnyConnect コネクタ

AnyConnect NVM について

AnyConnect NVM は、オンプレミスとオフプレミスの両方でエンドポイントとユーザーの動作を可視化およびモニタリングします。次のコンテキストを含むエンドポイントから情報を収集します。

-

デバイス/エンドポイントコンテキスト:デバイス/エンドポイント固有の情報。

-

ユーザーコンテキスト:フローに関連付けられたユーザー。

-

アプリケーション コンテキスト:フローに関連付けられたプロセス。

-

ロケーションコンテキスト:ロケーション固有の属性(利用可能な場合)。

-

接続先コンテキスト:宛先の FQDN。AnyConnect NVM は 3 つのタイプのレコードを生成します。

NVM レコード

説明

エンドポイントレコード

一意のデバイス識別子(UDID)、ホスト名、OS 名、OS バージョン、製造元などのデバイス/エンドポイント情報。

インターフェイスレコード

エンドポイント UDID、インターフェイス固有識別子(UID)、インターフェイス インデックス、インターフェイスタイプ、インターフェイス名、MAC アドレスなど、エンドポイントの各インターフェイスに関する情報。

Flow Record

エンドポイント UDID、インターフェイス UID、5 タプル(送信元/宛先 IP/ポートおよびプロトコル)、イン/アウトバイトカウント、プロセス情報、ユーザー情報、宛先の FQDN など、エンドポイントで観測されるフローについての情報。

各レコードは、IPFIX プロトコル形式で生成およびエクスポートされます。デバイスが信頼ネットワーク(オンプレミス/VPN)にある場合、AnyConnect NVM は設定されたコレクタにレコードをエクスポートします。AnyConnect コネクタは、AnyConnect NVM から IPFIX ストリームを受信して処理できる IPFIX コレクタの一例です。

(注) |

AnyConnect コネクタは、Cisco AnyConnect セキュア モビリティ クライアントのバージョン 4.2 以降の AnyConnect NVM をサポートします。 |

AnyConnect NVM の設定方法

Cisco Secure Firewall ASA または Cisco Identity Services Engine (ISE) を使用して AnyConnect NVM を導入する手順については、『How to Implement AnyConnect NVM』[英語] を参照してください。NVM モジュールが展開されたら、NVM プロファイルを指定し、Cisco AnyConnect セキュア モビリティ クライアントを稼働中のエンドポイントにプッシュしてインストールする必要があります。NVM プロファイルを指定する際、ポート 4739 の AnyConnect コネクタを指すように IPFIX コレクタを設定する必要があります。

AnyConnect コネクタは、Secure Workload AnyConnect プロキシ エージェントとして Secure Workload にも登録されます。

NVM レコードの処理

AnyConnect コネクタは、次に示すように AnyConnect NVM レコードを処理します。

エンドポイントレコード

AnyConnect コネクタがエンドポイントレコードを受信すると、そのエンドポイントは Cisco Secure Workload 上の AnyConnect エージェントとして登録されます。AnyConnect コネクタは、NVM レコードに存在するエンドポイント固有の情報と AnyConnect コネクタの証明書を使用して、エンドポイントを登録します。エンドポイントが登録されると、Cisco Secure Workload 内のいずれかのコレクタへの新しい接続を作成することにより、エンドポイントのデータプレーンが有効になります。このエンドポイントからのアクティビティ(フローレコード)に基づいて、AnyConnect コネクタは、クラスタでこのエンドポイントに対応する AnyConnect エージェントを定期的に(20 ~ 30 分)チェックインします。

AnyConnect NVM は、4.9 以降のエージェントバージョンで送信を開始します。デフォルトでは、AnyConnect エンドポイントは Cisco Secure Workload 上でバージョン 4.2.x として登録されます。このバージョンは、サポートされる AnyConnect NVM の最小バージョンを意味します。バージョン 4.9 以降の AnyConnect エンドポイントの場合、Secure Workload 上の対応する AnyConnect エージェントには、インストールされている実際のバージョンが示されます。

(注) |

AnyConnect エージェントのインストールバージョンは、Cisco Secure Workload によって制御されません。Secure Workload UI で AnyConnect エンドポイントエージェントをアップグレードしようとしても、効果がありません。 |

インターフェイスレコード

インターフェイスのインターフェイスレコード IP アドレスは、AnyConnect NVM インターフェイスレコードの一部ではありません。インターフェイスの IP アドレスは、そのインターフェイスのエンドポイントからフローレコードが送信され始めるときに決定されます。インターフェイスの IP アドレスが決定されると、AnyConnect コネクタは、IP アドレスが決定されたそのエンドポイントのすべてのインターフェイスの完全なスナップショットを Cisco Secure Workload の構成サーバーに送信します。これにより、VRF がインターフェイスデータに関連付けられ、これらのインターフェイスに着信するフローがこの VRF でマークされるようになります。Flow Record

フローレコードを受信すると、AnyConnect コネクタはそのレコードを Secure Workload が認識できる形式に変換し、そのエンドポイントに対応するデータプレーンを介して FlowInfo を送信します。さらに、フローレコードに含まれるプロセス情報をローカルに保存します。また、AnyConnect コネクタに LDAP 設定が提供されている場合、エンドポイントのログインユーザーの設定済み LDAP 属性の値が決定されます。属性は、フローが発生したエンドポイントの IP アドレスに関連付けられています。定期的に、プロセス情報とユーザーラベルが Cisco Secure Workload にプッシュされます。

(注) |

各 AnyConnect コネクタは、1 つの VRF のみのエンドポイント/インターフェイス/フローを報告します。AnyConnect コネクタによって報告されるエンドポイントとインターフェイスは、Cisco Secure Workload のエージェント VRF コンフィギュレーションに基づいて VRF に関連付けられます。AnyConnect エンドポイントの代わりに AnyConnect コネクタエージェントによってエクスポートされたフローは、同じ VRF に属します。エージェントの VRF を設定するには、 に移動し、[構成(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF構成(Agent Remote VRF Configurations)] セクションで、[構成の作成(Create Config)] をクリックし、AnyConnect コネクタに関する詳細を指定します。このフォームでは、VRF の名前、エージェントがインストールされているホストの IP サブネット、およびフローレコードをクラスタに送信する可能性のあるポート番号の範囲を提供するようにユーザーに要求します。 |

Windows エンドポイントでの UDID の重複

エンドポイントマシンが同じゴールデンイメージから複製された場合、複製されたすべてのエンドポイントの UDID が同一である可能性があります。同一の場合、AnyConnect コネクタは、同一の UDID を持つエンドポイントからエンドポイントレコードを受信し、同じ UDID で Secure Workload に登録します。コネクタは、それらのエンドポイントからインターフェイスまたはフローレコードを受信すると、データを関連付けるために Secure Workload の正しい AnyConnect エージェントを判別できないため、すべてのデータを 1 つのエンドポイントに関連付けます(確定的ではありません)。

この問題に対処するために、AnyConnect NVM 4.8 リリースには、エンドポイントで UDID を見つけて再生成する dartcli.exe というツールが同梱されています。

-

dartcli.exe -u は、エンドポイントの UDID を取得します。

-

dartcli.exe -nu は、エンドポイントの UDID を再生成します。このツールを実行するには、次の手順を使用します。

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -u

UDID : 8D0D1E8FA0AB09BE82599F10068593E41EF1BFFF

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -nu

Are you sure you want to re-generate UDID [y/n]: y

Adding nonce success

UDID : 29F596758941E606BD0AFF49049216ED5BB9F7A5

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -u

UDID : 29F596758941E606BD0AFF49049216ED5BB9F7A5

定期的タスク

AnyConnect コネクタは、AnyConnect エンドポイントインベントリでプロセススナップショットとユーザーラベルを定期的に送信します。

-

[プロセススナップショット(Process Snapshot)]:AnyConnect コネクタは、5 分ごとに、その間隔でローカルで保持されているプロセスを調べ、その間隔中にフローがあったすべてのエンドポイントのプロセススナップショットを送信します。

-

[ユーザーラベル(User Labels)]:AnyConnect コネクタは、2 分ごとに、ローカルで保持されている LDAP ユーザーラベルを調べ、それらの IP アドレスのユーザーラベルを更新します。

ユーザーラベル用に、AnyConnect コネクタは、組織に属する全ユーザーの LDAP 属性のローカルスナップショットを作成します。AnyConnect コネクタが有効になっている場合、LDAP の設定(サーバー/ポート情報、ユーザーに関して取得される属性、ユーザー名を含む属性)が提供される場合があります。さらに、LDAP サーバーにアクセスするための LDAP ユーザーログイン情報が提供されることもあります。LDAP ユーザーログイン情報は暗号化され、AnyConnect コネクタで公開されることはありません。オプションで、LDAP サーバーに安全にアクセスするための LDAP 証明書の提供も可能です。

(注) |

AnyConnect コネクタは、24 時間ごとに新しいローカル LDAP スナップショットを作成します。この間隔は、コネクタの LDAP 設定で変更できます。 |

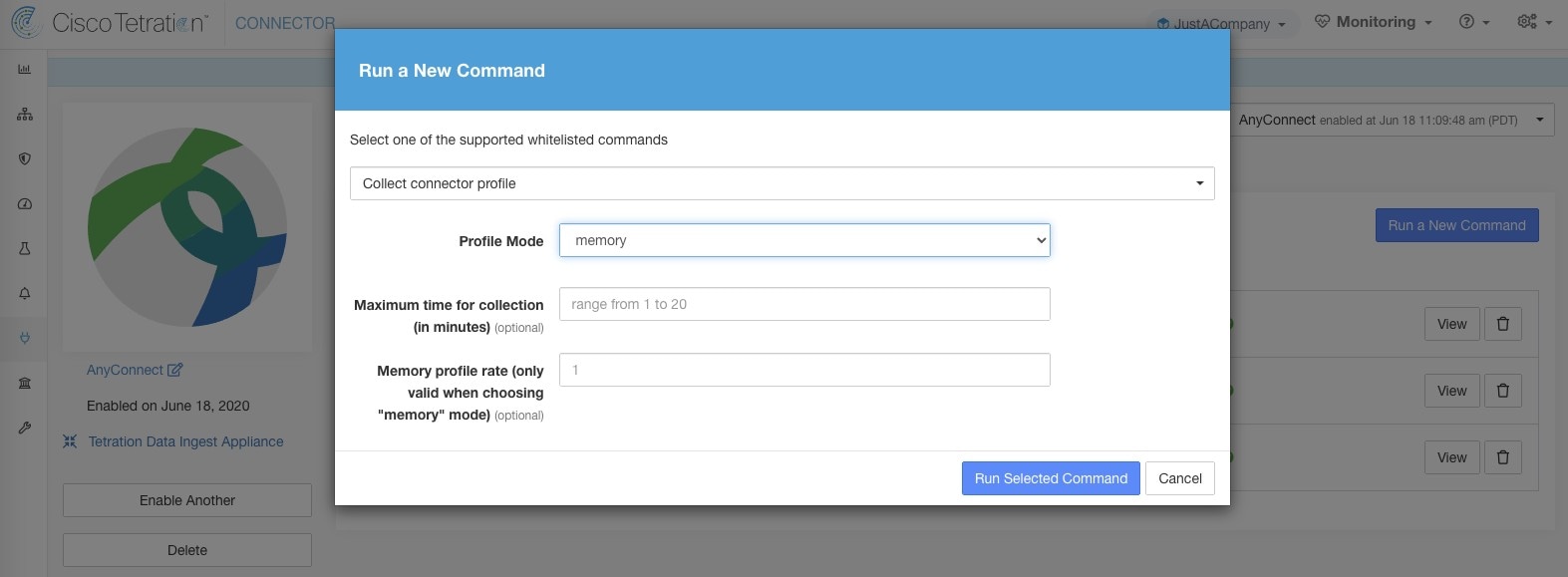

コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。コネクタでは、以下を設定できます。

-

LDAP:LDAP 設定は、LDAP 属性の検出をサポートし、ユーザー名に対応する属性を選択するワークフローと、ユーザーごとに取得される最大 6 つの属性のリストを提供します。詳細については、「検出」を参照してください。

-

エンドポイント:詳細については、「エンドポイントの設定」を参照してください。

-

ログ:詳細については、「ログ設定」を参照してください。

さらに、許可されたコマンドを使用して、Secure Workload Ingest アプライアンスの Docker コンテナで、コネクタの IPFIX プロトコルのリスニングポートを更新できます。このコマンドは、コネクタのコネクタ ID、更新するポートのタイプ、および新しいポートの情報が提供されると、アプライアンスで発行できます。コネクタ ID は、Secure Workload UI の [コネクタ(connector)] ページにあります。詳細については、「update-listening-ports」を参照してください。

制限

|

メトリック |

制限 |

|---|---|

|

1 つの Secure Workload Ingest アプライアンスにおける AnyConnect コネクタの最大数 |

1 |

|

1 つのテナント(ルート範囲)における AnyConnect コネクタの最大数 |

50 |

|

Cisco Secure Workload における AnyConnect コネクタの最大数 |

500 |

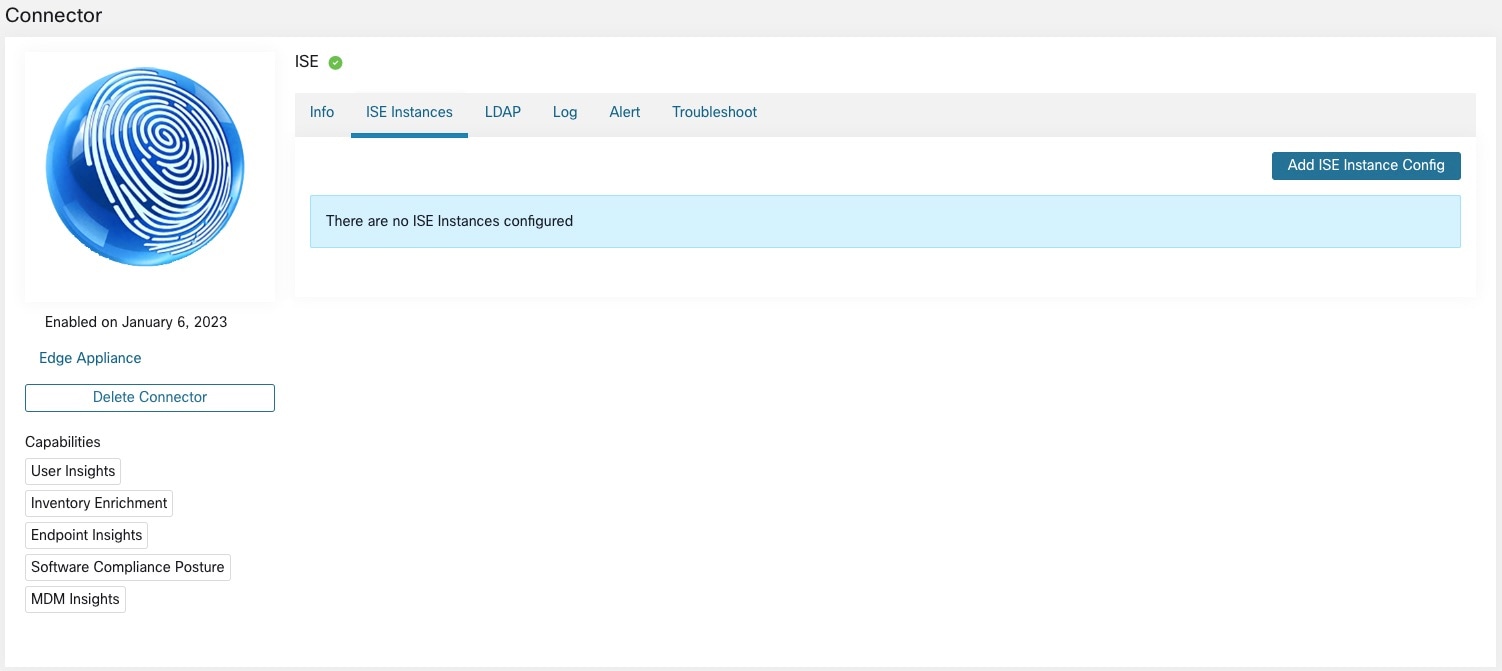

ISE コネクタ

Cisco Secure Workload の ISE コネクタは、Cisco Platform Exchange Grid(pxGrid)を使用して Cisco Identity Services Engine(ISE)と ISE Passive Identity Connector(ISE-PIC)に接続し、ISE によって報告されるエンドポイントのコンテキスト情報(メタデータなど)を取得します。

ISE コネクタは、次の機能を実行します。

-

Secure Workload の ISE エンドポイントとして識別された各エンドポイントを登録します。

-

MDM の詳細、認証、セキュリティグループラベル、ISE グループ名、および ISE グループタイプなど、エンドポイントに関する Secure Workload のメタデータ情報を更新します。

-

定期的にスナップショットを作成し、ISE で表示されるアクティブなエンドポイントでクラスタを更新します。 図 12. ISE コネクタ

(注) |

各 ISE コネクタは、1 つの VRF のエンドポイントとインターフェイスのみを登録します。ISE コネクタによって報告されるエンドポイントとインターフェイスは、Secure Workload のエージェント VRF 設定に基づき、VRF に関連付けられます。 エージェントの VRF を設定するには、ナビゲーションウィンドウから、を選択し、[設定(Configuration)] タブをクリックします。このページの [エージェントのリモートVRF設定(Agent Remote VRF Configurations)] セクションで、[設定の作成(Create Config)] をクリックし、ISE コネクタに関する詳細情報(VRF の名前、エージェントがインストールされているホストの IP サブネット、Secure Workload の ISE エンドポイントおよびインターフェイスを登録する可能性があるポート番号の範囲)を入力します。 |

(注) |

ISE エンドポイントエージェントは、[エージェントリスト(Agent List)] ページには表示されません。代わりに、属性を持つ ISE エンドポイントを [インベントリ(Inventory)] ページで表示できます。 |

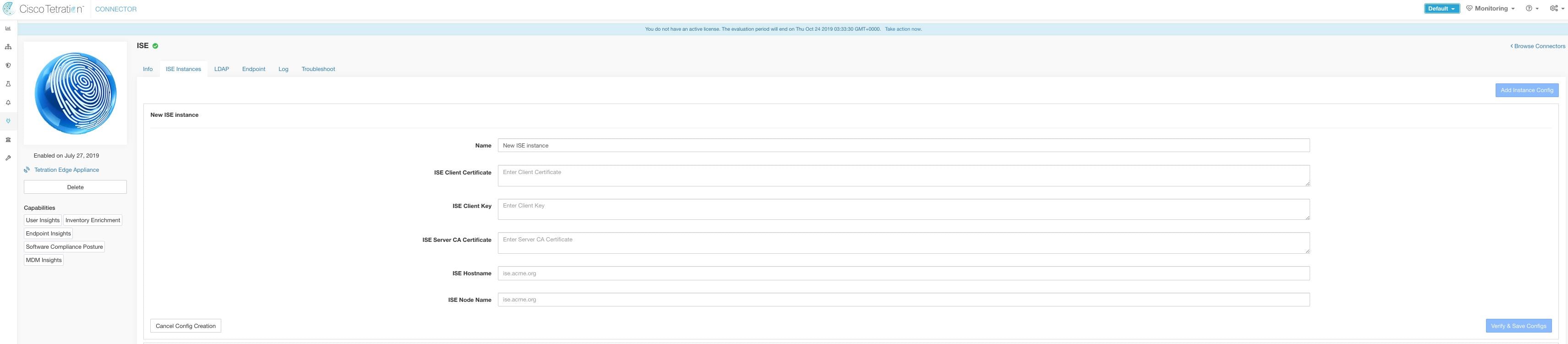

コネクタの設定方法

(注) |

この統合には、ISE バージョン 2.4+ と ISE PIC バージョン 3.1+ が必要です。 |

必要な仮想アプライアンスについては、「コネクタ用の仮想アプライアンス」を参照してください。ISE コネクタの場合、IPv4 および IPv6(デュアルスタックモード)アドレスがサポートされます。ただし、デュアルスタックのサポートはベータ機能であることに注意してください。

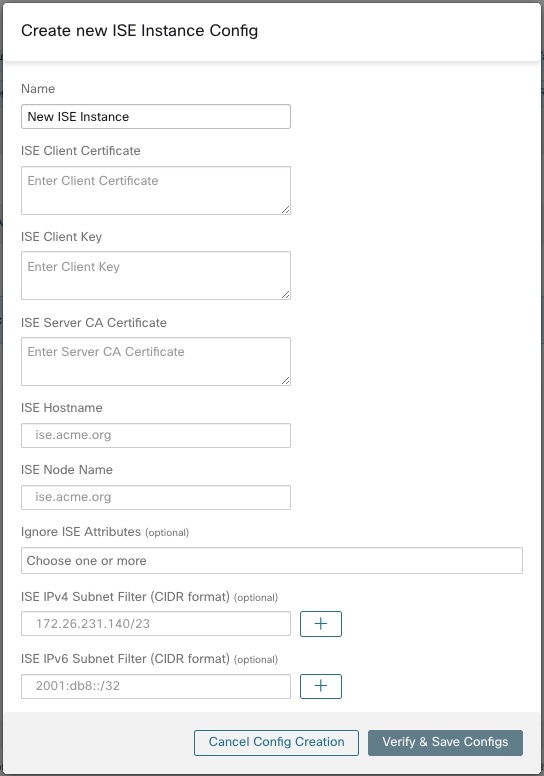

コネクタでは、次の設定が許可されています。

-

ISE インスタンス:ISE コネクタは、指定された設定を使用して ISE の複数のインスタンスに接続できます。各インスタンスには、ISE に接続するためのホスト名およびノード名とともに ISE 証明書のログイン情報が必要です。詳細については、「ISE インスタンスの設定」を参照してください。

-

LDAP:LDAP 設定は、LDAP 属性の検出をサポートし、ユーザー名に対応する属性を選択するワークフローと、ユーザーごとに取得される最大 6 つの属性のリストを提供します。詳細については、「検出」を参照してください。

-

ログ:詳細については、「ログ設定」を参照してください。

(注)

ISE コネクタは getSessions API コールに接続して、タイムフレームの間にすべてのアクティブエンドポイントを取得します。ISE コネクタには、すべての新しいエンドポイントの更新を提供する PxGrid のセッショントピックに登録するリスナーもあります。

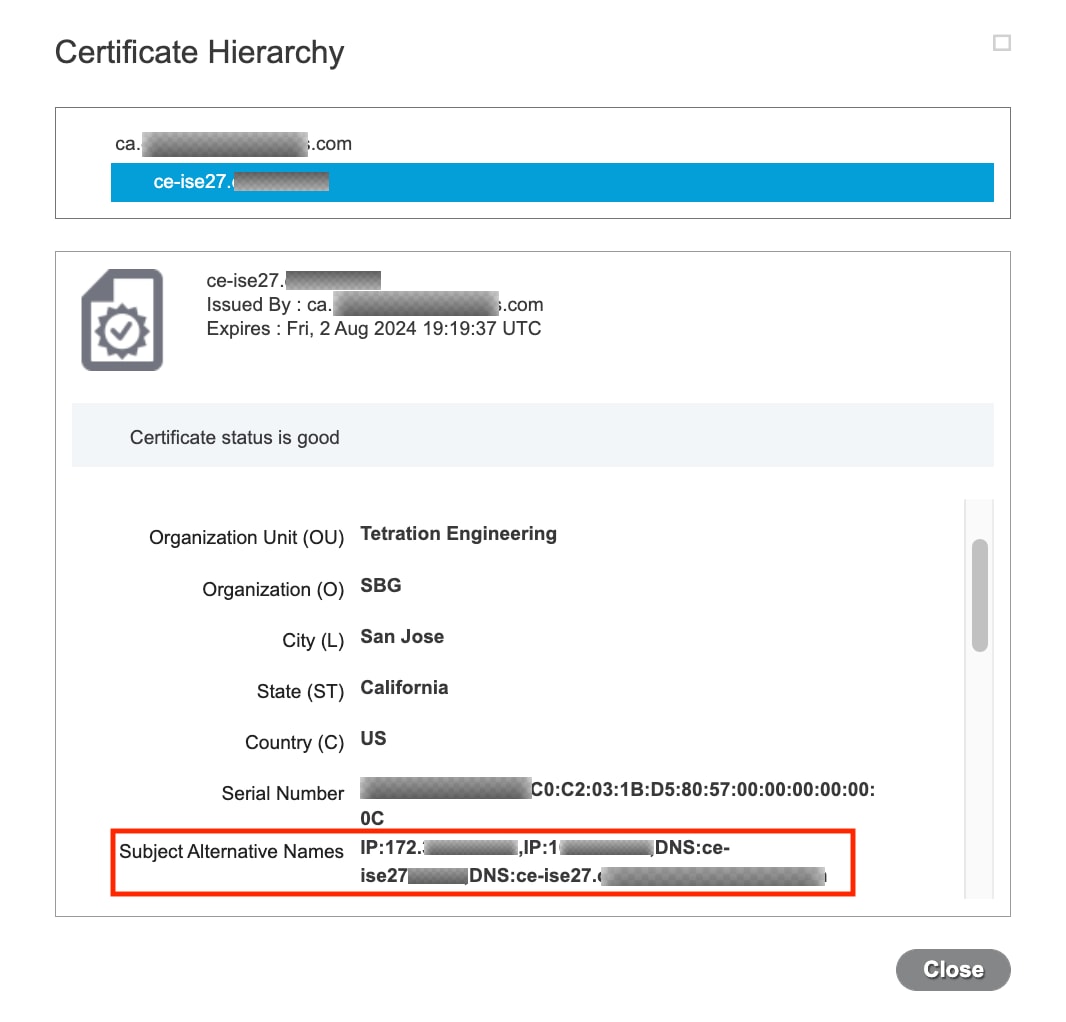

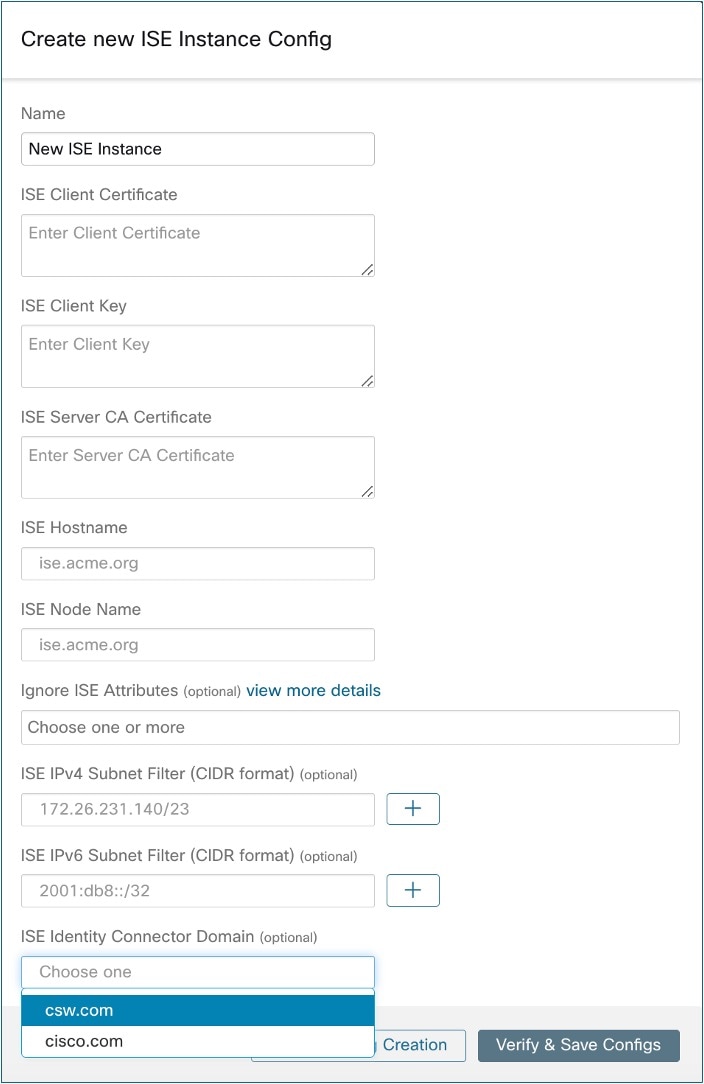

ISE インスタンスの設定

(注) |

Cisco Secure Workload バージョン 3.7 以降、Cisco ISE pxGrid ノードの SSL 証明書には、この統合のためにサブジェクト代替名(SAN)が必要になります。Cisco Secure Workload との統合を実行する前に、ISE 管理者が ISE ノードの認証設定を行っていることを確認してください。 |

pxGrid ノードの証明書を確認し、SAN が設定されているかどうかを確認するには、次の手順を実行して ISE からの証明書を確認する必要があります。

手順

|

ステップ 1 |

から [証明書(Certificates)] に移動します。 |

||||||||||||||||||||||

|

ステップ 2 |

[証明書の管理(Certificate Management)] で、[システム証明書(System Certificates)] を選択し、「使用される」pxGrid 証明書を選択し、[表示(View)] を選択して pxGrid ノード証明書を確認します。 |

||||||||||||||||||||||

|

ステップ 3 |

証明書をスクロールし、サブジェクト代替名がこの証明書に設定されていることを確認します。 |

||||||||||||||||||||||

|

ステップ 4 |

この証明書は、有効な認証局(CA)によって署名されている必要があり、これは、Cisco Secure Workload ISE コネクタに使用される pxGrid クライアント証明書の署名にも使用されている必要があります。

|

||||||||||||||||||||||

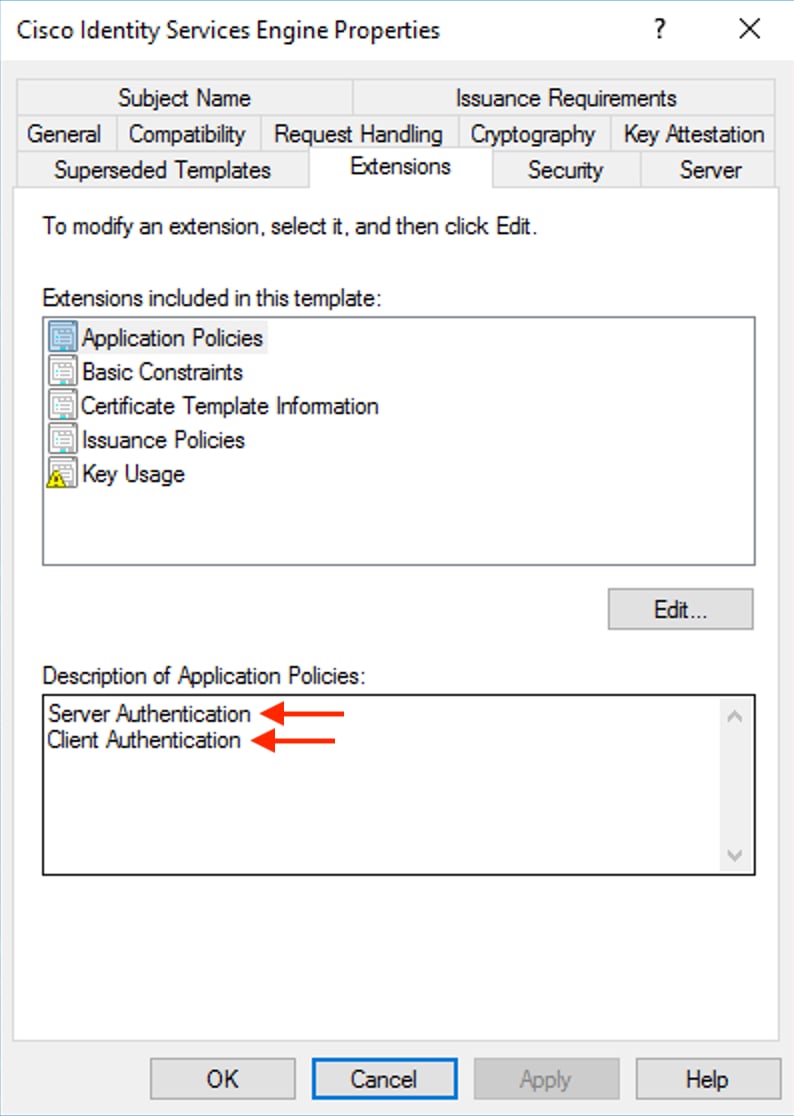

|

ステップ 5 |

OpenSSL がインストールされている任意のホストで、次のテンプレートを使用して pxGrid クライアント証明書署名要求を生成できるようになりました。 ファイルを「example-connector.cfg」として保存し、ホストから OpenSSL コマンドを使用して、次のコマンドで証明書署名要求(CSR)と証明書の秘密キーを生成します。 |

||||||||||||||||||||||

|

ステップ 6 |

Windows CA サーバーを使用して、CA によって証明書署名要求(CSR)に署名します。Windows CA サーバーも使用している場合は、次のコマンドを実行して pxGrid クライアントの CSR に署名します。

|

||||||||||||||||||||||

|

ステップ 7 |

署名されたクライアント証明書とルート CA を PEM 形式でホストにコピーします。これは、クライアント CSR と秘密キーを生成するホストと同じです。OpenSSL を使用して、クライアント証明書が X.509 PEM 形式であることを確認します。OpenSSL を使用して次のコマンドを実行し、署名されたクライアント証明書を X.509 PEM 形式に変換します。 |

||||||||||||||||||||||

|

ステップ 8 |

次のコマンドを使用して、CA によって署名された PEM を確認することもできます。

|

||||||||||||||||||||||

|

ステップ 9 |

上述の例のファイル名を使用して、ISE クライアント証明書(example-connector.pem)、クライアントキー(example-connector.key)および CA(root-ca.example.com.pem)を、以下に示すように、Cisco Secure Workload の ISE 設定ページのそれぞれのフィールドにコピーします。

|

(注) |

|

ISE レコードの処理

ISE コネクタは、次に説明するようにレコードを処理します。

エンドポイントレコード

ISE コネクタは ISE インスタンスに接続し、pxGrid を介してエンドポイントの更新をサブスクライブします。ISE コネクタがエンドポイントレコードを受信すると、そのエンドポイントは Cisco Secure Workload 上の ISE エージェントとして登録されます。ISE コネクタは、NVM レコードに存在するエンドポイント固有の情報と ISE コネクタの証明書を使用して、エンドポイントを登録します。エンドポイントが登録されたら、次のように動作します。ISE コネクタは、エンドポイントオブジェクトを Cisco Secure Workload のユーザーラベルとして送信することにより、このオブジェクトをインベントリ強化に使用します。ISE コネクタが切断されたエンドポイントを ISE から取得すると、Cisco Secure Workload からインベントリ強化が削除されます。

セキュリティ グループ レコード

ISE コネクタは、pxGrid を介してセキュリティ グループ ラベルの変更に関する更新もサブスクライブします。このレコードを受信すると、ISE コネクタはローカルデータベースを維持します。このデータベースを使用して、エンドポイントレコードの受信時に SGT 名を値にマッピングします。

定期的タスク

ISE コネクタは、ISE エンドポイントインベントリでユーザーラベルを定期的に共有します。

-

[エンドポイントスナップショット(Endpoint Snapshots)]:20 時間ごとに、ISE コネクタは、エンドポイントとセキュリティグループラベルのスナップショットを ISE インスタンスから取得し、変更が検出された場合はクラスタを更新します。このコールでは、ISE からの Secure Workload でエンドポイントが表示されない場合に切断されるエンドポイントは検出対象になりません。

-

[ユーザーラベル(User Labels)]:2 分ごとに、ISE コネクタは、ローカルで保持されている LDAP ユーザーと ISE エンドポイントラベルをスキャンし、それらの IP アドレスのユーザーラベルを更新します。

ユーザーラベル用に、ISE コネクタは、組織に属する全ユーザーの LDAP 属性のローカルスナップショットを作成します。ISE コネクタが有効になっている場合、LDAP の設定(サーバー/ポート情報、ユーザーに関して取得される属性、ユーザー名を含む属性)が提供される場合があります。さらに、LDAP サーバーにアクセスするための LDAP ユーザーログイン情報が提供されることもあります。LDAP ユーザーログイン情報は暗号化され、ISE コネクタで公開されることはありません。オプションで、LDAP サーバーに安全にアクセスするための LDAP 証明書の提供も可能です。

(注) |

ISE コネクタは、24 時間ごとに新しいローカル LDAP スナップショットを作成します。この間隔は、コネクタの LDAP 設定で変更できます。 |

(注) |

Cisco ISE デバイスのアップグレード時は、アップグレード後に ISE によって生成される新しい証明書を使用して ISE コネクタを再設定する必要があります。 |

制限

|

メトリック |

制限 |

|---|---|

|

1 つの ISE コネクタで設定可能な ISE インスタンスの最大数 |

20 |

|

1 つの Secure Workload Edge アプライアンスにおける ISE コネクタの最大数 |

1 |

|

1 つのテナント(rootscope) における ISE コネクタの最大数 |

1 |

|

Cisco Secure Workload における ISE コネクタの最大数 |

150 |

(注) |

コネクタごとにサポートされる ISE エージェントの最大数は 400,000 です。 |

インベントリ強化用のコネクタ

インベントリ強化用のコネクタは、Secure Workload によって監視されるインベントリ(IP アドレス)に関する追加のメタデータとコンテキストを提供します。

|

コネクタ |

説明 |

仮想アプライアンス上に展開 |

|---|---|---|

|

ServiceNow |

ServiceNow インスタンスからエンドポイント情報を収集し、ServiceNow 属性でインベントリを強化します。 |

Secure Workload Edge |

|

関連項目: |

– |

必要な仮想アプライアンスの詳細については、「コネクタ用の仮想アプライアンス」を参照してください。

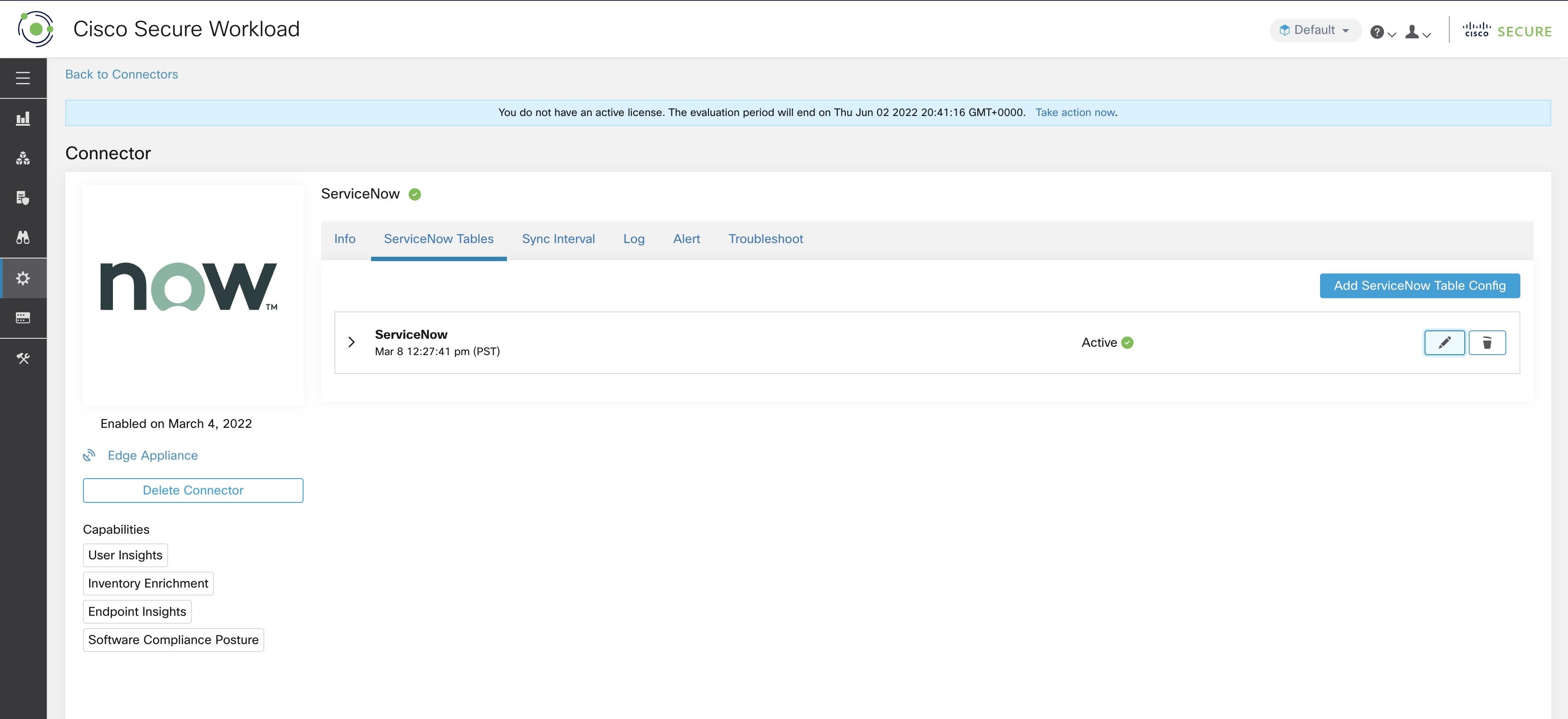

ServiceNow コネクタ

ServiceNow コネクタは ServiceNow インスタンスに接続して、ServiceNow インベントリ内にあるエンドポイントのすべての ServiceNow CMDB 関連ラベルを取得します。このソリューションを使用すると、Cisco Secure Workload のエンドポイントに関する豊富なメタデータを取得できます。

ServiceNow コネクタは、次の高度な機能を実行します。

-

これらのエンドポイントの Cisco Secure Workload のインベントリで ServiceNow メタデータを更新します。

-

定期的にスナップショットを取り、これらのエンドポイントのラベルを更新します。

図 18. ServiceNow コネクタ

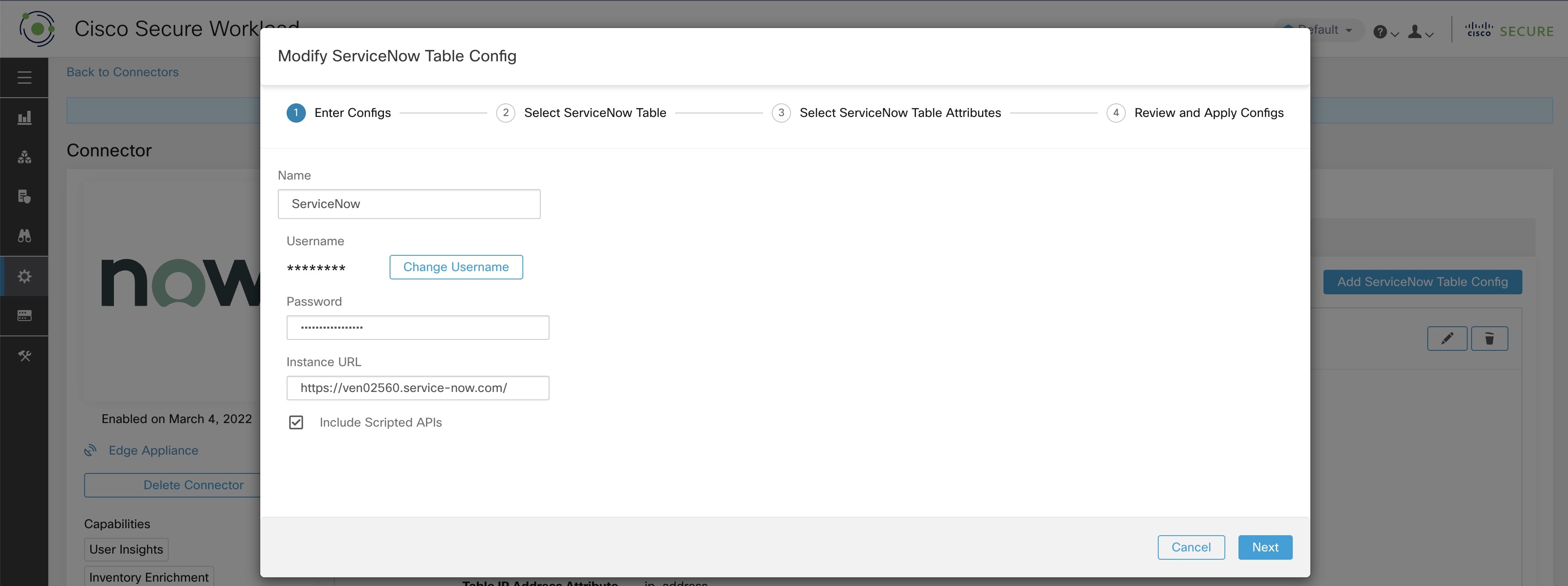

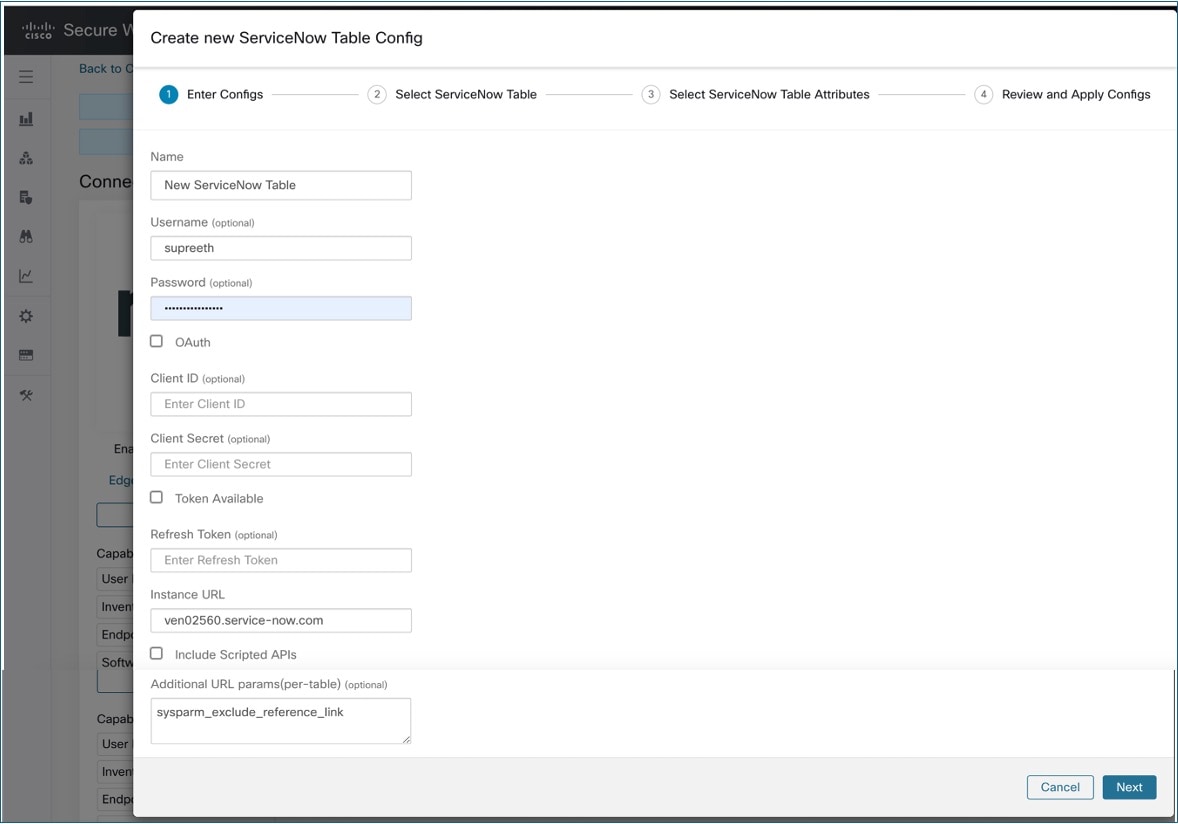

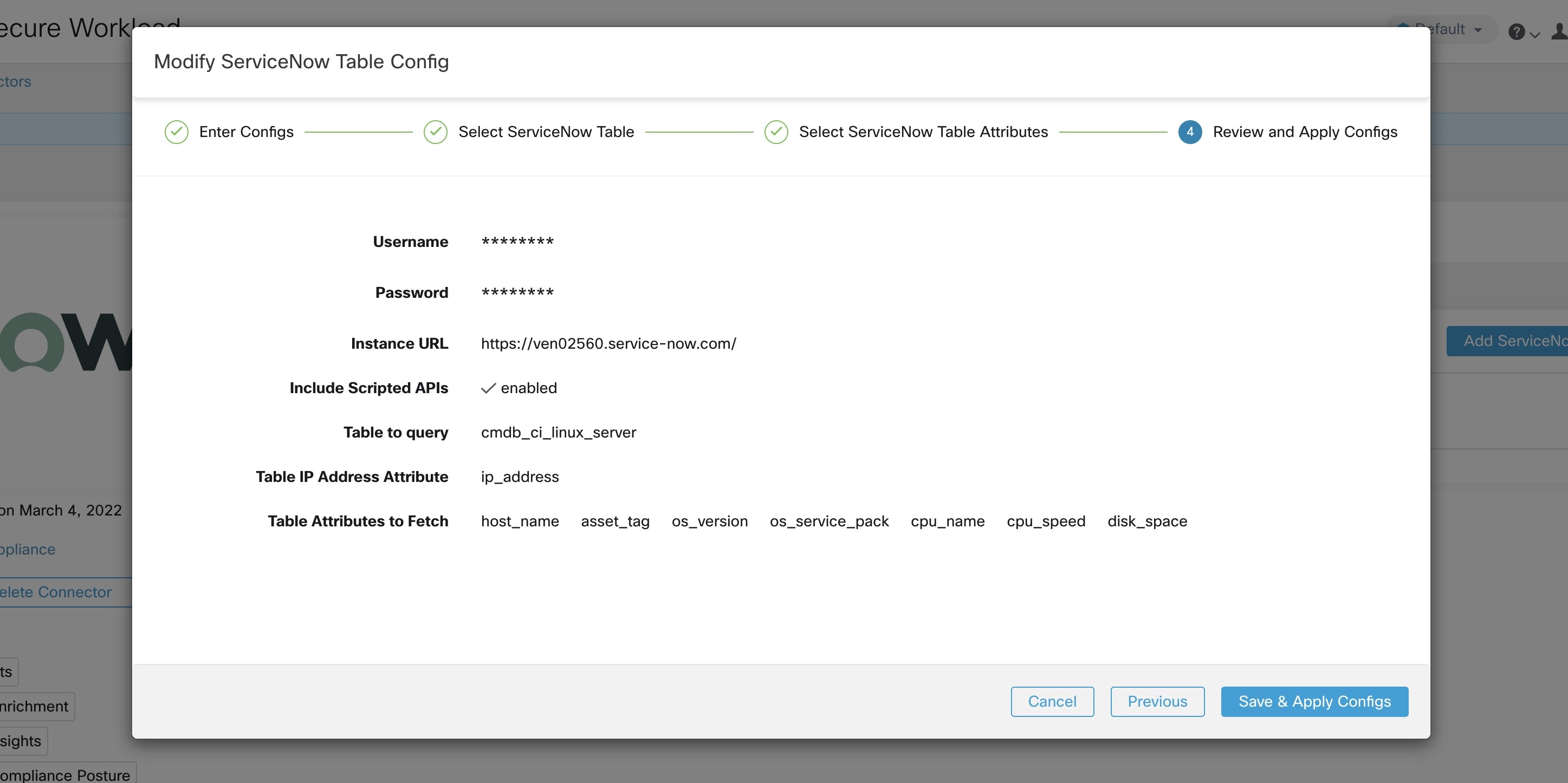

ServiceNow コネクタの設定方法

必要な仮想アプライアンスについては、「コネクタの仮想アプライアンス」を参照してください。コネクタでは、以下を設定できます。

-

ServiceNow テーブル:ServiceNow インスタンスのクレデンシャルと、データを取得する ServiceNow テーブルに関する情報を設定します。

-

スクリプト化された REST API:ServiceNow のスクリプト化された REST API テーブルは、ServiceNow テーブルと同様に設定できます。

-

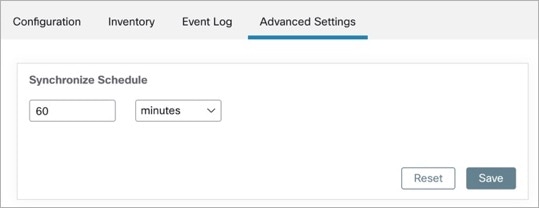

同期間隔:Secure Workload がServiceNow インスタンスに対して更新されたデータについてのクエリを実行する周期を変更できます。デフォルトの同期間隔は 60 分に設定されています。

-

ログ:詳細については、「ログ設定」を参照してください。

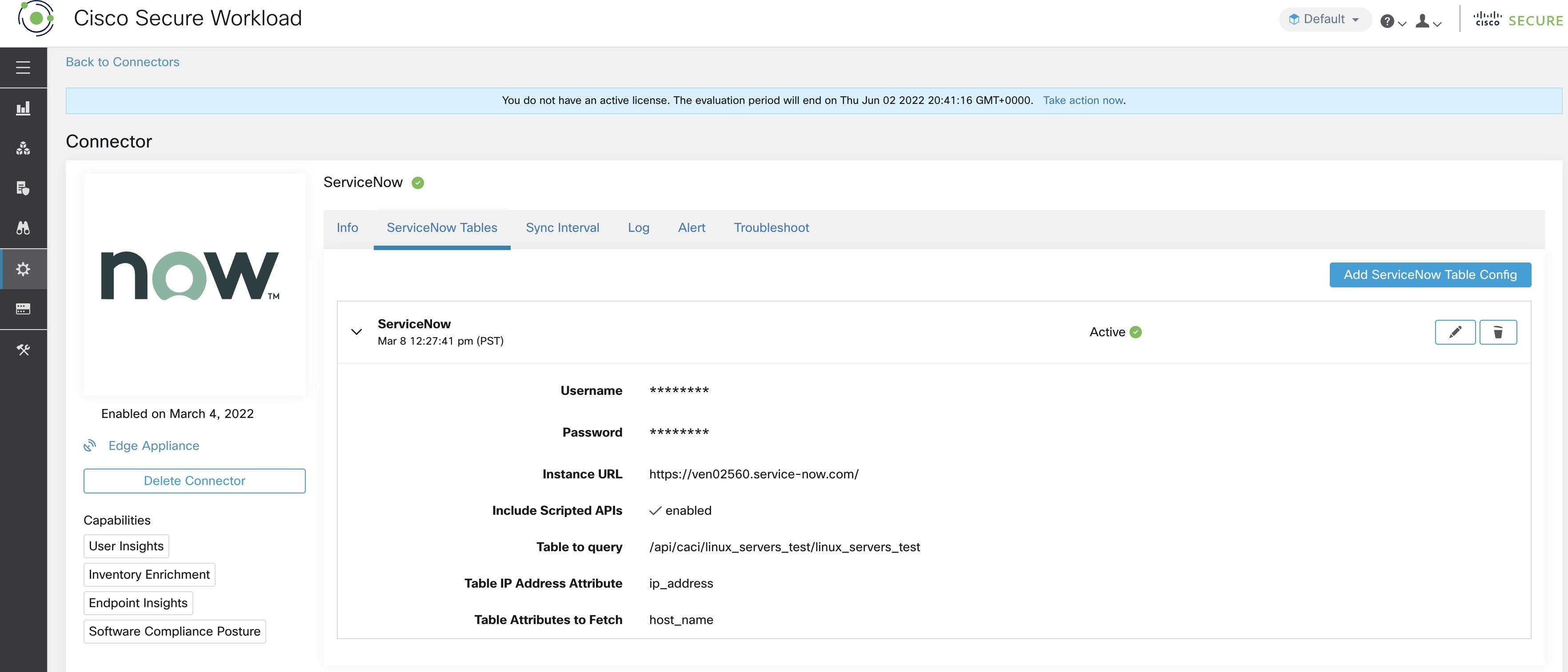

ServiceNow インスタンスの構成

ServiceNow インスタンスを正常に構成するには、次の項目が必要です。

-

ServiceNow ユーザー名

-

ServiceNow パスワード

-

ServiceNow インスタンスの URL

-

スクリプト化された API

-

(オプション)追加の URL パラメータ(テーブルごと)

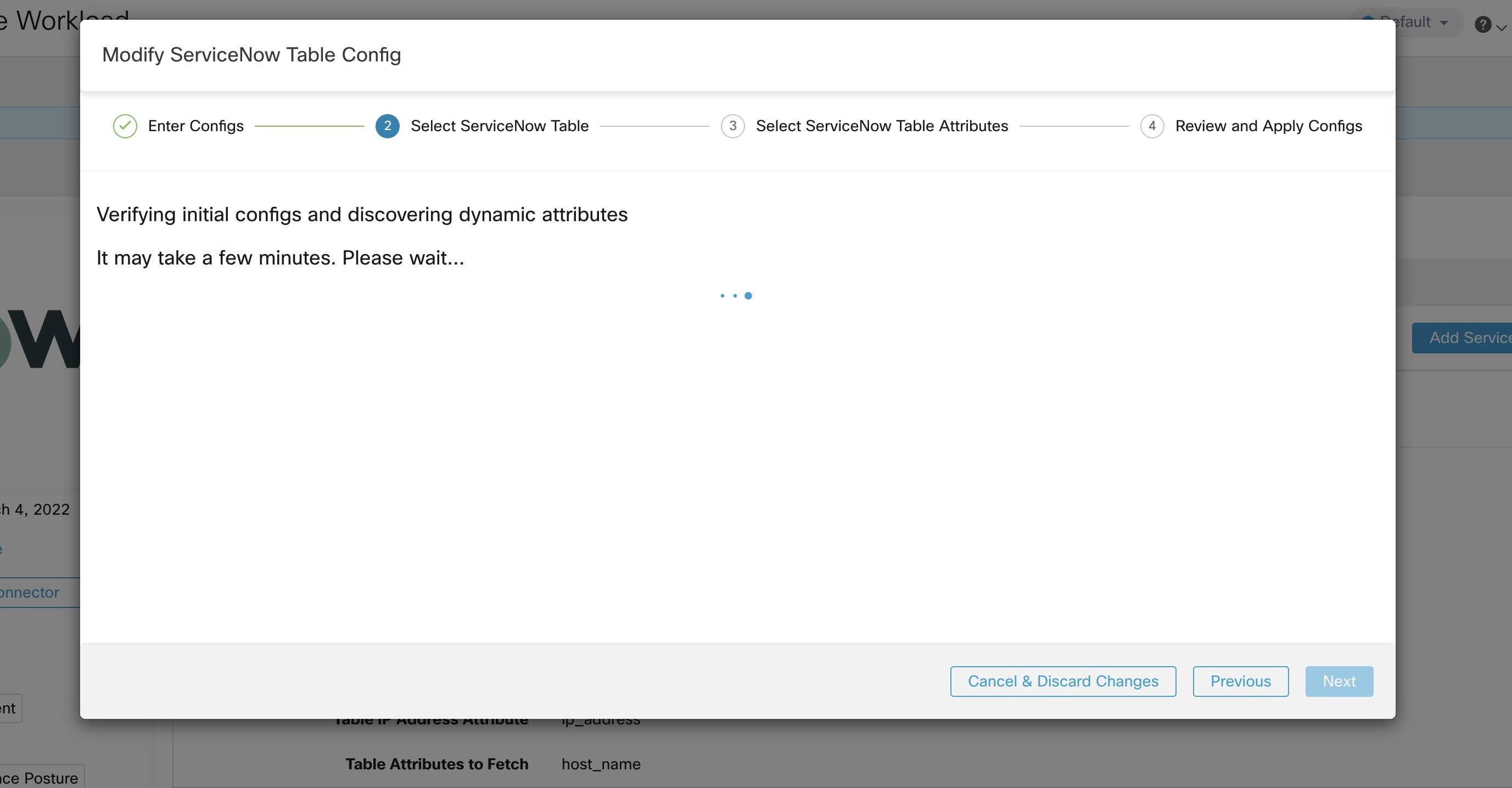

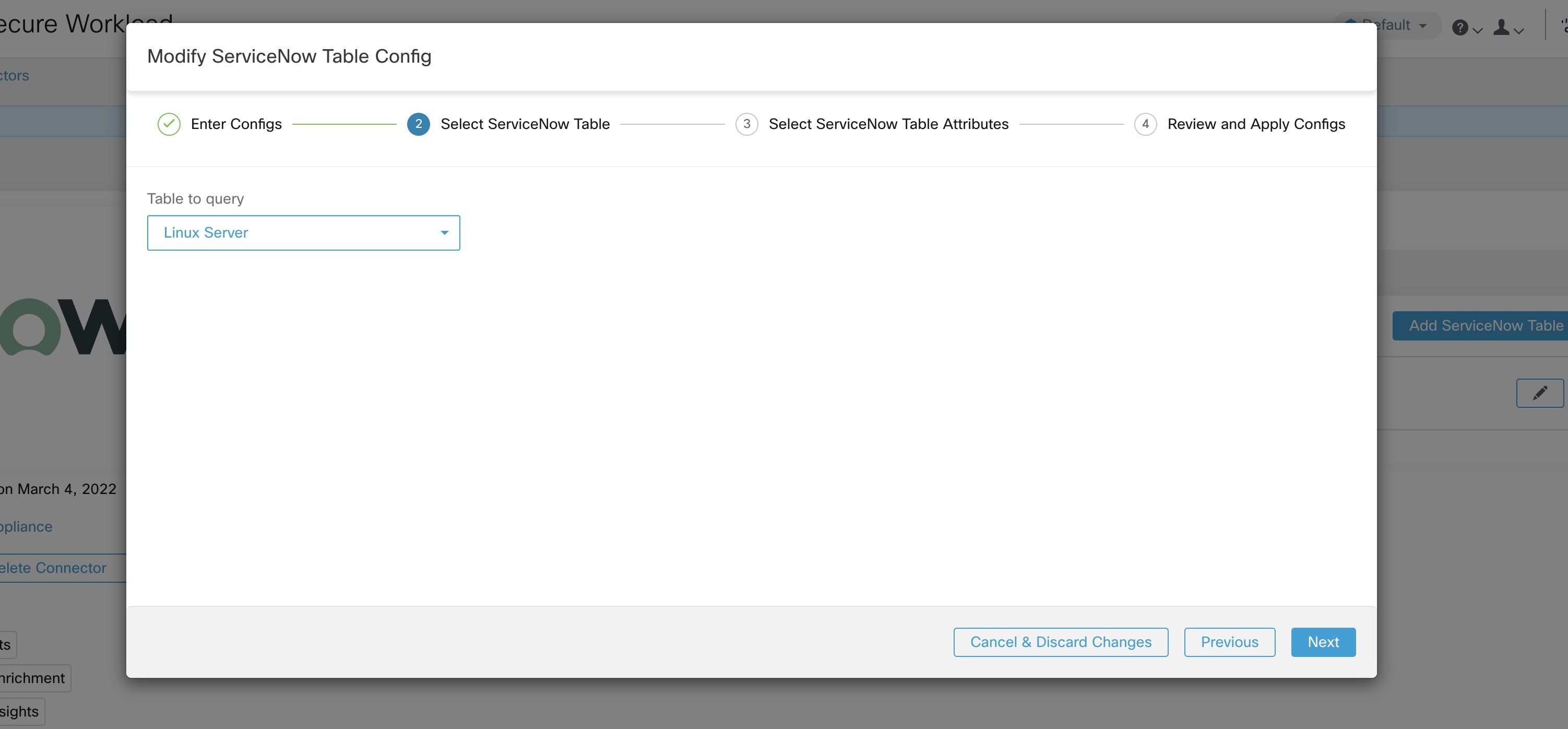

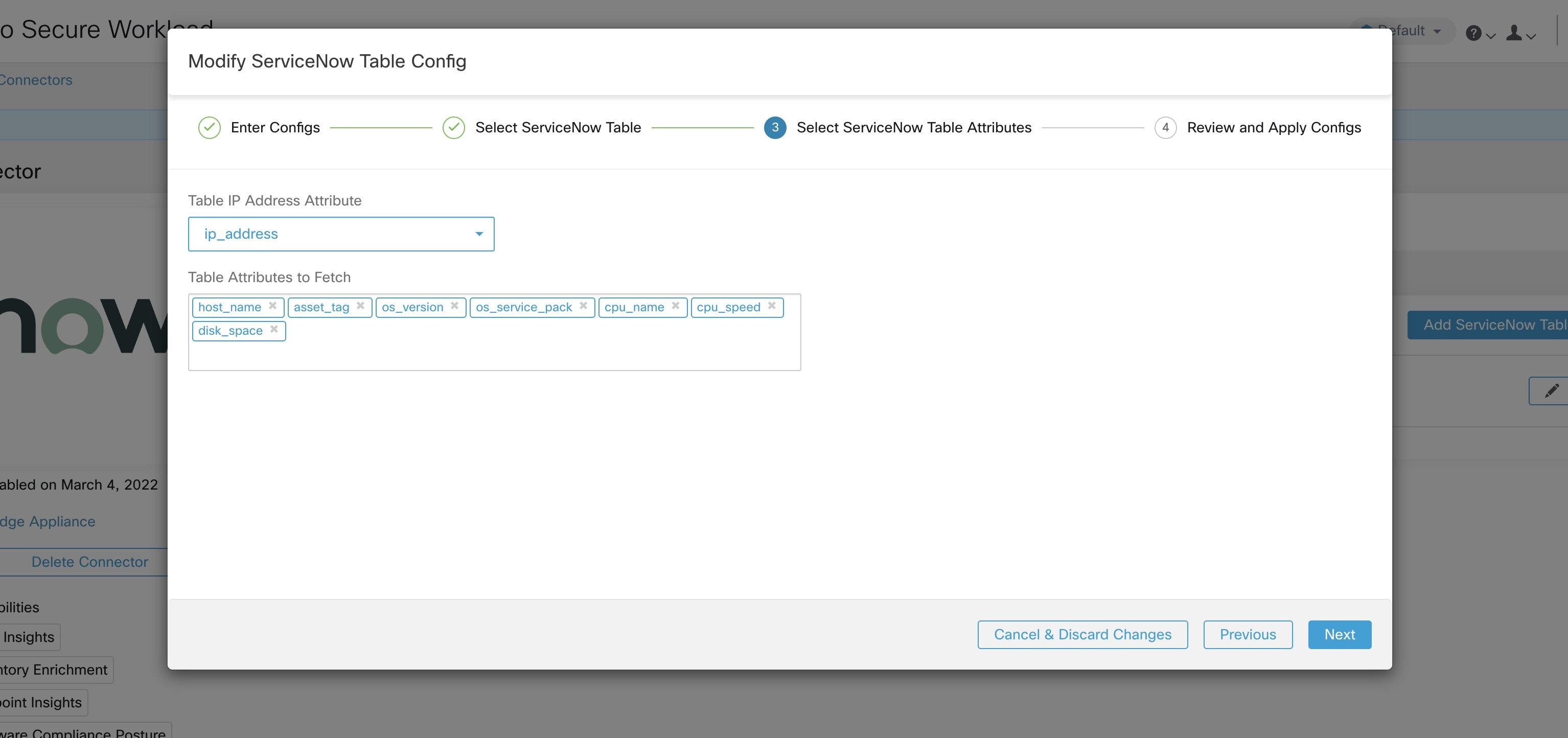

その後、Secure Workload は ServiceNow インスタンスおよび Scripted REST API から([Scripted APIを含める(Include Scripted APIs)] チェックボックスがオンになっている場合のみ)すべてのテーブルの検出を実行します 。選択するテーブルのリストがユーザーに提示され、ユーザーがテーブルを選択すると、Secure Workload はそのテーブルからすべての属性のリストを取得して、ユーザーが選択できるようにします。ユーザーは、キーとして ip_address 属性をテーブルから選択する必要があります。その後、ユーザーはテーブルから最大 10 個の一意の属性を選択できます。各ステップについては、次の図を参照してください。

(注) |

ServiceNow コネクタは、[IPアドレス(IP Address)] フィールドを持つテーブルとの統合のみをサポートできます。 |

(注) |

ServiceNow Scripted REST API と統合するには、[Scripted API(Scripted APIs)] チェックボックスをオンにする必要があります。オンにすると、他のテーブルと同様のワークフローが得られます。 |

(注) |

Scripted REST API を ServiceNow コネクタと統合する場合、Scripted REST API にはパスパラメータを設定できません。また、Scripted REST API はクエリパラメータとして sysparm_limit、sysparm_fields、sysparm_offset をサポートする必要があります。 |

(注) |

ServiceNow ユーザーロールには、テーブル用の cmdb_read と、 Scripted REST API を Cisco Secure Workload と統合するための web_service_admin を含める必要があります。 |

ServiceNow レコードの処理

設定で指定したインスタンス URL に基づいて、ServiceNow コネクタは ServiceNow インスタンスに接続します。ServiceNow インスタンスは、HTTP コール(https://{Instance URL}/api/now/doc/table/schema を使用)を使用して、 ServiceNow テーブル API から初期テーブルスキーマを取得します。また、設定されたテーブルに基づいて、それらのテーブルに対してクエリを実行して ServiceNow ラベル/メタデータを取得します。Secure Workload は ServiceNow ラベルにそのインベントリ内の IP アドレスの注釈を付けます。ServiceNow コネクタは定期的に新しいラベルを取得し、Secure Workload インベントリを更新します。

(注) |

Secure Workload は ServiceNow テーブルから定期的にレコードを取得します。これは、ServiceNow コネクタの [SyncInterval] タブで構成できます。デフォルトの同期間隔は 60 分です。エントリ数が多い ServiceNow テーブルと統合する場合は、この同期間隔をより高い値に設定する必要があります。 |

(注) |

Secure Workload は、10 回の連続的な同期間隔で確認されなかったエントリを削除します。ServiceNow インスタンスへの接続が長時間停止した場合、そのインスタンスのすべてのラベルがクリーンアップされる可能性があります。 |

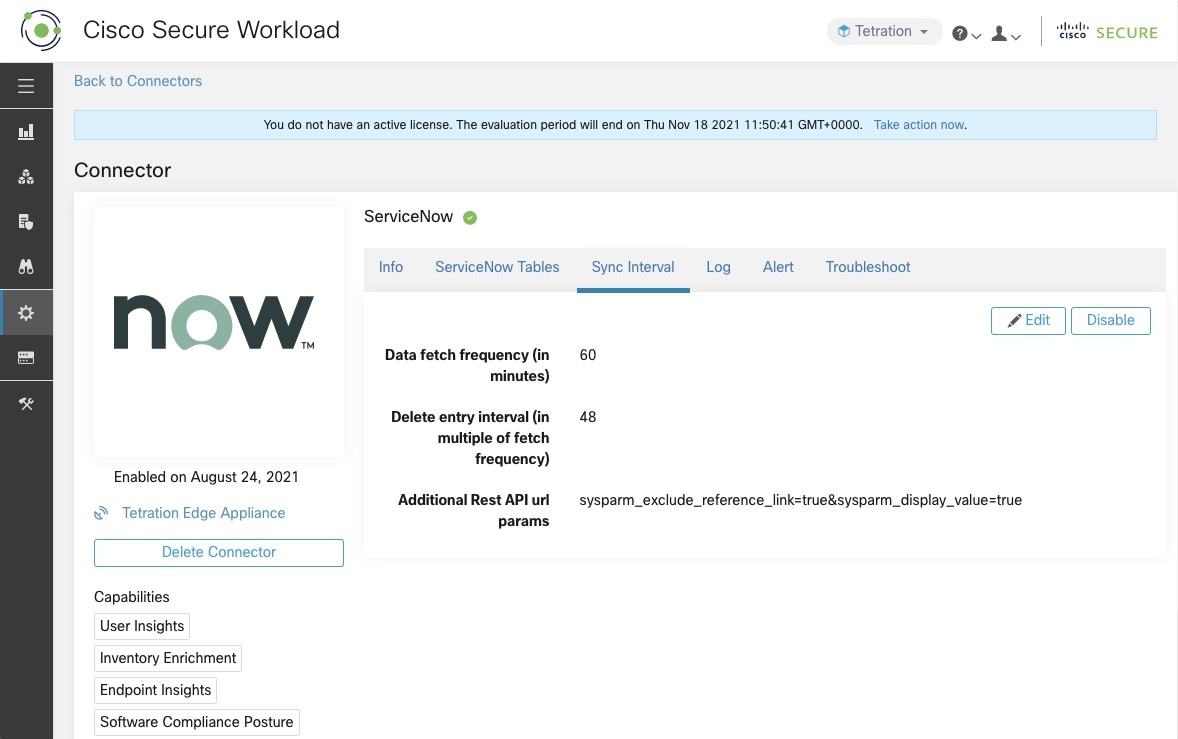

同期間隔の設定

Cisco Secure Workload ServiceNow コネクタでは、 Secure Workload と ServiceNow インスタンス間の同期の頻度を設定できます。デフォルトでは、同期間隔は 60 分に設定されていますが、同期間隔の設定で [データ取得頻度(Data fetch frequency)] として変更できます。

-

レコードの削除の検出について、Secure Workload ServiceNow コネクタは ServiceNow インスタンスとの同期に依存しています。48 回の連続した同期間隔でエントリが見つからない場合は、先に進んでエントリを削除します。エントリの削除間隔は、同期間隔設定で [エントリの削除間隔(Delete entry interval)] として設定できます。

-

ServiceNow テーブルの REST API を呼び出すときに追加のパラメータが渡される場合は、Additional Rest API url params の一部として追加のパラメータを設定できます。この設定は任意です。たとえば、URL パラメータ sysparm_exclude_reference_link=true&sysparm_display_value=true を使用して、ServiceNow から参照ルックアップを取得できます。

Secure Workload および ServiceNow を使用した Edge アプライアンス通信フロー

Secure Workload と ServiceNow を正常に統合した後、ServiceNow インスタンス構成では、Edge 仮想マシンは次のように特定のポートと IP アドレスを介して ServiceNow インスタンスと通信します。

-

Edge VM は、ポート 443 を介して、Secure Workload から ServiceNow インスタンスと通信します。構成に使用する IP アドレスは、ServiceNow インスタンスで構成されたものと同じであることを確認する必要があります。

-

エッジ VM は、ポート 443 を介して Secure Workload クラスタと通信します。Kafka のアドレスとポート(443)は、Edge VM 内の

/usr/local/tet-controller/certにあるkafkaBrokerIps.txtファイルにあります。このファイルには、Kafka クライアントが Secure Workload に接続するために使用する IP アドレスまたは FQDN 文字列が含まれています。使用される Kafka アドレスは、Cisco Secure Workload クラスタで構成されているものと同じです。詳細については、「Secure Workload クラスタ構成」のページを参照してください。

(注)

Edge VM が Cisco Secure Workload クラスタとの接続を開始します。その逆ではありません。

ラベルを削除する Explore コマンド

ユーザーが特定のインスタンスの特定の IP のラベルを(削除間隔を待たずに)すぐにクリーンアップする場合は、explore コマンドを使用して実行できます。コマンドを実行する手順は次のとおりです。

-

テナントの VRF ID の検索

-

Explore コマンド UI へのアクセス

-

コマンドの実行

テナントの VRF ID の検索

サイト管理者およびカスタマーサポートユーザーは、ウィンドウの左側にあるナビゲーションバーの [プラットフォーム(Platform)] メニューの下にある [テナント(Tenant)] ページにアクセスできます。このページには、現在構成されているすべてのテナントと VRF が表示されます。詳細については、「テナント」セクションを参照してください。

[テナント(Tenants)] ページの [テナント(Tenants)] テーブルの ID フィールドは、テナントの VRF ID です。

Explore コマンド UI へのアクセス

[メンテナンスエクスプローラ(Maintenance Explorer)] コマンドインターフェイスにアクセスするには、Secure Workload Web インターフェイスの左側のナビゲーションバーから を選択します。

(注) |

エクスプローラメニューにアクセスするには、カスタマーサポートの権限が必要です。エクスプローラタブが表示されない場合は、アカウントに必要な権限がない可能性があります。 |

ドロップダウンメニューのエクスプローラタブをクリックして、[メンテナンスエクスプローラ(Maintenance Explorer)] ページに移動します。

![[メンテナンスエクスプローラ(Maintenance Explorer)] タブ](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467262.jpg)

コマンドの実行

-

アクションとして

POSTを選択します。 -

スナップショットホストとして「

orchestrator.service.consul」と入力します。 -

スナップショットパスを入力します。

servicenow インスタンスの特定の IP のラベルを削除するには:

servicenow_cleanup_annotations?args=<vrf-id><ip_address><instance_url><table_name> -

[送信] をクリック

(注)

explore コマンドを使用して削除した後、ServiceNow インスタンスにレコードが表示された場合は、再入力されます。

FAQ

-

ServiceNow CMDB テーブルに IP アドレスがない場合はどうなりますか?

IP アドレスがない場合、現在のテーブルの必要なフィールドと IP アドレス(別のテーブルとの JOIN 操作から取得される可能性がある)を持つ View on ServiceNow を作成することを推奨します。このようなビューが作成されると、テーブル名の代わりに使用できます。

-

ServiceNow インスタンスに MFA が必要な場合はどうなりますか?

現在、MFA を使用した ServiceNow インスタンスとの統合はサポートしていません。

ServiceNow コネクタの制限事項

|

メトリック |

制限 |

|---|---|

|

1 つの ServiceNow コネクタで構成される ServiceNow インスタンスの最大数 |

20 |

|

1 つの ServiceNow インスタンスから取得できる属性の最大数 |

15 |

|

1 つの Secure Workload Edge アプライアンス上の ServiceNow コネクタの最大数 |

1 |

|

1 つのテナント(ルート範囲)上の ServiceNow コネクタの最大数 |

1 |

|

Cisco Secure Workload 上の ServiceNow コネクタの最大数 |

150 |

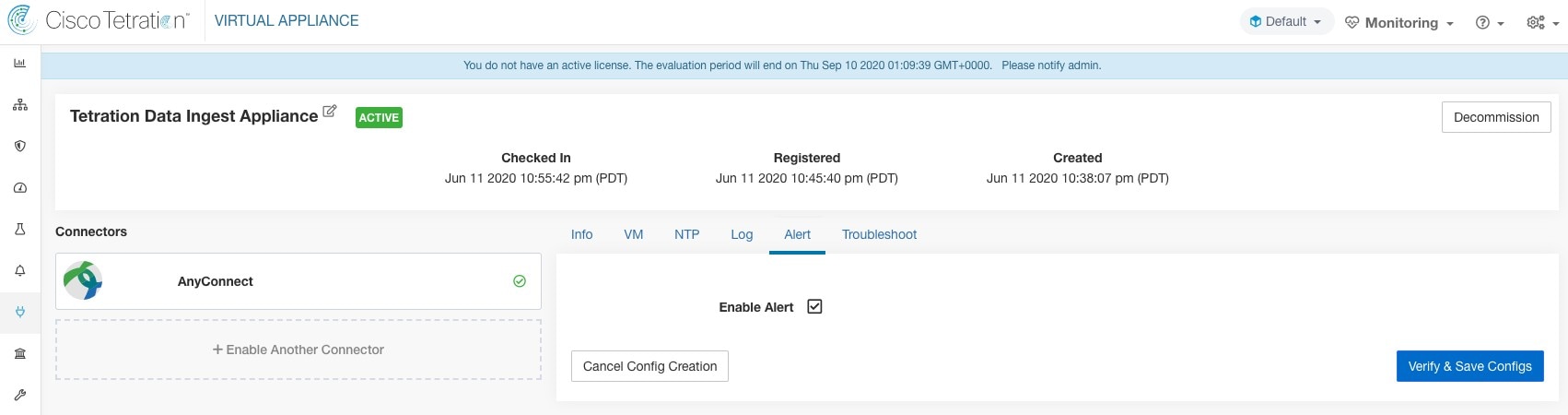

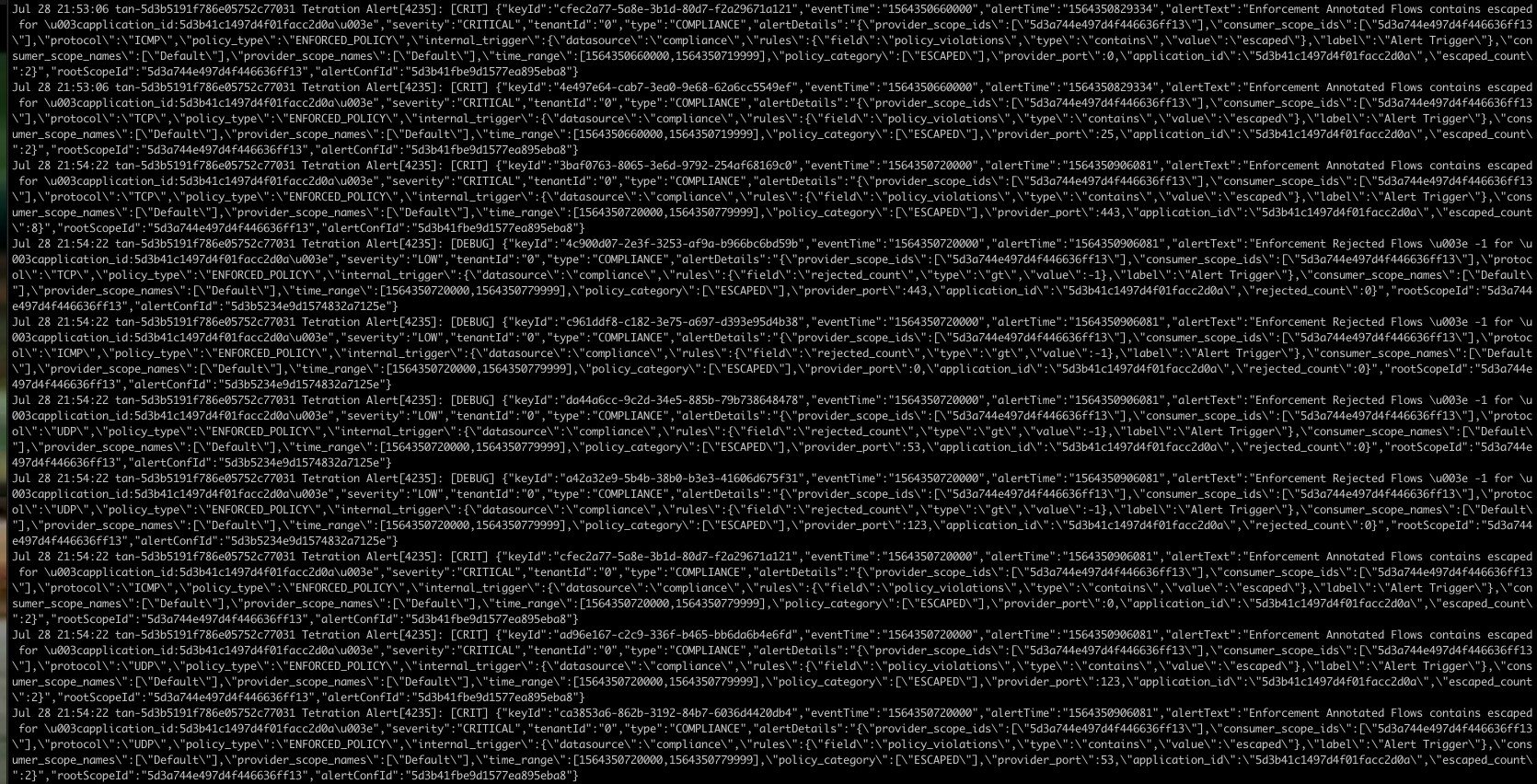

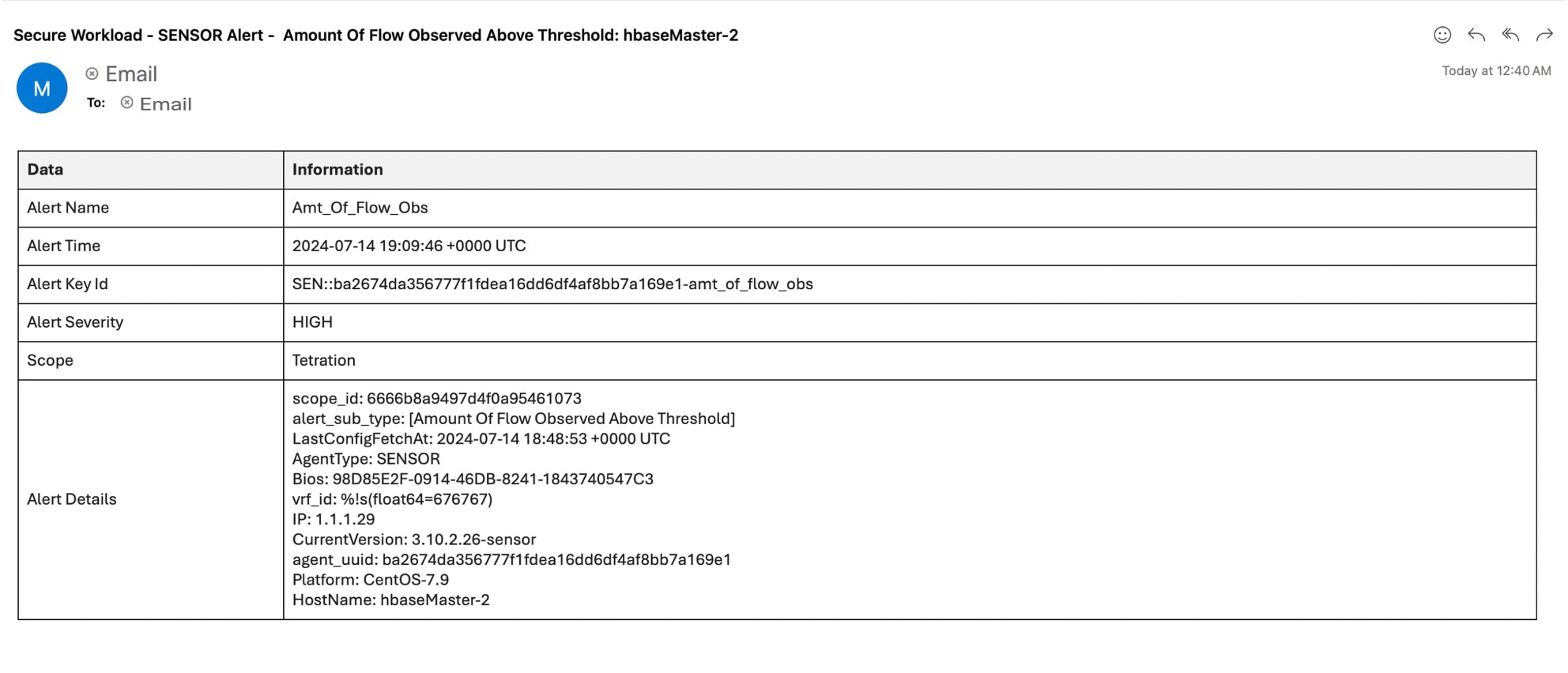

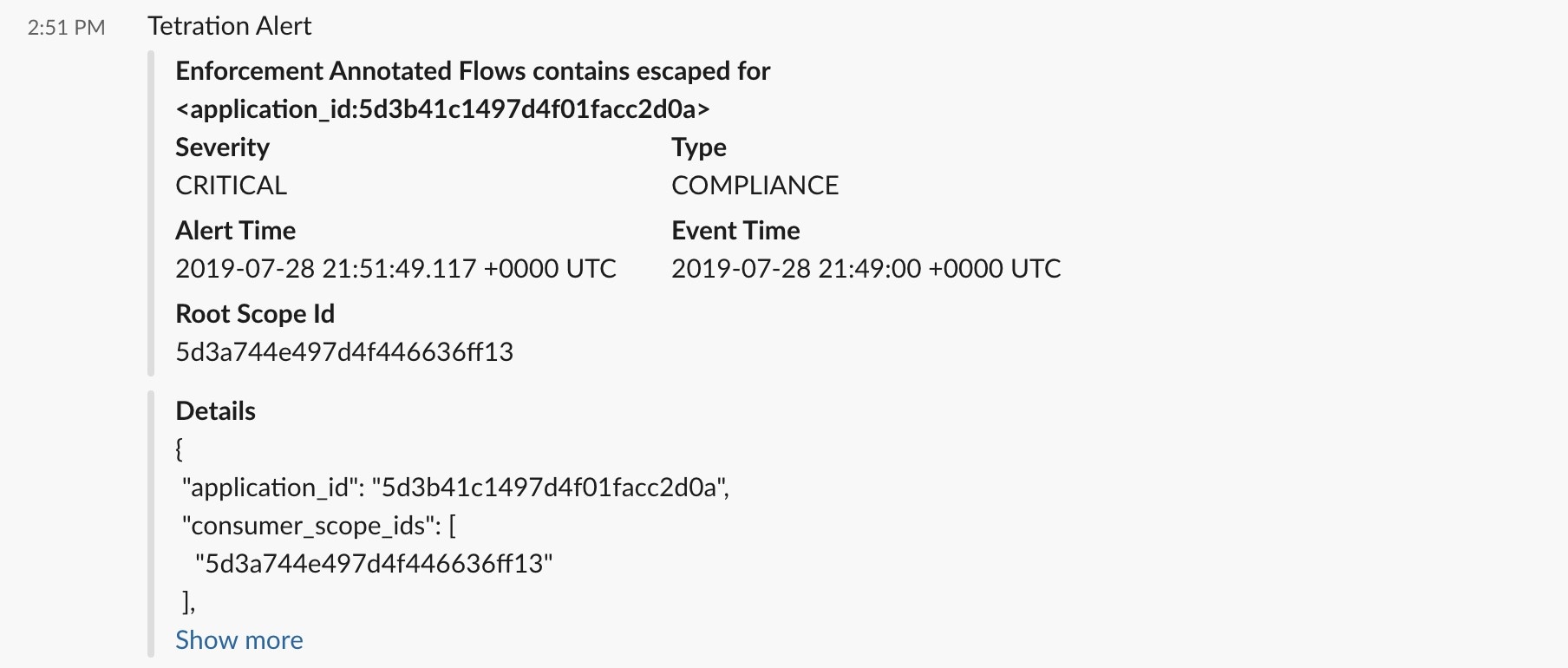

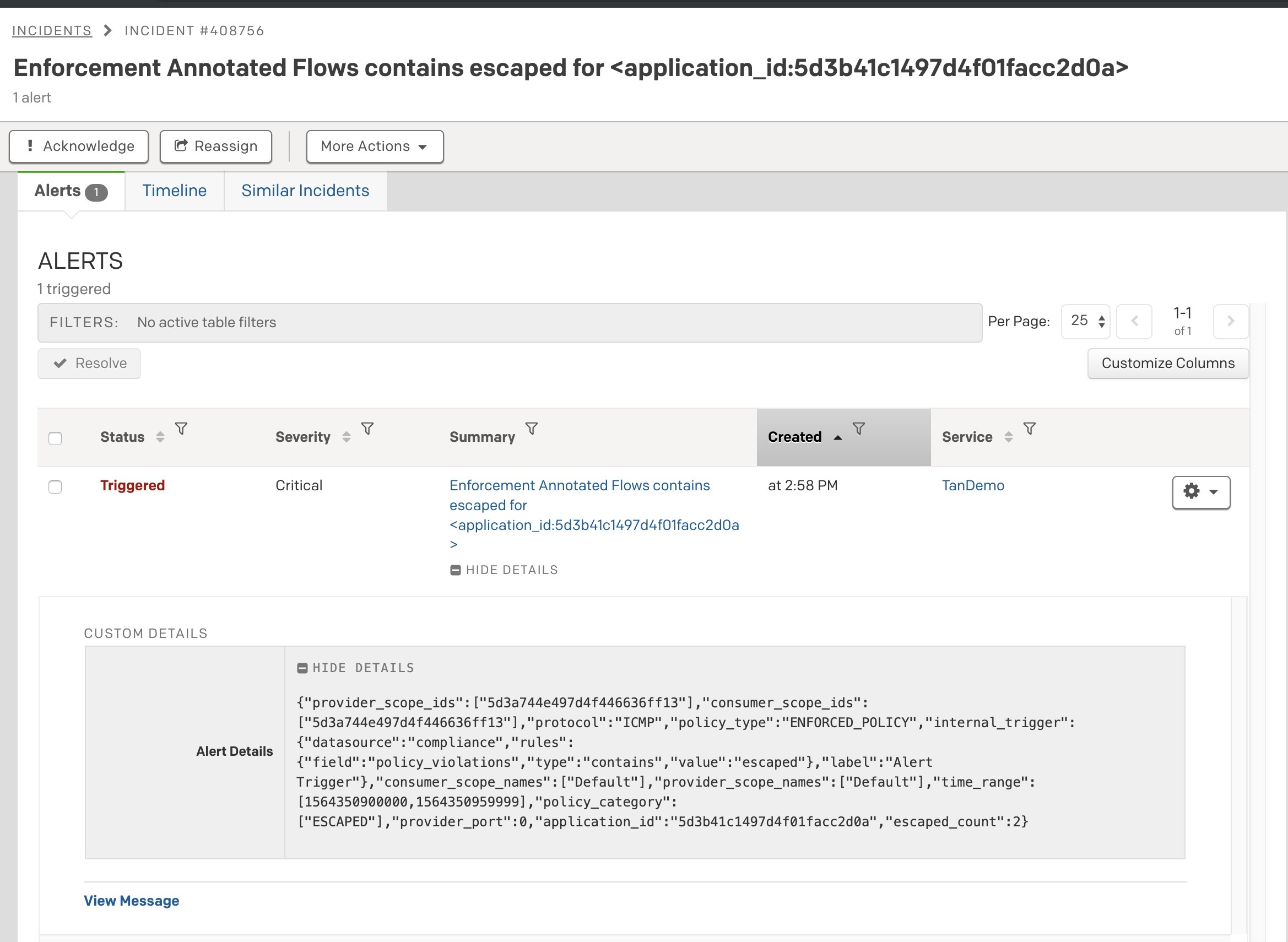

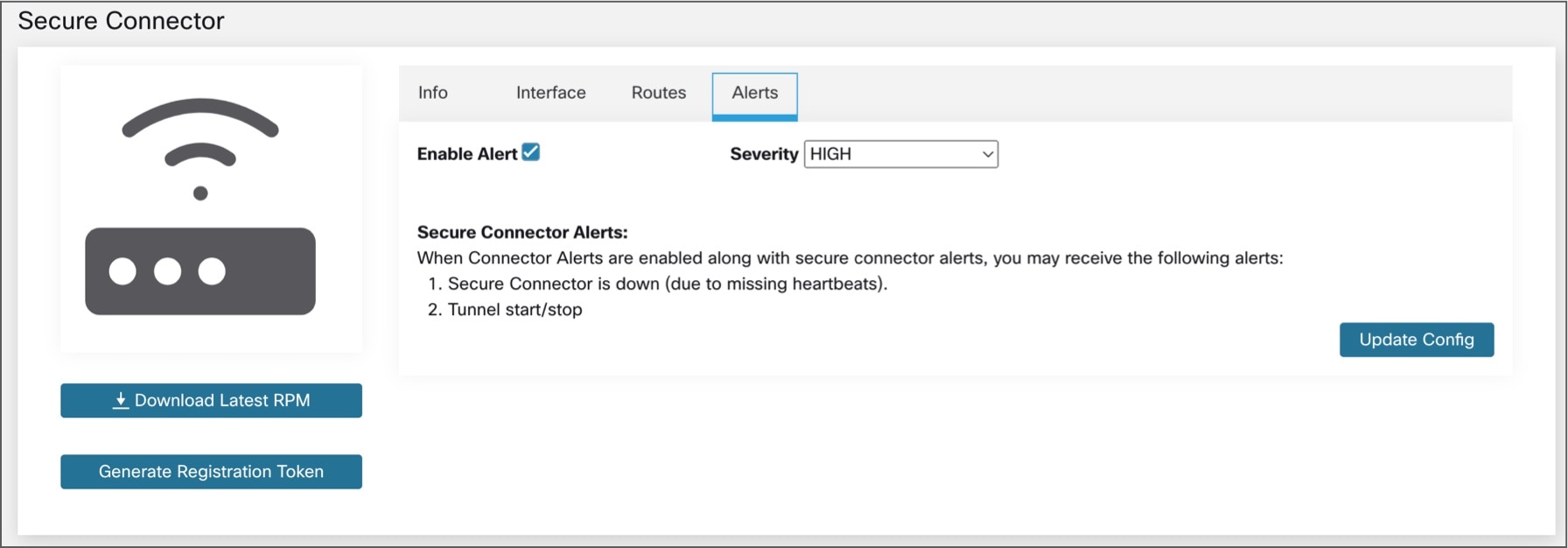

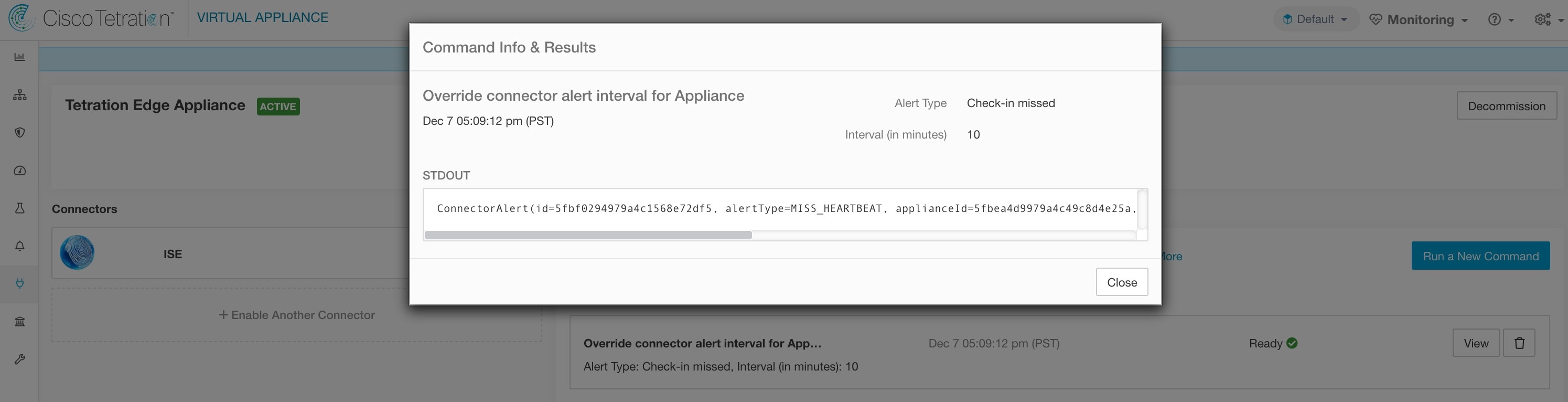

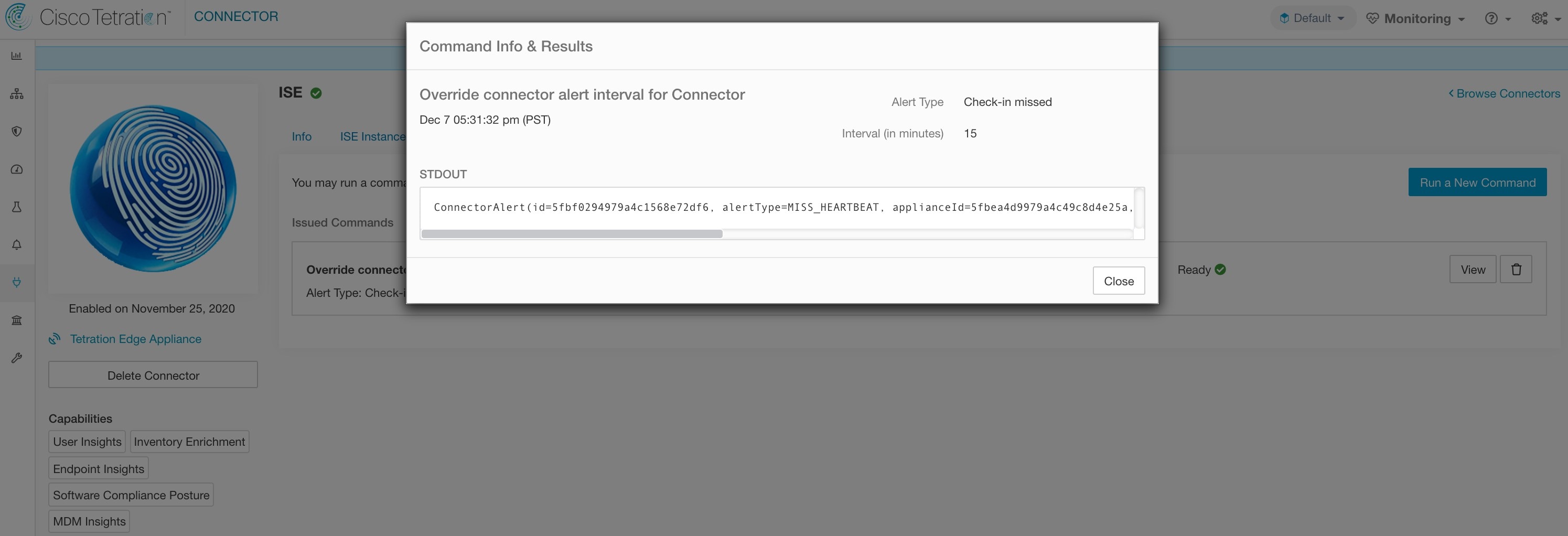

コネクタアラート

アプライアンスやサービスは、異常な動作が発生するとコネクタアラートを作成します。

アラート設定

アプライアンスとコネクタのアラート設定により、ユーザーはさまざまなイベントに対してアラートを生成できます。3.4 リリースでは、アラート設定により、構成されているアプライアンスやコネクタに対して生成可能なすべてのタイプのアラートが有効になります。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

Enable Alert |

チェックボックス |

アラートを有効にする必要があるかどうか。 |

(注) |

Enable Alert のデフォルト値は true です。 |

アラートタイプ

アプライアンスとコネクタのページの [情報(Info)] タブには、各アプライアンスとコネクタに固有のさまざまなアラートタイプが含まれています。

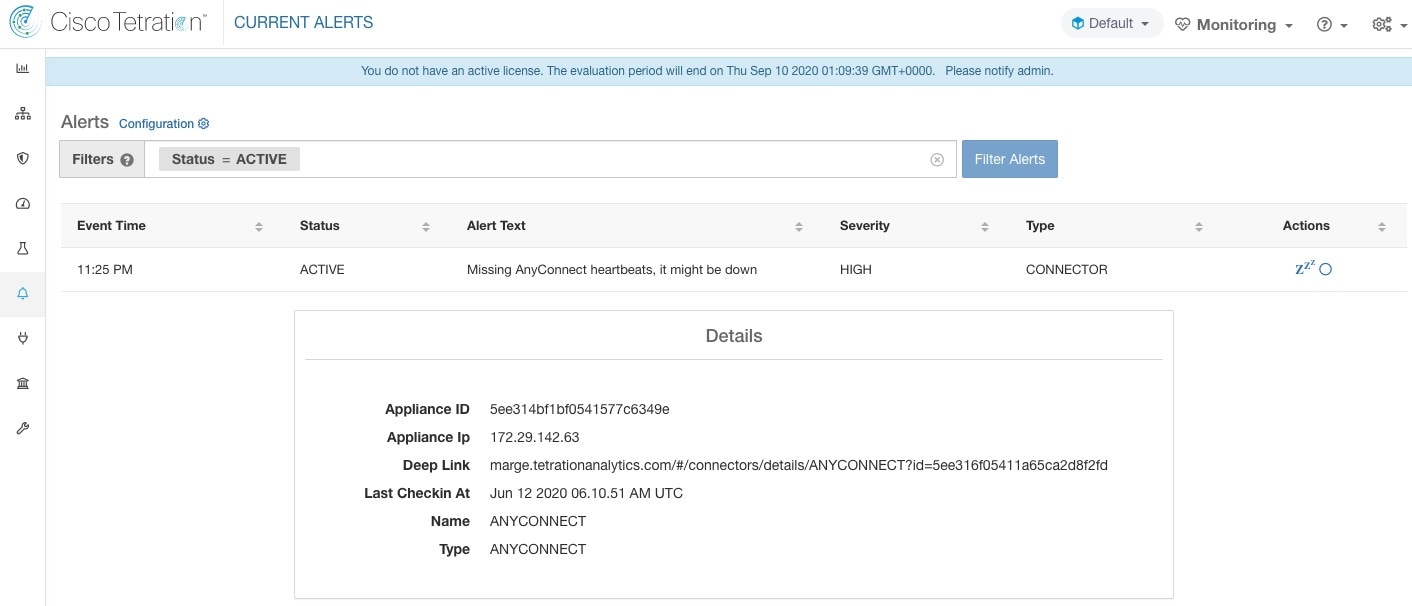

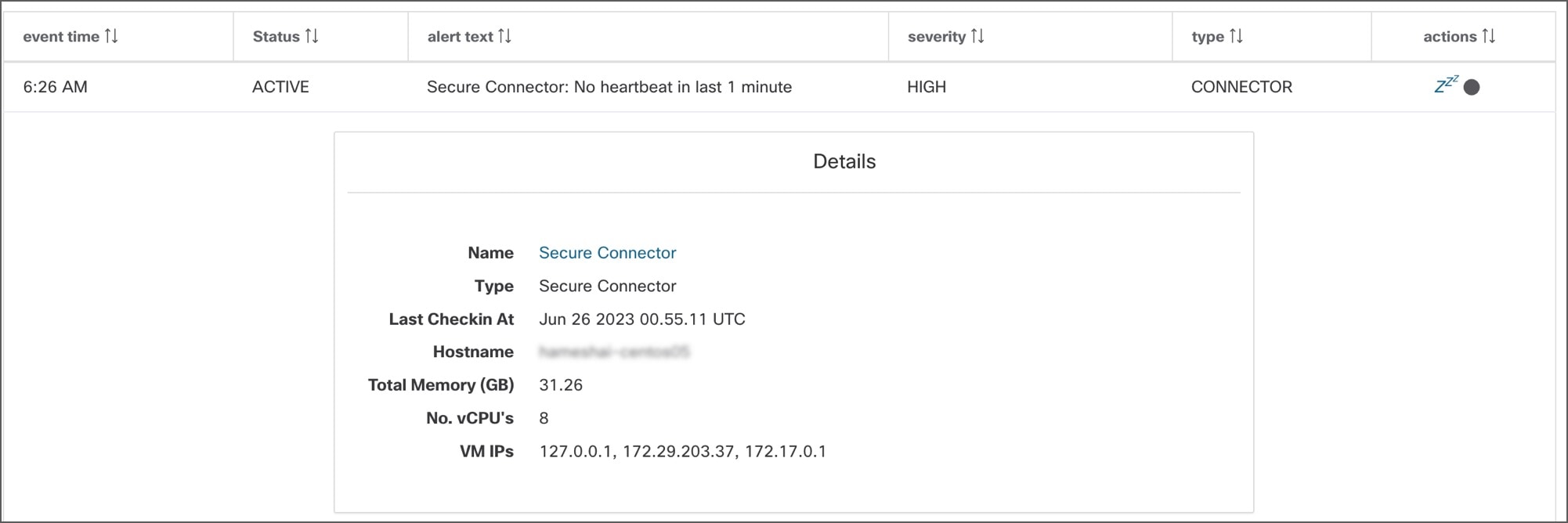

アプライアンス/コネクタダウン

アプライアンス/コネクタからのハートビートが欠落しているためにアプライアンス(またはコネクタ)がダウンしている可能性がある場合、アラートが生成されます。

アラートテキスト:<アプライアンス/コネクタ> のハートビートがありません。ダウンしている可能性があります。(Missing <Appliance/Connector> heartbeats, it might be down.)

重大度:高

許可された Secure Workload 仮想アプライアンス:Secure Workload Ingest および Secure Workload Edge

許可されたコネクタ:すべて

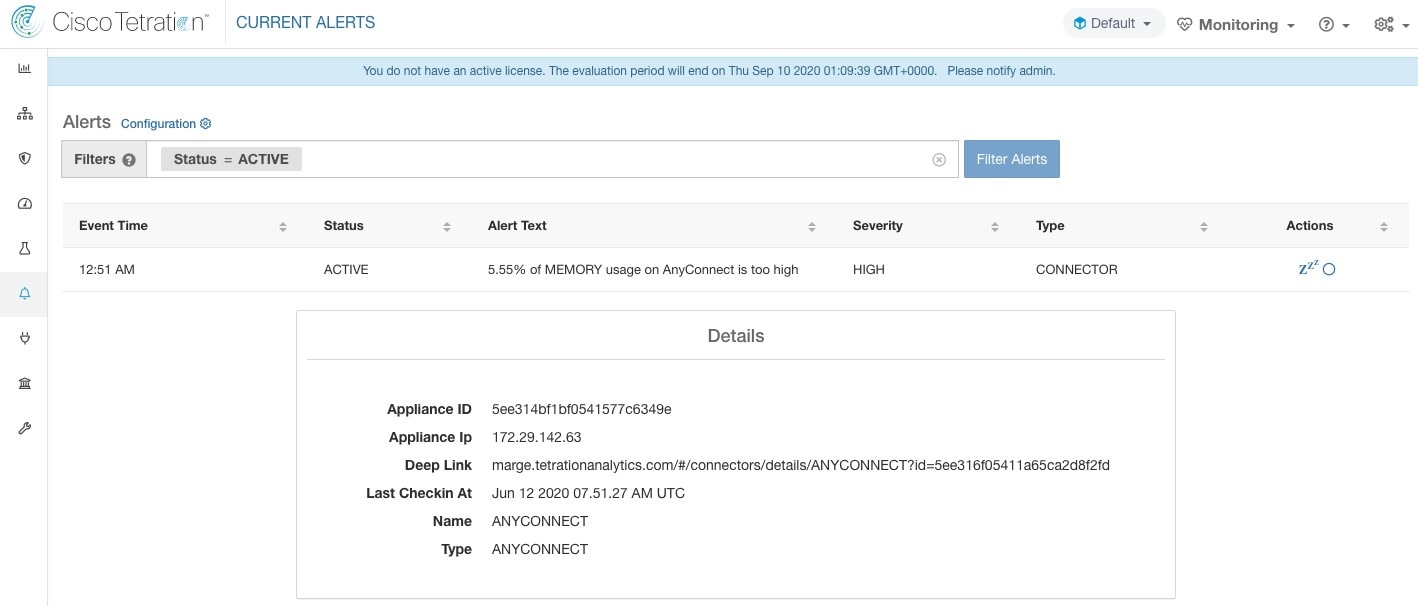

アプライアンスまたはコネクタシステムの使用率

アプライアンス(およびコネクタ)のシステム使用率(CPU、メモリ、およびディスク)が 90% を超えると、アプライアンス(とコネクタのいずれかまたは両方)が、増加したシステム負荷を現在処理していることを示す情報アラートを生成します。

アプライアンスとコネクタが大量の処理アクティビティ中にシステムリソースの 90% 以上を消費することがありますが、これは正常です。

アラートテキスト:<アプライアンス/コネクタ> での <数字> 個の CPU/メモリ/ディスク使用率が高すぎます。

重大度:高

許可された Secure Workload 仮想アプライアンス:Secure Workload Ingest および Secure Workload Edge

許可されたコネクタ:すべて

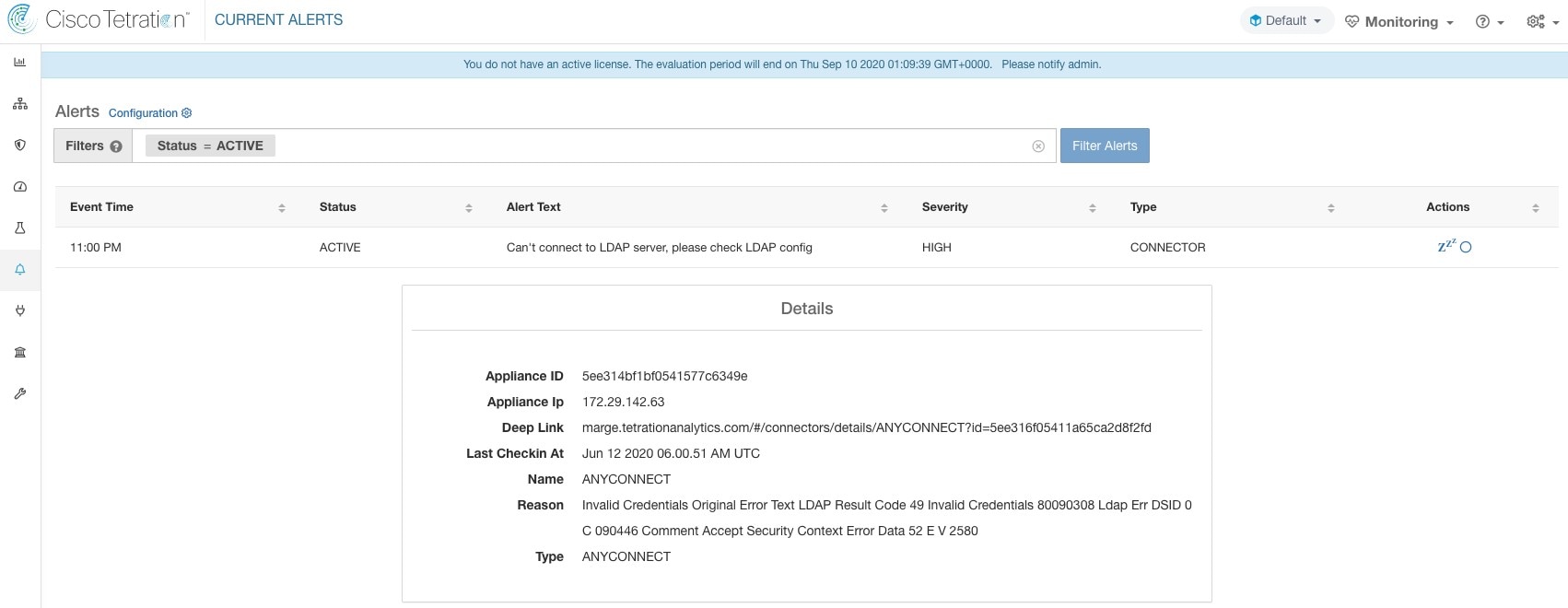

コネクタ構成エラー

構成済みのコネクタを構成済みのサーバーに接続しようとして、構成エラーが発生すると、システムは、承認されて展開された構成に潜在的な問題があることを示すアラートを生成します。

たとえば、AnyConnect コネクタは LDAP 構成を取得し、構成を検証して受け入れることができますが、通常の操作中に、構成が無効になる可能性があります。

アラートは、このシナリオをキャプチャし、構成を更新するための修正アクションをユーザーが実行する必要があることを示します。

アラートテキスト:Cannot connect to <Appliance/Connector> server, check <Appliance/Connector> config.

重大度:高、低

|

サーバー |

コネクタ |

|---|---|

|

LDAP サーバー |

AnyConnect、F5、ISE、WDC |

|

ISE サーバー |

ISE |

|

ServiceNow サーバー |

ServiceNow |

許可されている Secure Workload 仮想アプライアンス:Secure Workload Ingest および Secure Workload Edge

許可されているコネクタ:AnyConnect、F5、ISE、WDC、ServiceNow。

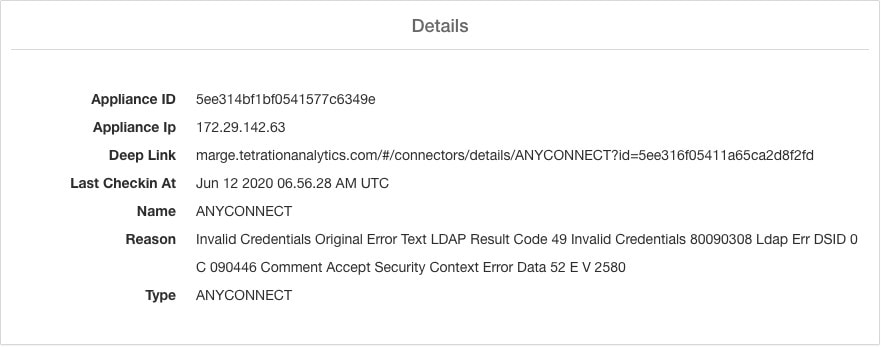

コネクタ UI アラートの詳細

アラート詳細

一般的なアラート構造とフィールドに関する情報については、「共通アラート構造」を参照してください。alert_details フィールドの構造には、コネクタアラートの次のサブフィールドが含まれます。

|

フィールド |

タイプ |

説明 |

|---|---|---|

|

アプライアンスID |

文字列 |

アプライアンスID |

|

アプライアンス IP |

文字列 |

アプライアンス IP |

|

Connector ID |

文字列 |

Connector ID |

|

コネクタ IP |

文字列 |

コネクタ IP |

|

ディープリンク |

ハイパーリンク |

アプライアンス/コネクタページにリダイレクト |

|

最終チェックイン時間 |

文字列 |

最終チェックイン時間 |

|

Name |

String |

アプライアンス/コネクタ名 |

|

理由(Reason) |

文字列 |

アプライアンス/コネクタが Cisco Secure Workload に接続できない理由 |

|

Type |

文字列 |

アプライアンス/コネクタの種類 |

アラートの詳細の例

alert_details が JSON(文字列化されていない)として解析されると、次のように表示されます。

{

"Appliance ID": "5f1f3d26d674b01832c6792a",

"Connector ID": "5f1f3e47baba512a70abee43",

"Connector IP": "172.29.142.22",

"Deep Link": "bingo.tetrationanalytics.com/#/connectors/details/F5?id=5f1f3e47baba512a70abee43",

"Last checkin at": "Aug 04 2020 20.37.33 PM UTC",

"Name": "F5",

"Reason": "Invalid Credentials (Original error text: LDAP Result Code 49 \"Invalid Credentials\": )",

"Type": "F5"

}

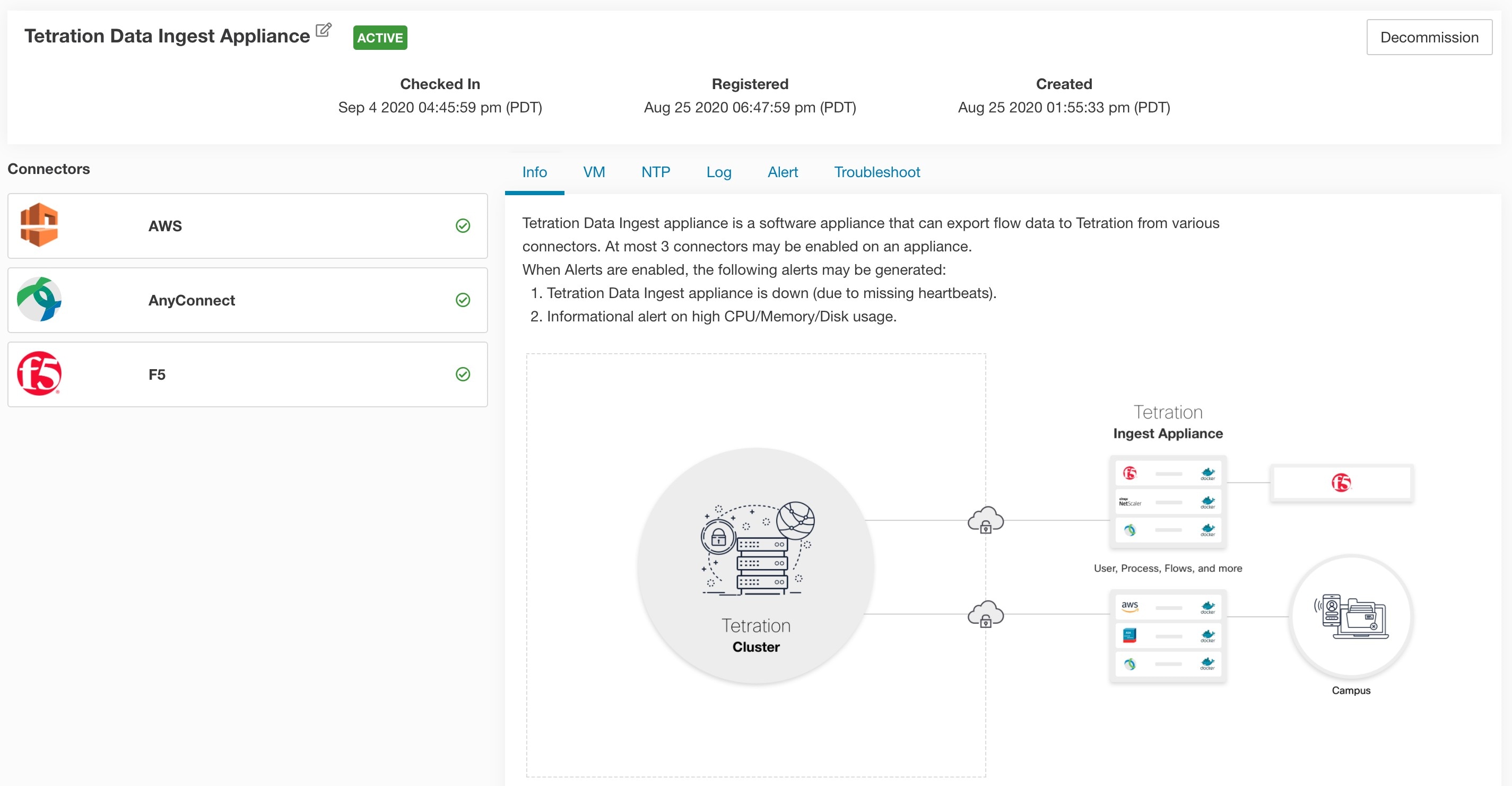

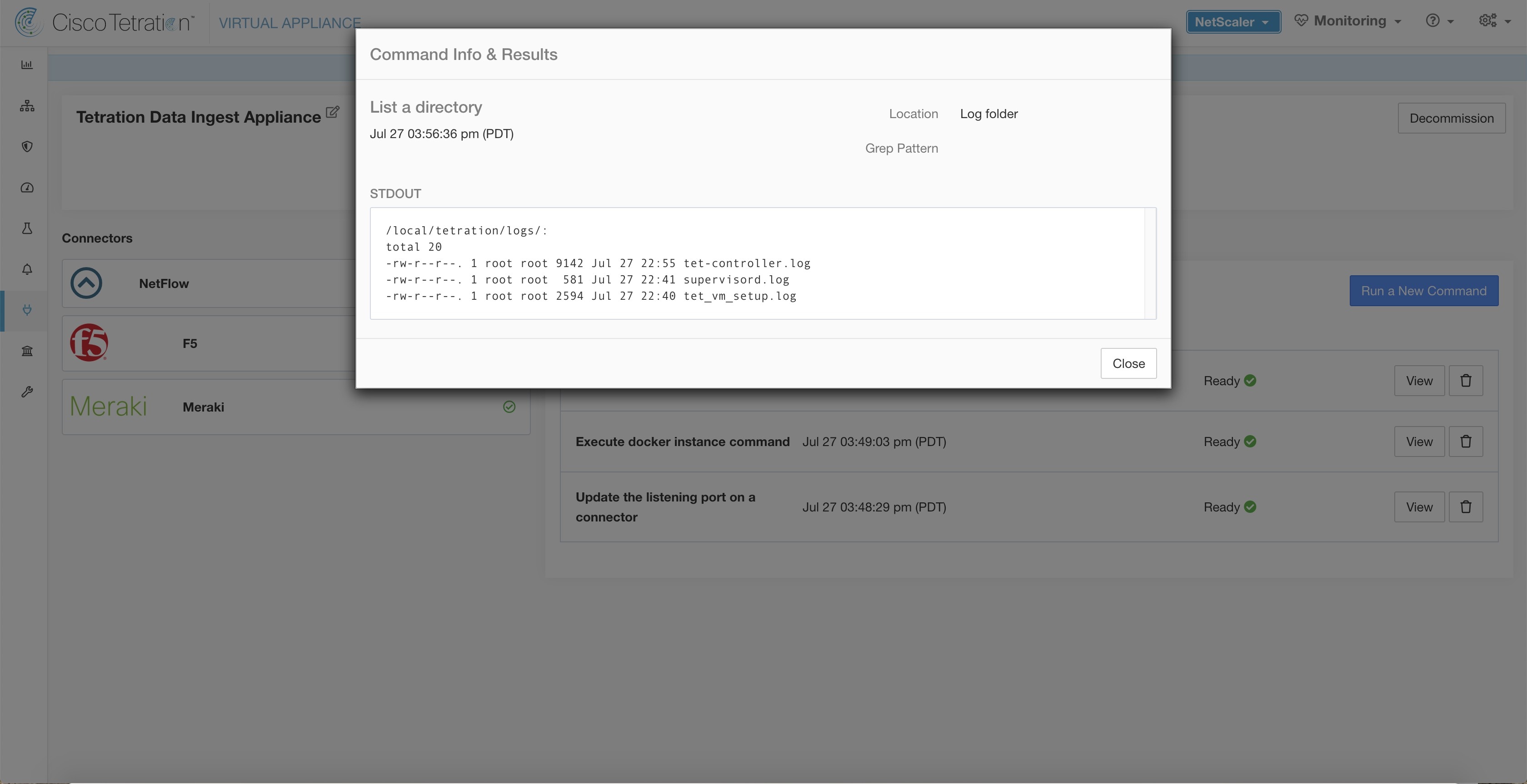

コネクタ用の仮想アプライアンス

ほとんどのコネクタは Secure Workload 仮想アプライアンスに展開されます。OVA テンプレートを使用して VMware vCenter の ESXi ホストに、または QCOW2 イメージを使用して他の KVM ベースのハイパーバイザーに必要な仮想アプライアンスを展開します。仮想アプライアンスを展開する手順については、「仮想アプライアンスの展開」で説明します。

仮想アプライアンスの種類

仮想アプライアンスを必要とする各コネクタは、2 種類の仮想アプライアンスのいずれかに展開できます。

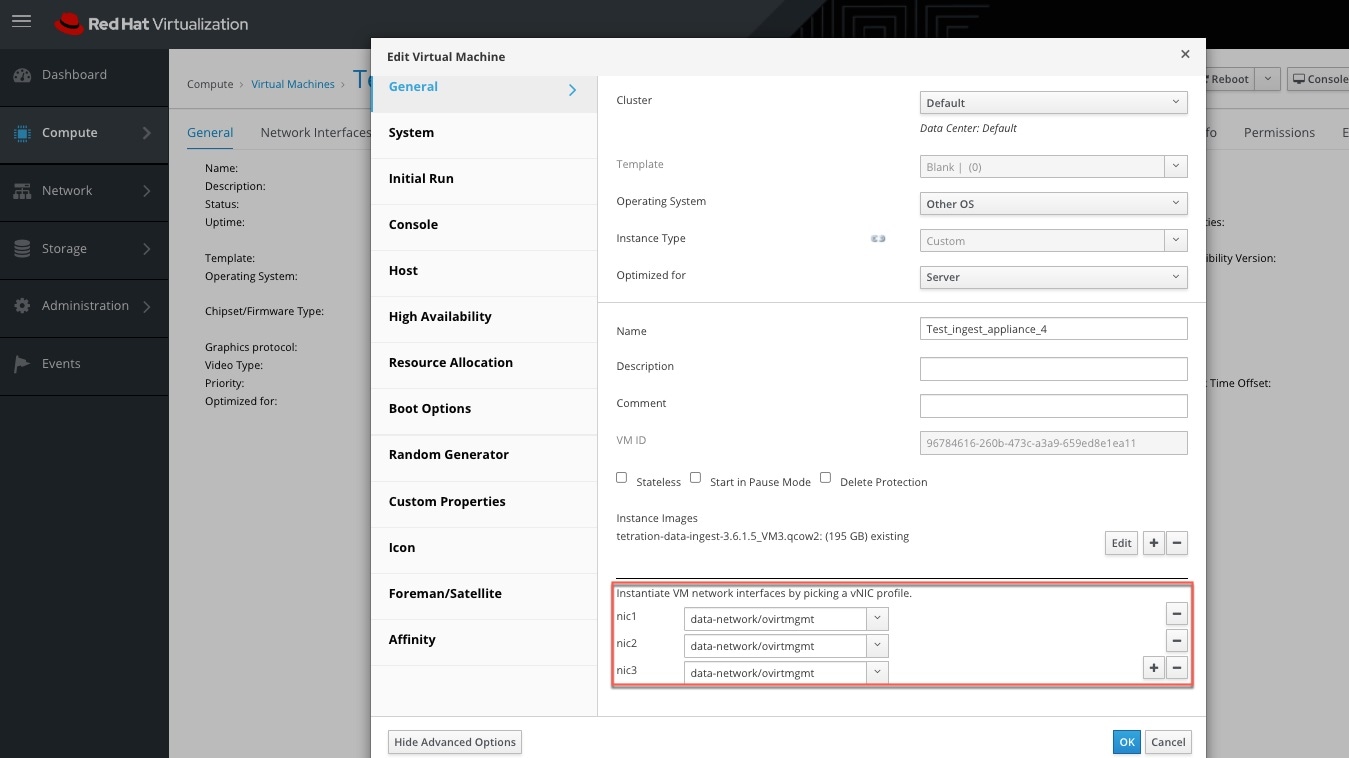

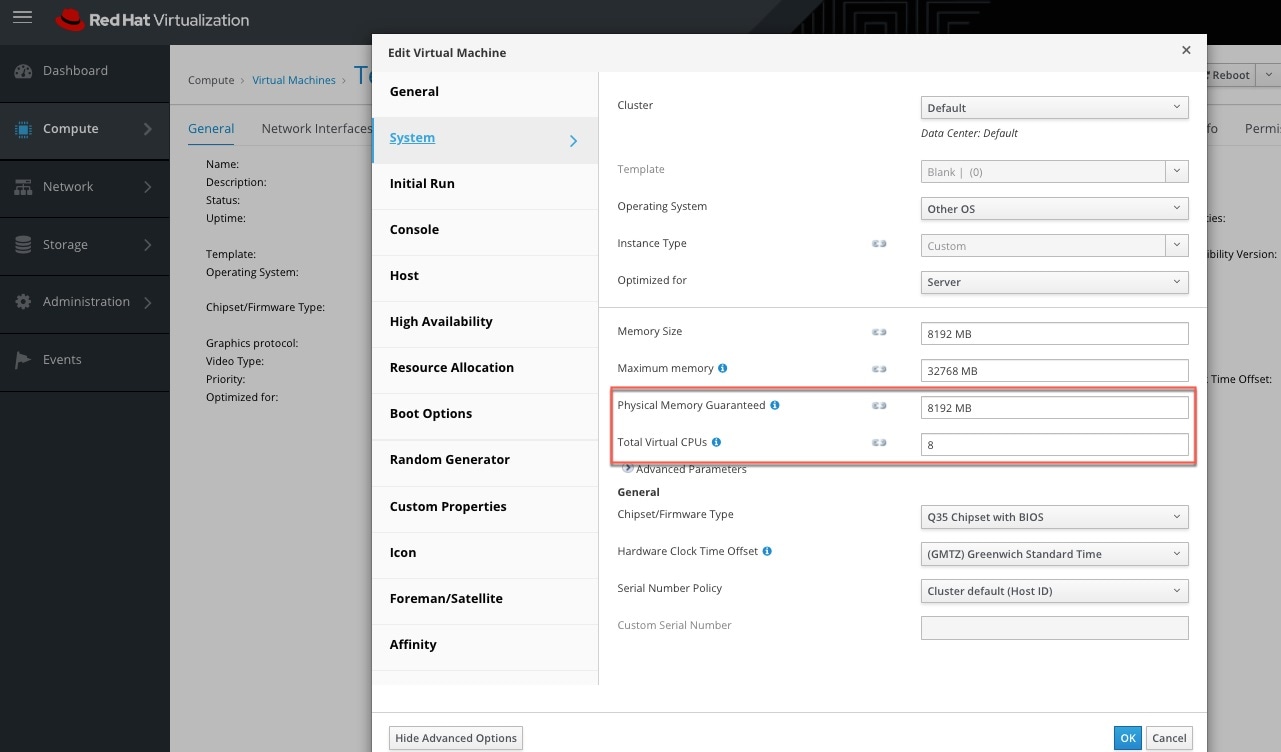

Cisco Secure Workload Ingest

Cisco Secure Workload Ingest アプライアンスは、さまざまなコネクタから Secure Workload にフロー観測をエクスポートできるソフトウェアアプライアンスです。

仕様

-

CPUコア数:8

-

メモリ:8 GB

-

ストレージ:250 GB

-

ネットワークインターフェイスの数:3

-

1 つのアプライアンスにおけるコネクタ数:3

-

オペレーティングシステム:CentOS 7.9(Cisco Secure Workload 3.8.1.19 以前)、AlmaLinux 9.2(Cisco Secure Workload 3.8.1.36 以降)

「コネクタ用の Cisco Secure Workload 仮想アプライアンス」で、重要な制限事項を確認してください。

(注) |

Secure Workload のルート範囲には、最大 100 の Secure Workload Ingest アプライアンスを展開できます。 |

Cisco Secure Workload Ingest アプライアンスでは、1 つのアプライアンスで最大 3 つのコネクタを有効にできます。同じアプライアンスで、同じコネクタの複数のインスタンスを有効にすることができます。ERSPAN Ingest アプライアンスの場合、3 つの ERSPAN コネクタが常に自動的にプロビジョニングされます。Ingest アプライアンスに展開されたコネクタの多くは、ネットワーク内のさまざまなポイントからテレメトリを収集します。これらのコネクタは、アプライアンスの特定のポートでリッスンする必要があります。そのため、各コネクタは、テレメトリデータを収集するためにコネクタがリッスンする必要がある IP アドレスとデフォルトポートのいずれかにバインドされます。その結果、各 IP アドレスは基本的に、アプライアンス上でコネクタが占有するスロットになります。コネクタが有効になると、スロットが使用されます(これにより、スロットに対応する IP が使用されます)。また、コネクタが無効になると、コネクタが占有していたスロットが解放されます(これにより、スロットに対応する IP が解放されます)。Ingest アプライアンスがスロットの状態を維持する方法については、「Cisco Secure Workload Ingest アプライアンスのスロット」を参照してください。

可能な設定

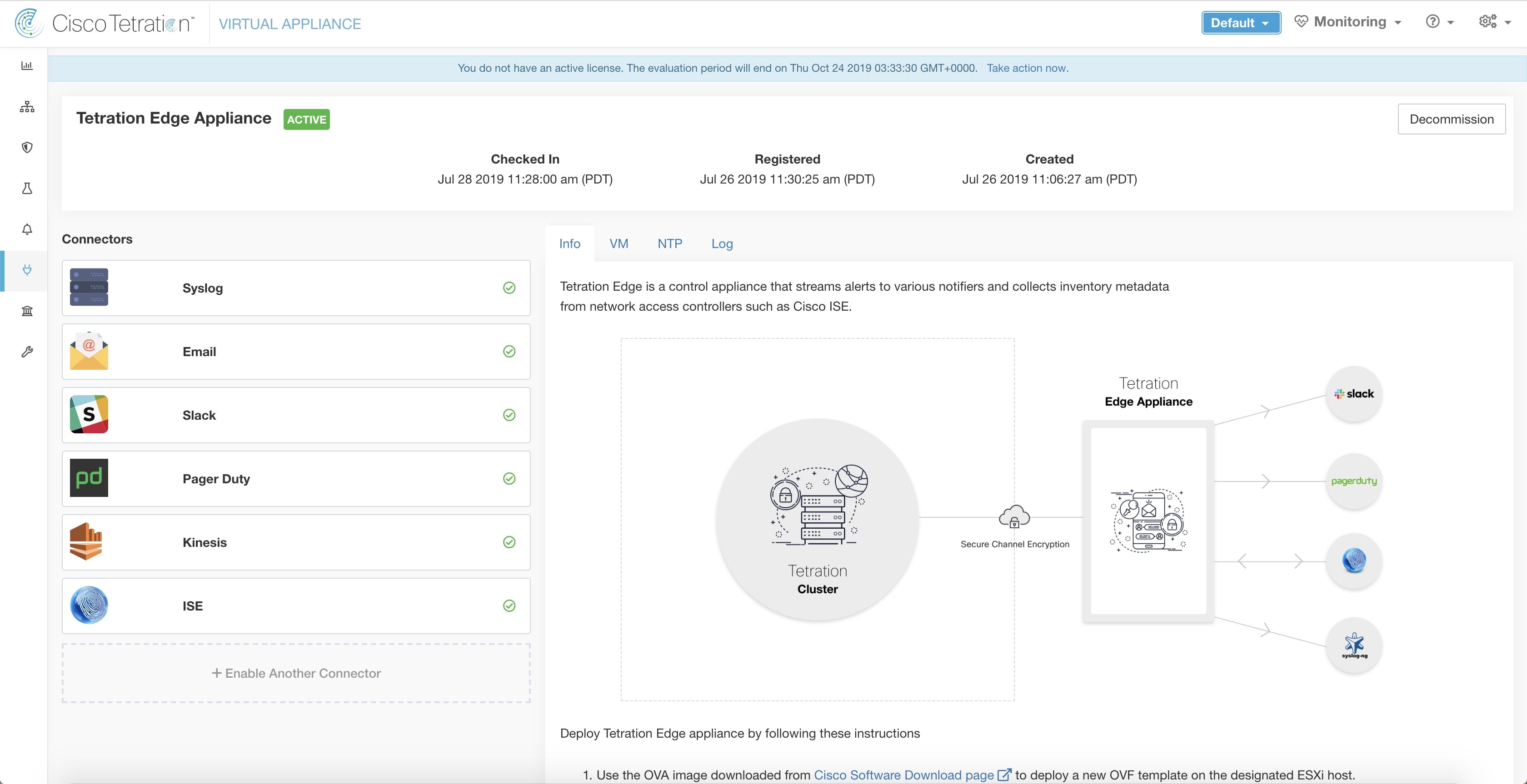

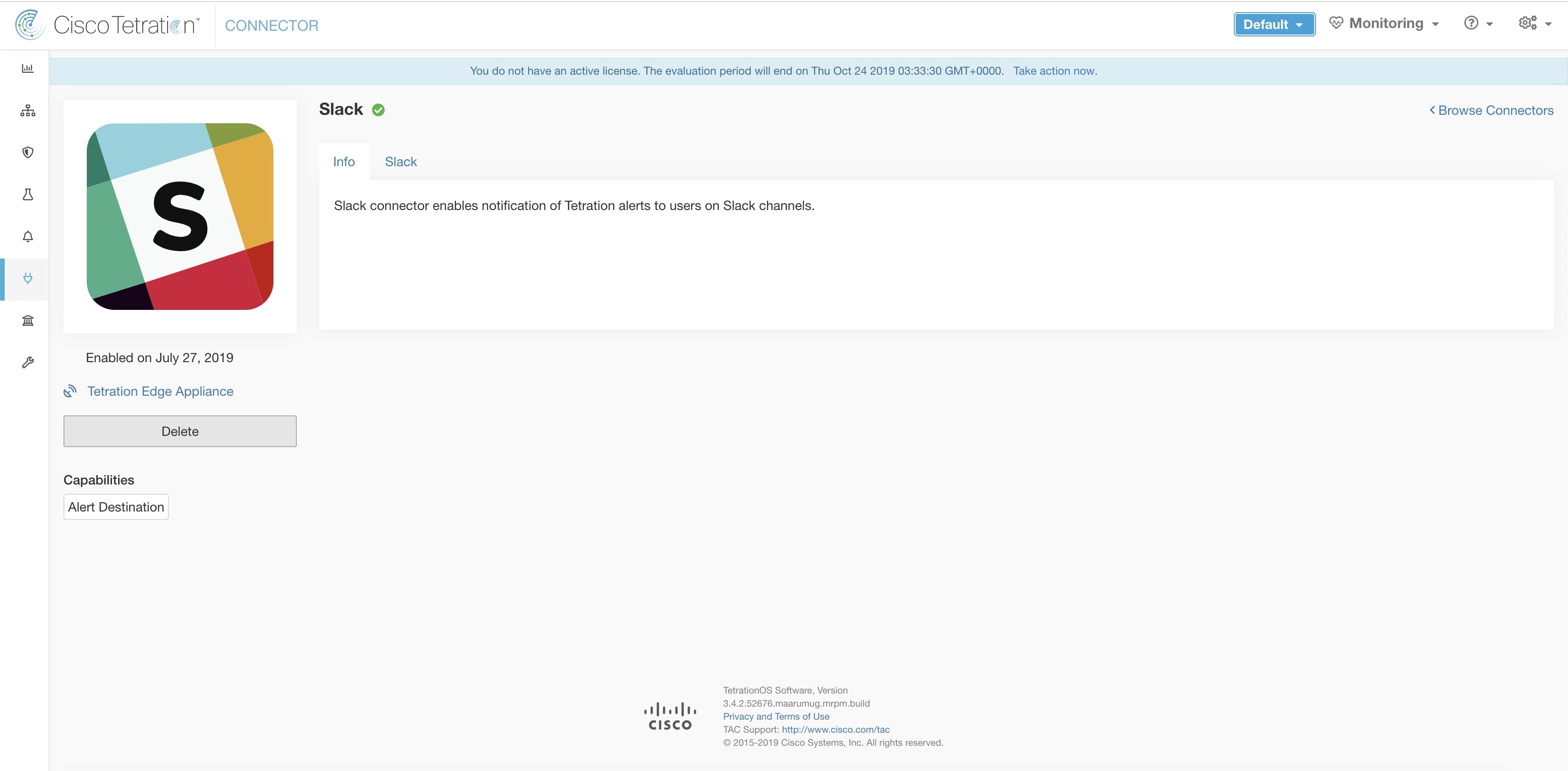

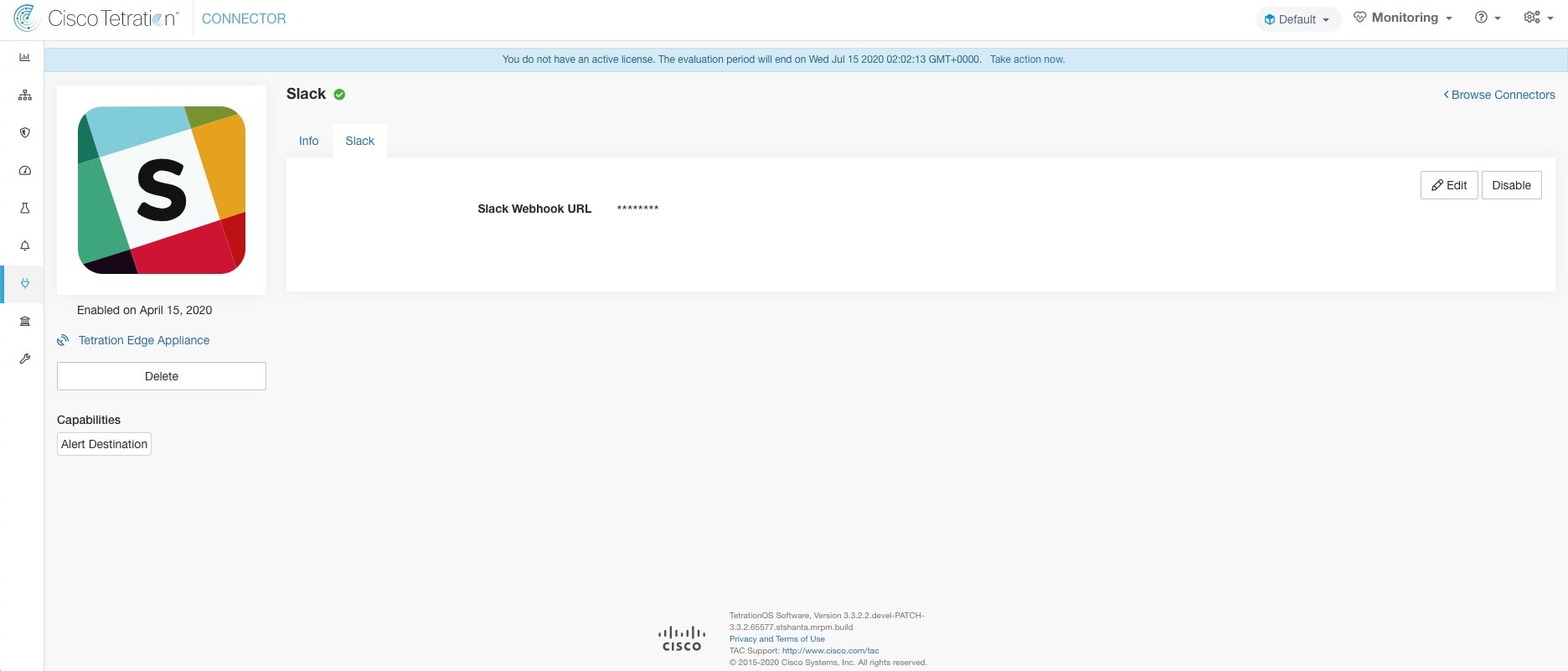

Cisco Secure Workload Edge

Cisco Secure Workload Edge は、さまざまな通知者にアラートをストリーミングし、Cisco ISE などのネットワーク アクセス コントローラからインベントリメタデータを収集する、制御アプライアンスです。Secure Workload Edge アプライアンスでは、すべてのアラート通知コネクタ(Syslog、電子メール、Slack、PagerDuty、Kinesisなど)、ServiceNow コネクタ、ワークロード AD コネクタ、および ISE コネクタを展開できます。

仕様

-

CPUコア数:8

-

メモリ:8 GB

-

ストレージ:250 GB

-

ネットワークインターフェイスの数:1

-

1 つのアプライアンスのコネクタの数:8

-

オペレーティングシステム:CentOS 7.9(Cisco Secure Workload 3.8.1.19 以前)、AlmaLinux 9.2(Cisco Secure Workload 3.8.1.36 以降)

「コネクタ用の Cisco Secure Workload 仮想アプライアンス」で、重要な制限事項を確認してください。

(注) |

Secure Workload のルート範囲には、最大 1 つの Secure Workload Edge アプライアンスを展開できます。 |

Secure Workload Edge アプライアンスに展開されたコネクタは、ポートでリッスンしません。したがって、Secure Workload Edge アプライアンスのコネクタ用にインスタンス化された Docker コンテナは、ポートをホストに公開しません。

可能な設定

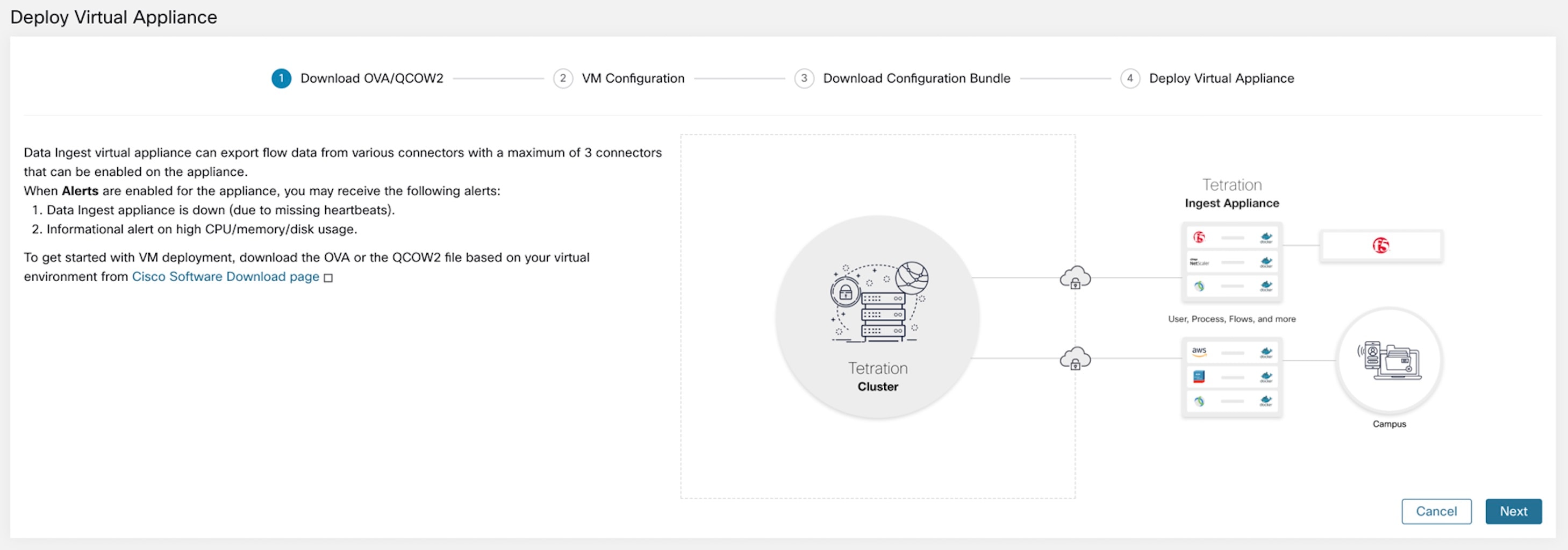

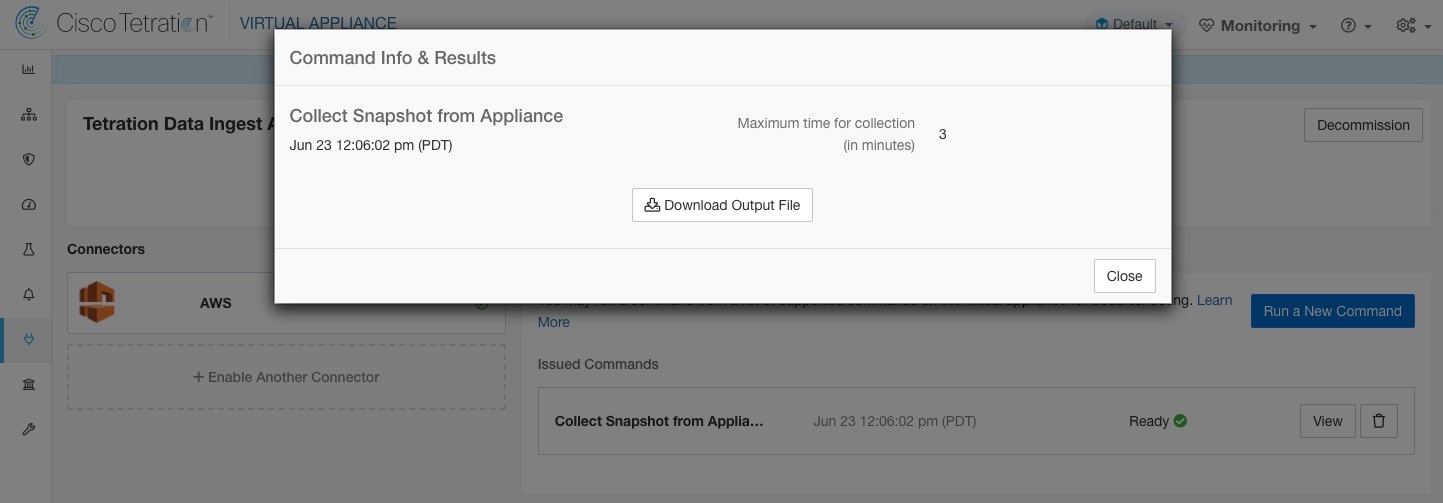

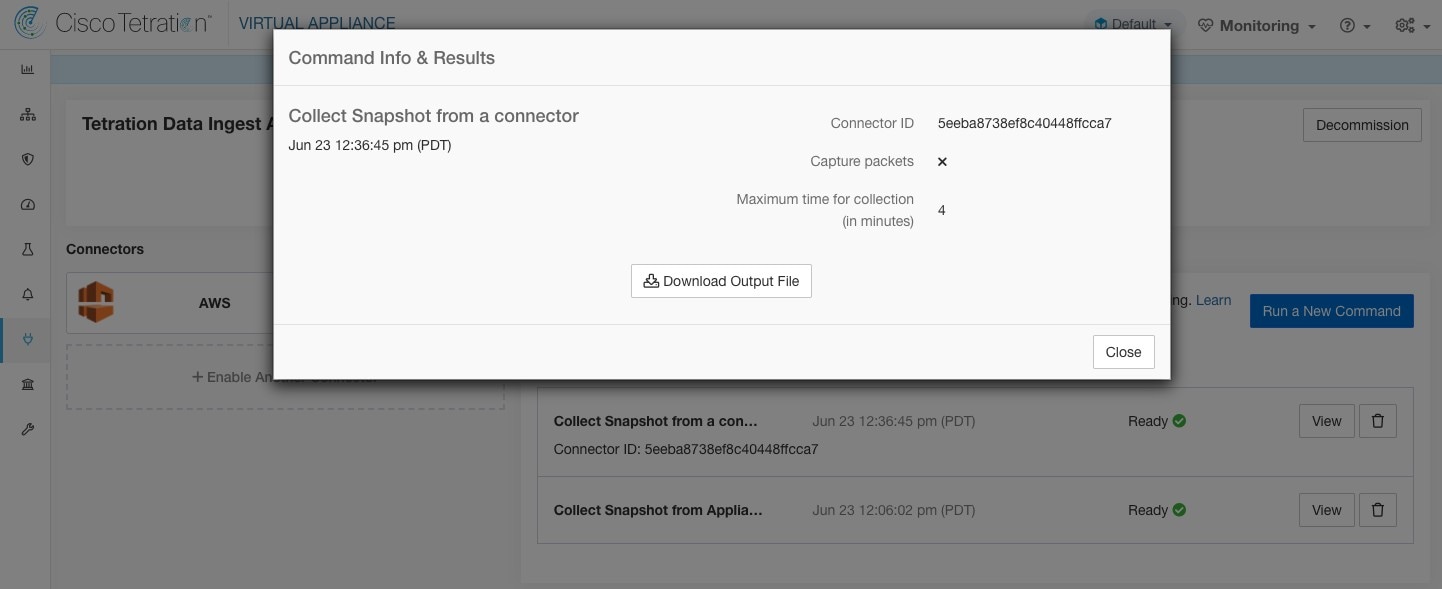

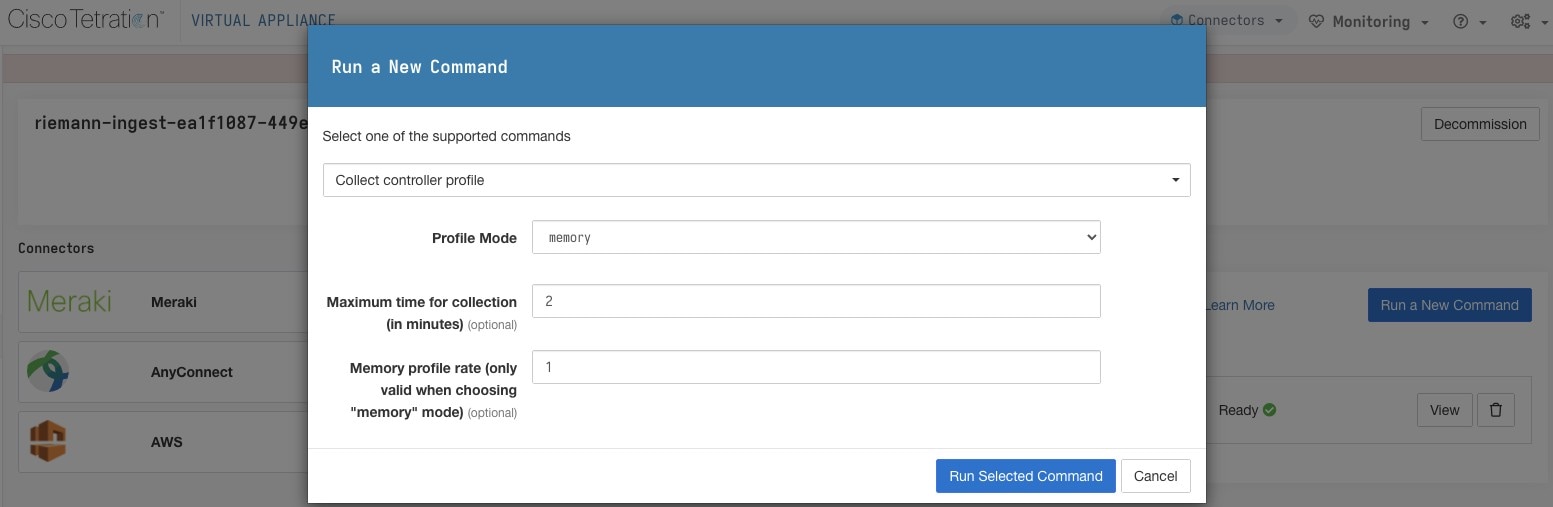

仮想アプライアンスの展開

VMware vCenter または Red Hat Virtualization などの他の KVM ベースのハイパーバイザの ESXi ホストに仮想アプライアンスを展開します。この手順では、シスコ ソフトウェア ダウンロード ページから仮想アプライアンス OVA テンプレートまたは QCOW2 イメージをダウンロードするように求められます。

注目 |

Secure Workload 外部アプライアンスを展開するには、アプライアンスが作成される ESXi ホストが次の仕様を満たす必要があります。

|

コネクタからデータを収集するために仮想アプライアンスを展開するには、次の手順を実行します。

手順

|

ステップ 1 |

Secure Workload Web ポータルで、ナビゲーションウィンドウから を選択します。 |

||||

|

ステップ 2 |

[コネクタの有効化(Enable a Connector)] をクリックします。展開する必要のある仮想アプライアンスのタイプは、有効化するコネクタのタイプによって異なります。 |

||||

|

ステップ 3 |

仮想アプライアンスを作成する必要があるコネクタのタイプをクリックします。たとえば、NetFlow コネクタをクリックします。 |

||||

|

ステップ 4 |

コネクタページで、[有効化(Enable)] をクリックします。

|

||||

|

ステップ 5 |

リンクをクリックして、仮想アプライアンスの OVA テンプレートまたは QCOW2 イメージをダウンロードします。何もクリックせずに、画面上のウィザードを開いたままにします。 |

||||

|

ステップ 6 |

ダウンロードしたものに応じて、次の手順を実行します。

|

||||

|

ステップ 7 |

VM の展開後、電源をオンにする前に、Secure Workload Web ポータルの仮想アプライアンス展開ウィザードに戻ります。 |

||||

|

ステップ 8 |

仮想アプライアンスの展開ウィザードで、[次へ(Next)] をクリックします。 |

||||

|

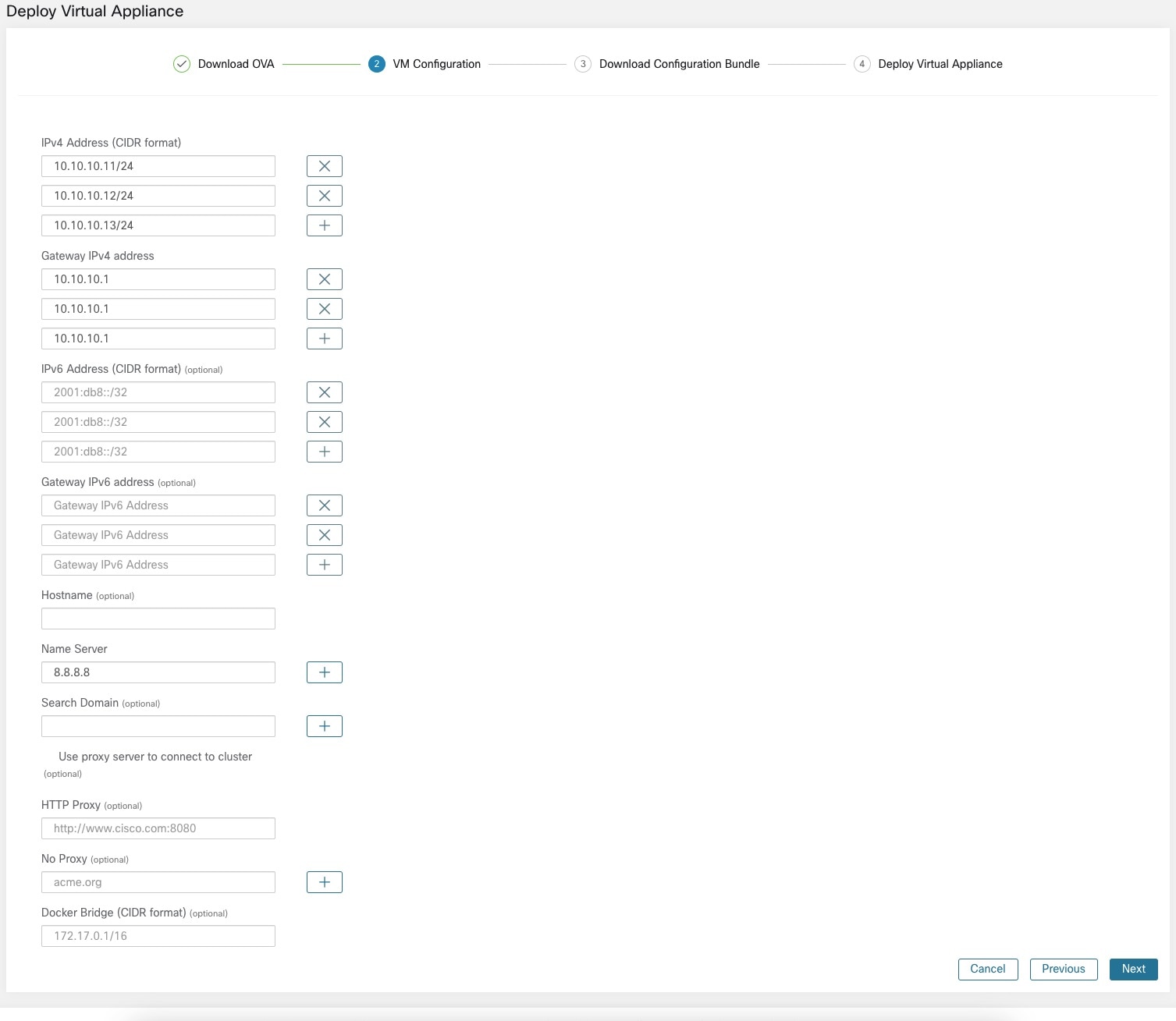

ステップ 9 |

IP アドレス、ゲートウェイ、ホスト名、DNS、プロキシサーバー設定、および Docker ブリッジサブネット設定を指定して、仮想アプライアンスを設定します。「ネットワークパラメータを使用した VM の設定」のスクリーンショットを参照してください。

|

||||

|

ステップ 10 |

[次へ(Next)] をクリックします。 |

||||

|

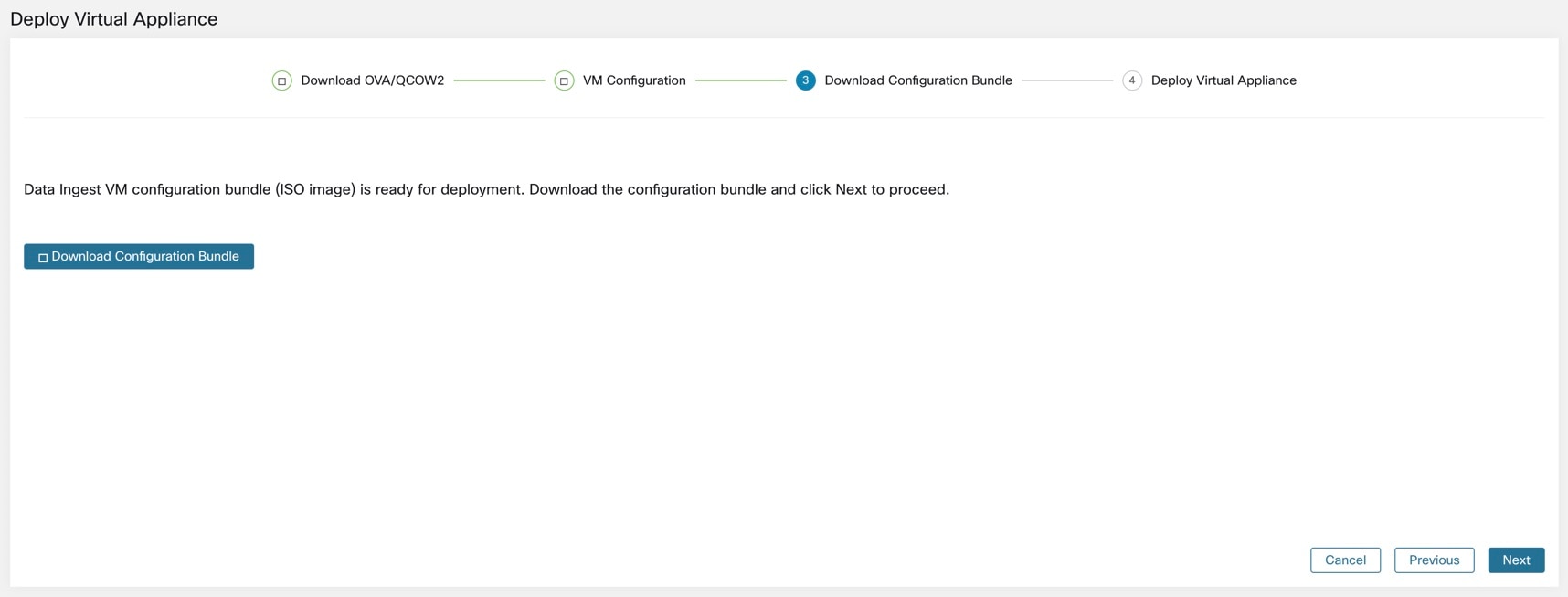

ステップ 11 |

次のステップで、VM 設定バンドルが生成され、ダウンロードできるようになります。VM 設定バンドルをダウンロードします。「VM 設定バンドルのダウンロード」のスクリーンショットを参照してください。 |

||||

|

ステップ 12 |

VM 設定バンドルを、ターゲットの ESXi ホストまたは他の仮想化ホストに対応するデータストアにアップロードします。 |

||||

|

ステップ 13 |

(QCOW2 イメージを使用する場合のみ適用)VM 設定バンドルをアップロードした他の仮想化ホストで、次の設定を完了します。

|

||||

|

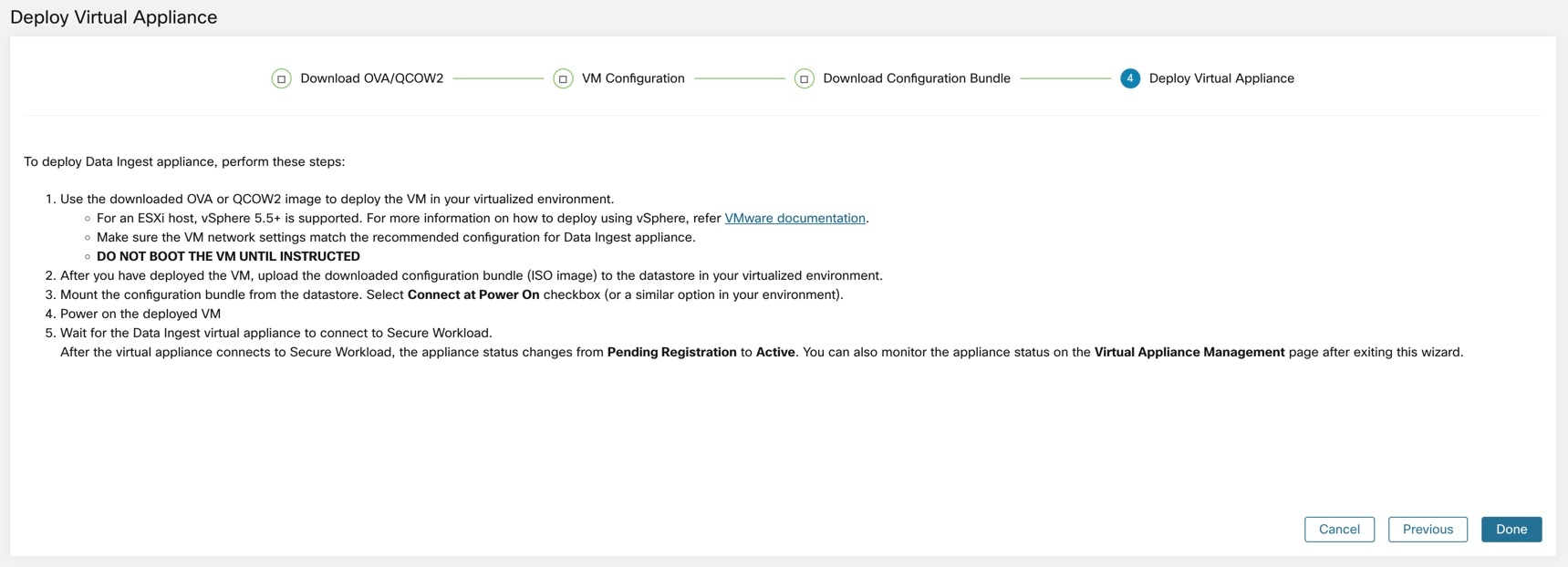

ステップ 14 |

VM 設定を編集し、VM 設定バンドルをデータストアから CD/DVD ドライブにマウントします。[電源投入時に接続(Connect at Power On)] チェックボックスをオンにしていることを確認します。 |

||||

|

ステップ 15 |

展開した VM の電源をオンにします。 |

||||

|

ステップ 16 |

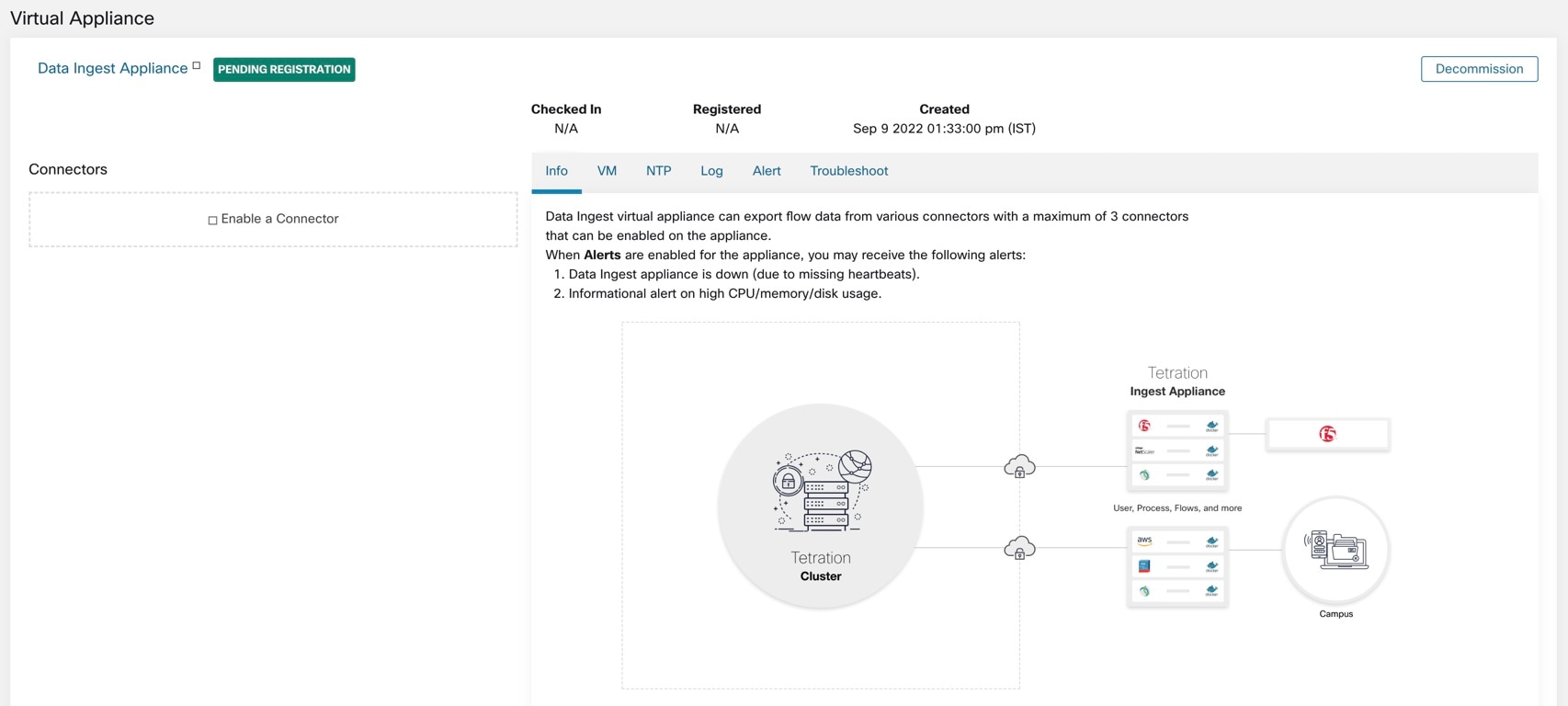

VM が起動して自動的に設定を行い、Cisco Secure Workload に接続し直します。数分かかることがあります。Secure Workload 上のアプライアンスのステータスが、[登録の保留中(Pending Registration)] から [アクティブ(Active)] に移行するはずです。「登録保留中の状態の Cisco Secure Workload Ingest アプライアンス」のスクリーンショットを参照してください。

アプライアンスがアクティブになると、コネクタを有効にして展開することができます。

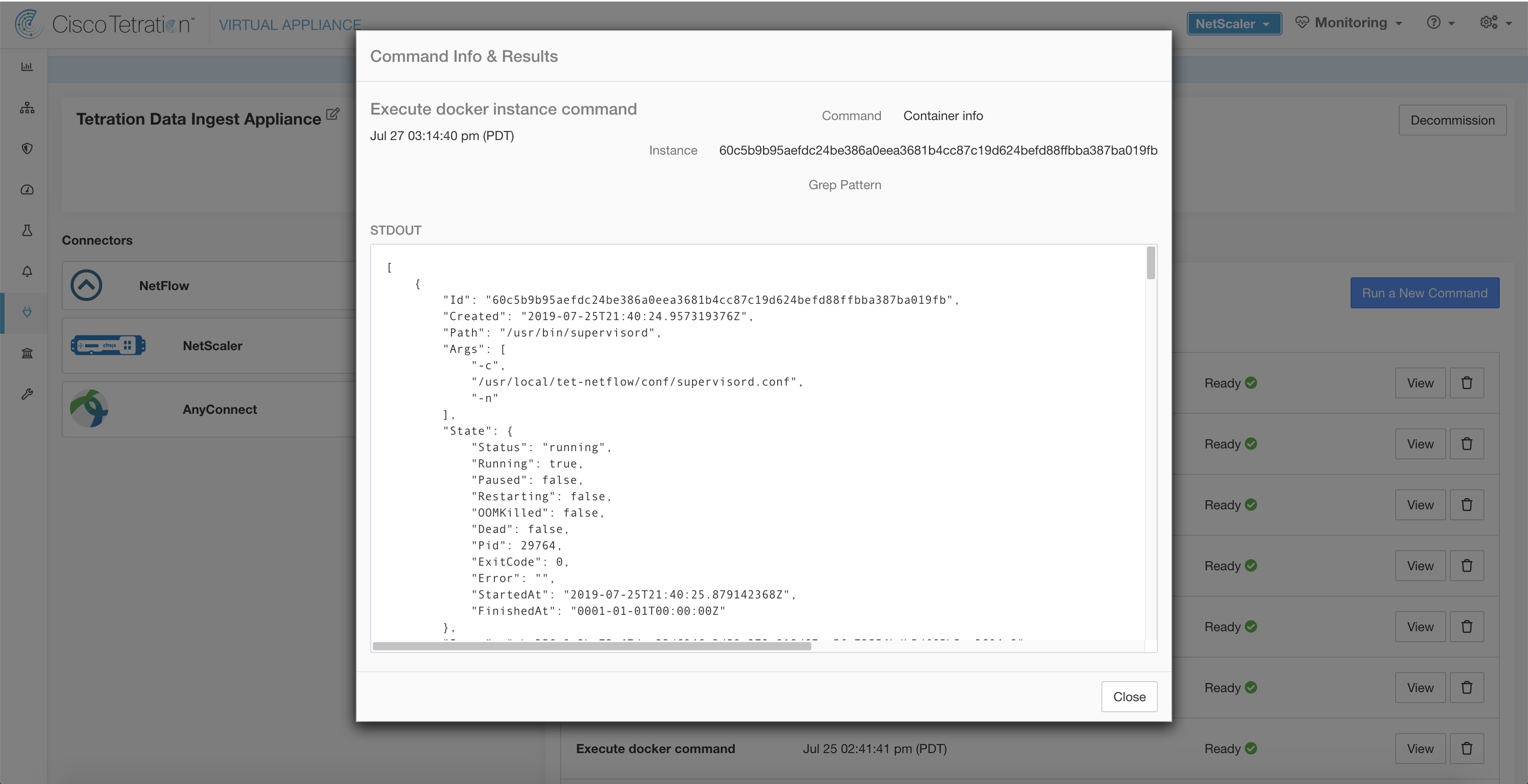

仮想アプライアンスを展開した後に初めて起動すると、tet-vm-setup サービスが実行され、アプライアンスがセットアップされます。このサービスは次の役割を果たします。

tet-controller がインスタンス化されると、アプライアンスの管理を引き継ぎます。このサービスは次の役割を果たします。

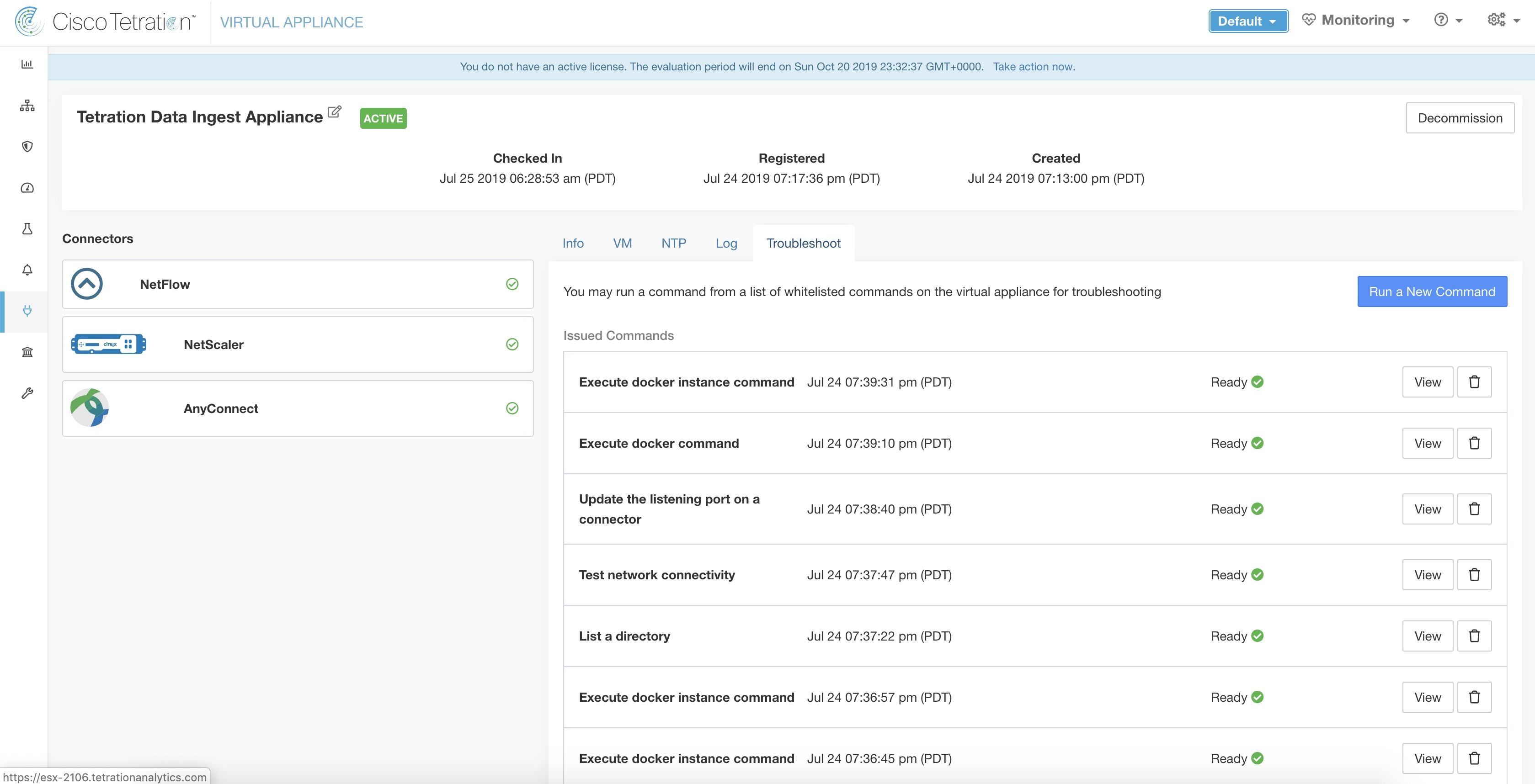

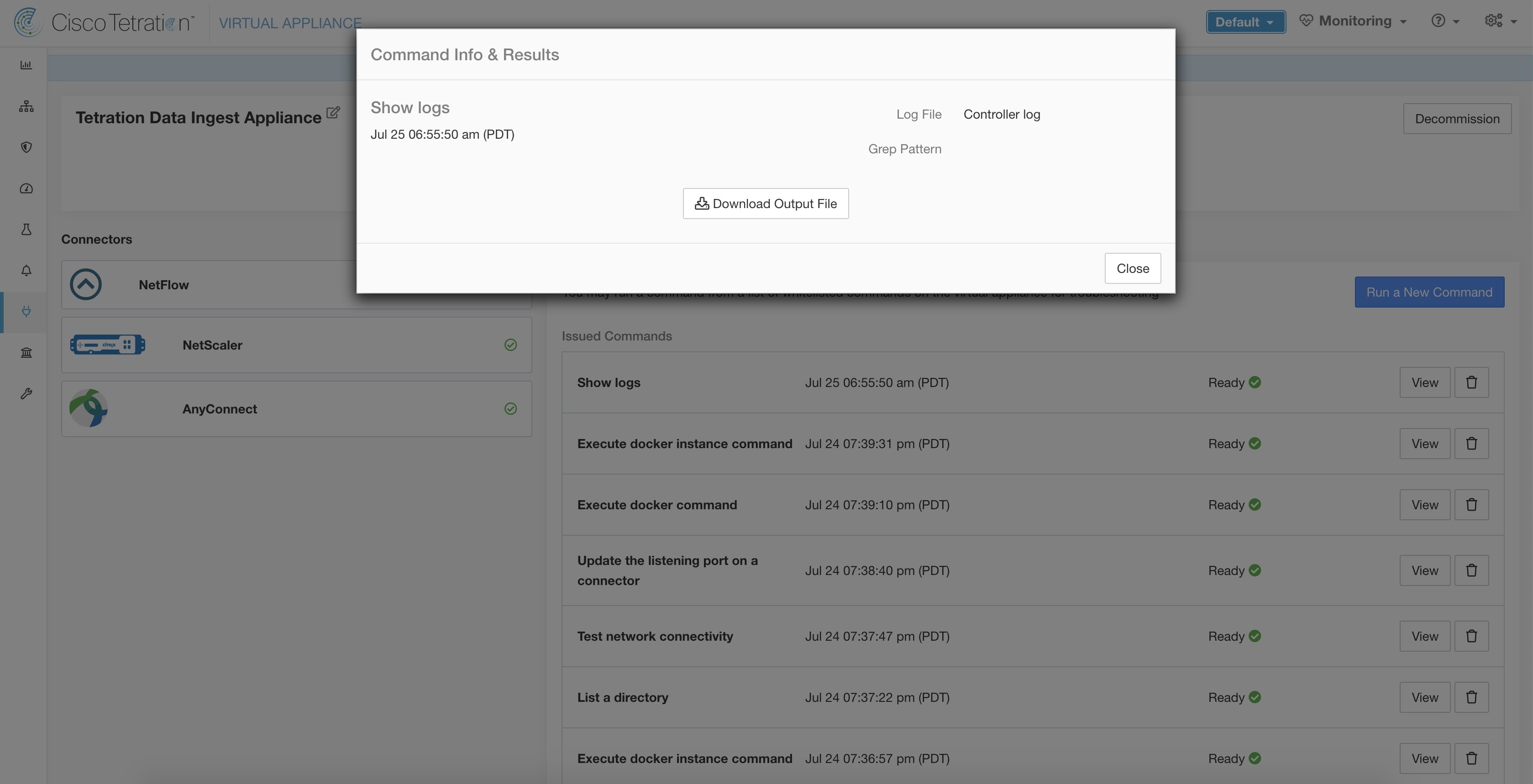

展開済みの仮想アプライアンスのリストは、にあります。

|

仮想アプライアンスのデコミッション

仮想アプライアンスは、Cisco Secure Workload からデコミッションできます。アプライアンスがデコミッションされると、次のアクションがトリガーされます。

-

アプライアンスのすべての設定と、アプライアンスで有効になっているコネクタが削除されます。

-

アプライアンスで有効になっているすべてのコネクタが削除されます。

-

アプライアンスには、削除保留のマークが付けられています。

-

アプライアンスが削除成功の応答を返すと、アプライアンスの Kafka トピックと証明書が削除されます。

(注)

アプライアンスをデコミッションすると、元に戻すことはできません。アプライアンスとコネクタを復元するには、新しいアプライアンスを展開し、新しいアプライアンスでコネクタを有効にする必要があります。

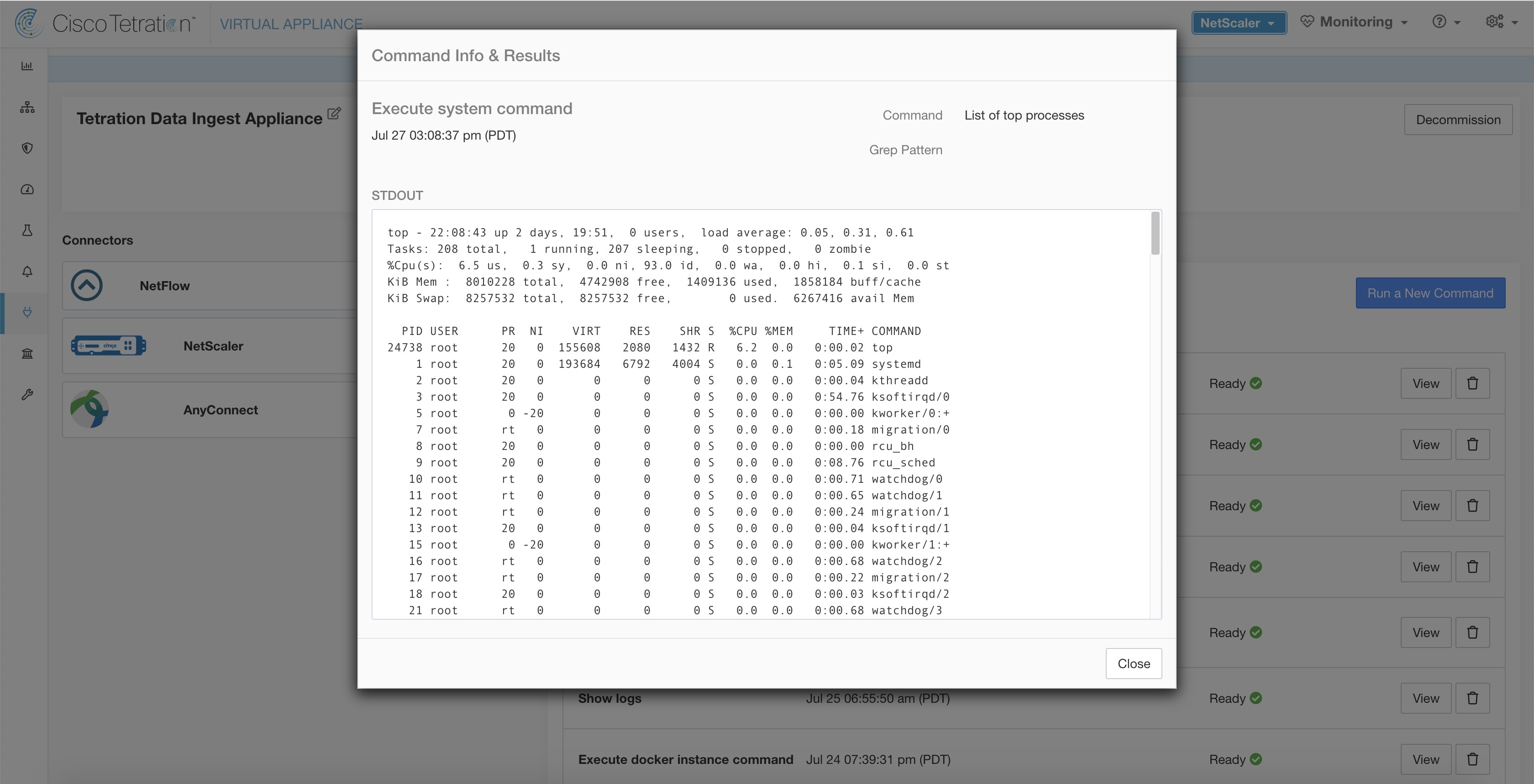

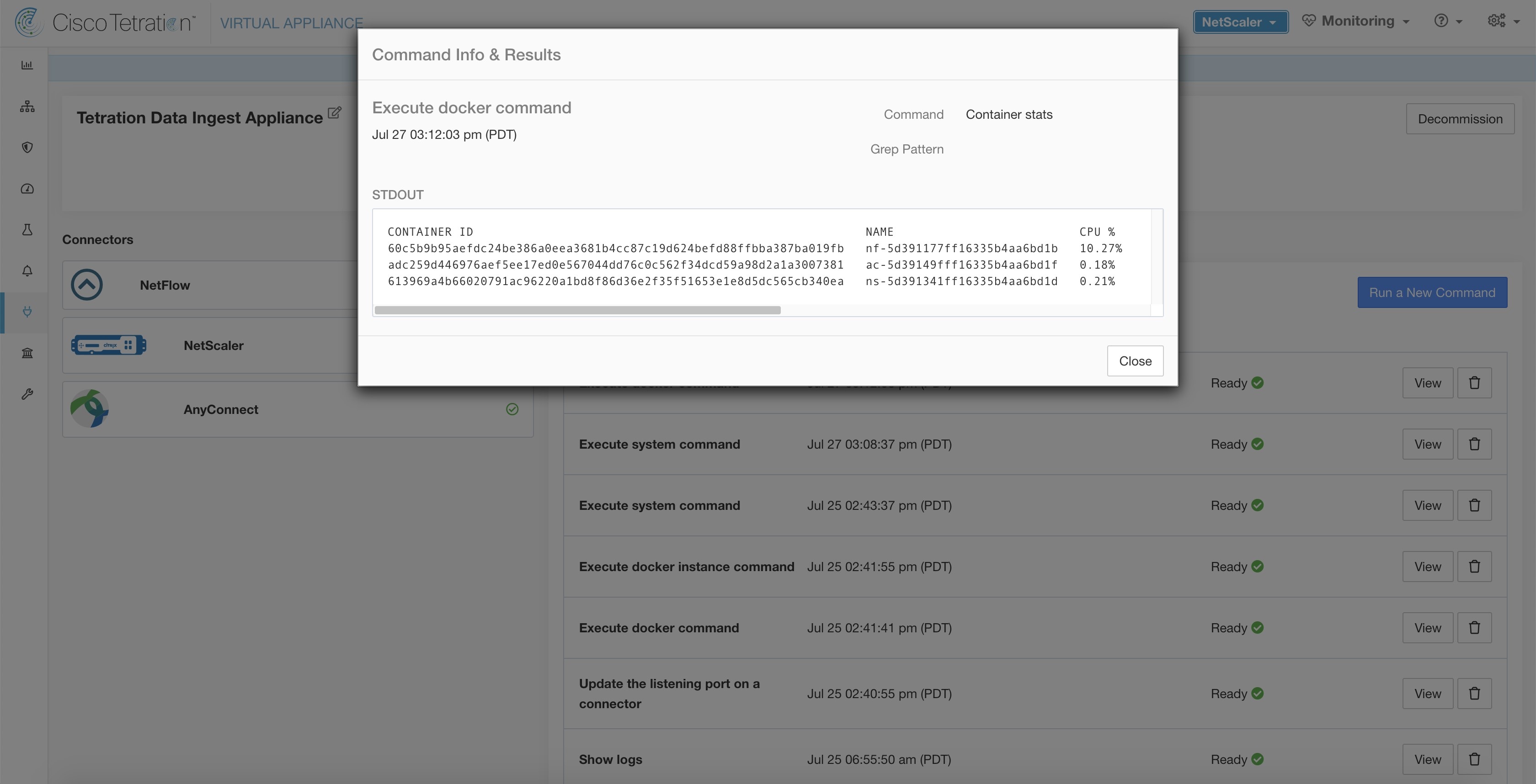

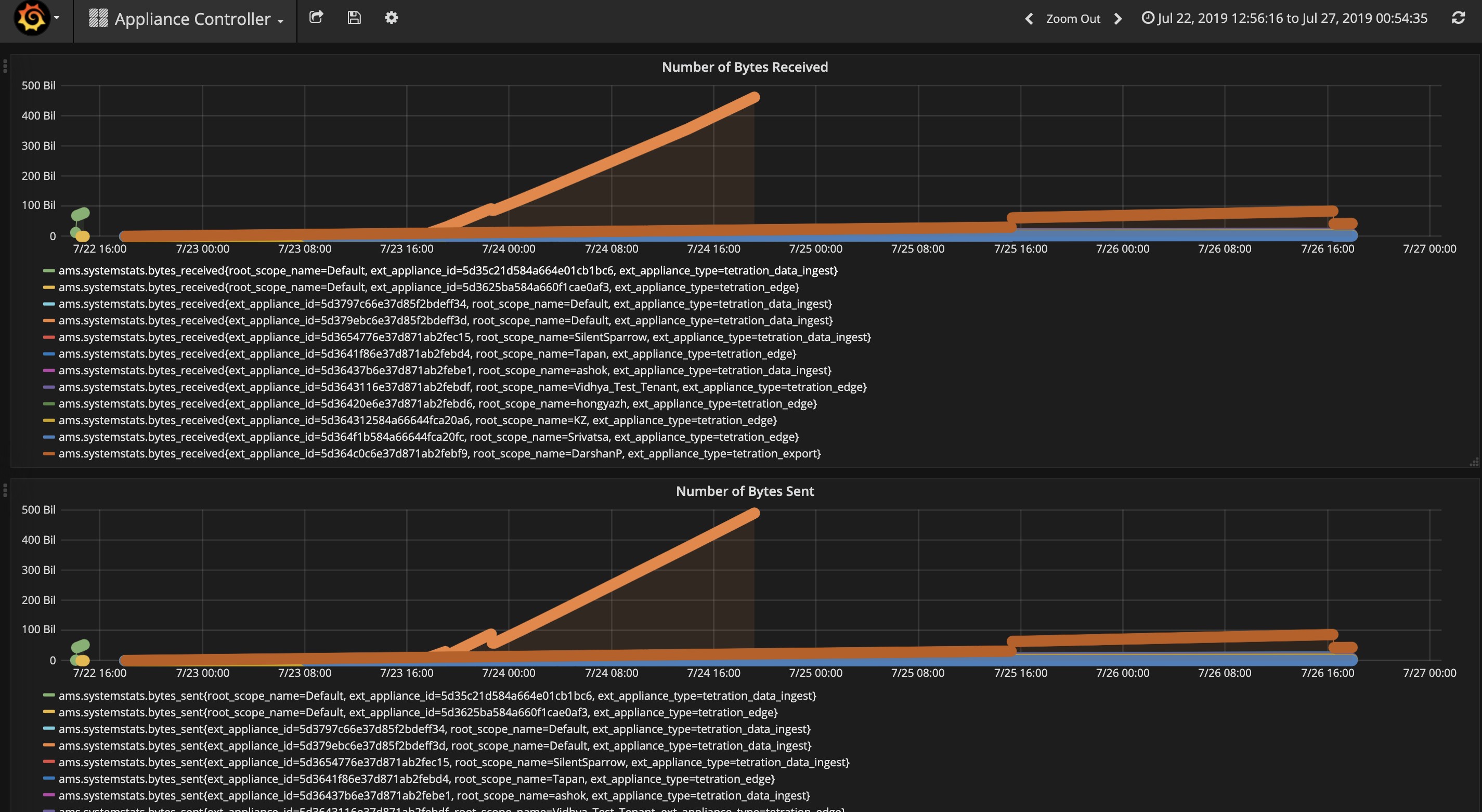

仮想アプライアンスのモニタリング

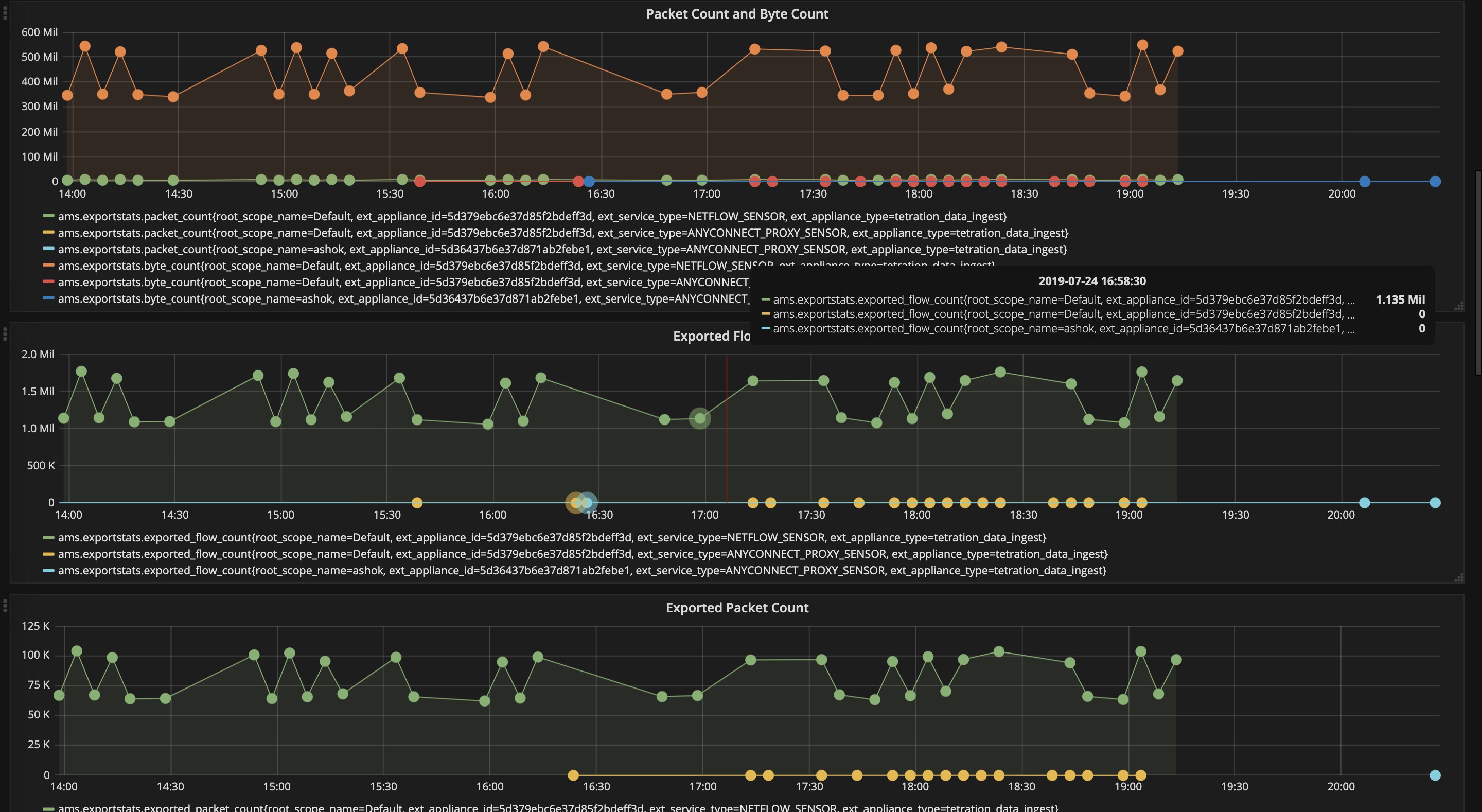

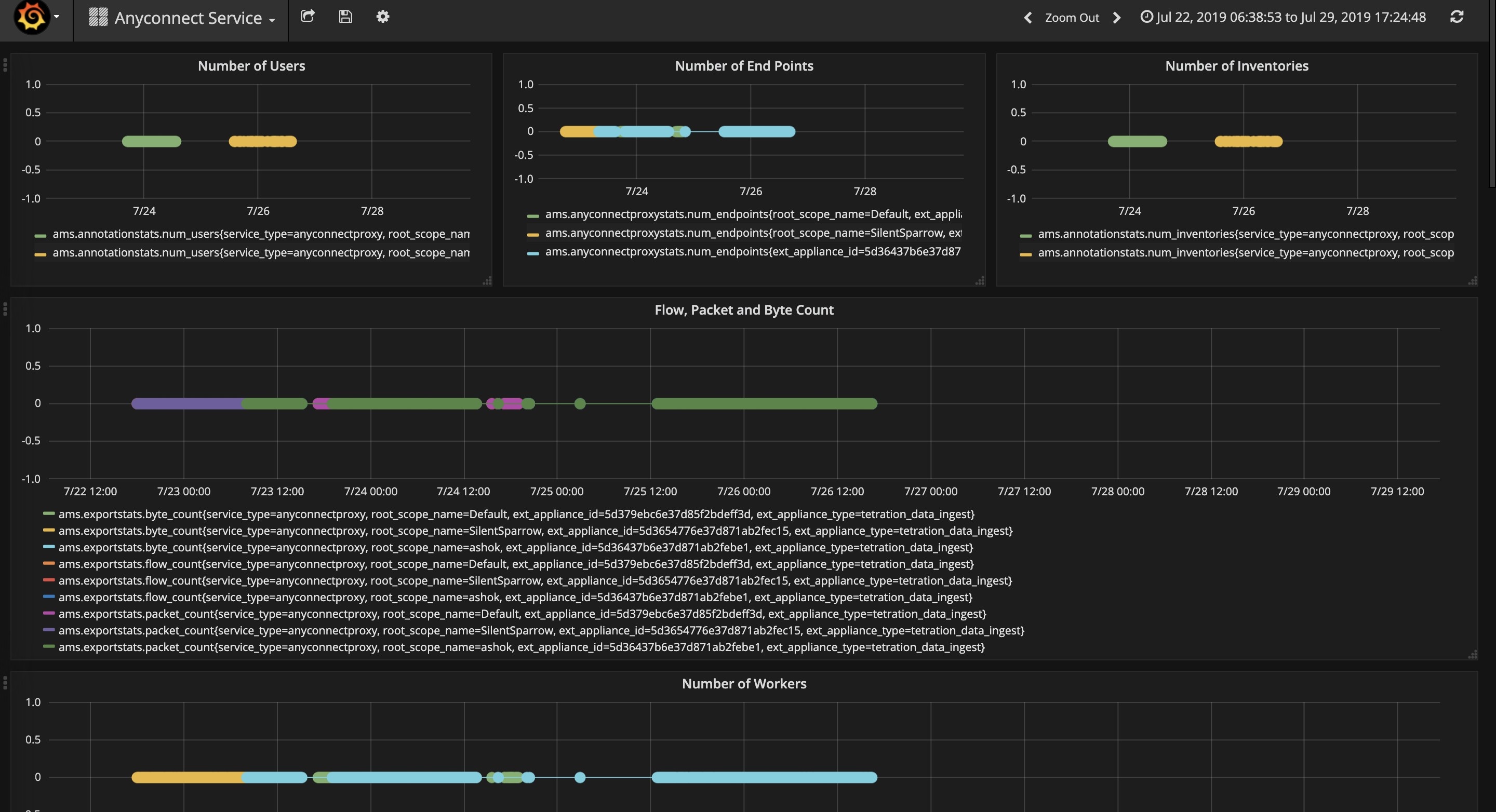

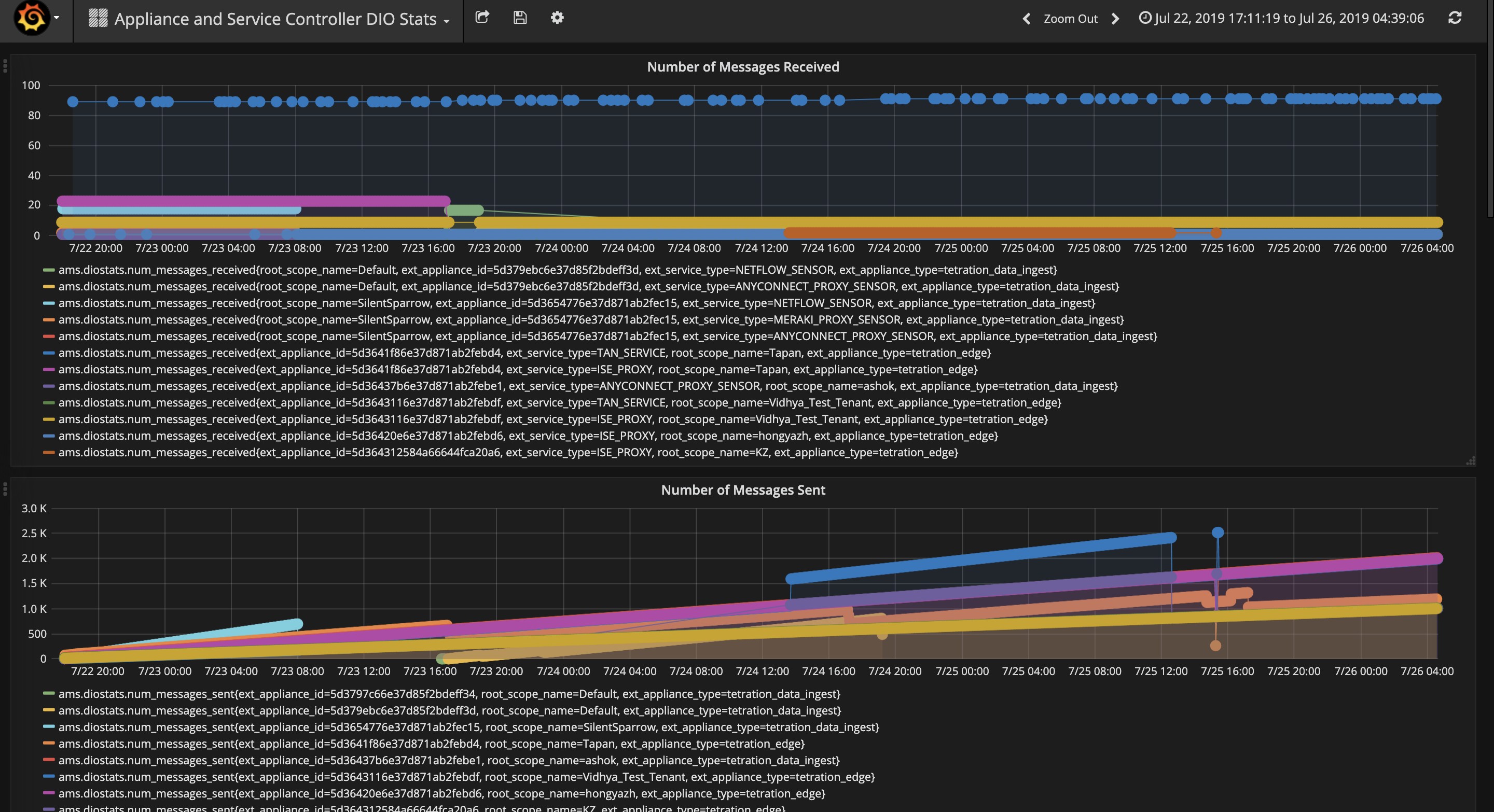

Cisco Secure Workload 仮想アプライアンスは、定期的にハートビートと統計を Cisco Secure Workload に送信します。ハートビートの間隔は 5 分です。ハートビートメッセージには、システム統計やプロセス統計、アプライアンス管理に使用される Kafka トピックを介した送信/受信/エラーメッセージの数に関する統計など、サービスの正常性に関する統計が含まれます。

すべてのメトリックは Digger(OpenTSDB)で使用でき、アプライアンス ID とルート範囲名でラベル付けされます。さらに、アプライアンスコントローラの Grafana ダッシュボードも、アプライアンスからの重要なメトリックに使用できます。

セキュリティに関する注意事項

Ingest/Edge 仮想マシンのゲスト オペレーティング システムは CentOS 7.9 ですが、そこから OpenSSL サーバーおよびクライアントパッケージが削除されています。そのため、アプライアンスにアクセスするにはそのコンソールを使用するしか方法がありません。

(注) |

CentOS 7.9 は、Cisco Secure Workload 3.8.1.19 以前のリリースの Ingest および Edge 仮想アプライアンスのゲスト オペレーティング システムです。Cisco Secure Workload 3.8.1.36 以降、オペレーティングシステムは AlmaLinux 9.2 です。 |

コンテナは、centos:7.9.2009 ベースの Docker イメージを実行します。また、NET_ADMIN ケーパビリティを持つ ERSPAN コンテナを除き、ほとんどのコンテナは基本権限(特権なしのオプション)で実行されます。

(注) |

Cisco Secure Workload 3.8.1.36 以降、コンテナは almalinux/9-base:9.2 を実行します。 |

万が一、コンテナが侵害された場合でも、VM ゲスト OS はコンテナの内部から侵害されないようにするべきです。

コネクタおよび仮想アプライアンスの構成管理

構成の更新は、Cisco Secure Workload からアプライアンスとコネクタにプッシュできます。構成の更新を開始する前に、アプライアンスが Secure Workload に正常に登録され、アクティブになっている必要があります。同様に、コネクタは、コネクタサービスで構成の更新を開始する前に Secure Workload に登録されている必要があります。

アプライアンスとコネクタで可能な構成の更新には 3 つのモードがあります。

-

テストと適用:構成をテストし、テストが成功したら構成をコミットします。

-

検出:構成をテストし、テストが成功したら、構成に対して有効にできる追加のプロパティを検出します。

-

削除:構成を削除します。

(注)

ERSPAN アプライアンスとコネクタは、構成の更新をサポートしていません。

テストおよび適用

テストおよび適用モードをサポートする設定では、目的のアプライアンスおよび/またはコネクタに設定を適用(確定)する前に設定を検証します。

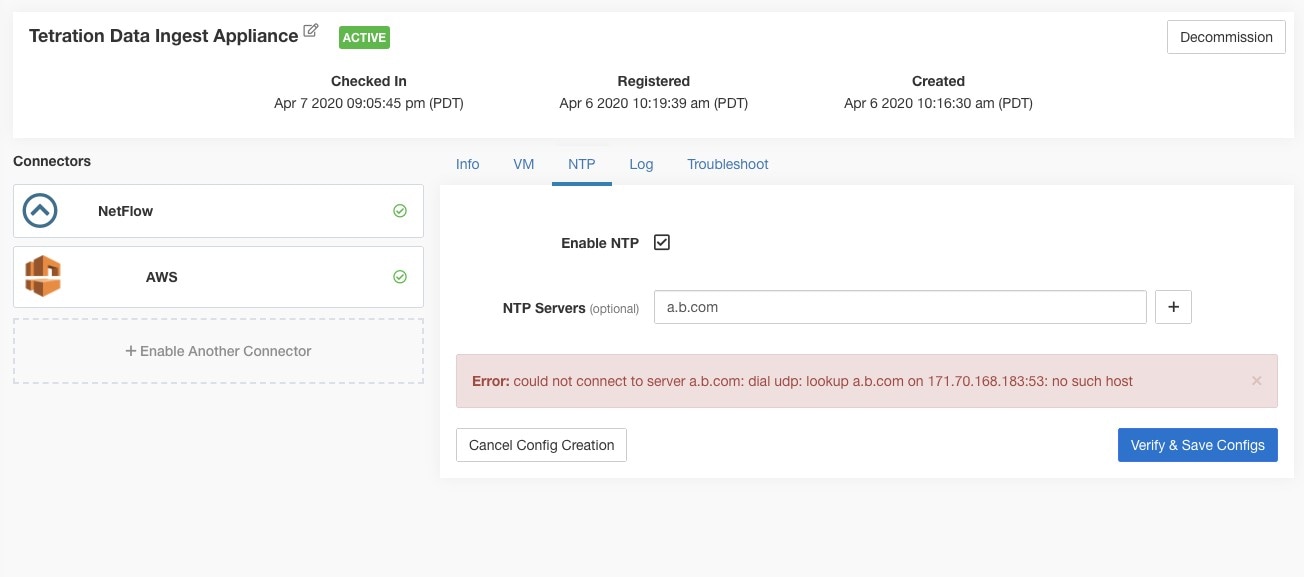

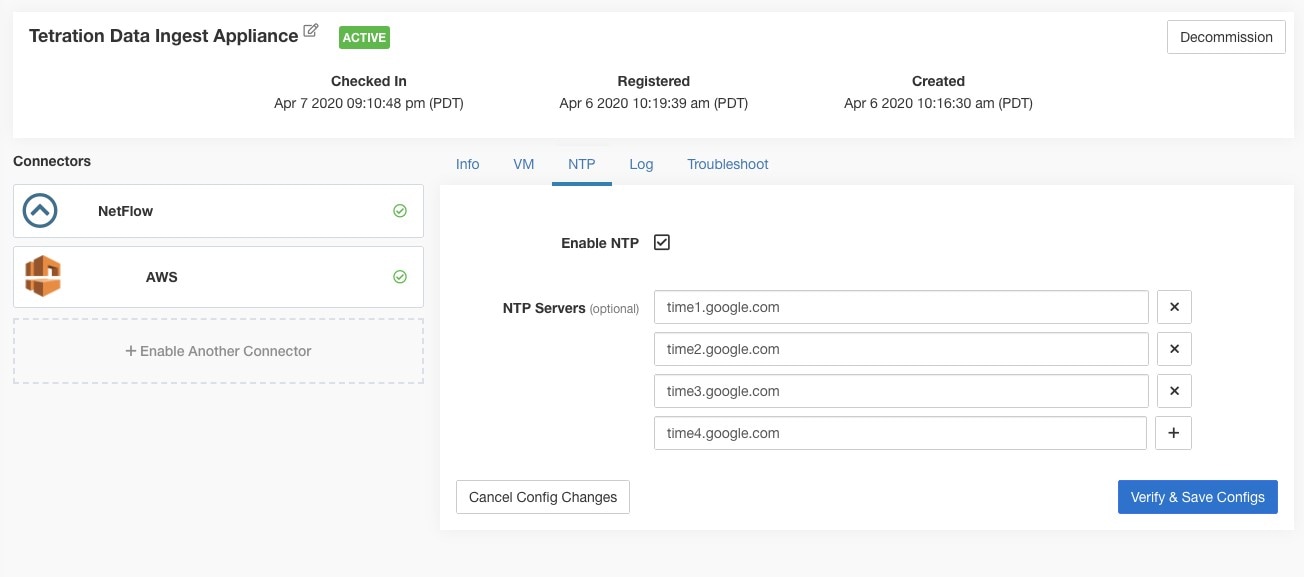

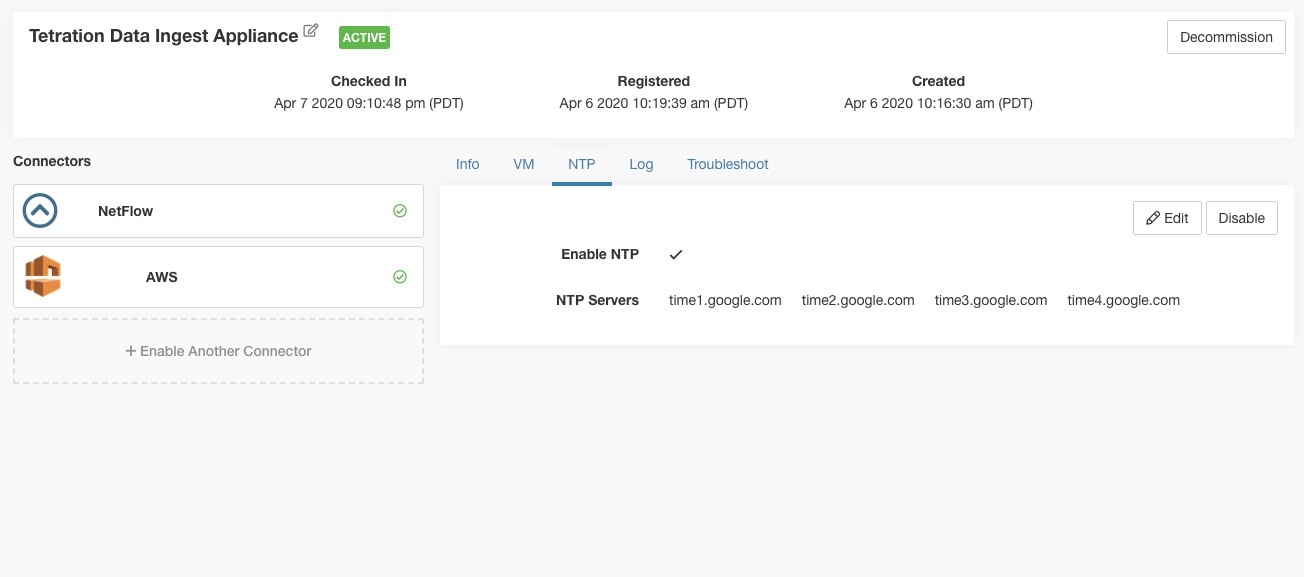

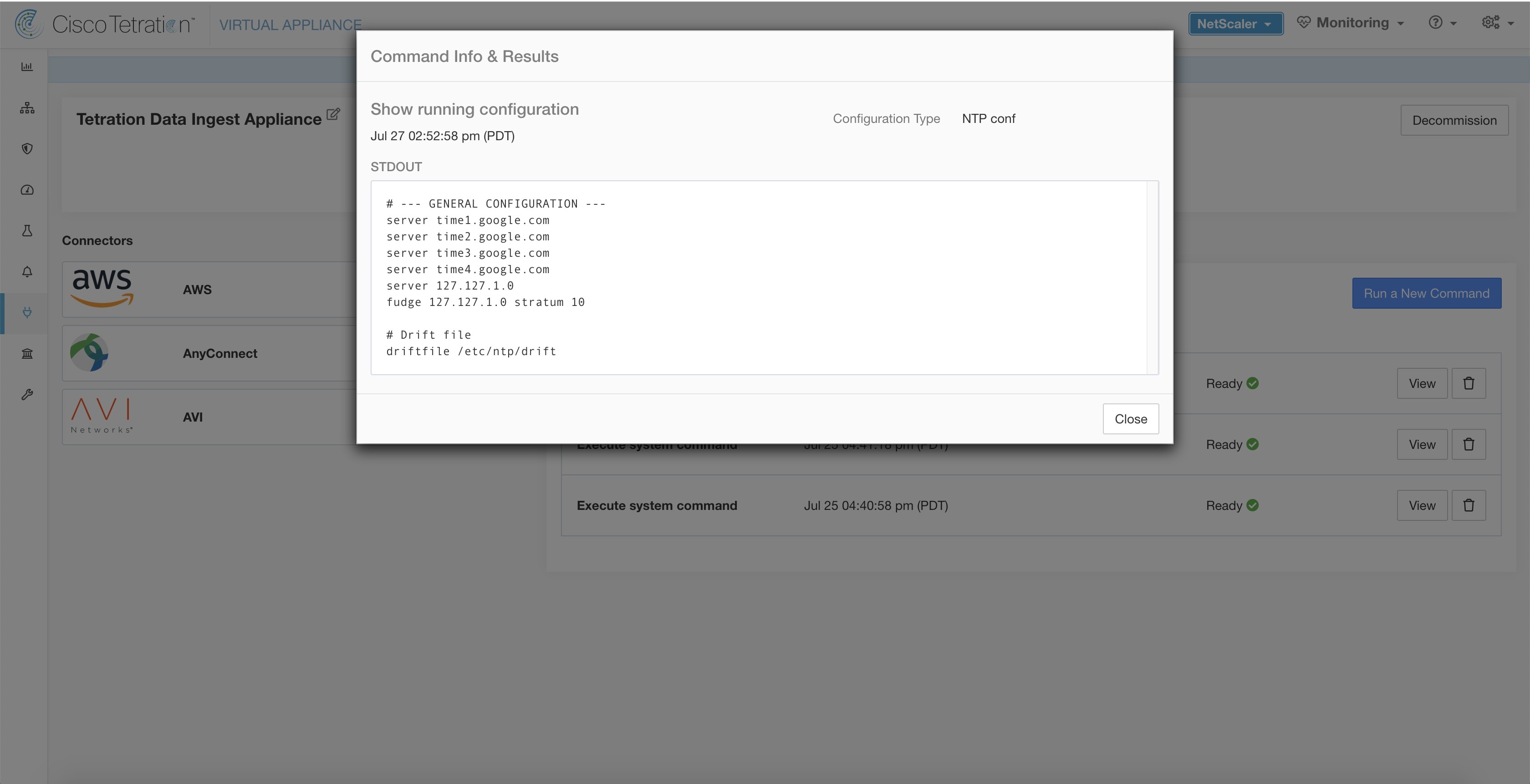

NTP の設定

NTP の設定により、アプライアンスは指定された NTP サーバーとクロックを同期できます。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

NTP を有効にする(Enable NTP) |

チェックボックス |

NTP 同期を有効にする必要がありますか? |

|

NTP サーバー(NTP Servers) |

リスト ストリング |

NTP サーバーのリスト。少なくとも 1 つのサーバーを指定する必要があります。最大 5 つのサーバーを指定できます。 |

テスト:ポート 123 で指定された NTP サーバーに対して UDP 接続を確立できるかどうかをテストします。いずれかの NTP サーバーでエラーが発生した場合は、この設定を受け入れないでください。

/etc/ntp.conf を更新し、systemctl restart ntpd.service を使用して ntpd サービスを再起動します。ntp.conf を生成するためのテンプレートは次のとおりです。 # --- GENERAL CONFIGURATION ---

server <ntp-server>

...

server 127.127.1.0

fudge 127.127.1.0 stratum 10

# Drift file

driftfile /etc/ntp/drift (注) |

Cisco Secure Workload 3.8.1.19 以前に適用されます。 |

/etc/chrony.conf を更新し、systemctl restart chronyd.service を使用して chronyd サービスを再起動します。chrony.conf を生成するためのテンプレートは次のとおりです。 # Secure Workload appliance chrony.conf.

server <ntp-server> iburst

...

driftfile /var/lin/chrony/drift

makestep 1.0 3

rtcsync許可されている Cisco Secure Workload 仮想アプライアンス:すべて

許可されているコネクタ:なし

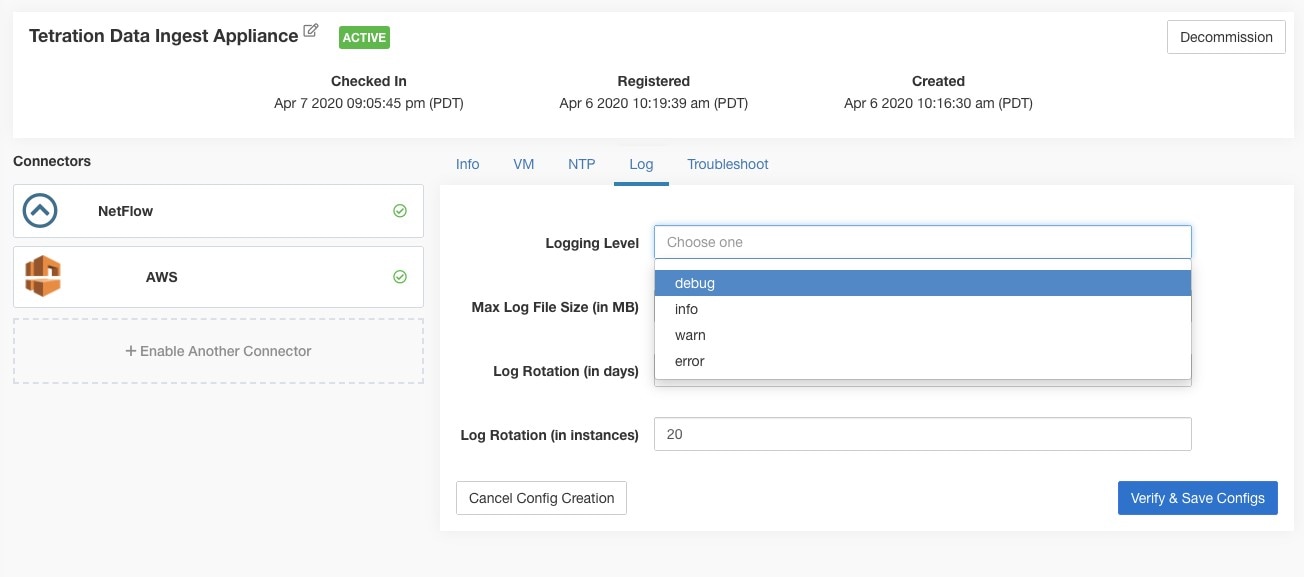

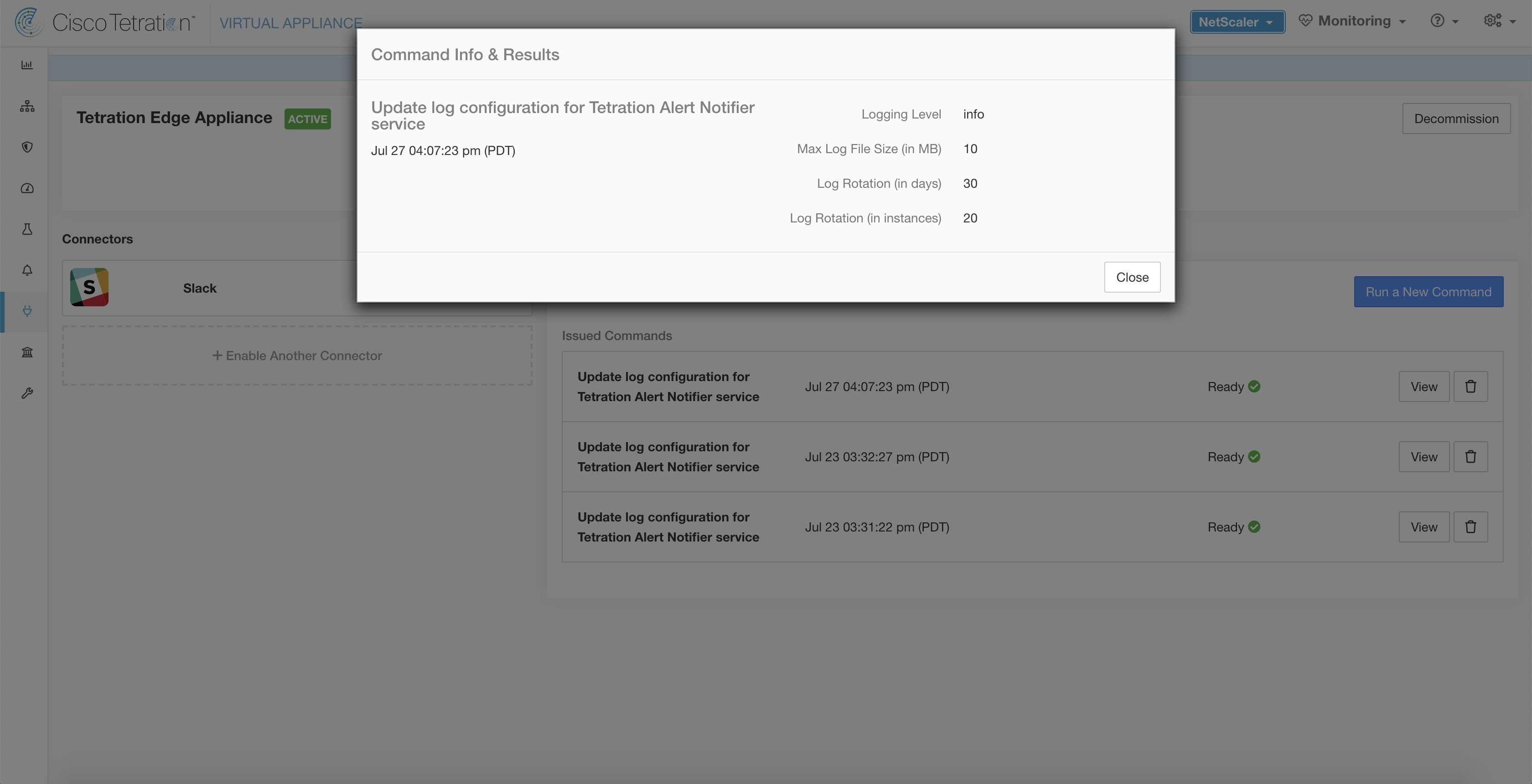

ログ設定

ログ構成により、アプライアンスやコネクタのログレベル、ログファイルの最大サイズ、ログ ローテーション パラメータが更新されます。アプライアンスで構成の更新がトリガーされると、アプライアンスコントローラのログ設定が更新されます。一方、コネクタで構成の更新がトリガーされると、サービスコントローラとサービスログの設定が更新されます。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

[ロギングレベル(Logging level)] |

dropdown |

設定するロギングレベル |

|

デバッグログレベル |

|

|

情報ログレベル |

|

|

警告ログレベル |

|

|

エラーログレベル |

|

|

[最大ログファイルサイズ(MB単位)(Max log file size (in MB))] |

number |

ログ ローテーションが開始される前のログ ファイルの最大サイズ |

|

[ログローテーション(日単位)(Log rotation (in days))] |

number |

ログローテーションが開始されるまでのログ ファイルの最大経過時間 |

|

[ログローテーション(インスタンス単位)(Log rotation (in instances))] |

number |

保持されるログファイルの最大インスタンス |

テスト:運用なし。

適用:アプライアンスで構成がトリガーされた場合は、アプライアンスの tet-controller の構成ファイルが更新されます。構成がコネクタでトリガーされた場合は、tet-controller の構成ファイルと、コネクタを管理する Docker コンテナ上のコントローラによって管理されるサービスが更新されます。

許可されている Secure Workload 仮想アプライアンス:すべて

許可されているコネクタ:NetFlow、NetScaler、F5、AnyConnect、ISE、ASA、Meraki。

(注) |

すべてのアラート通知コネクタ(Syslog、Email、Slack、PagerDuty、Kinesis)は Secure Workload Edge 上の単一の Docker サービス(Cisco Secure Workload Alert Notifier)で実行されるため、別のアラート通知コネクタの構成に影響を与えずにコネクタのログ構成を更新することはできません 。Secure Workload Edge アプライアンス上の Secure Workload Alert Notifier(TAN)Docker サービスのログ構成は、許可されたコマンドを使用して更新できます。 |

詳細については、「アラート通知コネクタのログ構成の更新」を参照してください。

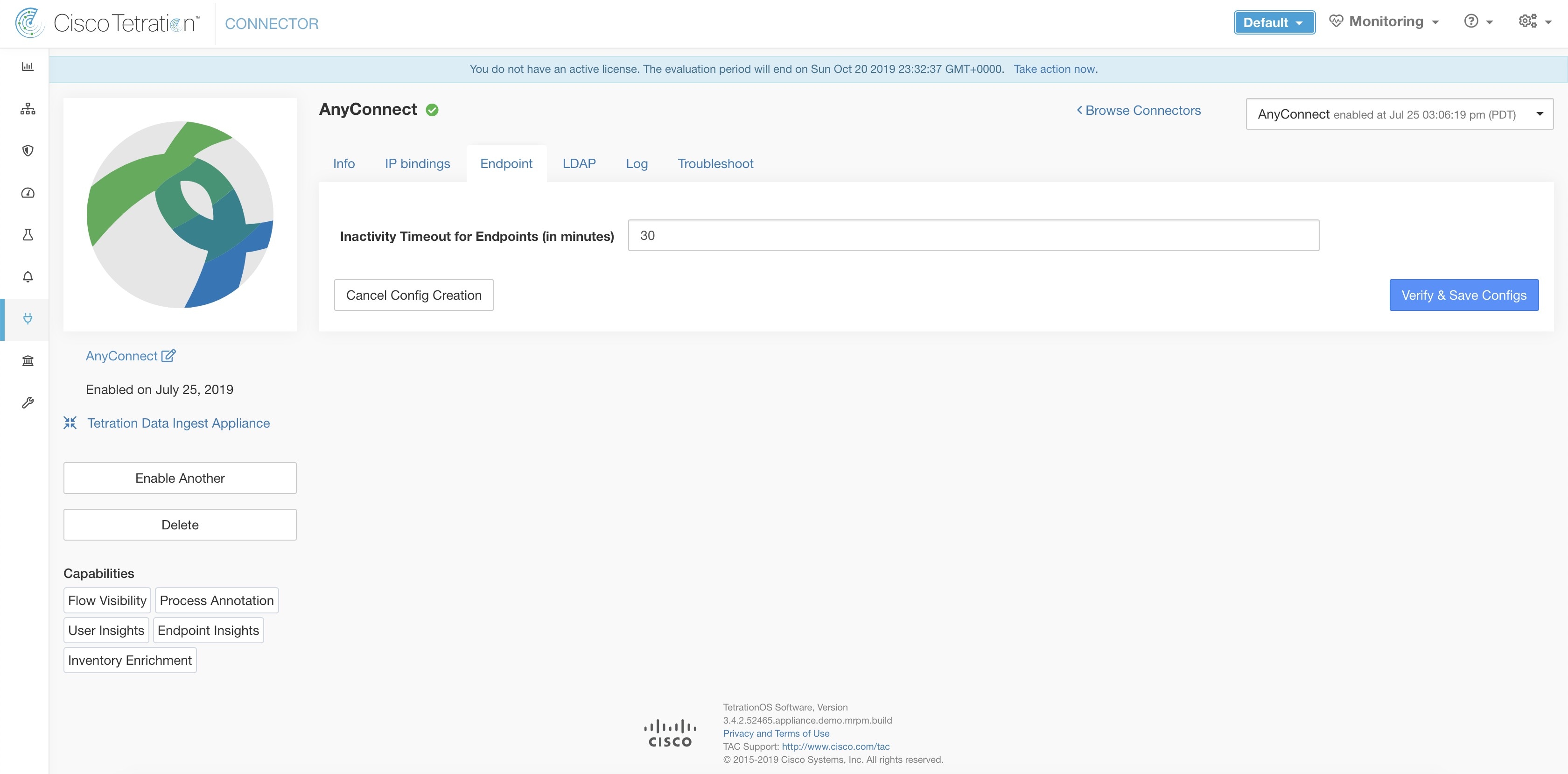

エンドポイントの設定

エンドポイントの設定では、AnyConnect および ISE コネクタのエンドポイントの非アクティブタイムアウトを指定します。エンドポイントがタイムアウトすると、コネクタは Secure Workload とのチェックインを停止し、コネクタ上のエンドポイントのローカル状態を消去します。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

エンドポイントの非アクティブアイムアウト(分単位)(InactivityTimeout for Endpoints(in minutes)) |

number |

AnyConnect または ISE コネクタによって公開されたエンドポイントの非アクティブタイムアウト。タイムアウトすると、エンドポイントは Cisco Secure Workload をチェックインしなくなります。デフォルトは 30 分です。 |

テスト:運用なし。

適用:新しい値でコネクタの構成ファイルを更新します。

許可されている Secure Workload 仮想アプライアンス:なし

許可されているコネクタ:AnyConnect および ISE

Slack 通知設定

Slack で Secure Workload アラートを公開するためのデフォルトの構成。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

Slack ウェブフック URL |

string |

Secure Workload アラートを発行する Slack ウェブフック |

テスト:ウェブフックを使用してテストアラートを Slack に送信します。アラートが正常に投稿された場合、テストは合格です。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されているコネクタ:Slack

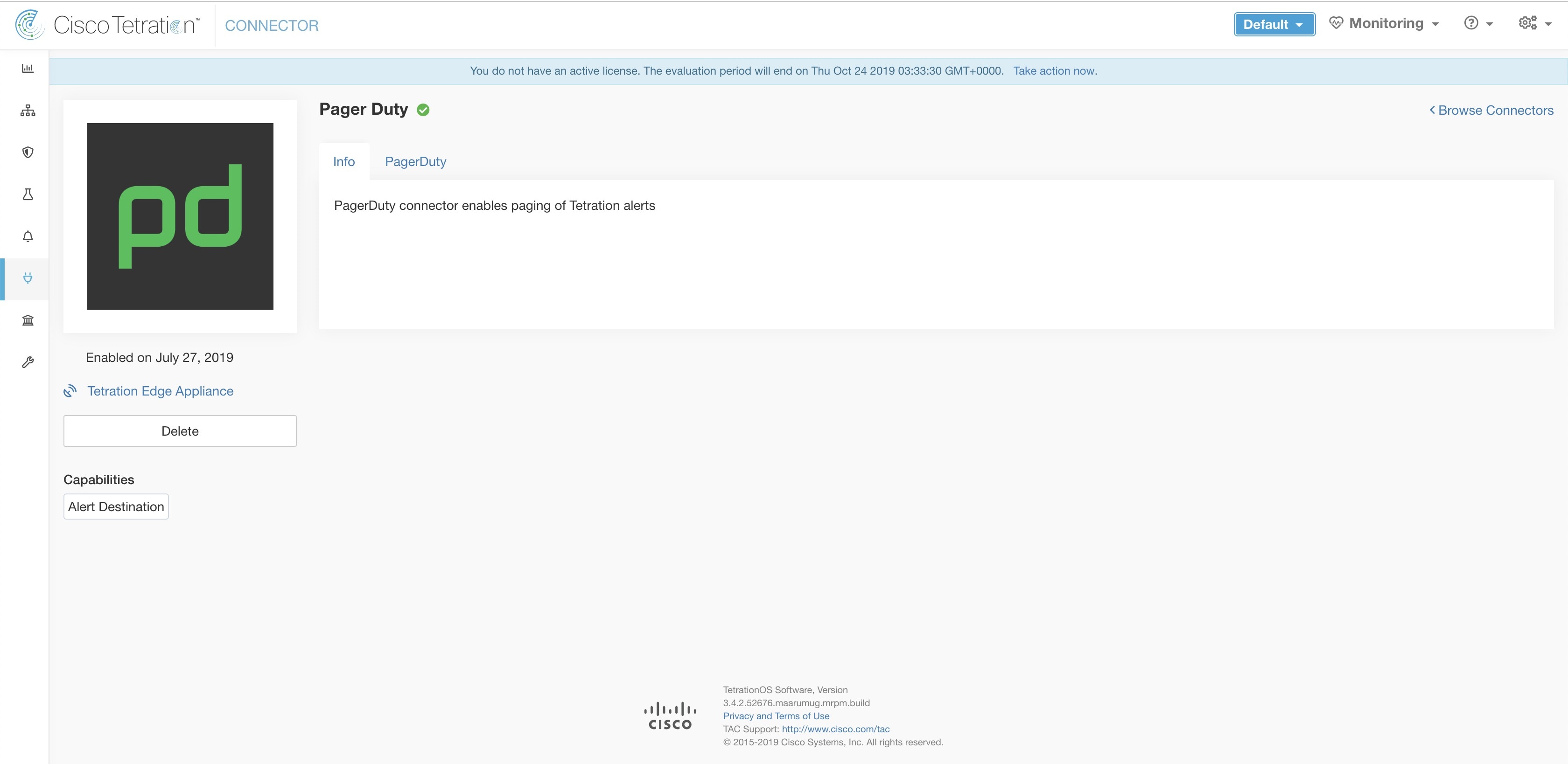

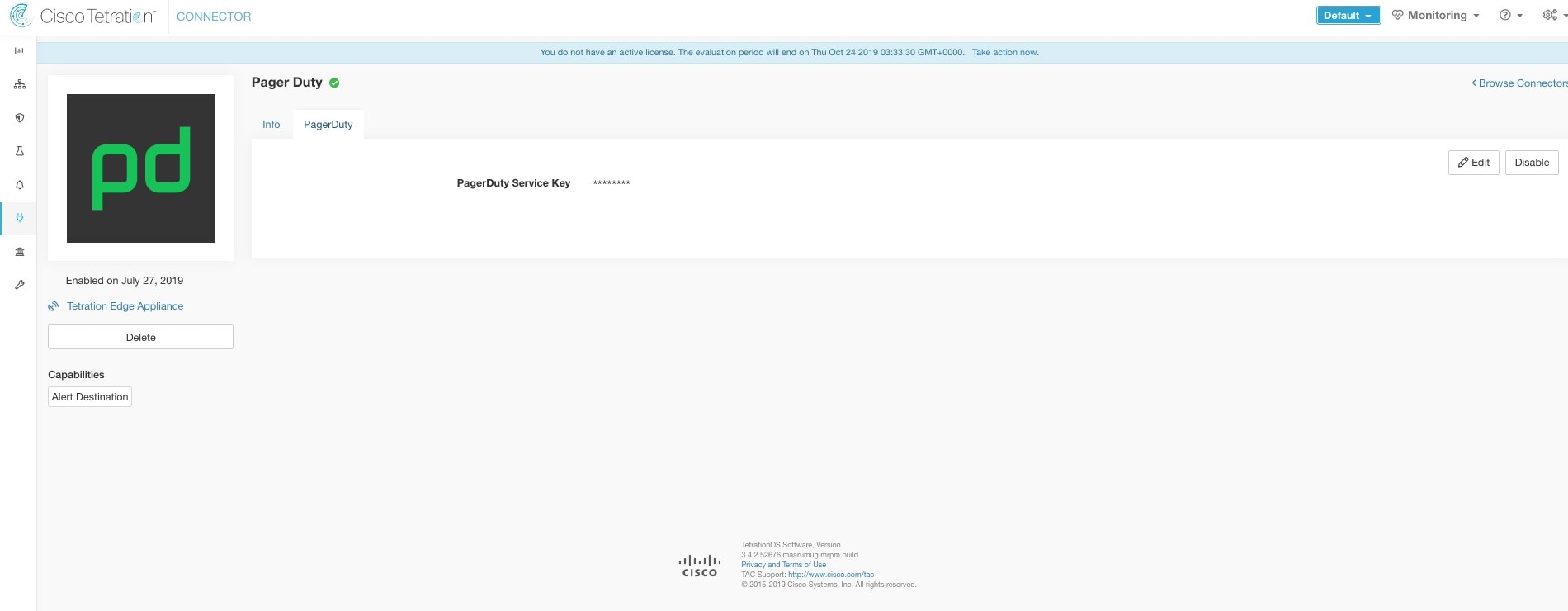

PagerDuty 通知設定

PagerDuty で Secure Workload アラートを公開するためのデフォルト設定。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

PagerDuty サービスキー(PagerDuty Service Key) |

string |

PagerDuty で Cisco Secure Workload アラートをプッシュするための PagerDuty サービスキー |

テスト: サービスキーを使用してテストアラートを PagerDuty に送信します。アラートが正常に発行された場合、テストは合格です。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されたコネクタ:PagerDuty

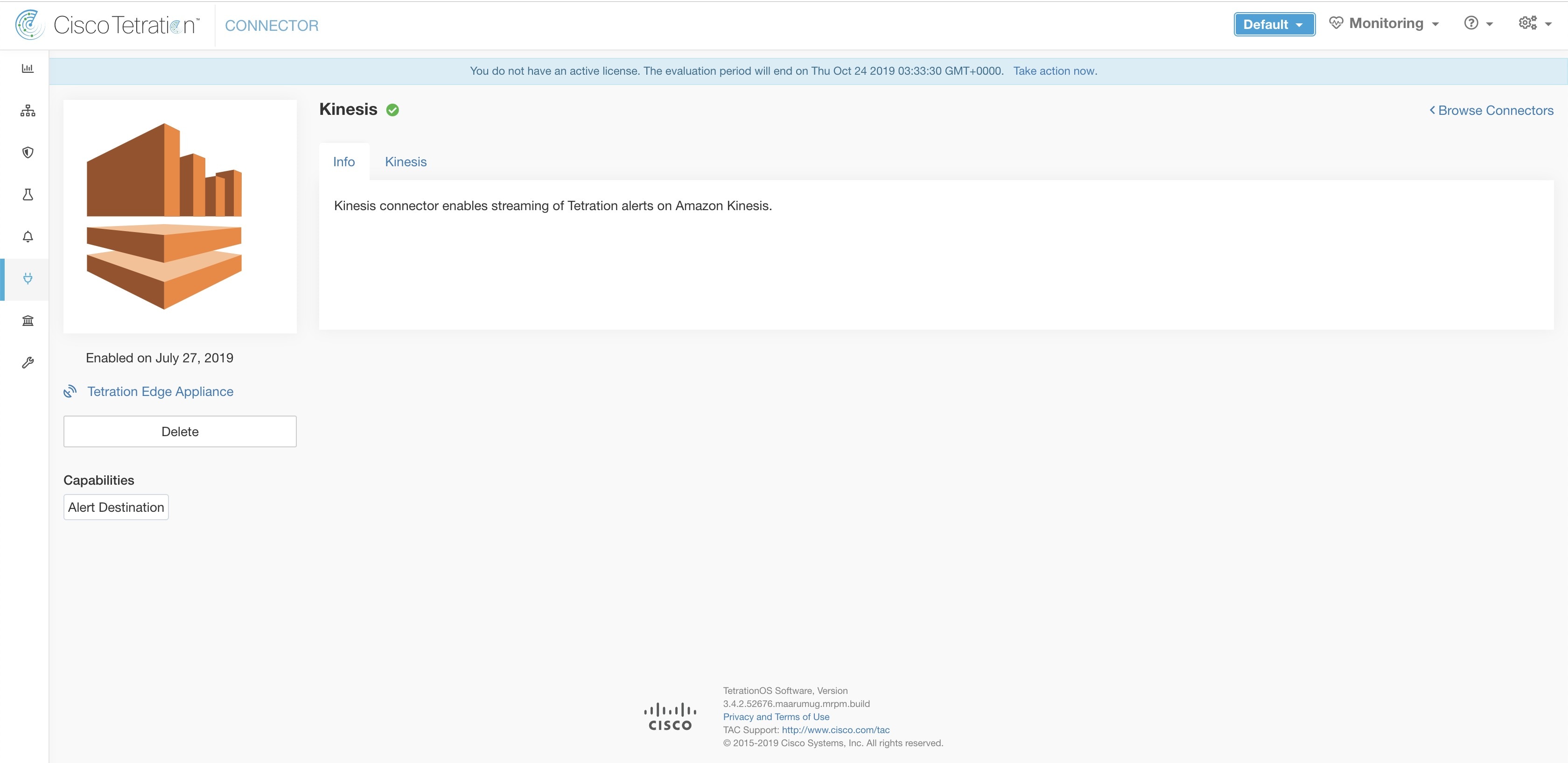

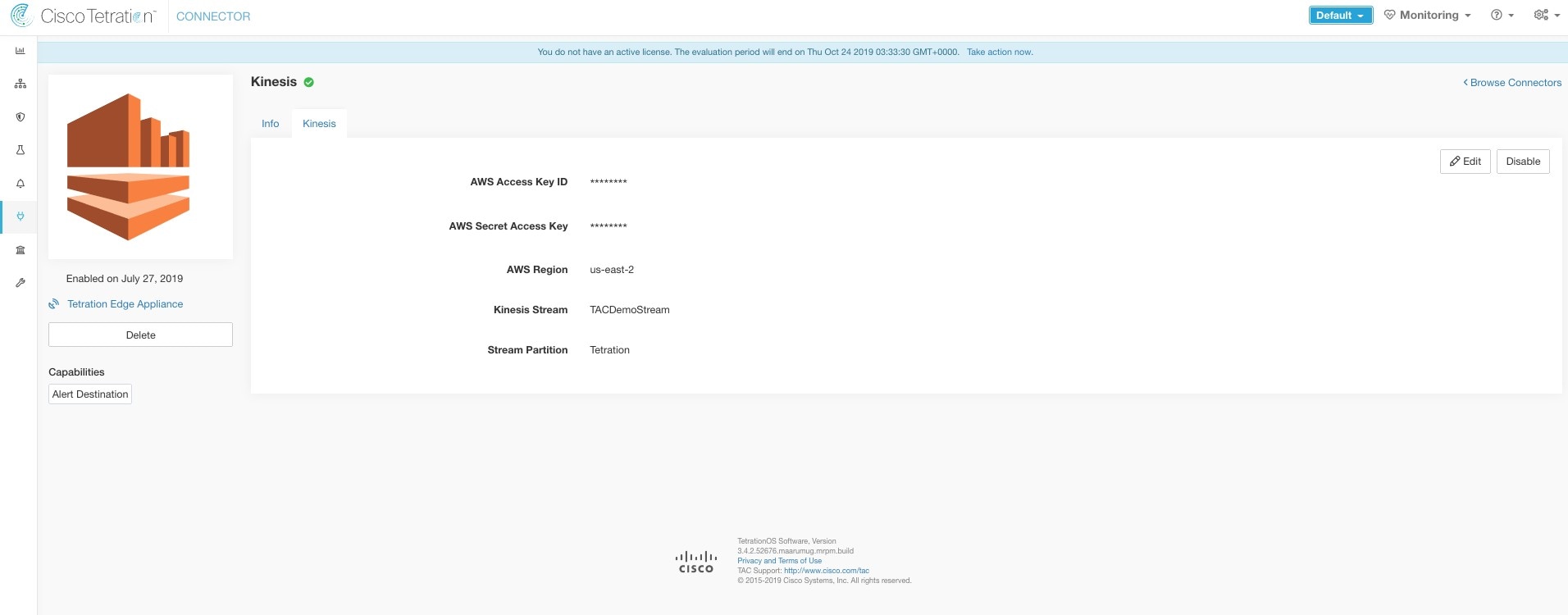

Kinesis 通知設定

Amazon Kinesis で Secure Workload アラートを公開するためのデフォルトの設定。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

AWS アクセスキー ID(AWS Access Key ID) |

string |

AWS と通信するための AWS アクセスキー ID |

|

AWS 秘密アクセスキー(AWS Secret Access Key) |

string |

AWS と通信するための AWS シークレットアクセスキー |

|

AWS リージョン(AWS Region) |

AWS リージョンのドロップダウン |

Kinesis ストリームが設定されている AWS リージョンの名前 |

|

Kinesis ストリーム(Kinesis Stream) |

string |

Kinesis ストリームの名前 |

|

ストリームパーティション(Stream Partition) |

string |

ストリームのパーティション名 |

テスト:指定された設定を使用して、テストアラートを Kinesis ストリームに送信します。アラートが正常に発行された場合、テストは合格です。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されているコネクタ:Kinesis

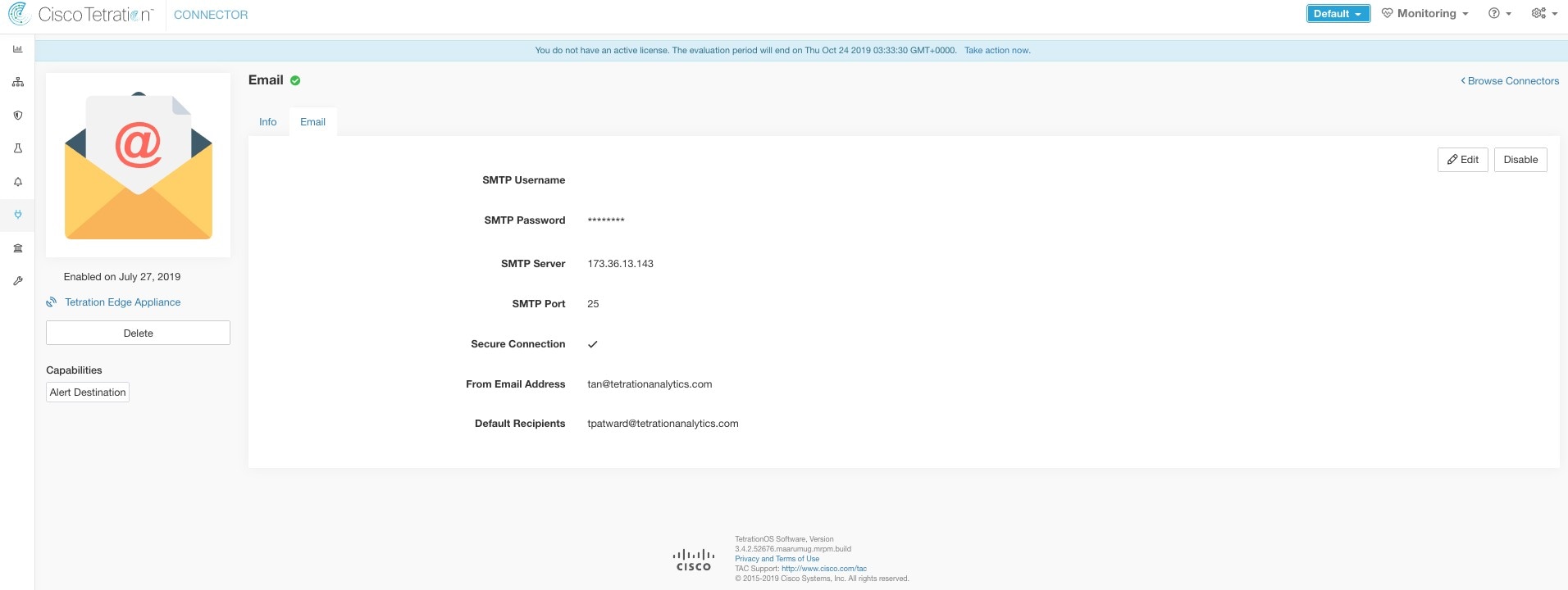

電子メール通知設定

電子メールで Secure Workload アラートを公開するためのデフォルト設定です。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

SMTP ユーザ名(SMTP Username) |

文字列 |

SMTP サーバーのユーザー名。このパラメータはオプションです。 |

|

SMTP パスワード(SMTP Password) |

文字列 |

ユーザーの SMTP サーバーパスワード(指定されている場合)。このパラメータはオプションです。 |

|

SMTP サーバー(SMTP Server) |

文字列 |

SMTP サーバーの IP アドレスまたはホスト名 |

|

SMTP ポート(SMTP Port) |

番号 |

SMTP サーバーのリスニングポート。デフォルト値は 587 です。 |

|

セキュア接続(Secure Connection) |

チェックボックス |

SMTP サーバー接続に SSL を使用する必要があるかどうか。 |

|

送信元の電子メールアドレス(From email address) |

文字列 |

アラートの送信に使用する電子メールアドレス |

|

[デフォルト受信者(Default Recipients)] |

文字列 |

カンマで区切られた受信者の電子メールアドレス一覧。 |

[テスト(Test)]:指定された設定を使用してテスト電子メールを送信します。アラートが正常に発行された場合、テストは合格です。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されるコネクタ:電子メール

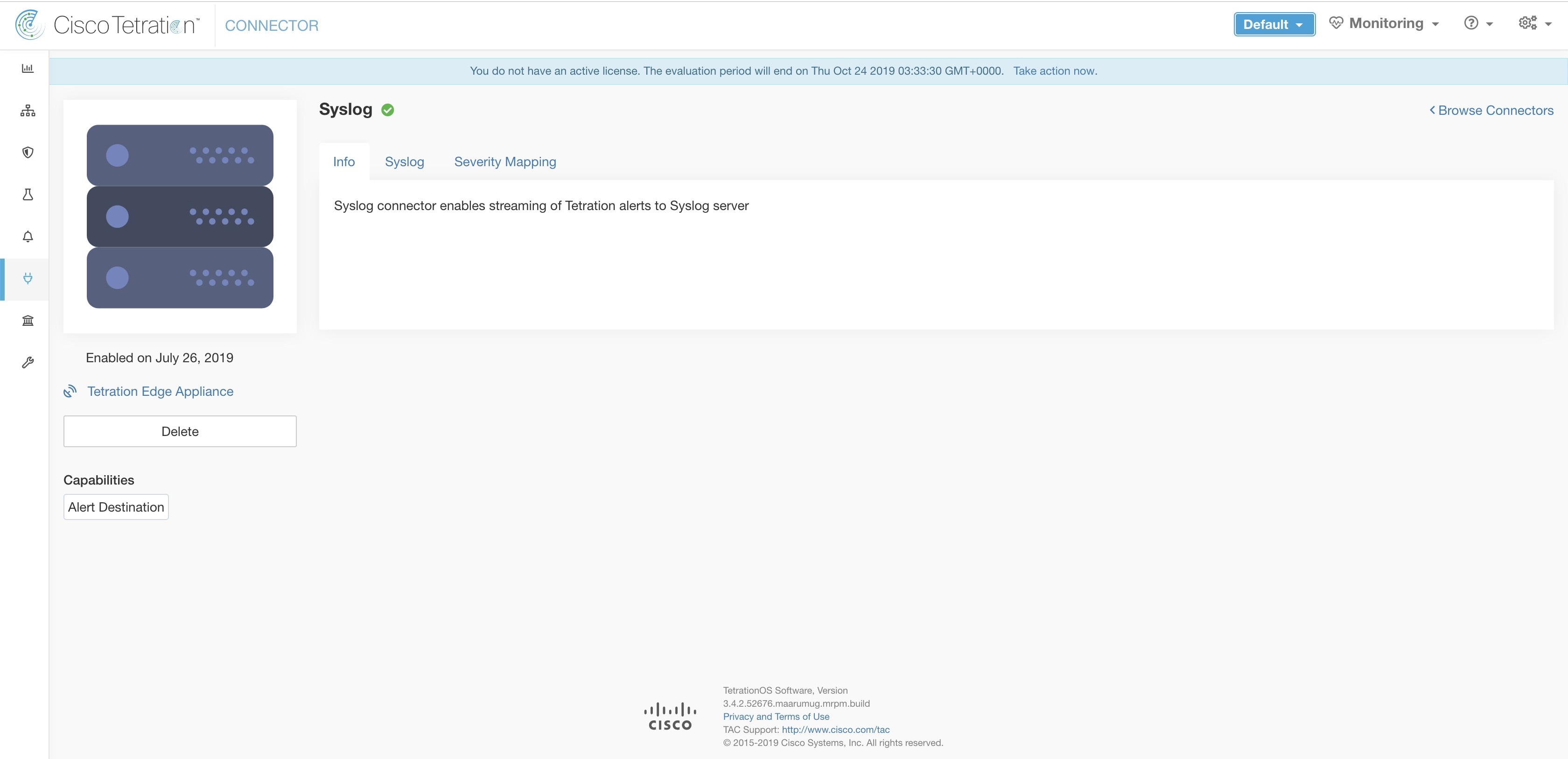

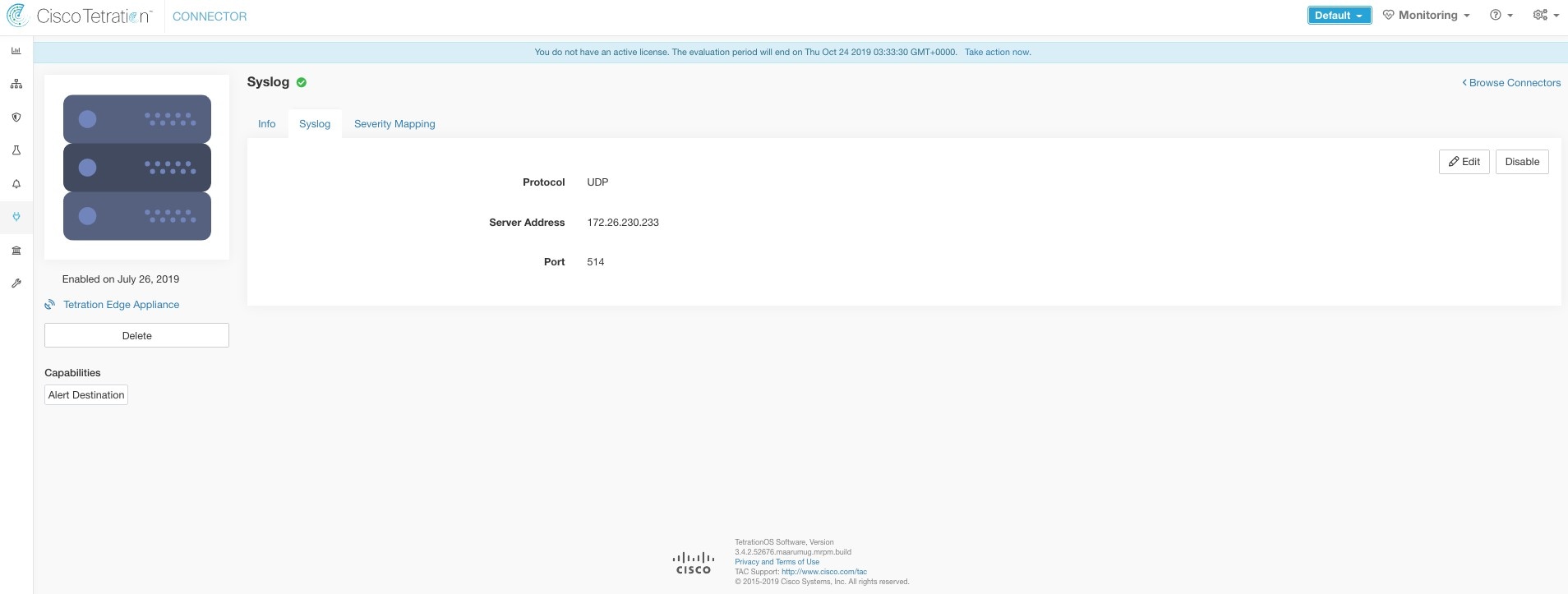

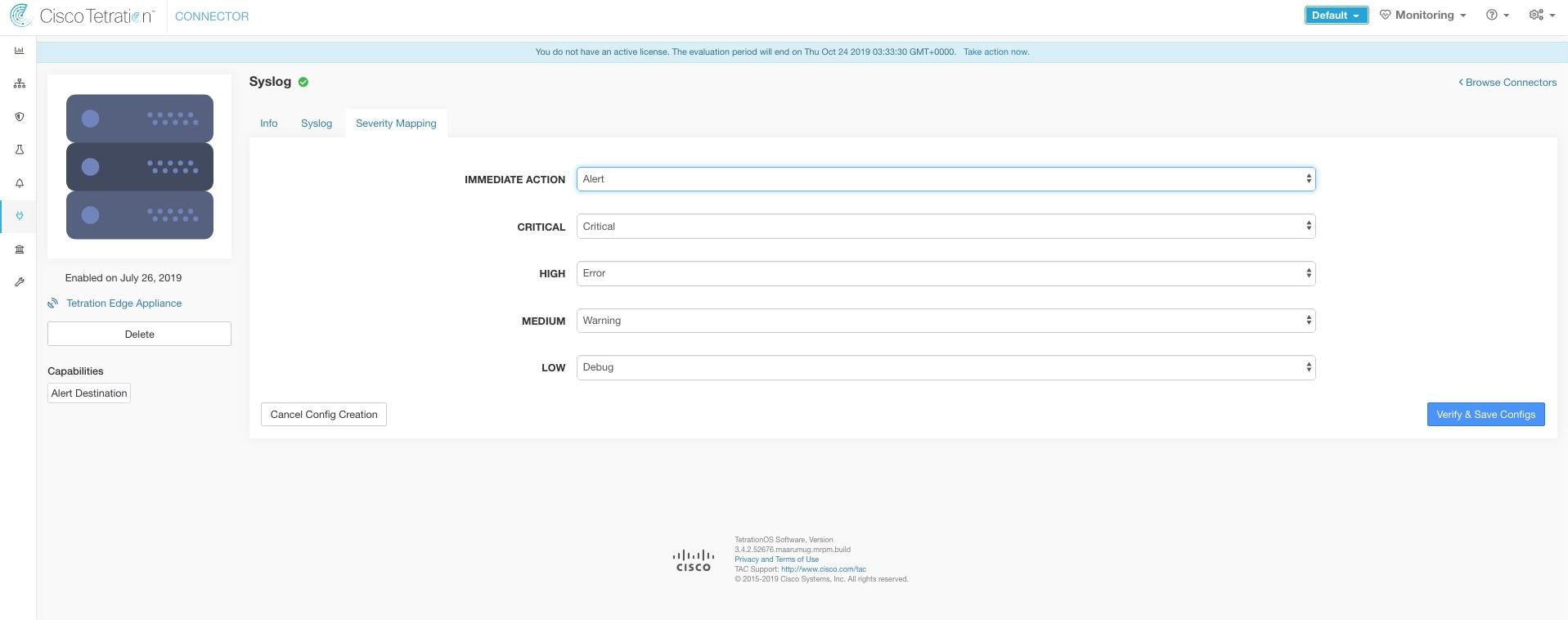

Syslog 通知設定

Syslog で Secure Workload アラートを公開するためのデフォルト構成。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

プロトコル(Protocol) |

ドロップダウン |

サーバーへの接続に使用するプロトコル。 |

| • [UDP] | ||

| • [TCP] | ||

|

サーバーアドレス(Server Address) |

文字列 |

Syslog サーバーの IP アドレスまたはホスト名。 |

|

ポート(Port) |

番号 |

Syslog サーバーのリスニングポート。デフォルトのポート値は 514 です。 |

テスト:指定された構成を使用して、テストアラートを Syslog サーバーに送信します。アラートが正常に発行された場合、テストは合格です。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されるコネクタ:Syslog

Syslog のシビラティ(重大度)のマッピング設定

次の表は、Syslog の Secure Workload アラートにおけるデフォルトのシビラティ(重大度)マッピングを示しています。

|

安全なワークロードアラートのシビラティ(重大度) |

Syslog のシビラティ(重大度) |

|---|---|

|

低 |

LOG_DEBUG |

|

中 |

LOG_WARNING |

|

高 |

LOG_ERR |

|

重大 |

LOG_CRIT |

|

即時対応 |

LOG_EMERG |

この設定は、次の設定を使用して変更できます。

|

パラメータ名 |

マッピングのドロップダウン |

|---|---|

|

[即時対応(IMMEDIATE_ACTION)] |

|

|

重大 |

|

|

高 |

|

|

中 |

|

|

低 |

[テスト(Test)]:運用なし。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されるコネクタ:Syslog

ISE インスタンスの設定

この設定では、Cisco Identity Services Engine(ISE)に接続するために必要なパラメータを指定します。この構成の複数のインスタンスを提供することにより、ISE コネクタは複数の ISE アプライアンスに接続してエンドポイントに関するメタデータをプルできます。最大 20 のISE 構成インスタンスを提供できます。

|

パラメータ名 |

タイプ |

説明 |

|---|---|---|

|

ISEクライアント証明書(ISE Client Certificate) |

文字列 |

pxGrid を使用して ISE に接続するための ISE クライアント証明書 |

|

ISEクライアントキー(ISE Client Key) |

文字列 |

ISE に接続するための ISE クライアントキー |

|

ISEサーバーCA証明書(ISE Server CA Certificate) |

文字列 |

ISE の CA 証明書 |

|

[ISE のホスト名(ISE Hostname)] |

文字列 |

ISE pxGrid の FQDN |

|

ISEノード名(ISE Nodename) |

文字列 |

ISE pxGrid のノード名 |

テスト:指定されたパラメータを使用して ISE に接続します。接続に成功したら、構成を受け入れます。

[適用(Apply)]:指定されたパラメータでコネクタの構成ファイルを更新します。

許可される Secure Workload 仮想アプライアンス:なし

許可されているコネクタ:ISE

検出

検出モードをサポートする設定では、次のことが行われます。

-

ユーザーから基本設定を収集します。

-

基本設定を検証します。

-

設定に関する追加のプロパティを検出してユーザーに提示します。

-

検出されたプロパティを使用して、ユーザーが設定を拡張できるようにします。

-

拡張された設定を検証して適用します。

3.3.1.x リリースでは、LDAP 構成で検出モードがサポートされています。

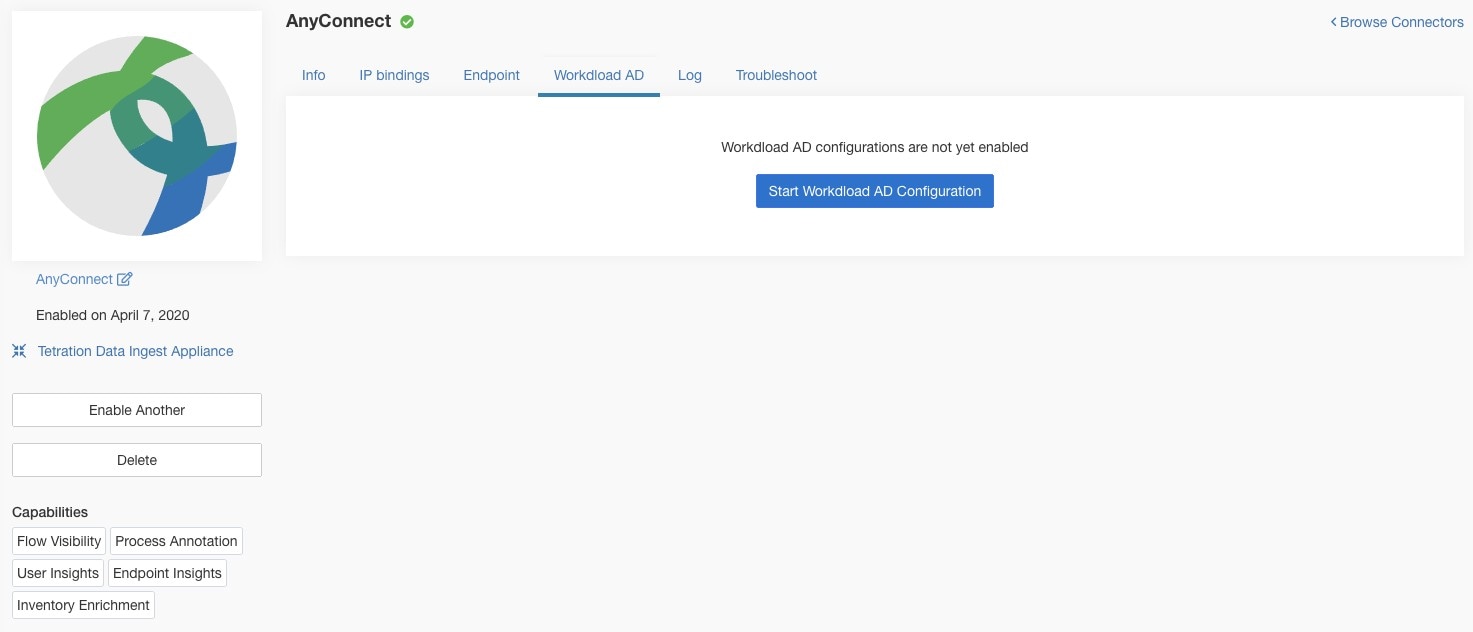

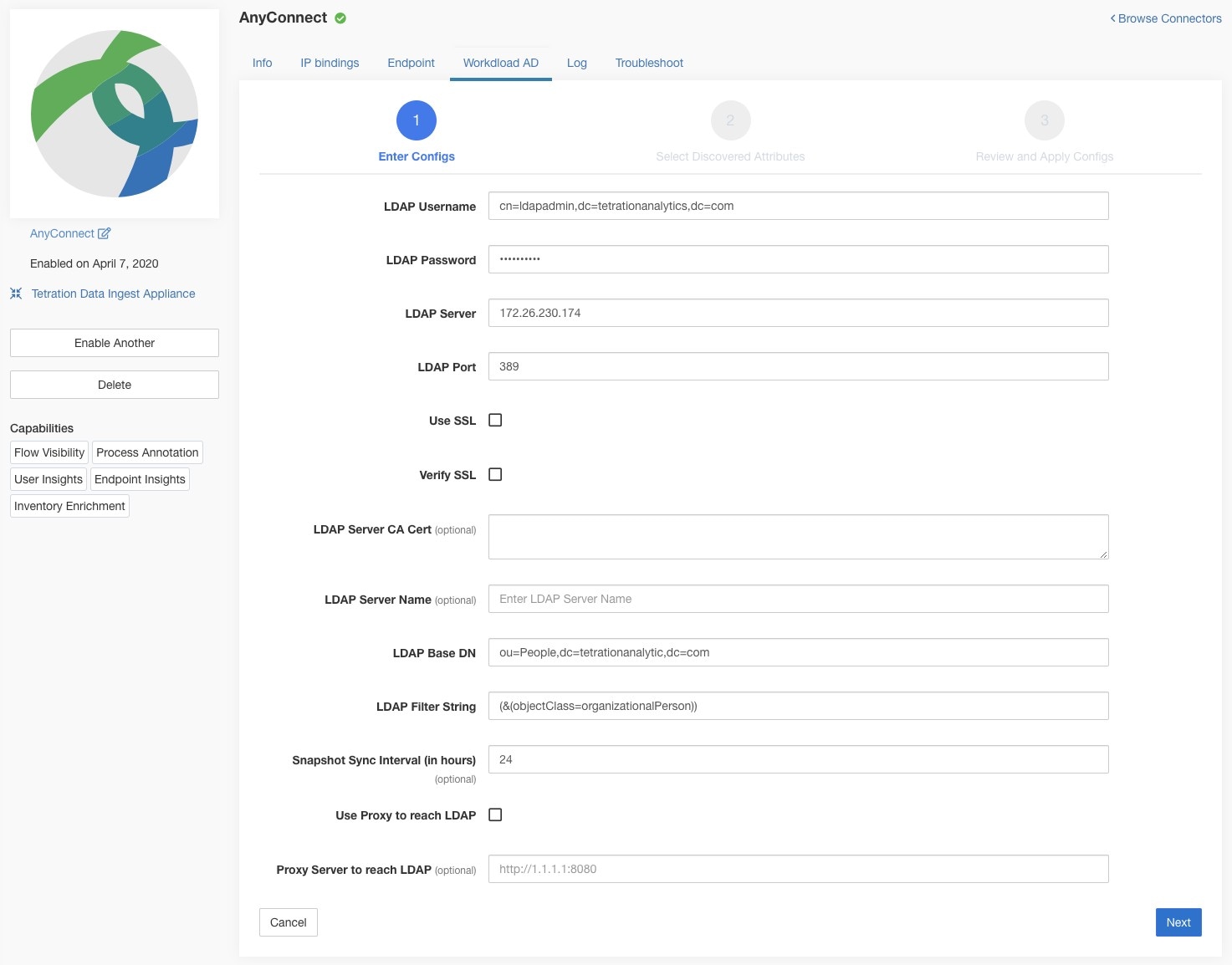

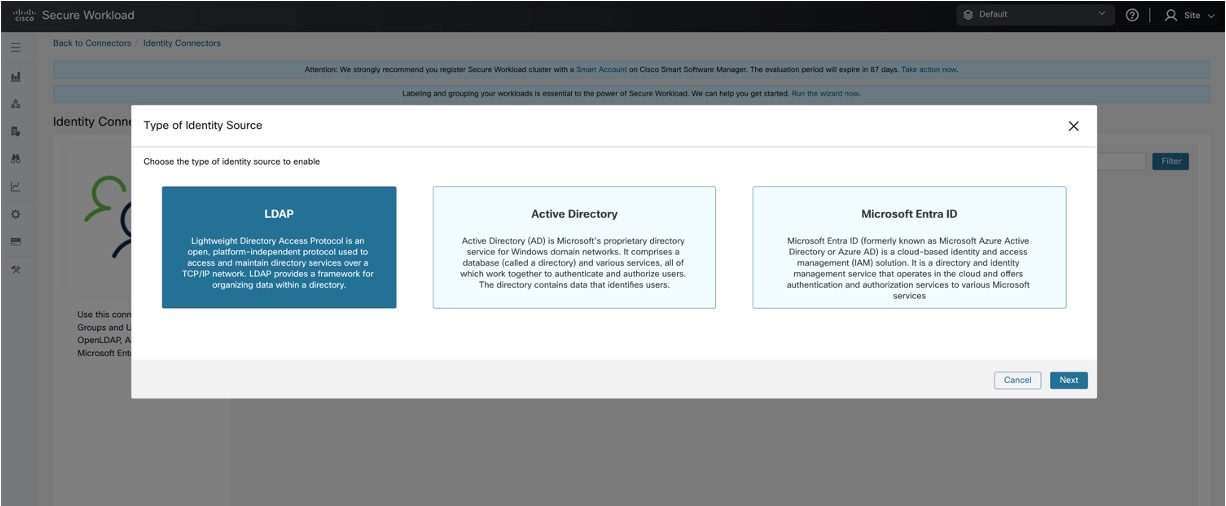

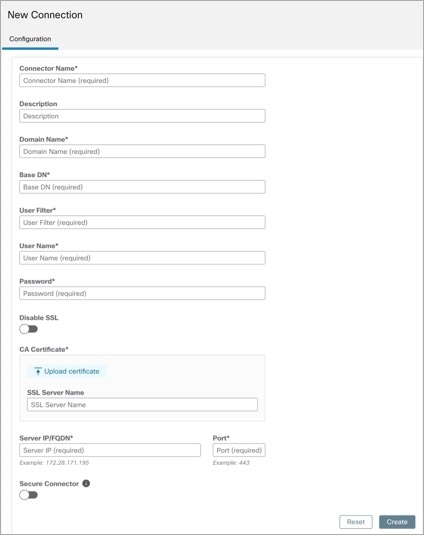

LDAP 設定

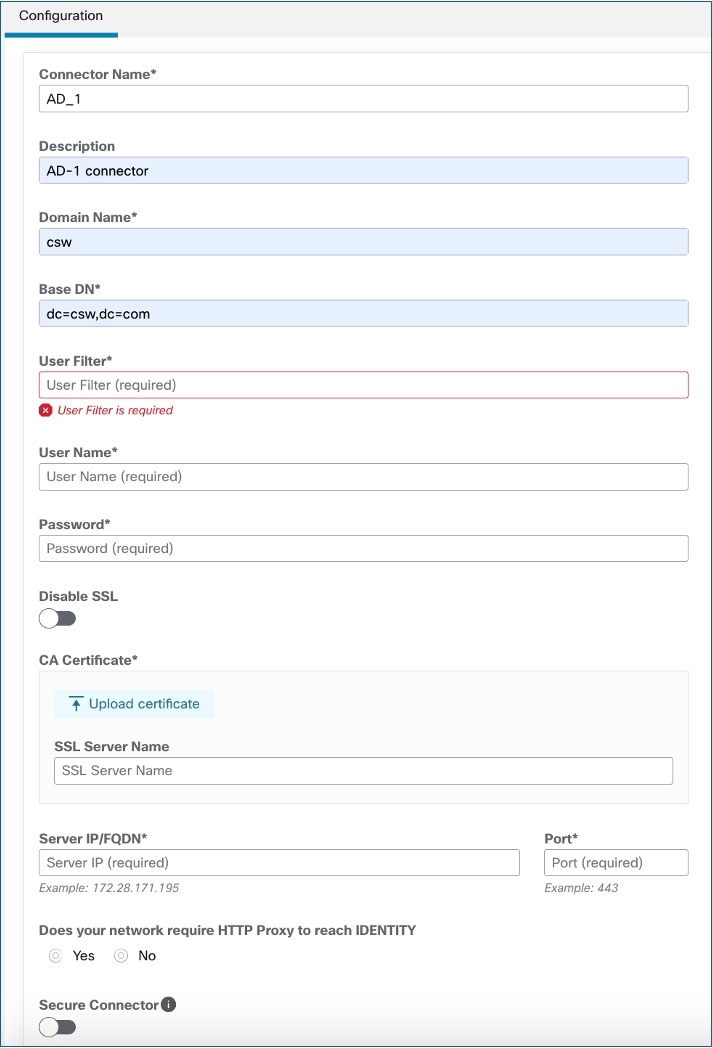

LDAP 設定では、LDAP への接続方法、使用する基本識別名(DN)、ユーザー名に対応する属性、およびユーザー名ごとにフェッチする属性を指定します。LDAP 属性は、その環境に固有の LDAP のプロパティです。

LDAP への接続方法と基本 DN の設定があれば、LDAP 内のユーザーの属性を検出できます。これらの検出された属性は、UI でユーザーに表示できます。ユーザーは、検出されたこれらの属性から、ユーザー名に対応する属性と、ユーザー名ごとに LDAP から収集する最大 6 つの属性のリストを選択します。その結果、LDAP 属性を手動で設定する必要がなくなり、エラーが減少します。

検出を通じて LDAP 設定を作成するための詳細な手順は次のとおりです。

手順

|

ステップ 1 |

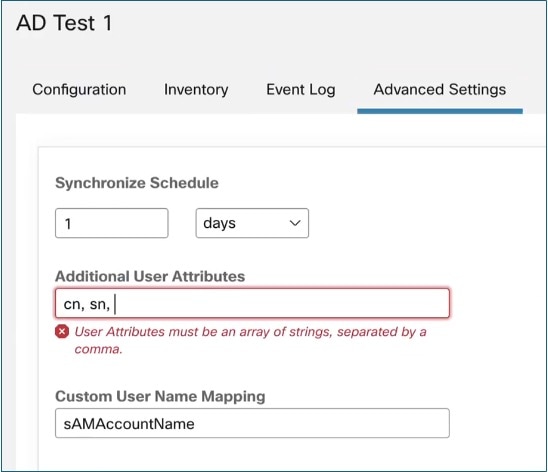

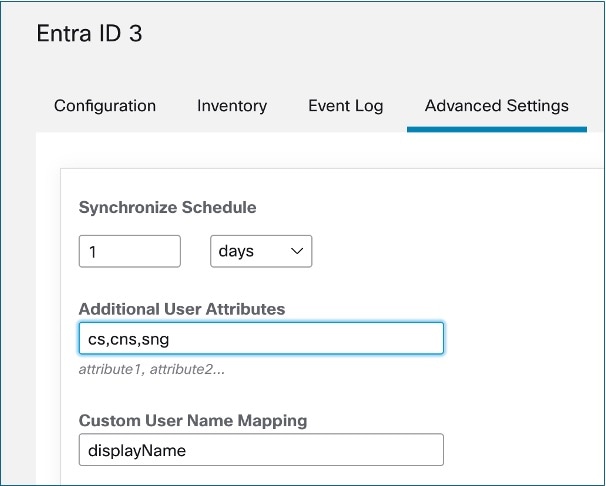

LDAP 設定の開始 コネクタの LDAP 設定を開始します。

|

||||||||||||||||||||||||||||||||||||||||||

|

ステップ 2 |

基本の LDAP 設定の指定 LDAP に接続するための基本設定を指定します。この設定では、ユーザーは LDAP サーバーに接続するための LDAP バインド DN またはユーザー名、LDAP サーバーへの接続に使用する LDAP パスワード、LDAP サーバーのアドレス、LDAP サーバーのポート、接続するベース DN、およびこのフィルタに一致するユーザーをフェッチするためのフィルタ文字列を提供します。

コネクタで LDAP を設定するために必要な最小限のユーザー権限は、標準ドメインユーザーです。

|

||||||||||||||||||||||||||||||||||||||||||

|

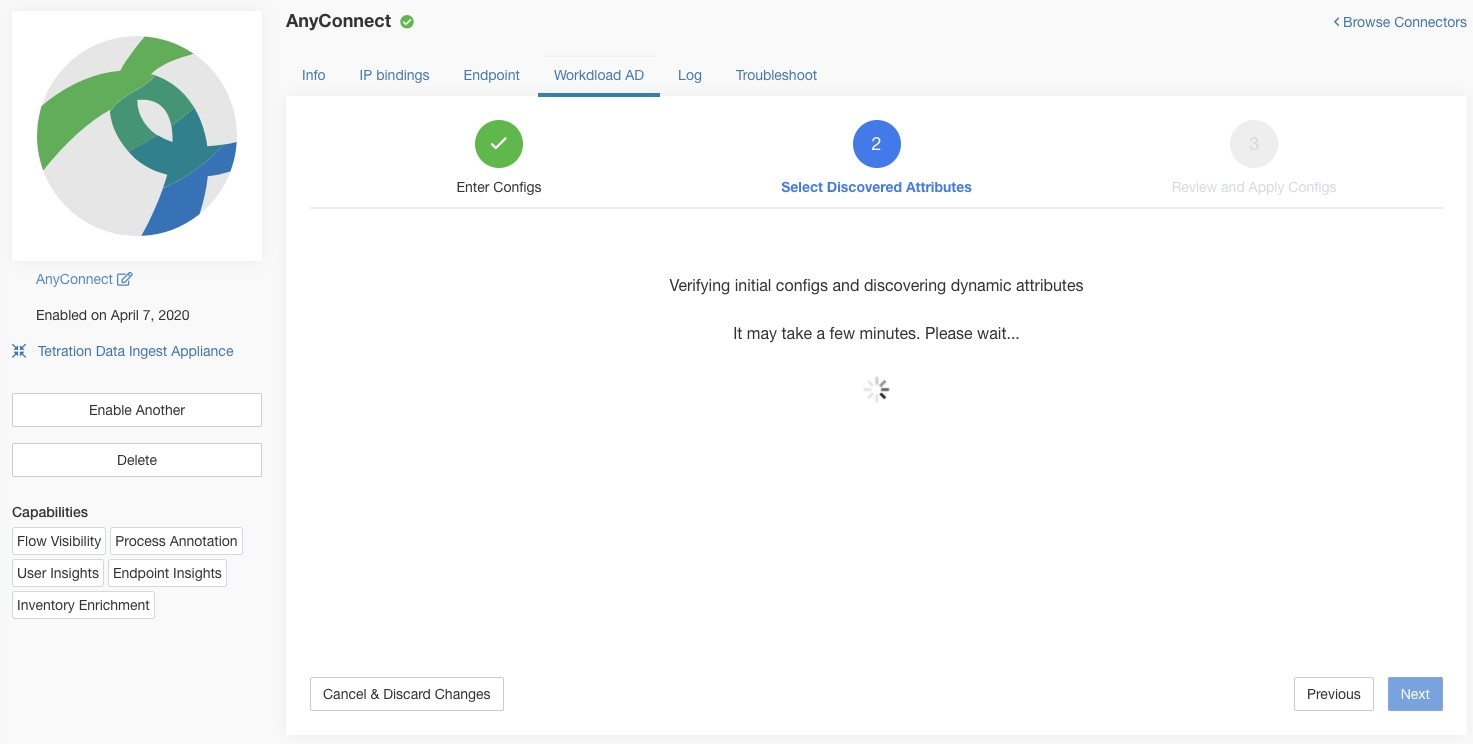

ステップ 3 |

検出処理中 ユーザーが [次へ(Next)] をクリックすると、この設定がコネクタに送信されます。コネクタは、指定された設定を使用して LDAP サーバーとの接続を確立します。LDAP サーバーから最大 1000 人のユーザーをフェッチし、すべての属性を識別します。さらに、1000 人のユーザーすべてに共通するすべての単一値属性のリストを計算します。コネクタは、この結果を Cisco Secure Workload に返します。

|

||||||||||||||||||||||||||||||||||||||||||

|

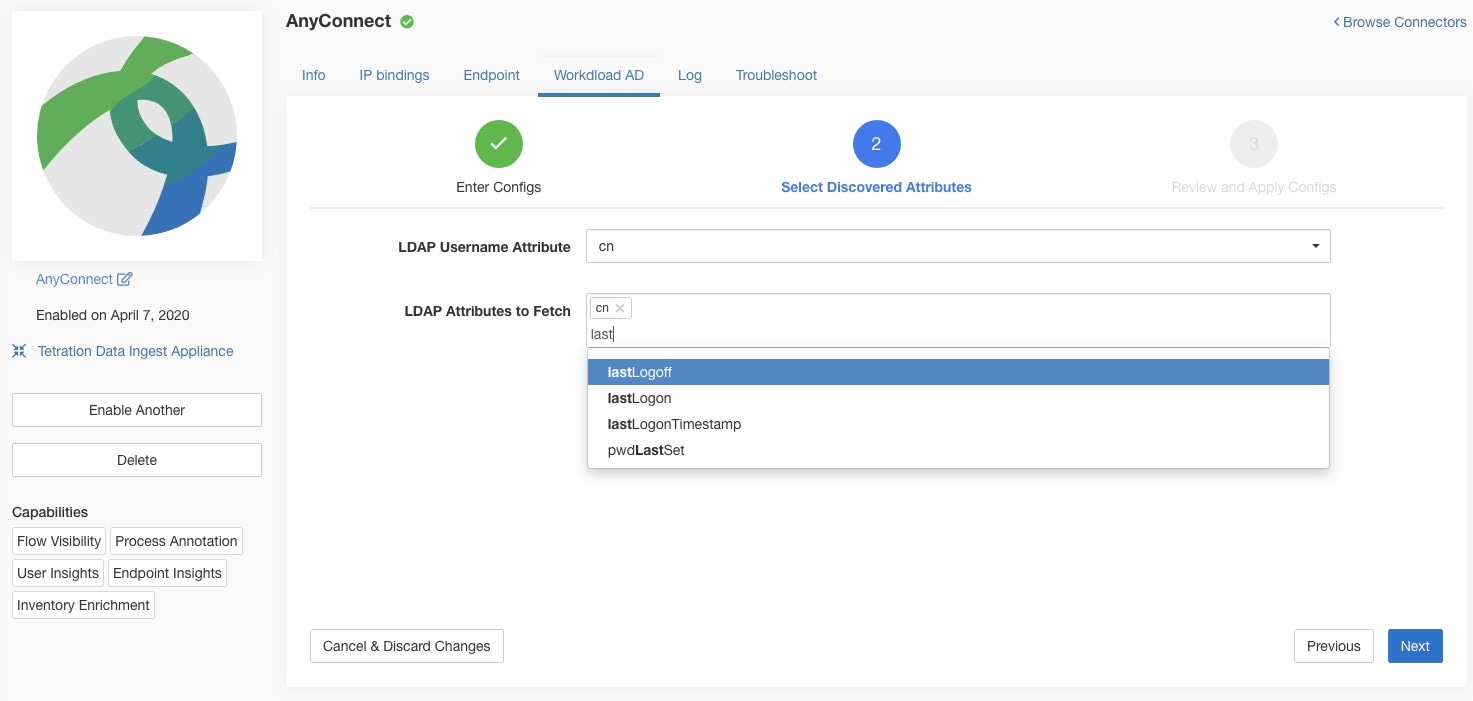

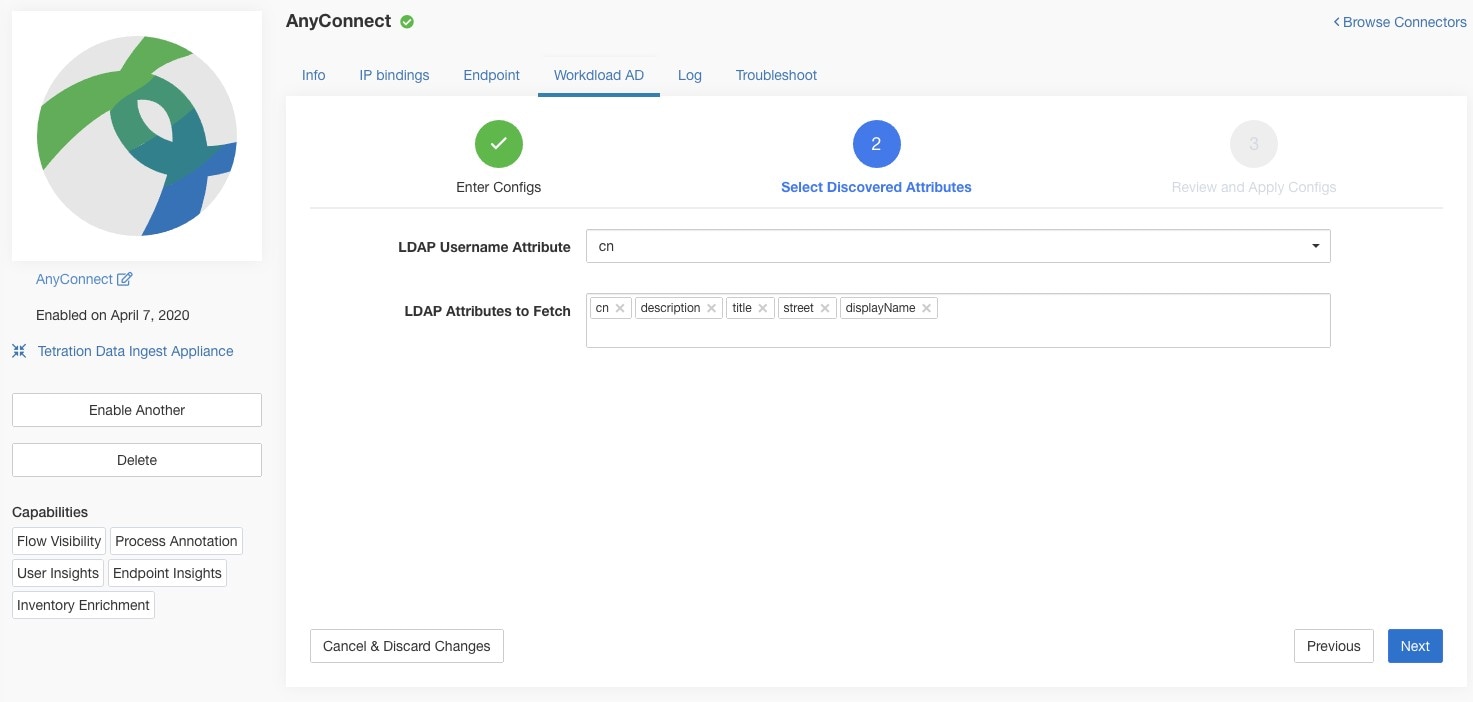

ステップ 4 |

検出された属性で設定を強化 ユーザーは、ユーザー名に対応する属性を選択し、組織内の各ユーザー(フィルタ文字列に一致するユーザー)について、コネクタがフェッチおよびスナップショットする必要がある最大 6 つの属性を選択する必要があります。このアクションは、検出された属性のリストのドロップダウンを使用して実行されます。そのため、手動エラーや設定ミスが削減されます。

|

||||||||||||||||||||||||||||||||||||||||||

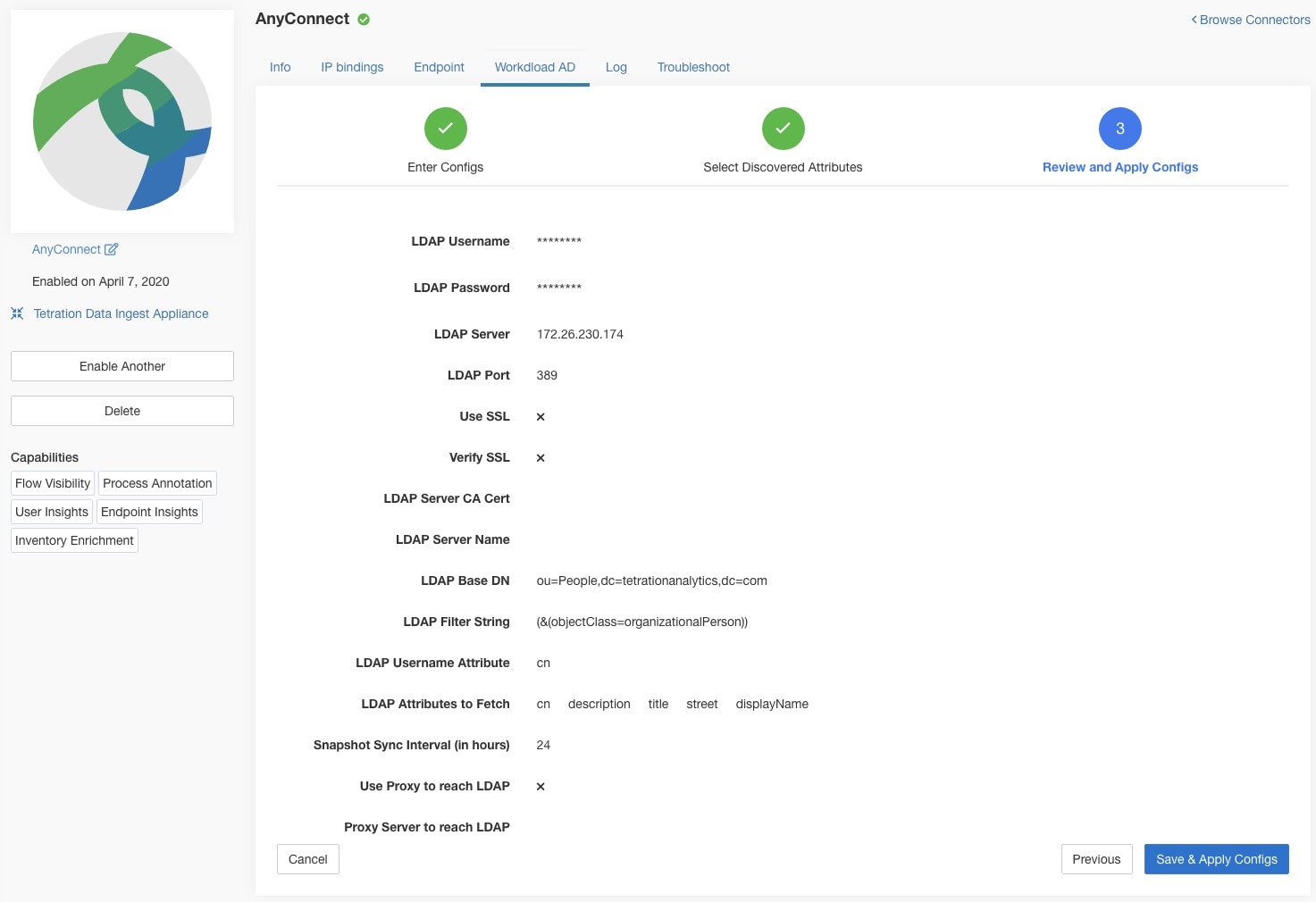

|

ステップ 5 |

設定の終了、保存、および適用 最後に [変更を保存して適用(Save and Apply Changes)] をクリックすると、設定が完了します。

コネクタは、完了した設定を受信します。フィルタ文字列に一致するすべてのユーザーのローカルスナップショットを作成し、選択した属性のみをフェッチします。スナップショットが完了すると、インベントリ内のユーザーとその LDAP 属性に注釈を付けるため、コネクタサービスによるスナップショットの使用を開始できます。 許可されている Secure Workload 仮想アプライアンス:なし 許可されるコネクタ:AnyConnect、ISE、F5

|

削除

各設定で使用可能な [削除(Delete)] ボタンを使用して、コネクタやアプライアンスから追加したすべての設定を削除できます。

![LDAP ローダーログファイルを対象とした AnyConnect コネクタからの [サービスログを表示(Show Service Logs)] 出力のダウンロード](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467306.jpg)

フィードバック

フィードバック