ネットワーク トラフィック フローの可視性

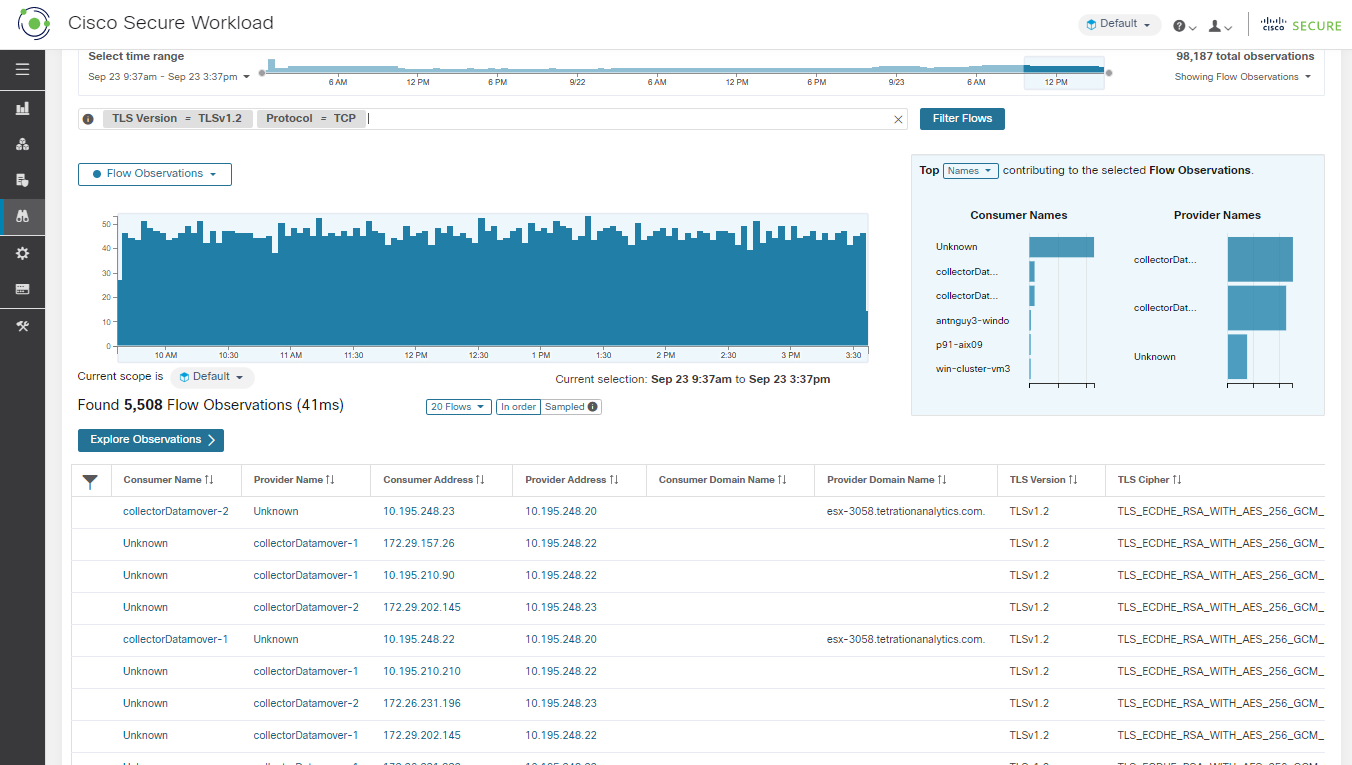

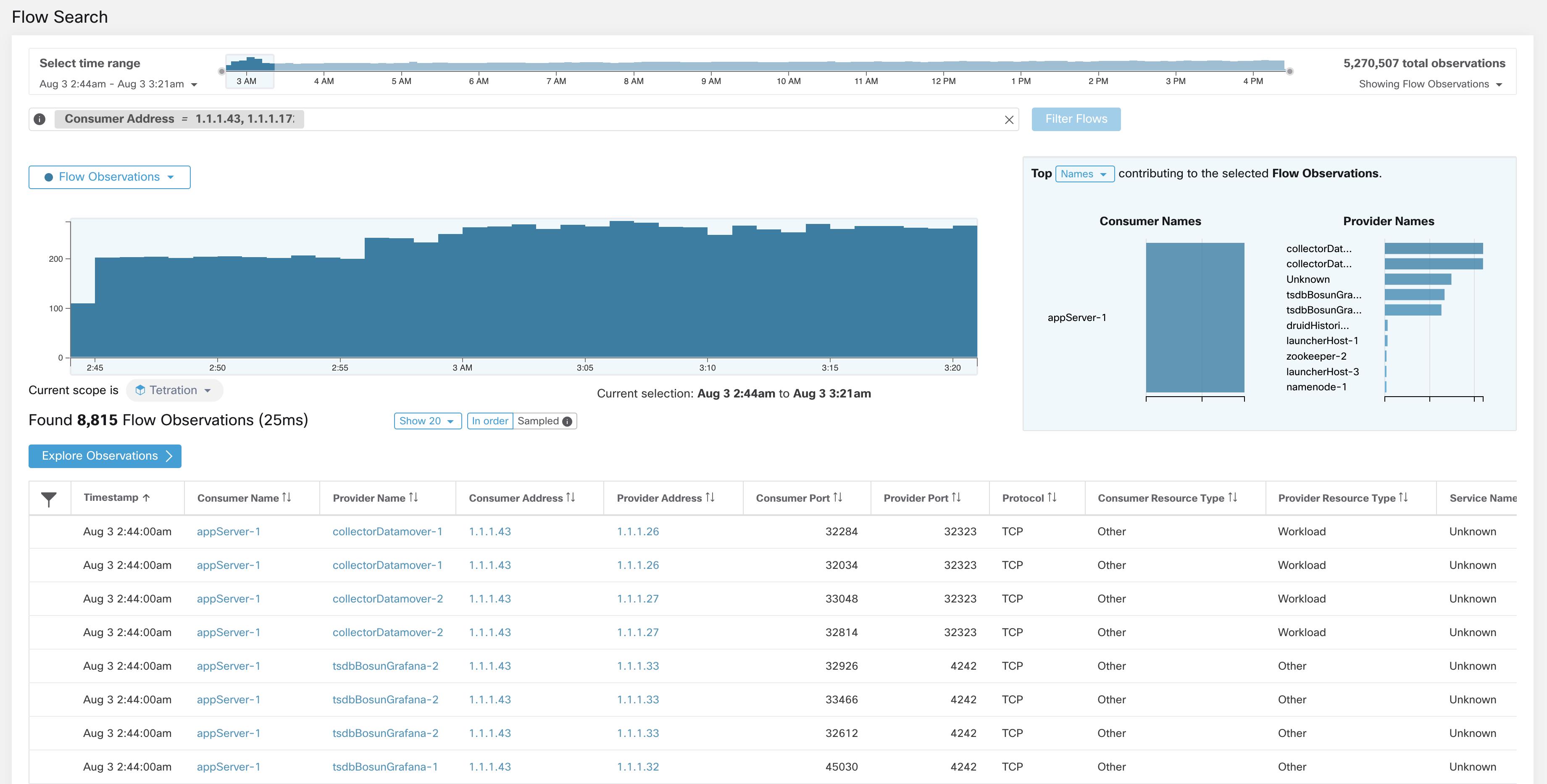

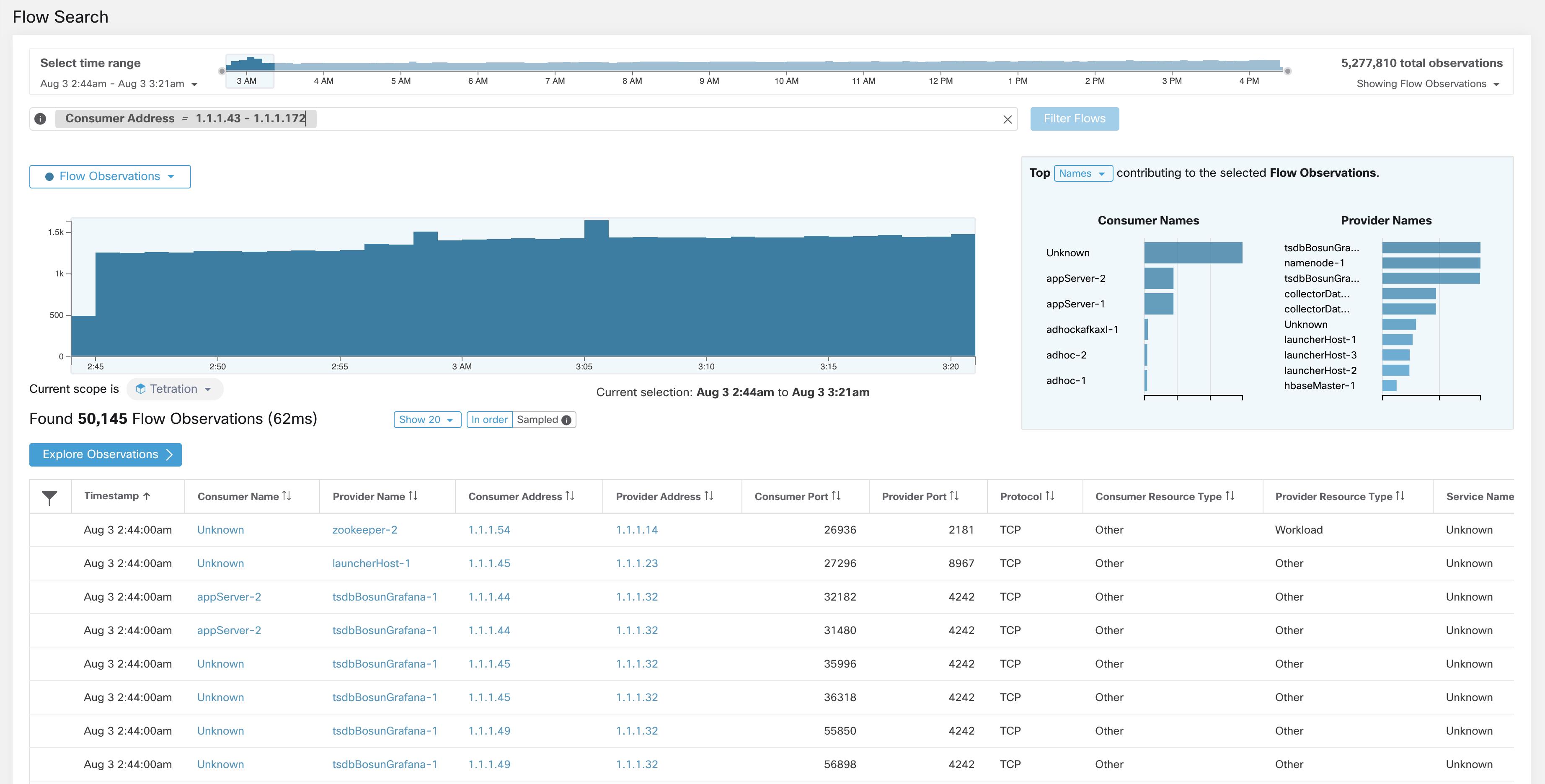

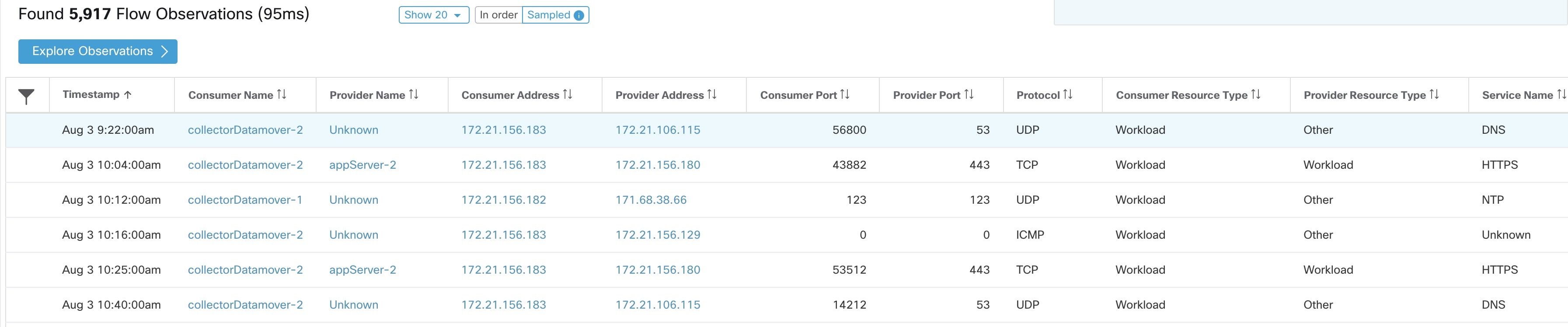

Cisco Secure Workload UI のナビゲーションウィンドウで、 の順に選択すると、[フロー検索(Flow Search)] ページが表示されます。[フロー検索(Flow Search)] ページでは、フローコーパスをすばやくフィルタリングおよびドリルダウンできます。フロー検索の基本単位となるフロー観測データは、固有のフローごとに分単位で集約されます。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章では、Secure Workload がワークロードとプロキシサーバー間のフローをキャプチャし、プロキシされたトラフィックに関するインサイトを提供する方法について説明します。この機能は、一意のネットワークフローの分単位のデータ集約であるフロー観測に焦点を当てています。フロー監視は悪意のあるトラフィックを特定し、セキュリティポリシーを適用するのに役立ちます。さらに、ユーザーはフローデータをフィルタリングして検査することができます。また、定義された悪意のある IPv4 アドレスの可視性と適用も導入されています。この機能により、ユーザーは、脅威の特定に役立つように 24 時間ごとに更新される事前定義されたフィルタを使用して、これらのアドレスへのトラフィックを識別およびブロックできます。

この章では、コーパスセレクタ、列とフィルタ、上位 N チャートなどのコンポーネントについて説明します。これらのツールは、ユーザーが詳細なネットワークフロー分析のために特定のデータセットを選択して視覚化するのに役立ちます。コーパスセレクタは、最大 20 億のフロー観測を処理できます。クライアント/サーバーの分類は、ポリシーの検出と適用に不可欠です。フロー内のクライアントとサーバーを正確に識別することが必要です。このプロセスは、検出精度を高める優れた可視性または適用エージェントによって改善されます。このドキュメントでは、詳細モードのより簡素な代替手段であるカンバセーションモードについても説明しています。カンバセーションモードでは、個々のフローではなくカンバセーションのみが報告されるため、計算負荷が軽減されます。このモードは、セグメンテーションタスクに役立ちます。

注目 |

最近の GUI の更新により、ユーザーガイドで使用されているイメージやスクリーンショットの一部に、製品の現在の設計が完全に反映されていない可能性があります。最も正確に視覚的に参照するには、このガイドを最新バージョンのソフトウェアと組み合わせて使用することを推奨します。 |

|

機能名 |

リリース |

機能説明 |

どこにあるか |

|---|---|---|---|

|

既知の悪意のある IPv4 トラフィックの可視性と適用 |

Secure Workload 3.9 |

既知の悪意のある IPv4 アドレスに対するワークロード間のトラフィックを特定できるようになりました。また、[悪意のあるインベントリ(Malicious inventory)] というタイトルの事前定義された読み取り専用インベントリフィルタを使用して、悪意のある IP へのトラフィックをブロックするポリシーを作成できます。 |

Cisco Secure Workload UI のナビゲーションウィンドウで、 の順に選択すると、[フロー検索(Flow Search)] ページが表示されます。[フロー検索(Flow Search)] ページでは、フローコーパスをすばやくフィルタリングおよびドリルダウンできます。フロー検索の基本単位となるフロー観測データは、固有のフローごとに分単位で集約されます。

トラフィックフローには、コンシューマとプロバイダーの 2 つの側があります。コンシューマがフローを開始し、プロバイダーがコンシューマに応答します(たとえば、それぞれクライアントとサーバーになります)。

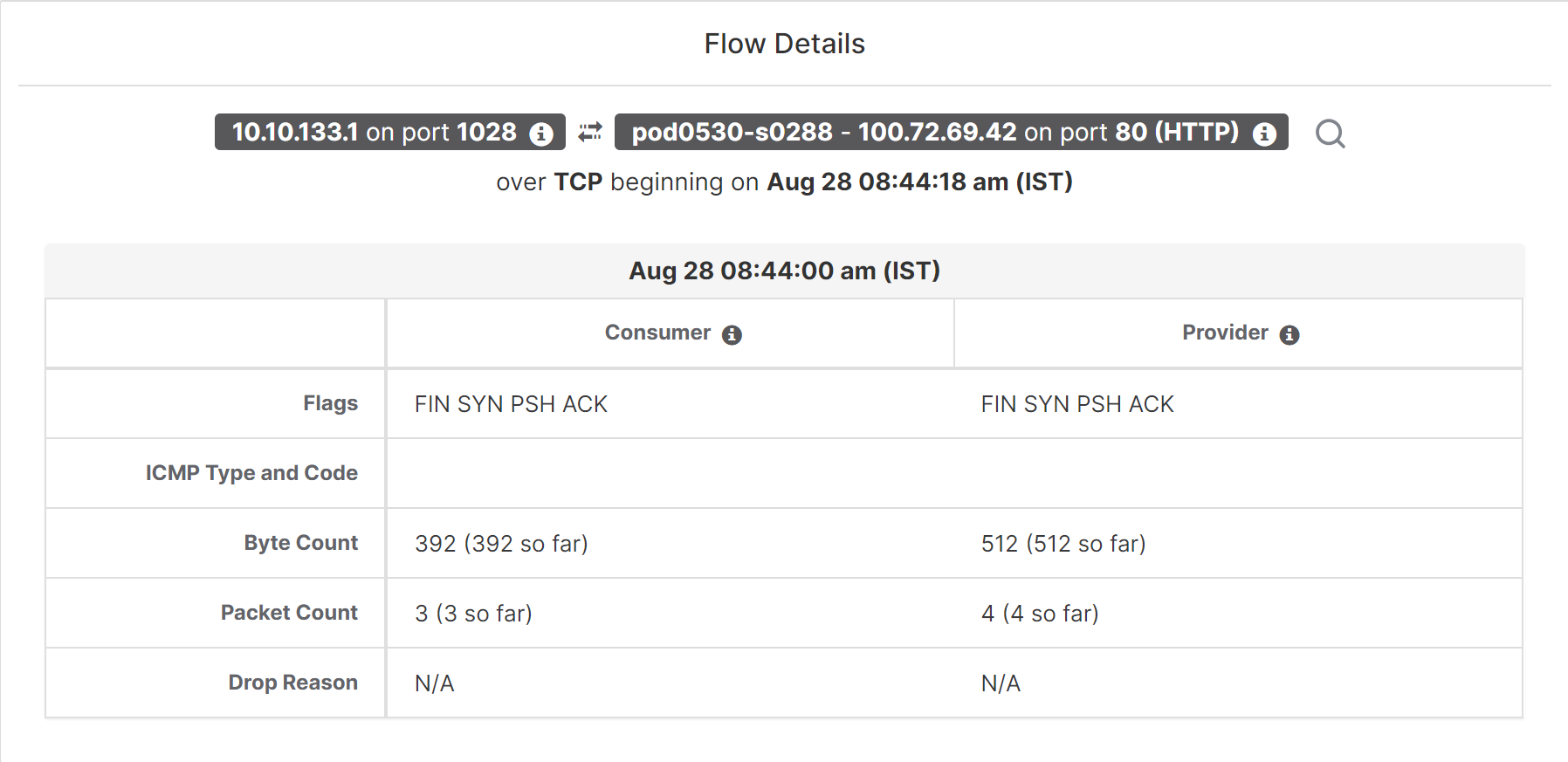

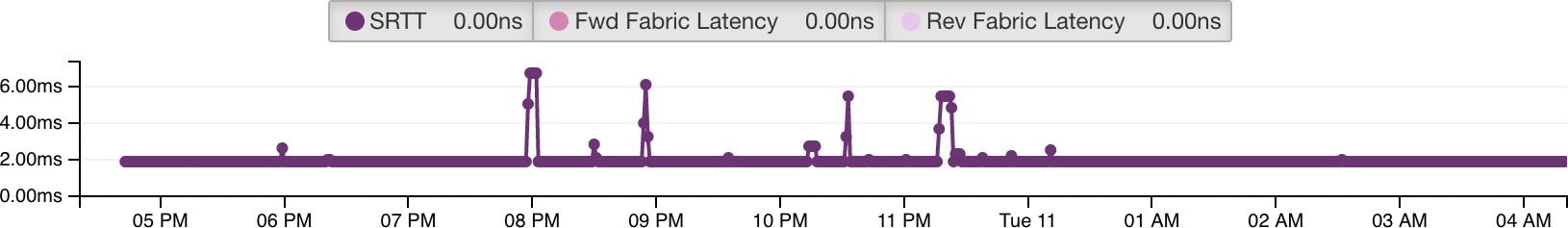

それぞれの観測では、フローの各方向のパケット数、バイト数、およびその他のメトリックが分間隔で追跡されます。フローを迅速にフィルタリングできるだけでなく、[観測結果の確認(Explore Observations)] を使用してフローを可視化できます。フロー観測結果のリストをクリックして、そのフローのライフタイム全体を通した遅延、パケット数、バイト数などのフローの詳細情報を表示できます。

警告 |

優れた可視化エージェントや適用エージェントを備えたホストの場合、Secure Workload はフローデータをそのフローを提供または利用するプロセスと関連付けることができます。その結果、プロセスの起動に使用されるデータベースや API ログイン情報などの機密情報を含む可能性のある、すべてのコマンドライン引数を分析や表示に利用できます。 |

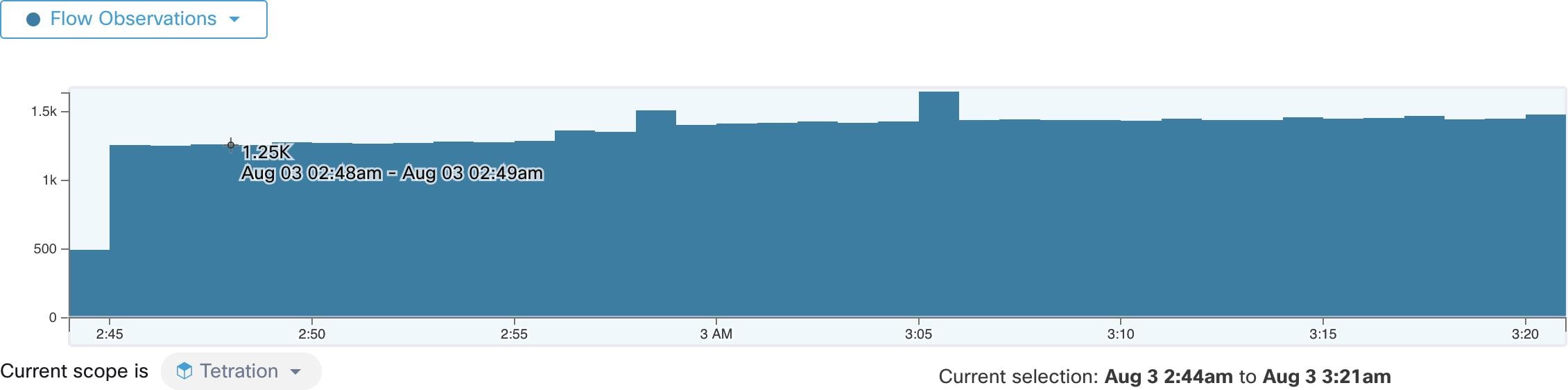

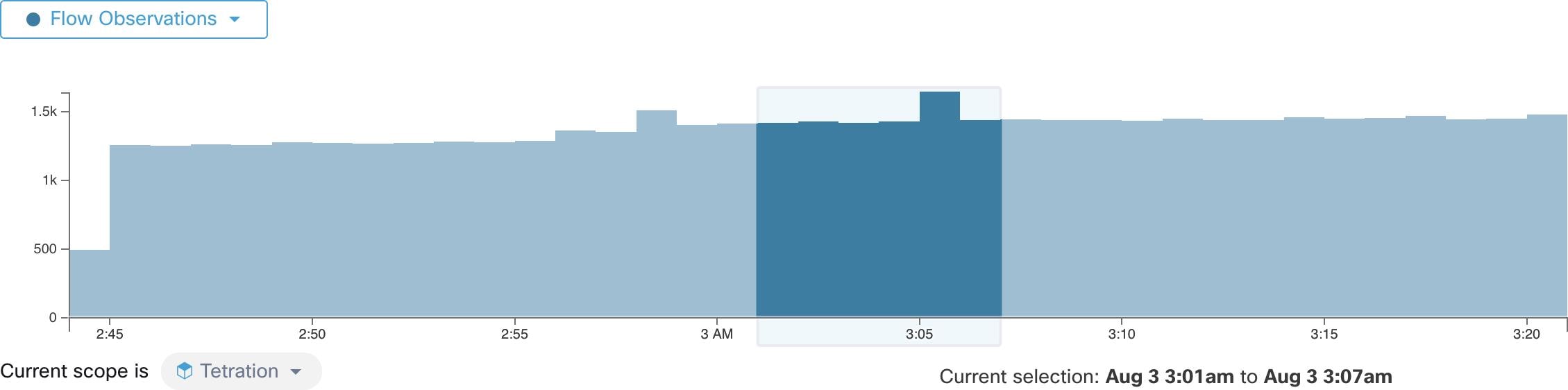

これは、コーパス全体における現在の [範囲(Scope)] の、フィルタ処理されていない要約された時系列データです。このコンポーネントの目的は、表示されている日付範囲を把握し、コンポーネント内をドラッグしてその日付範囲を簡単に変更できるようにすることです。チャート内のデータは、選択すべき時間範囲の決定に役立つ場合があります。表示するメトリックの種類は選択できます。デフォルトでは、[フロー観測(flow observations)] の数が表示されます。

コーパスセレクタは、現在およそ [20億のフロー観測(2 billion flow observations)] を選択できるようになっています。

ここで、検索結果を絞り込むためのフィルタを定義します。[フィルタ(Filters)] という単語の横にある [?] アイコンをクリックすると、ディメンションの候補がすべて表示されます。ユーザーラベルデータについては、これらの列も適切な間隔で使用できます。この入力は and、or、not、および括弧などのキーワードもサポートしており、これらを使用してより複雑なフィルタを表現します。たとえば、IP 1.1.1.1 と 2.2.2.2 の間の指示に依存しないフィルタは次のように記述できます。

Consumer Address = 1.1.1.1 and Provider Address = 2.2.2.2 or Consumer Address = 2.2.2.2 and Provider Address = 1.1.1.1

And to additionally filter on Protocol = TCP:

Consumer Address = 1.1.1.1 and Provider Address = 2.2.2.2 or Consumer Address = 2.2.2.2 and Provider Address = 1.1.1.1

フィルタ入力機能は、「-」を範囲クエリに変換することで、ポート、コンシューマアドレス、プロバイダーアドレスの「,」と「-」もサポートします。以下に有効なフィルタの例を示します。

|

列(API で公開される名前) |

説明 |

ソース |

|---|---|---|

|

[コンシューマアドレス(Consumer Address)](src_address) |

CIDR 表記(例:10.11.12.0/24)を使用してサブネットまたは IP アドレスを入力します。コンシューマアドレスが入力された IP アドレスまたはサブネットと重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

[プロバイダーアドレス(Provider Address)](dst_address) |

CIDR 表記(例:10.11.12.0/24)を使用してサブネットまたは IP アドレスを入力します。入力した IP アドレスやサブネットとプロバイダーアドレスが重複する会話フロー観測データを一致させます。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

コンシューマ名(Consumer Name) |

入力されたコンシューマワークロード名とコンシューマワークロード名が重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

プロバイダー名(Provider Name) |

入力されたプロバイダーワークロード名とプロバイダーワークロード名が重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

コンシューマユーザー(Consumer User) |

フローを生成した入力されたコンシューマ名とコンシューマ名が重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

プロバイダーユーザー(Provider User) |

フローを処理した入力されたプロバイダー名とプロバイダー名が重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

[コンシューマドメイン名(Consumer Domain Name)] |

入力されたコンシューマドメイン名と(コンシューマ IP アドレスやサブネットに関連付けられている)コンシューマドメイン名が重複するフロー観測データを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

[プロバイダードメイン名(Provider Domain Name)] |

(プロバイダー IP アドレス/サブネットに関連付けられている)プロバイダードメイン名が入力されたプロバイダードメイン名と重複するフロー観測を一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

[コンシューマホスト名(Consumer Hostname)](src_hostname) |

入力されたホスト名とコンシューマホスト名が重複するフローを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

[プロバイダーホスト名(Provider Hostname)(dst_hostname) |

入力されたホスト名とプロバイダーのホスト名が重複するフローを一致させます。 |

ソフトウェアエージェントと AnyConnect コネクタ |

|

[悪意のあるコンシューマ(Consumer Malicious)] |

値が true の場合、コンシューマの IP アドレスは悪意のあるアドレスであることがわかっています。 |

内線 |

|

[悪意のあるプロバイダー(Provider Malicious)] |

値が true の場合、プロバイダーの IP アドレスは悪意のあるアドレスであることがわかっています。 |

内線 |

|

[コンシューマ適用グループ(Consumer Enforcement Group)] (src_enforcement_epg_name) |

コンシューマ適用グループは、コンシューマに一致する適用ポリシー内のフィルタ(範囲、インベントリフィルタ、またはクラスタ)の名前です。 |

内線 |

|

[プロバイダー適用グループ(Provider Enforcement Group)] (dst_enforcement_epg_name) |

プロバイダー適用グループは、プロバイダーに一致する適用ポリシー内のフィルタ(範囲、インベントリフィルタ、またはクラスタ)の名前です。 |

内線 |

|

[コンシューマ分析グループ(Consumer Analysis Group)] |

コンシューマ分析グループは、コンシューマに一致する分析済みポリシー内のフィルタ(範囲、インベントリフィルタ、またはクラスタ)の名前です。 |

内線 |

|

[プロバイダー分析グループ(Provider Analysis Group)] |

プロバイダー分析グループは、プロバイダーに一致する分析済みポリシー内のフィルタ(範囲、インベントリフィルタ、またはクラスタ)の名前です。 |

内線 |

|

[コンシューマ範囲(Consumer Scope)(src_scope_name) |

指定された範囲にコンシューマが属するフローを一致させます。 |

内線 |

|

[プロバイダー範囲(Provider Scope)](dst_scope_name) |

指定された範囲にプロバイダーが属するフローを一致させます。 |

内線 |

|

[コンシューマポート(Consumer Port)](src_port) |

入力されたポートとコンシューマポートが重複するフローを一致させます。 |

ソフトウェアエージェント、ERSPAN、および NetFlow |

|

[プロバイダーポート(Provider Port)](dst_port) |

入力されたポートとプロバイダーポートが重複するフローを一致させます。 |

ソフトウェアエージェント、ERSPAN、および NetFlow |

|

[コンシューマの国(Consumer Country)](src_country) |

入力された国とコンシューマの国が重複するフローを一致させます。 |

内線 |

|

[プロバイダーの国(Provider Country)](dst_country) |

入力された国とプロバイダーの国が重複するフローを一致させます。 |

内線 |

|

[コンシューマの下位区分(Consumer Subdivision)](src_subdivision) |

入力された下位区分(都道府県)とコンシューマの下位区分が重複するフローを一致させます。 |

内線 |

|

[プロバイダーの下位区分(Provider Subdivision)](dst_subdivision) |

入力された下位区分(都道府県)とプロバイダーの下位区分が重複するフローを一致させます。 |

内線 |

|

[コンシューマ自律システム構成(Consumer Autonomous System Organization)] (src_ autonomous_system_organization) |

入力された自律システム構成(ASO)とコンシューマ自律システム構成が重複するフローを一致させます。 |

内線 |

|

[プロバイダー自律システム構成(Provider Autonomous System Organization)](dst_autonomous_system_organization) |

入力された自律システム構成(ASO)とプロバイダー自律システム構成が重複するフローを一致させます。 |

内線 |

|

[プロトコル(Protocol)](proto) |

フロー観測をプロトコルタイプ(TCP、UDP、ICMP)でフィルタ処理します。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

[アドレスタイプ(Address Type)](key_type) |

フロー観測をアドレスタイプ(IPv4、IPv6、DHCPv4)でフィルタ処理します。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

[順方向TCPフラグ(Fwd TCP Flags)] |

フロー観測をフラグ(SYN、ACK、ECHO)でフィルタ処理します。 |

ソフトウェアエージェント、ERSPAN、および NetFlow |

|

[逆方向TCPフラグ(Rev TCP Flags)] |

フロー観測をフラグ(SYN、ACK、ECHO)でフィルタ処理します。 |

ソフトウェアエージェント、ERSPAN、および NetFlow |

|

[順方向プロセスUID(Fwd Process UID)](fwd_process_owner) |

フロー観測をプロセス所有者 UID(root、admin、yarn、mapred)でフィルタ処理します。 |

ソフトウェアエージェント |

|

[逆方向プロセスUID(Rev Process UID)](rev_process_owner) |

フロー観測をプロセス所有者 UID(root、admin、yarn、mapred)でフィルタ処理します。 |

ソフトウェアエージェント |

|

[順方向プロセス(Fwd Process)](fwd_process_string) |

フロー観測をプロセス(java、hadoop、nginx)でフィルタ処理します。「プロセス文字列の可視性の警告」を参照してください。 |

ソフトウェアエージェント |

|

[逆方向プロセス(Rev Process)(rev_process_string) |

フロー観測をプロセス(java、hadoop、nginx)でフィルタ処理します。「プロセス文字列の可視性の警告」を参照してください。 |

ソフトウェアエージェント |

|

[収集ルールのコンシューマ(Consumer In Collection Rules?)] |

内部コンシューマのみを一致させます。 |

内線 |

|

[収集ルールのプロバイダー(Provider In Collection Rules?)] |

内部プロバイダのみを一致させます。 |

内線 |

|

[SRTT使用可能(SRTT Available)] |

「true」または「false」の値を使用して、使用可能な SRTT 測定値を持つフローを一致させます(これは SRTT > 0 に相当します)。 |

内線 |

|

Bytes |

バイトトラフィックバケットでフロー観測をフィルタ処理します。バイトトラフィックバケット値が =、<、>(2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

Packets |

パケット トラフィック バケットでフロー観測をフィルタ処理します。パケット トラフィック バケット値が =、<、>(2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

ソフトウェアエージェントと Ingest アプライアンス |

|

[フロー持続時間(マイクロ秒)(Flow Duration (µs)] |

フロー持続時間バケットでフロー観測をフィルタ処理します。フロー持続時間バケット値が =、<、>(2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

内線 |

|

[データ持続時間(マイクロ秒)(Data Duration (µs))] |

データ持続時間バケットでフロー観測をフィルタ処理します。データ持続時間バケット値が =、<、>(2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

内線 |

|

[SRTT(マイクロ秒)(SRTT (µs))](srtt_dim_usec) |

SRTT バケットでフロー観測をフィルタ処理します。SRTT バケット値が =、<、>(2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

ソフトウェアエージェント |

|

[順方向パケットの再送信(Fwd Packet Retransmissions)] (fwd_tcp_pkts_retransmitted) |

パケット再送信バケットでフロー観測をフィルタ処理します。パケット再送信バケット値が =、<、> (2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

ソフトウェアエージェント |

|

[逆方向パケットの再送信(Rev Packet Retransmissions)] (rev_tcp_pkts_retransmitted) |

パケット再送信バケットでフロー観測をフィルタ処理します。パケット再送信バケット値が =、<、> (2 の累乗(0、2、64、1024)でバケット化)であるフローを一致させます。 |

ソフトウェアエージェント |

|

[ユーザーラベル(User Labels)](* または user_ プレフィックス) |

手動でアップロードされたカスタムラベルに関連付けられたユーザー定義データ。UI ではプレフィックスが * で、OpenAPI では user_ です。 |

CMDB |

|

[TLS バージョン(TLS Version)] |

フローで使用される SSL プロトコルバージョン。 |

ソフトウェアエージェント |

|

[TLS暗号方式(TLS Cipher)] |

フローで SSL プロトコルによって使用されるアルゴリズムのタイプ。 |

ソフトウェアエージェント |

|

[コンシューマエージェントタイプ(Consumer Agent Type)] |

コンシューマ エージェント タイプを指定します。 |

内線 |

|

[プロバイダーエージェントタイプ(Provider Agent Type)] |

プロバイダー エージェント タイプを指定します。 |

内線 |

|

[コンシューマリソースタイプ(Consumer Resource Type)] |

ソースからコンシューマへのリソースのフローを表します。ワークロード、ポッド、サービスなどです。 |

内線 |

|

[プロバイダーリソースタイプ(Provider Resource Type)] |

プロバイダーからコンシューマへのリソースのフローを表します。ワークロード、ポッド、サービスなどです。 |

内線 |

(注) |

フローデータは取り込み時にのみユーザーラベルでラベル付けされるため、ユーザーラベルは有効にしてもすぐには表示されません。フロー検索でラベルが表示されるまでに数分かかる場合があります。また、使用可能なユーザーラベルは、[コーパスセレクタ(Corpus Selector)] で選択した部分によって異なります。有効化されたラベルがさまざまな時点で変更されている可能性があるためです。 |

このコンポーネントは、選択した間隔(前述のコーパスセレクタで行った選択)のさまざまなメトリックの集約合計を表示します。ドロップダウンを使用して、表示されるメトリックを変更します。

![[時系列(Timeseries)] ドロップダウン](/c/dam/en/us/td/i/400001-500000/460001-470000/467001-468000/467576.jpg)

このコンポーネントでは、選択した間隔をさらに狭めることもできます。注目したいグラフの領域をクリックすると、上位 N チャートとその下のデータがすべて更新され、選択した間隔のデータのみが含まれます。

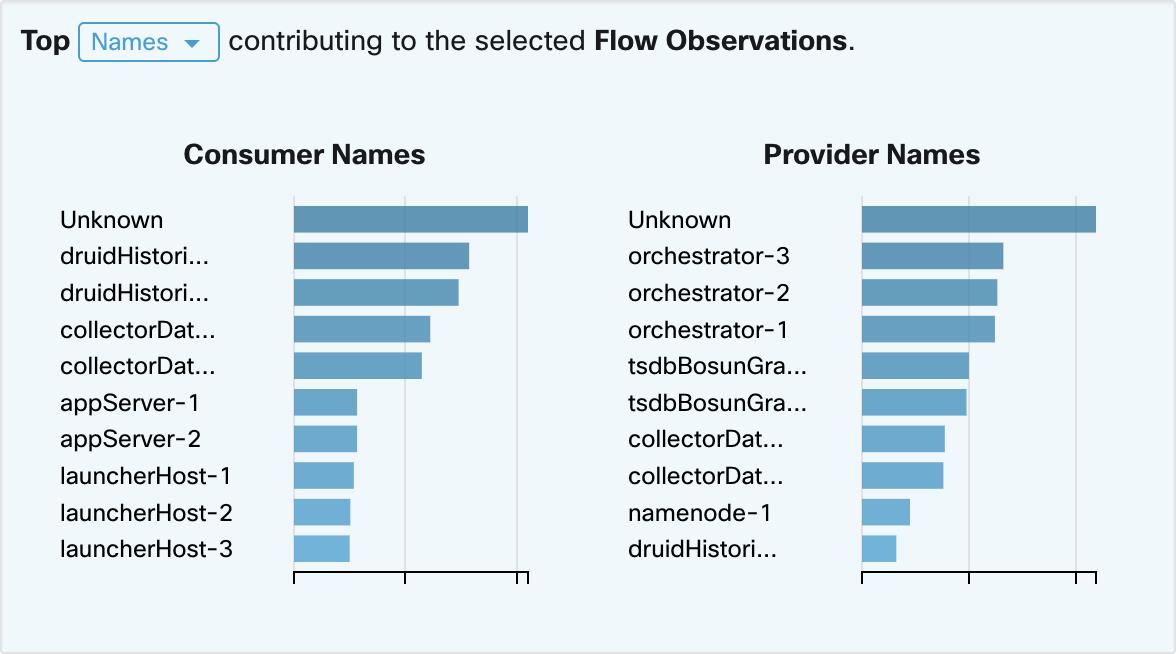

このチャートには、左側のフィルタ済みの時系列チャートの選択に影響を与える上位 N 件の値が表示されます。時系列チャートのフロー観測データでピークを選択し、上位 N 件チャートでホスト名を選択すると、それらのフロー観測データに最も影響を与えるホスト名(コンシューマとプロバイダー)のリストが表示されます。また、時系列チャートが SRTT を表示するように設定されている場合、上位のホスト名には、選択した SRTT に最も影響を与えるホスト名が表示されます。

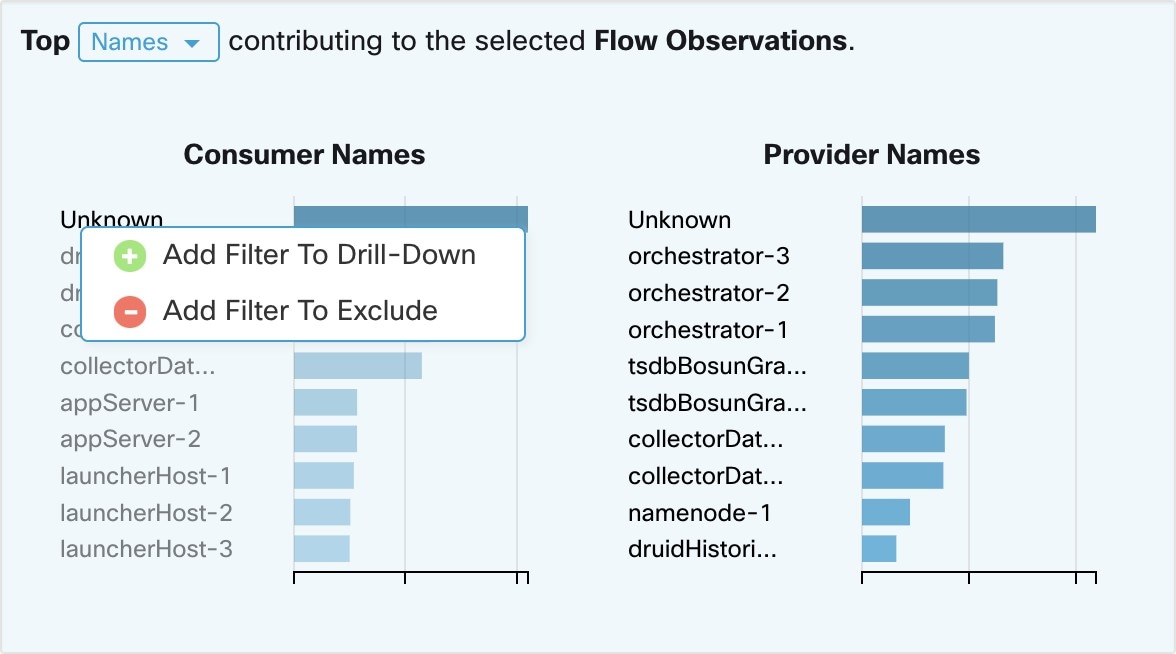

上位 N 件チャートのいずれかの項目をクリックすると、その値を [ドリルダウン(Drill-Down)] または [除外(Exclude)] できるメニューが表示されます。

[ドリルダウン(Drill-down)] をクリックすると、結果をその値だけに限定するフィルタが追加されます。

[除外(Exclude)] をクリックすると、結果からその値を除外するフィルタが追加されます。

(注) |

[ドリルダウン(Drill-down)] または [除外(Exclude)] をクリック後、フィルタを有効にするには、[フィルタ(Filter)] アイコンを押す必要があります。これで、途中でページが繰り返し更新されることなく、複数の [除外(Exclude)] アクションをすばやく実行できます。 |

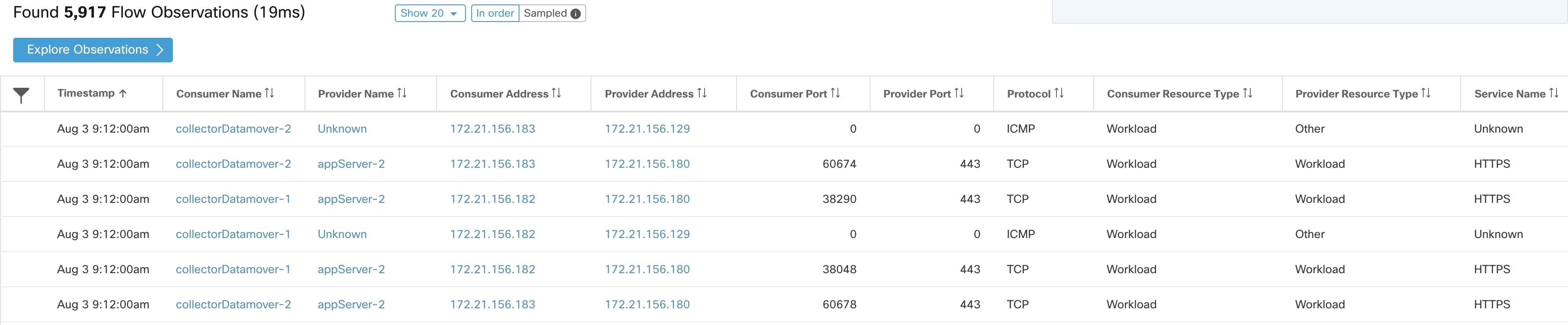

これは、上のページのフィルタおよび選択と一致する、実際の [フロー観測(Flow Observations)] のリストです。デフォルトでは、間隔の最初から 20 個がロードされます。ドロップダウンを使用すると、ロードされる数を増やせます。[順番(In Order)] ではなく [サンプル(Sampled)] を使用して、選択された間隔からフロー観測のランダムセットの読み込みも可能です。[サンプル(Sampled)] 設定は、間隔の最初から順番に読み込むのではなく、選択した間隔からより代表的なフロー観測のセットを取得するのに役立ちます。

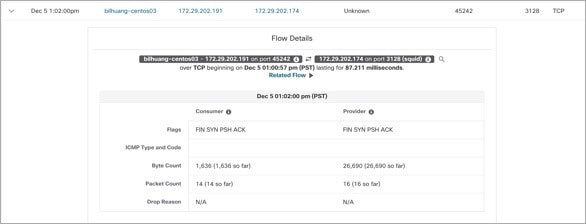

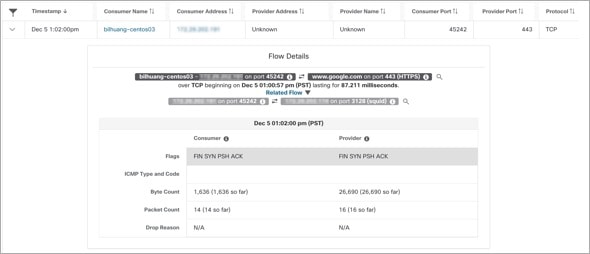

[フローの詳細(Flow Details)] セクションを展開するには、いずれかの行をクリックします。フローの概要と、そのフローの存続期間中のさまざまなメトリックのグラフが表示されます。存続期間の長いフローの場合、サマリーチャートが下部に表示され、時系列データを表示するさまざまな間隔を選択できるようになります。

ファブリックパス情報でラベル付けされたフローの場合、[順方向/逆方向ファブリックレイテンシ(Fwd/Rev Fabric Latency)] と [SRTT] が使用可能になります。[順方向/逆方向バーストインジケータ(Fwd/Rev Burst Indicators)] および [順方向/逆方向バースト+ドロップインジケータ(Fwd/Rev Burst+Drop Indicators)] など、他のメトリックの時系列グラフが表示される場合があります。「可視性の警告」を参照してください。

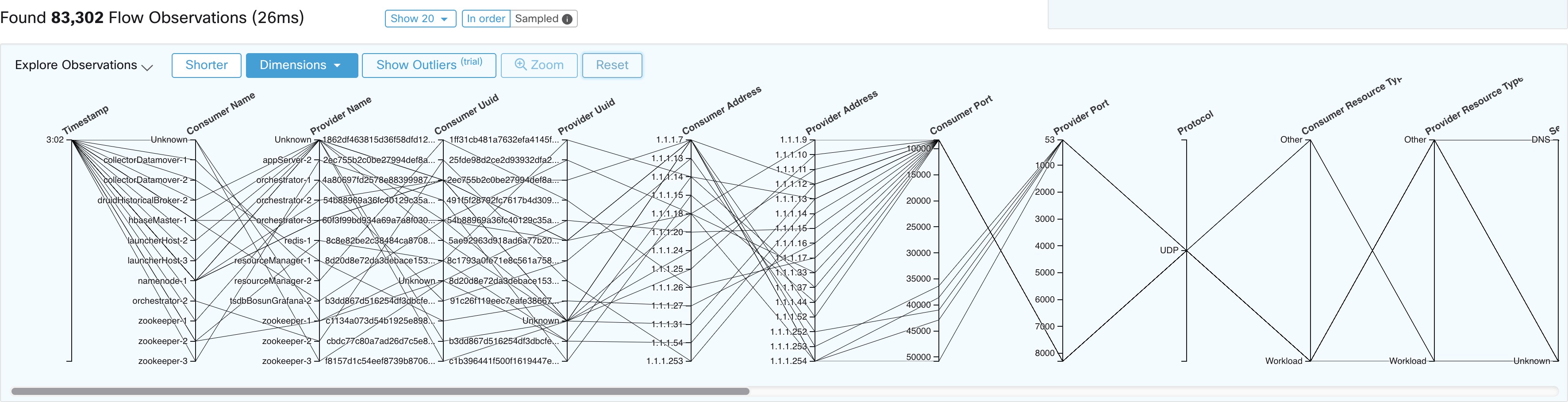

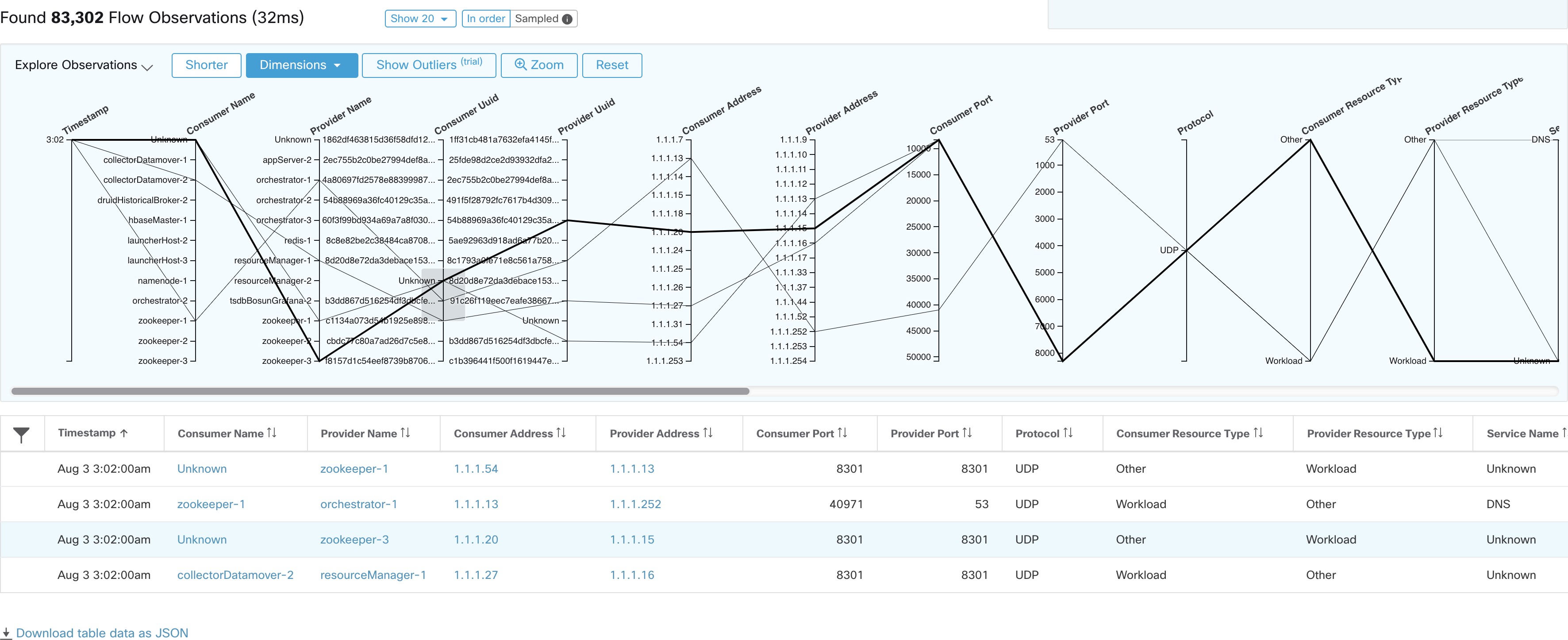

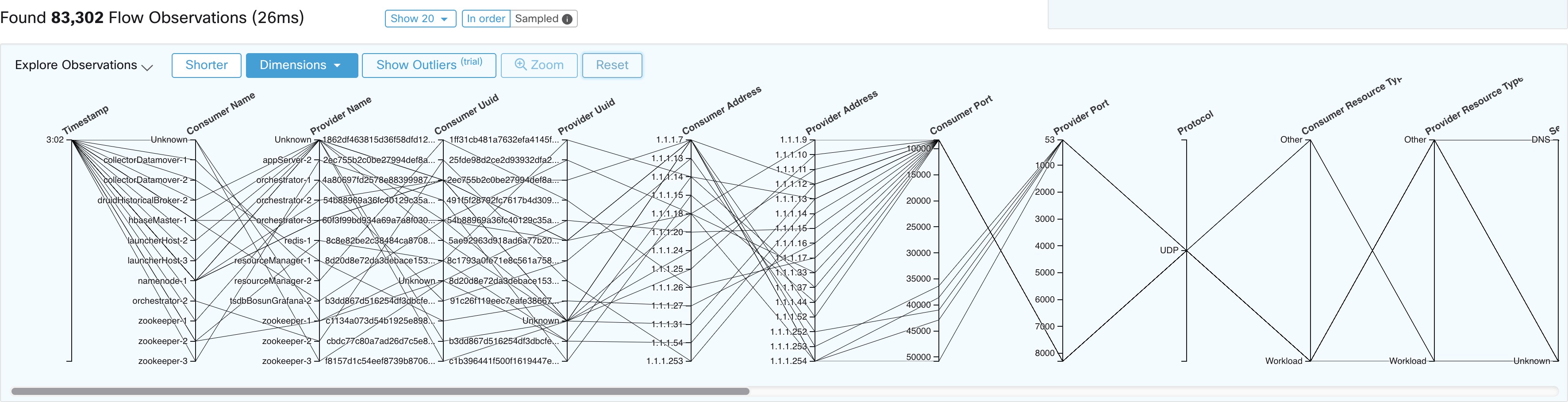

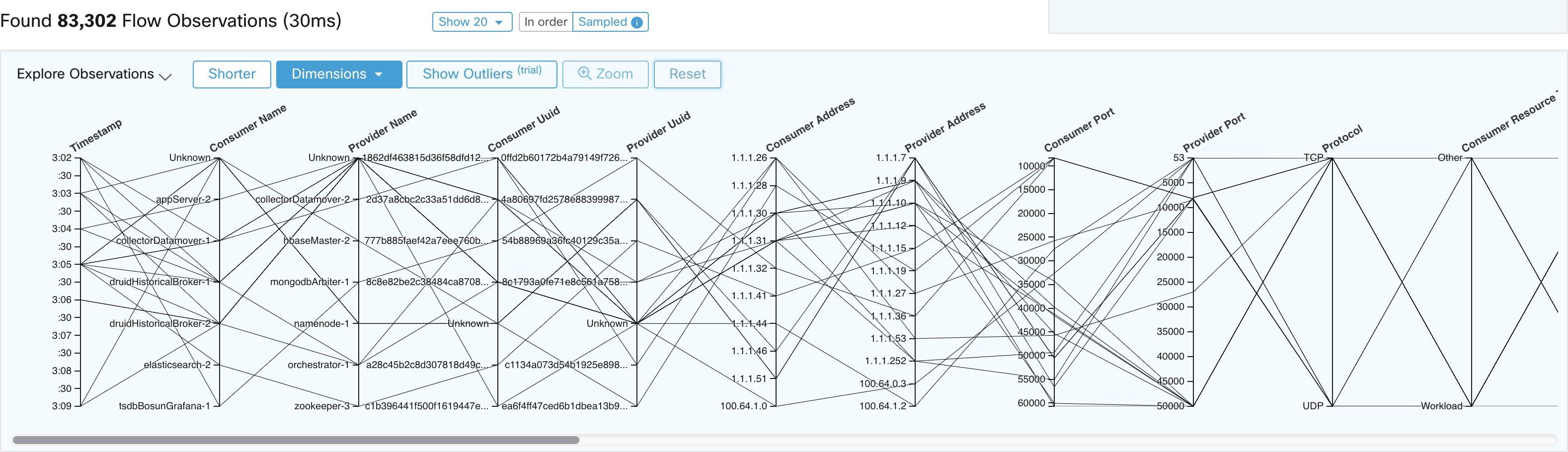

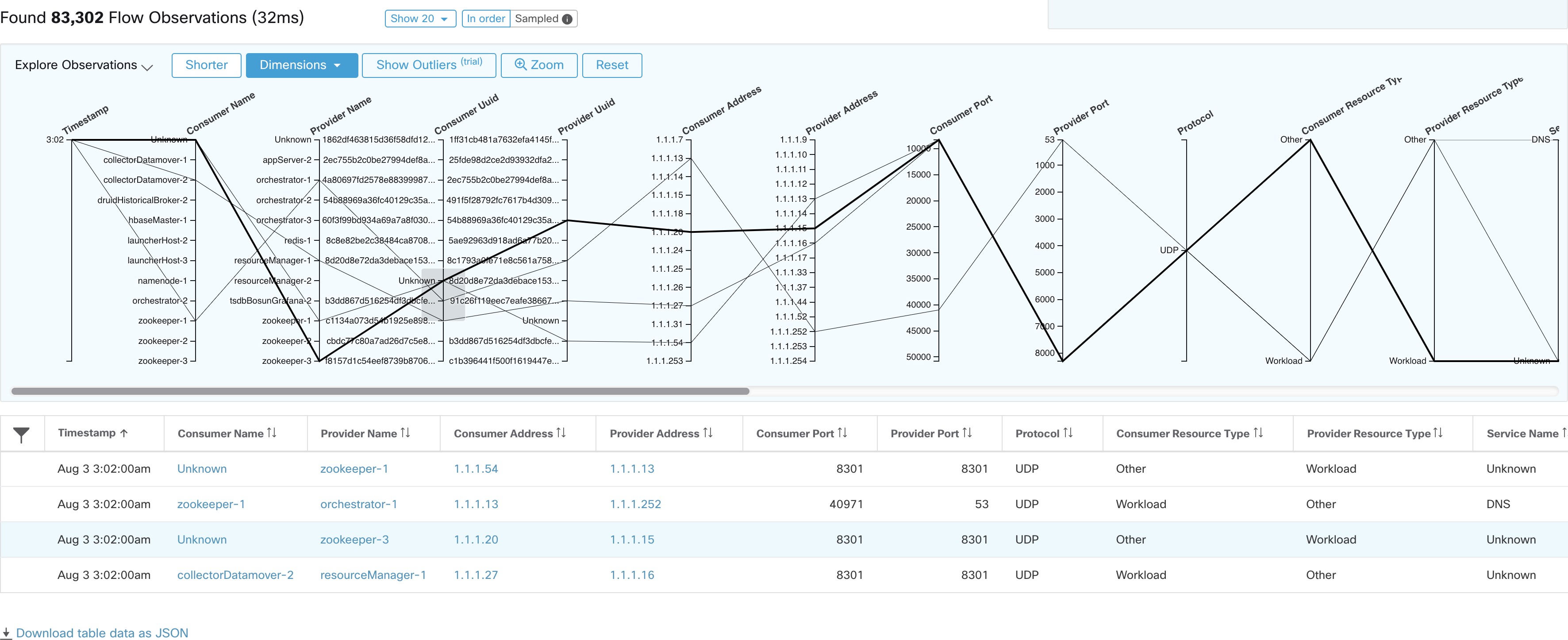

高次元データをすばやく探索できるチャートビュー([平行座標(Parallel Coordinates)] チャート)を有効にするには、[観察結果の参照(Explore Observations)] をクリックします。最初は少し難しいかもしれませんが、関心のある次元のみを有効にする場合([次元(Dimensions)] ドロップダウンの項目のチェックを外す) や、次元の順序を並べ替える場合、このチャートは役立ちます。このチャートの 1 本の線は 1 つの観測値を表し、その線がさまざまな軸と交差する場所は、その次元での観測値を示しています。チャートの下にある観測結果のリストにカーソルを合わせると、より明確になり、チャート内の観測結果を示す線が強調表示されます。

フローデータの高次元の性質により、このチャートの範囲はデフォルトでは広いため、チャート全体を表示するには右にスクロールする必要があります。このため、関心のある次元以外はすべて無効にすると便利です。

[観測結果の確認(Explore Observations)] では、サンプリングを有効にして、より多くのフローを対象にすることを推奨します。これにより、選択した期間内に発生したさまざまなフローをより多く確認できます。したがって、上の時系列チャートで 200 万件のフロー観測を選択した場合、1000 件のサンプルが期間全体で均一にロードされます。一方、フローの順次ロードでは、期間の最初から 1000 件のフロー観測データがロードされます。

順序どおりの観測データの場合は、すべてタイムスタンプが 9:09 から始まる点や、サンプリングの場合は観測データが選択された期間全体で均等に分散されている点に注目してください。

いずれかの軸に沿ってカーソルをドラッグすると、選択範囲が作成され、その選択範囲に一致する観測データのみが表示されます。軸を再度クリックすると、いつでも選択範囲を解除できます。一度に任意の数の軸を選択できます。観測データのリストが更新され、選択した観測データのみが表示されます。

フローの方向(クライアント/サーバーまたはプロバイダー/コンシューマの分類)は、可視性、自動ポリシー検出、および適用にとって重要です。すべてのユニキャストフローには、クライアントとサーバーの分類があります。

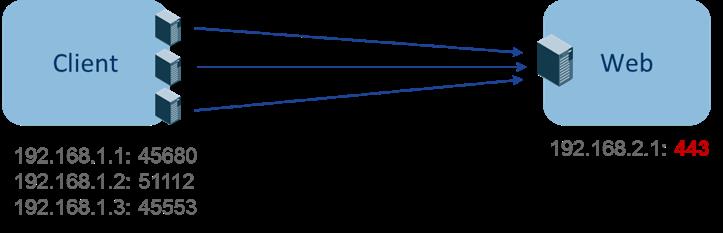

たとえば、HTTPS を使用して Web サーバー(192.168.2.1)にアクセスするクライアント(192.168.1.1 ~ 192.168.1.3)がある場合、通常、送信元ポートは 1025 ~ 65535 の範囲のエフェメラルポートであり、宛先ポートは 443 です。

正確なクライアントサーバーの方向は次のとおりです。

クライアント:192.168.1.1 ~ 3

サーバー:192.168.2.1

サービス:TCP ポート 443

自動ポリシー検出によって生成されたポリシーが図に示されています(左側のエンドポイントがグループ化されています)。

ここで、クライアントとサーバーの方向の判断が逆になった場合(不正確な分類)、次のようになります。

クライアント:192.168.2.1

サーバー:192.168.1.1 ~ 3

サービス:エフェメラルポートのリスト(45680、51112、45553)

次に、上記の不正確な分類では、生成されたポリシーが図のようになる可能性があります。

この結果、ポリシーの適用に関してより多くのリソースが消費されます。さらに、ポリシーの適用方法によっては、192.168.1.1 ~ 3 では当該エフェメラルポートを使用しても、192.168.2.1 にアクセスできません。たとえば、Secure Workload ソフトウェアセンサーの適用を使用する場合、前述のクライアントから Web(ESTAB)への適用ポリシーは、Web 宛てのクライアントによって生成されたトラフィック(NEW、ESTAB)と一致しません。

タイムスタンプと TCP フラグは、クライアントとサーバーの方向を判断するために Secure Workload で使用されます。たとえば、パケットが UDP/ICMP である可能性があるか、方向信号をサポートしていない HW センサーが使用されているため、TCP フラグ情報(SYN、SYN/ACK)がない場合、ユーザー定義のオーバーライドルール、タイムスタンプ、およびその他のヒューリスティックは、フローの方向を推測するために使用されます。定義上、ヒューリスティックは 100% の精度を保証しません。クライアントとサーバーの精度は、使用されるセンサーのタイプと、センサーの使用条件の関数で得られます。Cisco Secure Workload の REST-API(OpenAPI)を使用してクライアントとサーバーのオーバーライドルールを挿入し、Secure Workload が誤った方向を取得したフロータイプのサーバーポートを識別できます。次に、Secure Workload はそれらのルールを適用してキャプチャされた新しいフローデータを処理し、フローの方向が固定されている期間にポリシーを生成します。オーバーライドルールを指定する API の詳細については、「クライアントサーバー構成」を参照してください。ポリシーを手動で定義し、不要なポリシーを調査または削除することもできます。不要なポリシーを定義または削除する方法の詳細については、「ポリシー」を参照してください。

優れた可視性エージェントまたは適用ソフトウェアエージェントは、Secure Workload クライアント/サーバー分類アルゴリズムに最適な信号を提供します。優れた可視性エージェントまたは適用エージェントの展開を検討することを推奨します。これらのエージェントは、適切なクライアント/サーバー分類を推進するために必要なすべての信号を取得します。少数のワークロードで優れた可視性エージェントまたは適用エージェントを展開できない場合は、ERSPAN センサーを使用し、そこで停止して自動ポリシー検出を行うことを推奨します。そのためには Secure Workload が役立ちます。また、シスコではフィードバックに基づいてヒューリスティック アルゴリズムを継続的に改善しています。

正しいクライアント/サーバーの指示情報が利用できない場合、Secure Workload はユーザー定義のオーバーライドまたはヒューリスティックを使用して、指示の内容を推測します。定義上、ヒューリスティックは 100% の精度を保証しません。使用されるセンサーの種類や使用条件により精度は低下します。

以下は、ポリシー生成のユースケースにおけるクライアント/サーバーの決定で推奨される順序です。

[優れた可視性エージェントまたは適用エージェント(Deep visibility or enforcement agents)]:最良の結果を得るには、ソフトウェアセンサー(優れた可視性エージェントまたは適用エージェント)を使用します。センサーが起動する前に開始されたトラフィックフローは、以下で説明するヒューリスティックによって処理されます。

[F5/Citrix/. . . エージェント:これらのエージェントは、ADC デバイスからクライアント/サーバーの状態を収集し、その信頼できる情報源を Cisco Secure Workload にストリーミングします。

[ERSPANセンサー(ERSPAN sensors)]:ERSPAN センサーを使用する場合、ユーザーは問題があるワークロードとの間のトラフィックを完全に可視化し、ERSPAN センサーがすべてのスパンされたトラフィックを認識できるようにする必要があります。また、ワークロードのネットワーク通信の可視性を低下させないため、 ERSPAN センサーのオーバーサブスクライブもしないでください。さらに、ERSPAN センサーのパケットドロップを最小限に抑える必要があります。オペレータには、自動ポリシー検出のネットワークフロー情報を含むプロセス情報は見えません。

以下にリストされている Netflow センサーを使用している場合、ユーザーはポリシー分析に関するより多くの手動作業にサインアップし、例外ルールを生成する必要があります。定義上、Secure Workload は 100% 正確ではないヒューリスティックを多用します。

[Netflowセンサー(Netflow Sensor)]:NetFlow は、サンプリングされ、集約されたフローデータを提供します。集約およびサンプリングのプロセスでは、クライアント/サーバーの指示情報が失われます。指示情報が失われると、自動ポリシー検出とポリシー生成の結果に影響し、問題をより困難にします。NetFlow データは、高度な可視性に優れています。Secure Workload はヒューリスティックにフォールバックする必要がありますが、正しくない場合はオペレータに代わってより多くの手動作業が必要になります(たとえば、Cisco Secure Workload の例外ルールを定義するなど)。NetFlow データも一部の短いフローを見逃しており、信号品質は NetFlow データを生成するデバイスに依存します。アプリケーション デリバリ コントローラ(またはサーバーロードバランサ)など、L3/L4 NAT デバイスを介したスティッチングフローのような特殊なユースケースでは、Secure Workload で NetFlow を使用して、どのフローが他のどのフローに関連しているかを Secure Workload で可視化することを推奨します。

クライアント/サーバーの指示分析の詳細は、次のとおりです。

サーバーを検出する方法(多くの場合、ヒューリスティック)は複数あります。

センサーが SYN ハンドシェイクを検出すると、サーバーを特定できます。

時間ベース:接続のイニシエータがクライアントと見なされます。

度合いモデル:通常、サーバーは多くのクライアントと通信します。対照的に、クライアントポートの利用度合いは、はるかに少ないと予想されます。

優先順位は、SYN_ANALYSIS/NETSTAT > USER_CONFIG > DEGREE_MODEL の順です。

SYN_ANALYSIS にユーザー設定よりも高い優先順位が与えられるのは、ユーザー設定は古くなる可能性があり、センサーがグラウンドトゥルースを確立するための最良の監視ポイントを持っていると考えられるからです。DEGREE_MODEL は学習/ヒューリスティックが機能する場所であり、精度を 100% 保証することはできません。

クライアントサーバー検出のヒューリスティックは、この分野でシスコが最善を尽くし、継続的にアルゴリズムを改良しているにも関わらず、うまく機能しない場合があります。こうした場合は、OpenAPI インターフェイスを使用して、既知のサーバーポートにアクセスできます。これらの設定は過去のフローには適用されず、その時点以降のフローのマーキングにのみ影響します。これは、通常の対処方法ではなく、フォールバックの最後の手段として使用できます。

また、特定のフローの全期間中、クライアントサーバーのマーキングを繰り返し切り替えないようにすることも推奨されます(間違っていたり、内部モデルが変更された場合でも、フローパターンがより多く観測/分析されるにつれて、時間の経過とともに変化します)。同等以上の優先順位の更新により、低い優先順位の更新を上書きできます(既存のフローのクライアントサーバーも切り替わります)。言い換えれば、「フローの存続期間中」のマーキングの粘着性は、度合いモデルベースのマーキングにのみ適用されます。

Cisco Secure Workload は、次のフロー分析の忠実度モードをサポートしています。

詳細モード:詳細モードでは、エージェントによって確認されたすべてのフローと詳細な統計情報がキャプチャされます。キャプチャされる統計には、パケット数とバイト数、TCP フラグ、接続統計、ネットワーク遅延、SRTT などがあります。このタイプのレポートは多くの場合望ましいものですが、データをレポートして処理するための計算負荷が大きくなります。さらに、プライマリのユースケースがセグメンテーションの場合、厳密な要件ではない場合があります。

カンバセーションモード:カンバセーションモードは、従来の詳細モードよりも軽量な代替モードになります。カンバセーションモードのエージェントは、クライアントとサーバーを正確に分類できる場合はフローではなくカンバセーションをレポートすることを目指します。これは、TCP、UDP、および ICMP フローに適用されます。

詳細モードでは、TCP/UDP フローの場合、5 タプルフロー(送信元と宛先の IP、送信元と宛先のポート、およびプロトコル)をレポートします。カンバセーションモードでは、送信元ポートは(新しく接続されるたびに変更される)エフェメラルポートであるため、エージェントは送信元ポートを省略し、4 タプルフローにします。

(注) |

4 タプルとしてのフローの検出は、クライアントサーバー検出アルゴリズムにも依存しています。このアルゴリズムは、サーバー/宛先ポートがウェルノウンポート(0 ~ 1023)であることに依存しているため、 |

ウェルノウンサーバー/宛先ポートを使用しないカスタムアプリケーションを使用している場合は、OpenAPI インターフェイスを使用してウェルノウンサーバーポートにアクセスできます。これらの設定は過去のフローには適用されず、その時点以降のフローのマーキングにのみ影響します。サーバーポートを最適化するには、「Client Server Configuration」を参照してください。

カンバセーションモードのエージェントレポートには、削減された情報、省略されたフィールドの完全なリストが含まれます。

[TCP/UDP送信元ポート(エフェメラルポート)(TCP/UDP source port (ephemeral ports))]

[順方向/逆方向TCPボトルネック(Fwd/Rev TCP bottleneck)]

[TCPハンドシェイクバケット(TCP handshake bucket)]

[SRTT(マイクロ秒)(SRTT(µs))]

[順方向/逆方向パケットの再送信(Fwd/Rev Packet retransmissions)]

[SRTT使用可能(SRTT Available)]

[順方向/逆方向輻輳ウィンドウの削減(Fwd/Rev Congestion Window Reduced)]

[変更された順方向/逆方向MSS(Fwd/Rev MSS Changed)]

[順方向/逆方向TCP受信Window Zero(Fwd/Rev TCP Rcv Window Zero?)] [順方向/逆方向バーストインジケータ(Fwd/Rev Burst Indicator)]

[順方向/逆方向最大バーストサイズ(KB)(Fwd/Rev Max Burst Size (KB))]

カンバセーションモードを有効にするには、「ソフトウェアエージェントの設定」の「フローの可視性設定」セクションを参照してください。

(注) |

エージェントをカンバセーションモードでレポートするように変更することで得られる確実な利点は、TCP フローのパーセンテージ、既定のサービスポートでリッスンするサービスの数、エージェントのメモリ制限など、複数の要因によって異なる場合があります。 |

(注) |

一部のエージェントのカンバセーションモードをオンにすると、フロー検索ページの観測結果にカンバセーションとフローが混在する場合があります。 |

プロキシは、クライアントマシンとインターネットの間に配置されたサーバーとして機能し、インターネットへの直接クライアントアクセスを制御および制限します。クライアントがインターネットサービスにアクセスする場合、クライアントは、代わりに Web サーバーとの TCP 接続を開始するようにプロキシサーバーに指示します。接続が正常に確立されると、ステータスとともに HTTP レスポンスがプロキシからクライアントに送信されます。その後、クライアントは確立された TCP 接続を介して対話するため、Web サービスと直接通信しているように見えます。プロキシはブリッジとして機能し、2 つの TCP 接続間でのデータ送信を容易にします。

CSW エージェントがインストールされているアプリケーションをホストするワークロードが、インターネットサービスのリクエストを開始します。最初に、代わって通信チャネルを作成するようにプロキシに指示します。インターネットサービスとの対話は、プロキシへの確立された接続を介して行われます。CSW エージェントは、ワークロードとプロキシサーバー間のフローのみをキャプチャします。このフローの実際の接続先は、現在の CSW エージェント設定では不明のままです。

エージェントは、現在の PCAP フィルタ処理を使用してすべての発信 TCP パケットを分析し、ペイロード内の「CONNECT」 HTTP 動詞をスキャンします。このプロセスにより、エージェントはフロー内のプロキシリクエストをキャプチャできます。フローをコレクタにエクスポートすると、エージェントによって、識別されたプロキシフローごとに有効なフローが生成されます。これは、related_key フィールドを使用し、5 タプル情報を組み込んで、プロキシとプロキシされたフロー間の接続を確立します。

(注) |

プロキシされたフローの可視性は、デフォルトで有効になっています。この機能を無効化にするには、enable_proxy_flows_visibility: 0 をセンサー設定ファイルに追加します。 |

前提条件

[フロー分析の忠実度(Flow Analysis Fidelity)] を [詳細(Detailed)] モードに設定します。

(注) |

|

手順

ナビゲーションメニューから、 の順に選択します。

[トラフィック(Traffic)] ページでは、フローコーパスの迅速なフィルタリングと詳細な調査が容易になります。

[展開(Expand)] アイコンをクリックして、フローの詳細を表示します。

バージョン 3.9 以降のエージェントは、プロキシされたフローの接続先をキャプチャできます。[Investigate] > [トラフィック(Traffic)] ページでは、次の 2 つの異なるフローを確認できます。

[プロキシフロー(Proxy Flow)]:ワークロードからプロキシに送信されます。

[プロキシされたフロー(Proxied Flow)]:ワークロードからリモートの完全修飾ドメイン名(FQDN)または IP アドレスへの効果的なトンネリングされたフローを表します。

これらのフローは相互接続され、[関連(Related)] として指定されます。固有の考慮事項は次のとおりです。

プロキシへのリクエストがリモート FQDN に送信される場合、有効なフローのプロバイダーアドレスは [不明(Unknown)] としてマークされますが、プロバイダードメイン名は FQDN に設定されます。

プロキシへのリクエストがリモート IP アドレス宛ての場合、プロバイダーアドレスはその特定のアドレスですが、プロバイダードメイン名は空のままになります。

Cisco Secure Workload 脅威インテリジェンス データ パックは、既知の悪意のある IPv4 アドレスで 24 時間ごとに更新されます。コンシューマまたはプロバイダから発信されたトラフィックは、これらの悪意のある IPv4 アドレスに対して分析されます。この分析は、[フロー検索(Flow Search)] ページで、これらの悪意のある IPv4 アドレスに接続しているワークロードを識別するために役立ちます。既知の悪意のある IPv4 アドレスに接続するフローをフィルタ処理するには、以下のクエリを使用します。

Malicious? = true、Provider Malicious? = true、または Consumer Malicious? = true