ウィザードのツアー

Secure Workload へようこそ。ラベルの割り当てとワークロードのグループ化は、Secure Workload の機能に不可欠です。Secure Workload では、オンボーディングは使いやすいガイド付きアプローチで、環境内でアプリケーションを安全にセットアップして展開するのに役立ちます。ネットワークをセグメント化することで、ビジネスに必要なトラフィックのみを許可し、他のすべての通信をブロックすることができます。

開始するには、ナビゲーションメニューで [概要(Overview)] を選択して、[クイックスタート(Quick Start)] ウィザードに移動します。ウィザードでは通常、Secure Workload でネットワーク上のトラフィックを制御するセグメンテーションポリシーの作成を開始するための準備をし、それぞれが特定のセキュリティ側面に焦点を当てた一連のステップを提示し、ユーザーが情報に基づいて選択を行い、ワークロードを安全に設定できるようにします。

次のユーザーロールがこのウィザードにアクセスできます。

-

サイト管理者:ユーザー、エージェントなどを管理する機能を提供します。サイト管理者は、すべての機能とデータを表示および編集できます。少なくとも 1 人のサイト管理者が必要です。

-

カスタマーサポート:クラスタメンテナンス機能へのアクセスを提供します。サイト管理者と同じアクセス権が付与されますが、ユーザーは変更できません。通常は、テクニカルサポートまたはアドバンスドサービスのロールです。

-

範囲所有者:ワークロードの範囲を管理および定義し、ポリシーの遵守を確認し、指定された範囲内でワークロードセキュリティを監視します。

各ロールと責任の詳細については、Cisco Secure Workload ユーザーガイド [英語] を参照してください。

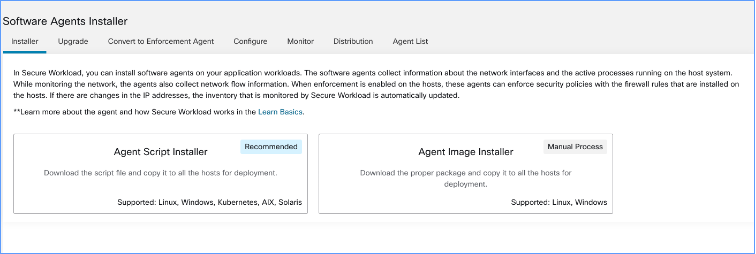

ソフトウェアエージェントのインストール

Cisco Secure Workload は、仮想マシン、ベアメタルサーバー、コンテナ、Windows サーバー、Windows デスクトップ、Linux サーバー、Kubernetes、AIX、Solaris システムなど、さまざまな環境におけるさまざまなタイプのソフトウェアエージェントをサポートしています。これらのエージェントは、優れた可視性と適用機能を提供します。エージェントインストーラは Cisco Secure Workload から直接ダウンロードでき、インストール、アップグレード、およびモニタリング機能をサポートしています。詳細については、『Cisco Secure Workload ドキュメント』を参照してください。

アプリケーションのワークロードにソフトウェアエージェントをインストールできます。ソフトウェアエージェントによって、ネットワーク インターフェイスや、ホストシステムで実行されているアクティブなプロセスに関する情報を収集します。

ソフトウェアエージェントをインストールするには、次の 2 つの方法があります。

-

エージェント スクリプト インストーラ:この方法を使用して、ソフトウェアエージェントのインストール時に、インストール、追跡、および問題のトラブルシューティングを実行します。サポートされているプラットフォームは、Linux、Windows、Kubernetes、AIX、および Solaris です。

-

エージェント イメージ インストーラ:ソフトウェアエージェントのイメージをダウンロードして、プラットフォームに固有のバージョンとソフトウェアエージェントのタイプをインストールします。Linux および Windows プラットフォームがサポートされています。

オンボーディングウィザードでは、選択したインストーラ方式に基づいてエージェントをインストールするプロセスを、順を追って説明します。ソフトウェアエージェントのインストールの詳細については、Cisco Secure Workload UI の手順および『Secure Workload User Guide』を参照してください。

ワークロードのグループとラベル

組織がワークロードのグループにラベルを割り当てて、範囲を作成します。階層型範囲ツリーは、ワークロードをより小さなグループに分割するのに役立ちます。またスコープツリーの最下位のブランチは、個々のアプリケーションのために確保されます。

範囲ツリーから親範囲を選択して、新しい範囲を作成します。これには、親範囲のメンバーのサブセットが含まれます。

このウィンドウでは、ワークロードを階層構造のグループに整理します。ネットワークを階層グループに分割すると、より柔軟でスケーラブルなポリシーの検出と定義が可能になります。

ウィザードは、ワークロードにラベルを適用するのに役立ちます。ラベルは、ワークロードまたはエンドポイントを説明する主要なパラメータであり、キーと値のペアとして表されます。これらのラベルは範囲にグループ化され、ワークロードは関連付けられたラベルに基づいて各範囲に自動的にグループ化されます。この範囲に基づいて、セグメンテーションポリシーを定義できます。

ツリーの各ブロックまたは範囲にカーソルを合わせると、含まれるワークロードまたはホストのタイプに関する詳細情報が表示されます。

(注) |

[範囲とラベルの利用開始(Get Started with Scopes and Labels)] ウィンドウでは、[組織(Organization)]、[インフラストラクチャ(Infrastructure)]、[環境(Environment)]、[アプリケーション(Application)] がキーであり、各キーの横にある灰色のボックスに表示されたテキストが値です。 たとえば、[アプリケーション1(Application 1)] に属するすべてのワークロードは、次のラベルのセットによって定義されます。

|

ラベルと範囲ツリーの機能

ラベルは Cisco Secure Workload の機能を促進し、ラベルから作成された範囲ツリーはネットワークの単なるサマリーではありません。ラベルを使用する利点は次のとおりです。

-

ラベルによってポリシーを瞬時に理解できます。例:

"Deny all traffic from Pre-Production to Production"ラベルがない同じポリシーとの比較は、次のようになります。

"Deny all traffic from 172.16.0.0/12 to 192.168.0.0/16" -

ラベルに基づくポリシーは、ラベル付きのワークロードがインベントリに追加(または削除)されると、自動的に適用(または適用を停止)します。時間の経過とともに、ラベルに基づいたこれらの動的グループ化により、展開を維持するために必要な労力が大幅に削減されます。

-

ワークロードは、ラベルに基づいて範囲にグループ化されます。これらのグループ化により、関連するワークロードにポリシーを容易に適用できます。たとえば、生産前範囲内のすべてのアプリケーションにポリシーを容易に適用できます。

-

ポリシーが単一の範囲で作成されると、ツリー内の子孫範囲のすべてのワークロードにポリシーを自動的に適用できるため、管理する必要のあるポリシーの数を最小限に抑えることができます。

たとえば、ポリシーを広く(組織内のすべてのワークロードに)または狭く(特定のアプリケーションの一部であるワークロードにのみ)、あるいはその中間の任意のレベル(データセンター内のすべてのワークロードなど)に対して容易に定義して適用できます。

-

各範囲の責任をさまざまな管理者に割り当て、ネットワークにより精通している人々にポリシー管理を委任できます。

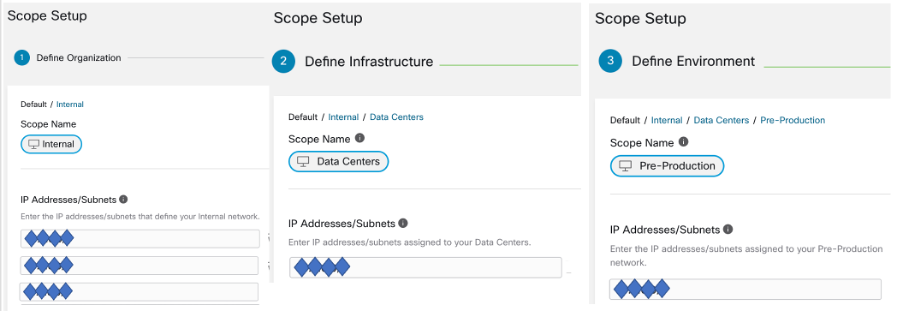

組織階層の構築

階層または範囲ツリーの構築を開始します。これには、アセットの特定と分類、範囲の決定、ロールと責任の定義、範囲ツリーのブランチを作成するためのポリシーと手順の作成が含まれます。

ウィザードの指示に従って、範囲ツリーのブランチを作成します。青色で囲まれた各範囲の IP アドレスまたはサブネットを入力すると、範囲ツリーに基づいてラベルが自動的に適用されます。

前提条件:

-

実稼働前環境、データセンター、および内部ネットワークに関連付けられている IP アドレスまたはサブネットを収集します。

-

できるだけ多くの IP アドレスまたはサブネットを収集します。後で IP アドレスまたはサブネットを追加できます。

-

ツリーを構築するときに、ツリー内の他の範囲(灰色のブロック)に IP アドレスまたはサブネットを追加できます。

範囲ツリーを作成するには、次のタスクを実行します。

内部範囲の定義

内部範囲には、パブリックおよびプライベート IP アドレスを含む、組織の内部ネットワークを定義するすべての IP アドレスが含まれます。

ウィザードは、ツリーブランチの各範囲に IP アドレスを追加する手順を案内します。アドレスを追加すると、ウィザードは各アドレスにその範囲を定義するラベルを割り当てます。

Organization=Internalデフォルトでは、ウィザードは、RFC 1918 で定義されているように、プライベート インターネット アドレス空間の IP アドレスを追加します。

(注) |

すべての IP アドレスを一度に入力する必要はありませんが、選択したアプリケーションに関連付けられている IP アドレスを含める必要があります。残りの IP アドレスは後で追加できます。 |

データセンターの範囲の定義

この範囲には、オンプレミスデータセンターを定義する IP アドレスが含まれます。内部ネットワークを定義する IP アドレス/サブネットを入力します。

(注) |

範囲名は短く、意味のあるものにする必要があります。 |

このウィンドウで、組織用として指定した IP アドレスを入力します。これらのアドレスは、内部ネットワークのアドレスのサブセットにする必要があります。複数のデータセンターがある場合は、それらすべてをこの範囲に含めて、単一のポリシーセットを定義できるようにします。

(注) |

アドレスは、後の段階でいつでも追加できます。たとえば、ウィザードは各 IP アドレスに次のラベルを割り当てます。 |

生産前範囲の定義

この範囲には、開発、ラボ、テスト、またはステージングシステムなどの非生産アプリケーションおよびホストの IP アドレスが含まれます。

(注) |

実際のビジネスを遂行するために使用するアプリケーションのアドレスは含めないでください。これは、後で定義する生産範囲の一部になります。 |

このウィンドウで入力する IP アドレスはデータセンター用に入力したアドレスのサブセットとし、これにも選択したアプリケーションのアドレスが含まれている必要があります。理想としては、選択したアプリケーションの一部ではない生産前アドレスも含める必要があります。

(注) |

アドレスは、後の段階でいつでも追加できます。 |

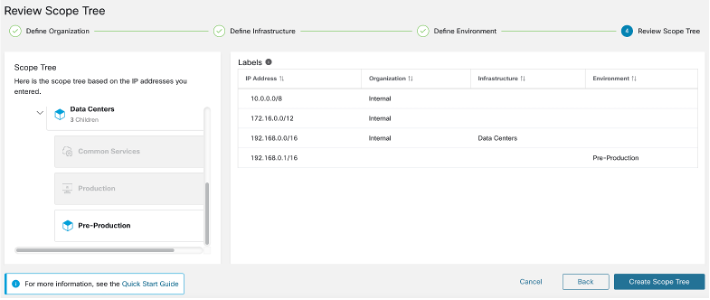

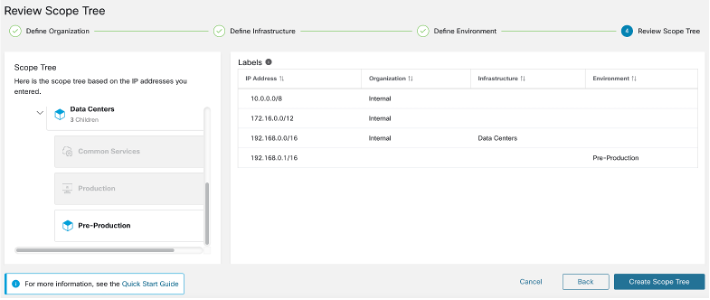

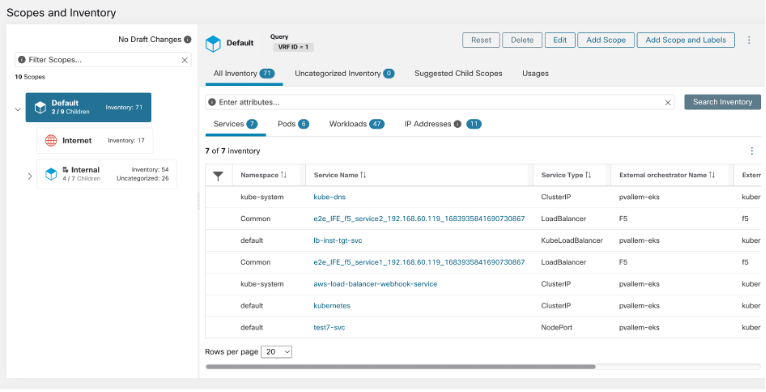

範囲ツリー、範囲、およびラベルの確認

範囲ツリーの作成を開始する前に、左側のウィンドウに表示される階層を確認します。ルート範囲には、設定済みのすべての IP アドレスとサブネットに対して自動的に作成されたラベルが表示されます。プロセスの後の段階で、アプリケーションがこの範囲ツリーに追加されます。

ブランチを展開したり折りたたんだりできるほか、下にスクロールして特定の範囲を選択することもできます。右側のペインには、特定の範囲のワークロードに割り当てられた IP アドレスとラベルが表示されます。このウィンドウでは、この範囲にアプリケーションを追加する前に、範囲ツリーを確認および変更できます。

(注) |

ウィザードを終了した後にこの情報を表示するには、ナビゲーションメニューからを選択します。 |

範囲ツリーの確認

範囲ツリーの作成を開始する前に、範囲階層を確認する必要があります。ルート範囲には、設定済みのすべての IP アドレスとサブネットに対して自動的に作成されたラベルが表示されます。プロセスの後の段階で、アプリケーションがこの範囲ツリーに追加されます。

ブランチを展開したり折りたたんだりできるほか、下にスクロールして特定の範囲を選択することもできます。右側のペインには、特定の範囲のワークロードに割り当てられた IP アドレスとラベルが表示されます。このウィンドウでは、範囲にアプリケーションを追加する前に、範囲ツリーを確認および変更できます。

(注) |

ウィザードを終了した後にこの情報を表示するには、ナビゲーションウィンドウから [整理(Organize)] > [範囲とインベントリ(Scopes and Inventory)] を選択します。 |

範囲ツリーの作成

範囲ツリーを確認したら、範囲ツリーを作成します。

範囲ツリーの詳細については、『Secure Workload User Guide』の「Scopes and Inventory」セクションを参照してください。

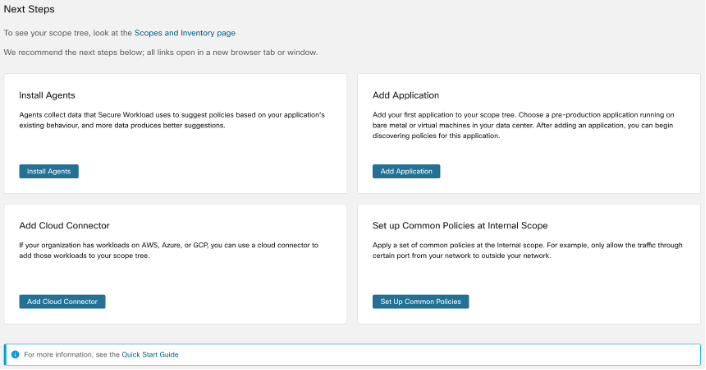

次のステップ

エージェントのインストール

選択したアプリケーションに関連付けられたワークロードに、Cisco Secure Workload エージェントをインストールします。エージェントが収集したデータは、ネットワーク上の既存のトラフィックに基づいて推奨されるポリシーを生成するために使用されます。データが多いほど、より正確なポリシーが生成されます。詳細については、『Cisco Secure Workload ユーザーガイド』の「ソフトウェアエージェント」セクションを参照してください。

アプリケーションの追加

最初のアプリケーションを範囲ツリーに追加します。データセンターのベアメタルまたは仮想マシンで実行されている、実稼働前のアプリケーションを選択します。アプリケーションを追加したら、このアプリケーションに対応するポリシーの作成を開始できます。詳細については、『Cisco Secure Workload ユーザーガイド』の「範囲とインベントリ」セクションを参照してください。

内部範囲での共通ポリシーの設定

内部範囲で一連の共通ポリシーを適用します。たとえば、ネットワークからネットワーク外部への特定のポートを通過するトラフィックのみを許可します。

ユーザーは、クラスタ、インベントリフィルタ、および範囲を使用してポリシーを手動で定義することも、自動ポリシー検出を使用してフローデータから検出し、生成することもできます。

エージェントをインストールし、トラフィックフローデータが蓄積されるまで少なくとも数時間待った後、Cisco Secure Workload を有効にしてそのトラフィックに基づいたポリシーを検出できます。詳細については、『Secure Workload User Guide』の「Automatically Discover Policies」セクションを参照してください。

これらのポリシーを内部(または内部またはルート)範囲で適用すると、ポリシーを効果的に確認できます。

クラウドコネクタの追加

組織に AWS、Azure、または GCP のワークロードがある場合は、クラウドコネクタを使用してワークロードを範囲ツリーに追加します。詳細については、『Secure Workload User Guide』の「Cloud Connectors」セクションを参照してください。

)をクリックしてください。

)をクリックしてください。

フィードバック

フィードバック