レポートダッシュボード

[レポートダッシュボード(Reporting Dashboard)] には、重要なワークフローステータス、トラブルシューティング機能、およびレポート作成機能が視覚的に表示されます。ナビゲーションウィンドウから、 の順に選択してダッシュボードにアクセスします。

以下の項では、レポートの概要と、レポートのスケジュール設定と電子メール送信の方法について説明します。

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

この章では、Cisco Secure Workload の [レポートダッシュボード(Reporting Dashboard)] の概要について説明します。このダッシュボードは、エグゼクティブ、ネットワーク管理者、およびセキュリティアナリストによる重要なワークフローのモニタリングやレポート生成を支援するように設計されています。

この章では、レポートの生成方法(日次や週次でレポートをダウンロード、電子メール送信、またはスケジュールするオプションを含む)について説明します。また、電子メールのスケジューリングを成功させるために Simple Mail Transfer Protocol(SMTP)サーバーを構成することの重要性を強調しています。[レポートダッシュボード(Reporting Dashboard)] は、Cisco Secure Workload 内のセキュリティを監視および管理するための重要なツールです。効果的なレポートのスケジューリングと生成は、セキュリティメトリックとコンプライアンスの監視を維持するために不可欠です。

注目 |

最近の GUI の更新により、ユーザーガイドで使用されているイメージやスクリーンショットの一部に、製品の現在の設計が完全に反映されていない可能性があります。最も正確に視覚的に参照するには、このガイドを最新バージョンのソフトウェアと組み合わせて使用することを推奨します。 |

[レポートダッシュボード(Reporting Dashboard)] には、重要なワークフローステータス、トラブルシューティング機能、およびレポート作成機能が視覚的に表示されます。ナビゲーションウィンドウから、 の順に選択してダッシュボードにアクセスします。

以下の項では、レポートの概要と、レポートのスケジュール設定と電子メール送信の方法について説明します。

以下の各項では、ネットワークフロー情報、セキュリティポリシー、システムパフォーマンス、およびセキュリティ脅威に関するリアルタイムのインサイトの概要について説明します。セキュリティアナリストとネットワーク管理者は、情報に基づいた意思決定を行い、データリソースを保護するための対策を実行できます。

概要セクションには、ネットワークフロー情報、セキュリティポリシー、システムパフォーマンス、およびセキュリティ脅威に関するリアルタイムのインサイトが表示されるため、セキュリティアナリストとネットワーク管理者は、情報に基づいた意思決定を行い、データリソースを保護するための対策を実行できます。

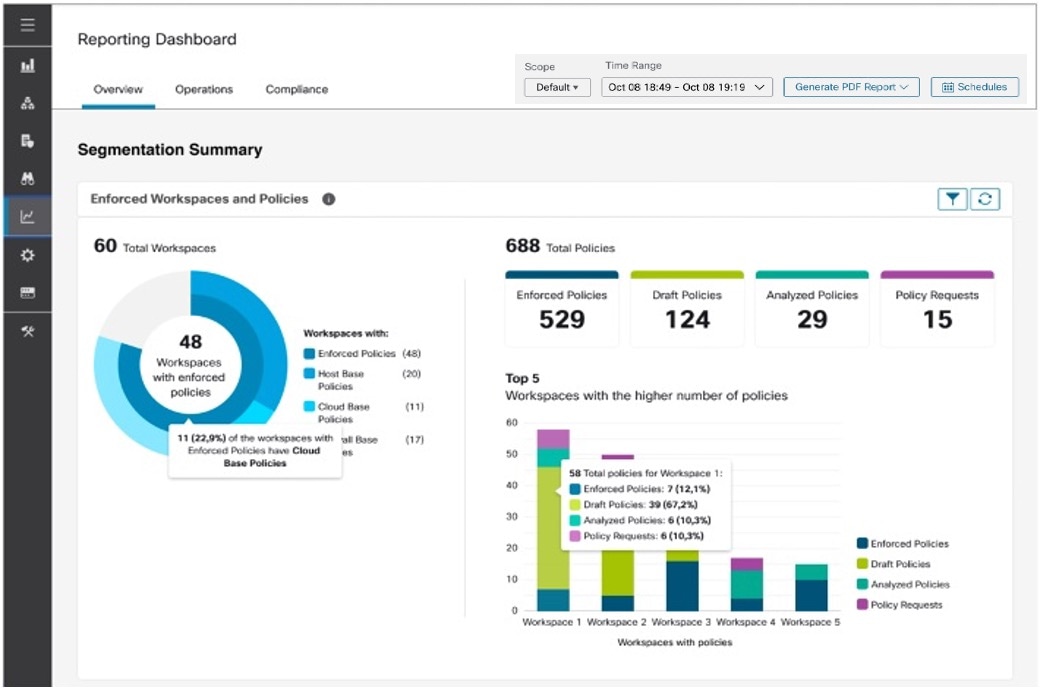

ワークスペースは、クラスタ内のポリシーと適用を検出、適用、および管理するための構成要素です。ユーザーは、適切な範囲を選択してセグメンテーションのメンバーシップを定義できます。

セグメンテーションの概要では、各ワークスペースの設定の詳細、ワークスペース内の特定の範囲、またはその範囲に関連付けられているワークスペースのポリシーの定義、分析、適用など、すべてのポリシー関連のアクティビティがキャプチャされます。

次のグラフは、ワークスペースに関連付けられているさまざまなポリシーの概要を示しています。

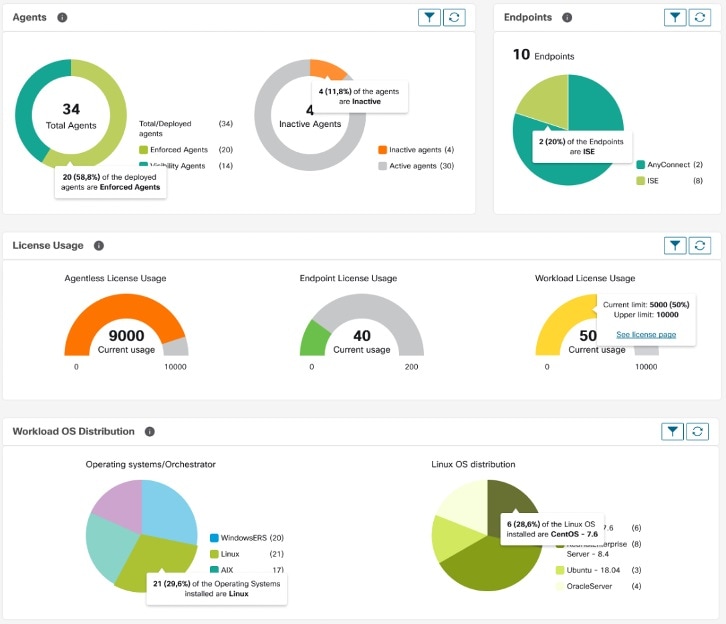

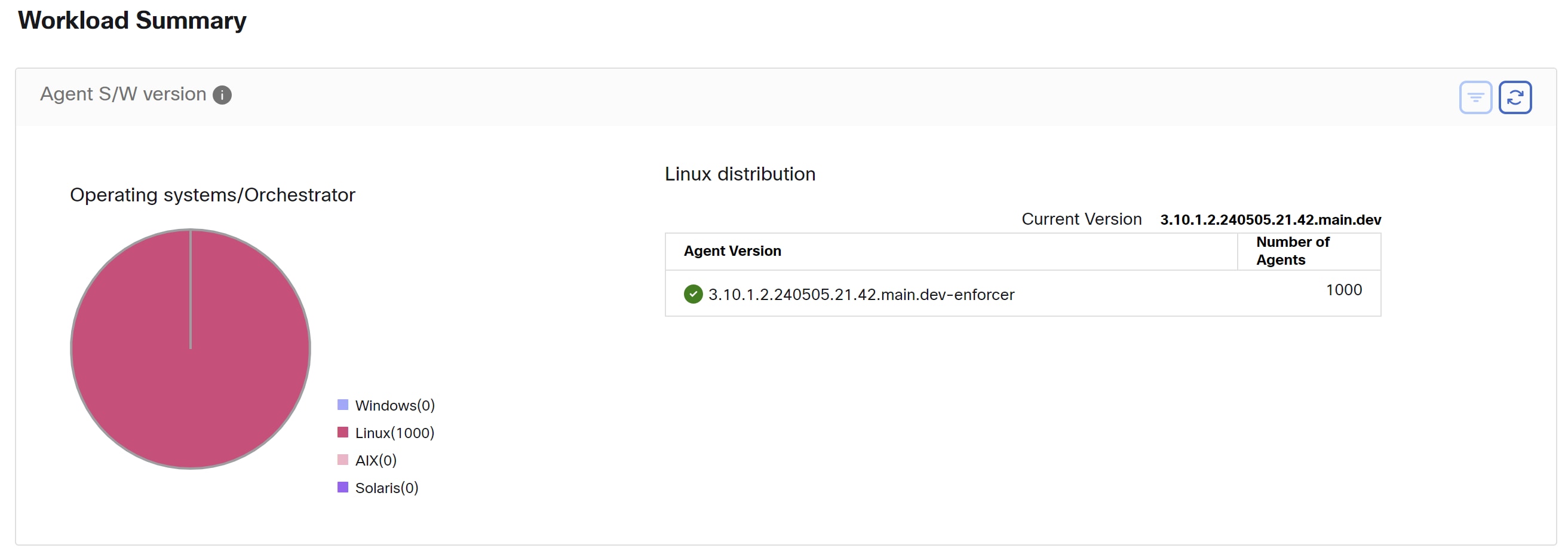

ワークロードの概要には、インフラストラクチャ内の 1 つ以上のサーバーとエンドポイントに展開されているエージェントに関する次の詳細が表示されます。

エージェントがモニターおよび収集するネットワークフロー情報

インストールされているホストのファイアウォールルールを使用して、エージェントが適用するセキュリティポリシー。

エージェントが伝達するワークロードのステータス。

エージェントが受信するセキュリティポリシーの更新。

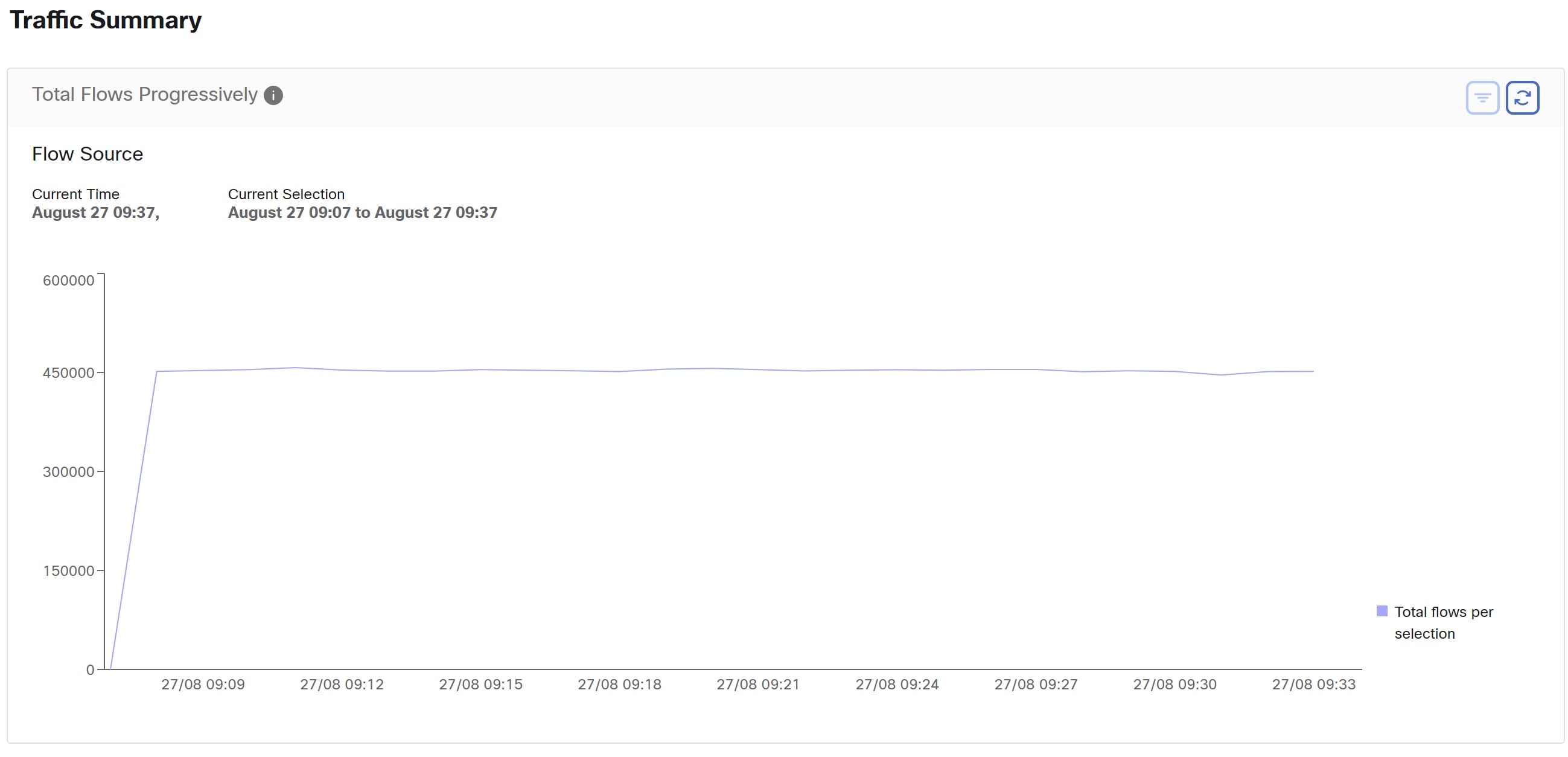

トラフィックの概要では、各フローのフロー観測がキャプチャされます。フローソースの各観測で、フローのパケット数、バイト数、およびその他のメトリックが追跡されます。

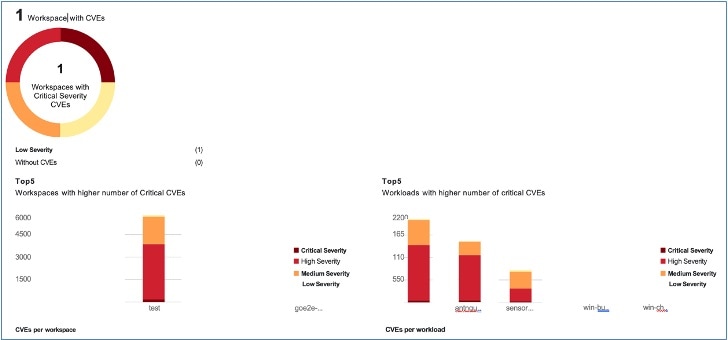

セキュリティの概要には、脅威インテリジェンスのステータス(脅威インテリジェンスのステータスの更新を最後に受信した時刻が表示されます)、CVE の数、およびフォレンジックイベントの分布が表示されます。

ワークロードの概要には、ネットワーク内の 1 つ以上のサーバーとエンドポイントに展開されているエージェントの合計数が表示されます。エージェントは、ネットワークフロー情報をモニターおよび収集し、インストールされたホストにファイアウォールルールを使用してセキュリティポリシーを適用し、ワークロードのステータスを伝達し、セキュリティポリシーの更新を受信します。

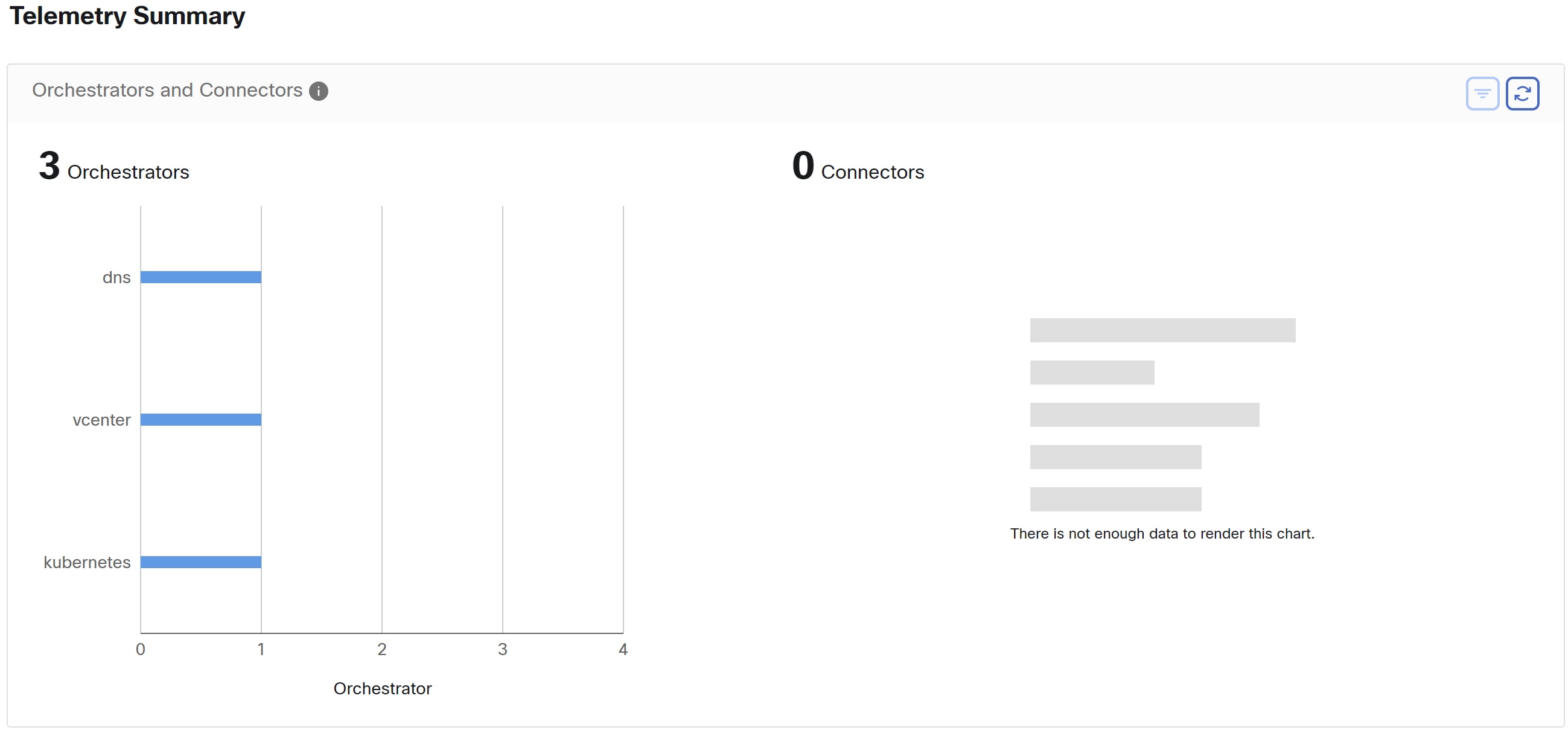

仮想アプライアンスに展開された多くのコネクタは、ネットワーク内のさまざまなポイントからテレメトリを収集します。それらのコネクタは、アプライアンスの特定のポートでリッスンする必要があります。特定のセキュリティグループのフローログを設定している場合、コネクタはフローログを取り込むことができます。また、可視化およびセグメンテーションポリシーの生成にテレメトリデータを使用することもできます。

サイト管理者は [クラスタステータス(Cluster Status)] ページにアクセスできますが、アクションを実行できるのはカスタマーサポートだけです。このページには、Cisco Secure Workload ラック内にあるすべての物理サーバーのステータスが表示されます。

クラスタの処理時間と保持時間は、クラスタ内でデータが保存および処理される期間を指します。具体的な処理時間と保持時間は、ワークロードの要件と組織のポリシーによって異なります。

ワークロードのニーズを満たすために必要なストレージ容量と処理能力に影響を与える可能性があるため、クラスタを設定する際は、処理時間の要件を考慮することが重要です。

保持時間は、データがクラスタ内に保持される時間の長さを指します。一部のワークロードでは規制またはコンプライアンスに関連する目的のためにデータを保持する必要が生じる場合がありますが、他のワークロードでは処理後に削除される場合もあります。ワークロードの保持ポリシーを確立して、データを適切な期間保持し、その後安全に削除して不正アクセスを防ぐことが重要です。

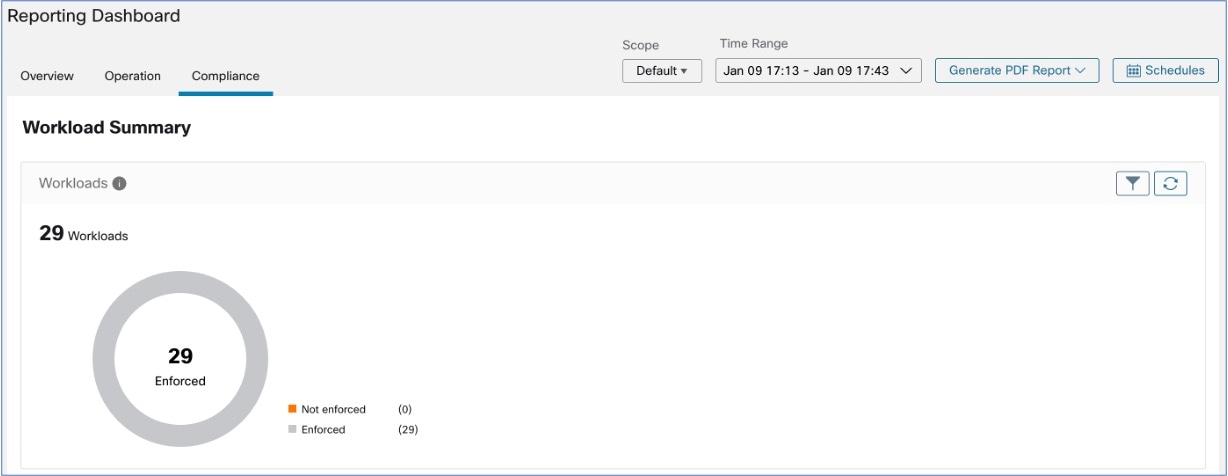

セグメンテーションまたはアプリケーション ワークスペースは、クラスタ内のポリシーと適用を検出、適用、および管理するための構成要素です。セグメンテーションの概要では、導入されている各アプリケーション ワークスペースの設定の詳細がキャプチャされます。詳細には、適用があるワークスペースとないワークスペースの数、有効化または無効化されたポリシーの数、最新のポリシーがあるワークスペースまたは同期されていないワークスペースの数、およびドラフトポリシーがあるワークスペースとないワークスペースの数が含まれています。

ワークロードの概要には、インフラストラクチャ内の 1 つ以上のサーバーとエンドポイントに展開されているエージェントの合計数が表示されます。エージェントは、ネットワークフロー情報をモニターおよび収集し、インストールされたホストにファイアウォールルールを使用してセキュリティポリシーを適用し、ワークロードのステータスを伝達し、セキュリティポリシーの更新を受信します。

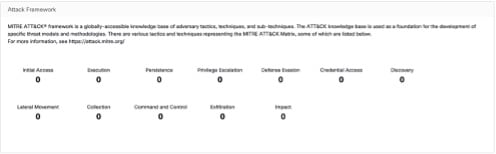

フォレンジックイベントを設定します。設定すると、すべての戦術がその下のルールなし、カウント 0 の状態で表示されます。戦術レベルで選択するには、フォレンジックルールを 1 つ以上選択します。戦術を選択すると、その下にあるすべてのルールが選択されます。デフォルトの MITRE ATT&CK ルールは、MITRE ATT&CK フレームワークからのアラート手法に対して指定されています。

Common Vulnerabilities and Exposures(CVE)のカウントでは、選択した範囲とスコアリングシステム(v2 または v3)に基づいて、選択した範囲内のワークロードの脆弱性(スコア順に並べ替え)が強調表示されます。重大な CVE の数が最も多いワークスペースとワークロードの分布を確認します。

ワークロード上のソフトウェアパッケージは、既知の脆弱性(CVE)に関連付けられている可能性があります。共通脆弱性評価システム(CVSS)は、CVE の影響を評価するために使用されます。CVE には、CVSS v2 および CVSS v3 スコアを設定できます。脆弱性スコアを計算するために、使用可能な場合は CVSS v3 が考慮され、それ以外の場合は CVSS v2 が考慮されます。

ワークロードの脆弱性スコアは、そのワークロードで検出された脆弱なソフトウェアのスコアから導き出されます。ワークロードの脆弱性スコアは CVSS スコアおよびベンダーデータに基づいて計算され、データが欠落しているか不正確な場合、セキュリティ調査チームによって調整されることがあります。最も重大な脆弱性の重大度が高いほど、スコアは低くなります。