スパム対策スキャンの概要

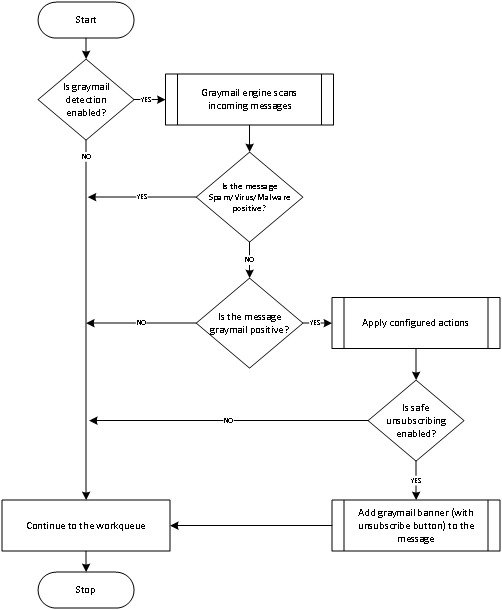

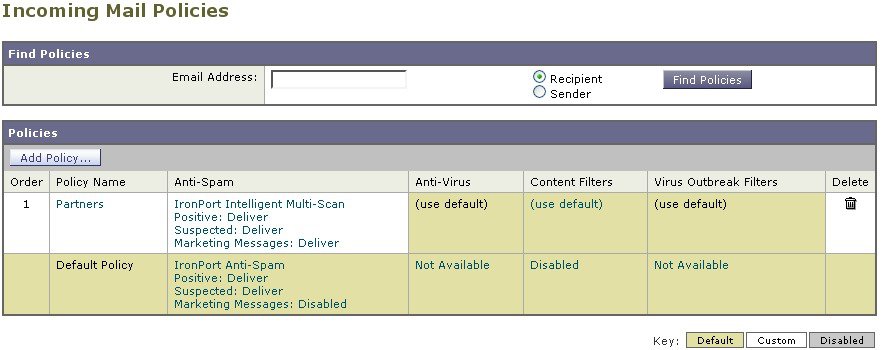

スパム対策プロセスは、設定するメール ポリシーに基づいて着信(および発信)のメールの電子メールをスキャンします。

- 1 つ以上のスキャン エンジンはフィルタ モジュールによってメッセージをスキャンします。

- スキャン エンジンは、各メッセージにスコアを割り当てます。スコアが高いほど、メッセージがスパムである可能性が高くなります。

- スコアに基づいて、各メッセージは次のいずれかに分類されます。

- スパムではない電子メール

- スパムだと疑われる電子メール

- 陽性と判定されたスパム

- 結果に基づいてアクションが実行されます。

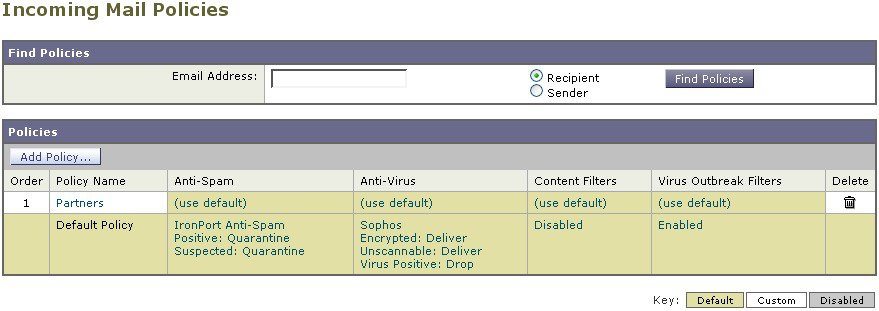

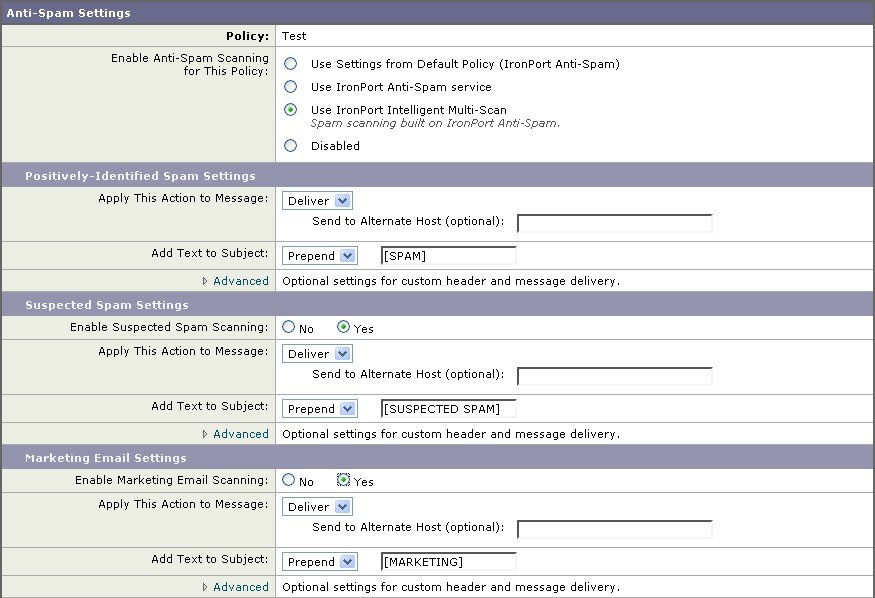

陽性と判定されたスパム、陽性と疑わしいスパム、または不要なマーケティング メッセージとして識別されたメッセージに対して実行されるアクションは、相互に排他的ではありません。ユーザのグループのさまざまな処理ニーズに合わせて、さまざまな着信または発信ポリシーで、これらのアクションの数個またはすべてを、さまざまに組み合わせることができます。同じポリシーで、陽性と判定されたスパムと陽性と疑わしいスパムを別々に扱うことができます。たとえば、陽性と判定されたスパムであるメッセージをドロップする一方で、陽性と疑わしいスパム メッセージを隔離する必要がある場合があります。

各メール ポリシーで、カテゴリの複数のしきい値を指定し、各カテゴリに対して実行するアクションを指定できます。異なるメール ポリシーに異なるユーザを割り当て、各ポリシーに対して異なるスキャン エンジン、スパム定義しきい値、スパム処理アクションを定義できます。

(注) |

スパム対策スキャンの適用方法および適用時期の詳細については、電子メール パイプラインとセキュリティ サービスを参照してください。 |

関連項目

スパム対策ソリューション

電子メールゲートウェイは次のスパム対策ソリューションを提供します。

電子メールゲートウェイの両方のソリューションを認可して有効にできますが、特定のメールポリシーでは 1 つしか使用できません。ユーザのグループごとに異なるスパム対策ソリューションを指定できます。

フィードバック

フィードバック