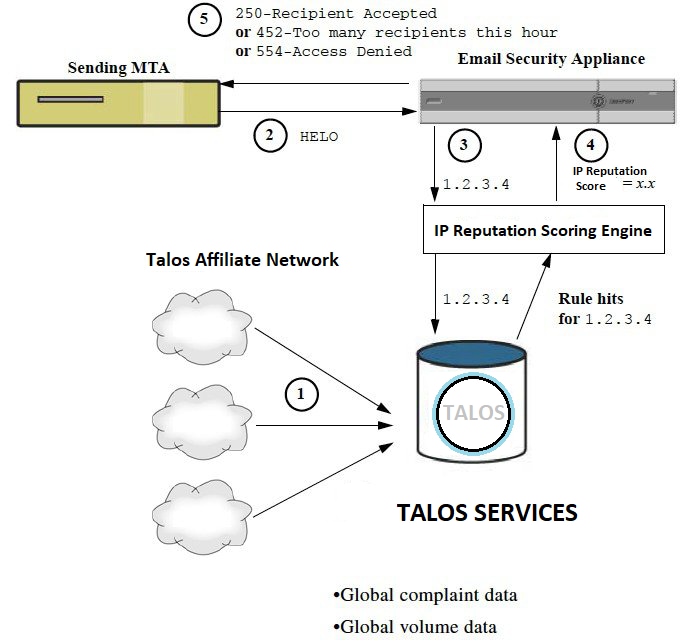

送信者 IP レピュテーション フィルタリングの概要

送信者 IP レピュテーション フィルタリングは、スパム対策の最初のレイヤです。の送信者 IP レピュテーションサービスにより決定される送信者の信頼性に基づいて、電子メールゲートウェイ経由で送信されるメッセージを制御できます。

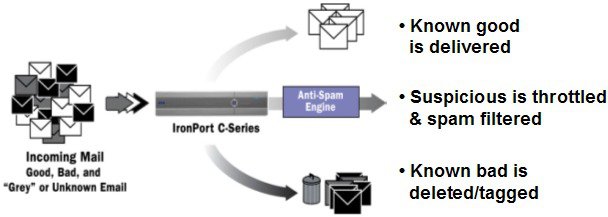

電子メールゲートウェイは、既知または信頼性の高い送信者、つまりお客様やパートナーなどからのメッセージを受け取り、コンテンツスキャンを一切実施しないでエンドユーザに直接配信できます。未知または信頼性の低い送信者からのメッセージは、アンチスパムおよびアンチウイルス スキャンなどのコンテンツ スキャンの対象にできます。また、各送信者から受け入れるメッセージの数をスロットリングすることもできます。信頼性の最も低い電子メール送信者に対しては、設定に基づいて接続を拒否したり、その送信者からのメッセージを送り返したりできます。

(注) |

ファイル レピュテーション フィルタリングは別のサービスです。詳細については、ファイル レピュテーション フィルタリングとファイル分析を参照してください。 |

フィードバック

フィードバック