Auth0 の Security Cloud Sign On との統合

このガイドでは、Auth0 SAML Addon を Security Cloud Sign On と統合する方法について説明します。

始める前に

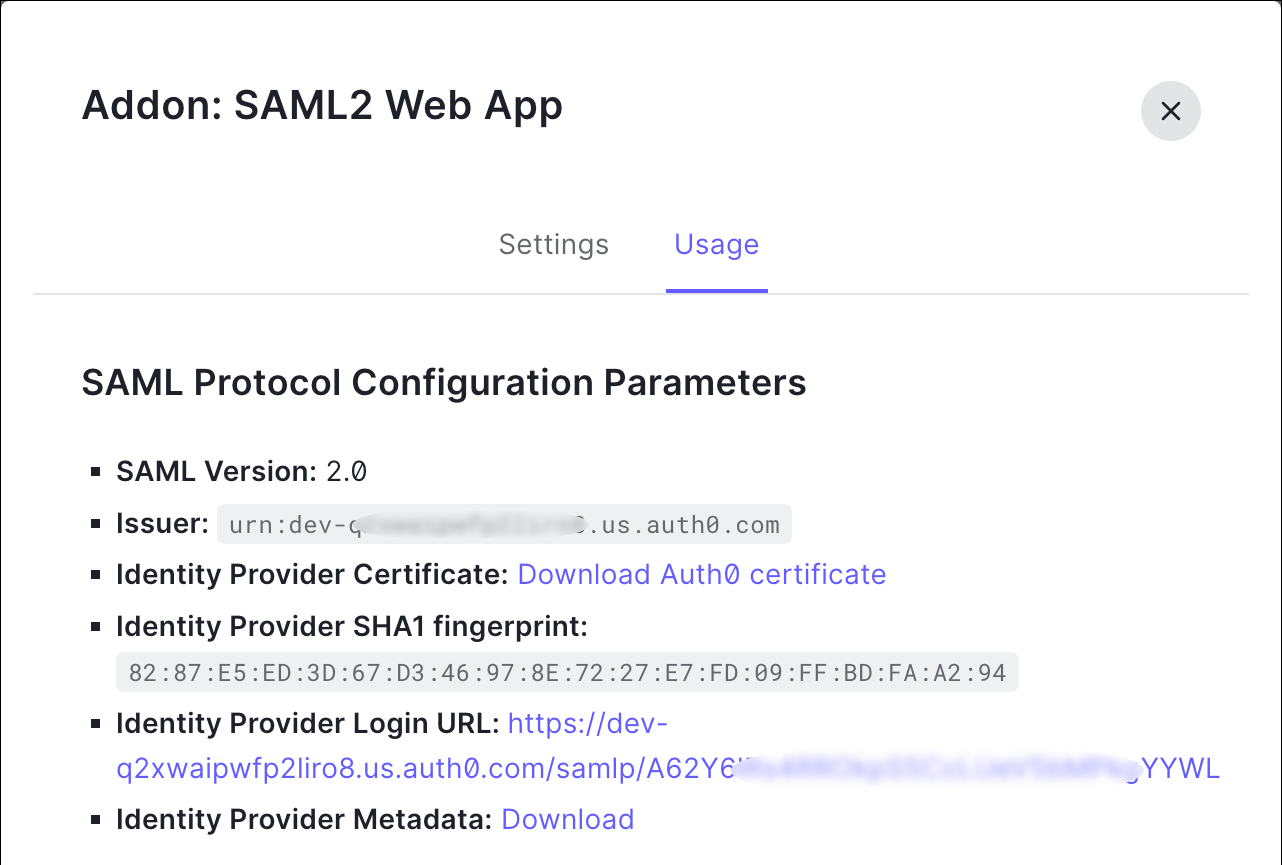

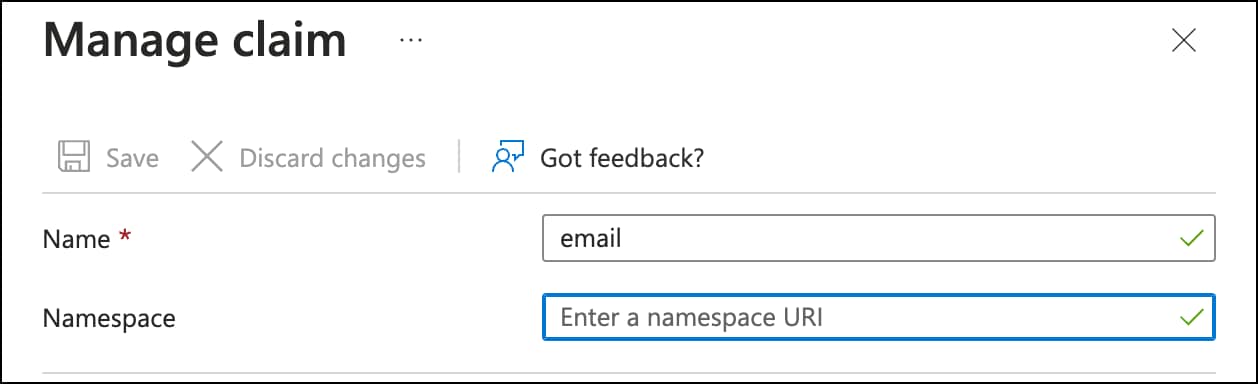

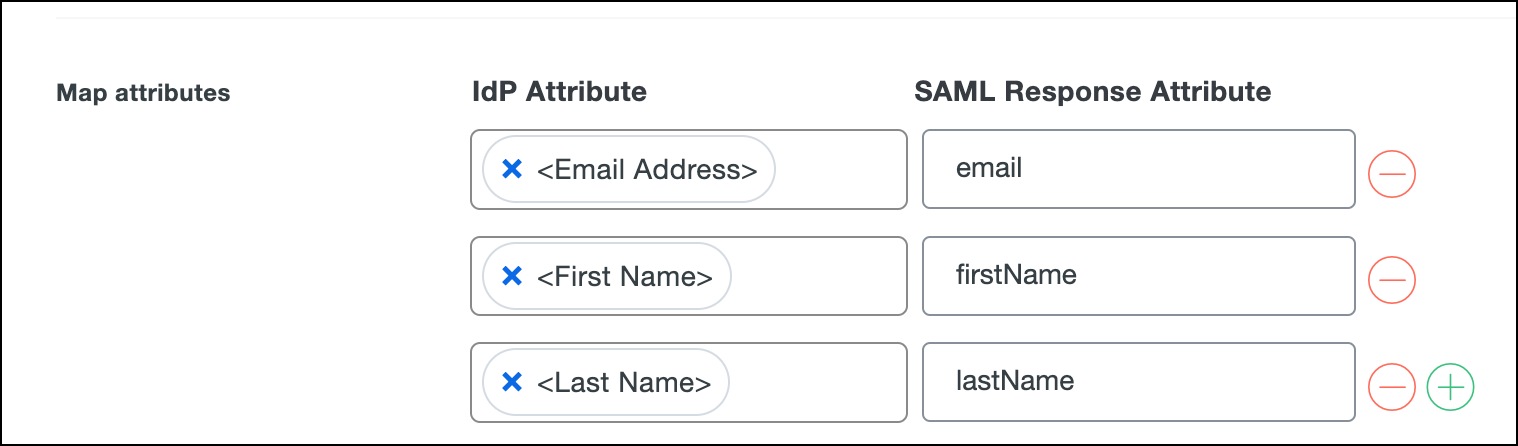

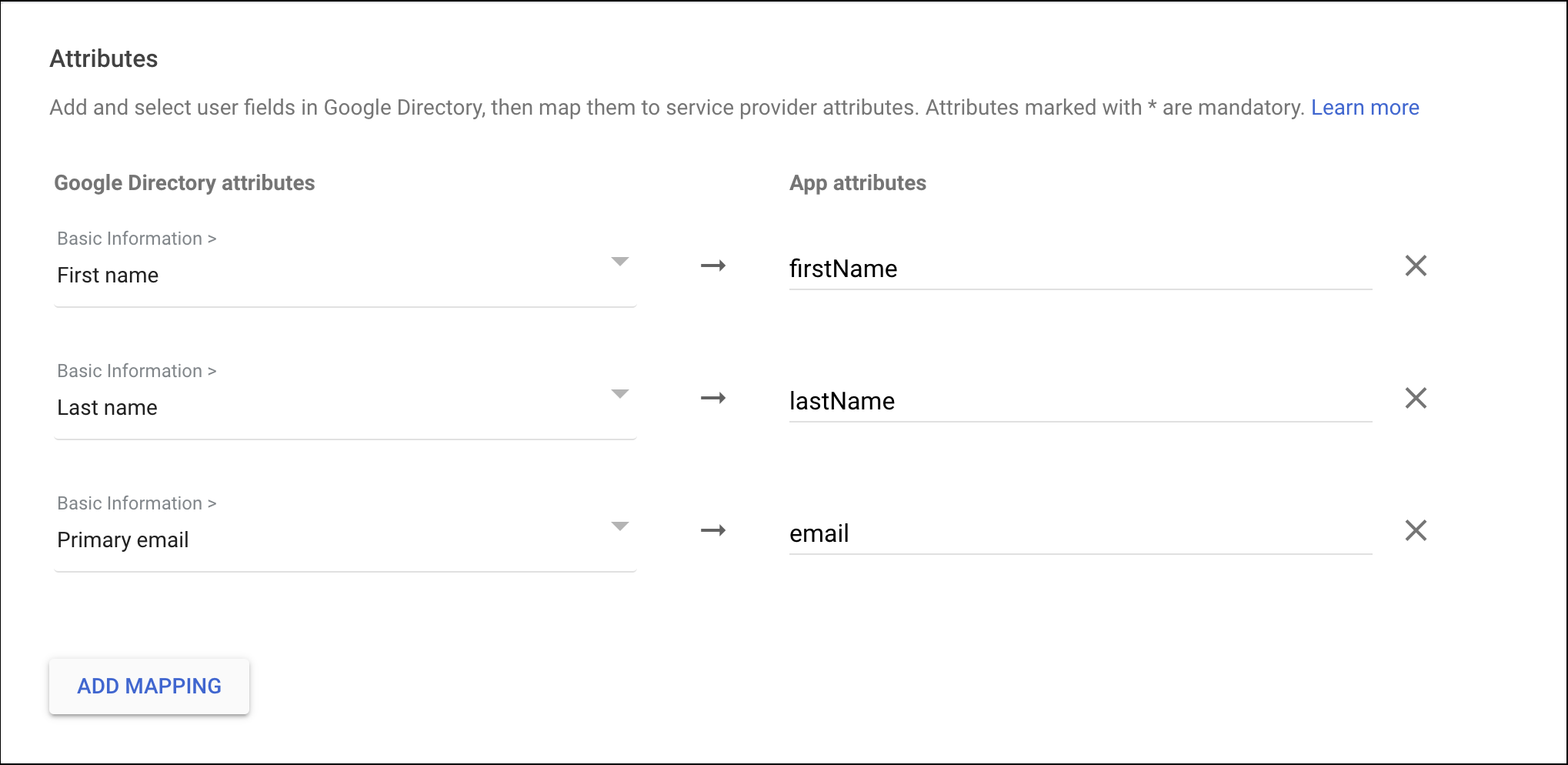

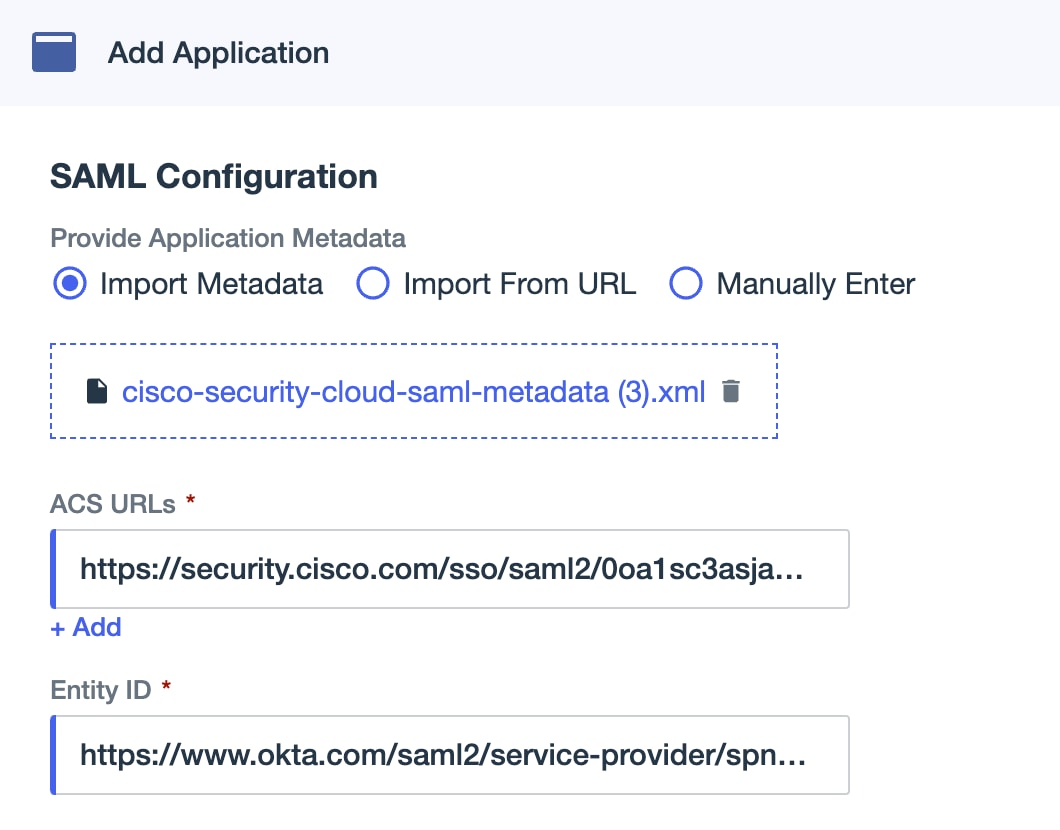

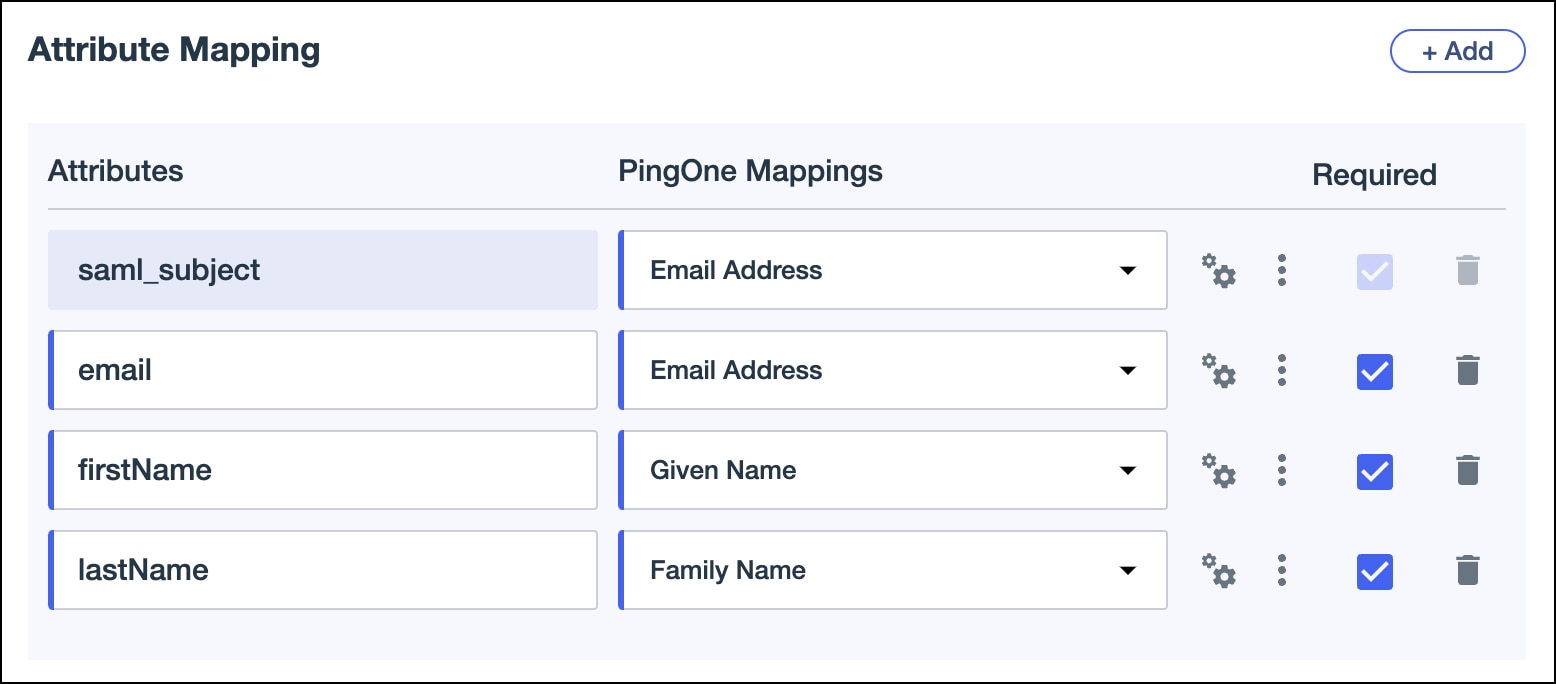

開始する前に、「ID プロバイダー統合ガイド」を読み、プロセス全体を理解してください。これらの手順は、前述のガイドの特に「ステップ 2:ID プロバイダーに Security Cloud SAML メタデータを提供する」および「ステップ 3:IdP から Security Cloud に SAML メタデータを提供する」について、Auth0 SAML 統合に固有の詳細を補足します。

手順

|

ステップ 1 |

Auth0 と統合する エンタープライズ で Security Provisioning and Administration にサインインします。

|

|

ステップ 2 |

新しいブラウザタブで、管理者として Auth0 組織にサインインします。すぐに戻るので、Security Provisioning and Administration ブラウザタブは開いたままにしておきます。 |

|

ステップ 3 |

Security Provisioning and Administration に戻り、[次へ(Next)] をクリックします。ステップ 3:IdP から Security Cloud に SAML メタデータを提供する の画面が表示されます。

|

次のタスク

次に、「ステップ 4:SAML 統合のテスト」および「ステップ 5:統合のアクティブ化」の手順に従って、統合をテストしてアクティブ化します。

> [アプリ(Apps)] > [ウェブアプリとモバイルアプリ(Web and mobile apps)] に移動します。

> [アプリ(Apps)] > [ウェブアプリとモバイルアプリ(Web and mobile apps)] に移動します。

フィードバック

フィードバック