Cisco Defense Orchestrator(CDO)がクラウド提供型 Firewall Management Center のプラットフォームになりました。

クラウド提供型 Firewall Management Center は、Cisco Secure Firewall Threat Defense デバイスを管理する Software as a Service(SaaS)製品です。提供する機能の多くはオンプレミス型 Cisco Secure Firewall

Management Center と同じです。外観や動作もオンプレミス型の Cisco Secure Firewall Management Center と同じで、同じ FMC API が使用されています。

この製品は、オンプレバージョンの Cisco Secure Firewall Management Center から SaaS バージョンへの移行を希望される Cisco Secure Firewall Management Center のお客様向けに設計されました。

CDO オペレーションチームが、SaaS 製品として維持管理を担当します。新しい機能が導入されると、CDO オペレーションチームが CDO とクラウド提供型 Firewall Manager をお客様に代わって更新します。

お使いのオンプレミス型 Cisco Secure Firewall Management Center に登録されている Cisco Secure Firewall Threat Defense デバイスをクラウド提供型の Firewall Management

Center に移行するための移行ウィザードが用意されています。

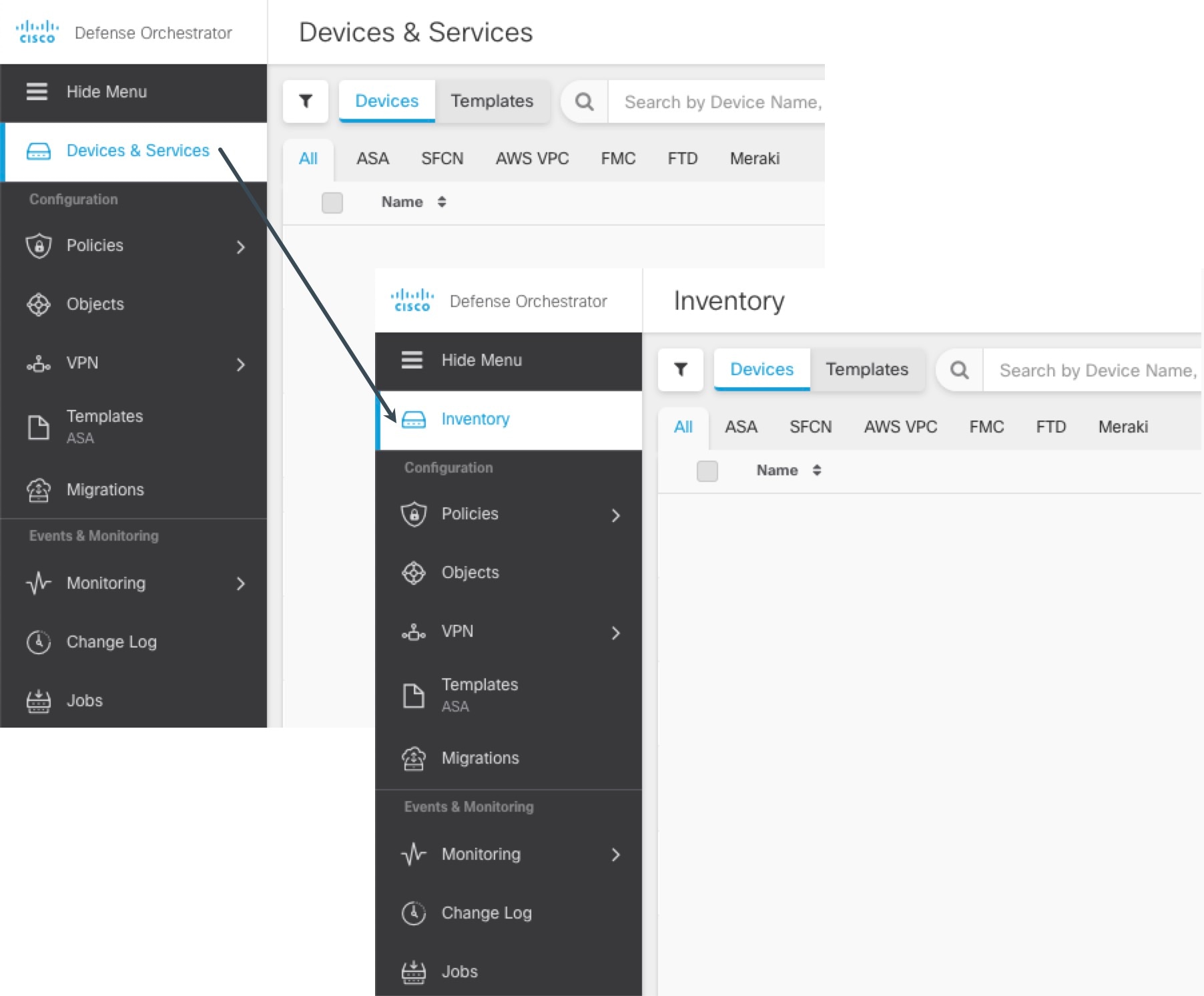

Cisco Secure Firewall Threat Defense デバイスの導入準備は CDO で実行します。シリアル番号によるデバイスの導入準備といった一般的なプロセスを実行するか、登録キーを含む CLI コマンドを使用します。デバイスの導入準備が完了すると、CDO とクラウド提供型 Firewall Management

Center の両方に表示されますが、デバイスの設定はクラウド提供型 Firewall Management Center で行います。バージョン 7.2 以降を実行している Cisco Secure Firewall Threat Defense

デバイスの導入準備が可能です。

クラウド提供型 Firewall Management Center のライセンスはデバイスごとに管理されるライセンスであるため、クラウド提供型 FMC 自体のライセンスは不要です。既存の Cisco Secure Firewall Threat

Defense デバイスは既存のスマートライセンスを再利用し、新しい Cisco Secure Firewall Threat Defense デバイスは FTD に導入された各機能に対して新しいスマートライセンスをプロビジョニングします。

リモートの分散拠点が展開されている場合、脅威防御デバイスのデータインターフェイスは、デバイス上の管理インターフェイスではなく、Cisco Defense Orchestrator の管理で使用されます。ほとんどのリモート分散拠点には 1 つのインターネット接続しかないため、外部から

CDO にアクセスして中央管理を行えるようにします。リモートの分散拠点が展開されている場合、CDO はデータインターフェイスを介して管理対象の脅威防御デバイスに高可用性サポートを提供します。

セキュリティ分析とロギング(SaaS)またはセキュリティ分析とロギング(オンプレミス)を使用して、導入準備した脅威防御デバイスで生成された syslog イベントを分析できます。SaaS バージョンでは、イベントがクラウドに保存され、CDO でイベントを表示します。オンプレミスバージョンでは、イベントがオンプレミスの Cisco

Secure Network Analytics アプライアンスに保存され、オンプレミスの Cisco Secure Firewall Management Center で分析されます。どちらの場合も、現在のオンプレミス FMC と同様に、選択したログコレクタにセンサーから直接ログを送信できます。

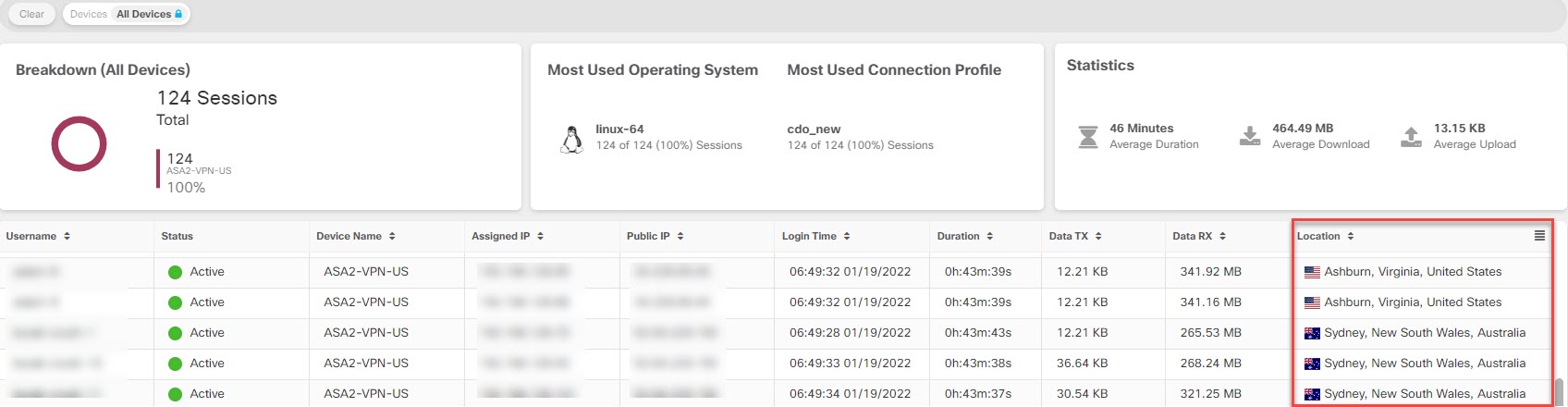

FTD ダッシュボードには、すべての脅威防御デバイスで収集および生成されたイベントデータを含むステータスの概要が表示されます。脅威防御デバイスはクラウド提供型の Firewall Management Center によって管理されます。このダッシュボードを使用して、環境内のデバイスの状態や全体的な正常性に関連する一連の情報を表示できます。FTD

ダッシュボードが提供する情報はシステムのライセンス方法、設定方法、展開方法によって異なる点に注意してください。FTD ダッシュボードには、CDO で管理されているすべての脅威防御デバイスに関するデータが表示されますが、デバイスベースのデータをフィルタリングすることもできます。また、時間範囲を選択して特定の時間範囲の情報を表示することもできます。

Cisco Secure Dynamic Attributes Connector を使用すると、クラウド提供型 Firewall Management Center のアクセス制御ルールで、さまざまなクラウド サービス プラットフォームのサービスタグとカテゴリを使用できます。ワークロードの動的な性質と IP アドレスの重複の必然性により、IP

アドレスなどのネットワーク構造は、仮想、クラウド、およびコンテナ環境では一時的なものです。お客様は、IP アドレスや VLAN が変更されてもファイアウォールポリシーが持続するように、VM 名やセキュリティグループなどの非ネットワーク構造に基づいてポリシールールを定義する必要があります。

1 台以上の管理対象デバイスの プロキシシーケンスは、LDAP、Active Directory、または ISE/ISE-PIC サーバーとの通信に使用できます。Cisco Defense Orchestrator(CDO)が Active Directory か ISE/ISE-PIC サーバーと通信できない場合にのみ必要になります。たとえば、CDO

はパブリッククラウドにあり、Active Directory や ISE/ISE-PIC がプライベートクラウドにある場合があります。

1 台の管理対象デバイスをプロキシシーケンスとして使用することはできますが、1 台の管理対象デバイスが Active Directory か ISE/ISE-PIC と通信できない場合に別の管理対象デバイスが引き継げるよう、2 台以上設定することを強くお勧めします。

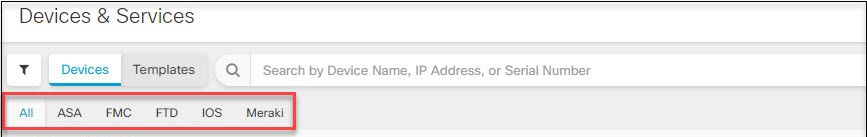

すべてのお客様は、CDO を使用して、Cisco Secure Firewall ASA、Cisco Meraki、Cisco IOS デバイス、Cisco Umbrella、AWS 仮想プライベートクラウドなどの他のデバイスタイプを管理できます。CDO を使用して、Firepower Device Manager によるローカル管理用に構成された Cisco Secure Firewall Threat Defense デバイスを管理する場合、CDO で引き続き管理できます。CDO を初めて使用する場合は、新しいクラウド提供型の

Firewall Management Center および他のすべてのデバイスタイプを使用して、Cisco Secure Firewall Threat Defense デバイスを管理できます。

クラウドで提供型の Firewall Management Center でサポートされている Firewall Management Center 機能の詳細をご覧ください。

![[セキュアコネクタ(Secure Connectors)] メニュー](/c/dam/en/us/td/i/400001-500000/450001-460000/458001-459000/458559.jpg)

フィードバック

フィードバック