概要

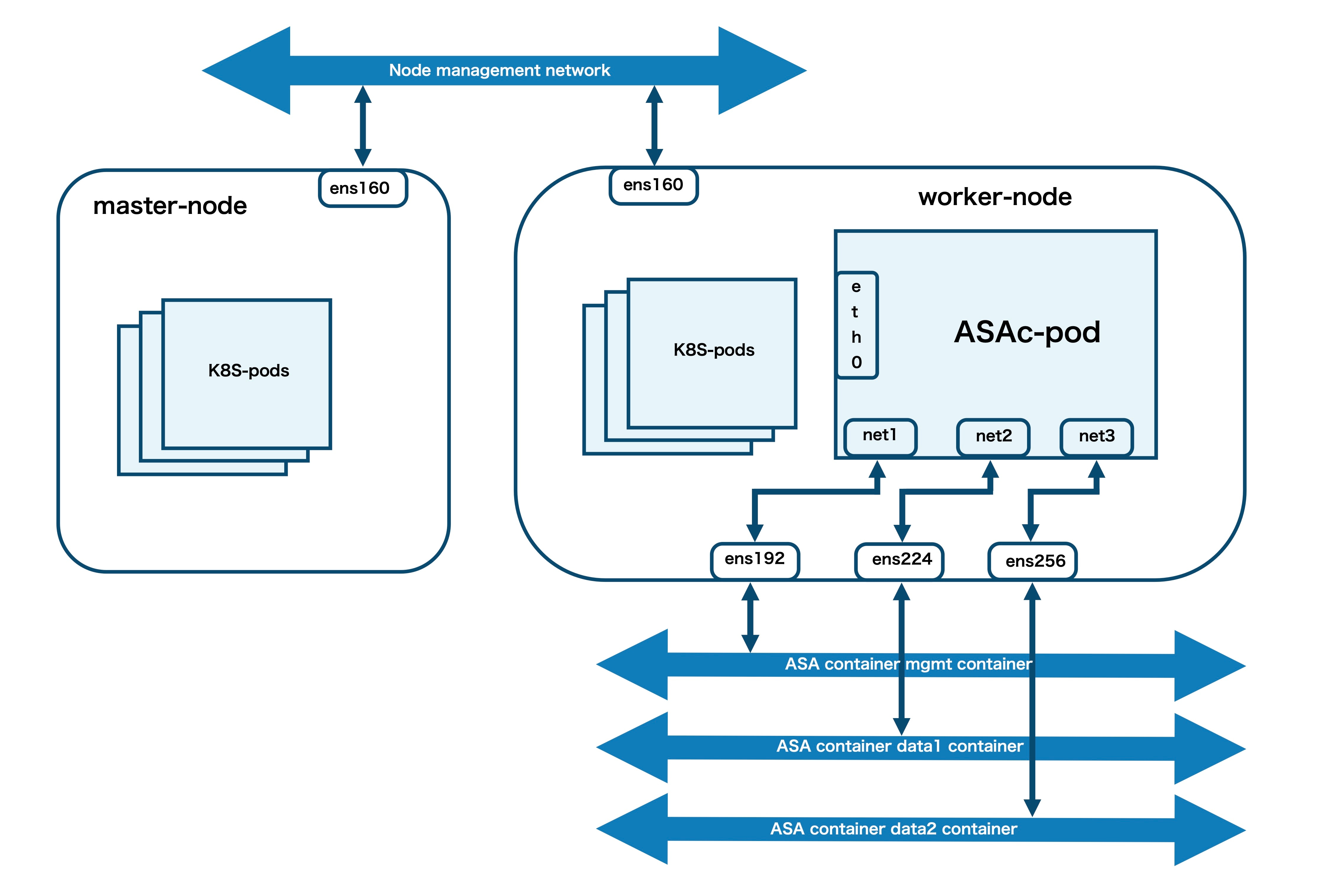

コンテナは、コンピューティング環境でアプリケーションが正常に実行されるようにするためのコードと関連する要件(システムライブラリ、システムツール、デフォルト設定、ランタイムなど)をバンドルしたソフトウェアパッケージです。Cisco Secure Firewall ASA バージョン 9.22 以降では、オープンソースの Kubernetes 環境で ASAc を展開できます。このソリューションでは、ASAc はコンテナ ネットワーク インターフェイス(CNI)と統合され、Infrastructure-as-Code(IaC)ソリューションとして展開されます。CNI との統合により、ネットワーク インフラストラクチャの展開の柔軟性が向上します。

フィードバック

フィードバック