GCP への ASAv の展開について

GCP を使用すると、Google と同じインフラストラクチャでアプリケーション、Web サイト、サービスを構築、展開、および拡張できます。

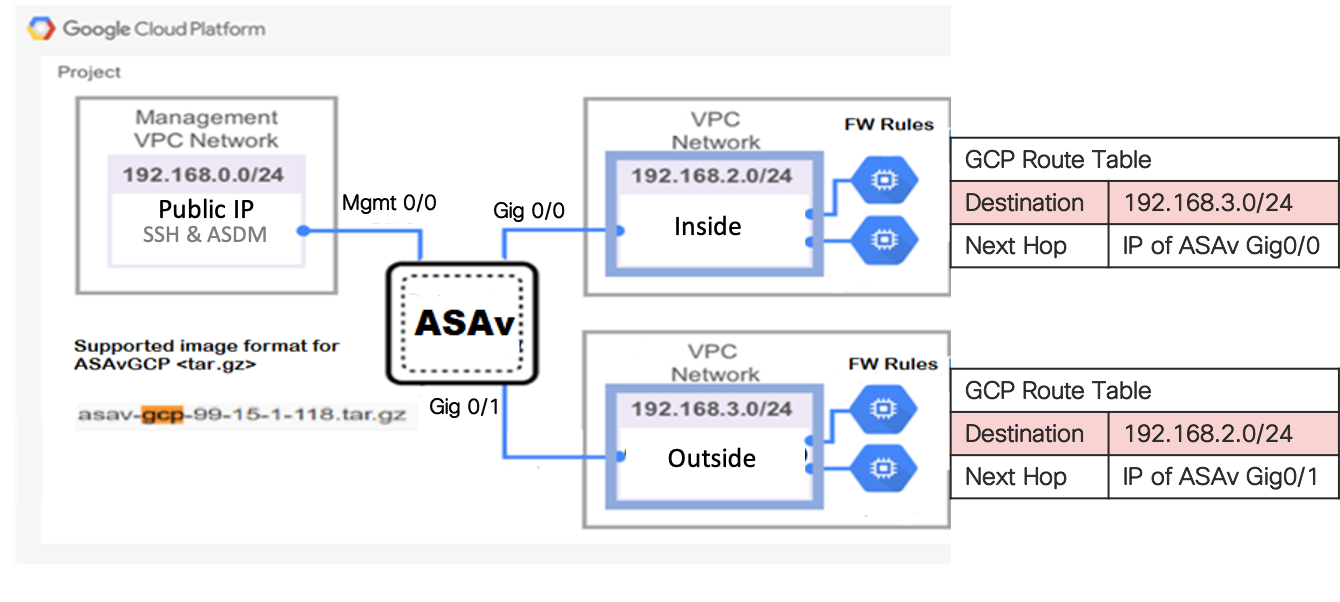

ASAv は、物理 ASA と同じソフトウェアを実行して、仮想フォームファクタにおいて実証済みのセキュリティ機能を提供します。ASAvは、パブリック GCP に展開できます。その後設定を行うことで、時間の経過とともにロケーションを展開、契約、またはシフトする仮想および物理データセンターのワークロードを保護できます。

GCP マシンタイプのサポート

ASAv のニーズに合わせて Google 仮想マシンのタイプとサイズを選択します。

ASAv は、次の汎用 NI、N2、およびコンピューティング最適化 C2 GCP マシンタイプをサポートしています。

|

コンピューティング最適化マシンタイプ |

属性 |

|

|---|---|---|

|

vCPU |

メモリ(GB) |

|

|

c2-standard-4 |

4 |

16 |

|

c2-standard-8 |

8 |

32 |

|

c2-standard-16 |

16 |

64 |

|

マシンタイプ |

属性 |

|

|---|---|---|

|

vCPU |

メモリ(GB) |

|

|

n1-standard-4 |

4 |

15 |

|

n1-standard-8 |

8 |

30 |

|

n1-standard-16 |

16 |

60 |

|

n2-standard-4 |

4 |

16 |

|

n2-standard-8 |

8 |

32 |

|

n2-standard-16 |

16 |

64 |

|

n1-highcpu-8 |

8 |

7.2 |

|

n1-highcpu-16 |

16 |

14.4 |

|

n2-highcpu-8 |

8 |

8 |

|

n2-highcpu-16 |

16 |

16 |

|

n2-highmem-4 |

4 |

32 |

|

n2-highmem-8 |

8 |

64 |

|

n2-highmem-16 |

16 |

128 |

-

ASAv には、少なくとも 3 つのインターフェイスが必要です。

-

サポートされる vCPU の最大数は 16 です。

-

メモリ最適化マシンタイプはサポートされていません。

ユーザーは、GCP でアカウントを作成し、GCP Marketplace の ASA 仮想ファイアウォール(ASAv)製品を使用して ASAv インスタンスを起動し、GCP マシンタイプを選択します。

C2 コンピューティング最適化マシンタイプの制限事項

コンピューティング最適化 C2 マシンタイプには、次の制約があります。

-

コンピューティング最適化マシンタイプでは、リージョン永続ディスクを使用できません。詳細については、Google のドキュメント「Adding or resizing regional persistent disks」を参照してください。

-

汎用マシンタイプおよびメモリ最適化マシンタイプとは異なるディスク制限が適用されます。詳細については、Google のドキュメント「Block storage performance」を参照してください。

-

一部のゾーンとリージョンでのみ使用できます。詳細については、Google のドキュメント「Available regions and zones」を参照してください。

-

一部の CPU プラットフォームでのみ使用できます。詳細については、Google のドキュメント「CPU platforms」を参照してください。

フィードバック

フィードバック