システムのアップグレード

システムのアップグレードとは、ルータに新しいバージョンの Cisco IOS XR オペレーティング システムをインストールするプロセスです。ルータには Cisco IOS XR イメージがプリインストールされています。ただし、ルータ機能を最新の状態に保つために新しいバージョンをインストールすることができます。システムアップグレード操作は XR VM から実行しますが、システムアップグレードの間に、XR VM とシステム管理 VM の両方で実行しているソフトウェアがアップグレードされます。

(注) |

ルータ上のインターフェイスに関する設定がなく、no-shut 操作を実行して起動した場合、ルータのリロード時にインターフェイスの状態が自動的に admin-shutdown に変更されます。 |

(注) |

|

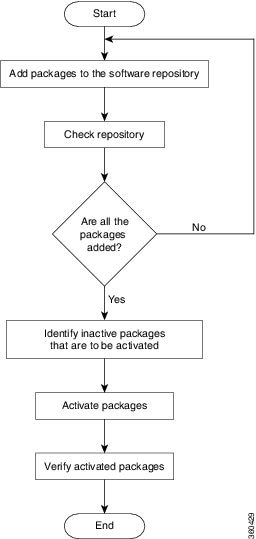

システムアップグレードは、基本パッケージ(Cisco IOS XR ユニキャスト ルーティング コア バンドル)をインストールして実行します。このバンドルをインストールするには、install コマンドを実行します。Cisco IOS XR ユニキャスト ルーティング コア バンドルのファイル名は、asr9k-mini-x.iso です。

注意 |

ルータのリロード時はインストール操作を実行しないでください。 アップグレード操作中はルータをリロードしないでください。 |

(注) |

CSM サーバーは、Web ベースのサーバー側の自動化およびオーケストレーション フレームワークです。サービスプロバイダーは、クリックするだけの簡単な Web インターフェイスを使用して、複数の SMU を同時にスケジュールして展開し、何百台ものルータでソフトウェアのアップグレードをスケジュールどおりに実行できます。詳細については、Cisco Software Manager を参照してください。 |

(注) |

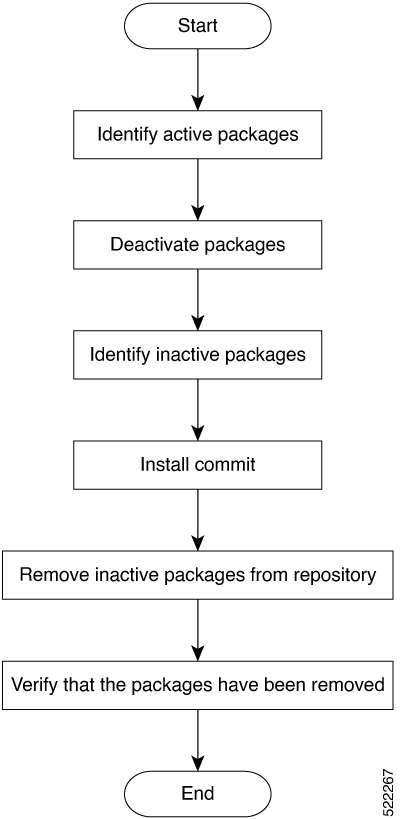

install commit コマンドを使用してトランザクションを完了せずに手動または自動のシステムリロードを実行すると、インストール トランザクションが開始される前の状態(設定の変更を含む)にシステムが復元されます。デバッグ用に保存されるのはログのみです。 このアクションにより、使用可能なすべてのコンフィギュレーション ロールバック ポイントがクリアされます。インストール ロールバック イベントが発生するまでは、実行されたコミットにロールバックしたり、コミットを表示したりはできません。インストール ロールバック イベント後に実行された新しいコミットは、コミット ID 1000000001 から開始されます。 |

(注) |

ISSU を使用してシャーシを古いソフトウェアバージョンから IOS XR リリース 7.6.x 以降にアップグレード後、ハードウェアプログラミングを有効にするには、シャーシのリロードを開始します。該当するインターフェイスで最大伝送ユニット(MTU)値の 9646 を有効にする必要がある場合、シャーシのリロードは必須です。 |

フィードバック

フィードバック