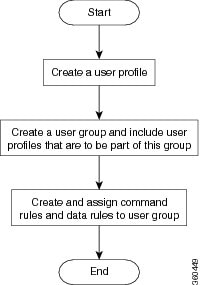

ユーザーグループの作成

新しいユーザーグループを作成してコマンド ルールとデータルールを関連付けます。コマンドルールおよびデータルールは、ユーザーグループに属するすべてのユーザーに適用されます。

ユーザーグループ、タスクグループ、RADIUS および TACACS 設定の作成の詳細については、 System Security Configuration Guide for Cisco ASR 9000 Series Routersの「AAA サービスの設定」の章を参照してください。コマンド、構文、および構文の説明の詳細については、 System Security Command Reference for Cisco ASR 9000 Series Routersの「認証、許可、およびアカウンティングコマンド」の章を参照してください。

XR VM でのユーザーグループの設定

ユーザー グループは、タスク グループなど一連のユーザーに対するコマンド パラメータによって設定されます。 usergroup コマンドを入力すると、ユーザー グループ コンフィギュレーション サブモードが開始されます。 usergroup コマンドの no 形式を使用すると、特定のユーザー グループを削除できます。システムで参照されているユーザー グループを削除すると、警告が表示されます。

始める前に

(注) |

WRITE:AAA タスク ID が関連付けられているユーザーだけ、ユーザー グループを設定できます。ユーザー グループは、事前定義されたグループのプロパティ(owner-sdr など)を継承できません。 |

手順

|

ステップ 1 |

configure 例:グローバル コンフィギュレーション モードを開始します。 |

|

ステップ 2 |

usergroup usergroup-name 例:特定のユーザー グループの名前を作成し、ユーザー グループ コンフィギュレーション サブモードを開始します。

|

|

ステップ 3 |

description string 例:(任意)ステップ 2 で指定したユーザーグループの説明を作成します。 |

|

ステップ 4 |

inherit usergroup usergroup-name 例:

|

|

ステップ 5 |

taskgroup taskgroup-name 例:ステップ 2 で指定したユーザー グループをこのステップで指定したタスク グループに関連付けます。

|

|

ステップ 6 |

ステップ 2 で指定したユーザー グループを関連付ける各タスク グループに対して手順を繰り返します。 |

|

ステップ 7 |

commit または end コマンドを使用します。 commit :設定の変更を保存し、コンフィギュレーション セッションに留まります。

|

システム管理 VM でのユーザーグループの作成

システム管理 VM のユーザーグループを作成します。

ルータでは、最大 32 のユーザー グループがサポートされます。

始める前に

ユーザー プロファイルを作成します。「ユーザーの作成」の項を参照してください。

手順

|

ステップ 1 |

admin 例:管理 EXEC モードを開始します。 |

||

|

ステップ 2 |

config 例:モードを開始します。 |

||

|

ステップ 3 |

aaa authentication groups group group_name 例:新しいユーザー グループ(まだ存在していない場合)を作成して、グループ コンフィギュレーション モードを開始します。この例では、ユーザー グループ「gr1」が作成されます。

|

||

|

ステップ 4 |

users user_name 例:ユーザーグループに含めるユーザーの名前を指定します。 複数のユーザー名を二重引用符で囲んで指定することができますたとえば、users "user1 user2 ... " となります。 |

||

|

ステップ 5 |

gid group_id_value 例:数値を指定します。32 ビットの整数を入力できます。 |

||

|

ステップ 6 |

commit または end コマンドを使用します。 commit :設定の変更を保存し、コンフィギュレーション セッションに留まります。

|

次のタスク

-

コマンド ルールを作成します。

-

データ ルールを作成します。

フィードバック

フィードバック