テナントの概要

テナントは、アプリケーションポリシーの論理コンテナで、管理者はドメインベースのアクセスコントロールを実行できます。テナントはポリシーの観点から分離の単位を表しますが、プライベート ネットワークは表しません。テナントは、サービス プロバイダーの環境ではお客様を、企業の環境では組織またはドメインを、または単にポリシーの便利なグループ化を表すことができます。

3 つのデフォルト テナントが事前に設定されています。

-

common:ACI ファブリックの他のテナントに「共通」のサービスを提供するための特別なテナント。共通テナントの基本原則はグローバルな再利用です。一般的なサービスには、共有 L3Out、DNS、DHCP、Active Directory、共有プライベート ネットワークまたはブリッジドメインなどがあります。 -

dcnm-default-tn:Cisco NDFC ファブリックの設定を提供する特別なテナント。 -

infra:トンネルやポリシー展開など、ファブリック内部の通信に使用されるインフラストラクチャ テナント。これには、スイッチ間の切り替えと APIC 通信への切り替えが含まれます。infraテナントは、ユーザー空間(テナント)には公開されず、独自のプライベート ネットワーク空間とブリッジ ドメインを備えています。ファブリックの検出、イメージ管理、ファブリック機能用の DHCP は、すべてこのテナント内で処理されます。Nexus Dashboard Orchestrator を使用して Cisco NDFC ファブリックを管理する場合は、常にデフォルトの

dcnm-default-tnテナントを使用します。

(注) |

Nexus Dashboard Orchestrator は APIC の管理テナントをテナントしたり、 テナントを管理するには、 |

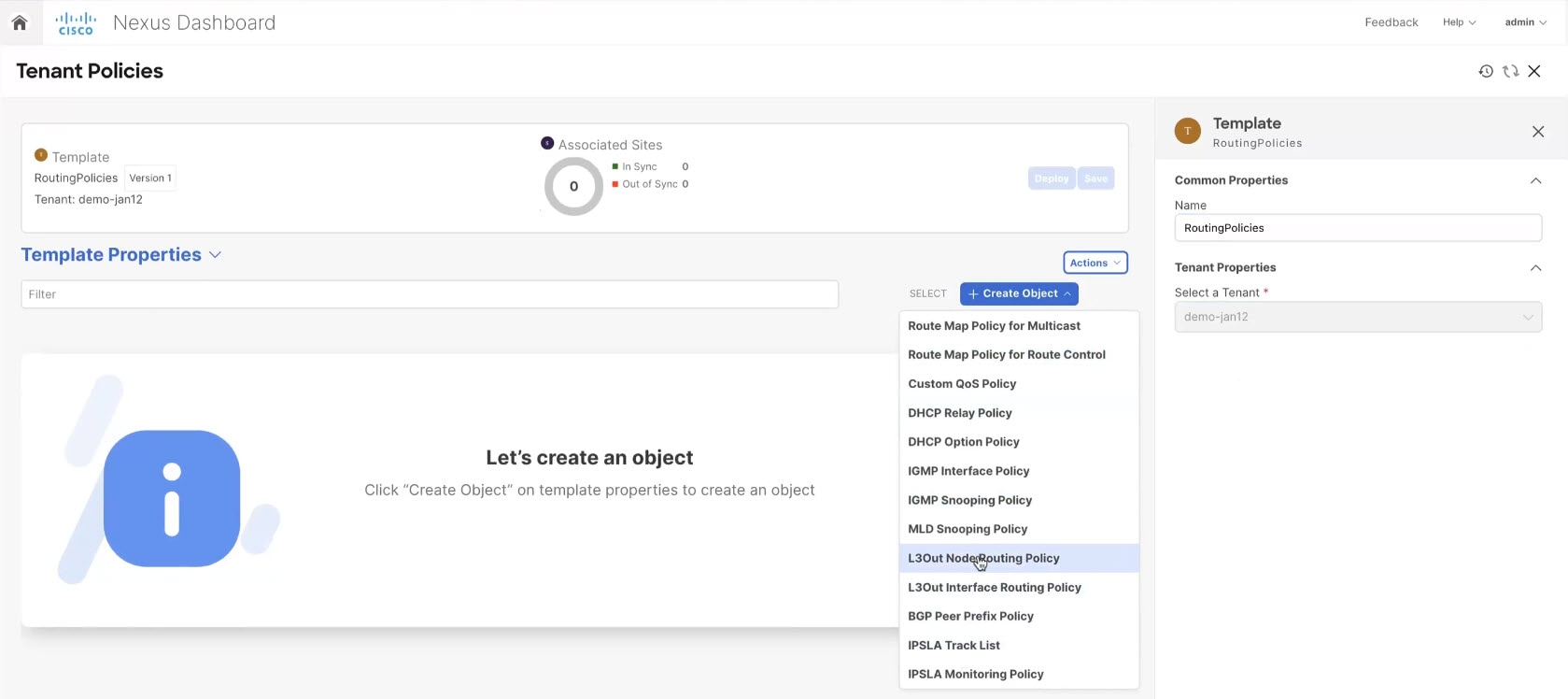

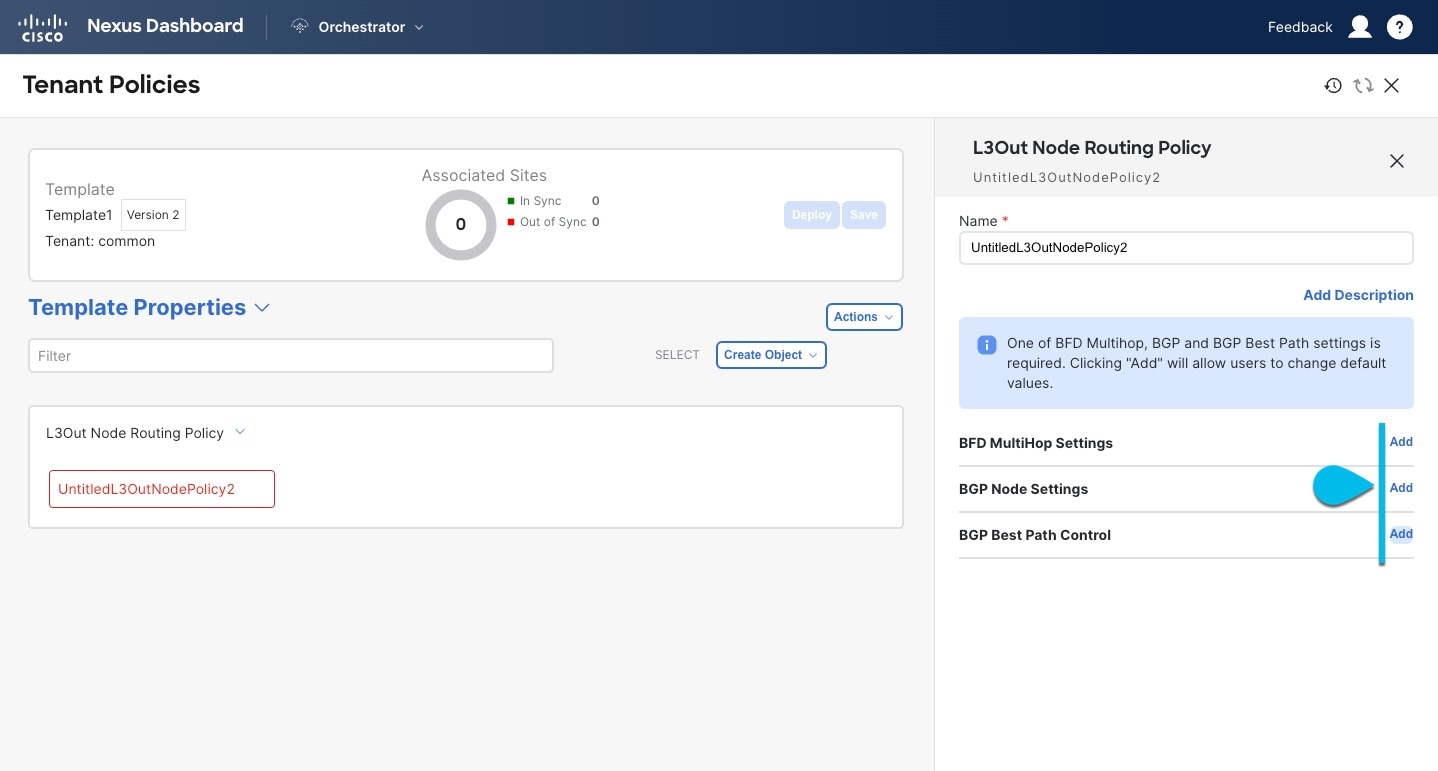

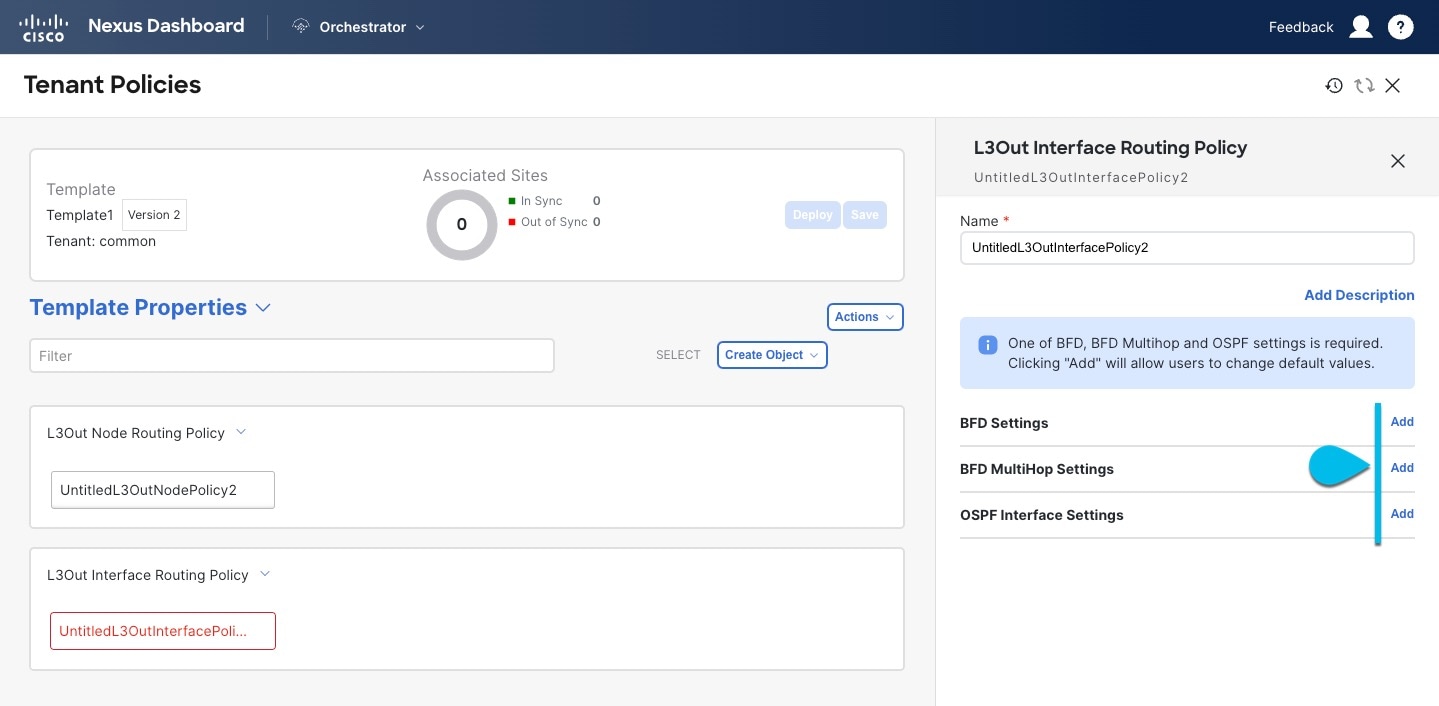

テナント ポリシー テンプレート

リリース 4.0(1)では、テナント ポリシー テンプレートが追加されています。これにより、次のテナント全体のポリシーを構成できます。

-

マルチキャストのルート ポリシー

-

ルート制御のルート マップ ポリシー

-

カスタム QoS ポリシー

-

DHCP リレー ポリシー

-

DHCP オプション ポリシー

-

IGMP インターフェイス ポリシー

-

IGMP スヌーピング ポリシー

-

MLD スヌーピング ポリシー

詳細については、テナント ポリシー テンプレートを作成 を参照してください。

フィードバック

フィードバック