デプロイ概要

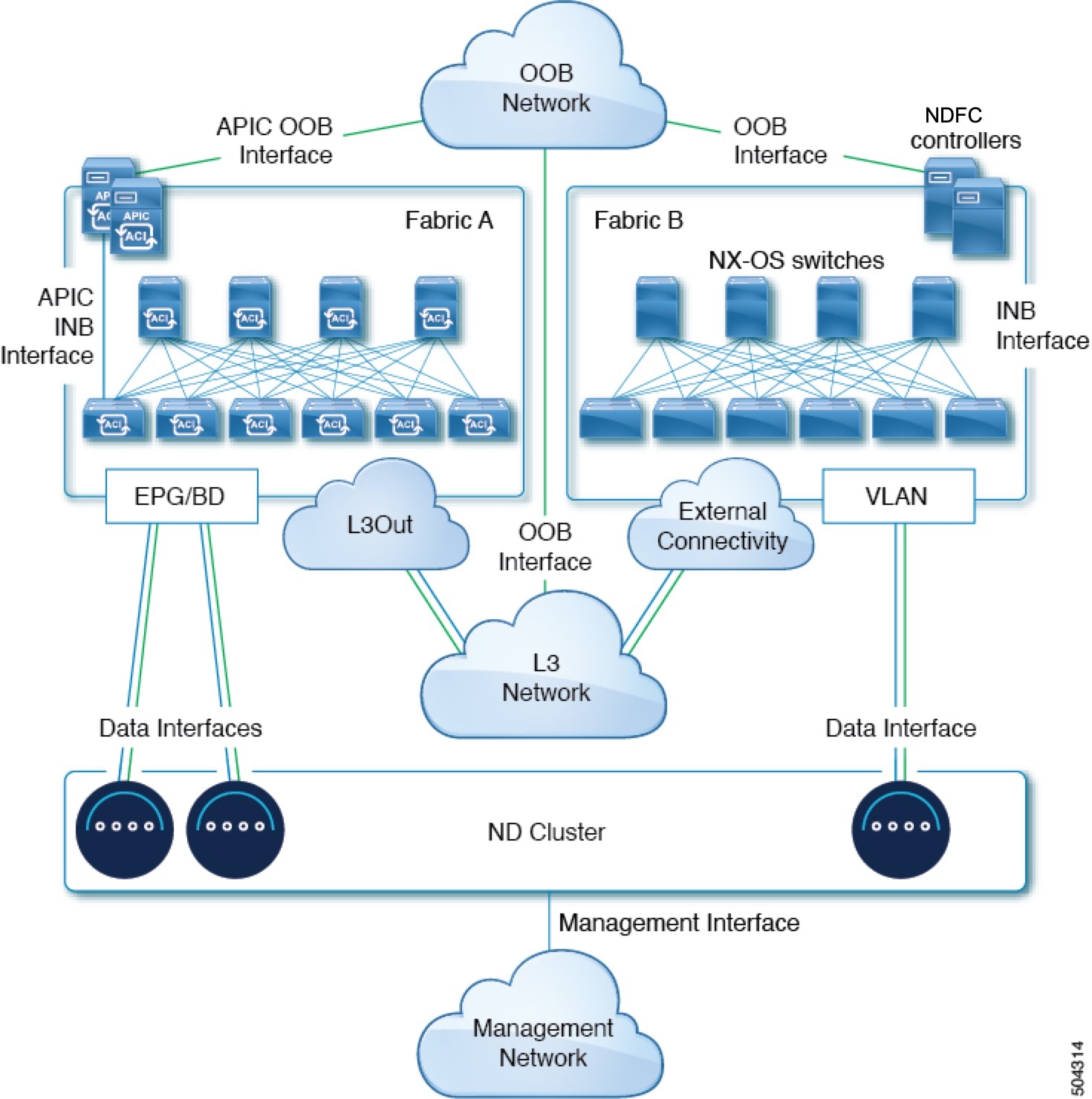

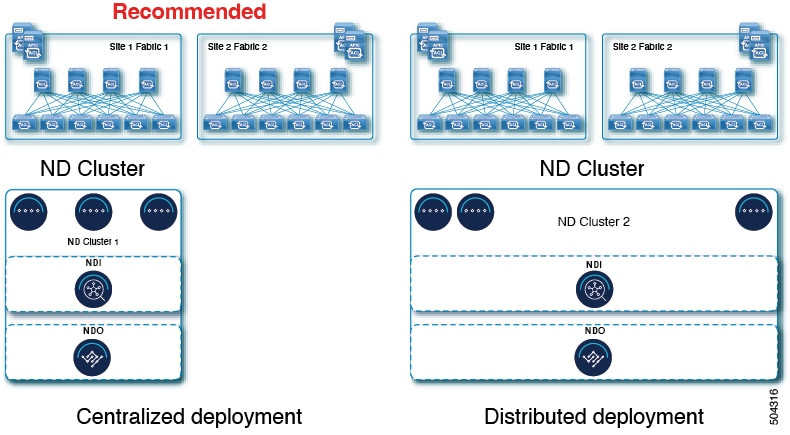

Cisco Nexus Dashboard は、複数のデータセンターサイト向けの中央管理コンソールであり、Nexus Dashboard Insights や Nexus Dashboard Orchestrator などのシスコデータセンター運用サービスをホストするための共通プラットフォームです。これらのサービスはすべてのデータセンターサイトで利用でき、ネットワークポリシーと運用のためのリアルタイム分析、可視性、保証、また Cisco ACI や Cisco NDFC などのデータセンターファブリックのポリシー オーケストレーションを提供しています。

Nexus Dashboard は、上述のマイクロサービスベースのアプリケーションに共通のプラットフォームと最新のテックスタックを提供し、さまざまな最新アプリケーションのライフサイクル管理を簡素化しながら、これらのアプリケーションを実行し維持するための運用オーバーヘッドを削減します。また、ローカルにホストされているアプリケーションと外部のサードパーティ製アプリケーションの中央統合ポイントも提供します。

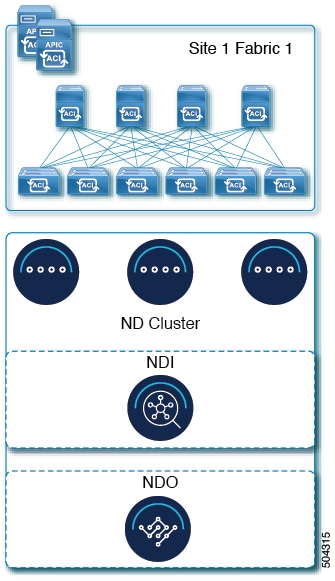

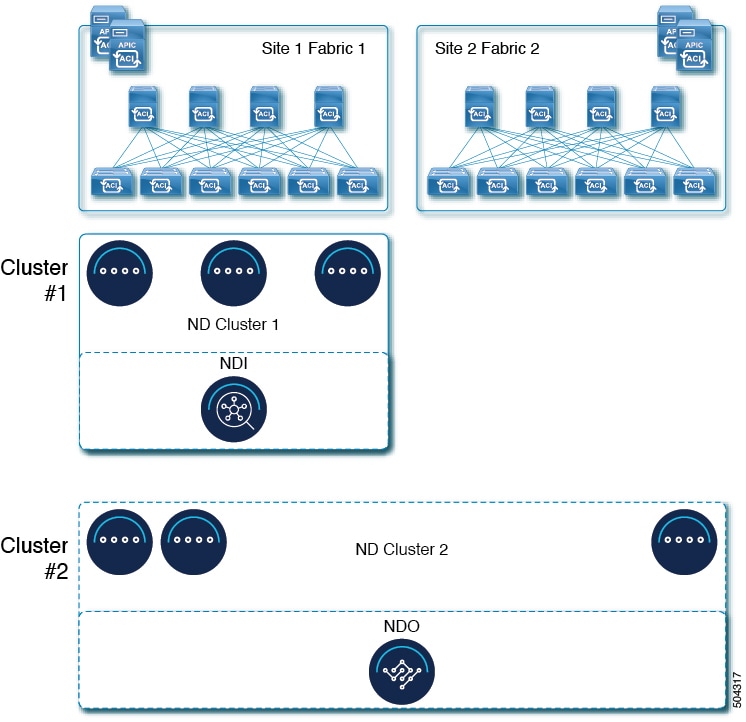

Nexus Dashboard クラスタは通常、1つまたは3つのプライマリ ノードで構成されます。また、3 ノード クラスタの場合、プライマリ ノードで障害が発生した際に簡単にクラスタを回復させられるよう、いくつかの worker ノードをプロビジョニングして、水平スケーリングや standby ノードを有効化できます。このリリースでサポートされるワーカー ノードとスタンバイ ノードの最大数については、Cisco Nexus ダッシュボード リリース ノートの「検証済みのスケーラビリティ制限」セクションを参照してください。

(注) |

このドキュメントでは、ベース クラスタの初期設定について説明します。クラスタが稼働したら、 『Cisco Nexus Dashboard User Guide』の説明に従って追加ノードを設定して展開できます。このガイドは、Nexus Dashboard GUI から直接入手することもできます。 |

ハードウェアとソフトウェアのスタック

Nexus Dashboardは、ソフトウェアフレームワーク(Nexus Dashboard)がプリインストールされた、特殊なCisco UCSサーバ(Nexus Dashboardプラットフォーム)のクラスタとして提供されます。Cisco Nexus Dashboard ソフトウェアスタックは、ハードウェアから分離して、多数の仮想フォームファクタで展開できます。このドキュメントでは、「Nexus Dashboard worker」はハードウェアを指し、「Nexus Dashboard」はソフトウェア スタックと GUI コンソールを指します。

(注) |

Nexus Dashboard ソフトウェアへの root アクセスは、Cisco TAC のみに制限されています。一連の操作とトラブルシューティング コマンドを有効にするために、すべての Nexus Dashboard 展開のために特別なユーザー

|

このガイドでは、Nexus ダッシュボード ソフトウェアの初期導入について説明します。ハードウェアのセットアップについては 『Nexus Dashboard ハードウェア セットアップ ガイド』で説明しています。その他の Nexus Dashboard の構成と操作手順については、 『Cisco Nexus Dashboard ユーザー ガイド』を参照してください。

[サービス(Services)]

Nexus ダッシュボードは、一貫した統一された方法ですべての Nexus Dashboard 製品を使用できるようにするサービスを構築および展開するための標準のアプライアンス プラットフォームです。Insights、Orchestrator、Fabric Controller、Data Broker などのサービスを展開するには、 Nexus Dashboard プラットフォームを使用して、これらのサービスに必要な容量とライフサイクル管理操作を提供します。

通常、Nexus ダッシュボード プラットフォームには、これらのサービスのライフサイクルを管理するために必要なソフトウェアのみが同梱されていますが、実際のサービスはアプライアンスにパッケージ化されていません。データ センターからのパブリック ネットワーク接続を許可している場合は、数回クリックするだけでサービスをダウンロードしてインストールできます。ただし、パブリック ネットワークに接続していない場合は、これらのサービスのイメージを手動でダウンロードしてプラットフォームにアップロードし、インストール操作を実行してから使用する必要があります。

物理的な Nexus Dashboard サーバーを購入する場合、一部のサービスを、出荷前にハードウェアに事前インストールすることを選択できます。詳細については、『Nexus ダッシュボードの注文ガイド』を参照してください。Nexus ダッシュボードの仮想またはクラウド フォーム ファクターを展開している場合、クラスタの準備が整った後にサービスを個別に展開する必要があることに注意してください。

利用可能なフォームファクタ

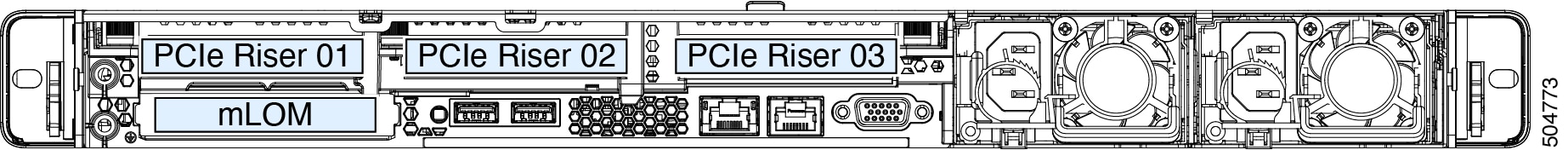

Cisco Nexus Dashboardのこのリリースは、さまざまなフォームファクタを使用して展開できます。ただし、すべてのノードに同じフォームファクタを使用する必要があります。同じクラスタ内で異なるフォームファクタを混在させることはサポートされていません。物理フォーム ファクタは現在、クラスタ ノード用に 2 つの異なる Cisco UCS サーバー(SE-NODE-G2 および ND-NODE-L4)をサポートしており、同じクラスタ内で混在させることができます。

(注) |

すべてのサービスがすべてのフォーム ファクタでサポートされているわけではありません。展開を計画するときは、フォーム ファクタとクラスタ サイズの要件について Cisco Nexus Dashboard クラスタのサイズ設定を確認してください。 |

-

Cisco Nexus ダッシュボード物理アプライアンス(

.iso)このフォームファクタは、Cisco Nexus Dashboardソフトウェアスタックがプレインストールされた状態で購入した元の物理アプライアンスハードウェアを指します。

このドキュメントの後半のセクションでは、既存の物理アプライアンスハードウェアでソフトウェアスタックを設定してクラスタを展開する方法について説明します。元の Cisco Nexus ダッシュボード プラットフォーム ハードウェアのセットアップについては、 『Cisco Nexus Dashboard Hardware Setup Guide』を参照してください。

-

VMware ESX (

.ova)3つのVMware ESX仮想マシンを使用してNexusダッシュボードクラスタを展開できる仮想フォームファクタ。

-

Linux KVM(.qcow2)

3つのLinux KVM仮想マシンを使用してNexusダッシュボードクラスタを展開できる仮想フォームファクタ。

-

Amazon Web Services (

.ami)3つのAWSインスタンスを使用してNexusダッシュボードクラスタを展開できるクラウドフォームファクタ。

-

Microsoft Azure (

.arm)3 つの Azure インスタンスを使用して Nexus ダッシュボード クラスタを展開できるクラウド フォーム ファクタ。

-

既存のRed Hat Enterprise Linux(RHEL)システムの場合

リリース2.2(1)以降、既存のRed Hat Enterprise LinuxサーバーでNexus Dashboardノードを実行できます。

クラスタのサイジングと可用性の注意事項

前述のように、Nexus Dashboard クラスタは、最初に 1 つまたは 3 つのプライマリ ノードを使用して展開されます。実行するサービスの種類と数によっては、クラスタに追加のワーカーノードを展開することが必要な場合があります。クラスタのサイジング情報と、特定の使用例に基づく推奨ノード数については、Cisco Nexus Dashboard Cluster Sizing ツールを参照してください。

(注) |

|

最初のクラスタが稼働したら、Cisco Nexus ダッシュボード ユーザー ガイドの説明に従って追加ノードを設定して展開できます。このガイドは、Nexus ダッシュボード GUI から直接利用することもできます。

サポートされるサービス

サポートされるアプリケーションと関連する互換性および相互運用性情報の完全なリストについては、『Nexus ダッシュボードおよびサービスの互換性マトリクス』を参照してください。

フィードバック

フィードバック