iSCI の構成に関する詳細情報を取得するには、show iscsi コマンドを使用します。

この項では、次のトピックについて取り上げます。

-

iSCSI インターフェイスの表示

-

iSCSI 統計情報の表示

-

プロキシ イニシエータ情報の表示

-

グローバル iSCSI 情報の表示

-

iSCSI セッションの表示

-

iSCSI イニシエータの表示

-

iSCSI 仮想ターゲットの表示

-

iSCSI ユーザー情報の表示

iSCSI インターフェイスの表示

iSCSI インターフェイスの概要、カウンタ、説明、およびステータスを表示するには、show iscsi interface コマンドを使用します。この出力を使用して、管理モード、インターフェイスのステータス、現在使用中の TCP パラメータ、および短い統計情報を確認します。

iSCSI インターフェイス情報の表示例

switch# show interface iscsi 4/1

iscsi4/1 is up

Hardware is GigabitEthernet

Port WWN is 20:cf:00:0c:85:90:3e:80

Admin port mode is ISCSI

Port mode is ISCSI

Speed is 1 Gbps

iSCSI initiator is identified by name

Number of iSCSI session: 0 (discovery session: 0)

Number of TCP connection: 0

Configured TCP parameters

Local Port is 3260

PMTU discover is enabled, reset timeout is 3600 sec

Keepalive-timeout is 60 sec

Minimum-retransmit-time is 300 ms

Max-retransmissions 4

Sack is enabled

QOS code point is 0

Maximum allowed bandwidth is 1000000 kbps

Minimum available bandwidth is 70000 kbps

Estimated round trip time is 1000 usec

Send buffer size is 4096 KB

Congestion window monitoring is enabled, burst size is 50 KB

Configured maximum jitter is 500 us

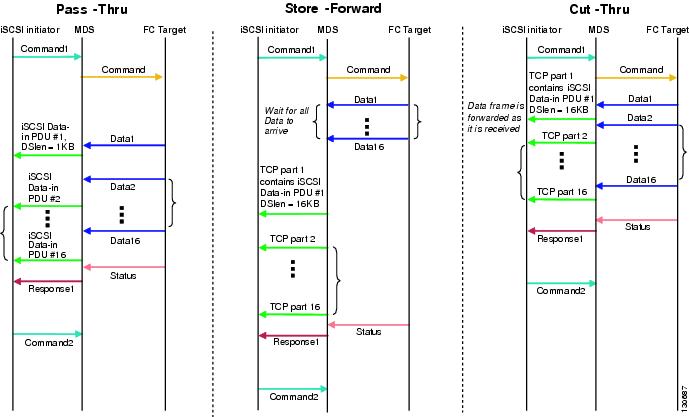

Forwarding mode: store-and-forward

TMF Queueing Mode : disabled

Proxy Initiator Mode : disabled

5 minutes input rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

5 minutes output rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

iSCSI statistics

Input 0 packets, 0 bytes

Command 0 pdus, Data-out 0 pdus, 0 bytes

Output 0 packets, 0 bytes

Response 0 pdus (with sense 0), R2T 0 pdus

Data-in 0 pdus, 0 bytes

iSCSI 統計情報の表示

iSCSI インターフェイスごとの短い iSCSI 統計情報または詳細な iSCSI 統計情報を表示するには、 show iscsi stats コマンドを使用します。詳細については、次の例を参照してください。

次の例は、IPS ポートでのインバウンドおよびアウトバウンドの両方向の iSCSI スループットを示します。また、この IPS ポートが送受信する異なる種類の iSCSI PDU の数を示します

iSCSI インターフェイスの短い iSCSI 統計情報の表示例

switch# show iscsi stats iscsi 2/1

iscsi2/1

5 minutes input rate 704 bits/sec, 88 bytes/sec, 1 frames/sec

5 minutes output rate 704 bits/sec, 88 bytes/sec, 1 frames/sec

iSCSI statistics

974756 packets input, 142671620 bytes

Command 2352 pdus, Data-out 44198 pdus, 92364800 bytes, 0 fragments, unsolicited 0 bytes

output 1022920 packets, 143446248 bytes

Response 2352 pdus (with sense 266), R2T 1804 pdus

Data-in 90453 pdus, 92458248 bytes

次の例は、IPS ポートの詳細な iSCSI 統計情報を表示します。トラフィック レートおよび各タイプの iSCSI PDU の数とともに、受信および転送した FCP フレームの数、iSCSI ログインの試行回数、成功回数、および失敗回数が表示されます。また、送受信された各種

iSCSI PDU のうち、重大ではないかまたは頻繁には発生しない iSCSI PDU の数(受信 NOP および送信 NOP(NOP-In および NOP-Out)、テキスト リクエストおよび応答(Text-REQ および Text-RESP)、およびタスク管理リクエストおよび応答(TMF-REQ

および TMF-RESP)など)も表示されます。

さまざまなエラー タイプと PDU またはフレーム ドロップ発生回数もカウントされ、表示されます。たとえば、Bad ヘッダーダイジェストは、CRC 検証に失敗したヘッダー ダイジェストがある受信 iSCSI PDU の数を示します。iSCSI

Drop セクションには、ターゲットの停止、LUN マッピングの失敗、データ CRC エラー、予想外の即時または非請求データなどの原因でドロップされた PDU の数が示されます。これらの統計情報は、機能が予期したように動作しない場合のデバッグに役立ちます。

最後の [Buffer Stats] セクションは、内部 IPS パケット バッファ動作に関する統計情報を表示します。このセクションはデバッグだけを目的としています。

iSCSI インターフェイスの詳細な iSCSI 統計情報の表示例

switch# show iscsi stats iscsi 2/1 detail

iscsi2/1

5 minutes input rate 704 bits/sec, 88 bytes/sec, 1 frames/sec

5 minutes output rate 704 bits/sec, 88 bytes/sec, 1 frames/sec

iSCSI statistics

974454 packets input, 142656516 bytes

Command 2352 pdus, Data-out 44198 pdus, 92364800 bytes, 0 fragments, unsolicited 0 bytes

output 1022618 packets, 143431144 bytes

Response 2352 pdus (with sense 266), R2T 1804 pdus

Data-in 90453 pdus, 92458248 bytes

iSCSI Forward:

Command:2352 PDUs (Rcvd:2352)

Data-Out (Write):16236 PDUs (Rcvd 44198), 0 fragments, 92364800 bytes, unsolicited 0 bytes

FCP Forward:

Xfer_rdy:1804 (Rcvd:1804)

Data-In:90453 (Rcvd:90463), 92458248 bytes

Response:2352 (Rcvd:2362), with sense 266

TMF Resp:0

iSCSI Stats:

Login:attempt:13039, succeed:110, fail:12918, authen fail:0

Rcvd:NOP-Out:914582, Sent:NOP-In:914582

NOP-In:0, Sent:NOP-Out:0

TMF-REQ:0, Sent:TMF-RESP:0

Text-REQ:18, Sent:Text-RESP:27

SNACK:0

Unrecognized Opcode:0, Bad header digest:0

Command in window but not next:0, exceed wait queue limit:0

Received PDU in wrong phase:0

SCSI Busy responses:0

Immediate data failure::Separation:0

Unsolicited data failure::Separation:0, Segment:0

Add header:0

Sequence ID allocation failure:0

FCP Stats:

Total:Sent:47654

Received:96625 (Error:0, Unknown:0)

Sent:PLOGI:10, Rcvd:PLOGI_ACC:10, PLOGI_RJT:0

PRLI:10, Rcvd:PRLI_ACC:10, PRLI_RJT:0, Error:0, From initiator:0

LOGO:4, Rcvd:LOGO_ACC:0, LOGO_RJT:0

PRLO:4, Rcvd:PRLO_ACC:0, PRLO_RJT:0

ABTS:0, Rcvd:ABTS_ACC:0

TMF REQ:0

Self orig command:10, Rcvd:data:10, resp:10

Rcvd:PLOGI:156, Sent:PLOGI_ACC:0, PLOGI_RJT:156

LOGO:0, Sent:LOGO_ACC:0, LOGO_RJT:0

PRLI:8, Sent:PRLI_ACC:8, PRLI_RJT:0

PRLO:0, Sent:PRLO_ACC:0, PRLO_RJT:0

ADISC:0, Sent:ADISC_ACC:0, ADISC_RJT:0

ABTS:0

iSCSI Drop:

Command:Target down 0, Task in progress 0, LUN map fail 0

CmdSeqNo not in window 0, No Exchange ID 0, Reject 0

No task:0

Data-Out:0, Data CRC Error:0

TMF-Req:0, No task:0

Unsolicited data:0, Immediate command PDU:0

FCP Drop:

Xfer_rdy:0, Data-In:0, Response:0

Buffer Stats:

Buffer less than header size:0, Partial:45231, Split:322

Pullup give new buf:0, Out of contiguous buf:0, Unaligned m_data:0

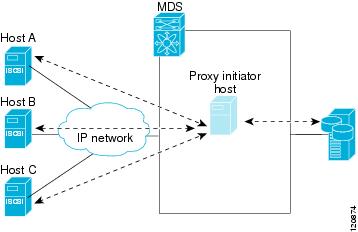

プロキシ イニシエータ情報の表示

プロキシ イニシエータ機能が iSCSI インターフェイスで有効になっている場合、設定されているプロキシ イニシエータの情報を表示するには、show interface iscsi コマンドを使用します。

システムにより割り当てられた WWN を持つ iSCSI インターフェイスのプロキシ イニシエータ情報の表示例:

switch# show interface iscsi 4/1

iscsi4/1 is up

Hardware is GigabitEthernet

Port WWN is 20:c1:00:05:30:00:a7:9e

Admin port mode is ISCSI

Port mode is ISCSI

Speed is 1 Gbps

iSCSI initiator is identified by name

Number of iSCSI session: 0, Number of TCP connection: 0

Configured TCP parameters

Local Port is 3260

PMTU discover is enabled, reset timeout is 3600 sec

Keepalive-timeout is 60 sec

Minimum-retransmit-time is 300 ms

Max-retransmissions 4

Sack is disabled

QOS code point is 0

Forwarding mode: pass-thru

TMF Queueing Mode : disabled

Proxy Initiator Mode : enabled<----------------------------Proxy initiator is enabled

nWWN is 28:00:00:05:30:00:a7:a1 (system-assigned)<----System-assigned nWWN

pWWN is 28:01:00:05:30:00:a7:a1 (system-assigned)<---- System-assigned pWWN

5 minutes input rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

5 minutes output rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

iSCSI statistics

Input 7 packets, 2912 bytes

Command 0 pdus, Data-out 0 pdus, 0 bytes

Output 7 packets, 336 bytes

Response 0 pdus (with sense 0), R2T 0 pdus

Data-in 0 pdus, 0 bytes

ユーザーによって割り当てられた WWN を持つ iSCSI インターフェイスのプロキシ イニシエータ情報の表示例:

switch# show interface iscsi 4/2

iscsi4/2 is up

Hardware is GigabitEthernet

Port WWN is 20:c1:00:05:30:00:a7:9e

Admin port mode is ISCSI

Port mode is ISCSI

Speed is 1 Gbps

iSCSI initiator is identified by name

Number of iSCSI session: 0, Number of TCP connection: 0

Configured TCP parameters

Local Port is 3260

PMTU discover is enabled, reset timeout is 3600 sec

Keepalive-timeout is 60 sec

Minimum-retransmit-time is 300 ms

Max-retransmissions 4

Sack is disabled

QOS code point is 0

Forwarding mode: pass-thru

TMF Queueing Mode : disabled

Proxy Initiator Mode : enabled

nWWN is 11:11:11:11:11:11:11:11 (manually-configured)<----User-assigned nWWN

pWWN is 22:22:22:22:22:22:22:22 (manually-configured)<----User-assigned pWWN

5 minutes input rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

5 minutes output rate 0 bits/sec, 0 bytes/sec, 0 frames/sec

iSCSI statistics

Input 7 packets, 2912 bytes

Command 0 pdus, Data-out 0 pdus, 0 bytes

Output 7 packets, 336 bytes

Response 0 pdus (with sense 0), R2T 0 pdus

Data-in 0 pdus, 0 bytes

グローバル iSCSI 情報の表示

全体的な設定と iSCSI ステータスを表示するには、show iscsi global コマンドを使用します。

現在のグローバル iSCSI 構成とステータスの表示例:

switch# show iscsi global

iSCSI Global information

Authentication: CHAP, NONE

Import FC Target: Enabled

Initiator idle timeout: 300 seconds

Number of target node: 0

Number of portals: 11

Number of session: 0

Failed session: 0, Last failed initiator name:

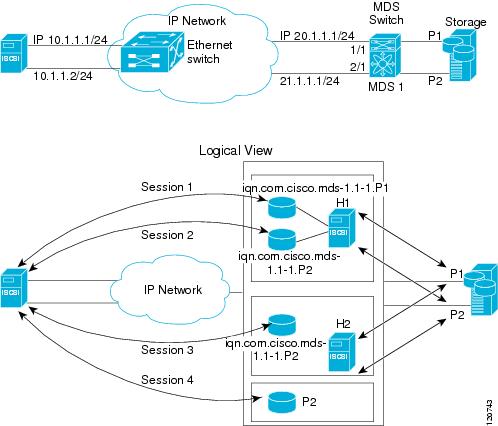

iSCSI セッションの表示

スイッチの現在の iSCSI セッションに関する詳細を表示するには、show iscsi session コマンドを使用します。パラメータを指定しない場合、このコマンドはすべてのセッションを表示します。イニシエータ、ターゲット、またはこの両方を指定して出力をフィルタリングできます。次の例では、IQN(iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k)に基づいて構成されている

iSCSI イニシエータと、IPv4 アドレス(10.10.100.199)に基づいて構成されている別の iSCSI イニシエータを示します。

すべての iSCSI セッションの短い情報の表示例

switch# show iscsi session

Initiator iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k

Initiator ip addr (s): 10.10.100.116

Session #1

Discovery session, ISID 00023d000043, Status active

Session #2

Target VT1

VSAN 1, ISID 00023d000046, Status active, no reservation

Session #3

Target VT2

VSAN 1, ISID 00023d000048, Status active, no reservation

Initiator 10.10.100.199

Initiator name iqn.1987-05.com.cisco.01.7e3183ae458a94b1cd6bc168cba09d2e

Session #1

Target VT2

VSAN 1, ISID 246700000000, Status active, no reservation

Session #2

Target VT1

VSAN 1, ISID 246b00000000, Status active, no reservation

Session #3

Target iqn.1987-05.com.cisco:05.switch.04-01.2100002037a6be32

VSAN 1, ISID 246e00000000, Status active, no reservation

次の例は、IPv4 アドレス(10.10.100.199)に基づいて設定された iSCSI イニシエータを示します。

指定した iSCSI セッション短い情報の表示例:

switch# show iscsi session initiator 10.10.100.199 target VT1

Initiator 10.10.100.199

Initiator name iqn.1987-05.com.cisco.01.7e3183ae458a94b1cd6bc168cba09d2e

Session #1

Target VT1

VSAN 1, ISID 246b00000000, Status active, no reservation

指定した iSCSI セッションの詳細情報の表示例:

switch# show iscsi session initiator 10.10.100.199 target VT1 detail

Initiator 10.10.100.199 (oasis-qa)

Initiator name iqn.1987-05.com.cisco.01.7e3183ae458a94b1cd6bc168cba09d2e

Session #1 (index 3)

Target VT1

VSAN 1, ISID 246b00000000, TSIH 384, Status active, no reservation

Type Normal, ExpCmdSN 39, MaxCmdSN 54, Barrier 0

MaxBurstSize 0, MaxConn 0, DataPDUInOrder No

DataSeqInOrder No, InitialR2T Yes, ImmediateData No

Registered LUN 0, Mapped LUN 0

Stats:

PDU: Command: 38, Response: 38

Bytes: TX: 8712, RX: 0

Number of connection: 1

Connection #1

Local IP address: 10.10.100.200, Peer IP address: 10.10.100.199

CID 0, State: LOGGED_IN

StatSN 62, ExpStatSN 0

MaxRecvDSLength 1024, our_MaxRecvDSLength 1392

CSG 3, NSG 3, min_pdu_size 48 (w/ data 48)

AuthMethod none, HeaderDigest None (len 0), DataDigest None (len 0)

Version Min: 2, Max: 2

FC target: Up, Reorder PDU: No, Marker send: No (int 0)

Received MaxRecvDSLen key: No

iSCSI イニシエータの表示

スイッチの iSCSI インターフェイスに接続されているすべてのイニシエータに関する情報を表示するには、show iscsi initiator コマンドを使用します。目的の iSCSI 発信側だけを表示するように情報をフィルタリングするには、発信側名を指定します。iSCSI イニシエータの詳細出力を取得するには、detail オプションを指定します。iscsi-session (およびオプションで detail )パラメータを指定すると、iSCSI セッション情報だけが表示されます。fcp-session (およびオプションで detail )パラメータを指定すると、FCP セッション情報だけが表示されます。出力には、スタティック イニシエータとダイナミック イニシエータが含まれます。

接続されている iSCSI イニシエータの情報の表示例

switch# show iscsi initiator

iSCSI Node name is iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k

Initiator ip addr (s): 10.10.100.116

iSCSI alias name: AVANTI12-W2K

Node WWN is 22:01:00:05:30:00:10:e1 (configured)

Member of vsans: 1, 2, 10

Number of Virtual n_ports: 1

Virtual Port WWN is 22:04:00:05:30:00:10:e1 (configured)

Interface iSCSI 4/1, Portal group tag: 0x180

VSAN ID 1, FCID 0x6c0202

VSAN ID 2, FCID 0x6e0000

VSAN ID 10, FCID 0x790000

iSCSI Node name is 10.10.100.199

iSCSI Initiator name: iqn.1987-05.com.cisco.01.7e3183ae458a94b1cd6bc168cba09d2e

iSCSI alias name: oasis-qa

Node WWN is 22:03:00:05:30:00:10:e1 (configured)

Member of vsans: 1, 5

Number of Virtual n_ports: 1

Virtual Port WWN is 22:00:00:05:30:00:10:e1 (configured)

Interface iSCSI 4/1, Portal group tag: 0x180

VSAN ID 5, FCID 0x640000

VSAN ID 1, FCID 0x6c0203

iSCSI イニシエータの詳細情報の表示例

switch# show iscsi initiator iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k detail

iSCSI Node name is iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k

Initiator ip addr (s): 10.10.100.116

iSCSI alias name: AVANTI12-W2K

Node WWN is 22:01:00:05:30:00:10:e1 (configured)

Member of vsans: 1, 2, 10

Number of Virtual n_ports: 1

Virtual Port WWN is 22:04:00:05:30:00:10:e1 (configured)

Interface iSCSI 4/1, Portal group tag is 0x180

VSAN ID 1, FCID 0x6c0202

1 FC sessions, 1 iSCSI sessions

iSCSI session details <-------------------iSCSI session details

Target: VT1

Statistics:

PDU: Command: 0, Response: 0

Bytes: TX: 0, RX: 0

Number of connection: 1

TCP parameters

Local 10.10.100.200:3260, Remote 10.10.100.116:4190

Path MTU: 1500 bytes

Retransmission timeout: 310 ms

Round trip time: Smoothed 160 ms, Variance: 38

Advertized window: Current: 61 KB, Maximum: 62 KB, Scale: 0

Peer receive window: Current: 63 KB, Maximum: 63 KB, Scale: 0

Congestion window: Current: 1 KB

FCP Session details <-------------------FCP session details

Target FCID: 0x6c01e8 (S_ID of this session: 0x6c0202)

pWWN: 21:00:00:20:37:62:c0:0c, nWWN: 20:00:00:20:37:62:c0:0c

Session state: CLEANUP

1 iSCSI sessions share this FC session

Target: VT1

Negotiated parameters

RcvDataFieldSize 1392 our_RcvDataFieldSize 1392

MaxBurstSize 0, EMPD: FALSE

Random Relative Offset: FALSE, Sequence-in-order: Yes

Statistics:

PDU: Command: 0, Response: 0

SAN の iSCSI イニシエータ用に作成されたファイバ チャネル N ポートのファイバ チャネル ネーム サーバ エントリを表示するには、show fcns database (およびオプションで detail )コマンドを使用します。

FCNS データベースの内容の表示例

switch# show fcns database

VSAN 1:

--------------------------------------------------------------------------

FCID TYPE PWWN (VENDOR) FC4-TYPE:FEATURE

--------------------------------------------------------------------------

0x020101 N 22:04:00:05:30:00:35:e1 (Cisco) scsi-fcp:init isc..w <--iSCSI

0x020102 N 22:02:00:05:30:00:35:e1 (Cisco) scsi-fcp:init isc..w initiator

0x0205d4 NL 21:00:00:04:cf:da:fe:c6 (Seagate) scsi-fcp:target

0x0205d5 NL 21:00:00:04:cf:e6:e4:4b (Seagate) scsi-fcp:target

...

Total number of entries = 10

VSAN 2:

--------------------------------------------------------------------------

FCID TYPE PWWN (VENDOR) FC4-TYPE:FEATURE

--------------------------------------------------------------------------

0xef0001 N 22:02:00:05:30:00:35:e1 (Cisco) scsi-fcp:init isc..w

Total number of entries = 1

VSAN 3:

--------------------------------------------------------------------------

FCID TYPE PWWN (VENDOR) FC4-TYPE:FEATURE

--------------------------------------------------------------------------

0xed0001 N 22:02:00:05:30:00:35:e1 (Cisco) scsi-fcp:init isc..w

Total number of entries = 1

FCNS データベースの詳細表示例

switch# show fcns database detail

------------------------

VSAN:1 FCID:0x020101

------------------------

port-wwn (vendor) :22:04:00:05:30:00:35:e1 (Cisco)

node-wwn :22:03:00:05:30:00:35:e1

class :2,3

node-ip-addr :10.2.2.12 <--- iSCSI initiator's IPv4 address

ipa :ff ff ff ff ff ff ff ff

fc4-types:fc4_features:scsi-fcp:init iscsi-gw

symbolic-port-name :

symbolic-node-name :iqn.1991-05.com.microsoft:oasis2-dell <--- iSCSI initiator's IQN

port-type :N

port-ip-addr :0.0.0.0

fabric-port-wwn :22:01:00:05:30:00:35:de

hard-addr :0x000000

------------------------

VSAN:1 FCID:0x020102

------------------------

port-wwn (vendor) :22:02:00:05:30:00:35:e1 (Cisco)

node-wwn :22:01:00:05:30:00:35:e1

class :2,3

node-ip-addr :10.2.2.11

ipa :ff ff ff ff ff ff ff ff

fc4-types:fc4_features:scsi-fcp:init iscsi-gw

symbolic-port-name :

symbolic-node-name :iqn.1987-05.com.cisco.01.14ac33ba567f986f174723b5f9f2377

port-type :N

port-ip-addr :0.0.0.0

fabric-port-wwn :22:01:00:05:30:00:35:de

hard-addr :0x000000

...

Total number of entries = 10

======================================================================

------------------------

VSAN:2 FCID:0xef0001

------------------------

port-wwn (vendor) :22:02:00:05:30:00:35:e1 (Cisco)

node-wwn :22:01:00:05:30:00:35:e1

class :2,3

node-ip-addr :10.2.2.11

ipa :ff ff ff ff ff ff ff ff

fc4-types:fc4_features:scsi-fcp:init iscsi-gw

symbolic-port-name :

symbolic-node-name :iqn.1987-05.com.cisco.01.14ac33ba567f986f174723b5f9f2377

port-type :N

port-ip-addr :0.0.0.0

fabric-port-wwn :22:01:00:05:30:00:35:de

hard-addr :0x000000

Total number of entries = 1

...

構成されたすべての iSCSI イニシエータに関する情報を表示するには、show iscsi initiator configured を使用します。名前を指定すると、目的のイニシエータに関する情報が表示されます。

構成したイニシエータに関する情報の表示例

switch# show iscsi initiator configured

iSCSI Node name is iqn.1987-05.com.cisco:02.3021b0f2fda0.avanti12-w2k

Member of vsans: 1, 2, 10

Node WWN is 22:01:00:05:30:00:10:e1

No. of PWWN: 5

Port WWN is 22:04:00:05:30:00:10:e1

Port WWN is 22:05:00:05:30:00:10:e1

Port WWN is 22:06:00:05:30:00:10:e1

Port WWN is 22:07:00:05:30:00:10:e1

Port WWN is 22:08:00:05:30:00:10:e1

iSCSI Node name is 10.10.100.199

Member of vsans: 1, 5

Node WWN is 22:03:00:05:30:00:10:e1

No. of PWWN: 4

Port WWN is 22:00:00:05:30:00:10:e1

Port WWN is 22:09:00:05:30:00:10:e1

Port WWN is 22:0a:00:05:30:00:10:e1

Port WWN is 22:0b:00:05:30:00:10:e1

User Name for Mutual CHAP: testuser

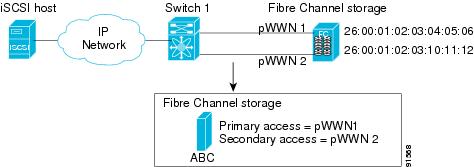

iSCSI 仮想ターゲットの表示

iSCSI イニシエータに iSCSI 仮想ターゲットとしてエクスポートされたファイバ チャネル ターゲットに関する情報を表示するには、 show iscsi virtual-target を使用します。出力には、スタティック ターゲットとダイナミック ターゲットが含まれます。

エクスポートされたターゲットの表示例

switch# show iscsi virtual-target

target: VT1

* Port WWN 21:00:00:20:37:62:c0:0c

Configured node

all initiator permit is enabled

target: VT2

Port WWN 21:00:00:04:cf:4c:52:c1

Configured node

all initiator permit is disabled

target: iqn.1987-05.com.cisco:05.switch.04-01.2100002037a6be32

Port WWN 21:00:00:20:37:a6:be:32 , VSAN 1

Auto-created node

iSCSI ユーザー情報の表示

構成されたすべての iSCSI ユーザー名を表示するには、show user-account iscsi コマンドを使用します。

iSCSI ユーザー名の表示例

switch# show user-account iscsi

username:iscsiuser

secret: dsfffsffsffasffsdffg

username:user2

secret:cshadhdhsadadjajdjas

フィードバック

フィードバック