Cisco Catalyst Center を使用した SD-Access の展開(CVD)

偏向のない言語

この製品のドキュメントセットは、偏向のない言語を使用するように配慮されています。このドキュメントセットでの偏向のない言語とは、年齢、障害、性別、人種的アイデンティティ、民族的アイデンティティ、性的指向、社会経済的地位、およびインターセクショナリティに基づく差別を意味しない言語として定義されています。製品ソフトウェアのユーザインターフェイスにハードコードされている言語、RFP のドキュメントに基づいて使用されている言語、または参照されているサードパーティ製品で使用されている言語によりドキュメントに例外が存在する場合があります。シスコのインクルーシブ ランゲージの取り組みの詳細は、こちらをご覧ください。

翻訳について

このドキュメントは、米国シスコ発行ドキュメントの参考和訳です。リンク情報につきましては、日本語版掲載時点で、英語版にアップデートがあり、リンク先のページが移動/変更されている場合がありますことをご了承ください。あくまでも参考和訳となりますので、正式な内容については米国サイトのドキュメントを参照ください。

はじめに

このマニュアルについて

このガイドは、Cisco Catalyst Center を使用してシスコのソフトウェア定義型アクセス(Cisco SD-Access)ネットワークを設計、展開、および運用するための技術的なガイダンスを提供することを目的としています。

このドキュメントの対象読者には、Catalyst Center を使用してキャンパスネットワーク内に Cisco SD-Access ネットワークを実装する必要があるネットワーク設計エンジニアとネットワーク運用担当者が含まれます。

このガイドでは、Catalyst Center を使用して Day-0 と Day-N の運用で Cisco SD-Access ネットワークを設計および展開する方法と、Cisco SD-Access ネットワークの全体的な正常性を監視する方法に焦点を当てています。

このドキュメントの主なセクションは、次のとおりです。

● 「定義」の項では、Cisco SD-Access ネットワークの主要なコンポーネントを含む Cisco SD-Access の概要と、Catalyst Center を使用して Cisco SD-Access の有線およびワイヤレスネットワークを展開する際の設計上の考慮事項について説明します。

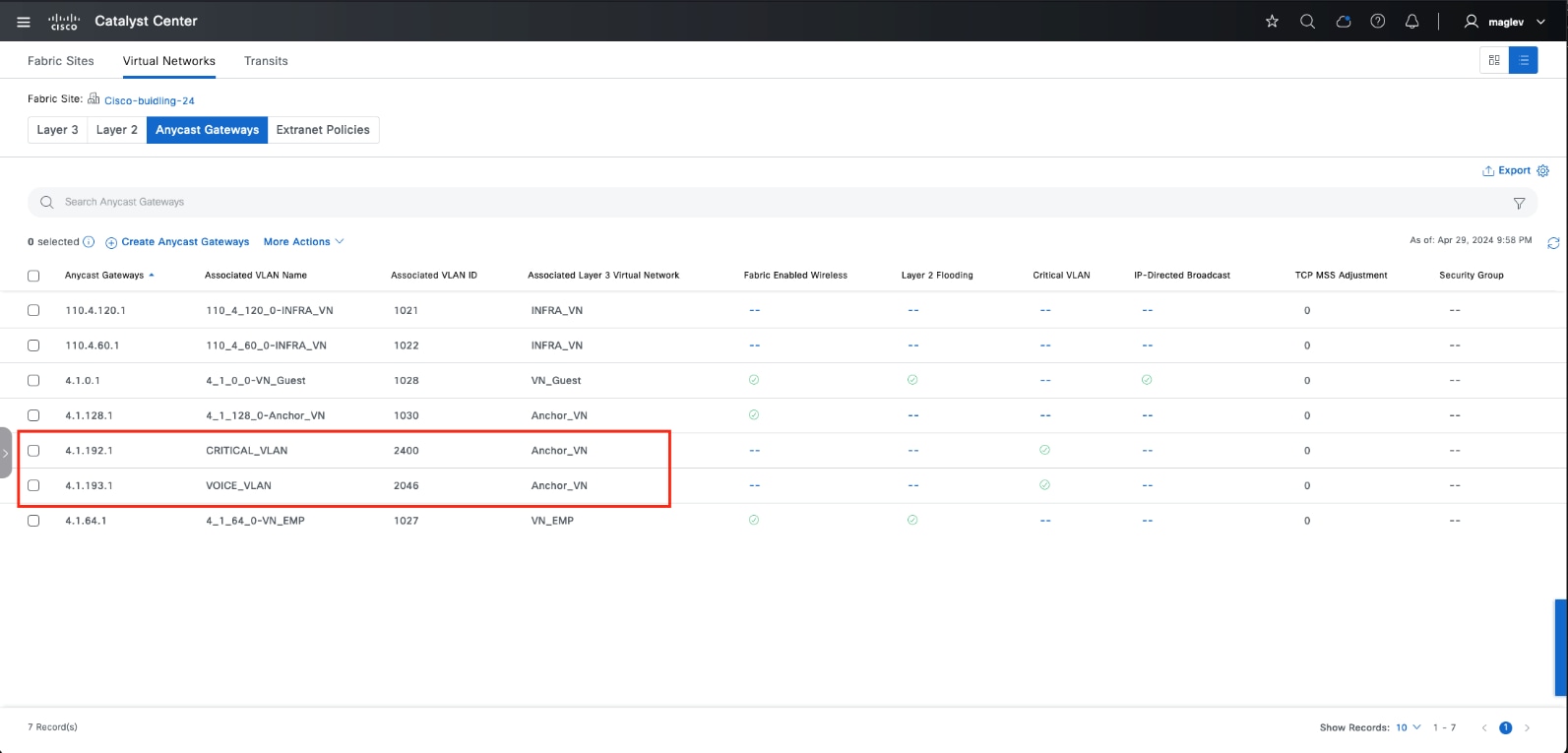

● 「設計」の項では、Catalyst Center と Cisco Identity Services Engine(Cisco ISE)の統合、サイト階層の作成、AAA、DNS、DHCP、NTP、SNMP、Syslog サーバーなどの、ネットワークの運用に必要なさまざまなネットワークサービスの設定、WLAN 展開用の SSID、VLAN、および RF プロファイルを持つ WLAN を含むワイヤレス設定の設定、ファブリックサイト、ファブリックゾーン、仮想ネットワーク、およびエニーキャストゲートウェイの有効化、ファブリックサイトでの関連付け、Cisco SD-Access と IP トランジットの設定について説明しています。

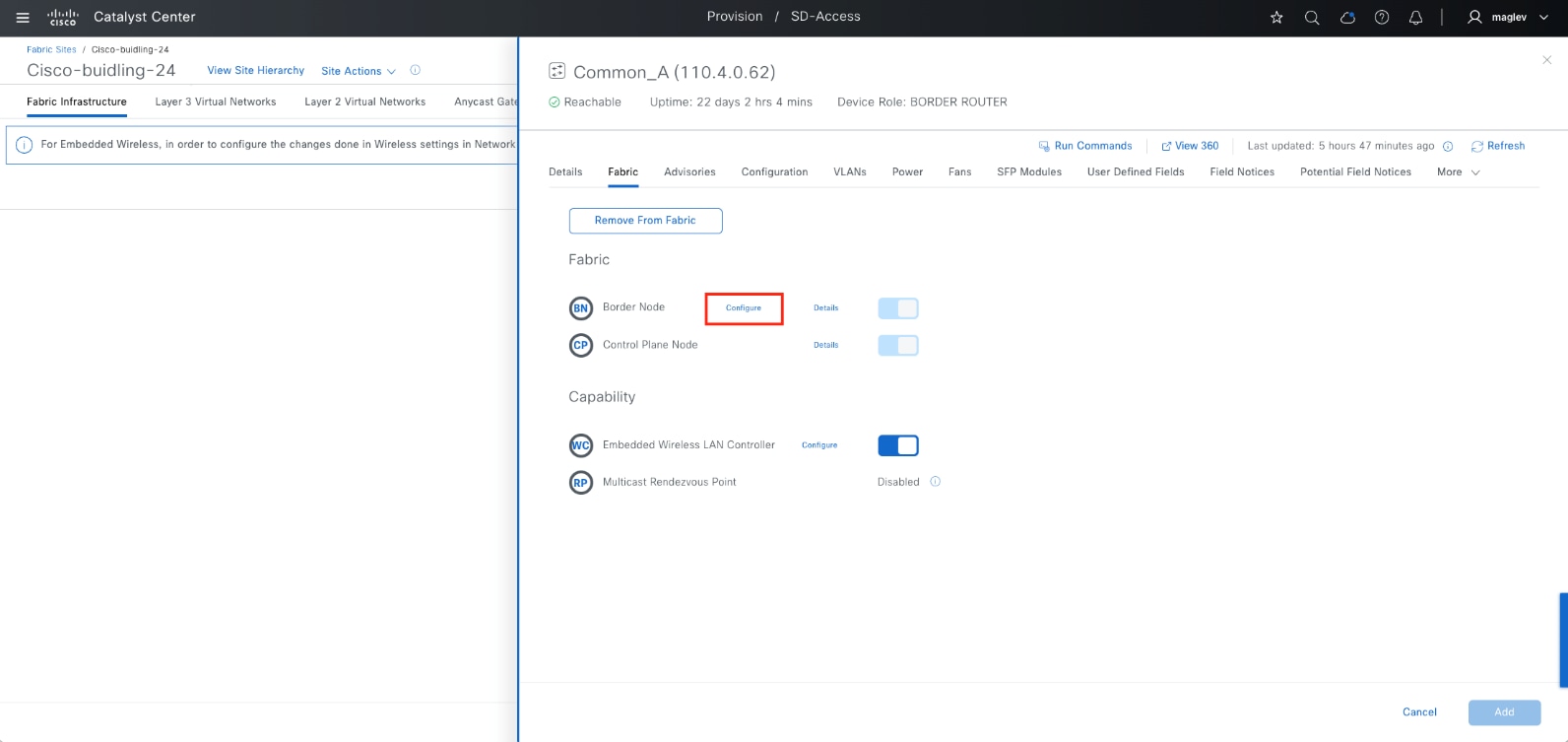

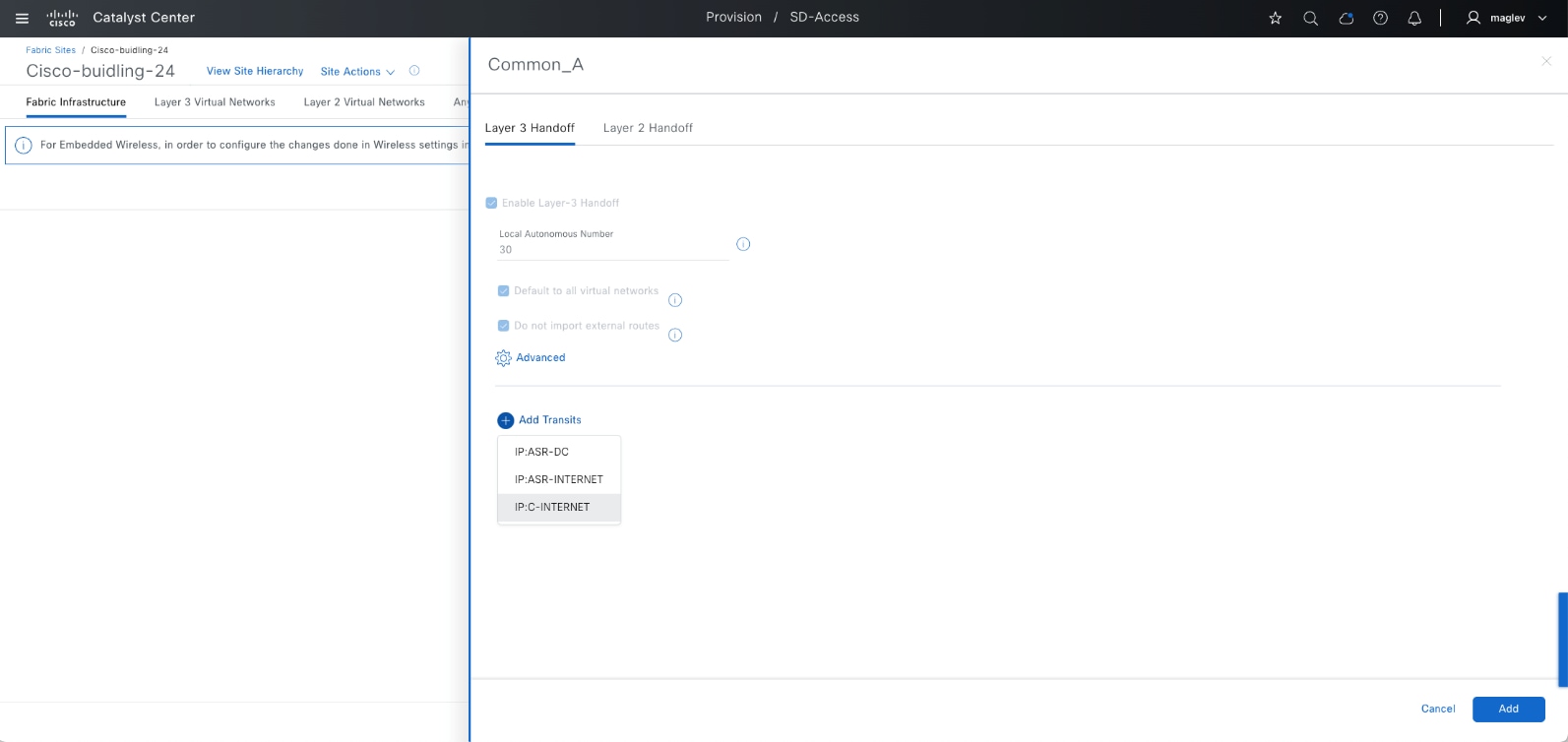

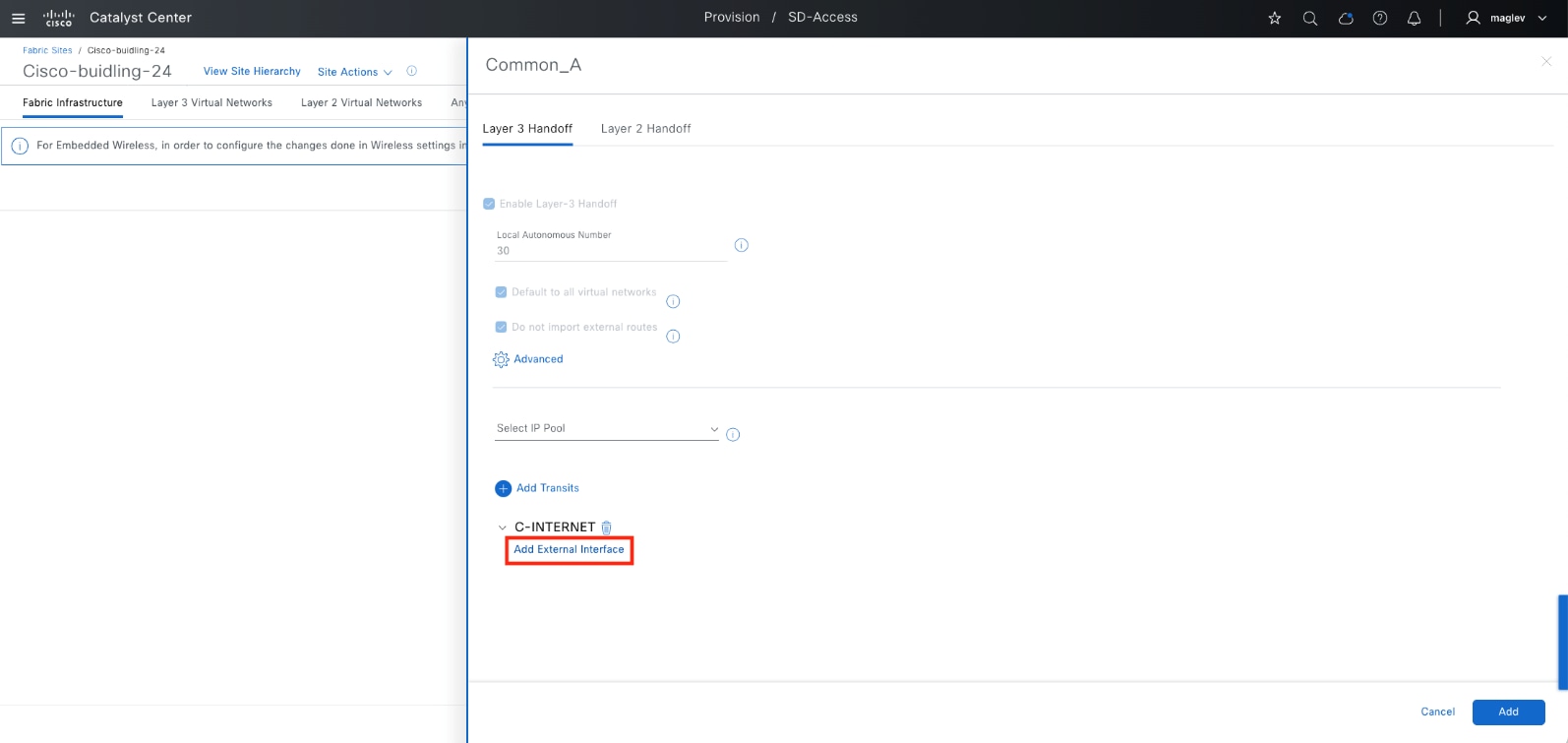

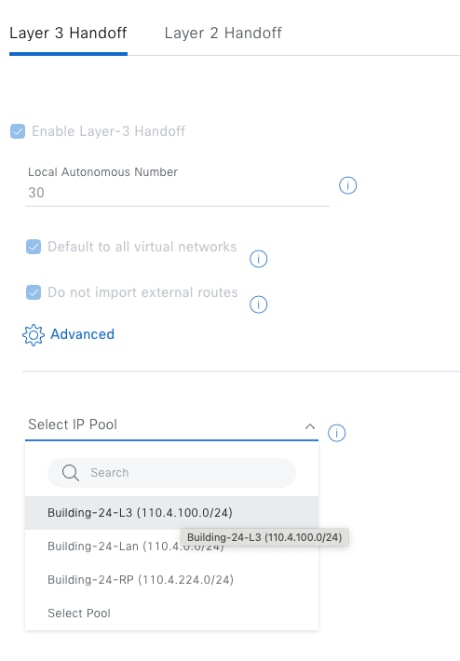

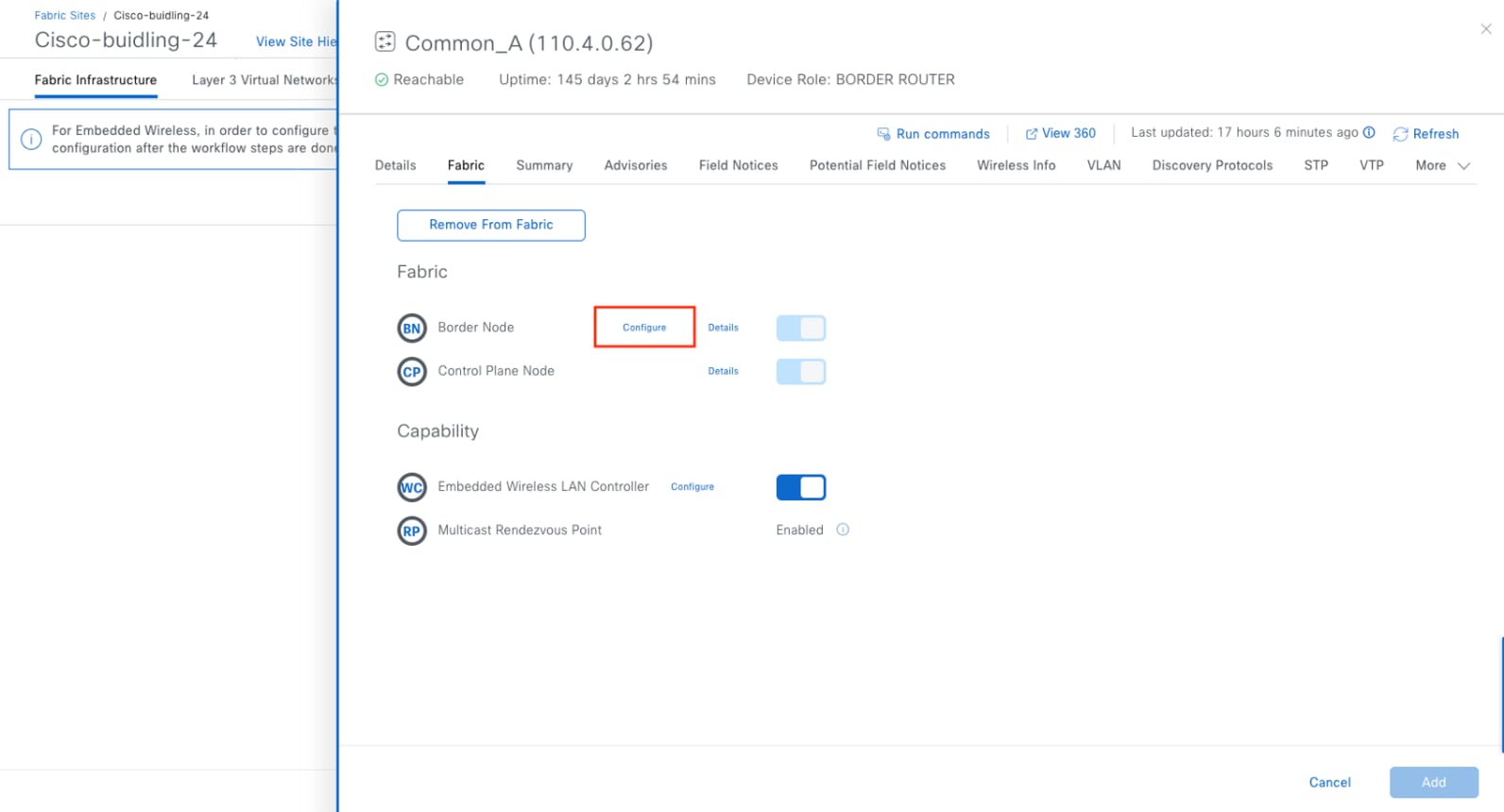

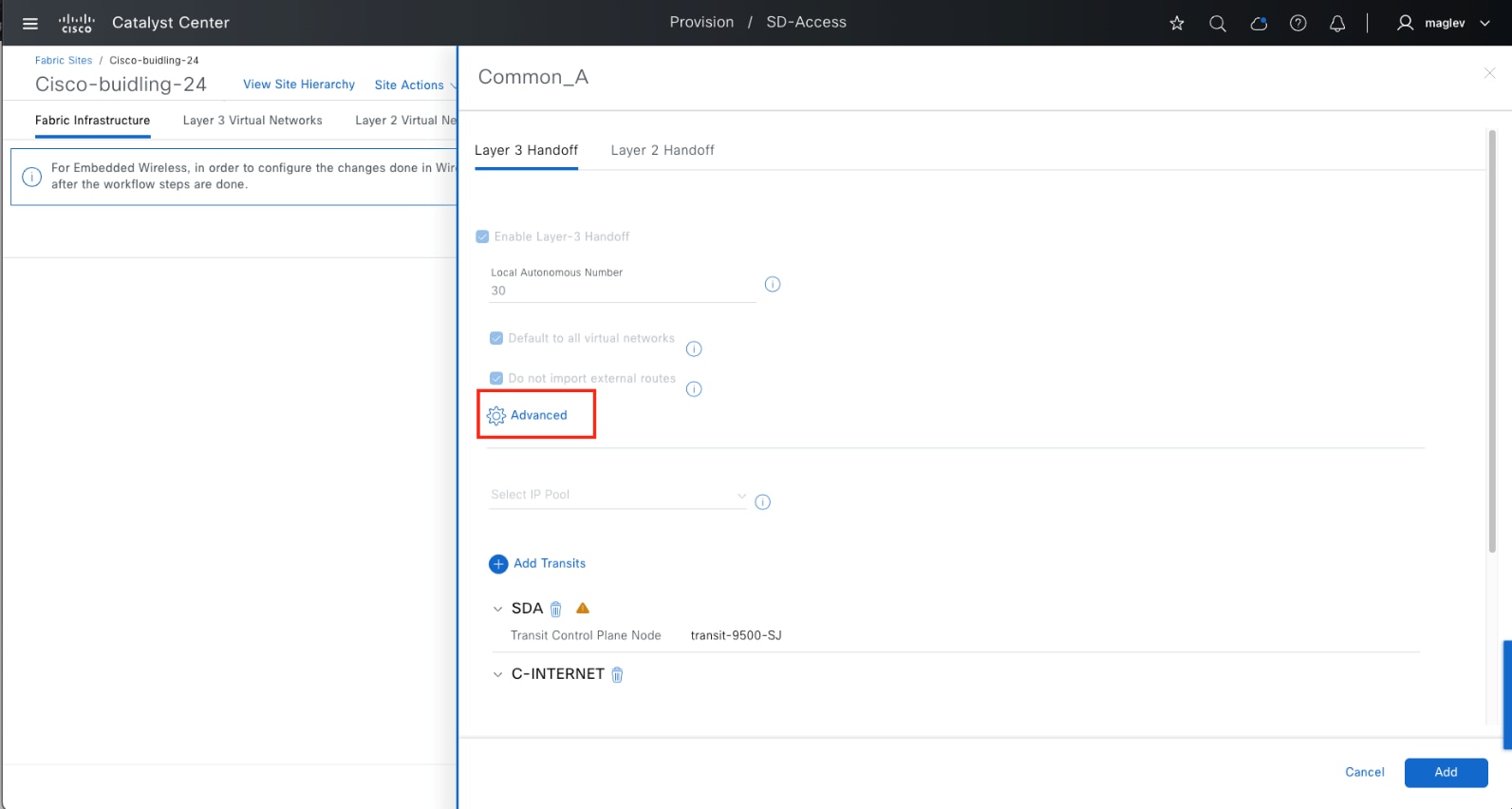

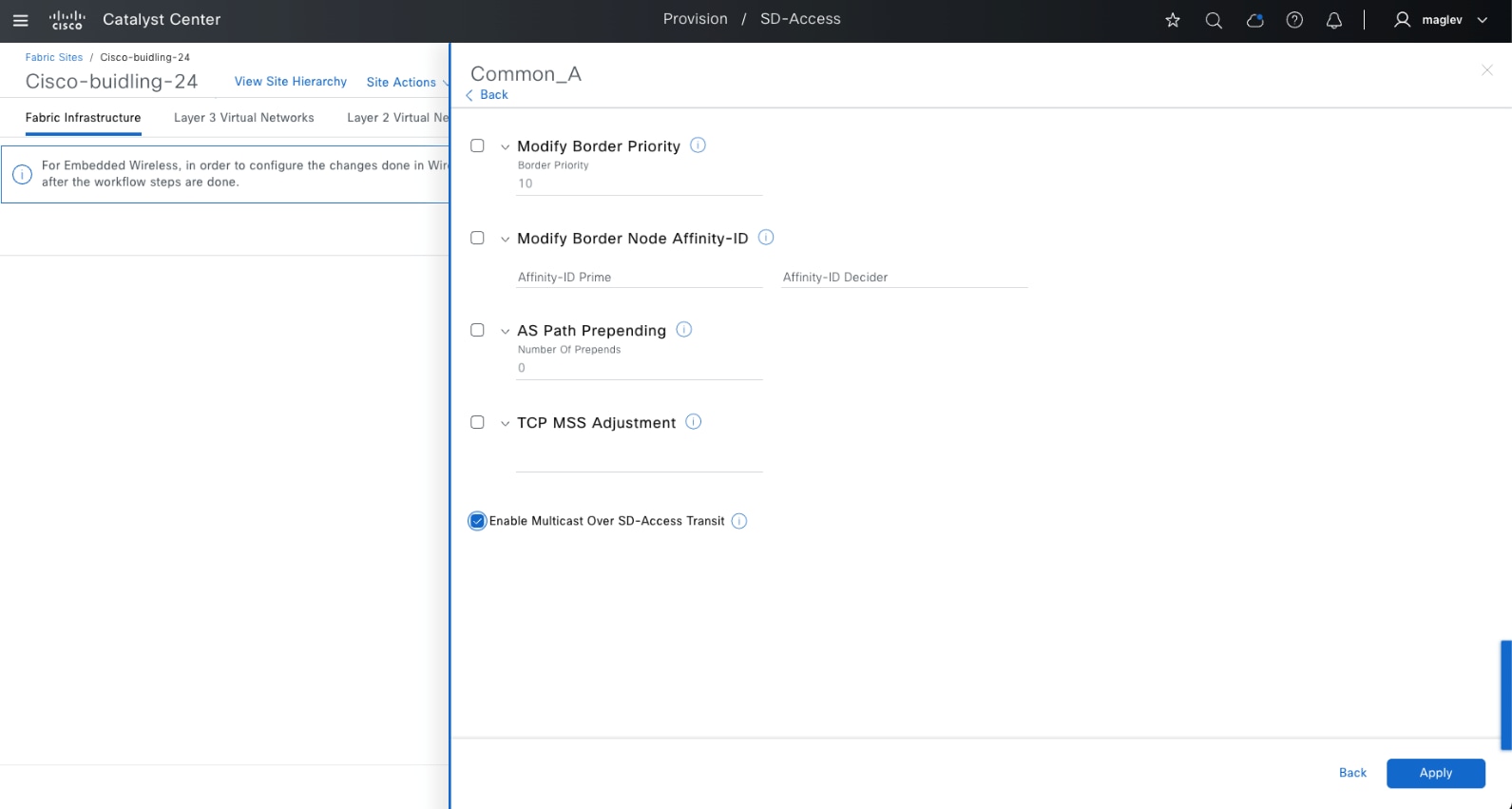

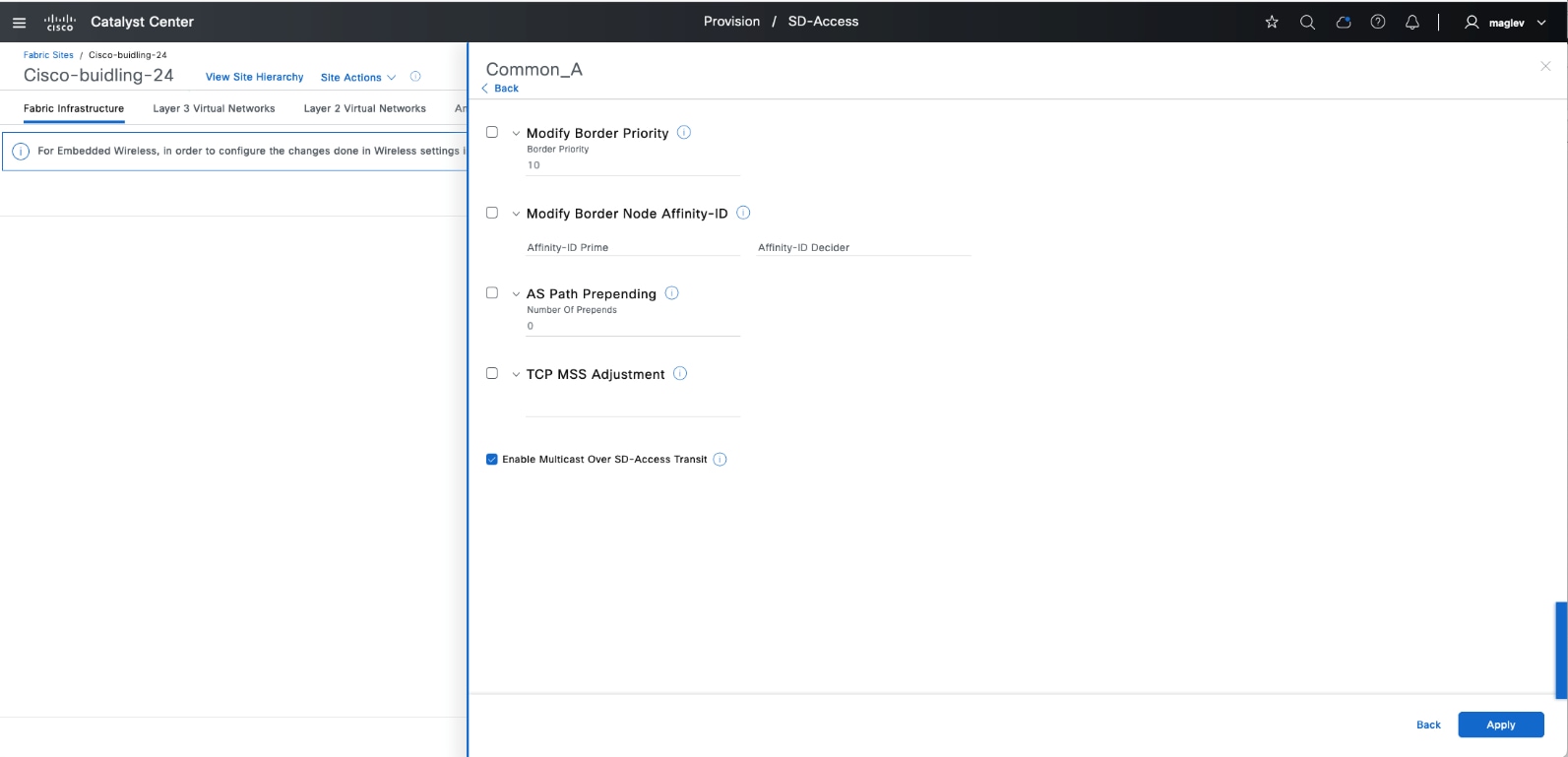

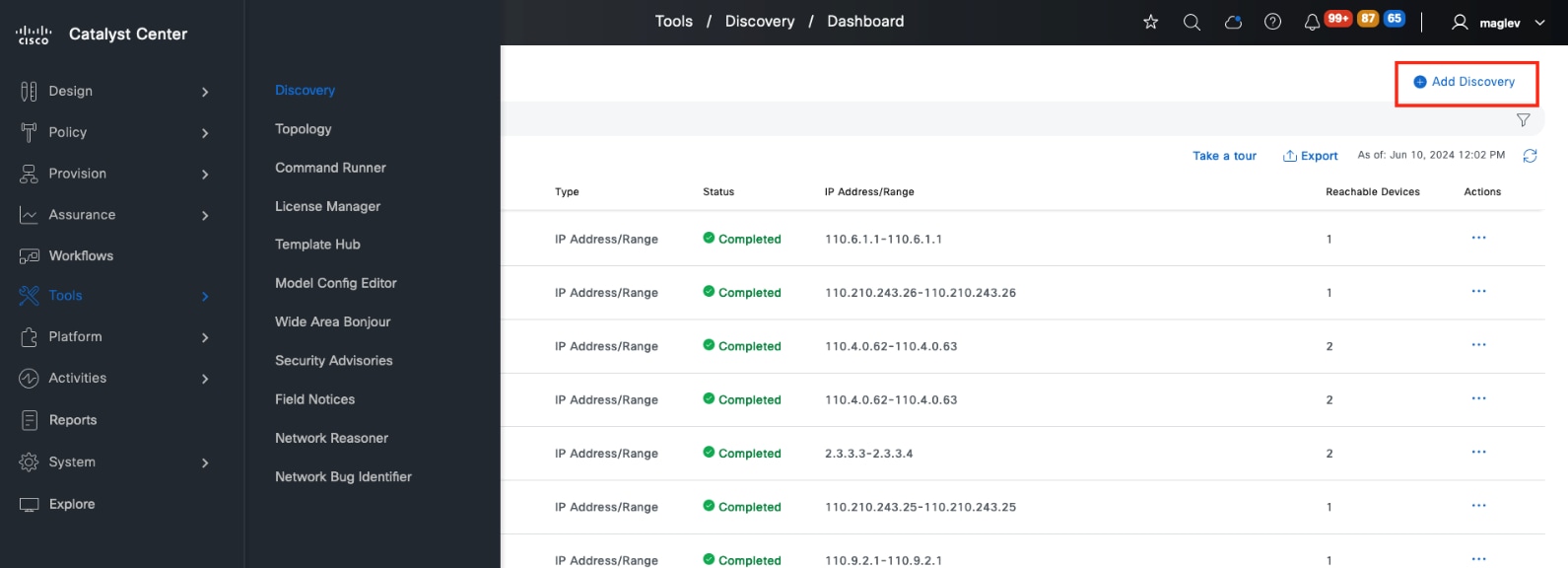

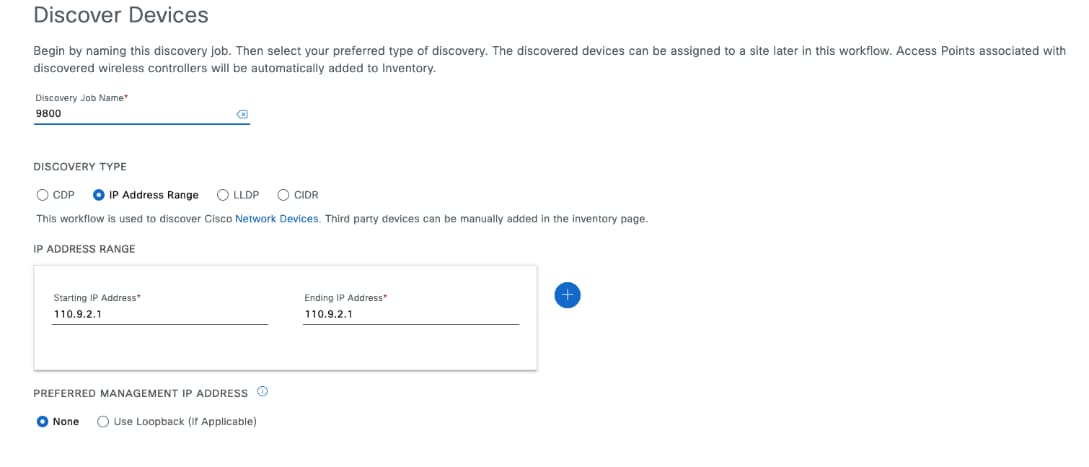

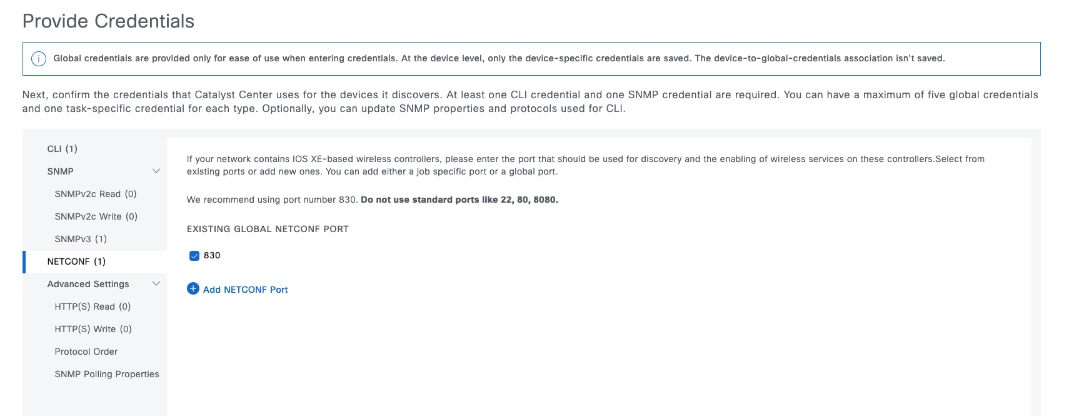

● 「展開」の項では、ファブリックボーダーとコントロールプレーンノードとしてのファブリックサイトでのデバイスの検出およびプロビジョニング、Day-0 のデバイスのオンボーディングとファブリックエッジとしてのプロビジョニングのための LAN 自動化、Catalyst 9000 デバイスとスタンドアロンワイヤレスコントローラの組み込みワイヤレスコントローラの設定、レイヤ 3 ハンドオフとレイヤ 2 ハンドオフの設定、マルチキャストの有効化について説明します。

また、ボーダー設定とエニーキャストゲートウェイ設定でサポートされる属性と機能についても説明します。

● 「運用」の項では、Cisco SD-Access ネットワークでの Day-N の運用について説明します。これには、アクセスポイント(AP)のオンボーディング、さまざまなタイプの拡張ノードとクライアント、ファブリック機能の修正と変更、RMA 手順で障害が発生したデバイスの交換、ファブリックサイトからのファブリックデバイスの削除、ファブリックサイトの切断が含まれます。

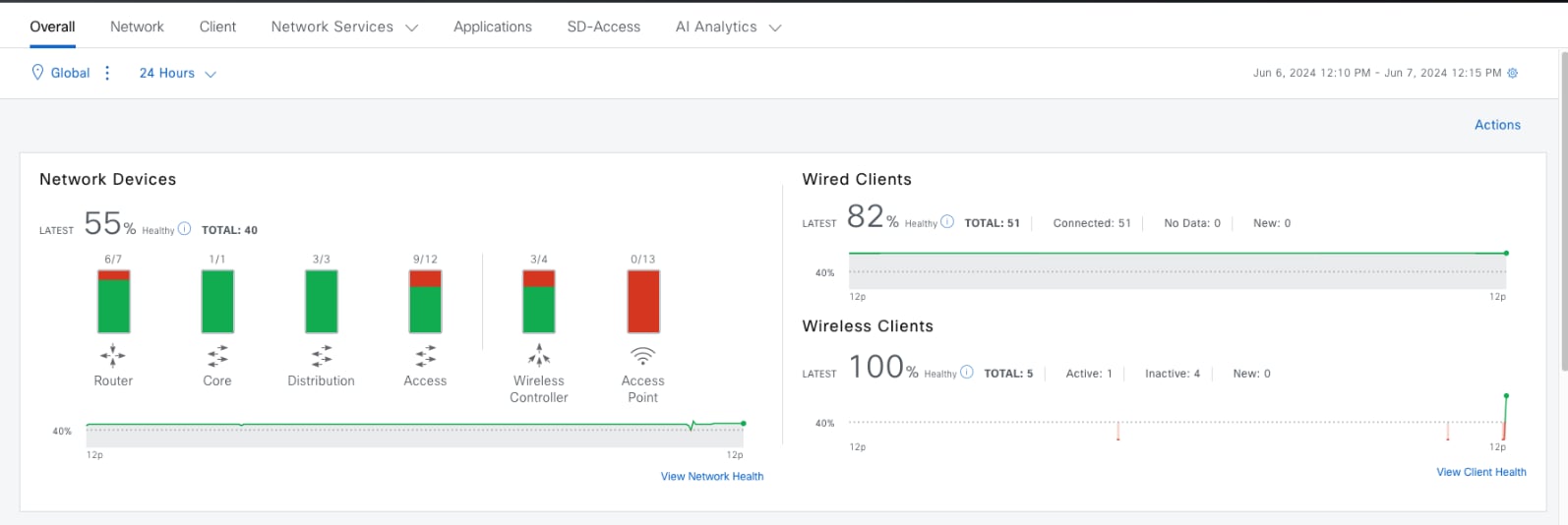

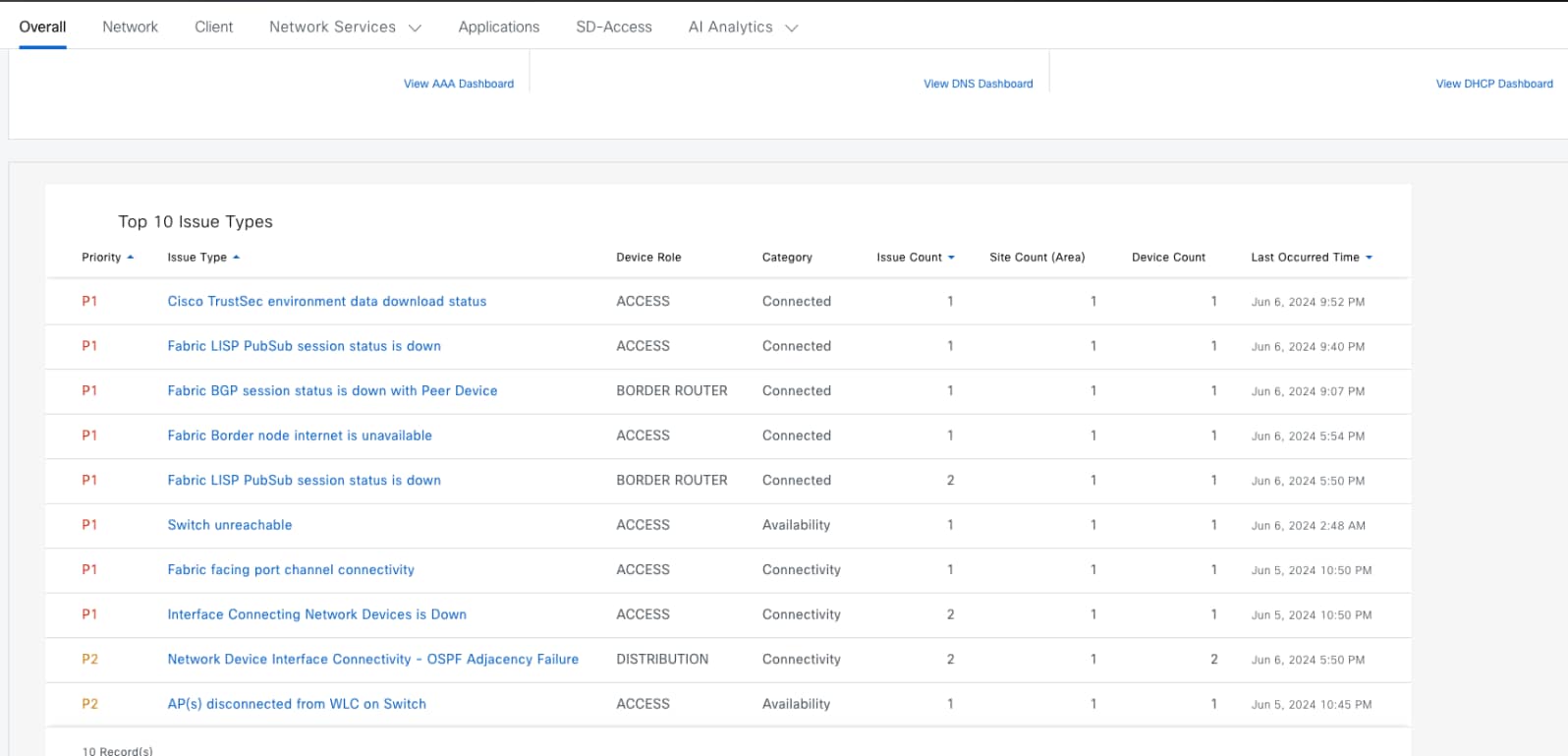

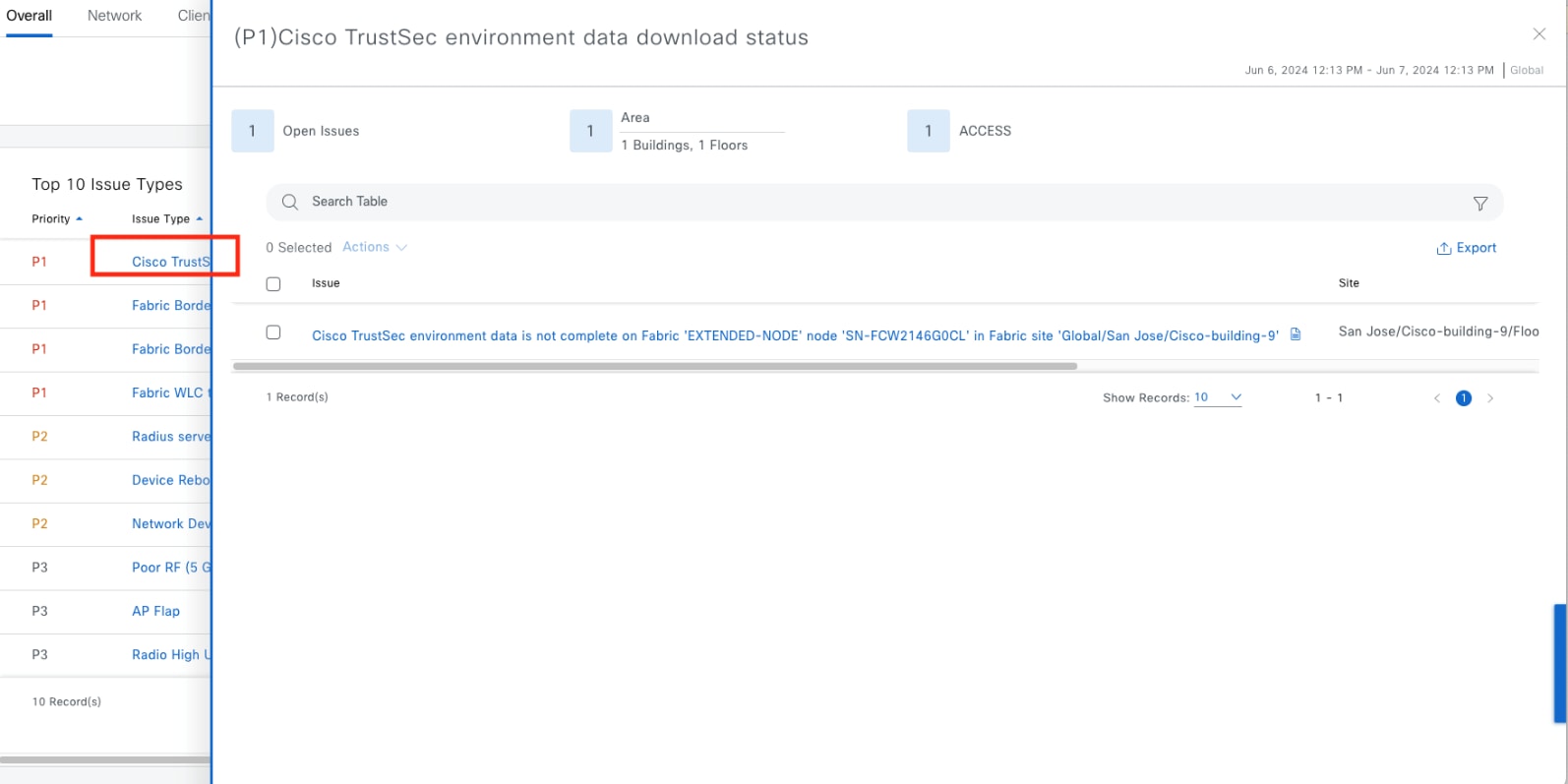

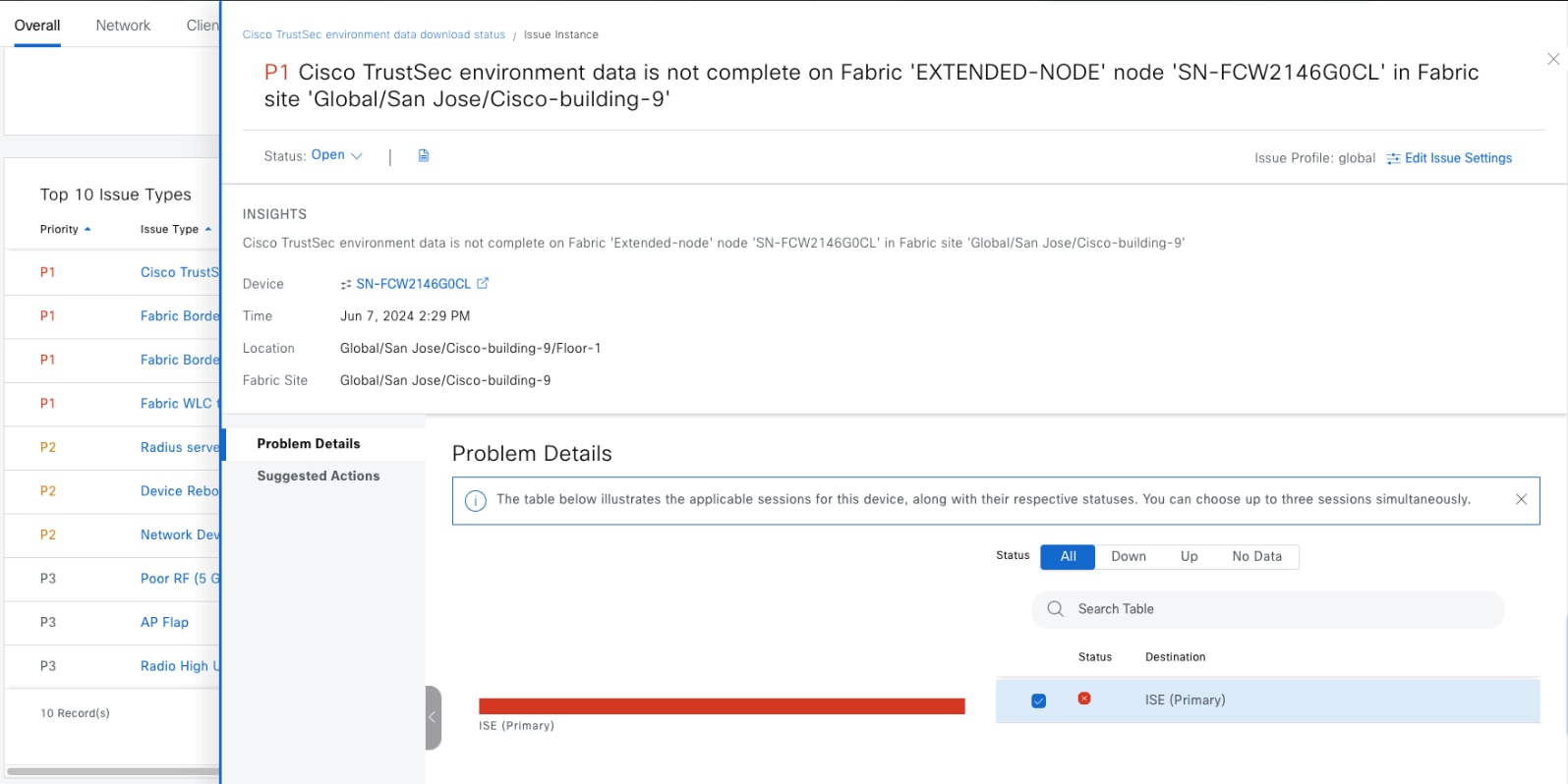

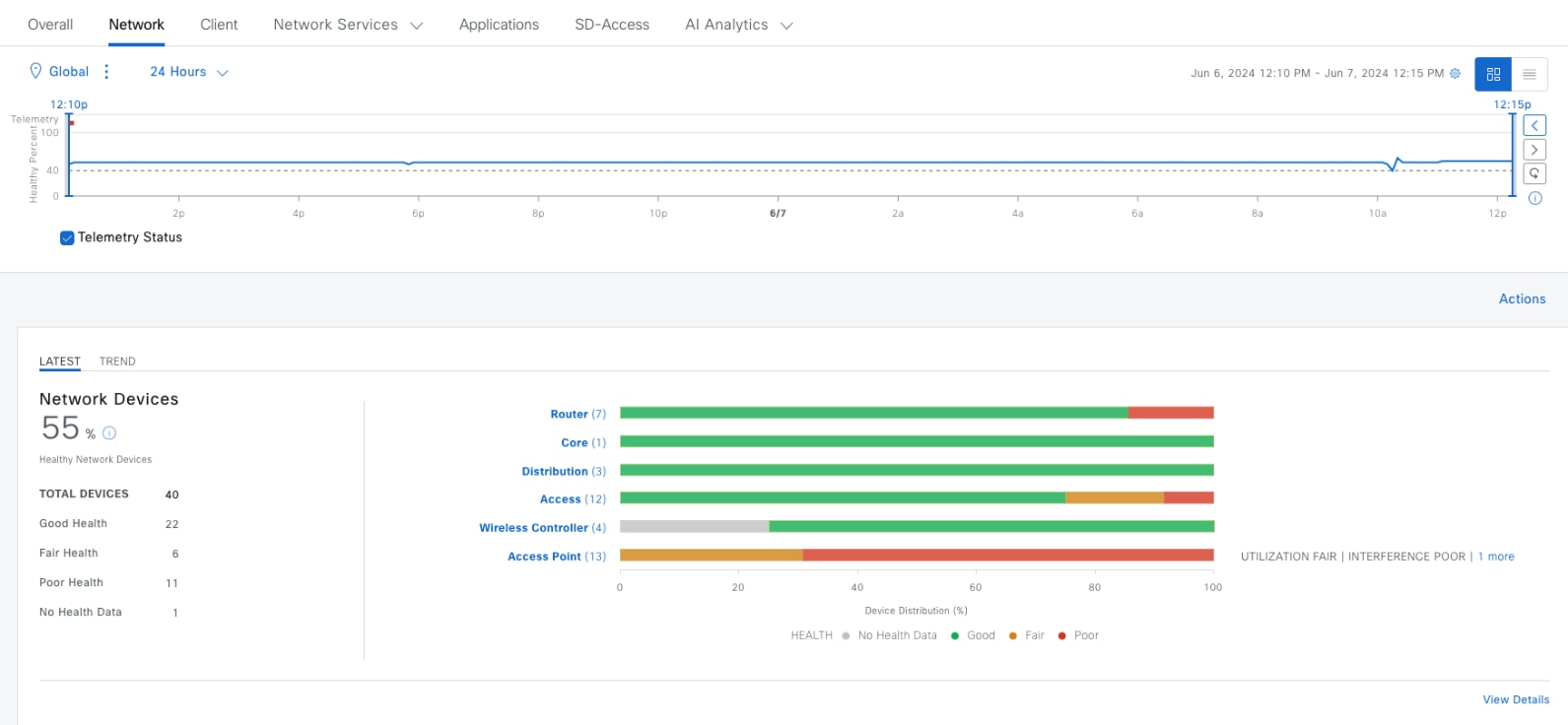

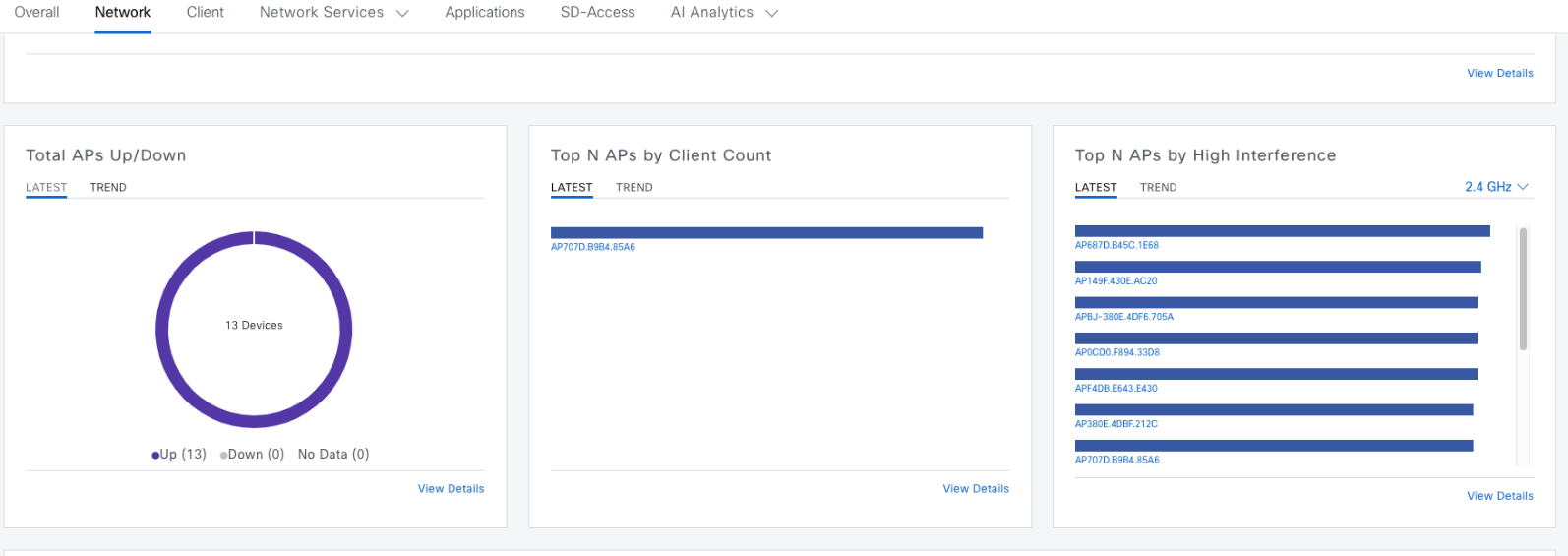

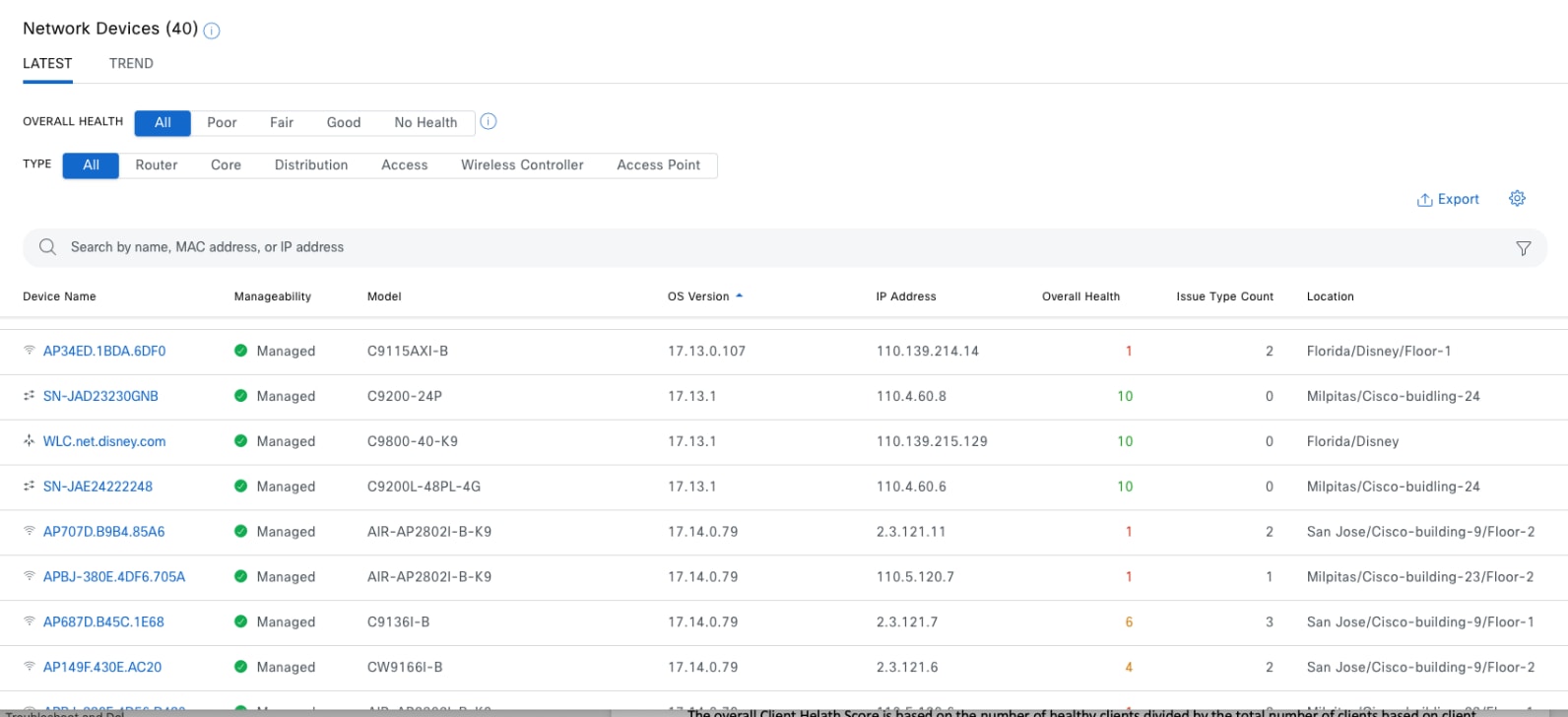

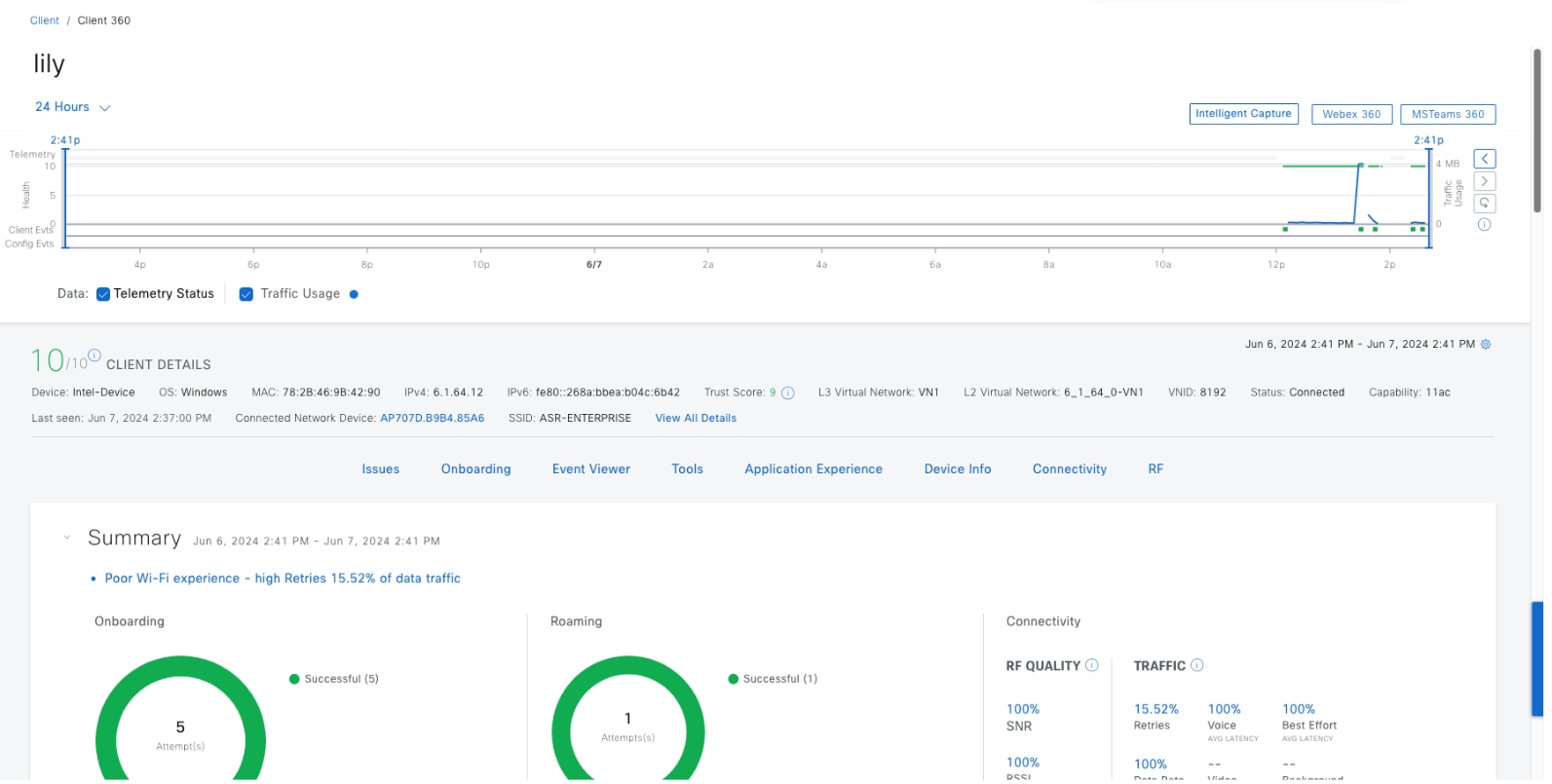

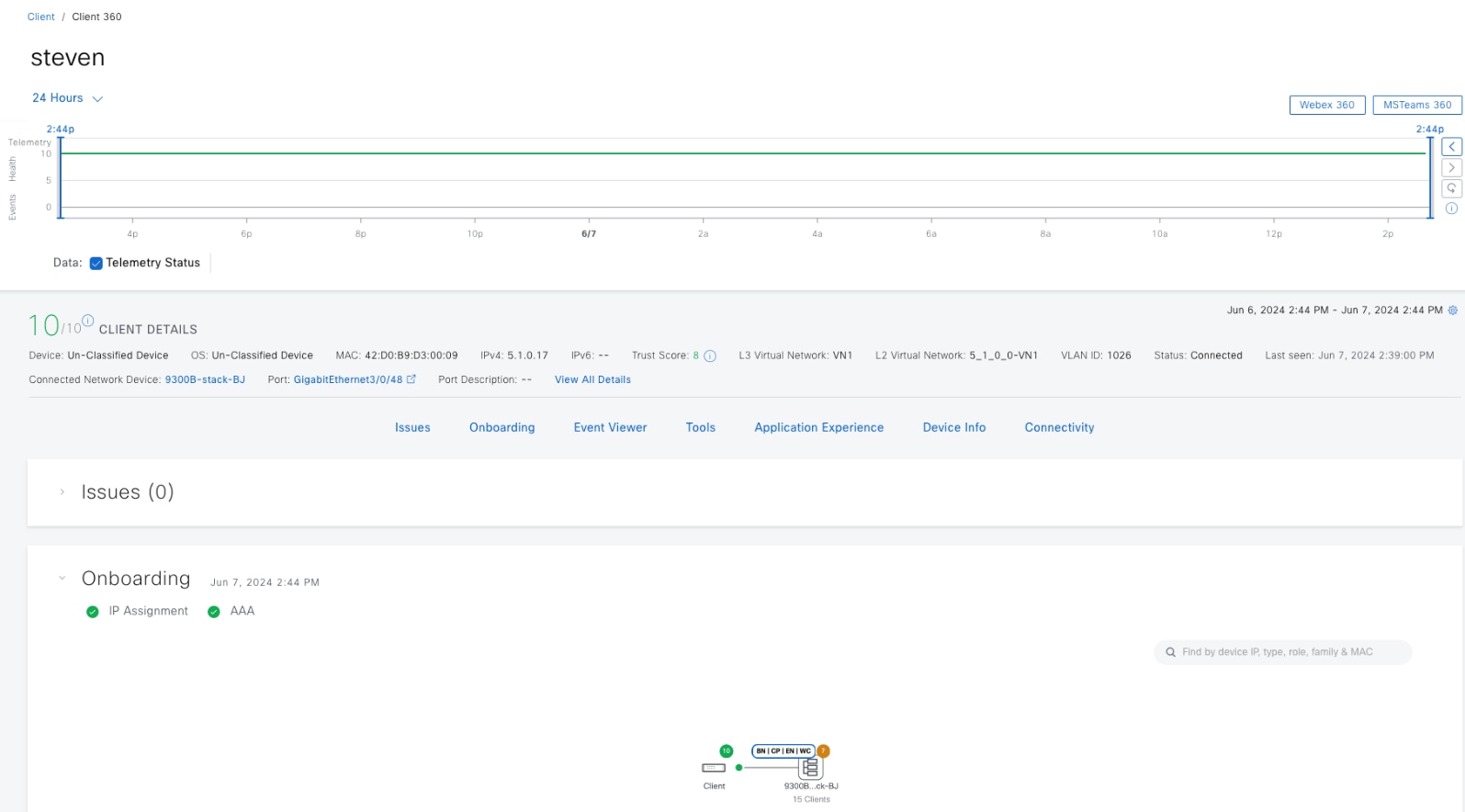

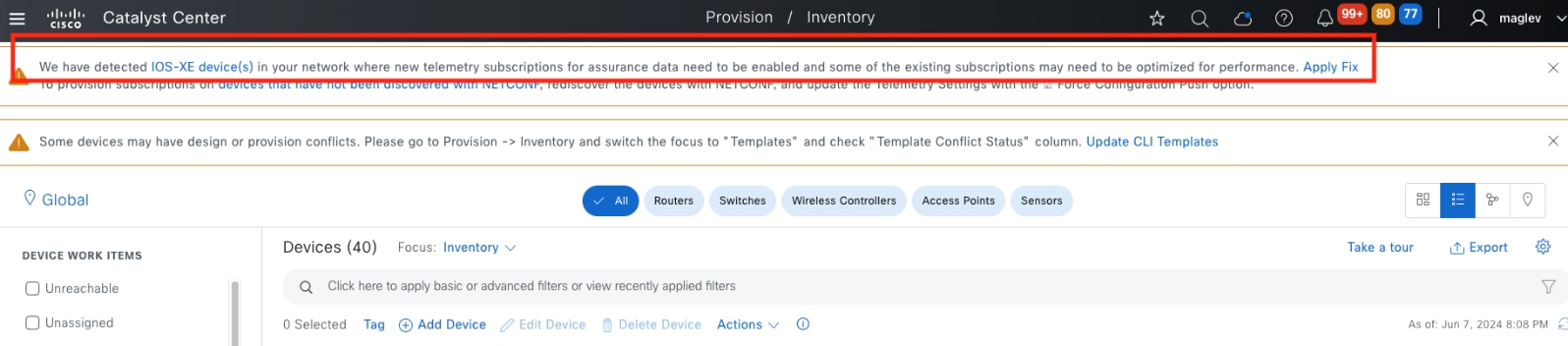

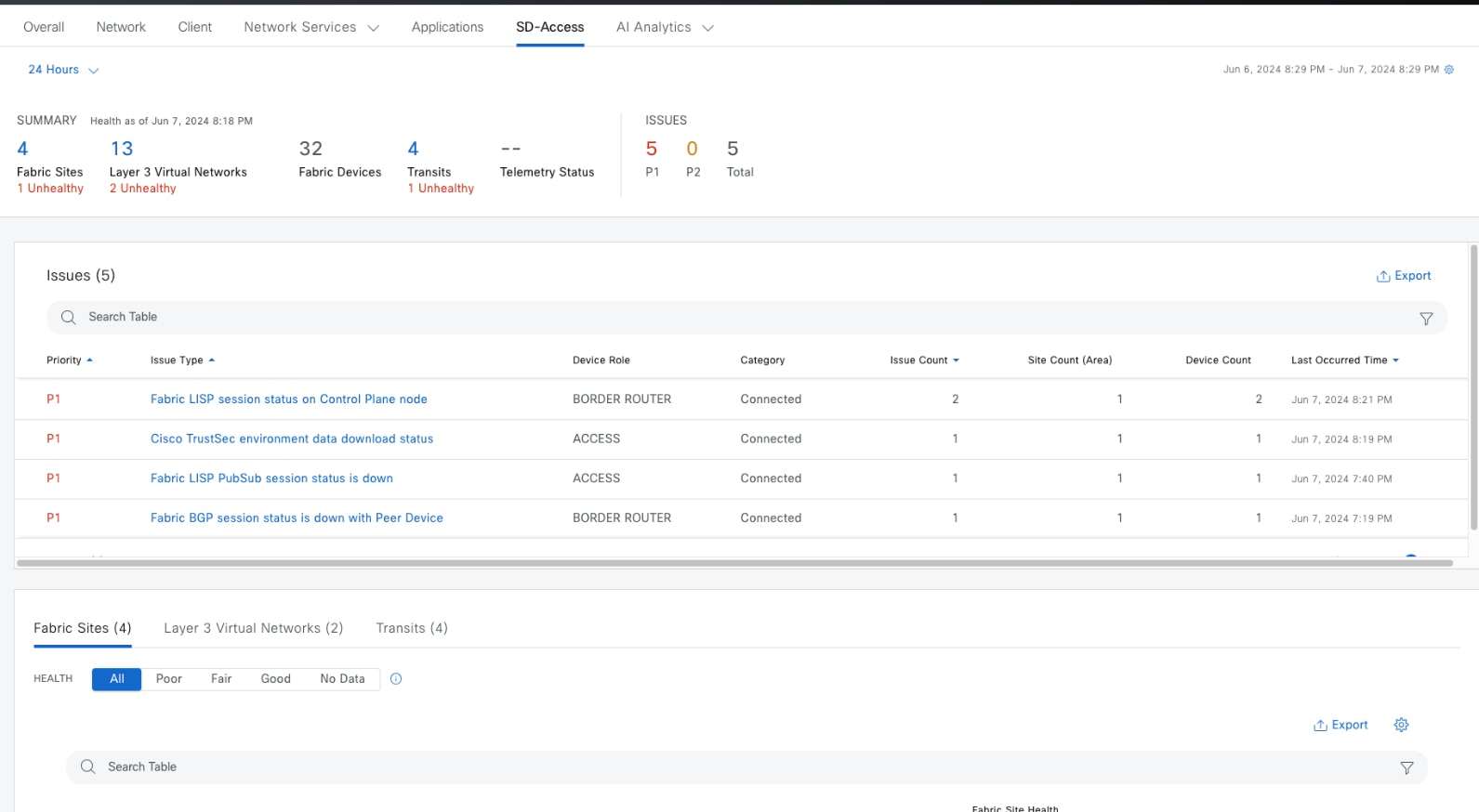

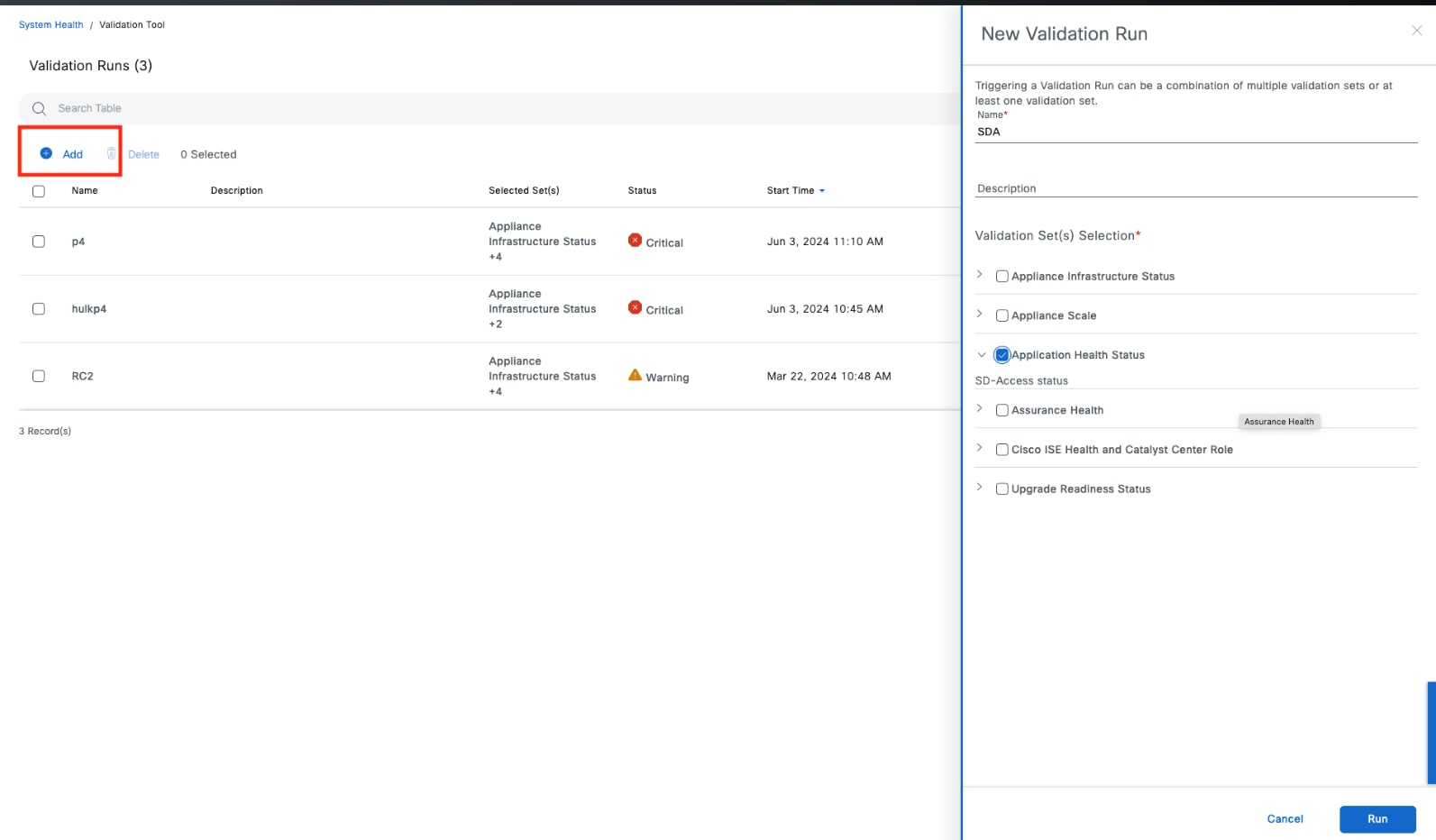

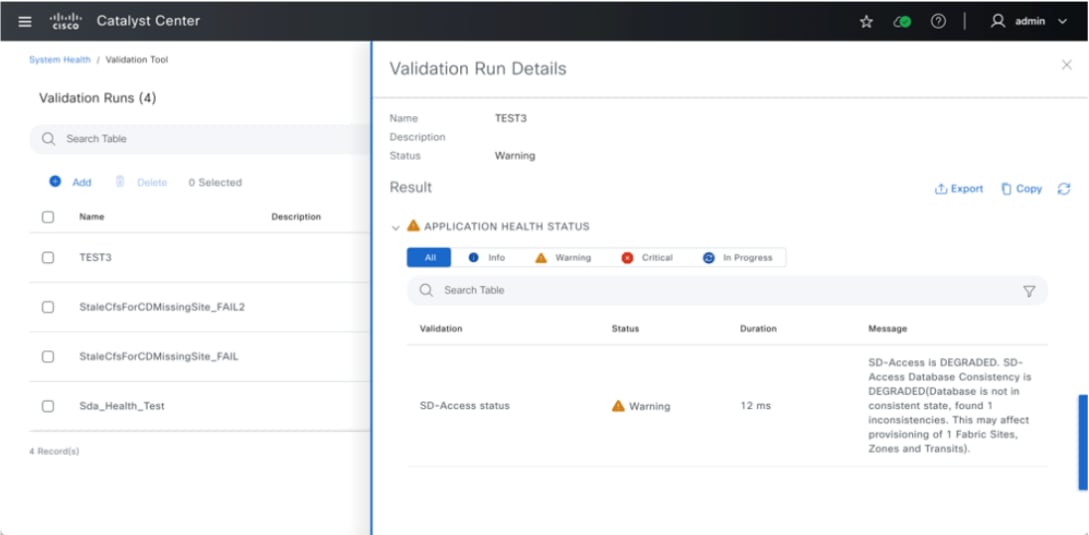

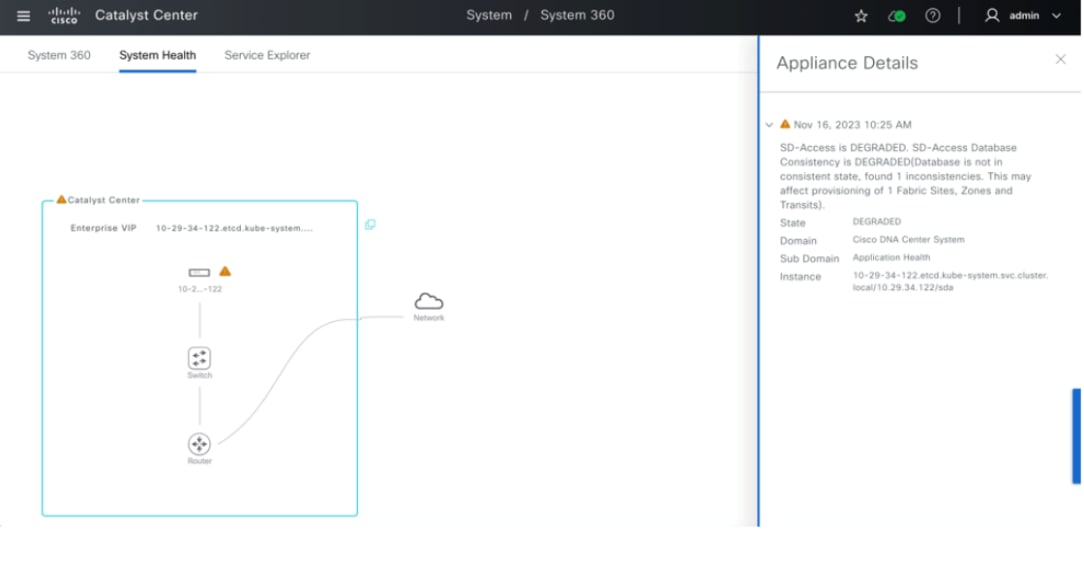

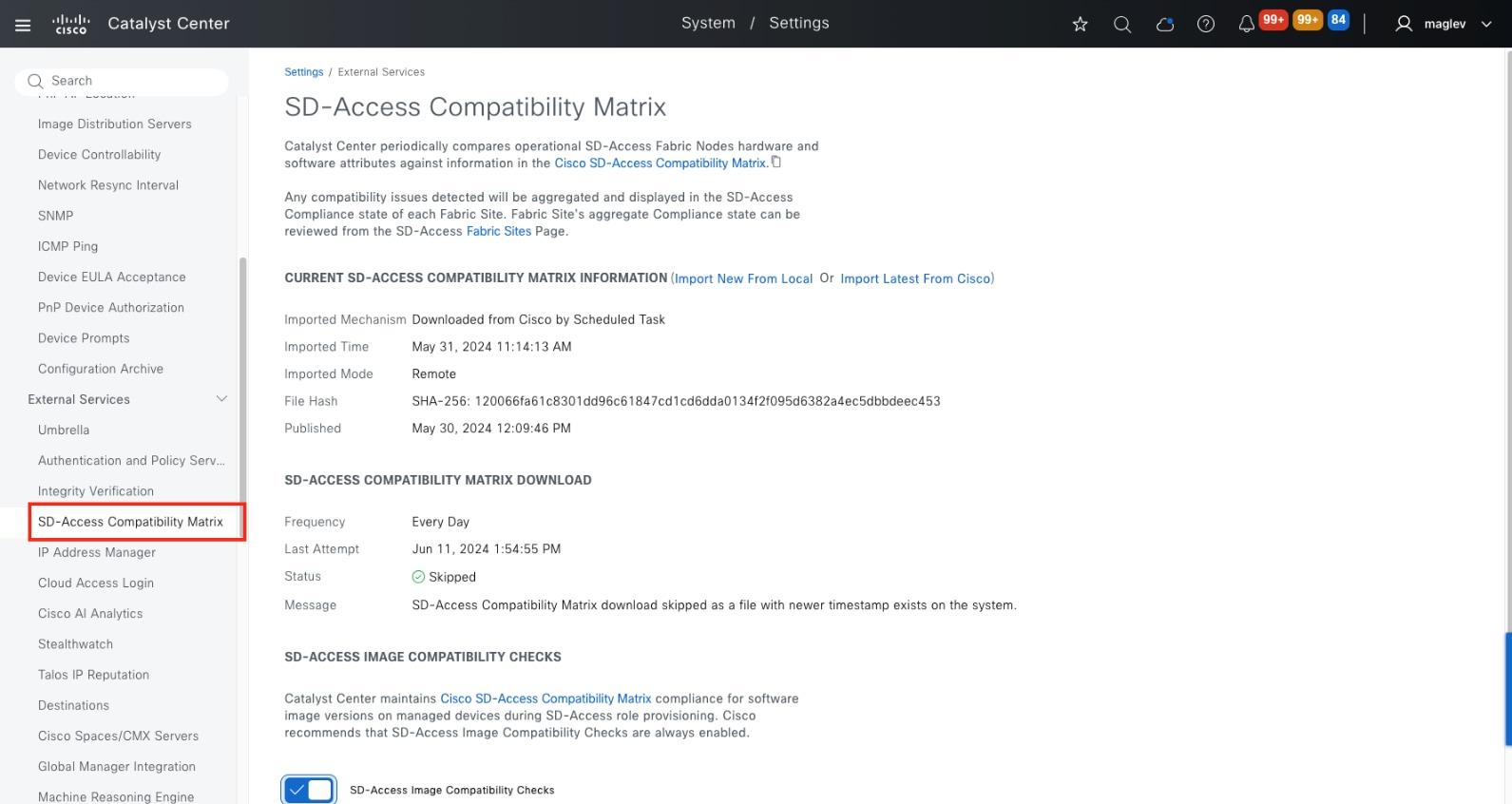

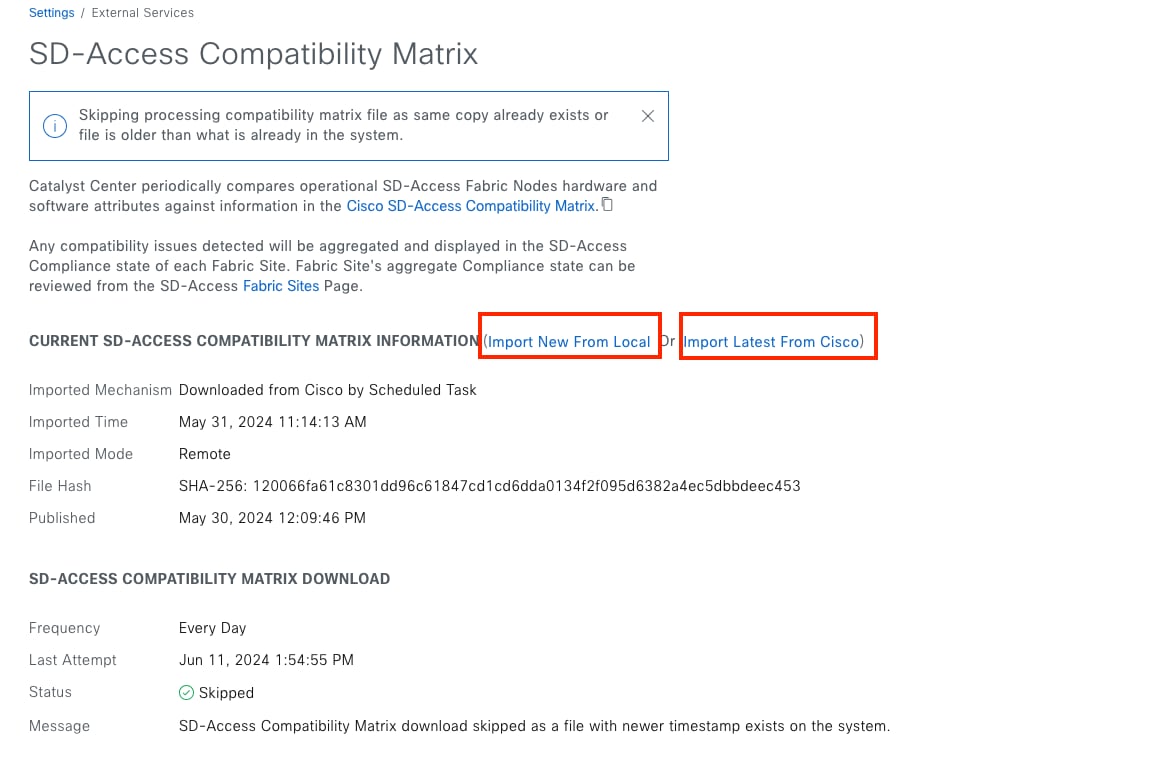

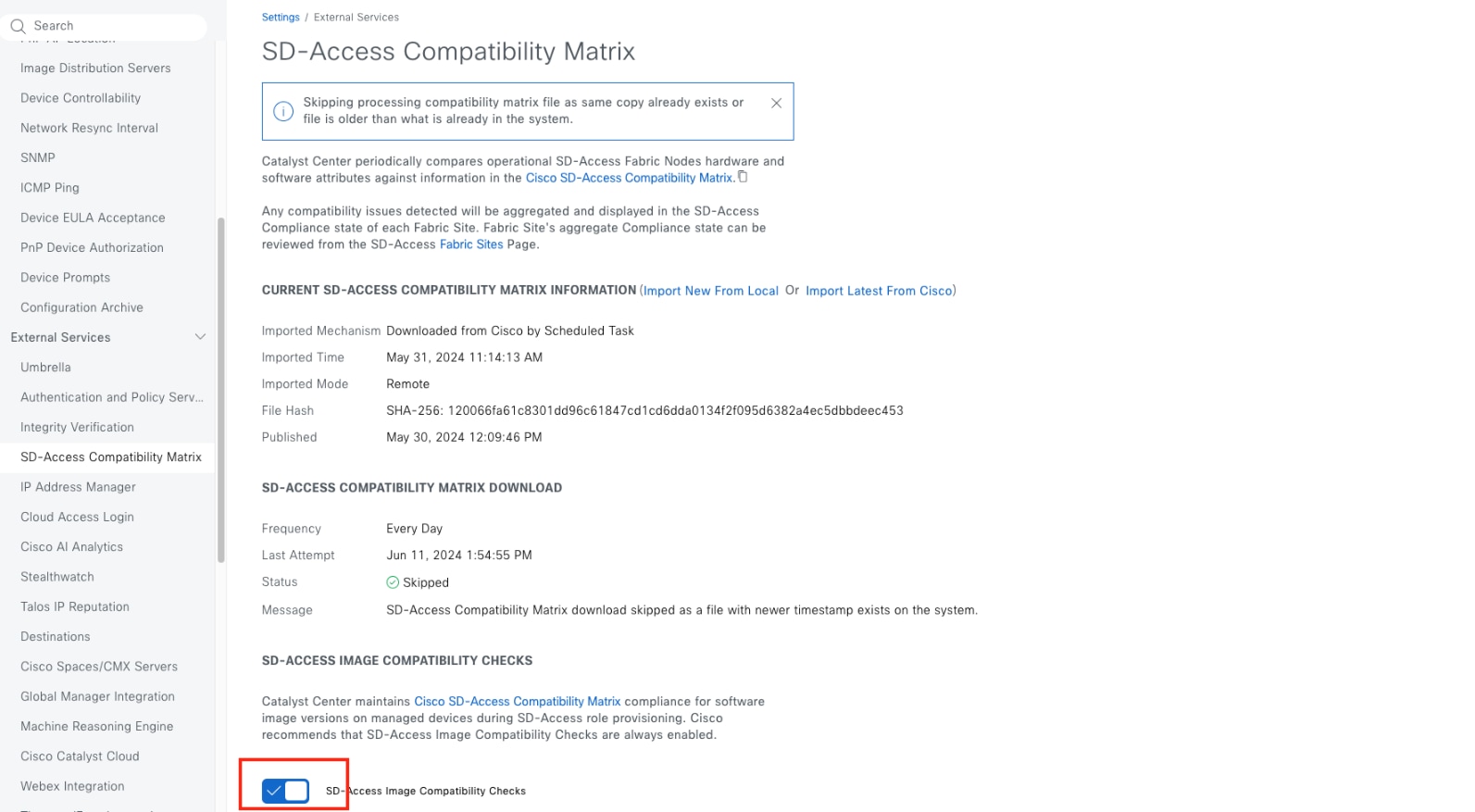

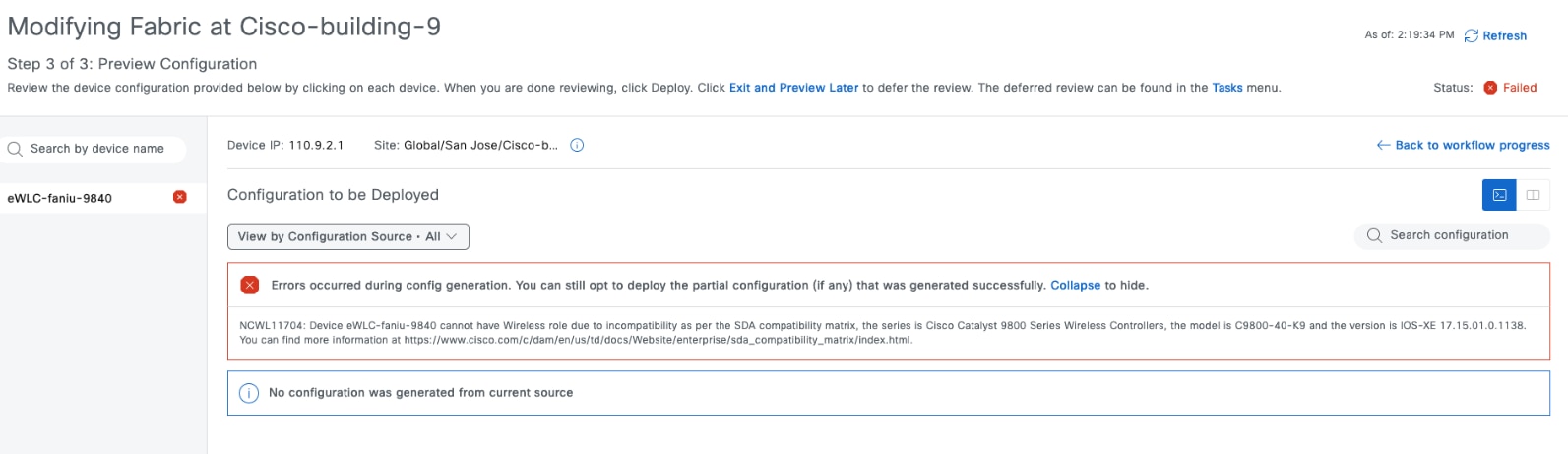

● 「監視」の項では、Cisco Catalyst Assurance を使用して Cisco SD-Access ネットワーク展開を監視およびトラブルシューティングする方法について簡単に説明します。Cisco SD-Access システムヘルスツールは、Cisco SD-Access アプリケーションの正常性を監視するために使用されます。さらに、Cisco SD-Access 互換性マトリックスのチェックを使用して、サポートされていないデバイスやサポートされていないソフトウェアバージョンを実行しているデバイスの追加を防止します。

このセクションでは、Cisco SD-Access アーキテクチャの概要と、Catalyst Center を介して有線およびワイヤレスのキャンパスネットワークを展開するための設計上の考慮事項について説明します。

Cisco SD-Access ソリューション

Cisco SD-Access とは

Cisco SD-Access は、従来のキャンパス設計の進化形であり、組織の目的(インテント)をそのまま反映できます。Cisco SD-Access は、有線およびワイヤレスのキャンパスネットワークを自動化する Catalyst Center で実行されるソフトウェアです。

Cisco SD-Access の不可欠な部分であるファブリックテクノロジーにより、有線およびワイヤレスのキャンパスネットワークと、プログラム可能なオーバーレイおよび簡単に導入可能な仮想ネットワーク(VN)を提供し、設計の意図を満たすように 1 つ以上の論理ネットワークをホストする物理ネットワークを可能にします。VN に加えて、キャンパスネットワークにおけるファブリックテクノロジーでは、通信の制御が強化され、ユーザーアイデンティティとグループメンバーシップに基づいたソフトウェア定義型セグメンテーションおよびポリシー適用が可能です。Catalyst Center を使用して、統合されたセキュリティとセグメンテーションを備えた VN の作成を自動化することで、運用コストを削減し、リスクを軽減します。ネットワークパフォーマンス、ネットワークインサイト、およびテレメトリは、Catalyst アシュアランスおよび分析機能を通じて提供されます。

Cisco SD-Access が選ばれる理由

Cisco SD-Access は、次の主な理由により、従来のネットワーク展開よりも優れています。

● オーケストレーションと自動化によって実現された複雑さの軽減と運用の一貫性

● グループベースのポリシーを組み込んだ多層セグメンテーション

● 有線およびワイヤレスクライアントに提供されるダイナミックポリシーモビリティ

Cisco SD-Access は、可視性、自動化、セキュリティ、簡素化を含む、インテントベースのネットワーキング基盤上に構築されています。Catalyst Center の自動化とオーケストレーションを使用すると、ネットワーク管理者は直感的なグラフィカル ユーザー インターフェイス(GUI)を介して企業環境全体での変更が可能です。

Cisco SD-Access は、仮想ルーティングおよび転送(VRF)テーブルとセキュリティグループタグ(SGT)を使用して、マクロセグメンテーション レベルとマイクロセグメンテーション レベルでネットワークを保護します。この多層セグメンテーションは、従来のネットワークでは最適ではありません。

多層セグメンテーションを組み込んだ、ユーザーまたはデバイスに関連付けられたセキュリティコンテキストはすべて、ネットワーク接続を認証している間に動的に割り当てられます。Cisco SD-Access は、有線とワイヤレスの接続に同じセキュリティポリシー機能を提供し、ユーザーまたはデバイスが接続タイプを変更しても安全なポリシーの一貫性を維持します。

Cisco SD-Access では、従来のネットワークのような IP ベースのセキュリティルールではなく、IP アドレスに依存しない SGT を使用した、グループベースの一元化されたセキュリティルールを使用します。ユーザーまたはデバイスがロケーション間を移動して IP アドレスを変更しても、グループメンバーシップはロケーションに依存しないネットワークアクセスであるため、セキュリティポリシーは同じままです。ネットワーク管理者は、多くのルールを作成したり、さまざまなデバイスで手動で更新したりする必要がないため、ネットワークのコンシューマにとってより動的で安定した環境が実現します。

Cisco SD-Access ソリューション コンポーネント

Cisco SD-Access ソリューションでは、次の基本的な支柱を使用します。

● Catalyst Center

● Cisco Identity Services Engine(Cisco ISE)

● ファブリック接続をサポートする有線とワイヤレスのデバイスプラットフォーム

Catalyst Center

Catalyst Center は、Cisco Digital Network Architecture(Cisco DNA)を強化するアプリケーションとサービスのコレクションを実行する集中型マネージャです。Catalyst Center は、ルータ、スイッチ、AP、ワイヤレス LAN コントローラを含むデジタル対応インフラストラクチャの基盤として構築されます。Catalyst Center ネットワークの自動化、分析、可視性、および管理は、Catalyst Center ソフトウェアを通じて実現されます。Cisco SD-Access はこのソフトウェアの一部であり、ポリシーの設計、プロビジョニング、および適用に使用され、インテリジェントな有線とワイヤレスのキャンパスネットワークの作成を支援します。

Cisco ISE

Cisco ISE は、ネットワークにアクセスするユーザーとデバイスに対する管理上の可視性、制御、および一貫性を向上させる、セキュアなネットワーク アクセス プラットフォームです。Cisco ISE は、ネットワーク アクセス コントロール ポリシーを実装するための Cisco SD-Access の不可欠なコンポーネントです。Cisco ISE はポリシー導入を実行し、拡張可能なグループにユーザーとデバイスを動的にマッピングします。また、エンドツーエンドのセキュリティポリシーの適用も簡素化されます。Cisco ISE では、ユーザーとデバイスはシンプルで柔軟なインターフェイスに表示されます。Cisco ISE は、Cisco ISE でのエンドポイントイベント通知と、ポリシー設定の自動化のために、Cisco Platform Exchange Grid(pxGrid)と Representational State Transfer Application Programming Interfaces(REST API)を使用して Catalyst Center と統合されます。

Cisco SD-Access ソリューションは、エンドツーエンドのグループベースのポリシーをサポートすることにより、Cisco TrustSec マイクロセグメンテーションを SGT と統合します。SGT は、ファブリックカプセル化パケットのヘッダーで送信されるメタデータ値です。SGT は統合された REST API を介して Cisco ISE によって管理されますが、Catalyst Center はダッシュボードとして使用して、SGT を管理および作成し、ポリシーを定義します。グループおよびポリシーサービスは、Cisco ISE によって管理され、Catalyst Center のポリシー作成ワークフローによって調整されます。Cisco SD-Access ネットワークでは、Cisco ISE を Catalyst Center と統合することでポリシー管理が合理化され、ユーザーとデバイスをセキュリティグループに動的にマッピングできます。これにより、IP アクセスリストに依存した従来のネットワークポリシー導入に比べてより拡張性の高いソリューションを提供して、エンドツーエンドのセキュリティポリシー管理とセキュリティポリシー適用が容易になります。

技術的なヒント: Cisco SD-Access ソリューションがマクロセグメンテーションを使用している場合、Cisco ISE は必須ではありません。

ネットワーク インフラストラクチャ

Cisco SD-Access ソリューション インフラストラクチャには、ルータ、スイッチ、AP、およびワイヤレス LAN コントローラが含まれます。これらのデバイスでは、Catalyst Center はユーザーインターフェイス(UI)での選択に基づいて、さまざまなファブリックロールを展開します。

Cisco SD-Access アーキテクチャの概要

Cisco SD-Access アーキテクチャは、ファブリックテクノロジーを使用してキャンパスネットワークをサポートします。これには、オーバーレイネットワークと呼ばれる VN の作成が含まれます。このネットワークは、アンダーレイネットワークと呼ばれる物理ネットワーク上で動作します。この設定により、デバイスを接続する代替トポロジを作成でき、ネットワークの柔軟性と機能性が向上します。このセクションでは、Cisco SD-Access の運用プレーンについて説明します。ファブリックアンダーレイとオーバーレイネットワークは、オーバーレイ内のデバイスにより、アクセスされる共有リソースセットである共有サービスを導入します。

Cisco SD-Access の運用プレーン

Cisco SD-Access ソリューションを構成するこれらの主要テクノロジーは、それぞれが運用のさまざまなネットワークプレーンで異なるタスクを実行します。

● コントロールプレーン:

Locator ID Separation Protocol(LISP)は、ファブリック内のインフラストラクチャ デバイス間のメッセージングおよび通信プロトコルとして使用されます。

● データプレーン:

Virtual Extensible LAN(VXLAN)は、データパケットのカプセル化方式として使用されます。

● ポリシープレーン:

Cisco TrustSec は、セキュリティとマイクロセグメンテーションに使用されます。

● 管理プレーン:

Catalyst Center は、オーケストレーション、アシュアランス、可視性、および管理に使用されます。

コントロールプレーン(LISP)

多くのネットワークでは、エンドポイントに関連付けられた IP アドレスが、ネットワーク内のそのアイデンティティとその位置の両方を定義します。IP アドレスは、ネットワーク層の ID(だれのデバイスがネットワーク上にあるか)と、ネットワーク層ロケータ(どこのデバイスがネットワーク内にあるか、またはどのデバイスが接続されているか)の両方に使用されます。

LISP は、IP アドレッシングの新たなセマンティクスを提供するルーティングアーキテクチャです。ルーティングロケータ(RLOC)名前空間との関係で、エンドポイント識別子(EID)名前空間のマッピング関係を介してアイデンティティと場所を分離できます。

LISP コントロールプレーンのメッセージングプロトコルは、2 つの名前空間の間の通信と交換を行います。この関係は、EID-to-RLOC マッピングと呼ばれます。EID と RLOC を組み合わせることで、トラフィックの転送に必要なすべての情報が得られ、エンドポイントが(異なる RLOC の背後で関連付けられているまたはマッピングされている)ネットワークの別の場所で同じ IP アドレスを使用している場合でも対応できます。

ファブリックデバイスは、コントロールプレーンノードにクエリを実行して、宛先アドレスに関連付けられたルーティングロケータを特定し(EID-to-RLOC マッピング)、その RLOC 情報をトラフィックの宛先として使用します。

データプレーン(VXLAN)

VXLAN は、データトラフィックの MAC-in-IP カプセル化方式です。エンドポイントから送信された元のフレームからの元のイーサネットヘッダーを保持します。これにより、元の通信の要件に応じて、レイヤ 2 とレイヤ 3 でオーバーレイを作成できます。たとえば、無線 LAN 通信では、レイヤ 2 のデータグラム情報(MAC アドレス)を使用してブリッジングの決定を行います。レイヤ 3 のフォワーディングロジックは直接必要ありません。

Cisco SD-Access では、VXLAN ネットワーク識別子(VNI)を使用して各オーバーレイネットワークを識別することで、ポリシーを決定するために使用できる代替の転送属性などの追加情報がファブリック VXLAN ヘッダーに配置されます。レイヤ 2 オーバーレイは VLAN から VNI への関連付け(レイヤ 2 VNI)で識別され、レイヤ 3 オーバーレイは VRF から VNI への関連付け(レイヤ 3 VNI)で識別されます。

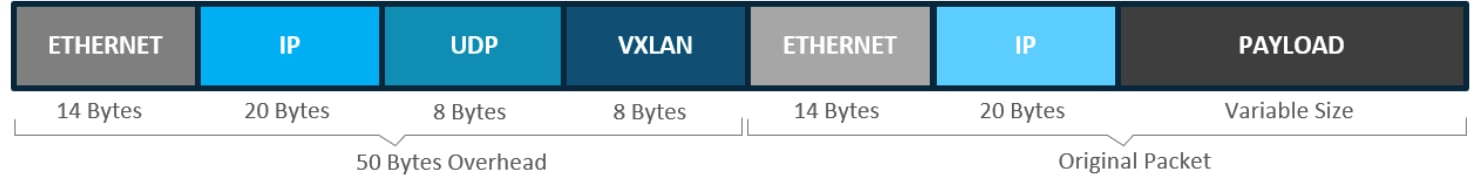

VXLAN カプセル化は、ユーザー データグラム プロトコル(UDP)トランスポートを使用します。元のパケットをカプセル化するために使用される VXLAN および UDP ヘッダーとともに、ワイヤを介してパケットを転送するために外部 IP およびイーサネットヘッダーが必要です。図に示されているように、これらの追加ヘッダーにより、元のパケットに最低 50 バイトのオーバーヘッドが追加されます。

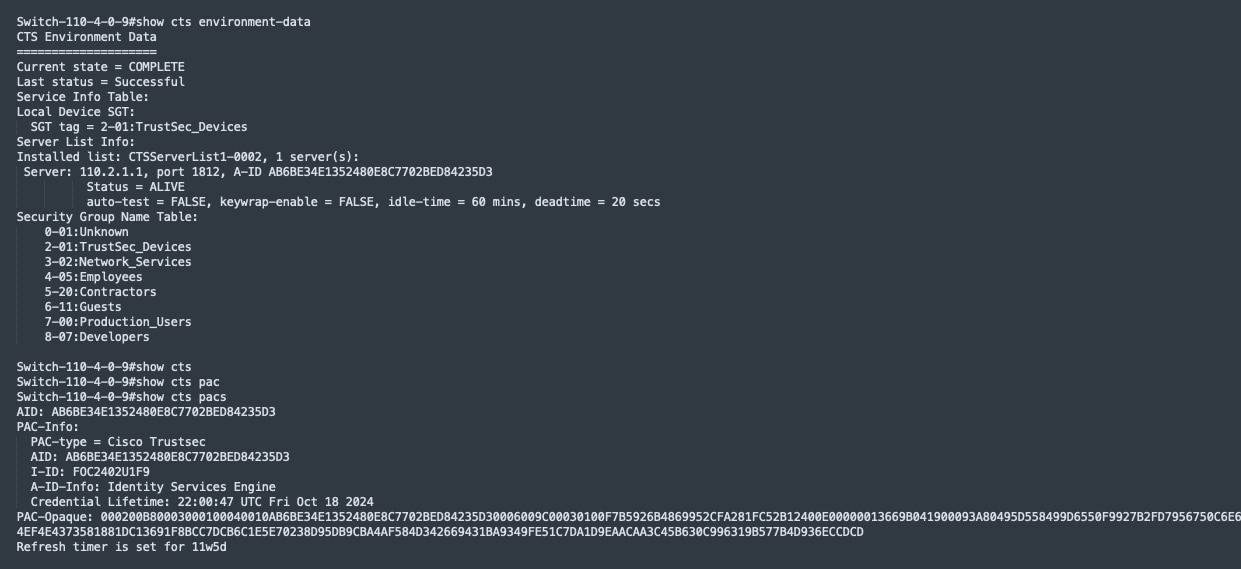

Cisco TrustSec に基づいたポリシープレーン

Cisco TrustSec は、ネットワーク内のユーザー、ホスト、およびネットワークデバイスを強力に識別する機能に基づいた、シスコネットワークデバイスのセキュリティを改善します。論理グループ権限を示すために SGT を使用します。SGT は、アクセスポリシーで使用されます。SGT は、シスコのスイッチ、ルータ、およびファイアウォールで認識され、トラフィックを適用するために使用されます。

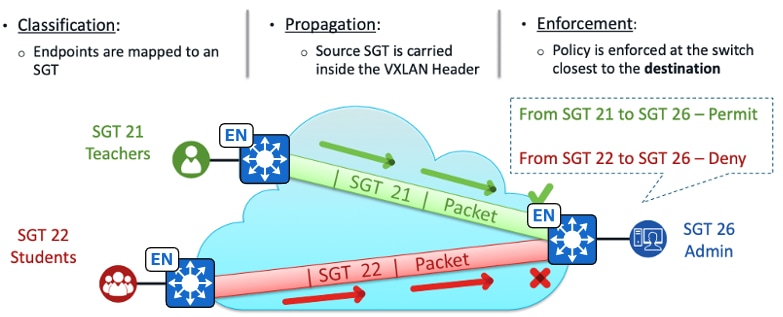

Cisco TrustSec は、分類、伝達、および適用といったフェーズで構成されます。ユーザーとデバイスがネットワークに接続すると、ネットワークは、分類と呼ばれる特定のセキュリティグループを割り当てます。分類は、認証の結果に基づいて行うことも、SGT を IP、VLAN、またはポートプロファイルに関連付けることによって行うこともできます。ユーザートラフィックが分類されると、SGT は分類のポイントから適用アクションが適用される場所に送信されます。このプロセスは伝播と呼ばれます。

Cisco TrustSec で使用される SGT の伝播方法は次のとおりです。

● インラインタギング:

SGT は、イーサネットフレームに組み込まれます。イーサネットフレーム内に SGT を埋め込む機能には、特定のハードウェアサポートが必要です。

● SGT 交換プロトコル(SXP):

ハードウェアのサポートがないネットワークデバイスは、SXP を使用します。SXP は、IP アドレスマッピングと SGT をペアリングします。このペアリングにより、SGT 伝播がパス内の次のデバイスに対して続行されます。適用デバイスは、タグ情報に基づいてトラフィックを制御します。

シスコのファイアウォール、ルータ、またはスイッチを Cisco TrustSec の適用ポイントとすることができます。適用デバイスは送信元 SGT を取得し、それを宛先 SGT と比較して、トラフィックを許可するか拒否するかを決定します。

Cisco TrustSec の主要コンポーネントは、Cisco ISE です。Cisco ISE は、Cisco TrustSec のアイデンティティとセキュリティ グループ アクセス コントロール リスト(SGACL)を使用してスイッチをプロビジョニングします。

Catalyst Center を用いた管理プレーン

Catalyst Center は、ネットワークへのデバイス導入および設定の自動化を可能にして、運用の効率化に必要な速度と整合性を実現します。

自動化機能により、ファブリックデバイスのコントロールプレーン、データプレーン、およびポリシープレーンを、簡単かつシームレスに一貫して展開できます。インフラストラクチャ デバイスとエンドポイントの両方で、十分なアシュアランス、可視性、およびコンテキストが実現されます。

LISP と VXLAN を完全に理解して Cisco SD-Access のファブリックを展開する必要はありません。また、Cisco SD-Access によってエンドツーエンドで一貫性のある動作を実現するために、個々のネットワークコンポーネントおよび機能の設定方法を詳細に知る必要もありません。Catalyst Center は、有線とワイヤレスの Cisco SD-Access ネットワーク全体の設計、プロビジョニング、およびポリシー適用に使用される、一元化された直感的な管理システムです。ユーザーの意図を取得し、プログラムによってネットワークデバイスに適用されます。

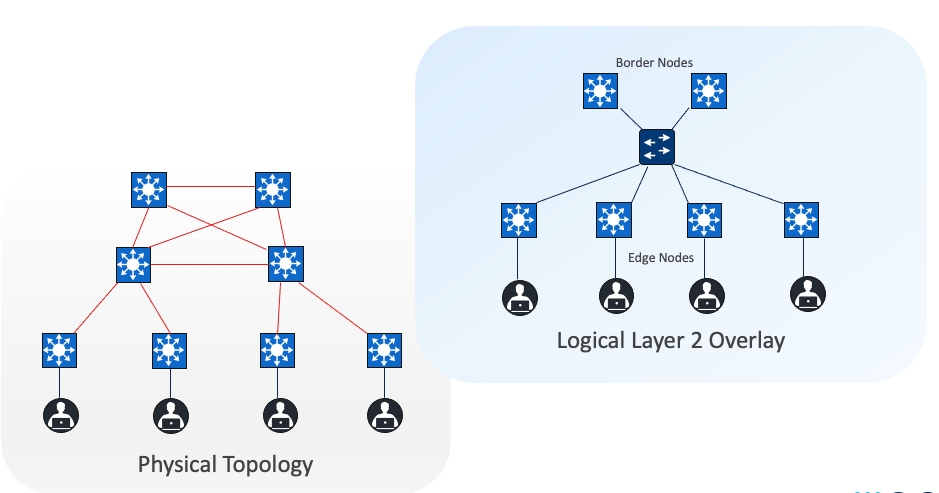

ファブリックアンダーレイ

アンダーレイネットワークは、Cisco SD-Access ネットワークの導入に使用される物理スイッチおよびルータによって定義されます。アンダーレイのすべてのネットワーク要素では、ルーティングプロトコルを使用して IP 接続を確立する必要があります。Cisco SD-Access のアンダーレイ実装では、ランダムなネットワークトポロジおよびプロトコルではなく、レイヤ 3 ルーテッドアクセス設計と呼ばれるキャンパスエッジスイッチを含む、構造化されたレイヤ 3 基盤を使用します。これにより、ネットワークのパフォーマンス、スケーラビリティ、復元力、および確定的なコンバージェンスが保証されます。

Cisco SD-Access では、アンダーレイスイッチ(エッジノード)でユーザーとエンドポイントの物理接続をサポートします。ただし、エンドユーザーのサブネットとエンドポイントは、アンダーレイネットワークの一部ではありません。これらは、自動化されたオーバーレイネットワークの一部です。

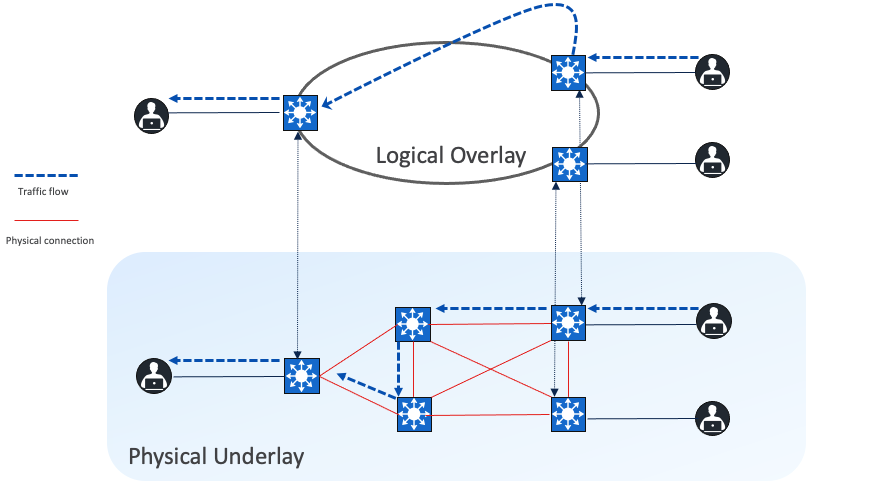

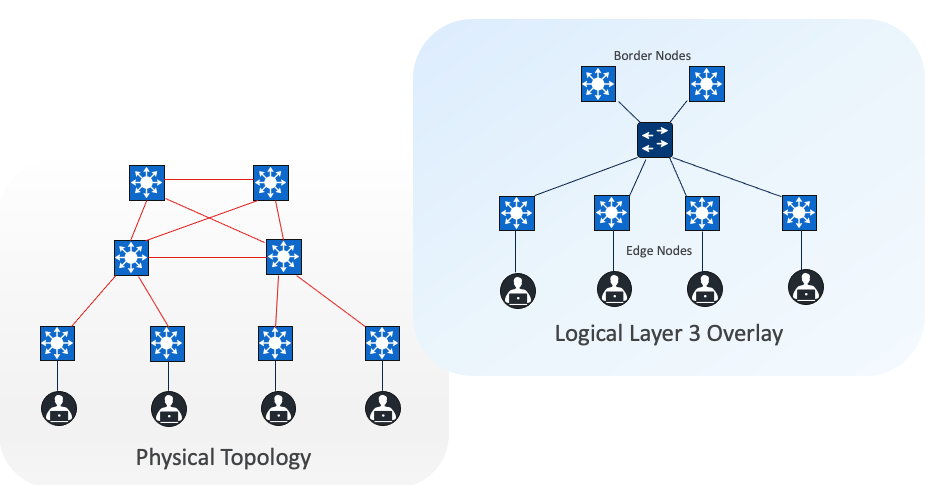

ファブリックオーバーレイ

オーバーレイネットワークは、仮想化(VN)からアンダーレイネットワークの上位に作成されます。各 VN では、データプレーンによるトラフィック転送とコントロールプレーンによるシグナリングが行われ、ネットワークの分離と、アンダーレイネットワークからの独立性が維持されます。複数のオーバーレイネットワークを VN を介して同じアンダーレイネットワークで実行できます。Cisco SD-Access では、ユーザー定義のオーバーレイネットワークは、ルーティングテーブルの分離を提供する VRF インスタンスとしてプロビジョニングされます。

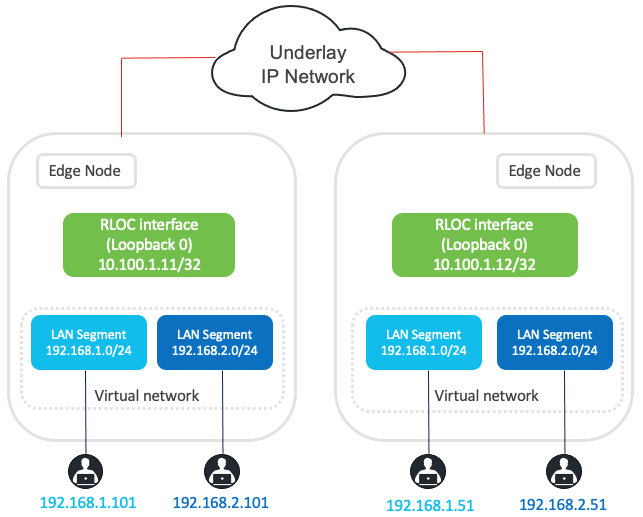

Cisco SD-Access では、LISP を介して提供されるサービスを通じてオーバーレイ全体でレイヤ 2 とレイヤ 3 の接続を拡張できます。レイヤ 2 オーバーレイサービスは、図に示すように、レイヤ 3 アンダーレイ上でサブネットを伝送することによって、LAN セグメントをエミュレートしてレイヤ 2 フレームを転送します。

レイヤ 3 オーバーレイは、図に示すように、物理接続から IP ベースの接続を抽象化します。これにより、複数の IP ネットワークを各 VN の一部にすることができます。各レイヤ 3 オーバーレイ、そのルーティングテーブル、および関連するコントロールプレーンは、相互から完全に分離されます。

図 5 に、オーバーレイネットワークに含まれる 2 つのサブネットの例を示します。サブネットは、物理的に分離されたレイヤ 3 エッジノードデバイスに拡張できます。RLOC インターフェイスまたは Cisco SD-Access の Loopback0 インターフェイスは、同じ VN 内のエンドポイント間の接続を確立するために必要な唯一のアンダーレイルーティング可能アドレスです。

すべてのネットワーク展開で、すべてのエンドポイントに必要な共通のリソースセットがあります。一般的な例は次のとおりです。

● アイデンティティサービス(例:AAA/RADIUS)

● ドメインネームサービス(DNS)

● Dynamic Host Configuration Protocol(DHCP)

● IP アドレス管理(IPAM)

● モニタリングツール(例:SNMP)

● データコレクタ(例:NetFlow、syslog)

● インターネットアクセス

● その他のインフラストラクチャ要素

これらの共通リソースは、多くの場合、共有サービスと呼ばれます。これらの共有サービスは、通常、Cisco SD-Access ファブリックの外部に存在します。ほとんどの場合、そのようなサービスはデータセンターに存在し、グローバル ルーティング テーブル(GRT)または別の専用 VRF の一部です。

Cisco SD-Access ファブリッククライアントは、オーバーレイ仮想ネットワークで動作します。共有サービスがグローバルルーティング空間の一部または別の VRF の一部である場合、ユーザー VRF と共有サービス間で VRF ルートリークの何らかの方法が必要です。これは、ピアデバイスまたはファイアウォールを使用して実現されます。

Cisco SD-Access ネットワークの概要

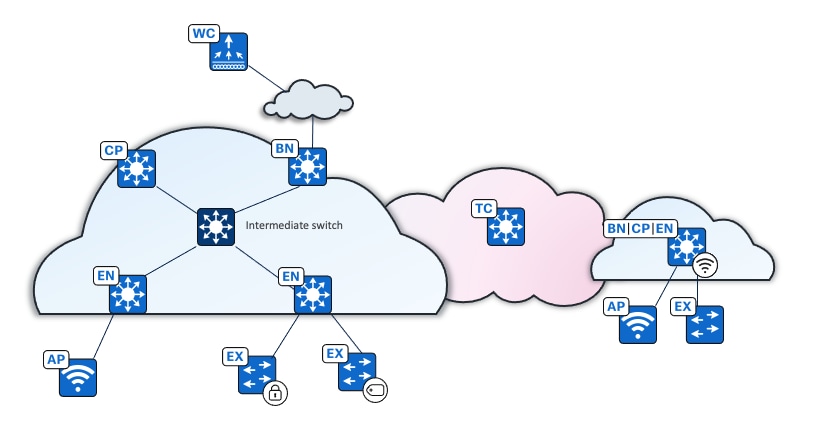

ファブリックサイト

ファブリックサイトは、ファブリックロールで動作しているデバイスの固有のセットと、それらのデバイスを接続するために使用される中間ノードで構成されます。ファブリックサイトには、必ずボーダーノードとコントロールプレーンノードがあり、多くの場合、ファブリックエッジノードがあります。ファブリックサイトには、関連付けられたファブリックワイヤレス LAN コントローラ(WLC)と Cisco ISE ポリシーサービスノード(PSN)を含めることもできます。

ファブリックゾーン

ファブリックゾーンは、親ファブリックサイトの子セットです。ファブリックゾーンがない場合、すべての IP プールがすべてのファブリックエッジノードで設定され、すべてのファブリックエッジノードのすべてのサブネットにつながります。ゾーンにより、特定のファブリックエッジノードに特定のサブネットを持つことができる柔軟性が得られます。この設定により、より小さな場所に基づく単一のファブリックサイトでのファブリックエッジノードの大規模な展開を管理する方法が提供されます。たとえば、ファブリックサイトに 10 の建物を含めることができます。すべての建物にわたって、すべての IP プールを使用する必要がない場合があります。建物でファブリックゾーンを有効にすると、一部の IP プールが一部の建物でのみ使用できるようになります。

トランジット

トランジットは、複数のファブリックサイトを接続したり、ファブリックサイトをデータセンターやインターネットなどの非ファブリックドメインに接続したりできます。トランジットは、ファブリックサイト間またはファブリックサイトと外部ドメイン間の接続のボーダーノード設定を Catalyst Center が自動化する方法を定義する Cisco SD-Access コンストラクトです。トランジットタイプは次のとおりです。

IP ベースのトランジット

IP ベースのトランジットを使用すると、パケットがファブリックサイトに出入りするときに、ファブリックボーダーノードによってファブリック VXLAN ヘッダーが追加または削除されます。VXLAN ヘッダーが削除されると、ファブリックサイト間の従来のルーティングおよびスイッチングプロトコルを使用してパケットが転送されます。IP ベースのトランジットは、データセンター、WAN、またはインターネットに通常接続されている、アップストリームのピアデバイスへの VRF-LITE 接続でプロビジョニングされます。IP トランジットは、VRF 認識ピアを使用した共有サービスへの接続にも使用できます。

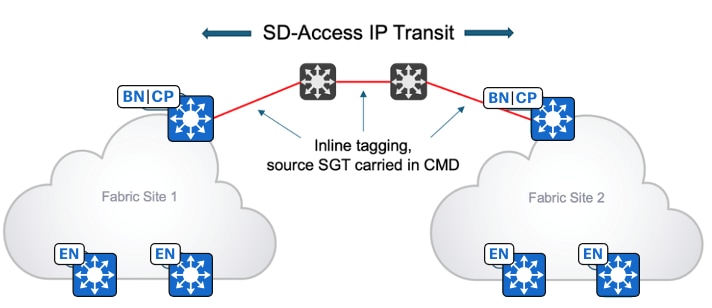

Cisco SD-Access トランジット

Cisco SD-Access トランジットを使用した場合、パケットは、サイト間で VXLAN を使用してカプセル化されます。これは、ファブリックサイト間で VRF と SGT のポリシー構造をネイティブに伝送します。Cisco SD-Access トランジットを使用する際の主な考慮事項は次のとおりです。

● 接続は、ファブリックサイトのボーダー間のパス全体で推奨最大伝送ユニット(MTU)サイズ(9100バイト)をサポートする必要があります。

● IP 到達可能性は、ファブリックサイト間に存在する必要があります。具体的には、すべてのファブリックサイトボーダーとトランジットコントロールプレーンノードの間に既知のアンダーレイルートが必要です。デフォルトルートは、この目的には使用できません。

Cisco SD-Access トランジットは、異なるファブリックサイト間でのポリシー適用の拡張を必要とするお客様に推奨されます。

VN

Cisco SD-Access は、VN を使用してオーバーレイ全体にレイヤ 3 およびレイヤ 2 接続を提供します。

レイヤ 3 オーバーレイは、独立したルーティングテーブルをエミュレートし、レイヤ 3 ネットワーク経由でレイヤ 3 フレームを転送します。このタイプのオーバーレイは、レイヤ 3 仮想ネットワーク(L3VN)と呼ばれます。L3VN は、従来のネットワークの仮想ルーティングおよび転送(VRF)テーブルに似ています。エンドポイント ID(IPV4/IPV6 アドレス)は L3VN 内でルーティングされます。

レイヤ 2 オーバーレイは、LAN セグメントをエミュレートして、レイヤ 2 ネットワーク経由でレイヤ 2 フレームをトランスポートします。このタイプのオーバーレイは、レイヤ 2 仮想ネットワーク(L2VN)と呼ばれます。L2VN は、従来のネットワークの VLAN に似ています。エンドポイント ID(MAC アドレス)は L2VN 内でスイッチングされます。

エニーキャストゲートウェイ

エニーキャストゲートウェイは、Cisco SD-Access ネットワーク内の IP 対応エンドポイントにデフォルトゲートウェイを提供します。エニーキャストゲートウェイは、ファブリックサイト内のすべてのエッジノードで統一された、ハードコーディングされた MAC アドレスを持つスイッチ仮想インターフェイス(SVI)として示されます。これにより、サブネットを Cisco SD-Access ネットワーク全体に拡張できます。サブネットが拡張されているため、ホストはファブリックサイト内の任意の場所を移動しても、同じゲートウェイ IP アドレスおよび MAC アドレスを維持できます。

SGT

SGT は、ネットワーク全体で送信元の権限を示すメタデータ値です。SGT を伝播するには、いくつかの方法があります。Cisco SD-Access ファブリック内では、SGT は VXLAN カプセル化パケットのヘッダーで伝播されます。Cisco SD-Access ファブリックの外部では、インラインタギング、SXP、スタティックバインディングなどを使用して SGT を維持できます。

Cisco ISE を通じて提供されるアイデンティティサービスにより、ファブリックに接続されているユーザーとデバイスを SGT に動的にマッピングできます。このアプローチにより、ネットワーク全体のセキュリティポリシーの管理と適用が簡素化され、IP アクセスリストに依存する従来のネットワークポリシーの実装と比較して、よりスケーラブルなソリューションが提供されます。

SGT の詳細:

● エンドポイントが SGT マッピングを認識しない

● SGT の範囲は 1 ~ 65533。SGT 0 は「不明」として使用される

● Catalyst Center と Cisco ISE の設定可能な SGT 値は 2 ~ 65519

セグメンテーション

Cisco SD-Access は、マクロセグメンテーションとマイクロセグメンテーションを作成します。

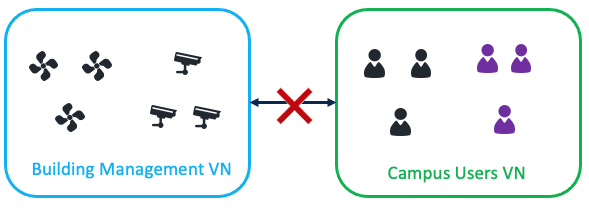

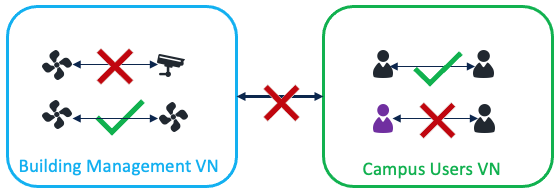

第 1 レベルのセグメンテーションとしてのマクロセグメンテーションは VN を使用します。ユーザーとデバイスを別々の VN に配置して、それらの間で分離を行うことができます。異なる VN のエンドポイントは、相互に通信できません。

第 2 レベルのセグメンテーションとしてのマイクロセグメンテーションは、SGT を使用して実現されます。SGT は、VN 内のセグメント化に使用されます。SGT は、デフォルトポリシーの設定に応じて、特定の VN 内の通信を許可または拒否します。デフォルトポリシーの設定が許可の場合、同じ VN 内のユーザーとデバイスは相互に通信できます。SGT を使用すると、VN 内の通信を拒否できます。デフォルトポリシーの設定が拒否の場合、同じ VN 内のユーザーとデバイスは相互に通信できません。SGT を使用すると、VN 内の通信を許可できます。

マイクロセグメンテーションでは、分類、伝達、および適用という主な概念によって定義された Cisco TrustSec ソリューションを使用しています。Catalyst Center は、セキュリティグループ、コントラクト、ポリシーなどのセキュリティポリシーを自動化し、Cisco ISE と同期します。分類、セキュリティグループの割り当て、およびポリシーダウンロードの処理は Cisco ISE の責任です。詳細については、「エンドツーエンド マイクロセグメンテーション」を参照してください。

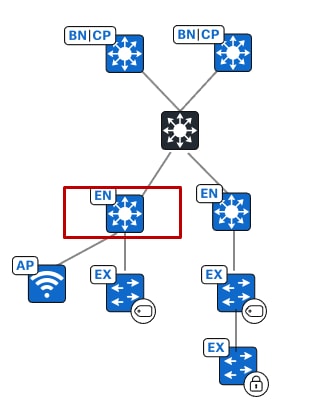

Cisco SD-Access ファブリックロール

ファブリックサイトが機能するには、少なくともファブリック コントロール プレーンとファブリックエッジが必要です。外部に接続する場合は、ファブリックボーダーも必要です。ネットワーク管理者は、ファブリックワイヤレス展開用のファブリック ワイヤレス コントローラとファブリック AP、ファブリックエッジへのレイヤ 2 アクセスを拡張するための拡張ノードなど、他のファブリックデバイスを追加できます。一部のファブリックロールは、単一のデバイスにコロケーションできます。

● コントロールプレーンノード

エッジ、ボーダーノード、ローカルエンドポイントを持つファブリック ワイヤレス コントローラからの登録を受信するマップサーバーです。また、コントロールプレーンノードは、エッジとボーダーからの要求を解決して宛先エンドポイントを見つけるマップリゾルバ(MR)でもあります。

● ボーダーノード

Cisco SD-Access ファブリックサイトと、ファブリック外部のネットワークとの間のゲートウェイです。ボーダーノードは、ファブリックサイトに出入りするためのゲートウェイとして機能し、ネットワーク仮想化と、ネットワークの他の部分への SGT 伝播を処理します。レイヤ 3 ボーダーノードは、内部ボーダー、外部ボーダー、および内外ボーダーのタイプにすることができます。

● エッジノード

エンドポイントを Cisco SD-Access ファブリックに接続し、オプションでマイクロセグメンテーション ポリシーを適用するファブリックデバイスです。これらのデバイスは入力時にカプセル化を、出力時にはカプセル化解除を実行し、ファブリックネットワークに接続されたエンドポイント間でトラフィックを転送します。接続された有線およびワイヤレスエンドポイントにエニーキャストゲートウェイを提供し、認証と承認を担当します。

● アクセスポイント

ファブリック対応 SSID で設定されたファブリックワイヤレス LAN コントローラに関連付けられたファブリックモードです。ワイヤレスエンドポイントを Cisco SD-Access ファブリックに接続します。

● ワイヤレスコントローラ

ファブリック AP を Cisco SD-Access ファブリックに接続するコントローラです。ファブリック ワイヤレス コントローラは、ワイヤレスクライアントの MAC アドレスをファブリック コントロール プレーン ノードに登録します。

● 拡張ノード

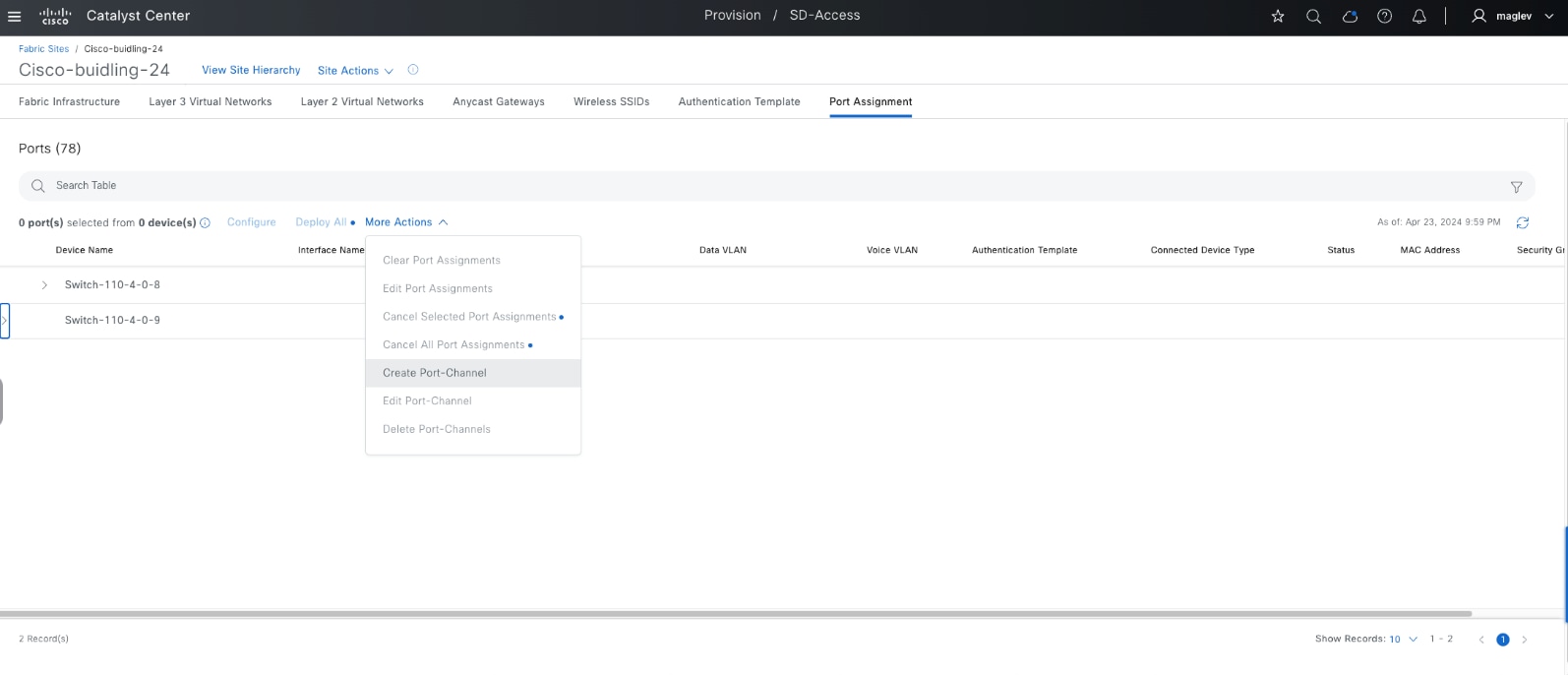

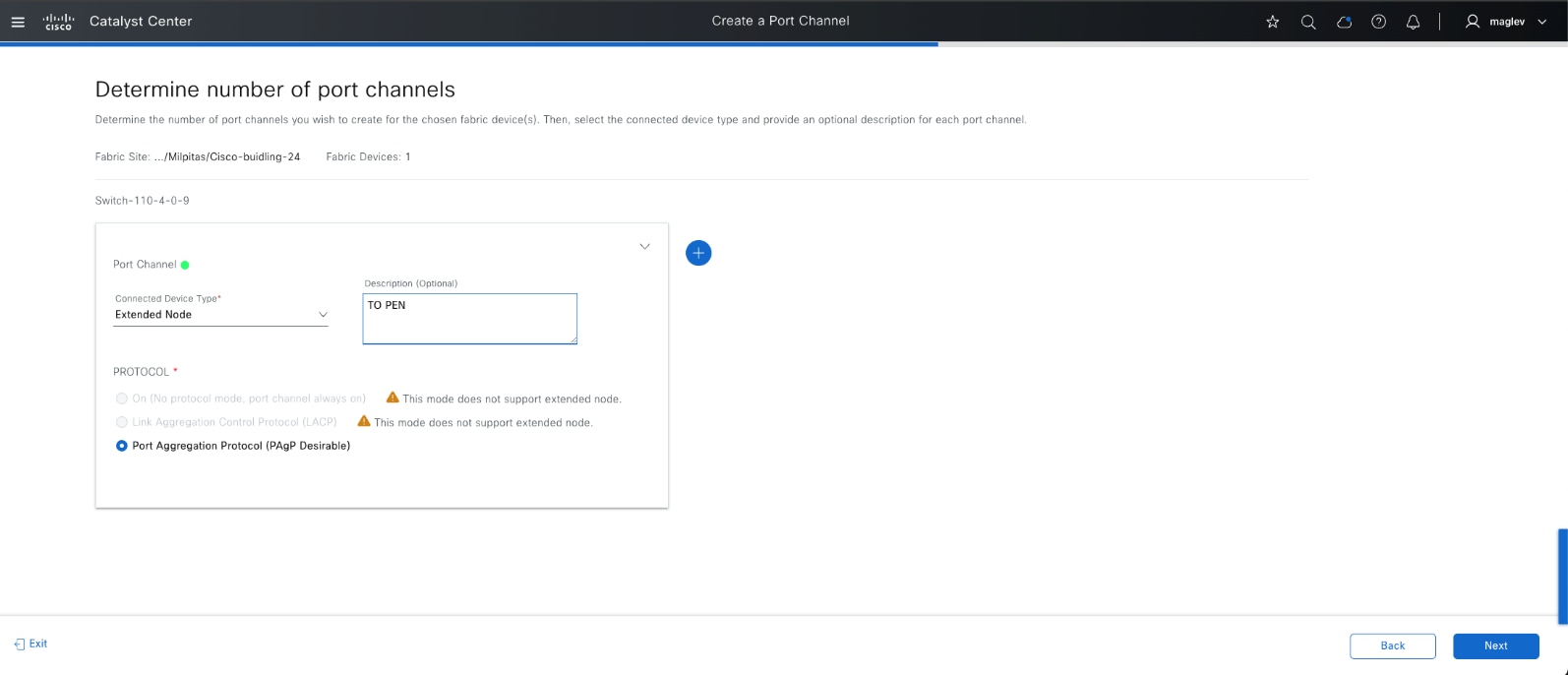

ファブリックエッジノードへのレイヤ 2 ポート拡張です。必要に応じて、接続されたエンドポイントにマイクロセグメンテーション ポリシーを適用します。ファブリック AP を含むエンドポイントは、拡張ノードに直接接続できます。Catalyst Center でサポートされる拡張ノードタイプは次のとおりです。

◦ 拡張ノード:マイクロセグメンテーションはサポートされていません。

◦ ポリシー拡張ノード  :マイクロセグメンテーション アップリンクのサポートは、ポートチャネルとして設定されます。

:マイクロセグメンテーション アップリンクのサポートは、ポートチャネルとして設定されます。

◦ サプリカントベースの拡張ノード  :マイクロセグメンテーション アップリンク ポートのサポートは dot1x 認証です。

:マイクロセグメンテーション アップリンク ポートのサポートは dot1x 認証です。

● 中間ノード (アンダーレイ)

(アンダーレイ)

ファブリックデバイス間の相互接続に使用されるレイヤ 3 アンダーレイネットワークの一部です。これらは、デバイスの単一のレイヤに限定されません。中間ノードは、ファブリックロールではありません。

● トランジットコントロールプレーンノード

Cisco SD-Access トランジットを使用する場合、トランジット コントロール プレーンは必須です。Cisco SD-Access トランジット全体へのサービス提供を除いて、サイトローカルのコントロールプレーンノードと同様に機能します。

コントロールプレーンのコロケーションとのボーダー、コントロールプレーンとワイヤレスコントローラのコロケーションとのボーダー、コントローラプレーンとエッジのコロケーションとのボーダーなど、複数のファブリックロールを 1 つのデバイスにコロケーションできます。トランジット コントロール プレーン ノードは専用デバイスです。トランジット コントロール プレーンのコロケーションはサポートされていません。

● Catalyst 9000 デバイスの組み込みワイヤレスコントローラ(EWC):

ワイヤレスサブパッケージを使用する Catalyst 9000 デバイス(Catalyst 9000 の EWC)で有効です。これは、Catalyst 9000 デバイスが、コントロールプレーンのファブリックロール  、エッジファブリックロール

、エッジファブリックロール  を持つボーダー、またはコントロールプレーンとエッジファブリックロールを持つボーダーを持つ、ファブリック内にある場合にサポートされます。

を持つボーダー、またはコントロールプレーンとエッジファブリックロールを持つボーダーを持つ、ファブリック内にある場合にサポートされます。

注: RLAN やアシュアランス モニタリング ツールなどの一部のワイヤレス機能は、Catalyst 9000 デバイスの EWC ではサポートされていません。ファブリックサイトでは、Catalyst 9000 デバイス上で最大 2 つの EWC を有効にできます。Catalyst 9000 デバイス上の EWC は、小規模なブランチでのみ推奨されます。Catalyst 9000 デバイス上の EWC は、ファブリック SSID のみをサポートします。

● ファブリックインアボックス(FiaB)

同じデバイス上でボーダーノード、コントロールプレーンノード、およびエッジノードのファブリックロールを組み合わせたものです。これは、単一のスイッチ、ハードウェアスタックを使用するスイッチ、または StackWise Virtual 展開にすることができます。同じスイッチを、ファブリック対応のワイヤレス設計の EWC として機能させることもできます。

ファブリックロールのプラットフォームサポート

ASR 1000 シリーズ、ISR シリーズ、Catalyst 8000 シリーズ ルータなどの Cisco ルータプラットフォームは、主にボーダーおよびコントロール プレーン デバイスとしてサポートされます。Catalyst 9000 スイッチは、表 1 に示すように、ほとんどのファブリックロールをサポートします。

表 1. Cisco Catalyst 9000 シリーズ スイッチでサポートされているファブリックロール

| プラットフォームファミリ |

エッジノード |

コントロールプレーンノード |

ボーダーノード |

拡張ノード |

組み込みワイヤレスコントローラ |

| Cisco Catalyst 9200 シリーズ |

✔ |

— |

— |

✔ |

— |

| Cisco Catalyst 9300 シリーズ |

✔ |

✔ |

✔ |

✔ |

✔ |

| Cisco Catalyst 9400 シリーズ |

✔ |

✔ |

✔ |

✔ |

✔ |

| Cisco Catalyst 9500 シリーズ |

✔ |

✔ |

✔ |

✔ |

✔ |

| Cisco Catalyst 9600 シリーズ |

— |

✔ |

✔ |

— |

— |

Cisco IE 3000 シリーズ、IE 4000 シリーズ、および IE 9000 シリーズ スイッチは、主に拡張ノードとして機能します。IE 9000 も、ファブリックエッジデバイスとしてサポートされています。

サポートされているプラットフォーム、サポートされているファブリックロール、推奨されるソフトウェアバージョンの詳細なリストについては、「Cisco SD-Access Compatibility Matrix」を参照してください。

Cisco SD-Access の機能

LISP パブリッシャ/サブスクライバ(LISP Pub/Sub)

前のセクションで説明したように、LISP プロトコルは、エンドポイント ID(EID)とそのルーティングロケータ(RLOC)を追跡するために Cisco SD-Access ソリューションのコントロールプレーンとして使用されます。ルート配布方法に基づいて、ボーダー ゲートウェイ プロトコル(BGP)と LISP Pub/Sub を使用した LISP がサポートされています。

LISP/BGP は、LISP と BGP の同時プロトコルを使用して到達可能性情報を配信します。LISP Pub/Sub は、ネイティブ LISP を介した情報のルーティングにパブリッシュおよびサブスクライブモデルを使用します。

LISP Pub/Sub は、デバイスイメージ 17.6 以降のバージョンを使用したすべての新しい展開に推奨されます。現在、LISP/BGP から LISP Pub/Sub への移行は Catalyst Center ではサポートされていませんが、移行予定です。

エリア LISP Pub/Sub には、LISP/BGP に比べて次のような追加の利点があります。

● ファブリック内の内部 BGP(iBGP)への依存関係を取り除き、すべてのファブリック関連の操作に LISP を使用します(制御ノードがボーダーノードとは異なる非コロケーションシナリオの場合、iBGP は、2 つの外部ネットワーク間のトランジットとして使用される Cisco SD-Access をサポートするように設定されます)。

● デフォルトルートを失うボーダーノードでアップリンク障害またはアップストリームデバイス障害が発生した場合に、Cisco SD-Access エンドポイントと外部エンドポイント間の通信のコンバージェンス時間を拡張します。

● 動的なデフォルトボーダー、バックアップインターネット、アフィニティ ID、エクストラネットなどの新しいファブリック機能を有効にします(導入ガイドでは取り上げていません)。また、他の機能において、Cisco SD-Access トランジットを介したネイティブマルチキャストもサポートします。

ダイナミック デフォルト ボーダー

ダイナミック デフォルト ボーダーは、LISP Pub/Sub ではデフォルトで有効になっています。これにより、外部ボーダーでデフォルトルートの可用性を追跡できます。ダイナミック デフォルト ボーダーにより、ファブリックオーバーレイは、デフォルトルートに影響を与えるボーダーノードでのアップリンクまたはアップストリームデバイスの障害に迅速に適応します。

Cisco SD-Access バックアップインターネット

マルチサイトの Cisco SD-Access トランジット展開では、いくつかのファブリックサイトがインターネットにアクセスできる場合があります。Cisco SD-Access のバックアップインターネット機能を使用すると、ファブリックサイトは、ローカル インターネット アクセスが失われた場合、インターネットへのバックアップパスとして相互に利用できます。アフィニティ ID を使用して、インターネットへのバックアップパスを確立するために最も近いリモートボーダーを選択できます。

このガイドでは、展開セクションで LISP Pub/Sub に焦点を当てています。

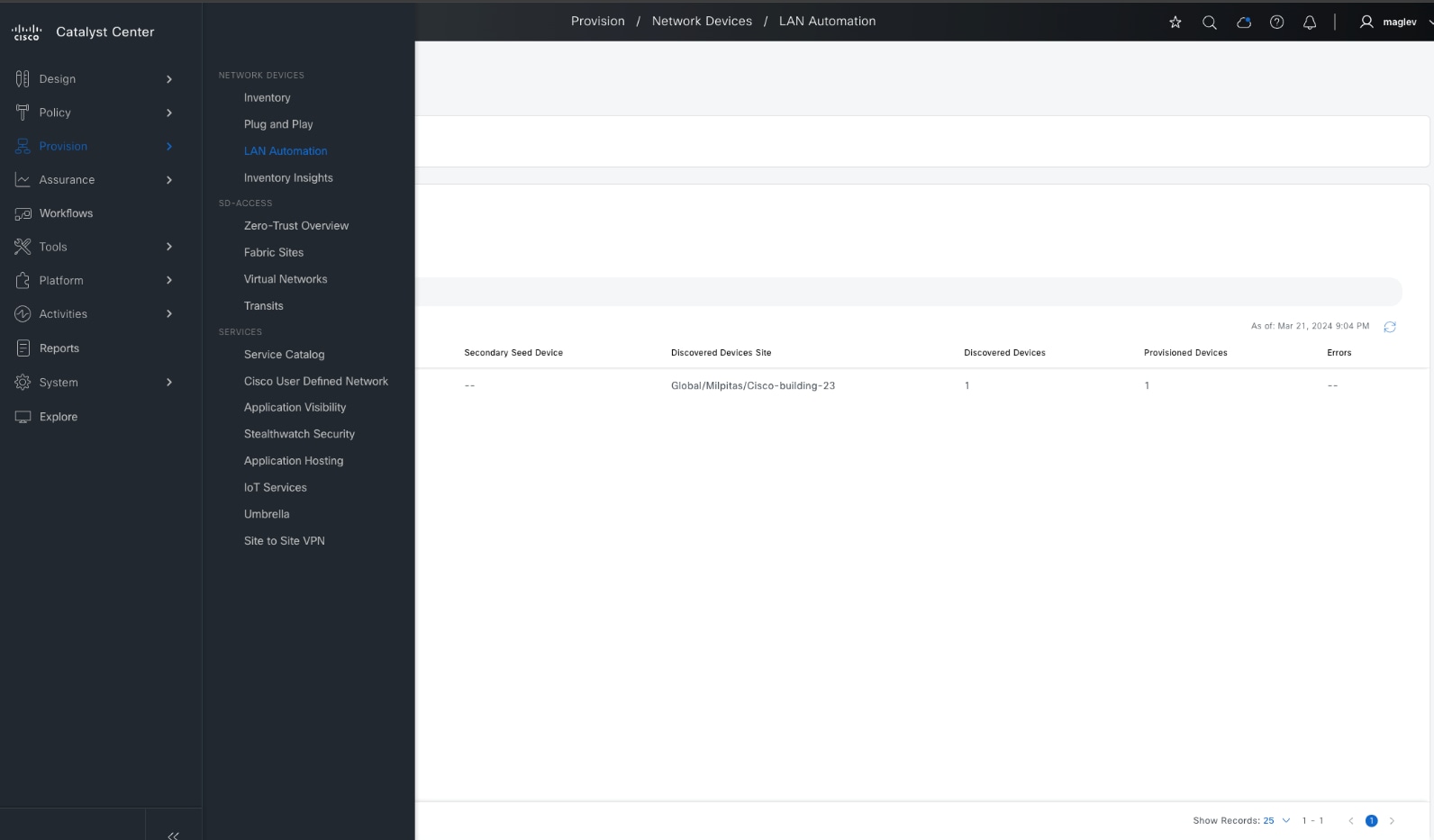

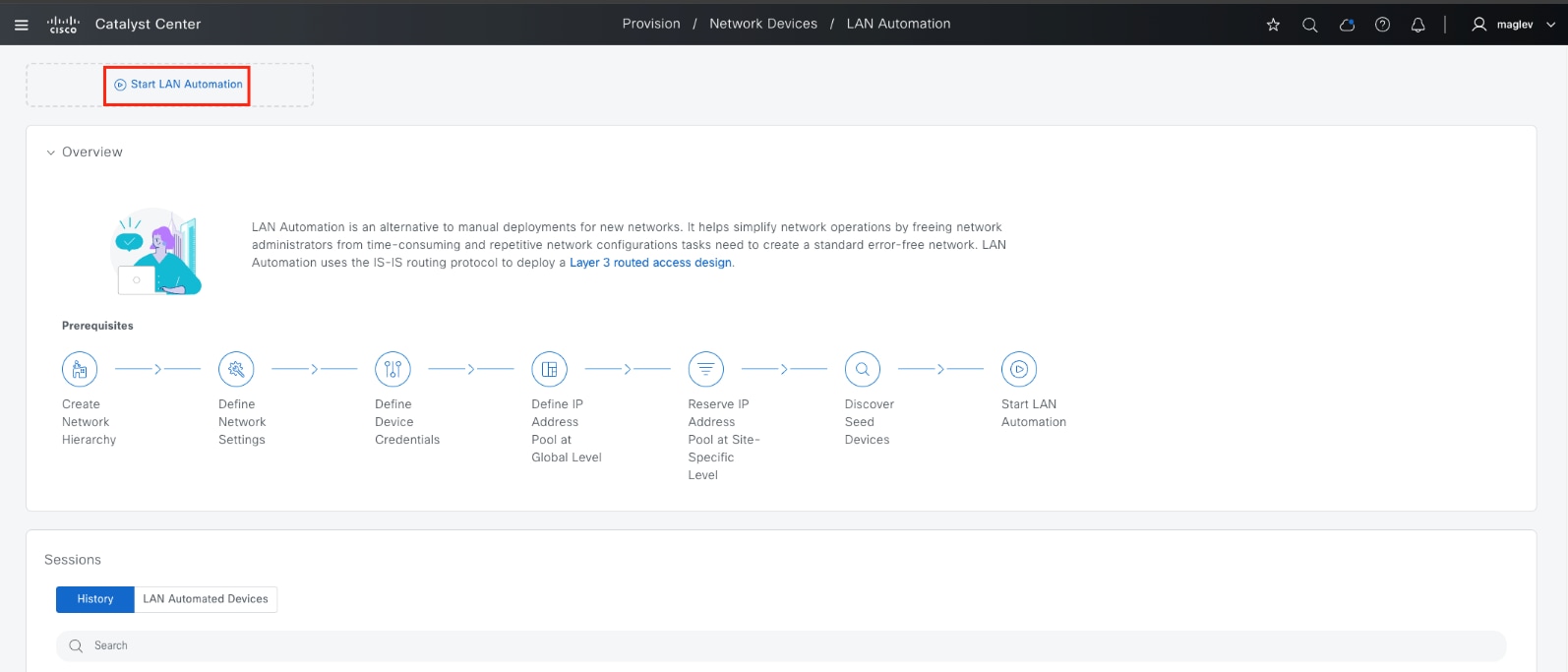

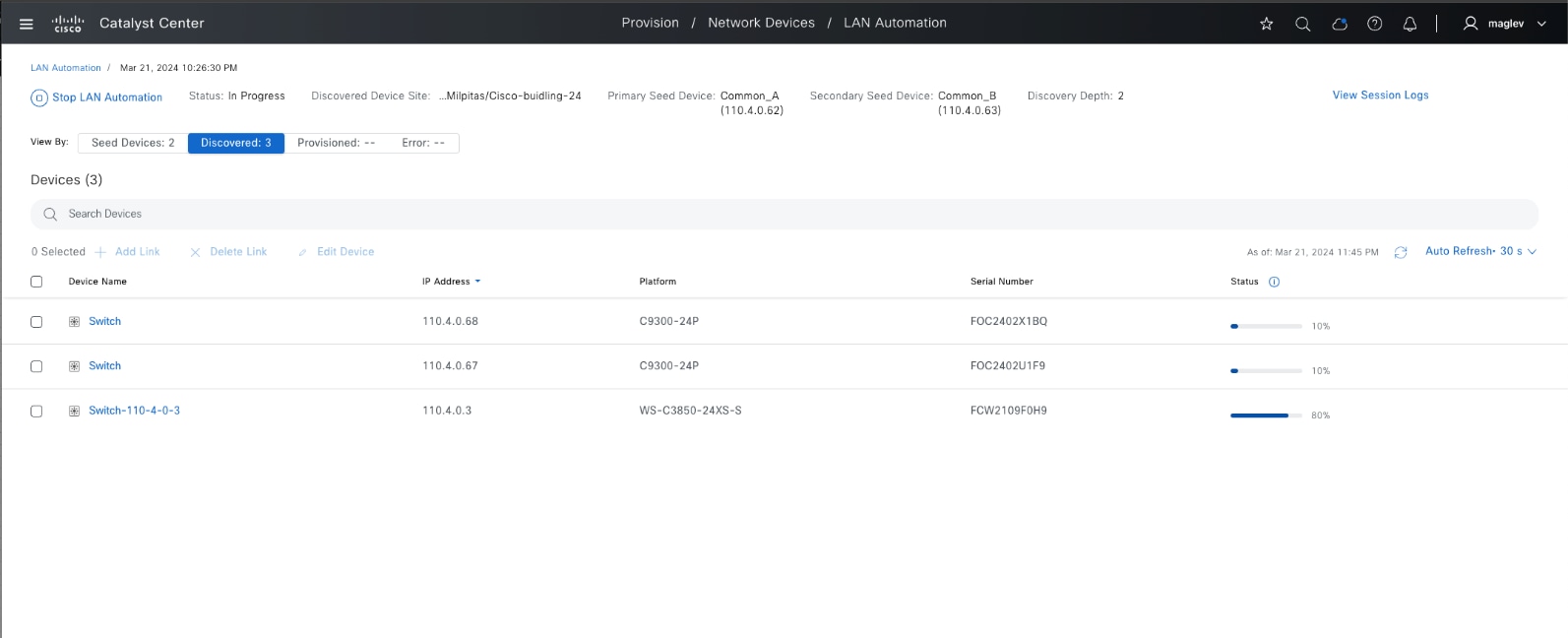

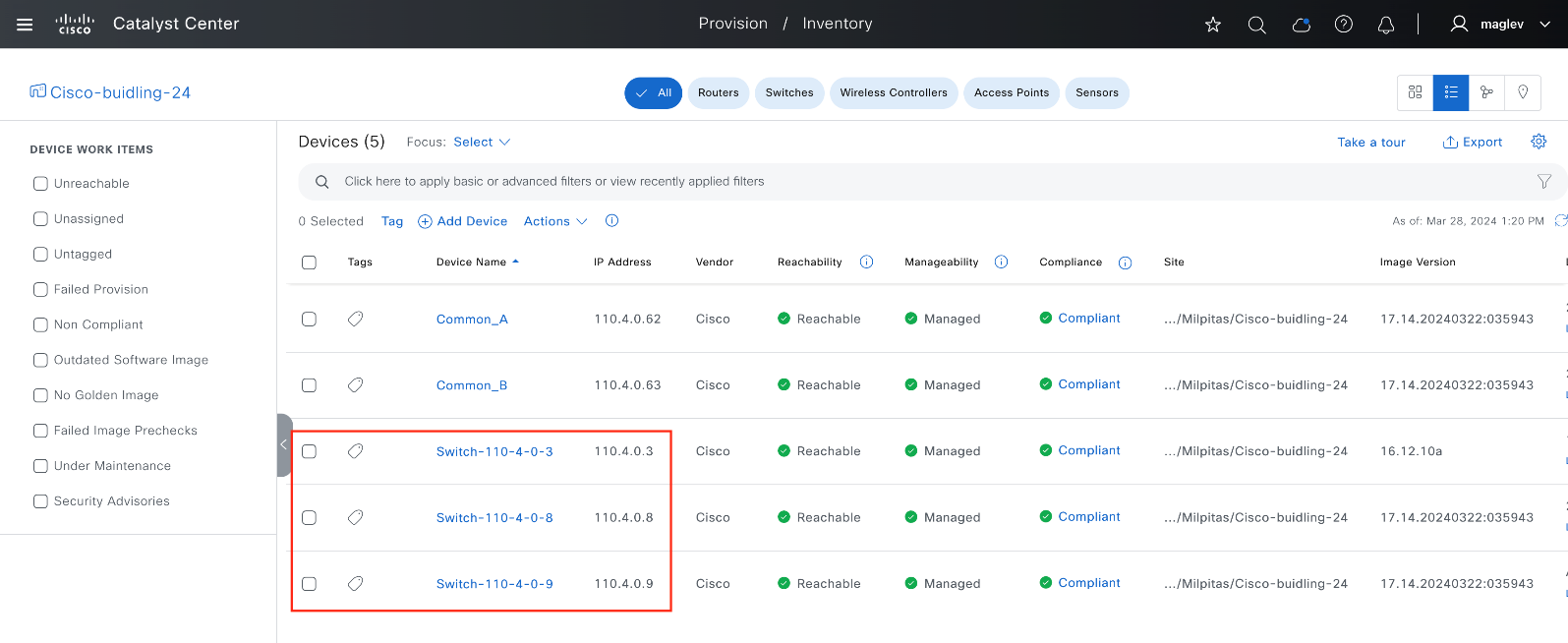

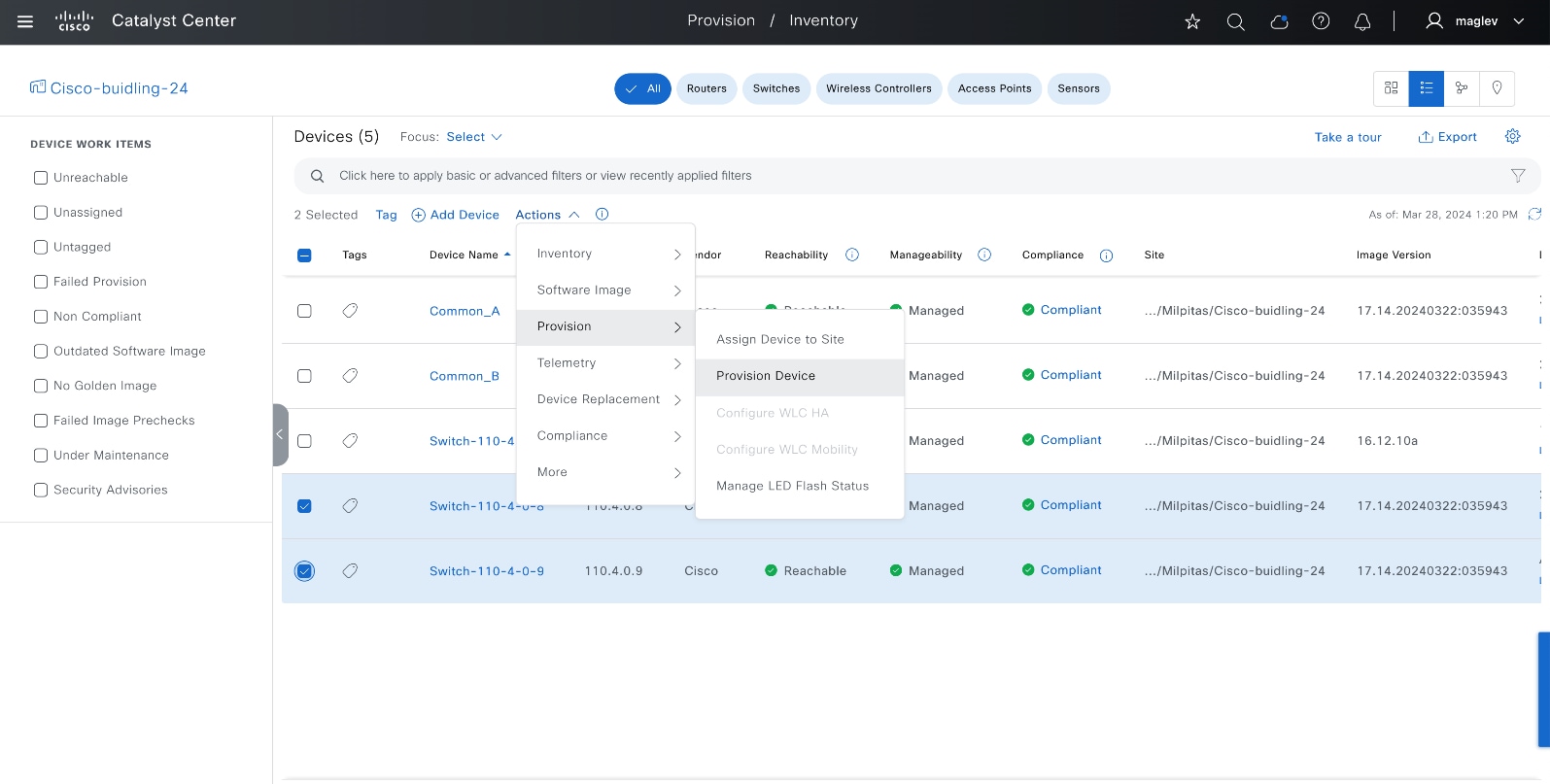

LAN の自動化

LAN 自動化は、Cisco SD-Access アンダーレイネットワークの準備、計画、自動化に役立ちます。ネットワーク運用がシンプルになり、IT スタッフが時間のかかる反復的なネットワーク設定作業から解放され、エラーのない標準のアンダーレイネットワークを作成できます。LAN 自動化により、従来のネットワーク計画と実装プロセスを必要とせずに、アンダーレイネットワークの構築が迅速化されます。

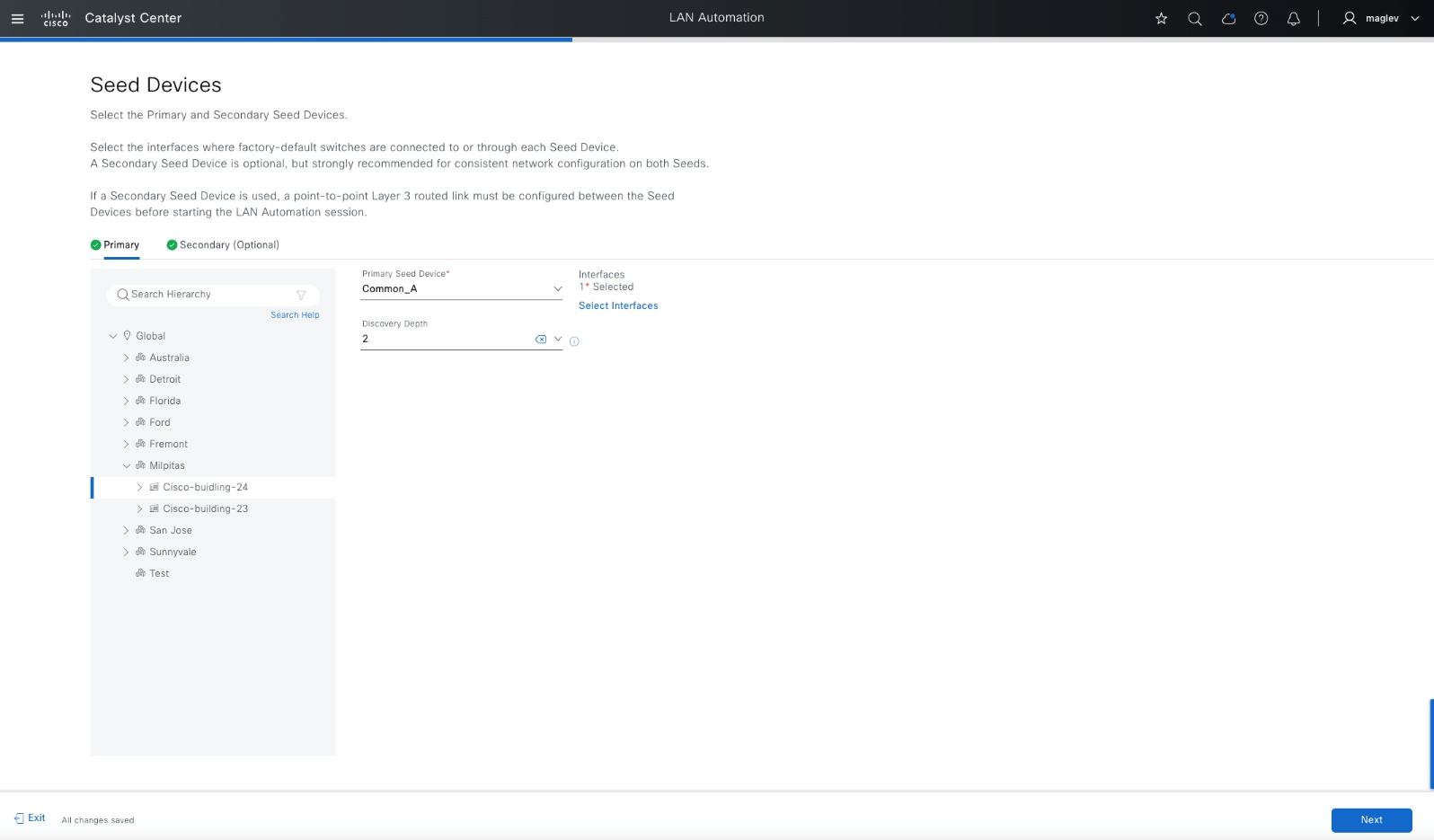

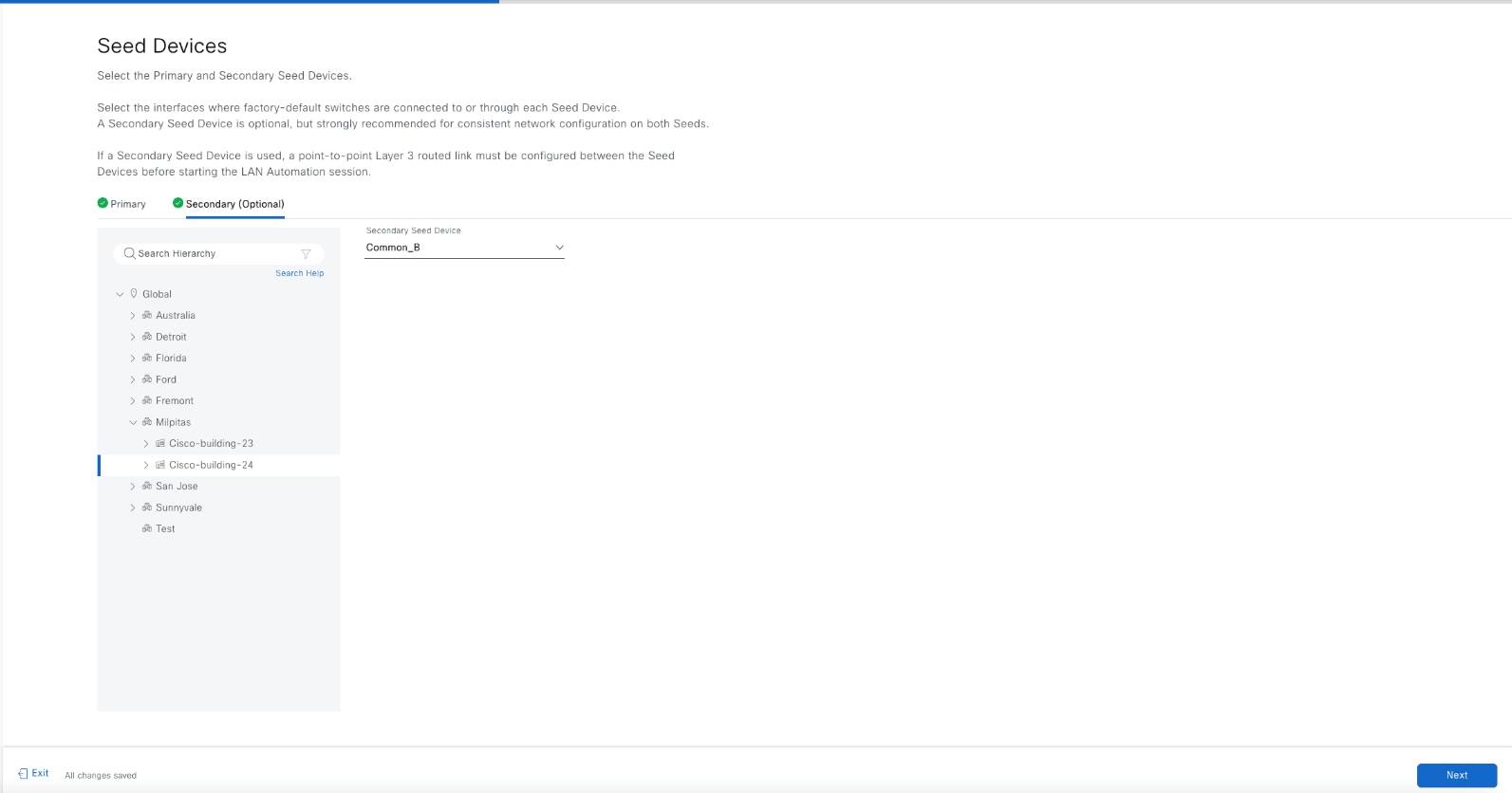

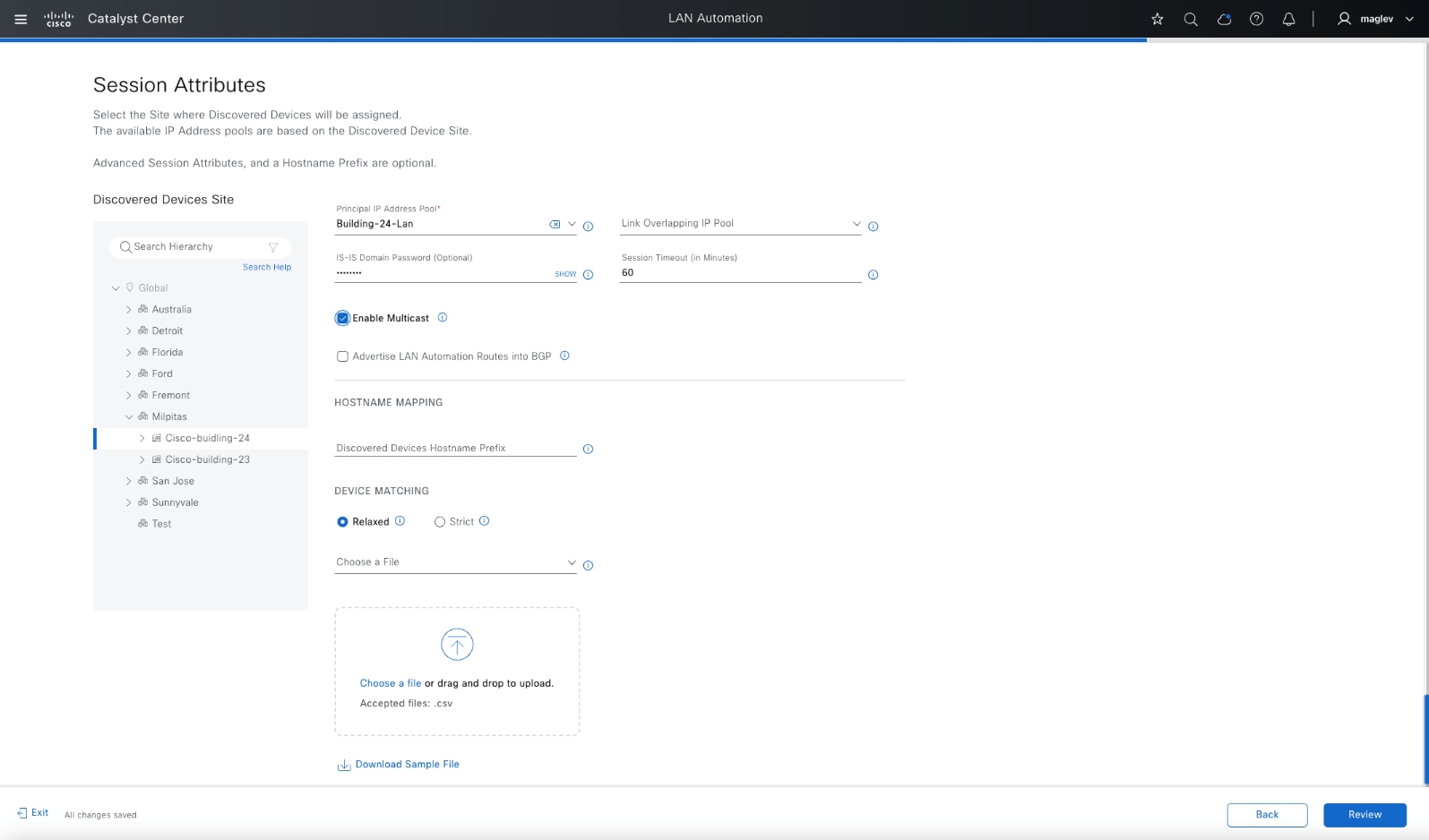

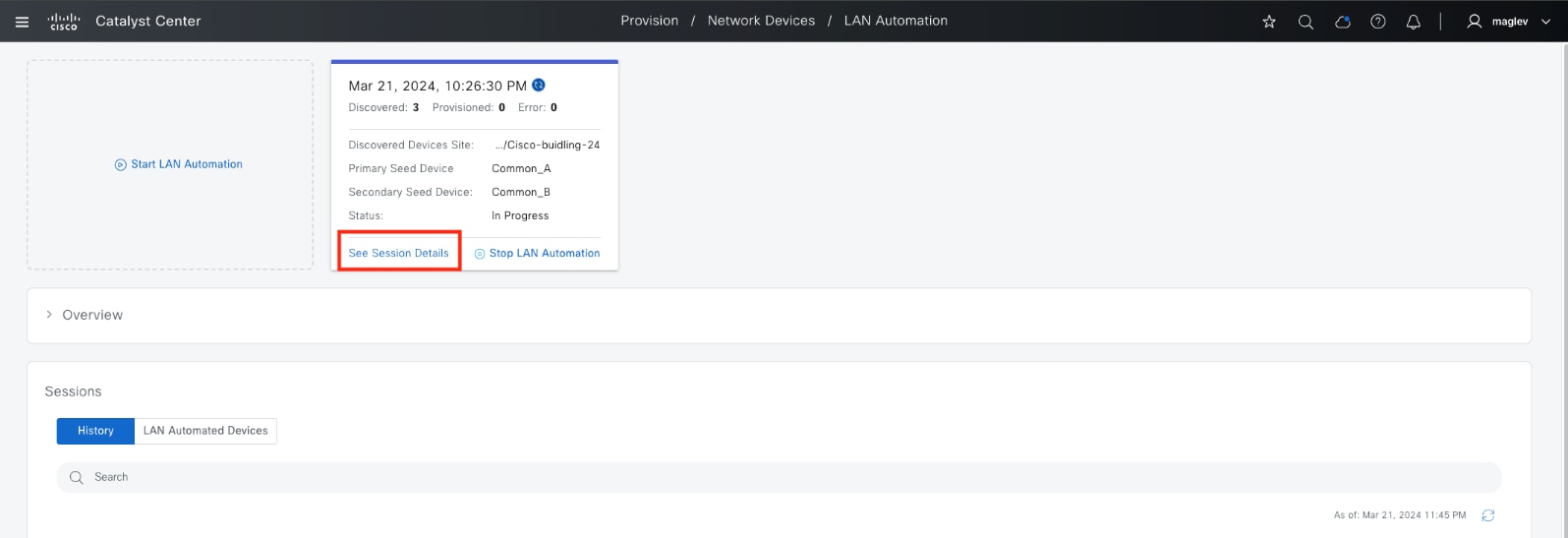

LAN 自動化では、ネットワークデバイスが動的に検出およびオンボーディングされ、工場出荷時の状態からネットワークに完全に統合されるまで自動化されます。システムロールは次のとおりです。

● シードデバイス:

ネットワークに事前に導入されたシステムであり、LAN 自動化でダウンストリームの新しいスイッチを検出してオンボードする最初のポイントとなります。シードデバイスは、シスコのプラグアンドプレイ(PnP)などのテクノロジーで自動化することも、手動で設定することもできます。LAN 自動化では、最大 2 つのシードデバイスがサポートされます。

● PnP エージェント:

工場出荷時の設定の Cisco Catalyst スイッチです。こうしたスイッチは、組み込みの Day-0 メカニズムを活用して Catalyst Center と通信し、統合された PnP サーバー機能と連携します。Catalyst Center は、PnP プロファイルと一連の設定を動的に構築して、完全な Day-0 自動化を可能にします。

Catalyst Center での LAN 自動化では、シードデバイスから最大 5 ホップのスイッチの検出と自動化をサポートします。5 ホップを超える追加のネットワークデバイスも検出されることはありますが、自動化することはできません。

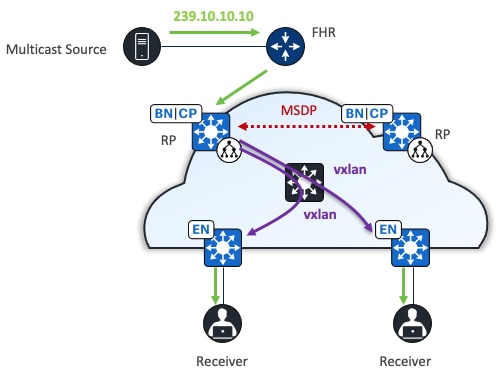

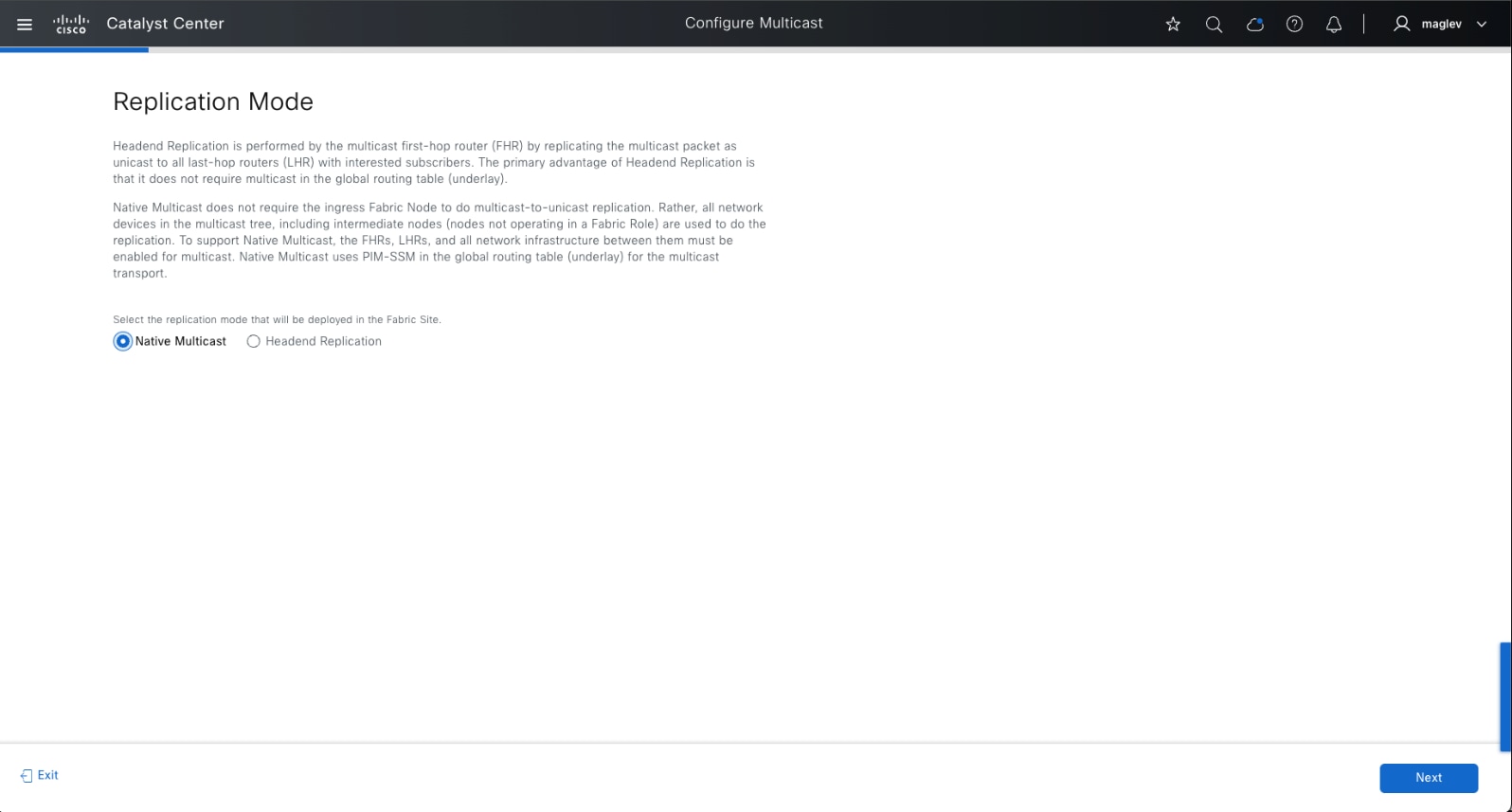

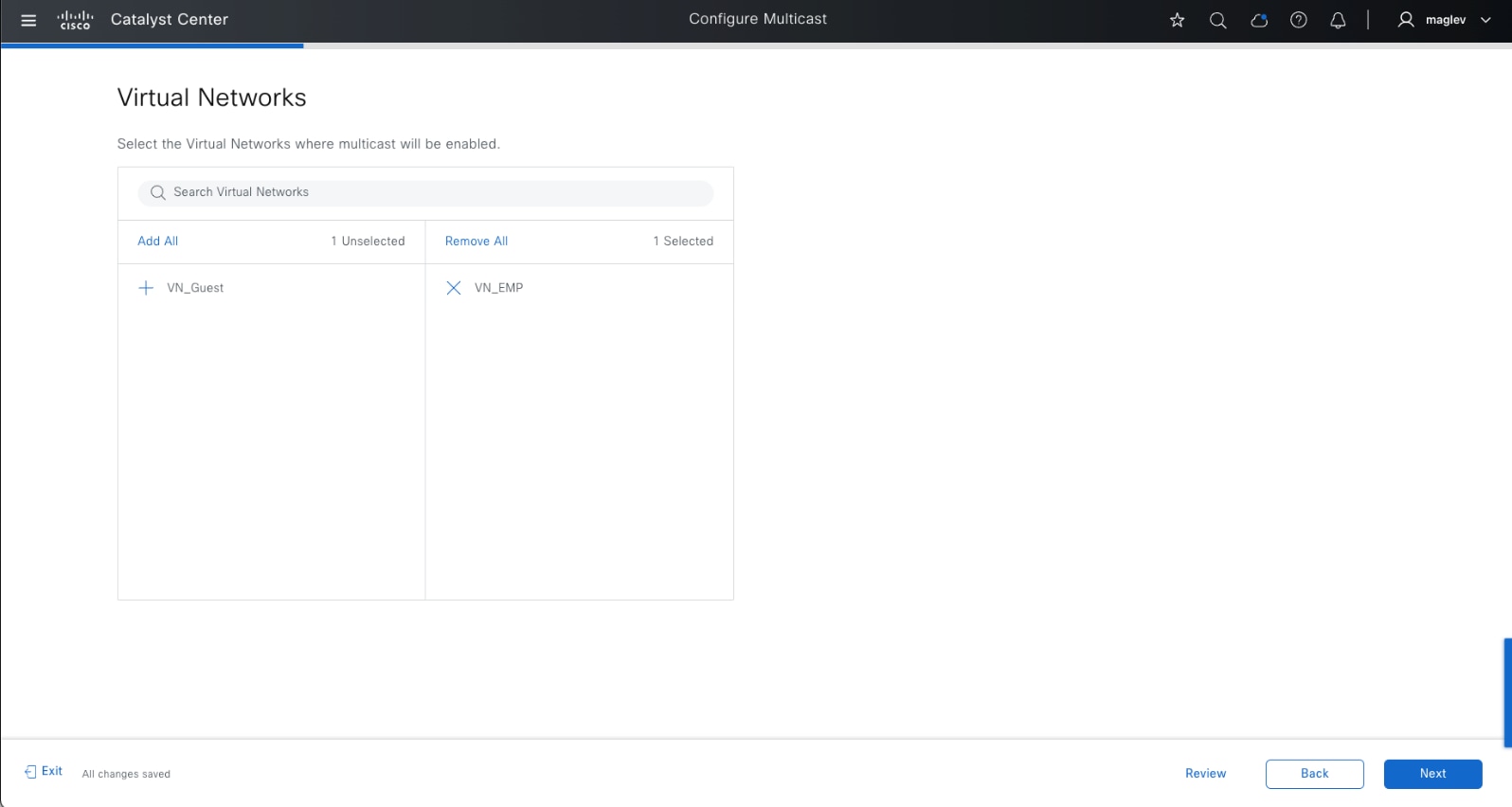

Cisco SD-Access マルチキャスト

Cisco SD-Access は、マルチキャストを転送するための 2 つの異なる転送方式をサポートします。オーバーレイを使用するヘッドエンド レプリケーション。アンダーレイを使用するネイティブマルチキャスト。各 VN に対して、マルチキャスト転送が有効になります。ただし、VN に対してネイティブマルチキャストが有効になっている場合、同じファブリックサイト内の別の VN にヘッドエンド レプリケーションを使用することはできません。これら 2 つの方法は、ファブリックサイト内では相互に排他的です。

マルチキャスト送信元は、ファブリックサイトの外部(通常データセンター内)、またはエッジノードや拡張ノードに直接接続されたファブリックオーバーレイ内、ファブリック AP に関連付けられたファブリックオーバーレイ内のいずれかに配置できます。マルチキャスト受信者は、通常、エッジノードまたは拡張ノードに直接接続されますが、送信元がオーバーレイ内にある場合はファブリックサイトの外部に配置することもできます。

ランデブーポイント

PIM Any-Source Multicast(PIM-ASM)と PIM Source-Specific Multicast(PIM-SSM)は、オーバーレイとアンダーレイの両方でサポートされています。PIM-ASM ルーティングアーキテクチャでは、マルチキャスト配信ツリーのルートはランデブーポイント(RP)に置かれます。RP は、複数のマルチキャストグループに対してアクティブにできます。また、複数の RP をそれぞれのグループに展開することもできます。PIM-ASM がオーバーレイで使用され、ファブリックボーダーが RP として設定されている場合、Catalyst Center は RP での Multicast Source Discovery Protocol(MSDP)設定を自動化し、特定のファブリックサイト内の他のファブリックノードが、指定された仮想ネットワークでこれらの RP を指すように設定します。

RP をファブリックサイト内のデバイスに展開する必要はありません。ファブリックサイト内のマルチキャストツリーの RP として、外部デバイスを指定できます。外部 RP アドレスは、ボーダーノードの VN ルーティングテーブルで到達可能である必要があります。外部 RP の配置により、ネットワーク内の既存の RP をファブリックで使用できます。このようにして、新しい MSDP 接続を必要とせずにマルチキャストを有効にできます。RP がネットワーク内にすでに存在している場合は、外部 RP を使用してマルチキャストを有効にする方法が推奨されます。

ヘッドエンド レプリケーション

ヘッドエンド レプリケーション(または入力レプリケーション)は、マルチキャスト送信元がファブリックオーバーレイ内にある場合はマルチキャスト ファーストホップ ルータ(FHR)によって行われ、送信元がファブリックサイト外にある場合はボーダーノードによって行われます。複製は RLOC ごとに実行され、オーバーレイでユニキャストパケットとして送信されます。マルチキャスト送信元がファブリックサイトの外部にある場合、ボーダーノードはファブリックサイトの FHR のロールを引き受け、関心のあるマルチキャスト サブスクライバを持つすべてのファブリックデバイスにヘッドエンド レプリケーションを実行します。

マルチキャスト送信元は、ファブリックサイトの外部にあります。コントロールプレーンノードを備えたボーダーは、各エッジノードの元のマルチキャストパケットを複製し、VXLAN でカプセル化してからユニキャストで送信します。エッジノードは VXLAN パケットのカプセル化を解除し、元のマルチキャストをクライアントに送信します。

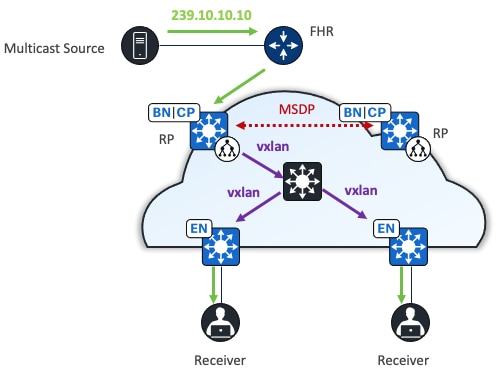

ネイティブマルチキャスト

ネイティブマルチキャストでは、入力ファブリックノードでユニキャスト レプリケーションを行う必要はありません。代わりに、中間ノード(ファブリックロールで動作しないノード)を含むアンダーレイ全体が、レプリケーションを行うために使用されます。ネイティブマルチキャストをサポートするには、FHR、ラストホップルータ、およびそれらの間のすべてのネットワーク インフラストラクチャでマルチキャストを有効にする必要があります。

ネイティブマルチキャストでは、アンダーレイマルチキャスト転送に PIM-SSM を使用します。オーバーレイ マルチキャスト メッセージは、アンダーレイ マルチキャスト メッセージ内でトンネリングされます。このアプローチでは、必要に応じて、ネットワークのオーバーレイとアンダーレイのマルチキャストグループでのオーバーラップが可能です。送受信者間のアンダーレイネットワーク全体がパケットレプリケーションを行うために機能しているため、ヘッドエンド レプリケーションと比較して、スケールとパフォーマンスが大幅に向上します。

ネイティブマルチキャストでは、マルチキャスト内マルチキャストのカプセル化が行われます。オーバーレイからのマルチキャストパケットは、アンダーレイのマルチキャストパケット内にカプセル化されます。この方法では、PIM-SSM と PIM-ASM の両方をオーバーレイで使用できます。

ネイティブ マルチキャスト アンダーレイ設定は、LAN 自動化(「LAN 自動化を使用したアンダーレイデバイスのオンボード」を参照)または手動設定(「ネイティブマルチキャストの設定」を参照)によって実現できます。

マルチキャスト送信元がファブリックサイトの外にある場合、ボーダーノードはアンダーレイマルチキャスト SSM ツリーを使用して元のマルチキャストパケットを複製します。次に、パケットを VXLAN でカプセル化し、中間ノードに送信します。中間ノードは元のマルチキャストパケットを複製し、受信者が接続されている各エッジノードに 1 つのコピーを転送します。エッジノードは、VXLAN パケットのカプセル化を解除し、受信者に転送します。

表 2. ヘッドエンドとネイティブマルチキャストの比較

|

|

ヘッドエンド レプリケーション |

ネイティブマルチキャスト |

| サポート対象モード(オーバーレイ) |

ASM、SSM |

ASM、SSM |

| サポート対象モード(アンダーレイ) |

該当なし |

SSM(LAN の自動化または手動設定) |

| RP の配置(ASM、オーバーレイ) |

ファブリックサイトの内部または外部 |

ファブリックサイトの内部または外部 |

| マルチキャストソースの配置 |

ファブリックサイトの内部または外部 |

ファブリックサイトの内部または外部 |

| RP 冗長性(ASM、オーバーレイ、ファブリックサイト内) |

MSDP |

MSDP |

| マルチキャスト転送 |

マルチキャストパケットは VXLAN でカプセル化され、ユニキャストとしてエッジノードに個別に転送されます |

マルチキャストパケットはマルチキャストとして VXLAN 内でカプセル化され、アンダーレイ マルチキャスト ツリーを介してエッジノードに転送されます |

ヘッドエンド レプリケーションの利点は、アンダーレイネットワークでのマルチキャストを必要としないことです。これにより、マルチキャストの観点から、仮想ネットワークと物理ネットワークが完全に分離されます。ただし、FHR で高いオーバーヘッドが発生し、帯域幅の使用率が高くなる可能性があります。アンダーレイネットワークでマルチキャストを有効にできない展開では、ヘッドエンド レプリケーションを使用できます。ネイティブマルチキャストは、その効率性と機能が FHR ファブリックノードの負荷を軽減するため、推奨されています。

このガイドでは、展開セクションのネイティブマルチキャストに焦点を当てています。

Cisco SD-Access レイヤ 2 のフラッディング

レイヤ 2 フラッディング機能は、特定のオーバーレイサブネットのブロードキャスト、リンクローカル マルチキャスト、および ARP トラフィックのフラッディングを可能にします。従来のネットワーキングでは、ブロードキャストは同じ VLAN のすべてのポートからフラッディングされます。デフォルトでは、Cisco SD-Access はレイヤ 2 ブロードキャストと不明なユニキャストのフラッディングを使用せずにフレームを処理し、代替の方法を使用して ARP ニーズを管理し、エンドポイント間の標準 IP 通信を維持します。

ただし、一部のネットワークではブロードキャストを使用する必要があります。特に、サイレントホストをサポートする場合、通常は ARP ブロードキャストを受信してサイレント状態から抜け出す必要があります。これは、相互に ARP を使用し、レイヤ 2 で直接応答を受信する必要がある、エンドポイントがあるビル管理システム(BMS)で一般的に見られます。ブロードキャストフレームのもう 1 つの一般的な使用例は、Wake on LAN(WoL)イーサネット ブロードキャストです。これは、同じブロードキャストドメイン内でスリープ状態にあるホストを復帰させます。

レイヤ 2 フラッディングは、オーバーレイサブネットをアンダーレイの専用マルチキャストグループにマッピングすることで機能します。ブロードキャスト、リンクローカル マルチキャスト、および ARP トラフィックは、ファブリック VXLAN でカプセル化され、宛先のアンダーレイ マルチキャスト グループに送信されます。PIM ASM は、トランスポートメカニズムとして使用されます。

ファブリックゾーンが設定されていない場合、ファブリックサイト内のすべてのファブリックエッジノードに、同じオーバーレイ VN とオーバーレイ IP サブネットが設定されます。ファブリックゾーンは、不要なレイヤ 2 フラッディングトラフィックを避けるために推奨されます。フラッディングは、ファブリック全体ではなく、選択したファブリックエッジに制限されます。また、独自の VLAN でフラッディングを必要とするエンドポイントを分離することも推奨されます。特定のサブネットに対してレイヤ 2 フラッディングが有効になっている場合、ファブリックエッジノードはそれぞれのアンダーレイ マルチキャスト グループに対してマルチキャスト PIM 加入を送信し、マルチキャスト共有ツリーを効果的に事前構築します。共有ツリーは RP でルート化される必要があります。レイヤ 2 フラッディングが機能するには、この RP がアンダーレイにある必要があります。LAN 自動化を使用してアンダーレイを設定できます。

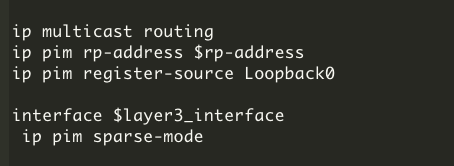

LAN 自動化を使用する場合、LAN 自動化のプライマリデバイス(シードデバイス)とその冗長ピア(ピアシードデバイス)が、検出されたすべてのデバイスでアンダーレイ RP として設定されます。MSDP は、レイヤ 2 フラッディングのエニーキャスト RP を確立するためにシードデバイス間で自動的に設定されます。さらに、PIM スパースモードは、Loopback0、および LAN 自動化によって設定されたすべてのポイントツーポイント インターフェイスでアクティブになります。

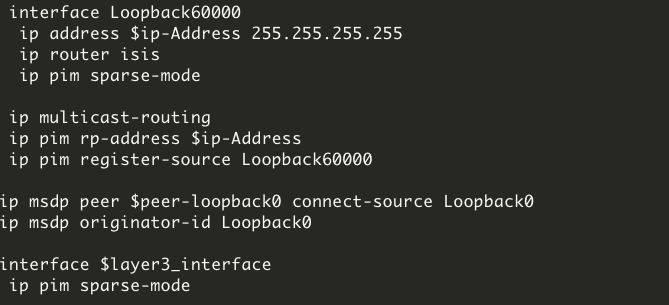

レイヤ 2 フラッディングが必要で、ファブリックサイト内のすべてのデバイス検出に LAN 自動化が使用されなかった場合は、ファブリックサイト内のデバイスでマルチキャストルーティングを手動で有効にし、アンダーレイ内の RP 間で MSDP を設定する必要があります。Loopback0 は、MSDP ピアリングの connect-source および originator-ID として使用できます。

connect-source は、設定されたインターフェイスのプライマリ IP アドレスを MSDP TCP 接続の送信元 IP アドレスとして使用します。originator-ID により、source-Active(SA)メッセージのソースである MSDP スピーカーが、定義されたインターフェイスの IP アドレスを SA メッセージ内で RP アドレスとして使用できます。originator-ID は、RPF チェックに対処するために MSDP が動作するメカニズムです。アンダーレイを手動で設定する場合、LAN 自動化を通じて行われたのと同じ設定要素をエコーするために、Loopback60000 をアンダーレイの MSDP ピアの RP アドレスとして使用できます。

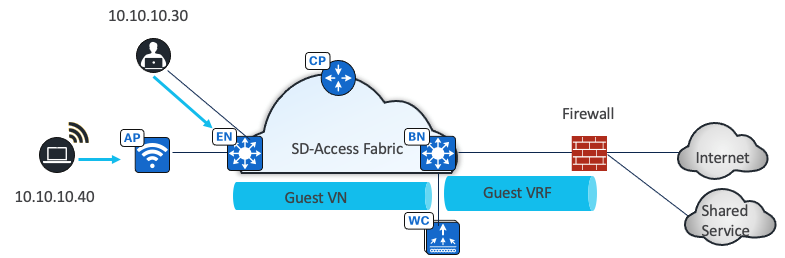

マルチサイト リモート ボーダー

マルチサイト リモート ボーダー(MSRB)により、ファブリックネットワークは、ファイアウォールや Demilitarized Zone(DMZ; 緩衝地帯)などの中央の場所に、信頼できないトラフィックを分離できます。たとえば、ネットワークに複数のサイトにまたがるゲスト VN がある場合、すべてのゲストトラフィックを DMZ のリモートボーダーにトンネリングできるため、ゲストトラフィックを企業トラフィックから分離できます。

マルチサイトネットワーク展開では、ネットワーク管理者は、共通のボーダー(MSRB)を指定して、複数のサイトにまたがる特定の VN との間のトラフィックをルーティングすることができます。これにより、管理者は、これらすべてのサイトにわたって単一のサブネットを持つ複数のファブリックサイトに VN を展開できます。複数のファブリックサイト間でサブネットを保持すると、IP アドレス空間を節約できます。

MSRB のコンテキストで使用される一般的な用語には、次のものがあります。

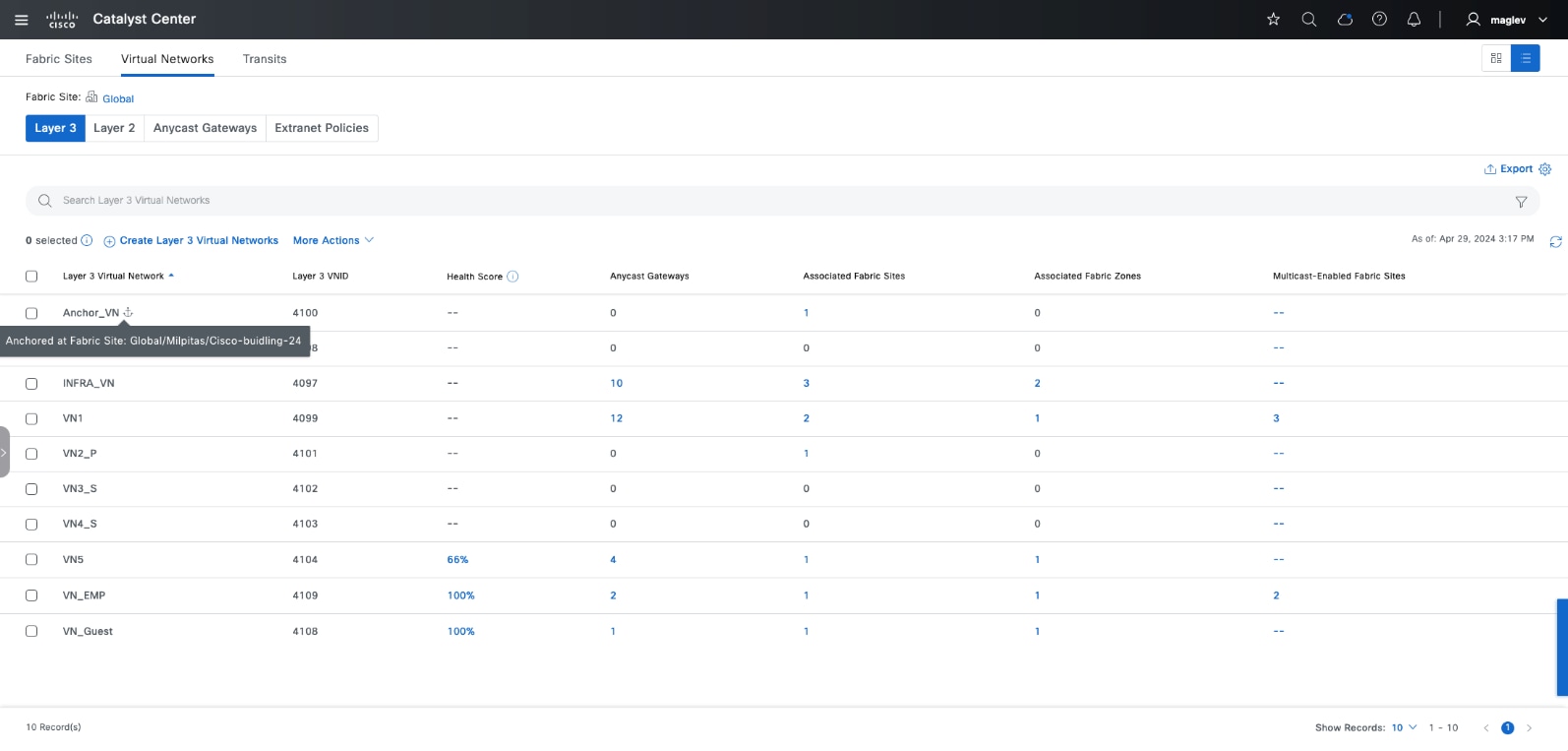

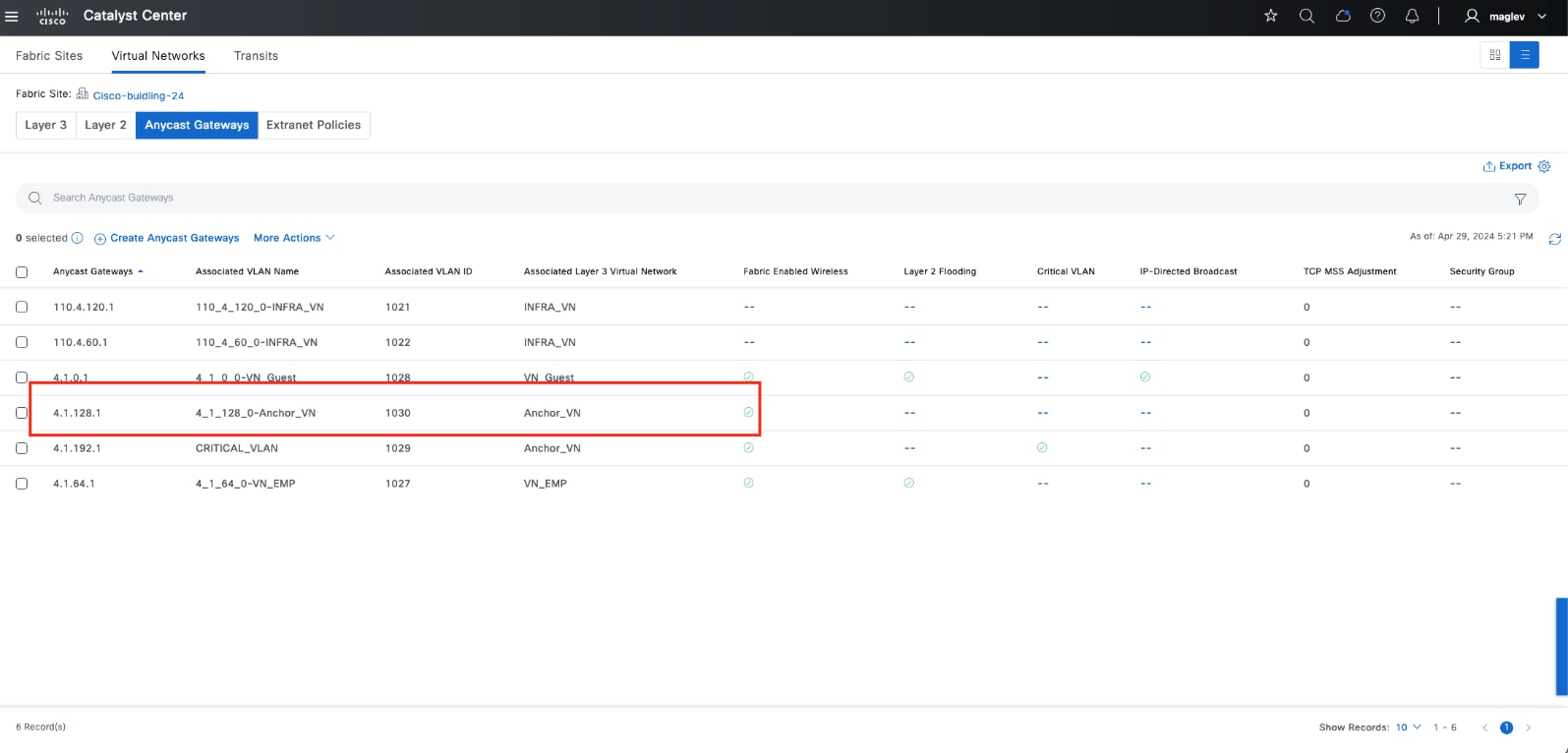

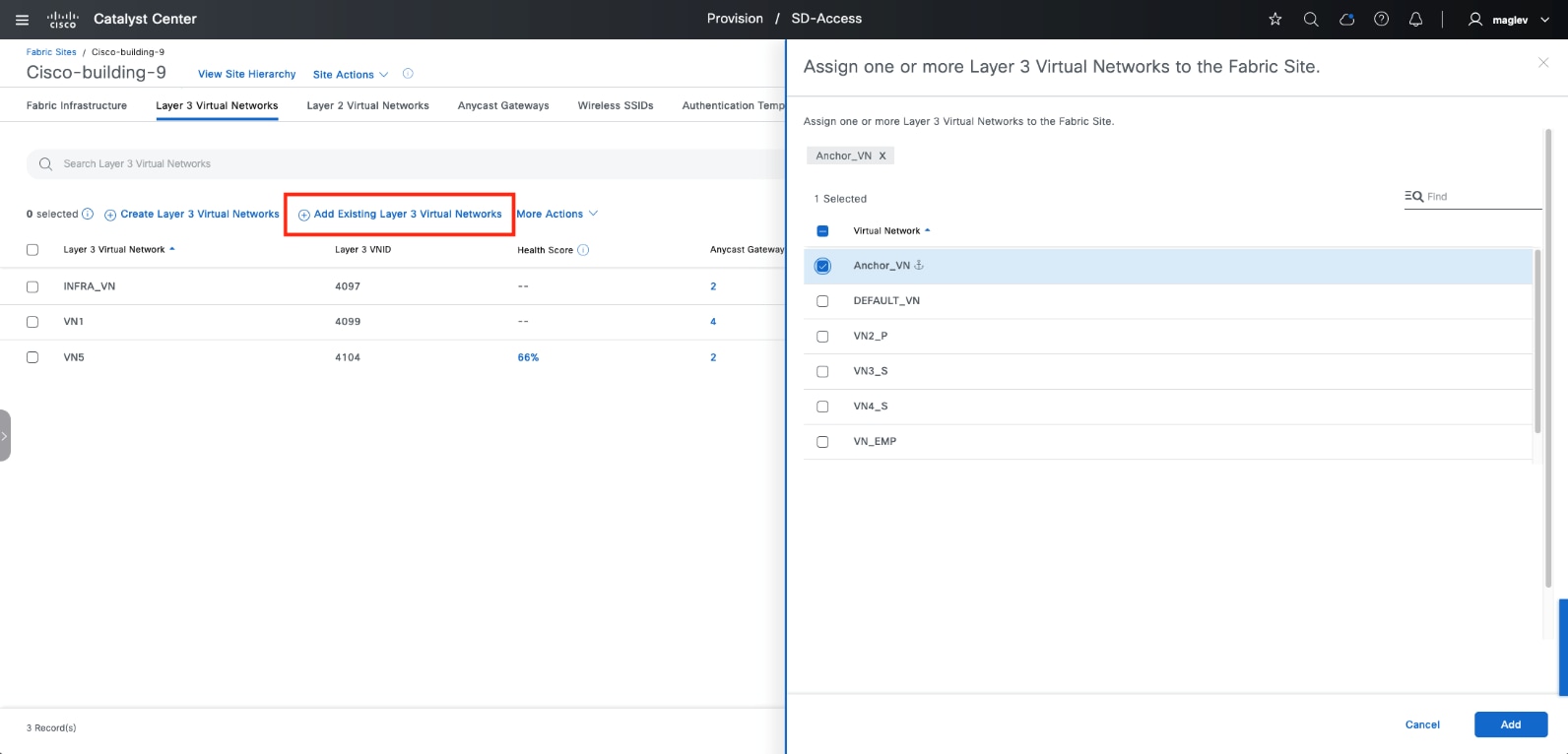

● アンカー仮想ネットワーク:

ネットワーク内の複数のファブリックサイトにまたがって存在する仮想ネットワークです。関連付けられた IP サブネットとセグメントは、これらの複数のサイトで共通です。

● アンカーサイト:

アンカー VN の共通のボーダーとコントロールプレーンをホストするファブリックサイトです。アンカーサイトは、アンカー VN の入力および出力トラフィックを処理します。

● 継承されたサイト:

アンカー VN が展開されているアンカーサイト以外のファブリックサイトです。

● マルチサイトリモートボーダー:

アンカー VN との間のトラフィックの入出力場所を提供する、アンカーサイトのファブリックボーダーノードです。

● アンカーコントロールプレーンノード:

アンカー VN のエンドポイントの登録を受け入れ、要求に応答する、アンカーサイトのファブリック コントロール プレーン ノードです。

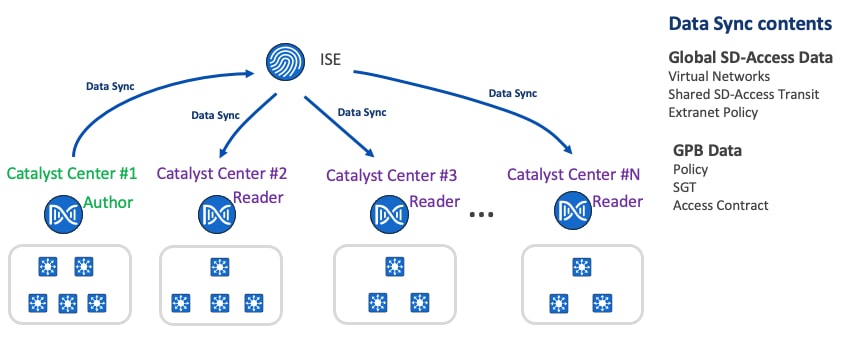

単一の Cisco ISE に対する複数の Catalyst Center

Cisco ISE は 2,000,000 エンドポイントにまで拡張できます。Catalyst Center の拡張性は、25,000 ~ 100,000 のエンドポイントのみです(DN3-HW-APL 32 コアアプライアンスの場合は 25,000、DH3-HW-APL-L 56 コアアプライアンスの場合は 40,000、DN3-HW-APL-XL 112 コアアプライアンスの場合は 100,000)。複数の Catalyst Center 機能を使用すると、大規模または分散型のエンタープライズ ファブリックを展開しているお客様向けに、複数の Catalyst Center を同じ Cisco ISE と統合できます。この機能は、作成者ノードとリーダーノードの概念を使用して、展開におけるポリシー定義とグローバル Cisco SD-Access データの単一の管理ポイントを作成します。これらの定義の複製は、Cisco ISE を介して作成者ノードから読み取りノードに伝播されます。

ソリューション設計

複数の Catalyst Center 機能は、Cisco ISE との既存のセキュアな接続を使用して、1 つのクラスタから別のクラスタに同じ Cisco ISE 展開と統合される VN、SGT、アクセス契約、ポリシー、共有 Cisco SD-Access トランジット、エクストラネットポリシーを複製します。Cisco ISE は、あるクラスタ(作成者ノード)から学習した情報を取得し、他のクラスタ(リーダーノード)に提供します。

作成者ノード

作成者ノードは、Cisco ISE と統合される最初の Catalyst Center です。PxGRID REST API インターフェイスで ERS を使用して、グローバルの Cisco SD-Access および GPB データを Cisco ISE にプッシュします。GPB および Cisco SD-Access コンポーネントの作成、変更、または削除は、作成者ノードでのみ実行できます。作成者ノードに加えられた変更はすべて Cisco ISE に同期されてから、Cisco ISE がリーダーノードにパブリッシュします。

作成者ノードには 1 つの Catalyst Center のみ指定できます。これは、ブラウンフィールドにできる唯一のノードです(ユーザー定義の VN、共有 Cisco SD-Access トランジット、エクストラネットポリシー、SGT、アクセス契約、およびグループベース アクセス コントロール(GBAC)ポリシーを含む)。

リーダーノード

同じ Cisco ISE リーダーノードと統合されている他のすべての Catalyst Center です。リーダーノードには、セキュリティグループとグローバル Cisco SD-Access データの読み取り専用ビューがありますが、アクセス契約またはポリシーの可視性はありません。代わりに、リーダーノードには、情報にアクセスするための作成者ノードにクロススタートするためのハイパーリンクがあります。

リーダーノードは、作成者ノードクラスタで定義されているのと同じ SGT、アクセス契約、GBAC ポリシー、グローバル Cisco SD-Access データを使用します。これらのオブジェクトは、スタンドアロンの Catalyst Center であるかのように、プロビジョニング操作に使用できます。

最大 4 つのリーダーノードがサポートされており、任意のリーダーノードを作成者ロールに昇格させることができます。Catalyst Center にリーダーノードとして追加する前に、ユーザー定義の VN を設定する必要はありません。

注: これは、限定のアベイラビリティ機能です。限定のアベイラビリティプログラムへの参加に関心がある場合は、Cisco SD-Access Design Council にお問い合わせください。

Cisco SD-Access ワイヤレス

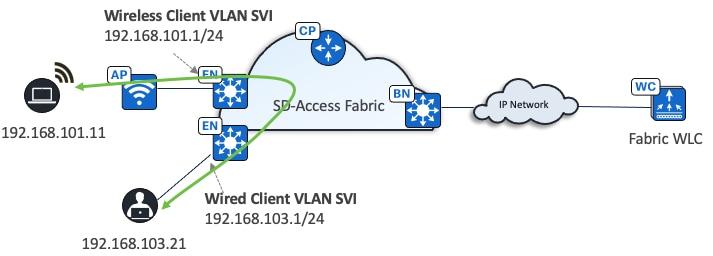

ワイヤレス コントロール プレーンを有線のオーバーレイ コントロール プレーンと統合することで、Cisco SD-Access は独自の差別化要因を提供します。Cisco SD-Access ワイヤレスは、分散データプレーンを備えた集中型コントロールおよび管理プレーンを提供し、集中型ワイヤレス設計と分散型ワイヤレス設計の両方を提供します。ワイヤレスコントローラをコントロールプレーンノードと統合します。オンボーディング時にエンドポイントを登録し、ローミング時にエンドポイントの位置を更新します。これは、ワイヤレス コントロール プレーンと有線コントロールプレーンの間に相乗作用が発生する最初のインスタンスです。

有線とワイヤレスのこの独自の統合は、ネットワークユーザーと、それらをサポートする運用チームに、いくつかの利点をもたらします。

● 簡素化:

ネットワークは、有線クライアントとワイヤレスクライアントの両方に対して単一のサブネットを持つことができます。

● ポリシーの一貫性:

広範な有線ポリシーのセットがワイヤレストラフィックにも拡張され、両方がエッジノードで適用されます。

● パフォーマンスの向上:

ワイヤレスローミングはレイヤ 2 であり、アンカーリングは必要ありません。

統合モード

Cisco SD-Access は、ワイヤレスアクセスをネットワークに統合するために、いくつかのオプションをサポートしています。

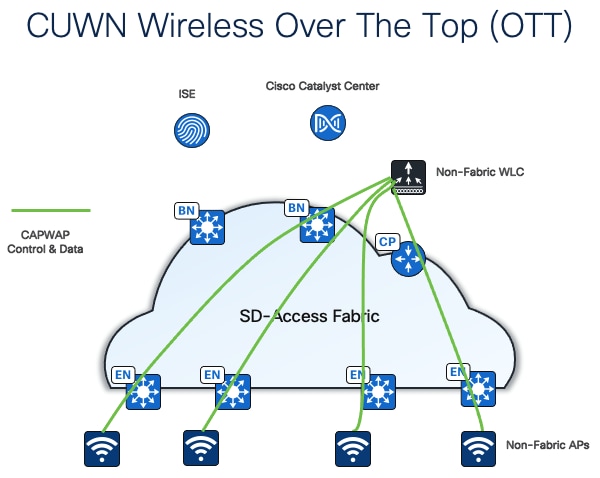

1 つ目のオプションでは、従来の Cisco Unified Wireless Network(CUWN)のローカルモード設定であるオーバーザトップを、非ネイティブのサービスとして使用します。このモードでは、Cisco SD-Access ファブリックはワイヤレストラフィック用のトランスポートネットワークとなり、移行時に、トンネリングされた Control and Provisioning of Wireless Access Points Protocol(CAPWAP)エンドポイントトラフィックを AP からワイヤレスコントローラに転送するために役立ちます。

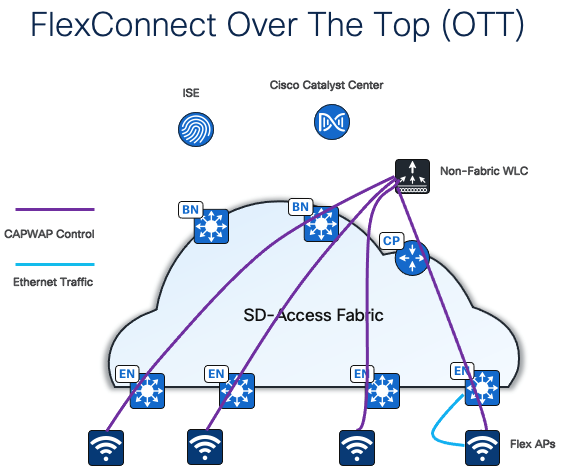

2 つ目のオプションは、FlexConnect オーバーザトップ(OTT)です。このモードでは、AP は、接続されているエッジノードにトラフィックをローカルにリダイレクトします。

注: ローミング遅延を実現するには、追加の Cisco SD-Access 機能であるサブネット内ルーティング(レイヤ 2 フラッディングを無効にする)を設定する必要があります。レイヤ 2 フラッディングが必要な場合、Cisco SD-Access とのフレックス OTT 統合は、すべてのフレックス Wi-Fi ベンダーでサポートされていない可能性があります。

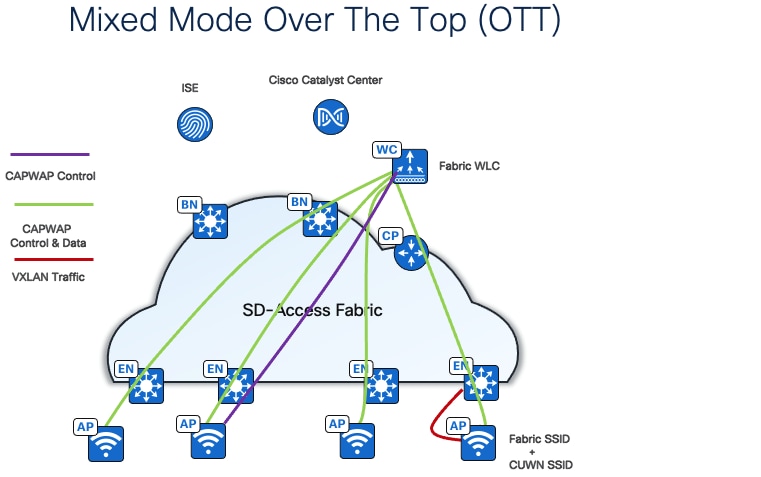

3 つ目のオプションは、ファブリック ワイヤレス コントローラがファブリック SSID と非ファブリック(集中型)SSID の両方をブロードキャストする混合モードです。混合モードは、同じ AP または異なる AP の両方でサポートされています。非ファブリック SSID に参加するクライアントからのトラフィックは、CAPWAP でカプセル化されてワイヤレスコントローラに送信されます。ファブリッククライアントのトラフィックは VXLAN でカプセル化され、ファブリックに送信されます。

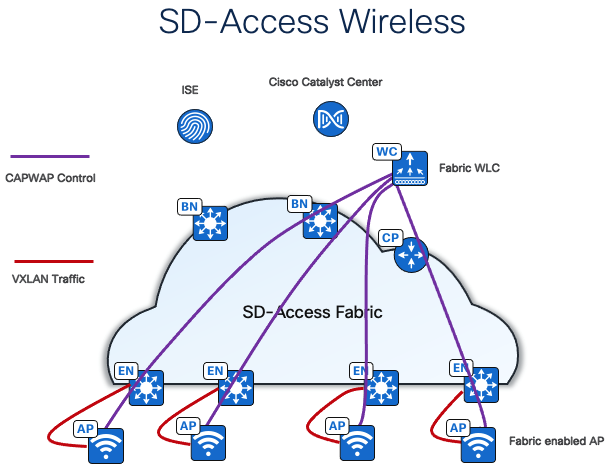

最後の最適なオプションは、Cisco SD-Access ワイヤレスの完全な統合です。Cisco SD-Access を、有線エンドポイントだけでなくワイヤレスエンドポイントまで拡張します。

ファブリックにワイヤレス LAN を統合することで、アドレッシングのシンプル化、拡張サブネットによるモビリティ、さらに有線ドメインとワイヤレスドメインにわたる一貫したポリシーによるエンドツーエンドのセグメンテーションなど、ファブリックの有線クライアントに提供されるものと同じ利点がワイヤレス クライアントにまで拡張されます。またワイヤレス統合により、ワイヤレスドメインに対するコントロールプレーンとして機能しながら、ワイヤレスコントローラによるデータプレーンの転送作業が軽減されます。

ファブリック ワイヤレス コントローラは、従来のローカルモードコントローラと同じ一般的なモデルを使用して、ファブリックモード AP を管理および制御します。そのため、モビリティ制御や無線リソース管理など、運用上の利点は同じです。大きな違いは、ワイヤレスエンドポイントからのクライアントトラフィックが、AP からワイヤレスコントローラにトンネリングされないことです。代わりに、ファブリック AP によってワイヤレスクライアントからの通信が VXLAN でカプセル化され、ファーストホップ ファブリック エッジ ノードへのトンネルが構築されます。レイヤ 3 エニーキャストゲートウェイ、ポリシー、トラフィック適用などのファブリックサービスを、エッジノードが提供するため、ワイヤレストラフィックはエッジノードにトンネル化されます。

この違いにより、統合 SGT 機能を備えた分散データ プレーンが実現します。トラフィックの転送では、Cisco SD-Access ファブリックから最適なパスを入手し、エンドポイントが有線接続かワイヤレス接続かにかかわらず、一貫したポリシーに従って宛先に送信されます。

AP のコントロールプレーン通信では、従来の CUWN コントロールプレーンに類似した、ワイヤレスコントローラへの CAPWAP トンネルを使用します。ただし、ファブリック ワイヤレス コントローラは Cisco SD-Access コントロールプレーン(LISP)通信に統合されます。ファブリック ワイヤレス コントローラとして追加されると、コントローラはファブリック コントロール プレーン ノードとの双方向通信を構築します。

この通信により、ワイヤレスコントローラはクライアントのレイヤ 2 MAC アドレス、SGT、およびレイヤ 2 セグメンテーション情報(レイヤ 2 VNI)を登録できます。これらすべてが連携して、ファブリックサイト全体の AP 間のワイヤレス クライアント ローミングをサポートします。Cisco SD-Access ファブリック コントロール プレーンでは、エンドポイントが新しい RLOC に関連付けられると(AP 間のワイヤレス エンドポイント ローミング)、ホストトラッキング データベースに更新することで、ローミング機能がサポートされます。

この導入ガイドでは、完全に統合された Cisco SD-Access ワイヤレスに焦点を当てています。

Cisco SD-Access ワイヤレスプラットフォームのサポート

Cisco SD-Access ワイヤレスは、さまざまなシスコ ワイヤレス コントローラ プラットフォームおよび AP でサポートされます。次に例を示します。

● Cisco 3504、5520、8540 シリーズワイヤレスコントローラ

● Cisco Catalyst 9800 シリーズワイヤレスコントローラ

● Cisco Catalyst 9300/9400/9500 上の組み込みワイヤレスコントローラ

● Wi-Fi 6 AP:Cisco Catalyst 9105AX、9115AX、9117AX、9120AX、9124AX、および 9130AX シリーズ

● Wi-Fi 6 AP:Cisco Catalyst 9163E、9164、および 9166 シリーズ

● Cisco Catalyst Wireless 9162I 統合アクセスポイント

● 802.11 Wave 2 AP:Cisco Aironet 1800、2800、3800、および 4800 シリーズ

● 802.11 Wave 2 屋外 AP:Cisco Aironet 1540、1560

● Heavy Duty シリーズ AP:Cisco Catalyst IW6300、IW9165、および IW9167

● Cisco Industrial Wireless 3702 アクセスポイント

最新のサポート対象デバイスモデルとソフトウェアの情報については、「Cisco SD-Access Compatibility Matrix」を参照してください。

Cisco SD-Access ワイヤレスの展開に関する考慮事項

このセクションでは、Cisco SD-Access ワイヤレスネットワークにワイヤレスコントローラと AP を展開する際の重要な考慮事項について説明します。

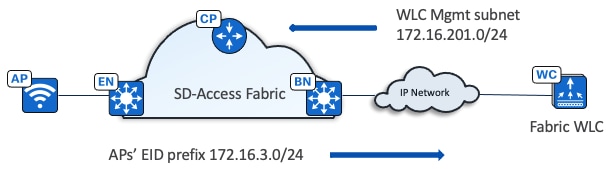

ワイヤレスコントローラ

● ワイヤレスコントローラは、ファブリック外にあります。

● ファブリック AP はファブリックに対してローカルであり、ローカルモードでワイヤレスコントローラに接続します。

● ボーダーは、ワイヤレスコントローラ管理サブネットをファブリックにアドバタイズします。

● ボーダーは、ファブリックのプレフィックスをワイヤレスコントローラ管理ネットワークにアドバタイズします。

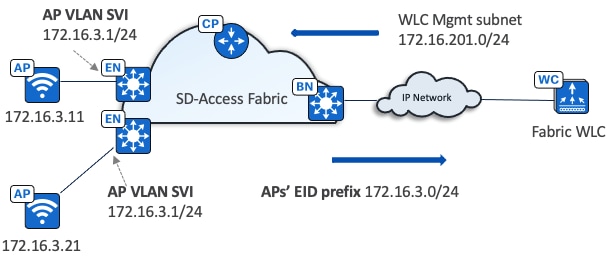

AP

● AP は、ファブリックエッジまたは拡張ノードデバイスに直接接続されています。

● AP は、ファブリックエッジのオーバーレイスペース内にあります。

● AP は、コントロールプレーンのデータベースに登録されます。

● AP オンボーディングの IP 設計を簡素化します(AP オンボーディング用の各ファブリックサイトに 1 つのサブネット)。

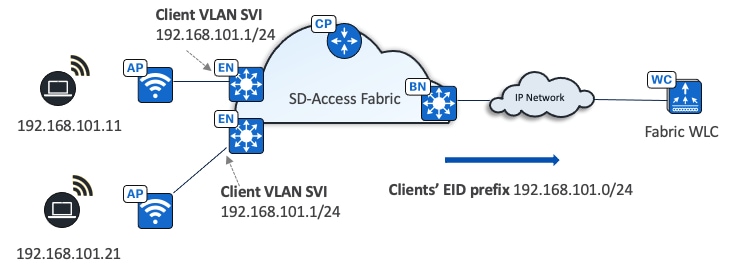

クライアントフロー

● クライアントサブネットは、ファブリックエッジスイッチに分散されます。

● ワイヤレスコントローラのクライアントサブネットを定義する必要はありません。

● クライアントサブネットは、すべてのファブリックエッジスイッチのエニーキャストゲートウェイを使用して VLAN にマッピングされます。

● すべてのローミングはレイヤ 2 です。

ワイヤレス トラフィック フロー

● ワイヤレスクライアントトラフィックは分散処理されます

● 集中型コントローラへのヘアピニングはありません

● 有線クライアントとの通信は、ファブリックを直接使用します

次に要約を示します。

AP は、次のように展開する必要があります。

● ファブリックエッジ(または拡張ノードスイッチ)に直接接続されている

● ファブリックオーバーレイの一部である

● グローバルルーティングテーブルにマップされている INFRA_VN に属す

● ローカルモードでワイヤレスコントローラに参加する

ワイヤレスコントローラは、次のように展開する必要があります。

● グローバルルーティングテーブル内に存在する

● ファブリックの外部に、スタンドアロンワイヤレスコントローラとして接続する(必要に応じてボーダーに直接接続)

● 1 つのファブリックサイトに属する

● Cisco Catalyst 9300/9400/9500 の組み込みワイヤレスコントローラなどの制限を検討する。ここではスケールと機能のサポートに制限があるため、小規模なブランチでの展開にのみ推奨される

● 近い将来に段階的に廃止されるため、新しい展開では、Cisco 3504、5520、および 8540 シリーズワイヤレスコントローラの使用を避ける

注: ワイヤレスコントローラは、デフォルトルートを介して到達できないようにする必要があります。ファブリックノードごとにグローバル ルーティング テーブル内の特定のルートを使用します。

ワイヤレスコントローラの冗長性

ワイヤレスコントローラでは、ファブリック対応コントローラに SSO(ステートフル)アーキテクチャと N+1(ステートレス)アーキテクチャの両方を使用した高可用性(HA)がサポートされています。

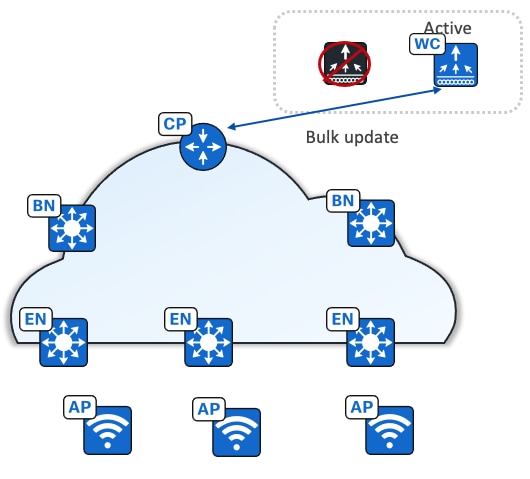

SSO アーキテクチャを使用したステートフル冗長性では、ワイヤレスコントローラペアはファブリックによって 1 つのノードと見なされます。アクティブなワイヤレスコントローラのみが、ファブリック コントロール プレーン ノードと連係します。ファブリック設定およびコントロールプレーンのステータスは、アクティブ ワイヤレス コントローラとスタンバイ ワイヤレス コントローラの間で同期されます。障害が発生した場合、新しいアクティブ ワイヤレス コントローラは、ファブリッククライアントをファブリック コントロール プレーン ノード(ホスト トラッキング データベース ノード)に一括更新して、AP とクライアントが接続されたままになるようにします。

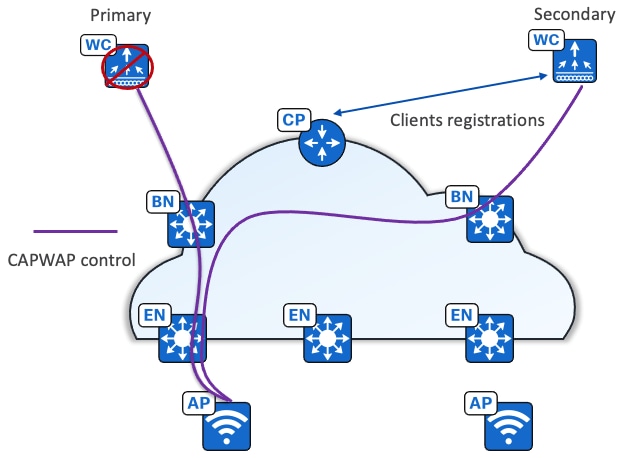

ステートレス N+1 冗長性アーキテクチャでは、AP はプライマリおよびセカンダリ ワイヤレス コントローラで設定されます。AP および関連するワイヤレスコントローラは、プライマリ ワイヤレス コントローラに登録されます。プライマリの障害時、AP は接続を解除し、セカンダリ ワイヤレス コントローラに参加します。ワイヤレスクライアントも接続を解除し、セカンダリに参加します。セカンダリは、ファブリック コントロール プレーン ノード(ホストトラッキング)に新規のクライアント登録を行います。

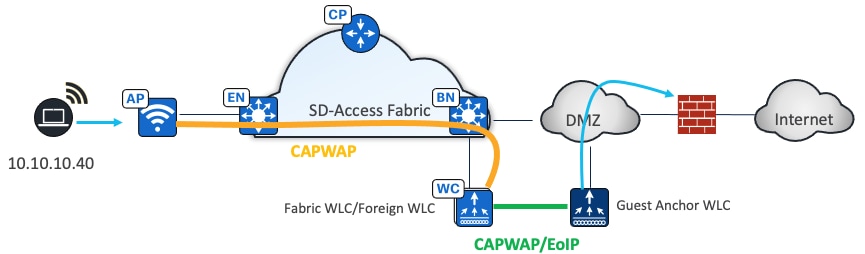

Cisco SD-Access ワイヤレスゲストアクセス設計

完全に統合された Cisco SD-Access ワイヤレスネットワークでは、ワイヤレスゲストアクセスをさまざまなソリューションを使用して統合できます。

● 専用のゲスト VN

● 専用のゲストファブリックサイト(MSRB VN アンカーリングソリューション)

● ゲストアンカーコントローラを活用する OTT ソリューション

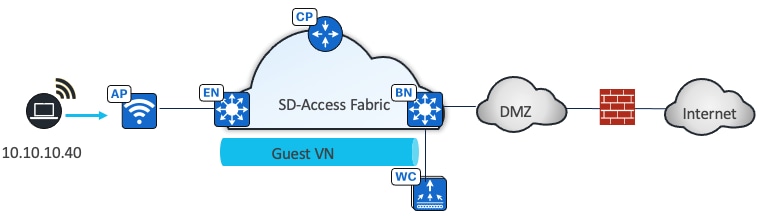

この設計では、ゲストネットワークは Cisco SD-Access ファブリック内の別の VN として確立され、マクロセグメンテーションを使用してゲストデータプレーンを他の企業トラフィックから分離します。設定は、Catalyst Center を介して、VN を作成し、IP プールを定義し、SSID をゲスト IP プールに関連付けることで行います。マイクロセグメンテーションは、VN の 2 番目のレイヤセグメンテーションとして使用できます。異なるゲストロールに、異なる SGT を割り当てることができます。

同じゲスト VN を、有線ゲストクライアントに使用することもできます。

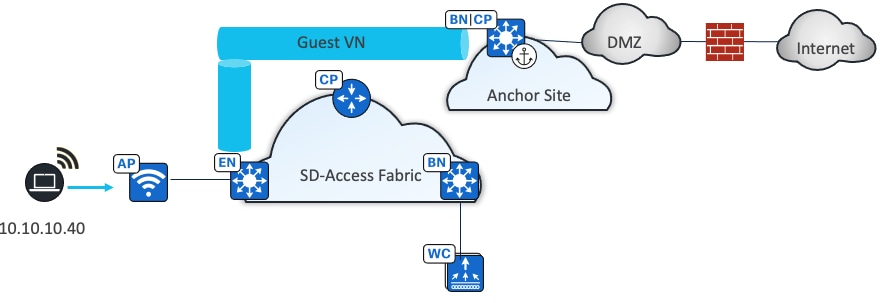

個別のファブリックサイトとしてのゲスト(MSRB VN アンカーリング ソリューション)

ゲストネットワーク、データプレーントラフィック、およびコントロールプレーンを完全に分離する必要がある場合は、Catalyst Center のアンカー VN とアンカープールを使用して専用のコントロールプレーンおよびボーダー(MSRB)を設定し、ゲストユーザーを管理できます。

このソリューションでは、トラフィックは VXLAN の AP でファブリックエッジスイッチにカプセル化されていますが、ファブリックエッジノードは別のボーダーノードをアンカー VN に使用するように設定されています。このボーダーノードを別のファブリックサイトに配置して、トラフィックを完全に分離することができます。ゲストユーザーは、ボーダーと同じ場所に配置される場合がある専用コントロールプレーンに登録され、DMZ 内でユーザーに IP アドレスが割り当てられます。

専用 VN ソリューションと同様に、この設計は有線とワイヤレスのゲストに対してポリシーの一貫性を提供します。ゲストコントロールプレーンおよびボーダーの選択は、ソリューションの拡張性によって異なります。

Cisco Unified Network ゲストアンカーを活用する OTT ソリューション

ゲスト ワイヤレス ネットワークを OTT ソリューションとして展開することで、ゲストアンカーコントローラを使用します。ゲスト用の WLAN は、DMZ のゲストアンカーコントローラに固定されるように設定でき、トラフィックはファブリックへのオーバーレイになります。この実績のある Cisco Unified Wireless Network ソリューションはお客様の投資を保護し、特にブラウンフィールド展開に最適です。

Cisco SD-Access ネットワークの展開に関する考慮事項

アンダーレイネットワーク設計

適切に設計されたアンダーレイネットワークによって、Cisco SD-Access ネットワークの安定性、パフォーマンス、および効率的な使用状況が確保されます。アンダーレイネットワークの展開の自動化は、LAN 自動化機能を使用して Catalyst Center を介して利用できます。

LAN 自動化を使用する場合でも、ネットワークを手動で展開する場合でも、ファブリックのアンダーレイネットワークには次の一般的な設計要件があります。

● MTU と TCP MSS:

VXLAN ヘッダーには、カプセル化により 50 バイトのオーバーヘッドが加わります。9100 のキャンパスおよびブランチ全体の MTU を有効にすると、ファブリック内でフラグメント化することなく、イーサネット ジャンボフレームを転送できます。

アンダーレイネットワークが 1500 バイトを超えるパケットをサポートしていないシナリオがあります。たとえば、ファブリックサイトが、1500 バイトを超えるパケットをサポートしていない WAN 上の Cisco SD-Access トランジットを使用して接続されている場合です。これらのシナリオでは、VXLAN ヘッダーのカプセル化によるオーバーヘッドを考慮して、Transmission Control Protocol の最大セグメントサイズ(TCP MSS)を設定してパケットサイズを制限できます。推奨値は 1250 です。Catalyst Center は TCP MSS 自動化をサポートしています。この方式は TCP アプリケーションでのみ機能します。

MTU 9100 の設定は、すべての Catalyst 9000 スイッチの LAN 自動化でサポートされています。

● ポイントツーポイントリンク:

ポイントツーポイントリンクでは、複雑なトポロジで一般的に発生する、上位層プロトコルのタイムアウトを待つ必要がなくなるため、コンバージェンス時間が最短になります。ポイントツーポイントリンクおよび推奨される物理トポロジ設計を組み合わせることで、リンクに障害が発生した場合に高速コンバージェンスが確保されます。

ポイントツーポイント設定は、すべての Catalyst 9000 スイッチの LAN 自動化でサポートされています。

● ECMP:

等コスト マルチパス ルーティングは、複数のベストパスを介して、1 つの宛先へのネクストホップパケット転送を実行できるルーティング戦略です。これらの ECMP パス間のロードバランシングは、Cisco Express Forwarding(CEF)を使用して自動的に実行されます。ECMP 対応ルーティングプロトコルを使用して、パラレルコストリンクを活用し、冗長転送パスを確保して復元力を強化する必要があります。

● BFD:

Bidirectional Forwarding Detection(BFD)は、ルーティングプロトコルの障害の検出とコンバージェンスの特性を強化します。ルーティングプロトコルでは、Hello パケットの不在を利用して、隣接ネイバーがダウンしているかどうかを判断します(一般に、ホールドタイマーまたはデッドタイマーと呼ばれます)。したがって、ネイバーの活性を検出する機能は、Hello パケットの頻度に基づいています。BFD は、デバイス間の転送パスで低いオーバーヘッドの 1 秒未満の障害検出を提供し、さまざまなルーティングプロトコル(変数の Hello タイマーを持つ場合がある)を使用して、ネットワーク全体で均一のレートに設定できます。

BFD は、(rx_min 250ms、tx_min 250ms)x 3 を使用したすべての LAN 自動化レイヤ 3 インターフェイスで、LAN 自動化によって設定されます。

● NSF:

ノンストップ フォワーディング(グレースフルリスタート)は SSO と連動して、ルートプロセッサ(RP)のスイッチオーバー中にパケットの継続的な転送を提供します。NSF 認識 IGP ルーティングプロトコルを使用して、スイッチオーバー後にネットワークを利用できない時間を最小限に抑える必要があります。

● SSO:

ステートフル スイッチオーバーでは、プライマリルートプロセッサとバックアップ ルート プロセッサ(ルーティング プラットフォームの RP やスイッチング プラットフォームのスーパーバイザエンジンなど)でステート情報を同期することによって、ユーザーセッションなどのステートフルな機能情報が維持されます。サポートされているデバイスで、SSO を NSF とともに有効にする必要があります。

● ファブリックの IGP プロセス:

現在 LAN 自動化でサポートされているプロトコルは IS-IS のみですが、OSPF や EIGRP などの他のクラスレス ルーティング プロトコルもサポートされており、ECMP と NSF に対応しています。

● Loopback0 伝播:

Catalyst Center は、LISP 設定で Loopback0 インターフェイスを RLOC として使用するため、/32 マスクが必要です。ループバックアドレス(RLOC)間の到達可能性は、デフォルトルートを使用できません。ファブリックサイト内の明示的なルート(/32 ルート)を使用する必要があります。

マルチサイト Cisco SD-Access トランジット展開では、外部ボーダーとトランジット コントロール プレーン ノードの Loopback0 アドレスをアドバタイズする必要があります。MSRB 展開では、アンカーされたサイトの MSRB とファブリックエッジも相互に /32 ルートを持つ必要があります。

LAN 自動化では、提供された LAN プールから /32 サブネットで Loopback0 が設定されます。

● ワイヤレスコントローラの到達可能性:

ワイヤレスコントローラへの接続は、ループバックアドレスへの到達可能性と同様に扱う必要があります。アンダーレイのデフォルトルートは、ファブリックエッジをワイヤレスコントローラに到達させるために使用することはできません。ワイヤレスコントローラの IP アドレスへの特定のルート(デフォルト以外のルート)は、AP が物理的に接続されている各ファブリックエッジの GRT(アンダーレイ)に存在する必要があります。ホストルート(/32)または集約ルートを使用できます。

● 導入での LAN 自動化:

Catalyst Center の LAN 自動化サービスを使用すれば、アンダーレイの設定をオーケストレーションすることができます。LAN 自動化は、新しいネットワークのアンダーレイの手動展開に代わるものです。IS-IS ルーテッドアクセス設計を使用します。IS-IS ルーティングプロトコルには、IP プロトコルに依存しないネイバーの確立、ループバックアドレスを使用したピアリング機能、および IPv4、IPv6、非 IP トラフィックを問わない処理など、運用上の利点があります。手動アンダーレイもサポートされているため、基本的なアンダーレイ設計原則に準拠しながら、別の IGP を選択するなど、自動アンダーレイ展開から逸脱する柔軟性を提供します。

LAN 自動化はルータプラットフォームではサポートされておらず、IPV4 アドレッシングでのみサポートされています。最大 5 階層の PnP エージェントデバイスを検出して自動化できます。

ピアデバイスと共有サービスルーティング

「共有サービス」セクションで説明したように、共有サービスはファブリックサイトの外部に通常あり、Cisco SD-Access ネットワーク内のクライアントに必要な要素です。Cisco SD-Access の展開では、ピアデバイスが外部ドメインからファブリックに共有サービスをアドバタイズします。ピアデバイスはファブリックの外部にあり、次を含むいくつかの技術要件を満たす必要がある真のルーティング プラットフォーム、レイヤ 3 スイッチング プラットフォーム、またはファイアウォールのいずれかになります。

● 複数の VRF:

VRF 認識ピアモデルには、複数の VRF が必要です。ボーダーノードでハンドオフされる各 VN に対して、対応する VN とインターフェイスがピアデバイスで設定されます。選択したプラットフォームは、共有サービスへのアクセスを必要とする、ファブリックサイトで使用される VN の数をサポートする必要があります。

● サブインターフェイス(ルータまたはファイアウォール):

ルーテッド物理インターフェイス上の VLAN ID に関連付けられた仮想レイヤ 3 インターフェイスです。IP ルーティング機能を拡張し、IEEE 802.1Q カプセル化を使用して VLAN 設定をサポートします。

● スイッチ仮想インターフェイス(レイヤ 3 スイッチ):

スイッチ上の論理レイヤ 3 インターフェイスを表します。この SVI は、レイヤ 3 IEEE 802.1Q VLAN に対するレイヤ 3 インターフェイス転送です。

● IEEE 802.1Q:

元のイーサネットフレームの送信元アドレスフィールドと、タイプフィールドまたは長さフィールドの間に、4 バイトのタグフィールドを挿入する内部タギングメカニズムです。SVI とサブインターフェイスをサポートするデバイスは、802.1Q タギングもサポートします。

Catalyst Center は、レイヤ 3 ハンドオフ機能により、ボーダーノードでの設定を自動化できます。この機能は、スイッチング プラットフォームの各 SVI またはルータプラットフォームのサブインターフェイスを異なるファブリック VN(例では VRF)に関連付けることによって、VRF Lite をプロビジョニングします。外部 BGP(eBGP)は、エンドポイントスペース(EID スペース)のプレフィックスをファブリックサイトから外部ルーティングドメインにアドバタイズし、トラフィックを EID スペースに引き付ける、ルーティングプロトコルとして使用されます。この BGP ピアリングは、ルートをオーバーレイにアドバタイズするためにも使用できます(内部ボーダーの共有サービスへのアクセスなど)。

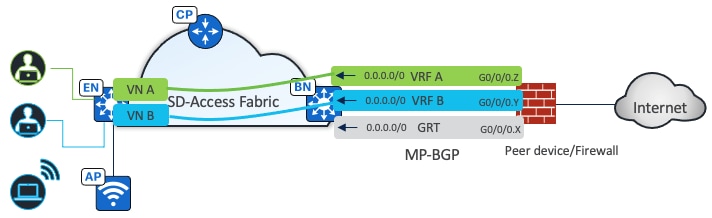

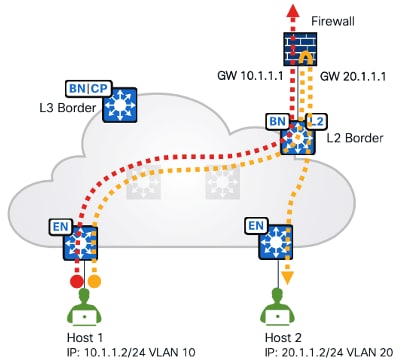

図 12 に示すように、ファブリックサイトの VN はファイアウォールの VRF にマッピングされ、ルーティングの分離が実現されます。eBGP ピアは、分離とルーティングを容易にするため、ボーダーレイヤ 3 ハンドオフに基づいて各 VRF に確立されます。インターネット サービス デフォルト ルート 0.0.0.0./0 が、各 VRF のファブリックボーダーノードにアドバタイズされます。

共有サービスの展開方法に応じて、ピアデバイス上の共有サービスルーティングが実現される主な方法は次のとおりです。

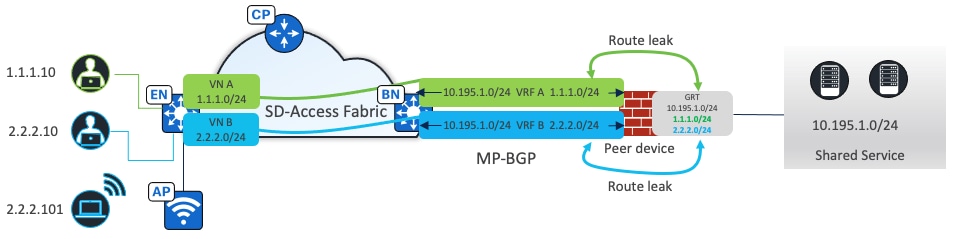

● ルートリーク:

共有サービスルートがグローバル ルーティング テーブル(GRT)にある場合に使用され、ピアデバイスでは IP プレフィックスリストを使用してこれらのルートを識別します。ルートマップはこれらの IP プレフィックスリストを参照し、VRF 設定でルートマップを参照して、明確に一致したルートだけがリークされるようにします。

図 13 に示すように、ボーダーレイヤ 3 ハンドオフを使用して各 VRF に eBGP ピアが確立されます。共有サービスプレフィックスは GRT にあります。ルートリークはピアデバイスで実行され、VRF からのクライアントプレフィックスが GRT にリークされます。GRT の共有サービスプレフィックスが VRF にリークされます。

● VRF リーク:

共有サービスがピアデバイスの専用 VRF に展開されている場合に使用されます。VRF 設定のルートターゲットは、ファブリック VN と共有サービス VRF 間のリークに使用されます。

エンドツーエンド マイクロセグメンテーション

マクロセグメンテーションでは、VN を使用してクライアントを分離します。異なる VN のクライアントは、相互に通信できません。

マイクロセグメンテーションは、SGT とセキュリティ グループ アクセス コントロール リスト(SGACL)を使用して、出力アクセスデバイスでトラフィックポリシーを適用します。

● 分類:

クライアントは同じ VN でオンラインになり、異なる SGT(SGT 21(教師)、SGT 22(学生)、および SGT 26(管理者))が割り当てられます。SGT の割り当ては、認証および認可ルールを使用して Cisco ISE を通じて実現するか、接続されたポートまたは IP アドレスプール(Catalyst Center から設定可能)に基づいて静的に割り当てることができます。SGACL ルールは、Cisco ISE から、クライアント管理者が接続されているファブリックエッジにダウンロードされます。

● 伝播:

同じファブリックサイト内にあるが、異なるファブリックエッジ間、または Cisco SD-Access トランジットを介して接続されている異なるファブリックサイト間では、送信元 SGT は VXLAN ヘッダー内にカプセル化されます。その後、トラフィックはクライアント管理者が接続されているファブリックエッジに転送されます。

● 適用:

クライアント管理者が接続されているファブリックエッジで発生します。SGACL に基づいて、クライアント教師からのトラフィックは許可されますが、クライアント学生からのトラフィックは拒否されてドロップされます。

クライアントが同じファブリックエッジに接続されている場合、伝播は必要ありません。適用は、このファブリックエッジで直接行われます。

ファブリック ワイヤレス クライアントの場合、認証と認可を使用して、または SSID に静的に割り当てて(Catalyst Center から設定可能)、クライアントが Cisco ISE を介して参加すると、ワイヤレスコントローラは SGT を AP に送信します。AP は、ワイヤレスクライアントから入力ファブリックエッジに VXLAN トンネル経由でデータトラフィックを転送するときに、VXLAN ヘッダーにこの SGT を追加します。出力で、ファブリックエッジポリシーの適用が行われます。同じ VLAN 上の同じ AP に接続されたクライアントの場合、トラフィックフローは常にファブリックエッジでスイッチングされます。AP は、ファブリックエッジに向けられた VXLAN トンネル内にトラフィックをカプセル化します。これにより、同じ AP に戻すトラフィックのスイッチングを処理します。

VXLAN データプレーンはネイティブに SGT を伝送するため、マイクロセグメンテーションは、同じファブリックサイト内または Cisco SD-Access トランジットを使用する複数のファブリックサイト内で直接使用できます。IP ベースのトランジットでは、ファブリックパケットのカプセル化解除により、SGT ポリシー情報が失われる可能性があります。インラインタギングと SXP は、IP トランジットを使用して接続されている 2 つのファブリックサイト間で SGT 情報を伝送できます。

インラインタギング

インラインタギングは、イーサネットフレームのヘッダーに挿入できる Cisco メタデータ(CMD)と呼ばれる特別なフィールド内で SGT を伝送するプロセスです。これにより、フレームのイーサタイプが 0x8909 に変更されます。ネクストホップデバイスがこのイーサタイプを認識できない場合、フレームは不正な形式と見なされ、廃棄されます。SGT のエンドツーエンドのインラインタギングを伝播する方法は次のとおりです。

● ホップバイホップ:

エンドツーエンドチェーン内の各デバイスは、インラインタギングをサポートし、SGT を伝播する必要があります。

● トンネルで保持:

SGT は Generic Routing Encapsulation(GRE)トンネリングプロトコル内の CMD 内、または IPsec トンネルカプセル化内の CMD 内に保持できます。

インラインタギングの場合、SGT はイーサネットフレームに組み込まれます。イーサネットフレーム内に SGT を埋め込む機能には、特定のハードウェアサポートが必要です。ハードウェアのサポートがないネットワークデバイスは SXP を使用できます。

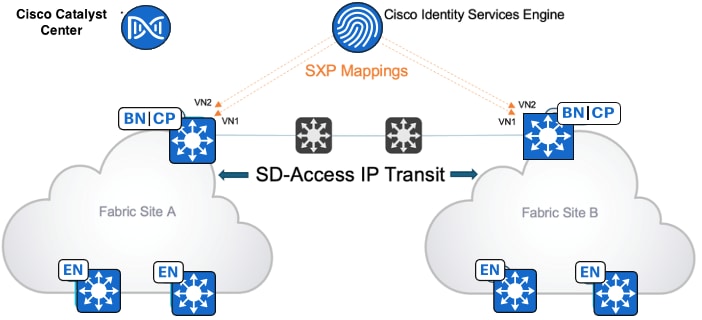

TCP を介した SXP

SXP は、データプレーンでの SGT の伝送をサポートしていないインターコネクト ネットワーク全体のボーダーノードに SGT を配布するために使用されます。これにより、ボーダーは着信 IP パケットを再分類し、パケットが宛先エンドポイントに向かってファブリックエッジに転送されるときに、SGT を VXLAN データプレーンに挿入できます。

ユーザーとエンドポイントが認証され、ネットワークで認可されると、Cisco ISE は認証テーブルを使用して SGT を割り当て、アカウンティングを使用してユーザーとエンドポイントの IP アドレスを学習します。Cisco ISE が他のサイトのデバイスと SXP 接続している場合、Cisco ISE はそのユーザーとエンドポイントの IP-SGT マッピングの関連付けを作成し、別のファブリックサイトに送信します。

たとえば、図 16 に示すように、サイト A から作成されたマッピングは SXP を使用してサイト B に送信されます。このマッピングにより、サイト A からサイト B に流れるトラフィックは、元の送信元 SGT を持つサイト B のボーダーで分類され、VXLAN を介して伝送され、ファブリックエッジで適用されます。

インラインタギングと SXP の比較

使用される SGT の伝播方法は、パス内のプラットフォームによって異なります。すべてのデバイスが、インラインタギングに対応しているわけではありません。ただし、デバイスがインラインタギングと SXP の両方をサポートしている場合は、インラインタギングが優先されます。

インラインタギングは、パフォーマンスに影響を与えることなく、データプレーン内で実行されます。SXP は、CPU とメモリのパフォーマンスに影響を与えるコントロールプレーン機能です。

SXP のスケーラビリティも考慮すべき事項です。さまざまなプラットフォームの SXP ピアの数と IP-SGT マッピングの数は、ポリシープラットフォームの機能マトリックスで確認できます。

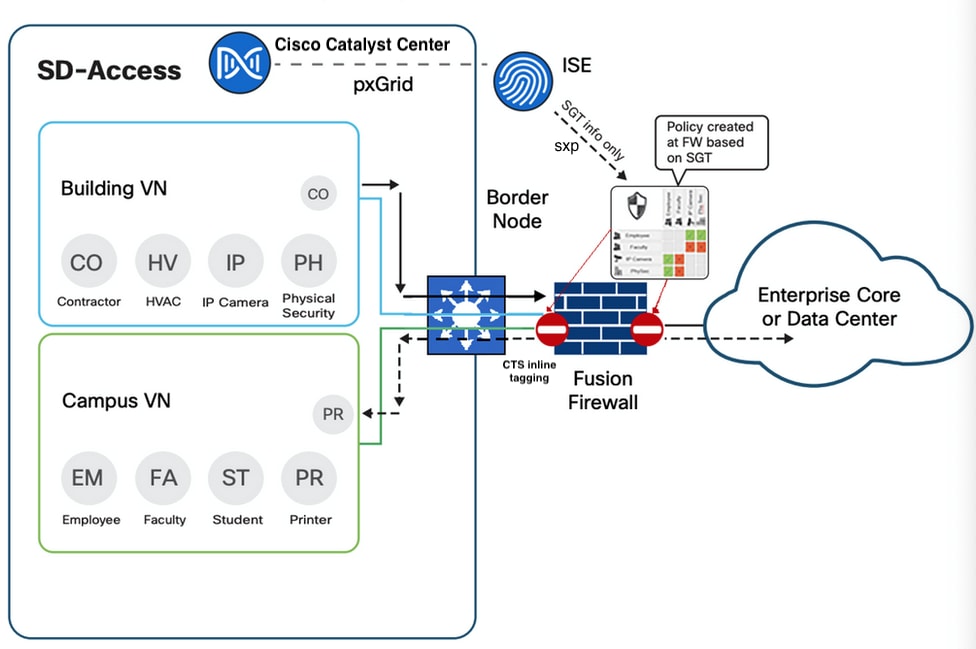

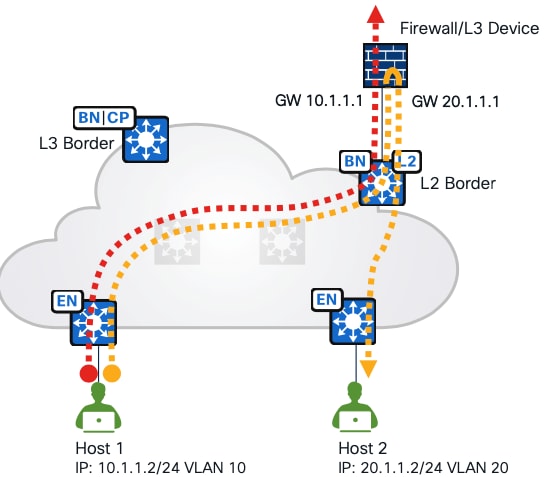

ピアデバイスとしてのファイアウォール

ファイアウォールは、従来のネットワークで事前に設定されたセキュリティルールに基づいて、ネットワークの発着信トラフィックを監視および制御するセキュリティ方法として使用されます。信頼できる内部ネットワークとインターネットなどの信頼できない外部ネットワーク間のバリアとして機能します。

ファブリック展開では、ファブリック ボーダー デバイスに接続されたピアデバイスとしてファイアウォールを使用して、共有サービスやインターネットへのアクセスを提供したり、内部ネットワークからゲストネットワークをセグメント化したり、または VN 間通信に使用したりできます。

共有サービス/インターネットへのアクセスの提供

ファイアウォールは、ファブリックボーダーとデータセンターの両方に接続されます。共有サービスプレフィックスは、データセンターからファイアウォールにアドバタイズされます。BGP ピアは、ファブリックボーダー(レイヤ 3 ハンドオフを通じて)とファイアウォール(手動設定)の間で設定され、共有サービスプレフィックスをファイアウォールから各 VN のボーダーにアドバタイズできるようになります(図 17 に示す建物とキャンパス)。これら 2 つの VN のクライアントプレフィックスは、ファイアウォールにアドバタイズされます。ファイアウォールでは、単一の VRF ソリューションまたはマルチ VRF ソリューションを使用できます。マルチ VRF の場合、共有サービスプレフィックスは、グローバルなどの専用 VRF にあります。建物とグローバルの間、およびキャンパスとグローバルの間でルートリークが必要であるため、共有サービスプレフィックスは建物とキャンパスにリークされ、クライアントプレフィックスはグローバルにリークされます。

インターネットアクセスの場合と同様、ファイアウォールは、各 VN(建物とキャンパス)のボーダーにデフォルトルートをアドバタイズします。マルチ VRF ソリューションが使用されている場合、クライアントプレフィックスがグローバルにリークされます。

VN 間通信

ほとんどの展開では、相互での直接通信を必要とするエンドポイント、ユーザー、またはデバイスは、同じ VN に配置する必要があります。ただし、一部のネットワークには VN 間通信に関する特定の要件がある場合があります。VN 間の要件は、多くの場合、企業の合併時、一部の企業または政府組織、または各機関、テナント、または部門が独自の VN スペースを持つ必要がある同様のマルチテナント環境で見られます。図 17 に示すように、ファイアウォールはキャンパスおよび建物 VN のボーダーデバイスにデフォルトルートをアドバタイズできます。各 VN のクライアントプレフィックスに関する到達可能性情報があるため、キャンパスと建物間のトラフィックをファイアウォールを介してルーティングできます。

ポリシーの実施

ファイアウォールはポリシー指向のデバイスであり、トラフィック適用のルールで SGT を使用するように設定できます。この図では、ファイアウォールは Cisco ISE から SXP(SGT Exchange Protocol over TCP)を介して SGT 情報を受信し、インラインタギングを介してボーダーからイーサネット CMD の SGT 情報を持つトラフィックを受信します。ただし、ファブリックデバイスとは異なり、SGT ベースのルールとポリシーは Cisco ISE からダウンロードされません。これらは、ファイアウォールで手動で設定されます。ポリシーの適用により、VN 間通信を特定のクライアント間でのみ制限できます。

図 18 に示すように、ゲストネットワークでは、ファイアウォールを使用して、訪問者の機密性の高いリソースへのアクセスのみを制限することができます。ゲストトラフィックは企業トラフィックから分離され、専用ゲスト VN に配置されます。

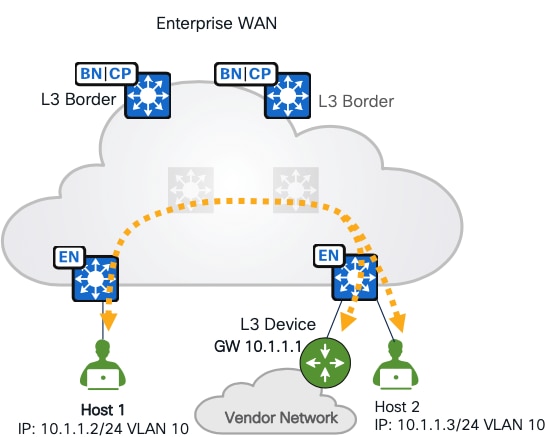

図 19 に示すように、もう 1 つの展開シナリオはレイヤ 2 ボーダーであり、ゲートウェイはファイアウォール上で設定され、ファブリックの外部にあります。ゲートウェイとしてのファイアウォールは、VLAN 間トラフィック、およびファブリックから出るトラフィックを検査できます。

Cisco ASA と Cisco Firepower Threat Defense(FTD)が推奨されます。限定的なサポート(ポリシー、ルーティングなどはサポートされていません)を利用して Catalyst Center で管理でき、Cisco ISE と統合できます。これらは、VN 間通信のステートフルな検査の提供、侵入防御システム(IPS)機能、高度なマルウェア防御(AMP)、詳細な Application Visibility and Control(AVC)、および URL フィルタリングの提供が可能です。また、トラフィックの送信元、宛先、ユーザー名、グループ、およびファイアウォールアクションに関する情報を含む、詳細なレポート機能を備え、許可とドロップのロギングが保証されています。

それらは、クラスタ(単一の論理ユニットとして機能する複数のデバイス)として、HA ペア(通常はアクティブとスタンバイ)として、またはスタンドアロンデバイスとしても展開できます。

サポートされているファイアウォール プラットフォームの完全なリストについては、「Cisco Catalyst Center Compatibility Matrix」を参照してください。

ファブリックサイトのサイズ:設計戦略

Cisco SD-Access の設計における具体的な目標は、複数のより小さなファブリックサイトではなく、より大きなファブリックサイトを作成することです。設計戦略は、サイトの総数を最小限に抑えながら、ファブリックサイトのサイズを最大化することです。ビジネス要件によっては、ロケーションを複数のサイトに分割する必要があります。たとえば、病院の残りの部分で表されるファブリックサイトとは別の緊急ルーム(ER)用のファブリックサイトを作成する場合などです。

存続可能性、高可用性(HA)、エンドポイントの数、サービス、および地域の多次元の要因はすべて、単一の大規模サイトではなく、複数のより小さなファブリックサイトの要件を満たす要因です。さまざまなサイズのファブリックサイトの設計に役立つように、次のような参照モデルが作成されました。

● 一体型ファブリック(FiaB)サイト

● 小規模サイト

● 中規模サイト

● 大規模サイト

● 超大規模サイト

各ファブリックサイトには、リストされているカテゴリから適切にサイズ設定された、コントロールプレーンノード、エッジノード、ボーダーノード、およびワイヤレスコントローラのサポートセットが含まれます。また、Cisco ISE PSN は、存続可能性の要件を満たすためにサイト全体に分散されます。

FiaB サイト

FiaB サイトのリファレンスモデルは、200 未満のエンドポイントをターゲットにする必要があります。この設計のセントラルコンポーネントは、コントロールプレーンノード、ボーダーノード、およびエッジノードの 3 つのファブリックロールすべてを担うスイッチスタックまたは StackWise Virtual です。スイッチスタック FiaB 展開では、Catalyst 9000 の Cisco SD-Access EWC を使用してサイトローカル ワイヤレス コントローラ機能を提供します。WAN およびインターネット回線と遅延に応じて、サイトに Cisco ISE PSN が含まれている場合があります。

サイト設計を同様のサイズにするために、表のガイドラインに従ってください。数値はガイドラインとして使用され、このサイトサイズの設計で使用されるデバイスの特定の制限と必ずしも一致するものではありません。

表 3. 一体型ファブリックサイト参照モデルのガイドライン

| コンポーネント |

番号 |

| エンドポイント、ターゲットの上限 |

200 |

| 仮想ネットワーク、ターゲットの上限 |

5 |

| IP プール、ターゲットの上限 |

8 |

| AP、ターゲットの上限 |

40 |

この設計の HA は、スイッチスタックまたは StackWise Virtual を通じて提供されます。両方とも、複数の物理スイッチを 1 つの論理スイッチに結合します。StackPower は、スイッチスタックのメンバー間に電源の冗長性を提供するために使用されます。StackWise Virtual の導入では、各スイッチでデュアル電源を使用することにより、電源の冗長性を確保しています。シャーシベースのスイッチを使用する場合、HA は冗長スーパーバイザと冗長電源によって提供されます。電源の冗長性をサポートするには、電源、シャーシ、スーパーバイザ、およびラインカードをサポートするスイッチの要件を超えた冗長性の電源が必要です。

技術的なヒント: クライアント SSO は、アクティブコントローラからスタンバイコントローラへのクライアントのシームレスな移行を提供します。クライアント情報はアクティブからスタンバイに同期され、スイッチオーバーイベント中のクライアントの再アソシエーションを回避します。

ワイヤレスコントローラは、一体型ファブリックに直接接続された物理ユニットとして展開することも、組み込み Catalyst 9800 コントローラとして展開することもできます。スイッチスタックまたは冗長スーパーバイザを備えた組み込み Catalyst 9800 を使用すると、AP とクライアント SSO が自動的に提供されます。一体型ファブリックの StackWise Virtual 展開には、物理ワイヤレスコントローラが必要です。

スタックを使用する場合、アップストリーム ルーティング インフラストラクチャへのリンクは、さまざまなスタックメンバーからのものである必要があります。理想的には、アップリンクはアクティブスタックからではなく、メンバースイッチから取得する必要があります。シャーシスイッチでは、リンクは異なるスーパーバイザを介して接続する必要があります。最初の IP 到達可能性を確保するとともにボーダーノードハンドオフの自動化を準備するために、SVI とトランクリンクは通常、小規模なサイトスイッチとアップストリーム ルーティング インフラストラクチャの間に展開されます。

小規模サイト

小規模サイト参照モデルがサポートするエンドポイントは、2,000 未満です。物理ネットワークは通常、複数の配線用ボックスにサービスを提供するアクセスレイヤと、2 層のコラプストコアまたはディストリビューション レイヤです。小規模サイトのモデルでは、すべてのロールを 1 つのデバイスにコロケーションさせずに、アクセスレイヤの専用デバイスにエッジノードロールを分離することで、より多くのエンドポイントを使用しながらレジリエンスと冗長性を強化できます。ボーダーノードとコントロールプレーンノードは、コラプストコアレイヤでコロケーションしています。Cisco SD-Access ワイヤレスでは、組み込み型ワイヤレスコントローラが、共存ボーダーおよびコントロールプレーンノードの 1 つでプロビジョニングされます。必要に応じて、仮想またはハードウェアベースのワイヤレスコントローラが使用されます。200 未満の AP と 4,000 未満のクライアントがある場合は、Cisco SD-Access 組み込み型ワイヤレスを、コラプストコアスイッチ上の共存ボーダーノードおよびコントロールプレーンノードの機能とともに展開できます。ワイヤレス HA には、ハードウェアまたは仮想ワイヤレスコントローラを使用します。

サイト設計を同様のサイズにするために、表のガイドラインに従ってください。数値はガイドラインとして使用され、このサイトサイズの設計で使用されるデバイスの特定の制限と必ずしも一致するものではありません。

表 4. 小規模サイト参照モデルのガイドライン

| コンポーネント |

番号 |

| エンドポイント、ターゲットの上限 |

2,000 |

| 仮想ネットワーク、ターゲットの上限 |

8 |

| IP プール、ターゲットの上限 |

20 |

| AP、ターゲットの上限 |

100 |

| コントロールプレーンノード、コロケーション |

2 |

| ボーダーノード、コロケーション |

2 |

| ファブリックノード、ターゲットの上限 |

50 |

中規模サイト

中規模サイト参照モデルは、コアおよびディストリビューション レイヤとアクセスレイヤを組み合わせた 2 層ネットワーク構造を使用して、複数の配線用ボックスがある建物向けに設計されています。

中規模サイトは、25,000 未満のエンドポイントと 2,000 未満の AP をサポートします。ボーダーノード機能は、1 つまたは 2 つのデバイスでコントロールプレーンノード機能とコロケーションします。理想的には、HA 設定では、復元力の高い単一のデバイスと個別のワイヤレスコントローラを展開します。

サイト設計を同様のサイズにするために、表のガイドラインに従ってください。数値はガイドラインとして使用され、このサイトサイズの設計で使用されるデバイスの特定の制限と必ずしも一致するものではありません。

表 5. 中規模サイト参照モデルのガイドライン

| コンポーネント |

番号 |

| エンドポイント、ターゲットの上限 |

25,000 |

| 仮想ネットワーク、ターゲットの上限 |

50 |

| IP プール、ターゲットの上限 |

200 |

| AP、ターゲットの上限 |

2,000 |

| コントロールプレーンノード、コロケーション |

2 |

| ボーダーノード、コロケーション |

2 |

| ファブリックノード、ターゲットの上限 |

450 |

大規模サイト

大規模サイトの参照モデルは、複数の建物、または複数の配線用ボックスがある単一の建物向けに設計されています。物理ネットワークは、通常、コア、ディストリビューション、およびアクセスレイヤの 3 層です。多くの建物を集約し、WAN とインターネットへのネットワーク出力ポイントとして機能する、ルーテッドスーパーコアを備えている場合もあります。ボーダーノードとコントロールプレーンノードは、コロケーションせずに、個別のデバイスでプロビジョニングされます。

大規模なサイトでは、最大 100,000 のエンドポイントと 6,000 の AP がサポートされます。ボーダーは、コントロールプレーン機能からの冗長デバイスと、HA 設定の個別のワイヤレスコントローラを使用して分散されます。

サイト設計を同様のサイズにするために、次の表を使用してガイドラインを理解してください。数値はガイドラインとしてのみ使用され、このサイトサイズの設計で使用されるデバイスの特定の制限は必ずしも一致しません。

表 6. 大規模サイト参照モデルのガイドライン

| コンポーネント |

番号 |

| エンドポイント、ターゲットの上限 |

100,000 |

| 仮想ネットワーク、ターゲットの上限 |

64 |

| IP プール、ターゲットの上限 |

450 |

| AP、ターゲットの上限 |

6,000 |

| コントロール プレーン ノード数 |

2 ~ 4 |

| ボーダーノード(内部として 2 つ、外部として 2 つ) |

2 ~ 4 |

| ファブリックノード、ターゲットの上限 |

750 |

超大規模サイト

超大規模サイト参照モデルは、複数の配線用ボックスがある建物、または大規模キャンパスにまたがる複数の施設がある建物向けに設計されています。物理ネットワークは、コア、ディストリビューション、およびアクセスレイヤからなる 3 層ネットワークです。4 層のスーパーコアを持つ場合もあります。超大規模ネットワークでは、専用のデータセンター、共有サービスブロック、インターネットサービスなど、専用のサービスイグジットポイントが必要です。

超大規模サイトでは、最大 200,000 のエンドポイントと 10,000 の AP がサポートされます。複数のボーダーノードが、冗長デバイス上のコントロールプレーンノード機能と、HA 設定の個別のワイヤレスコントローラから分散されます。

エコシステム

Catalyst Center には、さまざまなパラレルソリューションとサードパーティ製アプリケーションによるエコシステムがあります。このセクションでは、Cisco SD-Access のコンテキストで、これらのエコシステムソリューションについて説明します。

Wide Area Bonjour

Bonjour は、ネットワーク設定をシンプルにする設定不要のソリューションであり、接続デバイス、サービス、およびアプリケーション間の通信を確立します。Bonjour は、小規模でフラットなネットワークなどの単一のレイヤ 2 ドメイン用に設計されています。

Catalyst Center の Cisco Wide Area Bonjour アプリケーションは、単一のレイヤ 2 ドメインの制約を排除し、Cisco SD-Access の有線およびワイヤレスネットワークで使用される、より大きなレイヤ 3 ドメインに範囲を拡大します。

ThousandEyes

ThousandEyes アプリケーションは Catalyst 9000 シリーズ スイッチでホストされ、Catalyst Center のワークフローを通じてプロビジョニングされます。ThousandEyes は、ネットワーク内のデバイスとアプリケーションを監視および観察するための方法を提供します。

ファブリックエッジノードの ThousandEyes エージェントは、クライアントサブネットからサービスまで、ネットワークとアプリケーションの可視性を提供します。また、ボーダーノードからファブリックサイト外のサービスに、ネットワークとアプリケーションの可視性を提供します。

Cisco AI Endpoint Analytics

Cisco AI エンドポイント分析は、エンドポイントタイプ、ハードウェアモデル、製造元、およびオペレーティング システム タイプに基づいて、エンドポイントおよび IoT デバイスを検出して、さまざまなカテゴリに分類するソリューションです。Cisco AI エンドポイント分析エンジンとユーザーインターフェイスは Catalyst Center 上で実行され、ネットワーク インフラストラクチャからテレメトリを受信することでエンドポイントにラベルを割り当てます。

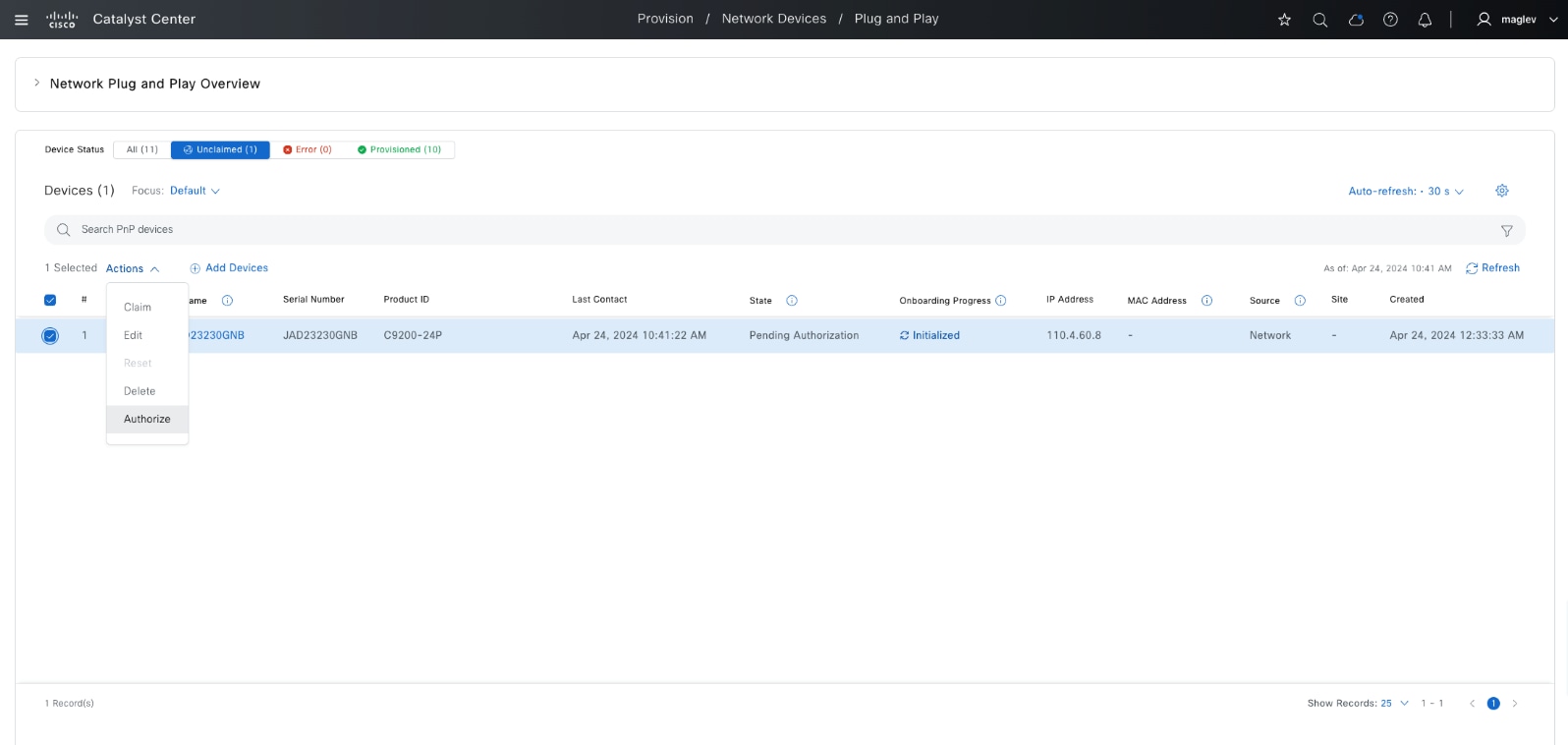

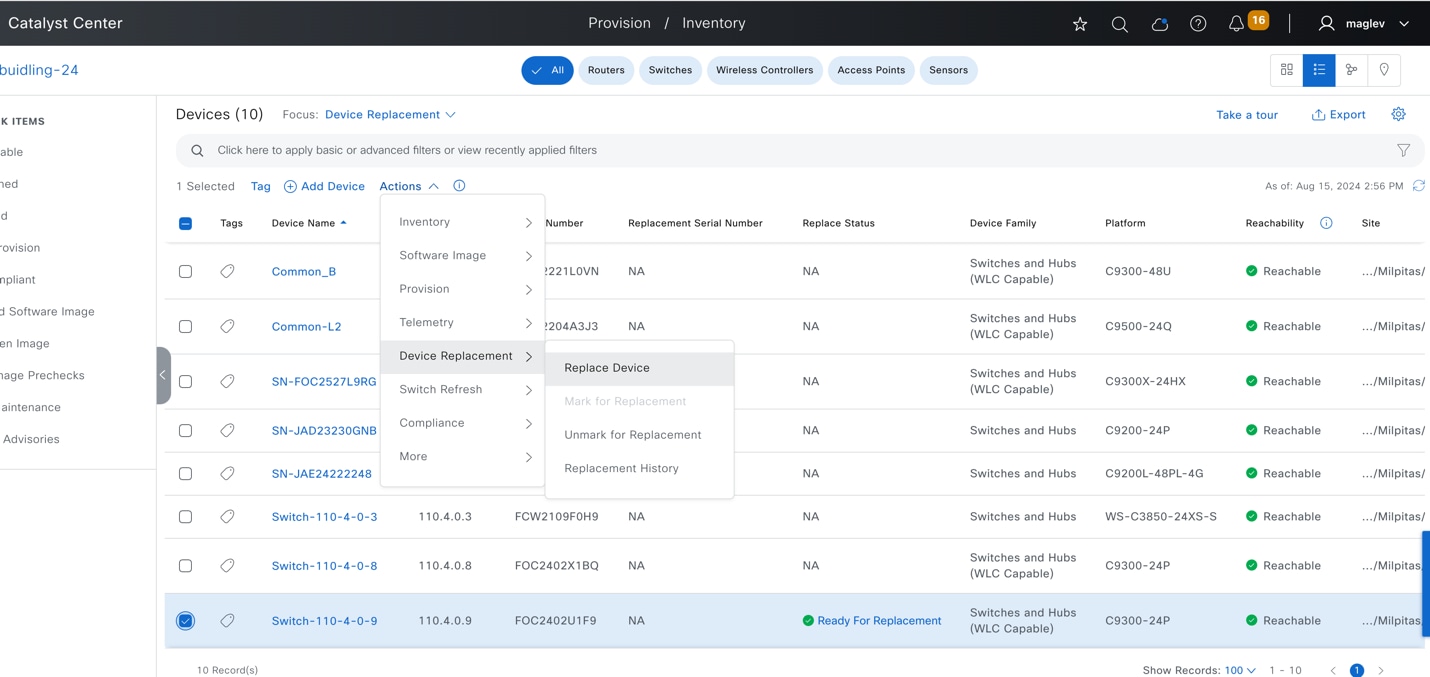

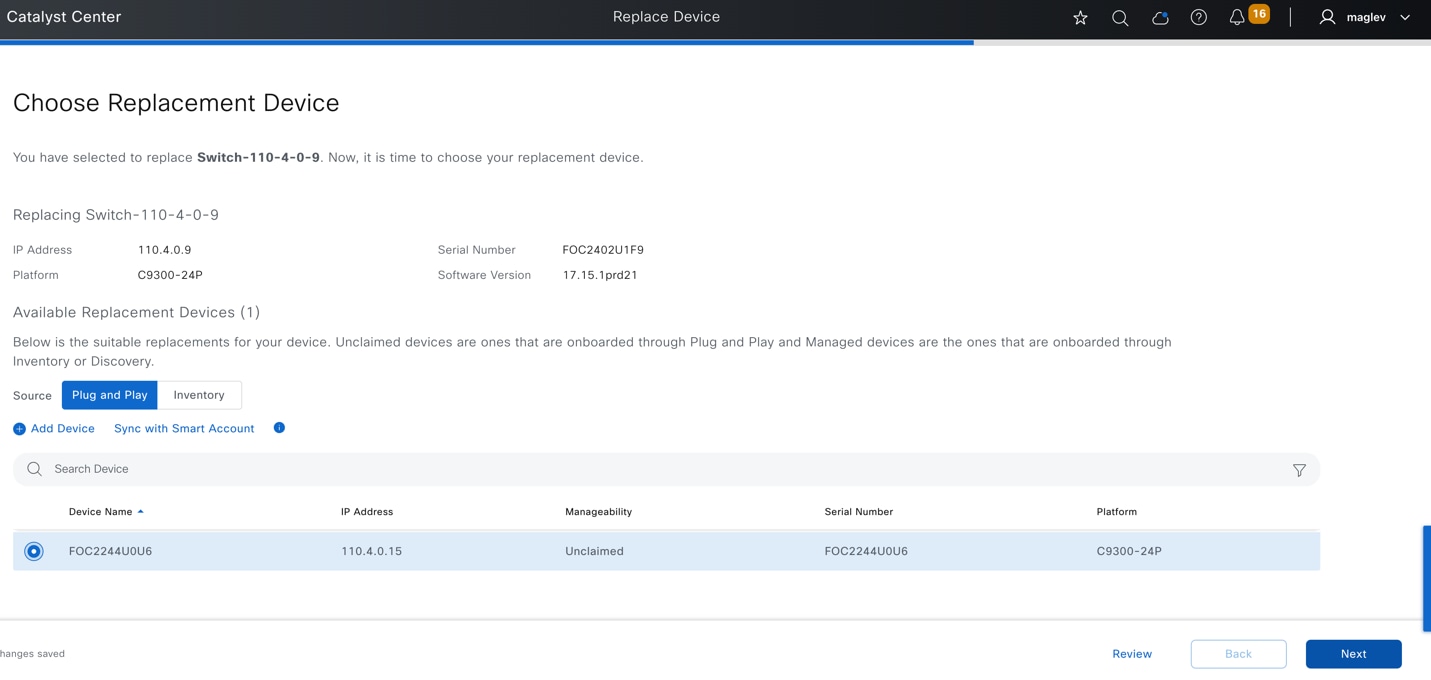

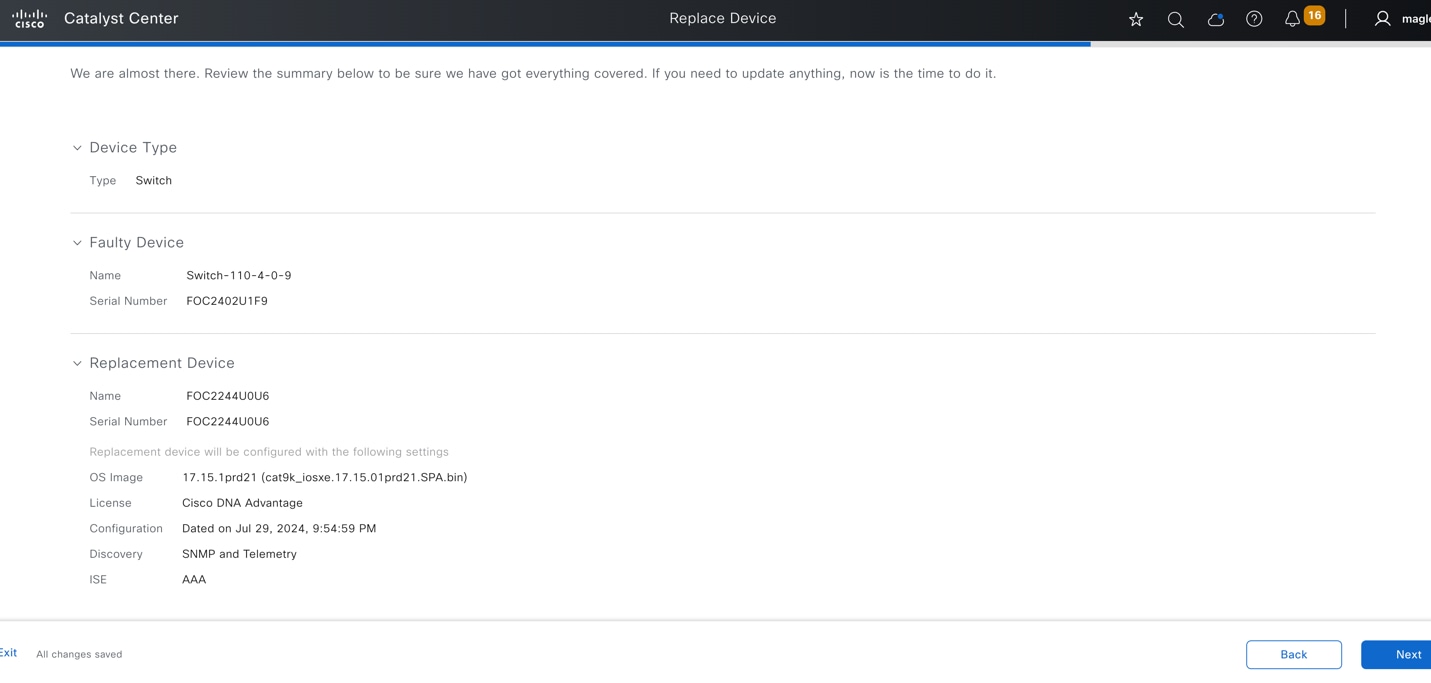

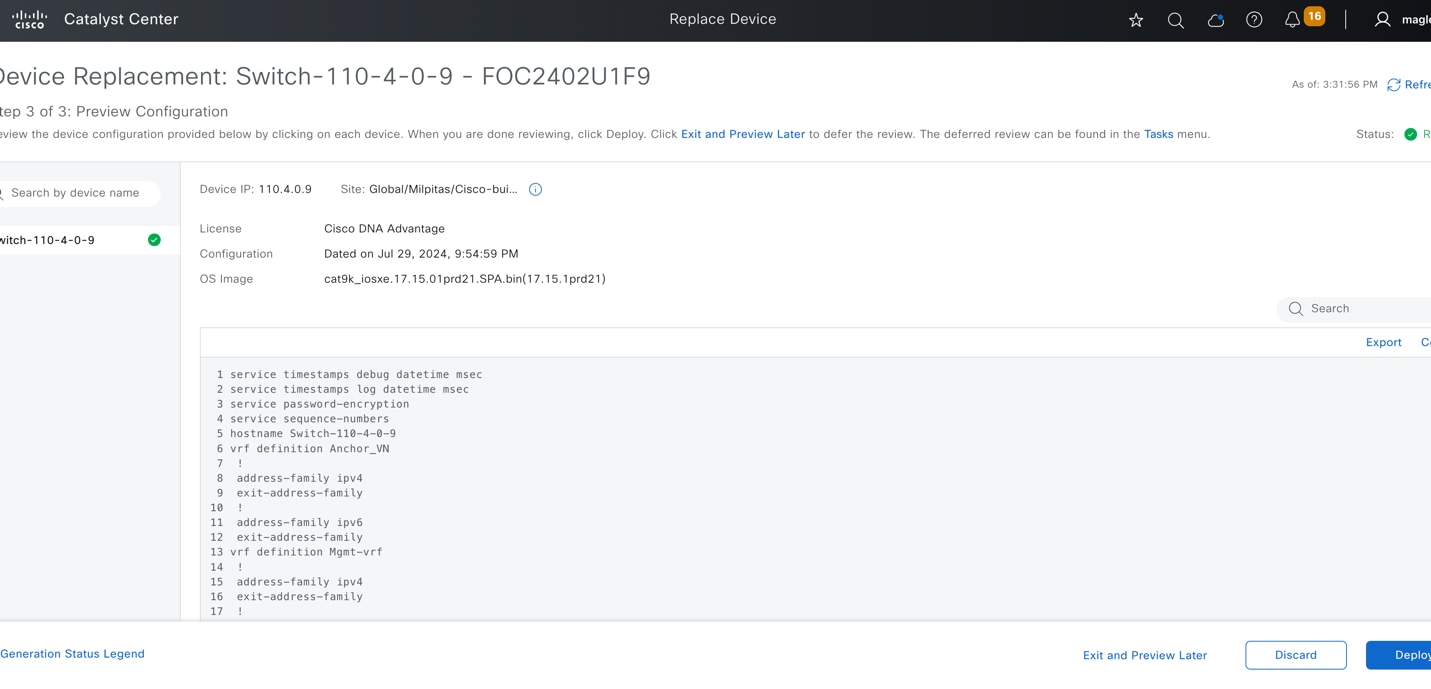

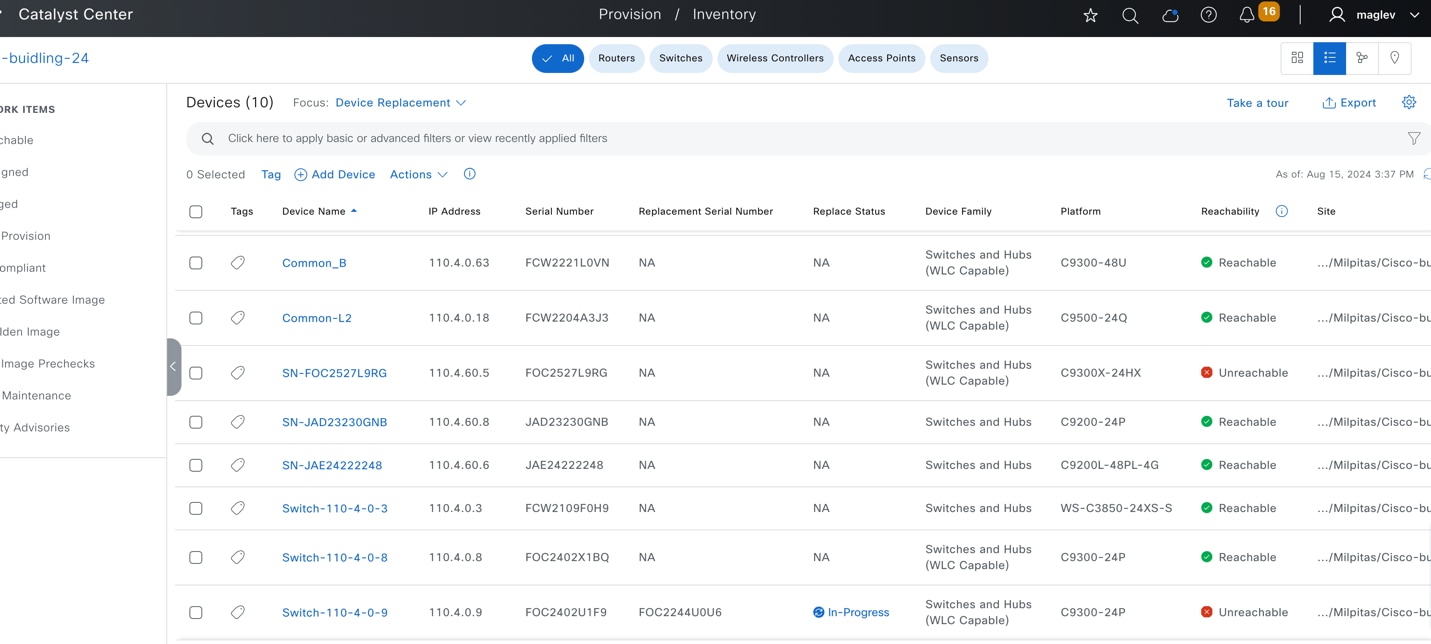

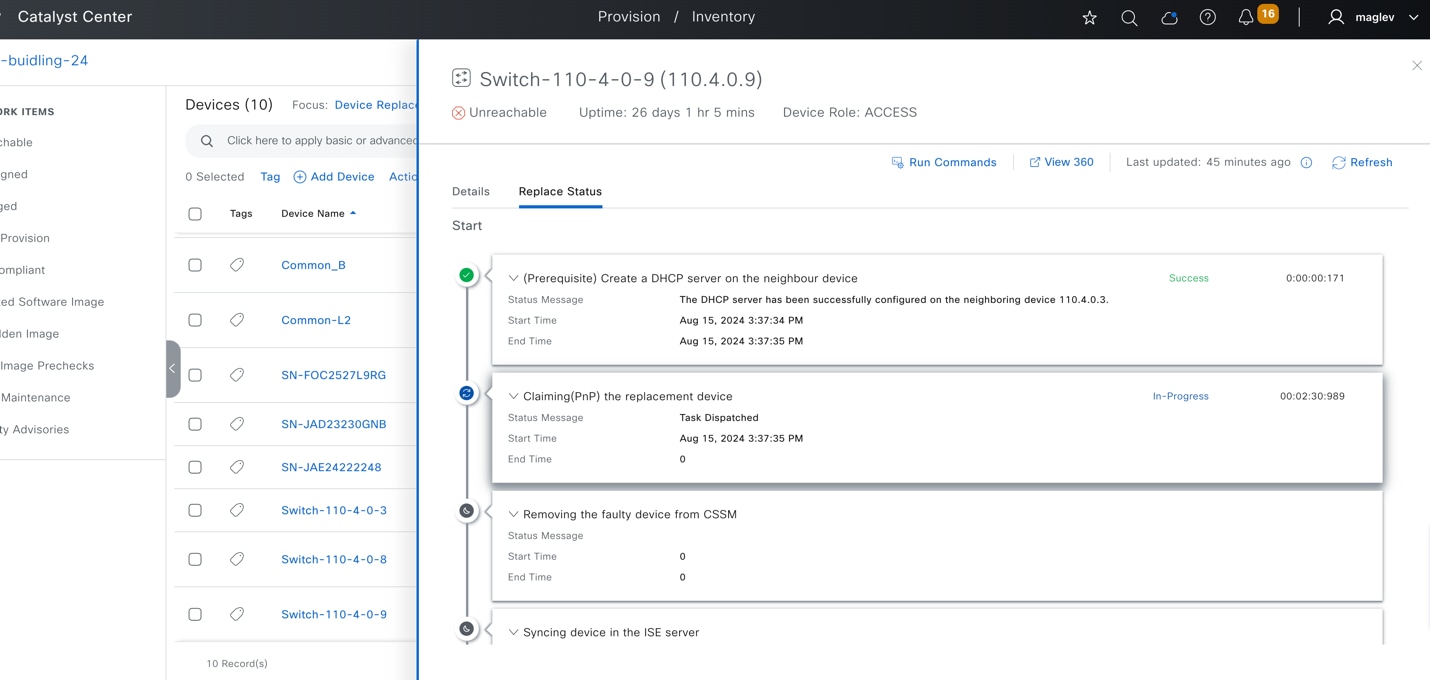

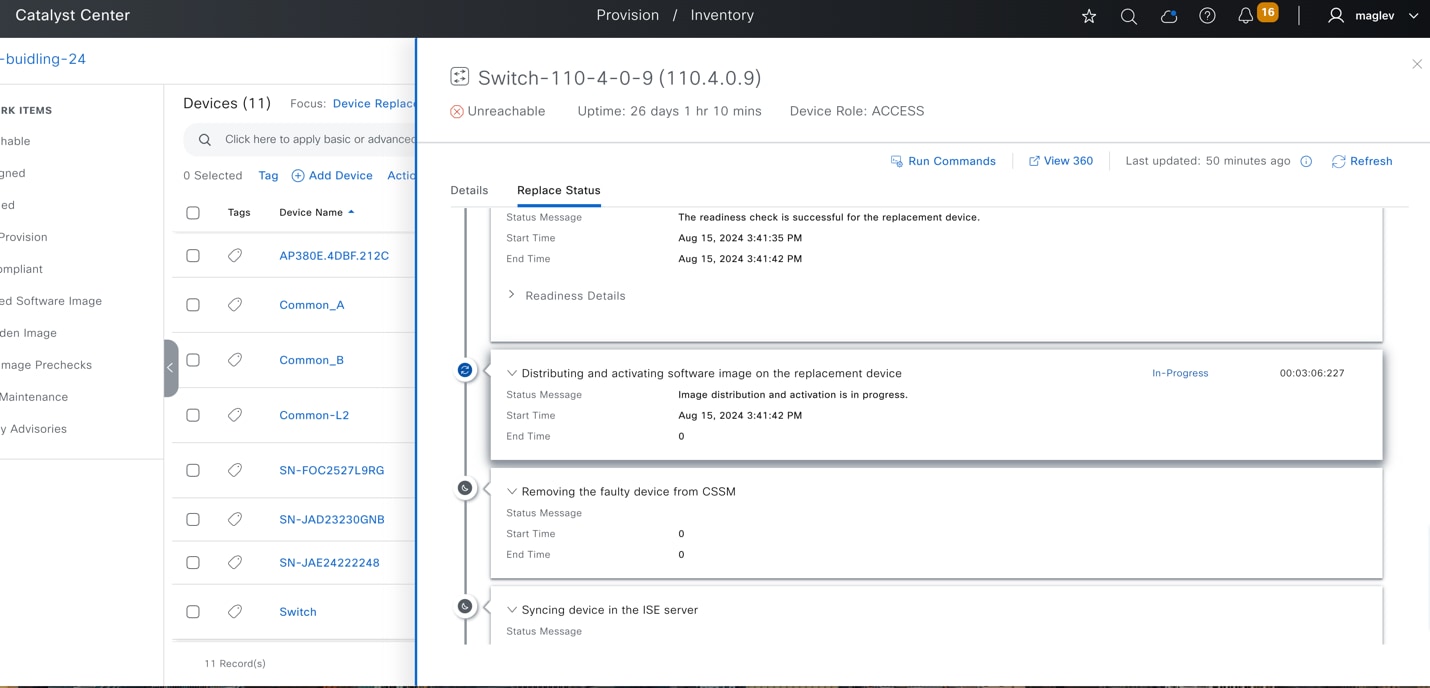

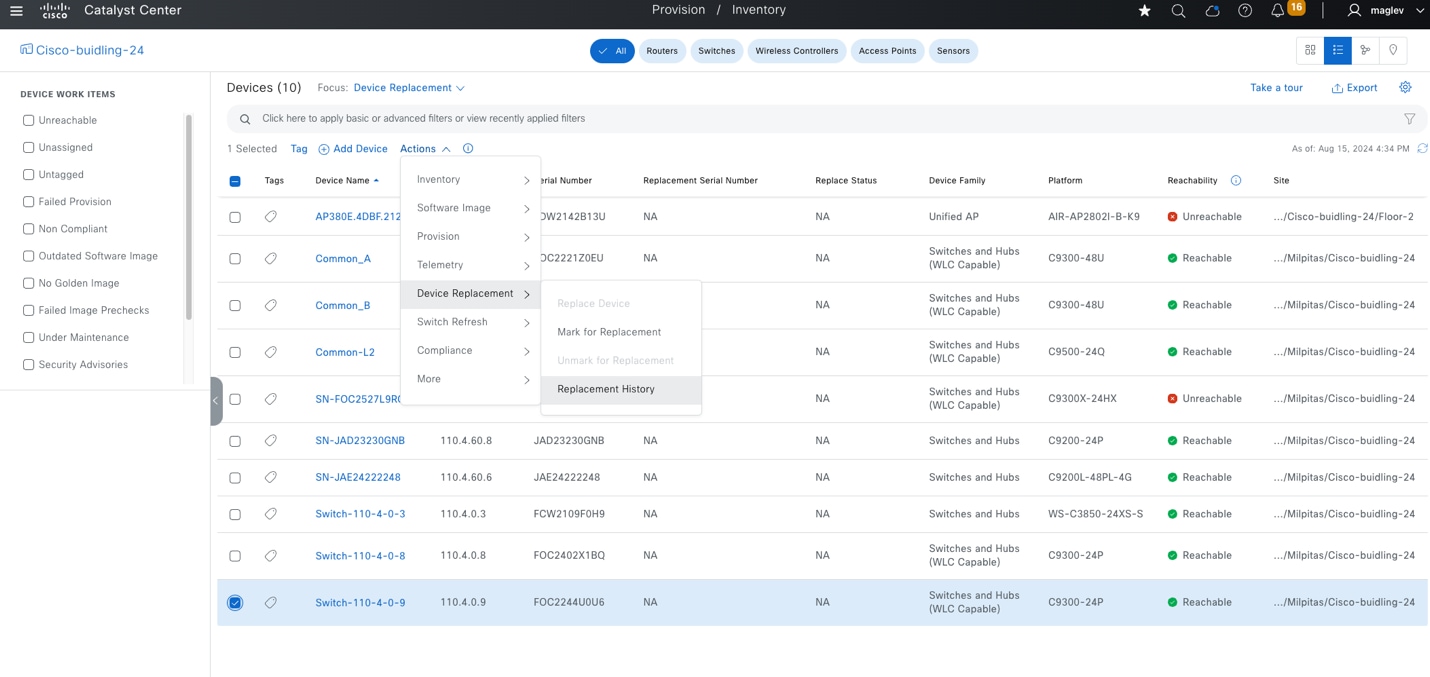

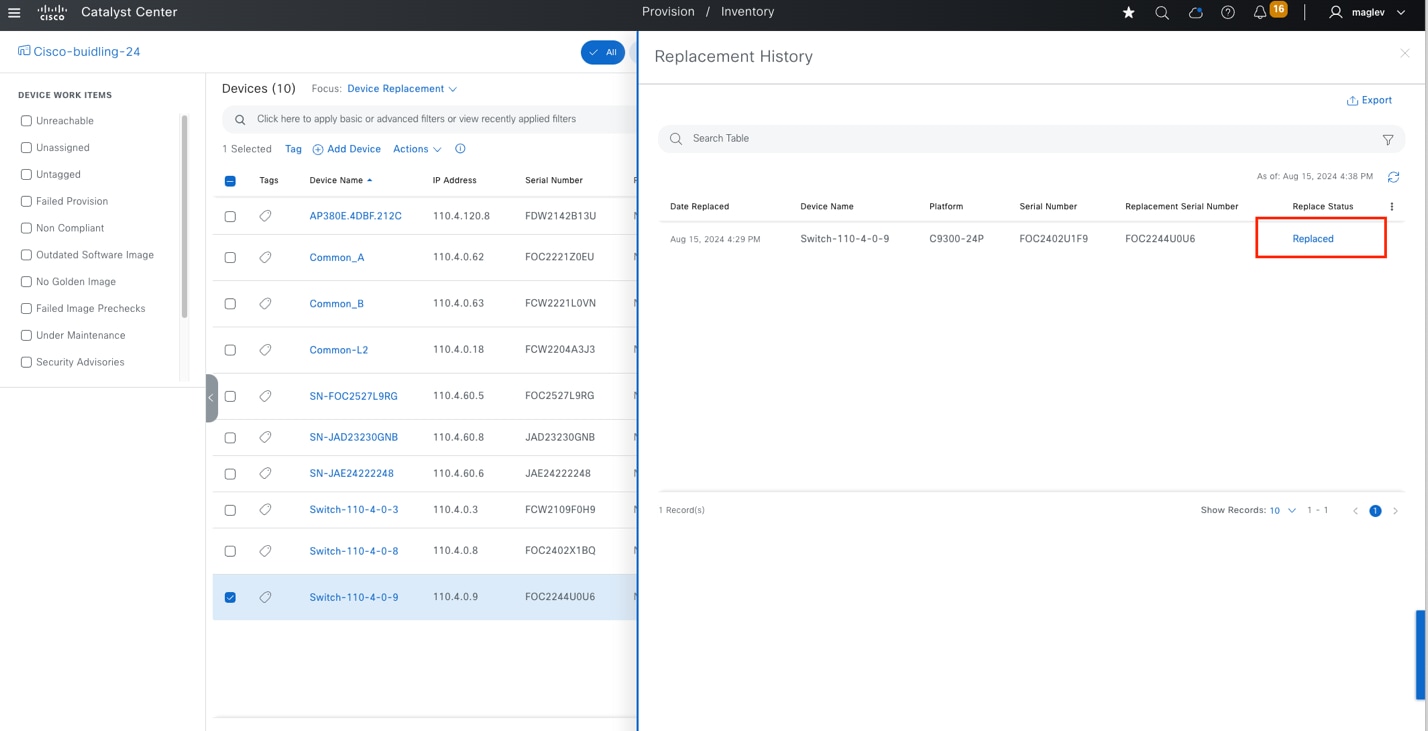

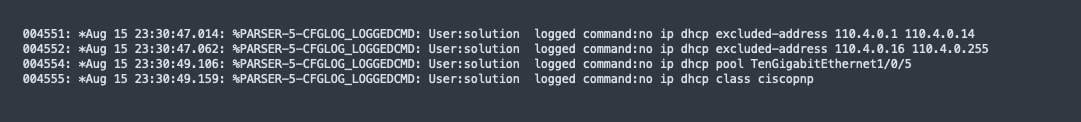

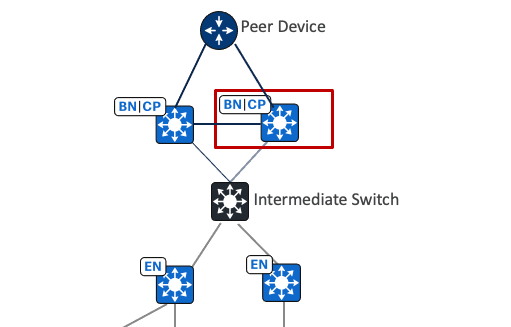

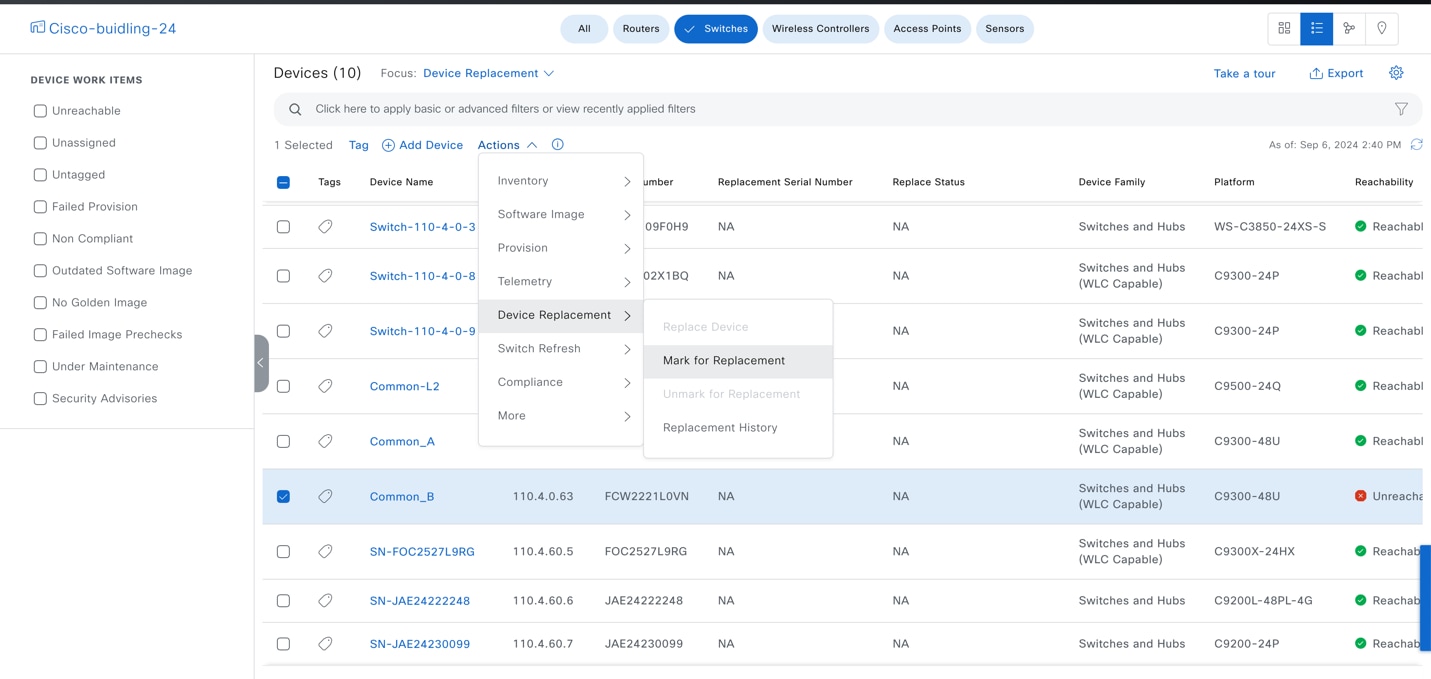

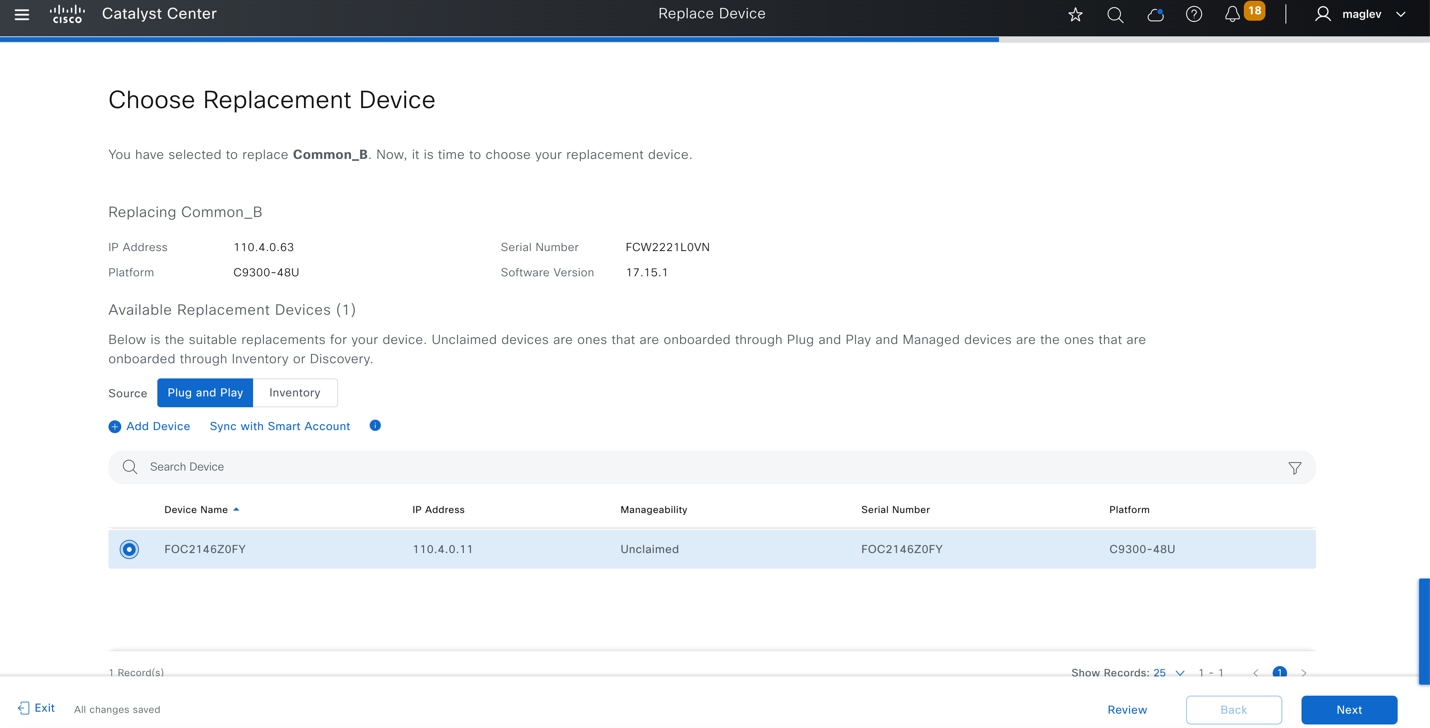

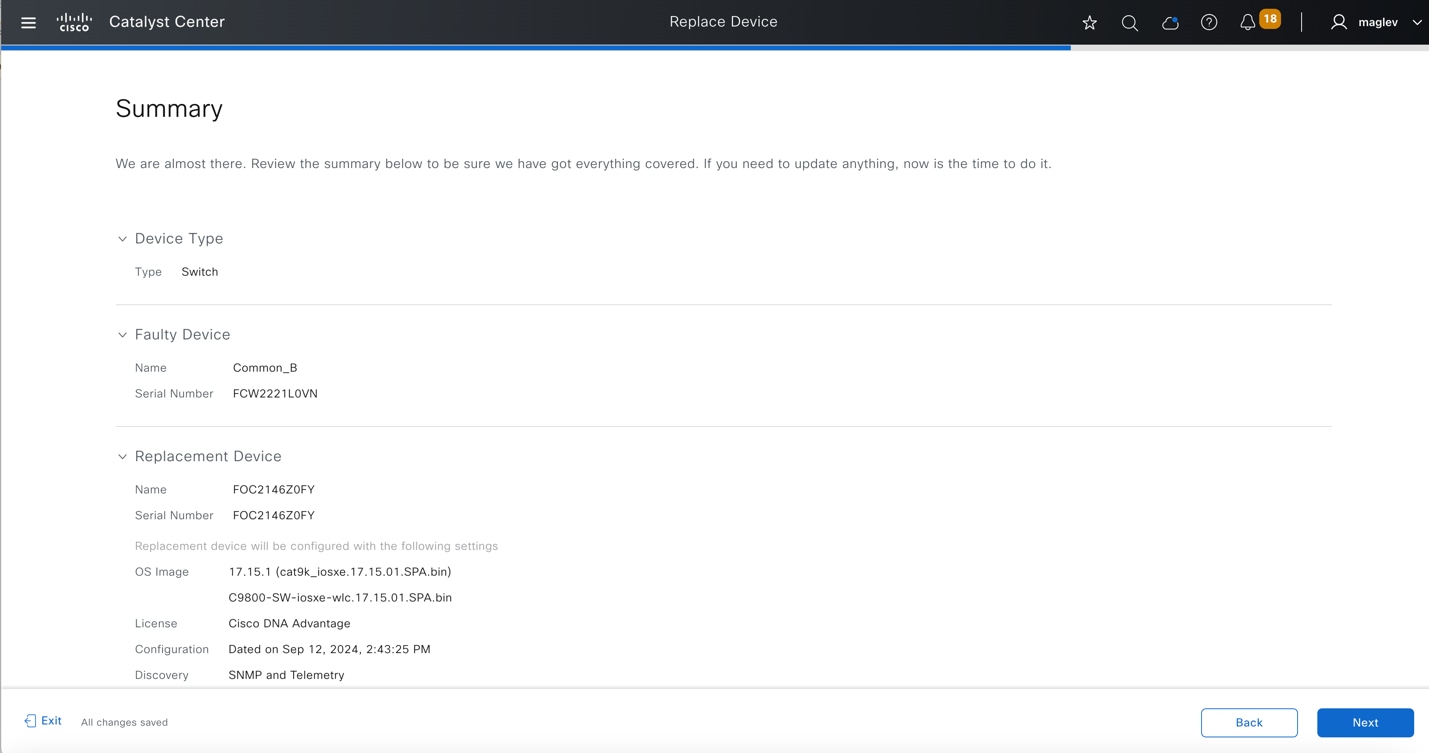

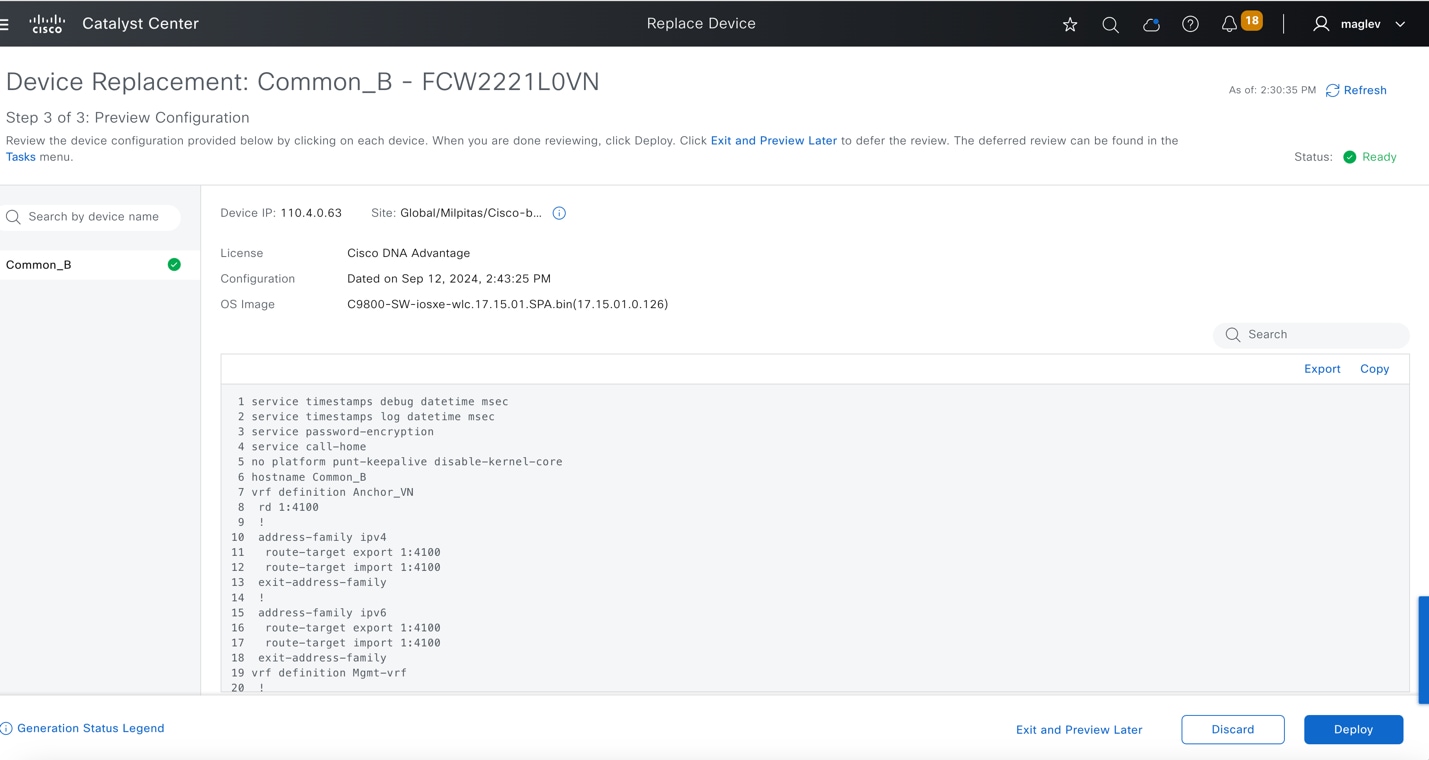

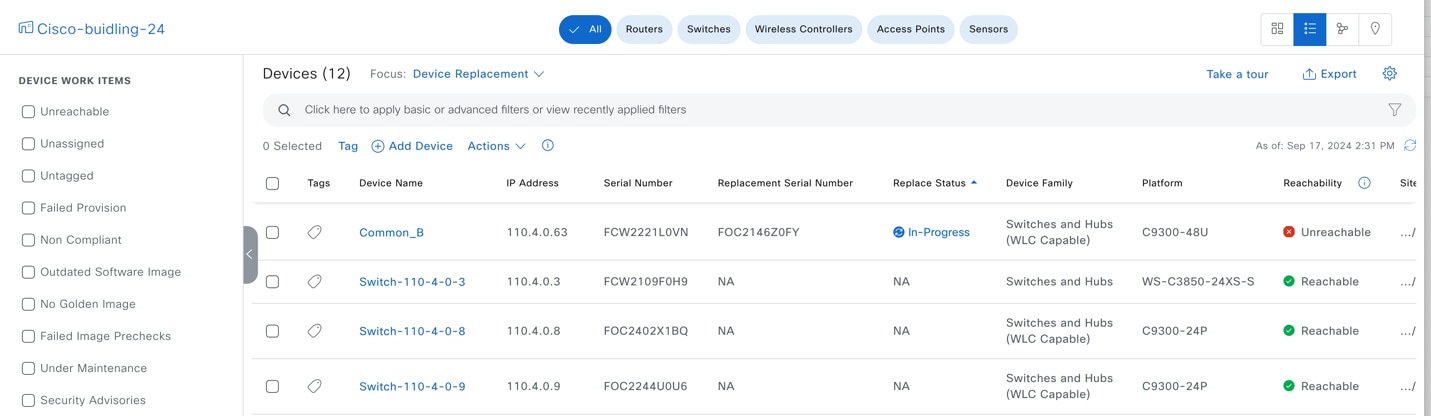

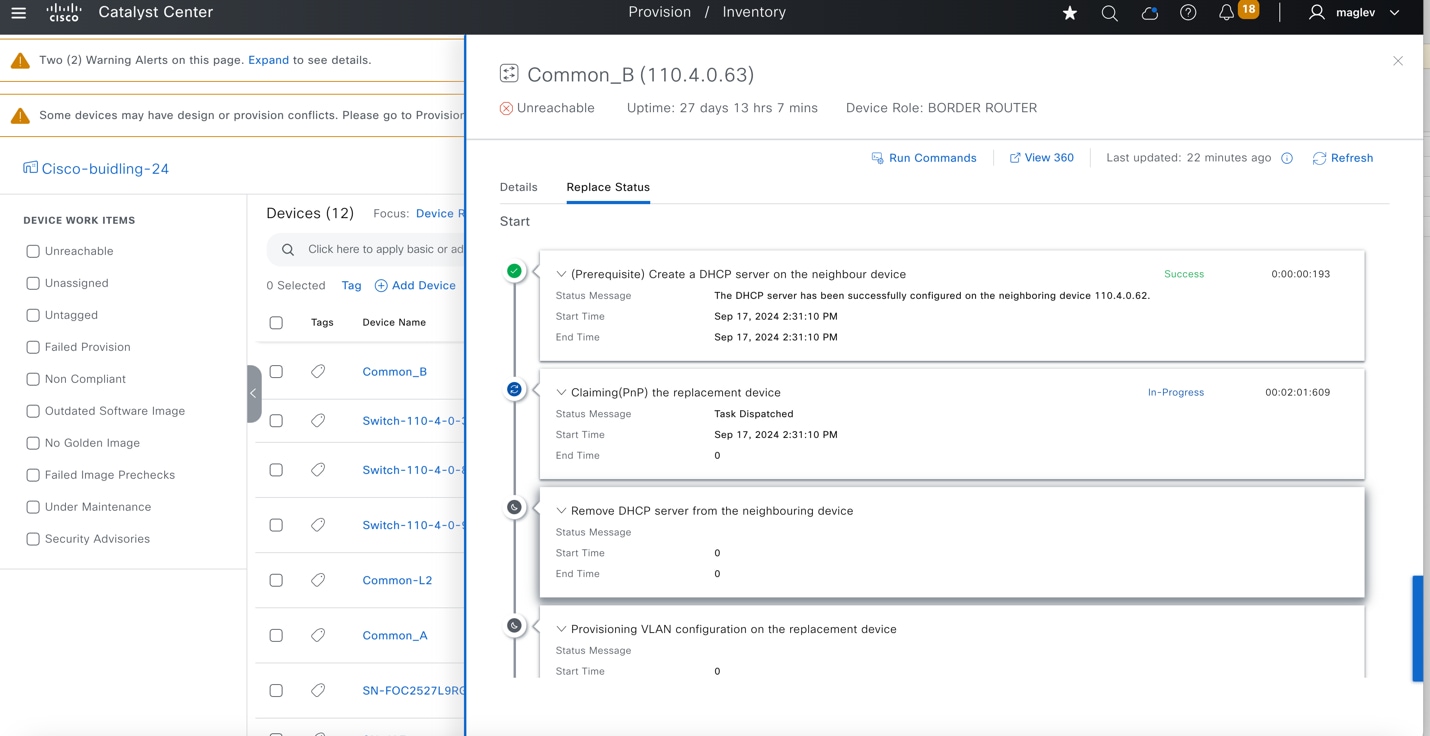

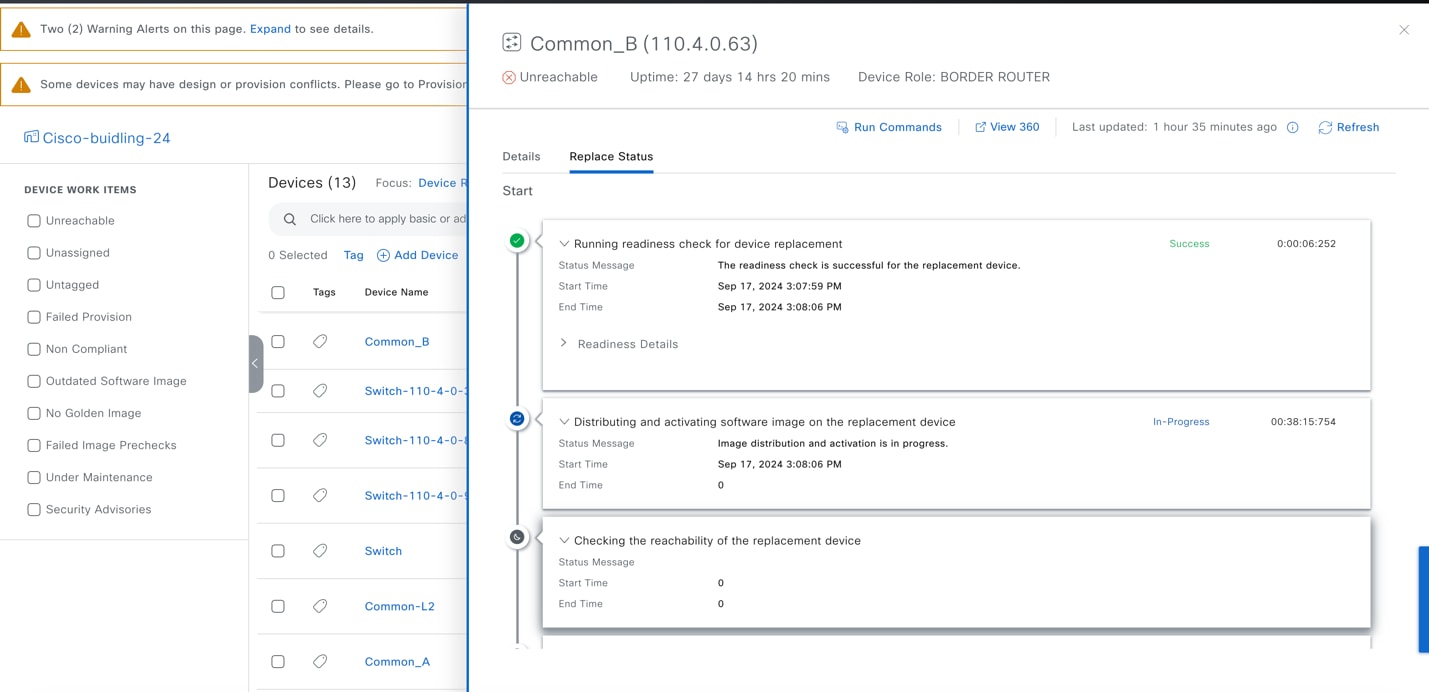

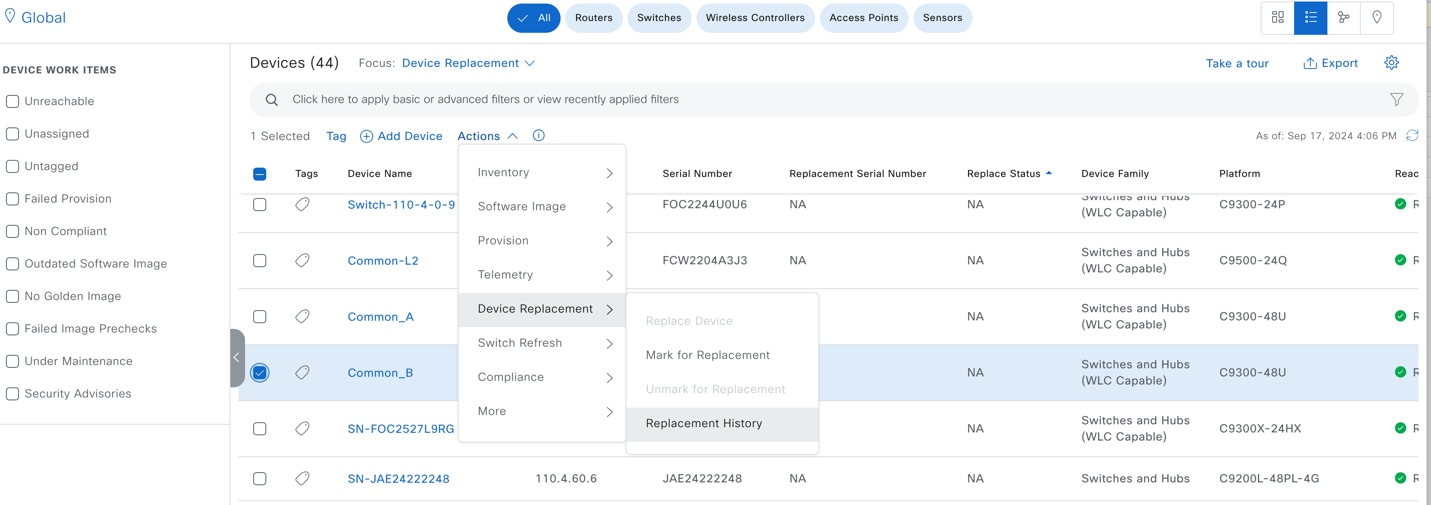

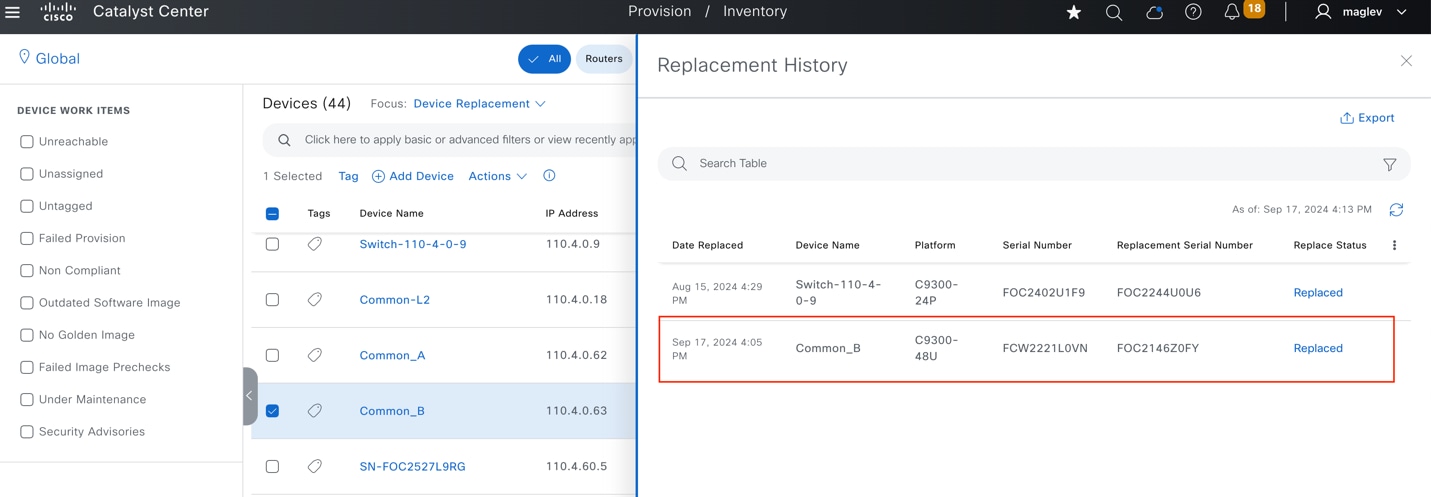

返品許可(RMA)のワークフロー

Catalyst Center 返品許可(RMA)のワークフローにより、デバイスの交換はゼロタッチプロセスになります。お客様が、Catalyst Center で障害が発生したデバイスにフラグを立てます。新しいデバイスを物理的に設置し、基本的なゼロタッチワークフローを実行して、PnP プロセスでデバイスを起動します。このプロセスを使用して、Catalyst Center はソフトウェアイメージのアップグレードを自動化し、適切なライセンスと証明書をインストールして、基本設定を適用します。デバイスが Catalyst Center によって検出されると、古いデバイスの設定で交換用デバイスが設定されます。Catalyst Center は、ファブリックデバイスと非ファブリックデバイスの両方の RMA をサポートしています。

RMA ワークフローは、Day-N の運用 - RMA のセクションで説明されています。

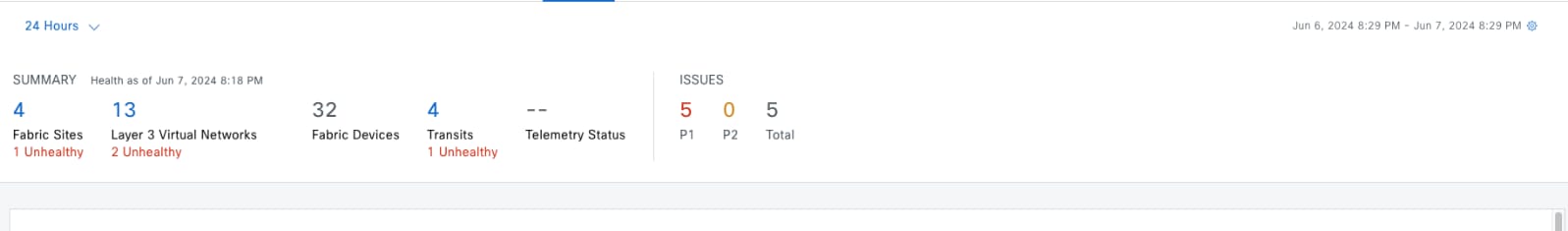

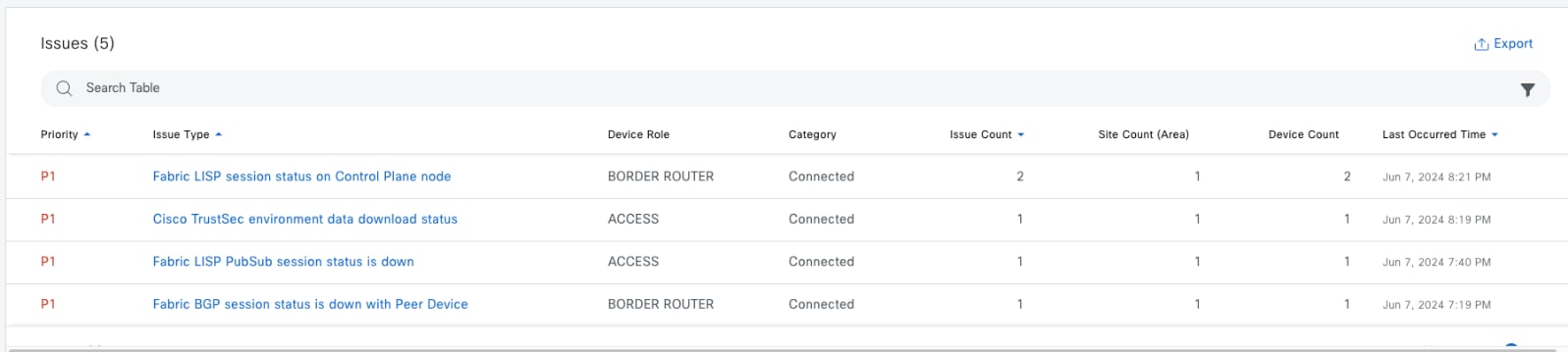

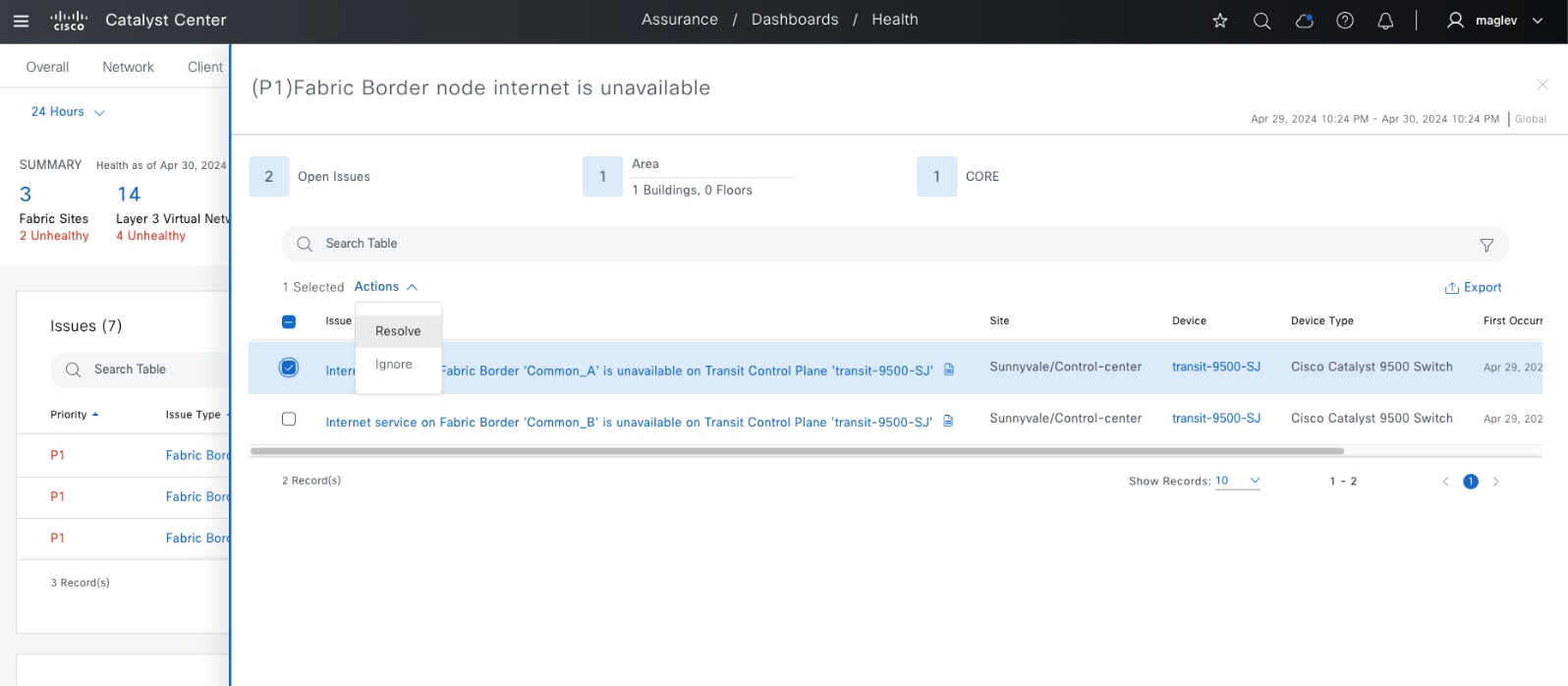

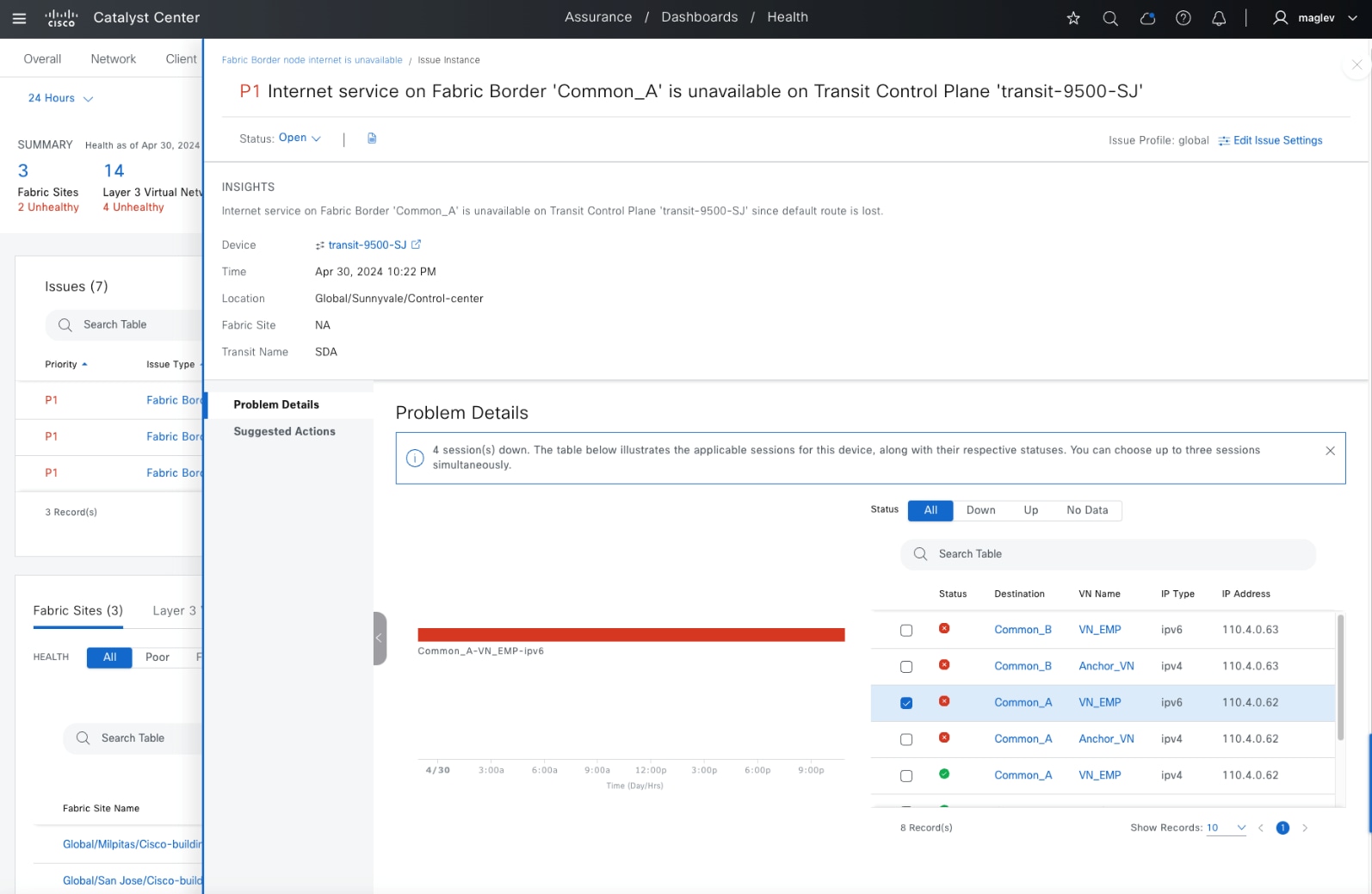

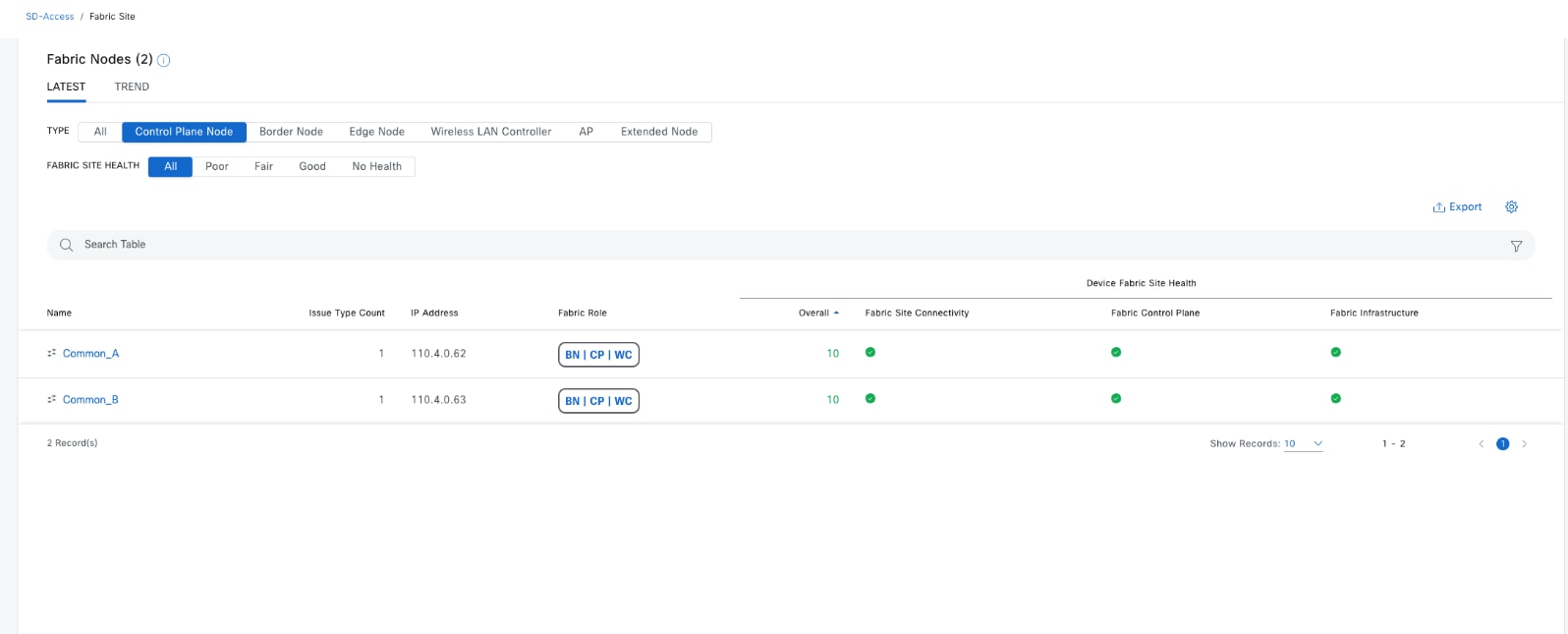

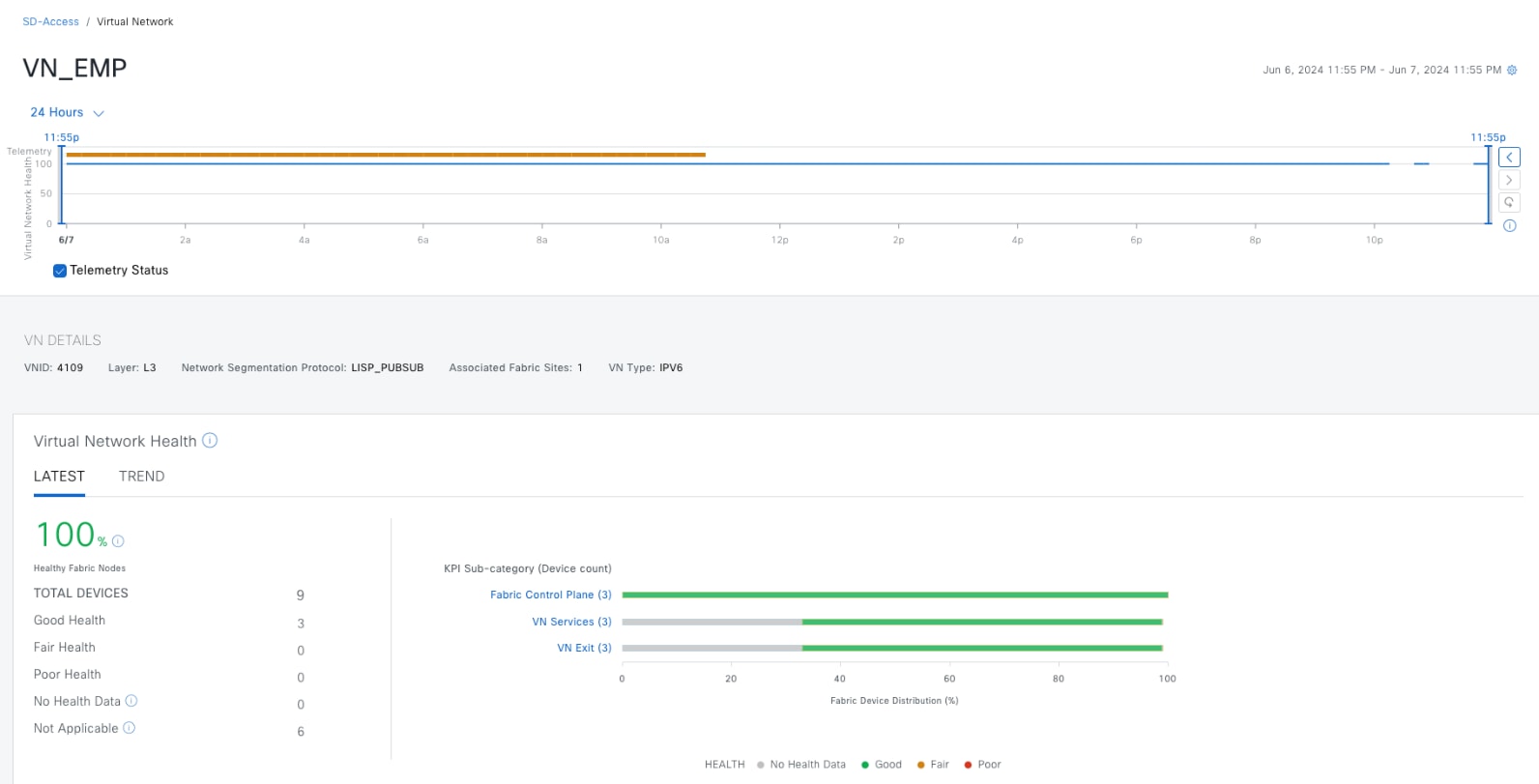

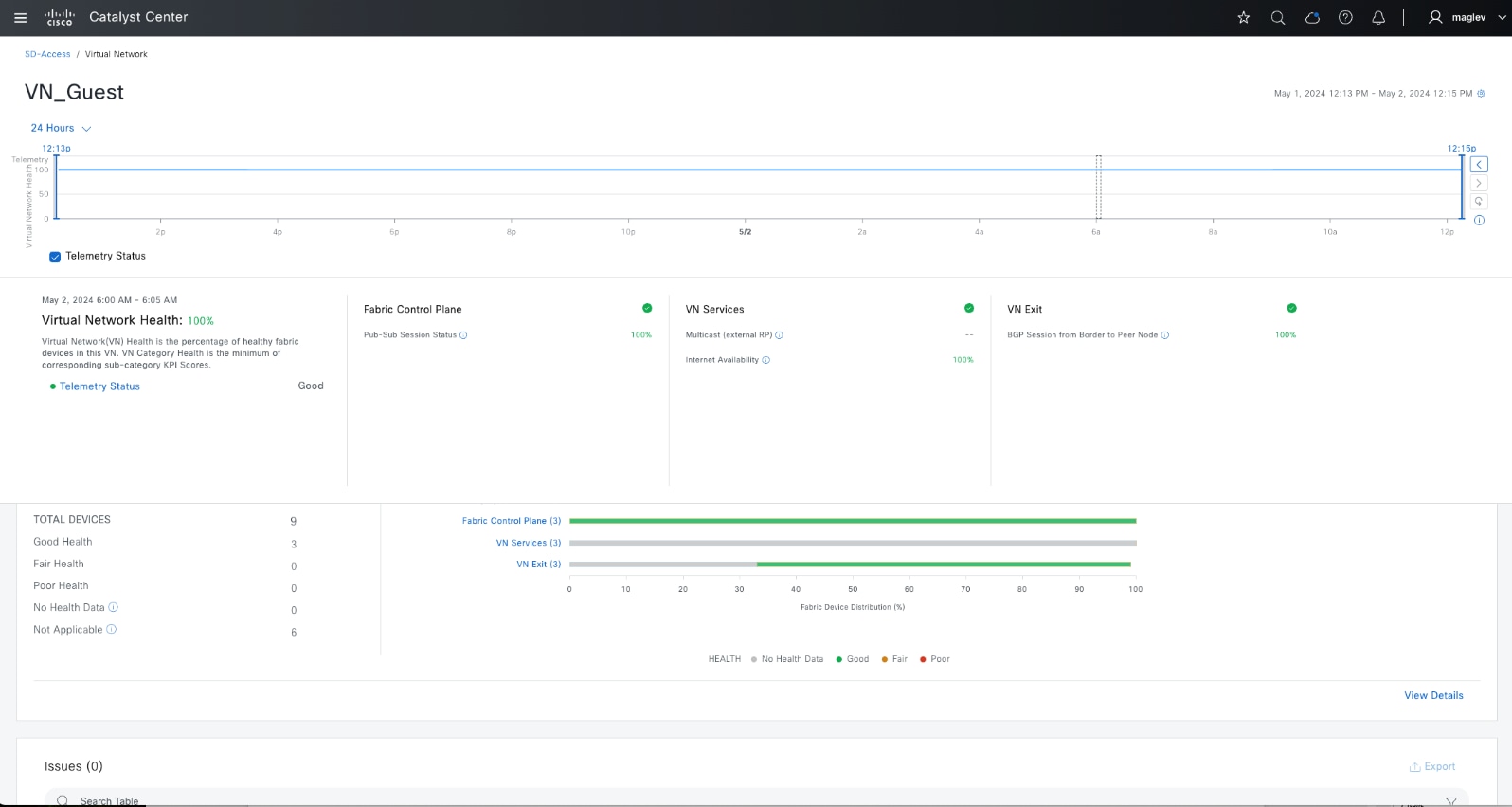

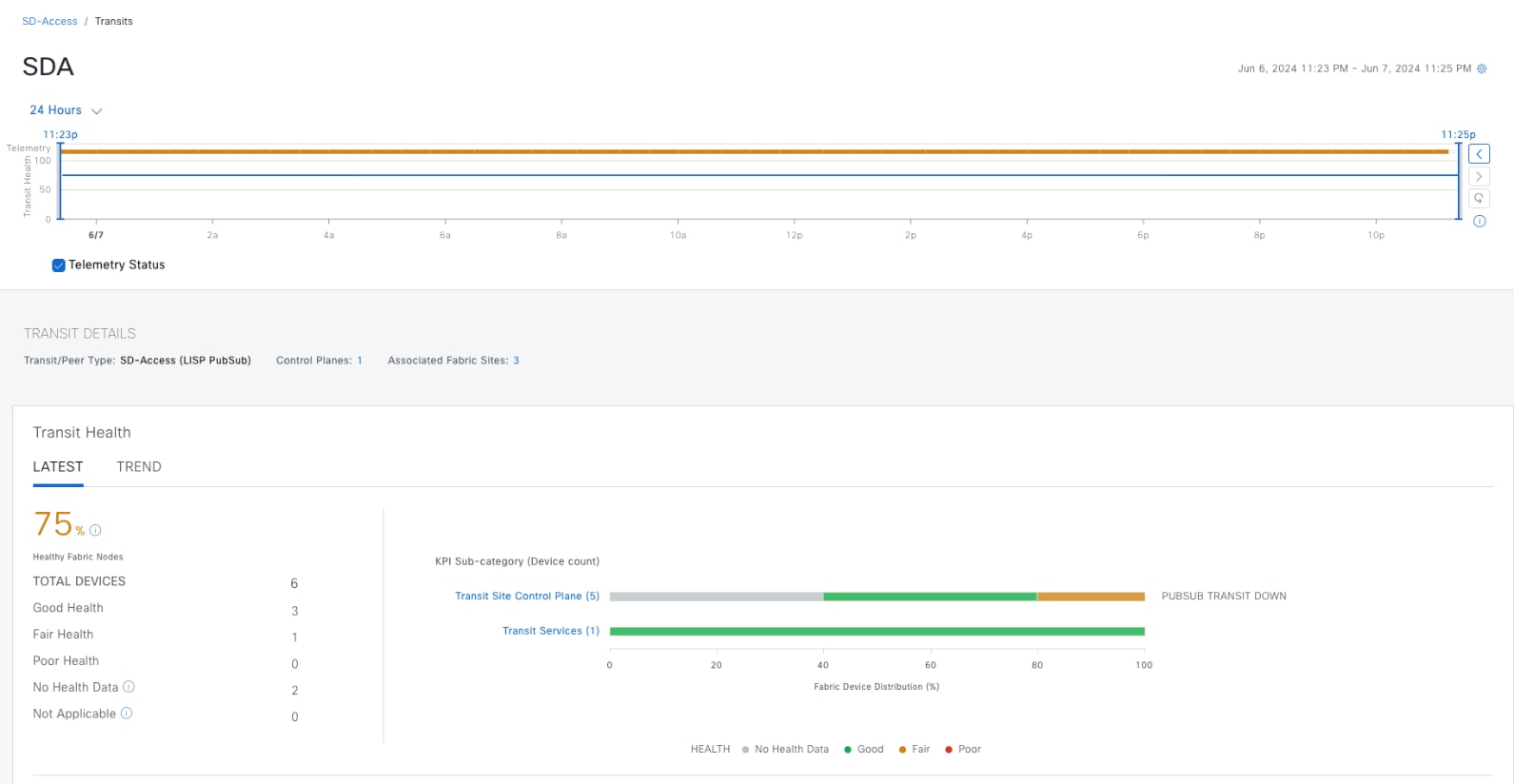

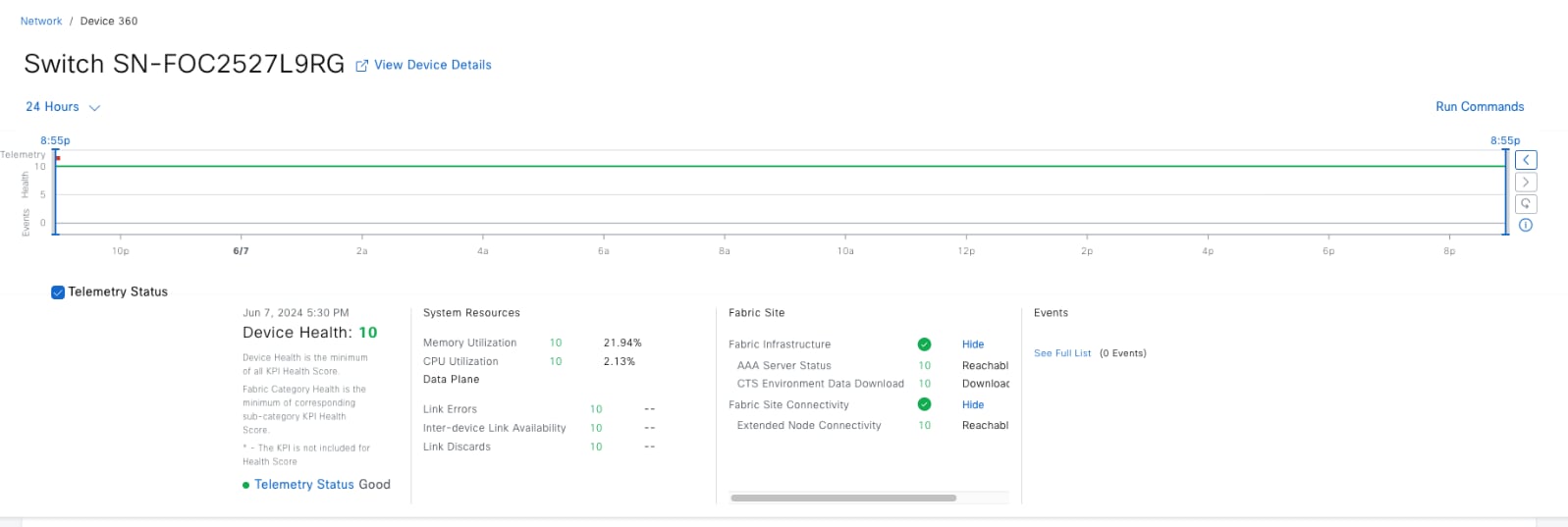

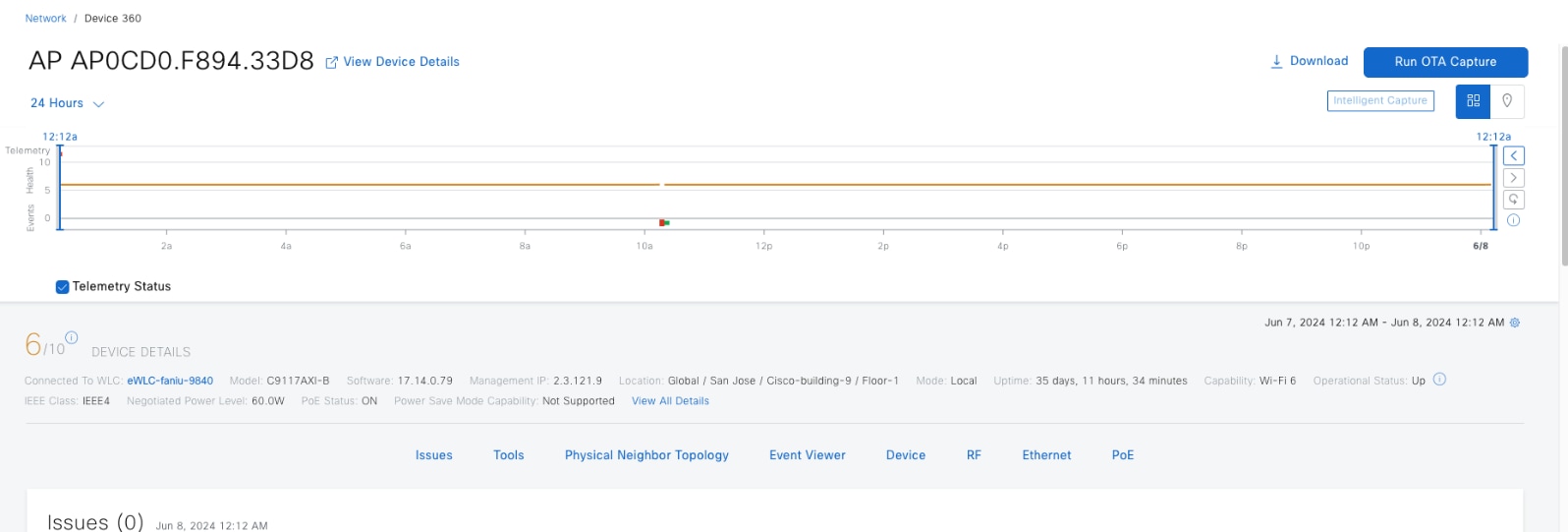

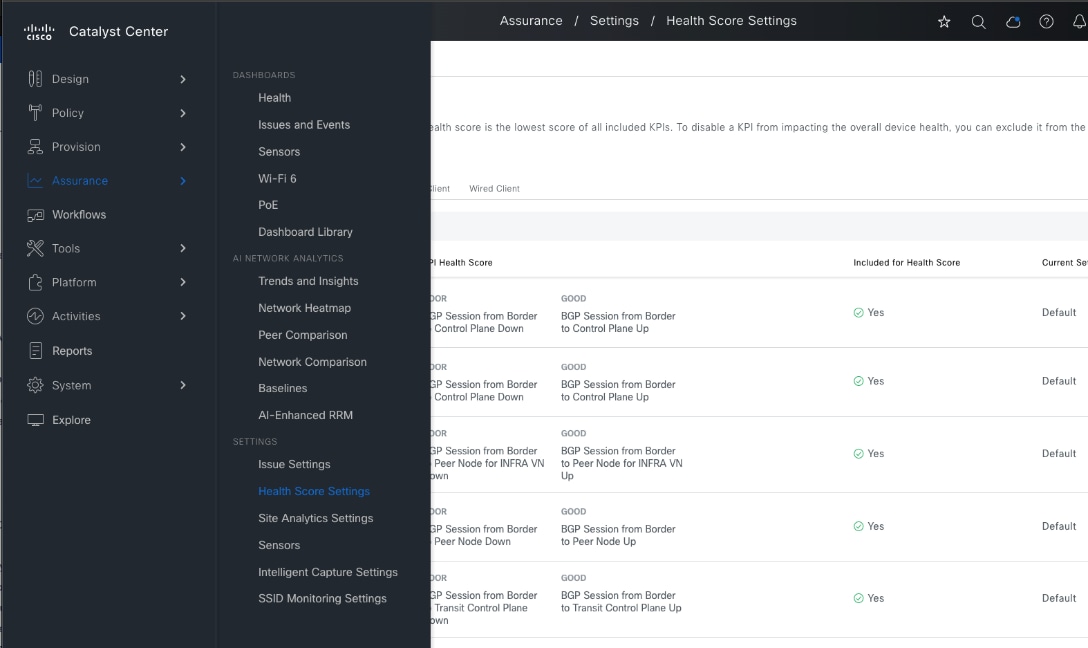

ファブリックアシュアランス

Cisco SD-Access アシュアランスは、アンダーレイとオーバーレイを可視化し、ファブリック インフラストラクチャの重要なネットワークサービスへの到達可能性を実現します。ファブリック ネットワーク デバイスは、特定のプロトコル状態のステータスを監視するモデル駆動型のストリーミングテレメトリでプロビジョニングされます。プロトコル状態の変更は、ネットワークデバイスによって Catalyst Center に報告されます。アシュアランス ダッシュボードの推奨アクションは、ネットワークオペレータが問題のドメインを絞り込み、最終的に問題を修正するのに役立ちます。

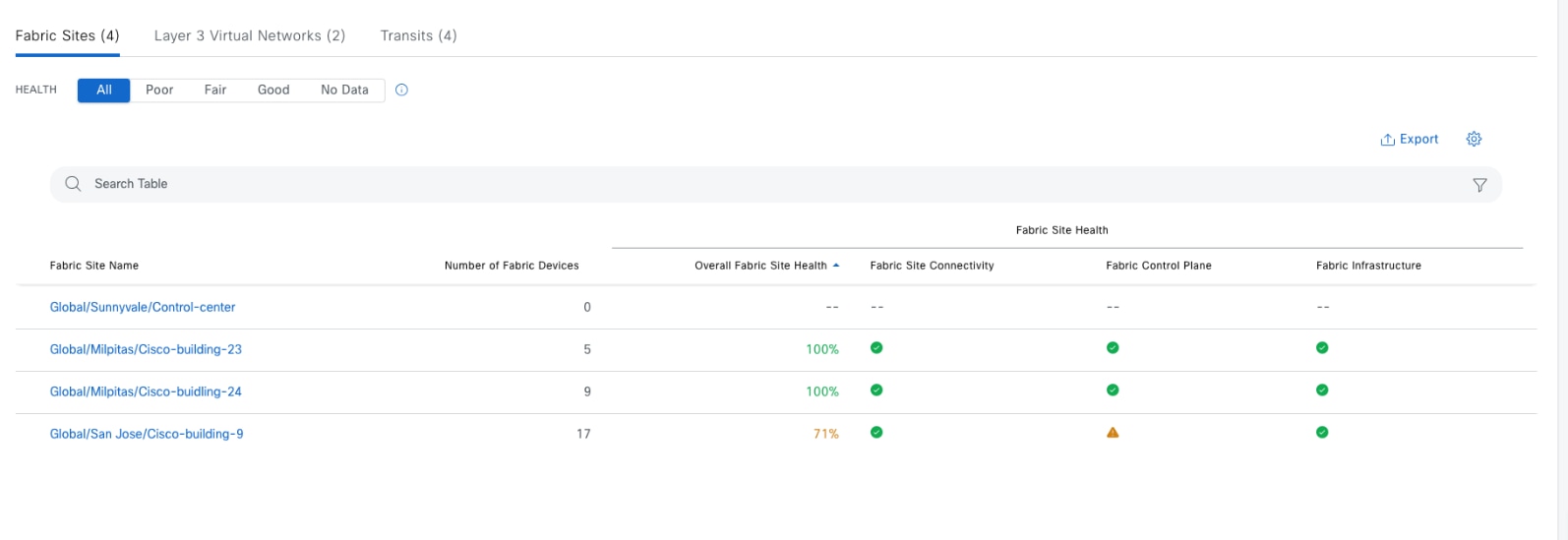

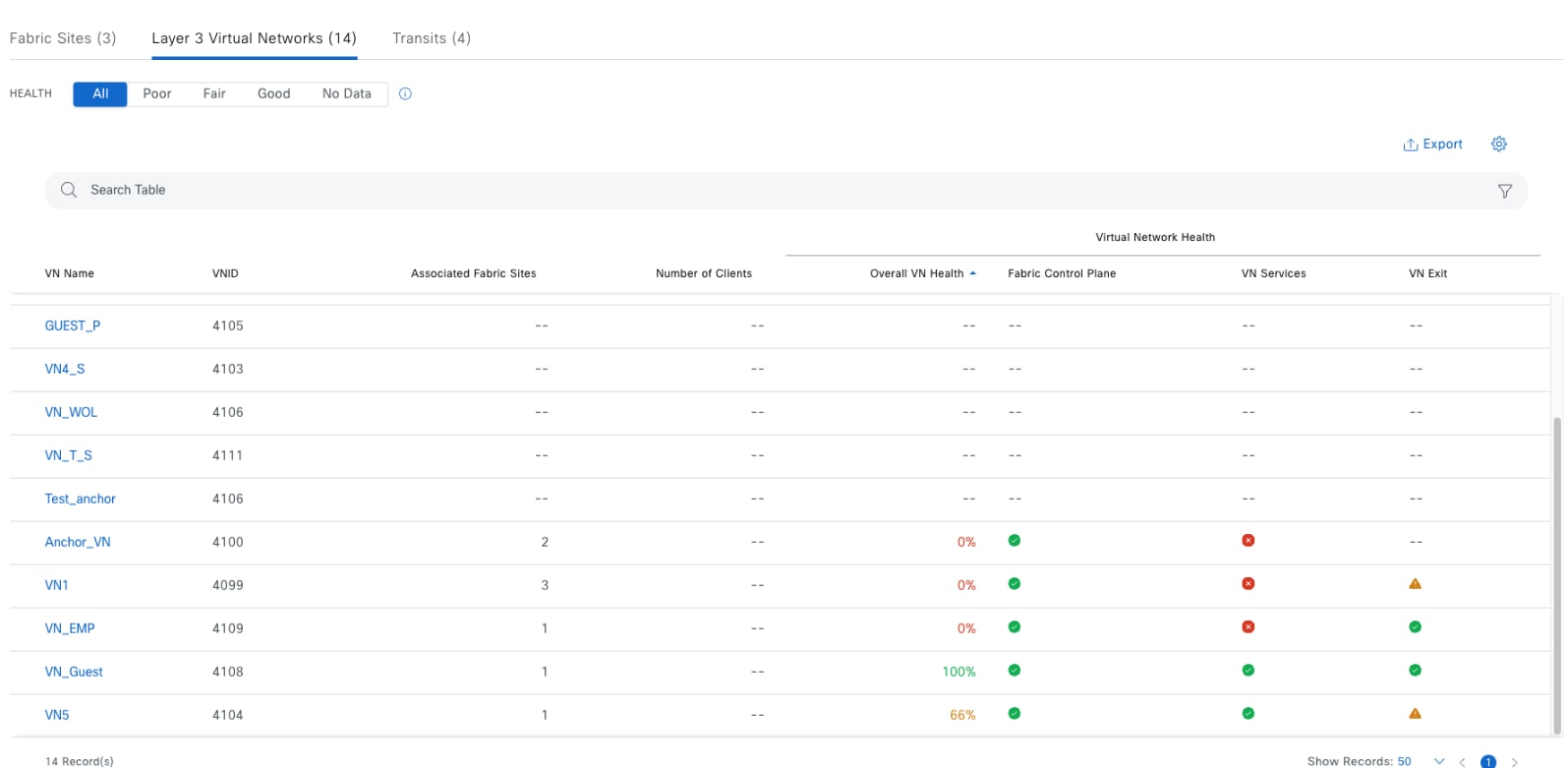

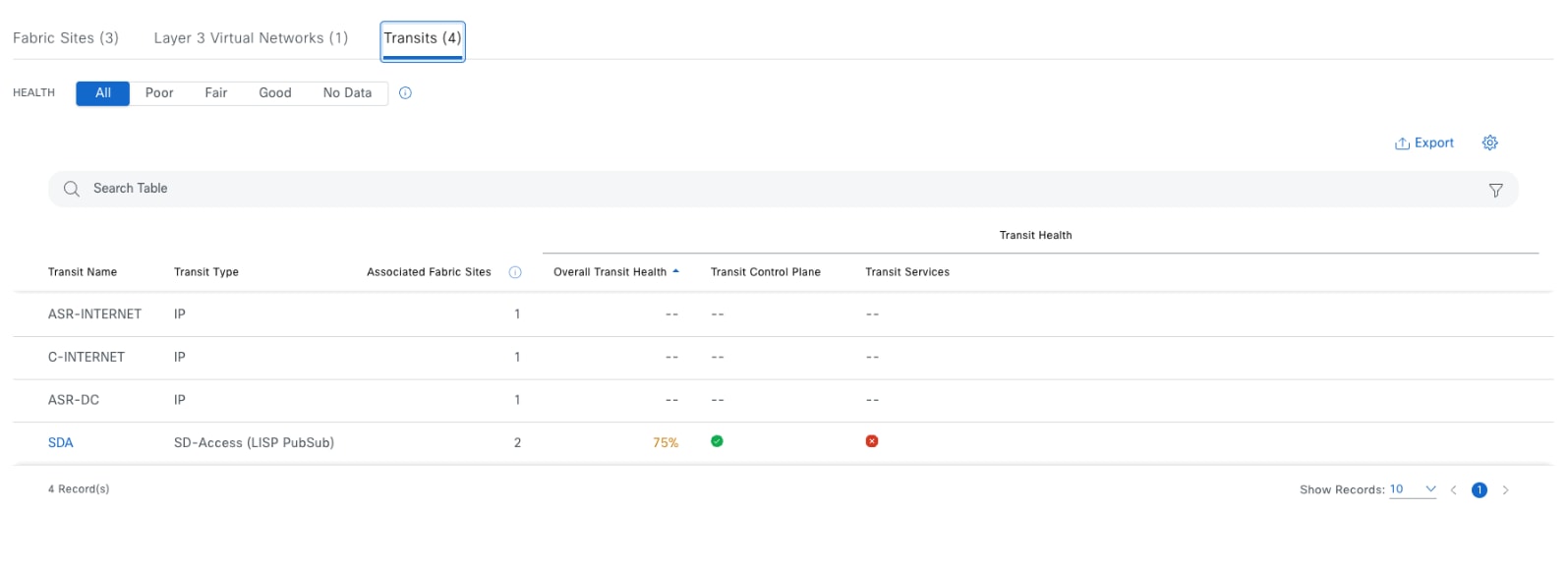

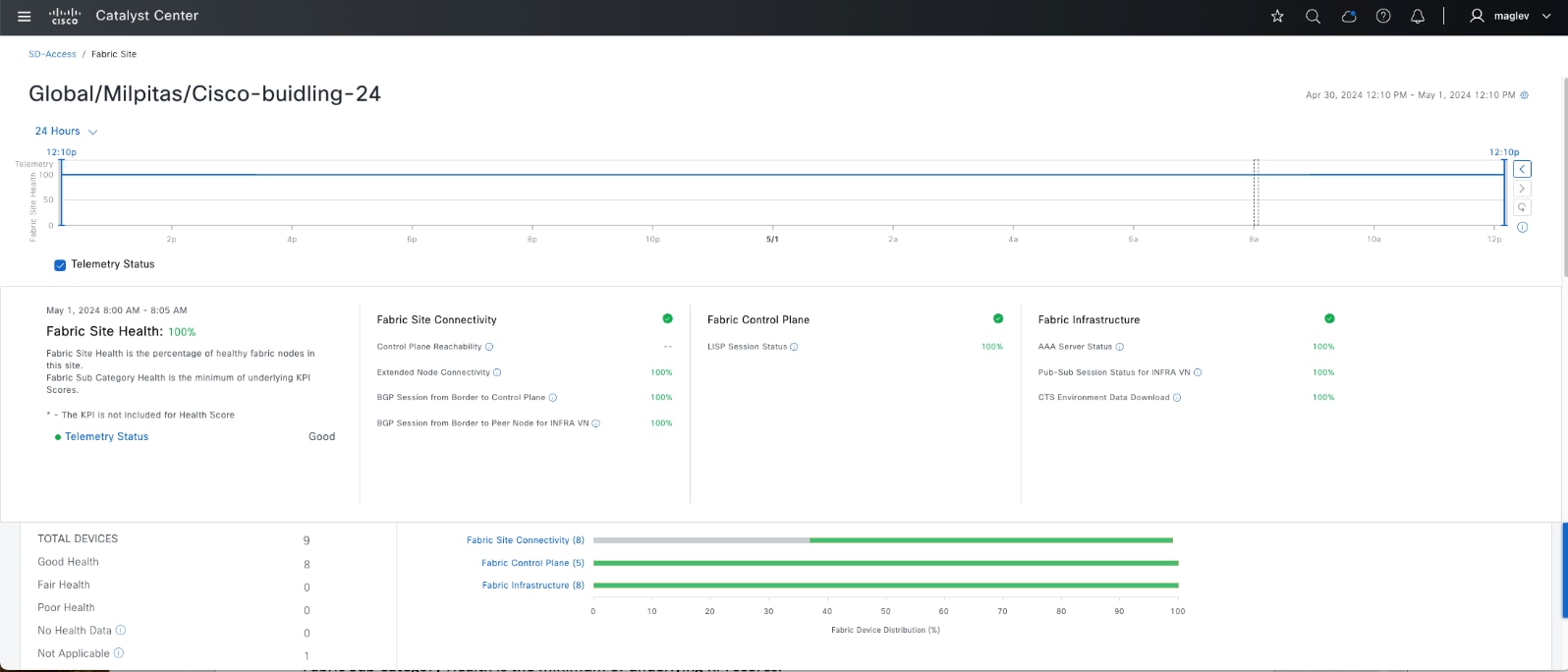

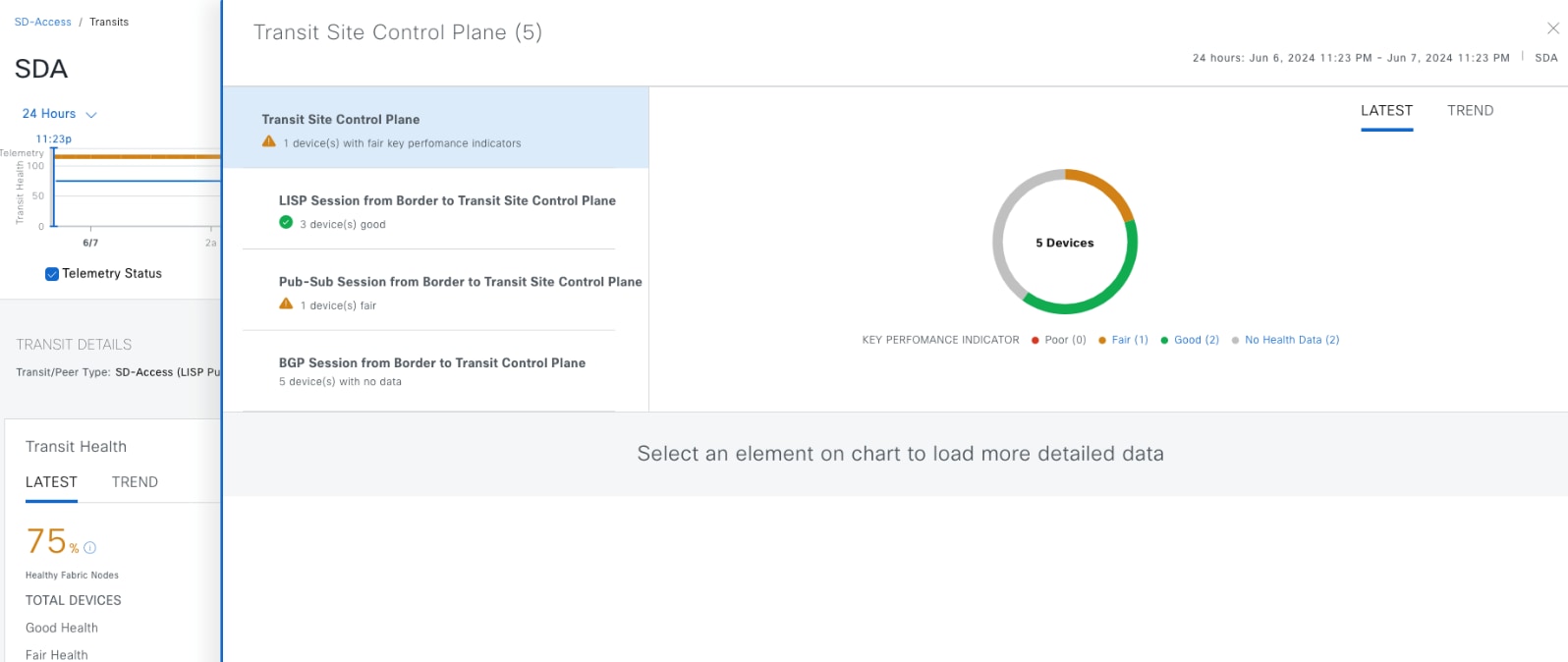

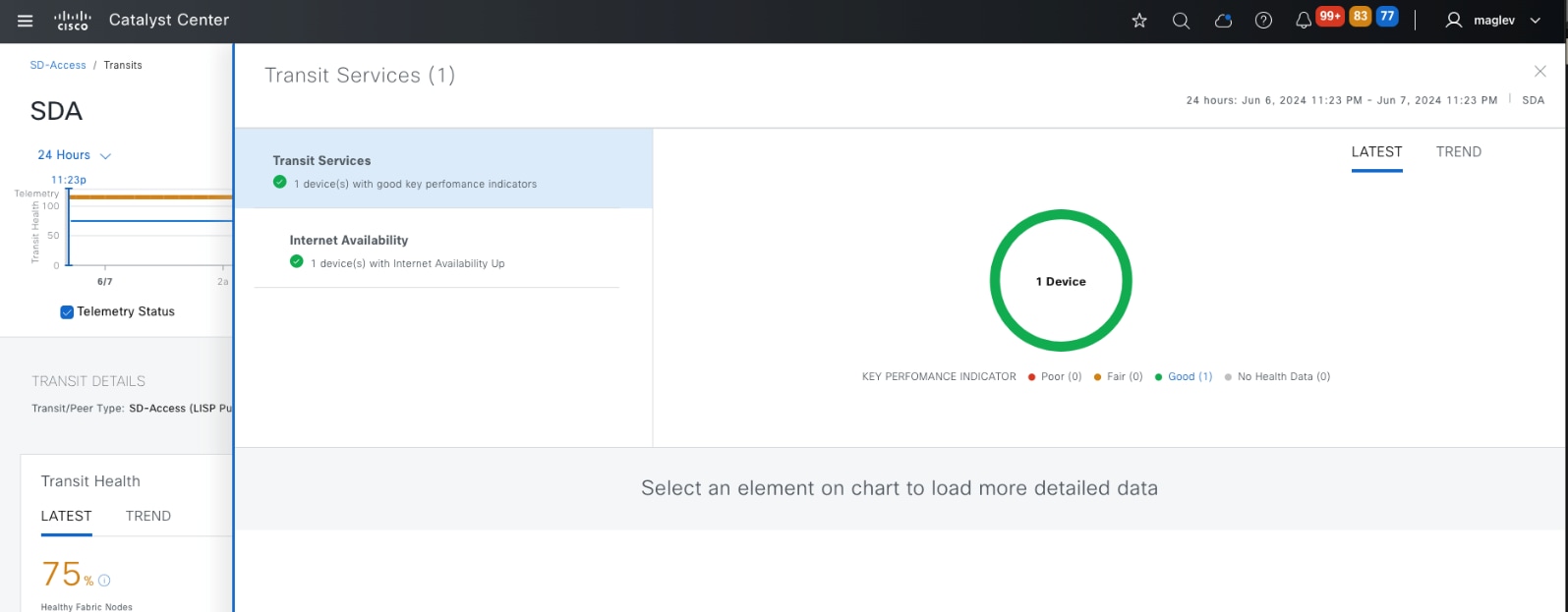

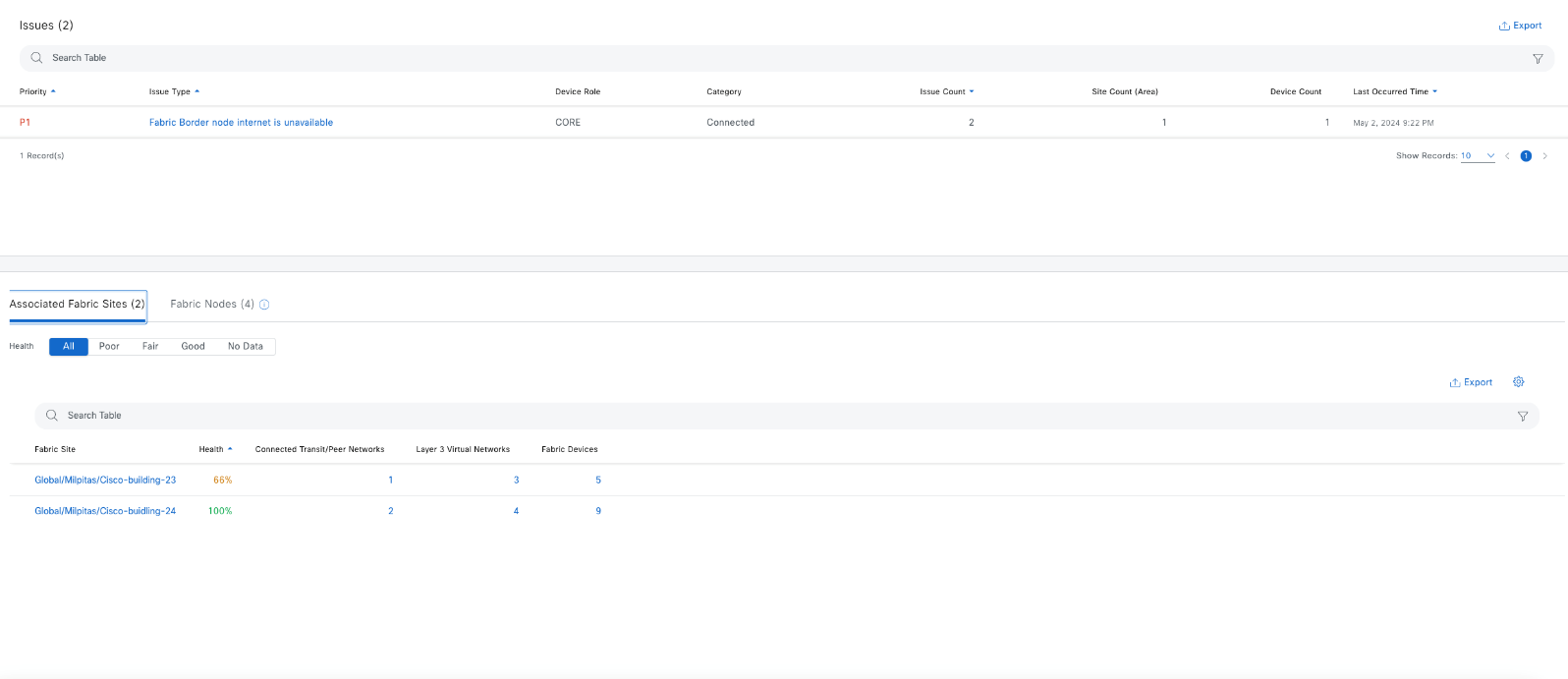

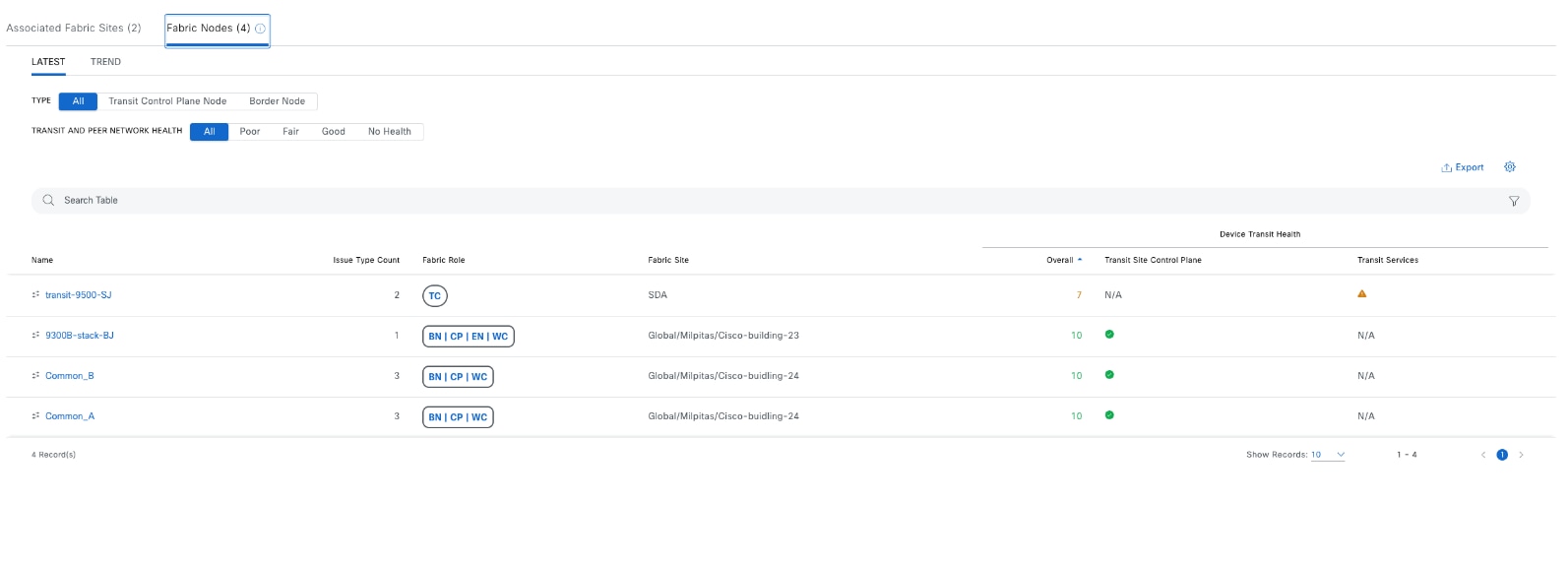

Cisco SD-Access アシュアランスは、ファブリックサイト、仮想ネットワーク、および Cisco SD-Access トランジットの正常性と状態を可視化します。

ファブリックアシュアランスについては、「Cisco SD-Access ネットワークと Cisco SD-Access アプリケーションの監視」セクションで説明しています。

サードパーティ統合

IP アドレス管理システム

サードパーティの IP アドレス管理(IPAM)システムの統合により、DNS や DHCP など、IPAM のすべての側面は 1 つの統合プラットフォームを使用して実行できます。この統合により、手作業のプロセスやパッチワークツールが不要になり、IP アドレス管理の効率が向上します。Catalyst Center は、サードパーティ IPAM システム Infoblox と BlueCat の統合機能をサポートしています。

ServiceNow

Cisco SD-Access と ServiceNow の統合により、すべてのファブリック プロビジョニング イベントが監視および公開されます。これにより、IT サービス管理システムにセキュリティおよびその他の操作トリガーが提供されます。

遅延とスケール

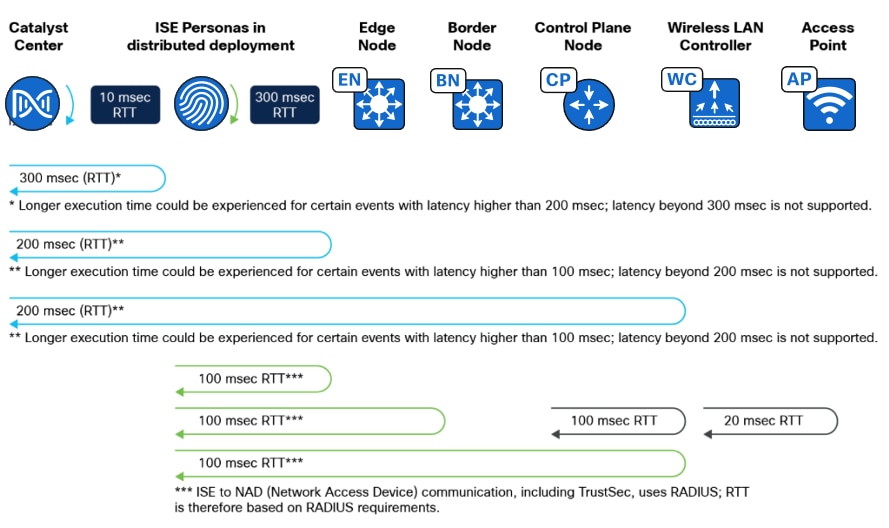

ネットワークでの遅延は、パフォーマンス上の重要な考慮事項であり、Catalyst Center とそこで管理するネットワークデバイスとの間のラウンドトリップ時間(RTT)について、厳密に考慮する必要があります。Cisco SD-Access を含む Catalyst Center が提供するすべてのソリューションで最適なパフォーマンスを実現するには、RTT を 100 ミリ秒以下にする必要があります。最大遅延は 200 ミリ秒 RTT です。100 ミリ秒から 200 ミリ秒の遅延に対応していますが、インベントリ収集、ファブリック プロビジョニング、管理対象デバイスとの連携を伴うその他のプロセスなど、特定の機能では実行時間が長くなる可能性があります。

表 7. Cisco SD-Access の導入でシスコが推奨する RTT

| 送信元デバイス |

ターゲットデバイス |

サポートされる最大ラウンドトリップ時間 |

| Catalyst Center ノード |

FE/ワイヤレスコントローラ/ボーダー/コントロールプレーン |

200 ミリ秒 |

| Catalyst Center ノード |

Cisco ISE |

300 ミリ秒 |

| Cisco ISE |

FE/ワイヤレスコントローラ/ボーダー/コントロールプレーン |

100 ミリ秒 |

| ワイヤレスコントローラ |

AP |

20 ミリ秒 |

| ワイヤレスコントローラ |

コントロールプレーンノード |

100 ミリ秒 |

表 8 から表 12 に、一般的に使用されているデバイスファミリと Catalyst Center のさまざまなファブリックロールでサポートされるエンドポイント、AP、VN などのスケール数を示します。デバイスファミリの詳細と完全なリストについては、Catalyst Center データシートを参照してください。

表 8. ファブリックエッジノードの Cisco SD-Access スケール数

| デバイスファミリ |

仮想ネットワーク |

有線エンドポイント |

直接接続された AP |

| 9200-L |

1 |

2,000 |

サポート対象外 |

| 9200 |

4 |

4,000 |

25 |

| 9300/L |

256 |

6,000 |

50 |

| 9300 |

256 |

6,000 |

200 |

| 9400 |

256 |

6,000 |

200 |

| 9500/H |

256 |

6,000 |

200 |

表 9. ファブリックボーダーノードの Cisco SD-Access スケール数

| デバイスファミリ |

仮想ネットワーク |

ファブリックホストエントリ(/32 または /128) |

| 9300/L |

256 |

16,000 |

| 9400 |

256 |

70,000 |

| 9500 |

256 |

70,000 |

| 9500-H |

256 |

150,000 |

| 9600 |

256 |

150,000 |

| ASR1K、4K、ISR(8 GB RAM) |

128 |

1,000,000 |

| ASR1K、4K、ISR(16 GB RAM) |

128 |

4,000,000 |

表 10. ワイヤレス コントローラ モデルの Cisco SD-Access スケール数

| ワイヤレス コントローラ モデル |

AP の最大数 |

クライアントの最大数 |

| Catalyst 9800-L |

250 |

5,000 |

| Catalyst 9800-40 |

2,000 |

32,000 |

| Catalyst 9800-80 |

6,000 |

64,000 |

| Catalyst 9800-CL(4 CPU/8 GB RAM) |

1,000 |

10,000 |

| Catalyst 9800-CL(6 CPU/16 GB RAM) |

3,000 |

32,000 |

| Catalyst 9800-CL(10 CPU/32 GB RAM) |

6,000 |

64,000 |

| Catalyst 9000 の組み込みワイヤレスコントローラ(9300L) |

50 |

1,000 |

| Catalyst 9000 の組み込みワイヤレスコントローラ(9300、9400、9500、9500H) |

200 |

4,000 |

表 11. Catalyst Center Cisco SD-Access システムのスケール

| SKU |

DN-SW-APL |

DN3-HW-APL |

DN3-HW-APL-L(C220 M6 56 コア) |

DN2-HW-APL-XL(C480 M5 112 コア) |

| デバイス(スイッチ、ルータ、WLC)(ファブリック) |

2000 |

2000 |

4000 |

8000 |

| ワイヤレスアクセスポイント(ファブリック) |

3000 |

3000 |

4000 |

10000 |

| 同時エンドポイント |

25,000 |

25,000 |

40,000 |

100,000 |

| 一時エンドポイント |

75,000 |

75,000 |

120,000 |

250,000 |

| エンドポイントの比率: 有線 ワイヤレス |

任意 任意 |

任意 任意 |

任意 任意 |

任意 任意 |

| ファブリックサイト |

500 |

500 |

1000 |

2000 |

| 拡張可能グループ数 |

4000 |

4000 |

4000 |

4000 |

| グローバル IP プール |

100 |

100 |

100 |

200 |

| サイトあたりのレイヤ 3 VN |

64 |

64 |

128 |

256 |

| サイトあたりのレイヤ 2 VN |

200(1) |

200(1) |

600(2) |

1000(3) |

| サイトあたりの IP プール |

100(1) |

100(1) |

300(2) |

1000(3) |

| サイトあたりのファブリックデバイス |

500 |

500 |

600 |

1200 |

注:

(1)IP プールとレイヤ 2 仮想ネットワークの合計は、ファブリックサイトあたり 200 以下である必要があります。

(2)IP プールとレイヤ 2 仮想ネットワークの合計は、ファブリックサイトあたり 300 以下である必要があります。

(3)IP プールとレイヤ 2 仮想ネットワークの合計は、ファブリックサイトあたり 1000 以下である必要があります。

表 12. 3 ノード DN3-HW-APL-XL クラスタのスケール

| 説明 |

サポートされるスケール |

| デバイス(スイッチ、ルータ、ワイヤレスコントローラ) |

10,000 |

| ワイヤレス アクセス ポイント |

25,000 |

| 同時エンドポイント |

300,000 |

| 一時エンドポイント(14 日間以上) |

750,000 |

このセクションでは、Catalyst Center を使用して Cisco SD-Access ネットワークを設計するプロセスと手順について説明します。

Cisco SD-Access ネットワークの設計プロセスは次のとおりです。

● Cisco ISE を Catalyst Center と統合します(マイクロセグメンテーションに必要)。

● サイト階層を設定します。

● Cisco SD-Access ネットワークの運用に必要なネットワークサービスを設定します。

● IP プールを設定します。

● WLAN 展開用のワイヤレス設定を構成します(ファブリックワイヤレスネットワークに必要)。

Catalyst Center をインストールするプロセスと手順については、Catalyst Center のインストールガイドを参照してください。

Cisco ISE をインストールするプロセスと手順については、Cisco ISE のインストールガイドを参照してください。

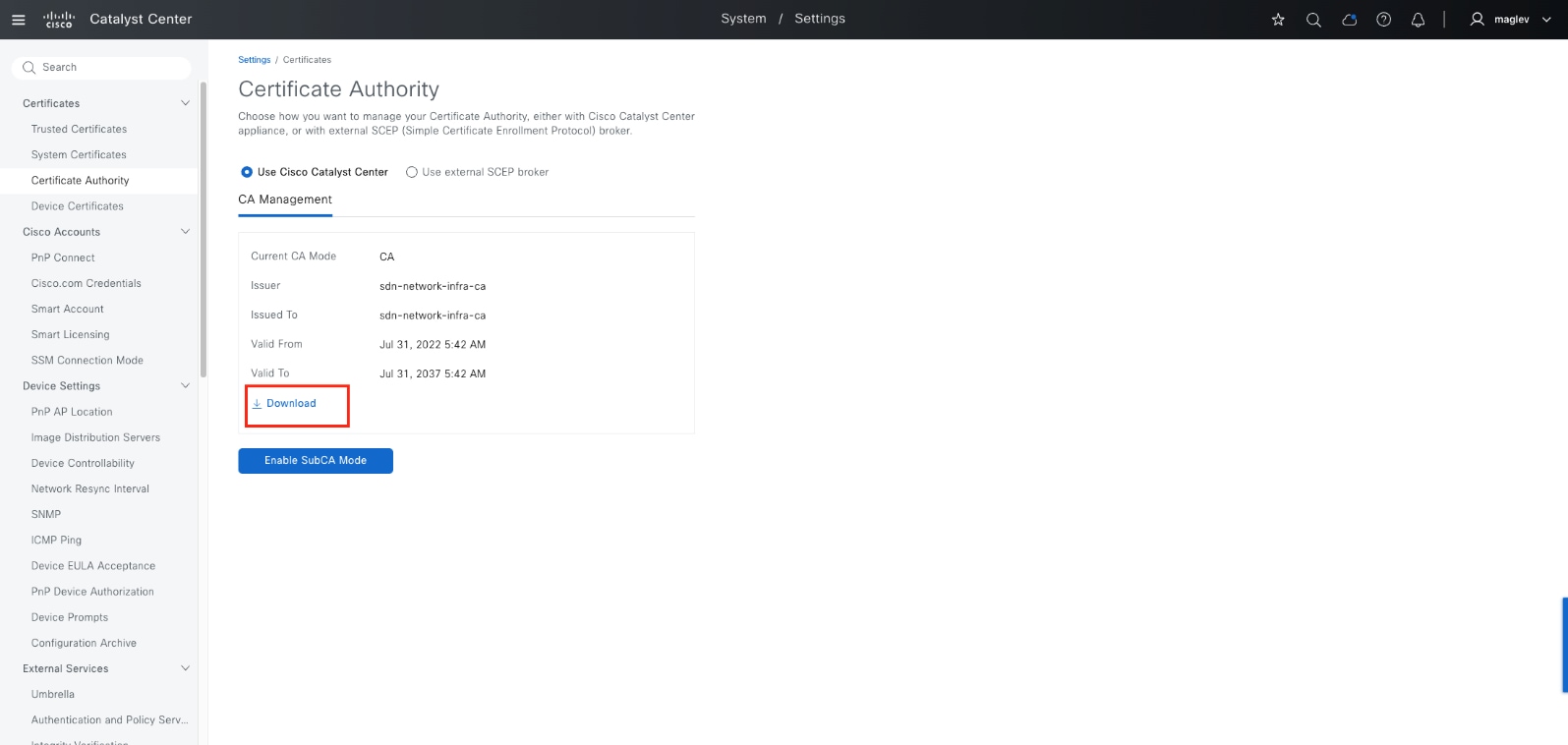

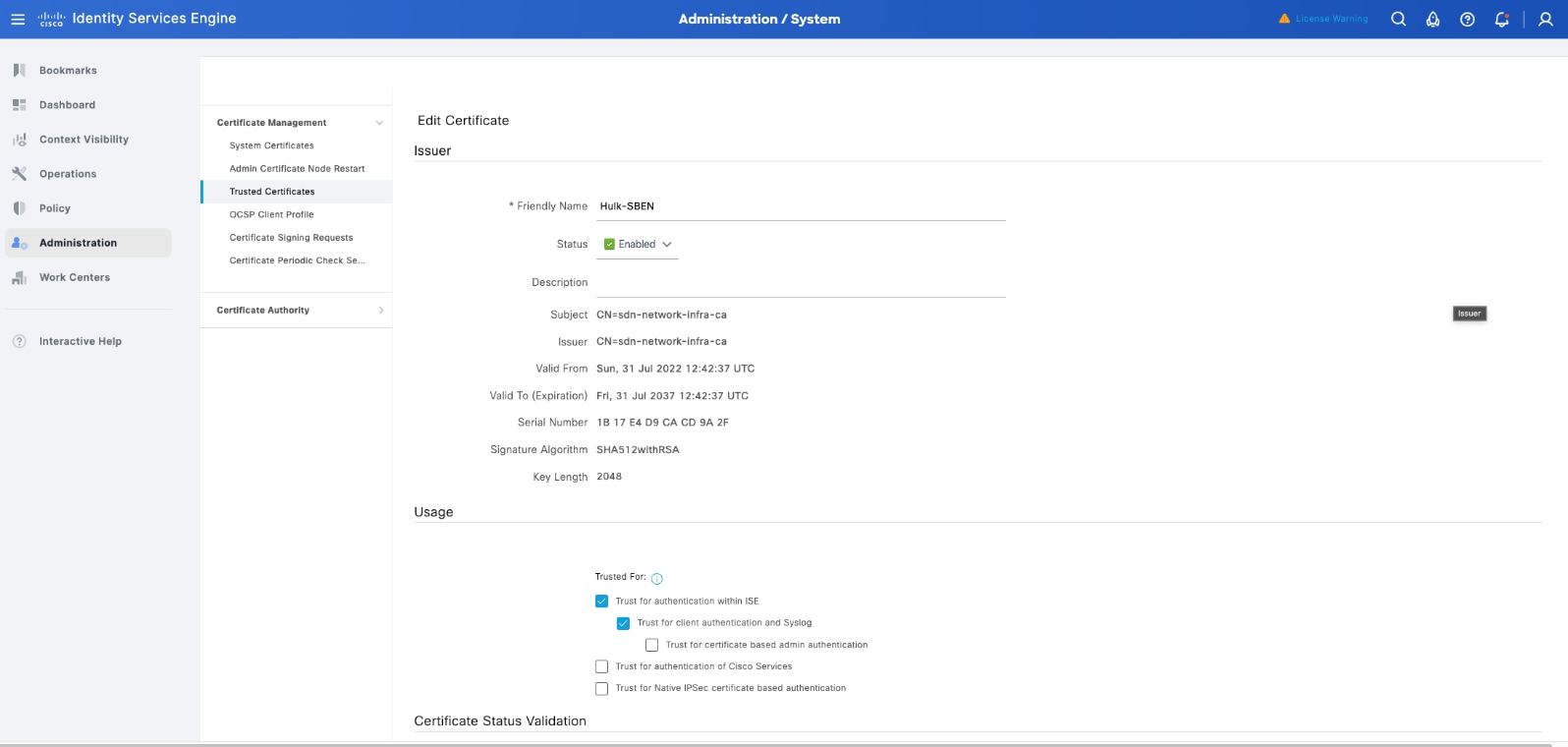

Cisco ISE と Catalyst Center の統合

Cisco ISE と Catalyst Center を統合することで、2 つのプラットフォーム間で、デバイスやグループなどの情報を共有できます。これは、マイクロセグメンテーション ソリューションでは必須ですが、マクロセグメンテーション ソリューションではオプションです。

Cisco ISE を Catalyst Center と統合するための手順には、次のものが含まれます。

● 認証およびポリシーサーバーとして Cisco ISE を Catalyst Center に設定します。

● Catalyst Center から Cisco ISE への pxGrid 接続を許可します。

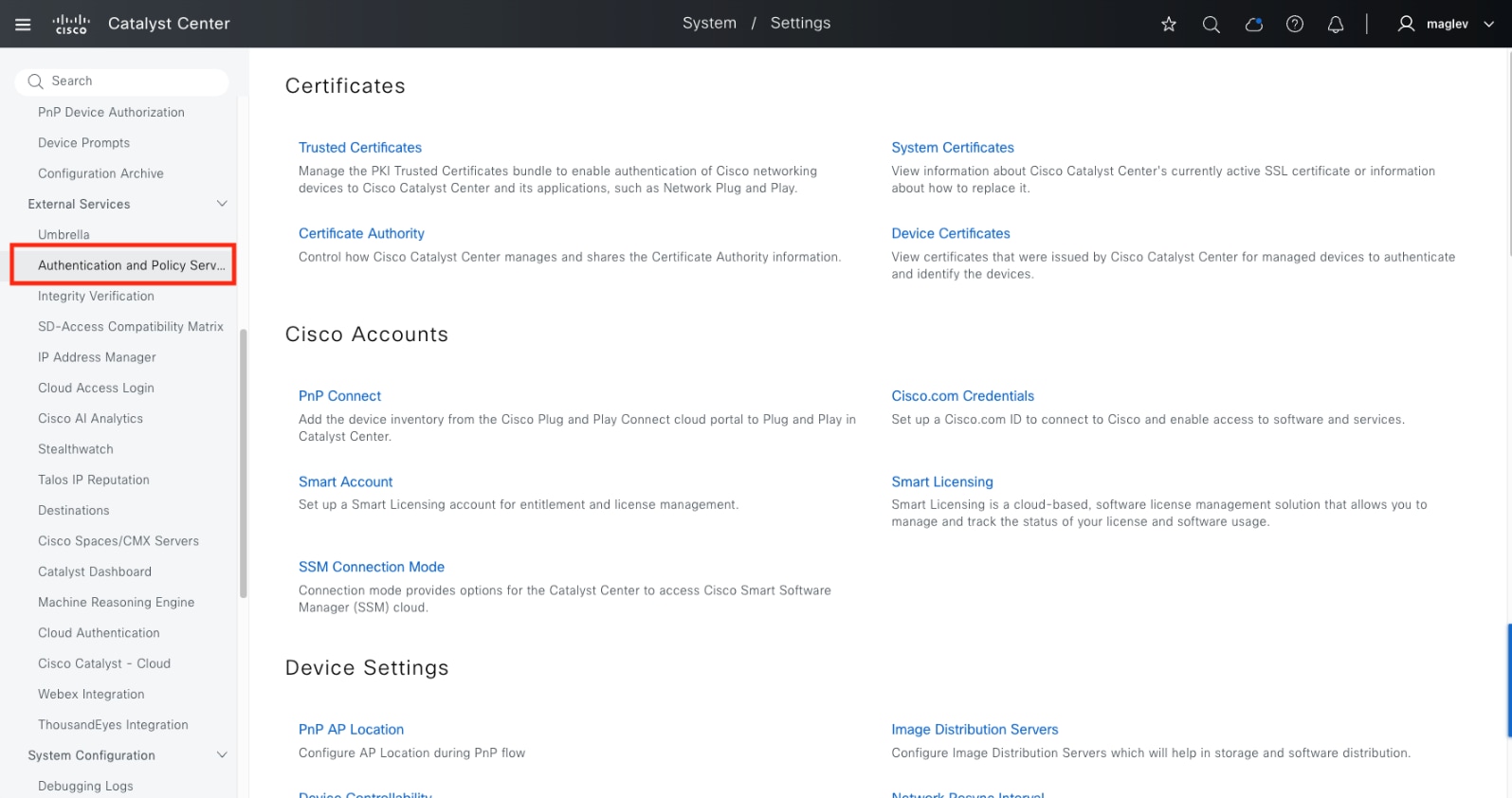

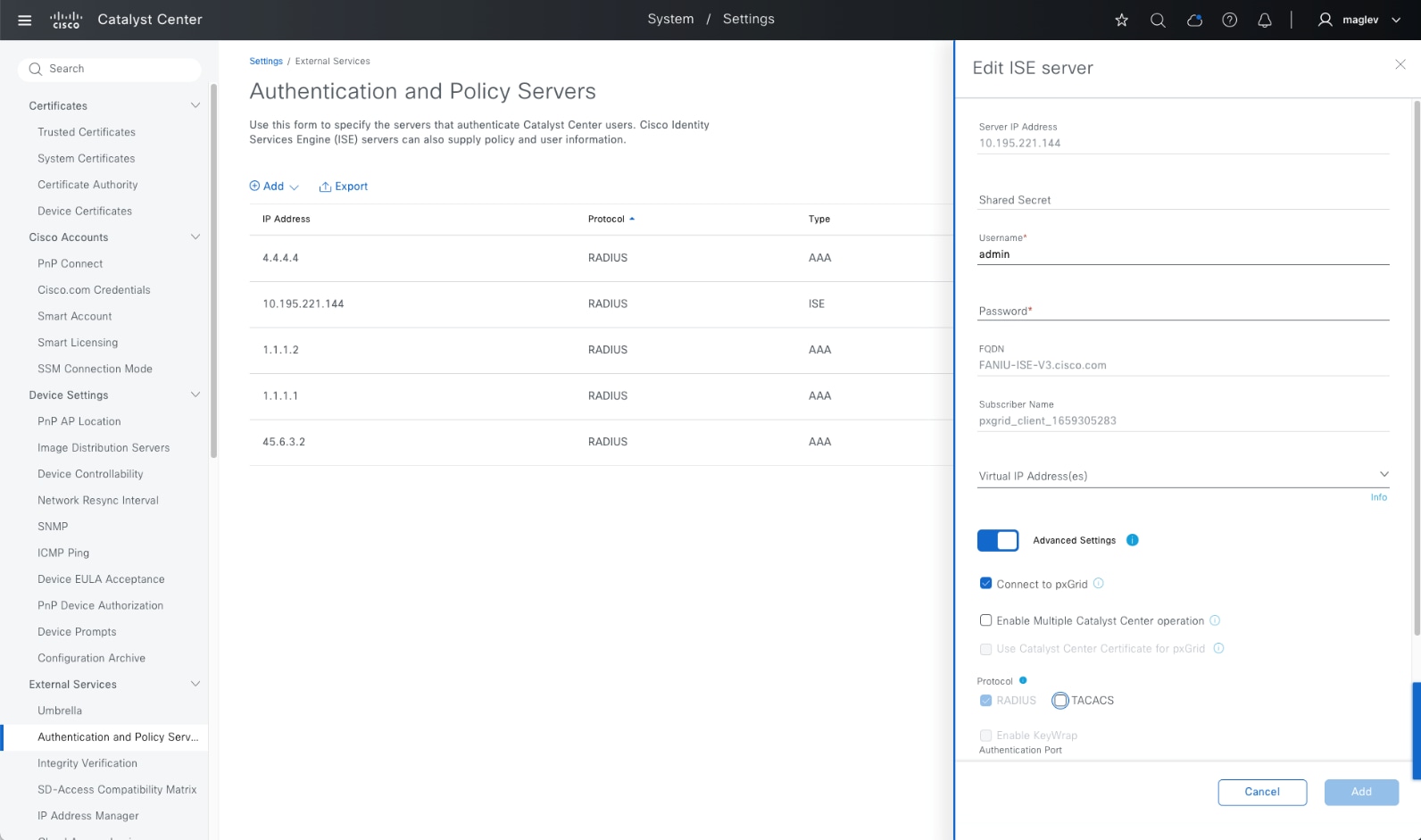

手順 1。 認証およびポリシーサーバーとしての Cisco ISE の設定

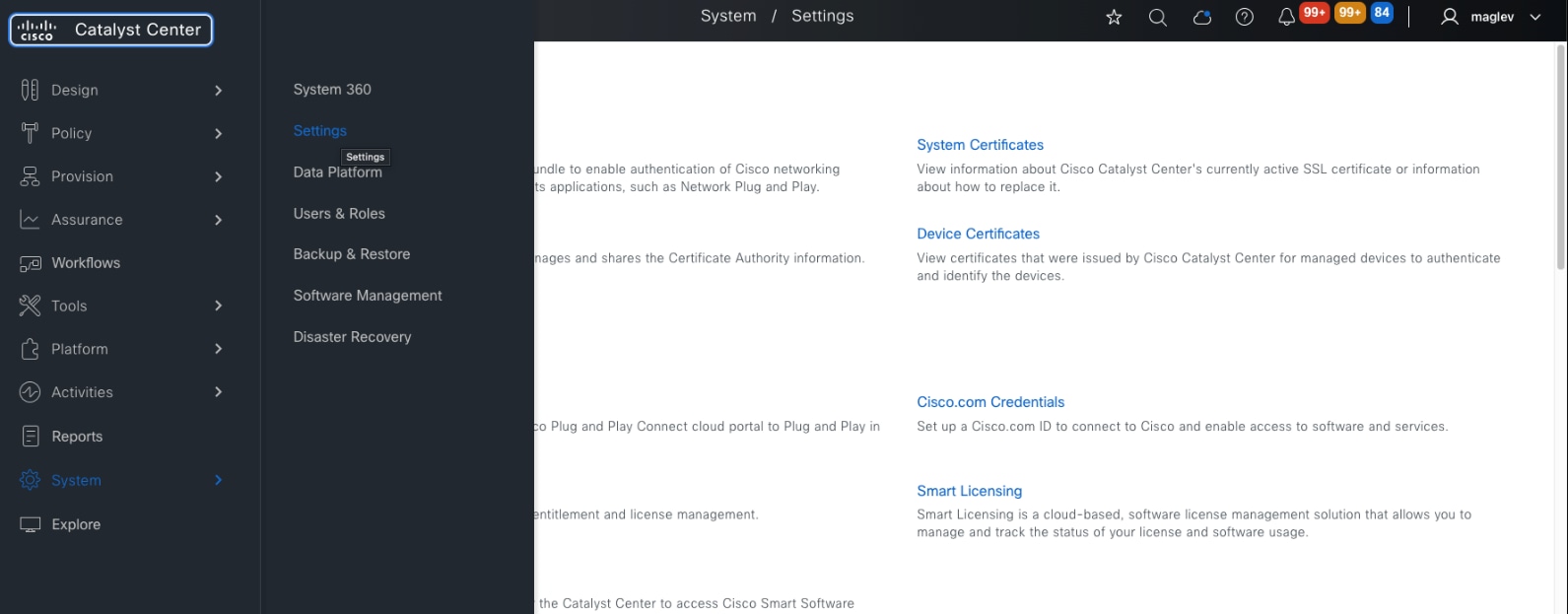

ステップ 1. 左上隅にあるメニューアイコンをクリックして [System] > [Settings] を選択し、左側のパネルで [External Services] > [Authentication and Policy Servers] を選択します。

ステップ 2. [Add] をクリックし、ドロップダウンメニューから [ISE] を選択します。

ステップ 3. [Add ISE server] ペインに情報を入力します。

表 13 に、[Add ISE server] ペイン内のフィールドの説明を示します。

表 13. [Add AAA with ISE server] ペインのフィールド

| フィールド |

設定 |

説明 |

| Server IP Address |

テキストフィールド |

Cisco ISE サーバーの IP アドレス(複数の IP アドレスが設定されている場合は、この IP アドレスが Cisco ISE 展開インスタンスに表示されていることを確認します)。 |

| Shared Secret |

テキストフィールド |

Cisco ISE サーバーと通信するためにネットワークデバイスで使用されます。IOS XE デバイス設定内では PAC キーとも呼ばれます。 |

| Username |

テキストフィールド |

Cisco ISE のインストール時に作成したデフォルトのネットワーク管理者アカウントのユーザー名です。 |

| Password |

テキストフィールド |

Cisco ISE のインストール時に作成したデフォルトのネットワーク管理者アカウントのパスワードです。 |

| FQDN |

テキストフィールド |

Cisco ISE サーバーの完全修飾ドメイン名です。 |

| Virtual IP Address |

テキストフィールド |

1 つのロードバランサの背後に 1 つ以上の PSN を持つことができます。その場合、[Virtual IP] フィールドにロードバランサの IP を追加できます。 |

| [Advanced Settings] > [Protocol] |

[Multiple Choice] オプションボタン |

使用する認証プロトコルを決定します。次の選択肢があります。 [RADIUS]:デフォルト設定です。RADIUS プロトコルを使用します。 [TACACS]:TACACS プロトコルを使用します。 |

| [Advanced Settings] > [Authentication Port] |

テキストフィールド |

[RADIUS] を選択した場合、デフォルトポートには 1812 を使用します。 |

| [Advanced Settings] > [Accounting Port] |

テキストフィールド |

[RADIUS] を選択した場合、デフォルトポートには 1813 を使用します。 |

| [Advanced Settings] > [Port] |

テキストフィールド |

このフィールドは、[TACACS] が選択されている場合にのみ表示されます。デフォルトポートは 49 です。 |

| Retries |

番号 |

失敗までの認証再試行の回数です。デフォルトは 3 です。 |

| Timeout (seconds) |

番号 |

試行がタイムアウトするまでの秒数です。デフォルトは 4 秒です。 |

この設計および導入ガイドでは、表 14 の情報が入力されています。

表 14. [Add AAA with ISE server] ペインのフィールド

| フィールド |

値 |

| Server IP Address |

10.195.221.144 |

| Shared Secret |

**** |

| Cisco ISE Server |

On |

| Username |

Admin |

| Password |

**** |

| FQDN |

FANIU-ISE-V3.cisco.cpm |

| Subscriber Name |

Admin |

| SSH Key |

なし(空) |

| Virtual IP Address |

なし(空) |

| [Advanced Settings] > [Protocol] |

RADIUS |

| [Advanced Settings] > [Authentication Port] |

1812 |

| [Advanced Settings] > [Accounting Port] |

1813 |

| Retries |

3 |

| Timeout (seconds) |

4 |

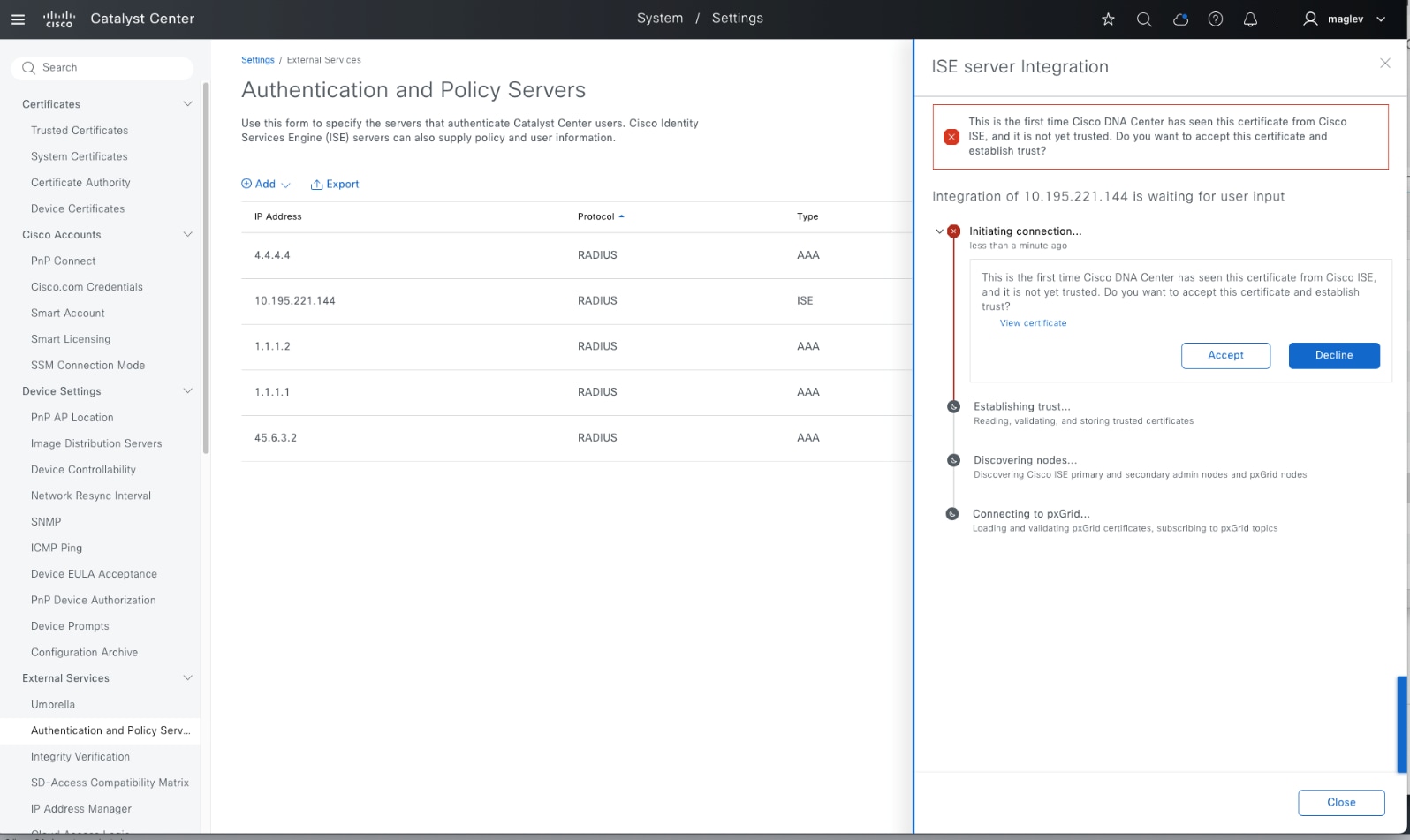

Cisco ISE を追加する前に、次の前提条件を満たしていることを確認します。

● Cisco ISE と Catalyst Center に互換性のあるバージョンがある(「Cisco Catalyst Center Compatibility Matrix」を参照)。

● Cisco ISE GUI パスワードが Cisco ISE CLI パスワードと一致する(この制限は Catalyst Center 2.3.7.6 以降のリリースでは削除されています)。

● Cisco ISE 展開インスタンスに対して pxGrid が有効になっている。

● Cisco ISE では、ERS が [Read/Write Enabled] になっている。

ステップ 4. [Add] をクリックして、Catalyst Center 内に Cisco ISE サーバーを作成します。

ステップ 5. 信頼できる Cisco ISE の証明書がサイドバーに表示されたら、[Accept] をクリックします。

統合が終了したら、[Authentication and Policy Servers] ダッシュボードに戻ります。新しい Cisco ISE サーバーの [Status] が [Active] で表示されます。設定を変更または修正する必要がある場合は、それを選択して [Edit] をクリックします。

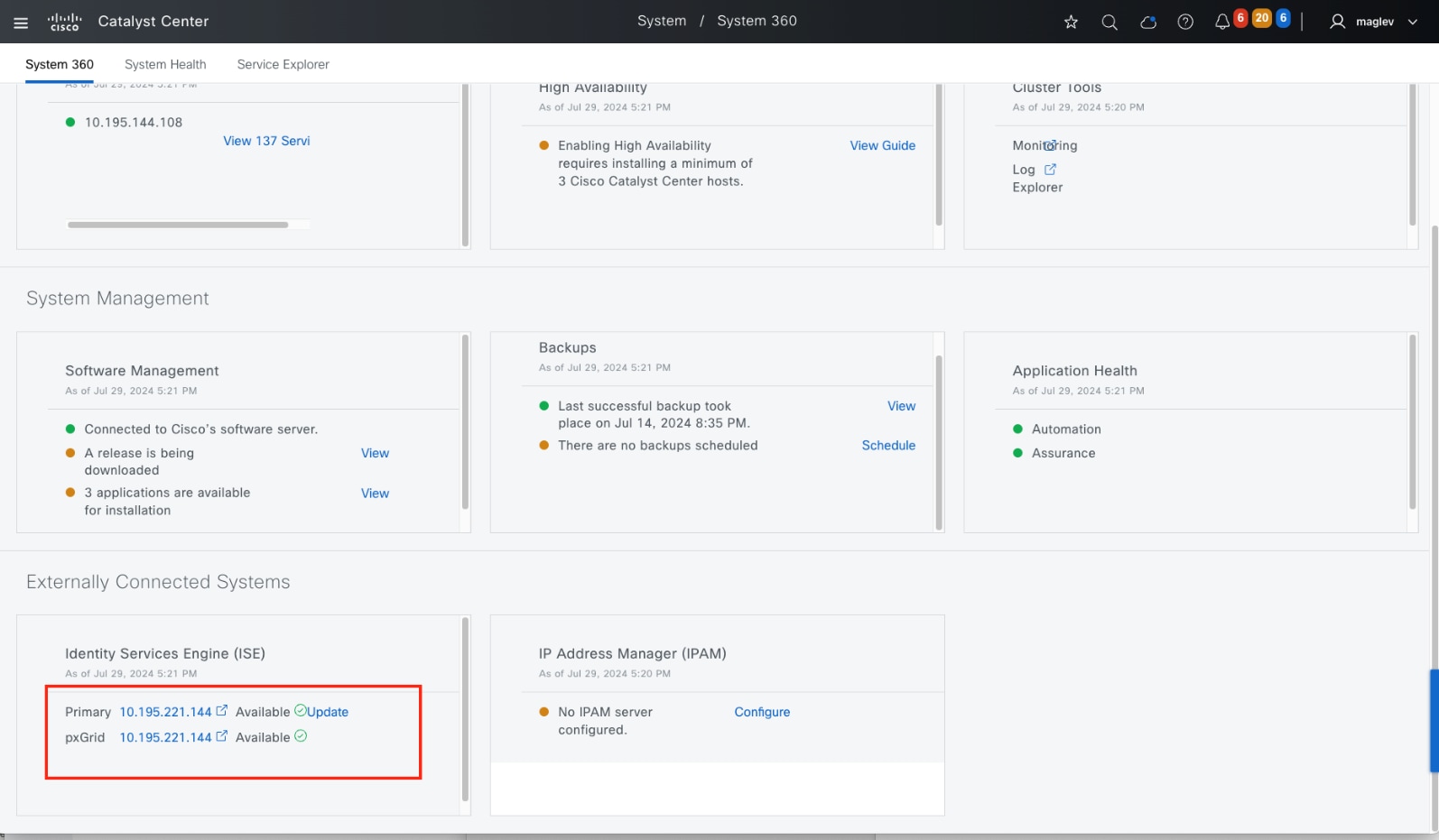

Catalyst Center が Cisco ISE と統合されていることを確認するには、Catalyst Center 内で次の手順を実行します。

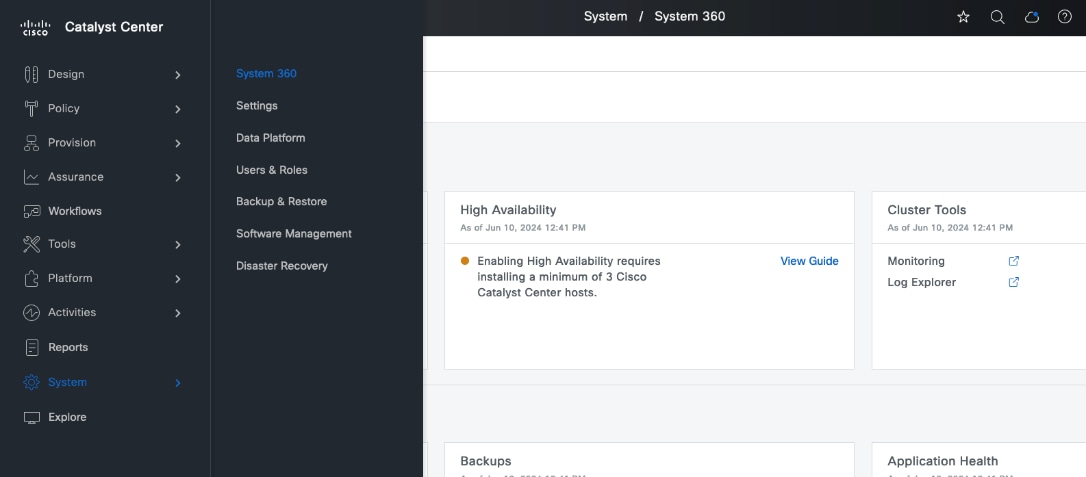

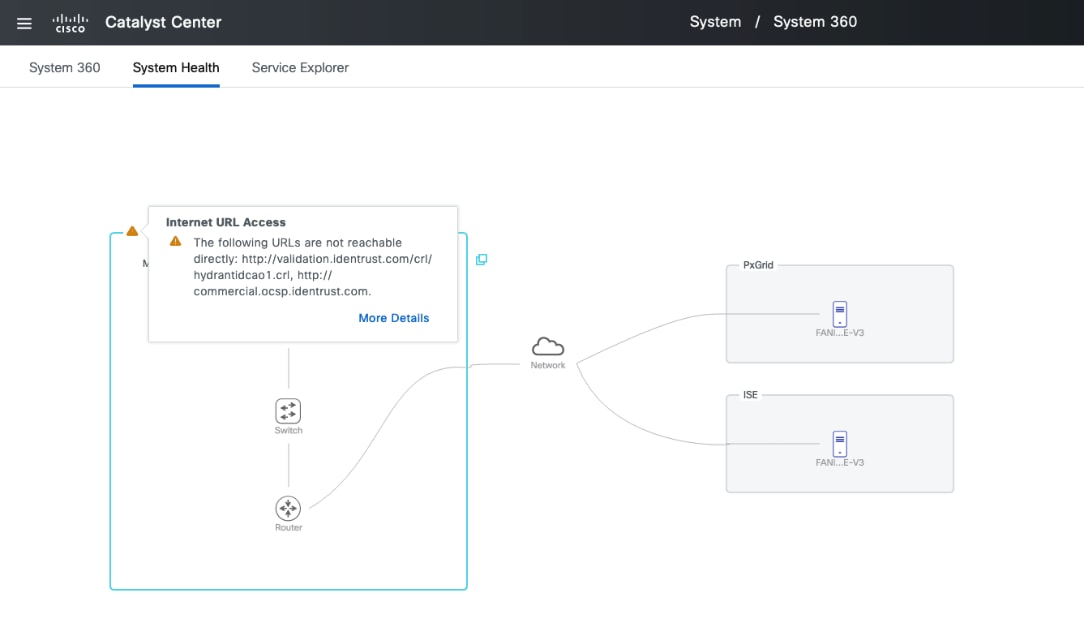

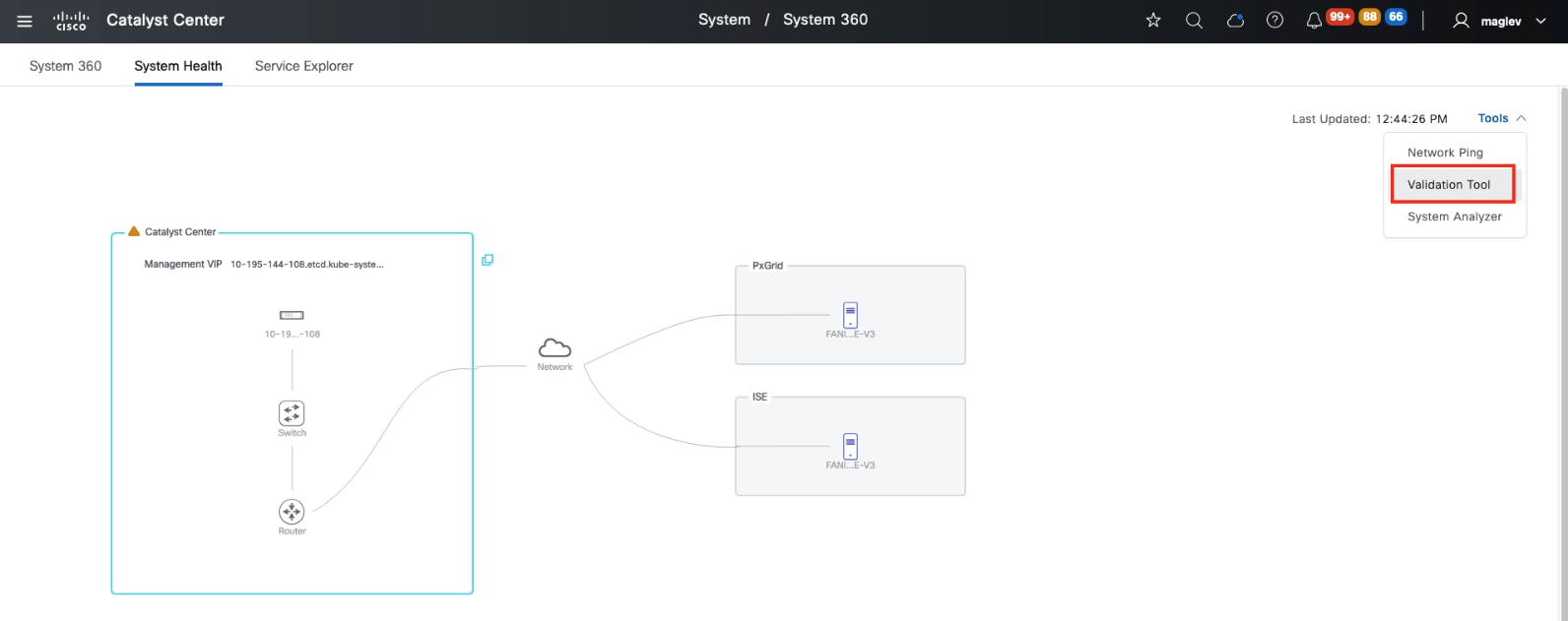

ステップ 6. 左上隅にあるメニューアイコンをクリックして [System] > [System 360] の順に選択し、[Externally Connected Systems] > [Identity Services Engine (ISE)] セクションまでスクロールします。

[Primary] と [pxGrid] の両方が [Available] と表示されている必要があります。

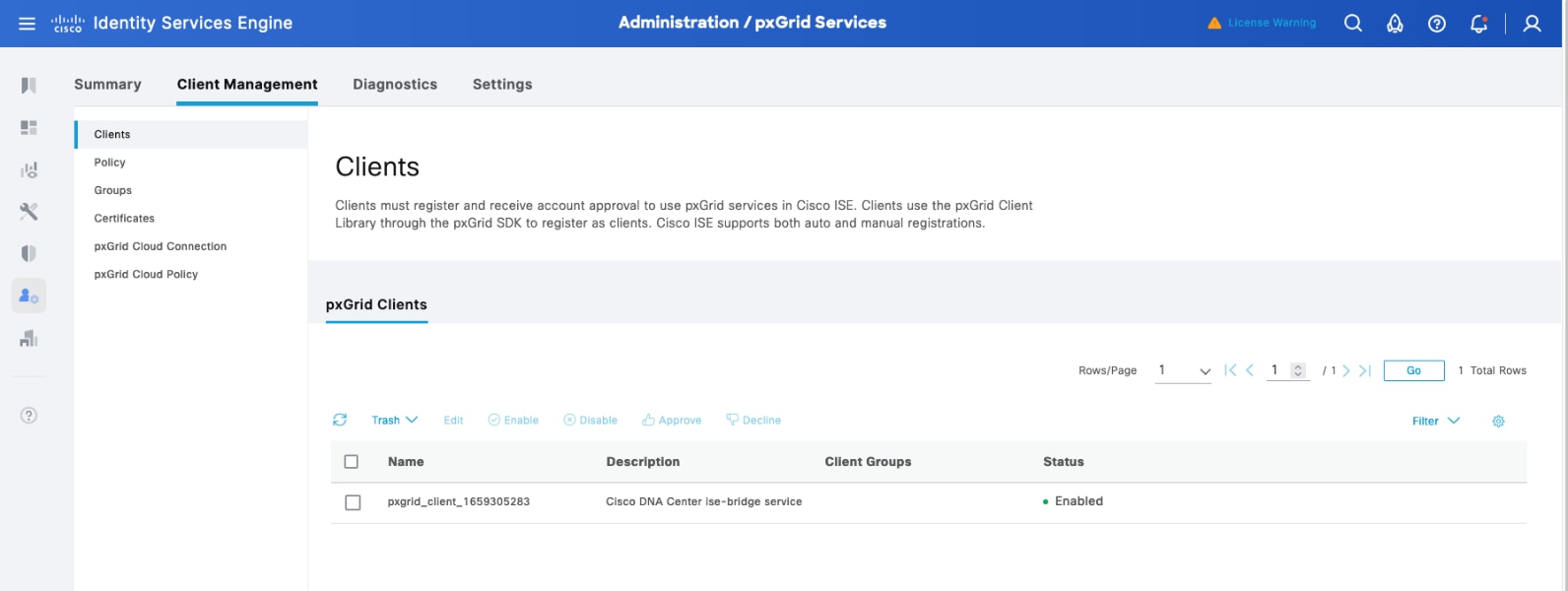

ステップ 7. Cisco ISE で、左上隅にあるメニューアイコンをクリックして [Administration] > [pxGrid Services] の順に選択し、[Client Management] タブをクリックします。Cisco Catalyst セッションでの pxGrid セッションが作成され、[Status] が [Enabled] と表示されていることを確認します。

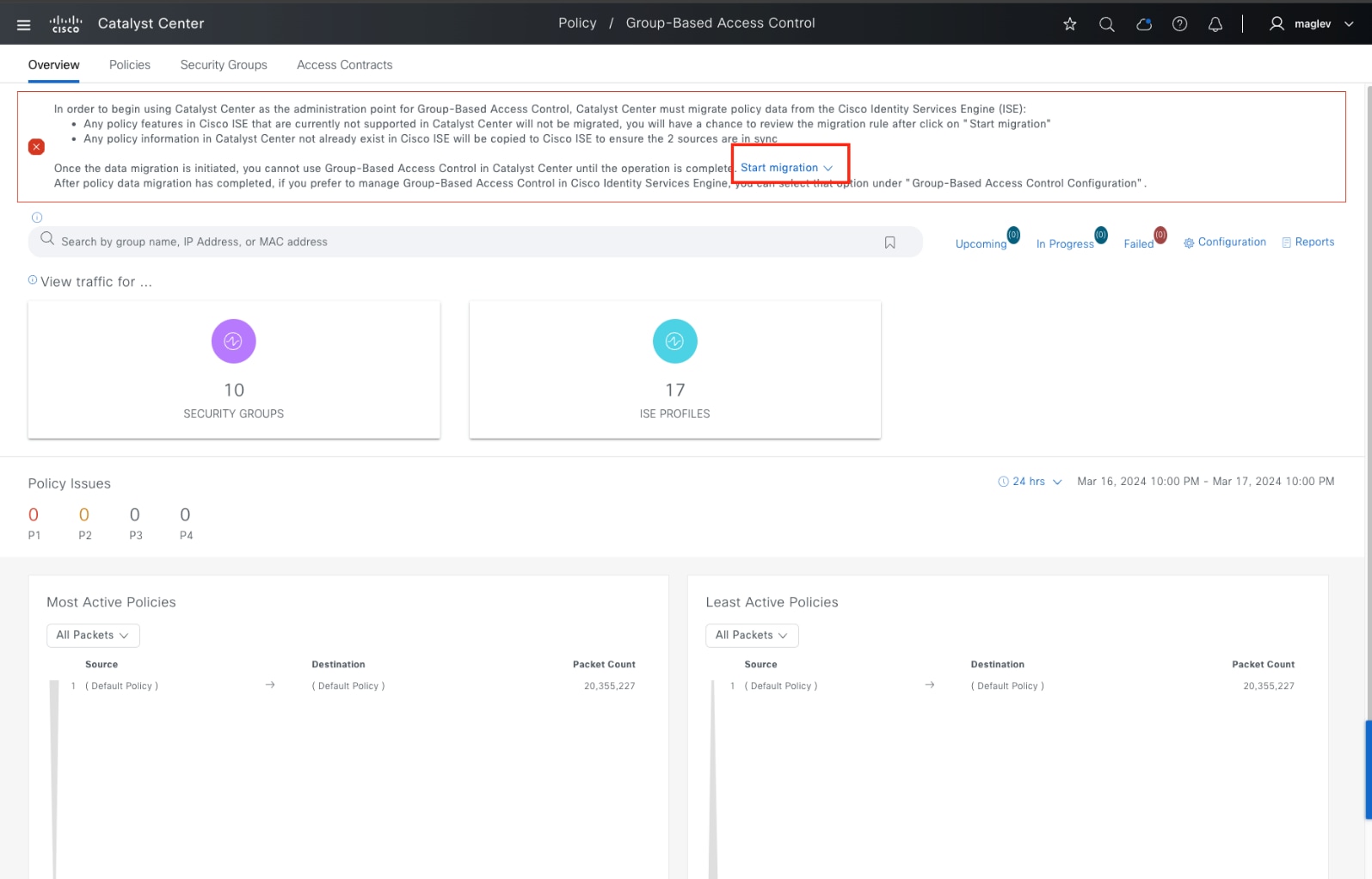

手順 2。 Catalyst Center ポリシーウィンドウでの統合

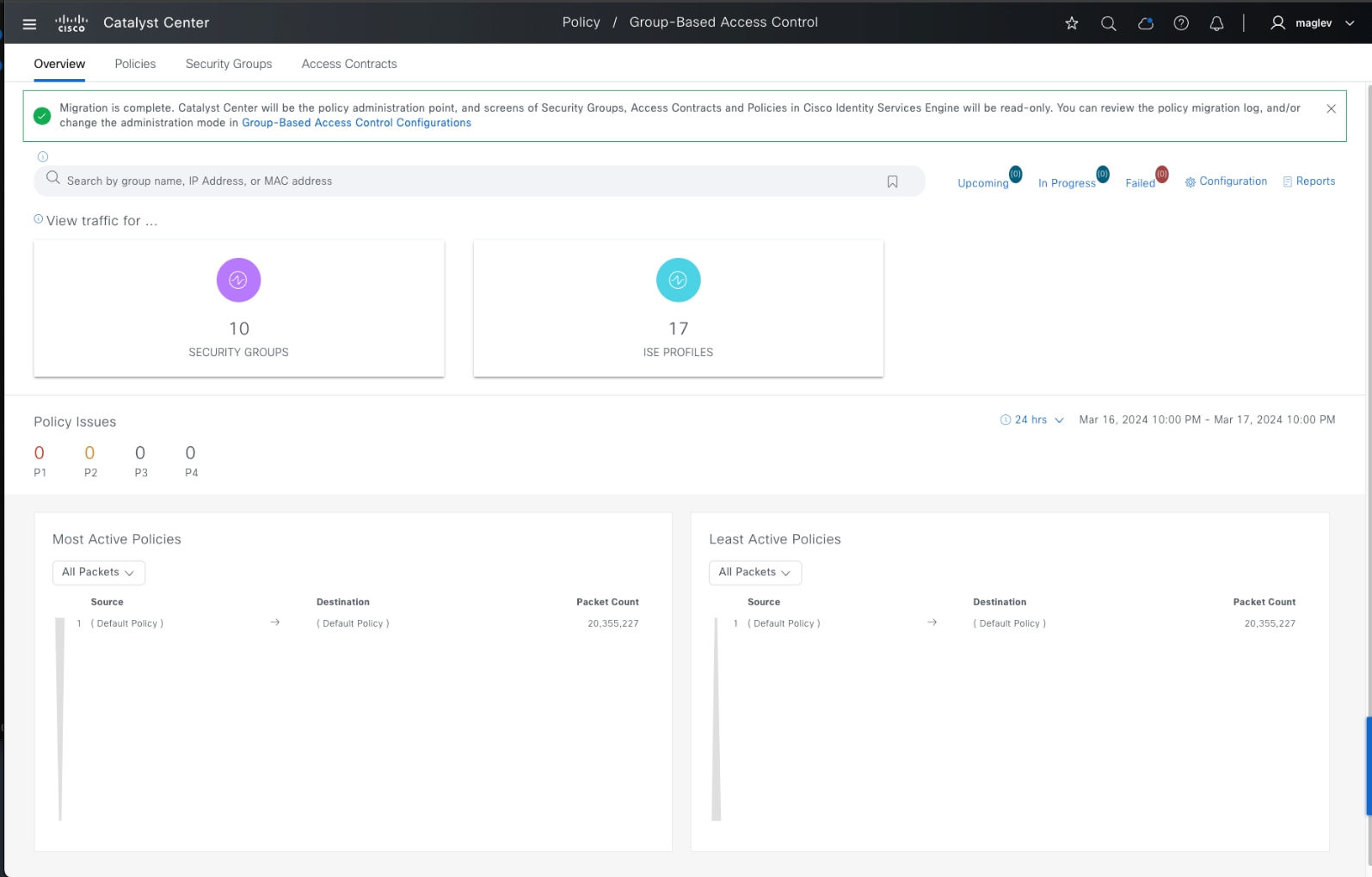

Catalyst Center を GBAC の管理者として使用するには、Catalyst Center はポリシーデータを ISE から移行する必要があります。

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Policy] > [Group-Based Access Control] の順に選択します。

ステップ 2. バナーから [Start migration] をクリックします。移行は、後でスケジュールすることも、すぐに開始することもできます。データスケールによっては最大 1 時間かかることがあります。

注:

Catalyst Center で現在サポートされていない Cisco ISE のポリシー機能は移行されません。ネットワーク管理では、[Start migration] をクリックした後に、移行ルールを確認できます。

Cisco ISE にまだ存在しない Catalyst Center のポリシー情報はすべて Cisco ISE にコピーされ、2 つのソースが確実に同期されます。

アップグレード後、同じ場所に移動します。Catalyst Center と Cisco ISE を確実に同期させるには、移行を再度行う必要があります。

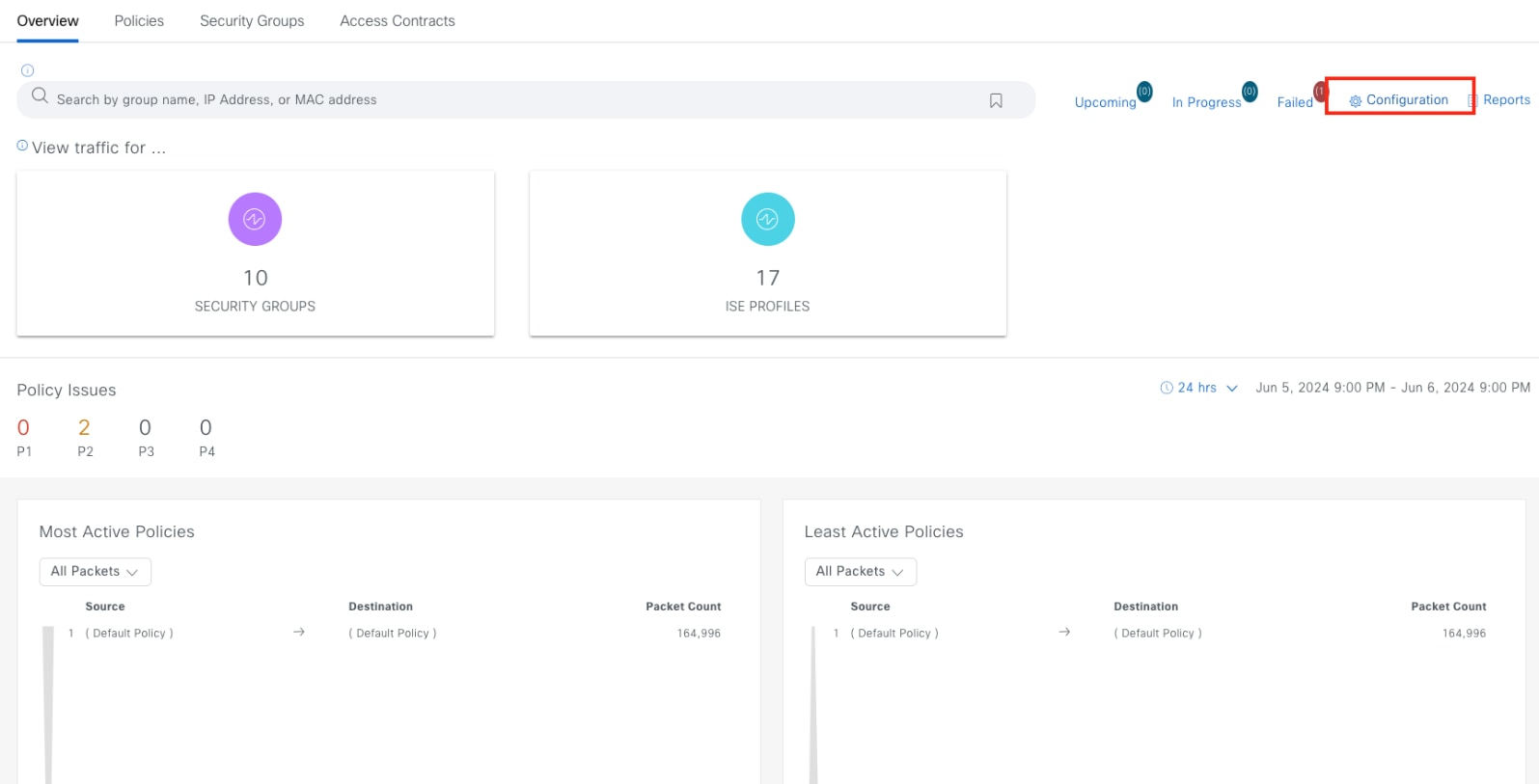

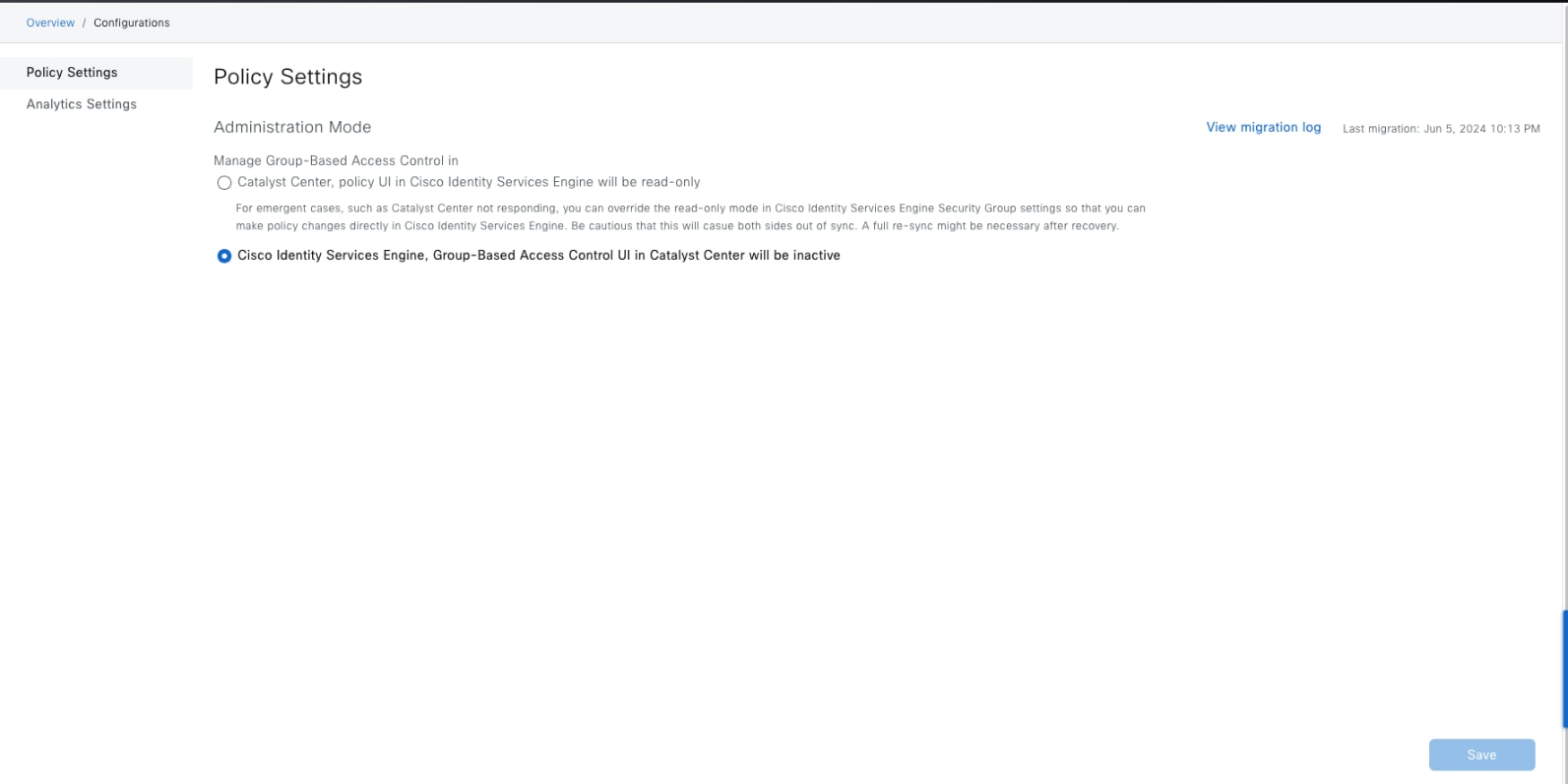

手順 3。 管理モードの変更

Catalyst Center には、管理モードを定義するオプションがあります。

Cisco ISE を管理ポイントとして優先し、Cisco ISE と Catalyst Center の間で管理ポイントを切り替える場合は、次の手順を実行します。

ステップ 1. 左上隅にあるメニューアイコンをクリックして [Policy] > [Group-Based Access Control] の順に選択し、[Overview] タブをクリックします。

ステップ 2. [Configuration] をクリックします。

ステップ 3. 管理ポイントのいずれかのオプションを選択します。

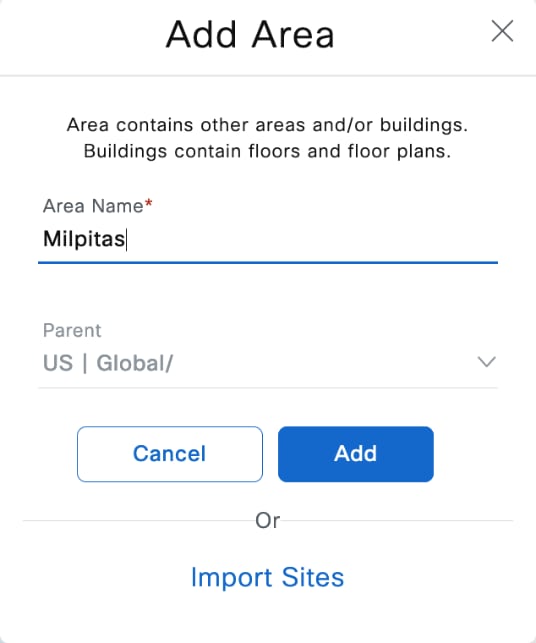

サイト階層の設定

サイト階層の設定には、展開用のネットワークサイトとそれらの階層関係の定義が含まれます。ネットワークサイトは、エリア、建物、およびフロアで構成されます。子サイトは親サイトから特定の属性を自動的に継承するため、それらの階層関係は重要です。ただし、これらの属性は、子サイト内でオーバーライドされる可能性があります。

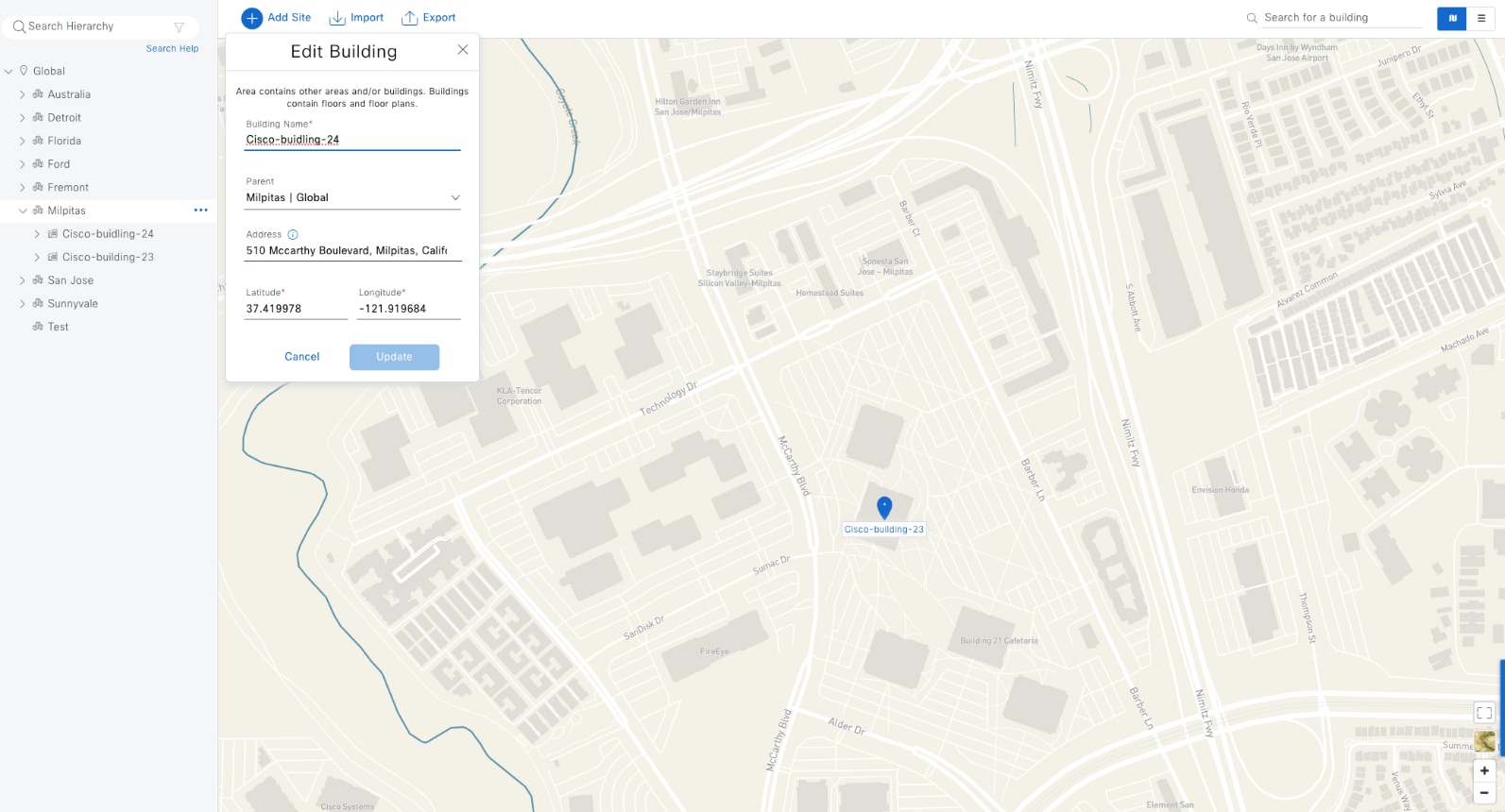

表 15 に、この設計および導入ガイドのサイト階層を示します。複数の建物(Cisco-buidling-24)、(フロア 1 とフロア 2)がある単一のエリア(Milpitas)がプロビジョニングされます。

表 15. 設計および導入ガイドのサイト階層

| 名前 |

サイトのタイプ |

親 |

その他の情報 |

| Milpitas |

Area |

Global |

|

| Building 24 |

Building |

Milpitas |

住所:510 McCarthy Boulevard、Milpitas、California、95035 |

この設計および導入ガイドのサイト階層の設定手順には、次のものが含まれます。

● エリアの作成。

● エリア内の建物の作成。

● 各建物内のフロアの作成とフロアマップのインポート(オプション)。

手順 1。 エリアの作成

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Design] > [Network Hierarchy] の順に選択します。

ステップ 2. ネットワーク階層ダッシュボードで、[Add Site] > [Add Area] の順に選択します。

手順 2。 エリア内の建物の作成

建物の追加は、[Add Site] ドロップダウンリスト、または左側のナビゲーションペインの [Global] > [Milpitas] から行います。

ステップ 1. フィールドの [Building Name] に入力します。この例では、「Cisco-building-24」と入力します。

ステップ 2. Cisco-building-24 の場合、フィールドの [Address] に入力します。

ステップ 3. [Parent] > [Milpitas] を選択します。

ステップ 4. ステップ 1 とステップ 2 を繰り返して、2 番目の建物の例を追加します。この例では、「Cisco-Building-23」と入力します。

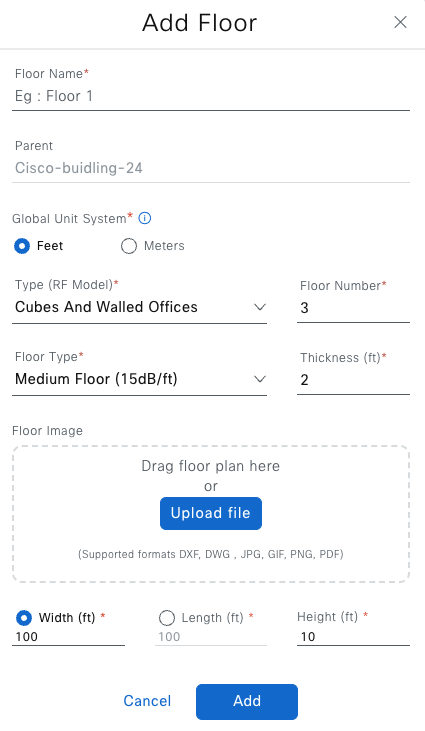

手順 3。 建物内のフロアの作成

AP の場所とワイヤレスカバレッジ(ヒートマップ)は、フロアマップから表示できます。フロアはワイヤレスプロビジョニング時に参照されます。

フロアの追加は、[Add Site] ドロップダウンリストか、左側のナビゲーションペインの [Global] > [Cisco-building-24] および [Global] > [Cisco-building-23] から行います。

ステップ 1. フィールドの [Floor Name] に [Parent](例:Cisco-building-24)の最初のフロアを入力します。

ステップ 2. (オプション)フロア画像のマップをアップロードします。

ステップ 3. ステップ 1 とステップ 2 を繰り返して、2 番目のフロアを追加します。

ネットワーク運用に必要なネットワークサービスの設定

Catalyst Center では、共通のネットワークリソースおよび設定が設計アプリケーションの [Network Settings] タブに保存されます。

設計アプリケーションで設定できる共通ネットワーク設定には、認証、許可、およびアカウンティング(AAA)サーバー、DHCP サーバー、DNS サーバー、Syslog サーバー、SNMP サーバー、NetFlow コレクタ、NTP サーバー、タイムゾーン、本日のメッセージ、テレメトリなどがあります。これらの機能のいくつかは、Catalyst Center Assurance の展開に使用されます。

デフォルトでは、[Network Settings] タブをクリックすると、新しい設定がグローバルネットワーク設定として割り当てられます。それらは階層全体に適用され、各サイト、建物、およびフロアによって継承されます。[Network Settings] では、階層内のデフォルトの選択ポイントは [Global] です。

技術的なヒント: 特定のサイトの特定のネットワーク設定およびリソースを定義できます。

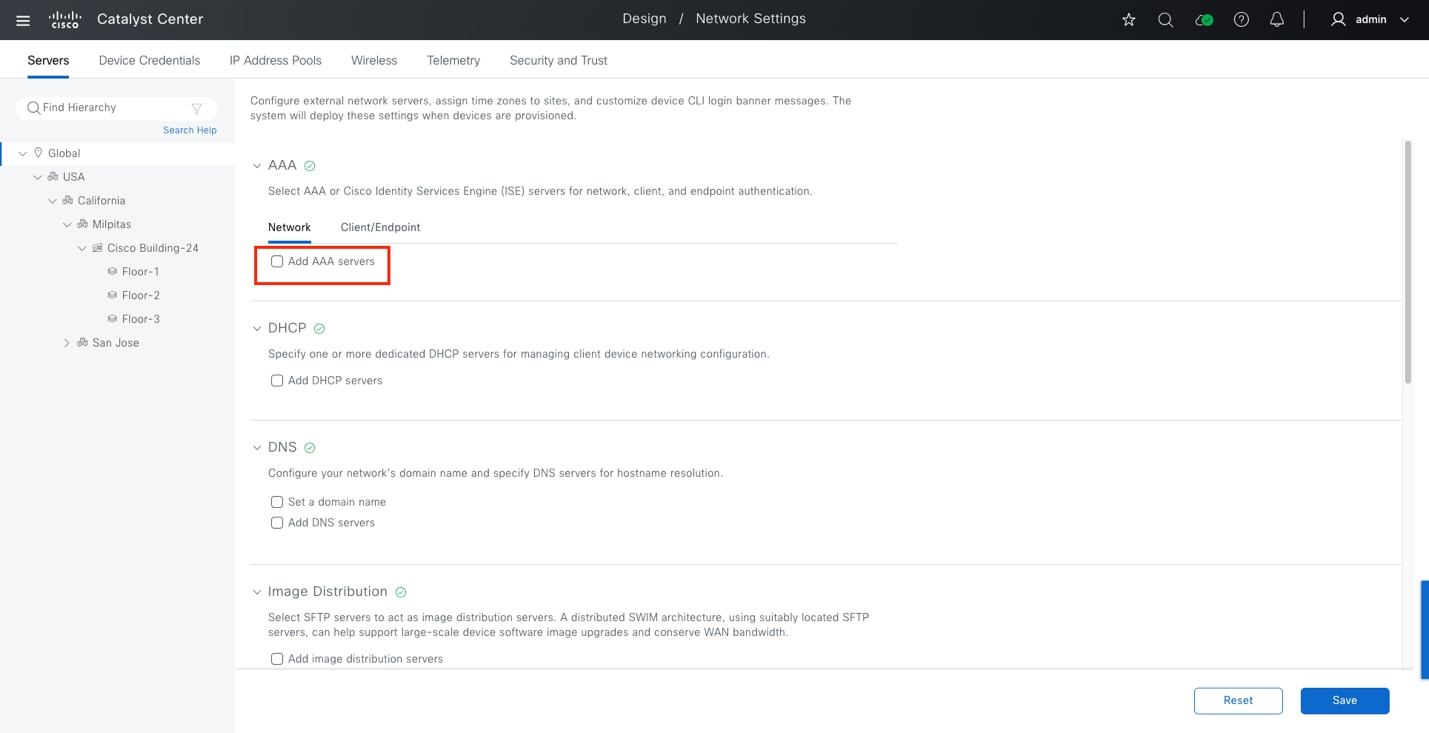

手順 1。 AAA、DHCP、DNS、NTP の設定

ステップ 1. 左上隅にあるメニューアイコンをクリックして [Design] > [Network Settings] の順に選択し、左側のナビゲーションペインで [Global] をクリックします。

ステップ 2. [AAA] セクションを見つけて、[Add AAA servers] チェックボックスをオンにします。

このガイドでは、ネットワークデバイスとクライアントの両方で、RADIUS プロトコルを使用する AAA サーバーとして Cisco ISE を使用します。

ステップ 3. 表 16 に示す必要な情報を入力します。

表 16. AAA サーバーのフィールド

| フィールド |

値 |

| Network |

Checked |

| Client/Endpoint |

Checked |

| [Network] > [Servers] |

ISE |

| [Network] > [Protocol] |

RADIUS |

| [Network] > [Network] |

10.195.221.144 |

| [Network] > [IP Address (Primary)] |

110.2.2.1 |

| [Network] > [Shared Secret] |

****** |

| [Client/Endpoint] > [Servers] |

ISE |

| [Client/Endpoint] > [Protocol] |

RADIUS |

| [Client/Endpoint] > [Network] |

10.195.221.144 |

| [Client/Endpoint] > [IP Address (Primary)] |

110.2.2.1 |

| [Client/Endpoint] > [Shared Secret] |

****** |

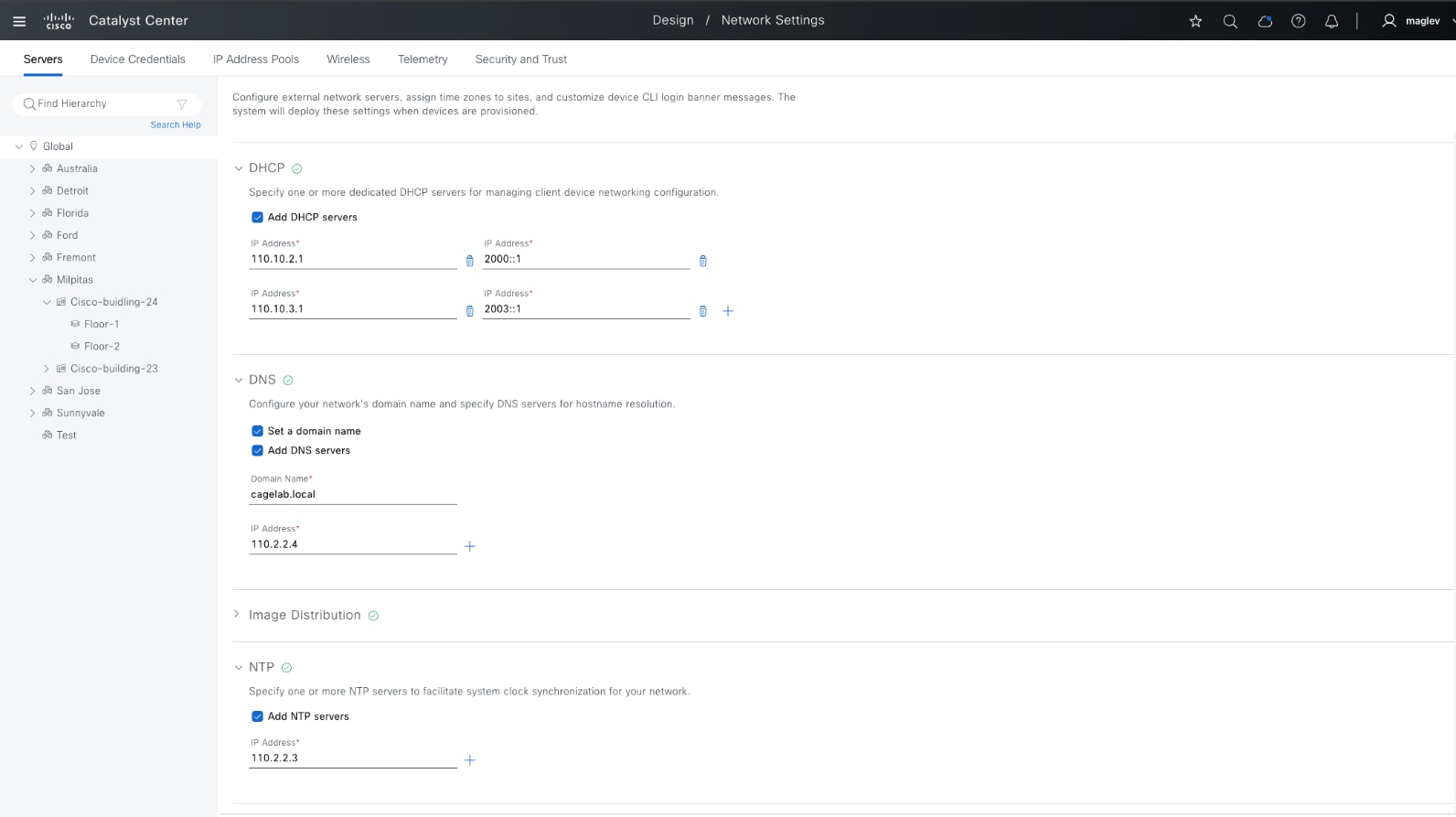

ステップ 4. [DHCP Server] セクションを見つけて、必要な情報を入力します。

Catalyst Center は IPV4 と IPV6 の両方の DHCP サーバーをサポートしており、複数の DHCP サーバーを追加できます。

| フィールド |

値 |

| DHCP server |

110.10.2.1, 2000::1 |

| 110.10.3.1, 2003::1 |

ステップ 5. [DNS Server] セクションを見つけて、必要な情報を入力します。

表 17. DNS Server

| フィールド |

値 |

| Domain Name |

cagelab.local |

| Primary |

110.2.2.4 |

ステップ 6. [NTP Servers] セクションを見つけて、必要な情報を入力します。

復元力と精度を得るために複数の NTP サーバーを追加できます。ネットワーク内の時刻同期は、ロギング機能や、SSH などのセキュアな接続に不可欠です。

表 18. NTP サーバーのフィールド

| フィールド |

値 |

| IP Address |

110.2.2.3 |

ステップ 7. [Time Zone] セクションを見つけて、必要な情報を入力します。

表 19. タイムゾーンのフィールド

| フィールド |

値 |

| Time Zone |

GMT |

ステップ 8. すべてのセクションに入力したら、[Save] をクリックしてネットワークサービスへの変更を保存します。

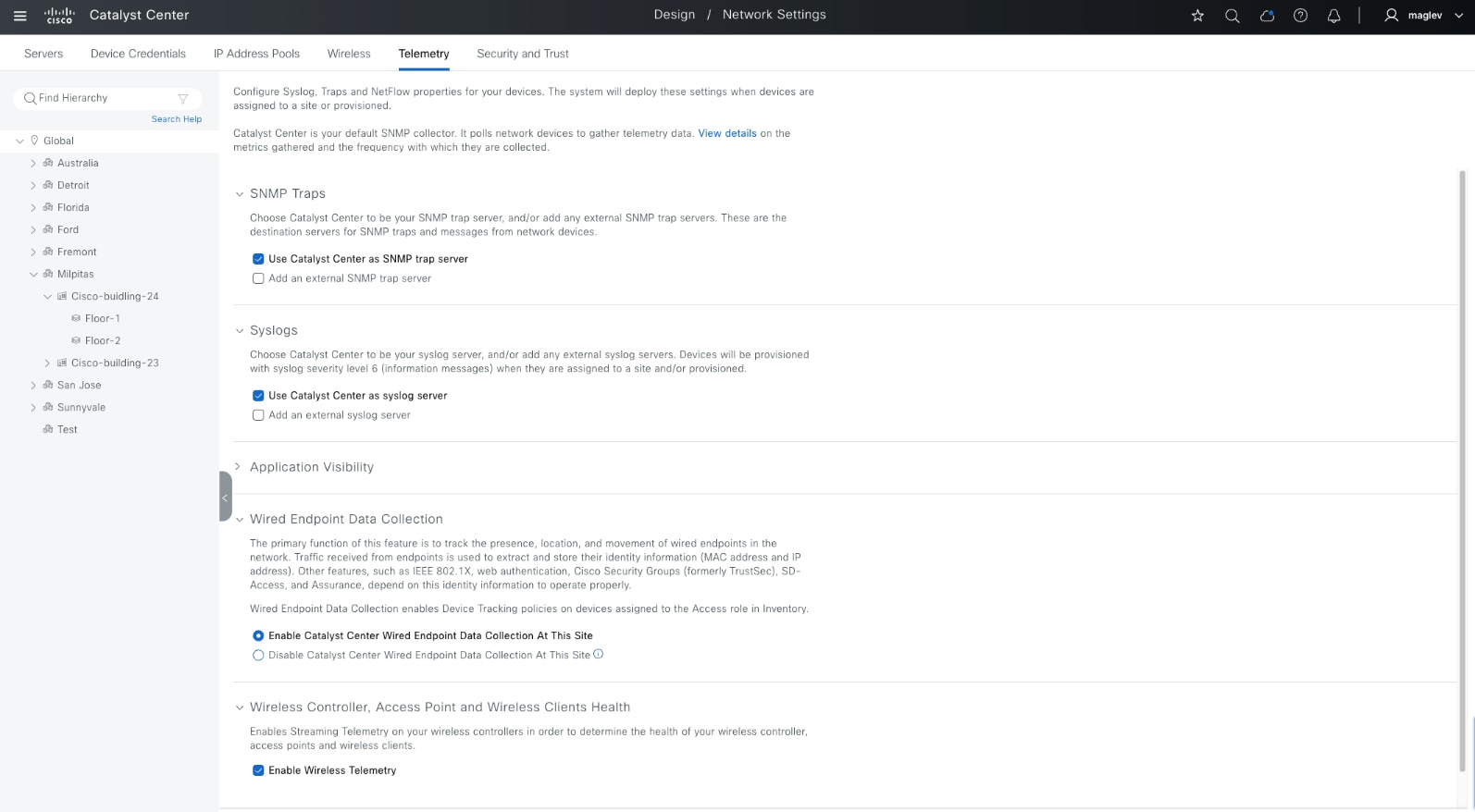

手順 2。 テレメトリ、SNMP、Syslog の設定

Catalyst Center は SNMP および Syslog サーバーとして設定でき、外部 SNMP および Syslog サーバーもサポートされています。Catalyst Center が SNMP および Syslog サーバーとして設定されている場合、SNMP トラップと Syslog は Catalyst Center アシュアランス アプリケーションによって処理され、アシュアランス ダッシュボードでレポートされます。

[Wired Endpoint Data Collection] オプションは、ネットワーク内の有線エンドポイントのプレゼンス、場所、移動を追跡します。エンドポイントから受信したトラフィックは、アイデンティティ情報(MAC アドレスと IP アドレス)を抽出して保存するために使用されます。これは、ファブリックサイトに必須です。設定は、アクセスロールを持つすべてのデバイスにプッシュされます。

[Wireless Controller, Access Point and Wireless Clients Health] オプションは、ワイヤレスコントローラのストリーミングテレメトリを有効にして、ワイヤレスコントローラ、AP、ワイヤレスクライアントの正常性を決定します。

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Design] > [Network Settings] の順に選択します。

ステップ 2. [Telemetry] タブをクリックします。

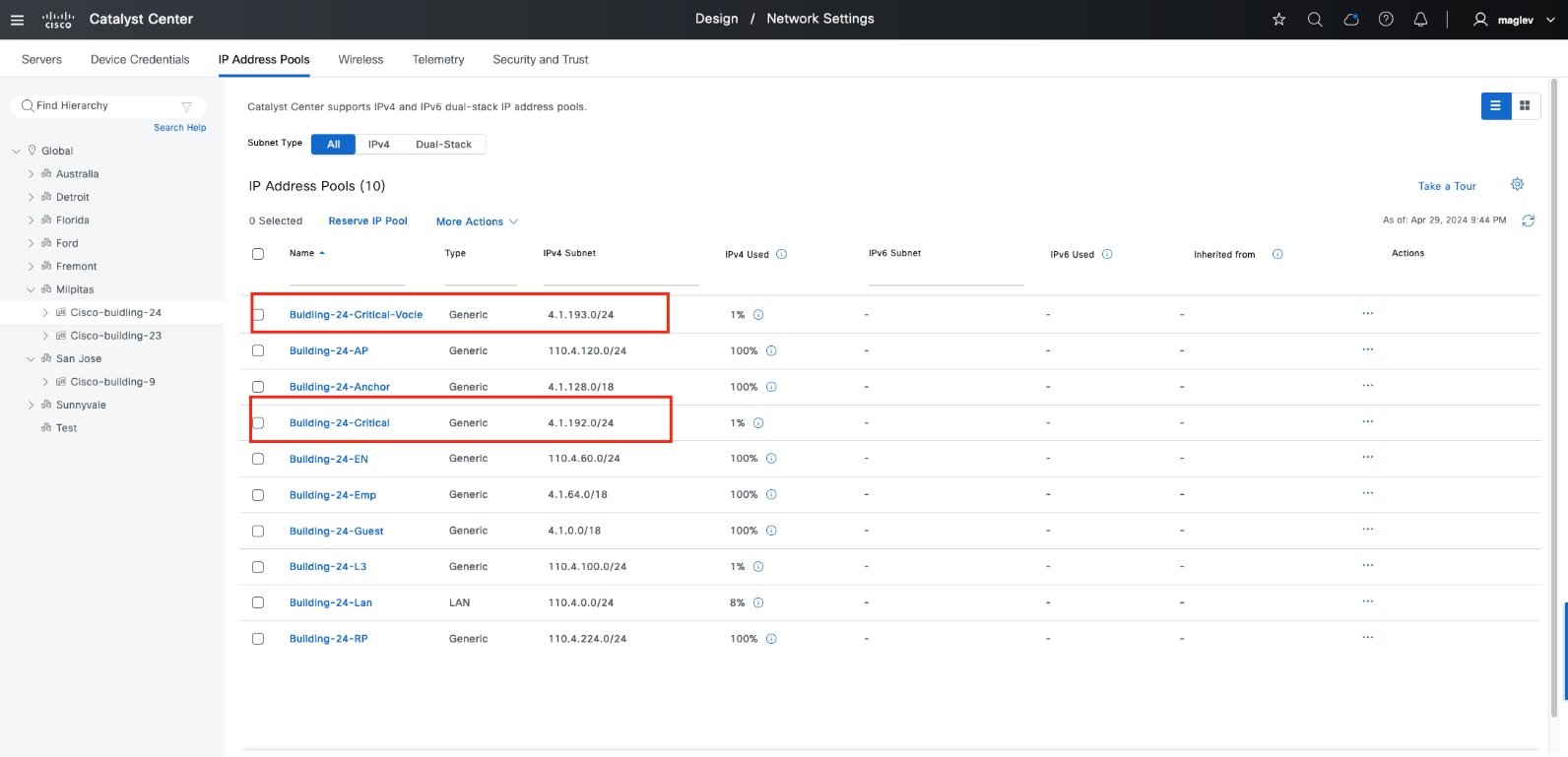

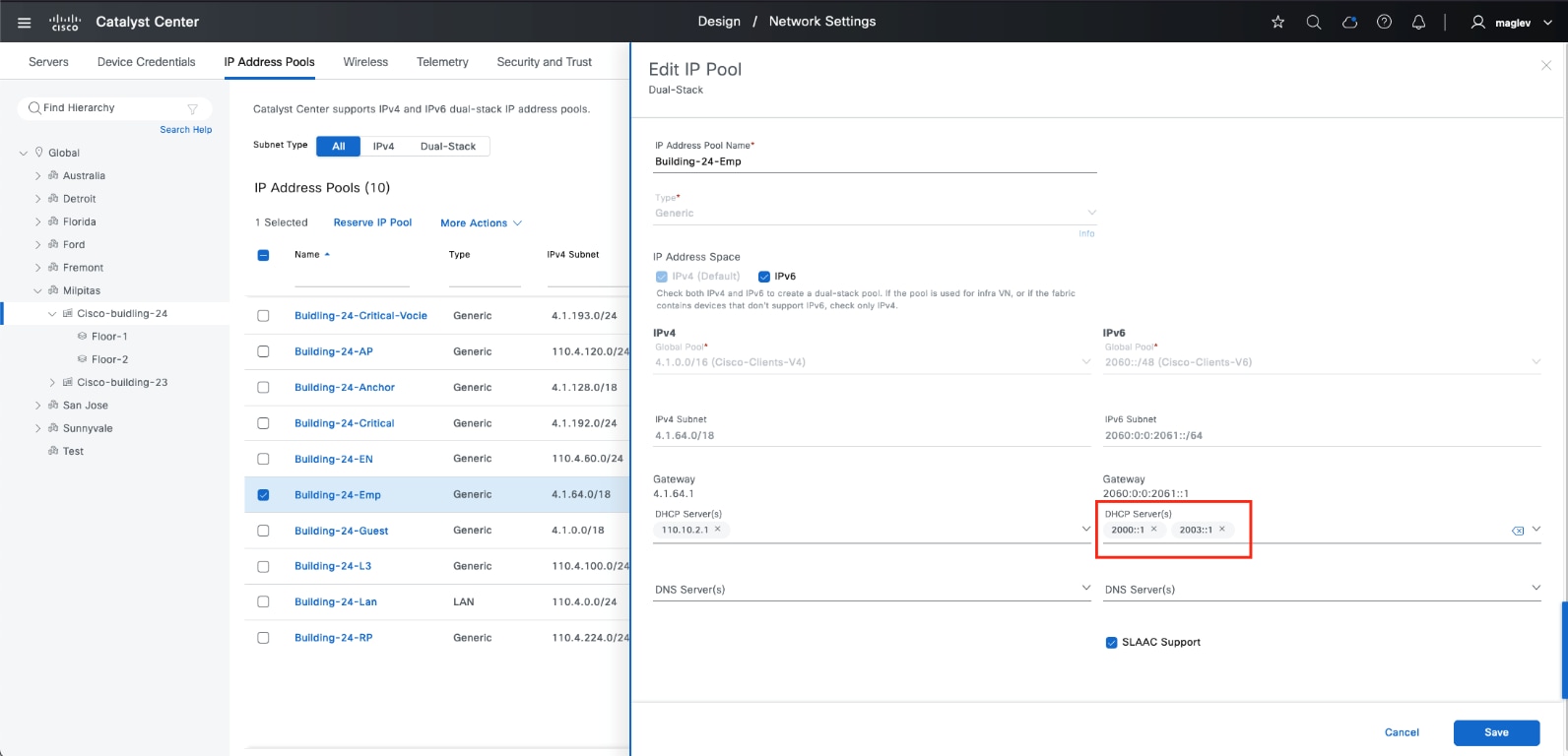

IP プールの設定

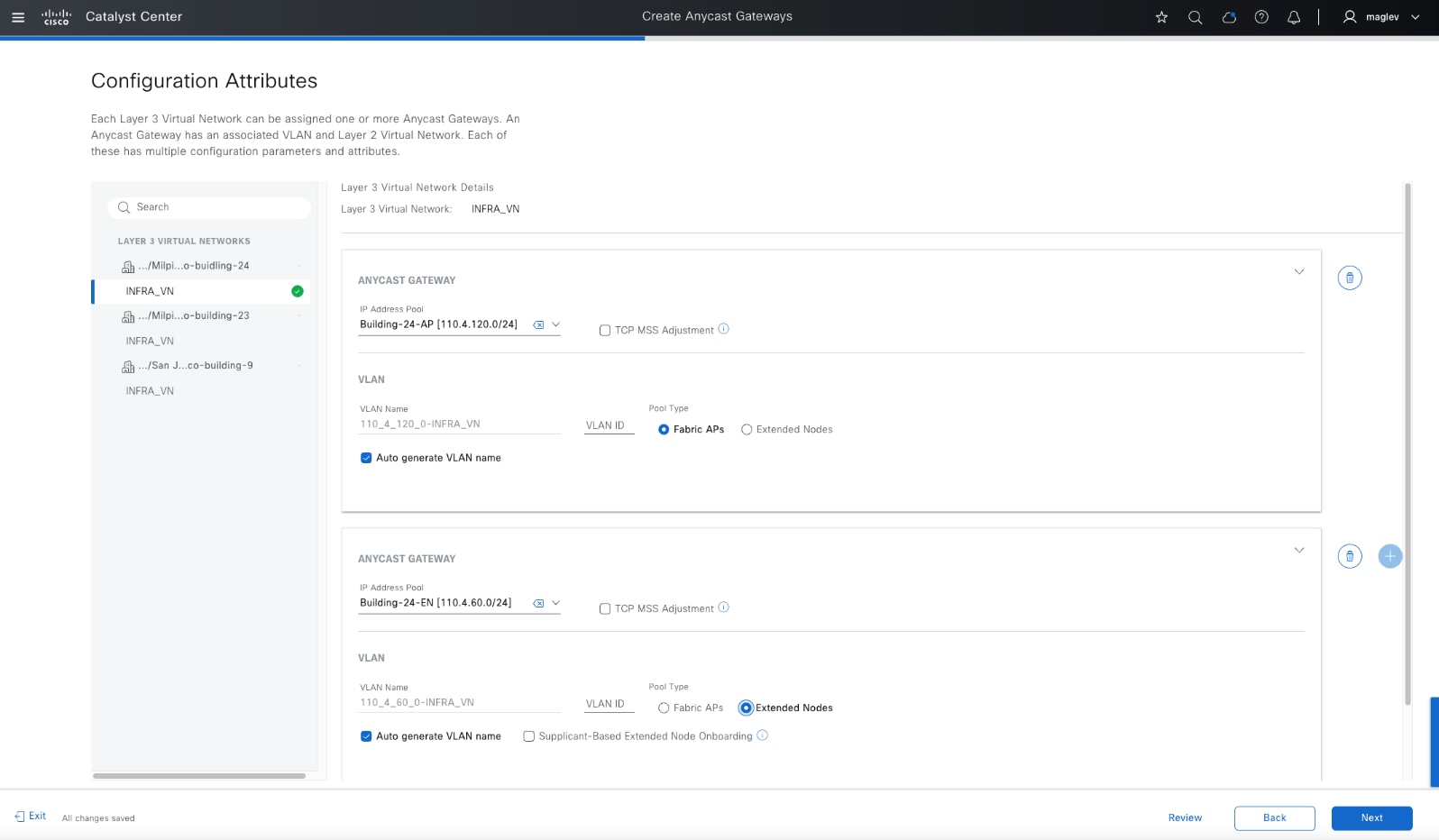

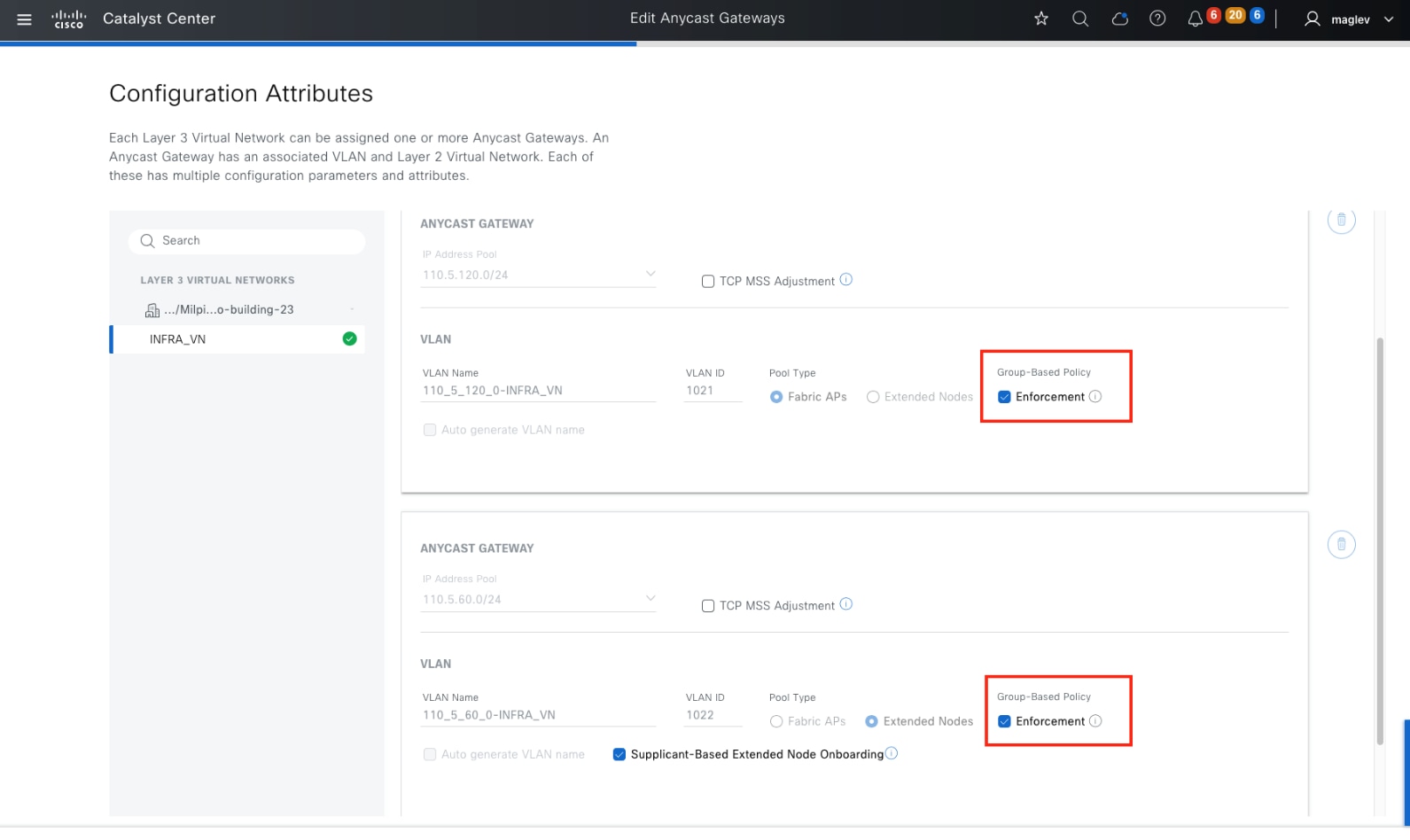

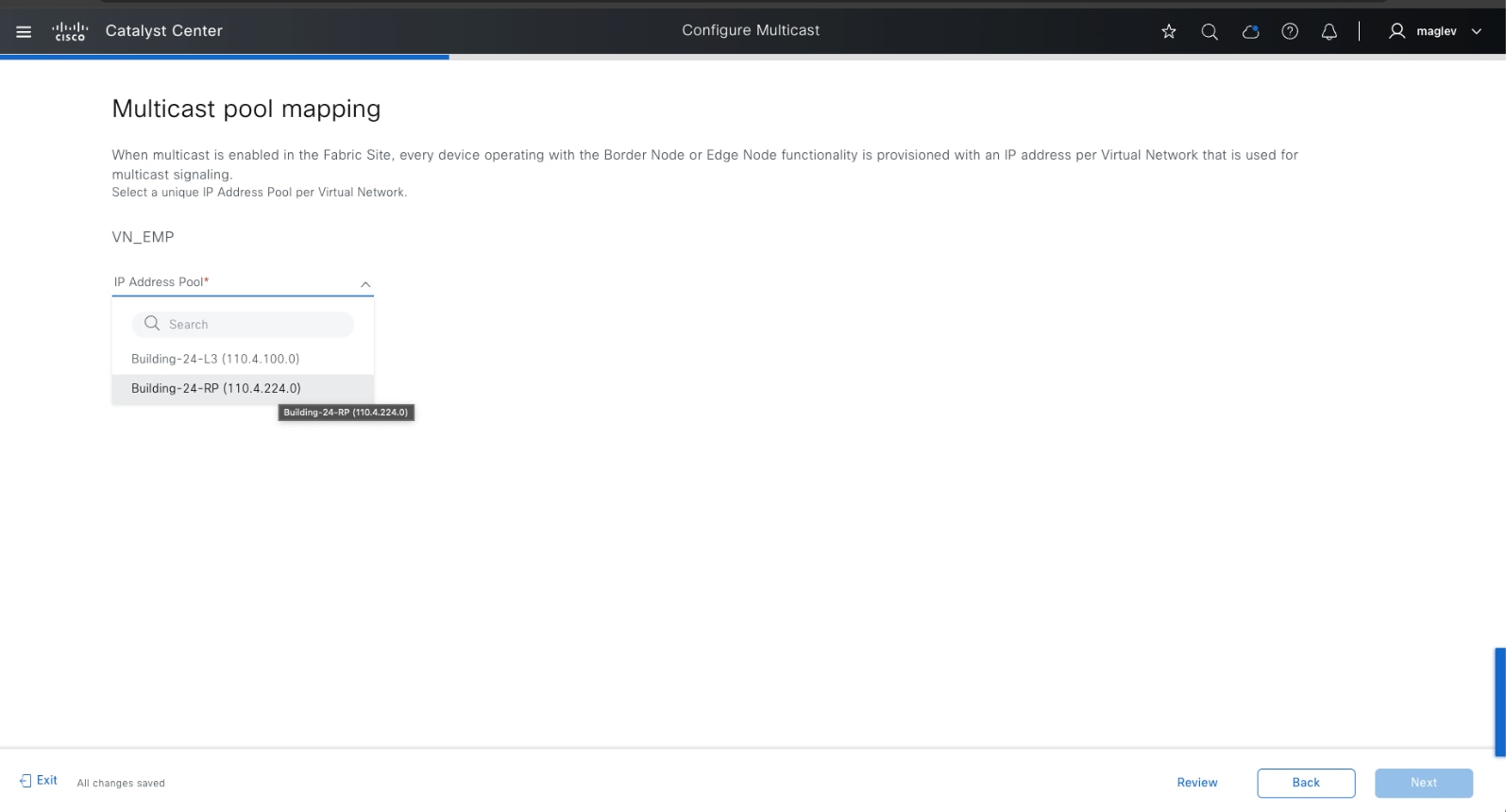

Catalyst Center IPAM(IP アドレス管理)ツールを使用して、IP アドレスプールを作成および予約します。SD アクセスネットワークの IP アドレスプールは、有線クライアント、ワイヤレスクライアント、AP、拡張ノードなどのエンドポイントに IP アドレスを割り当てるために使用されます。さらに、Catalyst Center では、LAN 自動化やボーダー自動化レイヤ 3 ハンドオフ、マルチキャスト RP の設定などに IP プールを使用します。

IP アドレスプールはグローバルレベルで定義され、ファブリックオプションが有効になっているエリア、建物、またはフロアレベルで予約されます。

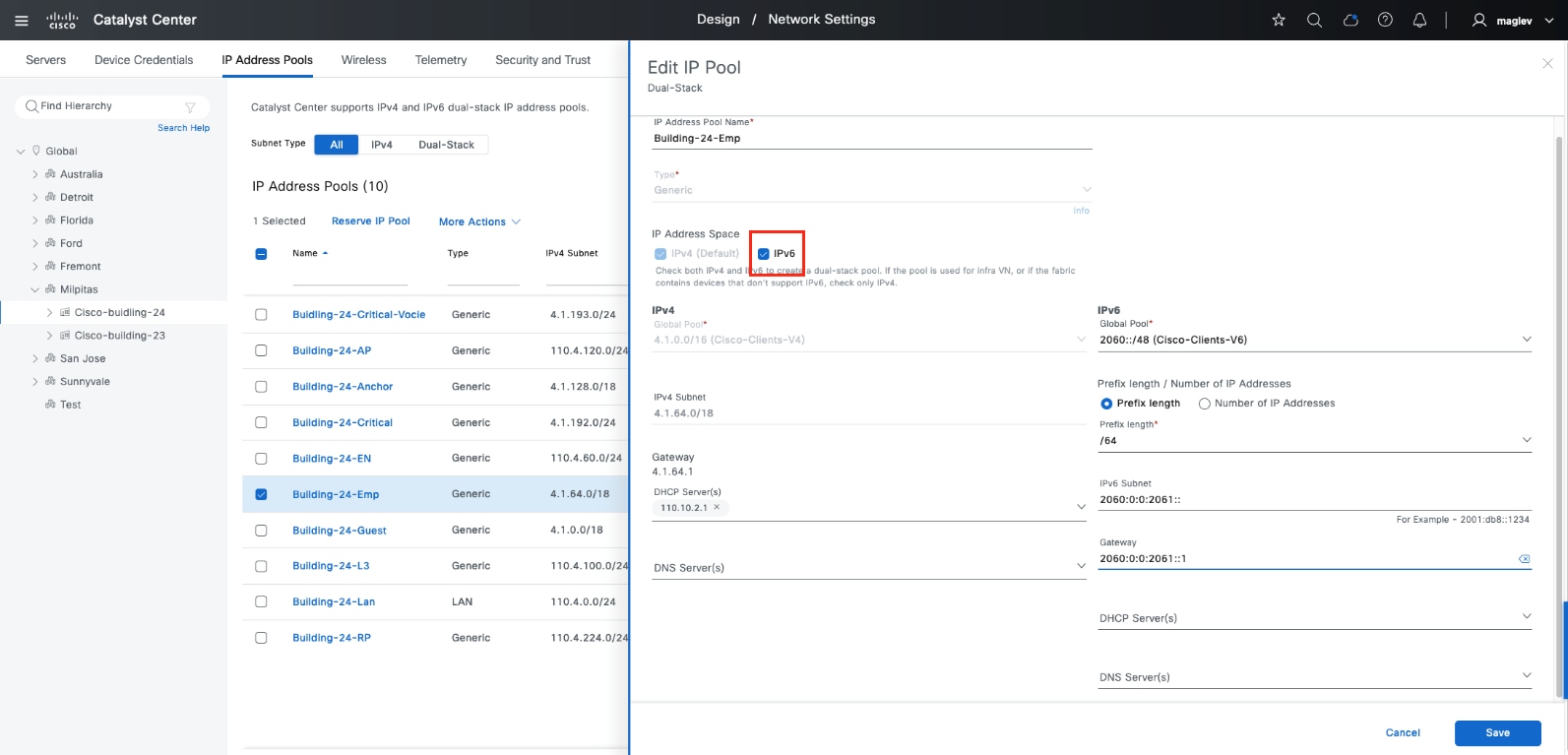

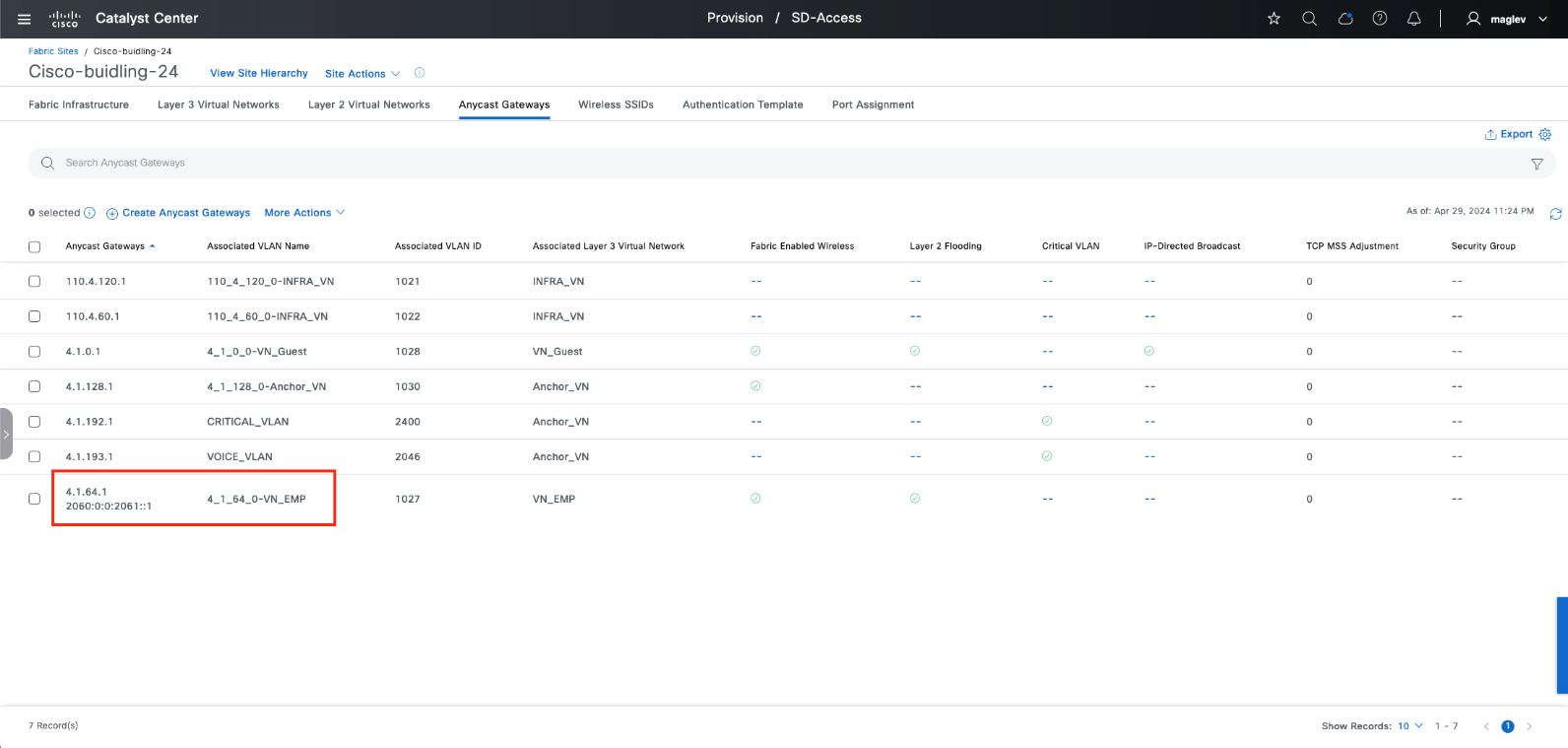

Catalyst Center は、グローバルレベルでの IPv4 および IPv6 プールの追加をサポートしていますが、サイトレベルで予約する場合は、IPv4 または IPv4 および IPv6 デュアルスタックプールのみをサポートしています。純粋な IPv6 プールはサポートされていません。

注: デュアルスタックプールは、LAN 自動化、AP、および拡張ノードのオンボーディングではサポートされていません。

このセクションの手順では、Cisco-building-24 の LAN 自動化、クライアント、AP、拡張ノード、レイヤ 3 ハンドオフ、およびマルチキャスト用に IP プールを追加および予約します。

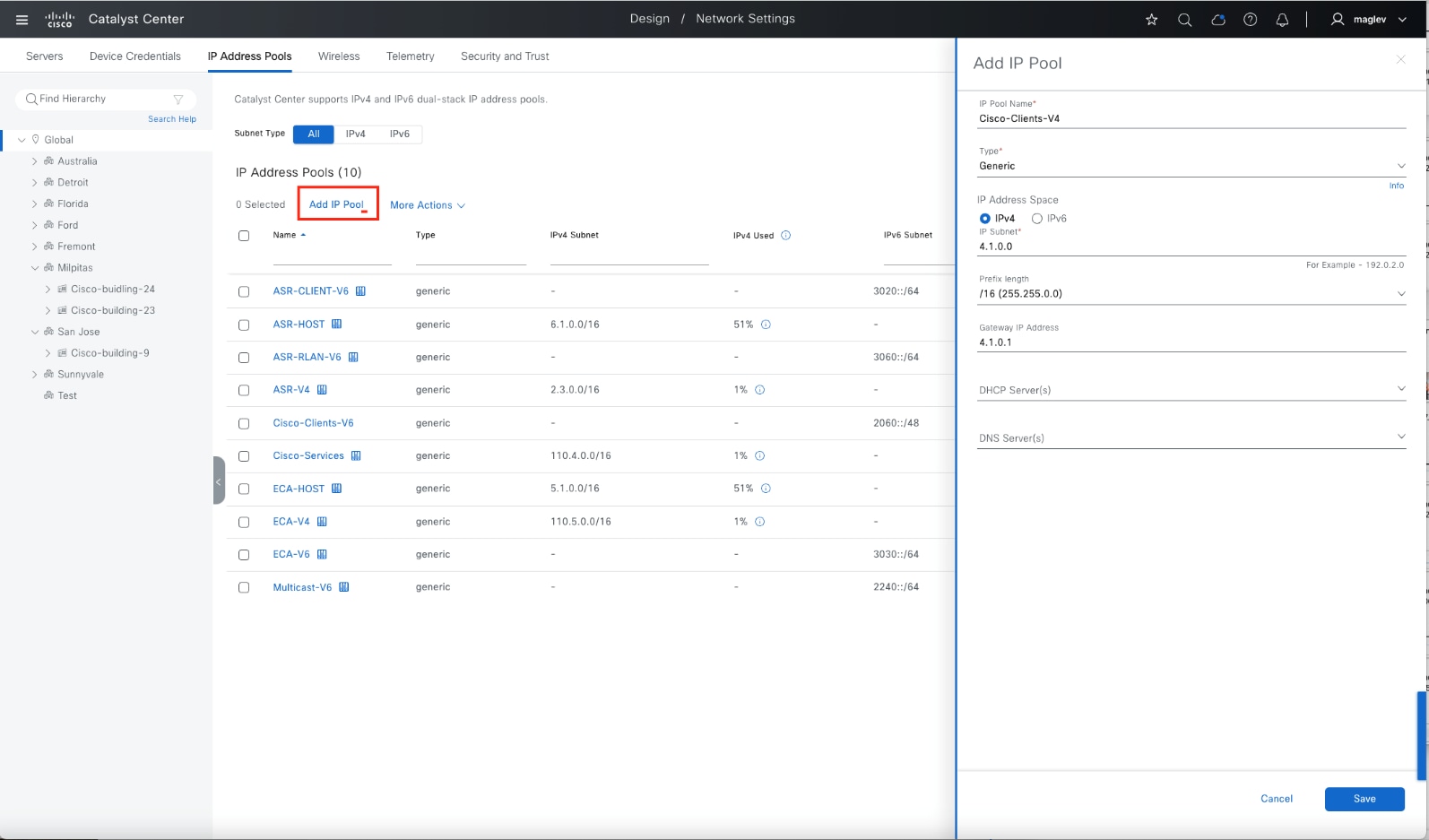

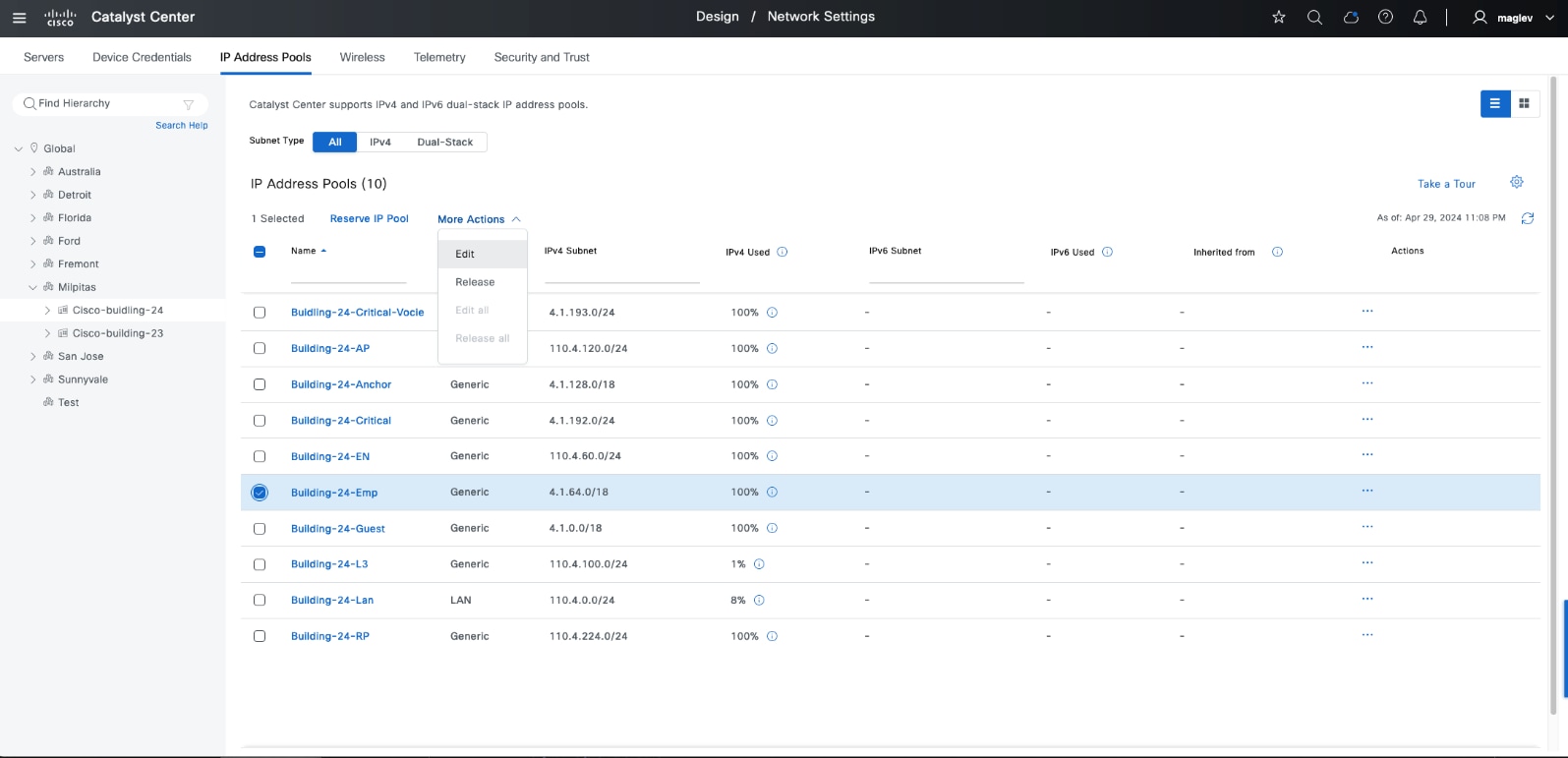

手順 1。 グローバルレベルでの IP プールの追加

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Design] > [Network Settings] の順に選択します。

ステップ 2. [IP Address Pools] タブをクリックして、左側のナビゲーションウィンドウで [Global] をクリックします。

ステップ 3. [Add IP Pool] をクリックします。

ステップ 4. 右側のスライドインペインで [IPv4] をクリックし、必要なフィールド情報を入力して、[Save] をクリックします。

ステップ 5. [Add IP Pool] をクリックします。

ステップ 6. 右側のスライドインペインで [IPv6] をクリックし、必要なフィールド情報を入力して、[Save] をクリックします。

| グローバルプール |

IP サブネット |

ゲートウェイ |

| Cisco-Clients-V4 |

4.1.0.0/16 |

4.1.0.1 |

| Cisco-Clients-V6 |

2060: :/48 |

2060::1 |

| Cisco-Services |

110.4.0.0/16 |

110.4.0.1 |

注: DHCP サーバーと DNS サーバーはオプションであり、サイトレベルで設定できます。

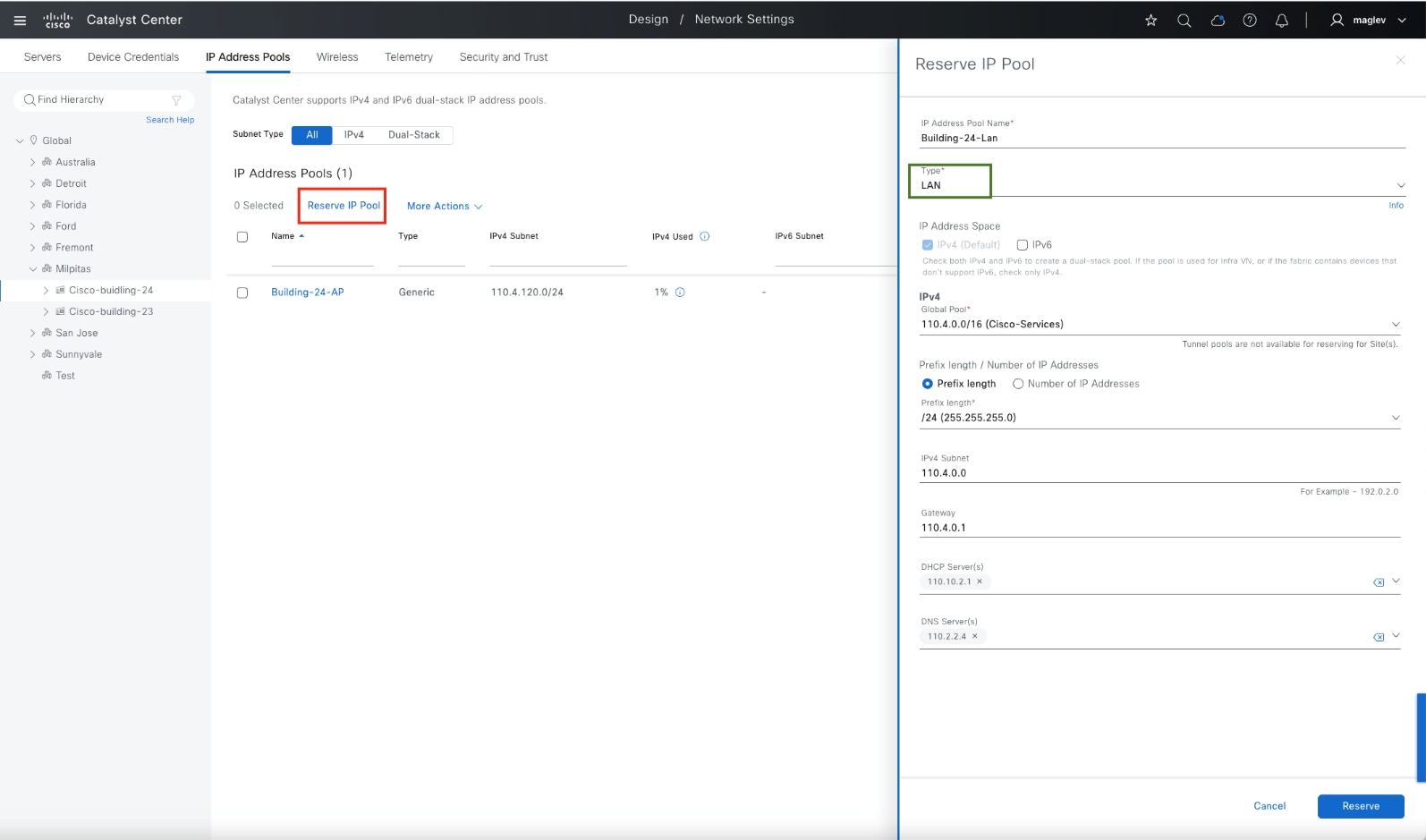

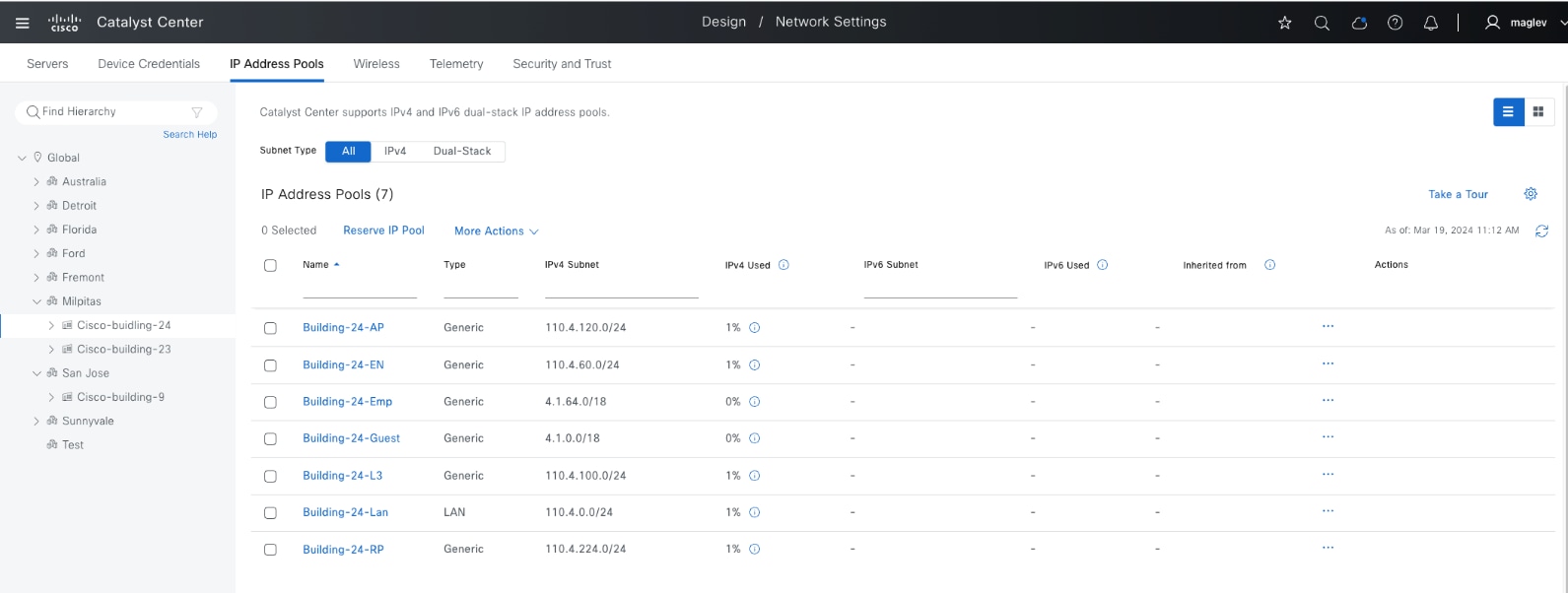

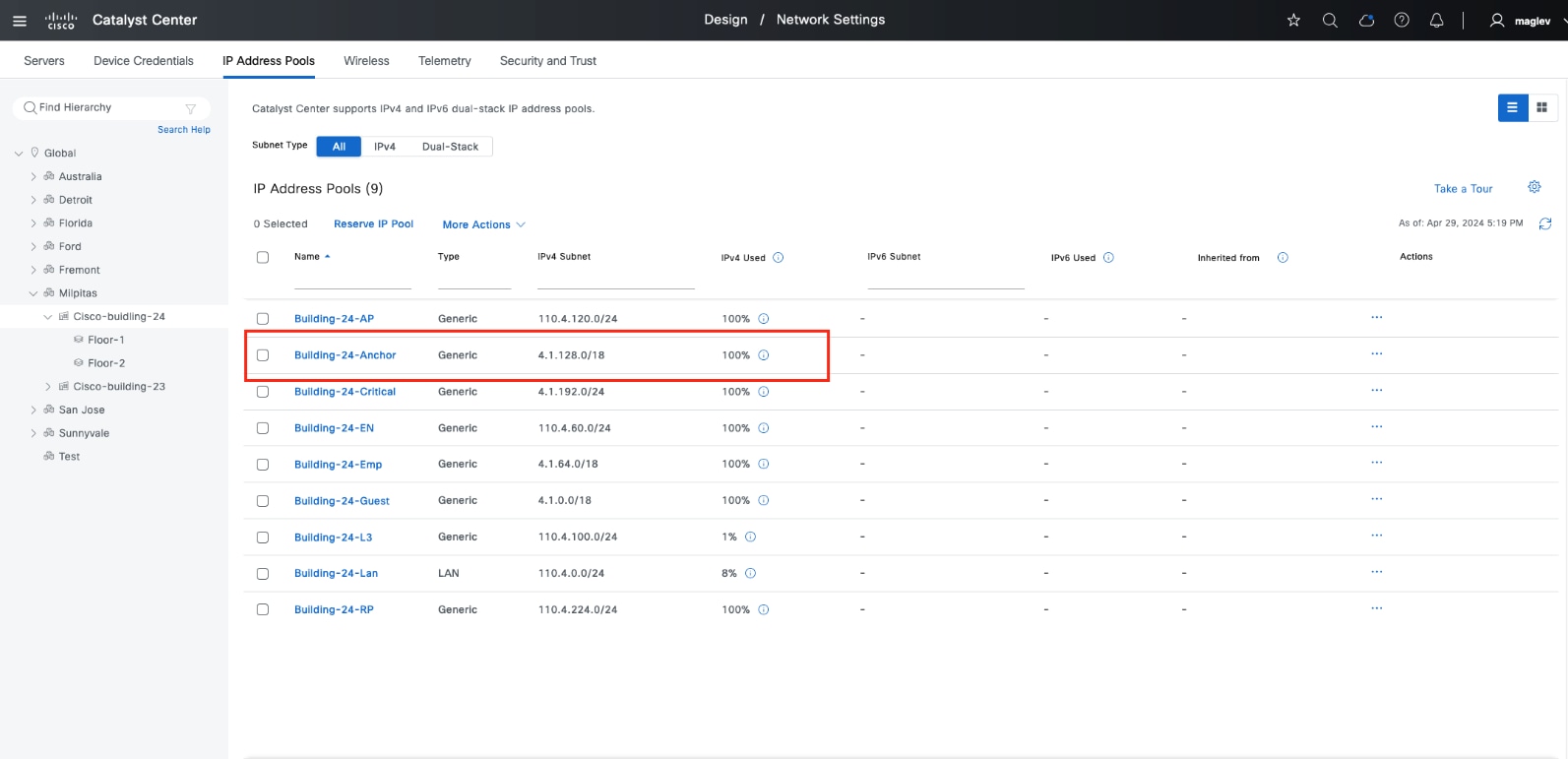

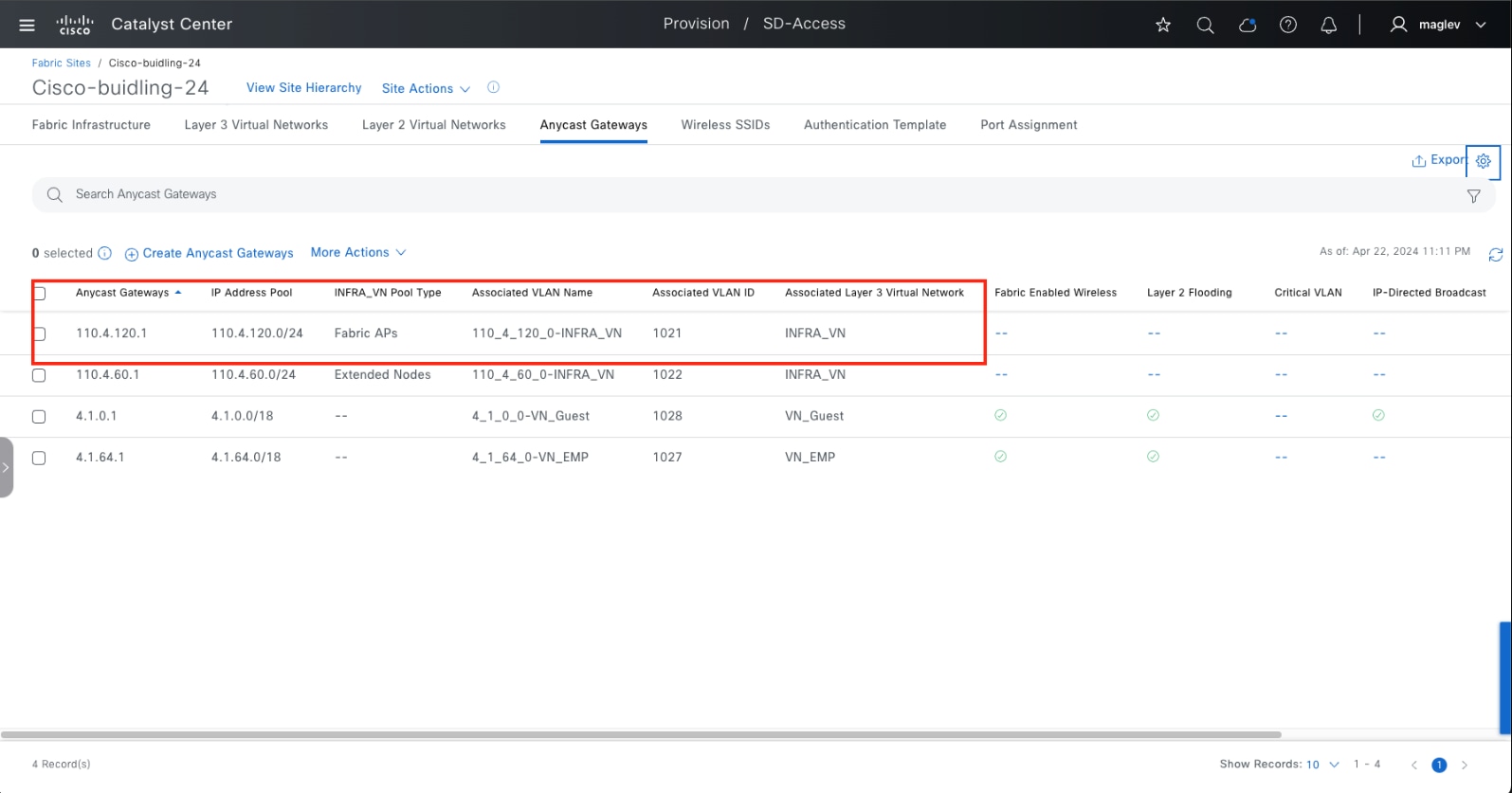

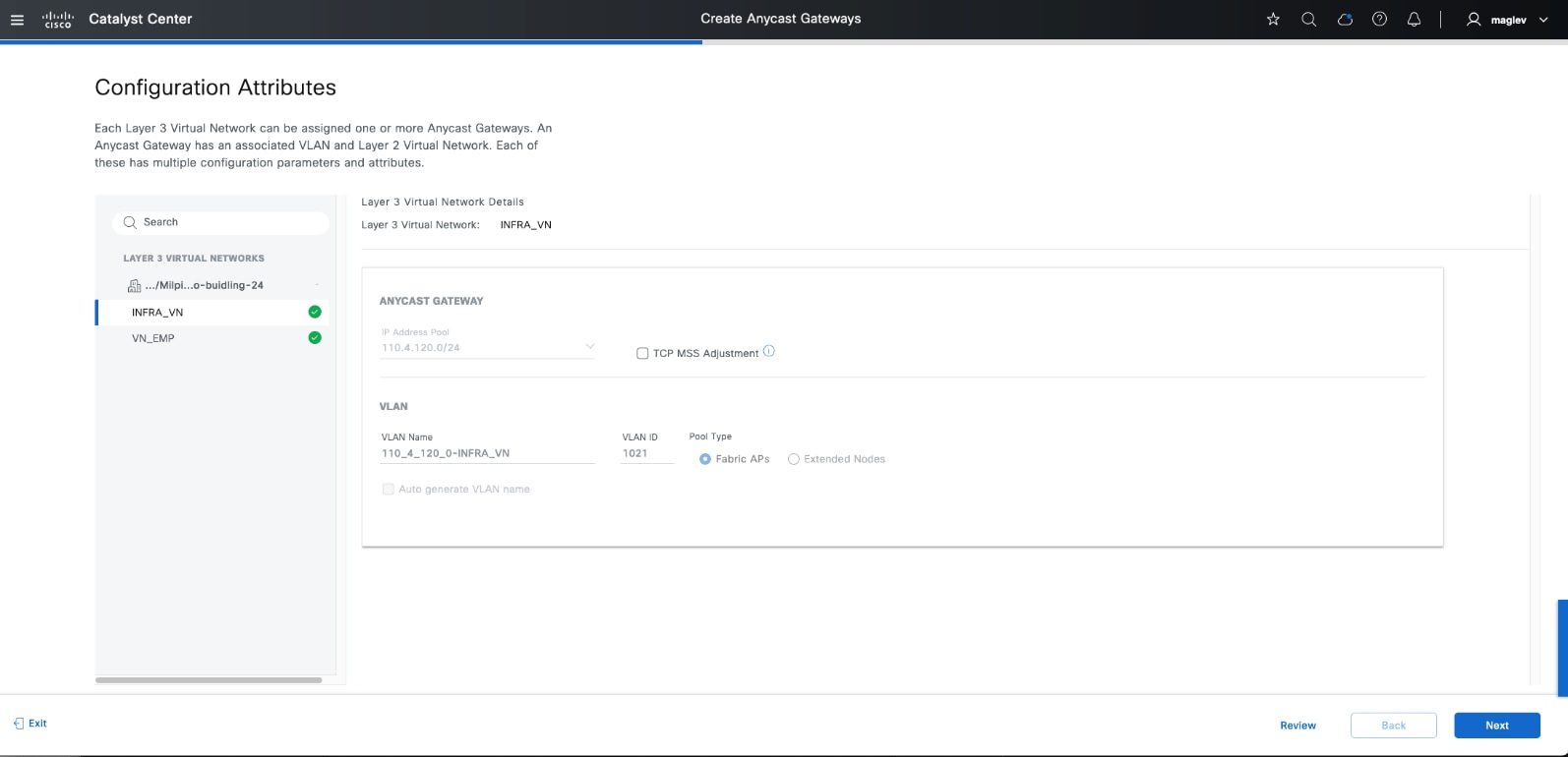

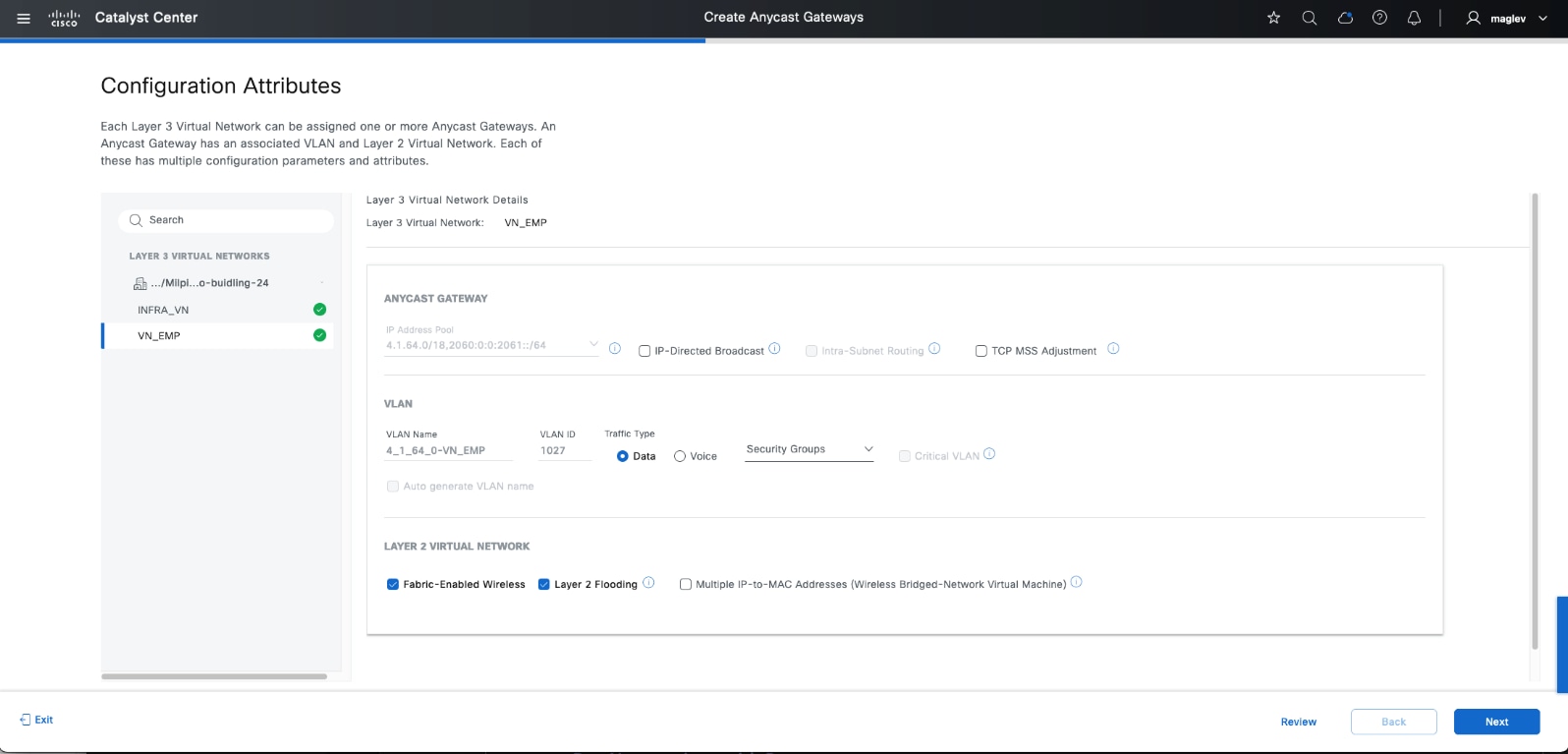

手順 2。 ファブリックサイト用 IP プールの予約

ファブリックサイト Cisco-building-24 は、次の計画済み IP アドレスプールを使用します。

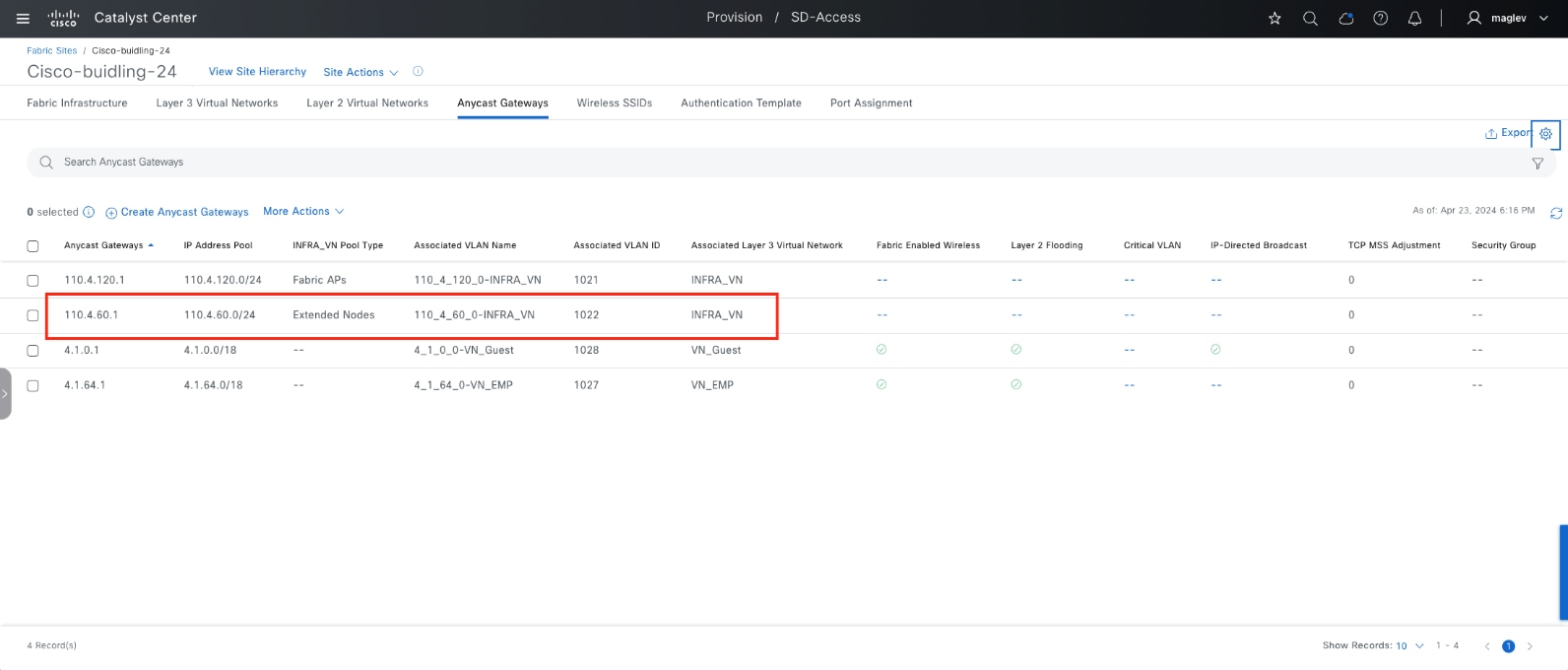

| 使用するプール |

名前 |

IP サブネット |

ゲートウェイ |

DHCP |

DNS |

| アクセスポイント |

Building-24-AP |

110.4.120.0/24 |

110.4.120.1 |

110.10.2.1 |

110.2.2.4 |

| 拡張ノード |

Building-24-EN |

110.4.60.0/24 |

110.4.60.1 |

110.10.2.1 |

110.2.2.4 |

| クライアントプール -1 |

Building-24-Emp |

4.1.64.0/18 |

4.1.64.1 |

110.10.2.1 |

110.2.2.4 |

| クライアントプール -2 |

Building-24-Guest |

4.1.0.0/18 |

4.1.0.1 |

110.10.2.1 |

110.2.2.4 |

| LAN の自動化 |

Building-24-Lan |

110.4.0.0/24 |

110.4.0.1 |

110.10.2.1 |

110.2.2.4 |

| L3 ハンドオフ |

Building-24-L3 |

110.4.100.0/24 |

110.4.100.1 |

|

|

| マルチキャスト |

Building-24-RP |

110.4.224.0/24 |

110.4.224.1 |

|

|

注: 複数の DHCP と DNS を 1 つのプールに設定できます。レイヤ 3 ハンドオフおよびマルチキャストでの IP アドレスの割り当ては、Catalyst Center によって行われます。DHCP と DNS は必要ありません。

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Design] > [Network Settings] の順に選択します。

ステップ 2. [IP Address Pools] タブをクリックします。

ステップ 3. 左側のナビゲーションウィンドウで、[Milpitas] > [Cisco-building-24] を選択します。

ステップ 4. [Reserve IP Pool] をクリックします。

ステップ 5. 右側の [Reserve IP Pool] スライドインペインで、表の情報を使用してフィールドに入力します。

LAN の自動化プールを使用する場合は、[Type] フィールドで [LAN] を選択します。その他のすべてのプールの場合は、[Type] フィールドで [Generic] を選択します。

ステップ 6. テーブルにリストされているすべてのプールを予約します。

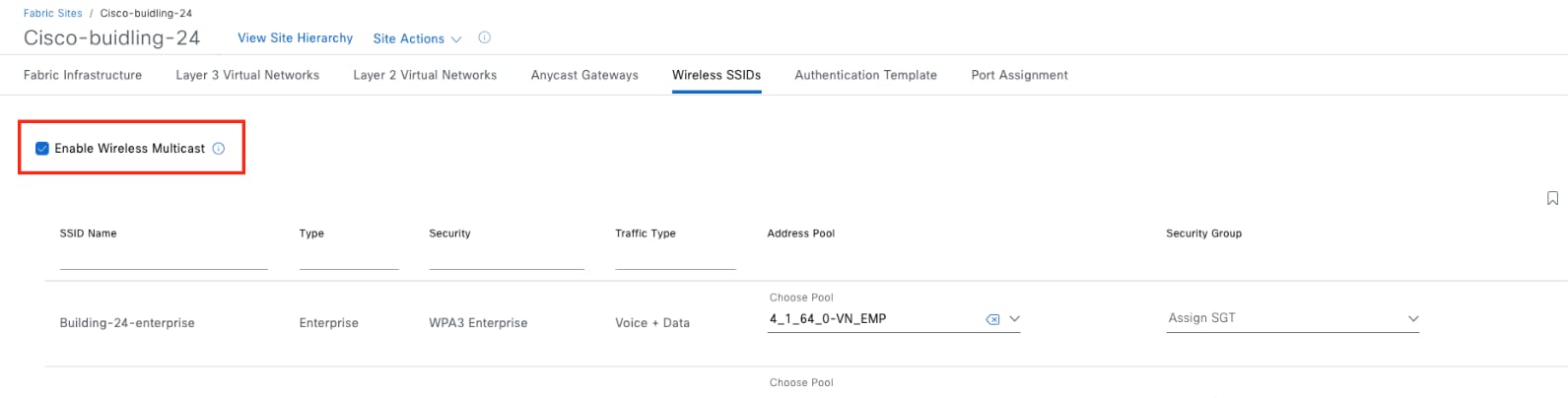

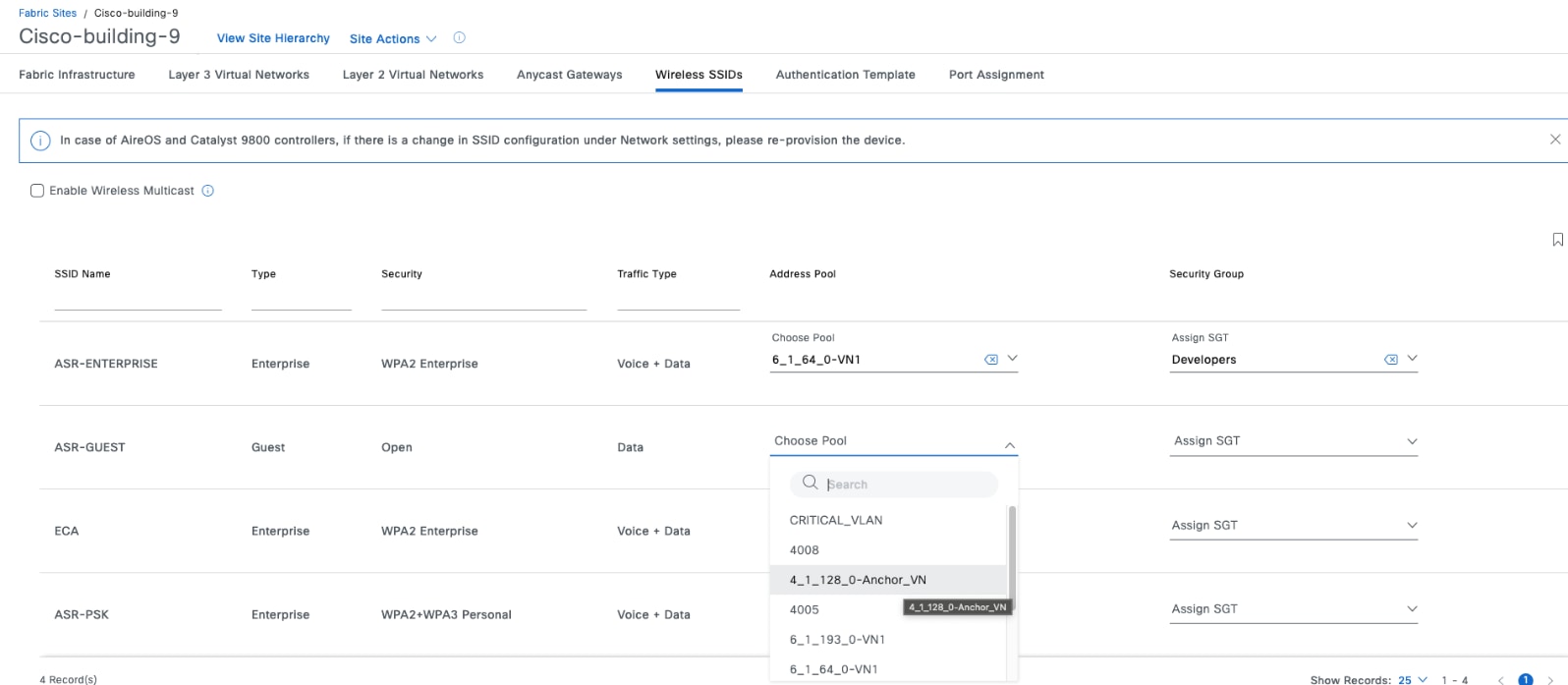

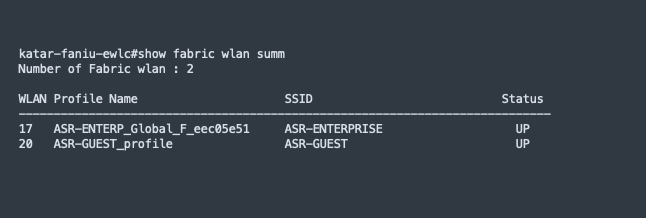

ワイヤレス SSID の設定

SSID を持つ WLAN は、展開全体で使用可能なワイヤレスネットワークをブロードキャストするために使用されます。サイト階層のグローバルレベルで定義し、サイトレベルで継承して使用する必要があります。サイトレベルで、継承された SSID のパラメータを編集および調整できます。

Catalyst Center は、エンタープライズ SSID とゲスト SSID の作成をサポートしています。

SSID の作成には、名前に加えてワイヤレスネットワークのタイプ(音声、データ、または両方)、ワイヤレスバンド、セキュリティタイプ、および詳細オプションの定義が含まれます。

ワイヤレスプロファイルは、ワイヤレスネットワークがファブリックか非ファブリックかを定義し、プロファイルが割り当てられる階層内のサイトとロケーションを定義します。IP アドレスプールなどのワイヤレス設定は、階層のグローバルレベルで設定されます。

ワイヤレス SSID の詳細については、「Cisco Catalyst Center User Guide」の「Configure Global Wireless Settings」のセクションを参照してください。

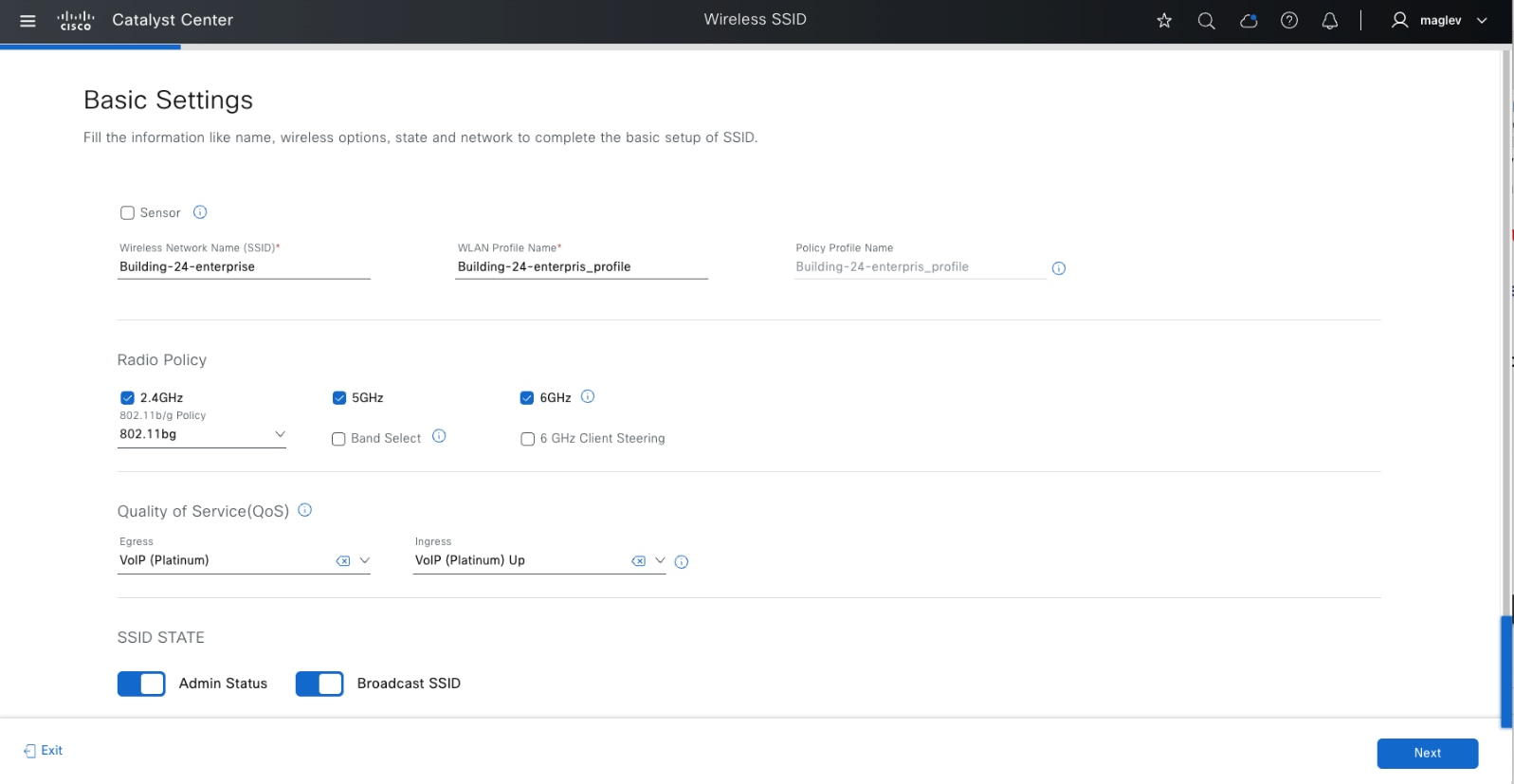

手順 1。 エンタープライズ SSID の設定

エンタープライズワイヤレス SSID を作成するワイヤレスワークフローには、次の作業が含まれます。

1. SSID とそのパラメータを作成します。

2. ワイヤレスプロファイルを作成します。

この導入ガイドでは、Building-24-enterprise という名前の SSID を使用して単一のエンタープライズ WLAN を設定します。

Catalyst Center 内でエンタープライズ ワイヤレス ネットワークを設定するには、次の手順を実行します。

ステップ 1. 左上隅にあるメニューアイコンをクリックして [Design] > [Network Settings] の順に選択し、[Wireless] タブをクリックしてダッシュボードを開きます。

ステップ 2. [SSID]、[Add]、[Enterprise] の順にクリックします。

[Create an Enterprise Wireless Network] ワークフローの最初のステップが表示されます。

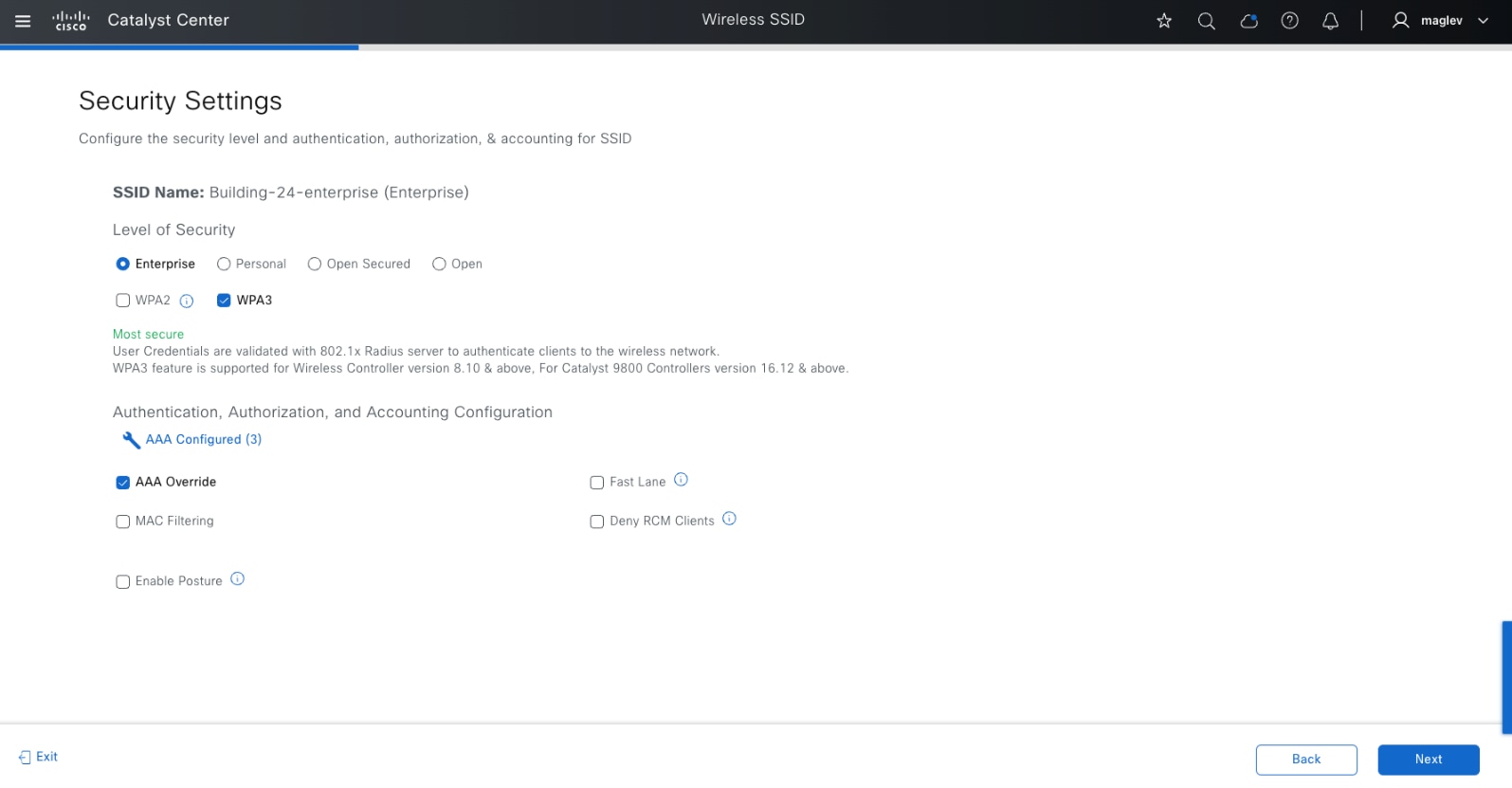

ステップ 3. AAA サーバーでエンタープライズ SSID のセキュリティ設定を設定します。

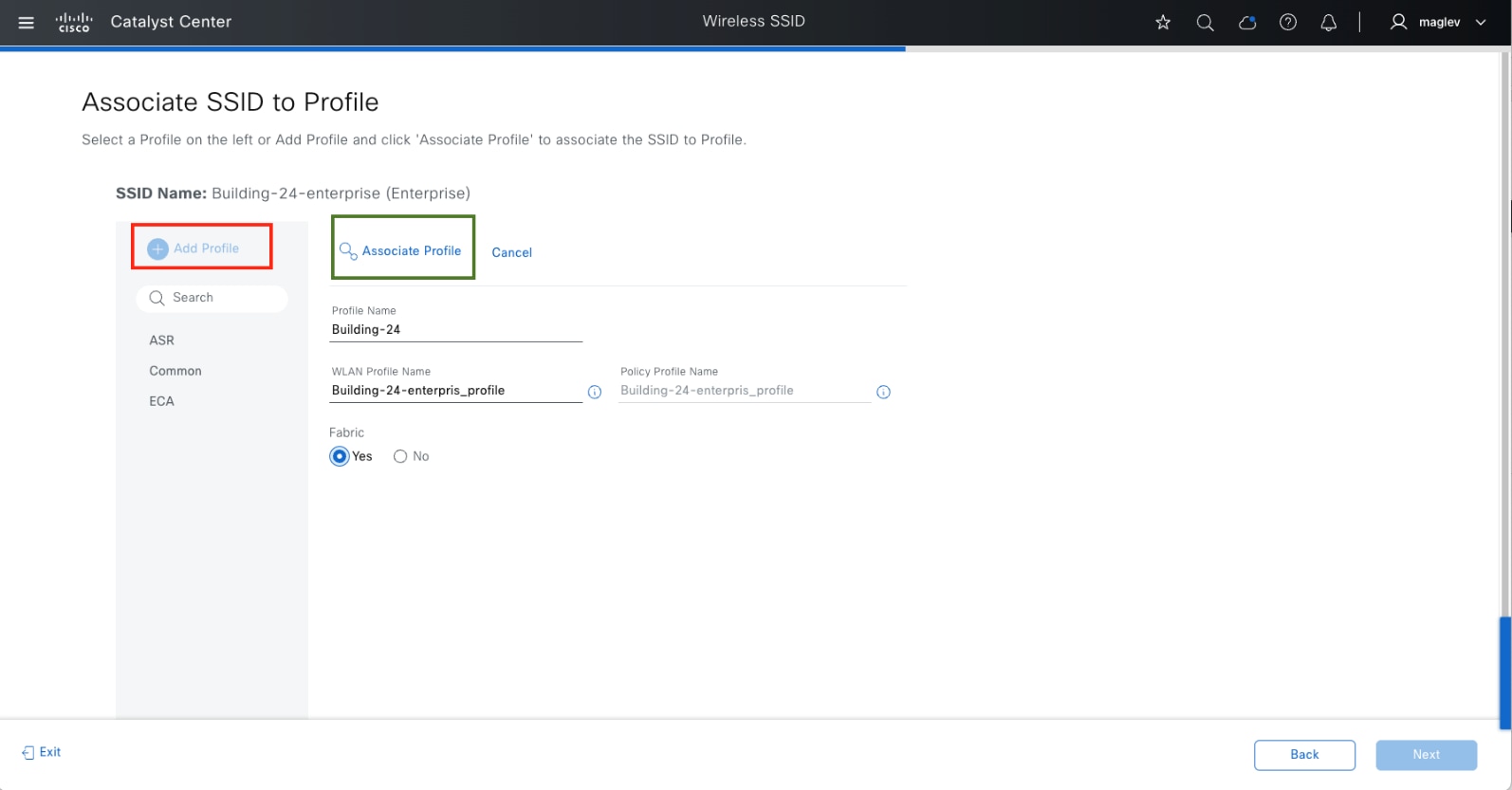

ステップ 4. [Advanced Settings]、[Model Config] アソシエーション(オプション)、[Associate SSID to Profile] に進みます。

1. [Add Profile] をクリックして新しいプロファイル(Building-24)を作成し、[Fabric] オプションとして [Yes] をクリックします。

2. SSID に関連付ける [Associate Profile] をクリックします。

技術的なヒント: SSID を作成する前に、[Network Profiles] ウィンドウ([Design] > [Network Profiles])から新しいプロファイルを作成し、サイトに割り当てることができます。

ステップ 5. ワークフローを実行します。SSID ダッシュボードに新しい SSID Building-24-enterprise が表示されます。

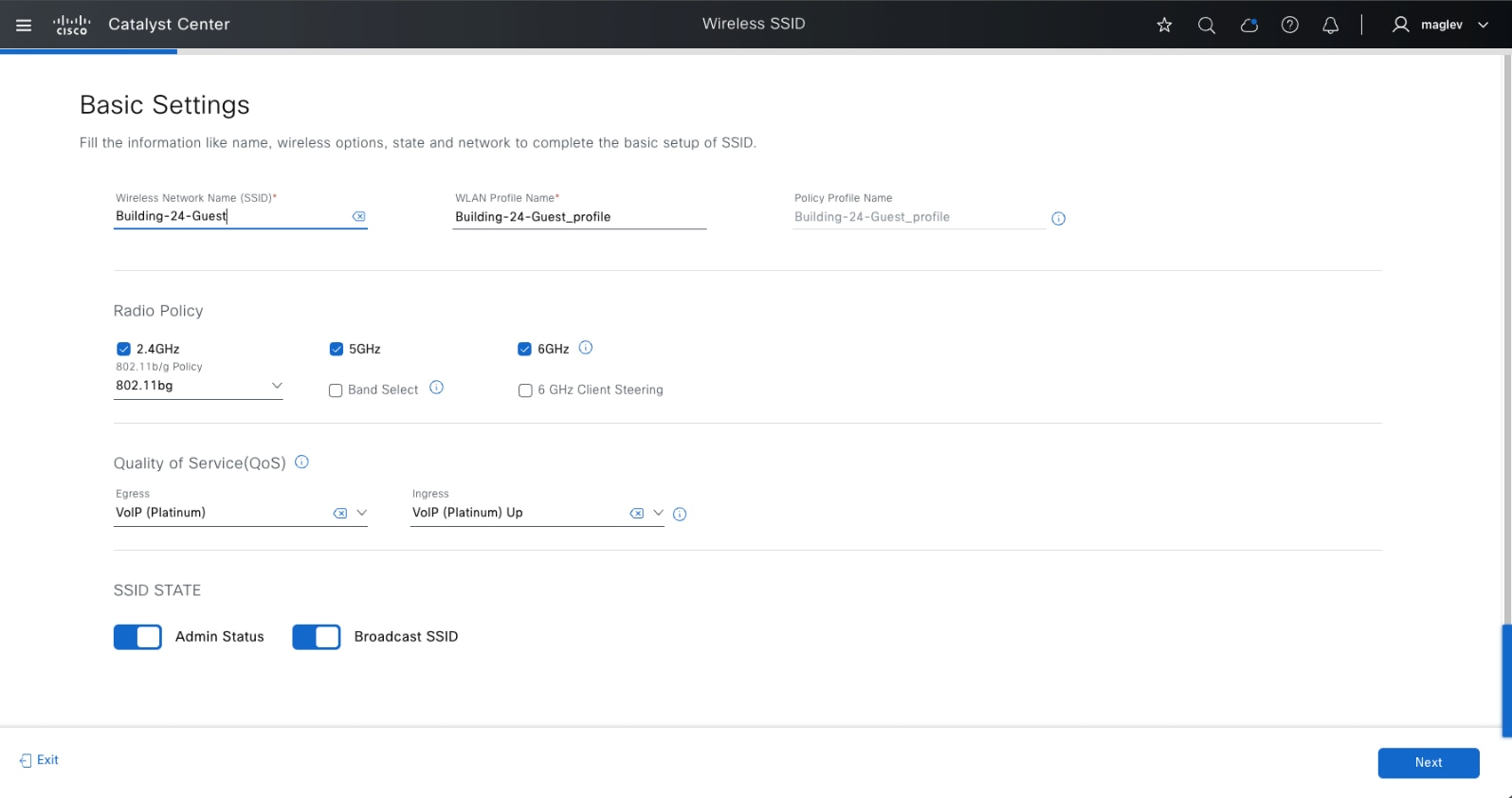

手順 2。 ゲスト SSID の設定

ゲストワイヤレス SSID の設計は、エンタープライズワイヤレス SSID の設計に似ています。主な違いは、ワークフローのゲスト Web 認証のセクションです。Catalyst Center は、外部 Web 認証と中央 Web 認証をサポートしています。

外部 Web 認証は、指定された URL を使用してゲストユーザーをリダイレクトします。中央 Web 認証では Identity Services Engine のゲストポータルシーケンスを使用して、Cisco ISE でホストされているキャプティブポータルにゲストユーザーをリダイレクトします。

ゲストワイヤレス SSID の作成ワークフローは、次の 3 段階のプロセスです。

1. SSID とそのパラメータを作成します。

2. ワイヤレスプロファイルを作成します。

3. ポータルを作成します。

この導入ガイドでは、Building-24-Guest という名前の単一のゲスト ワイヤレス ネットワーク(SSID)がプロビジョニングされます。

Cisco Catalyst Center 内でゲスト ワイヤレス ネットワークを設定するには、次の手順を実行します。

ステップ 1. 左上隅にあるメニューアイコンをクリックして [Design] > [Network Settings] の順に選択し、[Wireless] タブをクリックしてダッシュボードを開きます。

ステップ 2. [SSID]、[Add]、[Guest] の順にクリックします。

このオプションにより、ゲスト ワイヤレス ネットワークの作成ワークフローの最初のステップが表示されます。

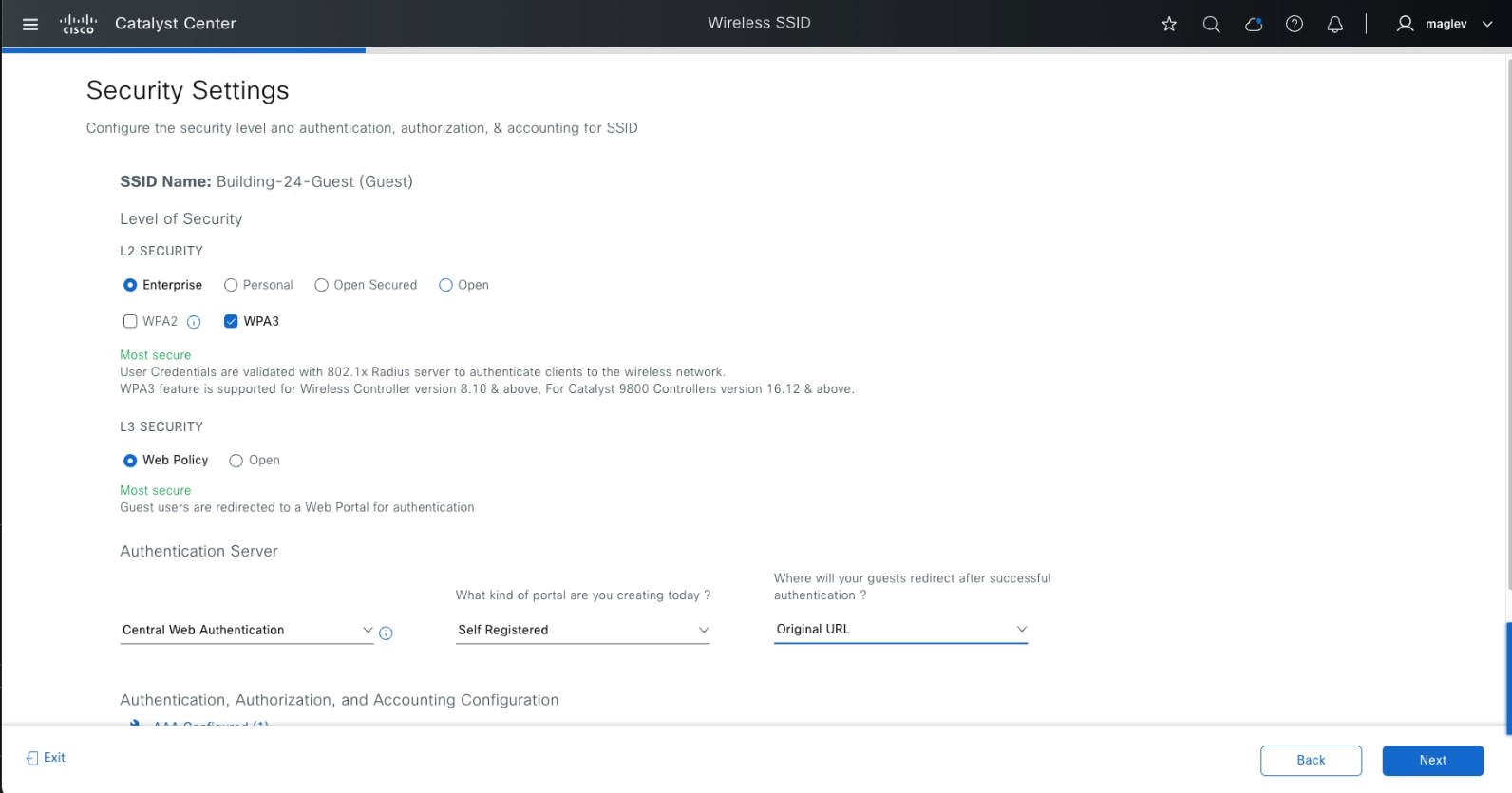

ステップ 3. AAA サーバーおよび認証サーバーのフィールド([Central Web Authentication]、[Self-Registered]、[Original URL])を使用して、ゲスト SSID のセキュリティ設定を設定します。

ステップ 4. [Advanced Settings]、[Model Config] アソシエーション(オプション)、[Associate SSID to Profile] に進みます。

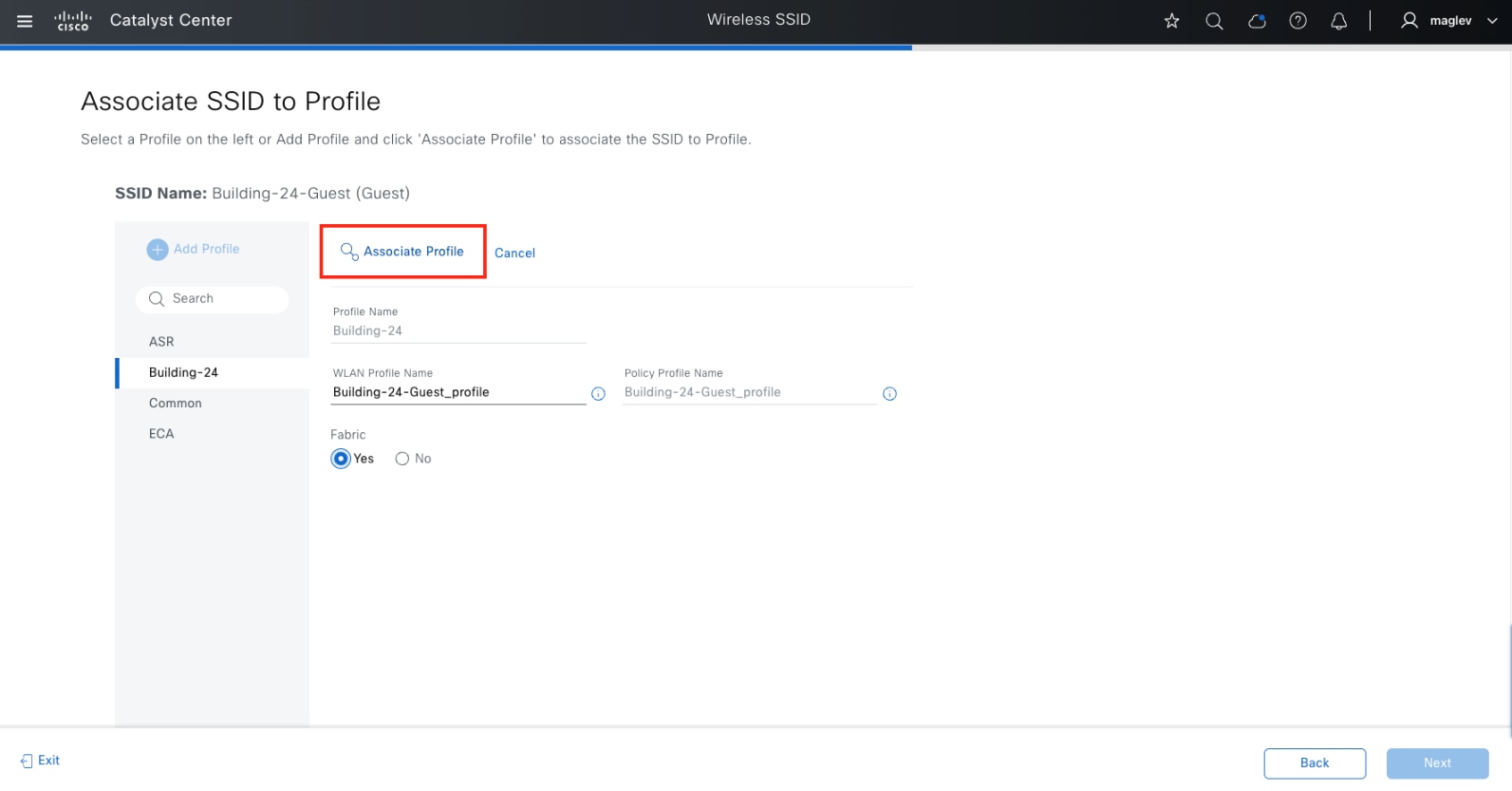

1. [Building-24](前の手順で定義)を選択し、[Fabric] オプションで [Yes] をクリックします。

2. SSID に関連付ける [Associate Profile] をクリックします。

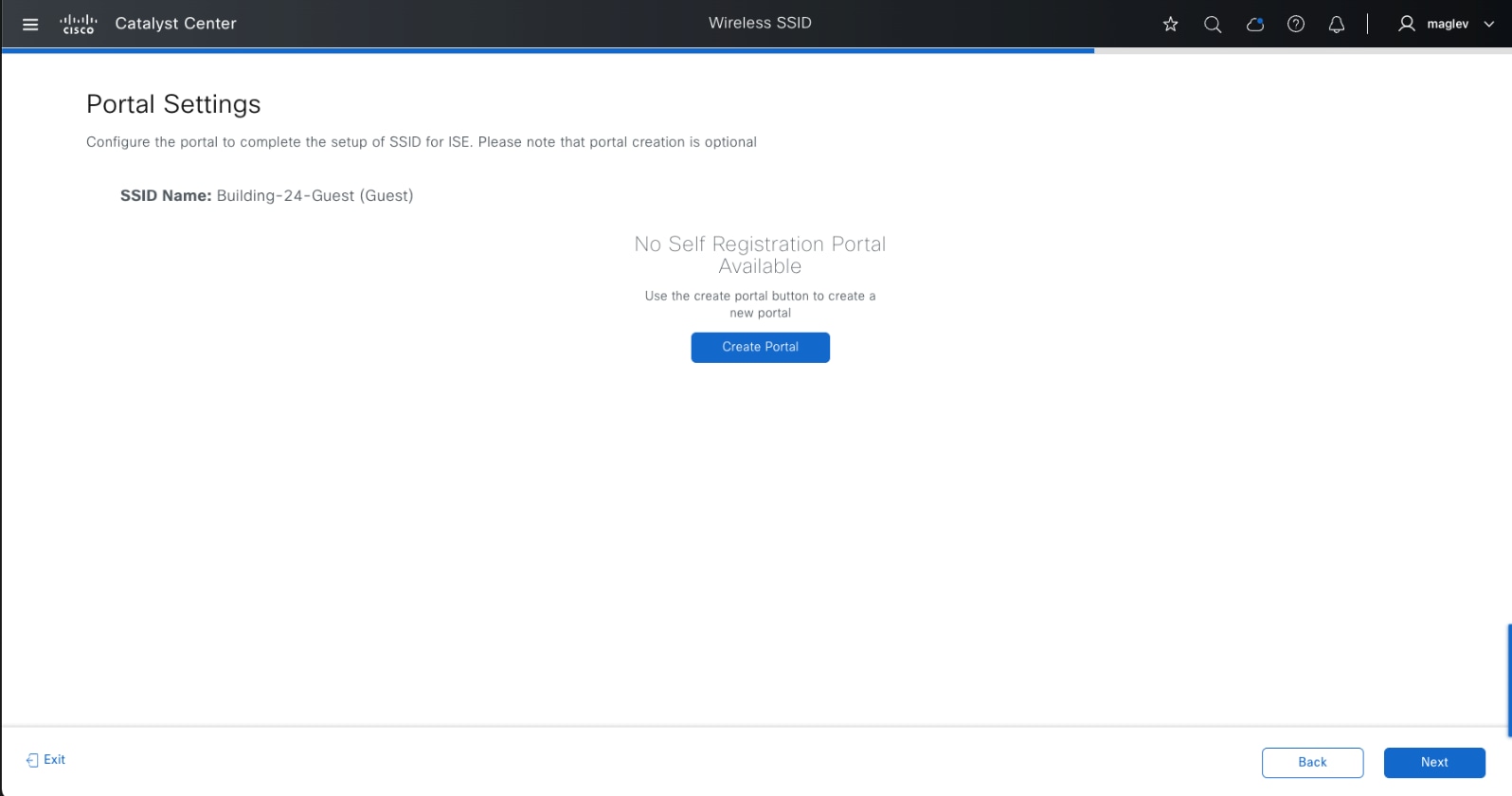

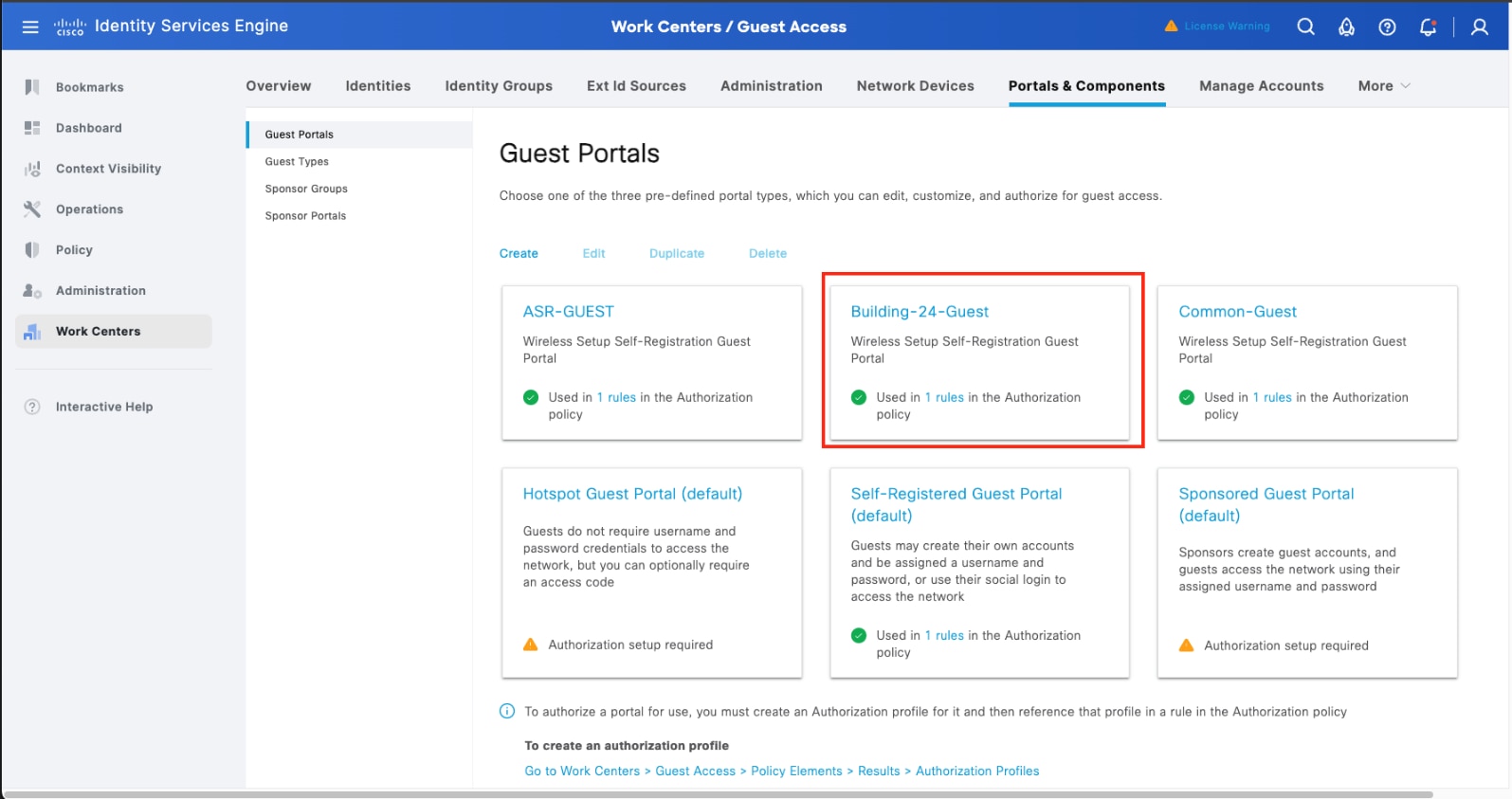

ステップ 5. Cisco ISE 内に新しいゲストポータルを追加します。

1. [Create Portal] ボタンをクリックします。

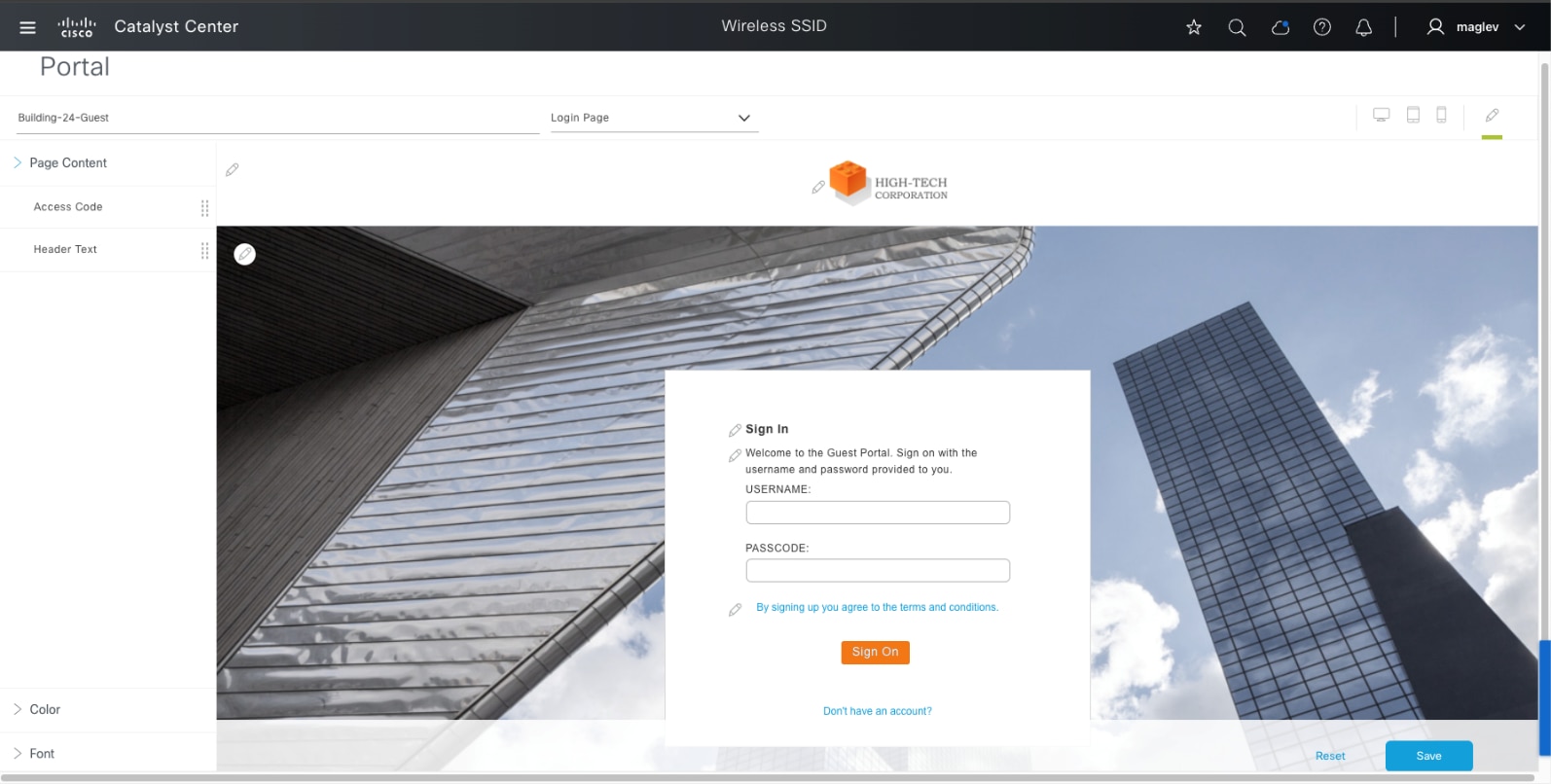

2. [Portal Builder] ウィンドウで、[Portal Name] に「Building-24-Guest」と入力します。

3. [Login Page] をクリックして、ワークフローを終了します。

ゲストポータルでゲスト SSID を作成後、Catalyst Center は、ゲスト SSID プロファイルの設定に従って、必要な認証、許可、およびゲストポータルの設定を Cisco ISE にプッシュします。

手順 3。 サイトへのネットワークプロファイルの割り当て

SSID を作成したら、ロケーション要件を定義するネットワークプロファイルをサイトに割り当てます。

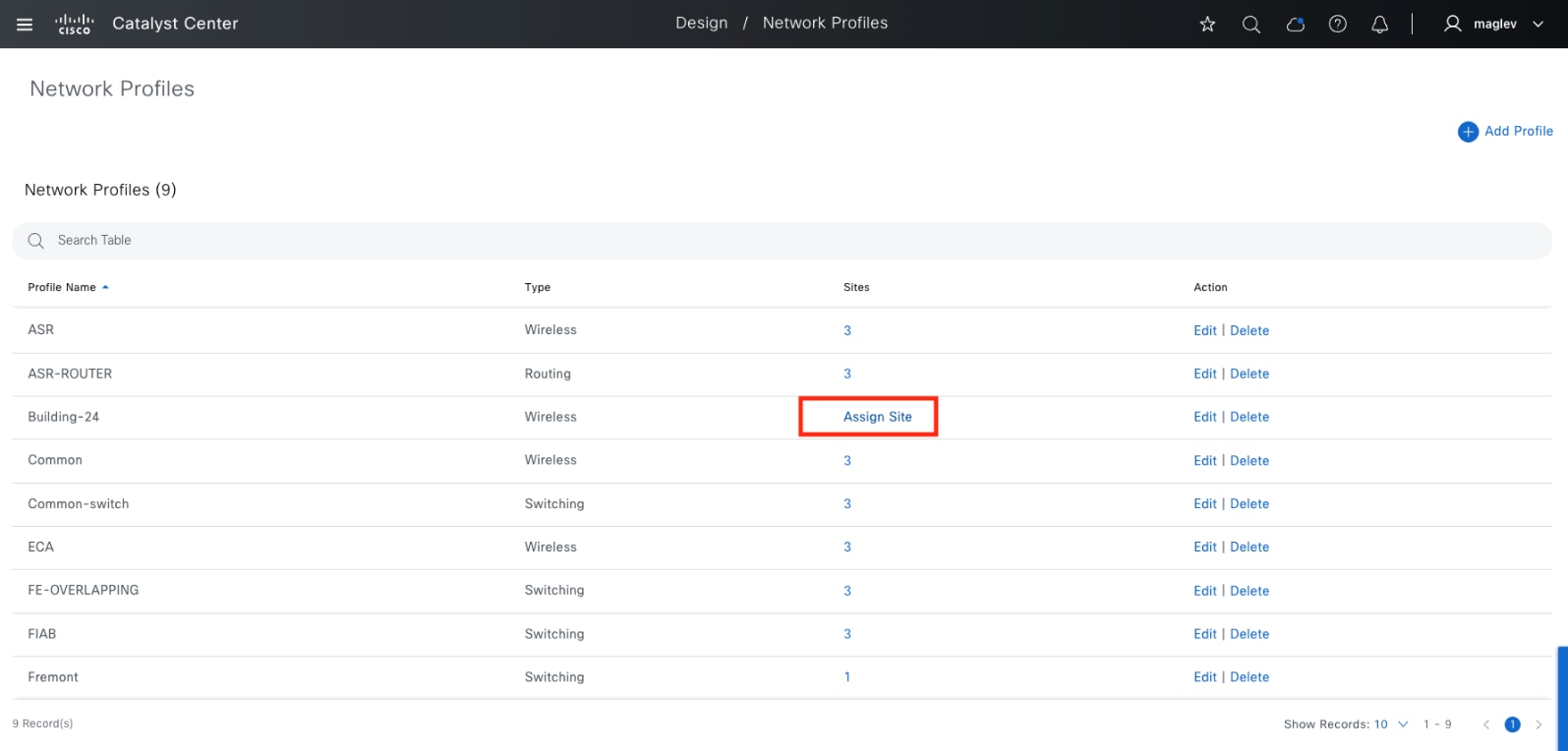

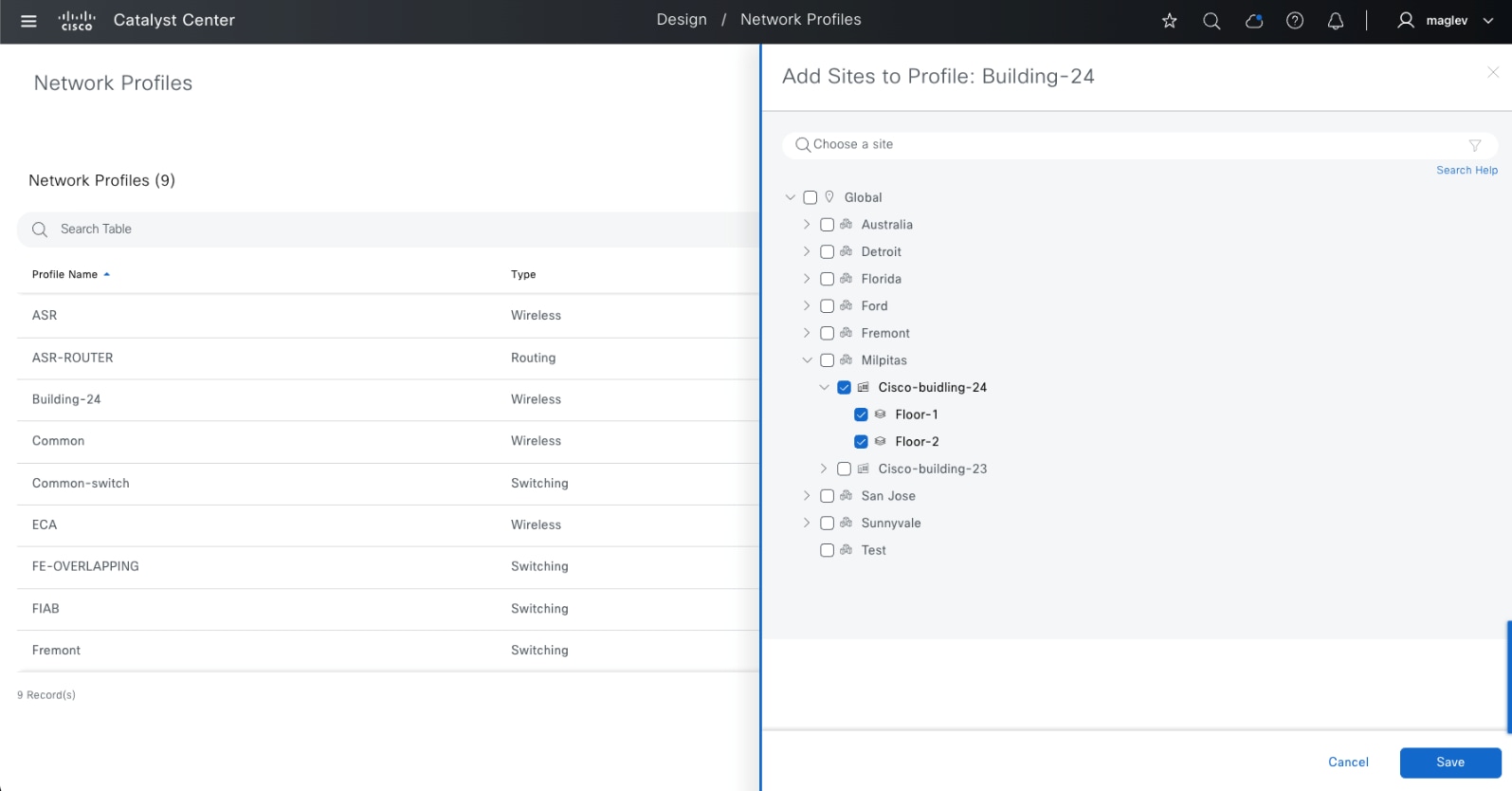

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Design] > [Network Profiles] の順に選択します。

ステップ 2. Building-24 としてリストされているプロファイル名(前の手順で作成済み)を見つけて、[Assign Site] をクリックします。

ステップ 3. スライドインペインで、[Building-24] チェックボックスをオンにして [Save] をクリックします。

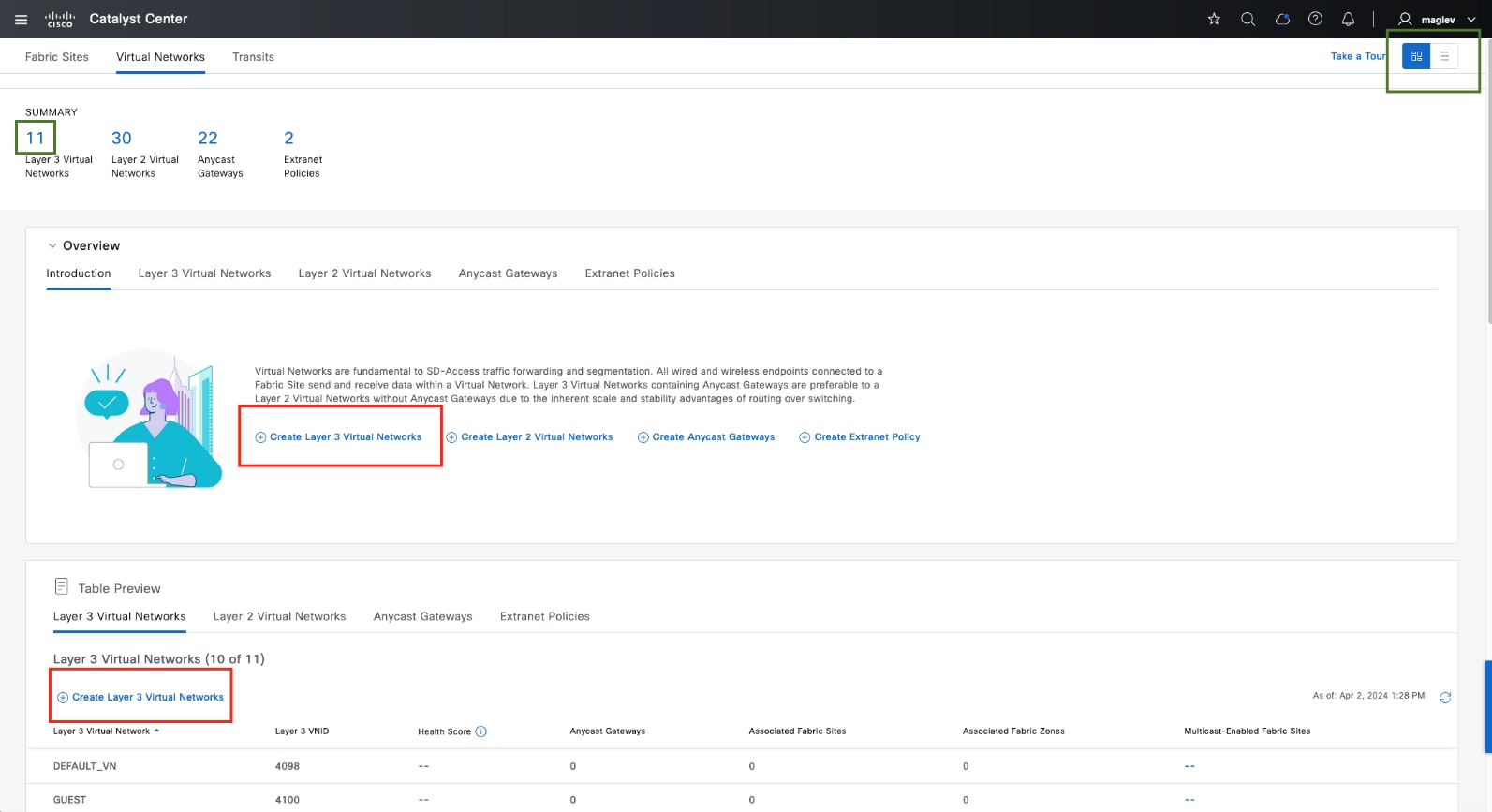

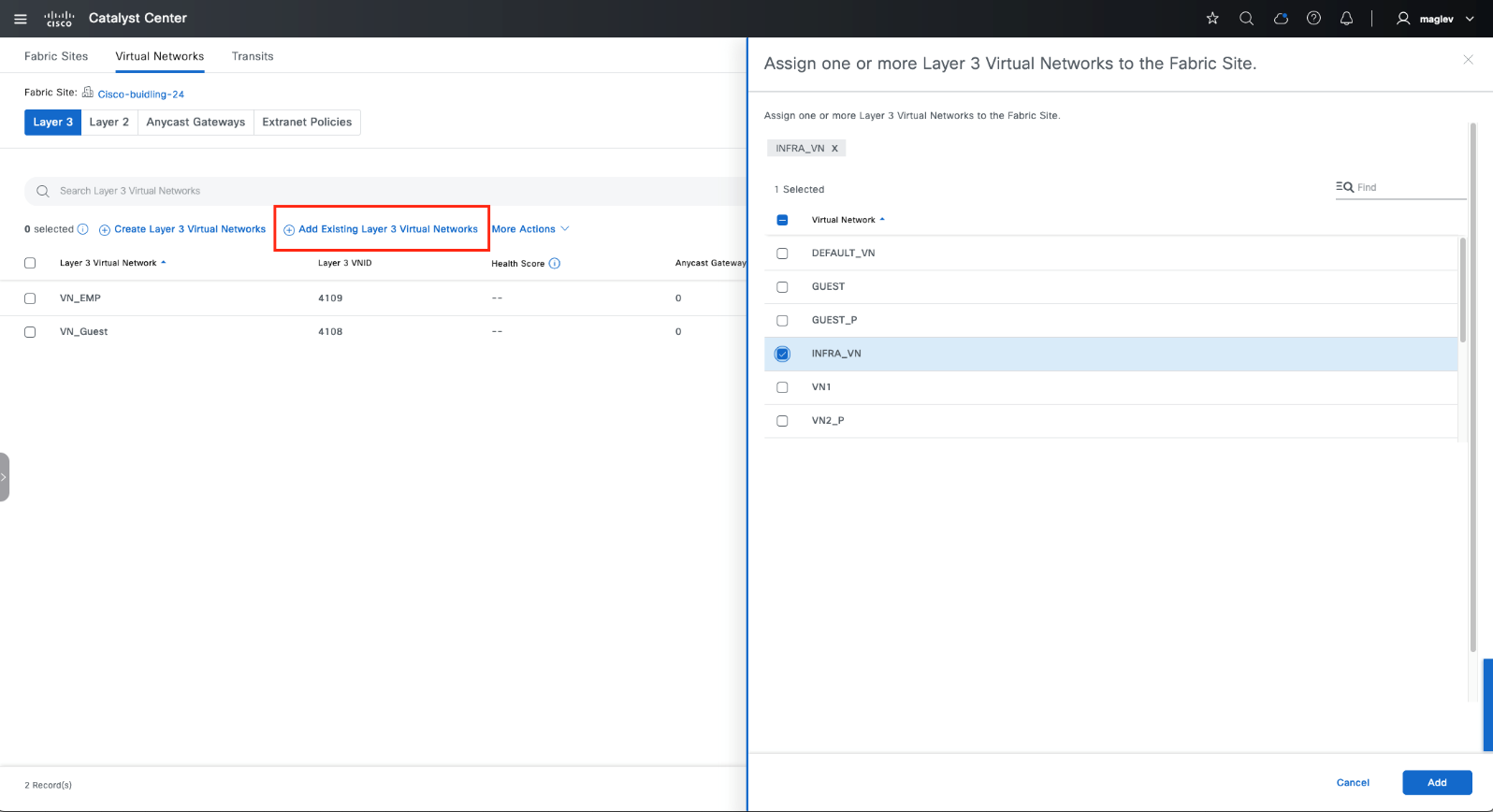

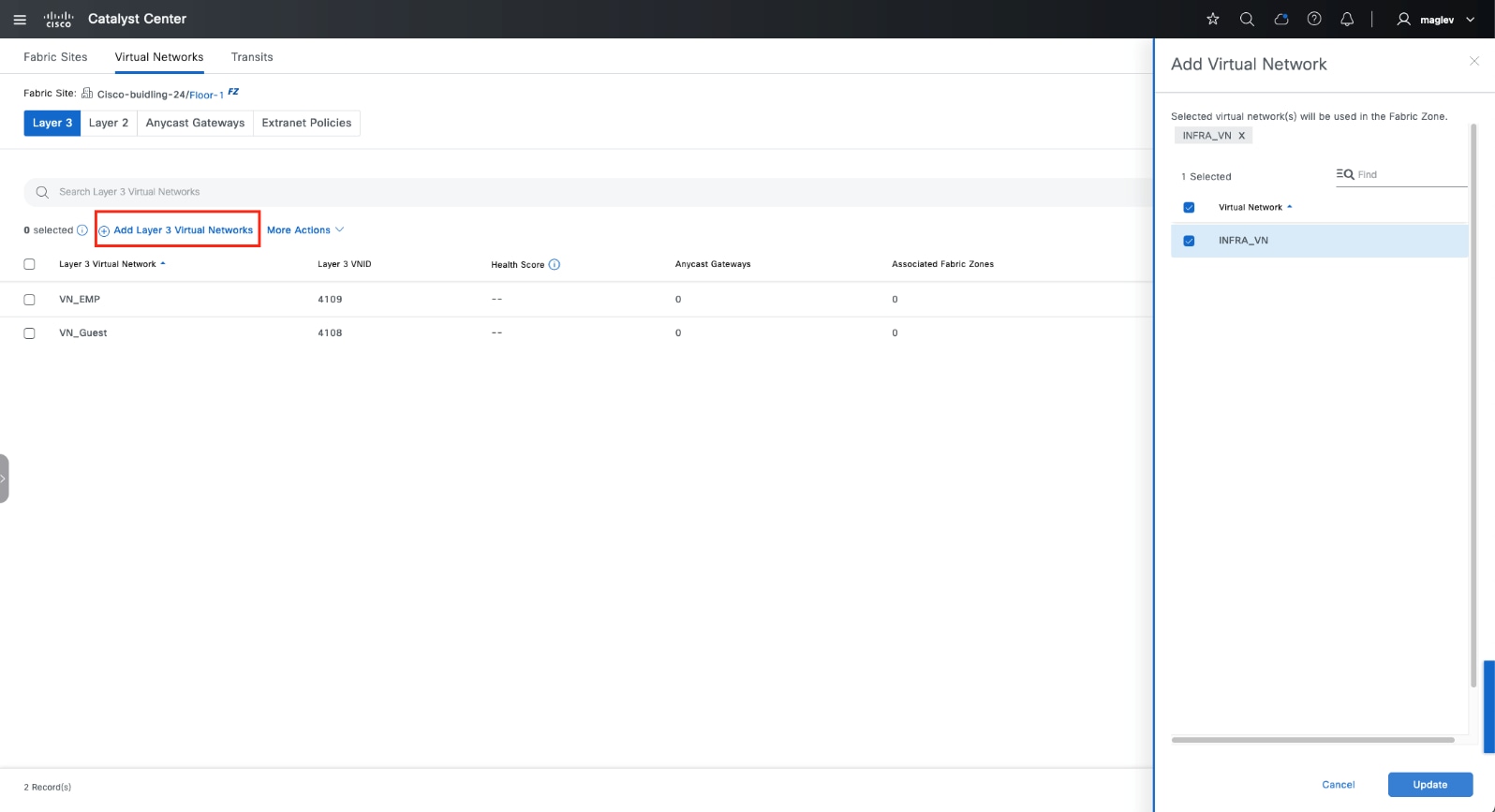

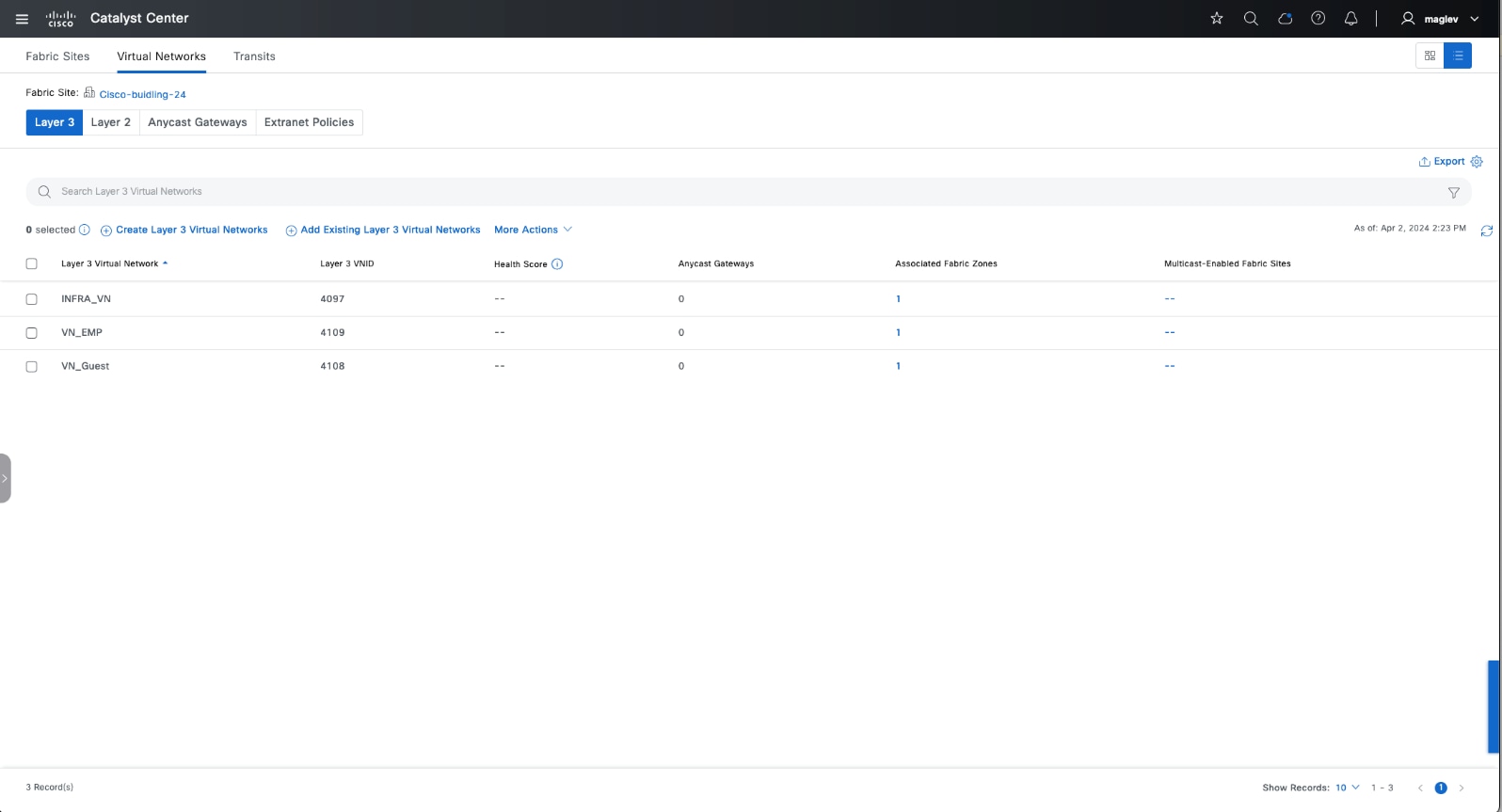

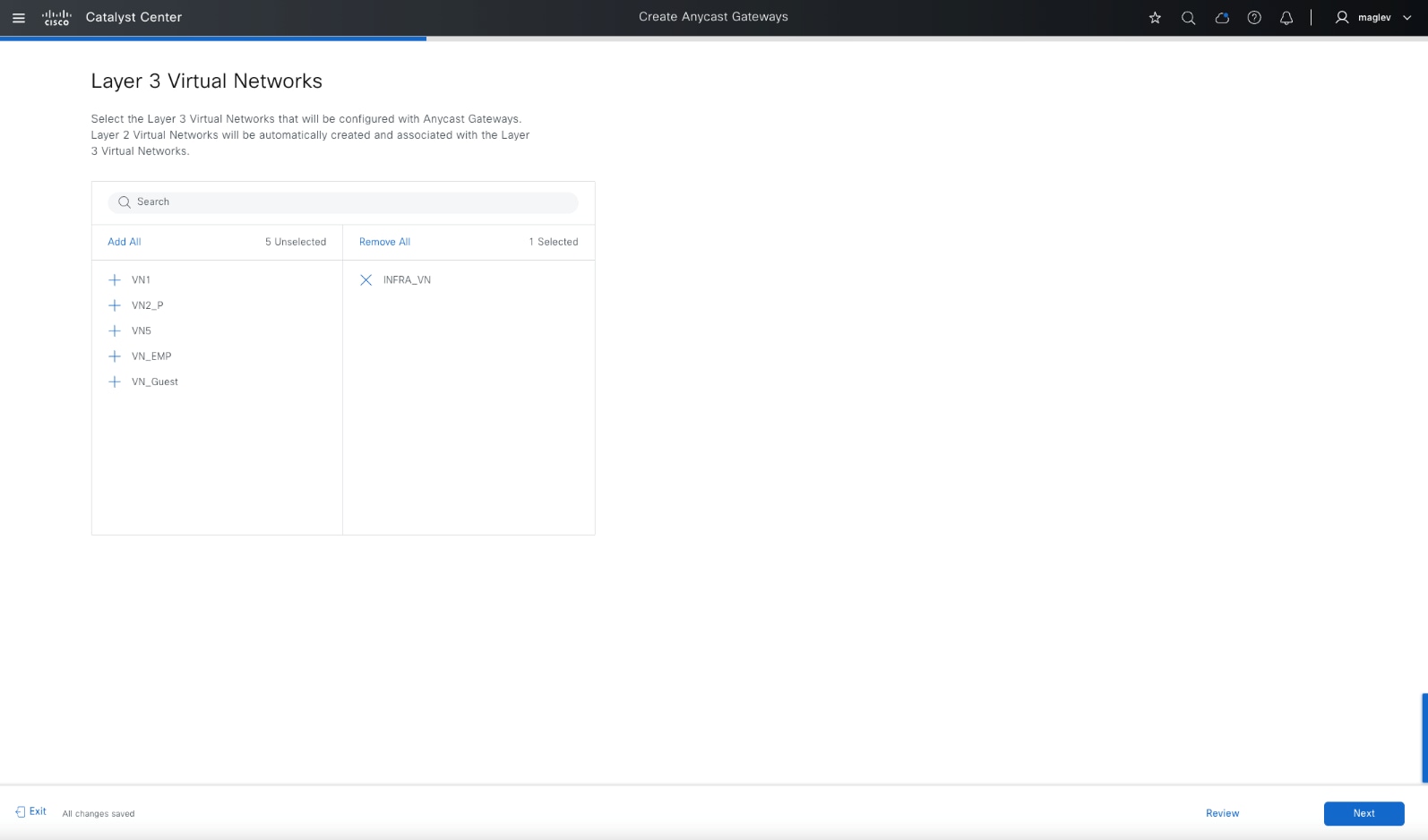

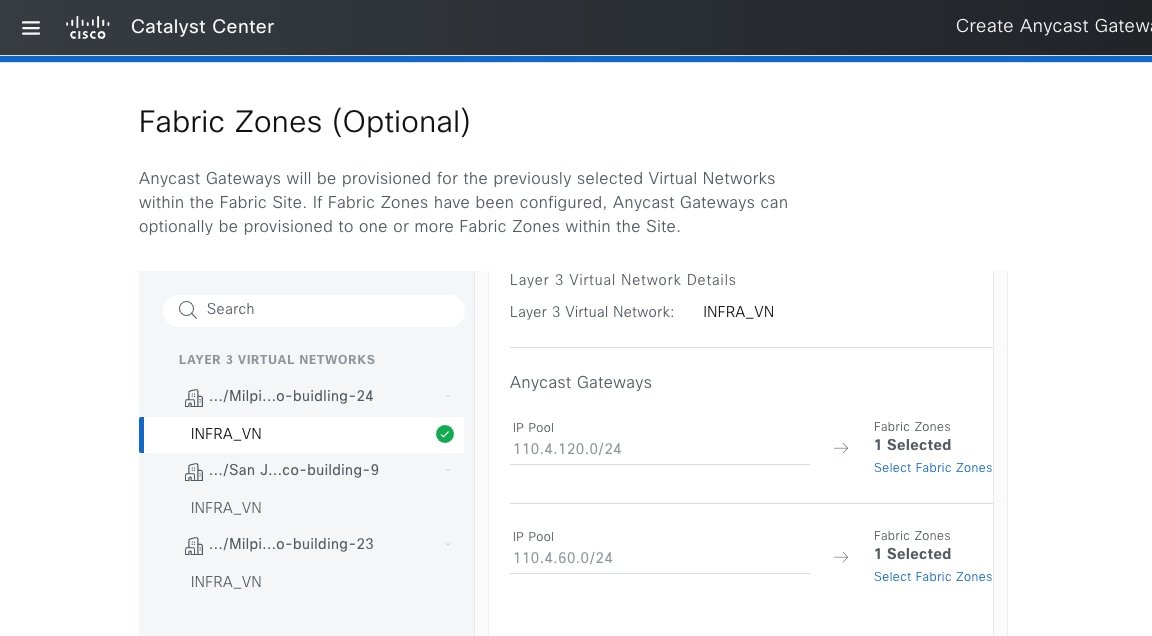

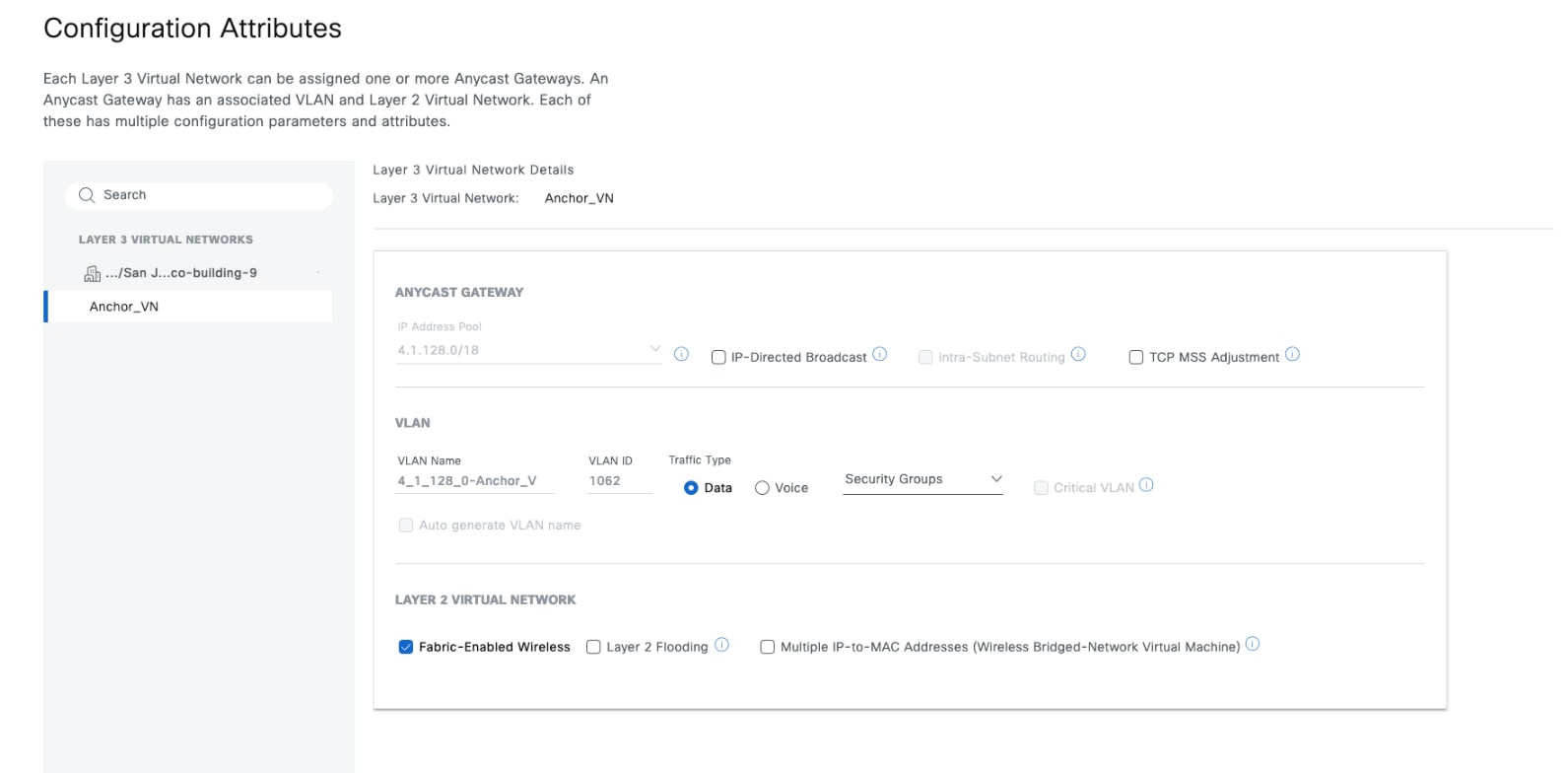

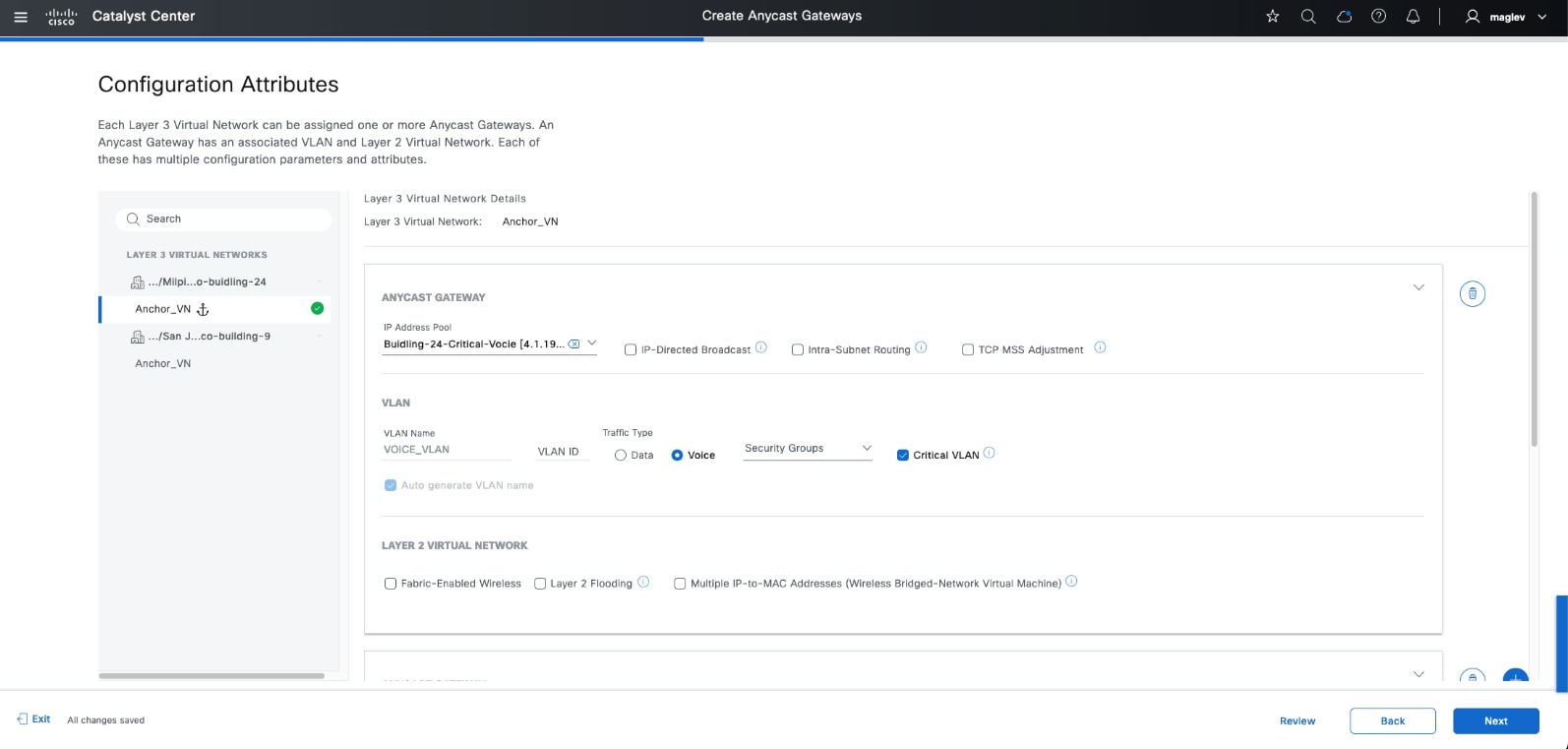

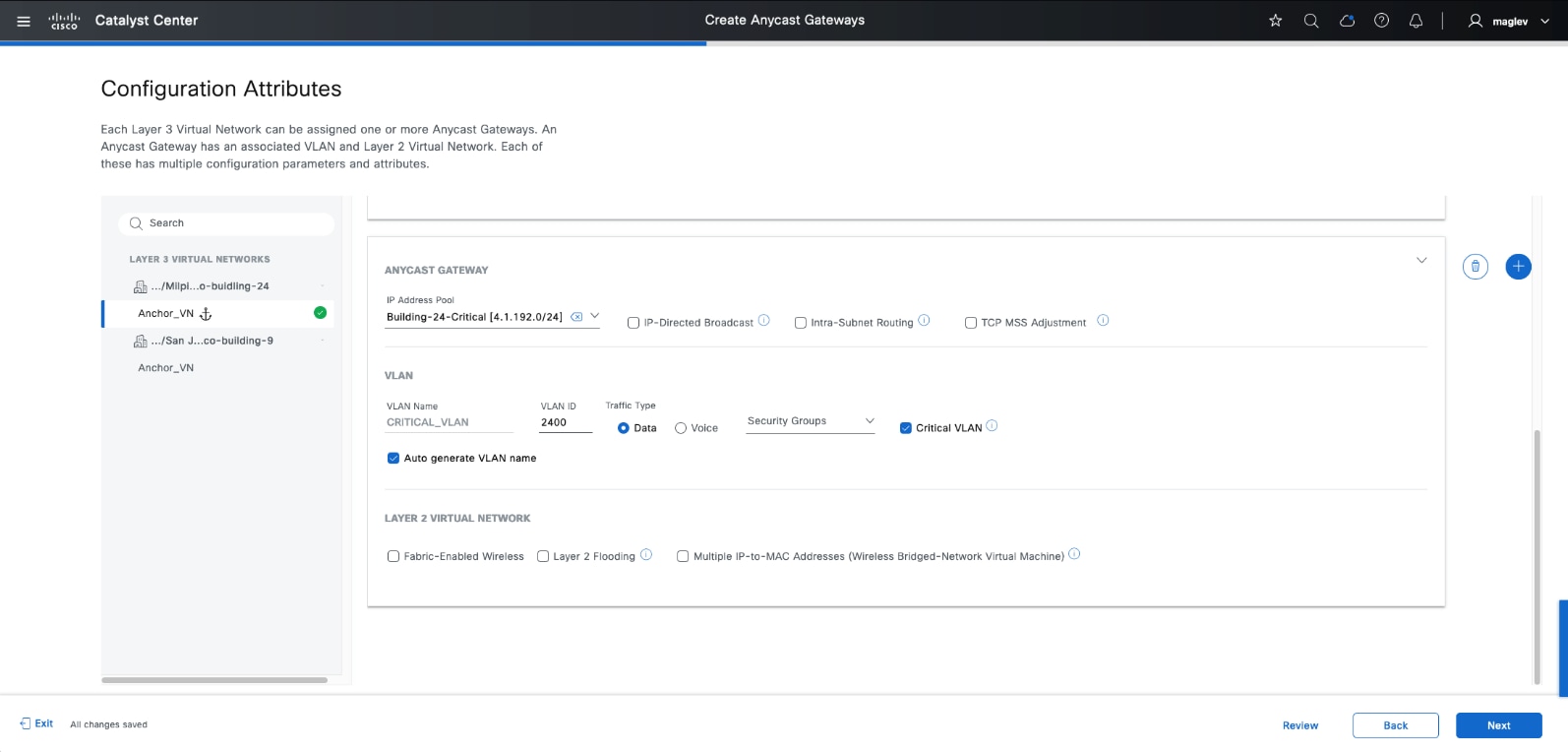

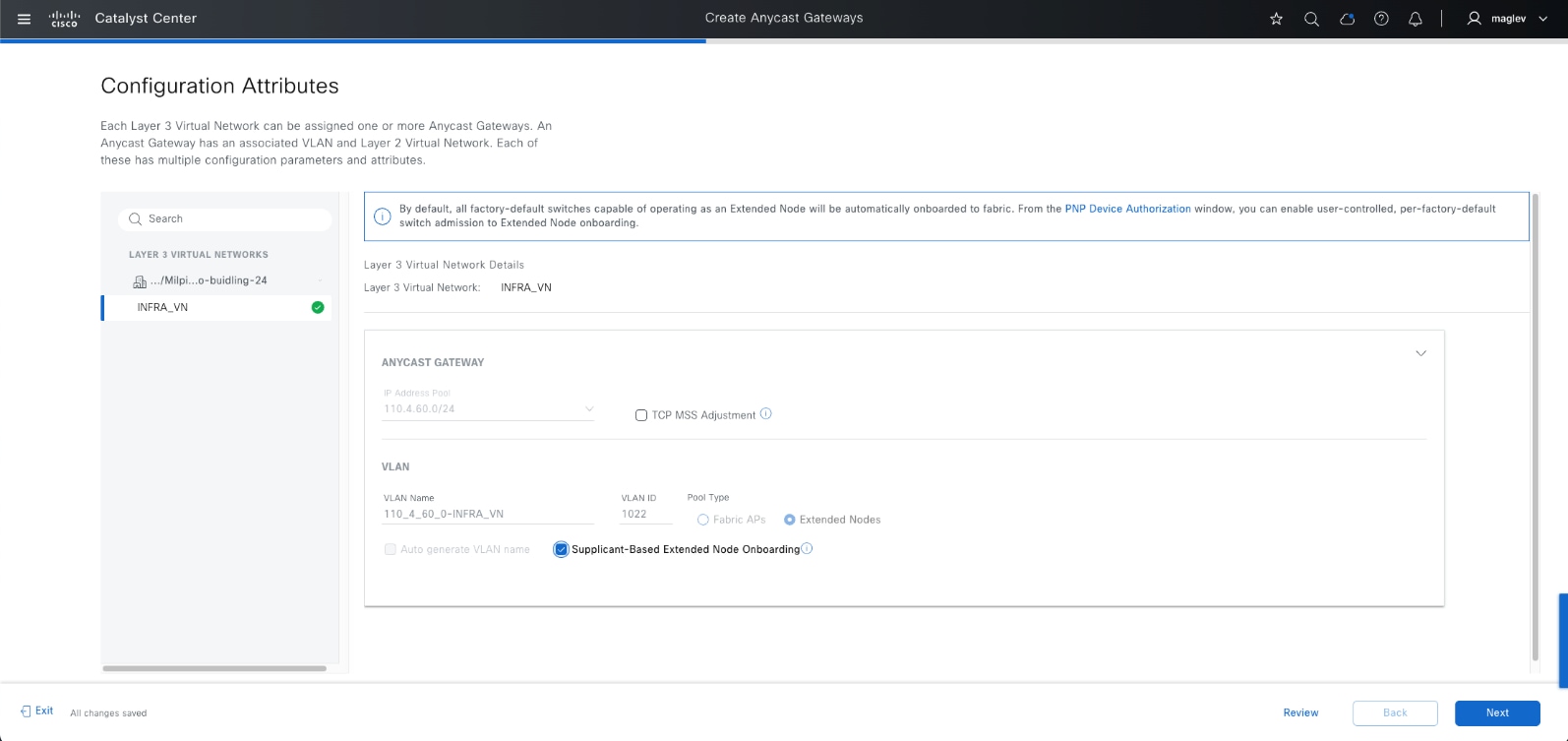

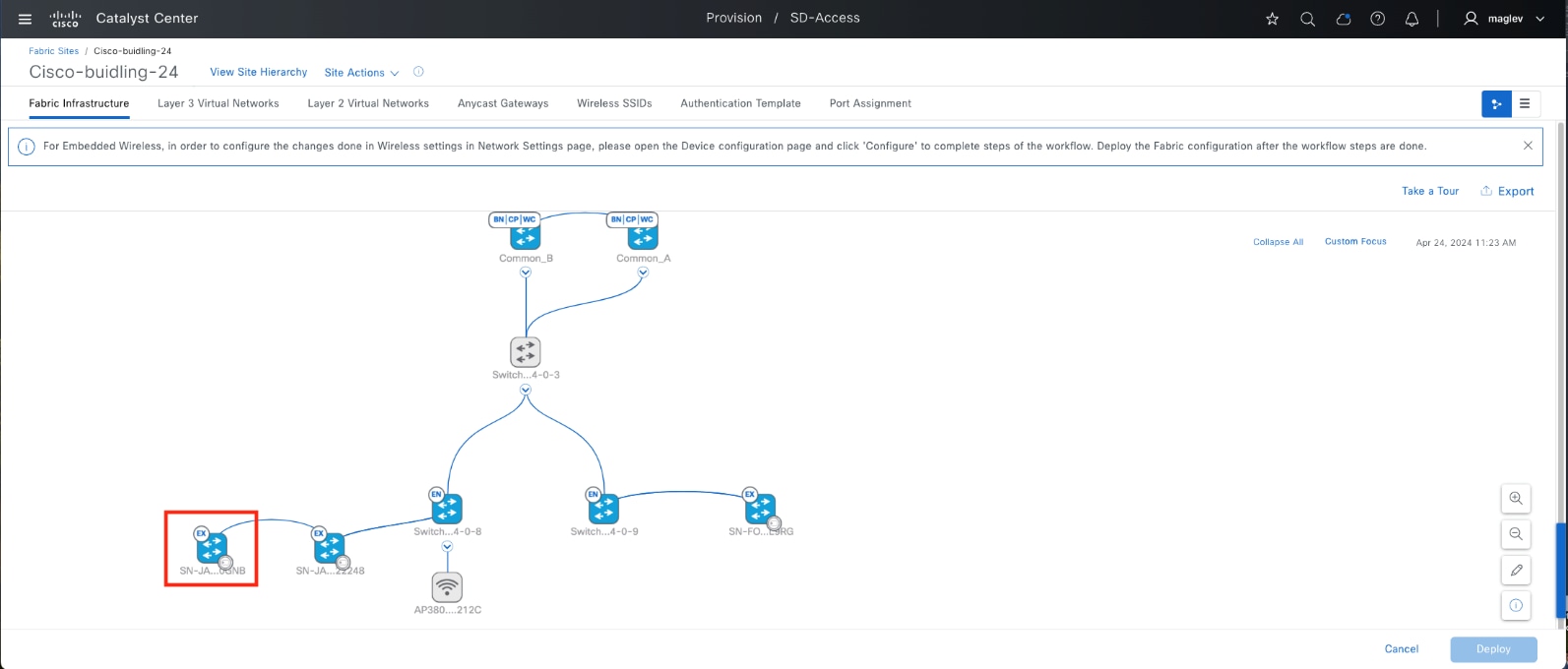

ファブリックサイトとファブリックゾーンの設定

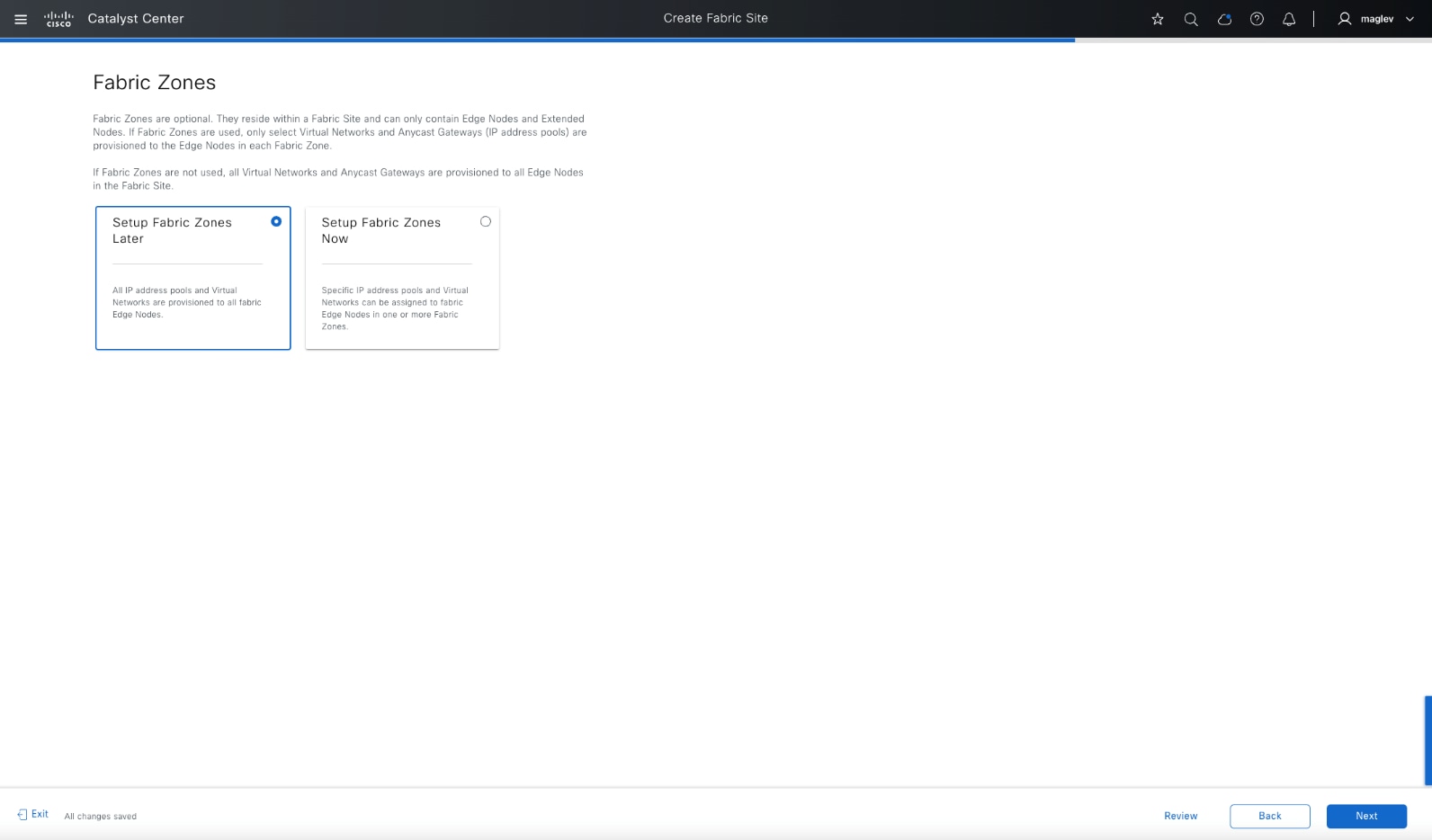

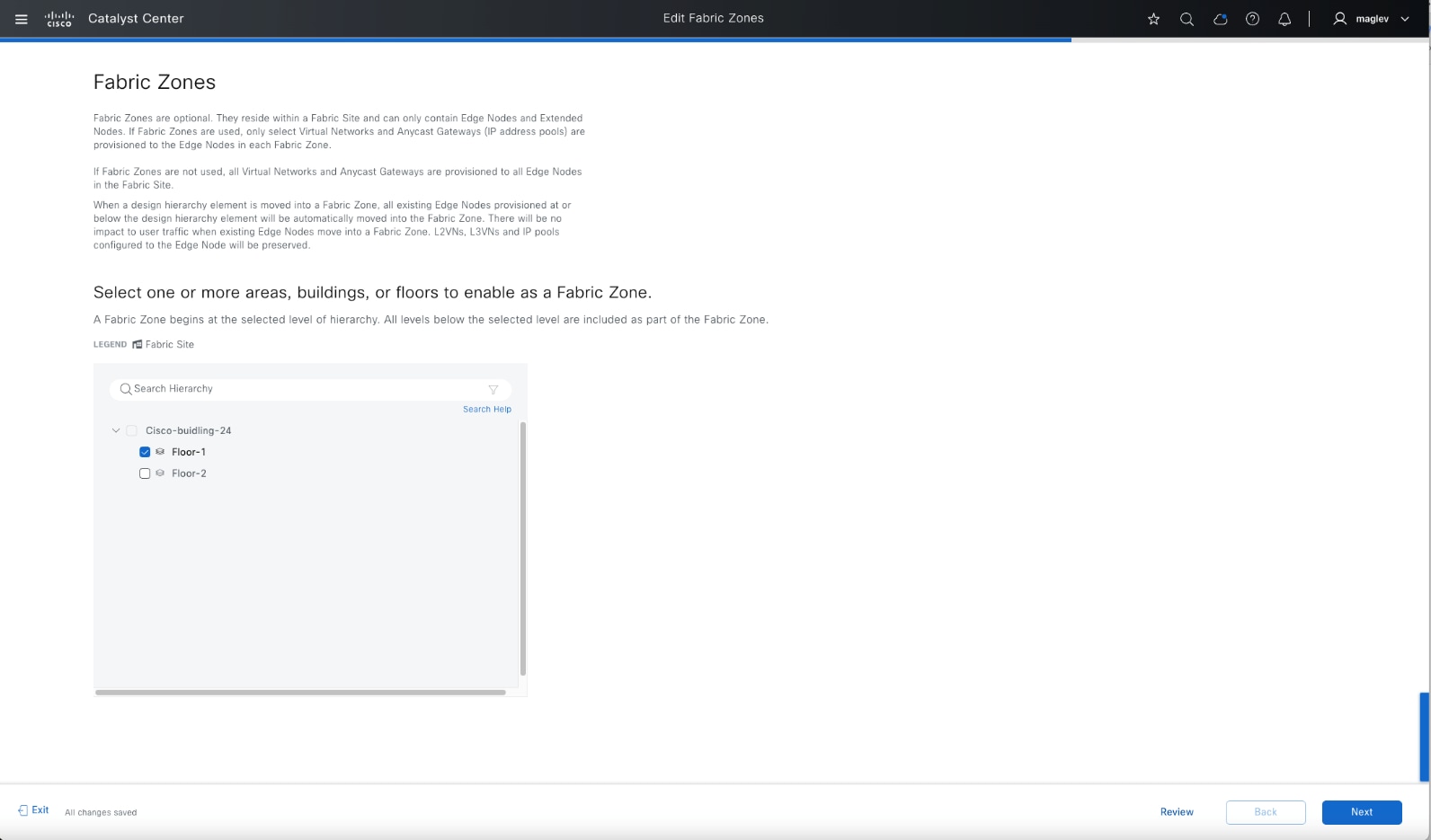

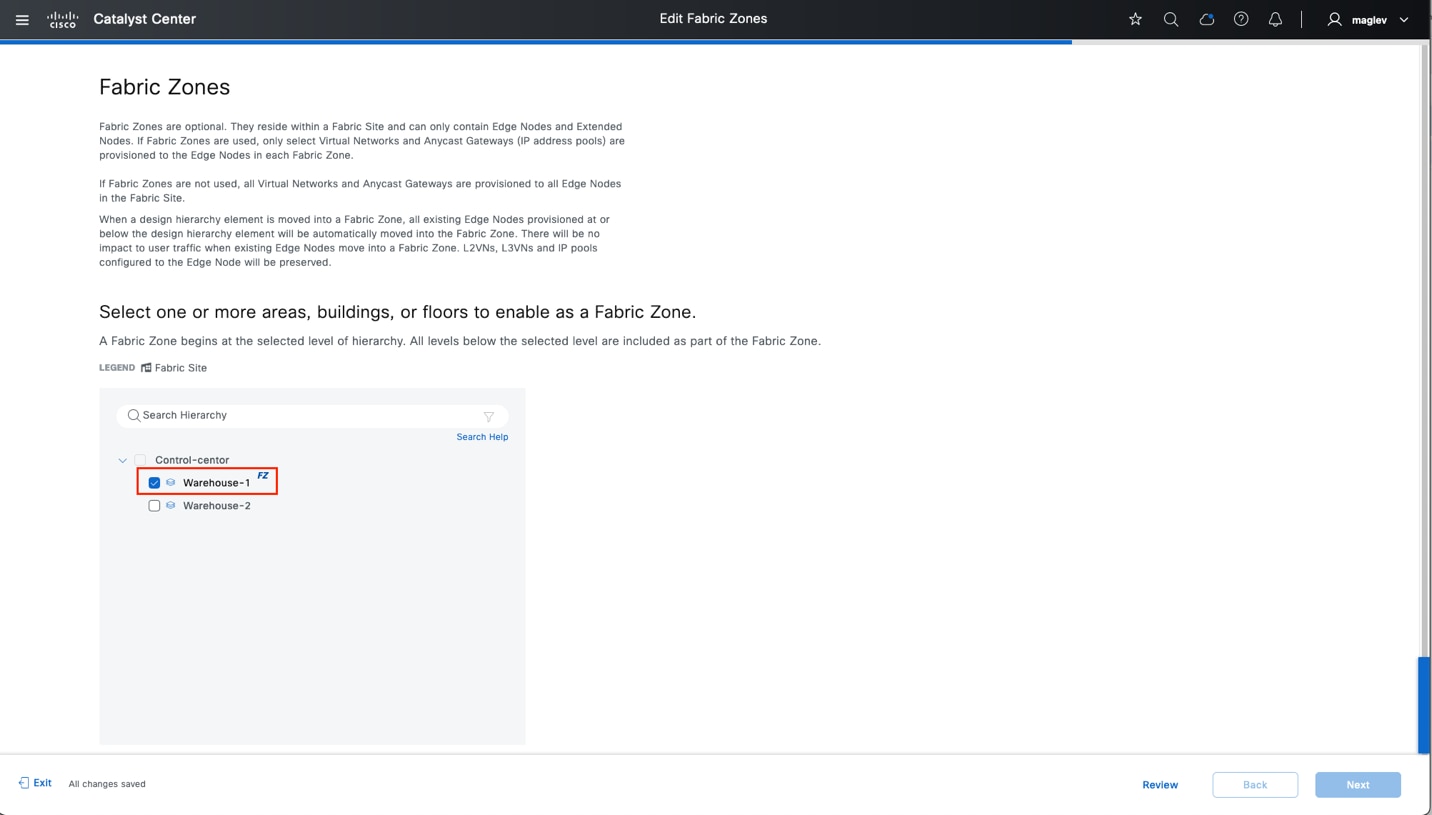

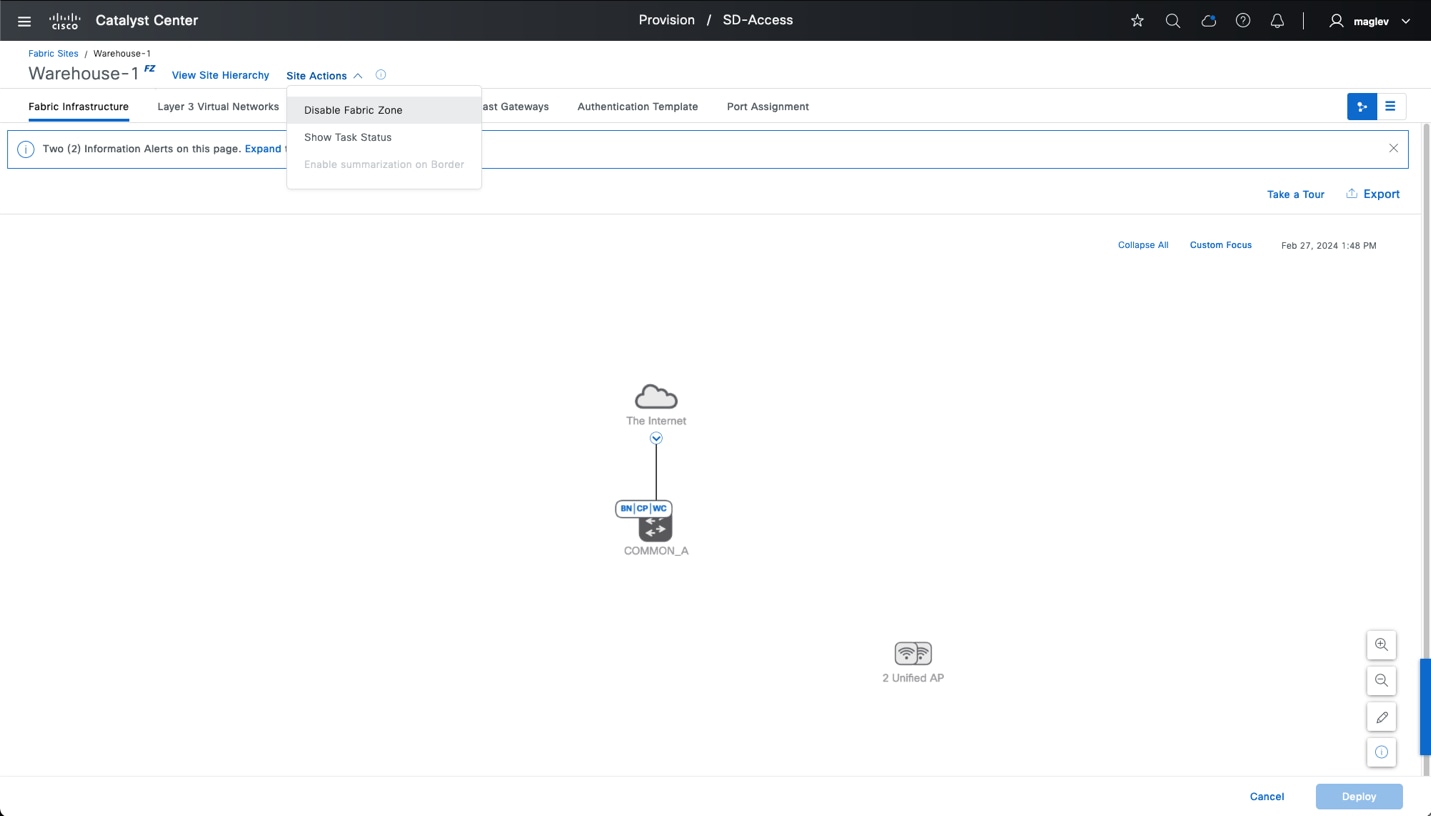

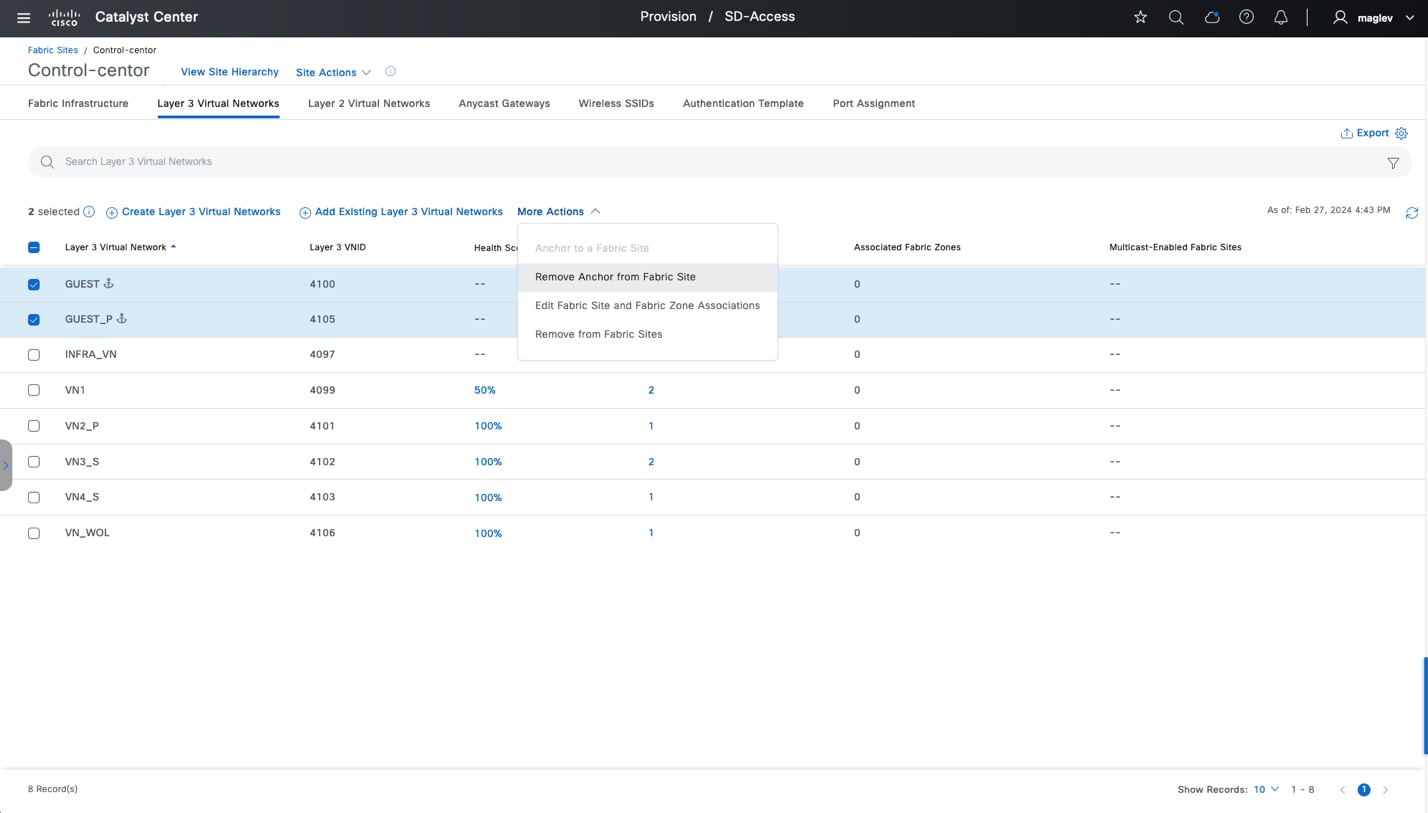

ファブリックサイトは、コントロールプレーン、ボーダーノード、エッジノード、ワイヤレスコントローラ、Cisco ISE PSN のネットワークデバイスの固有のセットを持つ独立したファブリック領域です。異なるレベルの冗長性とスケールは、DHCP、AAA、DNS、インターネットなどのローカルリソースを含むことにより、サイトごとに設計することができます。ファブリックサイトは、単一の物理的ロケーション、複数のロケーション、またはロケーションのサブセットのみをカバーすることもできます。

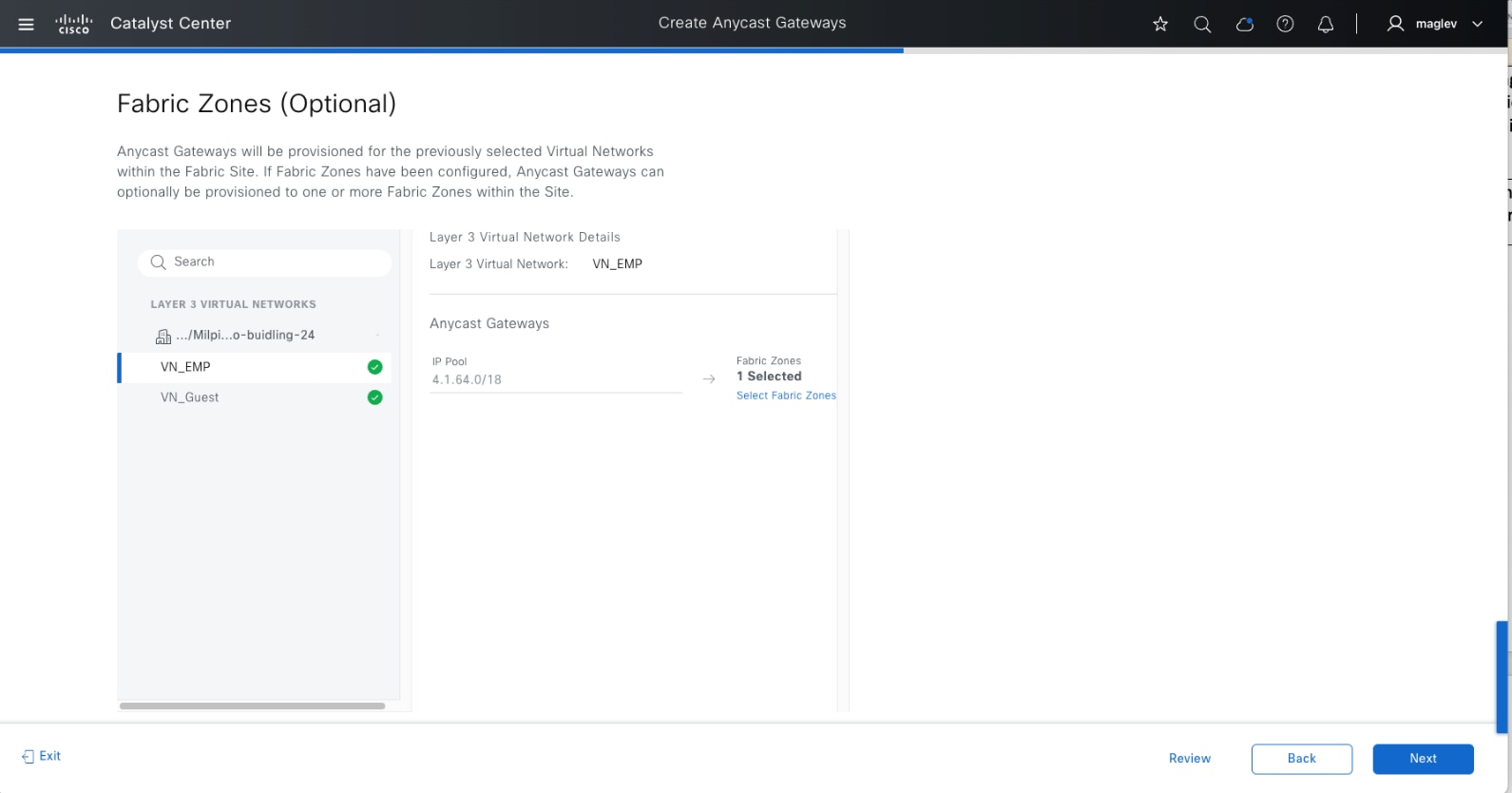

ファブリックゾーンでは、指定されたファブリックエッジノードの含まれたセットに VN または IP プールを制限できます。この概念は、単一のファブリックサイトにファブリックエッジノードを大規模に展開し、より小さなロケーション、またはゾーンに基づいて、ネットワークを管理する方法を必要とするお客様に役立ちます。これらのゾーンは、複数の建物または建物内の複数のフロアである場合があります。

注:

ファブリックゾーンは、設計の考慮事項に基づいて、ネットワーク管理者が手動で有効にする必要があります。

ファブリックゾーンは親ファブリックサイトの子サイトであり、ファブリックサイト内の建物レベルまたはフロアレベルで設定できます。ファブリックゾーンが建物レベルで有効になっている場合、この建物内のすべてのフロアが同じファブリックゾーンの一部になります。

ファブリックゾーンは、Day-0 または Day-N の運用で有効にできます。Day-0 運用の場合、デフォルトでは、ファブリックゾーンに VN または IP プールはありません。具体的には、必要な VN プールと IP プールをファブリックゾーンに追加します。Day-N 運用の場合、ファブリックゾーンはファブリックサイトにマッピングされているすべての VN とプールを継承します。ファブリックゾーンで不要な VN または IP プールを削除します。

ファブリックゾーンは、ファブリックワイヤレス展開には適用できません。ファブリック SSID にマッピングされた IP プールは、すべてのファブリックエッジで設定する必要があります。

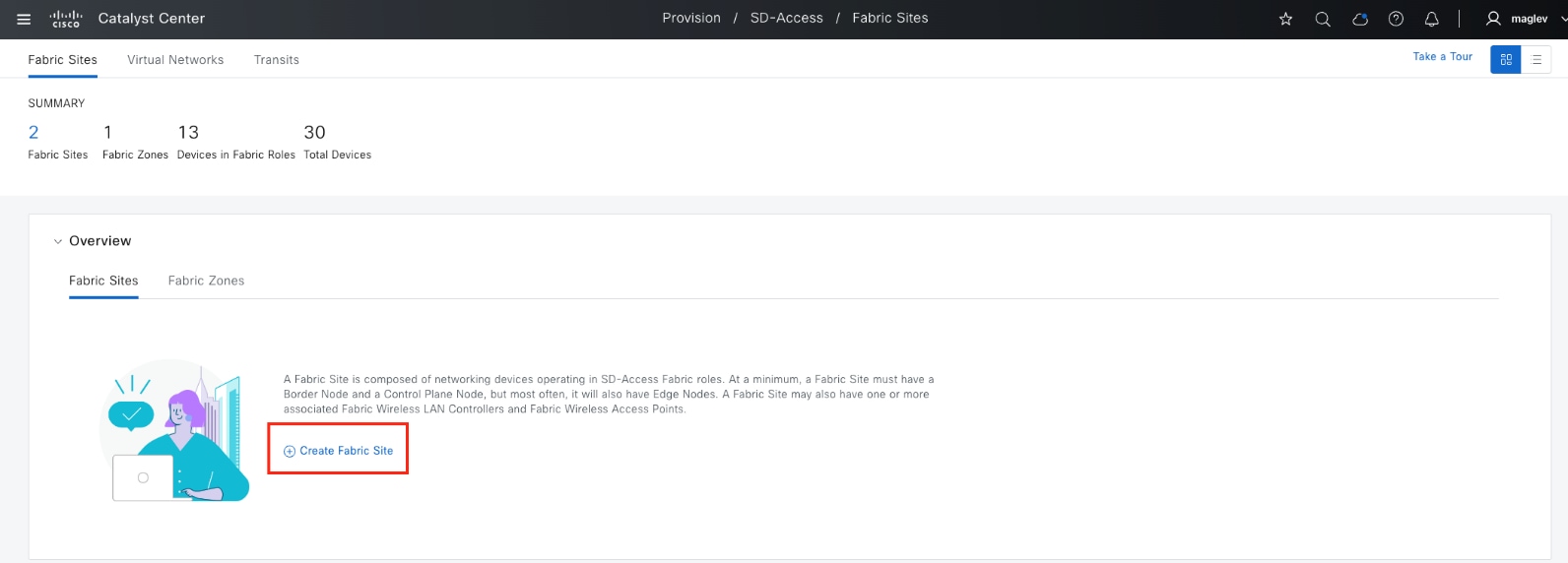

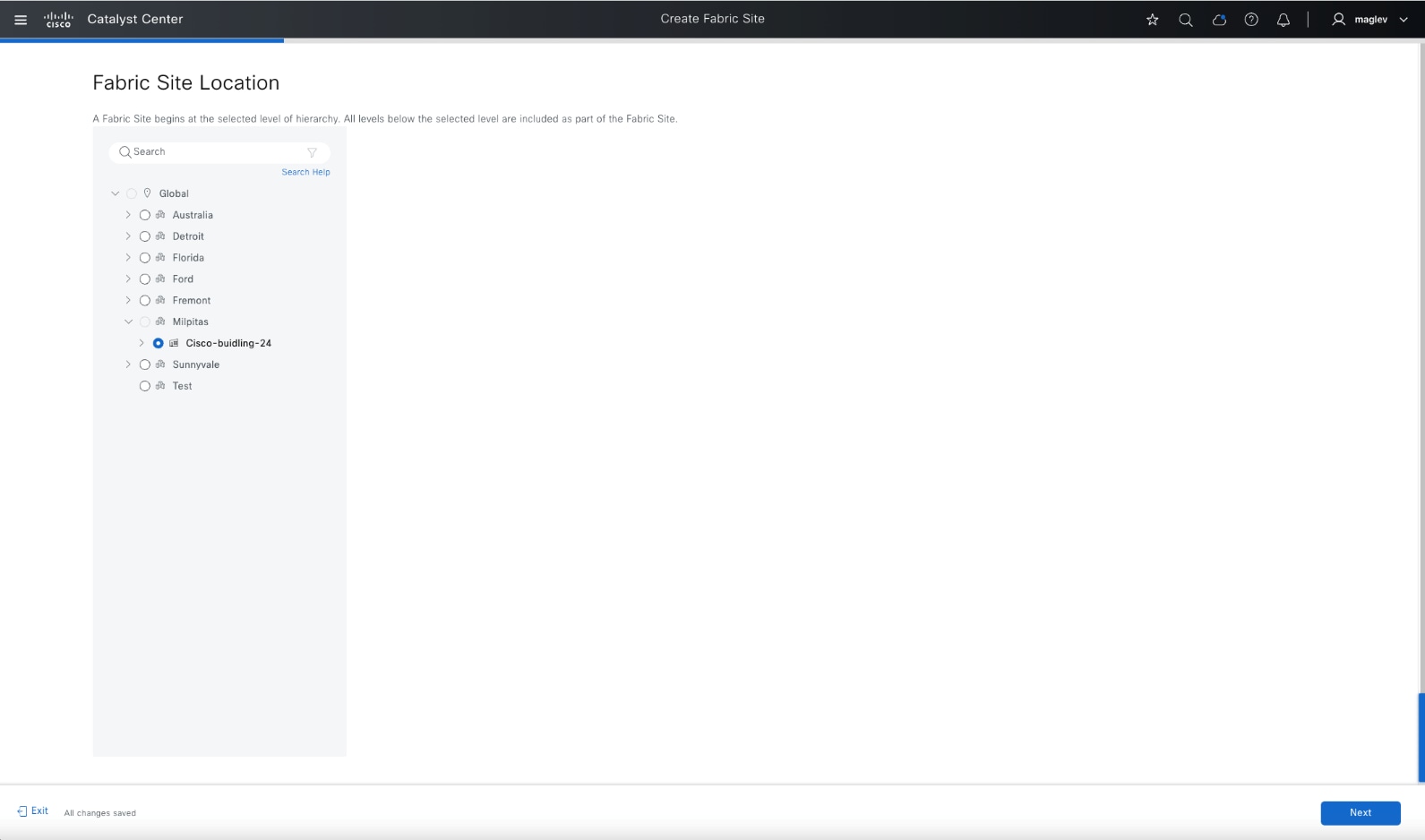

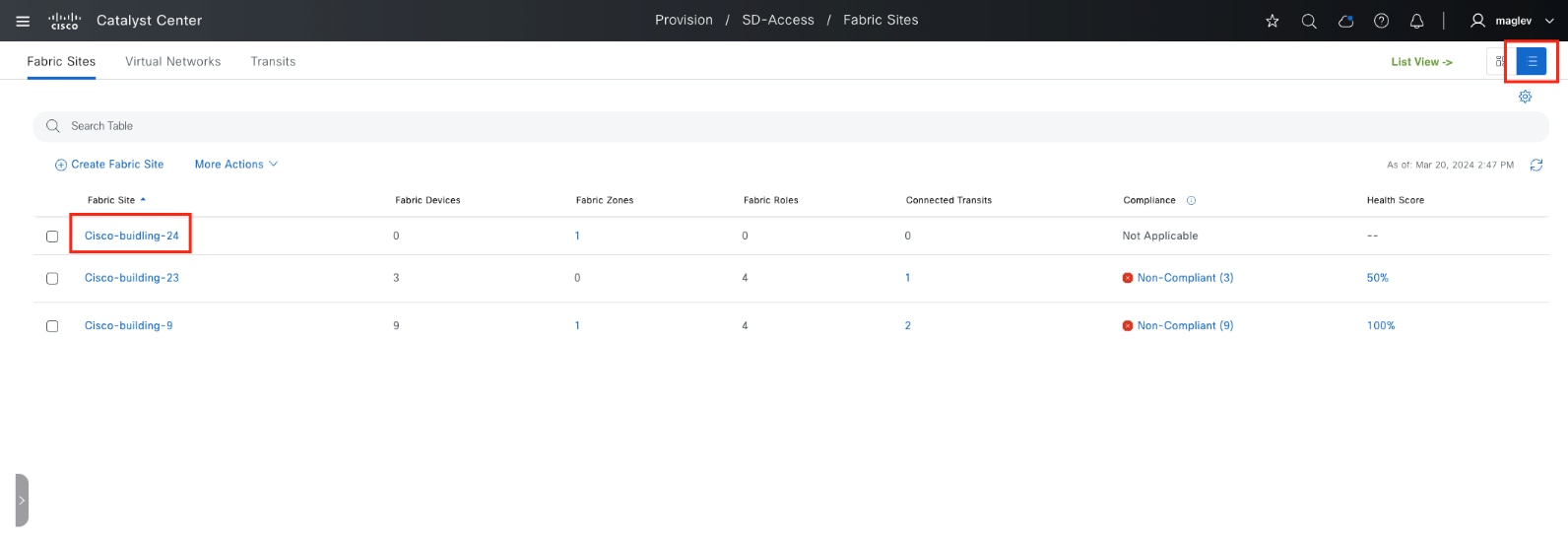

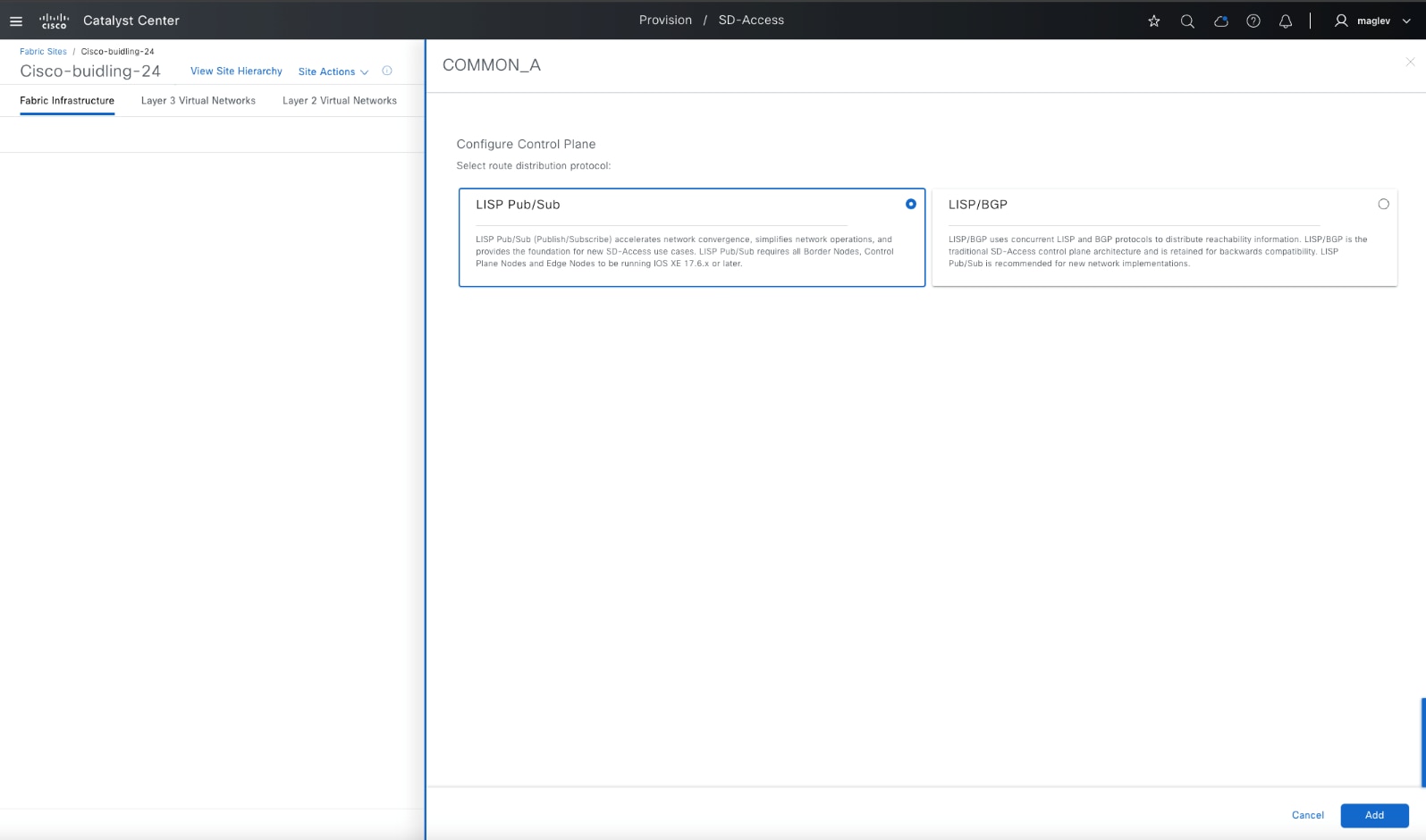

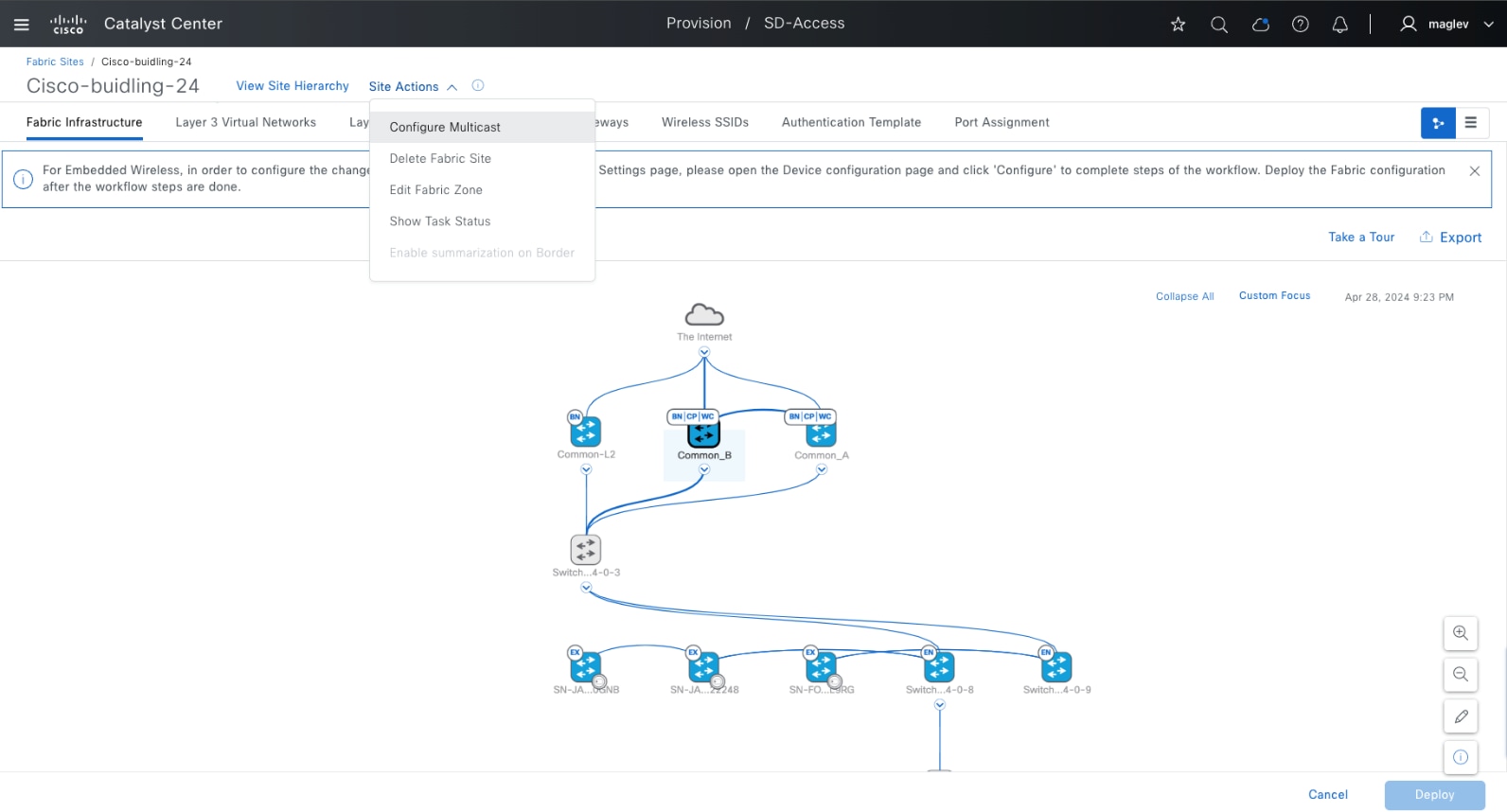

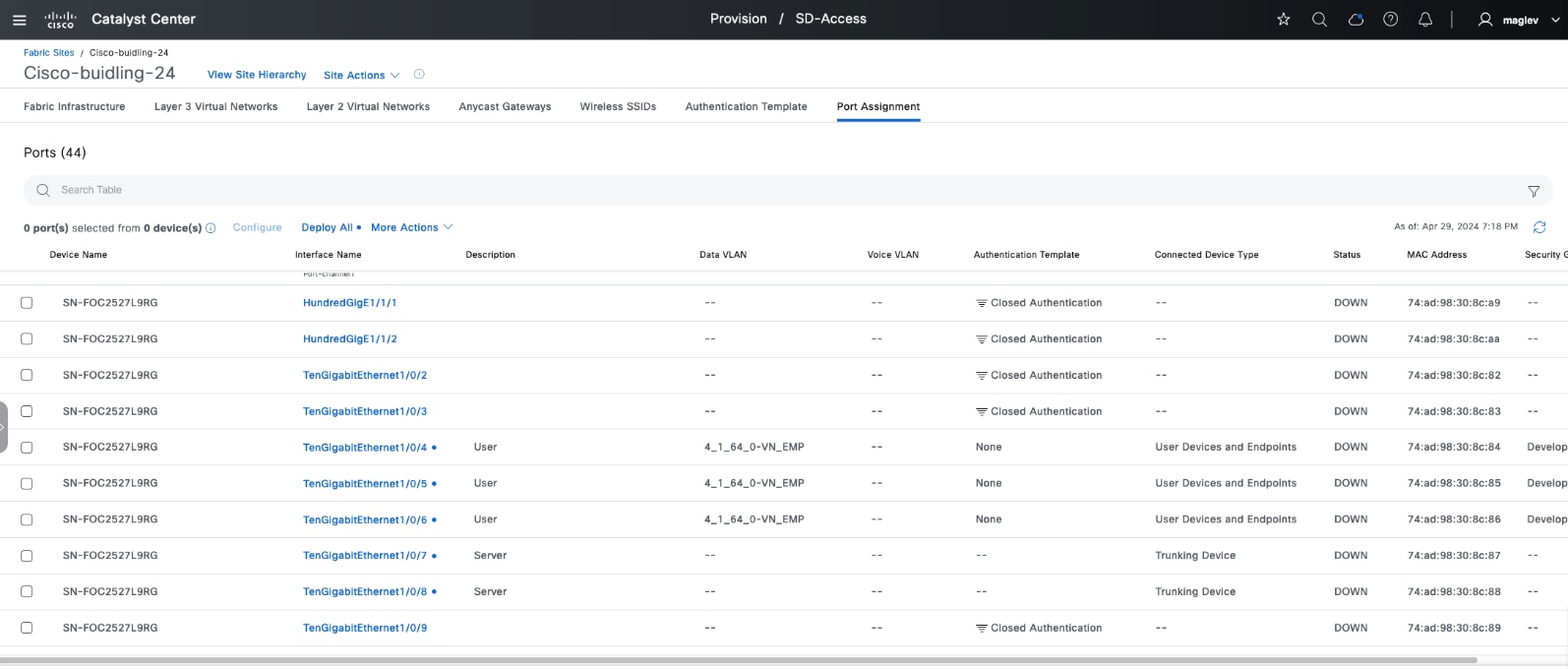

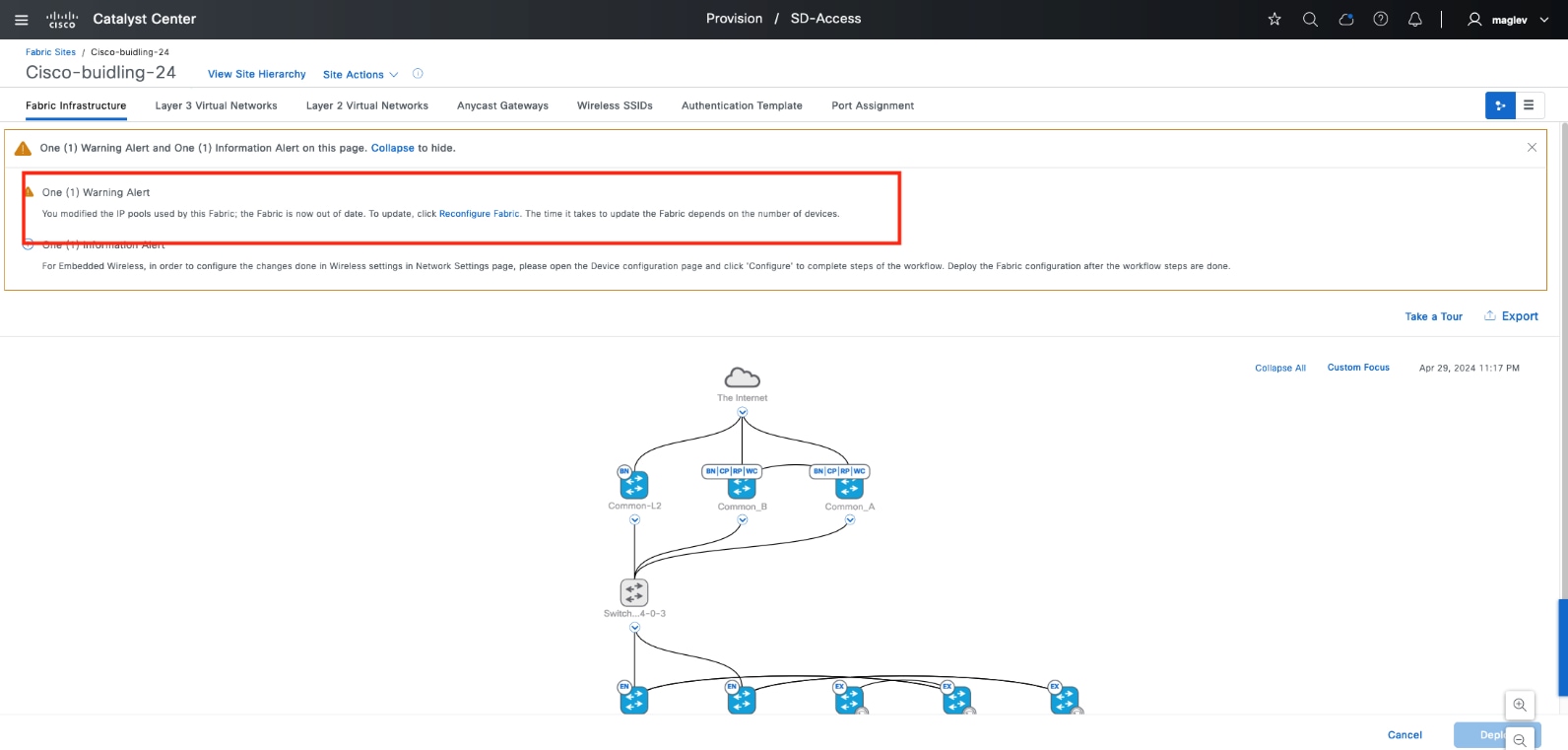

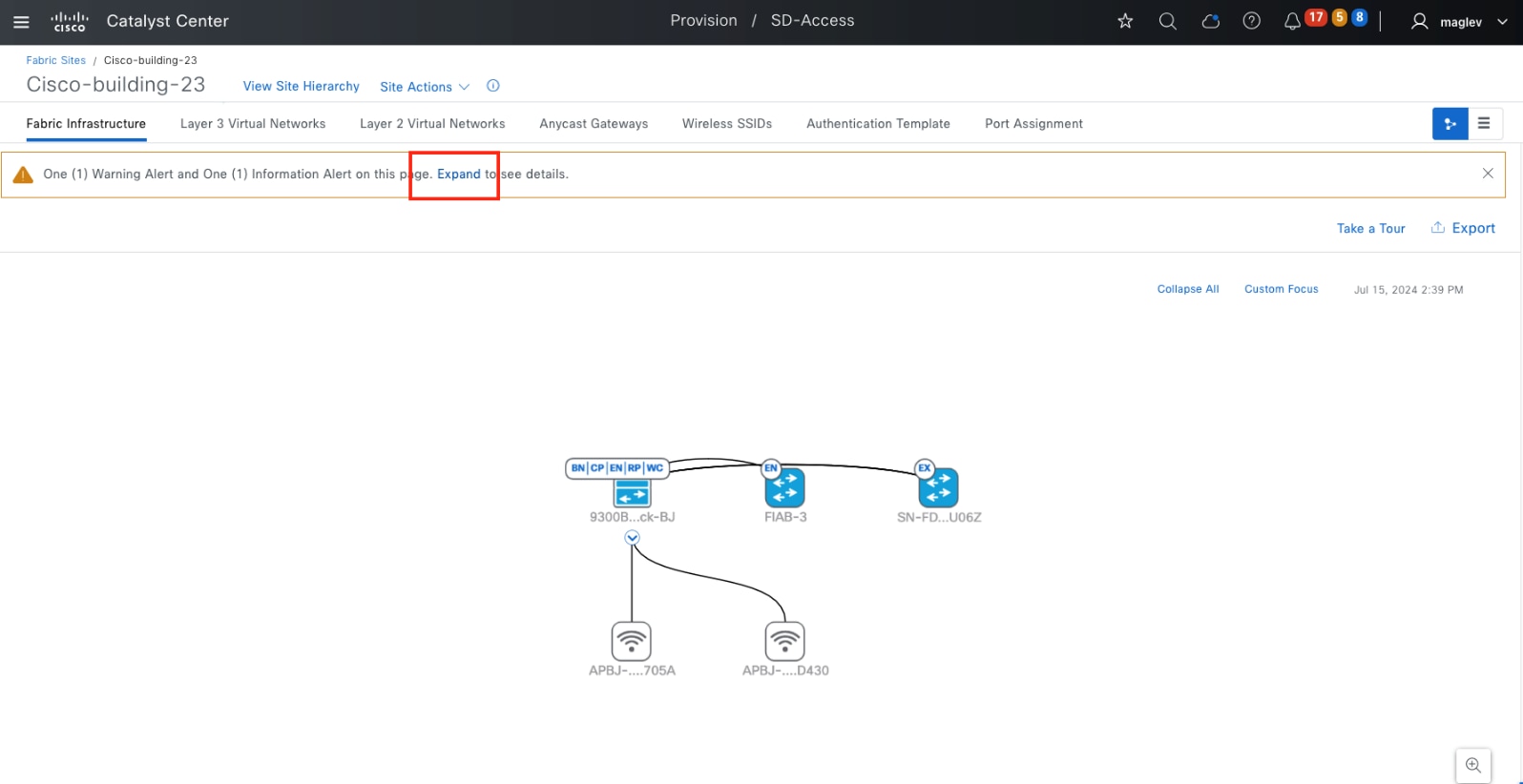

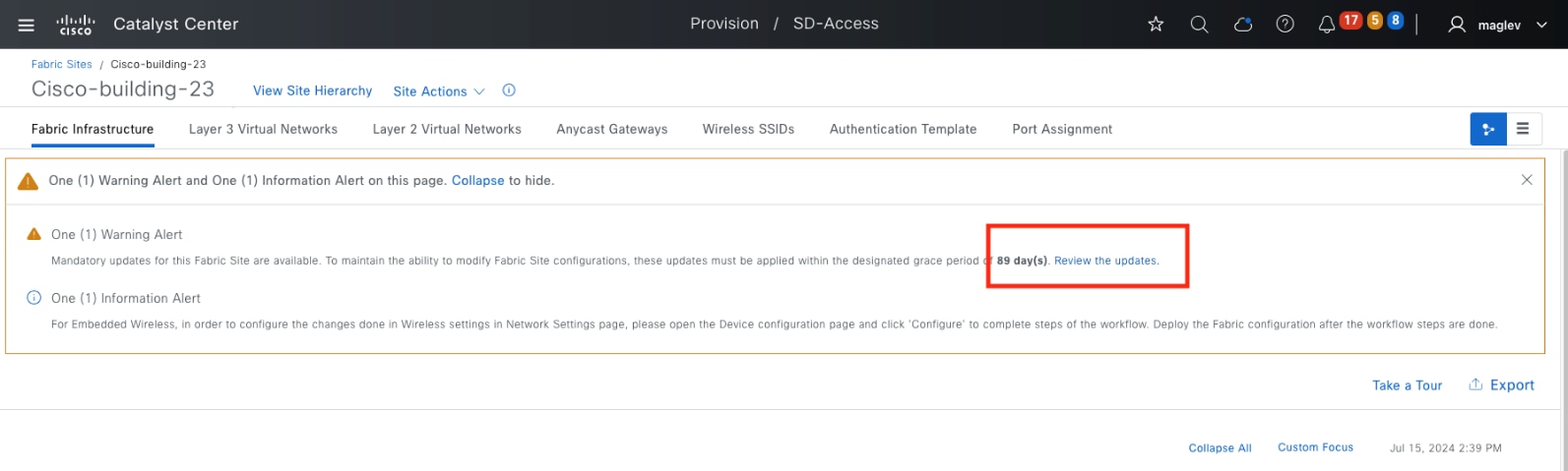

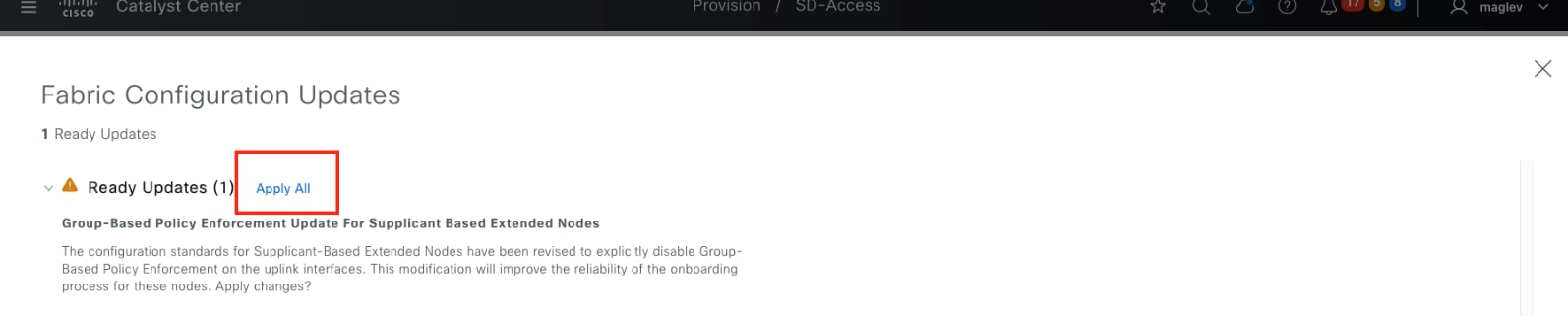

手順 1。 サイトでのファブリックの有効化

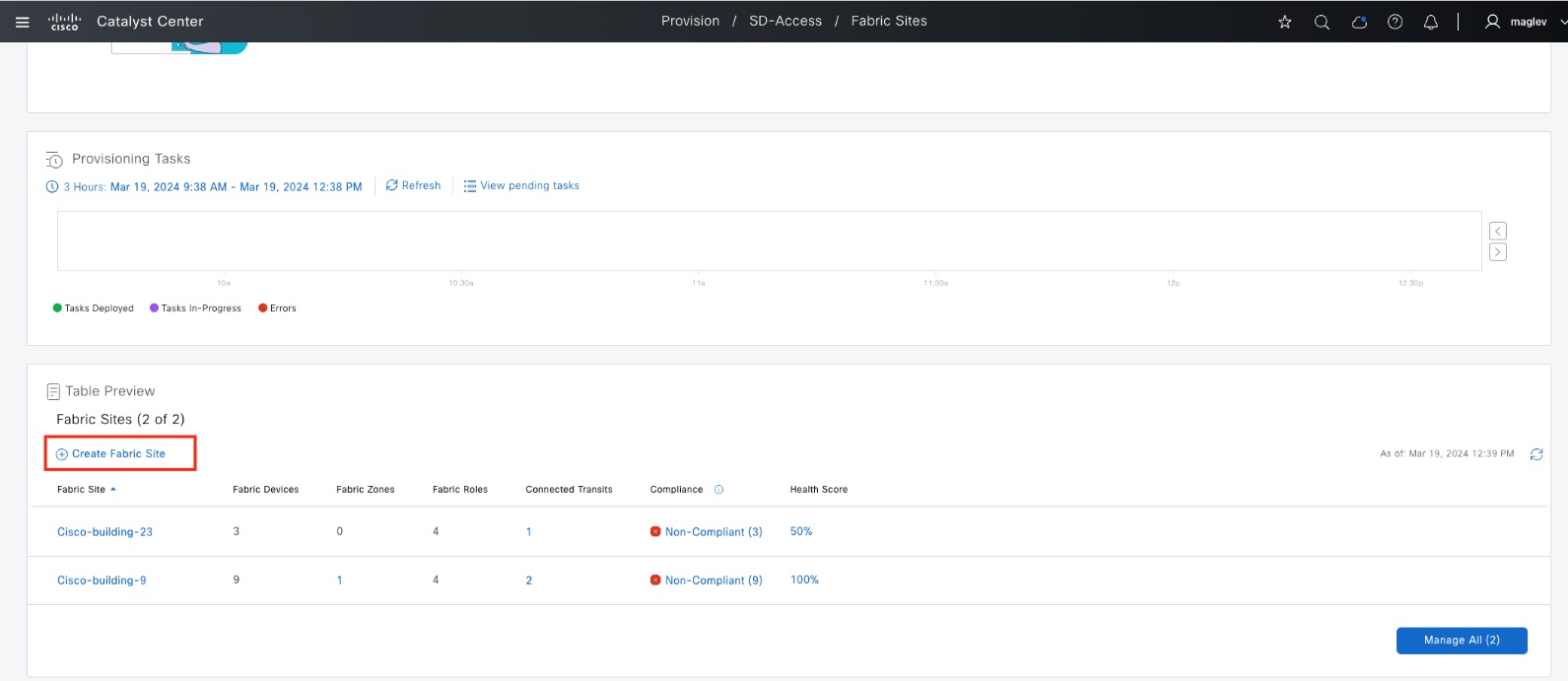

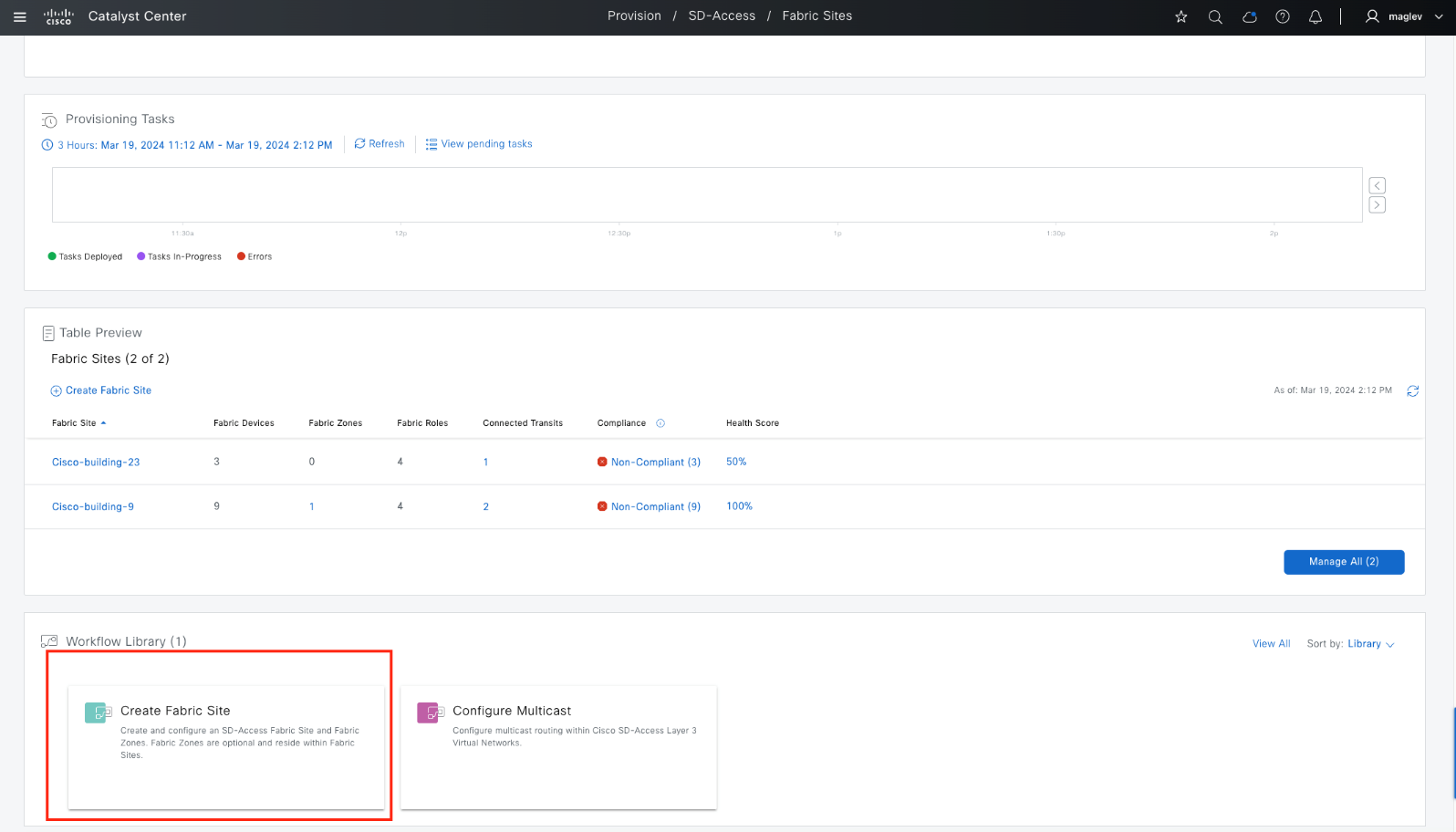

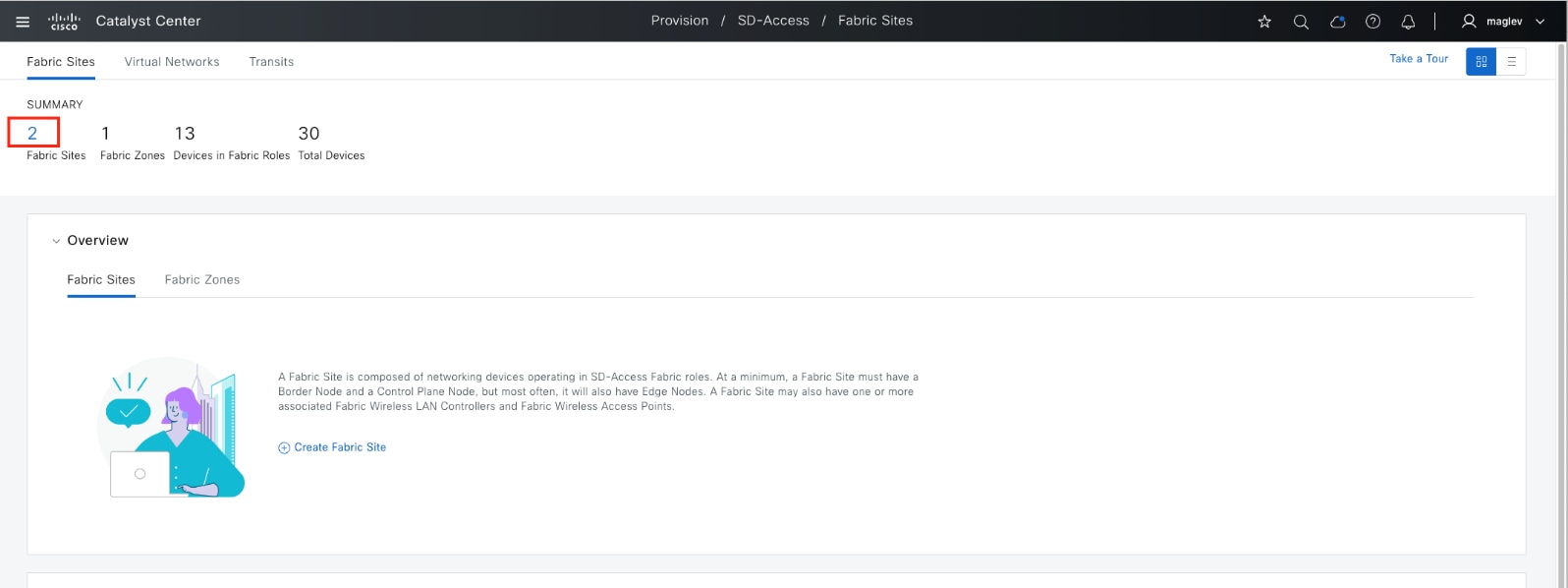

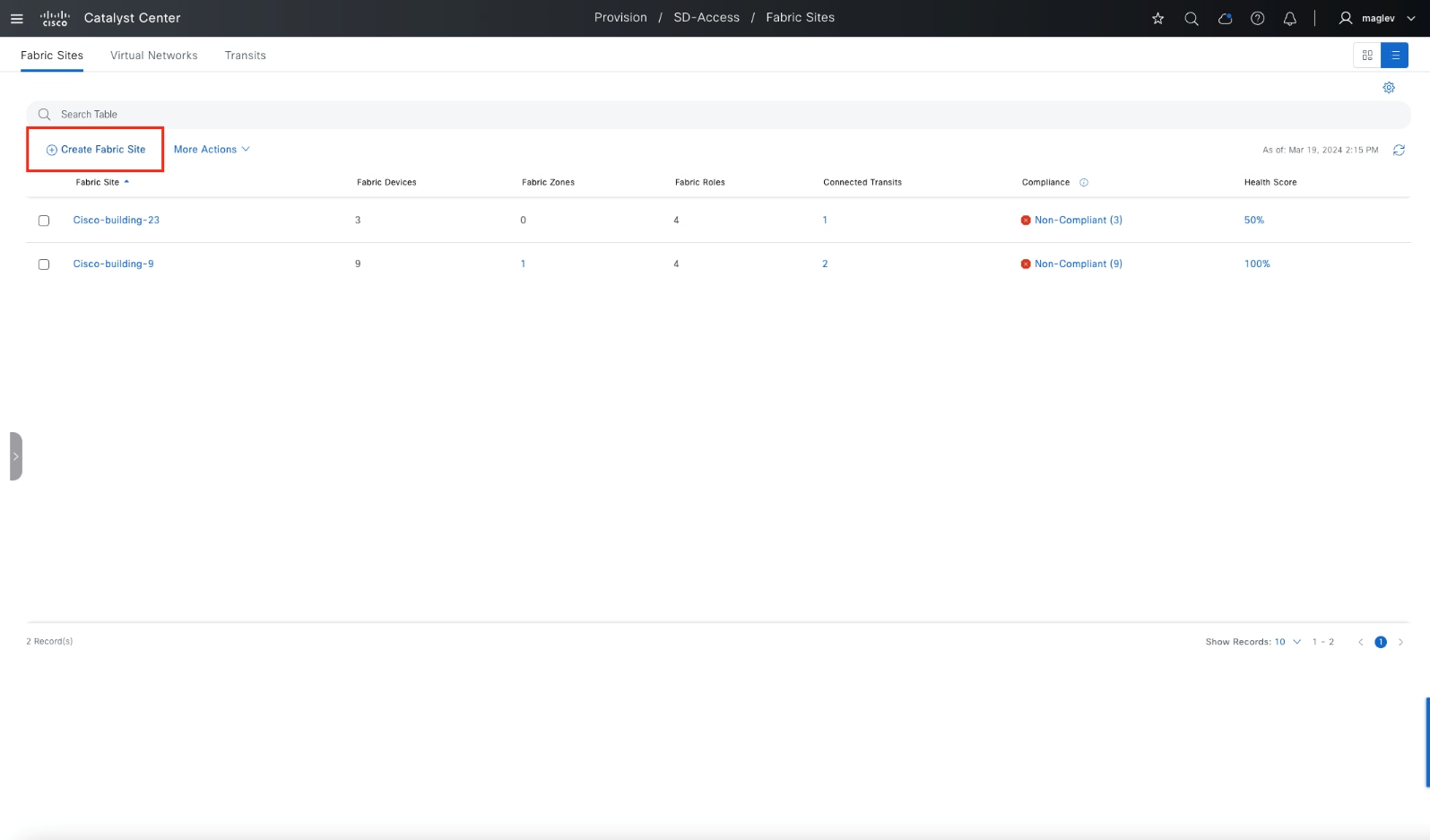

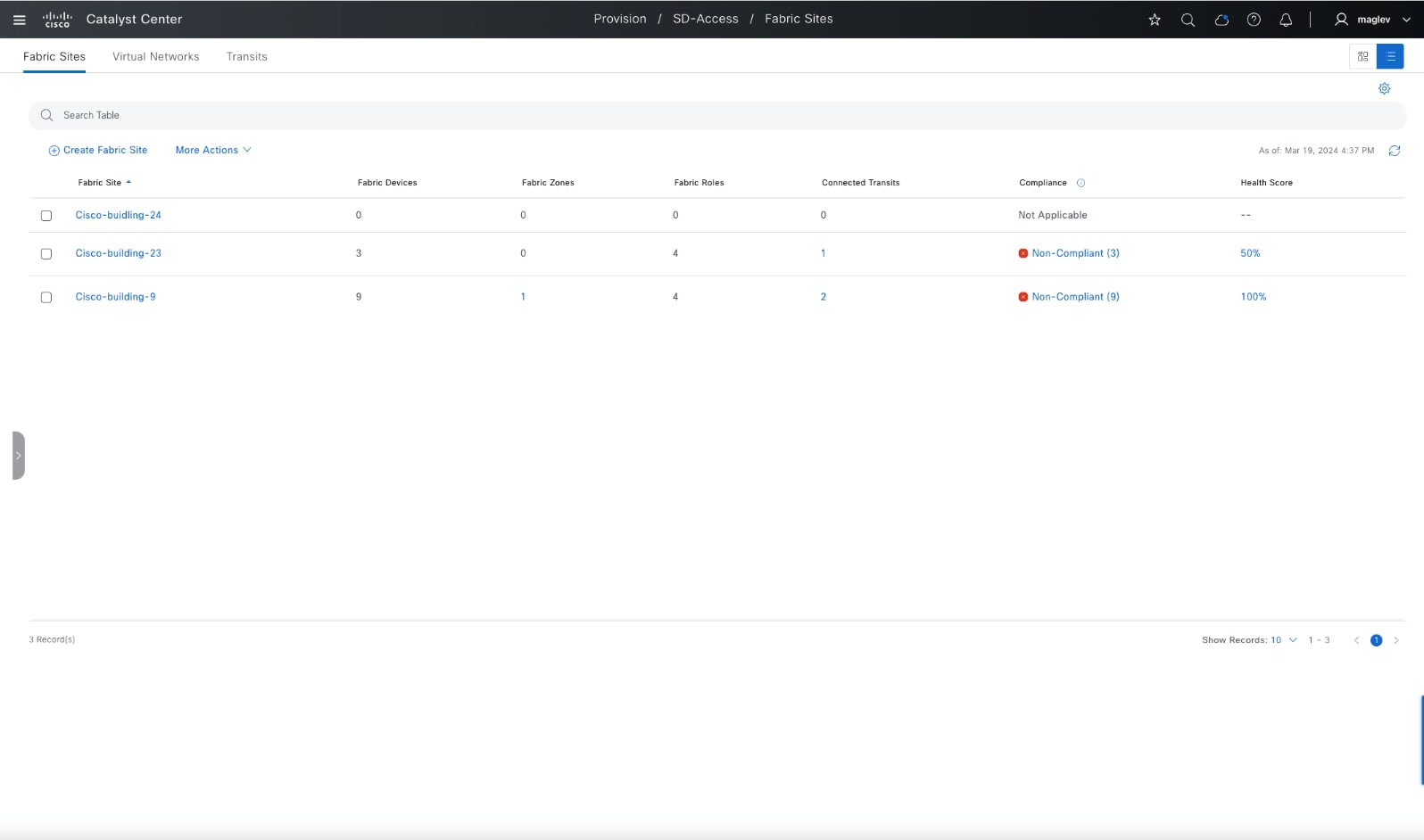

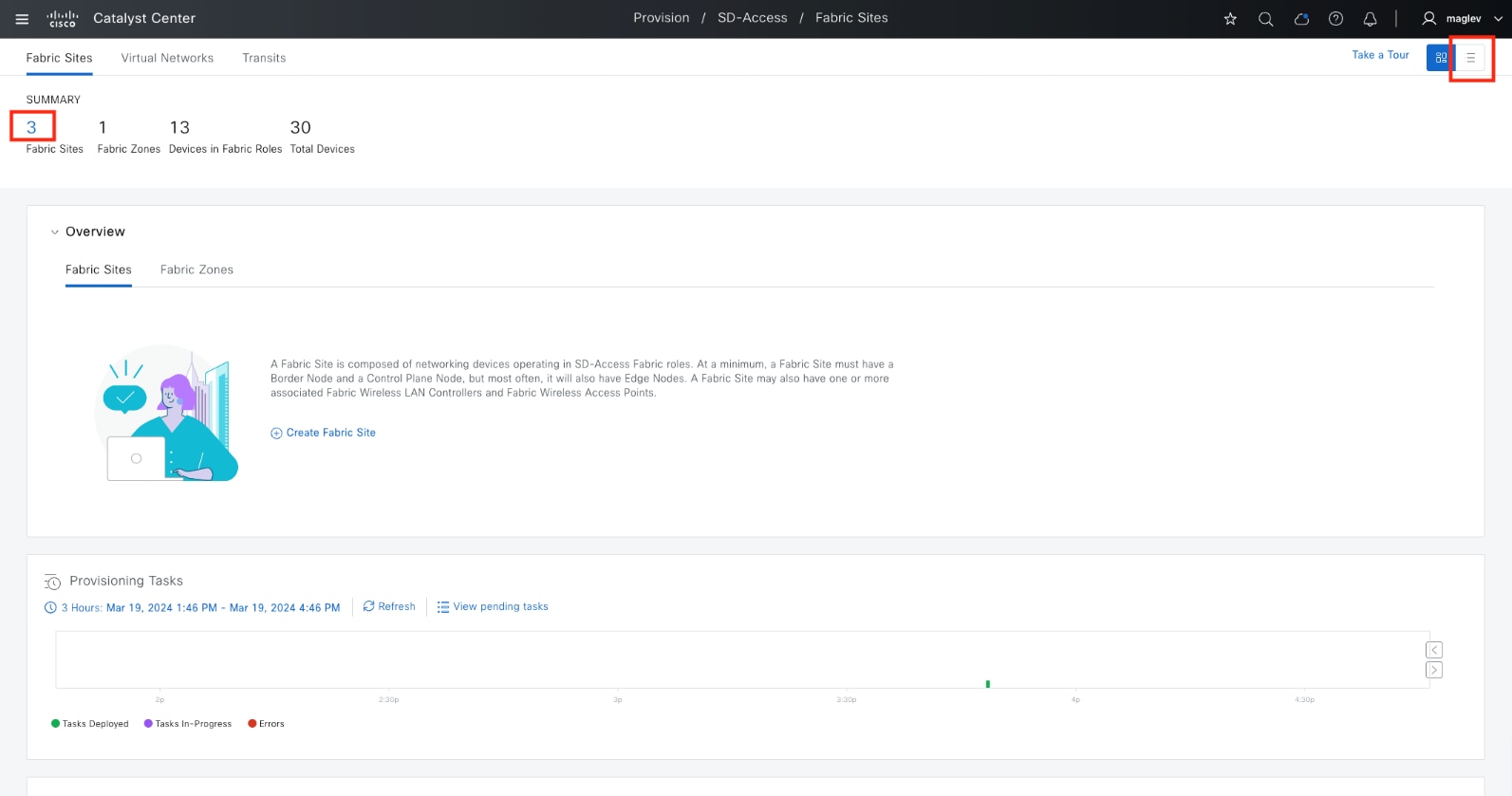

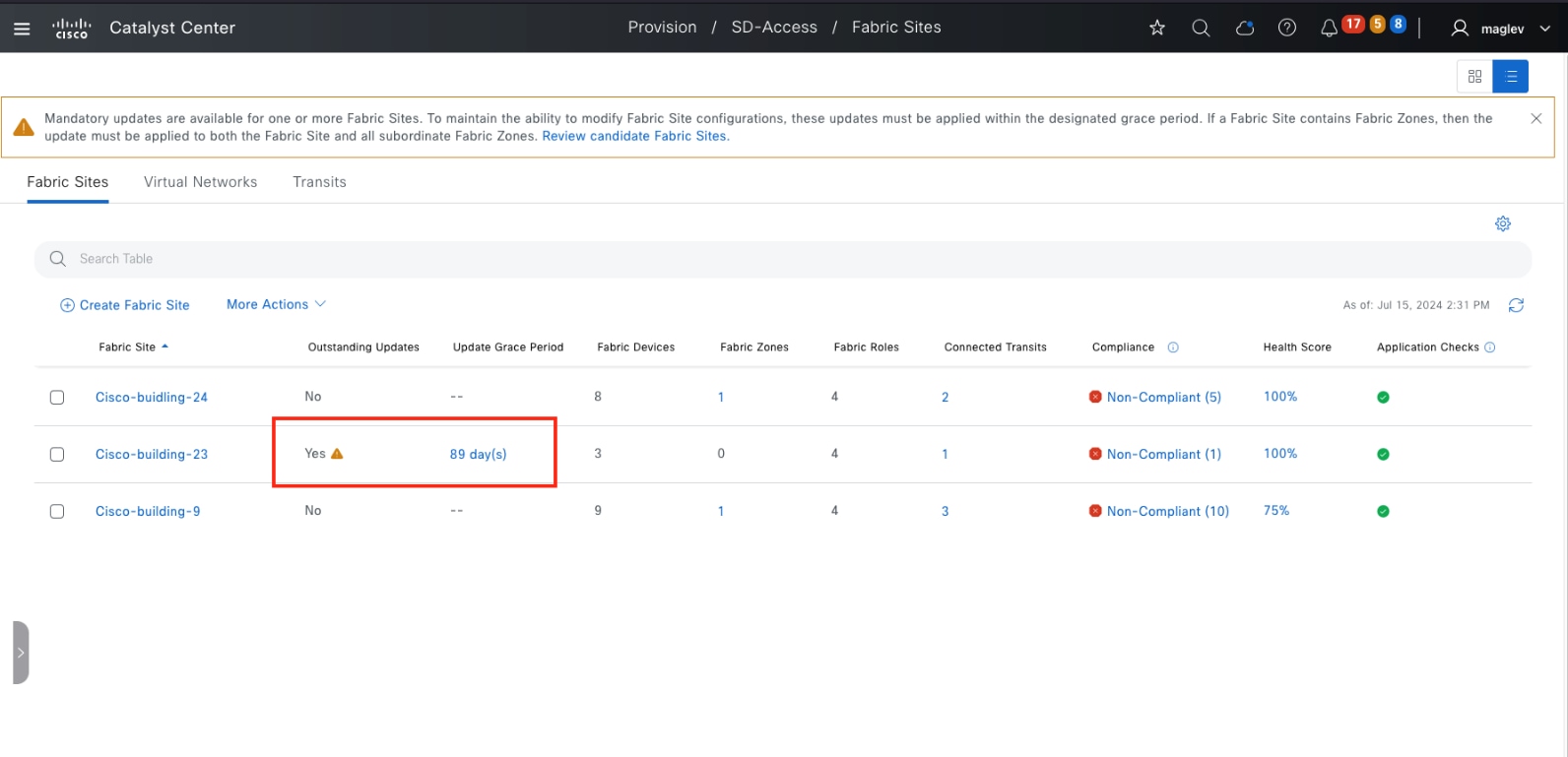

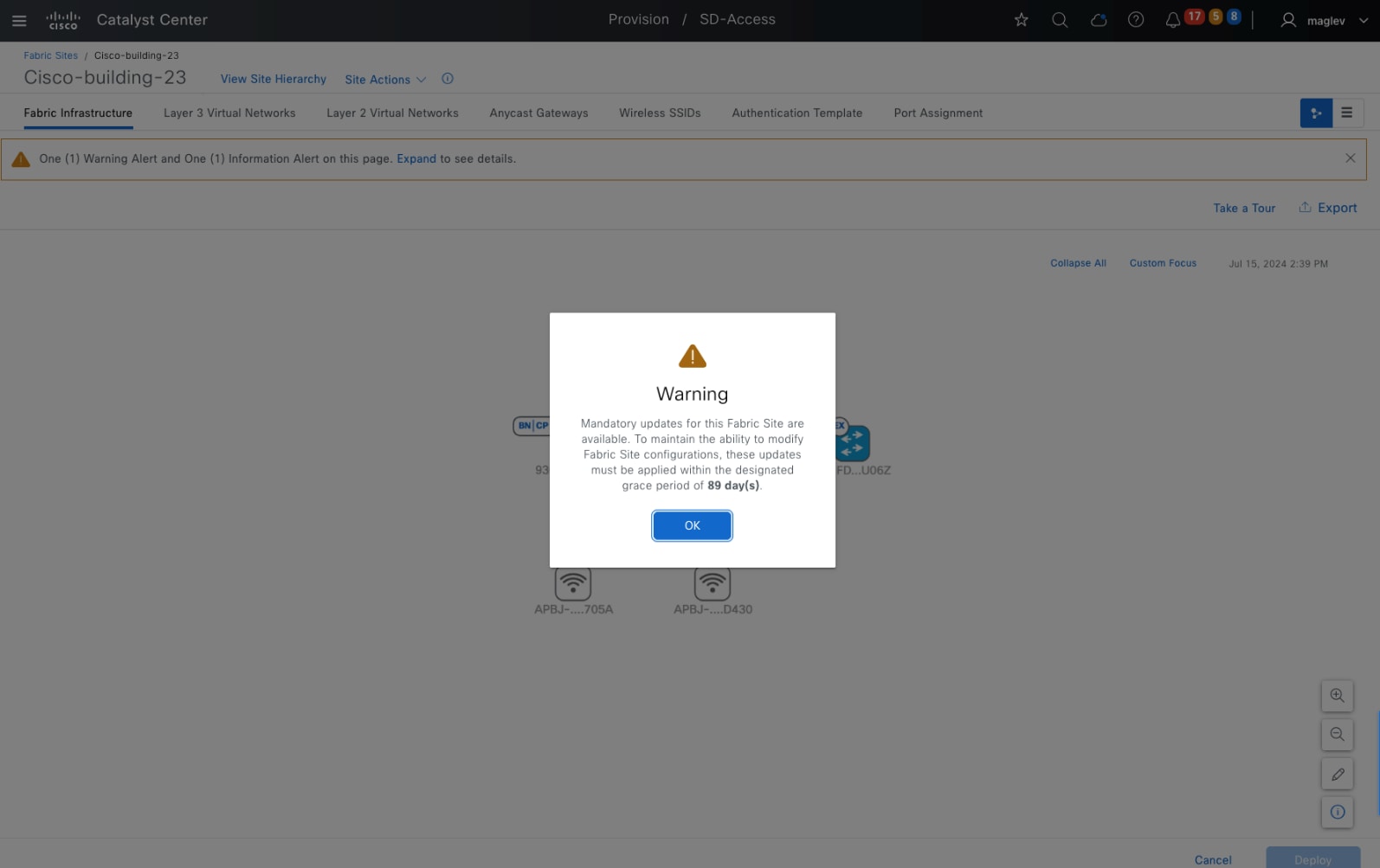

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Provision] > [Fabric Sites] の順に選択します。サマリービューは、デフォルトのランディングウィンドウです。

[Fabric Site] は、次のようなさまざまな場所から作成できます。

● Catalyst Center で他のファブリックサイトがすでに設定されている場合は、[Fabric Sites] ウィンドウから、[SUMMARY] の下の数字をクリックします(この例では 2 つのファブリックサイトが設定されているため、[2] をクリックします)。

● リダイレクトされたウィンドウで、[Create Fabric Site] をクリックします。

ステップ 2. ワークフローに従って、[Cisco-building-24] でファブリックを設定します。

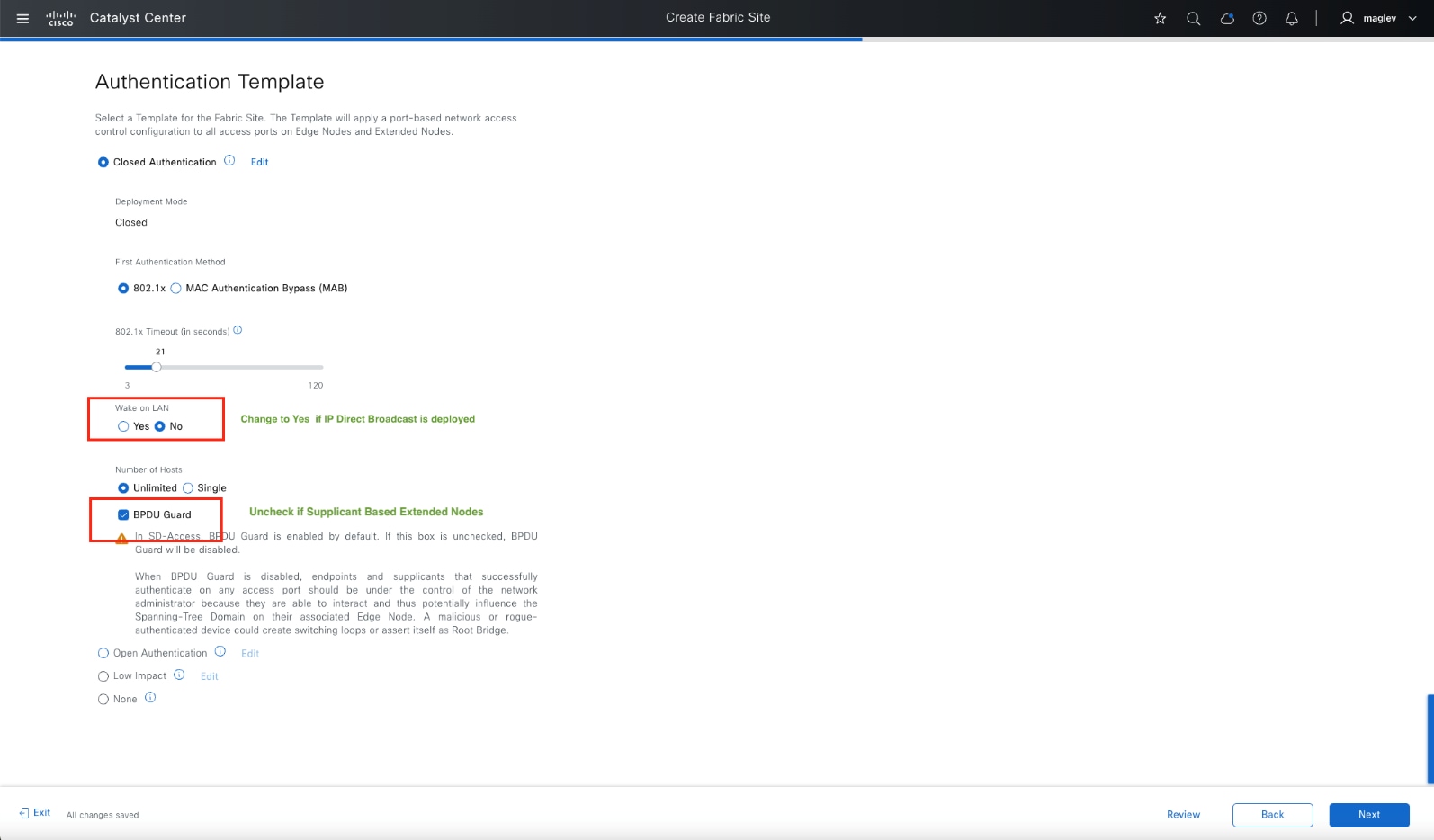

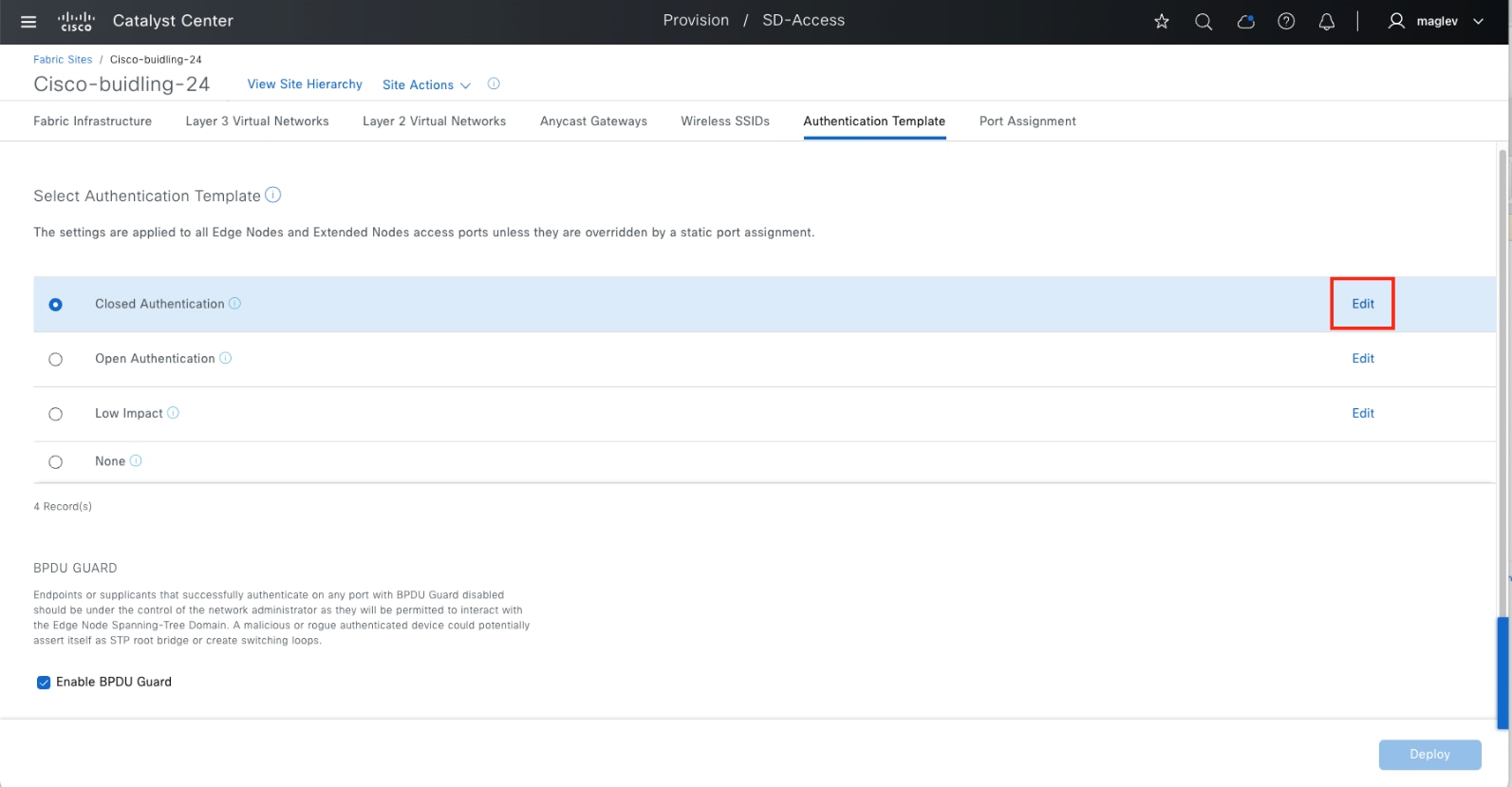

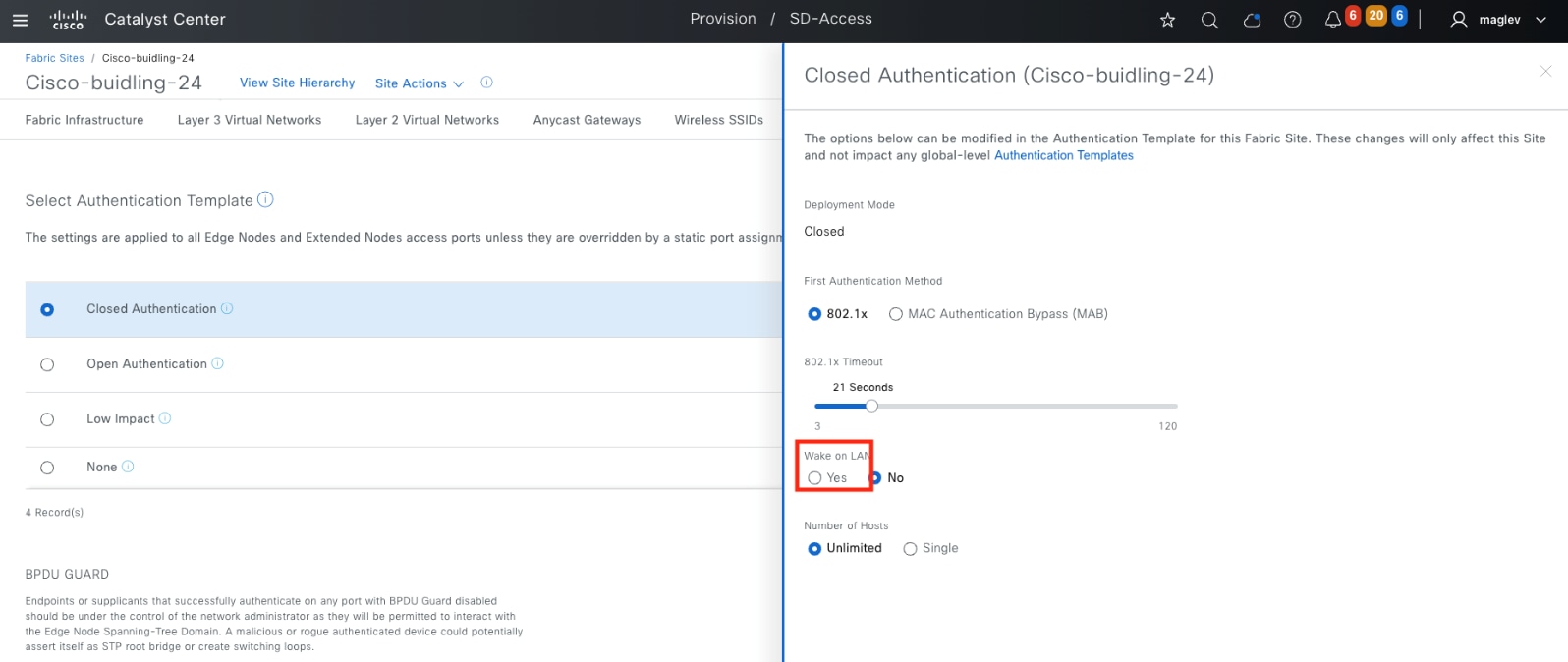

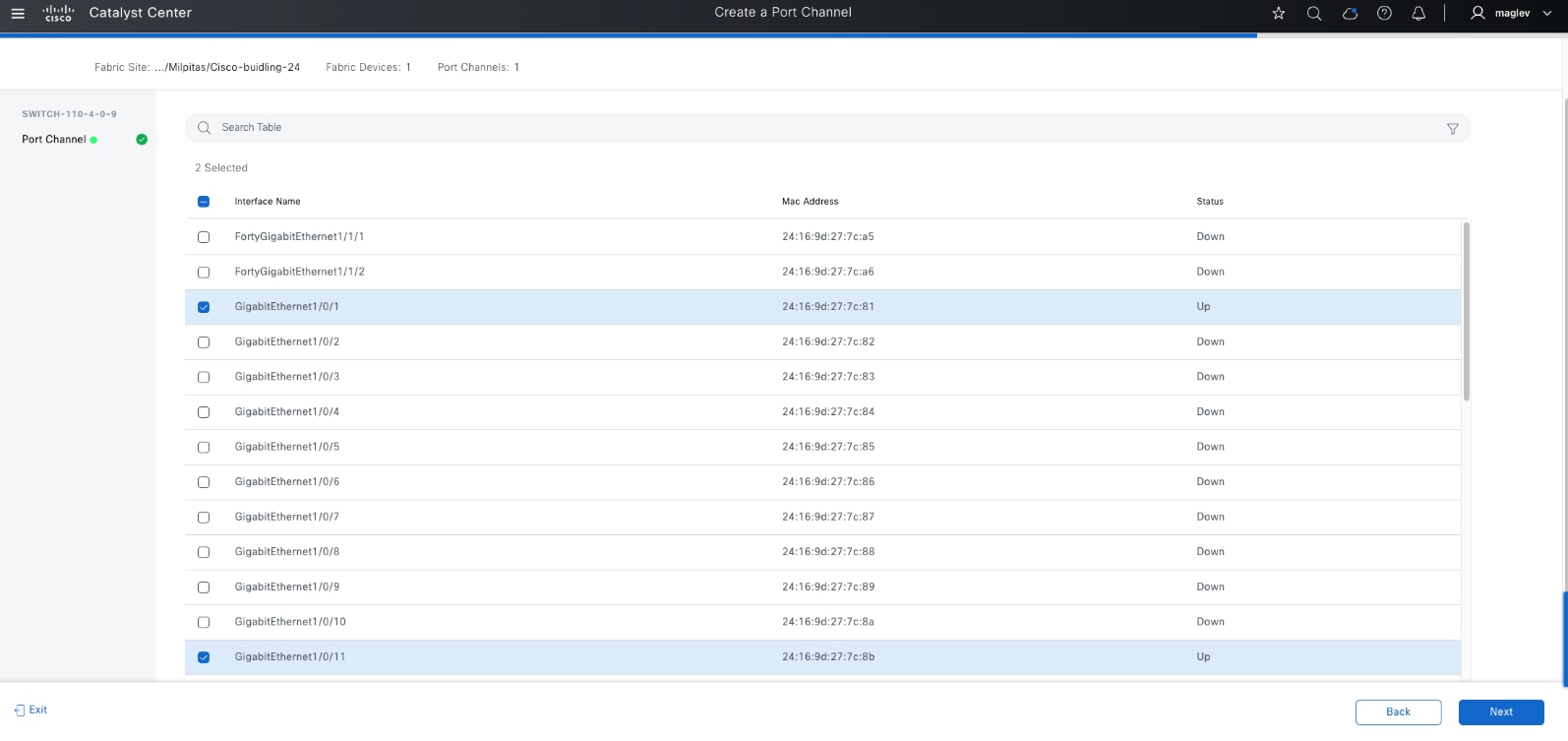

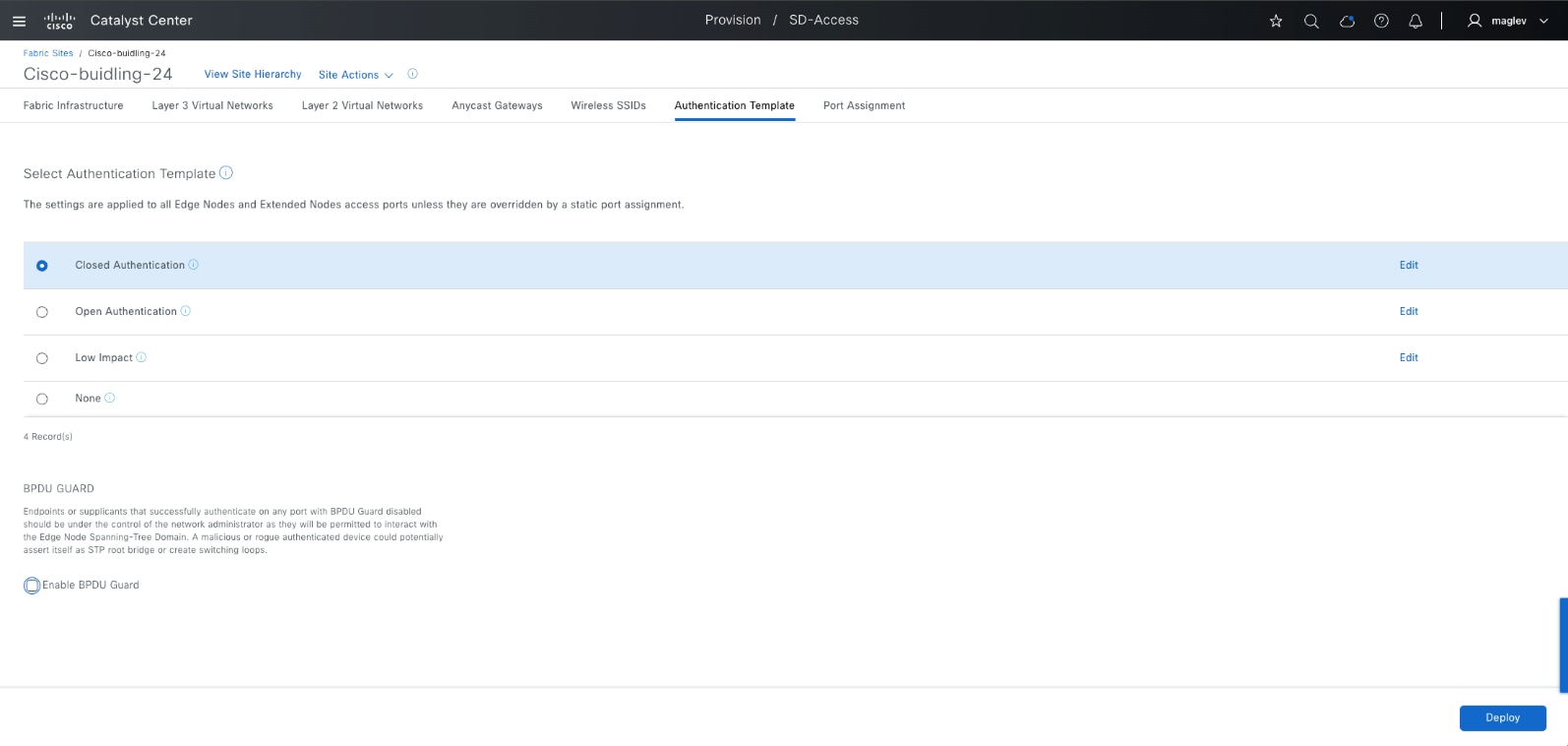

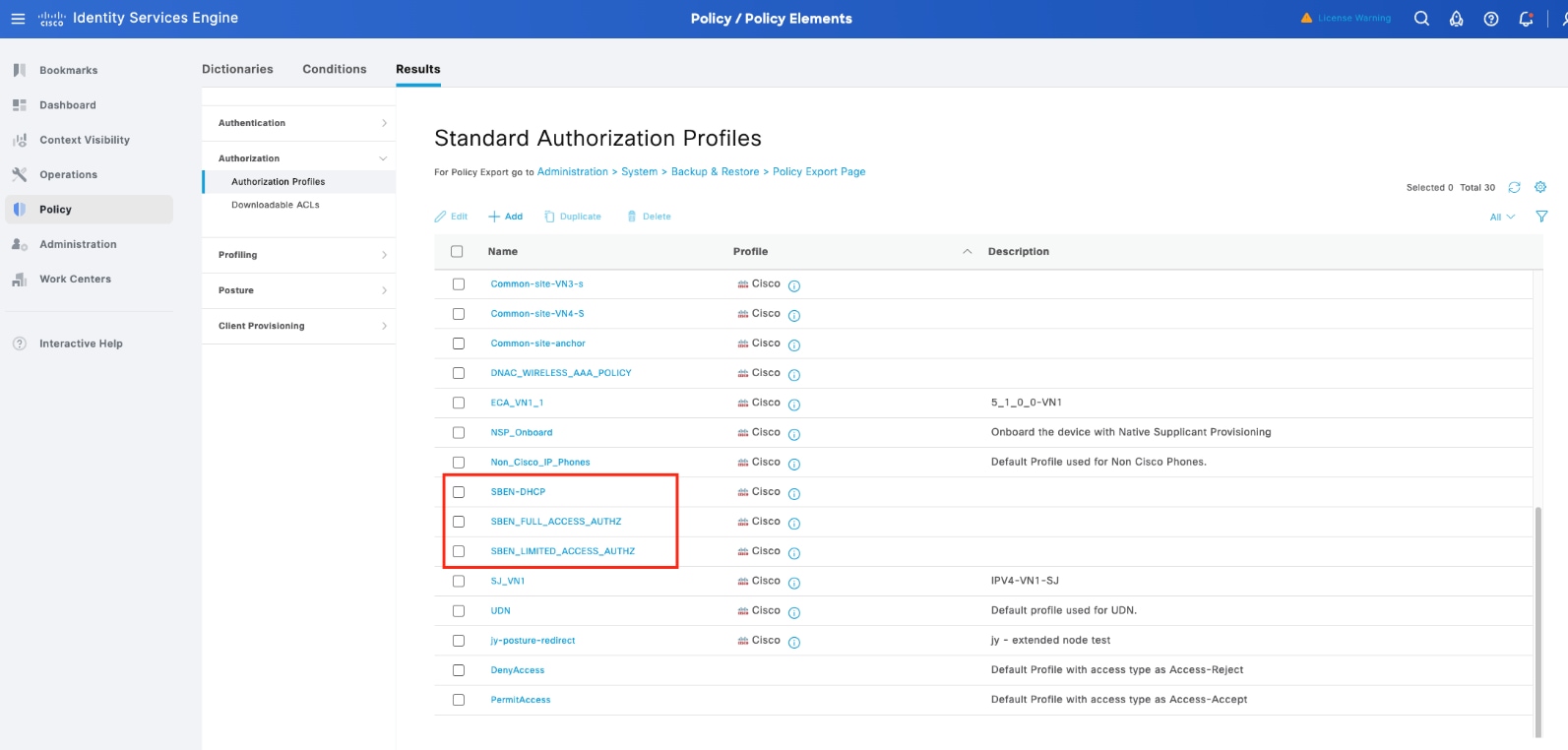

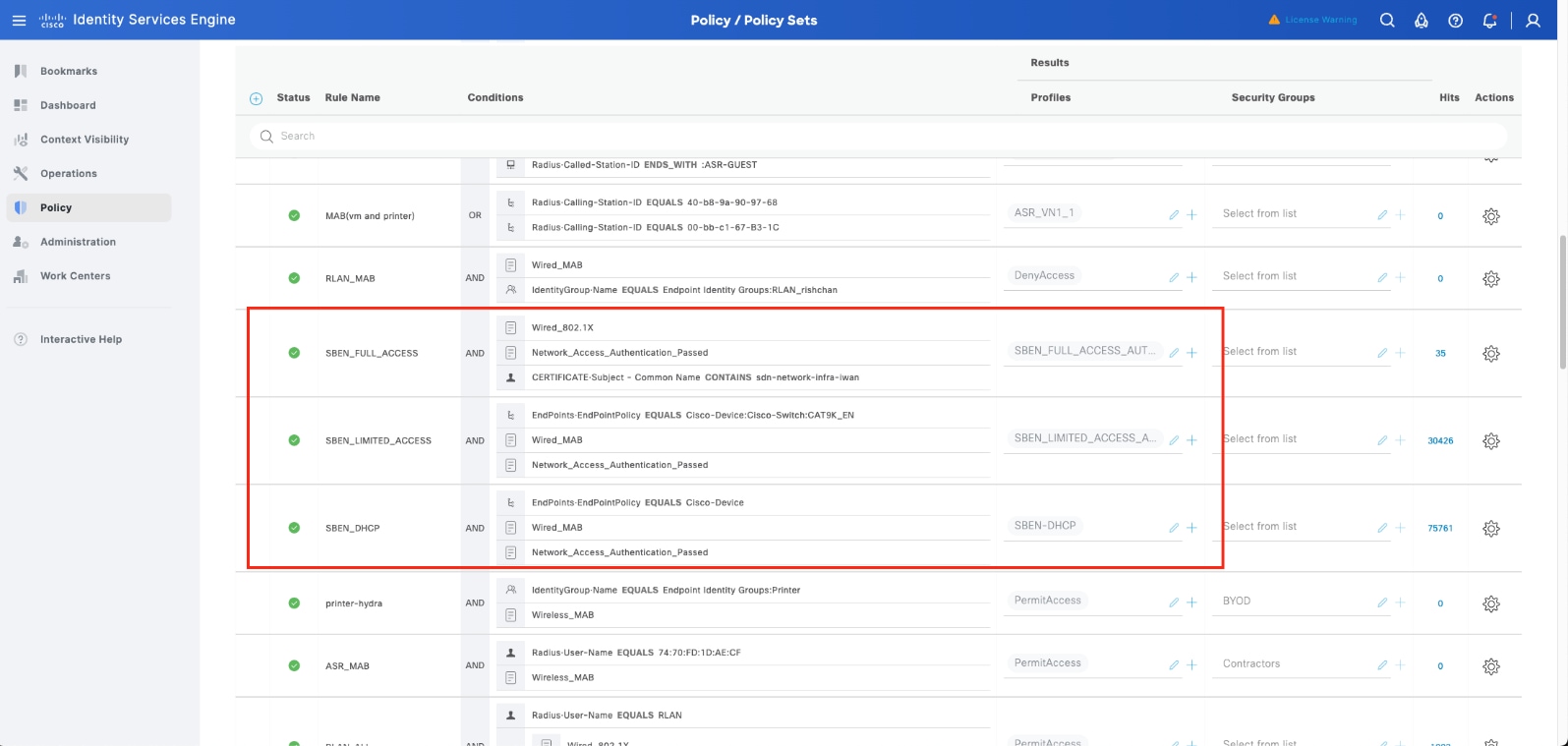

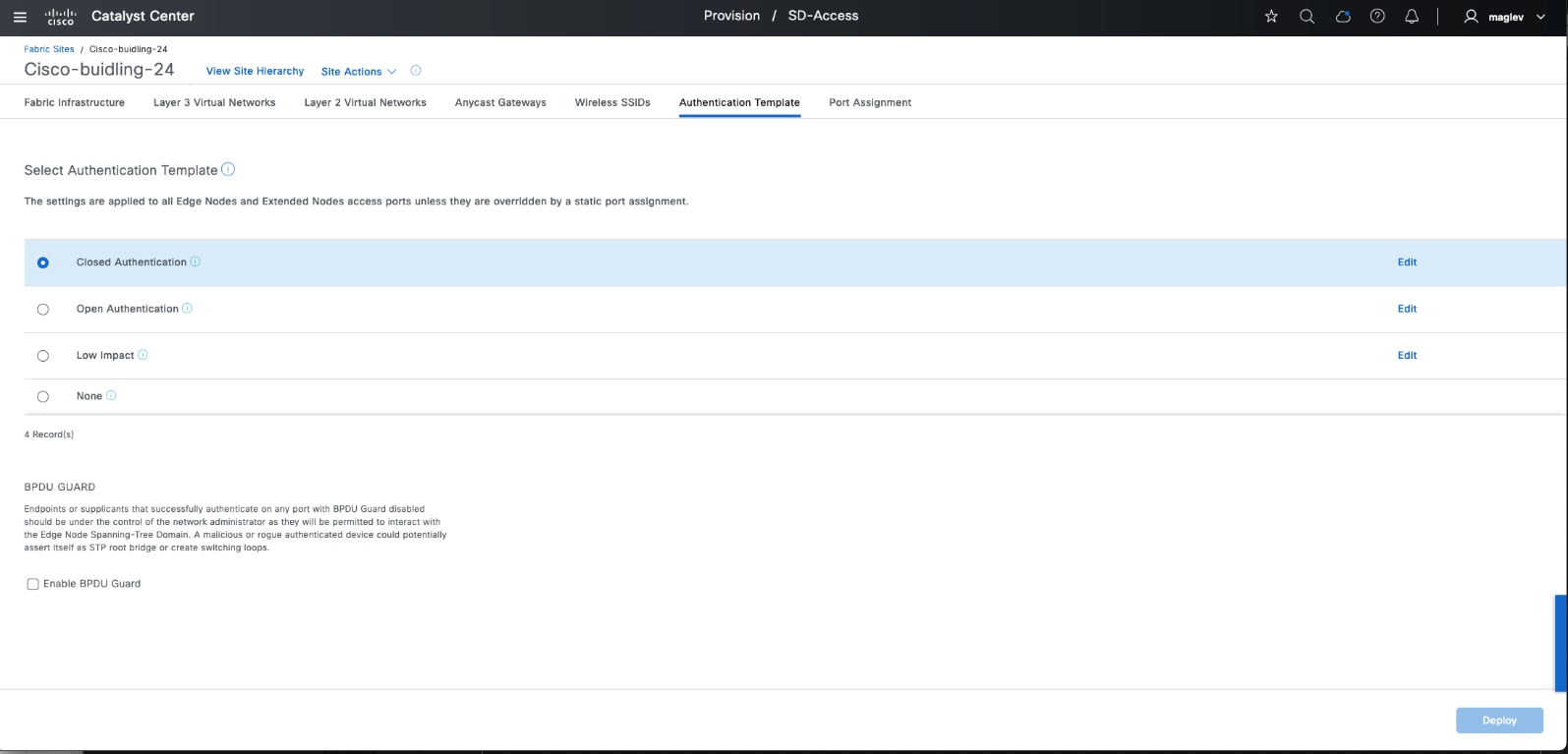

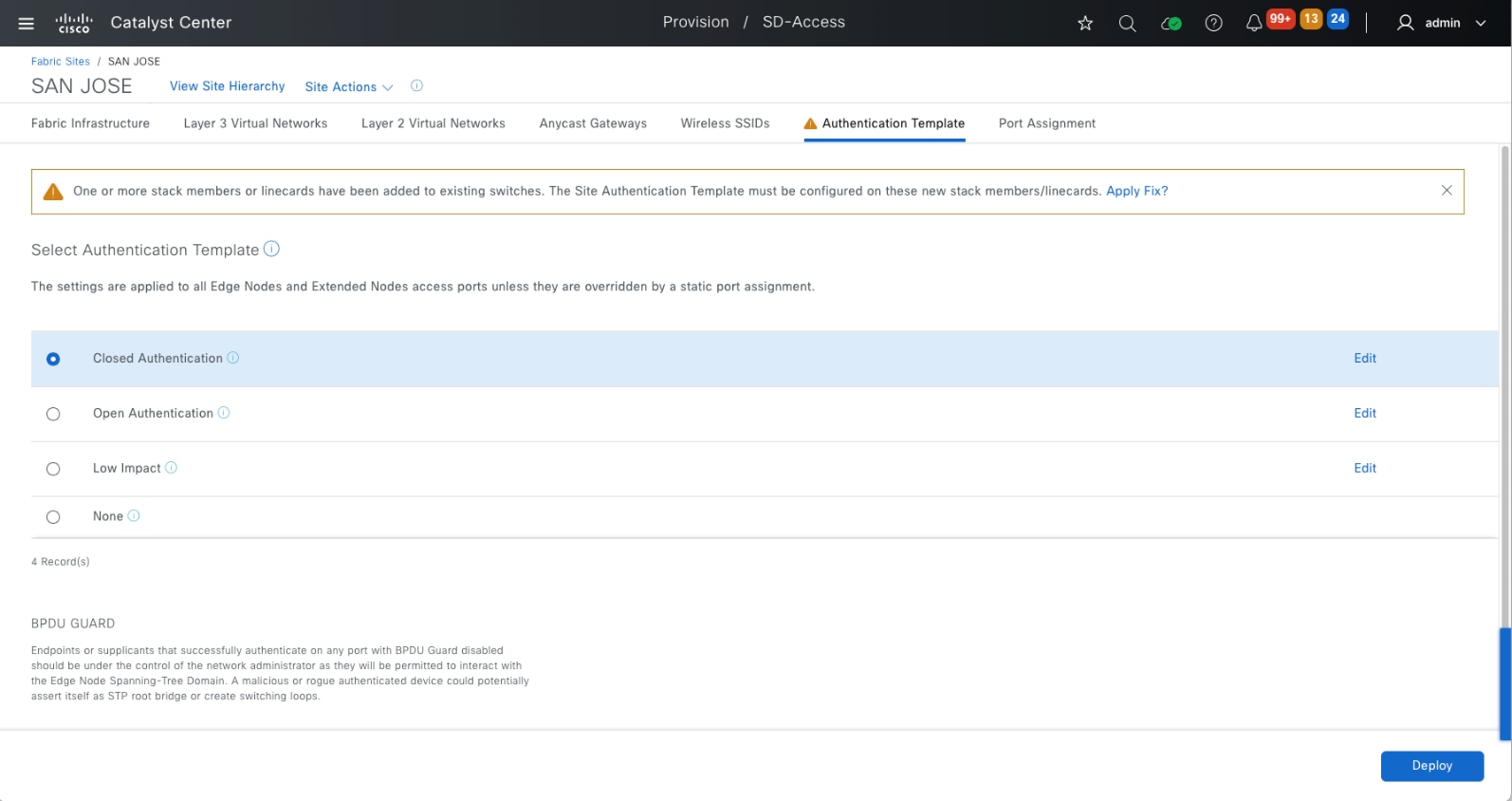

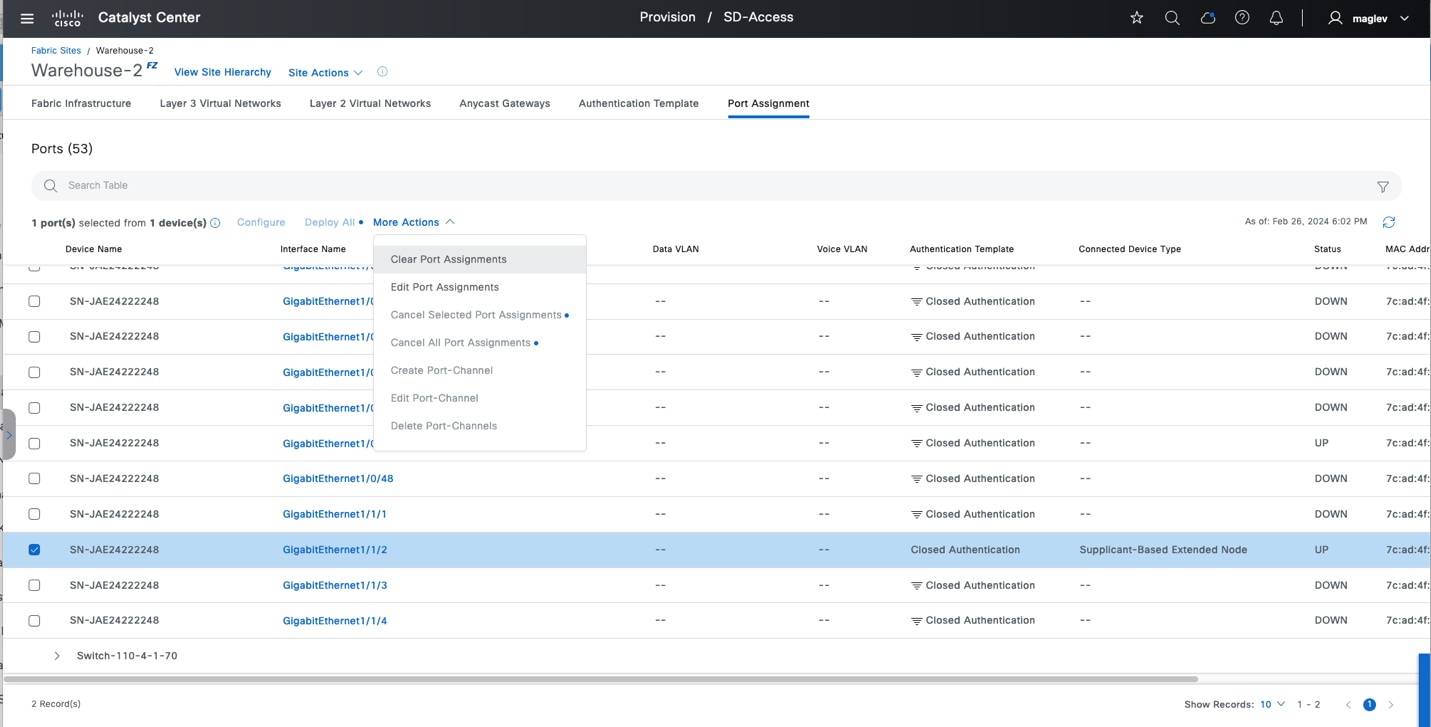

サイトレベルの認証テンプレートが必要です。サイトレベルの認証テンプレートの設定は、エッジノード(FiaB を含む)と拡張ノードのすべてのアクセスポートにプッシュされます。サポートされている Catalyst Center 認証テンプレートには次が含まれます。

● [Closed Authentication]:ネットワークアクセスには完全な 802.1x 認証が必要です

● [Open Authentication]:802.1x 認証の前に一時的なアクセスが許可されます(例:PXE、DHCP)

● [Low Impact]:MAB 認証

● [None]:ネットワークアクセスに認証は必要ありません

[Closed Authentication]、[Open Authentication]、および [Low Impact] のパラメータは変更できます。IP ダイレクトブロードキャストやサプリカントベースの拡張ノード(SBEN)などの特定の Cisco SD-Access 機能では、[Closed Authentication] のパラメータを変更する必要があります。サイトレベルの認証テンプレートとパラメータは、Day-N 運用で後で変更できます(Cisco SD-Access ネットワークの Day-N 運用を参照してください)。

ファブリックゾーンは、ファブリックサイトを作成するのと同じワークフローで設定することも、後で個別に設定することもできます(手順 2 で説明)。

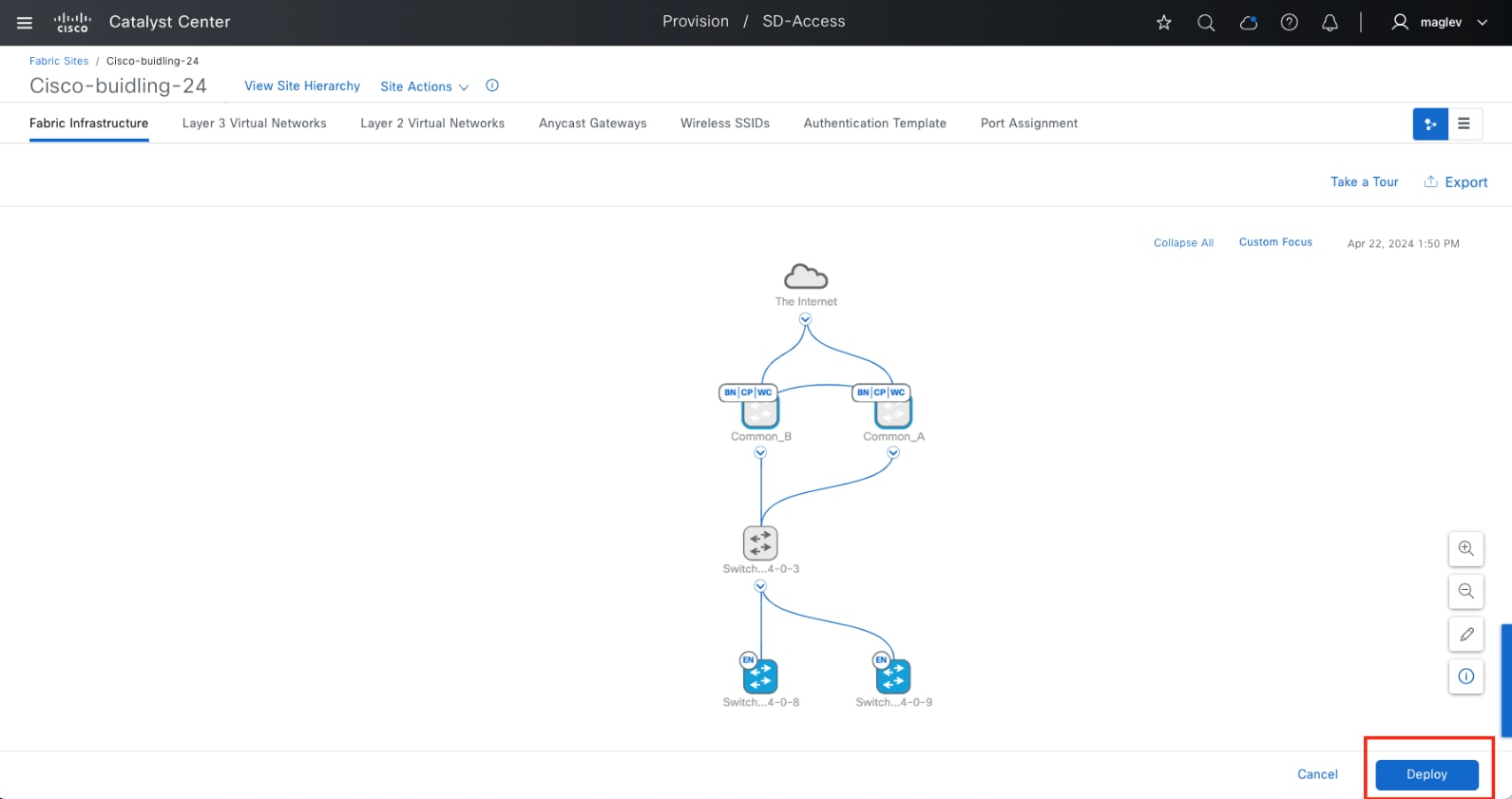

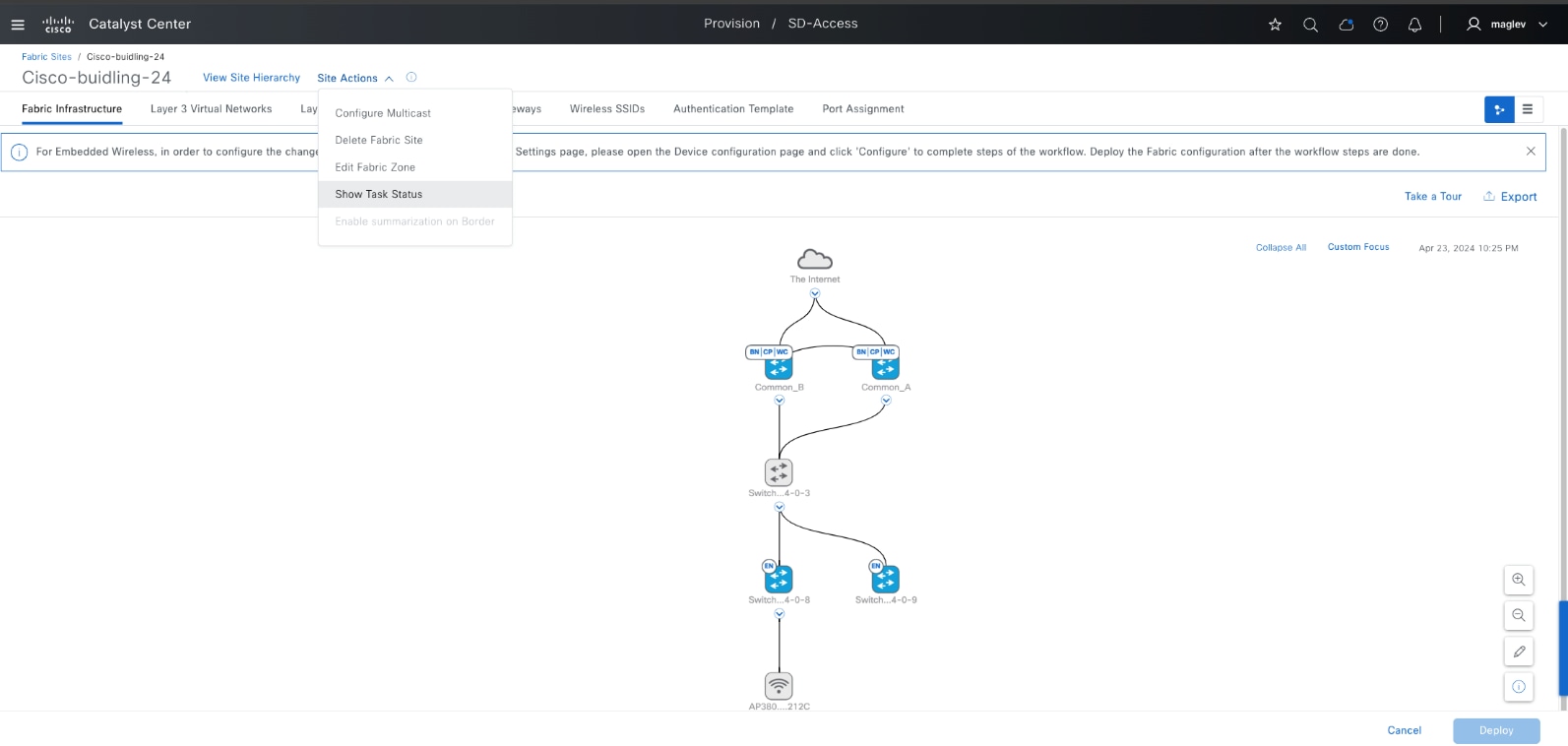

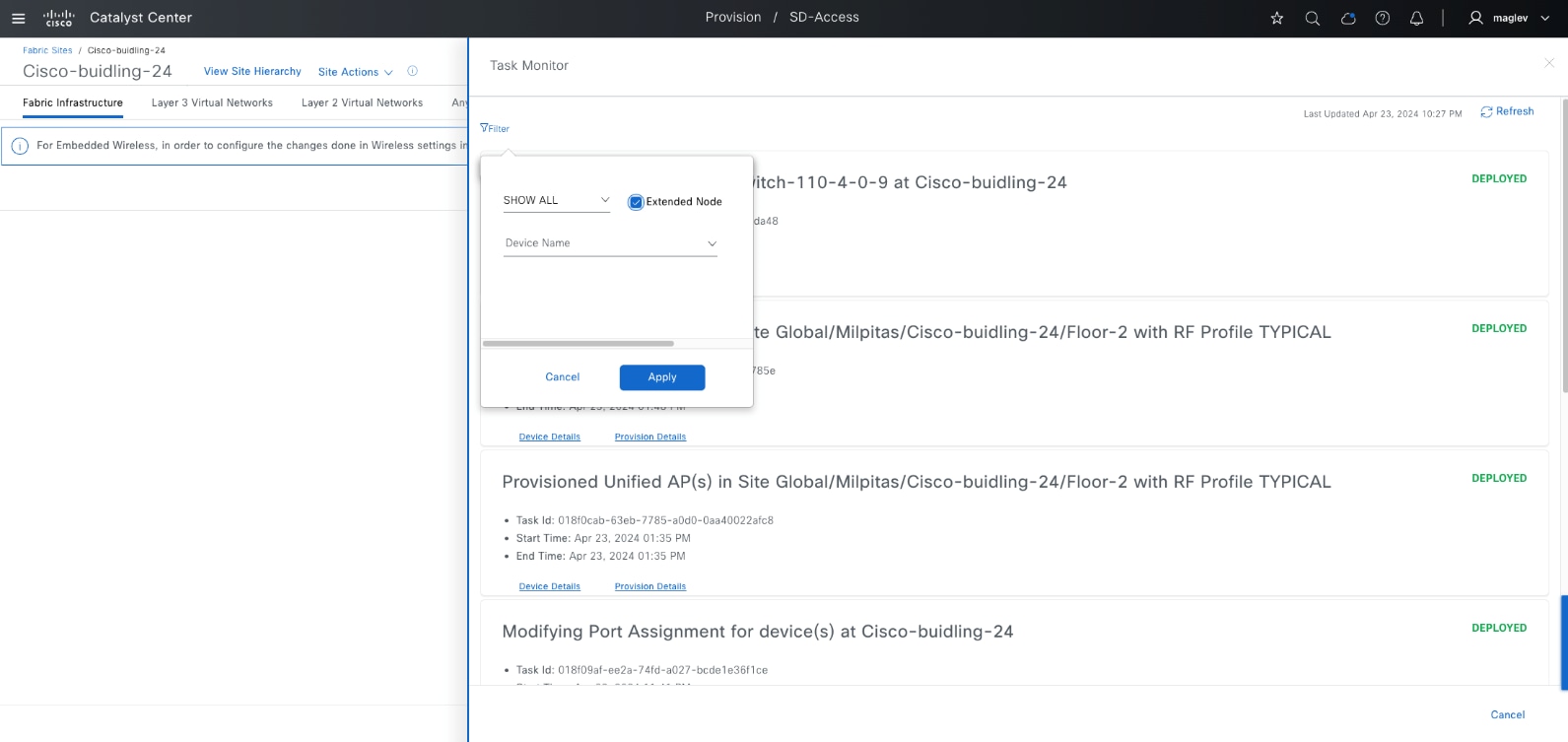

ファブリックを有効にしても、デバイスに設定はプッシュされません。タスクを送信すると、Cisco-buidling-24 が正式なファブリックサイトになります。

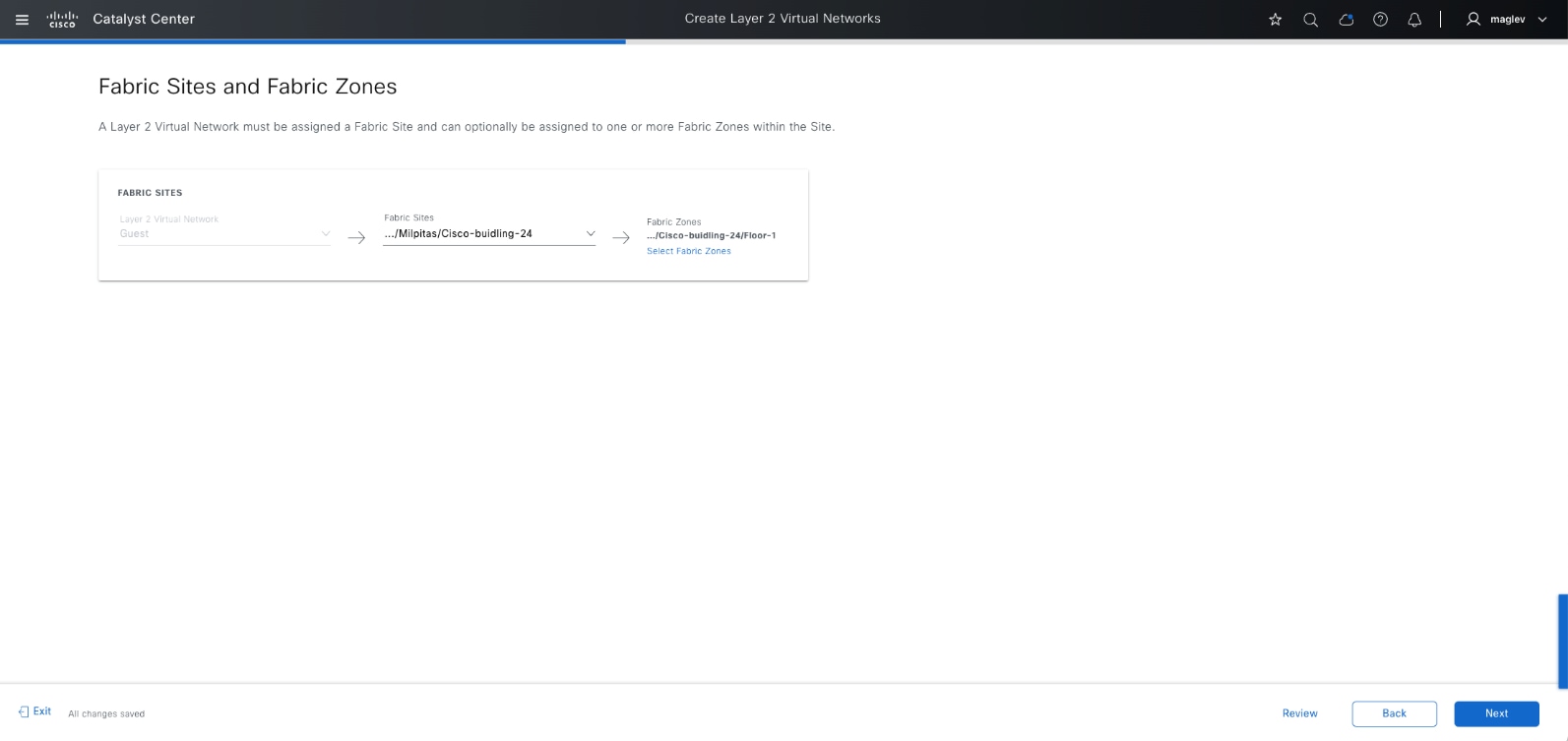

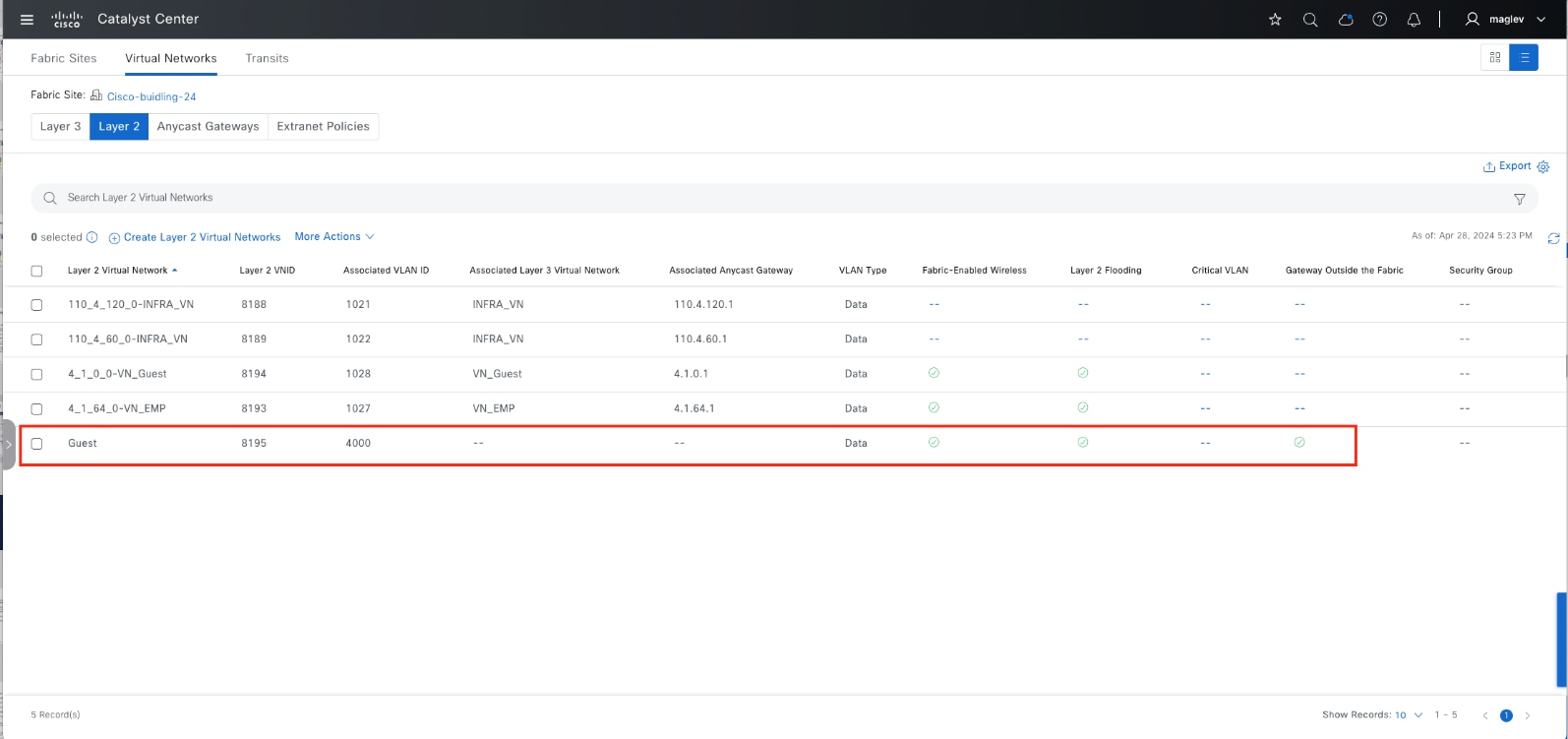

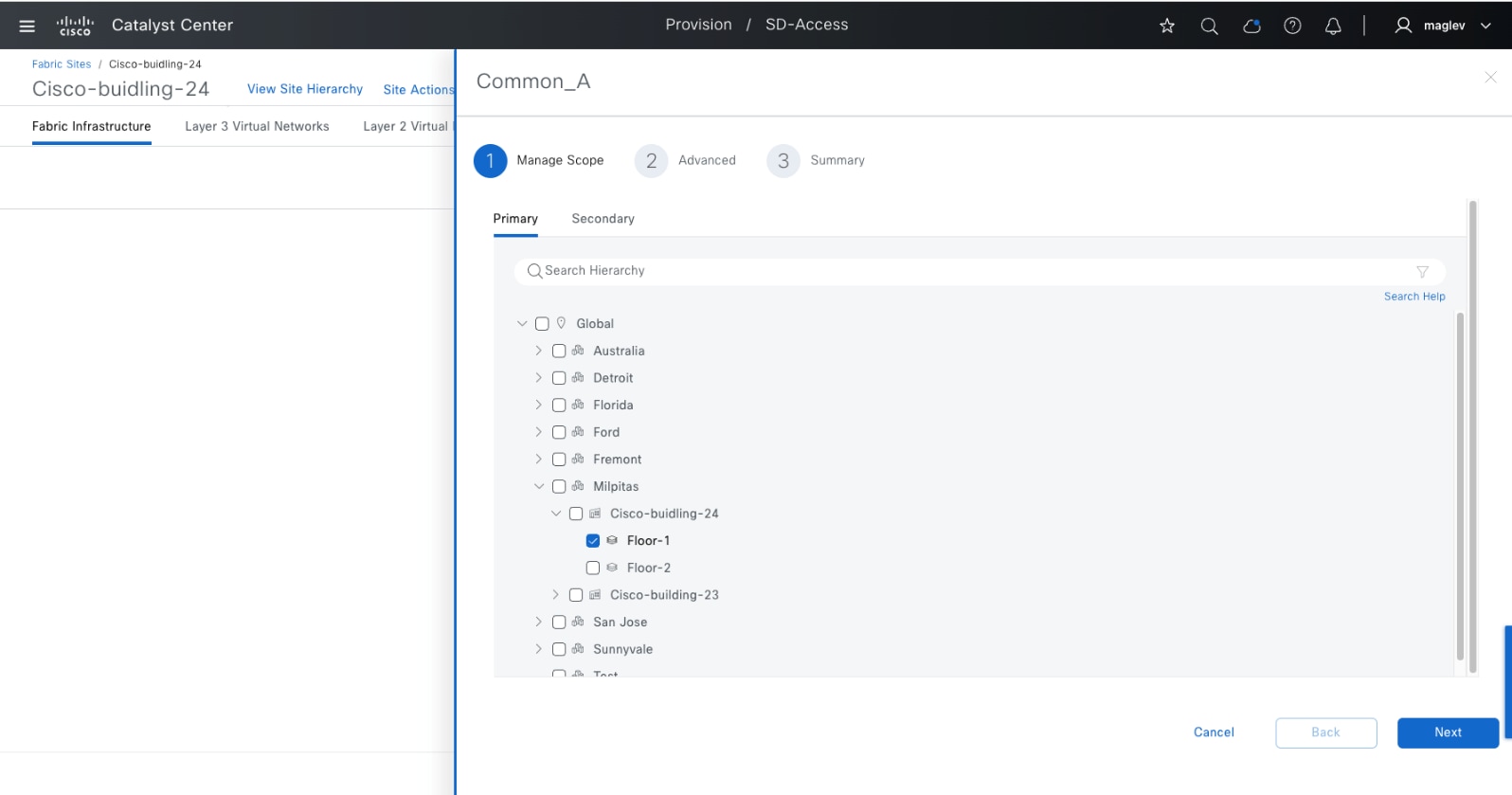

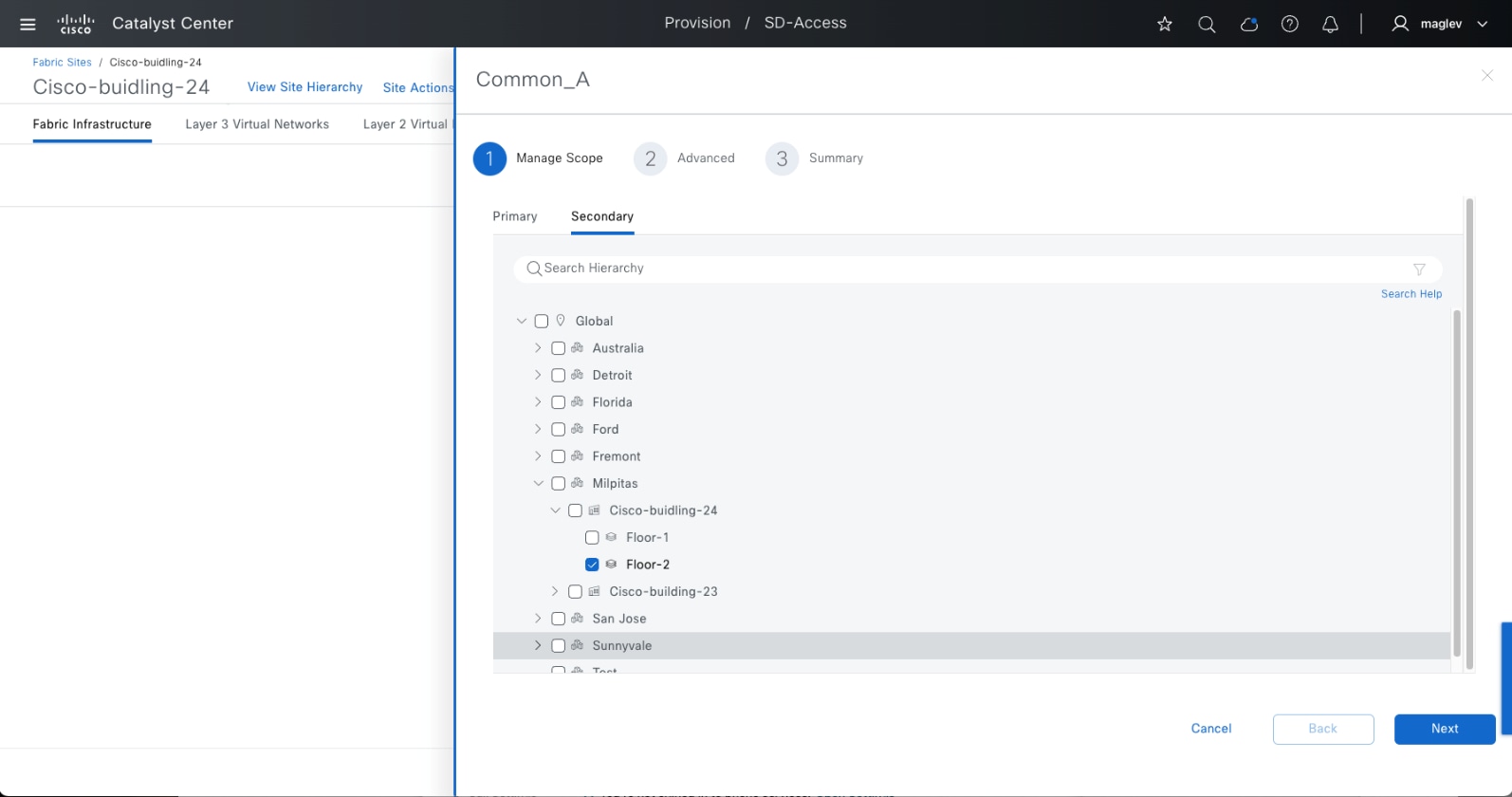

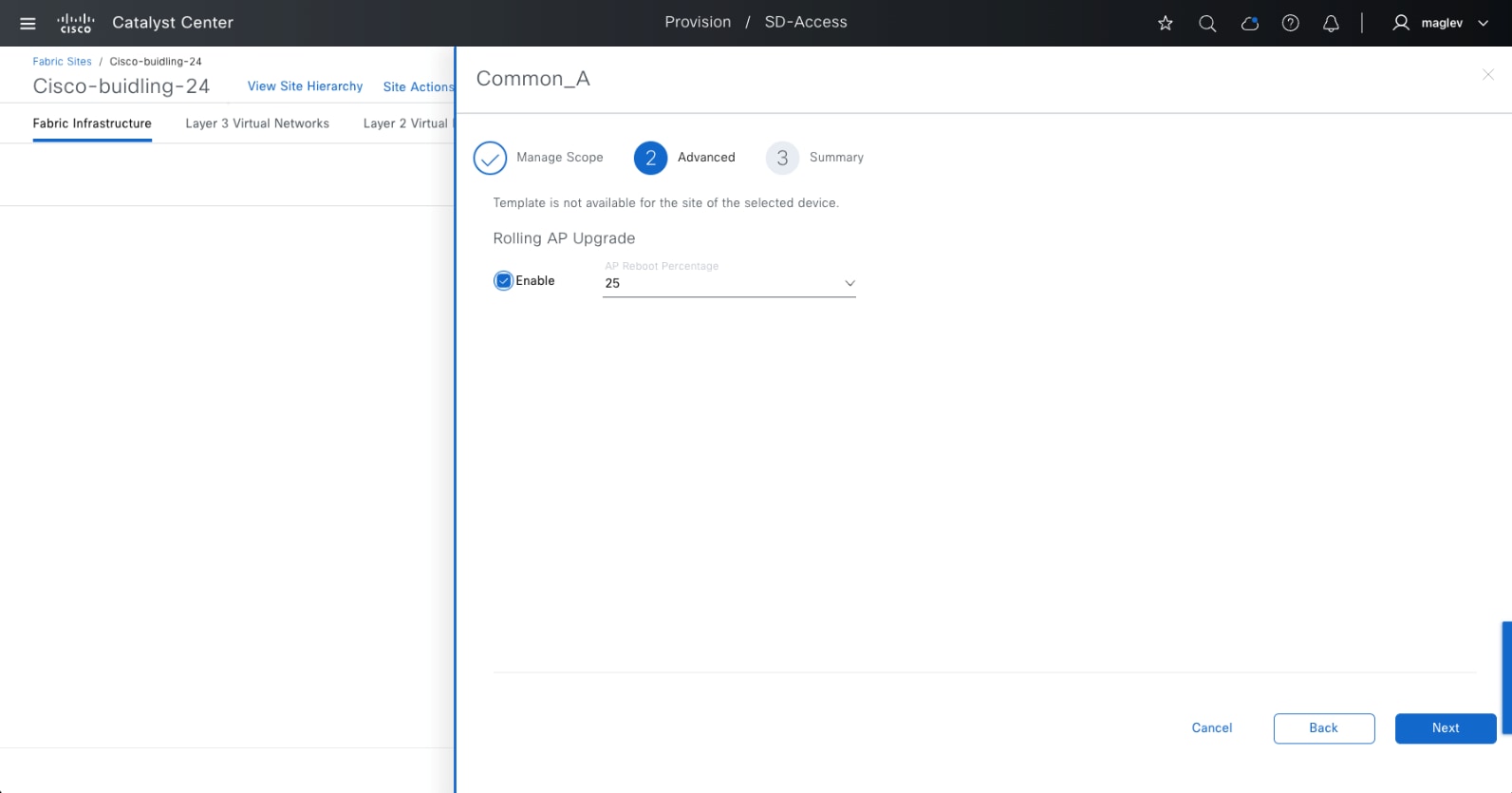

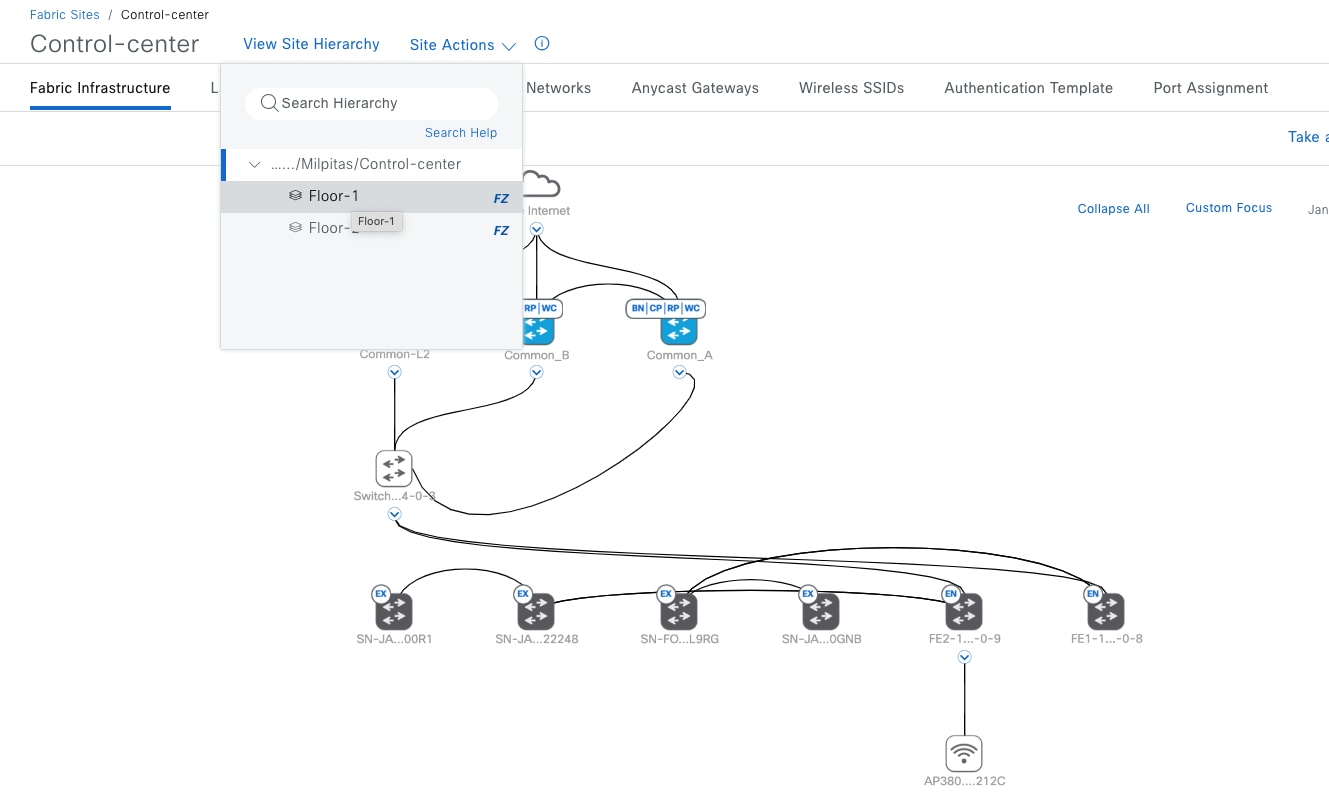

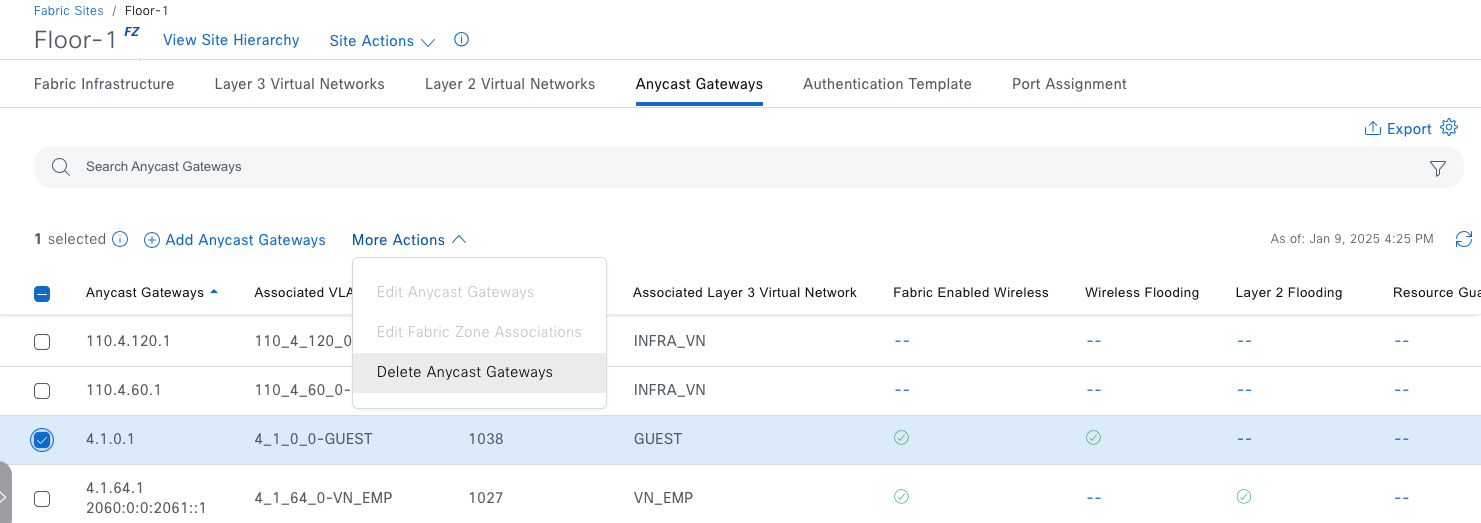

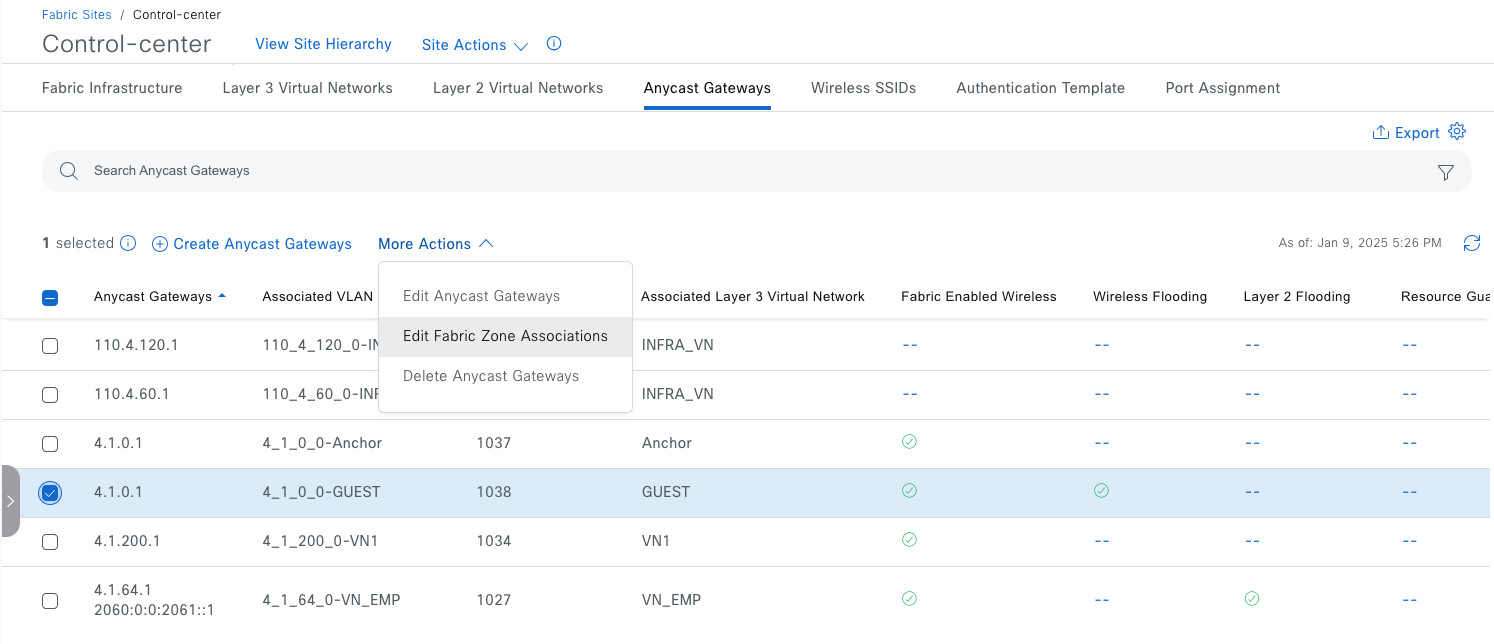

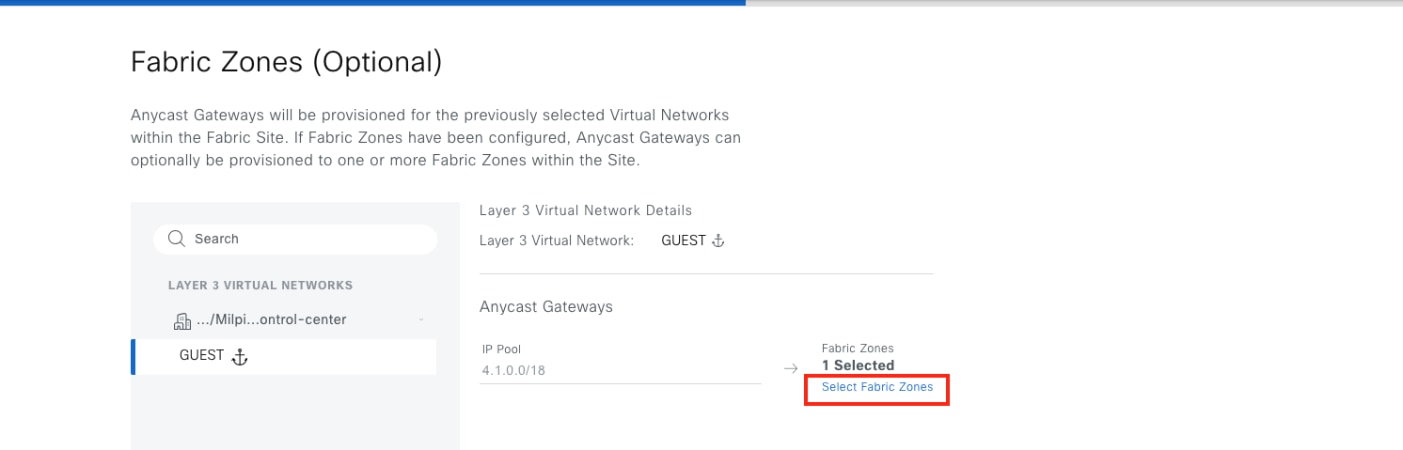

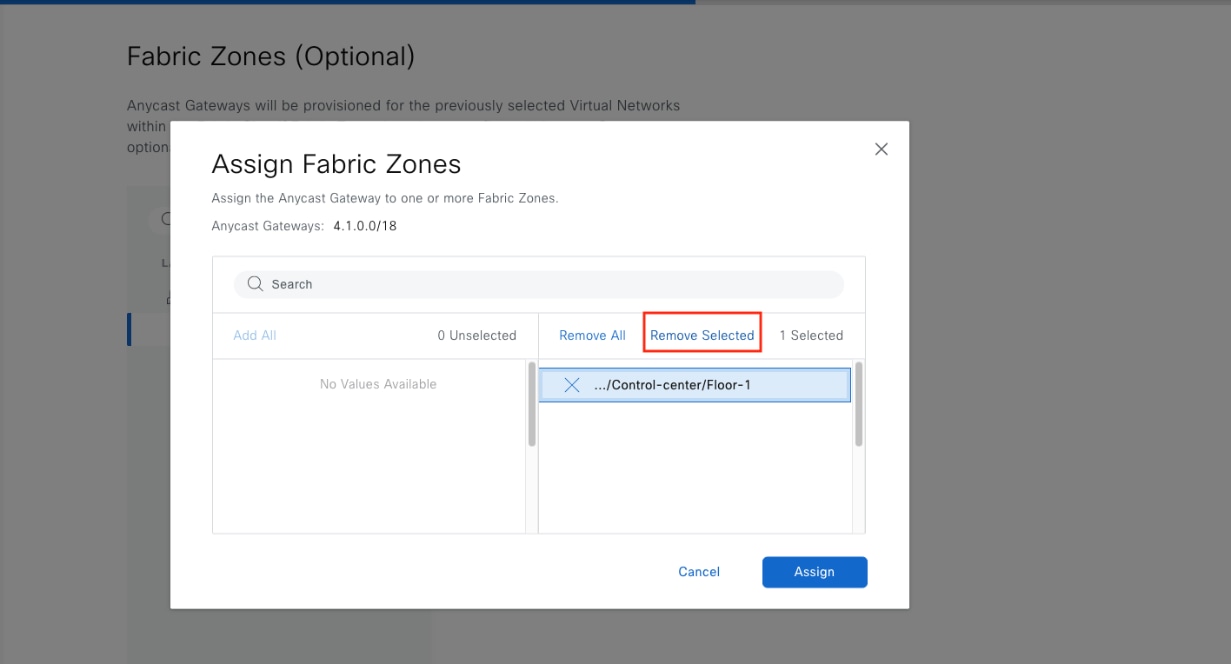

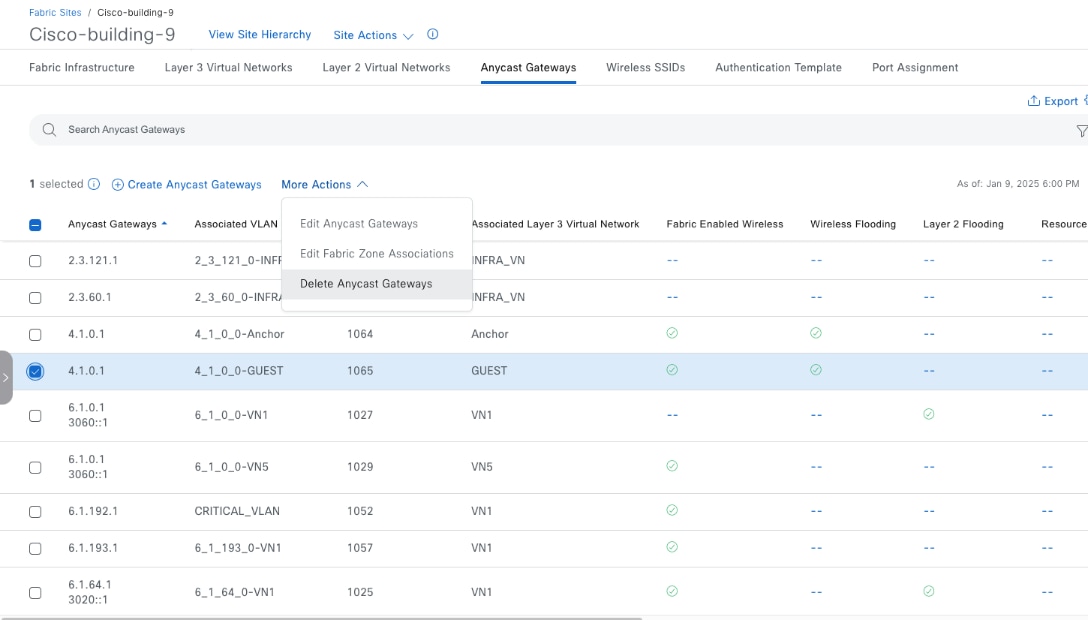

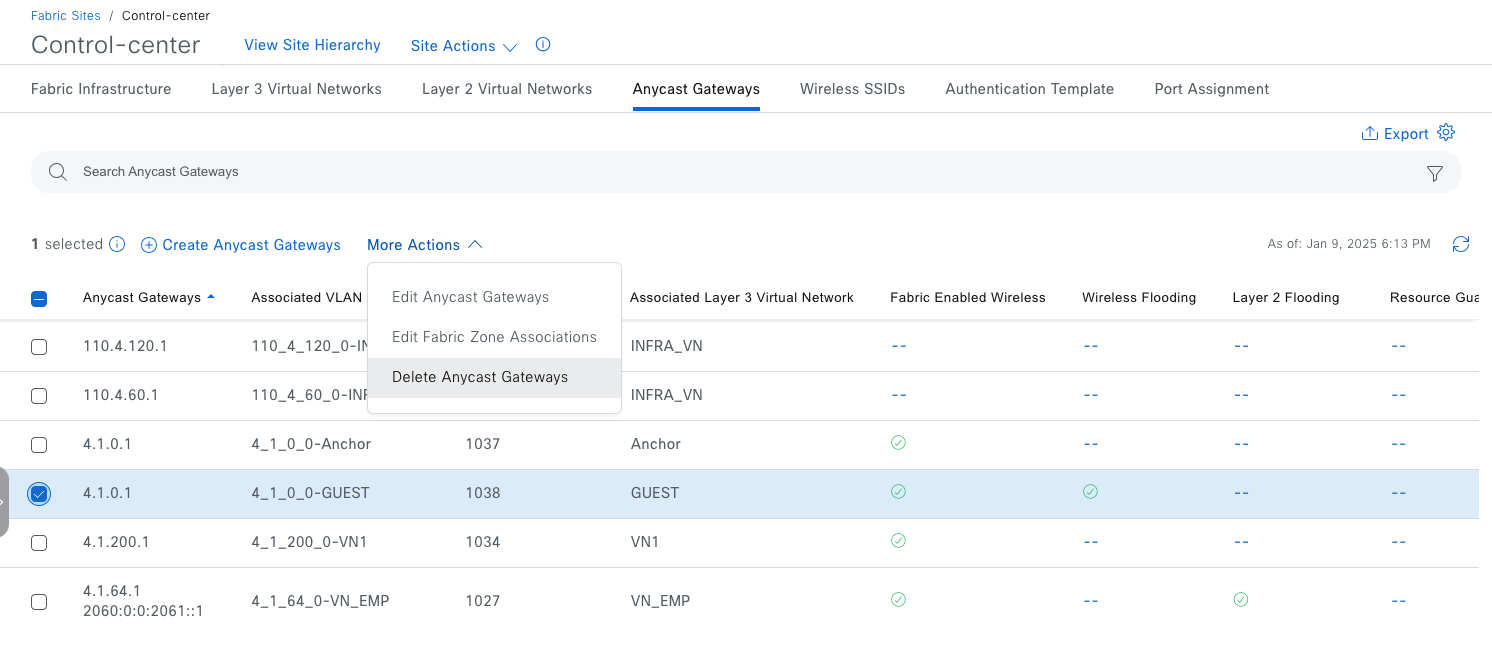

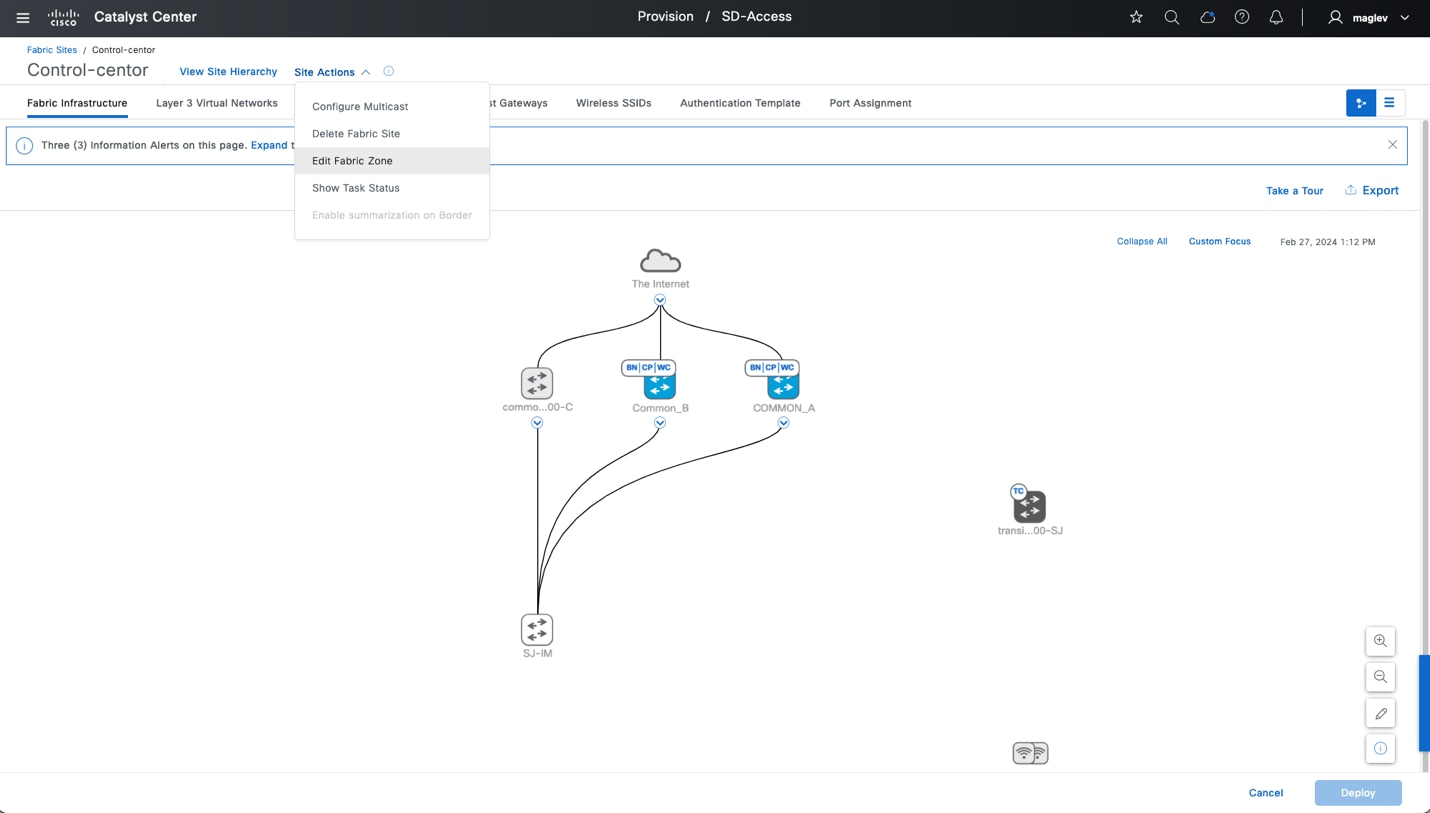

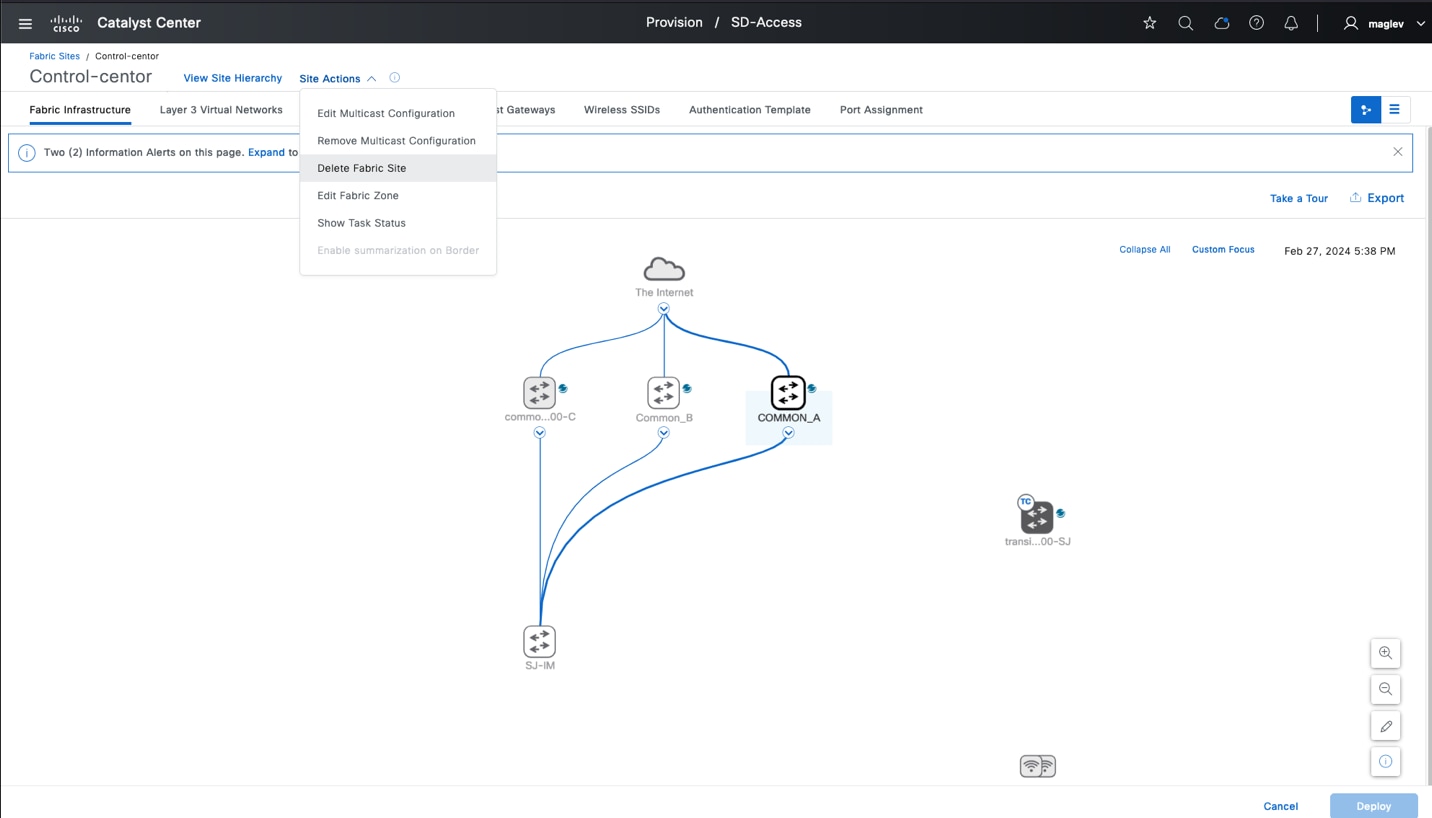

手順 2。 ファブリックゾーンの設定

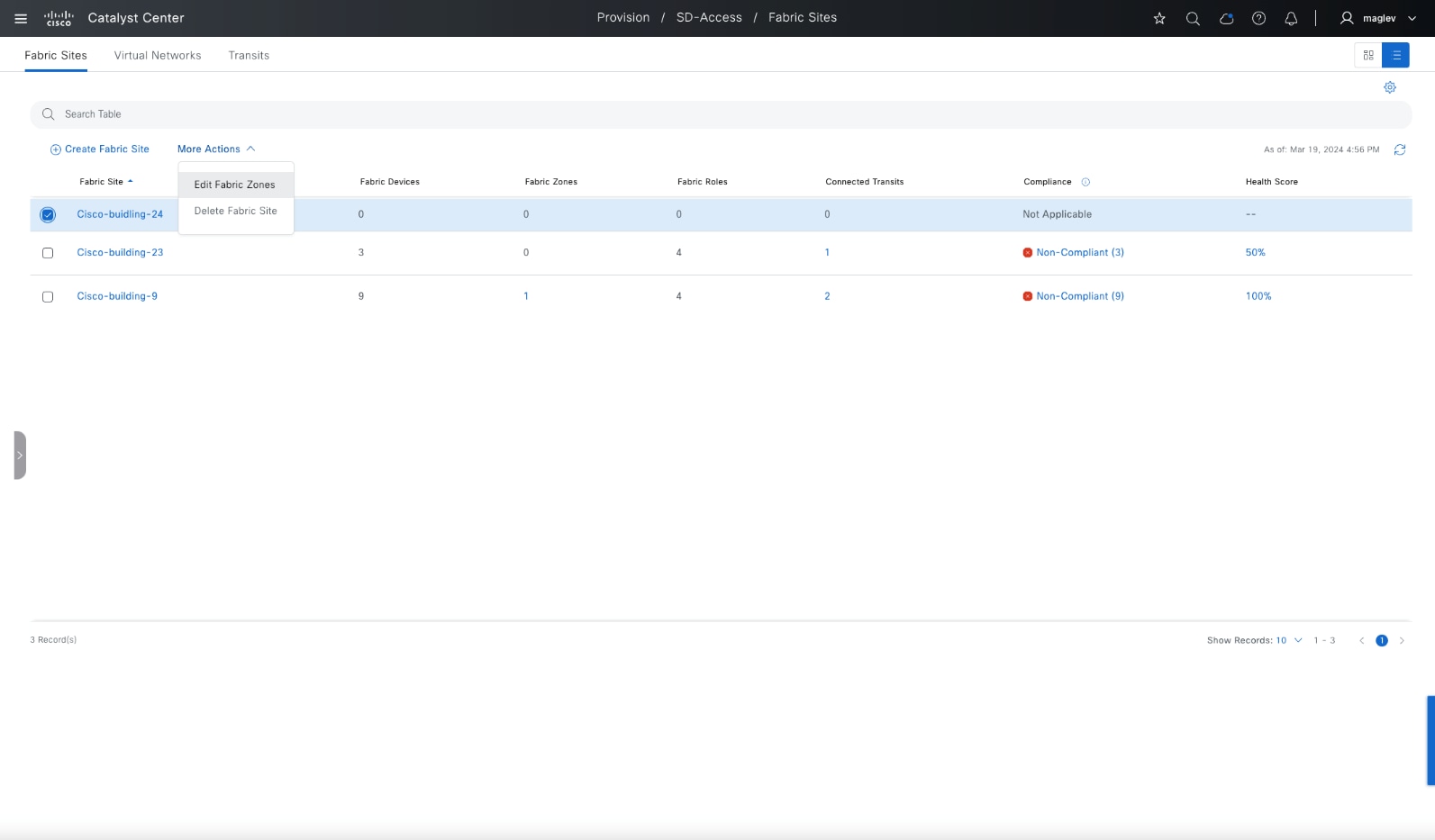

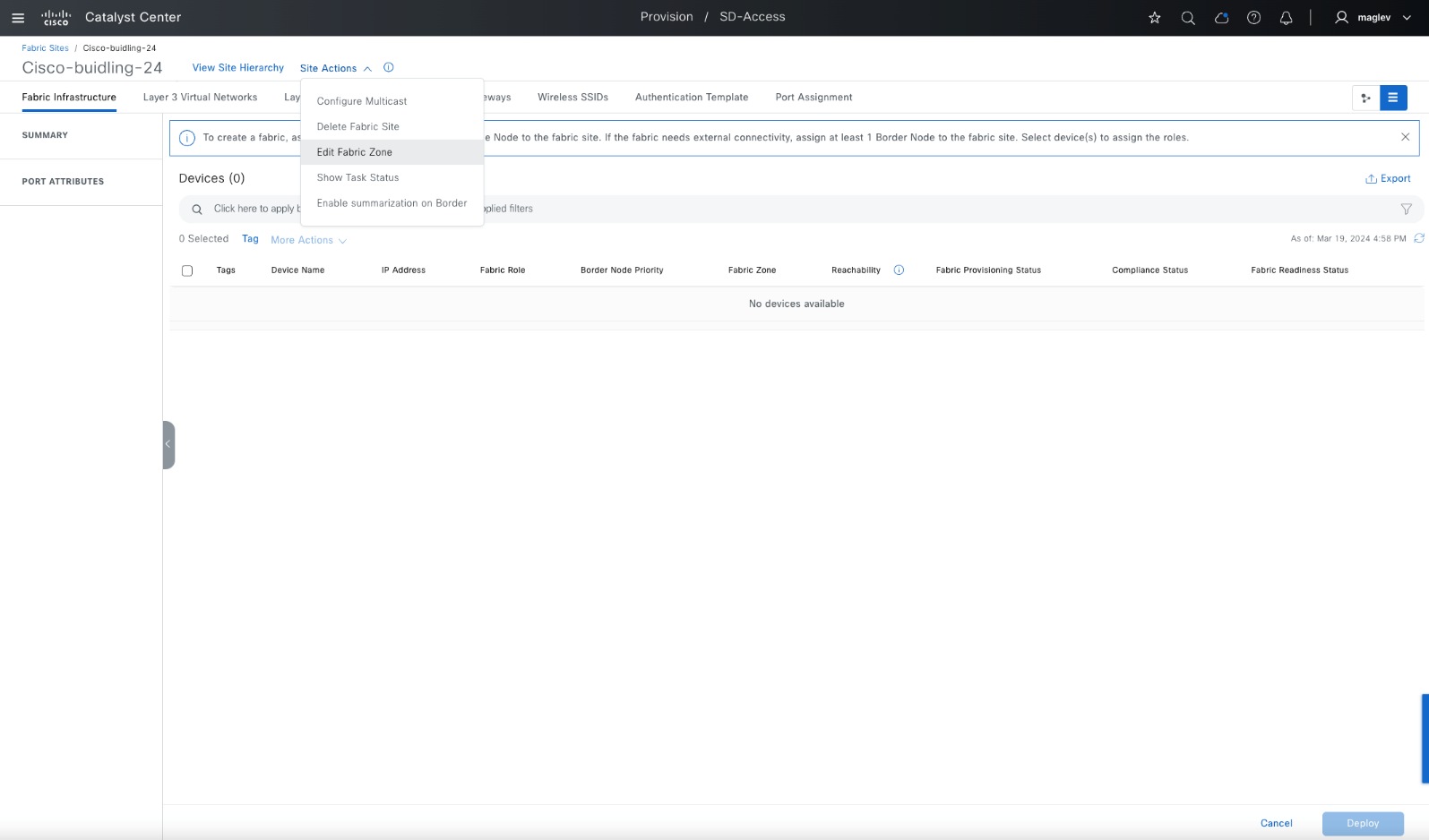

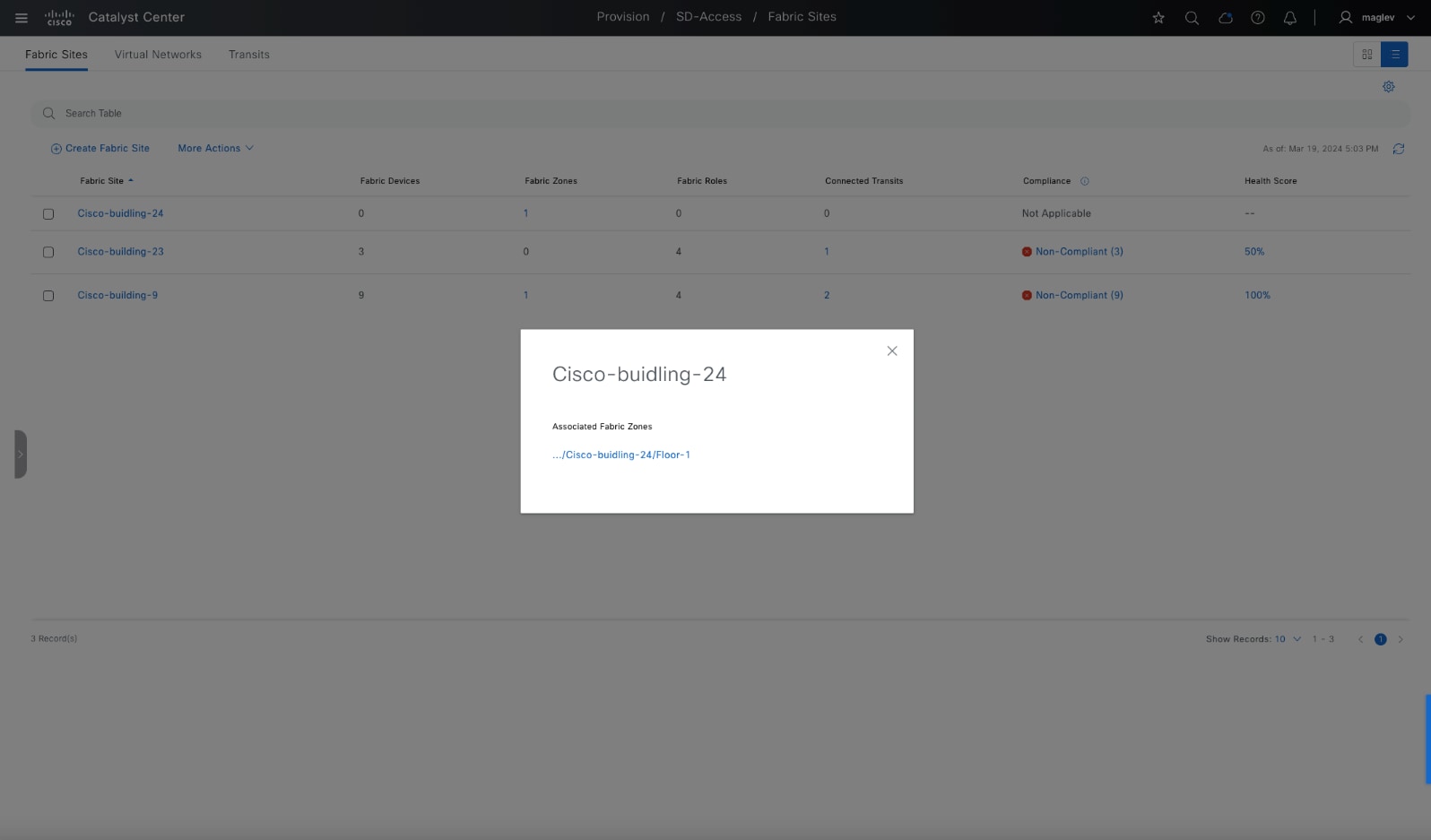

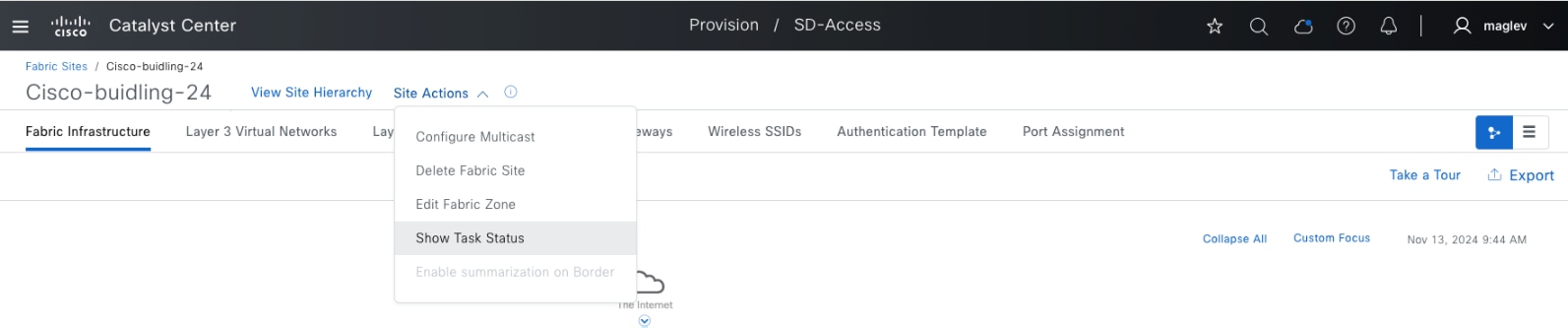

ファブリックゾーンは、ファブリックサイトと一緒に設定することも、ファブリックデバイスの有無にかかわらず後で設定することもできます。サイト階層では、Cisco-buidling-24 がファブリックサイトとして設定されます。ファブリックゾーンは、Floor-1 や Floor-2 などの下位レベルで有効にすることができます。

ステップ 1. 左上隅にあるメニューアイコンをクリックして、[Provision] > [Fabric Sites] の順に選択します。

ステップ 2. デフォルトの [SUMMARY] ビューウィンドウで、[3] をクリックしてファブリック サイト テーブル ビューに移動します。または、右上のテーブルビューアイコンをクリックします。

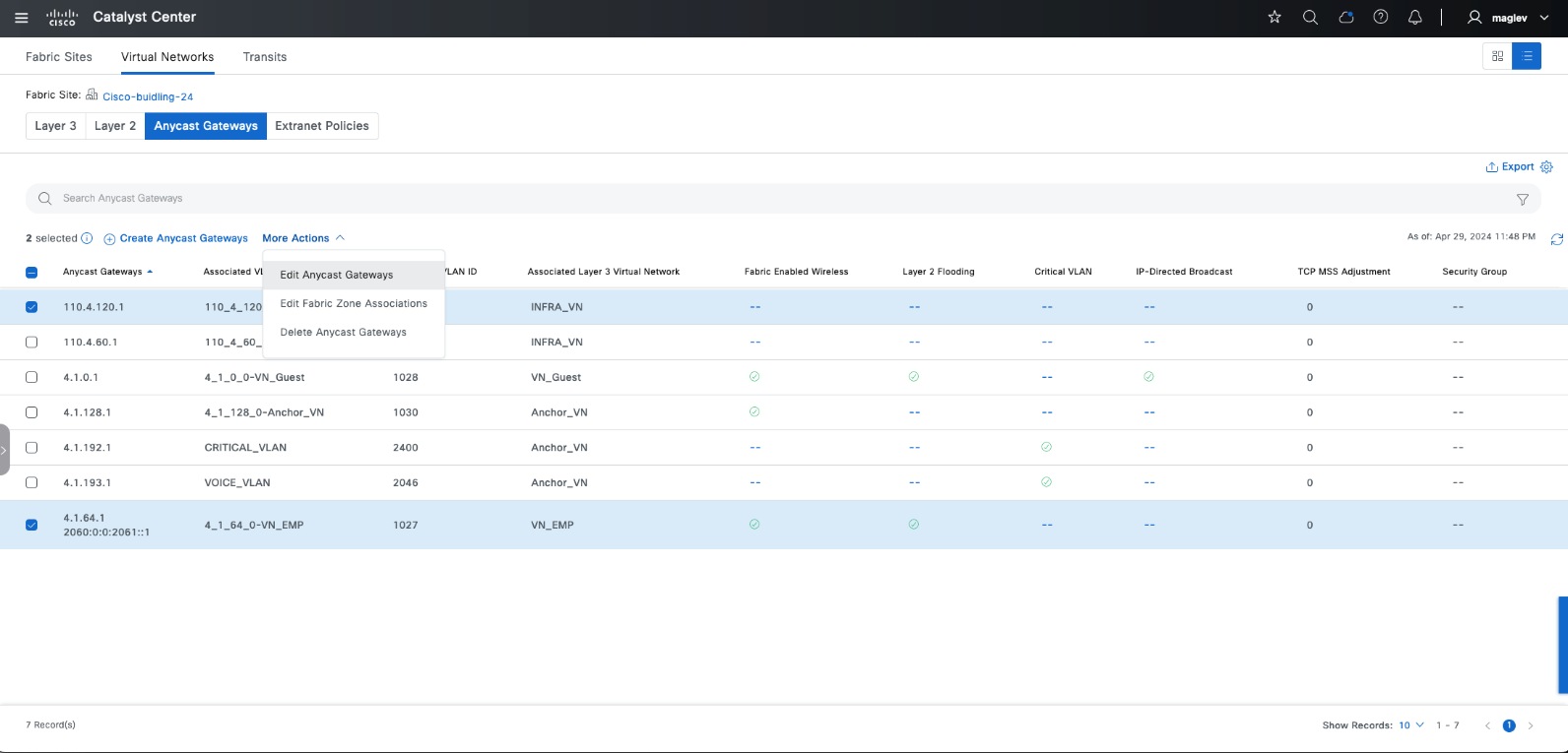

ステップ 3. テーブルビューで [Cisco-building-24] をクリックし、[More Actions] > [Edit Fabric Zones] の順に選択します。

ステップ 4. オプションで、[Cisco-building-24] > [Site Actions] > [Edit Fabric Zone] の順に選択します。

ステップ 5. [Fabric Zone] ウィンドウで、[Floor-1] を設定します。

ステップ 6. ワークフローを完了し、テーブルビューに戻ります。

ステップ 7. [Cisco-building-24] で、[Fabric Zones] > [1] を選択して詳細を表示します。

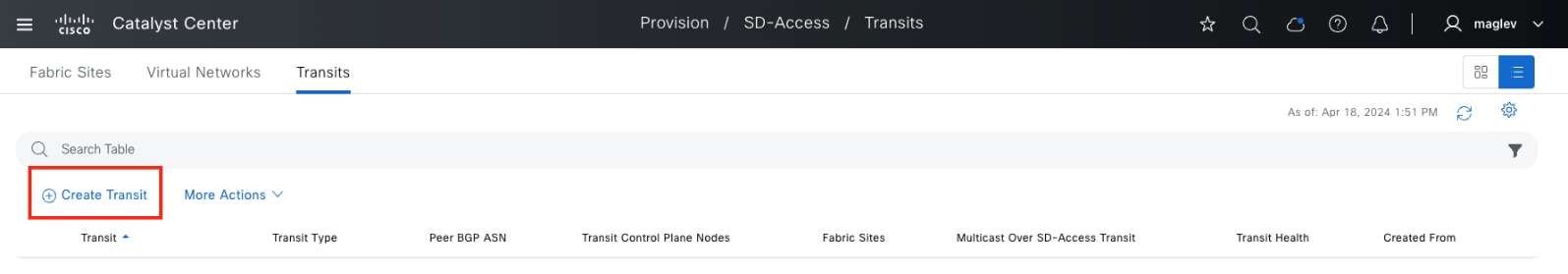

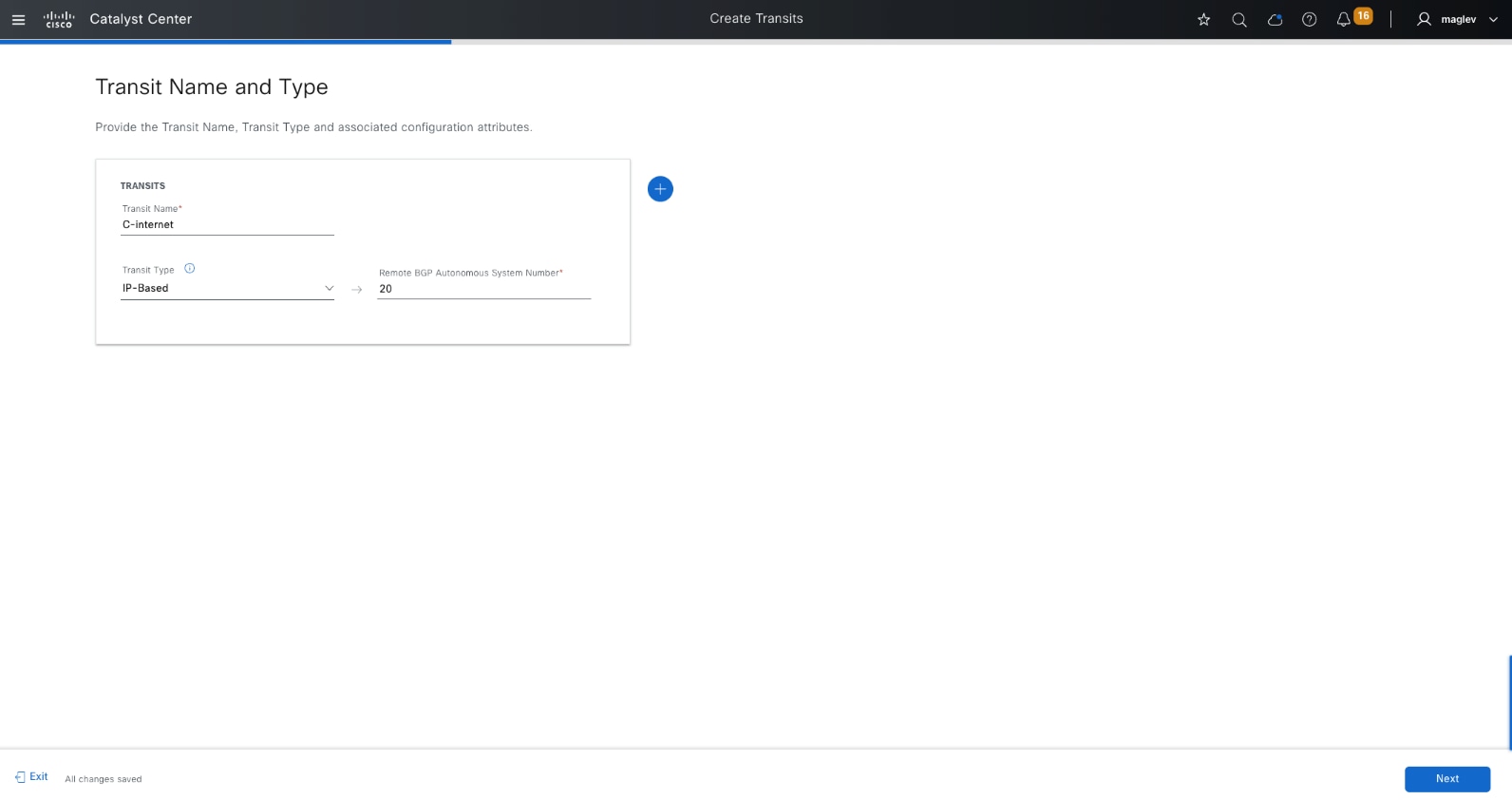

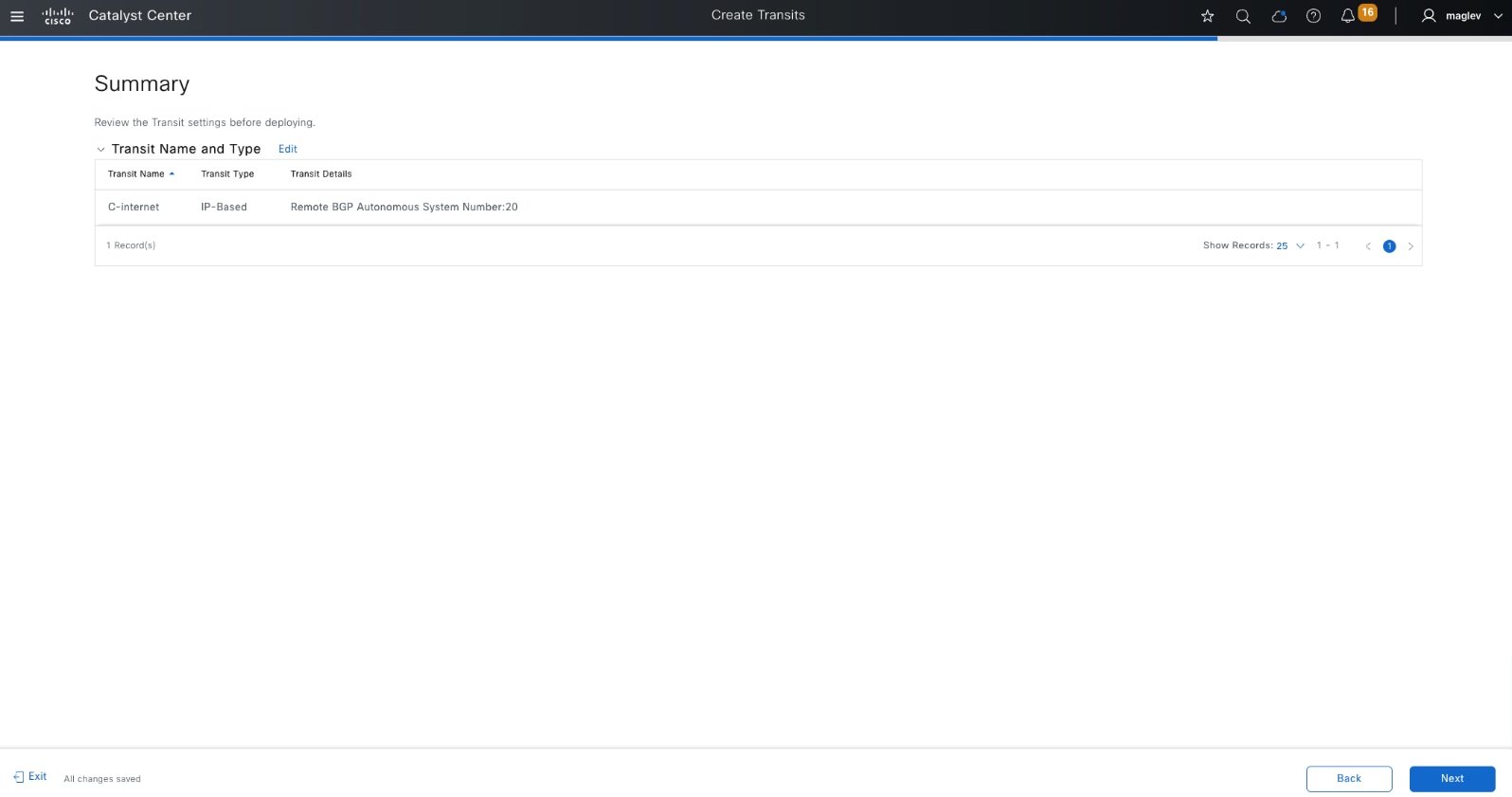

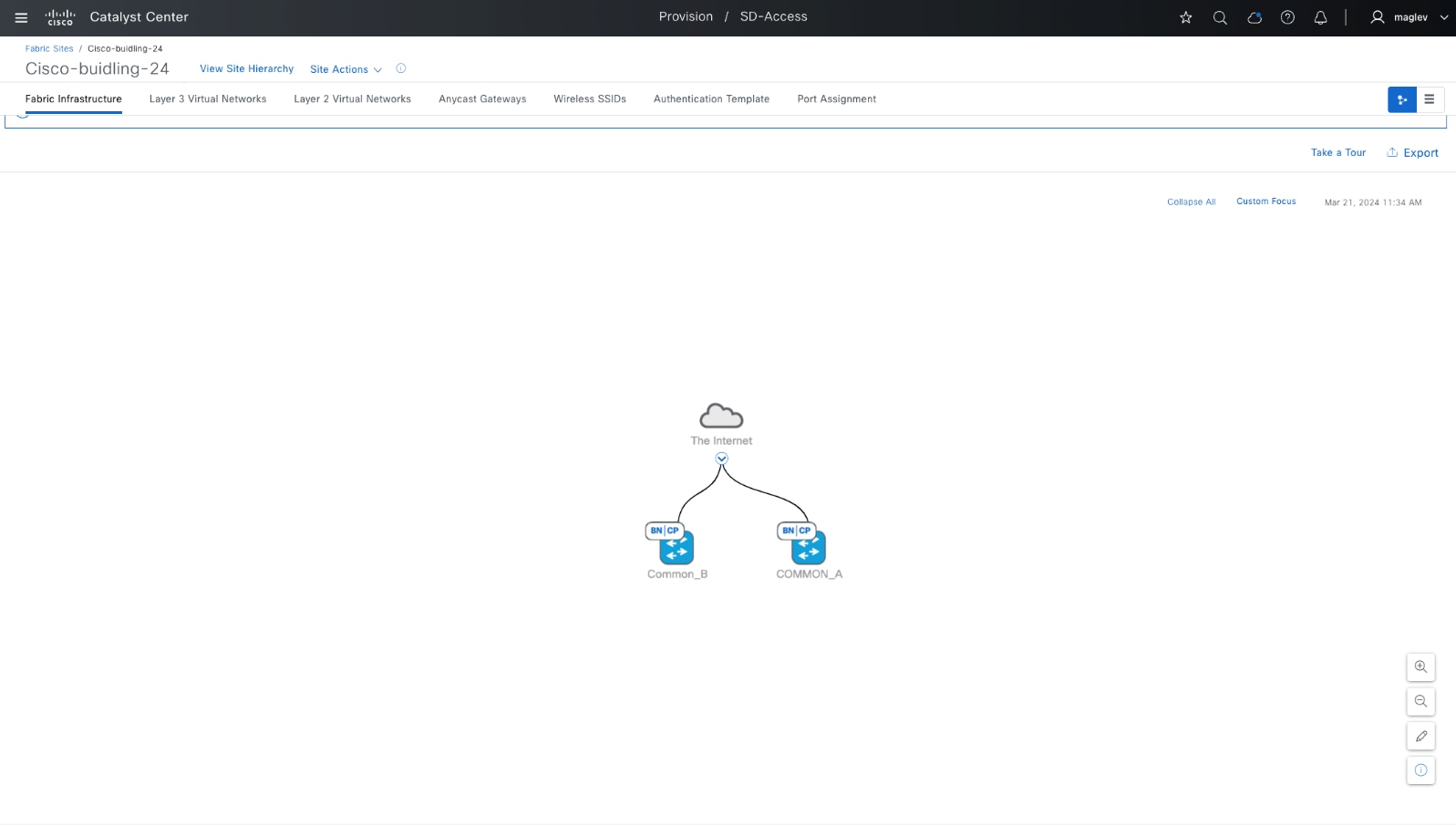

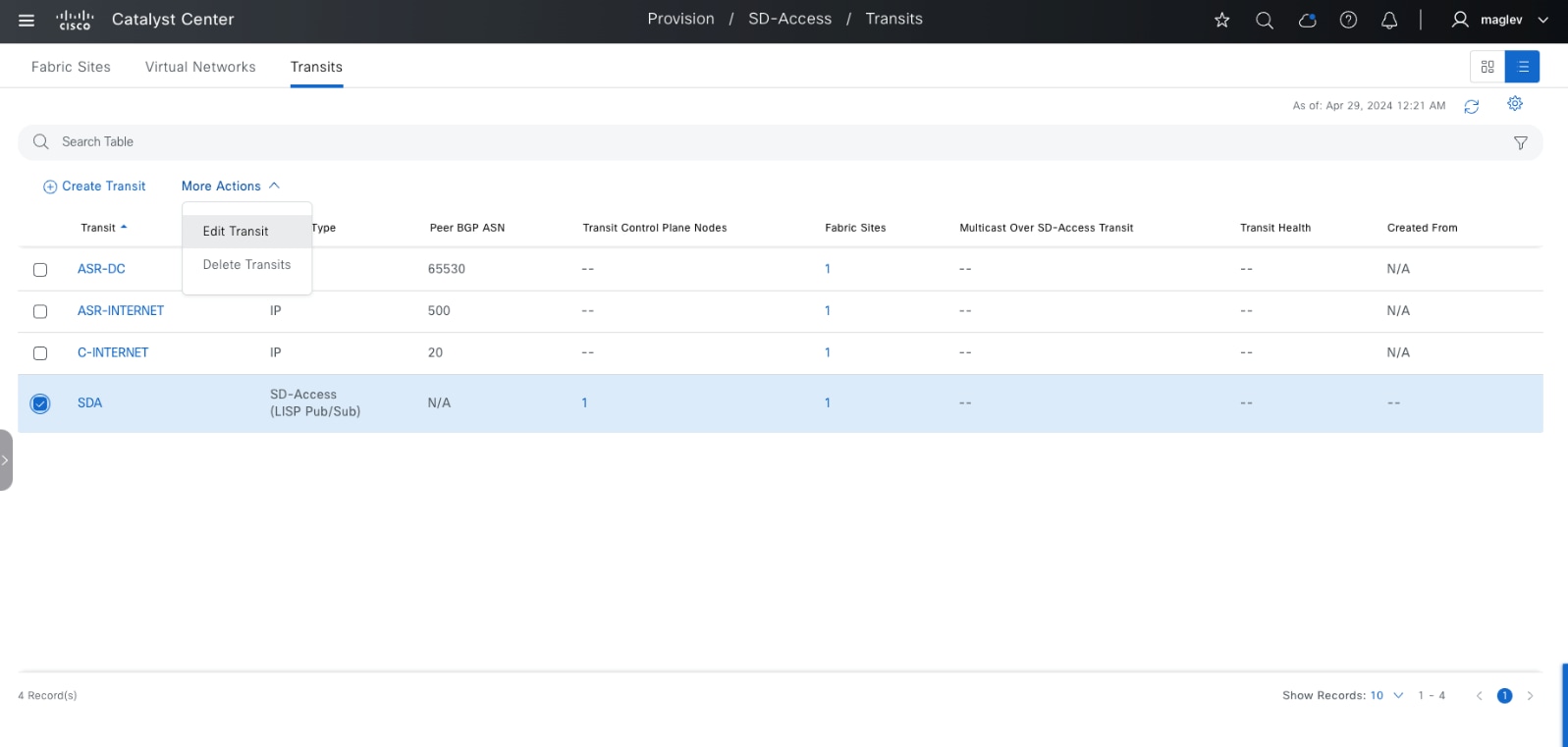

トランジットネットワークは、2 つ以上のファブリックサイトを相互に接続したり、ファブリックサイトと外部ネットワーク(インターネット、データセンターなど)を接続します。トランジットネットワークのタイプには次のものがあります。

● IP トランジット:

通常の IP ネットワークを使用して、外部ネットワークに接続するか 2 つ以上のファブリックサイトを接続します。

● SD-Access トランジット:

VXLAN カプセル化で LISP を使用して、ファブリックサイトを接続します。SD-Access トランジットを使用すると、エンドツーエンド ポリシー プレーンは SGT グループタグを使用して維持されます。

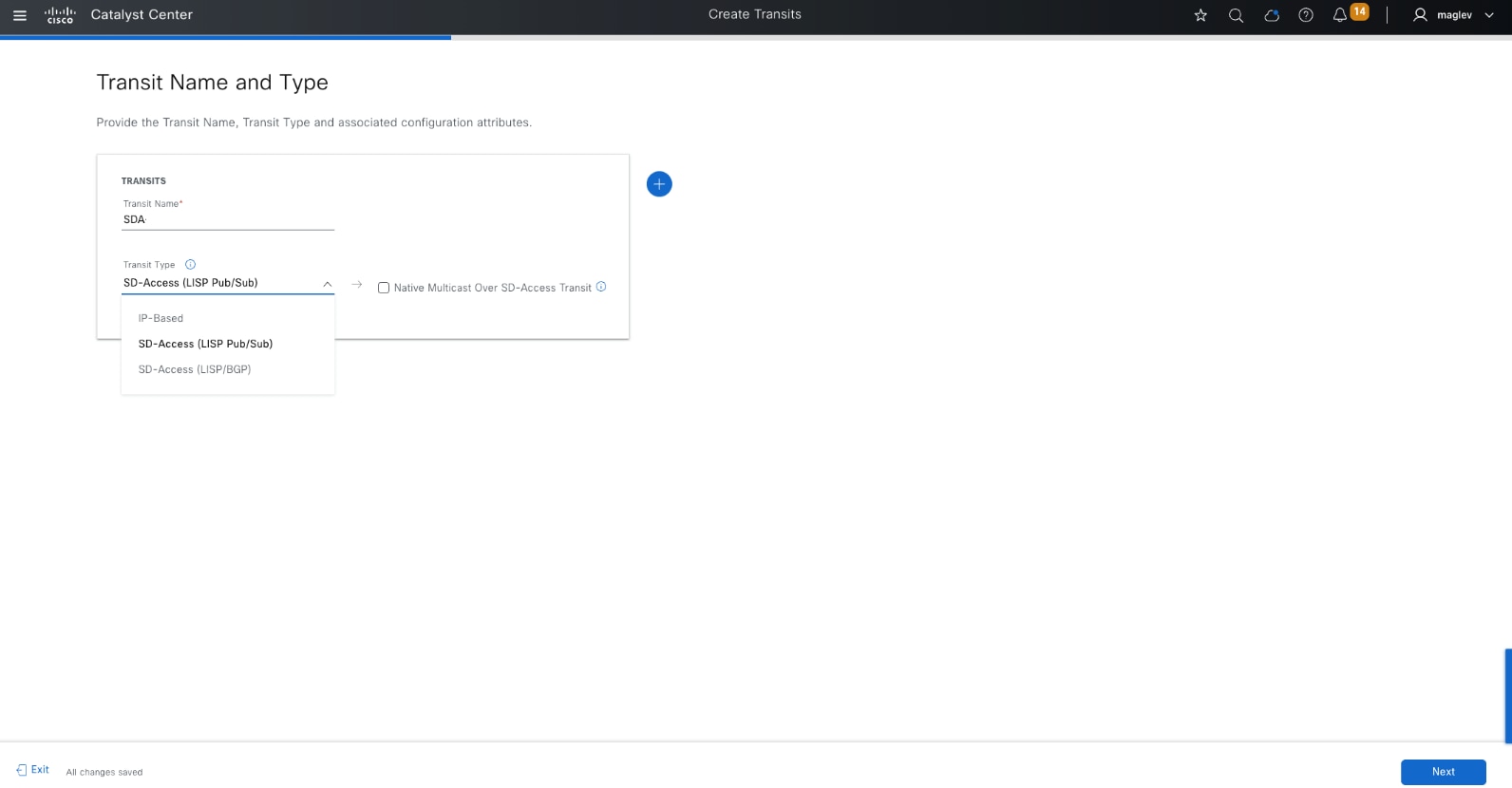

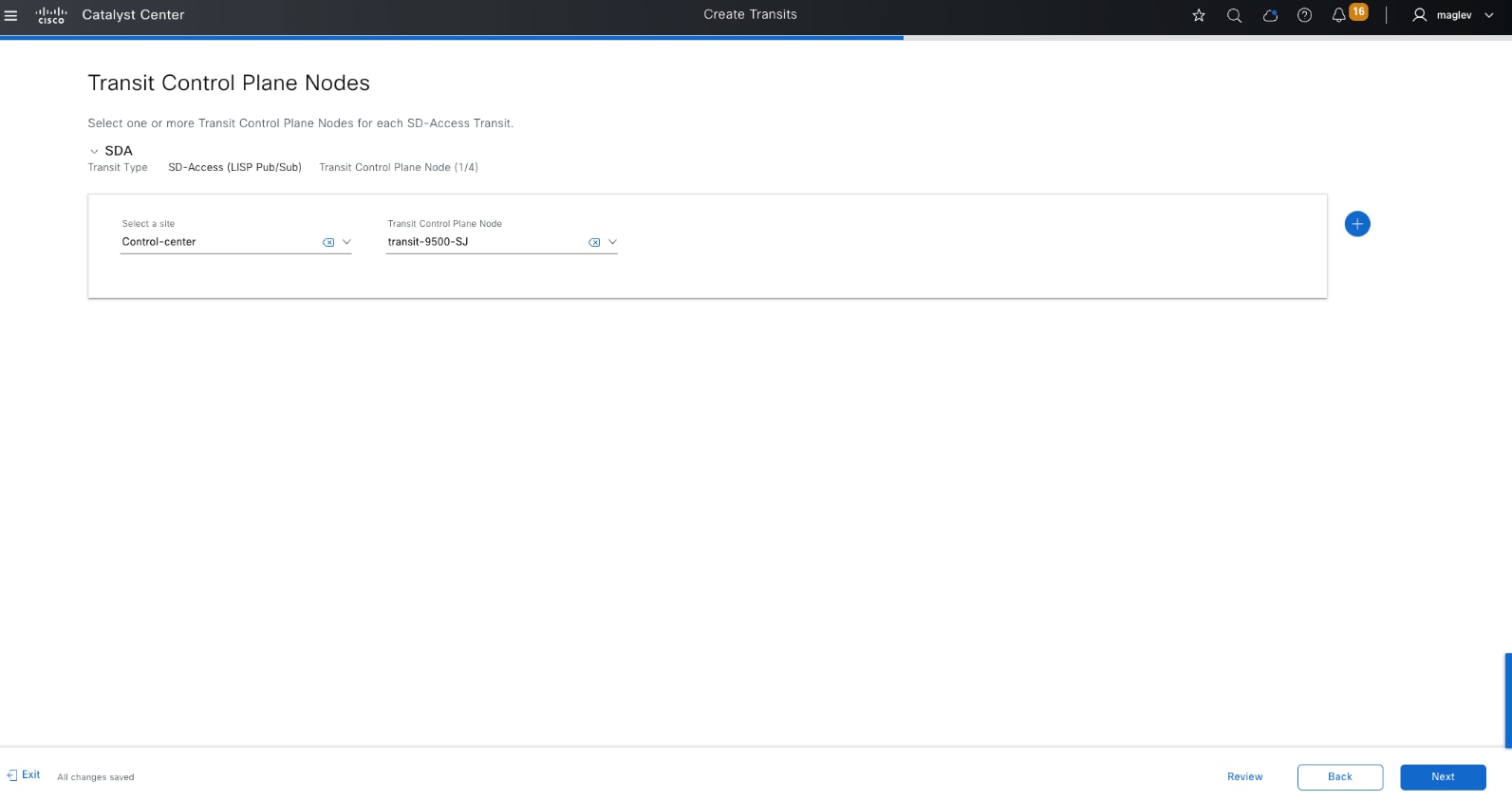

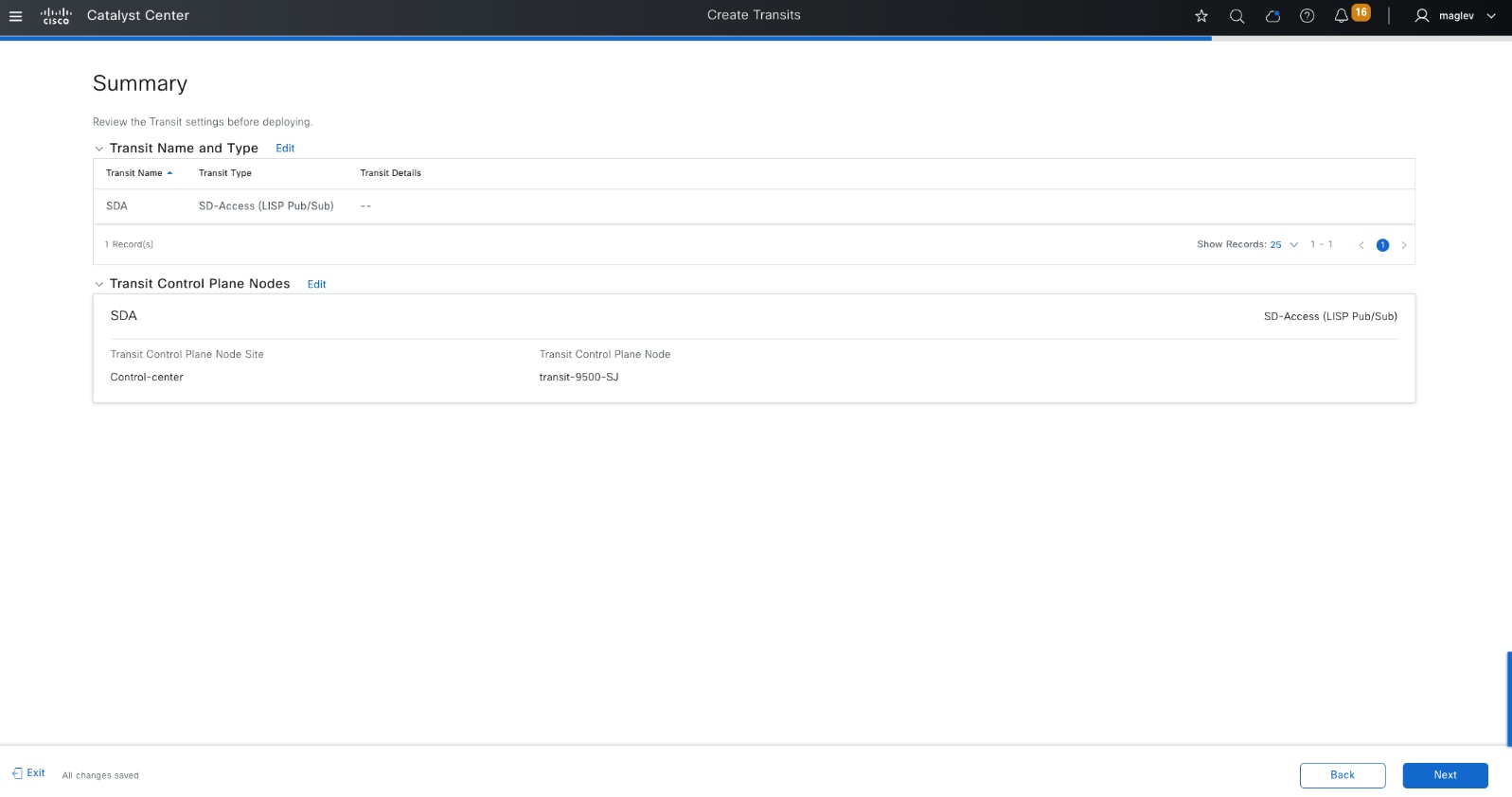

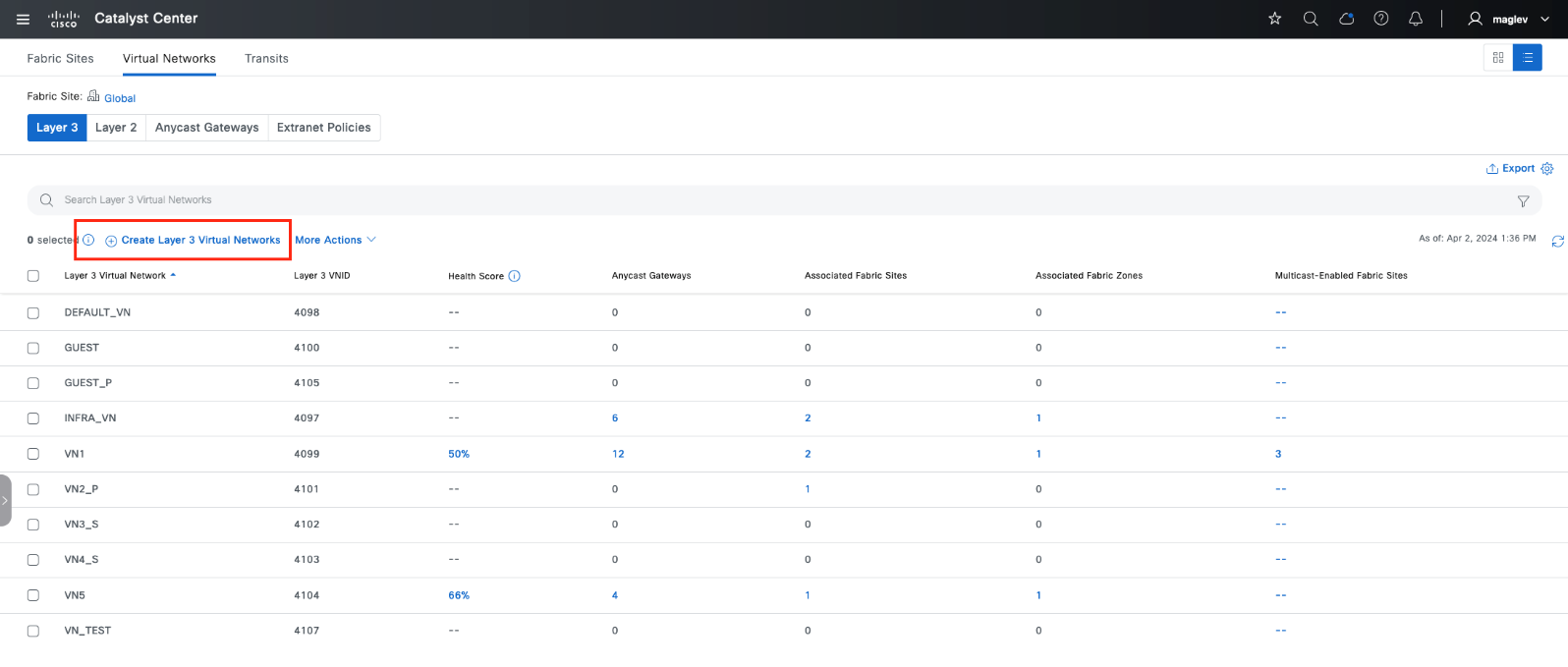

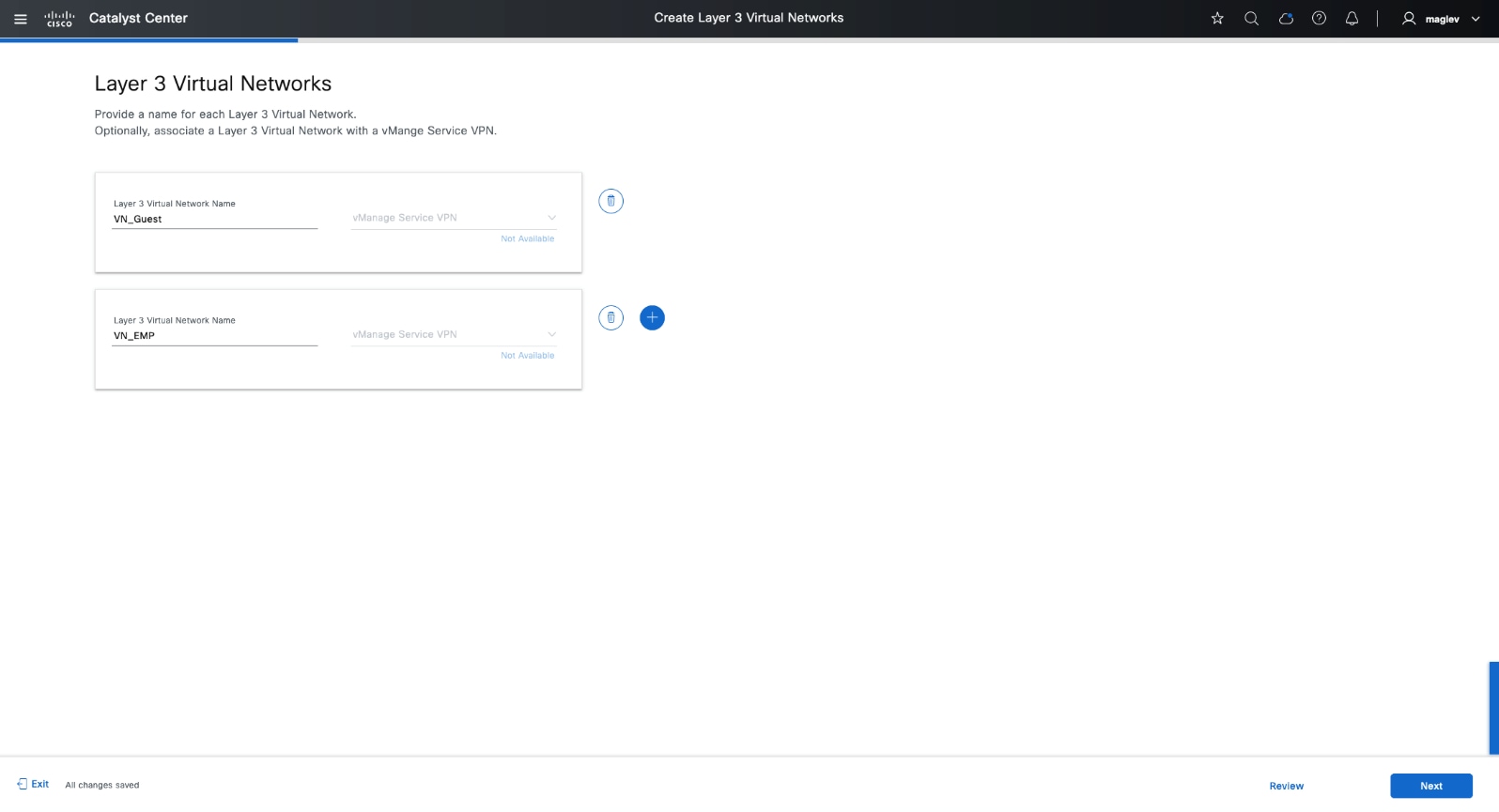

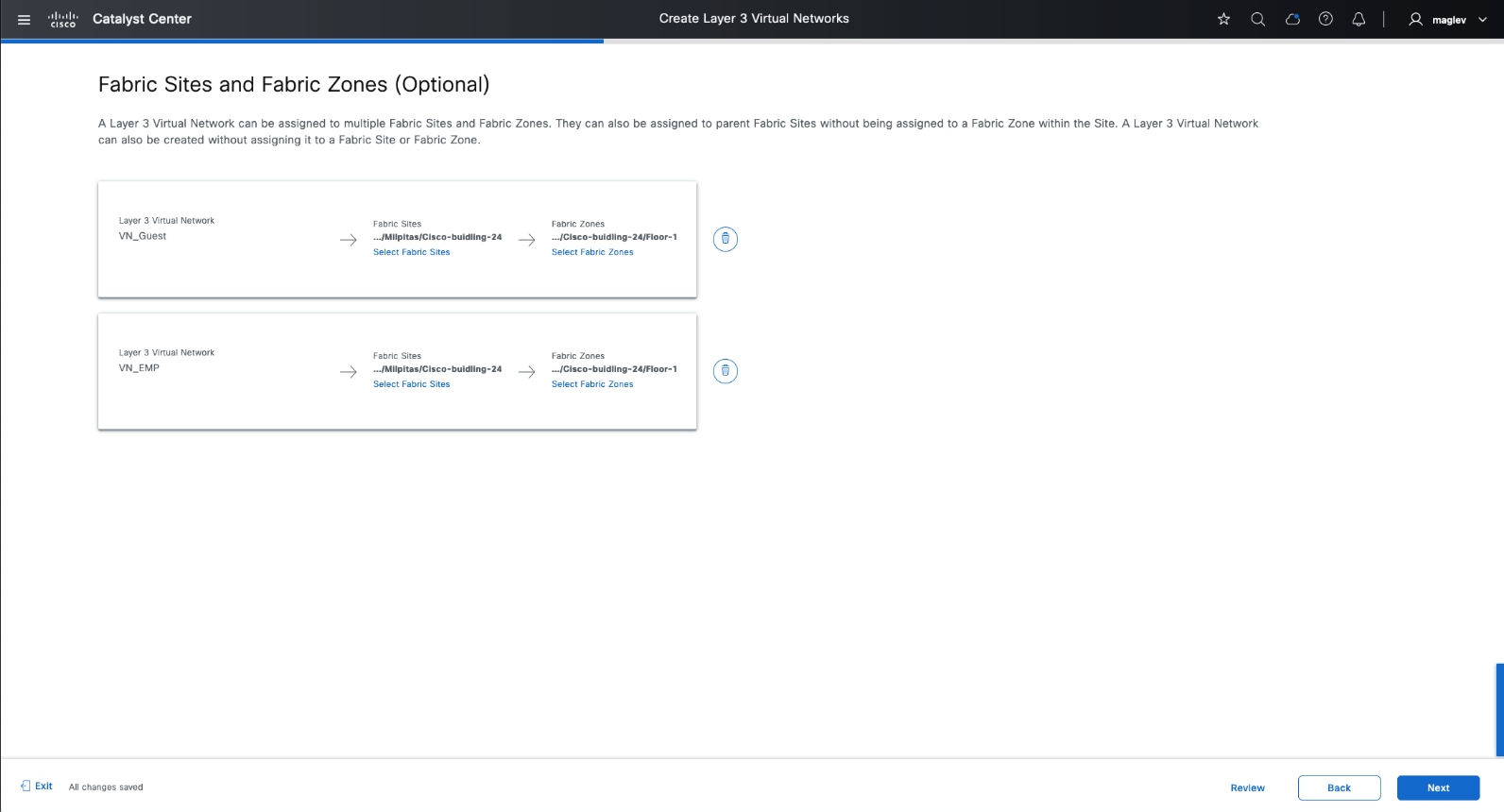

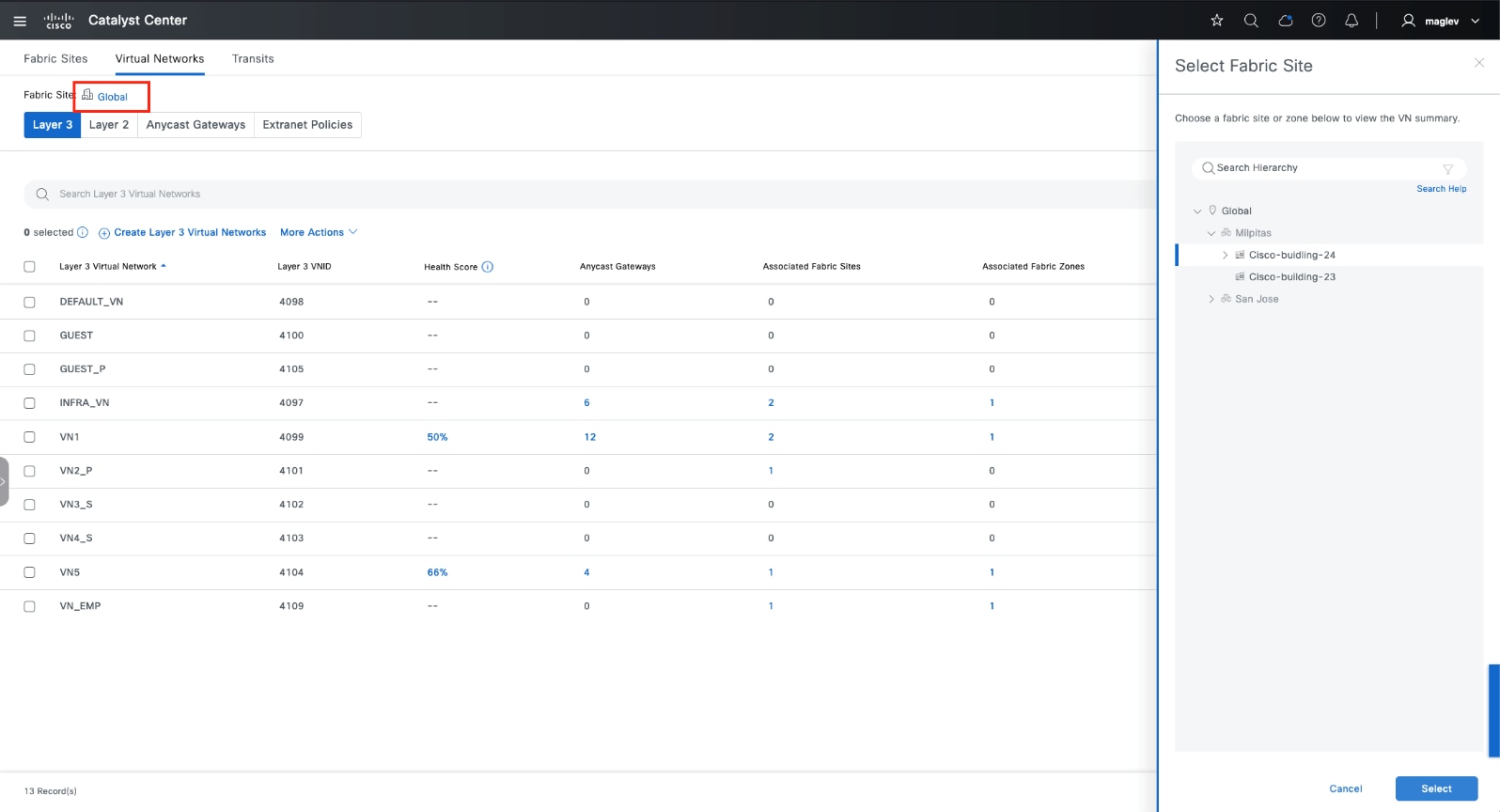

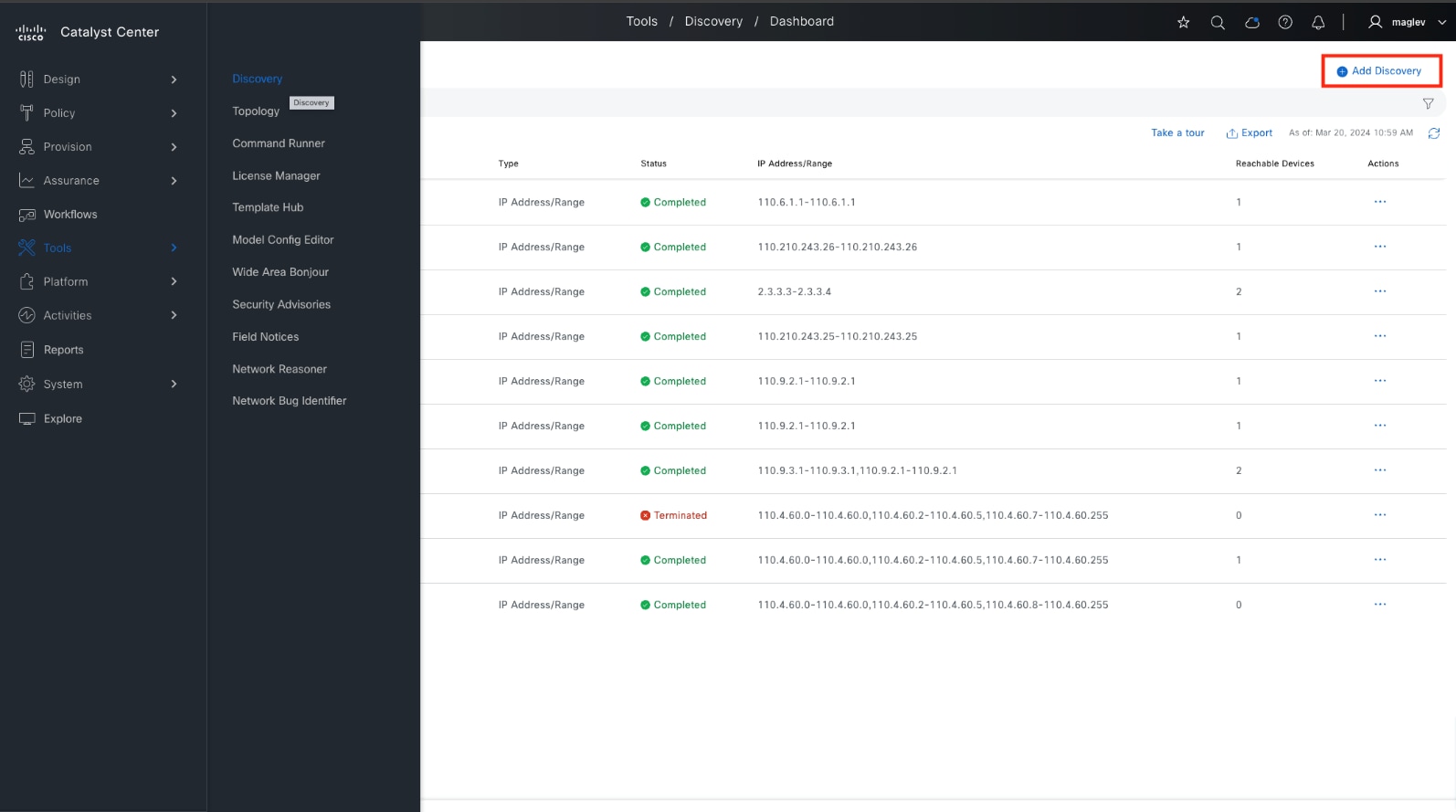

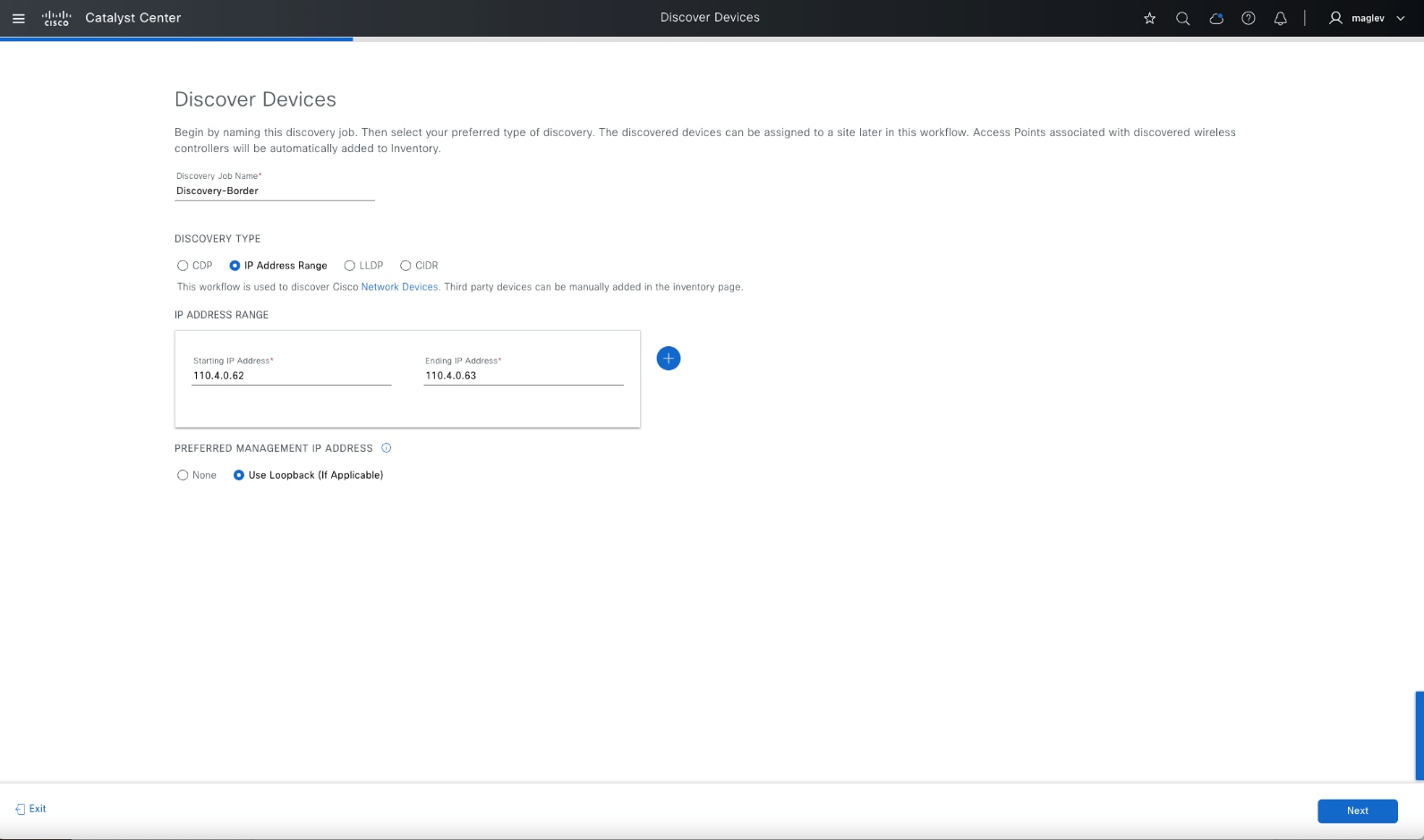

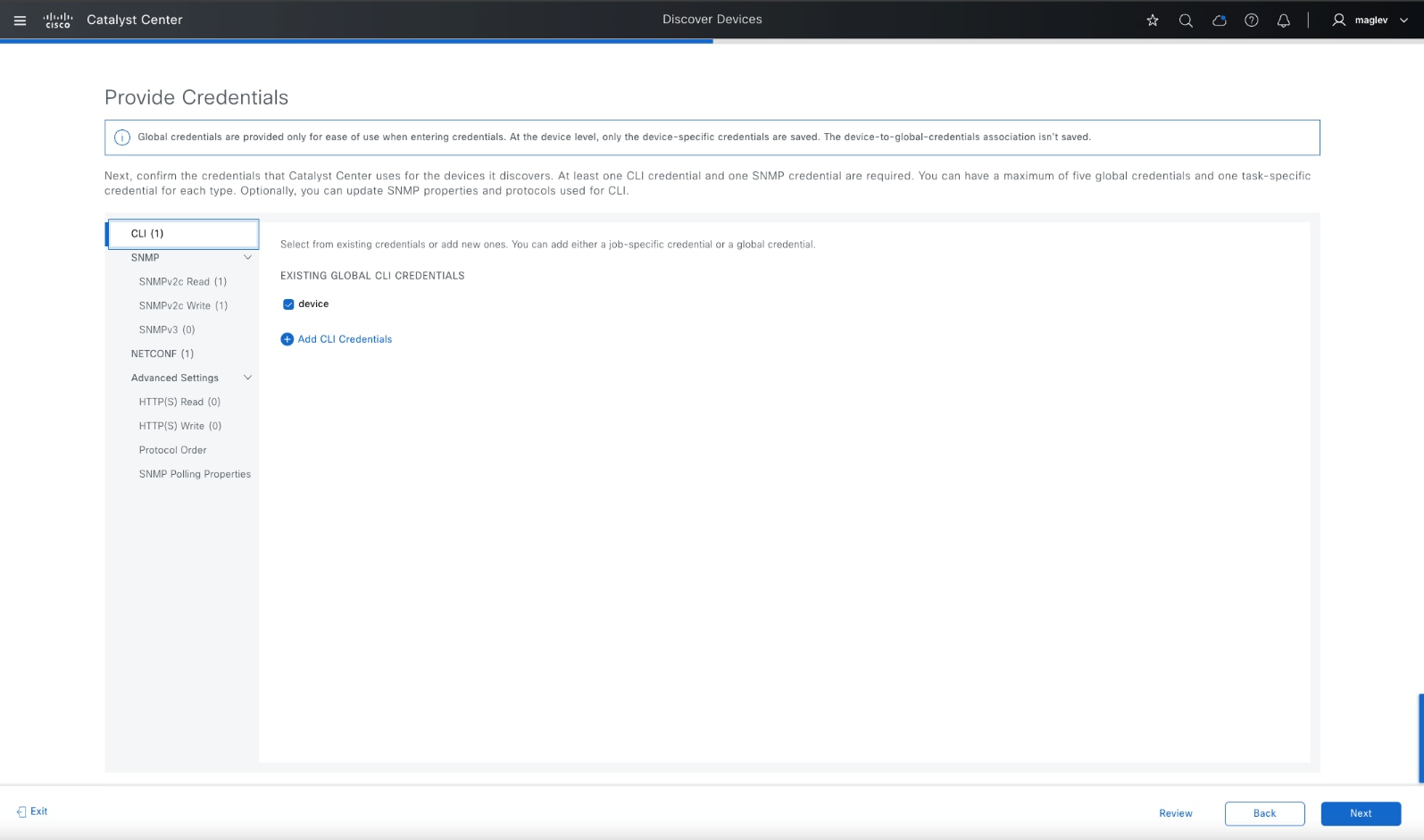

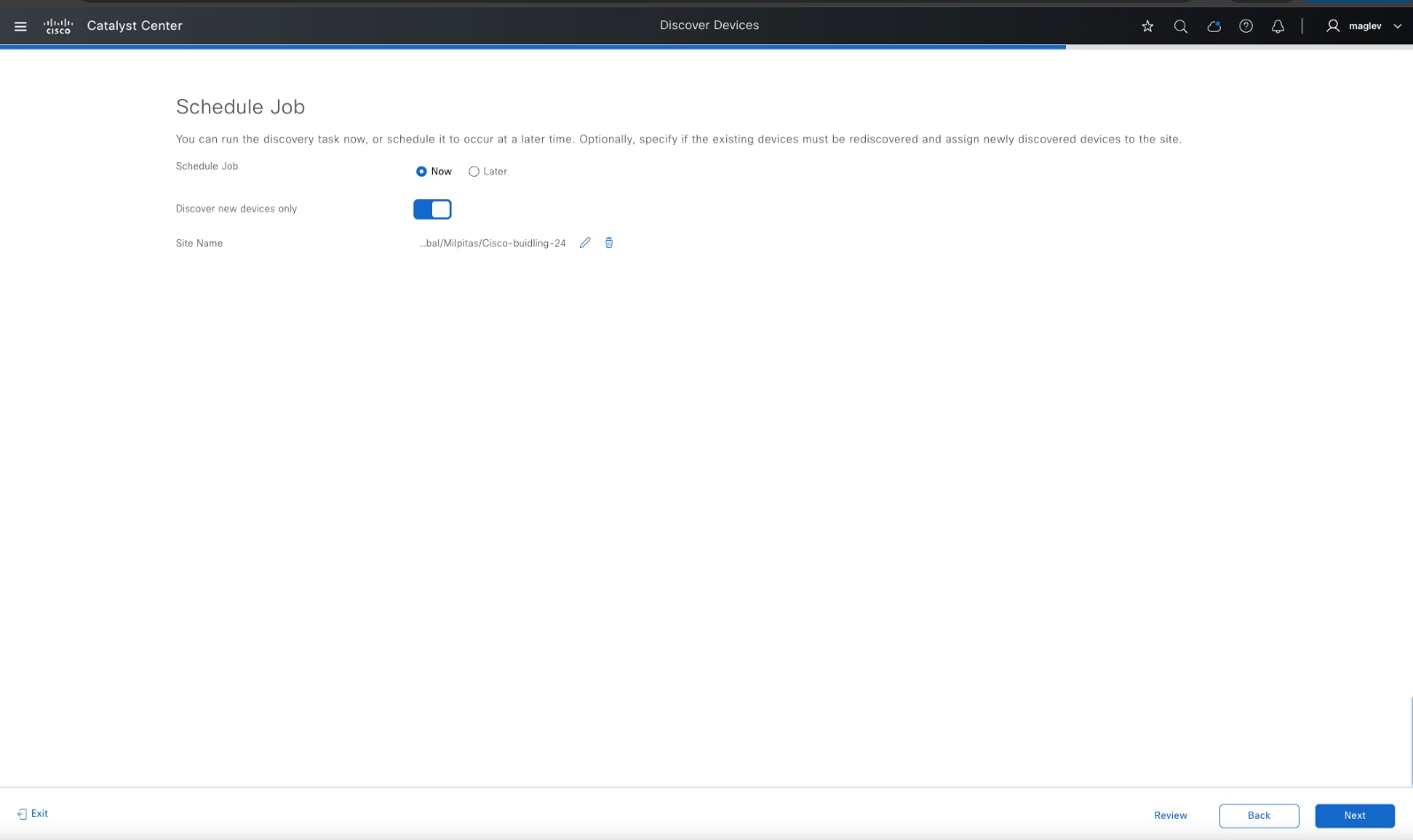

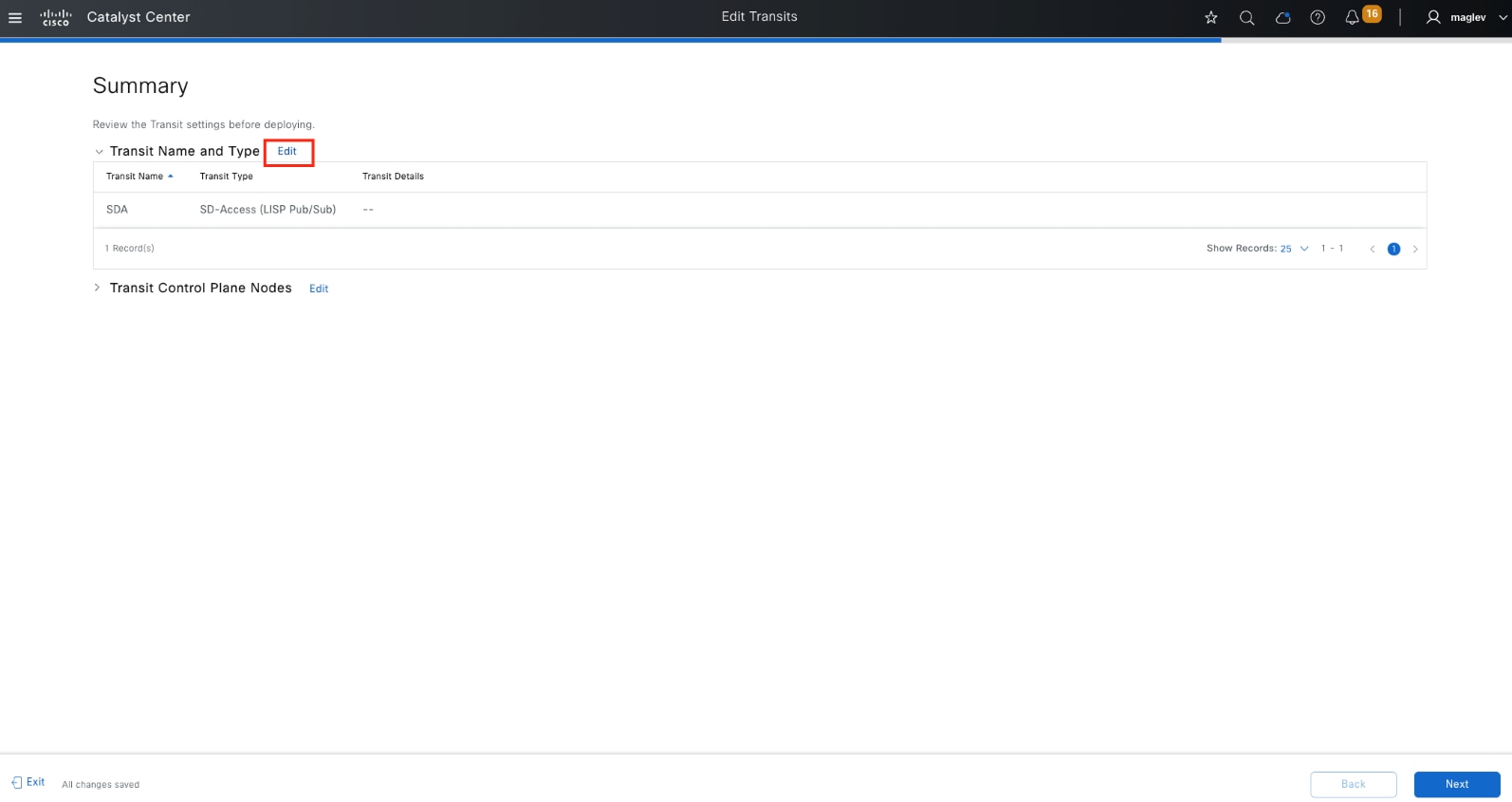

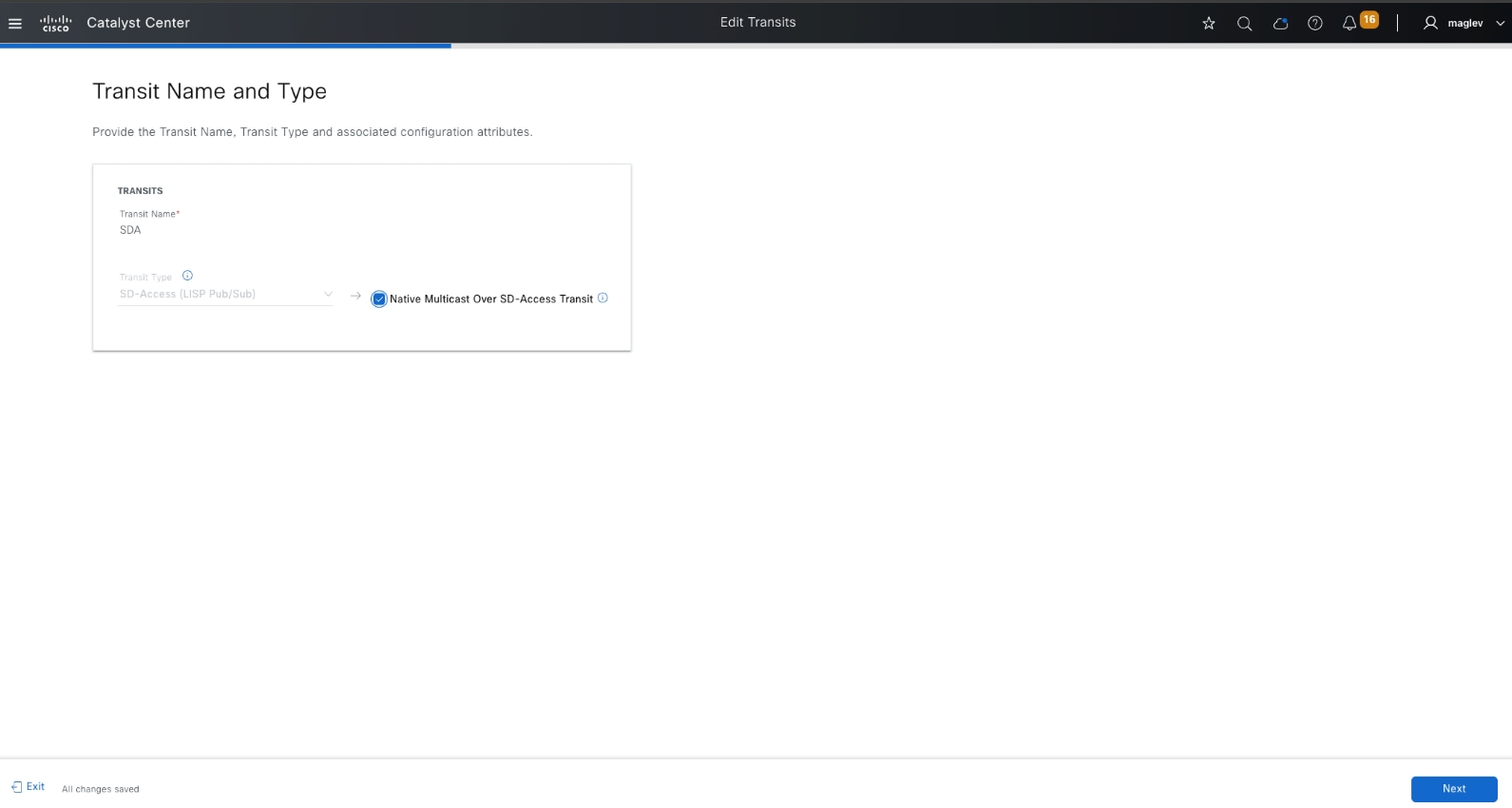

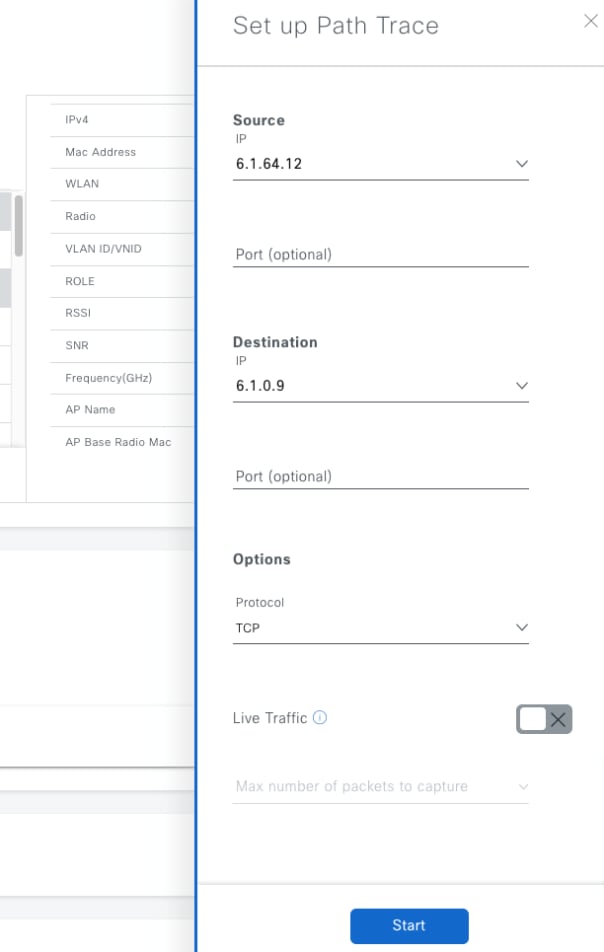

手順 1。 Cisco SD-Access トランジットの作成

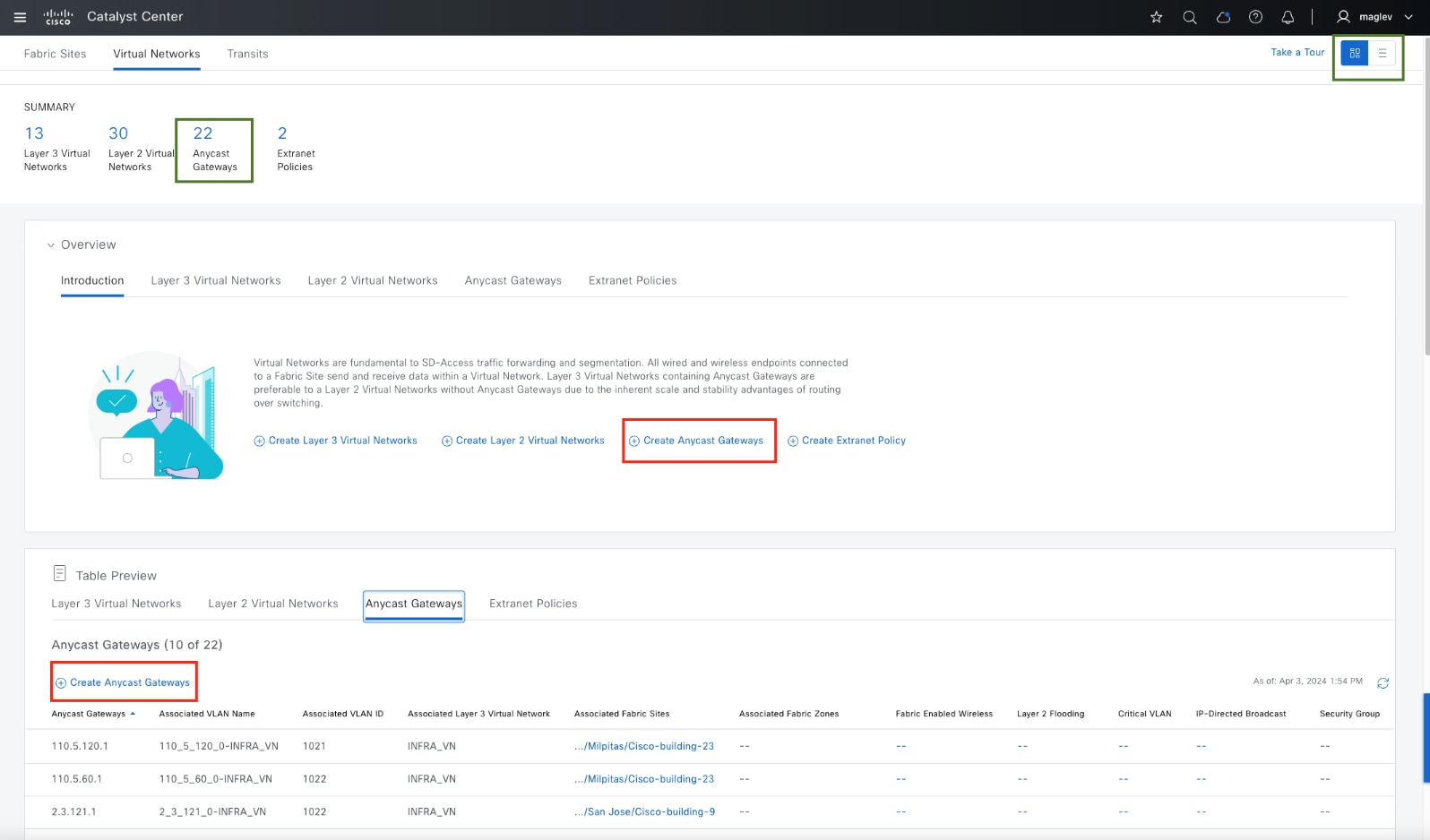

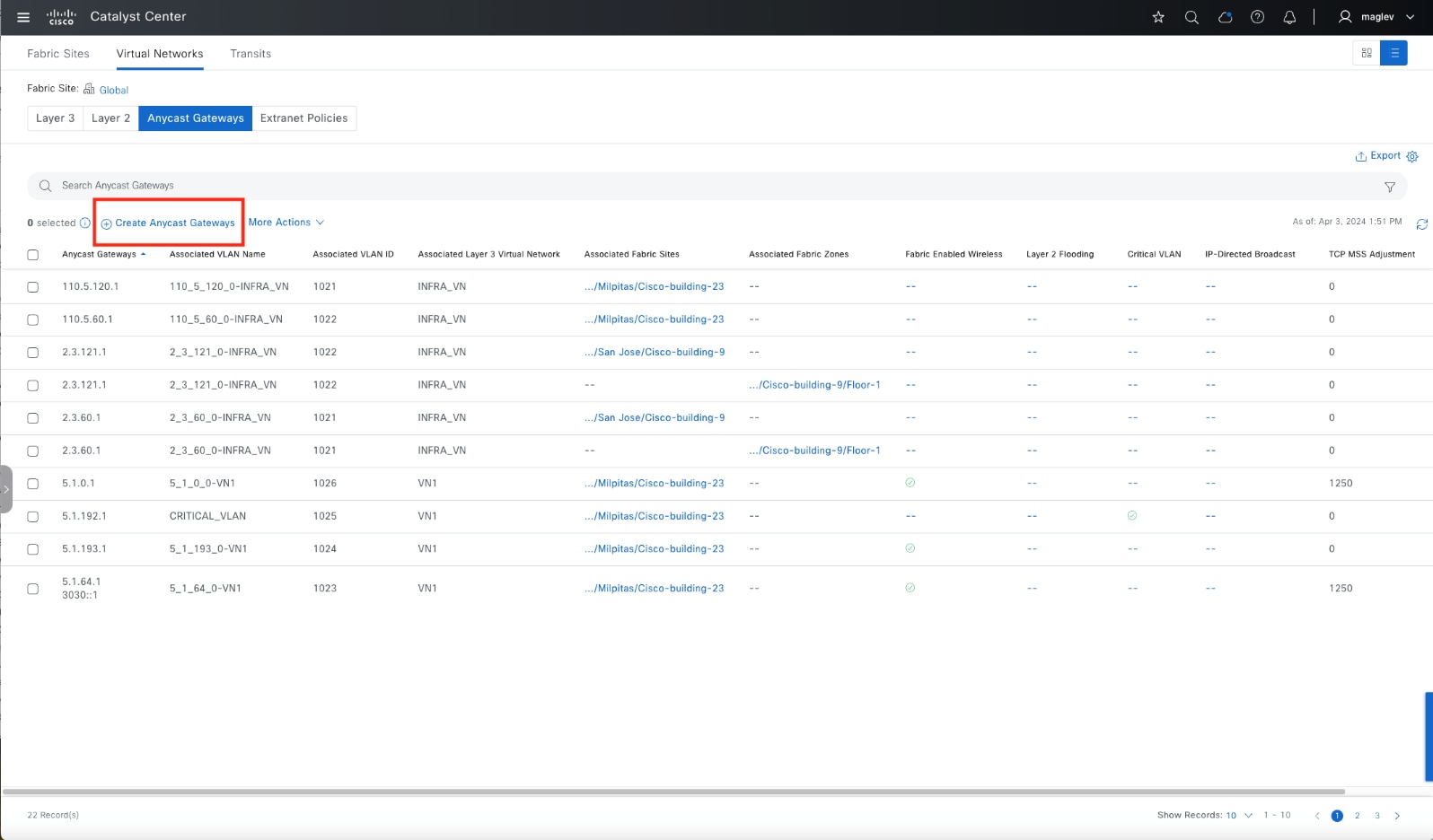

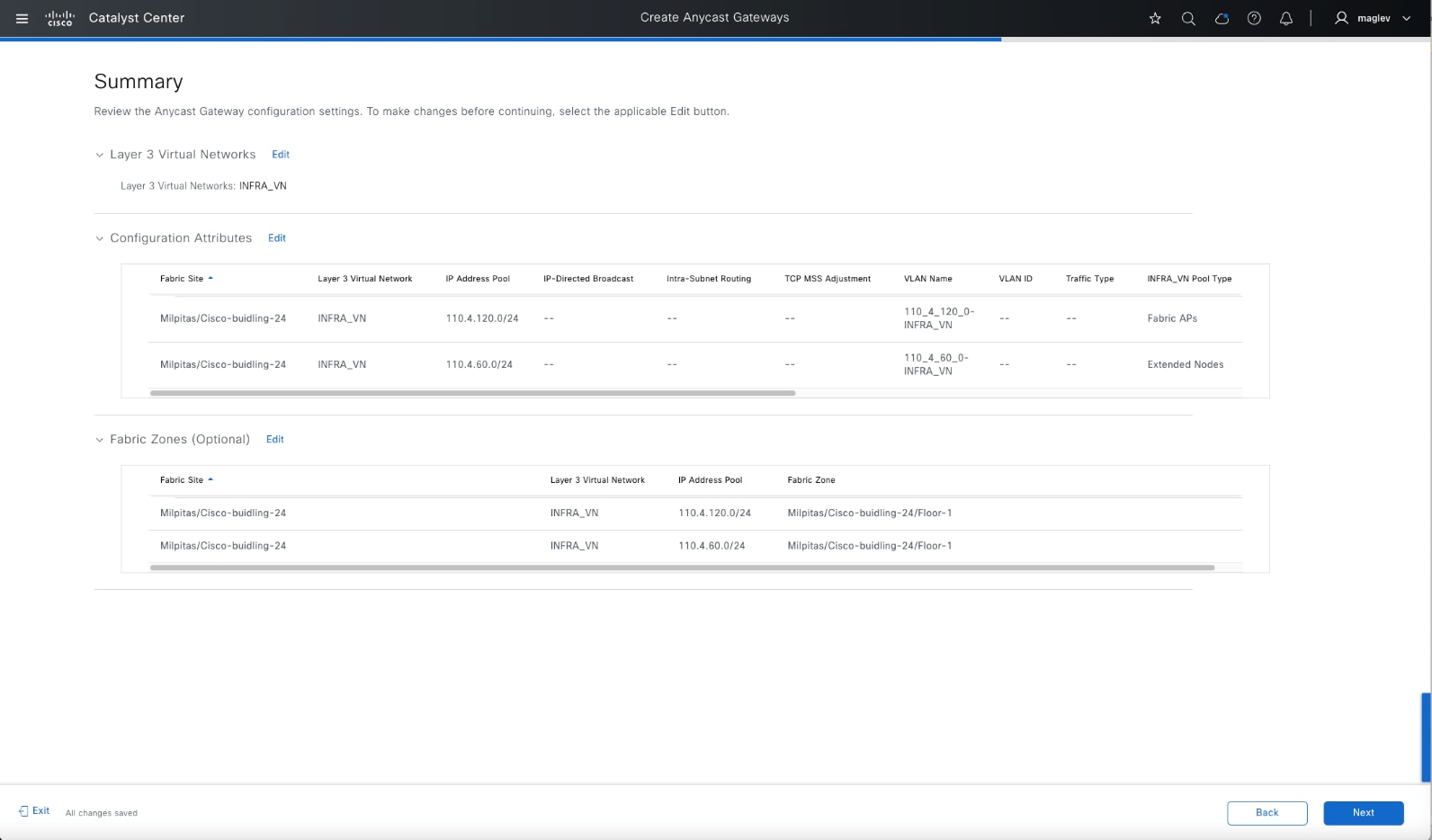

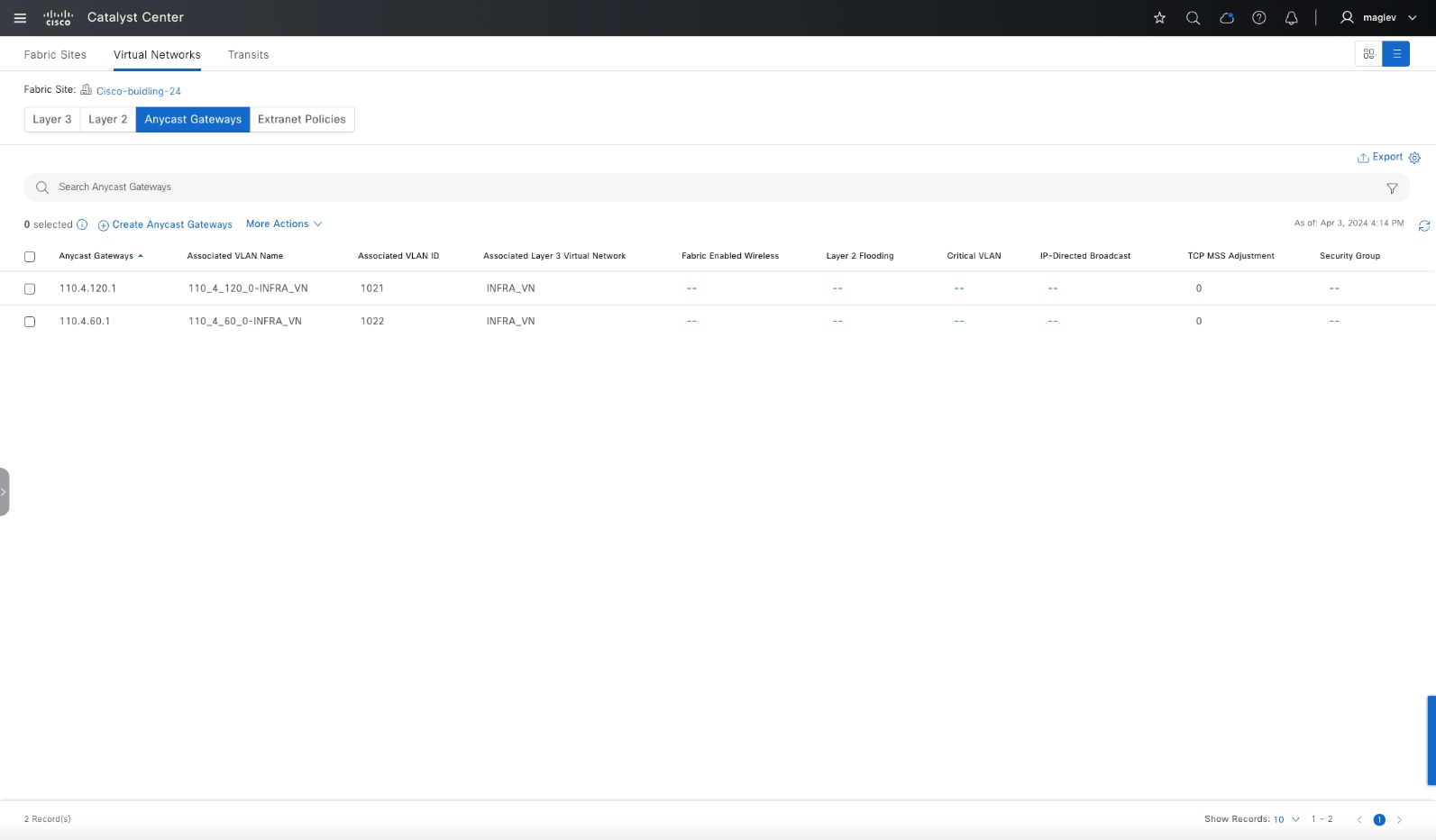

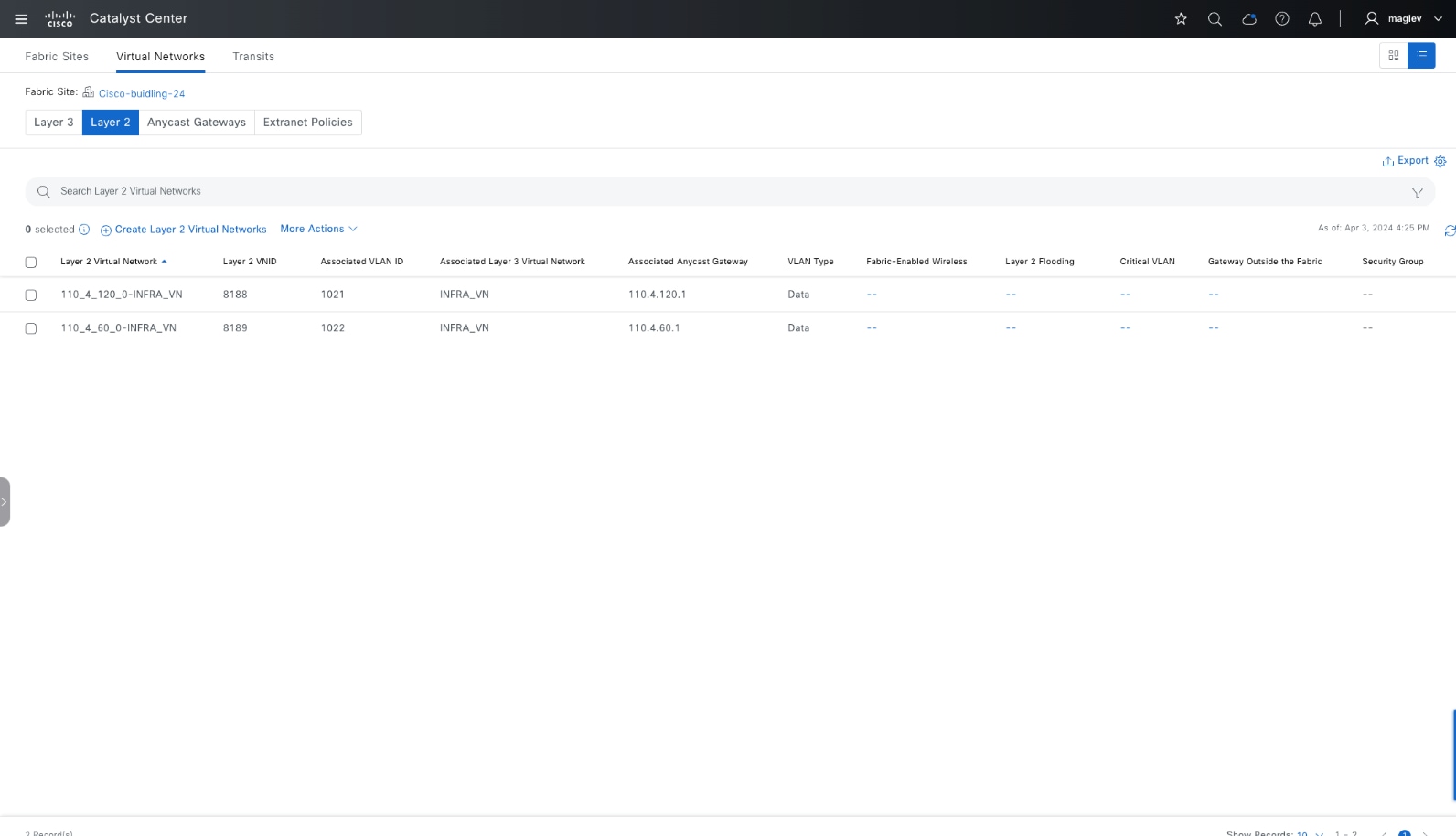

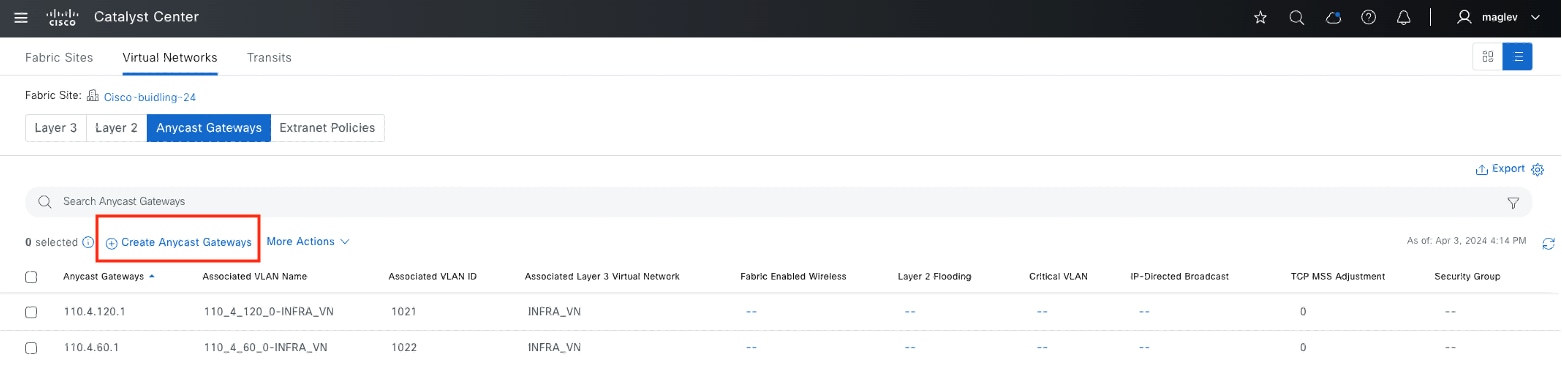

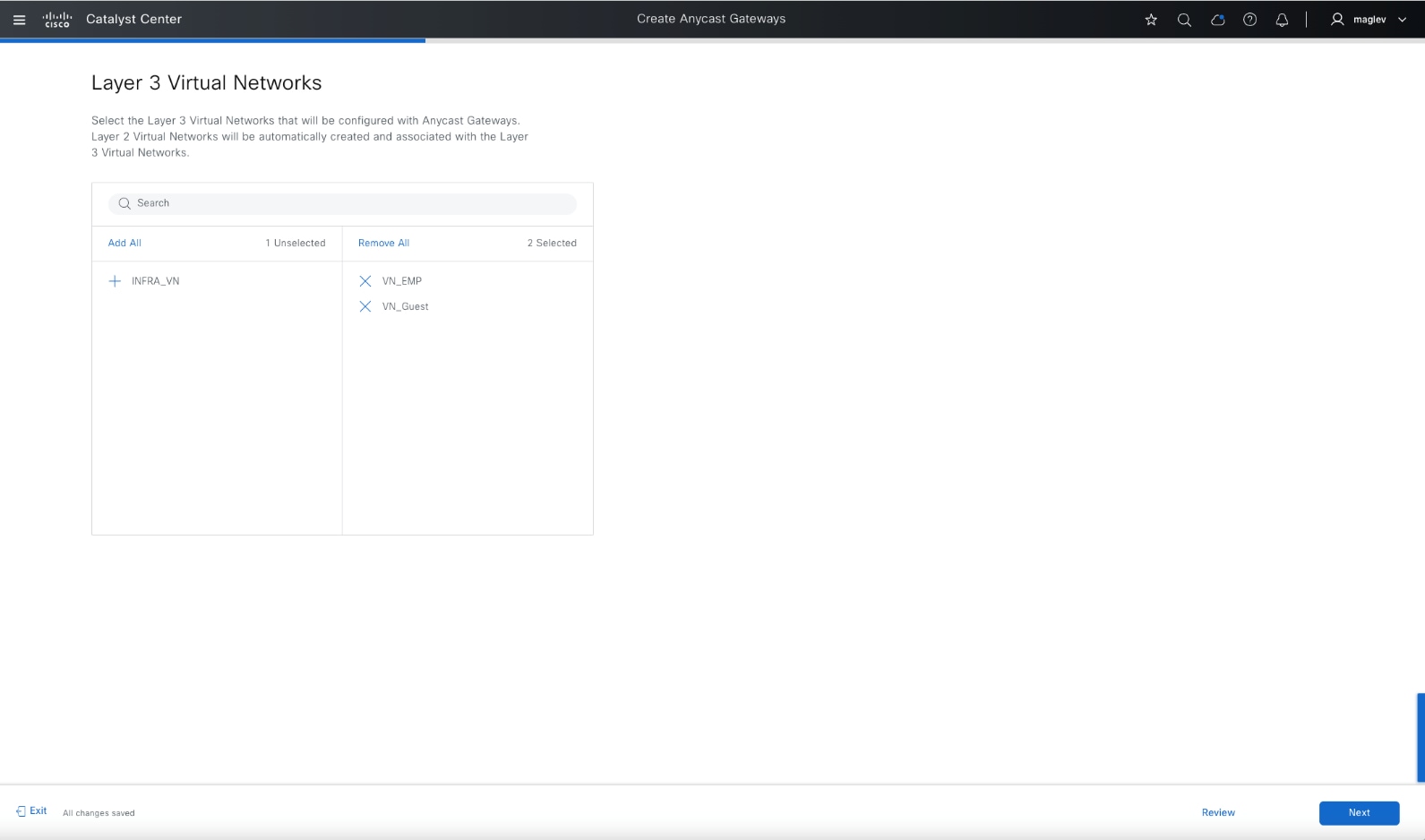

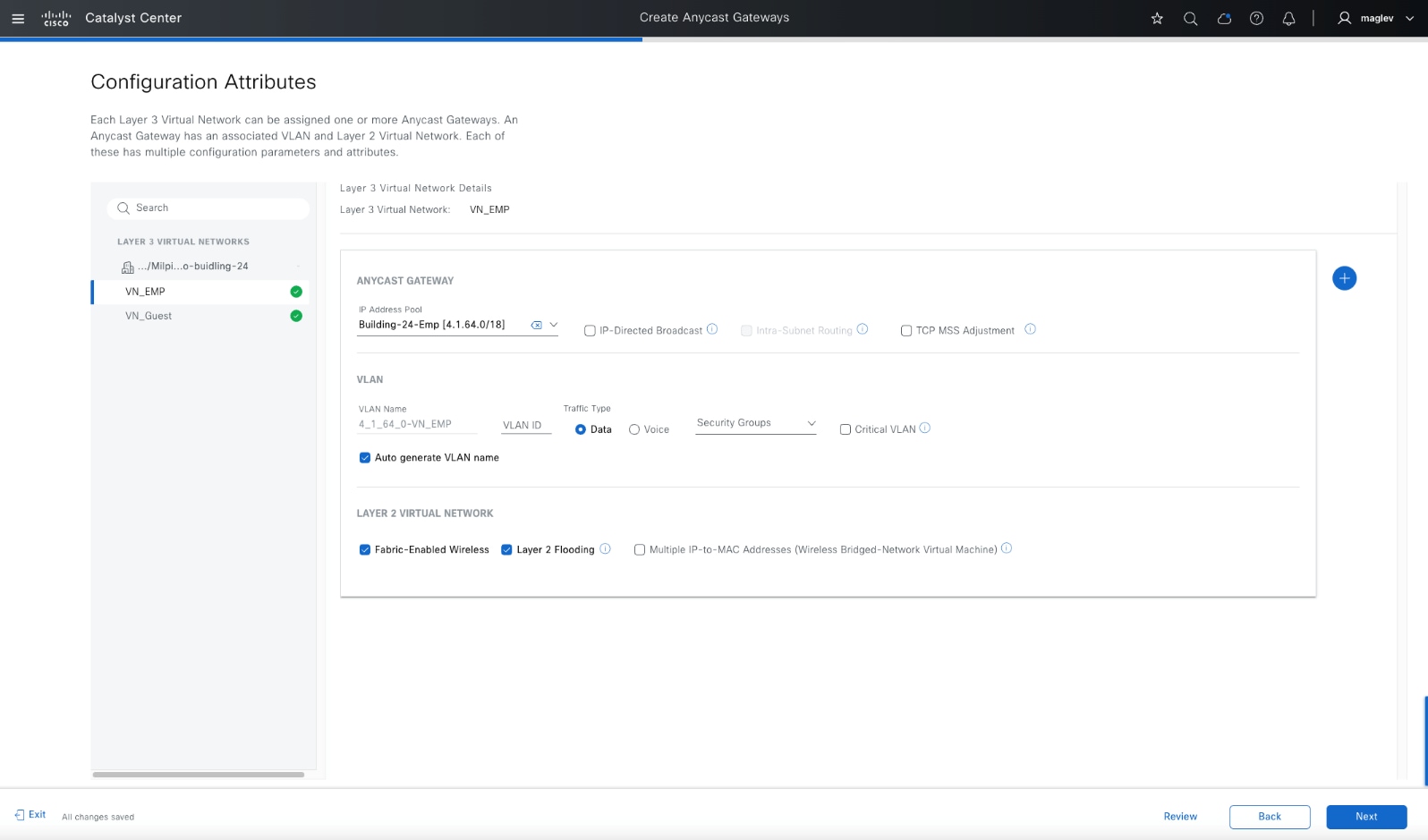

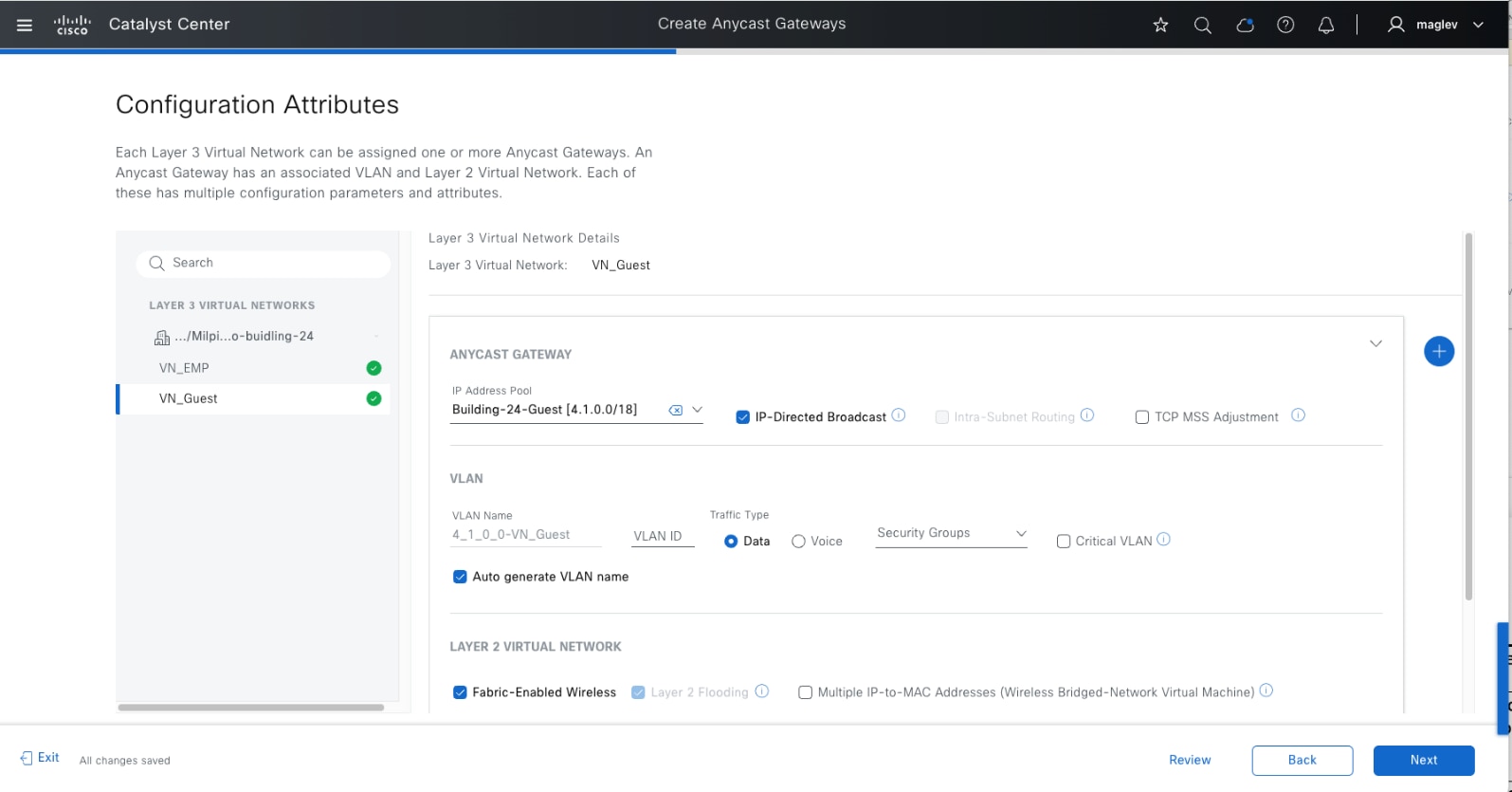

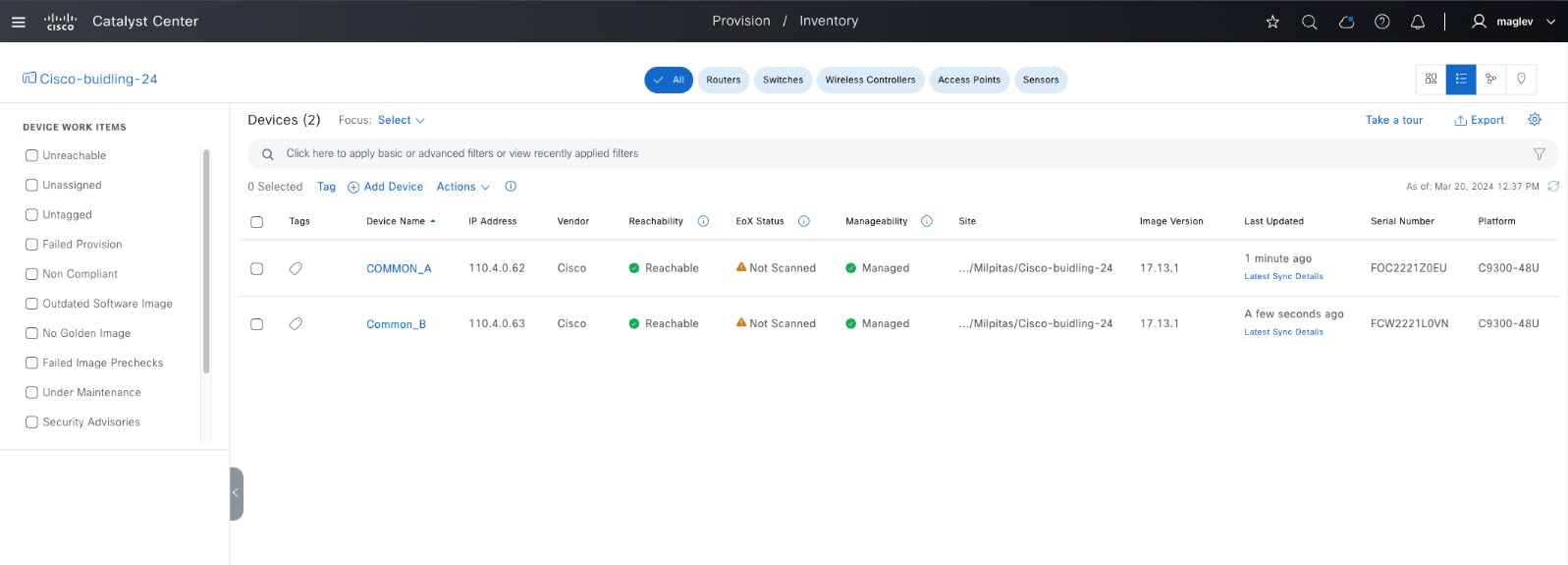

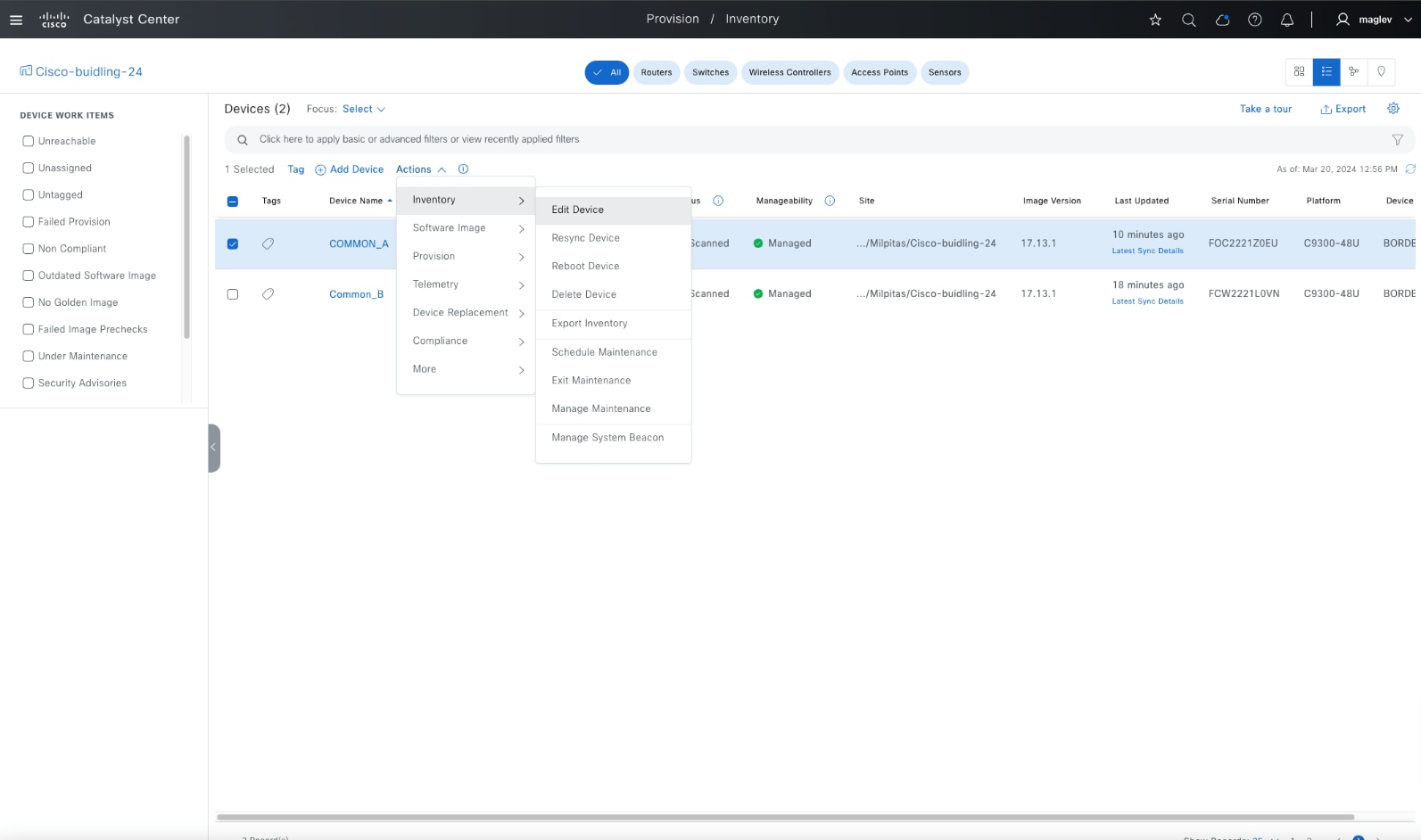

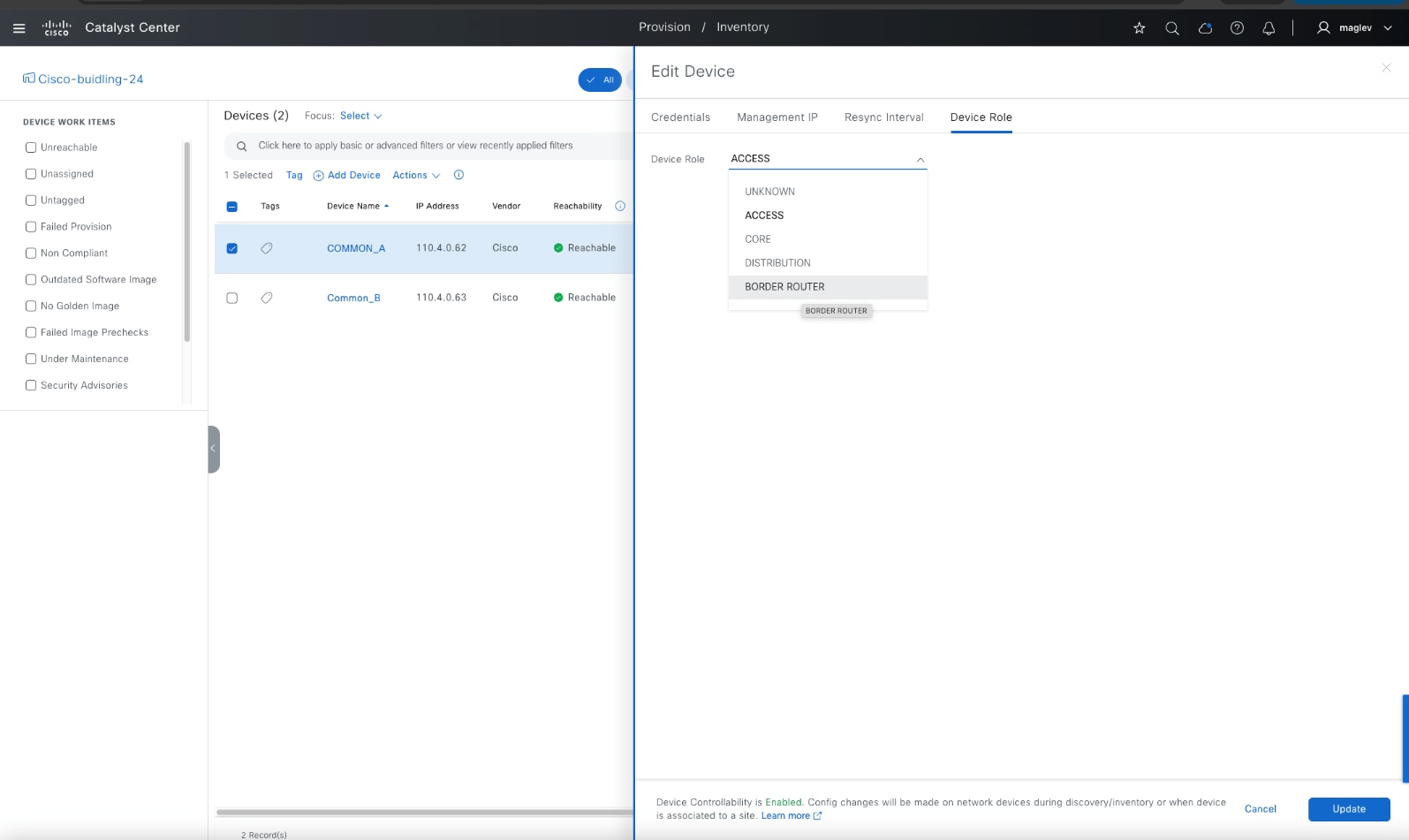

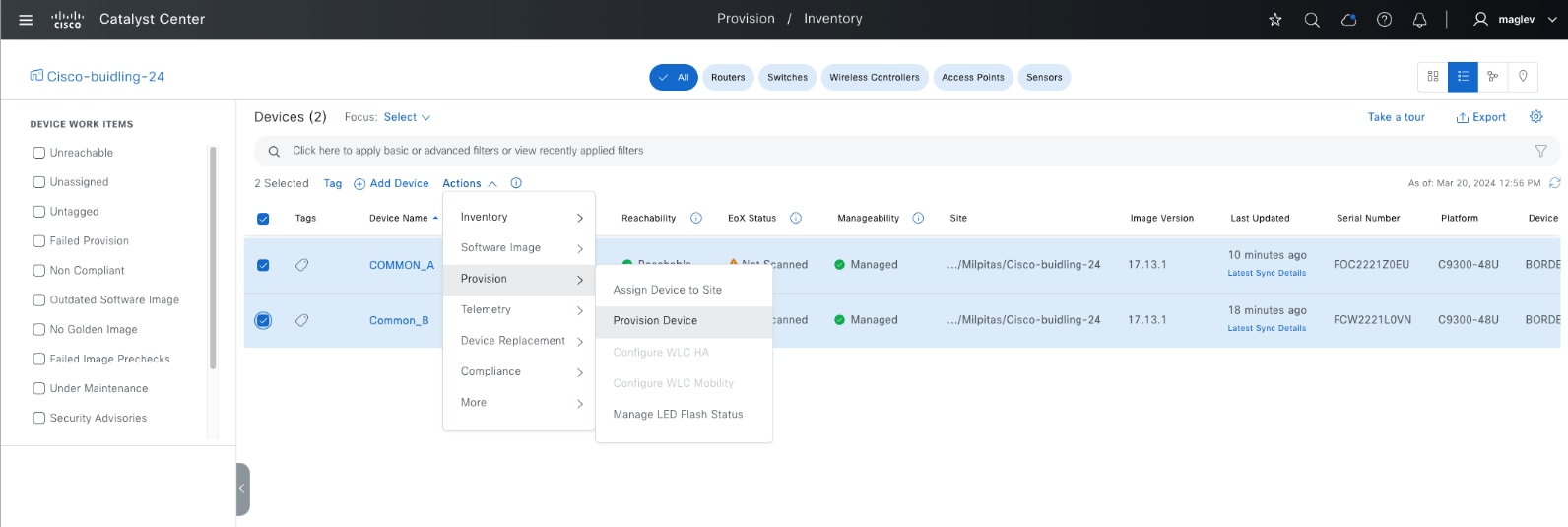

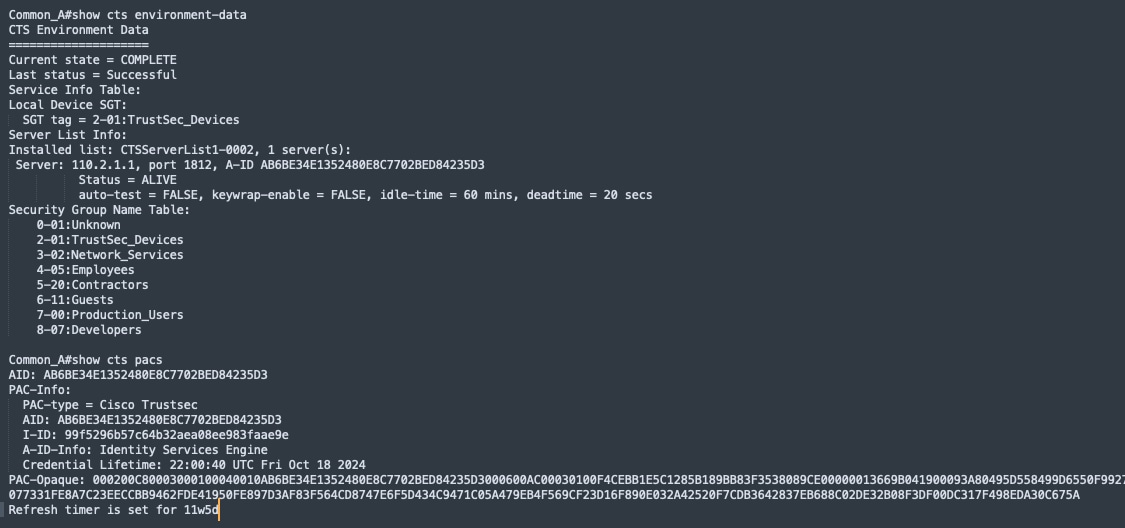

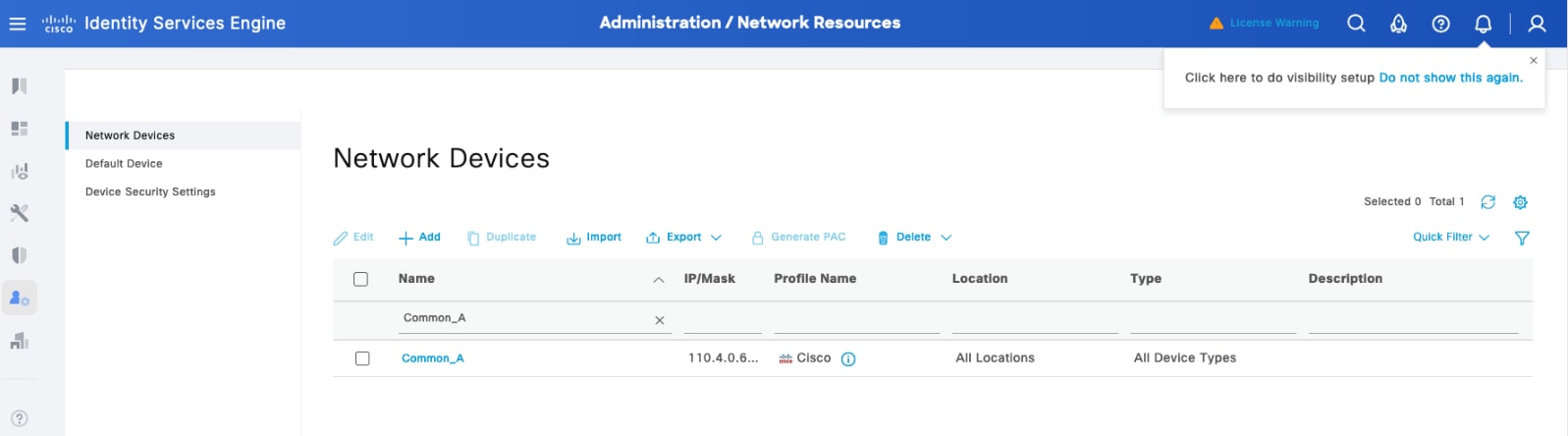

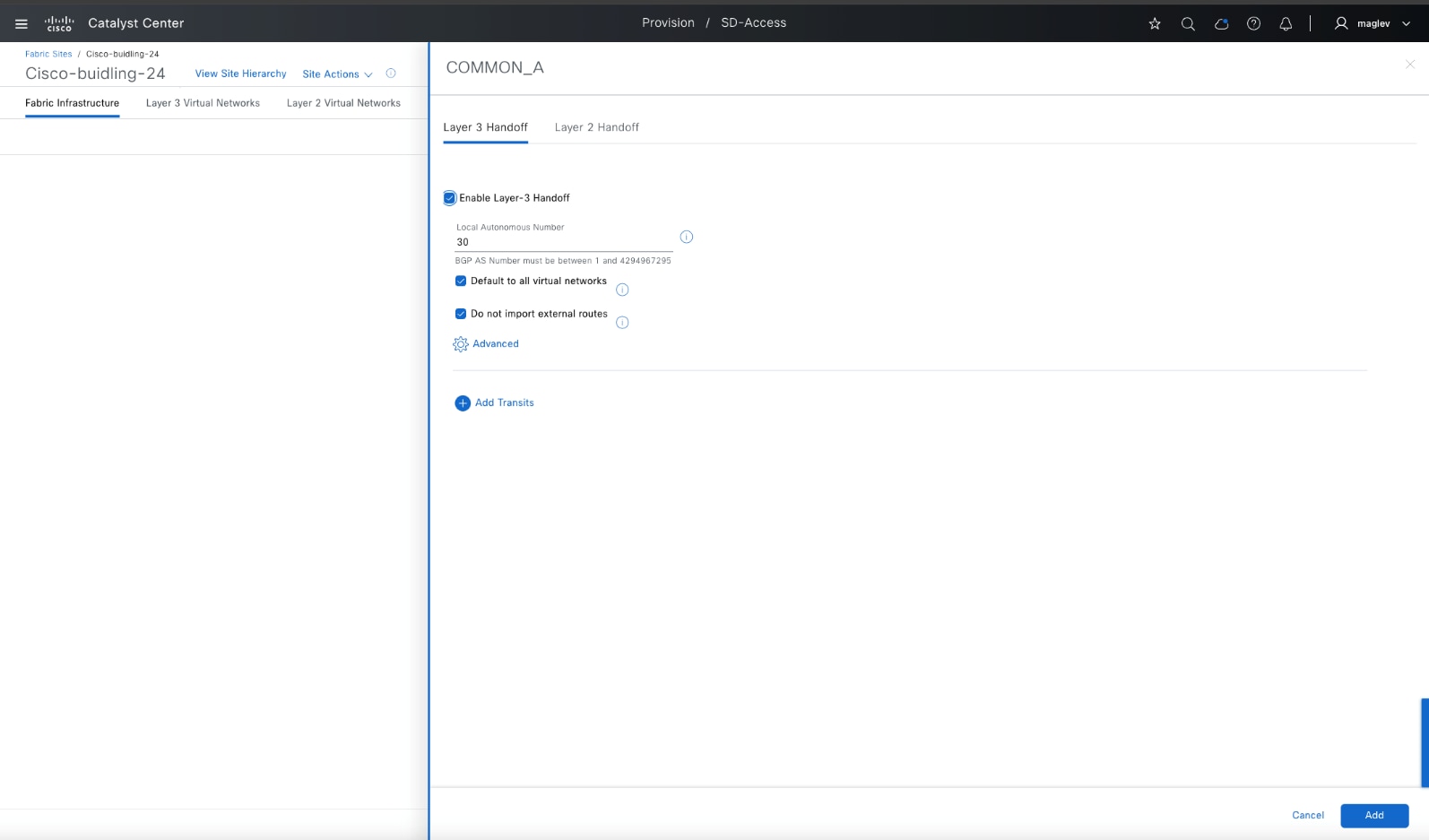

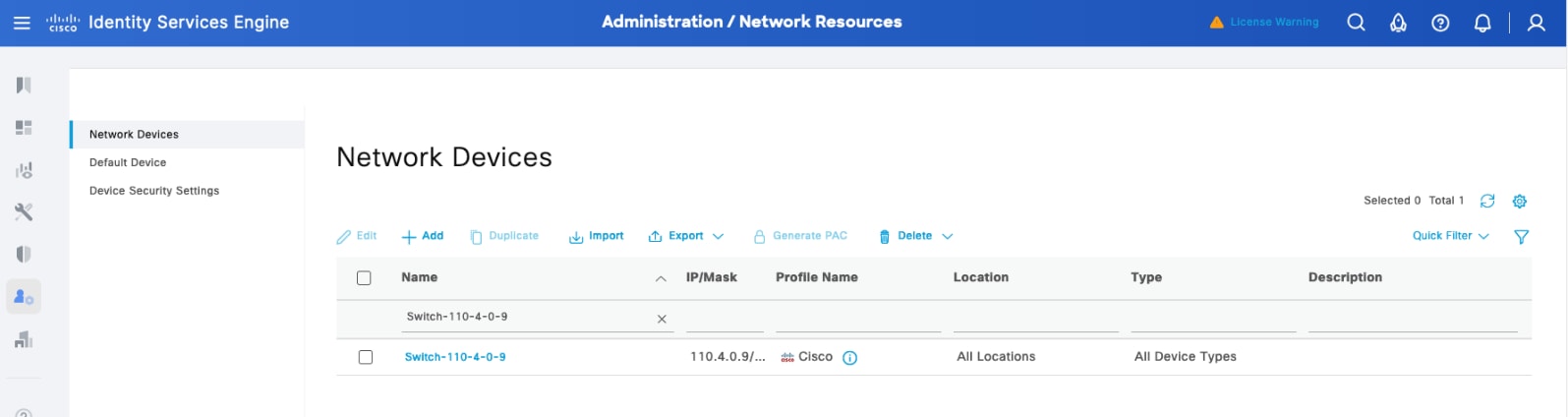

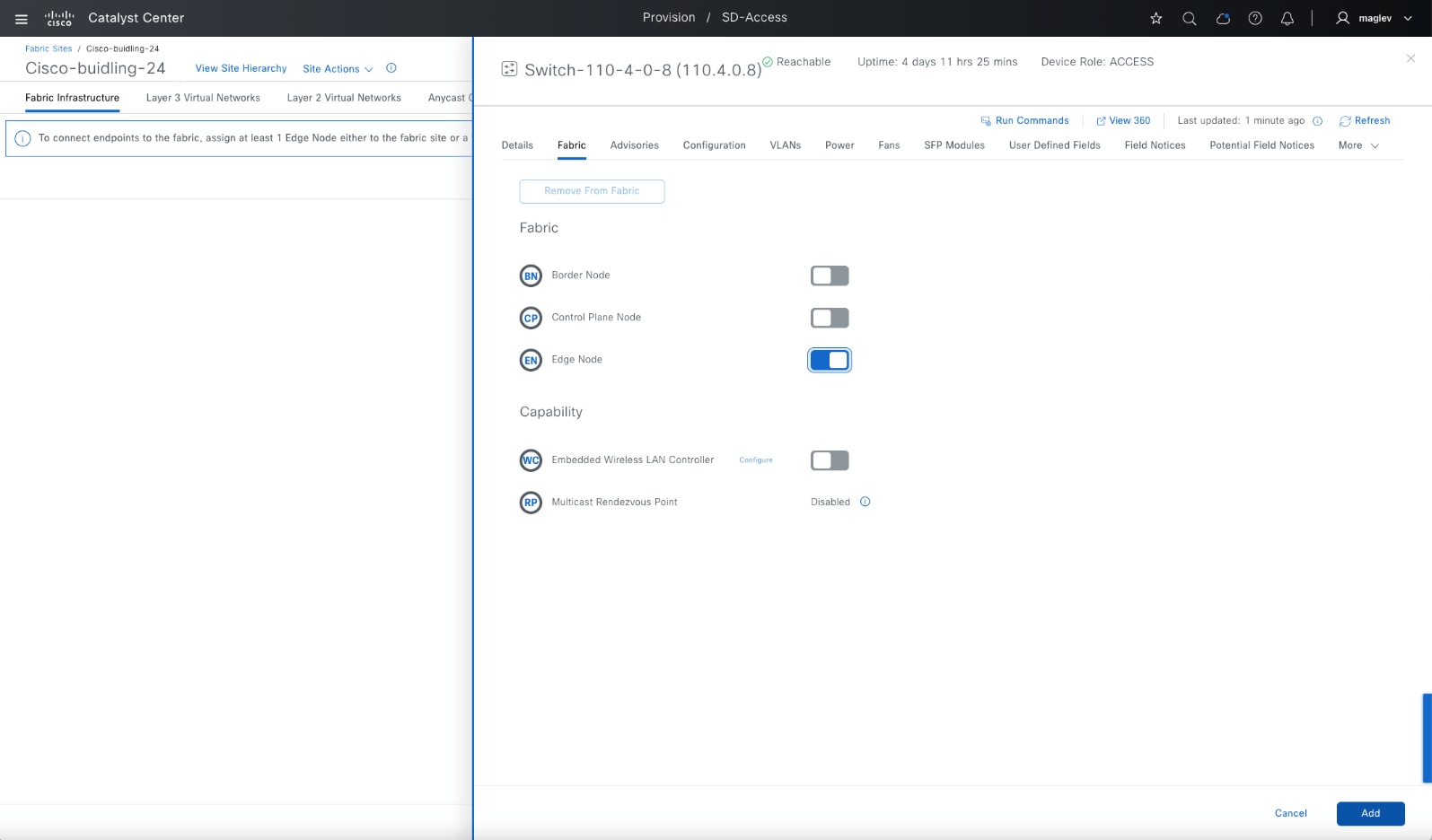

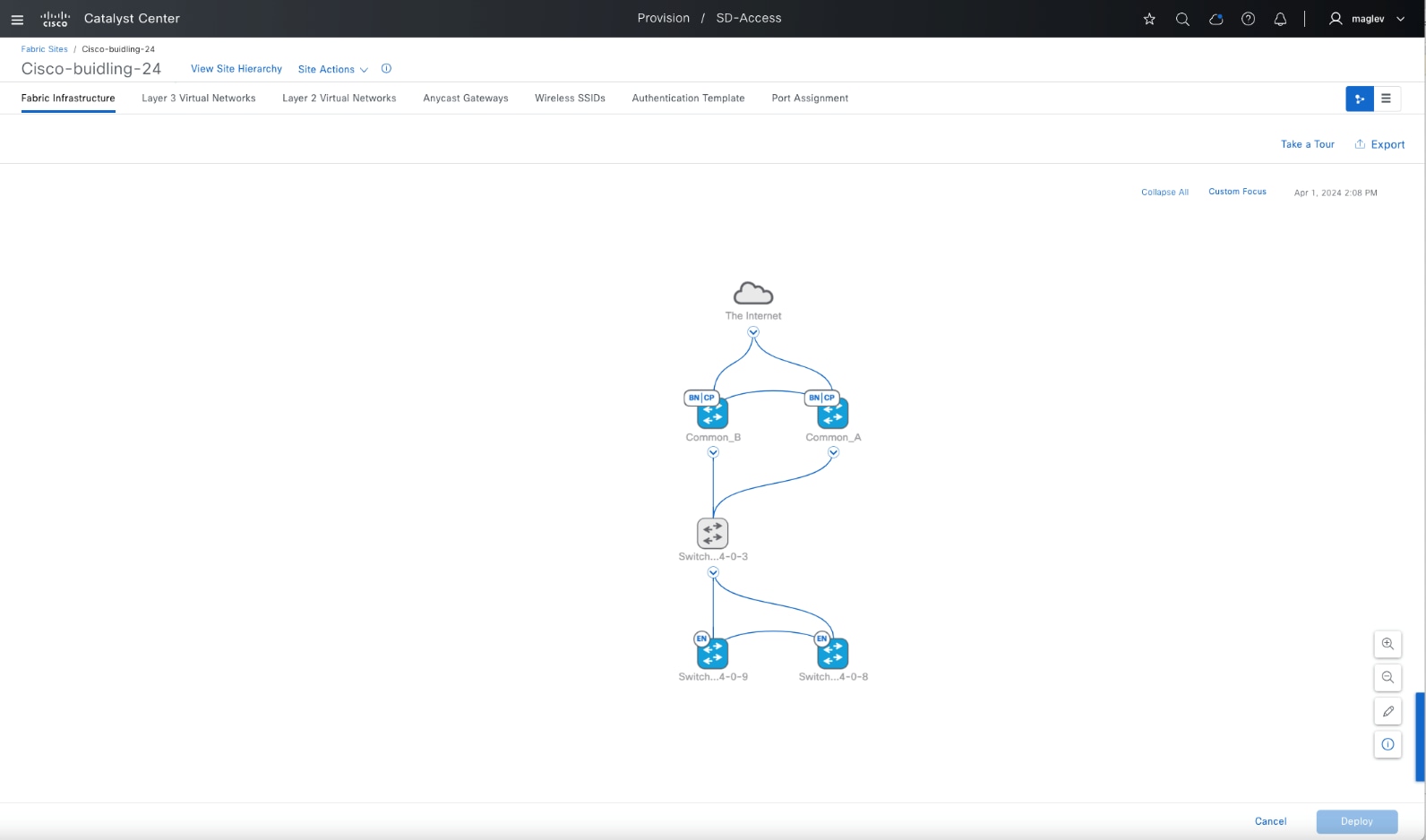

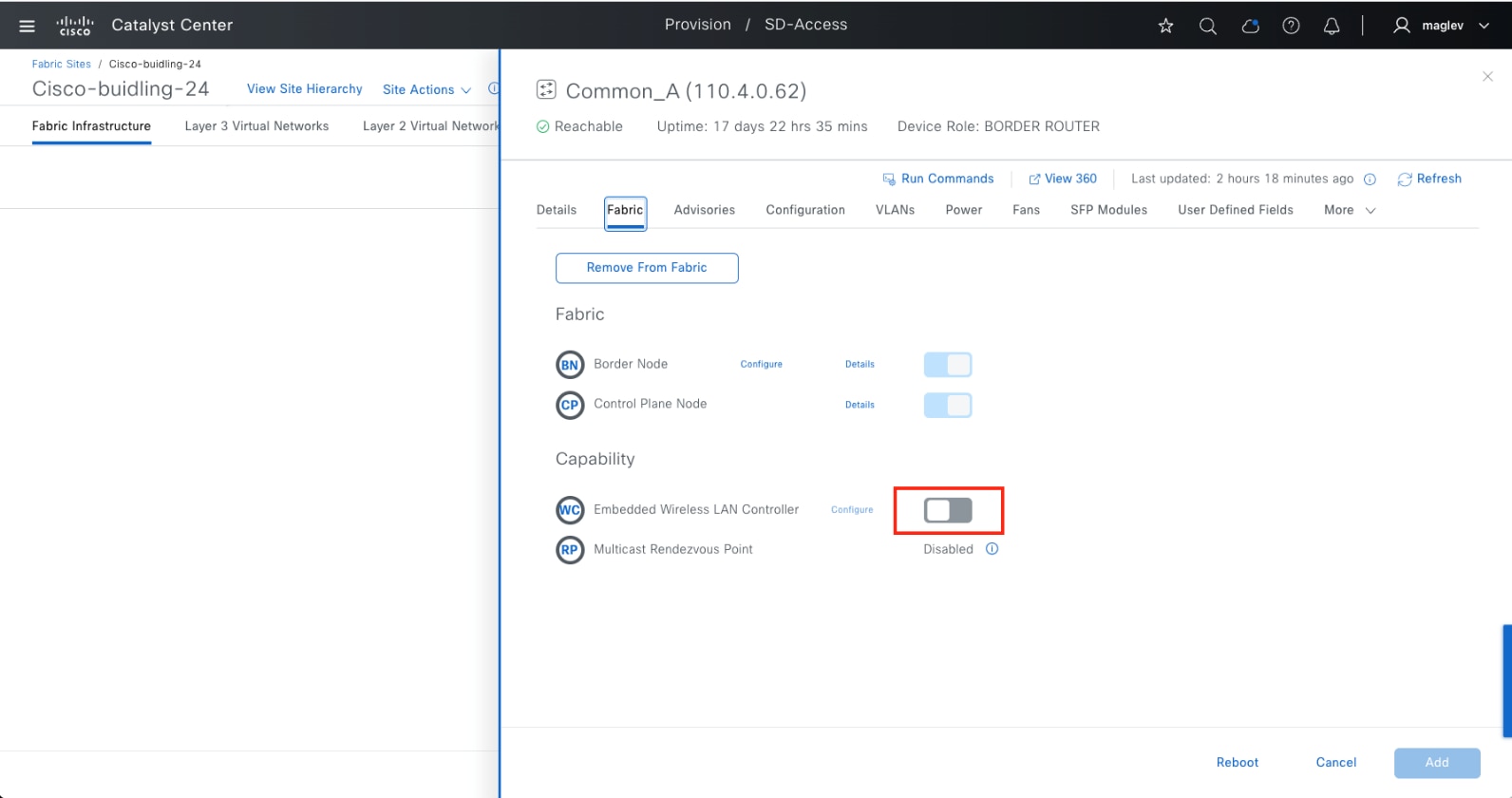

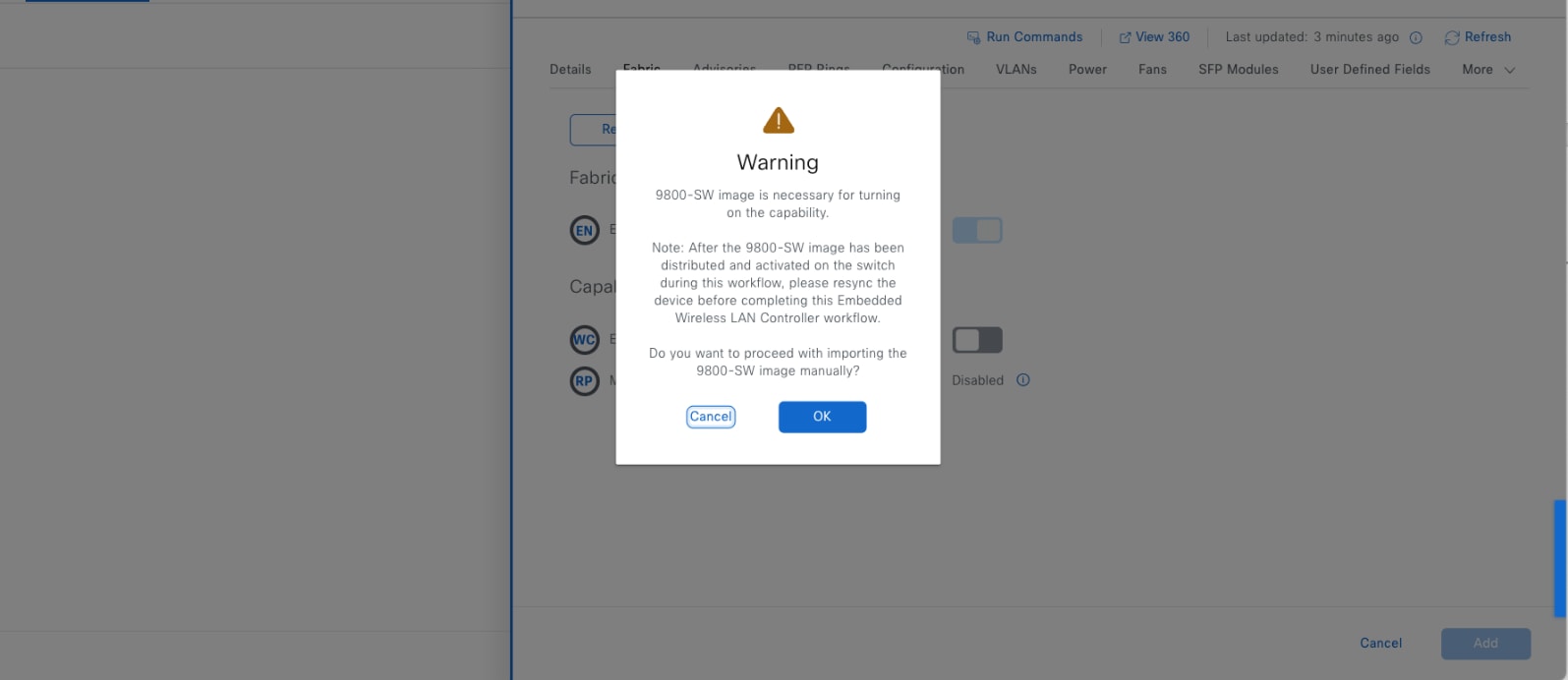

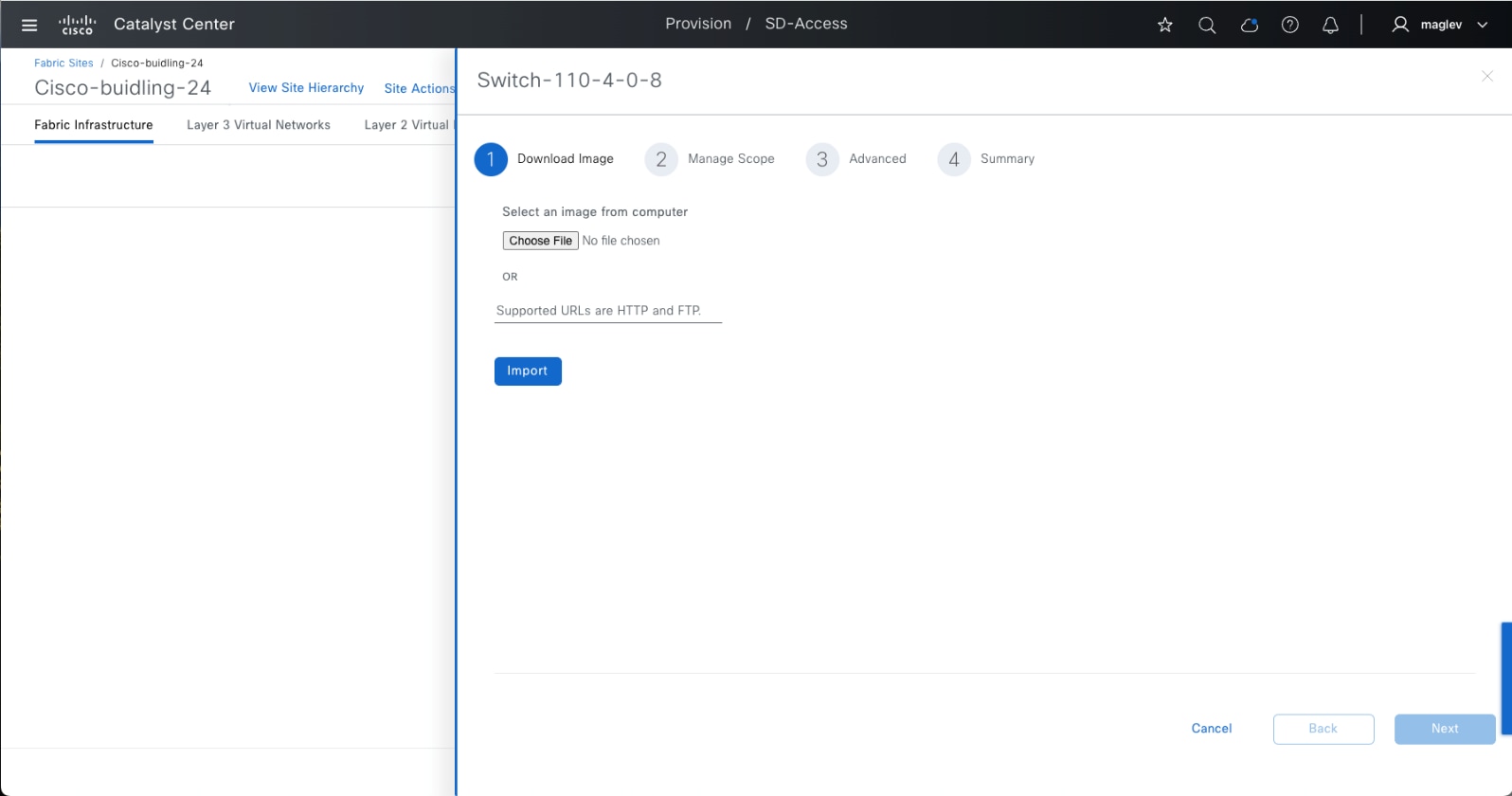

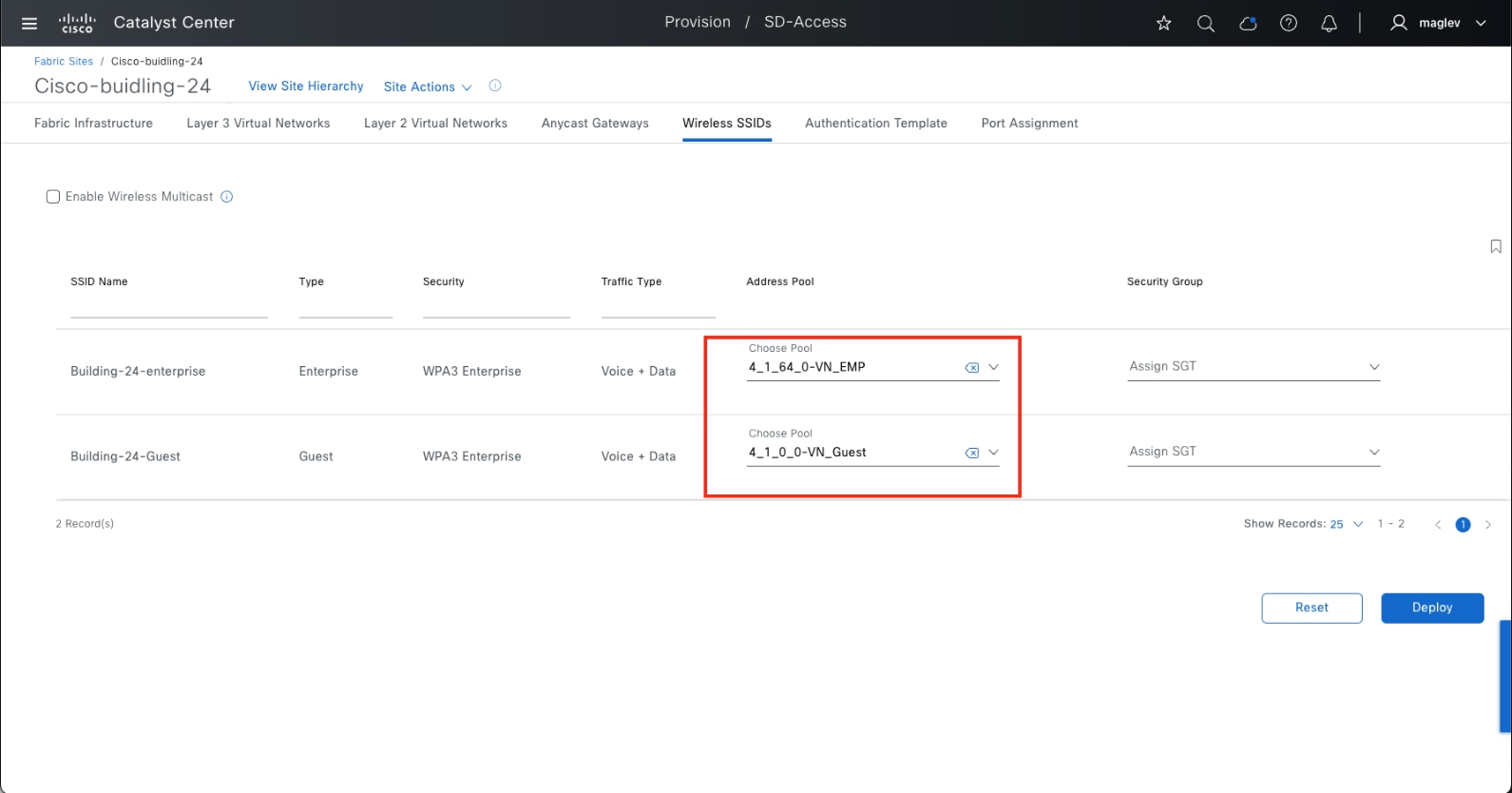

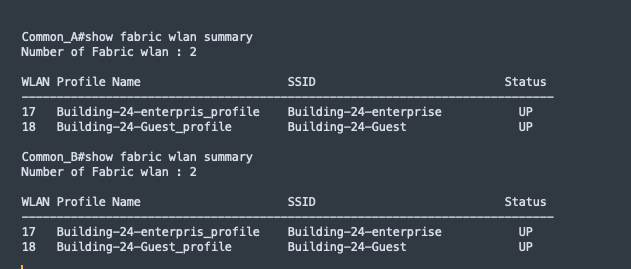

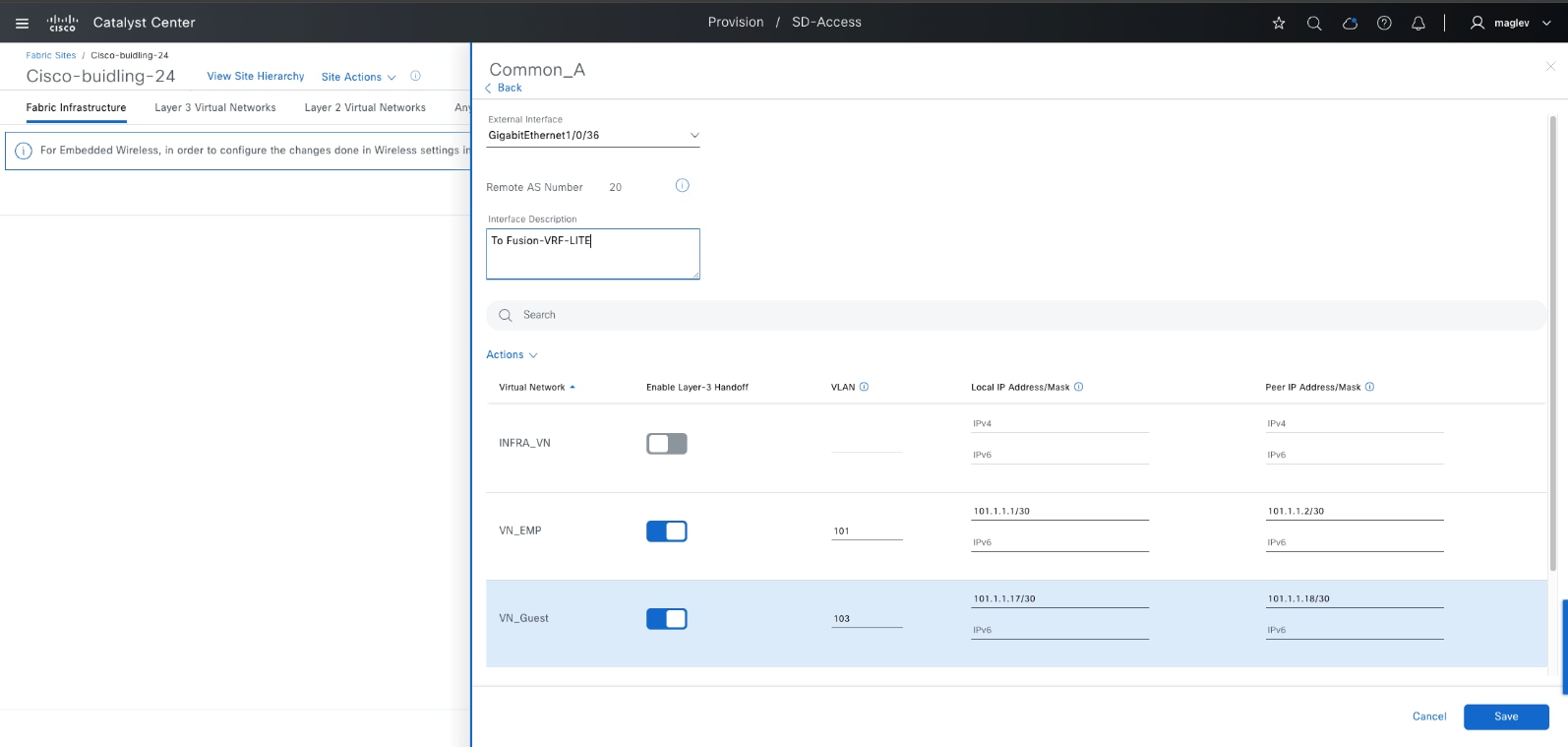

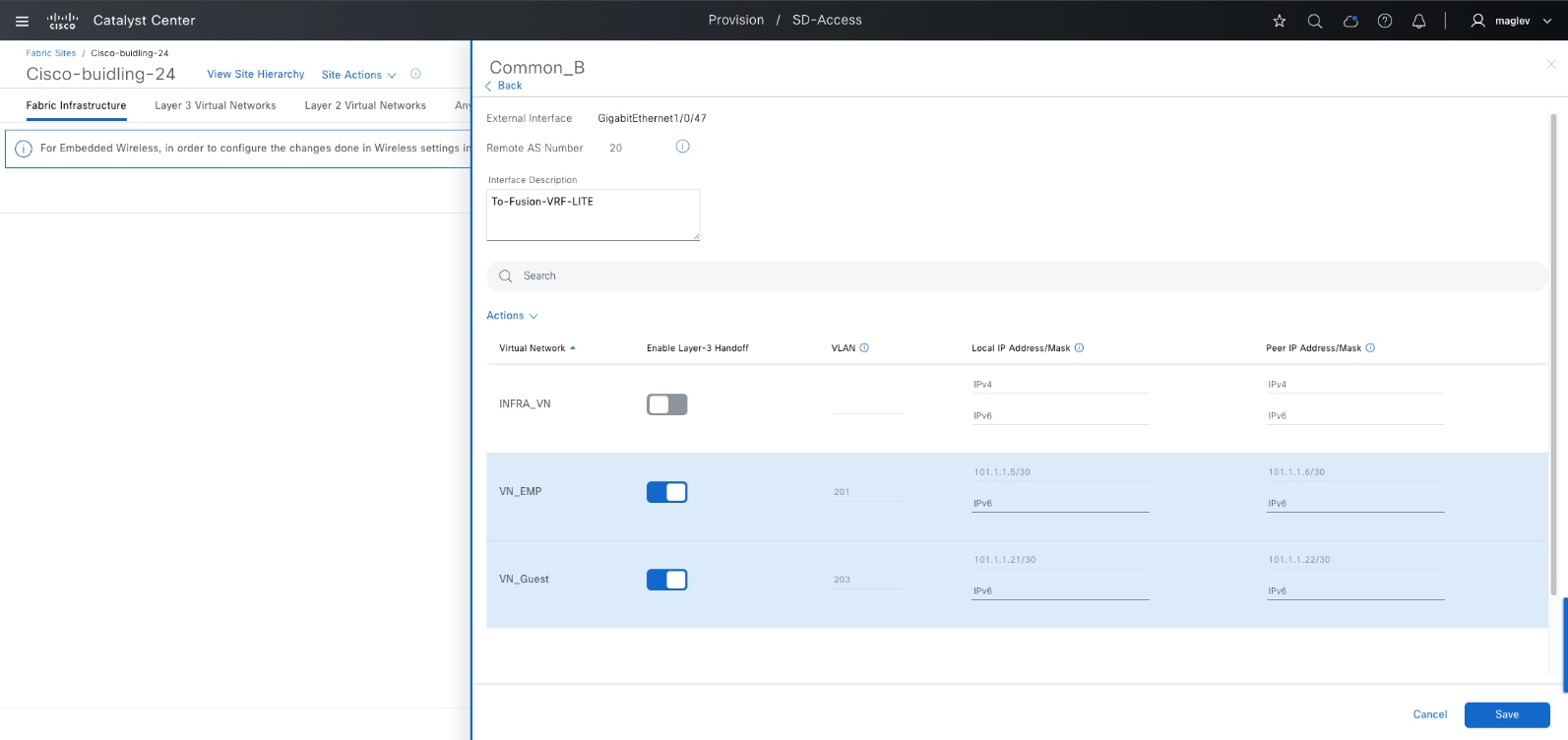

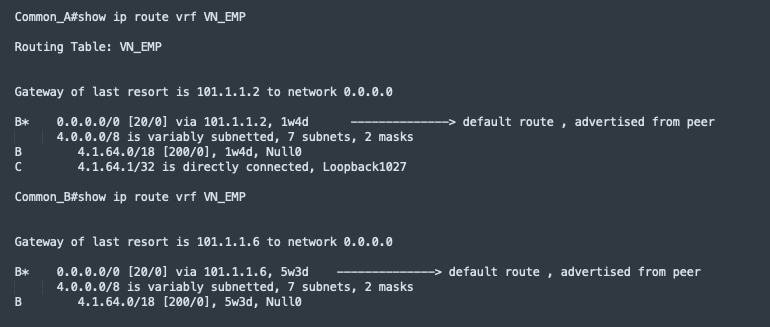

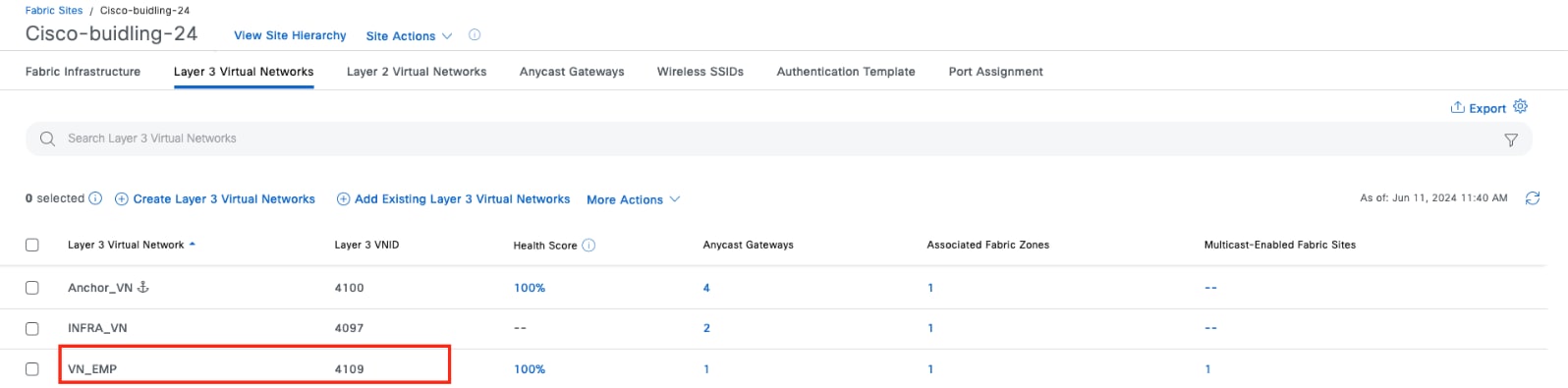

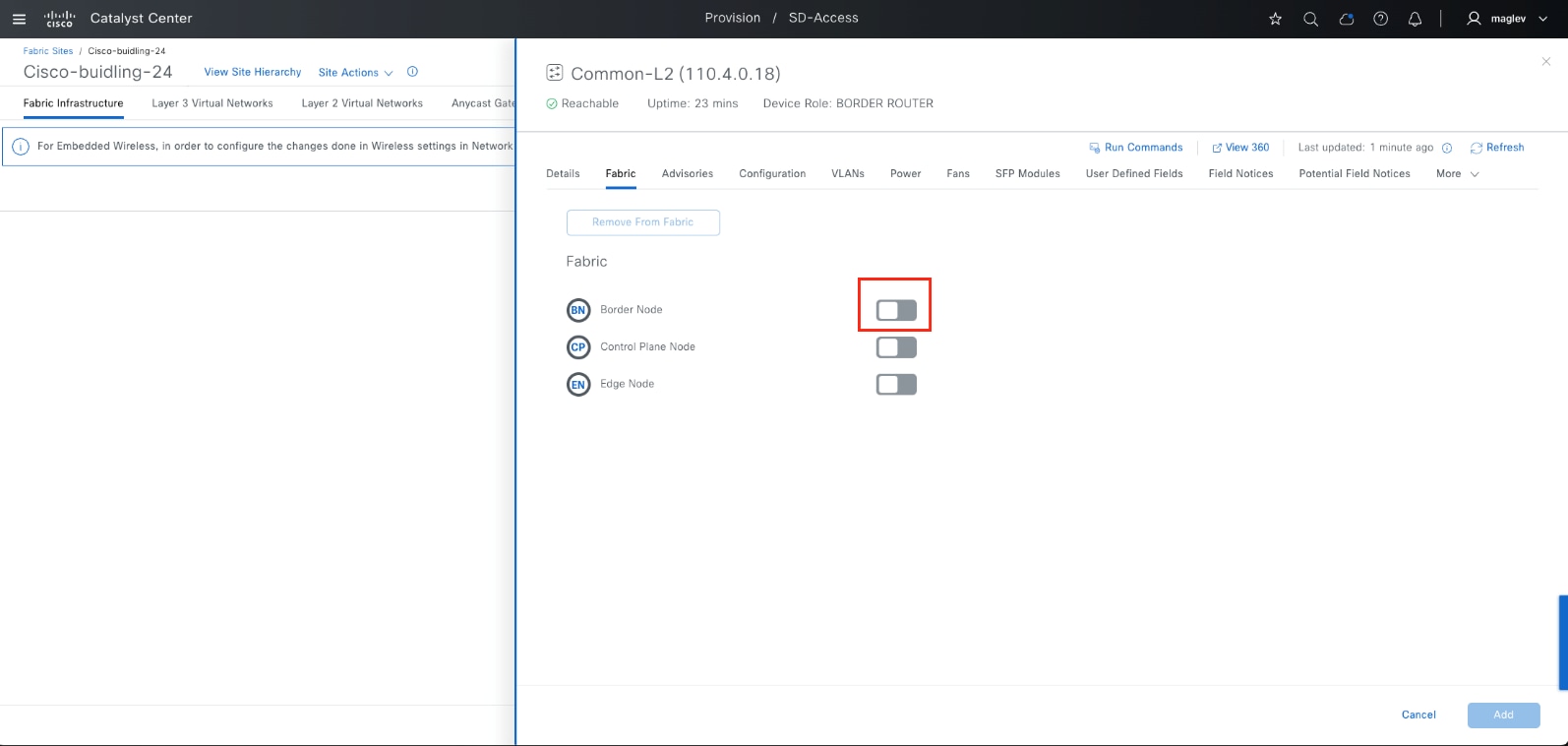

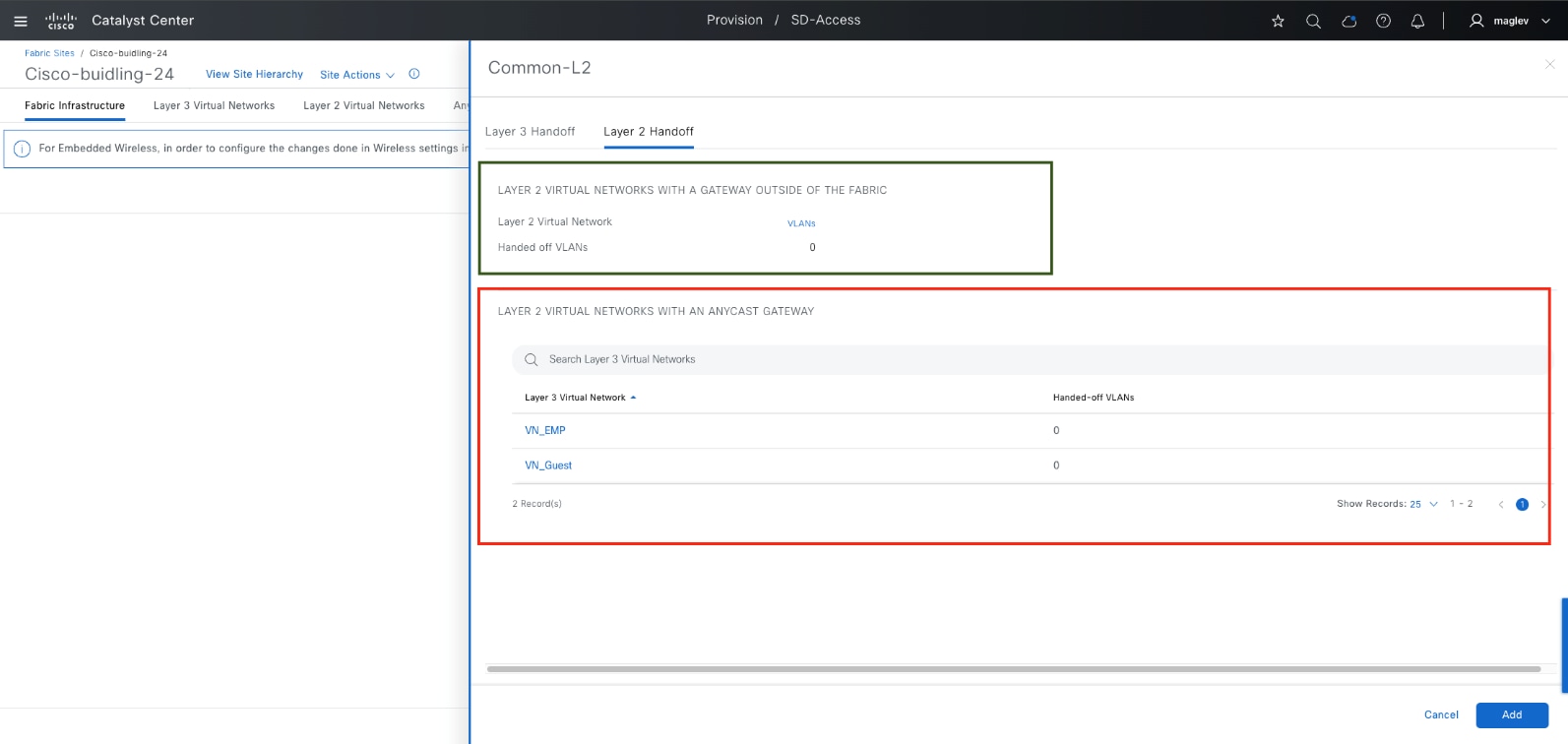

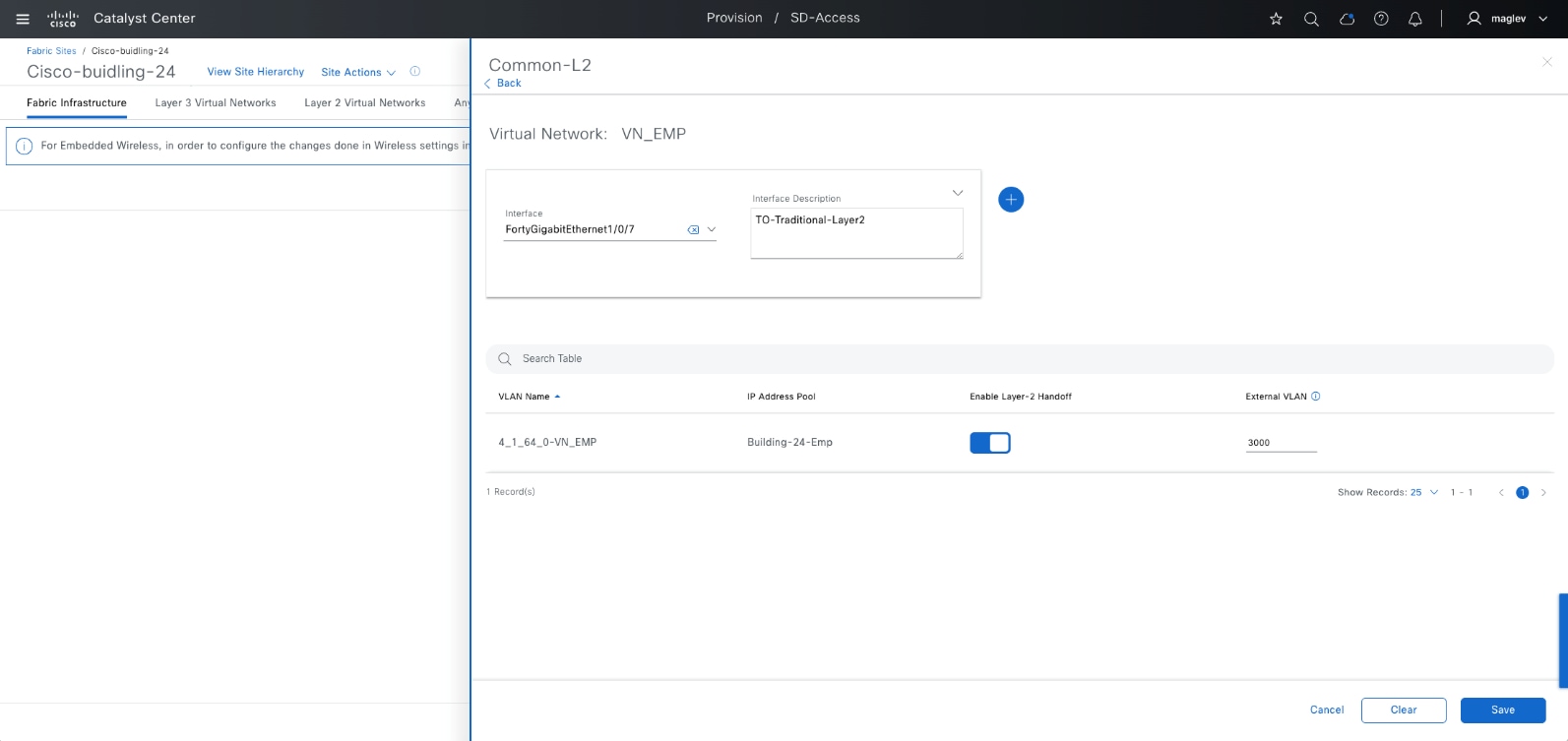

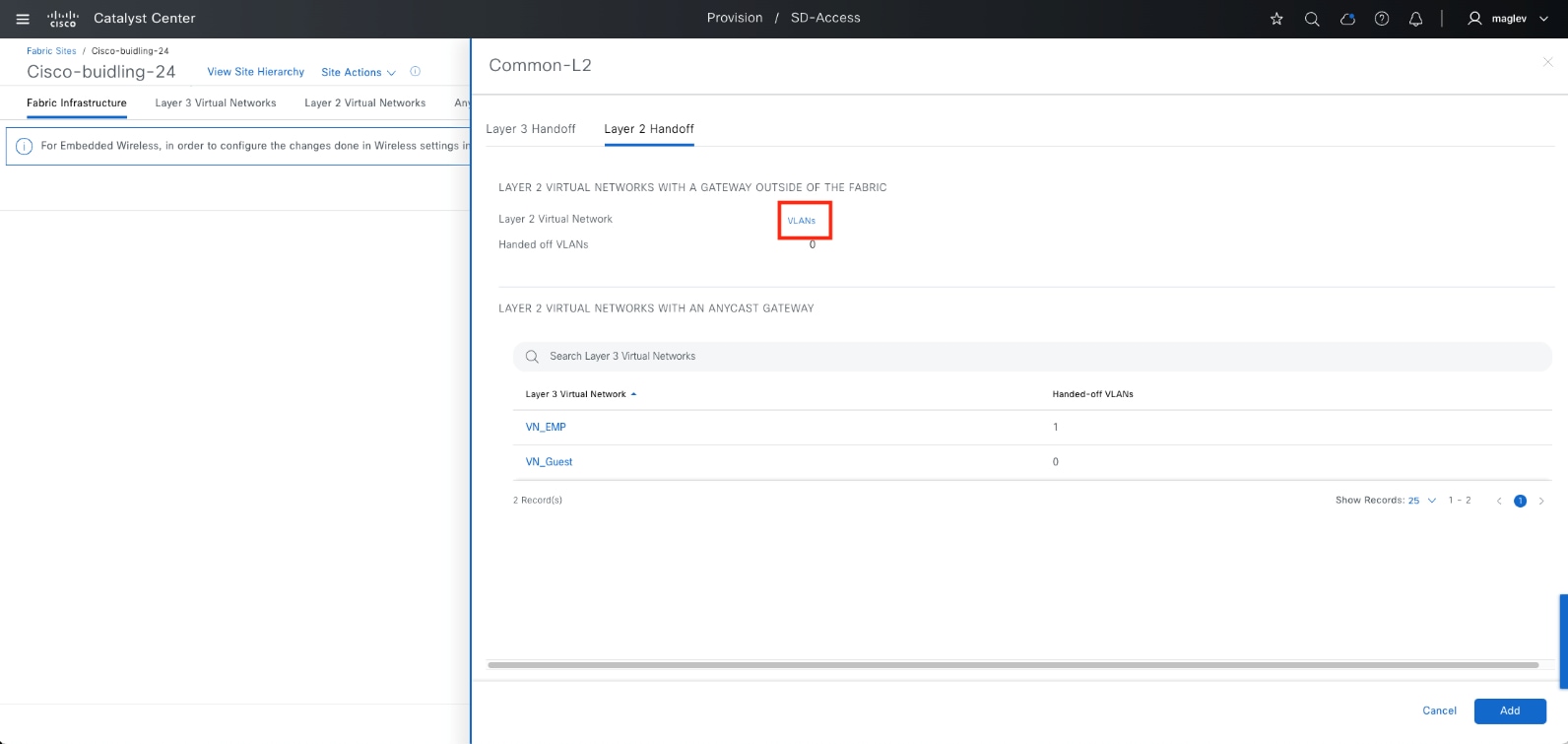

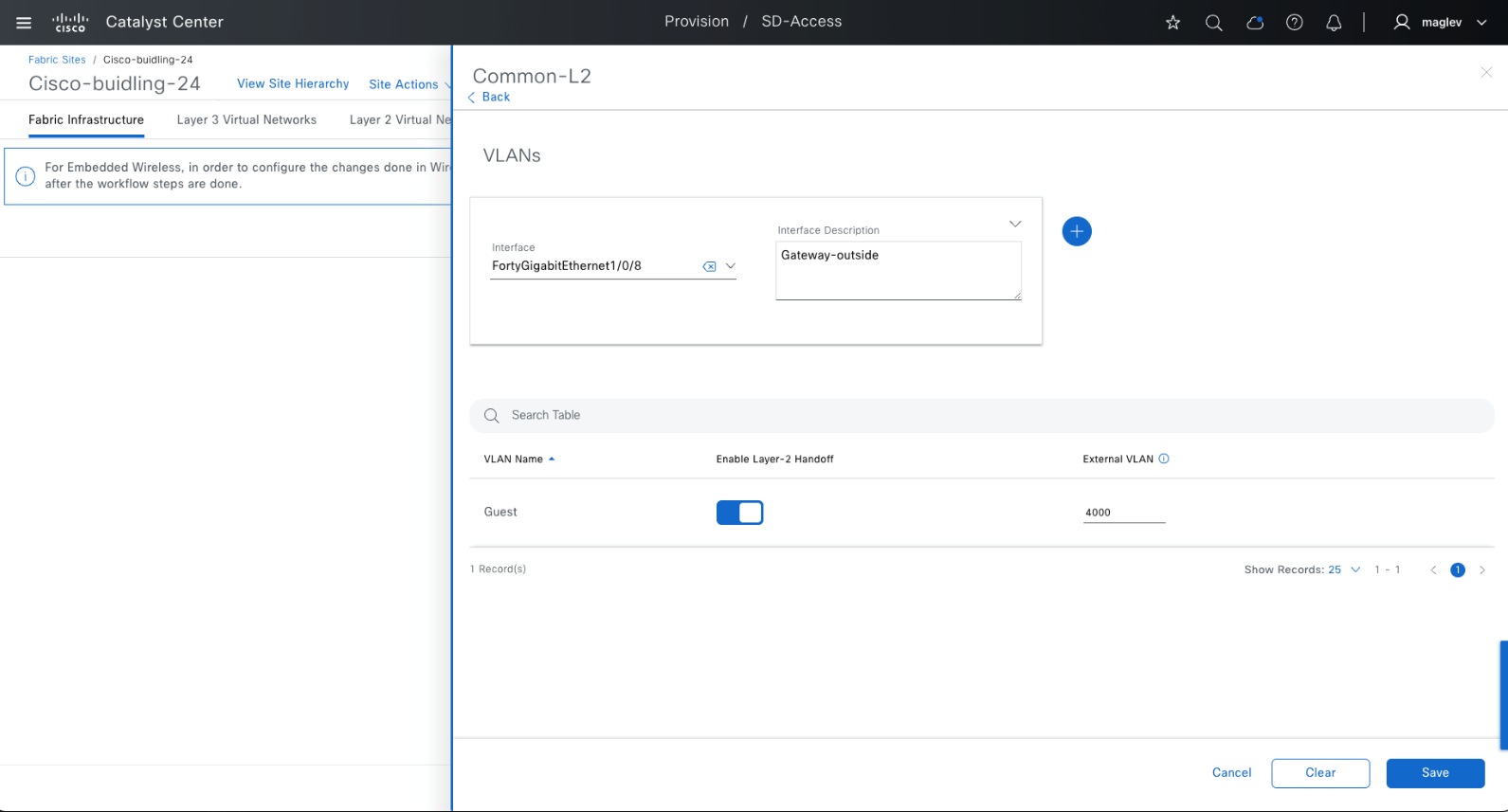

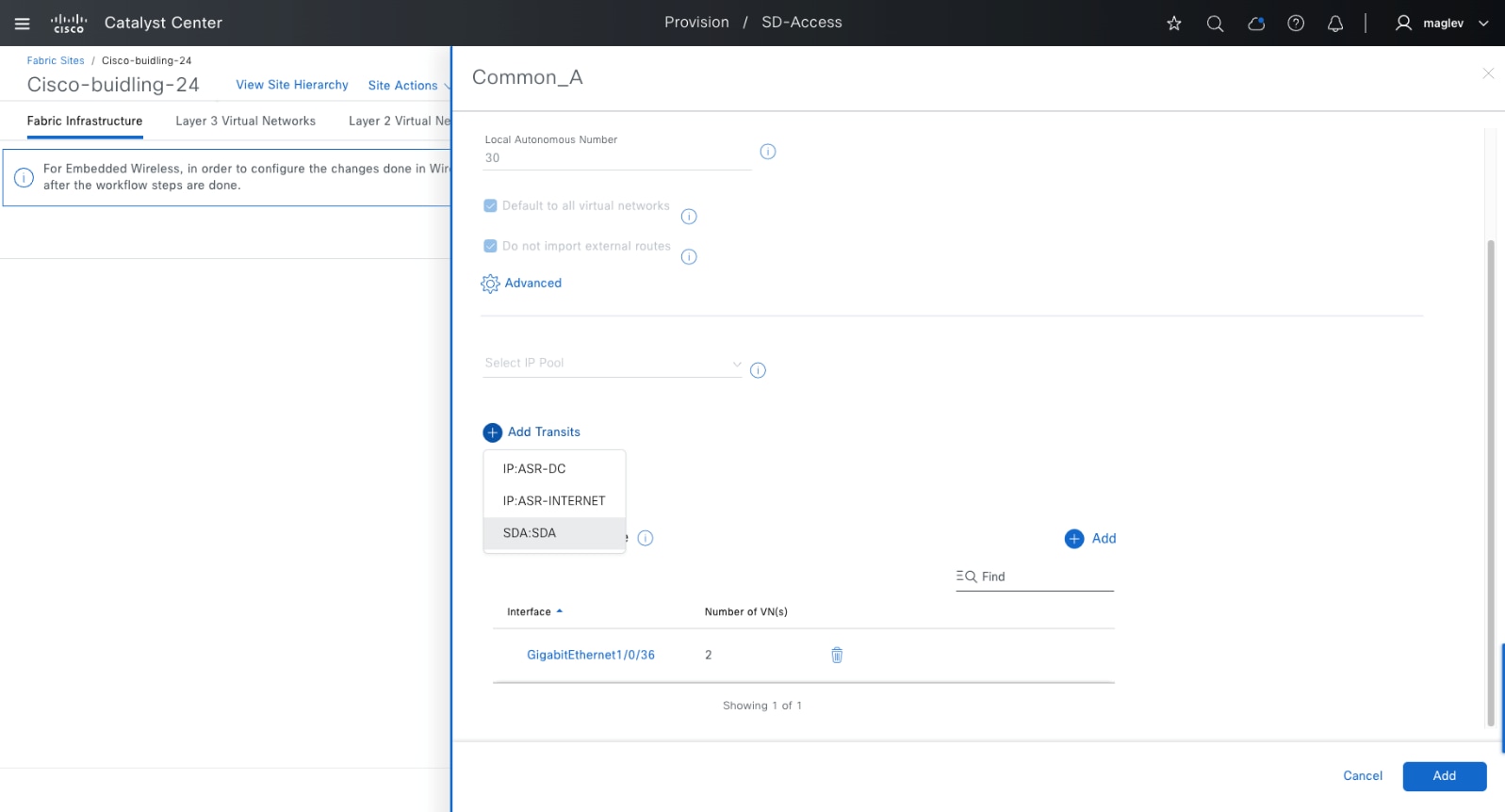

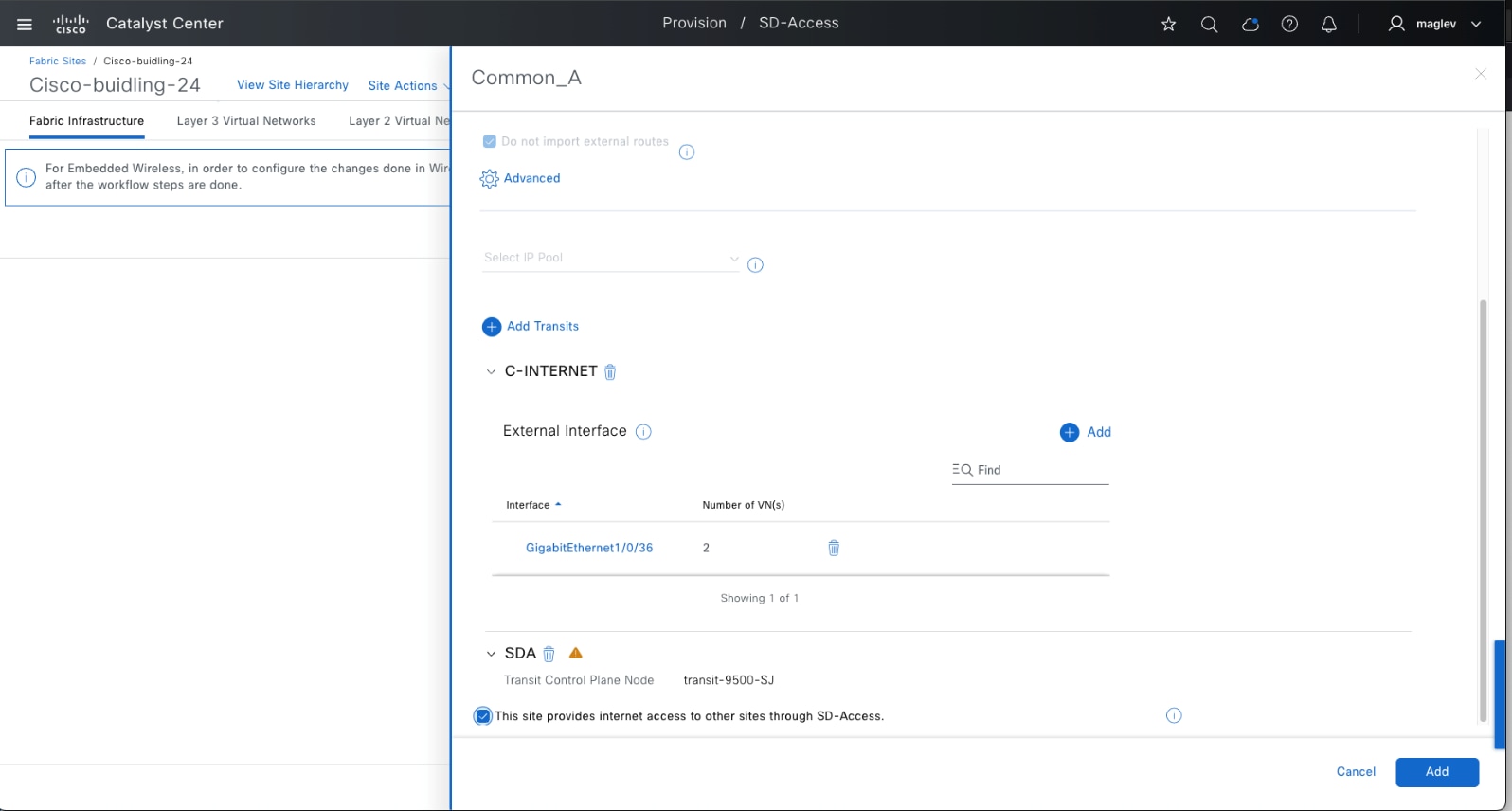

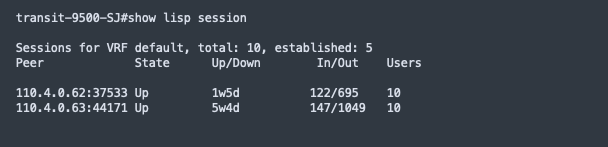

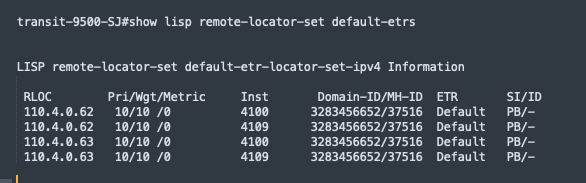

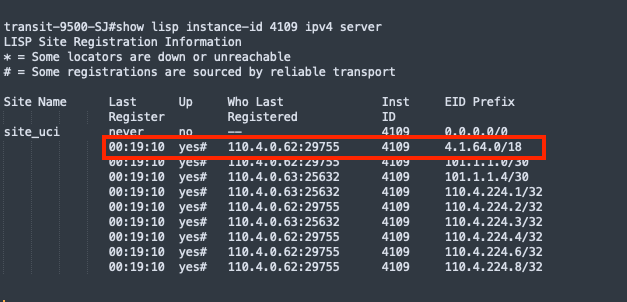

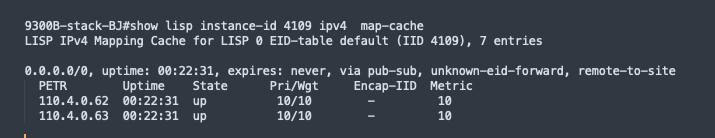

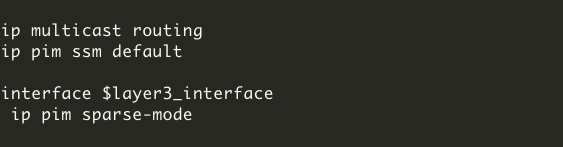

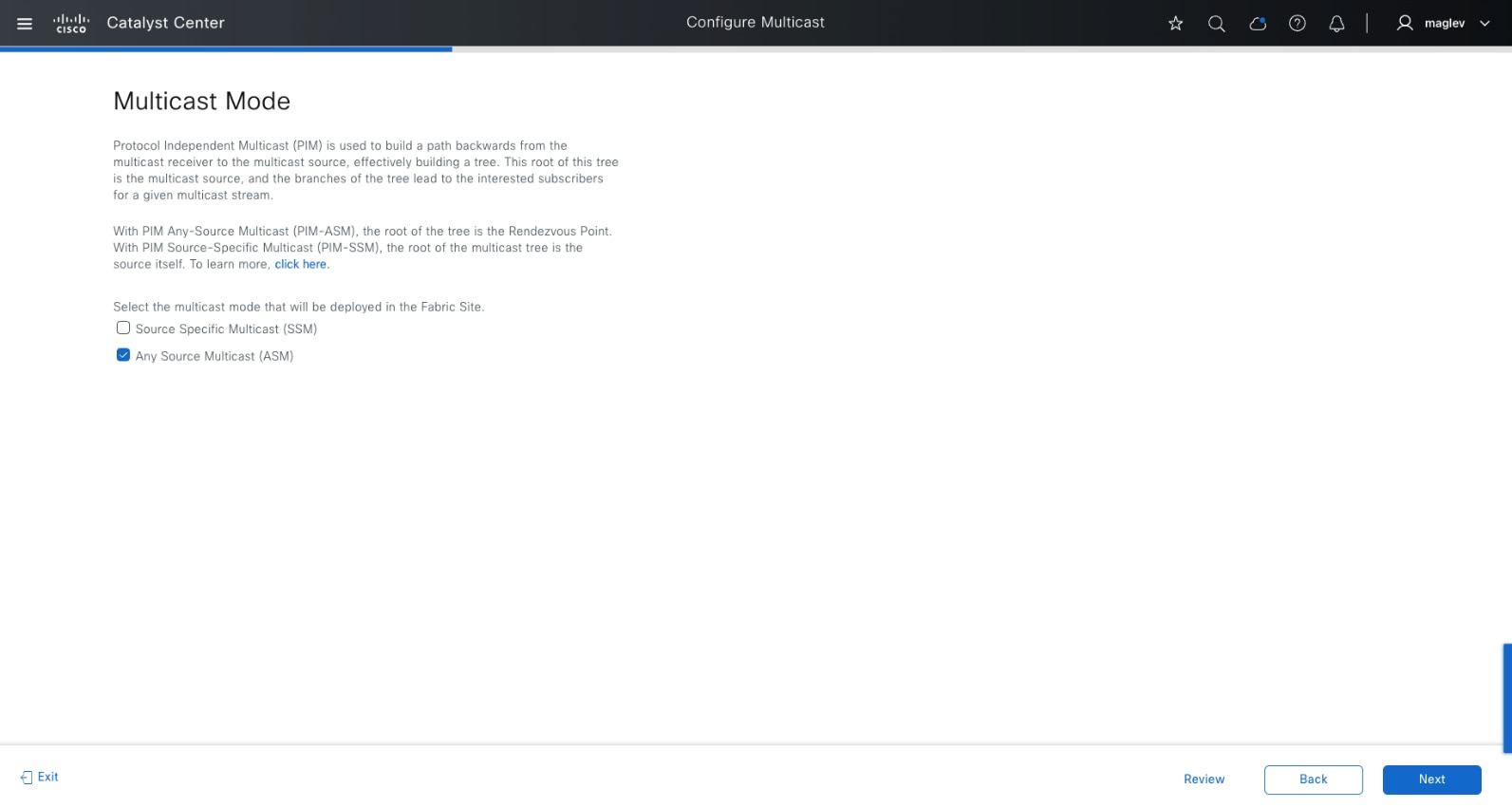

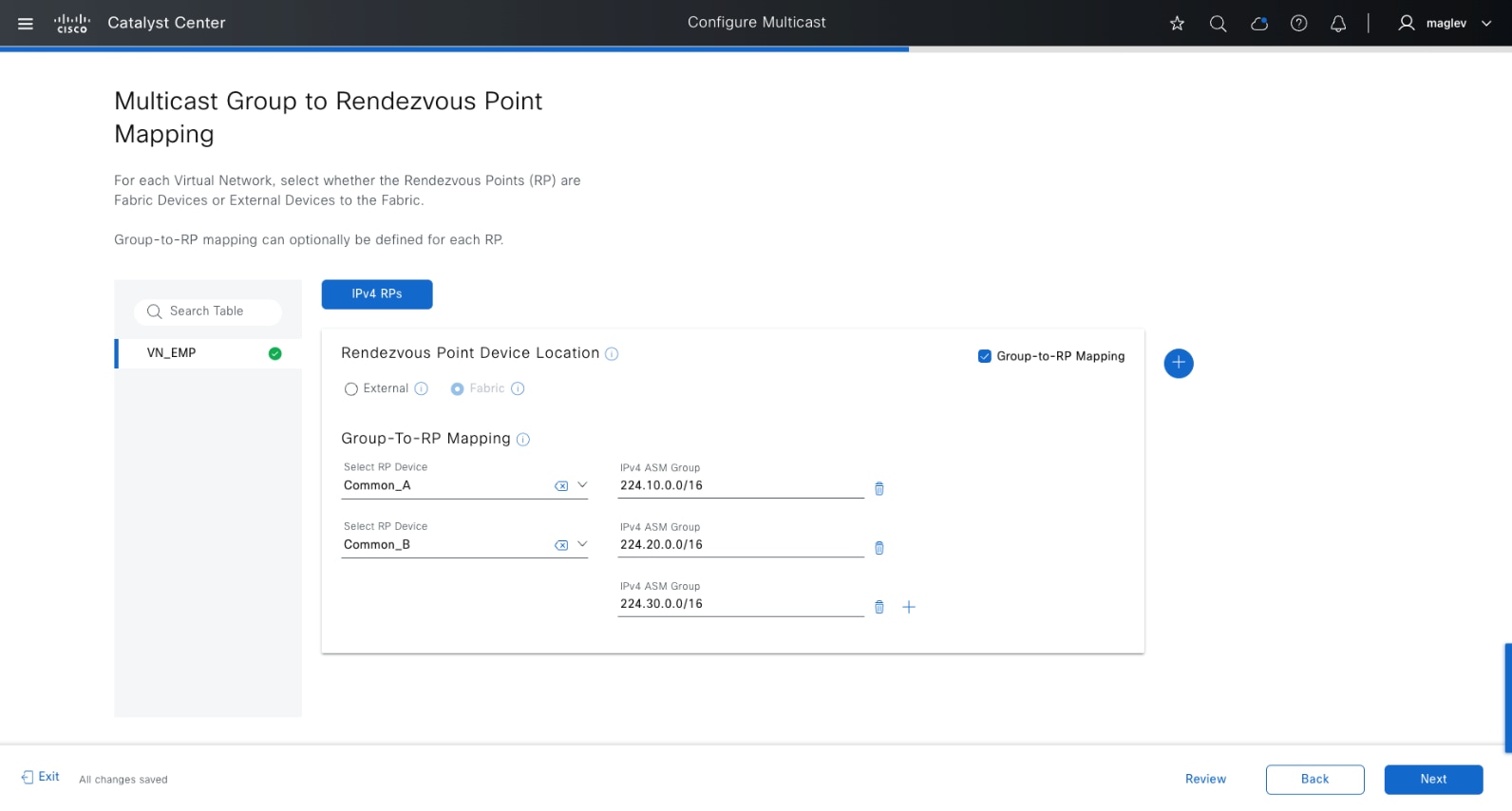

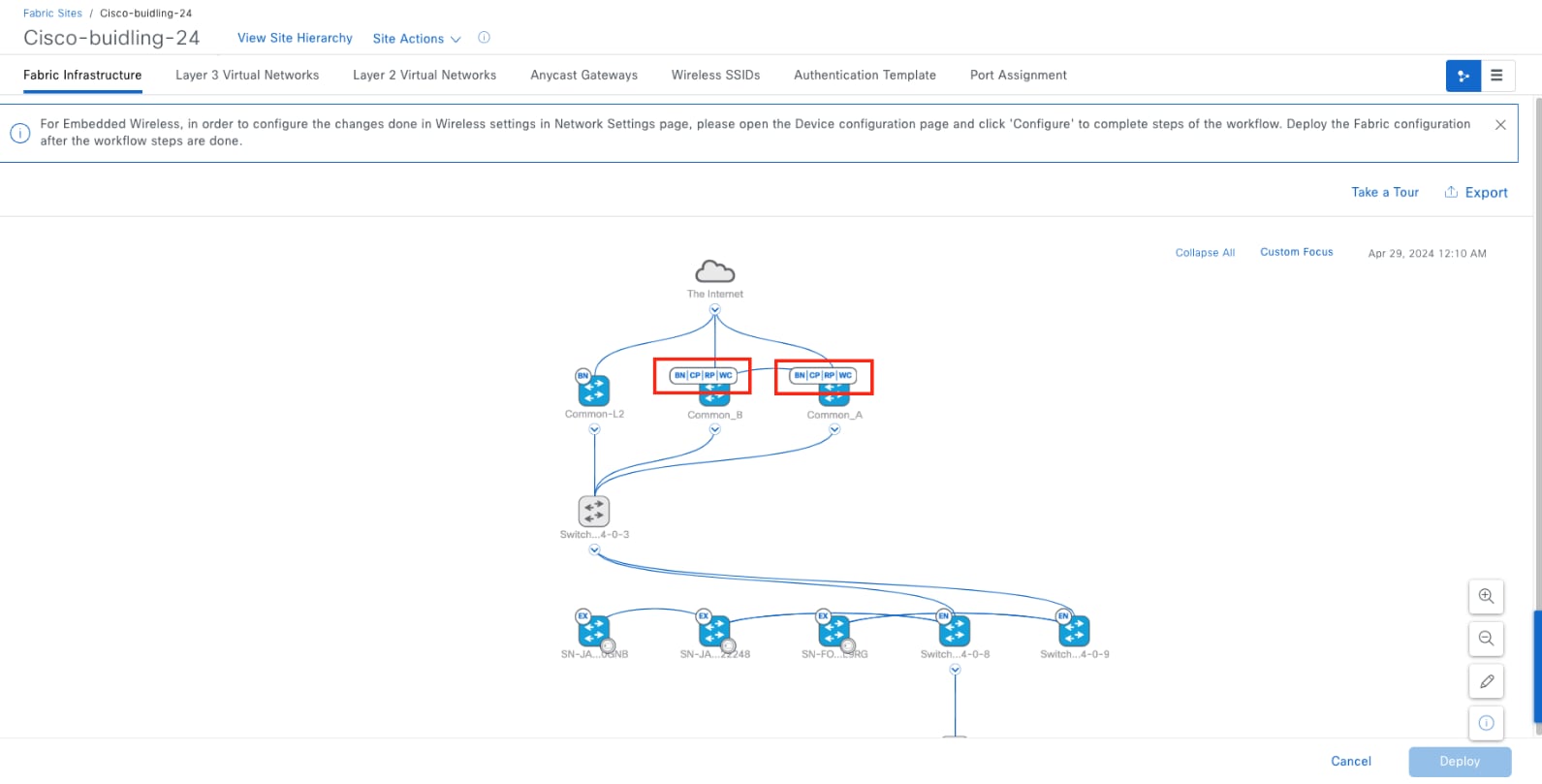

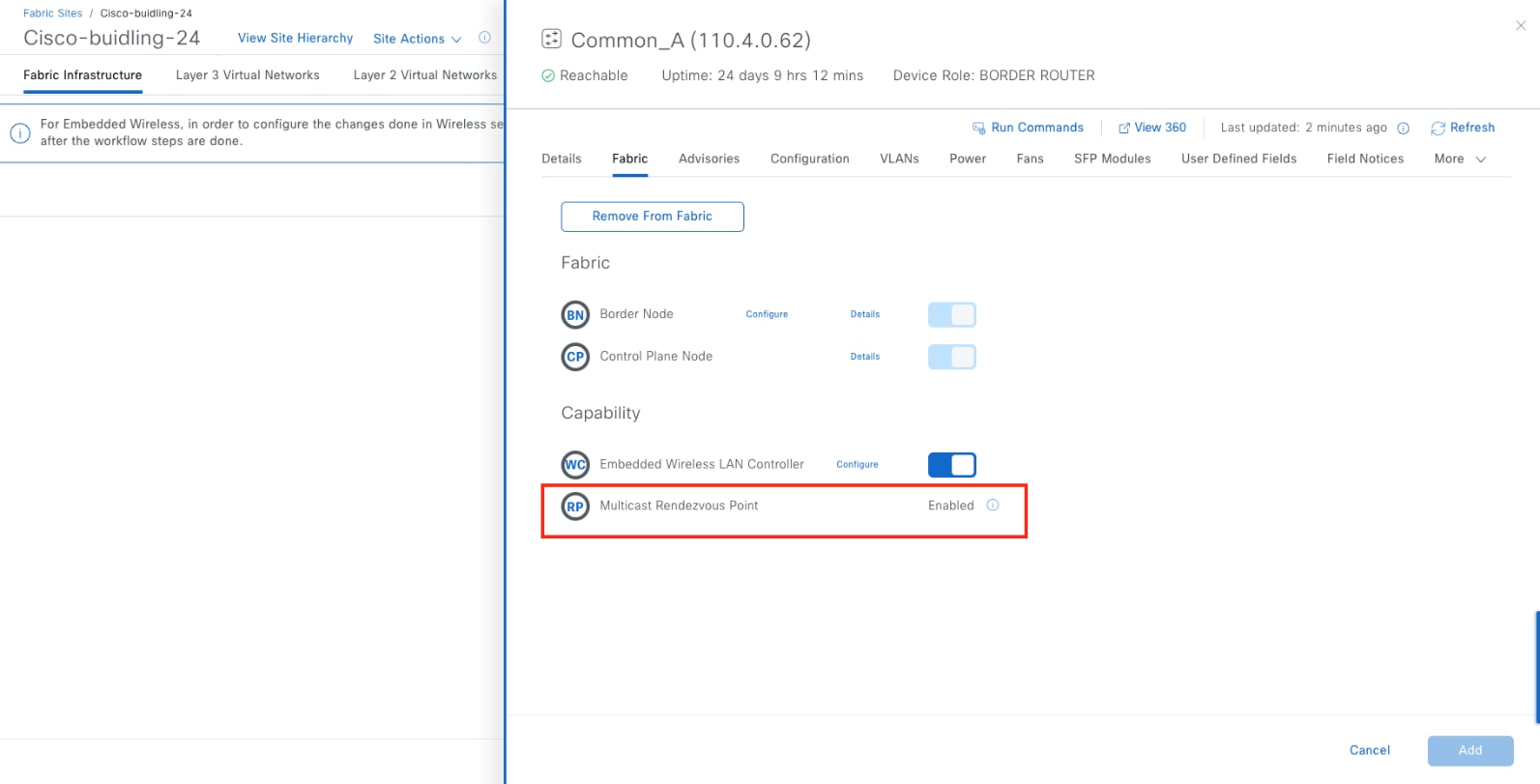

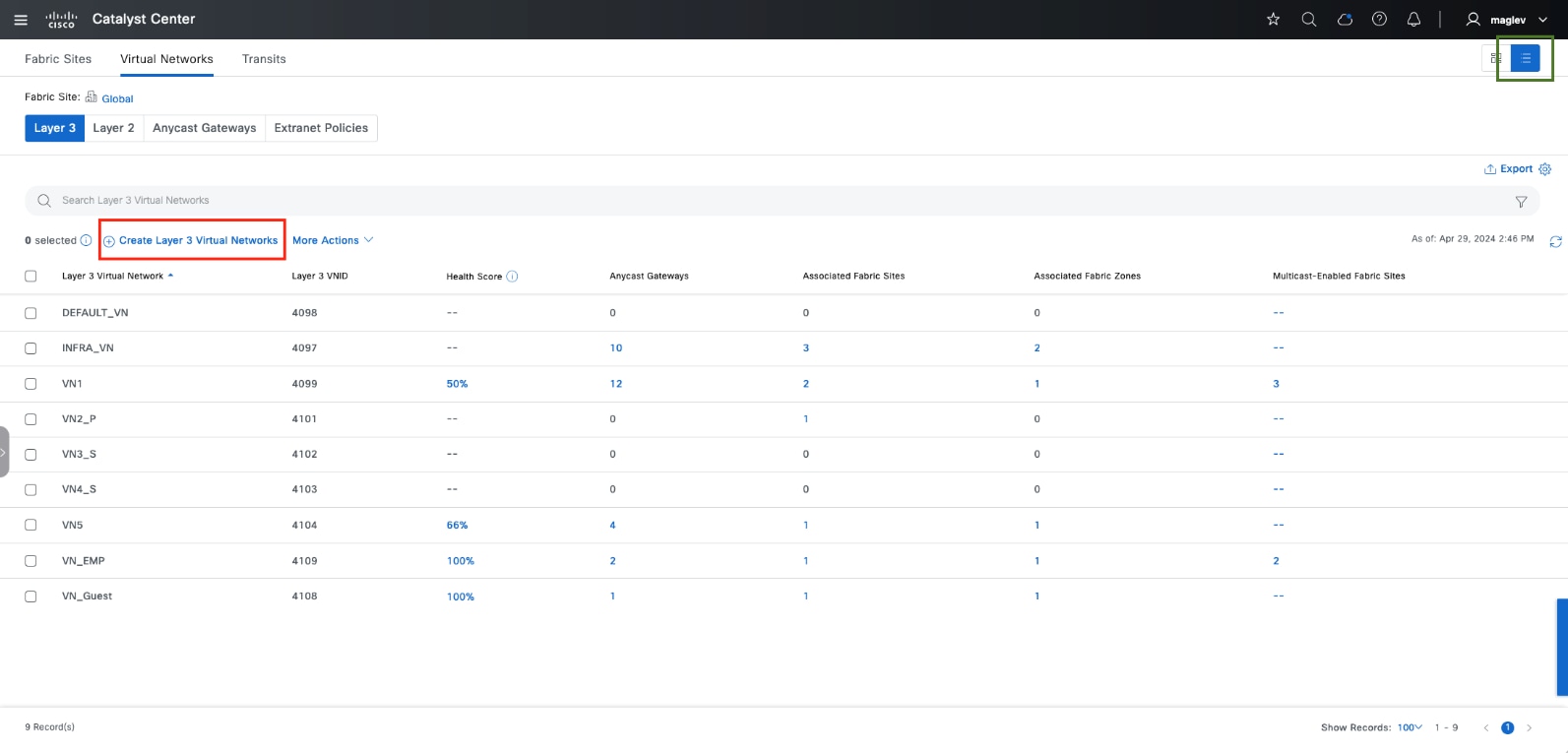

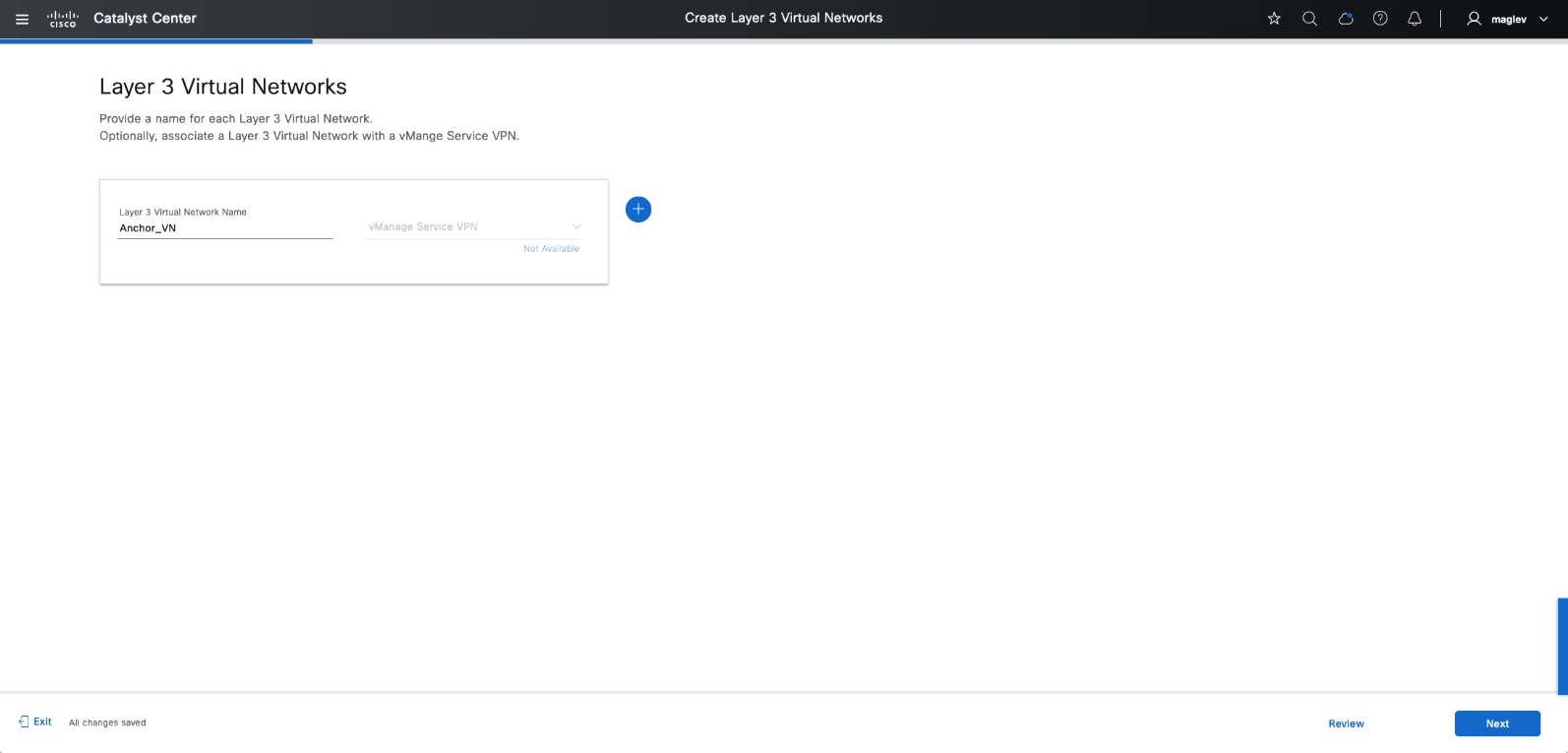

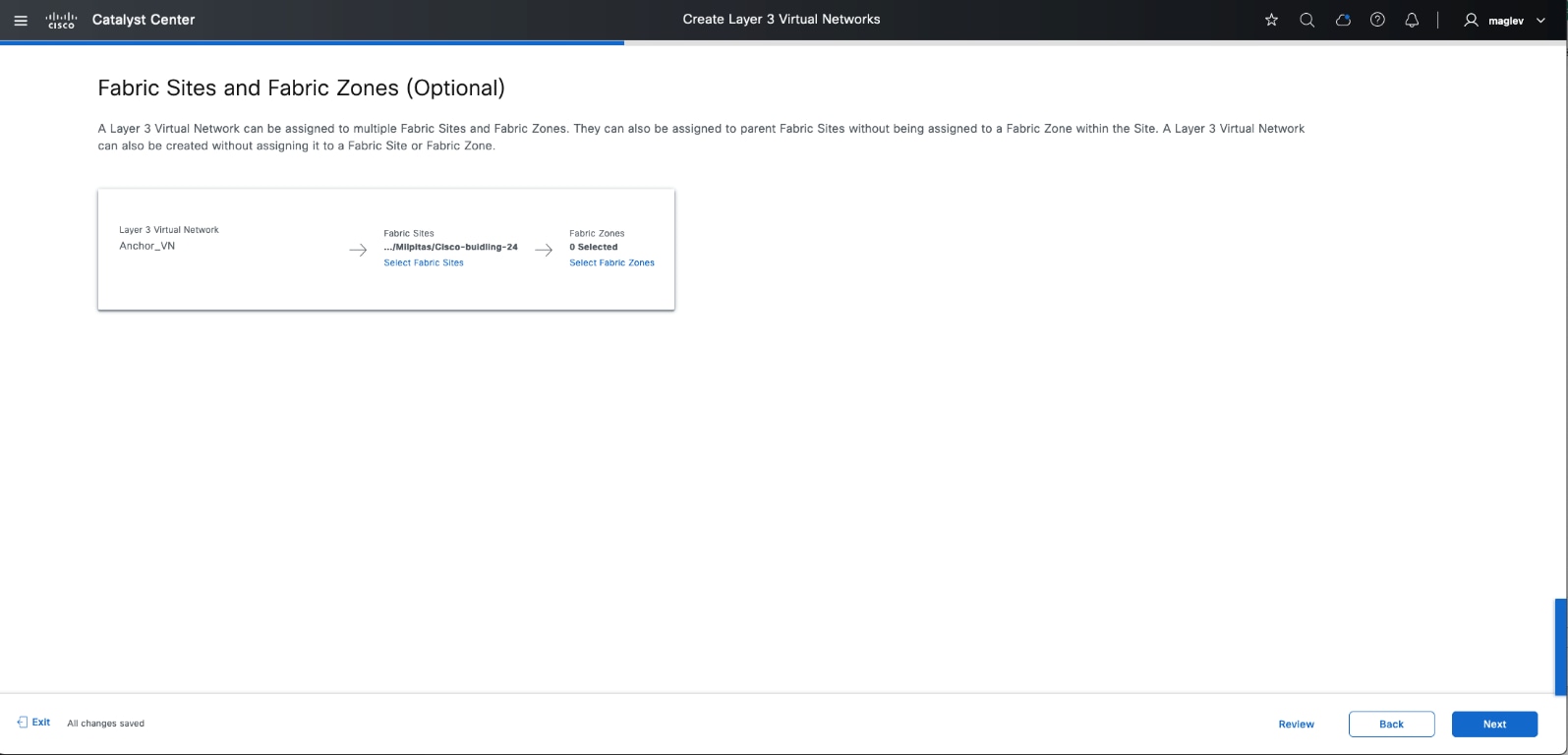

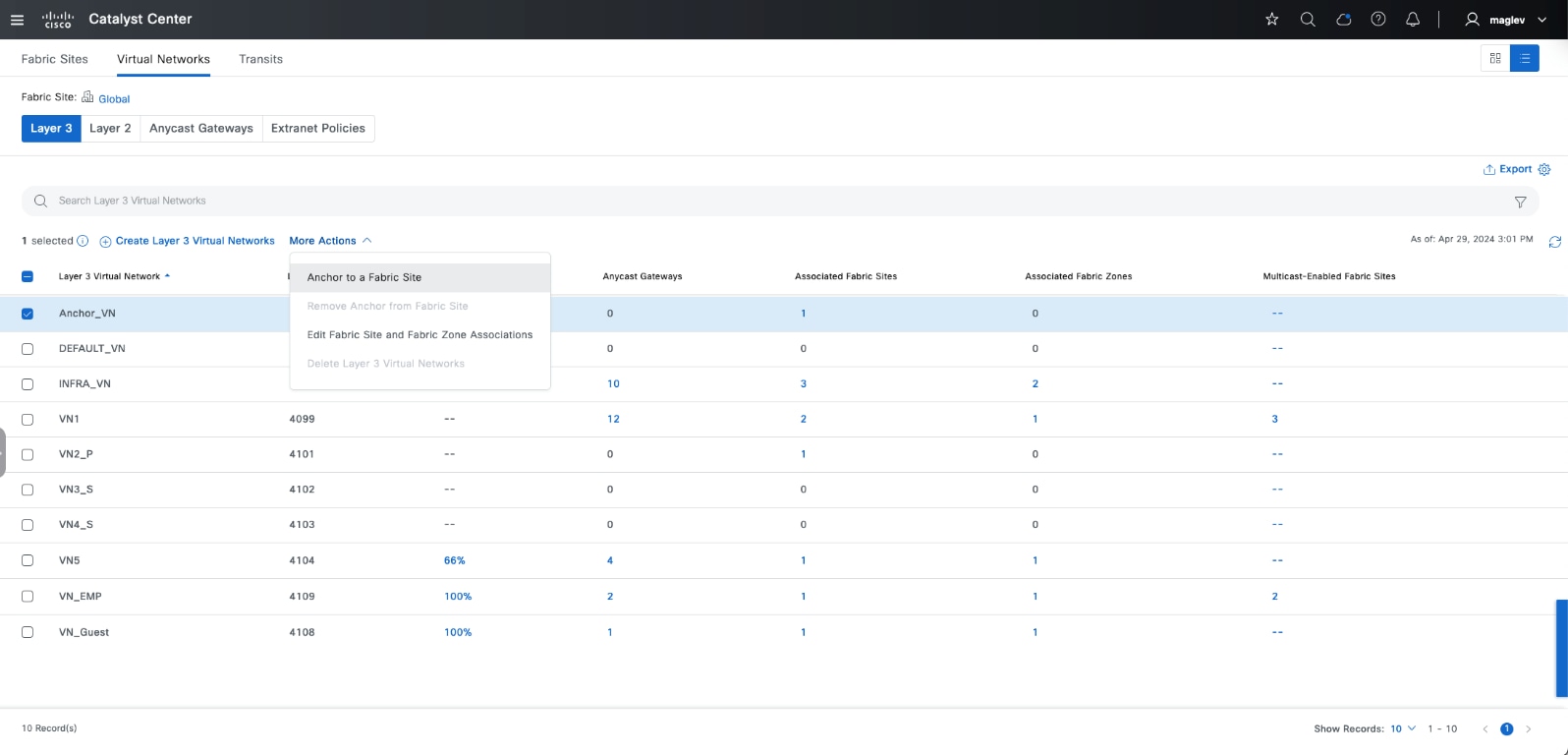

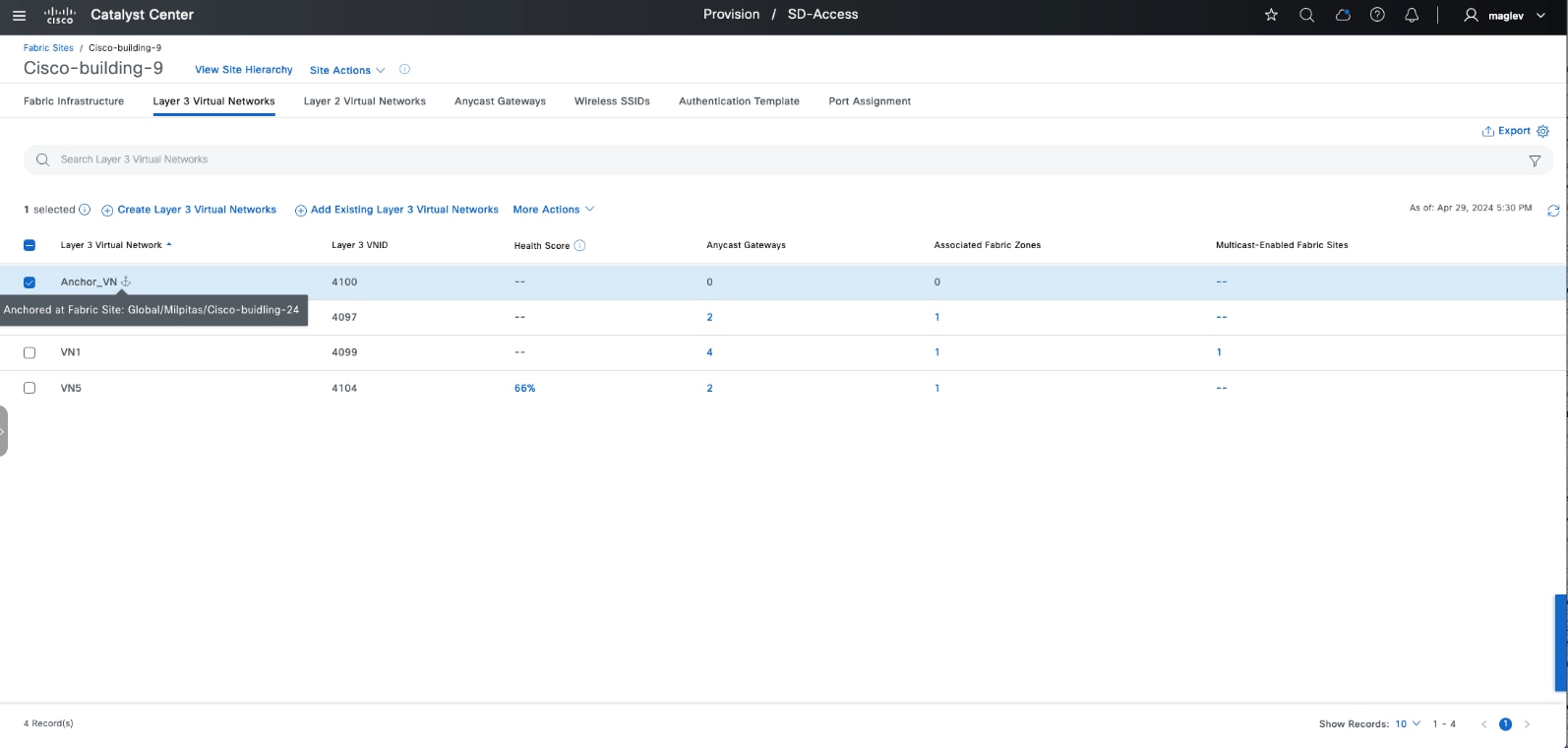

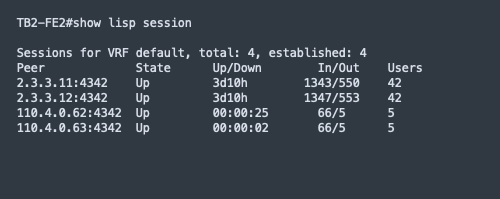

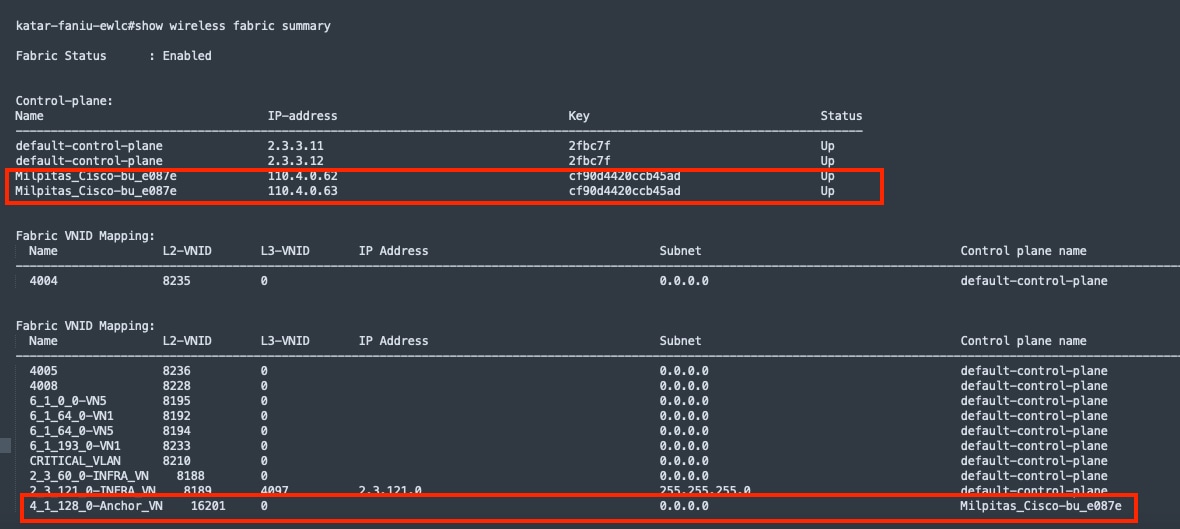

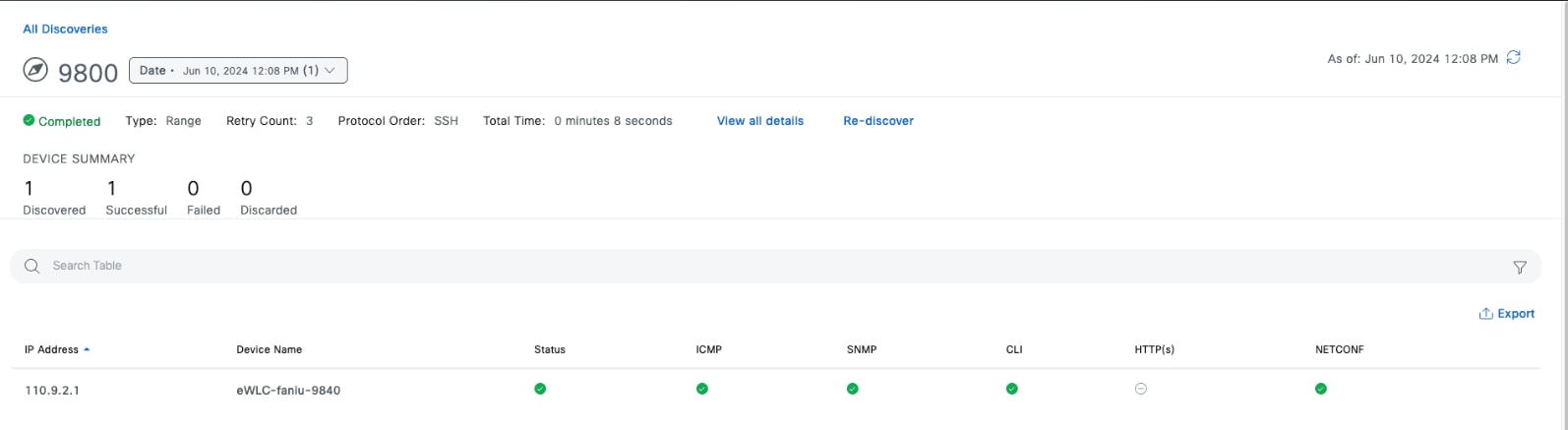

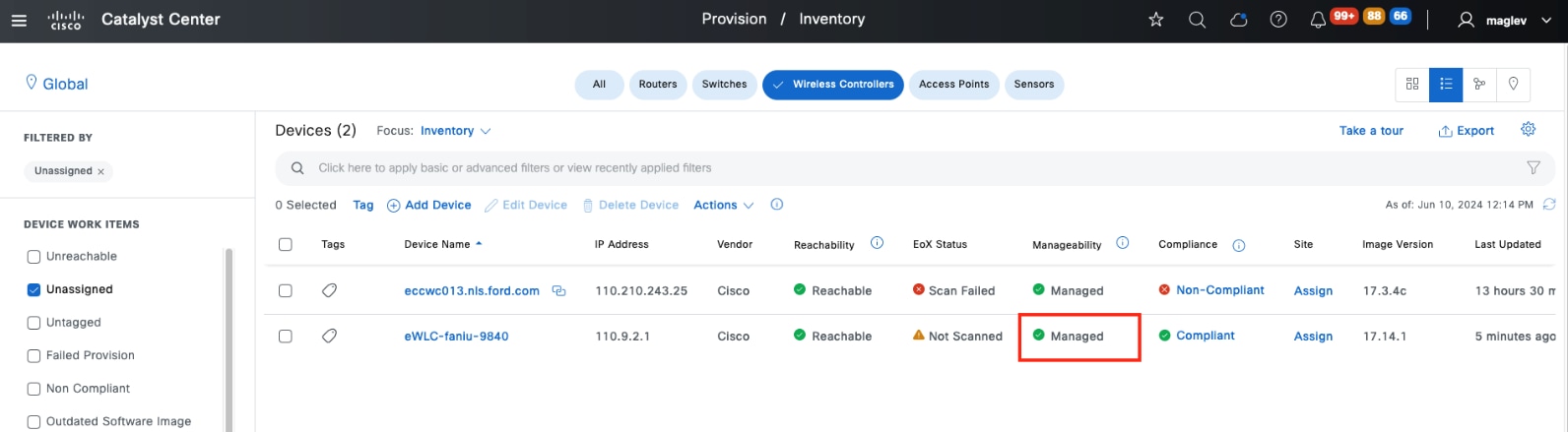

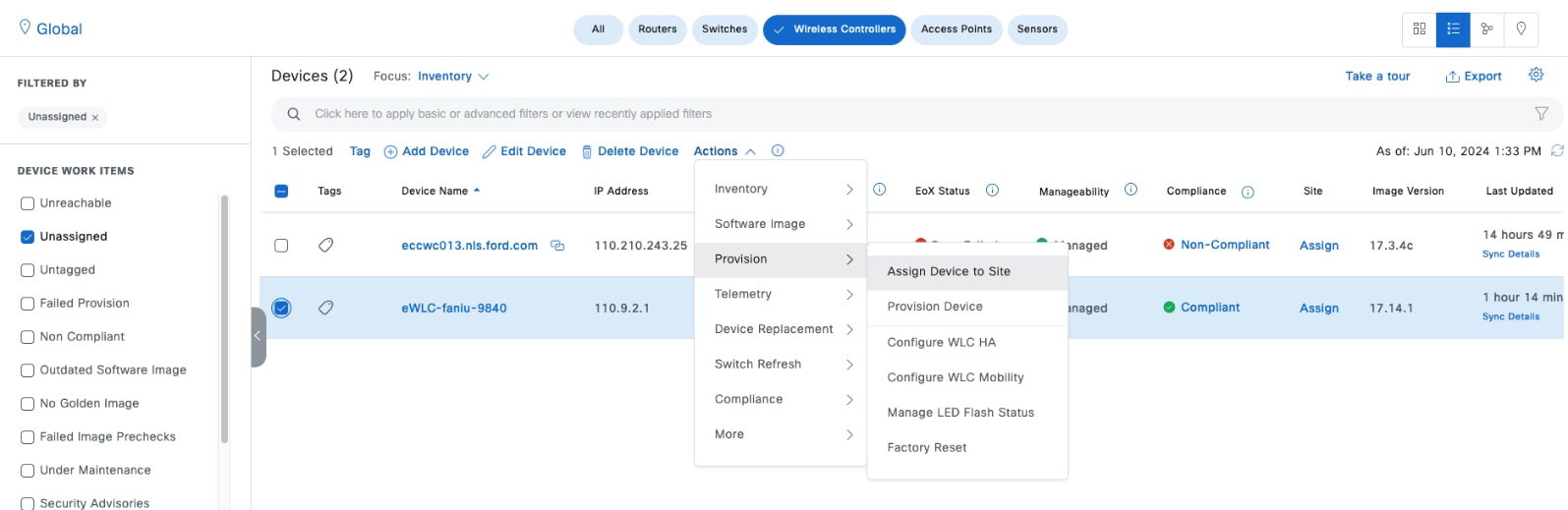

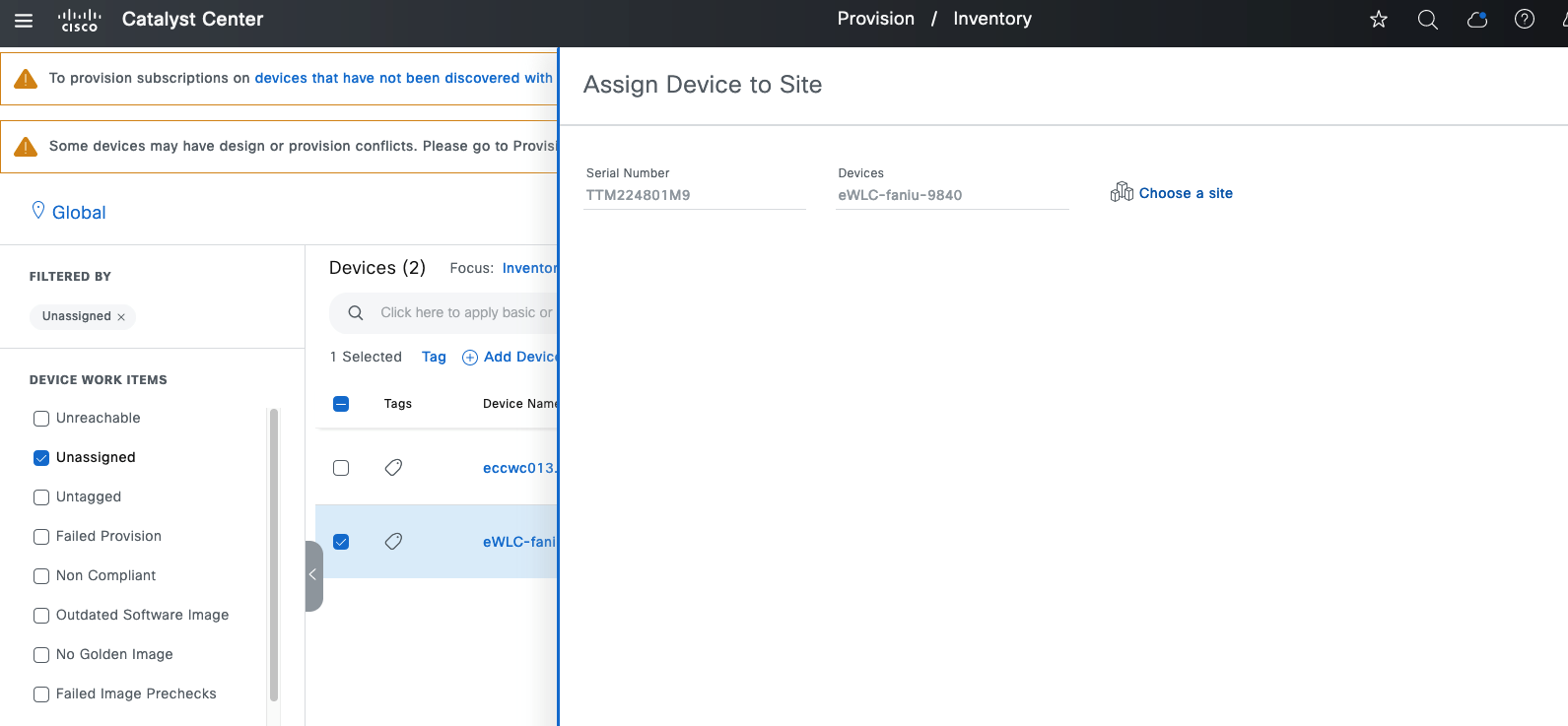

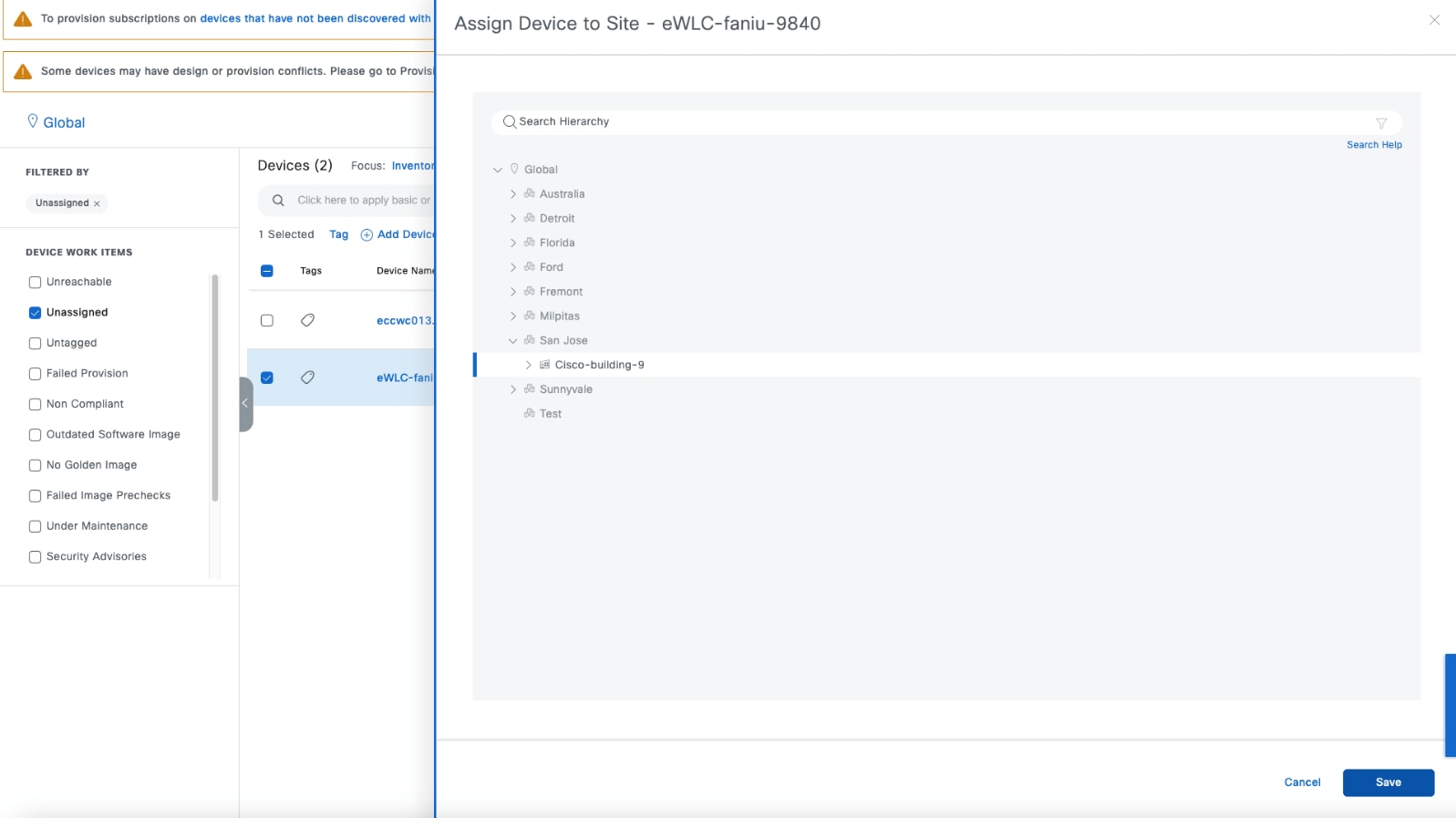

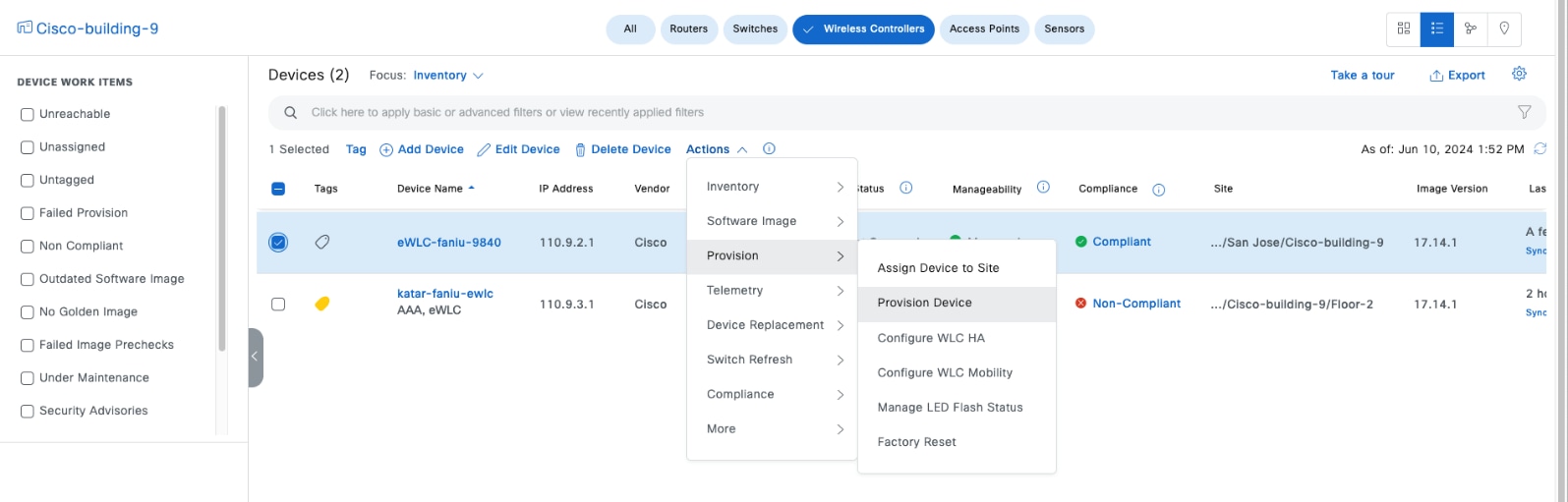

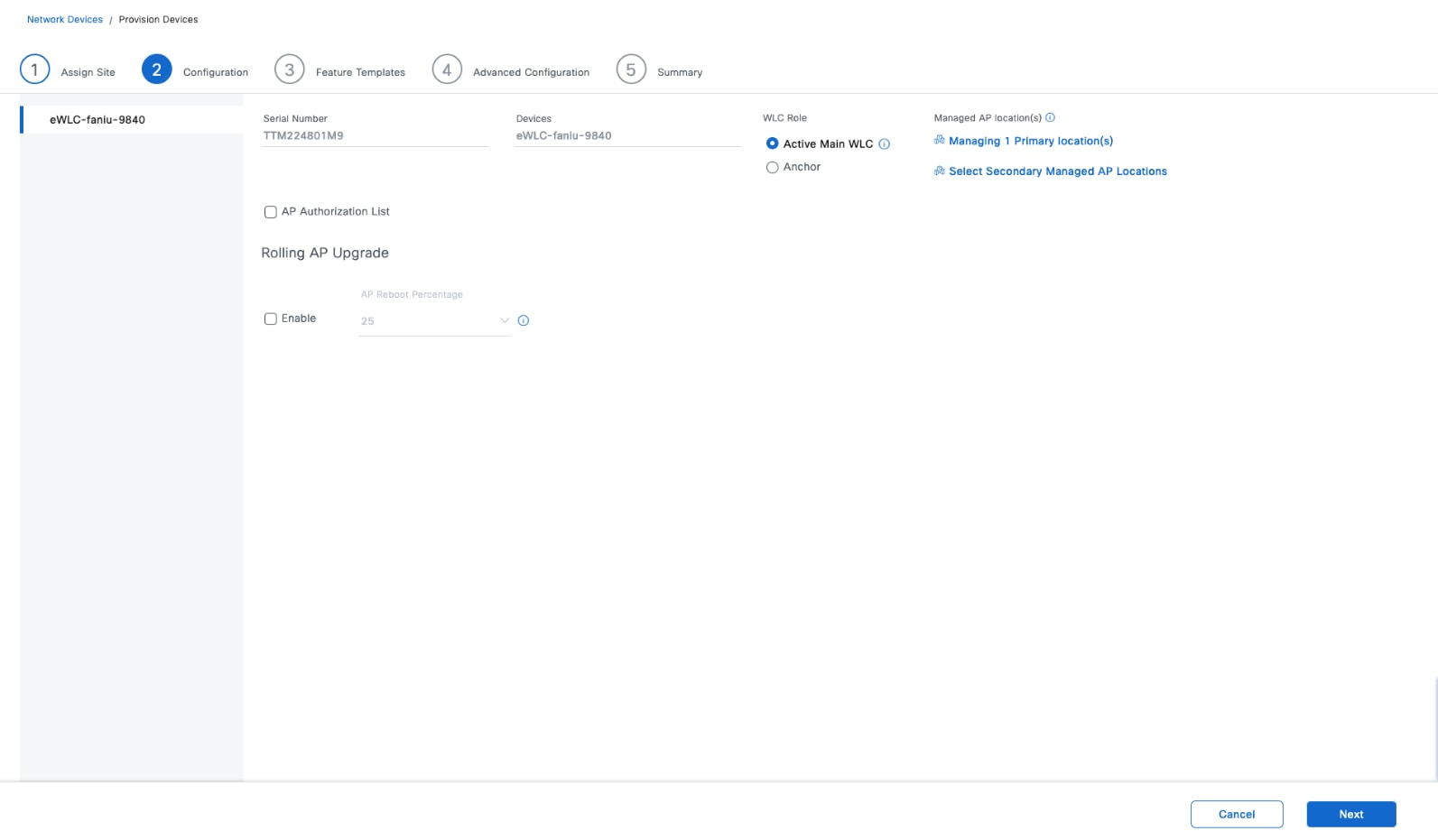

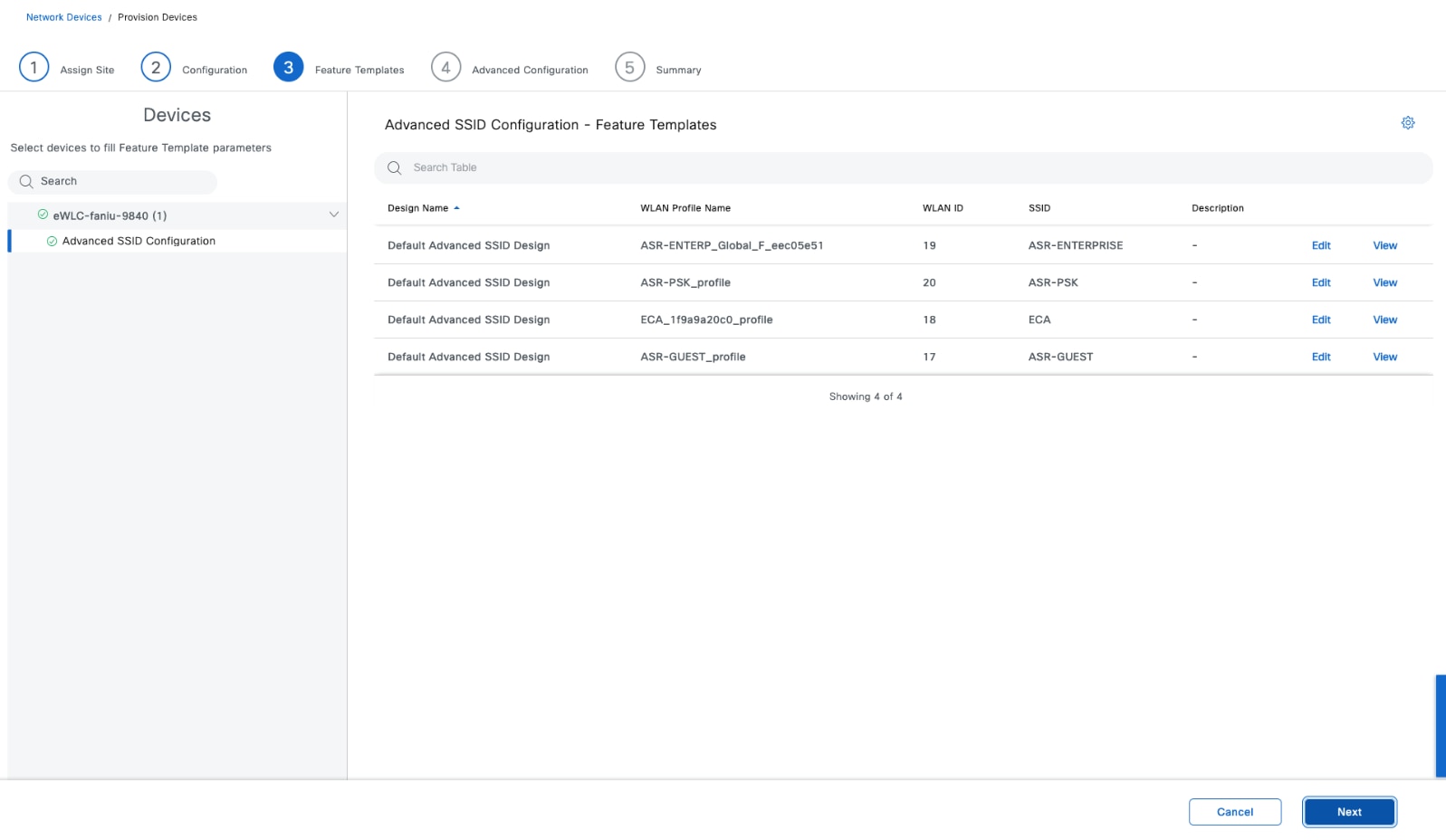

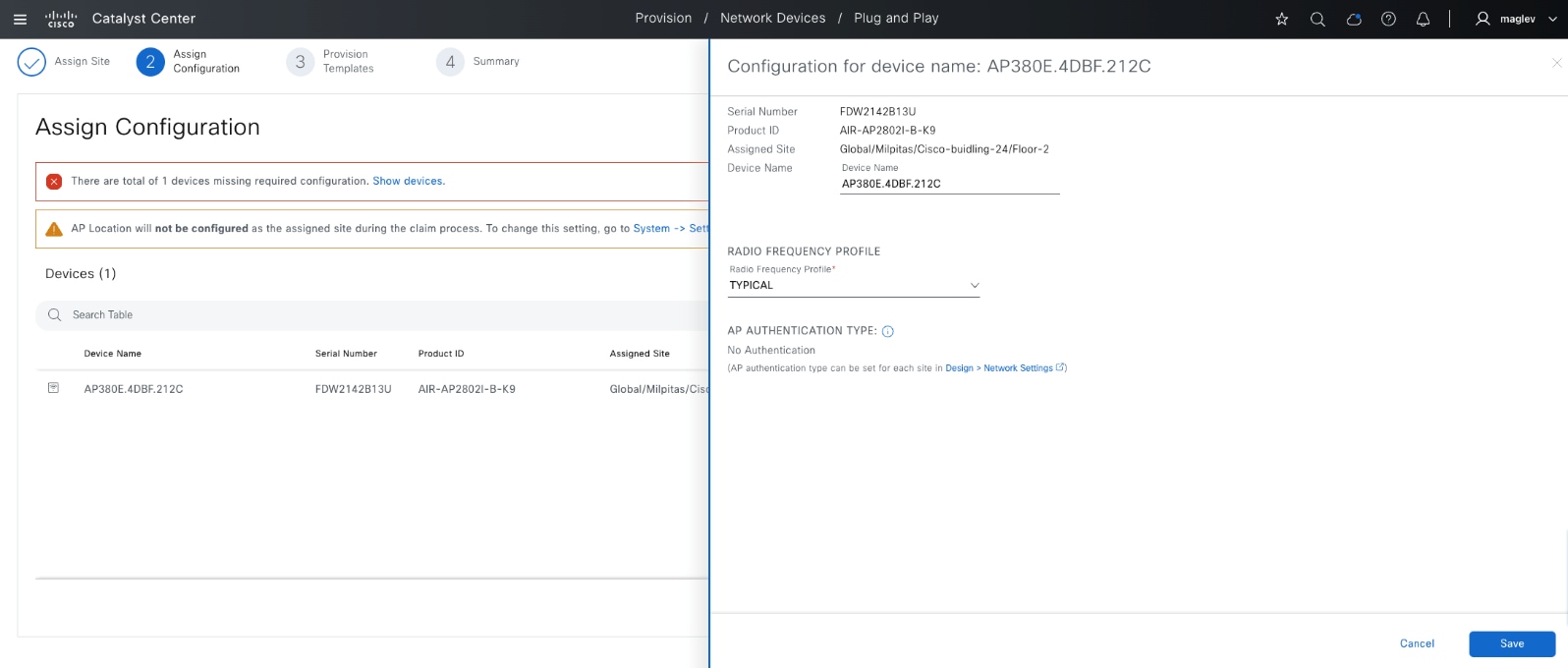

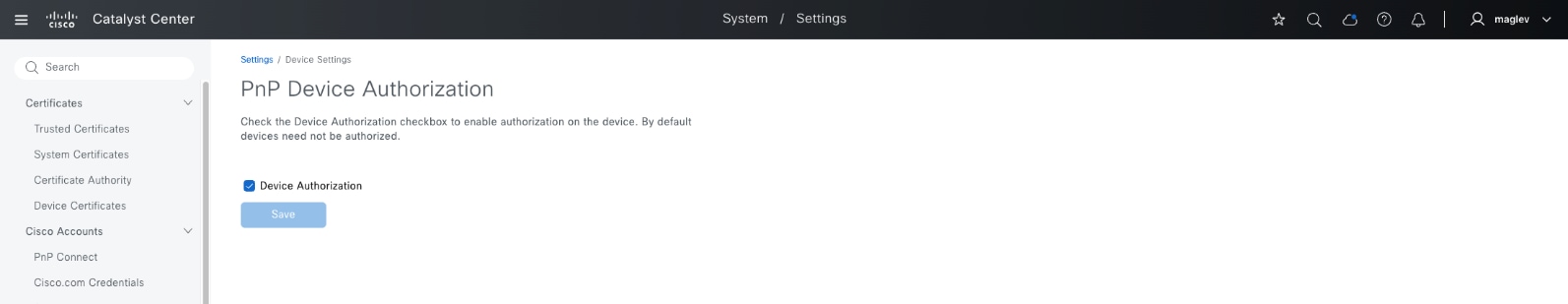

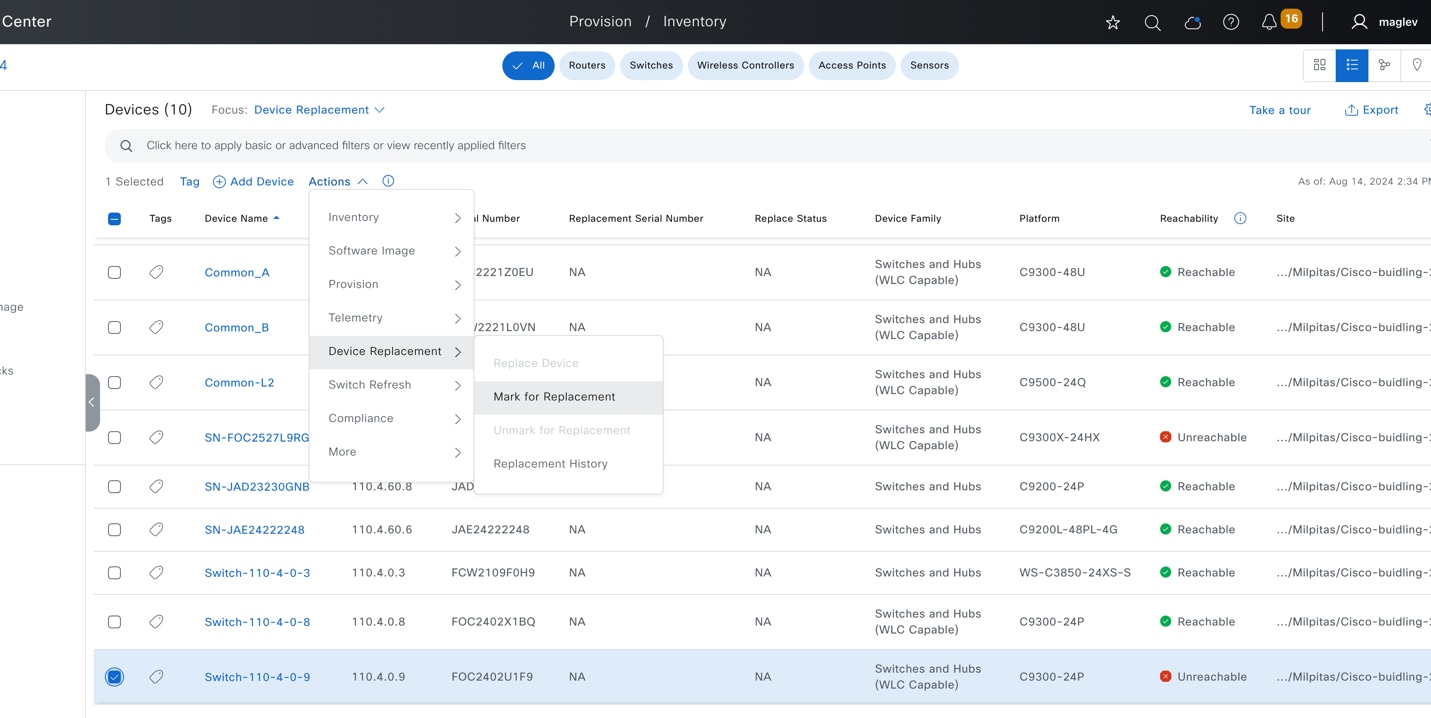

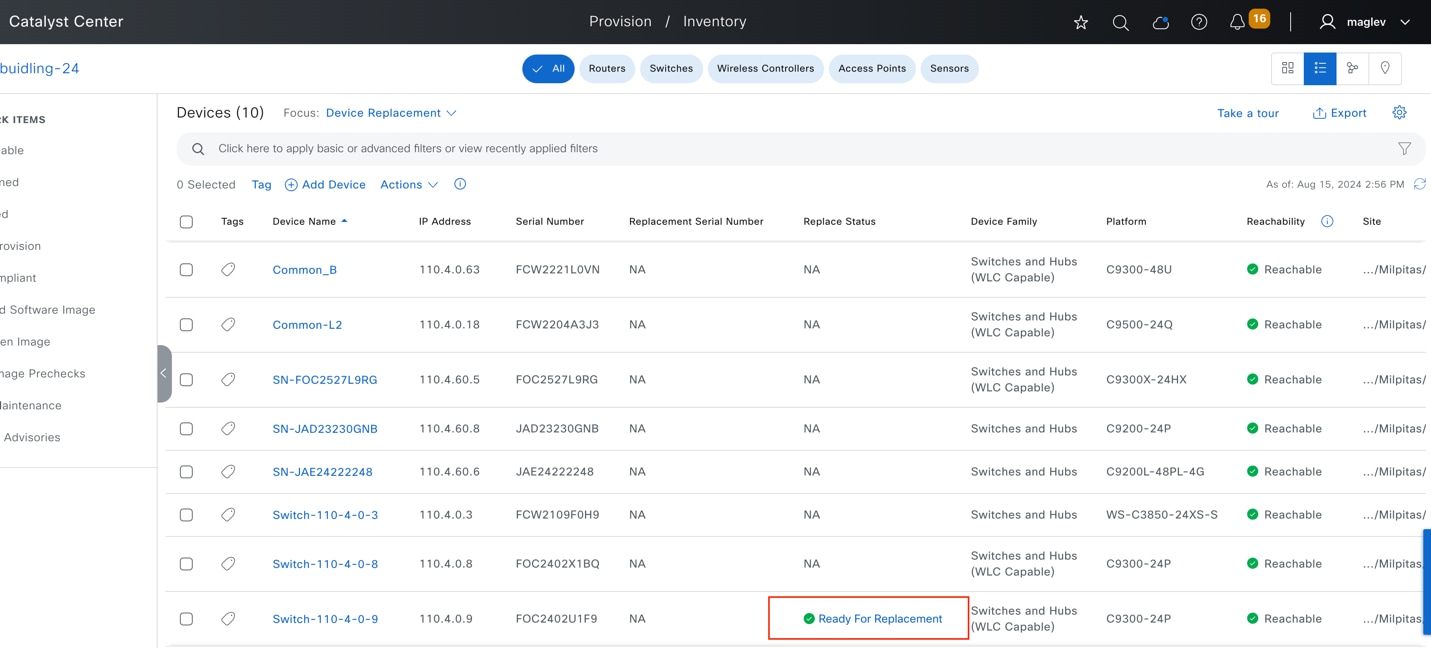

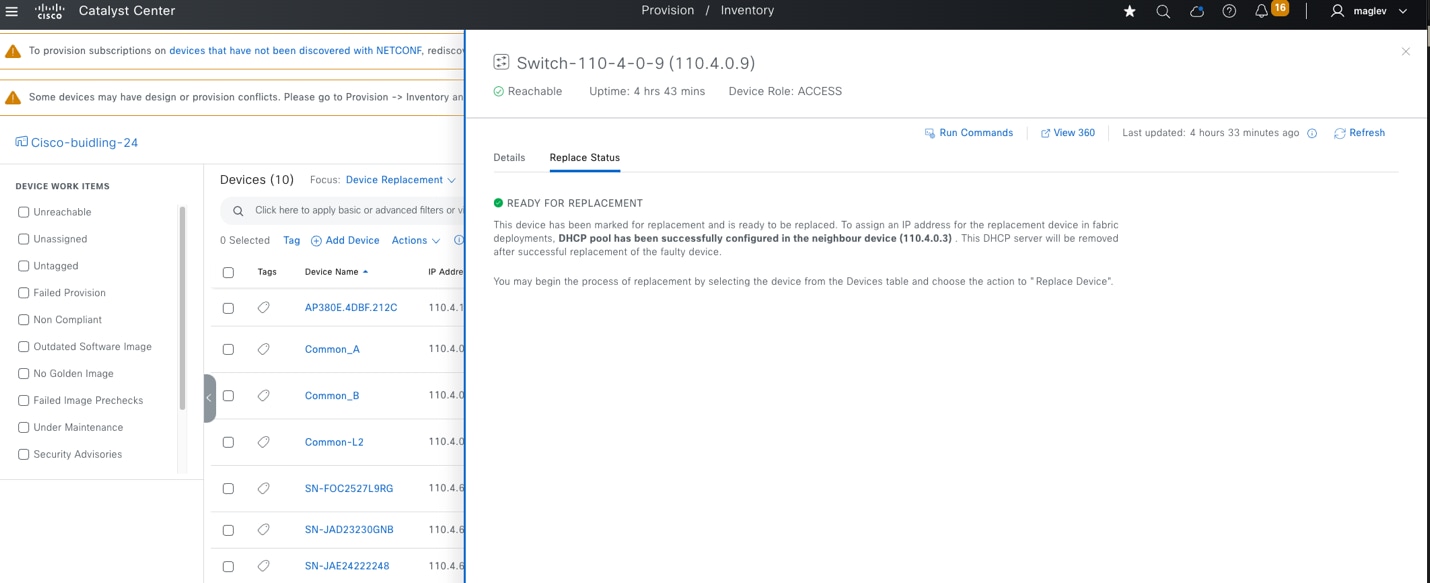

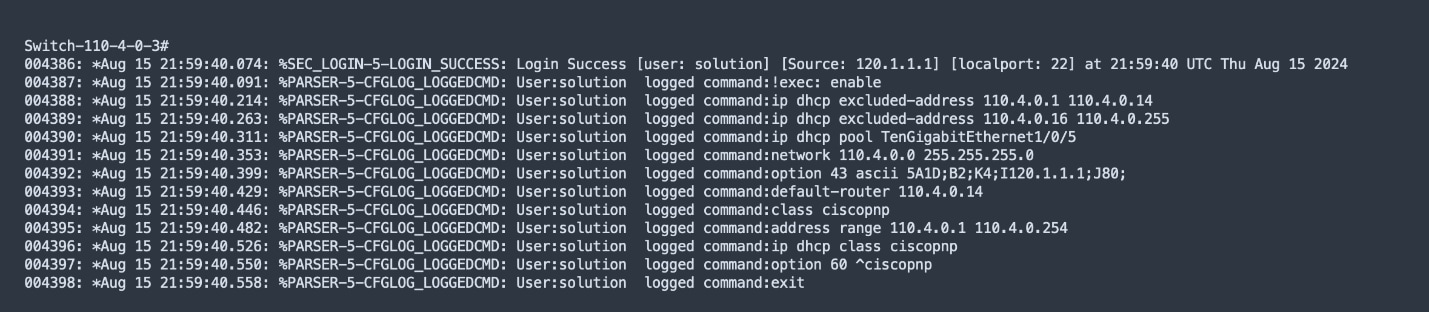

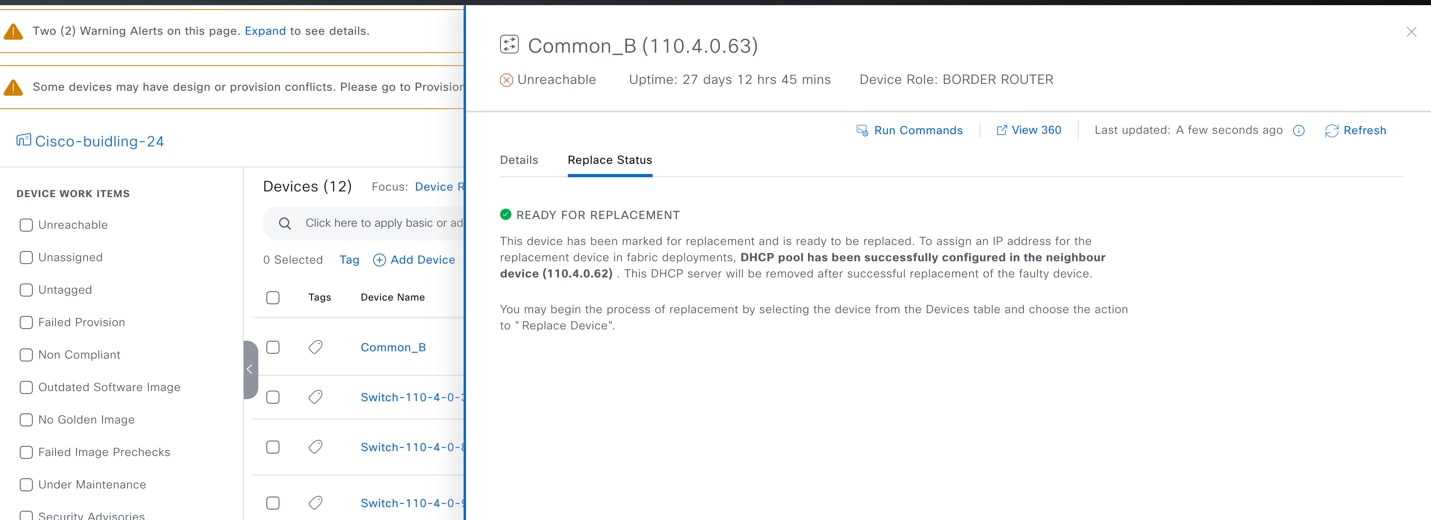

トランジット コントロール プレーン ノード