|

run コマンド

|

このリンクは、ルータ、ワイヤレスコントローラ、スイッチ、ハブに対してのみ表示されます。

デバイスでコマンド ランナー アプリケーションを起動して診断 CLI コマンドを実行し、結果のコマンド出力を表示します。

コマンドランナーを起動するには、コマンド ランナー アプリケーションをインストールしておく必要があります。詳細については、Cisco Catalyst Center Administrator Guideを参照してください。

|

|

Learn WLC Config

|

このリンクは、ワイヤレスコントローラに対してのみ表示されます。

リンクをクリックし、ワイヤレスコントローラをプロビジョニングできる [Learn Device Configuration] ウィンドウを開きます。

このウィンドウを開くには、ワイヤレスコントローラが到達可能であり、[Managed] の状態である必要があります。

|

|

View 360

|

このリンクは、すべてのデバイスに対して表示されます。

そのデバイスの [Device 360] ウィンドウが表示されます。

このウィンドウを開くには、アシュアランス アプリケーションをインストールしておく必要があります。

|

|

インターフェイス

|

このタブは、AP 以外のすべてのデバイスに対して表示されます。

イーサネットポートなど、デバイスのポートに関する情報がトポロジまたはテーブルビューで表示されます。

デバイスインターフェイスの詳細については、「デバイスのインターフェイスに関する情報の表示」を参照してください。

|

|

レイヤ 2 の設定

|

このタブは、Cisco IOS-XE 17.3 以降を搭載した Cisco Catalyst 9000 シリーズ スイッチおよび Cisco IE スイッチでのみ使用できます。サポート対象デバイスの完全なリストについては、Cisco Catalyst Center Compatibility Matrixを参照してください。

|

(注)

|

クラシック IE スイッチはサポートされていません。

|

デバイスのレイヤ 2 設定に関する情報(VLAN、検出プロトコル、STP、VTP など)が表示されます。

レイヤ 2 設定の詳細については、デバイスのレイヤ 2 設定の表示を参照してください。

この機能はベータ版です。

|

|

Hardware & Software

|

このタブは、すべてのデバイスに対して表示されます。

稼働時間やプロビジョニングステータスなど、デバイスのハードウェアとソフトウェアの詳細が操作の概要とともに表示されます。

|

|

Configuration

|

このタブは、AP、ルータ、スイッチ、ハブに対してのみ表示されます。

ルータ、スイッチ、ハブに関しては、このタブに show running-config コマンドの出力で表示される内容に似た詳細な設定情報が表示されます。行番号を非表示にしたり、コマンドラインやテキストを検索したり、CLI 出力をエクスポートしたりできます。

AP に関しては、このタブに AP の設定、2.4 GHz 無線の設定、5 GHz 無線の設定に関する情報が表示されます。

この機能はワイヤレスコントローラではサポートされていないため、このデバイスタイプの設定データは返されません。

|

|

Power

|

このタブは、ルータ、スイッチ、ハブに対してのみ表示されます。

デバイスの電力使用量とサプライの詳細が表示されます。

[Power Supplies] テーブルのデータを指定するか絞り込むには、次のいずれかを実行します。

|

|

Fans

|

このタブは、ルータ、スイッチ、ハブに対してのみ表示されます。

ファンの詳細が表示されます。

[Fans] テーブルのデータを指定するか絞り込むには、次のいずれかを実行します。

|

|

SFP Modules

|

このタブは、ルータ、スイッチ、ハブに対してのみ表示されます。

製造元や Small Form-Factor Pluggable(SFP)モジュールが接続されているポートなどの詳細が表示されます。

[SFP Modules] テーブルのデータを指定するか絞り込むには、次のいずれかを実行します。

|

|

User Defined Fields

|

このタブは、すべてのデバイスに対して表示されます。

デバイスに関連付けられているユーザー定義フィールドが表示されます。

[Manage User Defined Fields] をクリックし、[Manage User Defined Fields] slide-in paneを表示します。 ここでは次の操作が可能です。

-

[Create New Fields] をクリックし、新しいフィールドを作成します。

-

[Search Table] をクリックし、手動で値を入力して Enter キーを押します。絞り込まれた検索結果は、テーブル全体で値が強調表示された状態で表示されます。

-

フィルタアイコン(![フィルタアイコンは、右側の [Search Table] フィールドにあります。](/c/dam/en/us/td/i/400001-500000/470001-480000/470001-471000/470588.jpg) )をクリックし、[Name]、[Description]、および [Action] フィールドの値など、任意の値を組み合わせてユーザー定義フィールドを表示します。 )をクリックし、[Name]、[Description]、および [Action] フィールドの値など、任意の値を組み合わせてユーザー定義フィールドを表示します。

ユーザー定義フィールドをデバイスに追加するには、最初に [Manage User Defined Fields] slide-in paneでユーザー定義フィールドを作成する必要があります。 詳細については、ユーザー定義フィールドの作成を参照してください。

ユーザー定義フィールドを表示するには、そのフィールドをデバイスに割り当てて値を追加する必要があります。詳細については、デバイスへのユーザー定義フィールドの追加を参照してください。

|

|

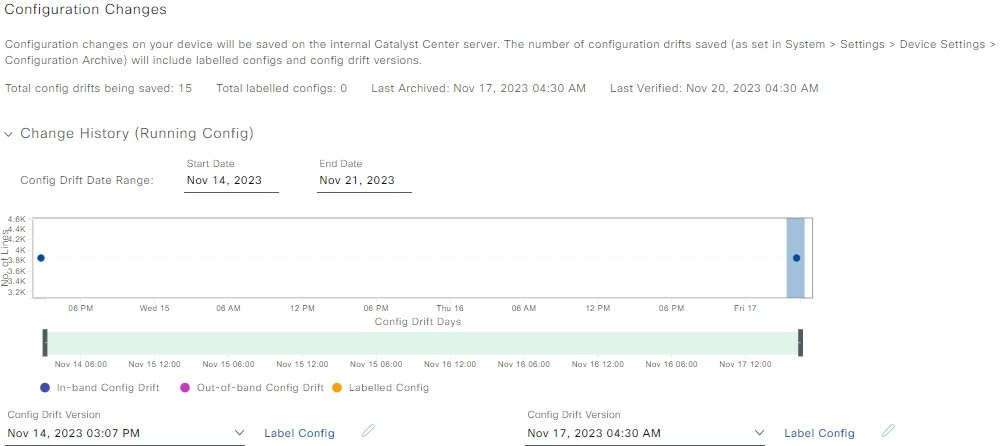

Config Drift

|

このタブは、すべてのデバイスに対して表示されます。

変更履歴を含むデバイスの構成の変更が表示され、2 つの構成が比較されます。ここでは次の操作が可能です。

|

|

REP Rings

|

このタブは、すべてのデバイスに対して表示されます。

名前、リングサイズ、最初の隣接デバイスなど、Resilient Ethernet Protocol(REP)リングの詳細が表示されます。

[Create REP Ring] をクリックし、ワークフローに従って REP リングを作成します。

詳細については、REP リングからのノードの削除またはREP リングの削除を参照してください。

|

|

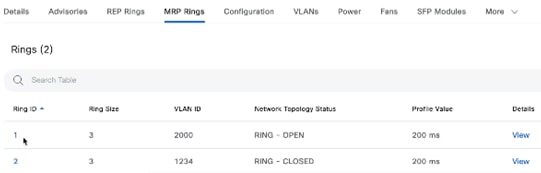

[MRP Rings]

|

このタブは、Cisco Industrial Ethernet(IE)3000、4000、および 5000 シリーズ スイッチでのみ使用できます。

リング ID、リングサイズ、VLAN ID、ネットワーク トポロジ ステータス、プロファイル値、リングの詳細など、Media Redundancy Protocol(MRP)リングの詳細が表示されます。

MRP リングの詳細を表示するには、 ビューで、リングの任意の場所をクリックします。

詳細については、非ファブリック展開用の MRP リングおよび非ファブリック展開用の MRP リングステータスの表示を参照してください。

|

|

Wireless Info

|

このタブは、ワイヤレスコントローラに対してのみ表示されます。

管理対象サイト、ワイヤレス、冗長性、正常性パラメータなどの詳細が表示されます。

[Wireless Summary] タブの [SSIDs] テーブルで、[Search Table] をクリックし、手動で値を入力して Enter キーを押すことにより、特定の値を検索できます。絞り込まれた検索結果は、テーブル全体で値が強調表示された状態で表示されます。

|

|

Mobility

|

このタブは、ワイヤレスコントローラに対してのみ表示されます。

モビリティグループ名、RF グループ名などのモビリティの詳細が表示されます。

デバイスでモビリティピアが設定されている場合、[Mobility Peers] テーブルが表示されます。モビリティピアが設定されていない場合は、「モビリティグループの設定」を参照してください。

[MAC address]、[Device Name]、および [IP Address] フィールドの値など、任意の値を組み合わせてテーブルをフィルタ処理し、特定のモビリティピアを表示できます。

|

|

Advisories

|

このタブは、すべてのデバイスに対して表示されます。

[Advisories] テーブルにデバイスのアドバイザリの詳細が表示されます。ここでは次の操作が可能です。

-

[Manage All] をクリックして [Security Advisories] ウィンドウを表示し、デバイスとアドバイザリを管理します。

-

[Filter] をクリックし、[Advisory ID] および [Advisory Title] フィールドの値など、任意の値を組み合わせてアドバイザリを表示します。次に、[Apply] をクリックします。

-

アドバイザリ ID をクリックし、そのアドバイザリの詳細情報を表示します。

-

[Custom Match Pattern] 列で [Add match pattern] をクリックし、条件を追加または更新して [CONDITIONS] テキストボックスのデバイスと一致させます。その後一致パターンを保存し、スキャンを実行して一致パターンに一致するデバイスの数を確認できます。

|

|

フィールド 通知

|

デバイスの Field Notice に関する情報が表示されます。「Field Notice の表示」を参照してください。

|

|

潜在的な Field Notice

|

デバイスの潜在的な Field Notice に関する情報が表示されます。

|

|

Summary

|

このタブは、すべてのデバイスに対して表示されます。

スタートアップ コンフィギュレーションと実行コンフィギュレーションのコンプライアンスが最後に実行されたタイミングなど、デバイスのコンプライアンスの概要が表示されます。ここでは次の操作が可能です。

|

Active

Active

Expiring

Expiring

Expired

Expired

Not Provisioned

Not Provisioned

)の横にあるリンクをクリックします。

)の横にあるリンクをクリックします。 )を使用して、トポロジマップビューに切り替えます。

)を使用して、トポロジマップビューに切り替えます。

アイコン

アイコン

アイコン

アイコン

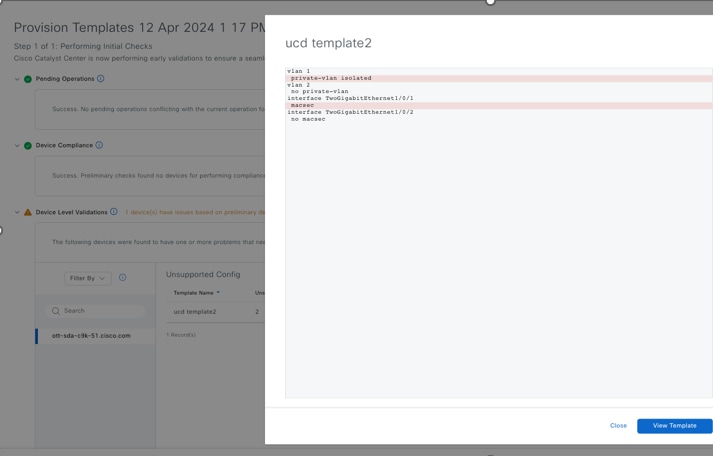

![[Pending Operations] ダッシュレットには、現在の操作と競合する保留中の操作が一覧表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/478001-479000/478858.png)

![[Device Compliance] ダッシュレットには、非準拠デバイスがリストされ、デバイスのコンプライアンスを管理するオプションが表示されます。](/c/dam/en/us/td/i/400001-500000/470001-480000/478001-479000/478861.png)

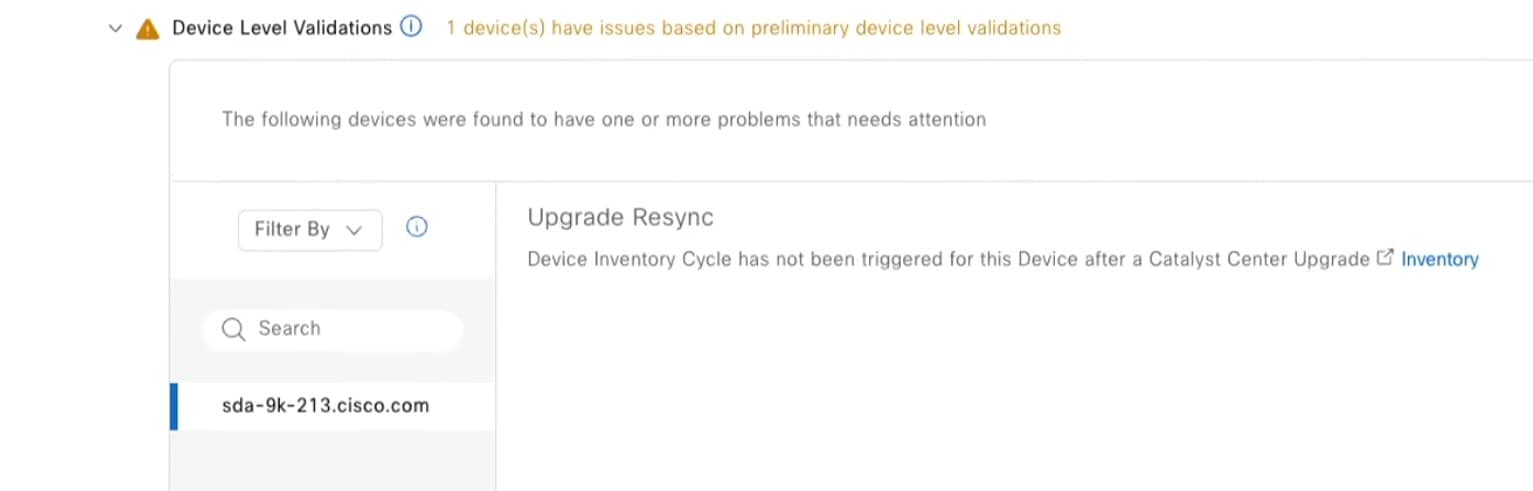

![[Device Level Validation] のチェックビュー。](/c/dam/en/us/td/i/400001-500000/480001-490000/483001-484000/483951.png)

フィードバック

フィードバック