はじめに

このドキュメントでは、Graphic User Interface(GUI;グラフィックユーザインターフェイス)を使用して、Catalyst 9800 WLCとISEでポスチャWLANを設定する方法について説明しています。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- 9800 WLCの一般設定

- ISEポリシーおよびプロファイルの設定

使用するコンポーネント

このドキュメントの情報は、次のソフトウェアとハードウェアのバージョンに基づいています。

- 9800 WLC Cisco IOS® XE Cupertino v17.9.5

- Identity Service Engine(ISE)v3.2

- ラップトップWindows 10 Enterprise

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

背景説明

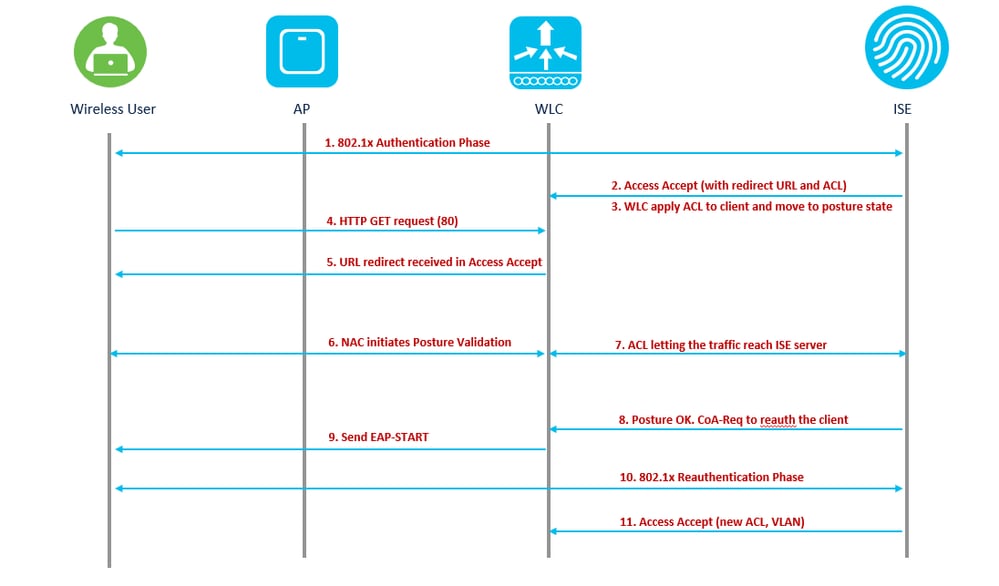

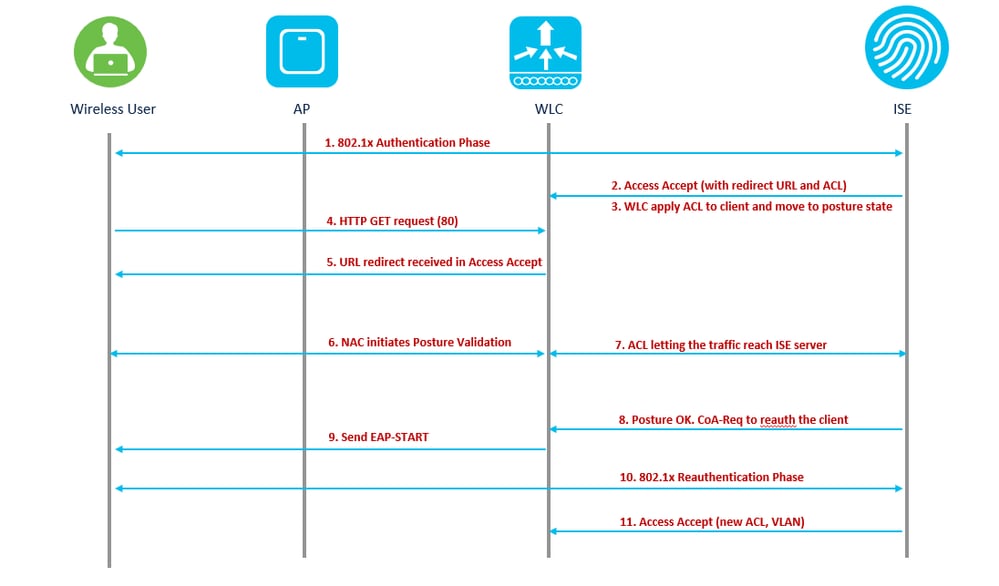

ワイヤレス LAN コントローラの RADIUS NAC と CoA の機能フロー

1. クライアントはdot1x認証を使用して認証します。

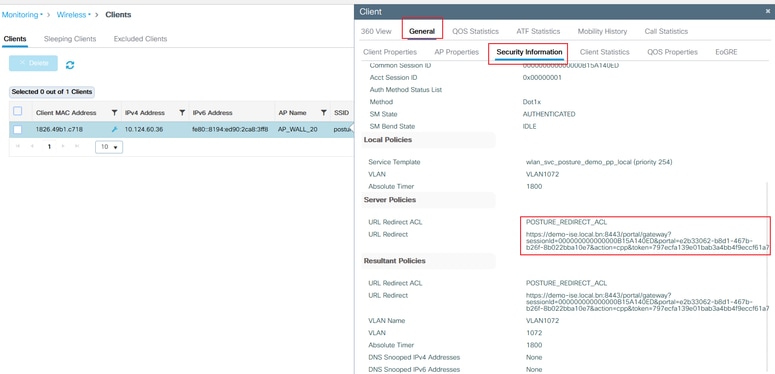

2. RADIUS Access Acceptは、ポート80のリダイレクトされたURLと、許可するIPアドレスとポート、または検疫VLANを含む事前認証ACLを伝送します。

3. クライアントはAccess Acceptで提供されたURLにリダイレクトされ、ポスチャ検証が完了するまで新しい状態になります。この状態のクライアントが ISE サーバと通信し、ISE NAC サーバで設定されたポリシーに対して自身を検証します。

4. クライアント上のNACエージェントがポスチャ検証を開始(ポート80へのトラフィック):エージェントがHTTPディスカバリ要求をポート80に送信し、コントローラがアクセスアクセプトで指定されたURLにリダイレクトします。ISE は、クライアントが到達しようと試みていることを認識し、クライアントに直接応答します。このようにして、クライアントは ISE サーバ IP について学習し、その後はクライアントが ISE サーバと直接通信します。

5. ACLがこのトラフィックを許可するように設定されているため、WLCはこのトラフィックを許可します。VLAN のオーバーライド時には、ISE サーバに到達できるようにトラフィックはブリッジされます。

6. ISEクライアントが評価を完了すると、再認証サービスを含むRADIUS CoA-ReqがWLCに送信されます。これによってクライアントの再認証が始まります(EAP-START を送信することにより)。 再認証が成功すると、ISE は新しい ACL(あれば)を使用して Access Accept を送信し、URL リダイレクトまたはアクセス VLAN は行われません。

7. WLCは、RFC 3576に従ってCoA-ReqおよびDisconnect-Reqをサポートしています。WLC は RFC 5176 に従って再認証サービスの CoA-Req をサポートする必要があります。

8. ダウンロード可能ACLの代わりに、事前設定されたACLがWLCで使用されます。ISE サーバは、コントローラですでに設定されている ACL 名のみを送信します。

9. この設計は、VLANとACLの両方のケースに対応します。VLAN のオーバーライドの場合、ポート 80 のみをリダイレクトし、隔離 VLAN の残りのトラフィックを許可(ブリッジ)します。ACL では、Access Accept で受信したプレ認証 ACL が適用されます。

次の図は、この機能フローを視覚的に表したものです。

機能ワークフロー

機能ワークフロー

この使用例では、企業ユーザ専用のSSIDをポスチャに対して有効にします。このSSIDには、BYOD、ゲスト、その他のユースケースは存在しません。

ワイヤレスクライアントが初めてポスチャSSIDに接続するときには、ISEのリダイレクトされたポータルにポスチャモジュールをダウンロードしてインストールし、ポスチャチェック結果(準拠/非準拠)に基づいて最終的に関連ACLに適用する必要があります。

設定

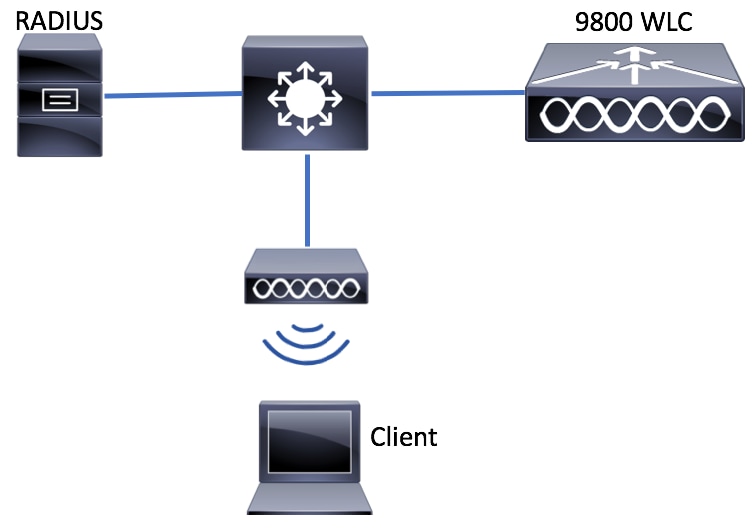

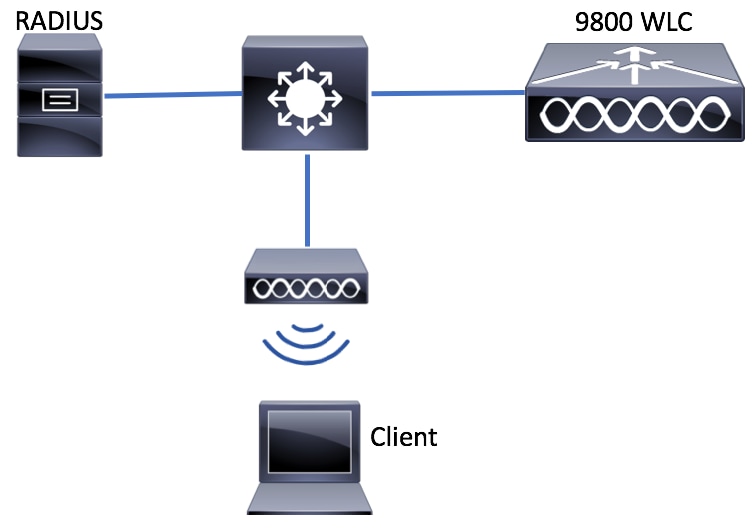

ネットワーク図

ネットワーク図

ネットワーク図

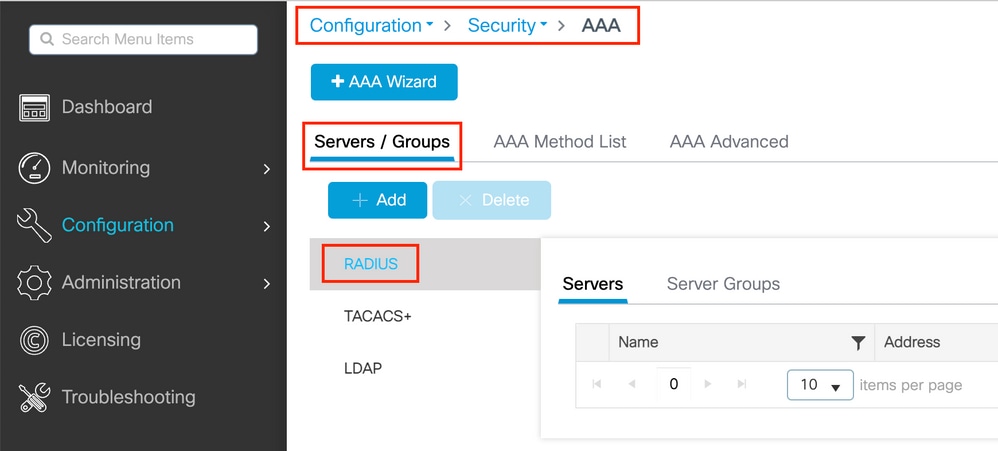

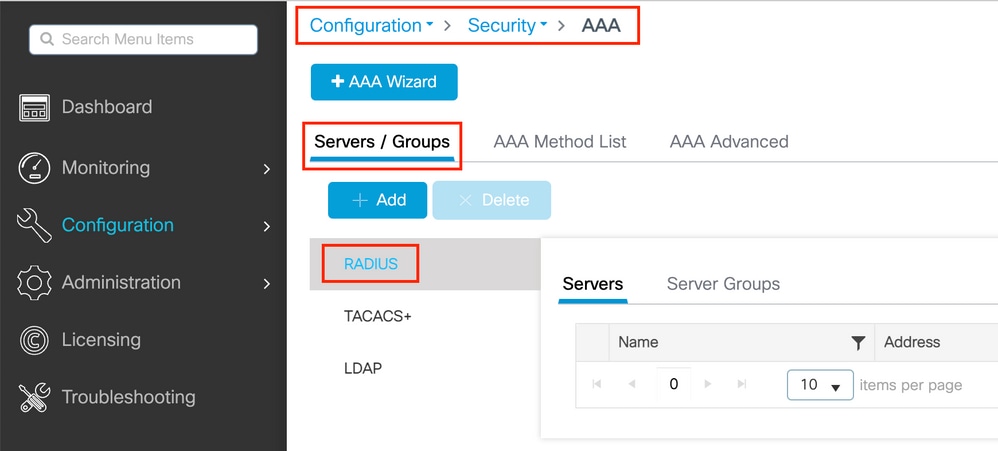

9800 WLC での AAA 設定

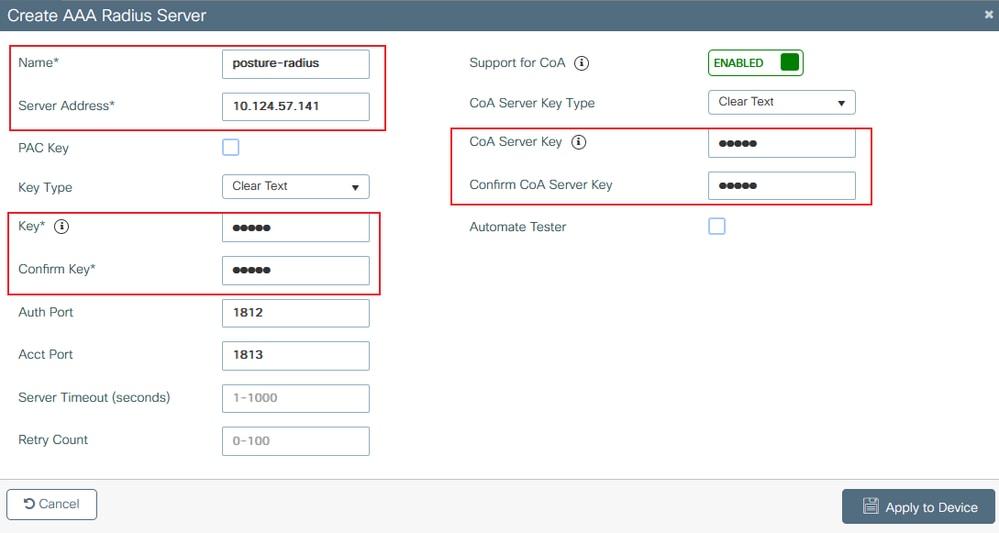

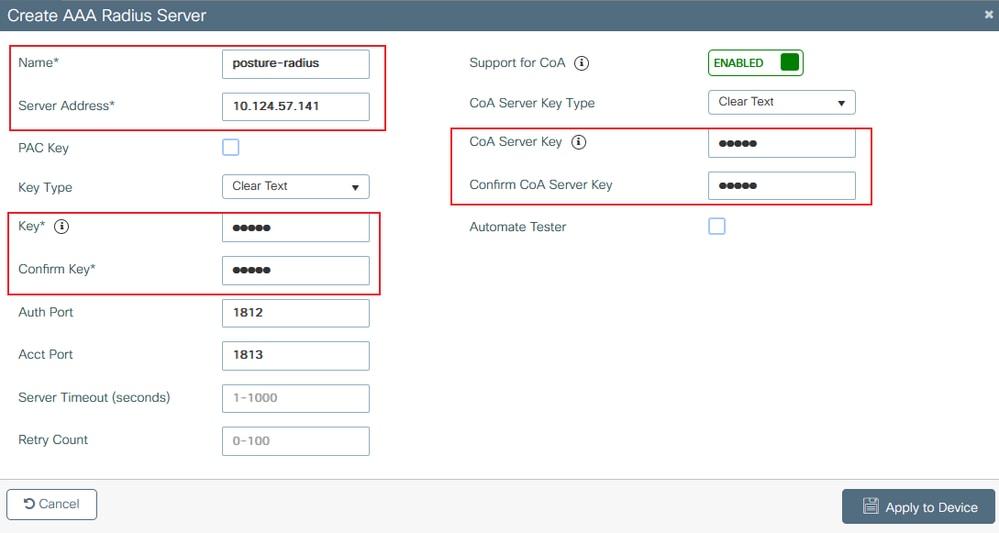

ステップ 1:ISEサーバを9800 WLC設定に追加します。Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addの順に移動し、図に示すようにRADIUSサーバの情報を入力します。ポスチャNACでCoAのサポートが有効になっていることを確認します。

9800 radiusサーバの作成

9800 radiusサーバの作成 9800:radiusの詳細の作成

9800:radiusの詳細の作成

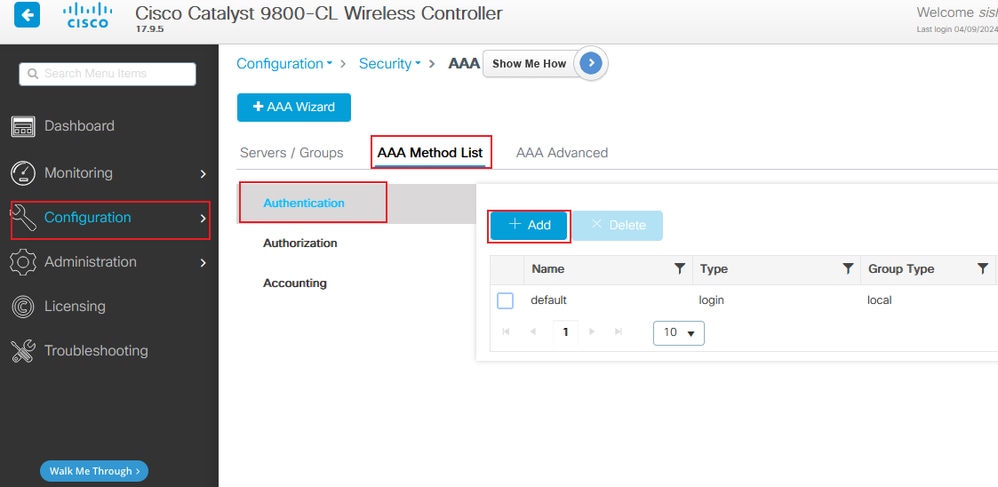

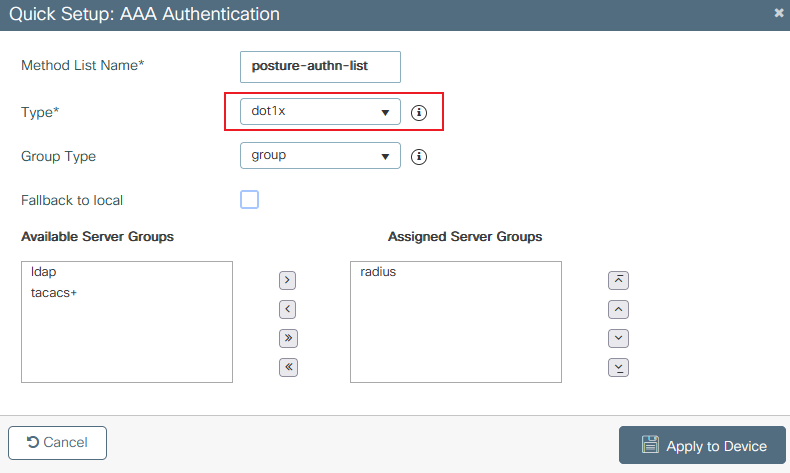

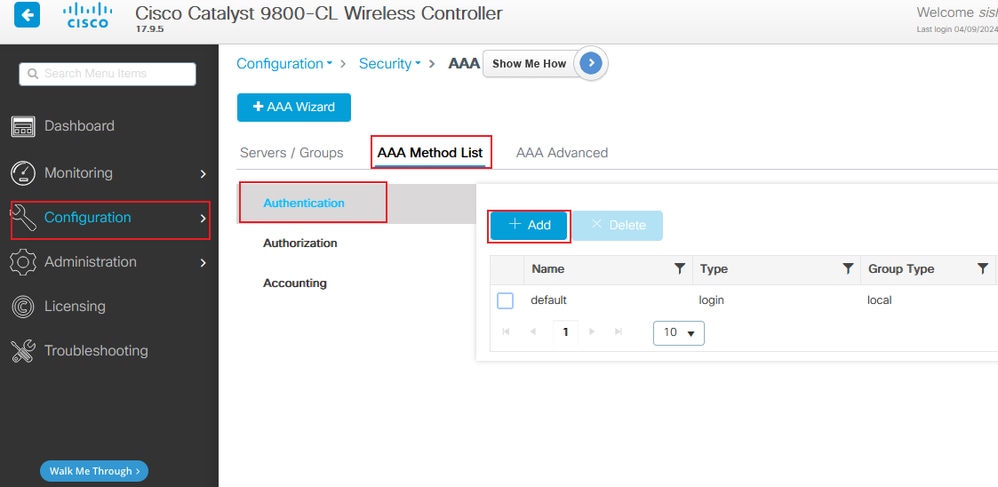

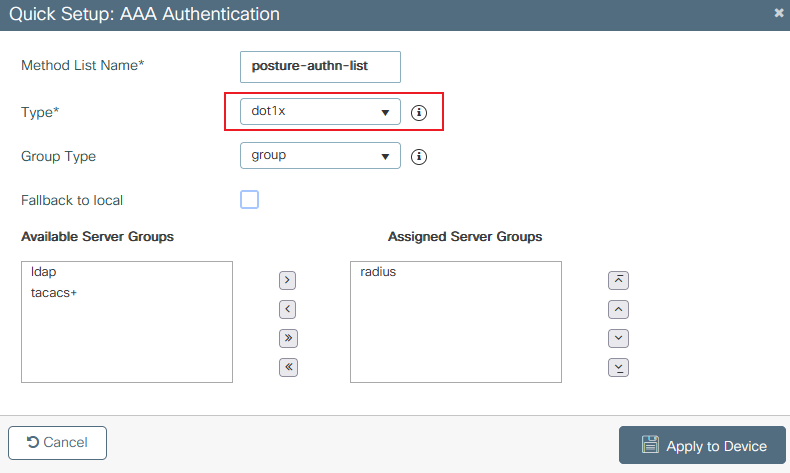

ステップ 2:認証方式リストを作成します。図に示すように、Configuration > Security > AAA > AAA Method List > Authentication > + Addの順に移動します。

9800認証一覧の追加

9800認証一覧の追加 9800認証リストの作成の詳細

9800認証リストの作成の詳細

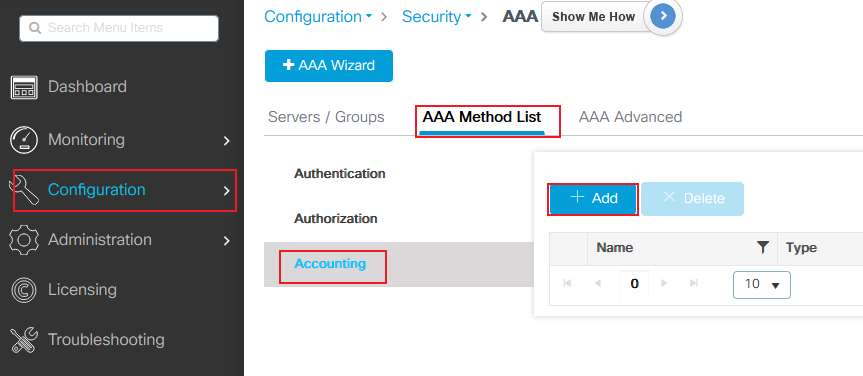

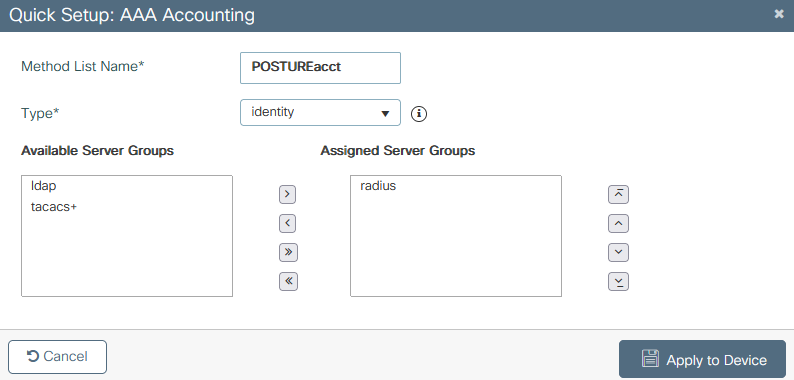

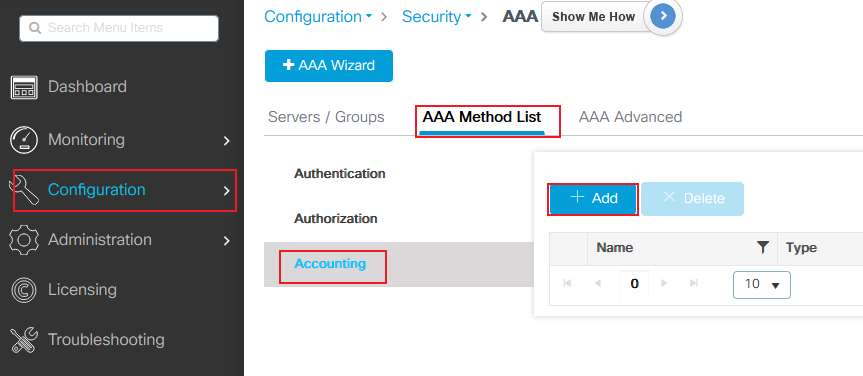

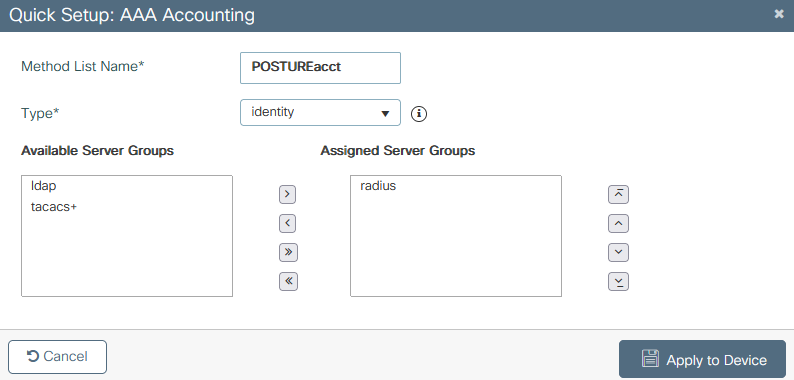

ステップ3:(オプション)図に示すように、アカウンティング方式リストを作成します。

9800アカウントリストの追加

9800アカウントリストの追加 9800アカウントリストの作成の詳細

9800アカウントリストの作成の詳細

WLAN 設定

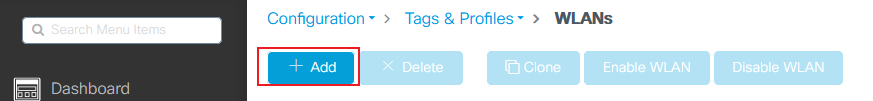

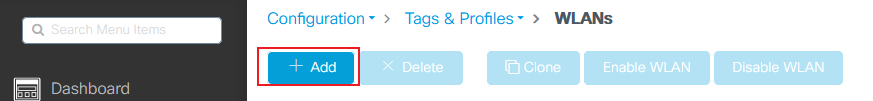

ステップ 1:WLAN を作成します。Configuration > Tags & Profiles > WLANs > + Addの順に移動し、必要に応じてネットワークを設定します。

9800 WLAN追加

9800 WLAN追加

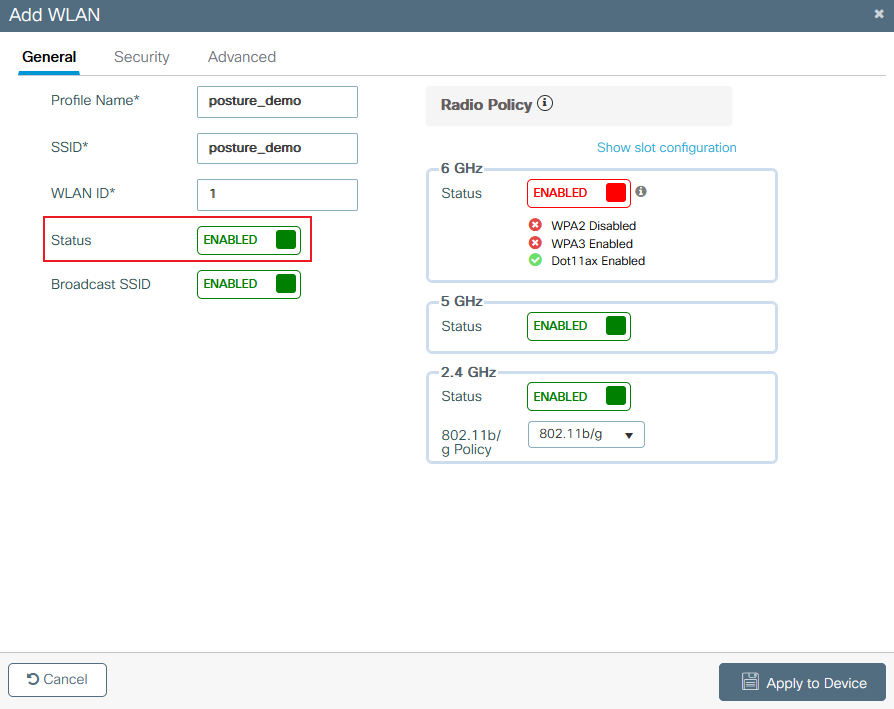

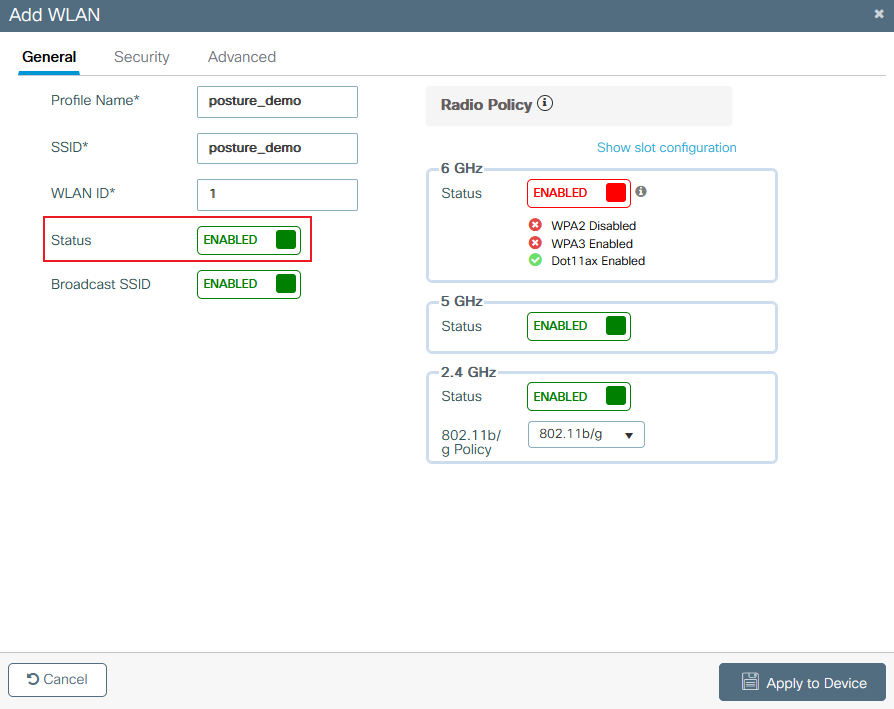

ステップ 2:WLANの一般情報を入力します。

9800:一般的なWLANの作成

9800:一般的なWLANの作成

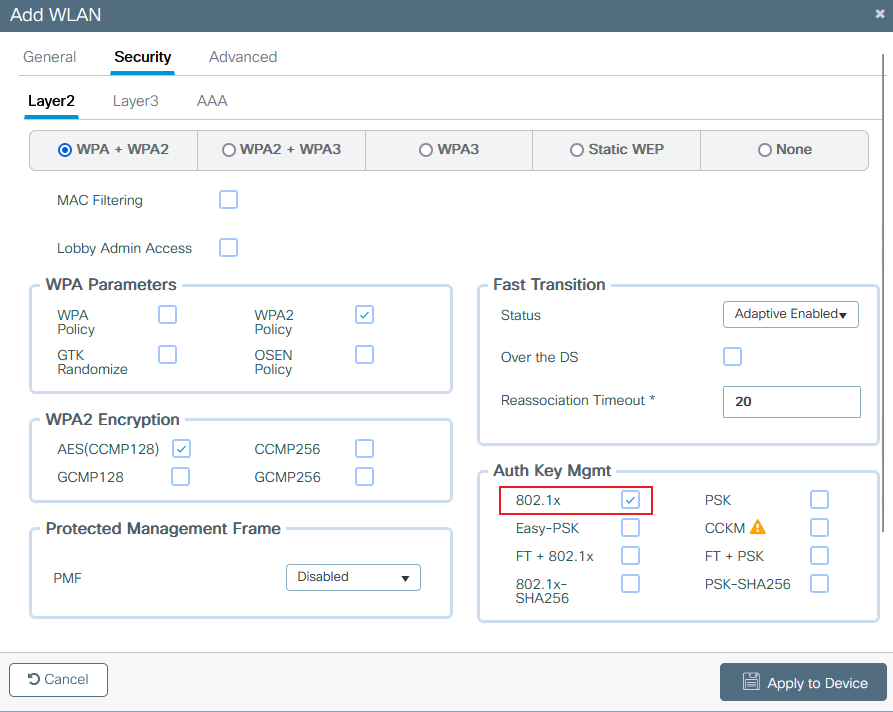

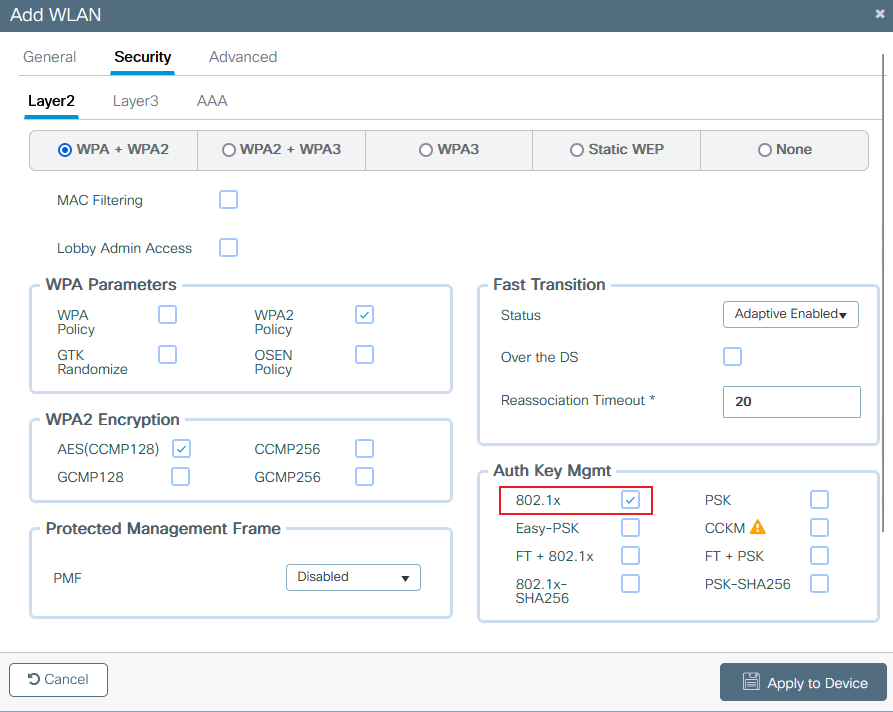

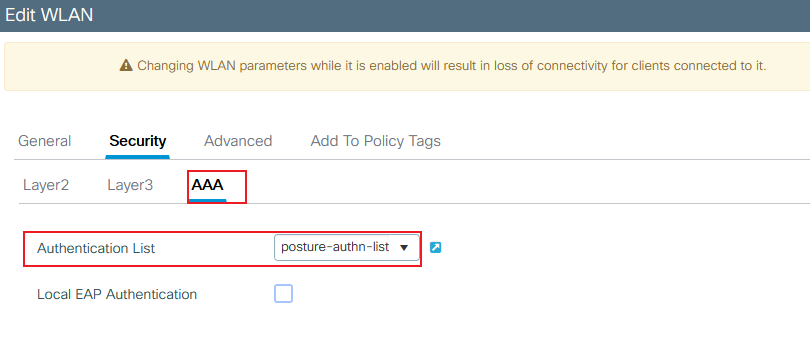

ステップ 3:Securityタブに移動し、必要なセキュリティ方式を選択します。この場合、「802.1x」を選択すると、AAA認証リスト(AAA Configurationセクションのステップ2で作成したもの)が必要になります。

9800:WLANセキュリティL2の作成

9800:WLANセキュリティL2の作成

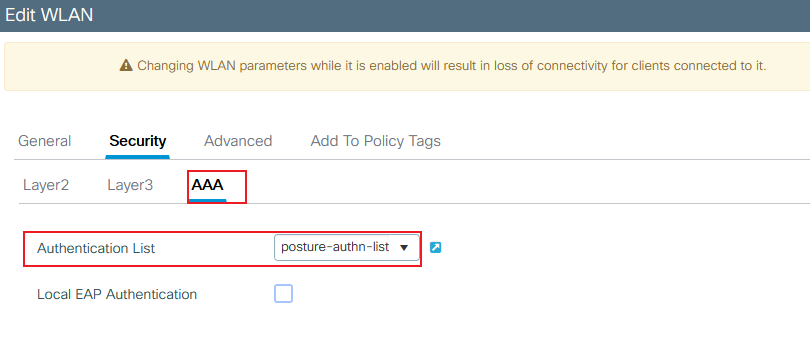

9800:WLANセキュリティAAAの作成

9800:WLANセキュリティAAAの作成

ポリシープロファイルの設定

ポリシープロファイル内では、他の設定(アクセスコントロールリスト(ACL)、Quality of Service(QoS)、モビリティアンカー、タイマーなど)の中から、VLANを割り当てるクライアントを決定できます。 デフォルトのポリシープロファイルを使用することも、新規に作成することもできます。

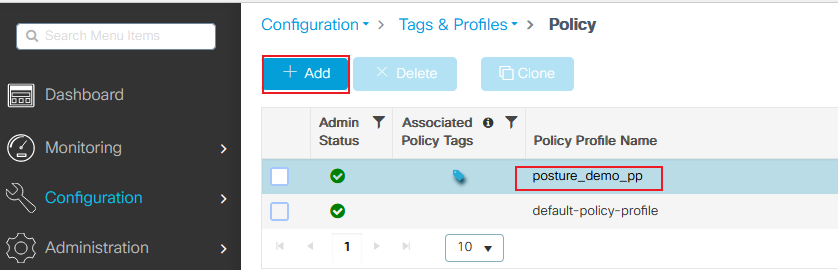

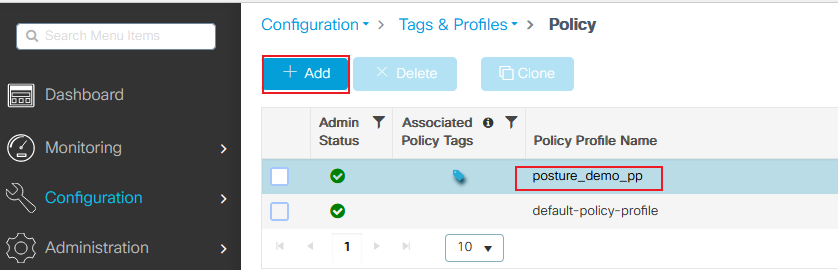

ステップ 1:新しいポリシープロファイルを作成します。Configuration > Tags & Profiles > Policyの順に移動し、新しいポリシーを作成します。

9800ポリシープロファイルの追加

9800ポリシープロファイルの追加

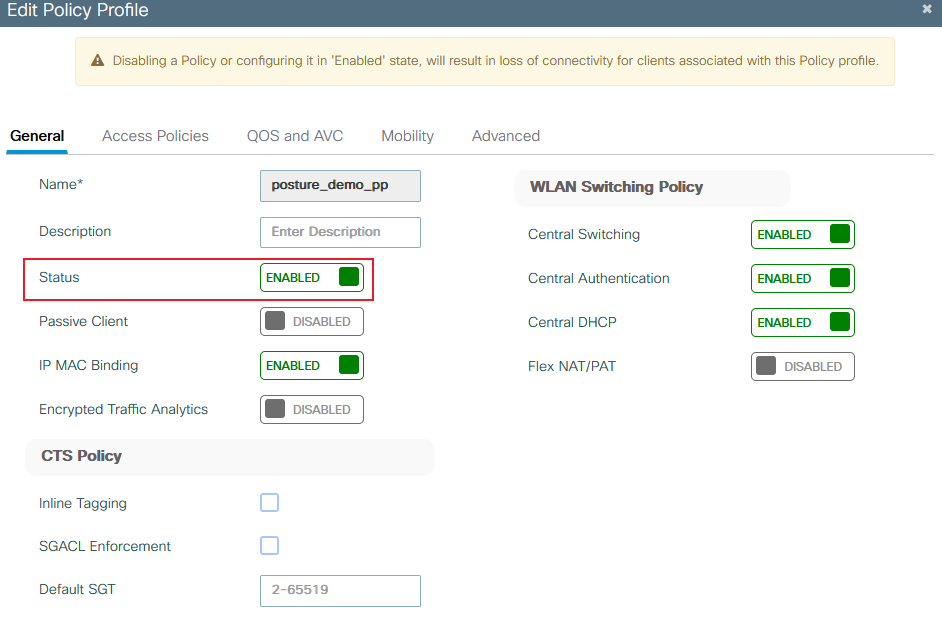

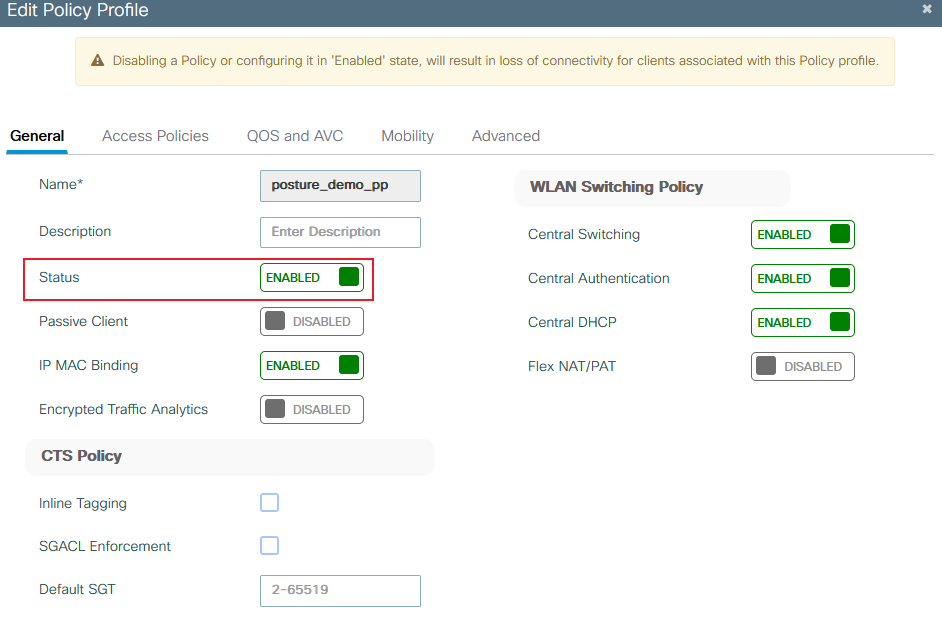

プロファイルを有効にします。

9800ポリシープロファイルの作成(全般)

9800ポリシープロファイルの作成(全般)

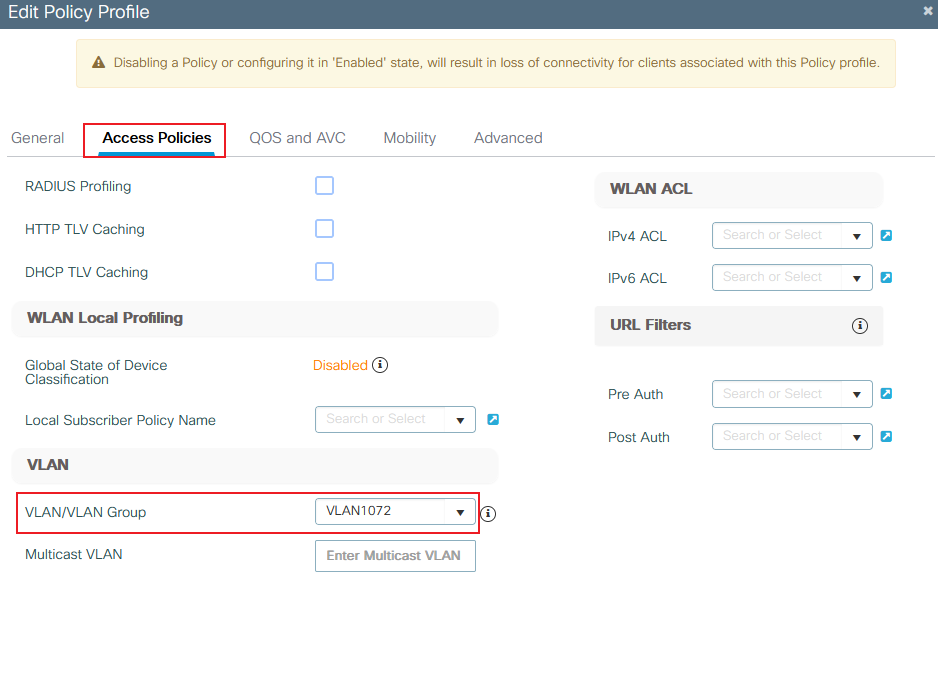

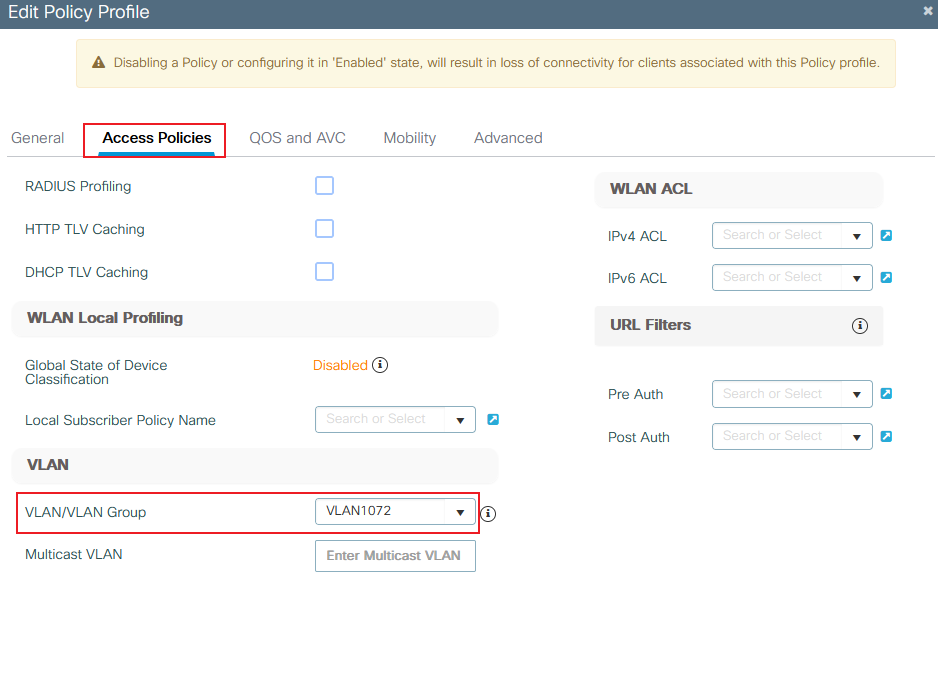

ステップ 2:VLANを選択します。Access Policiesタブに移動し、ドロップダウンからVLAN名を選択するか、手動でVLAN IDを入力します。ポリシープロファイルではACLを設定しないでください。

9800のポリシープロファイルVLANの作成

9800のポリシープロファイルVLANの作成

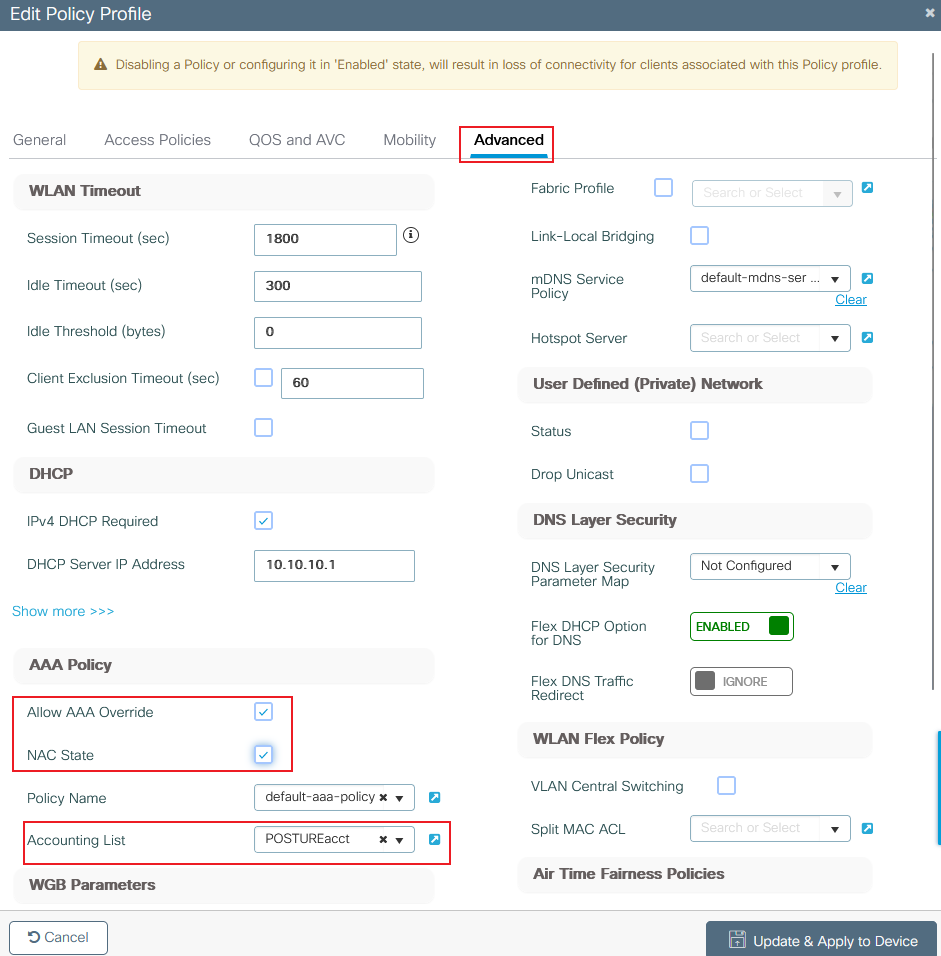

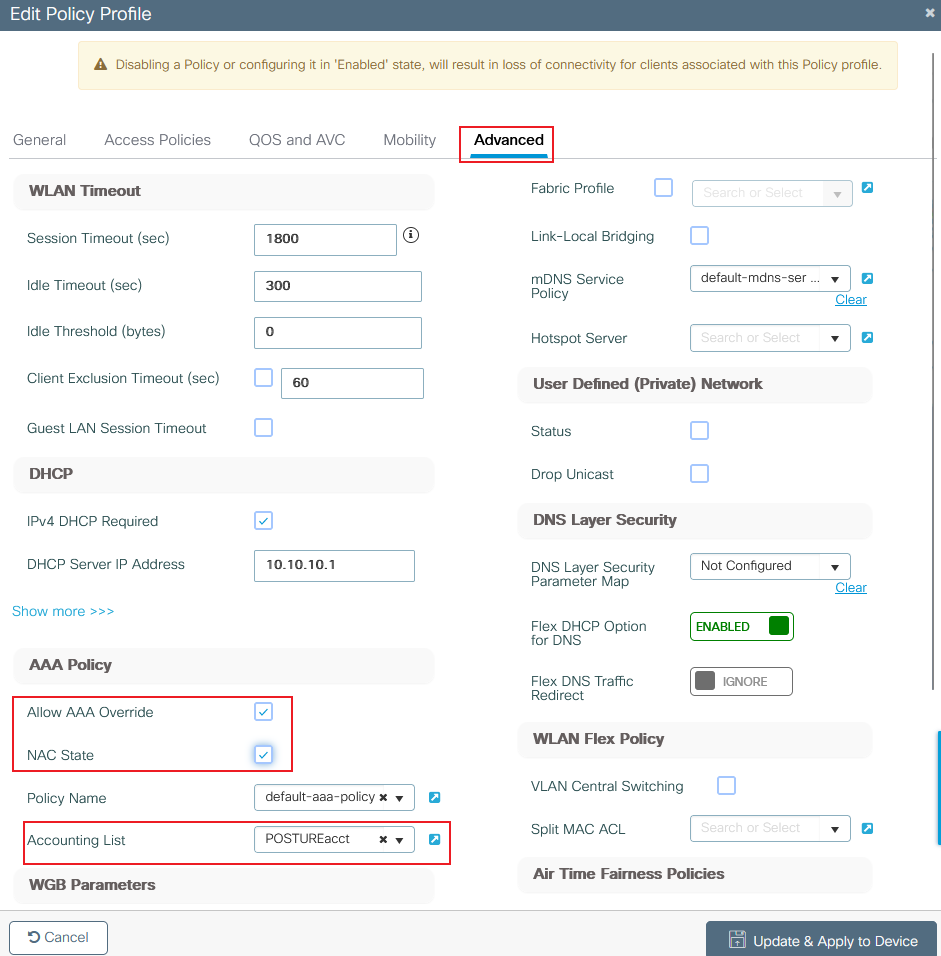

ステップ 3:ISEオーバーライド(AAAオーバーライドを許可)および認可変更(CoA)(NAC状態)を受け入れるようにポリシープロファイルを設定します。 必要に応じて、次の会計処理基準も指定できます。

9800:ポリシープロファイルの高度な作成

9800:ポリシープロファイルの高度な作成

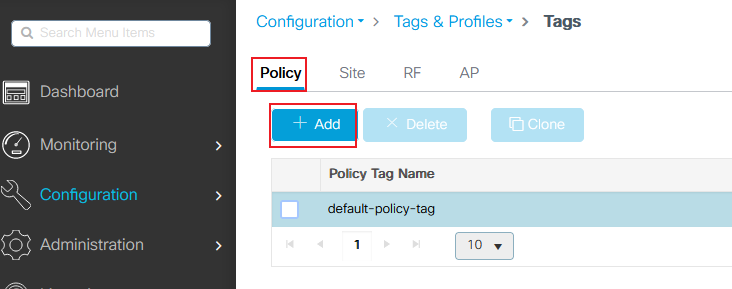

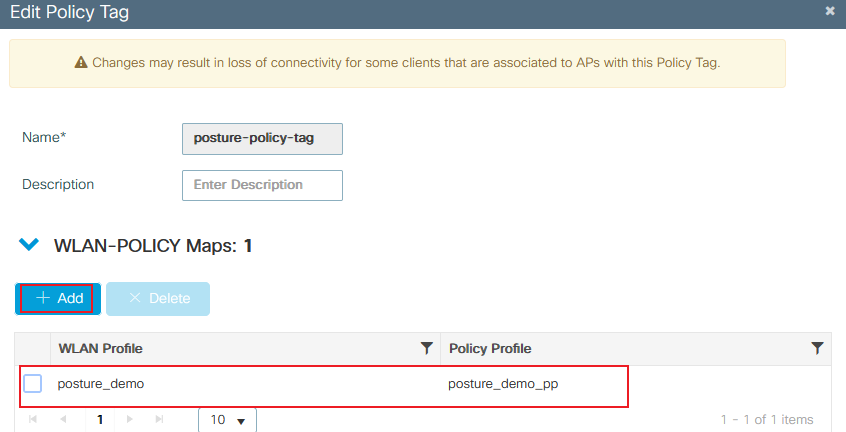

ポリシータグの設定

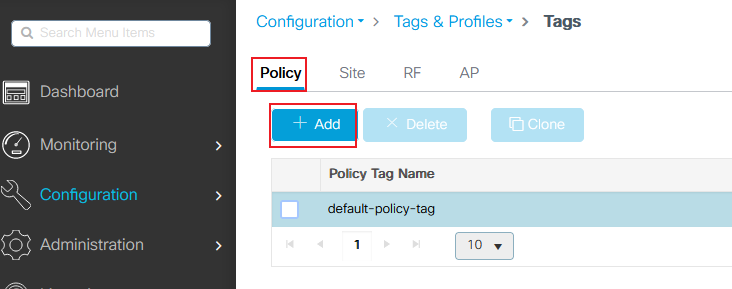

ポリシータグで、SSID をポリシープロファイルにリンクします。新しいポリシータグを作成するか、default-policy タグを使用します。

Configuration > Tags & Profiles > Tags > Policyの順に移動し、図に示すように、必要に応じて新しいポリシーを追加します。

9800ポリシータグの追加

9800ポリシータグの追加

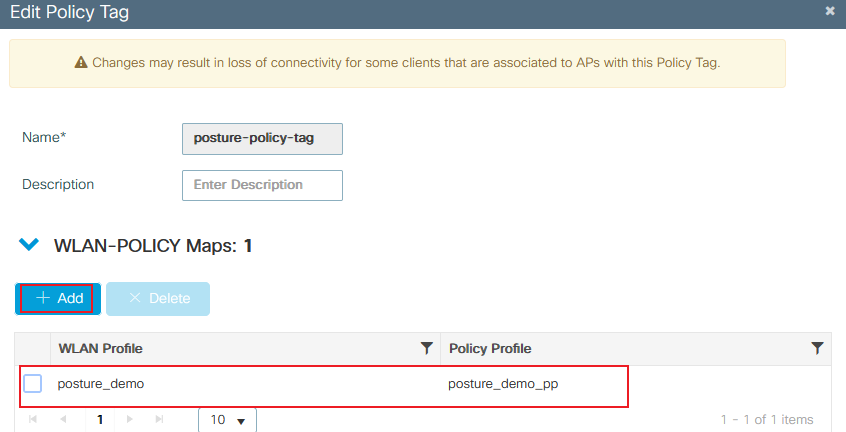

WLANプロファイルを目的のポリシープロファイルにリンクします。

9800ポリシータグの詳細

9800ポリシータグの詳細

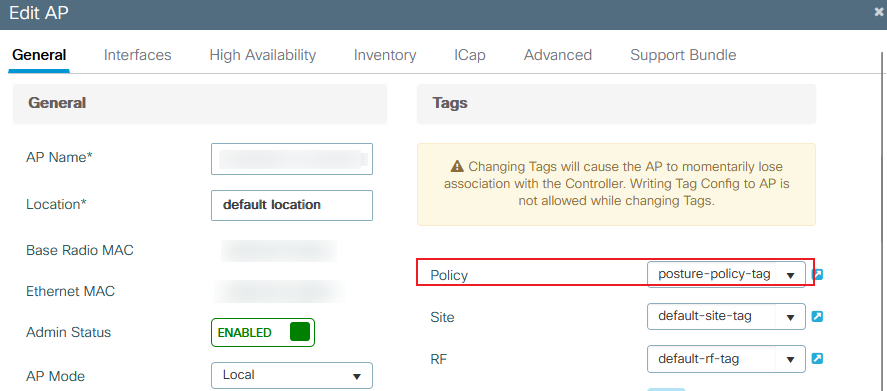

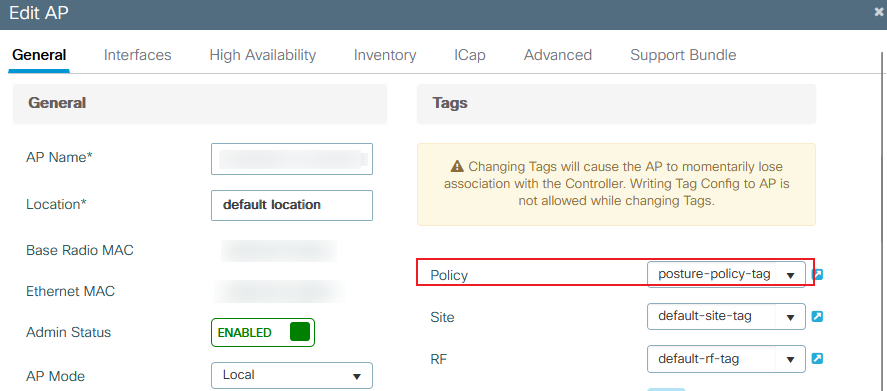

ポリシータグの割り当て

必要な AP にポリシータグを割り当てます。Configuration > Wireless > Access Points > AP Name > General Tagsの順に移動し、必要な割り当てを行ってから、Update & Apply to Deviceをクリックします。

9800ポリシータグの割り当て

9800ポリシータグの割り当て

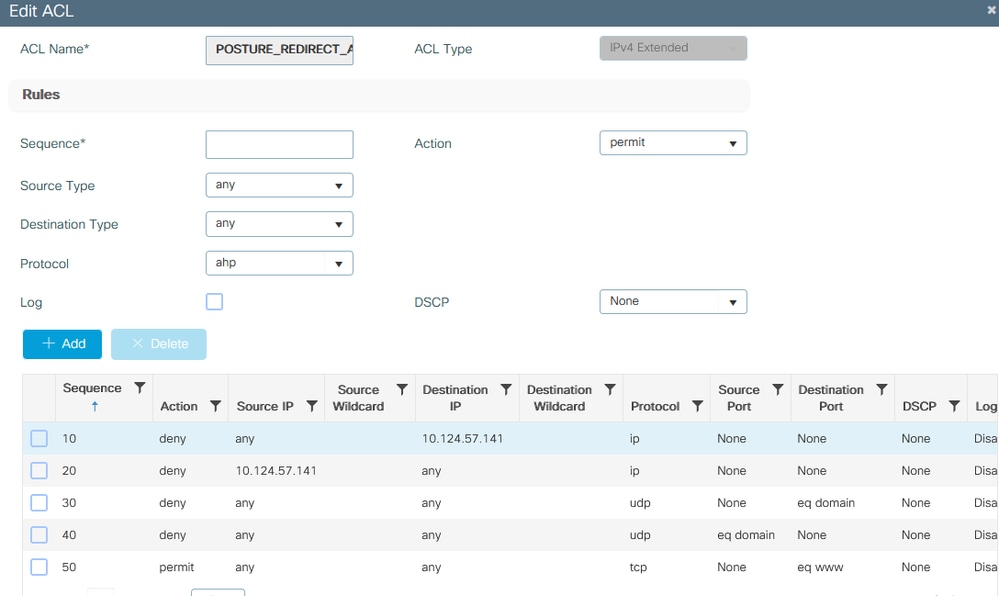

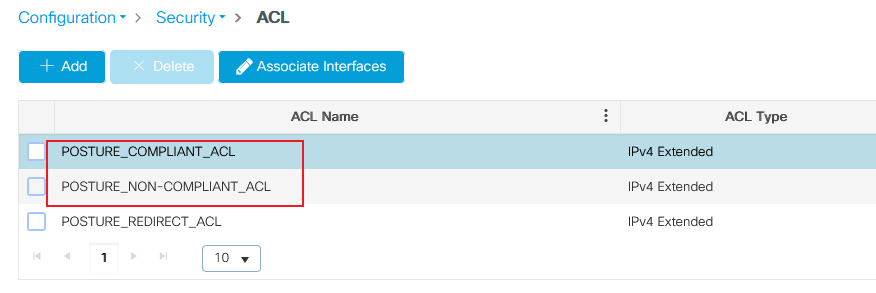

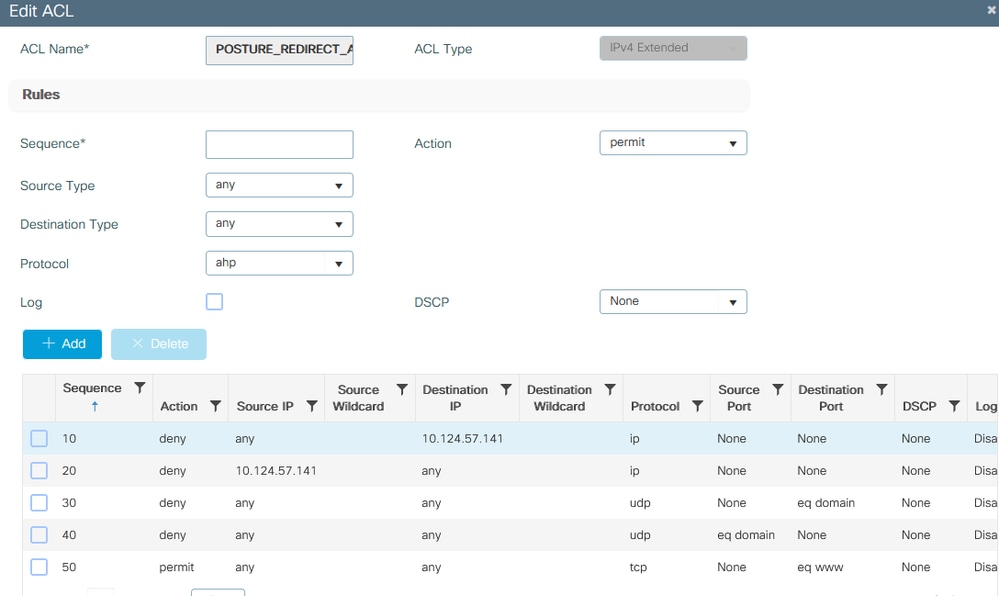

リダイレクト ACL 設定

Configuration > Security > ACL > + Addの順に選択し、新しいACLを作成します。

ポスチャポータルリダイレクトに使用されるACL(ISE)の要件は、CWA(中央Web認証)と同じです。

ISE PSN ノードへのトラフィックと DNS を拒否し、他はすべて許可する必要があります。このリダイレクトACLは、セキュリティACLではなく、追加の処理(リダイレクションなど)のために(許可時に)CPUに送られるトラフィックと、データプレーンにとどまる(deny時に)トラフィックを定義し、リダイレクションを回避するパントACLです。ACLは次のようになります(この例では10.124.57.141をISE IPアドレスに置き換えます)。

9800リダイレクトACLの詳細

9800リダイレクトACLの詳細

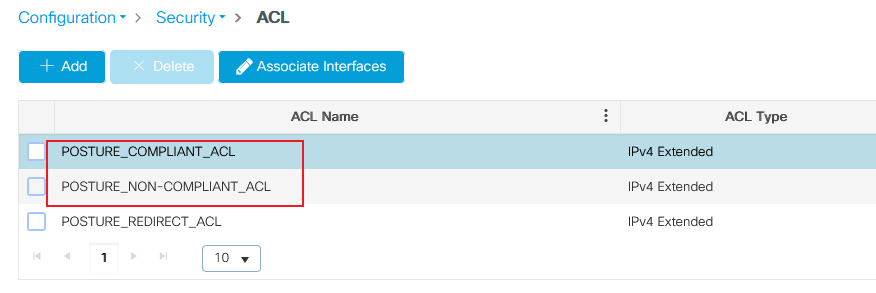

ポリシーACLの設定

この場合、ポチュアチェックの結果に基づいて準拠シナリオと非準拠シナリオを認可するために、ISEの9800 WLCで個別のACLを定義する必要があります。

9800 ACL全般

9800 ACL全般

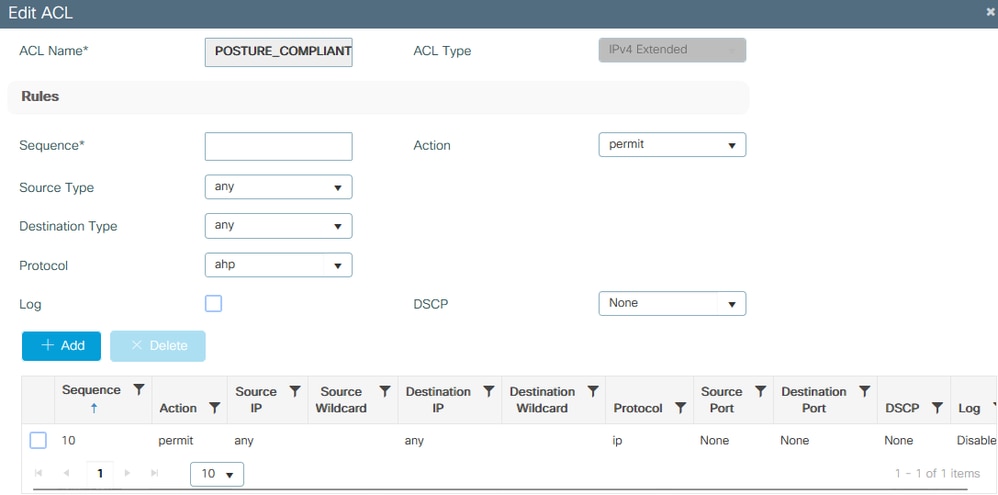

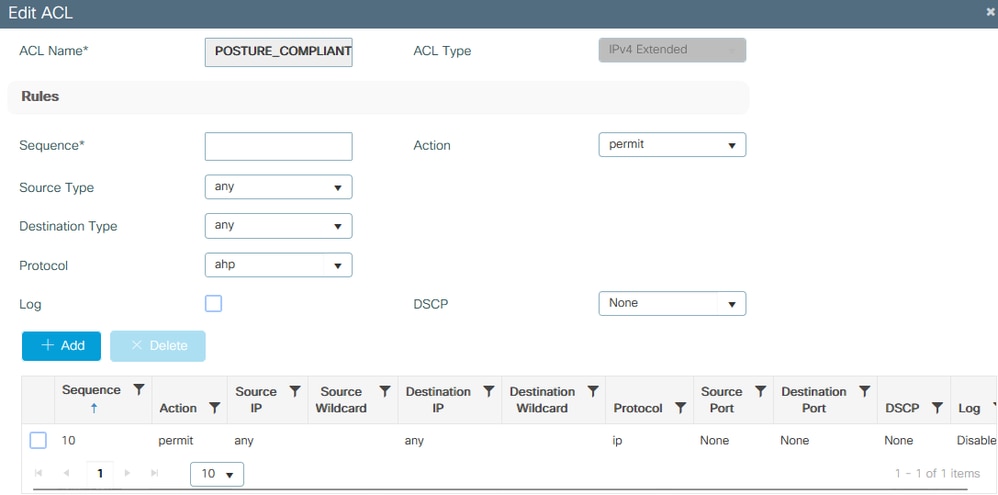

準拠するシナリオの場合、この場合は単にpermit allを使用します。もう1つの一般的な設定として、ISEで準拠した結果でどのACLも認可しないように設定することもできます。これは、9800側でpermit allに相当します。

9800 ACL – 準拠

9800 ACL – 準拠

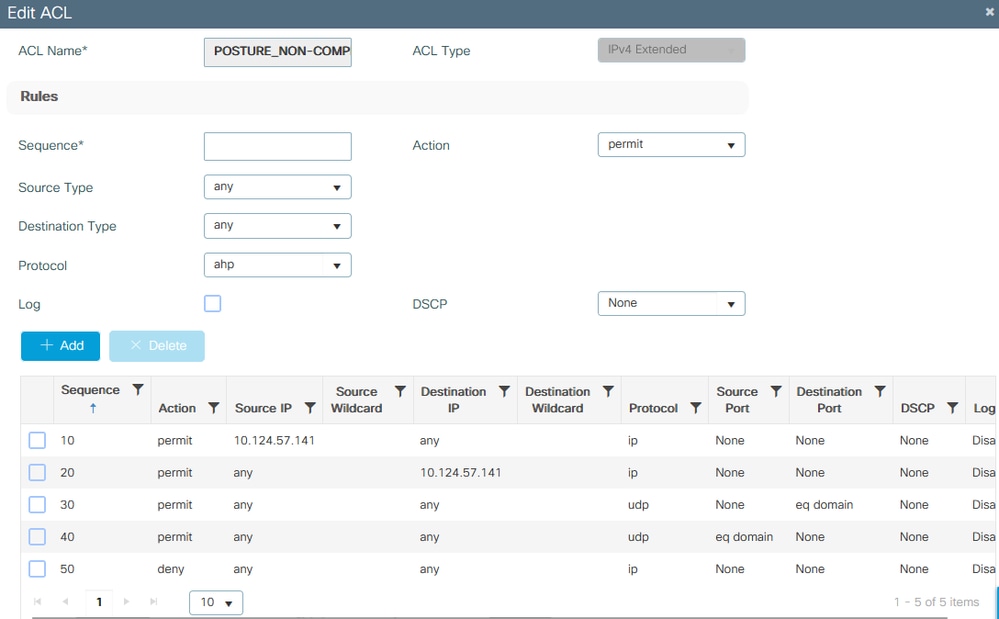

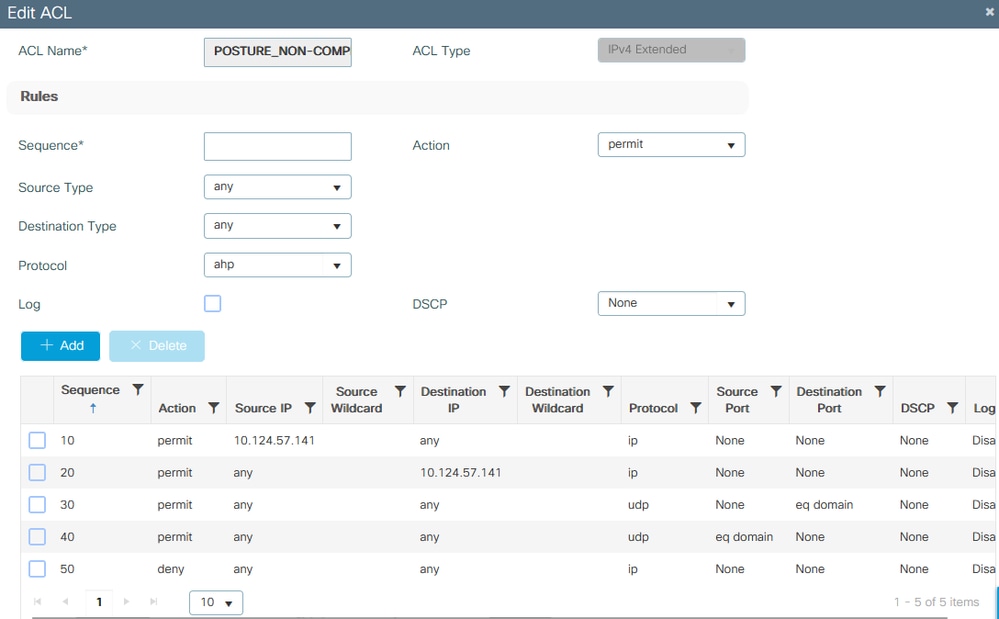

非準拠シナリオでは、クライアントは特定のネットワーク(通常は修復サーバ(この場合はISE自体))へのアクセスのみを許可します。

9800 ACL – 非準拠

9800 ACL – 非準拠

ISEでのAAA設定とポスチャ設定

ポスチャ要件:この例では、Windows PCのテストに使用されるデスクトップに特定のテストファイルが存在するかどうかを検出することが、コンプライアンスを判断するための要件です。

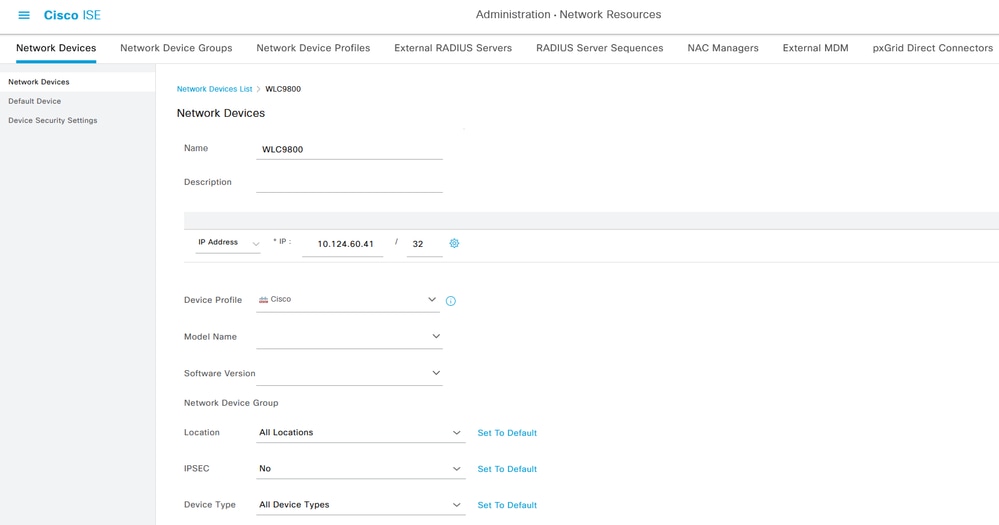

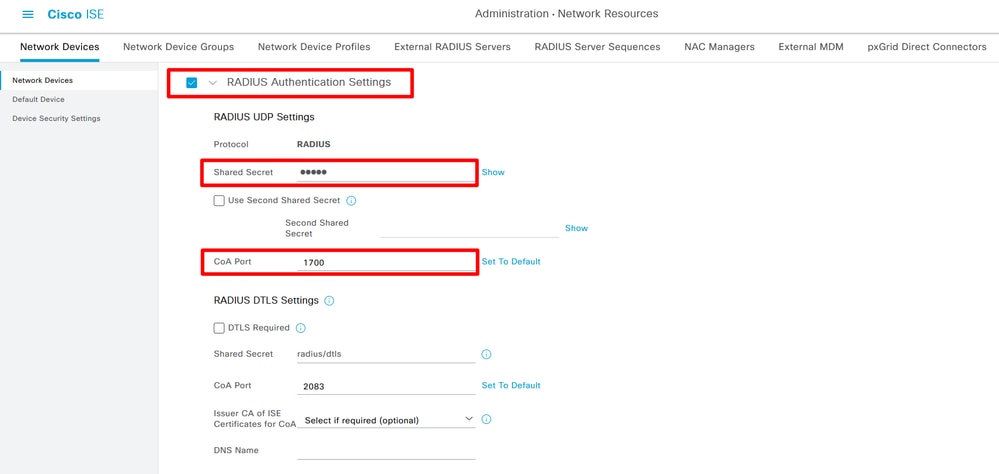

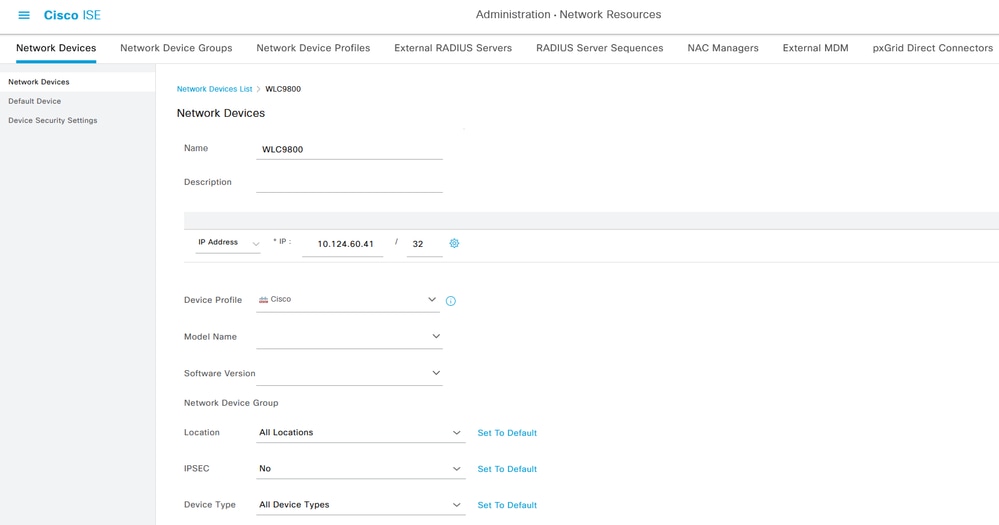

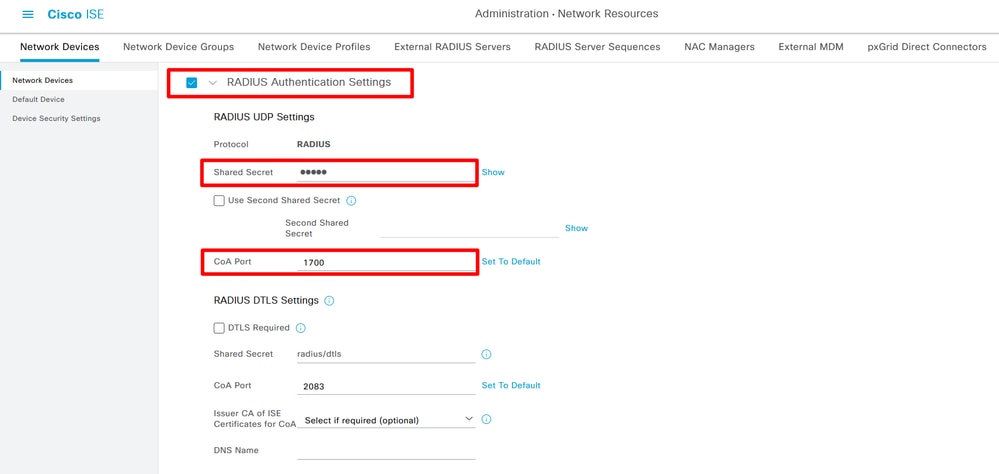

ステップ 1:ISEでNADとしてWLC 9800を追加します。Administration > Network Resources > Network Devices > Addの順に移動します。

ネットワークデバイスの追加01

ネットワークデバイスの追加01 ネットワークデバイスの追加02

ネットワークデバイスの追加02

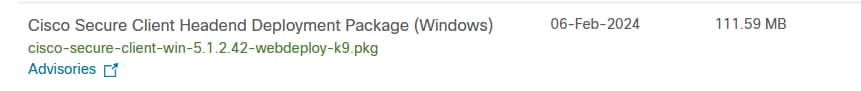

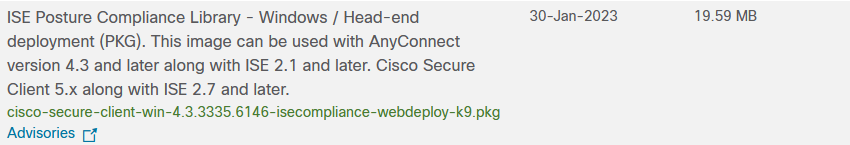

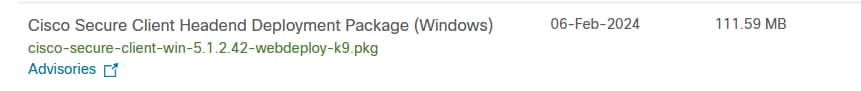

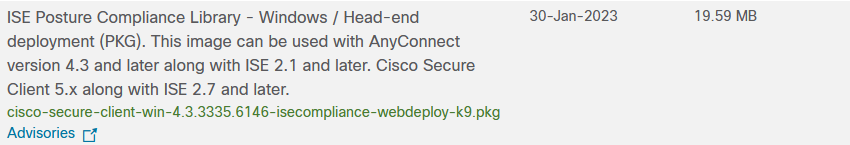

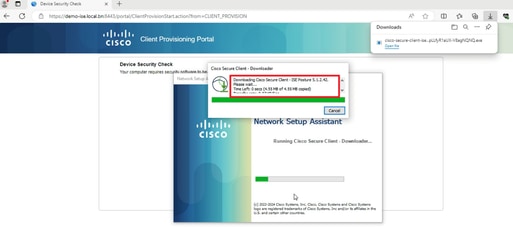

ステップ 2:Cisco Software CCO Webサイトで、Cisco Secure Clientヘッドエンド導入パッケージとコンプライアンスモジュールをダウンロードします。

Cisco Secure Clientへのアクセスと検索:

セキュアクライアント5.1.2.42

セキュアクライアント5.1.2.42

ISEコンプライアンスモジュール4.3

ISEコンプライアンスモジュール4.3

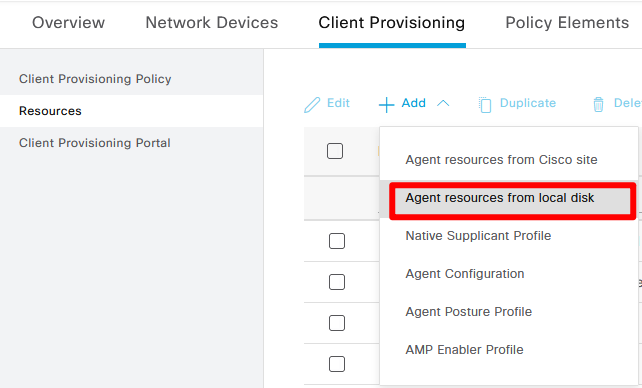

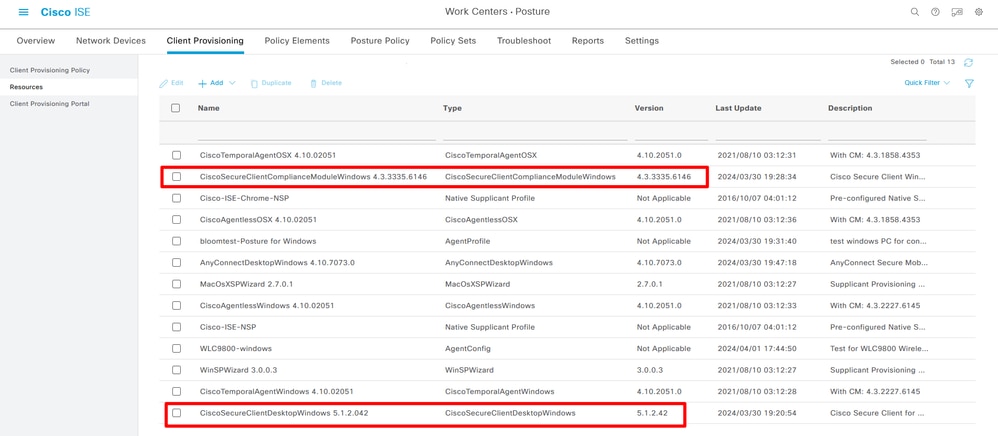

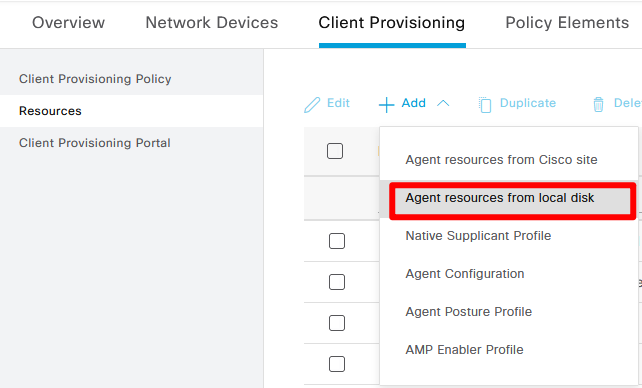

ステップ 3: Cisco Secure Clientヘッドエンド導入パッケージおよびコンプライアンスモジュールパッケージをISEクライアントプロビジョニングにアップロードします。Work Centers > Posture > Client Provisioning > Resources の順に移動します。 Addをクリックし、ドロップダウンボックスからAgent resources from local diskを選択します。

セキュアクライアントのアップロード

セキュアクライアントのアップロード

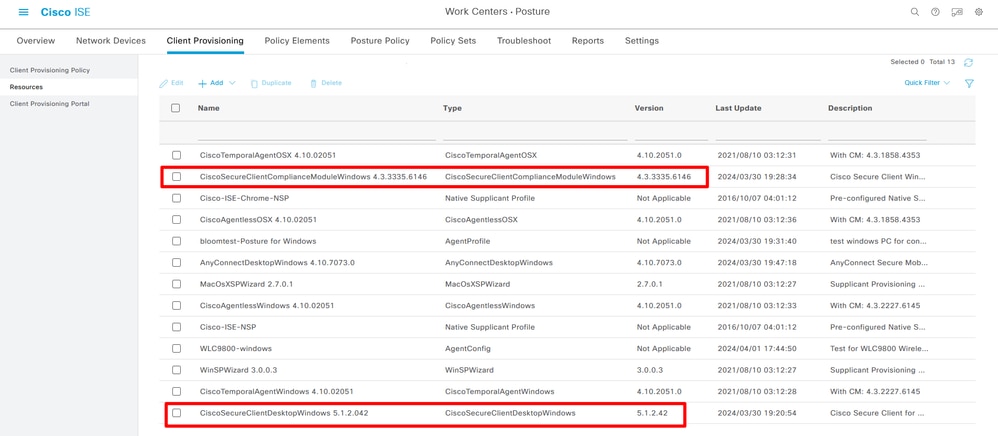

セキュアクライアントとコンプライアンスモジュールが正常にアップロードされました

セキュアクライアントとコンプライアンスモジュールが正常にアップロードされました

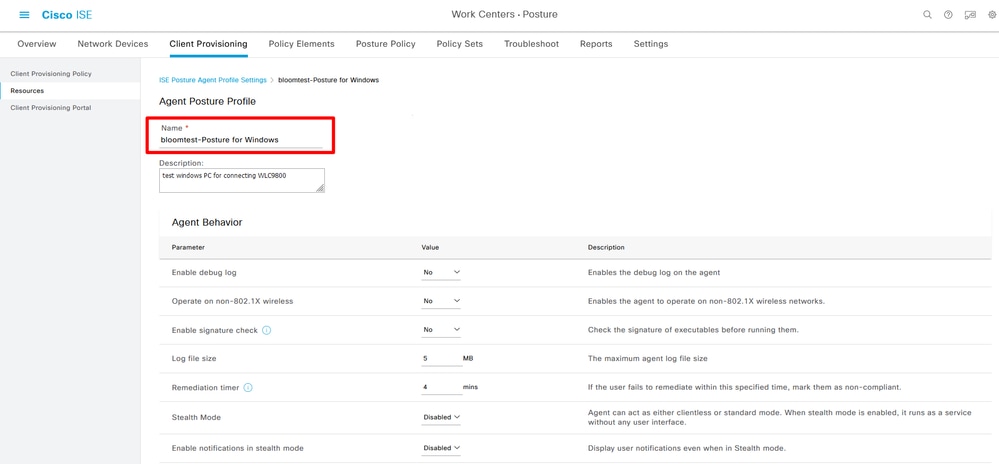

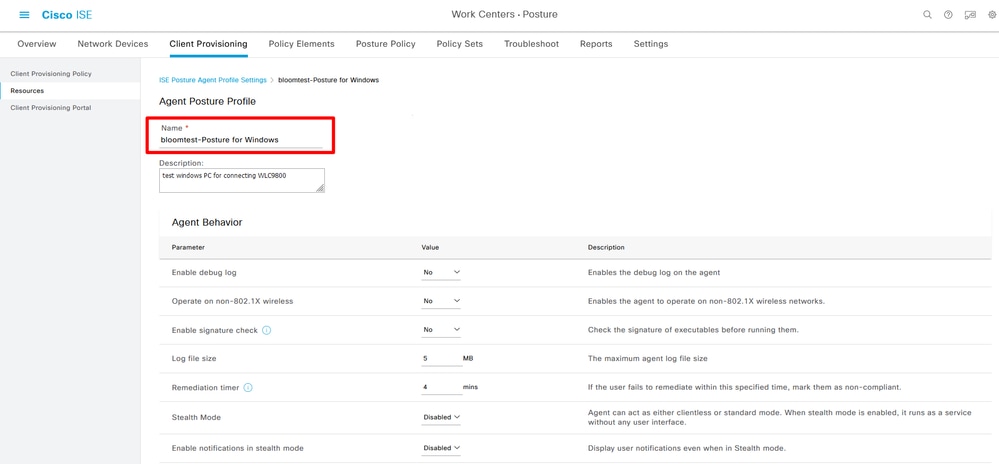

ステップ 4:エージェントポスチャプロファイルの作成:Work Centers> Posture> Client Provisioning> Resources> Add> Agent Posture Profileの順に選択します。

エージェントポスチャプロファイル

エージェントポスチャプロファイル

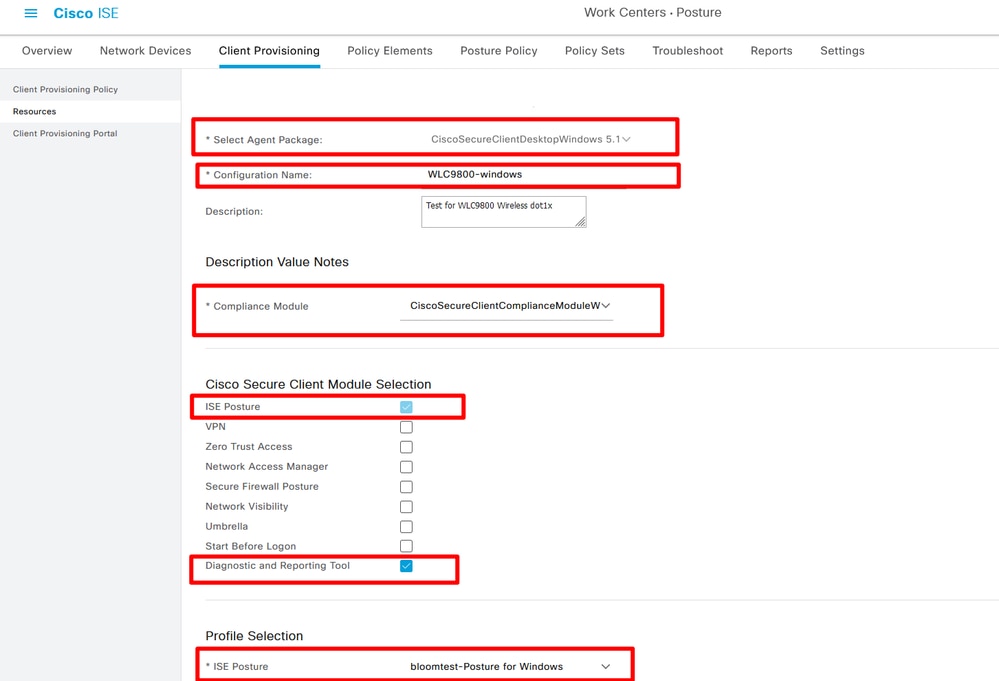

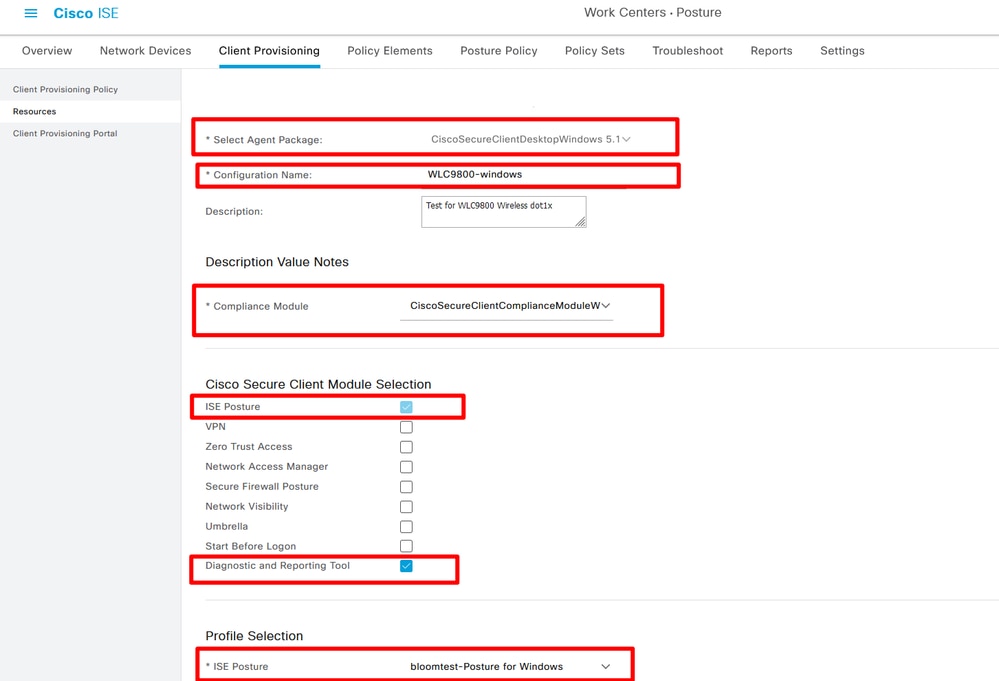

ステップ 5:エージェント設定の作成:Work Centers> Posture> Client Provisioning> Resources> Add> Agent Configurationの順に移動します。

エージェント設定の追加

エージェント設定の追加

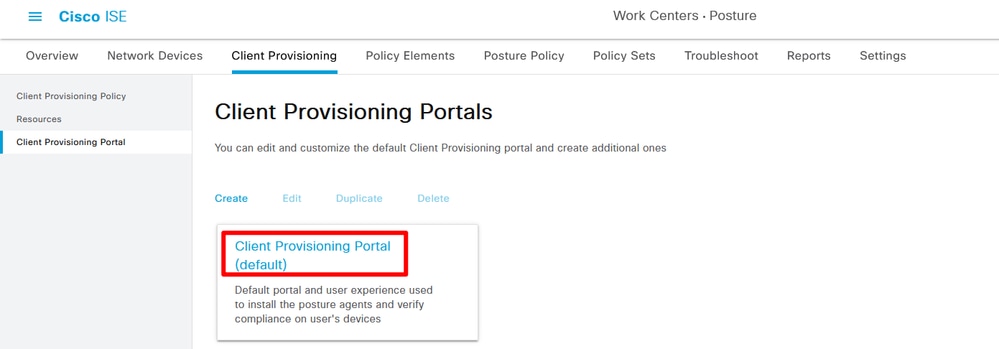

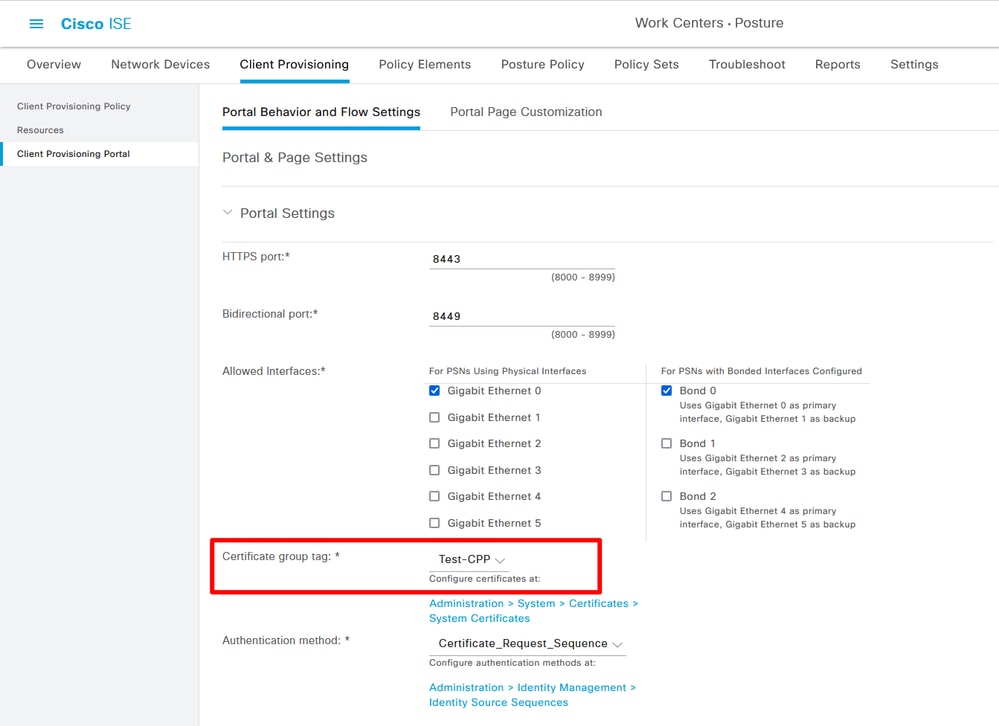

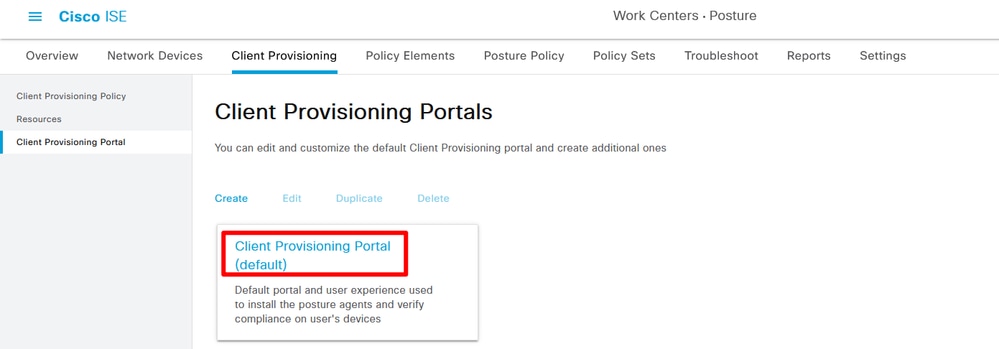

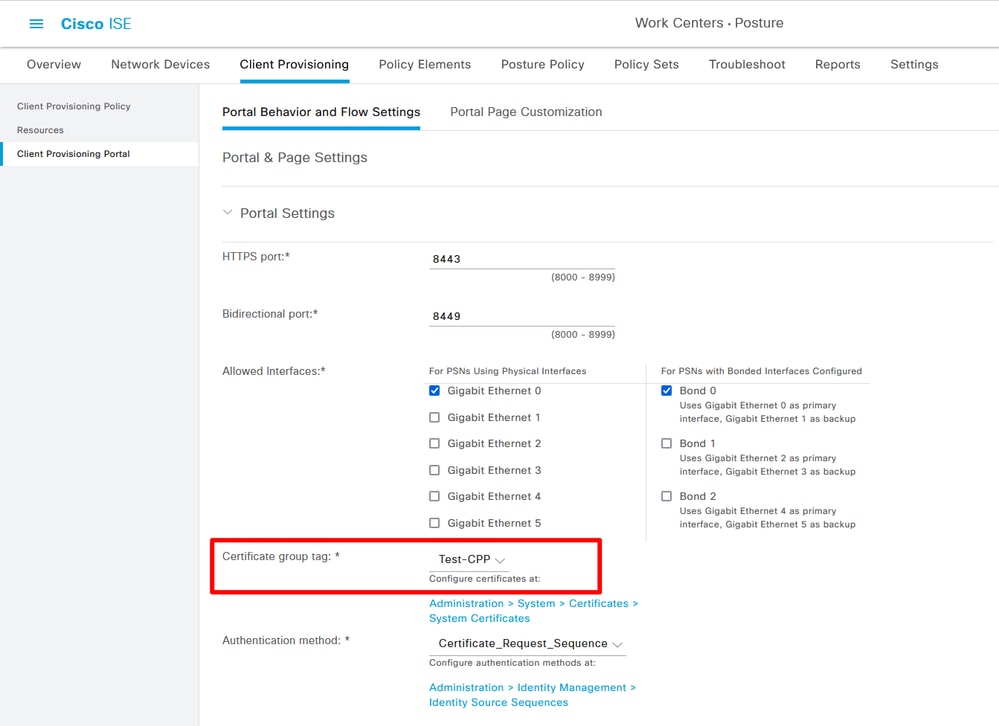

手順 6:クライアントプロビジョニングポータルを確認し、テストに既定のポータルを使用することを確認します。[OK]です(CSRを生成し、CAサーバーからSSL証明書を適用し、このポータル設定の証明書グループタグを置き換えてください。そうしないと、テストプロセス中に証明書の信頼できない警告が発生します。)

Work Centers > Posture > Client Provisioning > Client Provisioning Portalsの順に移動します。

Client Provisioning Portal 01を選択します

Client Provisioning Portal 01を選択します

Client Provisioning Portal 02を選択します

Client Provisioning Portal 02を選択します

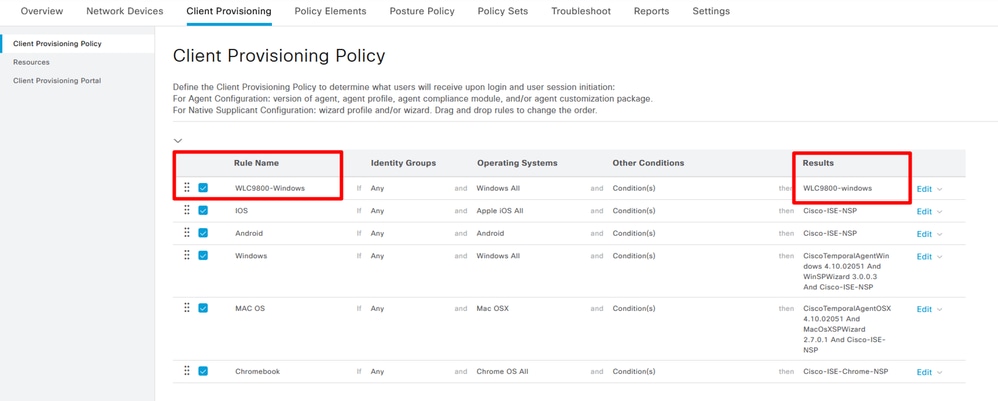

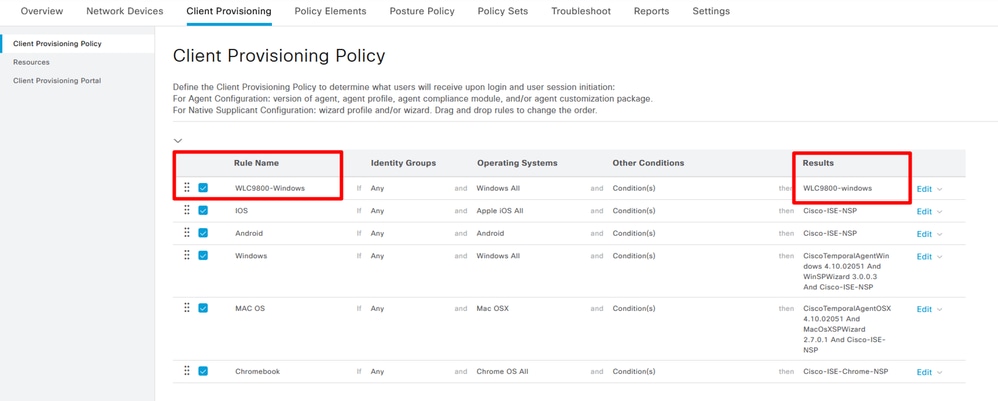

手順 7:クライアントプロビジョニングポリシーの作成上記で、Work Centers > Posture > Client Provisioning > Client Provisioning Policy > Edit > insert new policyの順に移動します。

クライアントプロビジョニングポリシーの作成

クライアントプロビジョニングポリシーの作成

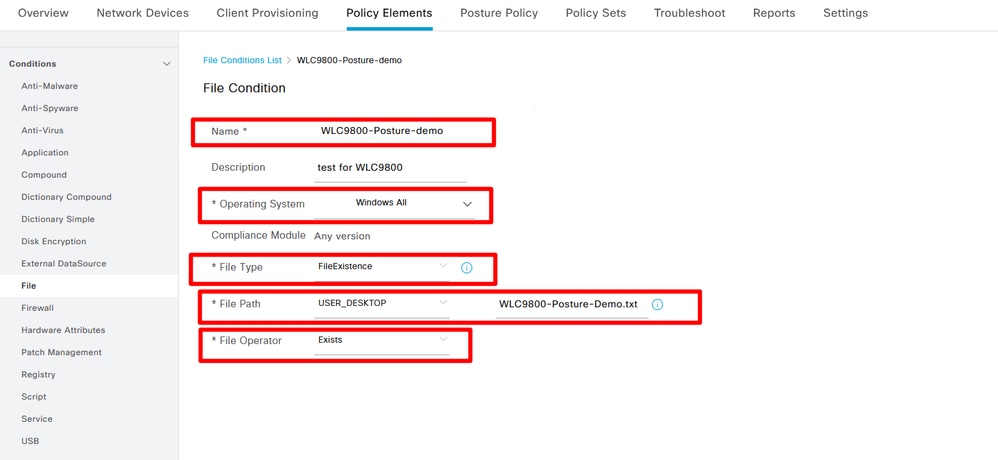

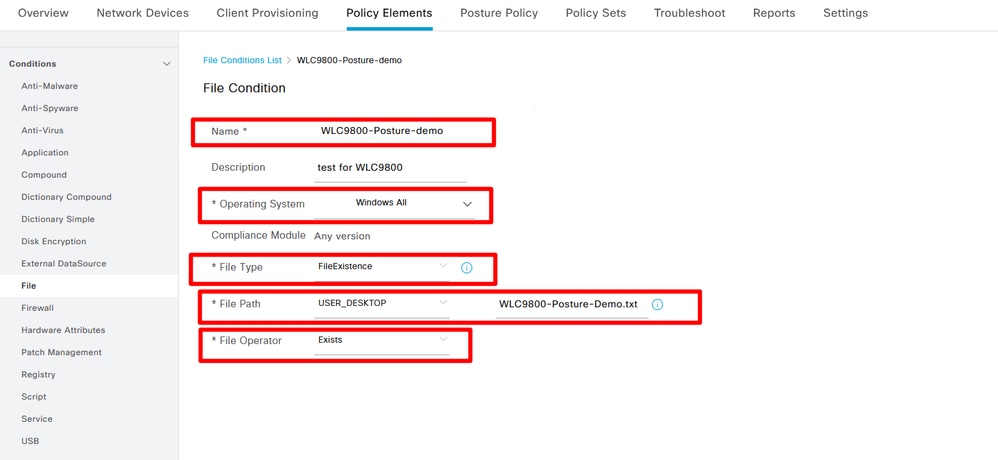

ステップ 8:ファイル条件の作成Work Centers > Posture > Policy Elements > Conditions > File > File Conditions > Addの順に移動します。

ファイル条件の作成

ファイル条件の作成

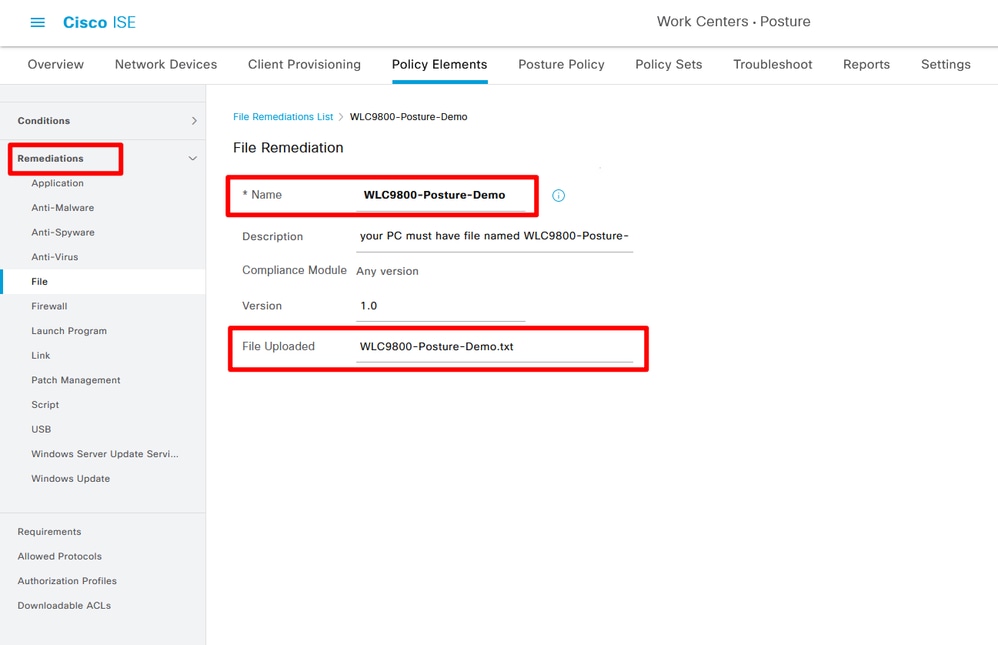

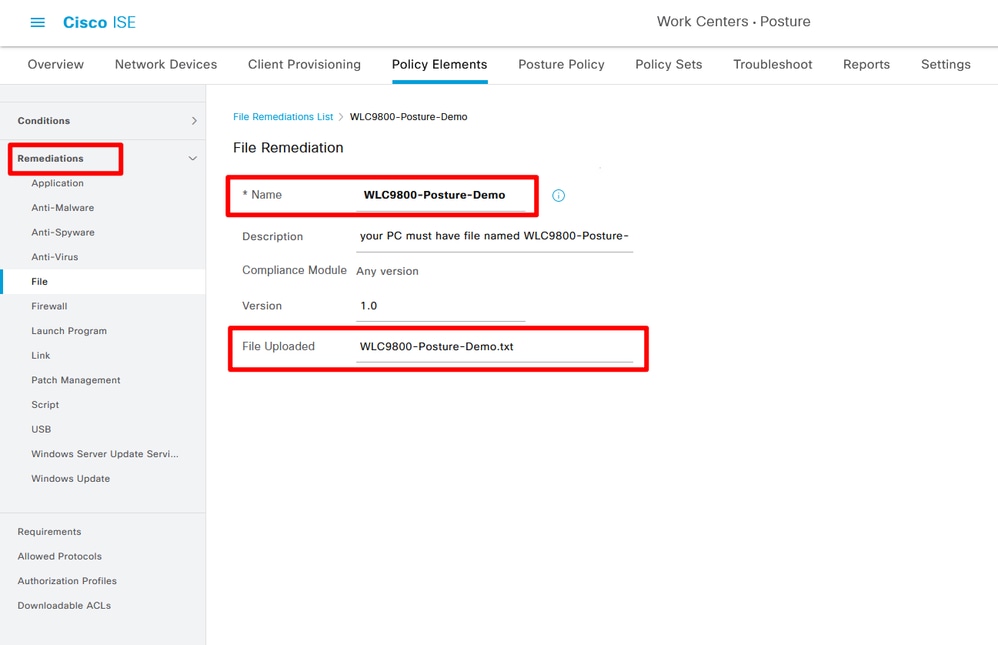

ステップ 9:是正の作成「ワークセンター」>「ポスチャ」>「ポリシー要素」>「是正」>「ファイル」>「追加」に移動します。

ファイル修復の作成

ファイル修復の作成

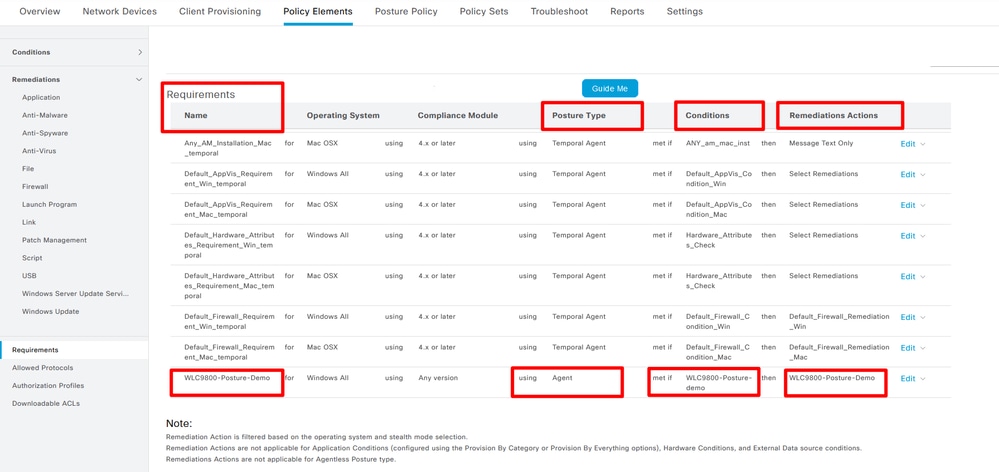

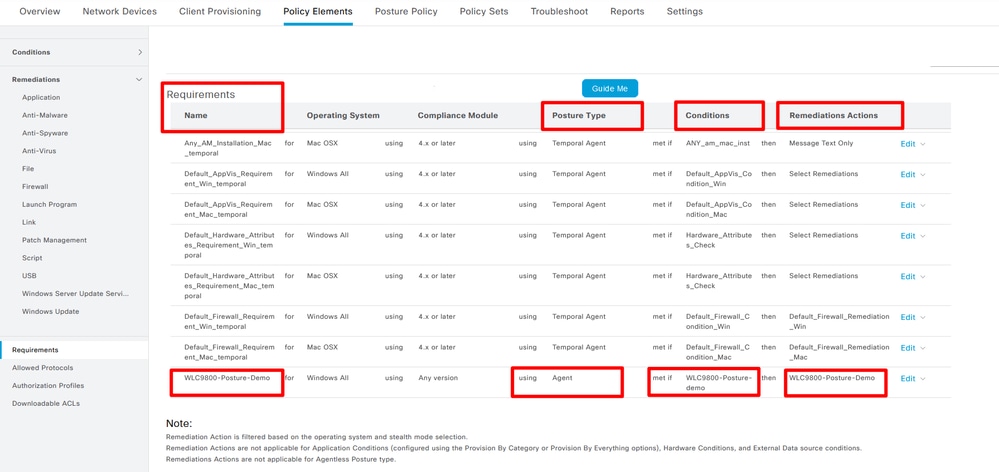

ステップ 10:要件を作成します。Work Centers > Posture > Policy Elements > Requirements > Insert New Requirementの順に移動します。

ポスチャ要件の作成

ポスチャ要件の作成

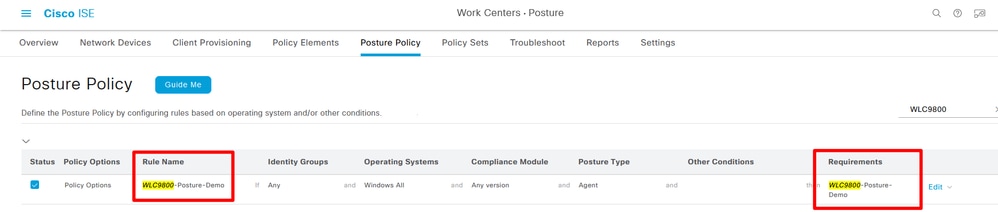

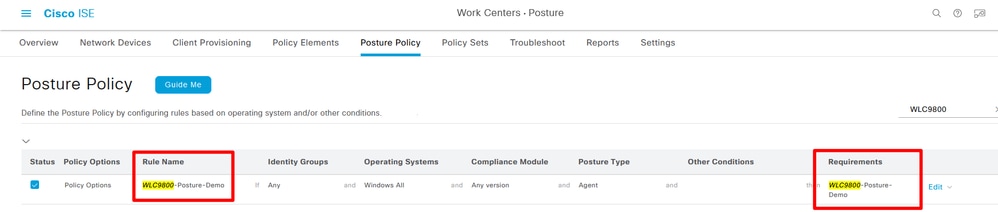

ステップ 11ポスチャポリシーの作成Work Centers> Posture> Insert new policyの順に移動します。

ポスチャポリシーの作成

ポスチャポリシーの作成

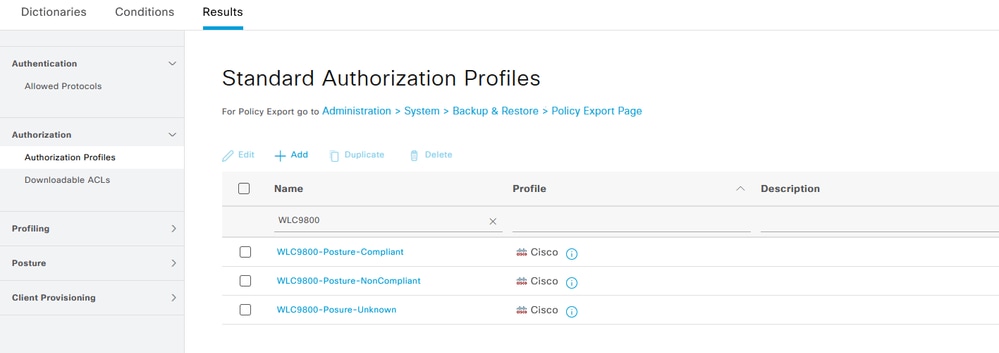

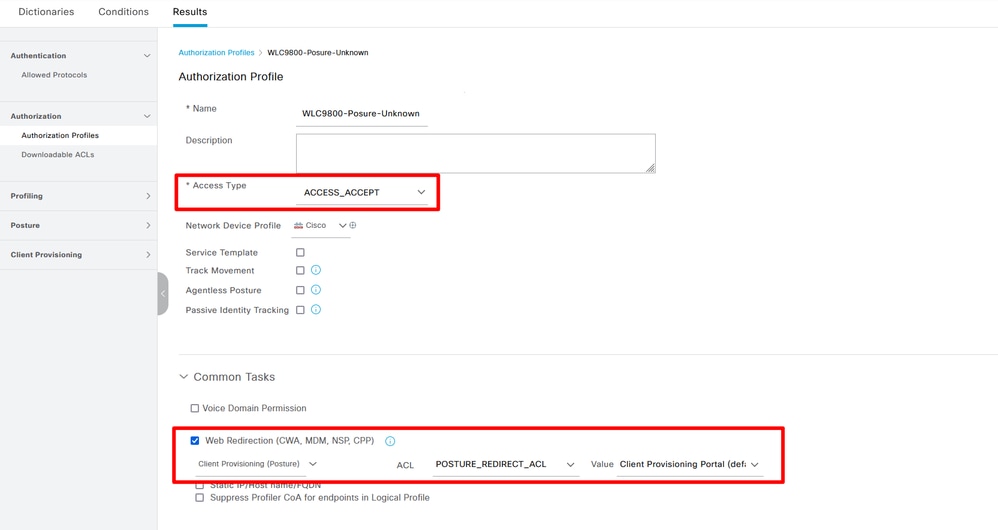

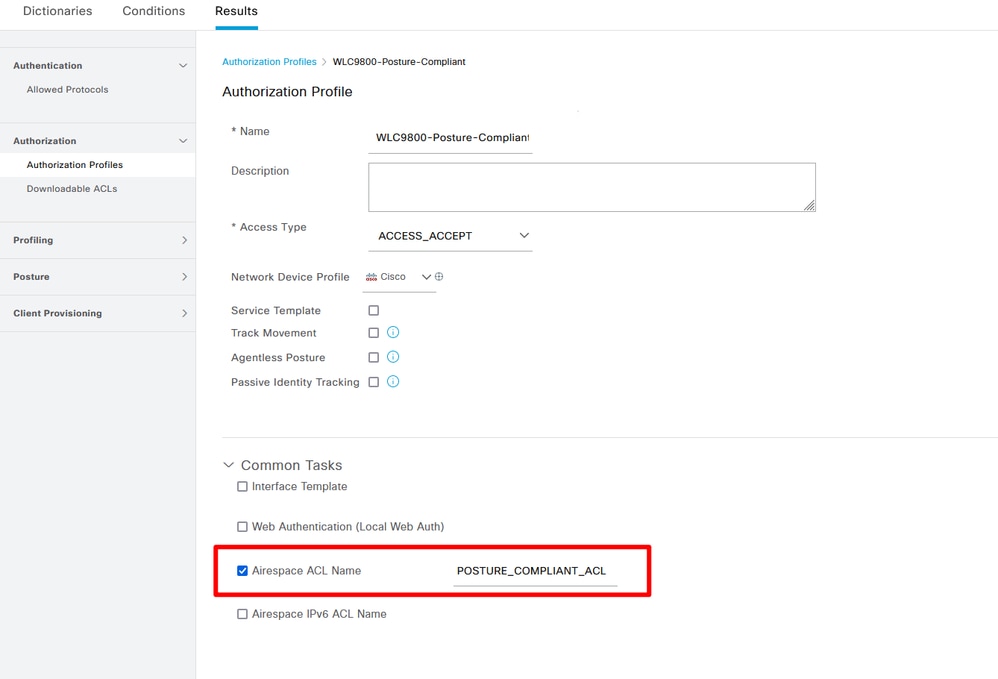

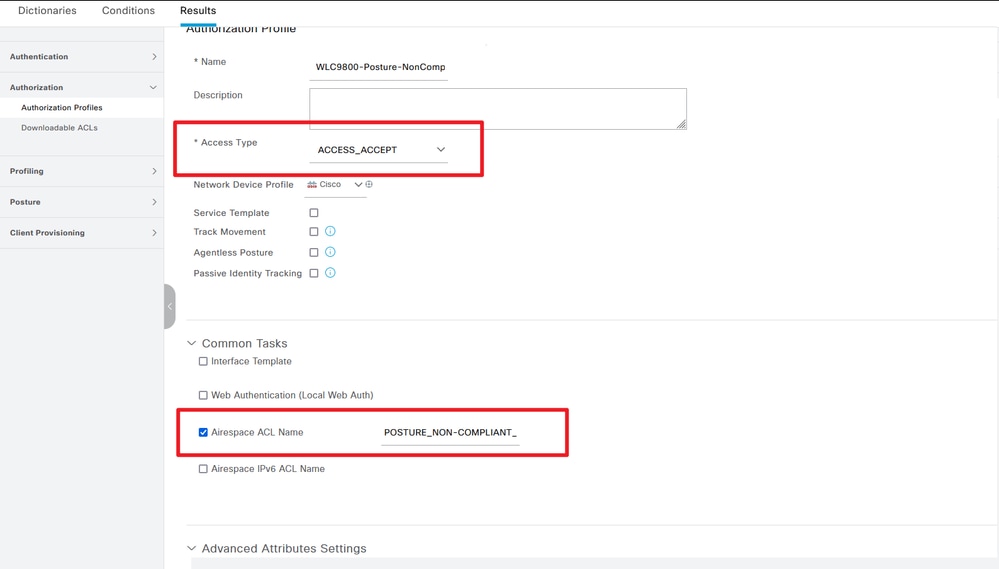

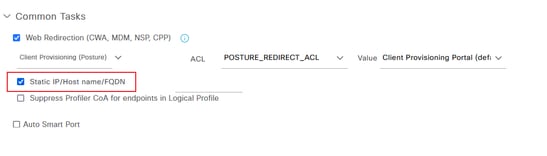

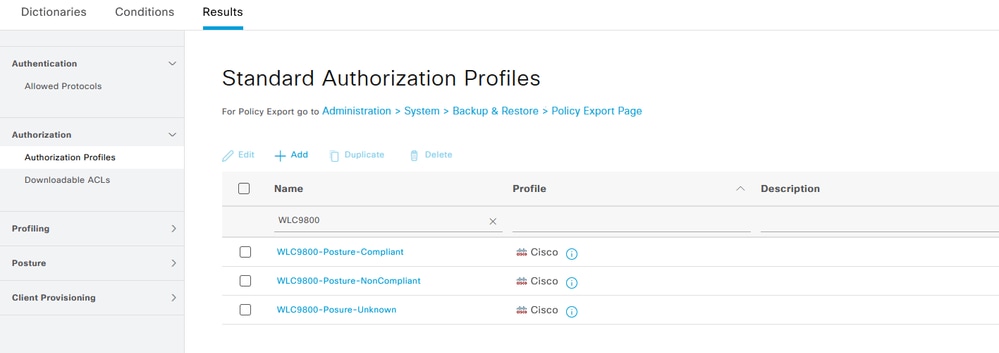

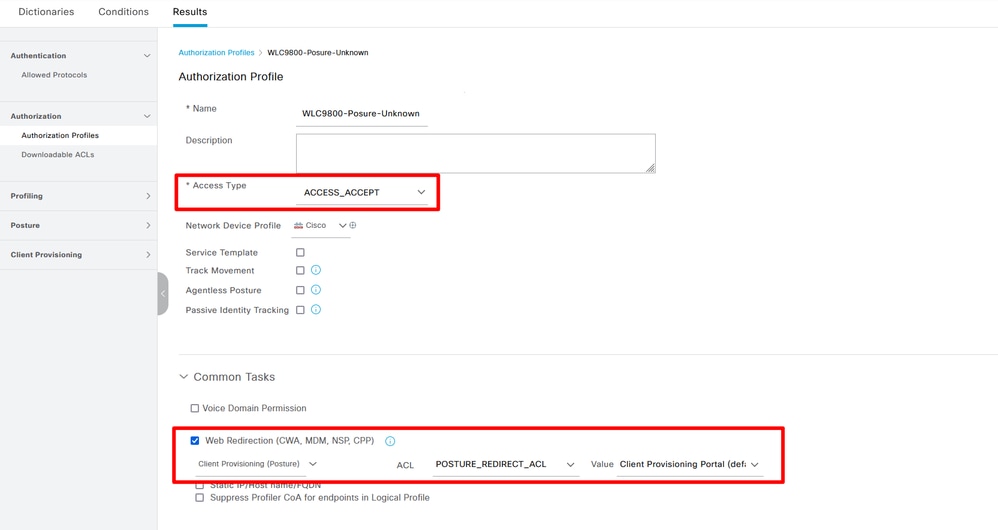

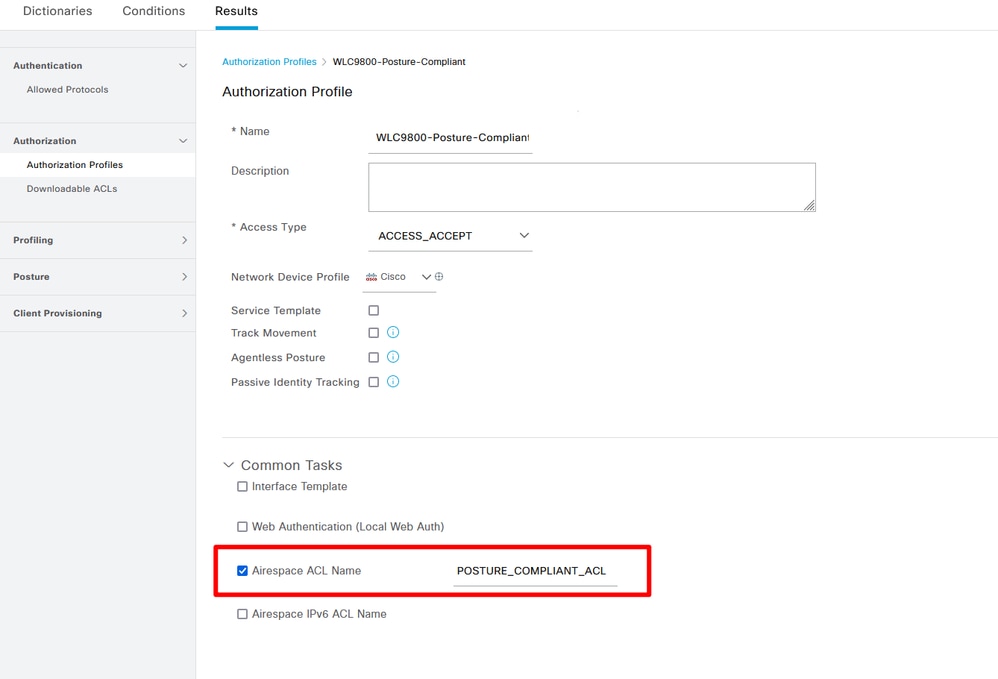

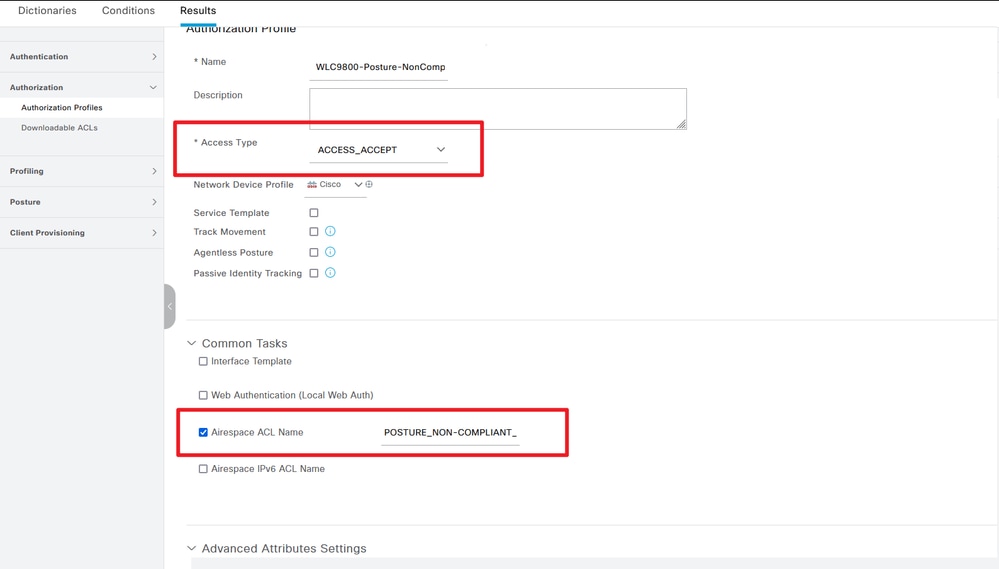

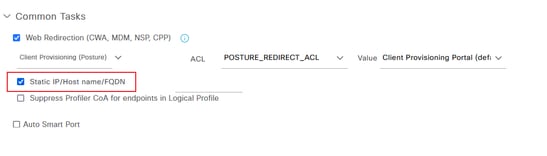

ステップ 123つの認証プロファイルの作成:ポスチャステータスが不明、ポスチャステータスが非準拠、ポスチャステータスが準拠Policy> Policy Elements> Results> Authorization> Authorization Profiles> Addの順に移動します。

認可プロファイルの作成01

認可プロファイルの作成01

認可プロファイルの作成02

認可プロファイルの作成02 認可プロファイルの作成03

認可プロファイルの作成03

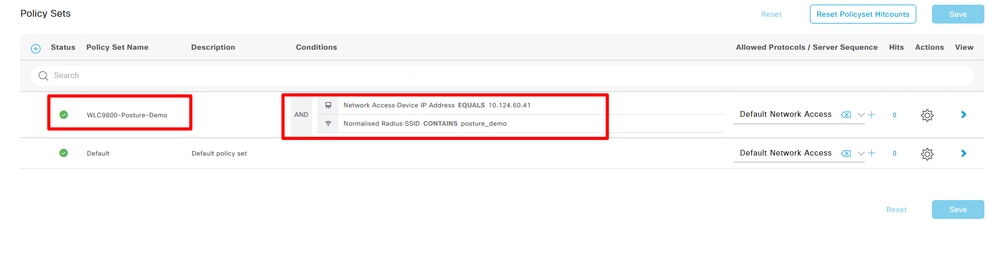

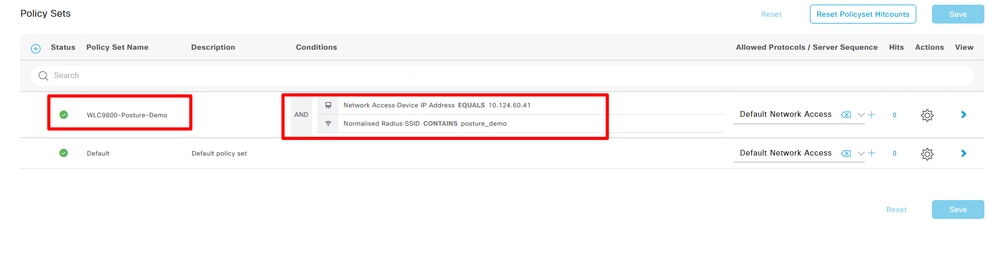

ステップ 13ポリシーセットを作成します。Policy> Policyの順に移動します。

ポリシーセットの作成

ポリシーセットの作成

セット>追加アイコン:

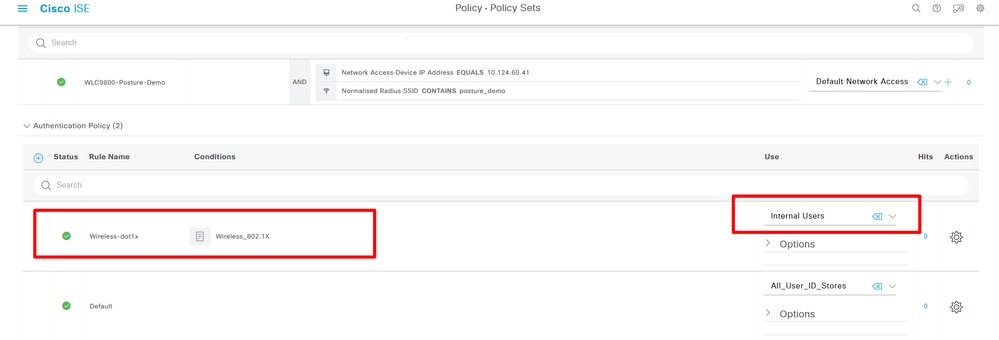

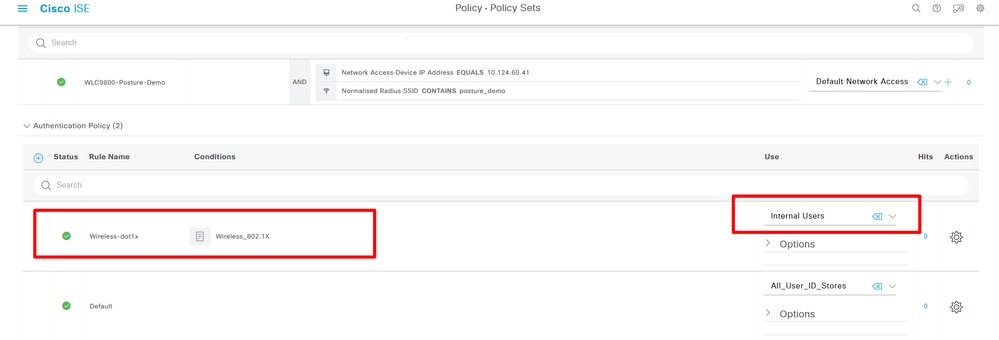

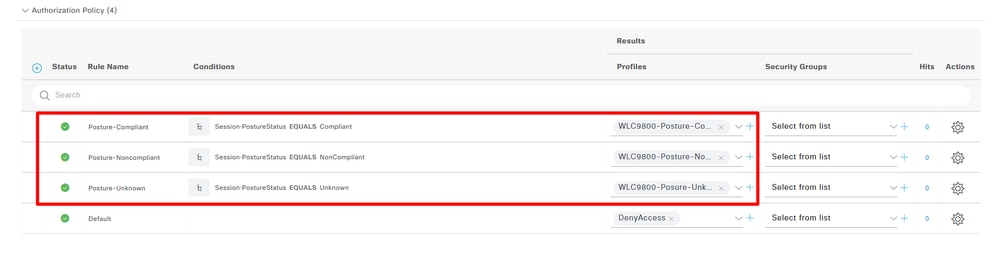

ステップ 14:認証ポリシーの作成Policy > Policy Setsに移動> "WLC9800-Posture-Demo"> Authentication Policy>追加:

認証ポリシーの作成

認証ポリシーの作成

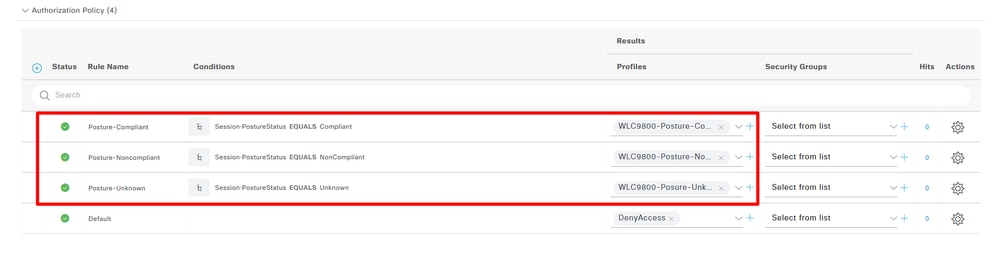

ステップ 15:認可ポリシーの作成Policy > Policy Setsに移動し、「WLC9800-Posture-Demo」>「Authorization Policy」>「Add」を展開します。

認証ポリシーの作成

認証ポリシーの作成

例

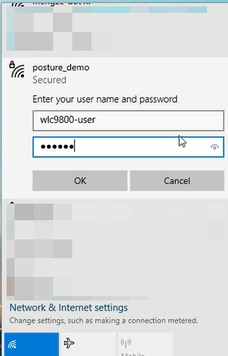

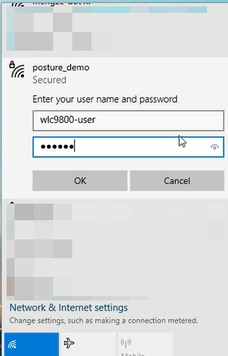

1. 正しい802.1XクレデンシャルでテストSSID posture_demo を接続しました。

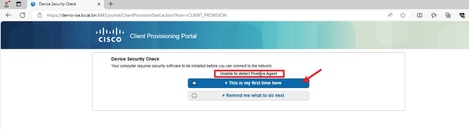

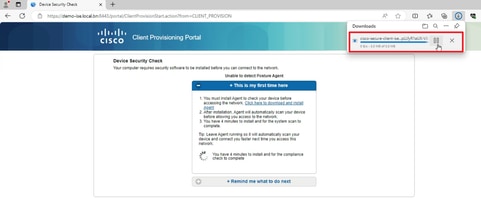

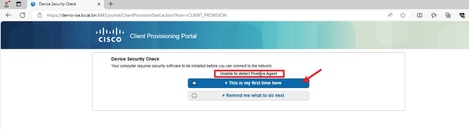

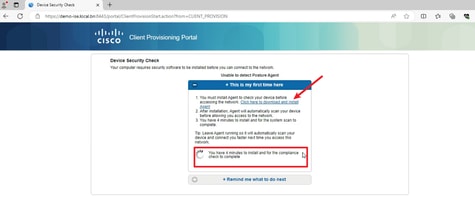

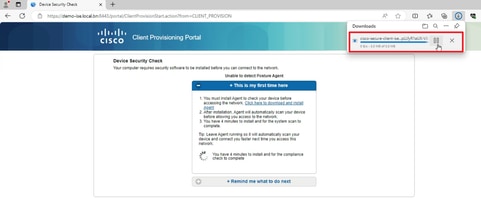

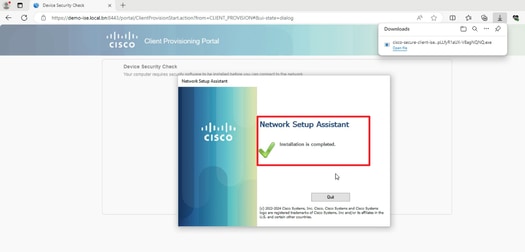

2. ブラウザがクライアントプロビジョニングポータルURLをポップアップ表示し、StartをクリックしてPosture Agentを検出します。「detect Posture Agent」の結果を待っています。10秒のカウントダウンです。

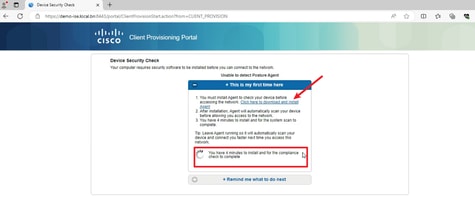

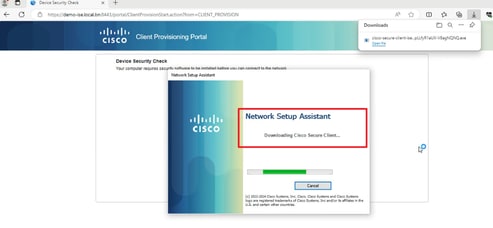

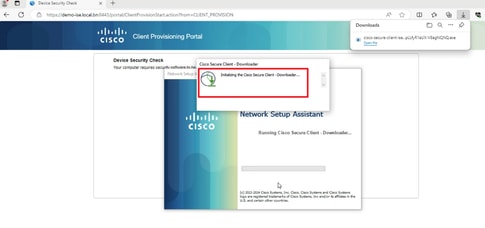

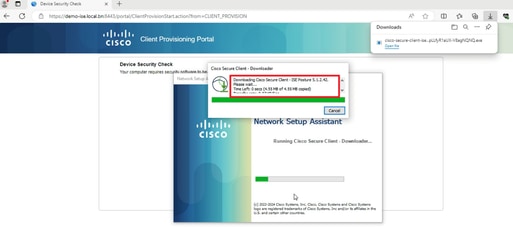

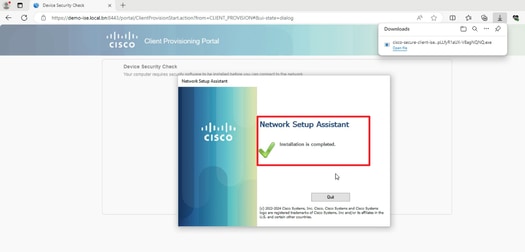

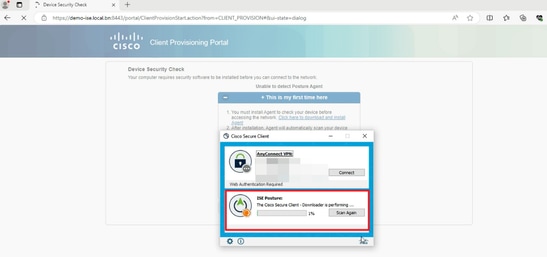

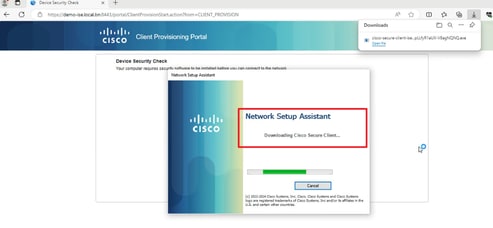

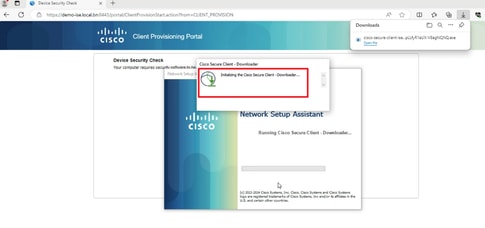

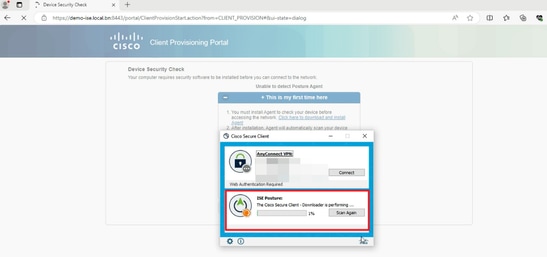

3. PCにPosture Agentのバージョンがインストールされていない場合、「Unable to detect Posture Agent」という結果が表示される場合があります。この場合、ここをクリックするのは初めてです。また、エージェントをダウンロードしてインストールする必要があります。

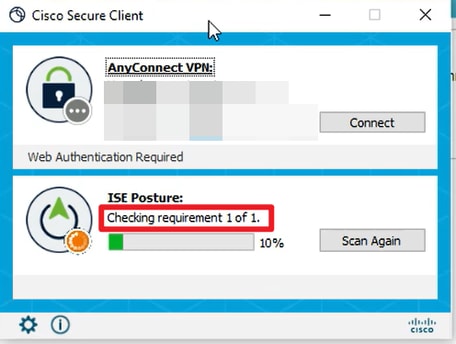

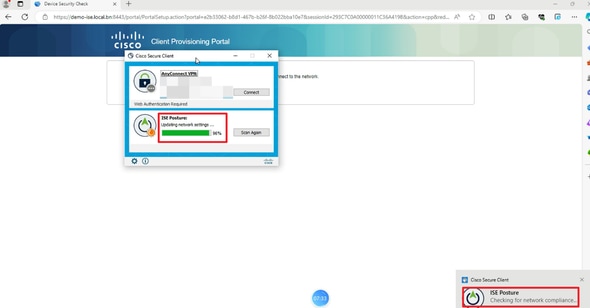

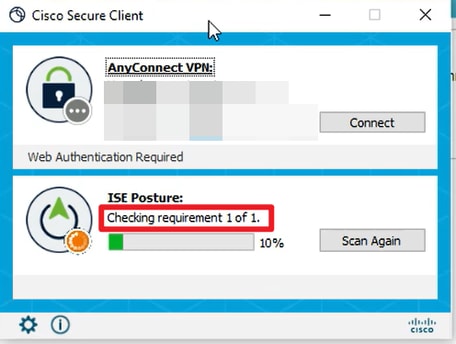

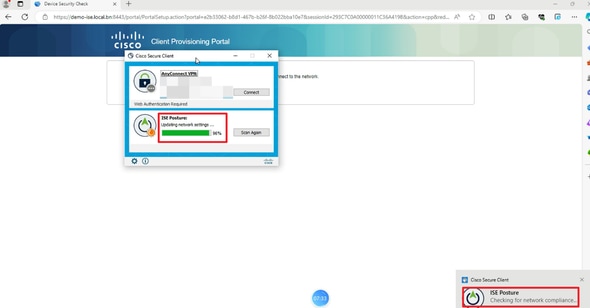

4. ポスチャエージェントが実行され、ポスチャ要件がISEから取得されます。

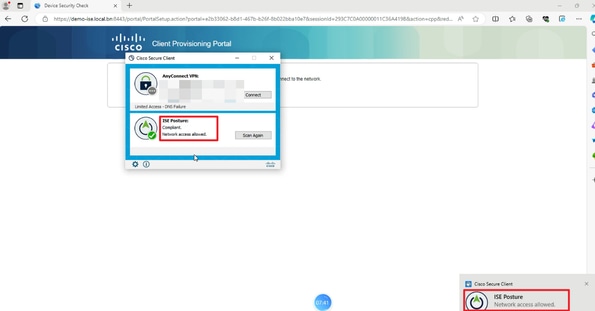

5. チェック結果がポスチャ要件を満たすと、PCはポスチャ準拠レポートをISEに送信します。このエンドポイントのポスチャステータスが変更されたため、ISEはCoAをトリガーします。

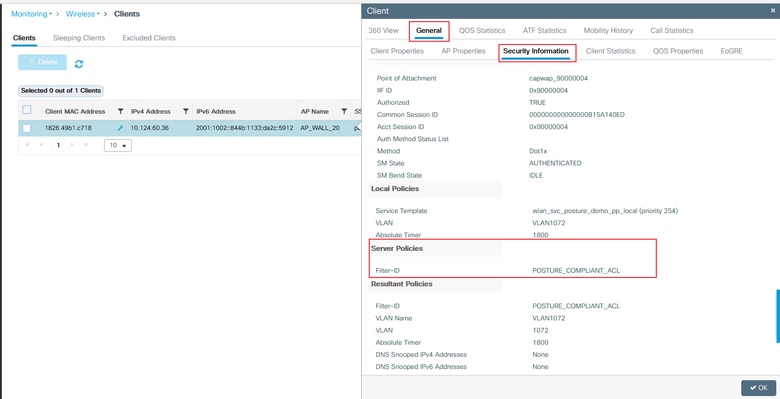

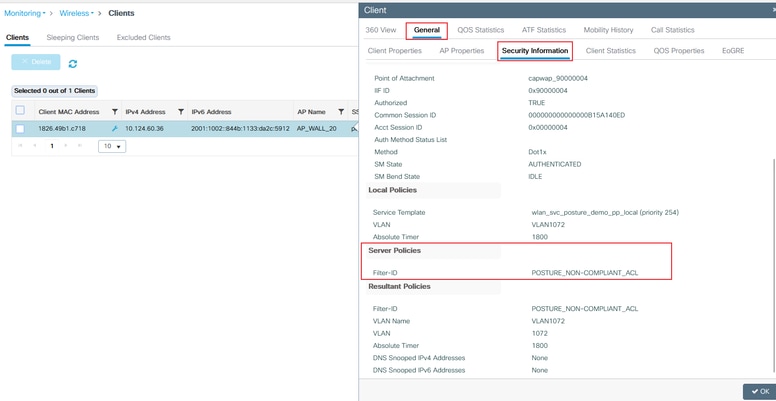

確認

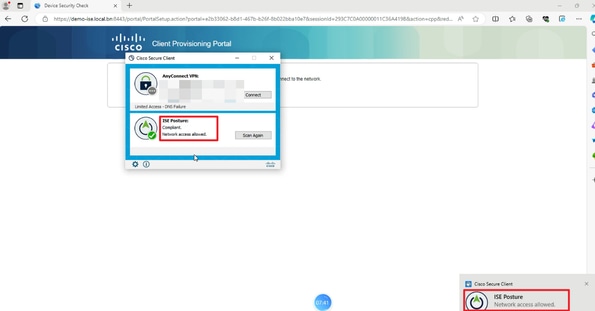

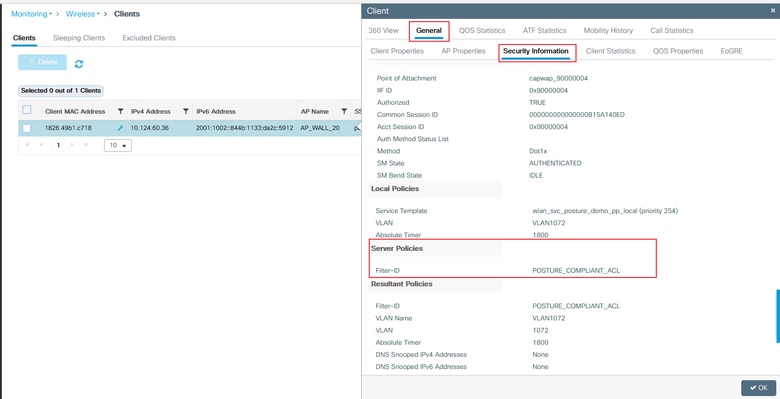

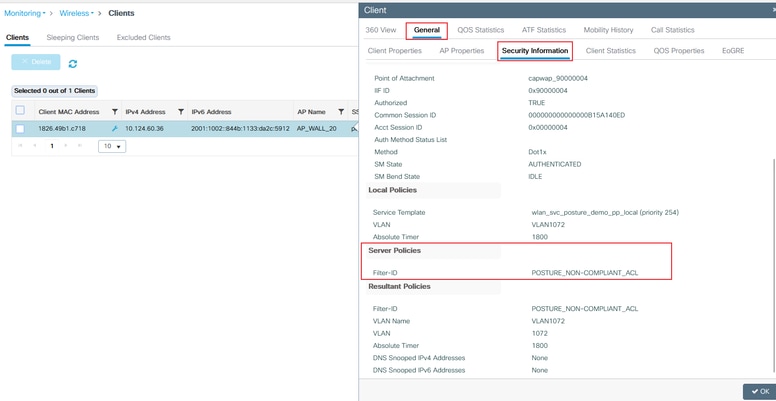

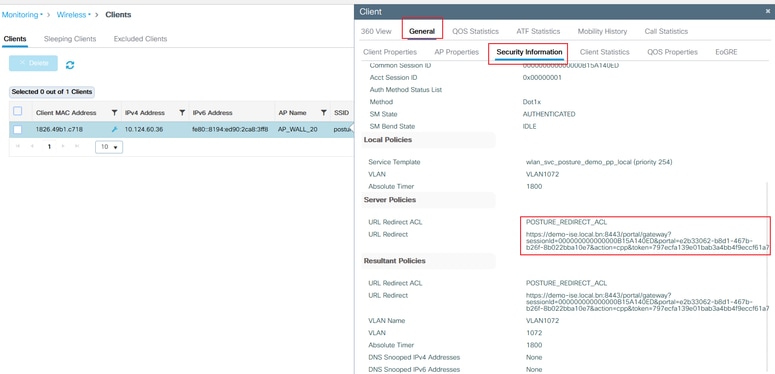

C9800 GUIで、クライアントが準拠/非準拠ポスチャ結果に基づいて適切なACLを取得することを確認します。

準拠:

非準拠:

ISEでは、Radiusライブログを確認して、正しいポリシーが一致するかどうかを確認するだけです。

トラブルシュート

Checklist

- クライアントが接続し、有効なIPアドレスを取得していることを確認します。

- WLCがISEから正しいリダイレクトURLとACLを取得することを確認します。これはGUIを使用して確認できます。

- リダイレクトが自動でない場合は、ブラウザを開いてランダムなIPアドレスを試してください。たとえば、10.0.0.1 などです。リダイレクトが機能する場合は、DNS解決に問題がある可能性があります。DHCP経由で提供された有効なDNSサーバがあり、ホスト名を解決できることを確認します。

- ブラウザがISEポータルURLにリダイレクトされてもページをロードできない場合は、ISEドメイン名がDNSサーバに追加されていないかどうかを確認してください。追加されていないと、クライアントはポータルURLを解決できません。この問題を迅速に解決するには、認可プロファイルの下のスタティックIP/ホスト名/FQDNを確認して、リダイレクトURLにIPアドレスを指定します。ただし、これはISEのIPアドレスを公開するため、セキュリティ上の問題になる可能性があります。

デバッグの収集

C9800でのデバッグの有効化

ISEでのデバッグの有効化

参考資料

フィードバック

フィードバック