はじめに

このドキュメントでは、Secure Web Appliance(SWA)でMicrosoft O365テナント制限を設定するプロセスについて説明します。

前提条件

要件

次の項目に関する知識があることが推奨されます。

- SWAのグラフィックユーザインターフェイス(GUI)へのアクセス

使用するコンポーネント

このドキュメントの内容は、特定のソフトウェアやハードウェアのバージョンに限定されるものではありません。

このドキュメントの情報は、特定のラボ環境にあるデバイスに基づいて作成されました。このドキュメントで使用するすべてのデバイスは、クリアな(デフォルト)設定で作業を開始しています。本稼働中のネットワークでは、各コマンドによって起こる可能性がある影響を十分確認してください。

設定手順

|

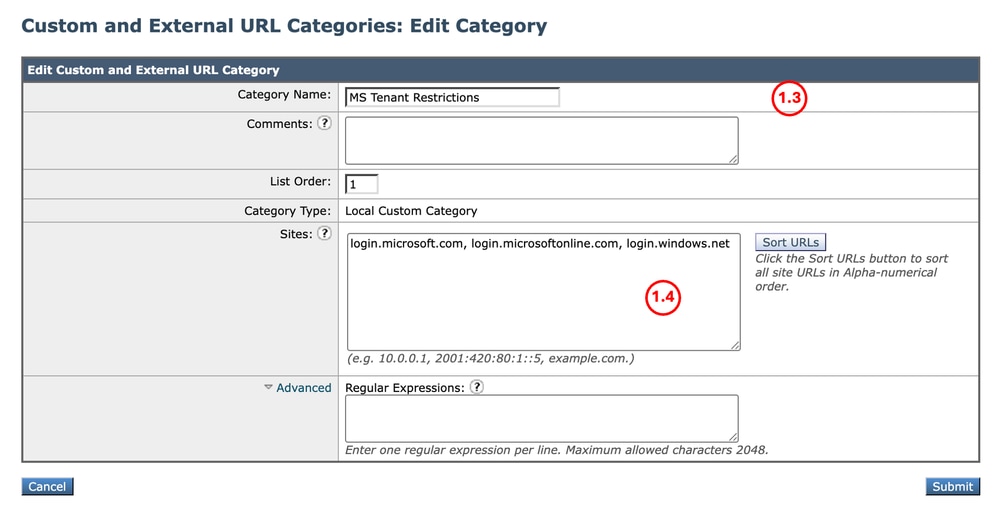

ステップ 1:WebサイトのカスタムURLカテゴリを作成します。

|

ステップ 1.1:GUIで、Web Security Managerに移動し、Custom and External URL Categoriesを選択します。

ステップ 1.2:Add Categoryをクリックして、新しいカスタムURLカテゴリを作成します。

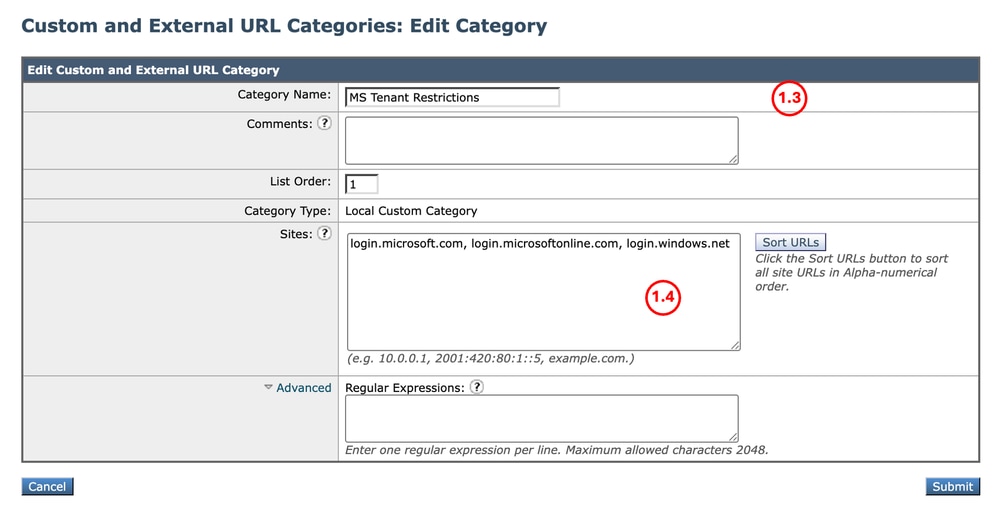

ステップ 1.3:新しいカテゴリの名前を入力します。

ステップ 1.4:Sitesセクションで次のURLを定義します。

login.microsoft.com, login.microsoftonline.com, login.windows.net

ステップ1.5:変更を送信します。

イメージ – カスタムURLカテゴリ イメージ – カスタムURLカテゴリ

ヒント:カスタムURLカテゴリの設定方法の詳細については、次のサイトを参照してください。https://www.cisco.com/c/en/us/support/docs/security/secure-web-appliance-virtual/220557-configure-custom-url-categories-in-secur.html

|

|

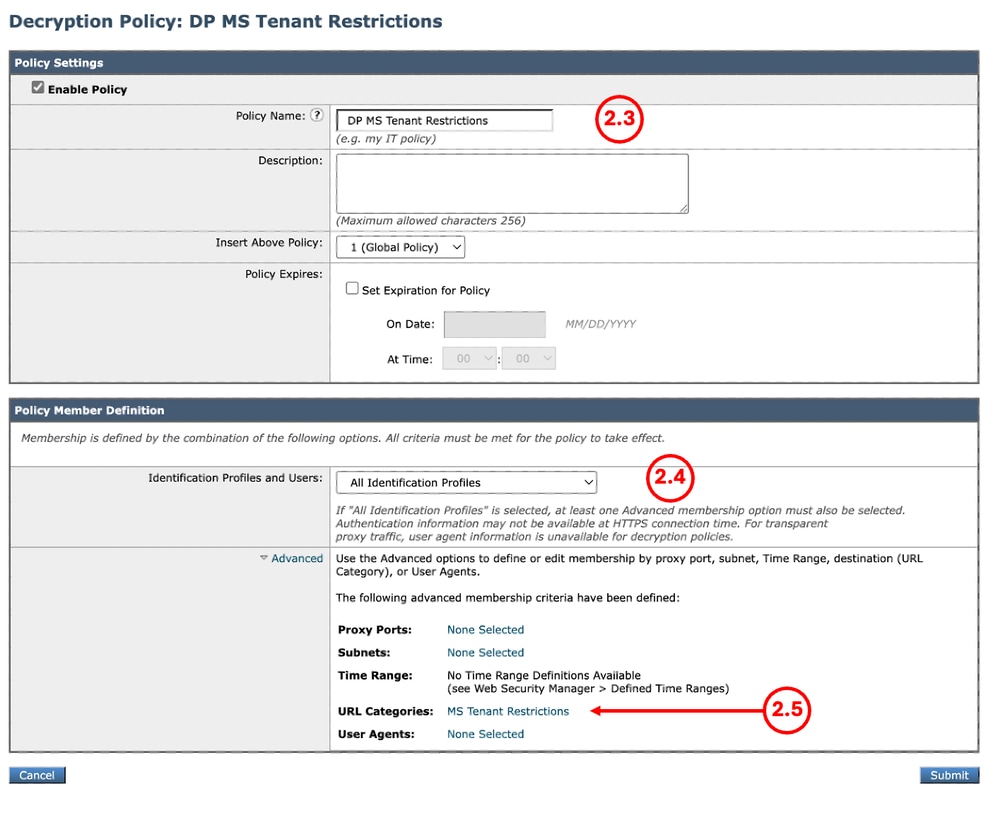

ステップ 2:トラフィックを復号化します。

|

ステップ 2.1: GUIで、Web Security Managerに移動し、Decryption Policiesを選択します

ステップ 2.2:Add Policyをクリックします。

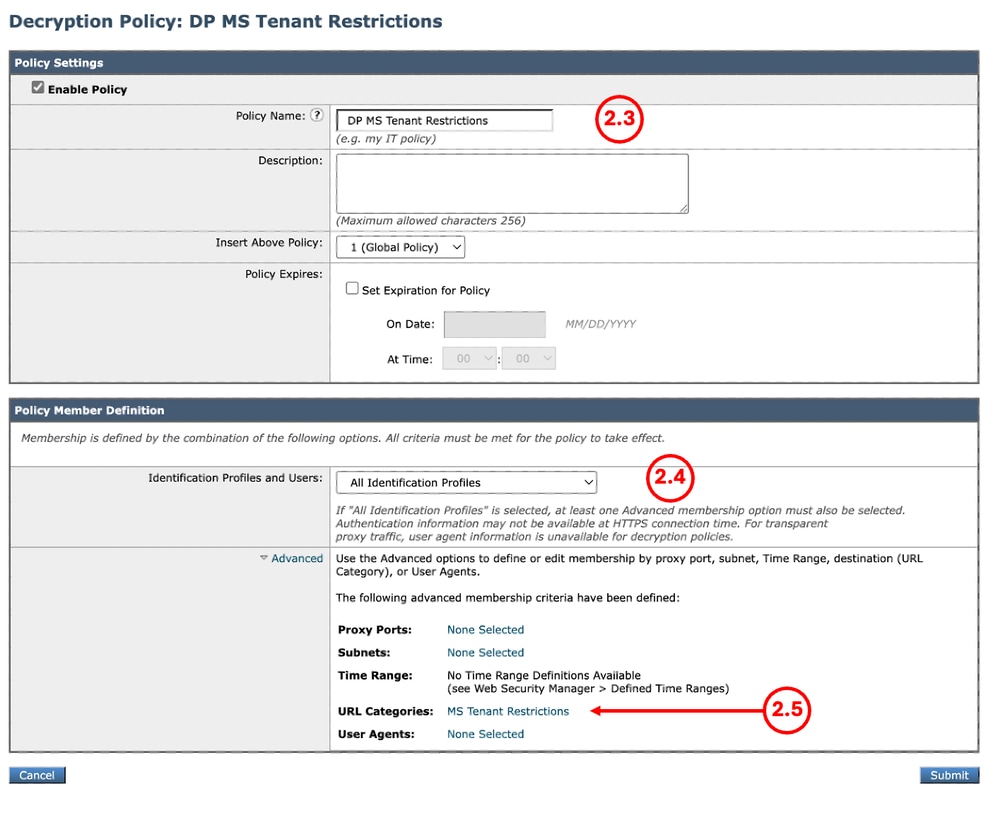

ステップ 2.3:新しいポリシーの名前を入力します。

ステップ 2.4: このポリシーを適用するIDプロファイルを選択します。

ヒント:Microsoft URLの認証をバイパスし、このポリシーをすべてのユーザに設定する場合は、All Identification Profiles > All Usersの順に選択します。

ステップ 2.5:Policy Member Definitionセクションで、URL Categoriesリンクをクリックして、カスタムURLカテゴリを追加します。

ステップ 2.6:ステップ1で作成したURLカテゴリを選択します。

ステップ 2.7:[Submit] をクリックします。

イメージ:復号化ポリシーの設定 イメージ:復号化ポリシーの設定

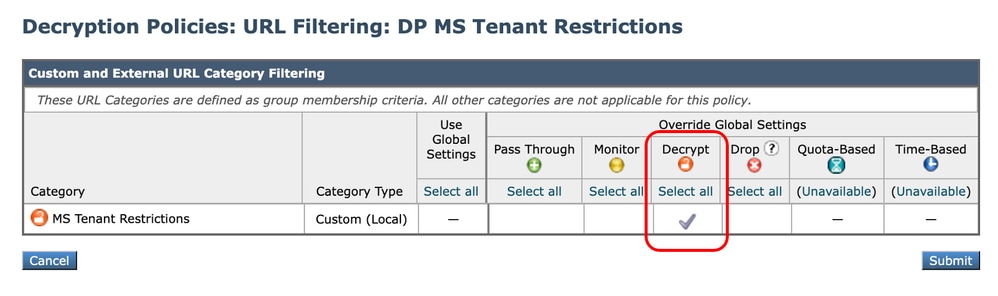

ステップ 2.8:Decryption Policiesページで、新しいポリシーに対するURL Filteringからのリンクをクリックします。

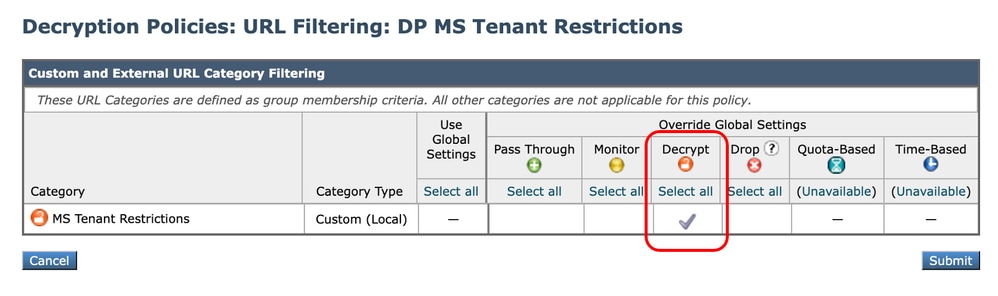

図 – URLフィルタリング操作の編集 図 – URLフィルタリング操作の編集

ステップ 2.9:カスタムURLカテゴリのアクションとして復号化を選択します。

ステップ 2.10:[Submit] をクリックします。

図 – カスタムURLカテゴリの復号化 図 – カスタムURLカテゴリの復号化

|

|

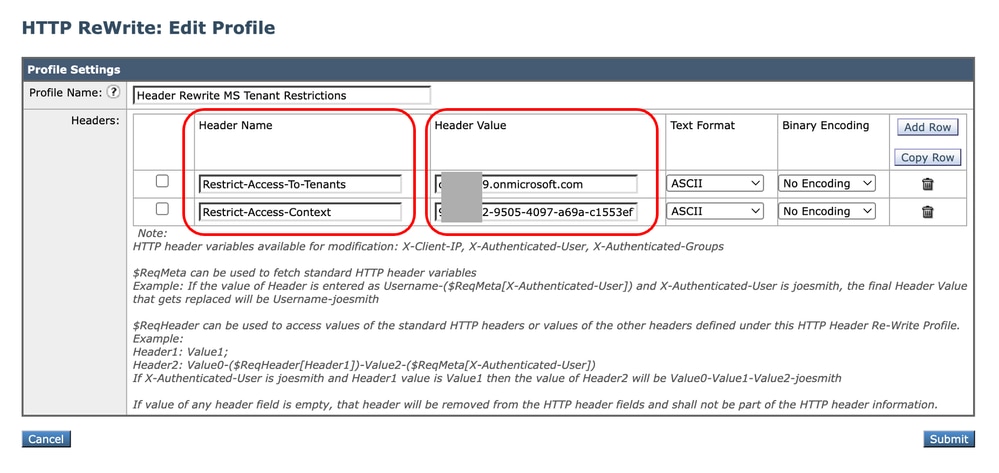

ステップ 3:HTTPリライトプロファイルを作成します。

|

ステップ 3.1:GUIで、Web Security Managerに移動し、HTTP ReWrite Profilesを選択します。

ステップ 3.2:Add Profileをクリックします。

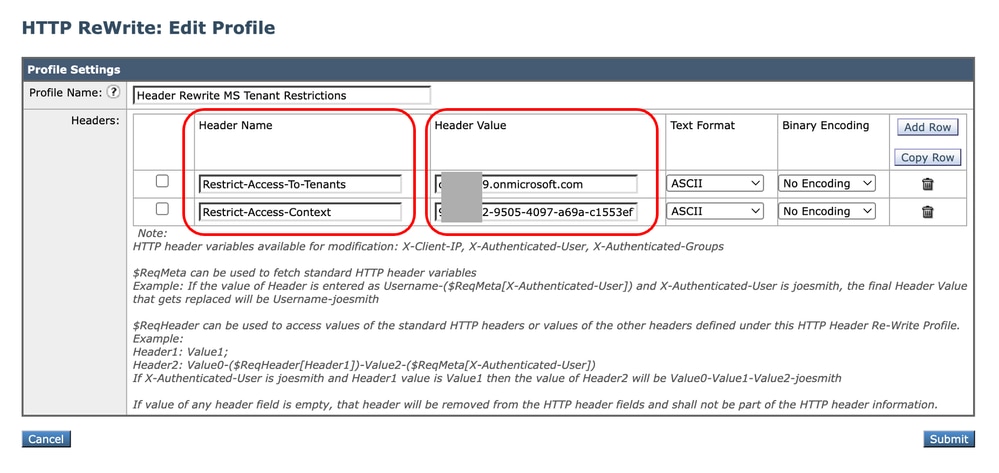

ステップ 3.3:新しいプロファイルの名前を入力します。

ステップ 3.4: 最初のヘッダー名には、Restrict-Access-To-Tenantsを使用します。

ステップ 3.5: Restrict-Access-To-Tenants設定には、<permitted tenant list>の値を使用します。この値は、ユーザにアクセスを許可するテナントのカンマ区切りのリストである必要があります。

ステップ 3.6:Add Rowをクリックします。

ステップ 3.7: 2番目のヘッダー名としてRestrict-Access-Contextを使用します。

ステップ 3.8:Restrict-Access-Context設定の場合、単一のディレクトリIDの値を使用して、テナント制限を定義するテナントを指定します。

ステップ 3.9:[Submit] をクリックします。

図 – HTTP書き換えプロファイルの追加 図 – HTTP書き換えプロファイルの追加

ヒント:テナント制限の詳細およびテナント情報の収集方法については、次のサイトを参照してください。Microsoft Learn - Restrict access to a tenant

|

|

ステップ 4: アクセスポリシーを作成します。

|

ステップ 4.1: GUIで、Web Security Managerに移動し、Access Policiesを選択します

ステップ 4.2:Add Policyをクリックします。

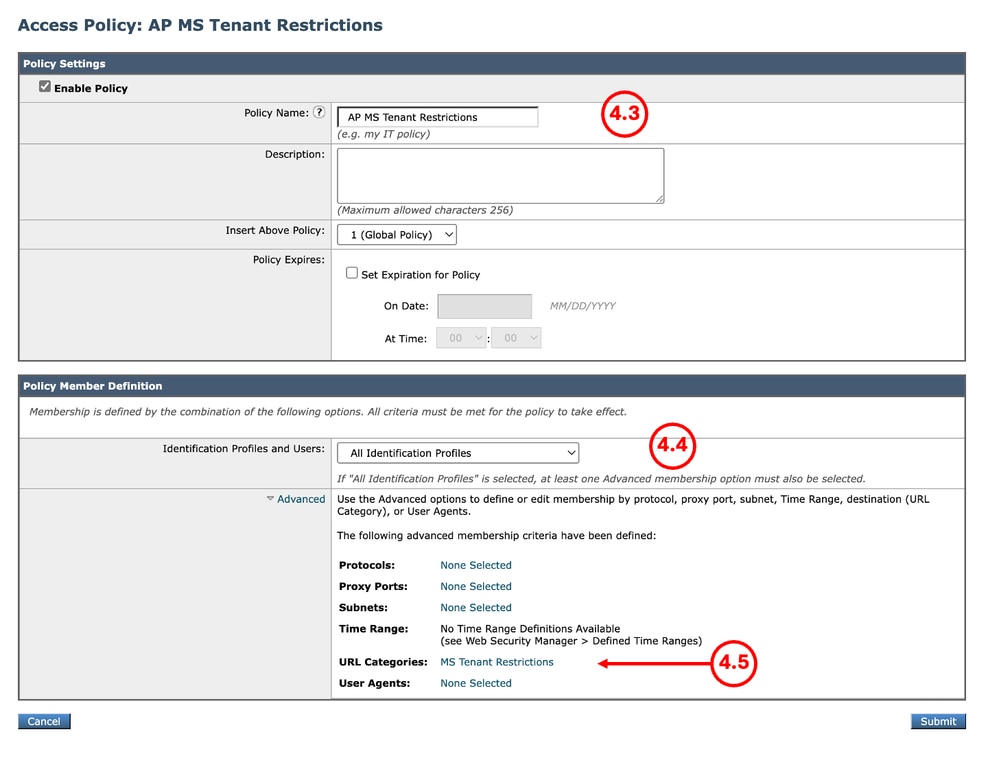

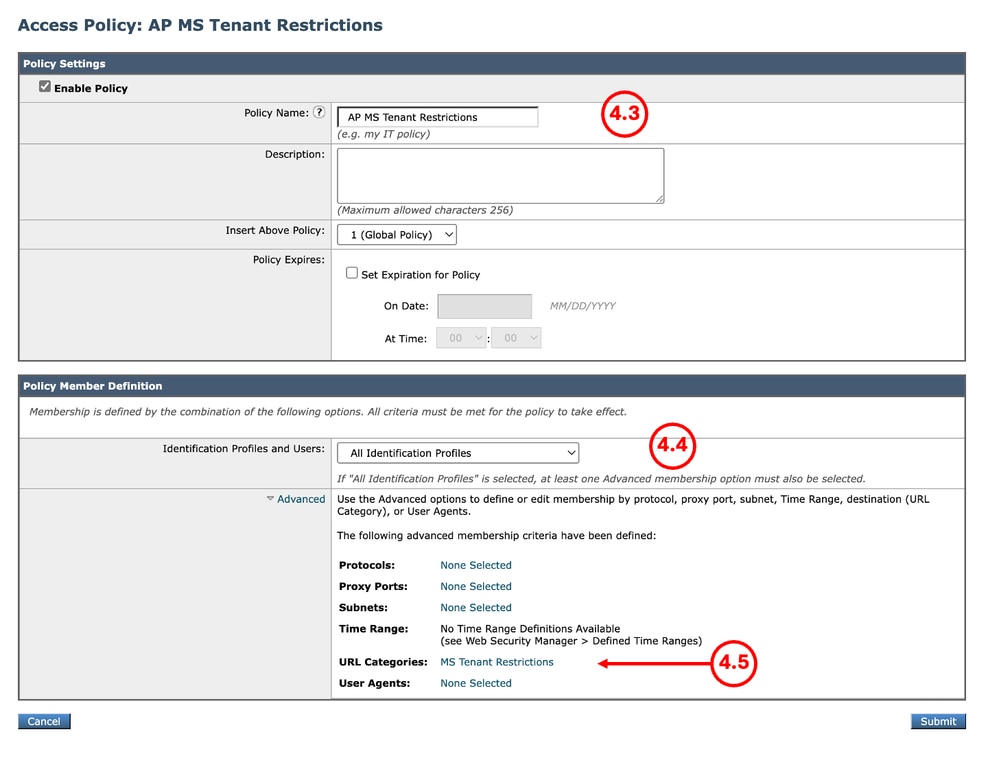

ステップ 4.3:新しいポリシーの名前を入力します。

ステップ 4.4: このポリシーを適用するIDプロファイルを選択します。

ヒント:Microsoft URLの認証をバイパスし、このポリシーをすべてのユーザに設定する場合は、All Identification Profiles > All Usersの順に選択します。

ステップ 4.5:Policy Member Definitionセクションで、URL Categoriesリンクをクリックして、カスタムURLカテゴリを追加します。

ステップ 4.6:ステップ1で作成したURLカテゴリを選択します。

ステップ 4.7:[Submit] をクリックします。

イメージ:アクセスポリシーの作成 イメージ:アクセスポリシーの作成

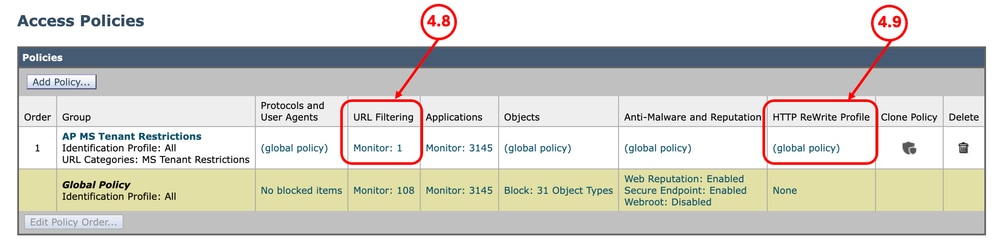

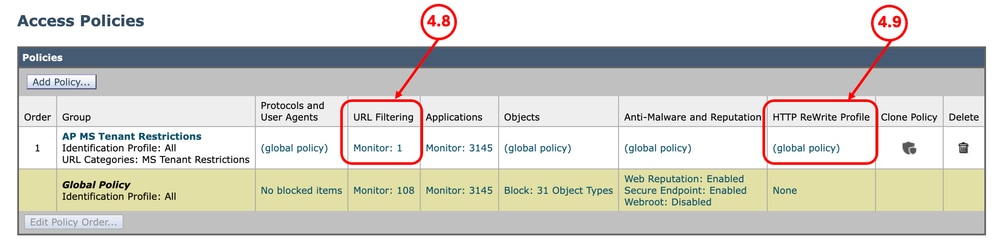

ステップ 4.8:アクセスポリシーページで、URLフィルタリングのアクションがモニタに設定されていることを確認します。

ステップ 4.9:HTTP ReWrite Profileのリンクをクリックして、このポリシーにHTTPヘッダープロファイルを追加します。

イメージ:アクセスポリシーのプロパティ イメージ:アクセスポリシーのプロパティ

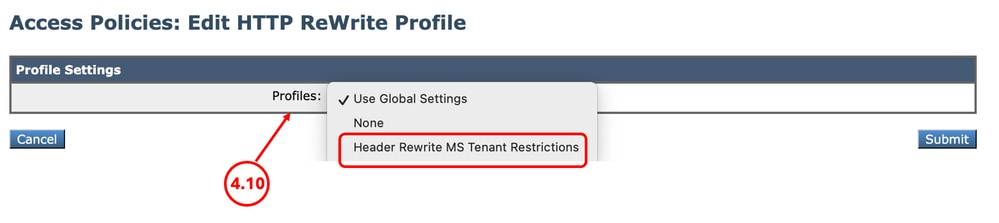

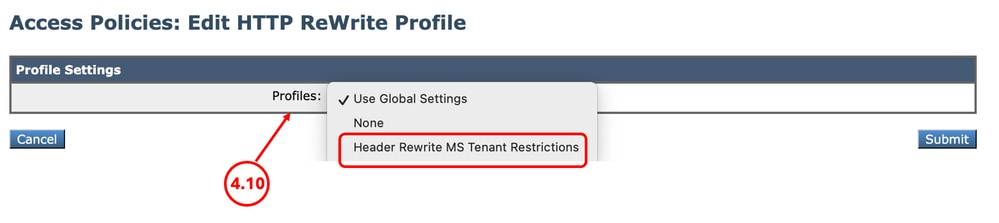

ステップ 4.10: ステップ[3]で作成したHTTP ReWrite Profilesを選択します。

図 – HTTP書き換えプロファイルの追加 図 – HTTP書き換えプロファイルの追加

ステップ 4.11:[Submit] をクリックします。

ステップ 4.12:変更を確定します。

|

レポートとログ

ログ

カスタムフィールドをアクセスログまたはW3Cログに追加して、HTTPヘッダー書き換えプロファイル名を表示できます。

| アクセスログの形式指定子 |

W3Cログのログフィールド |

説明 |

| %] |

x-http-rewrite-profile-name(プロファイル名の書き換え) |

HTTPヘッダー書き換えプロファイル名 |

レポート

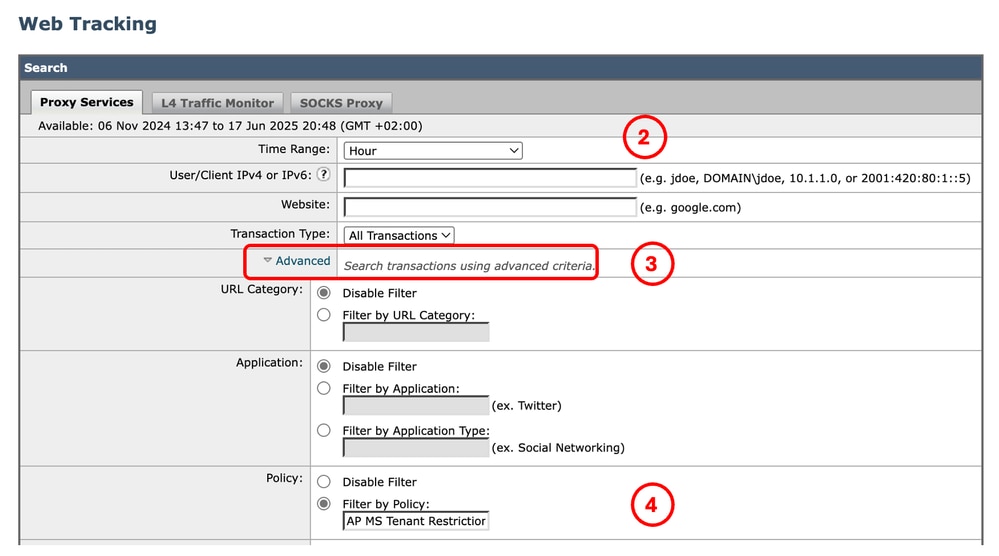

Webトラッキングレポートを生成して、AccessPolicy名でトラフィックのレポートを表示できます。

レポートを生成するには、次の手順を実行します。

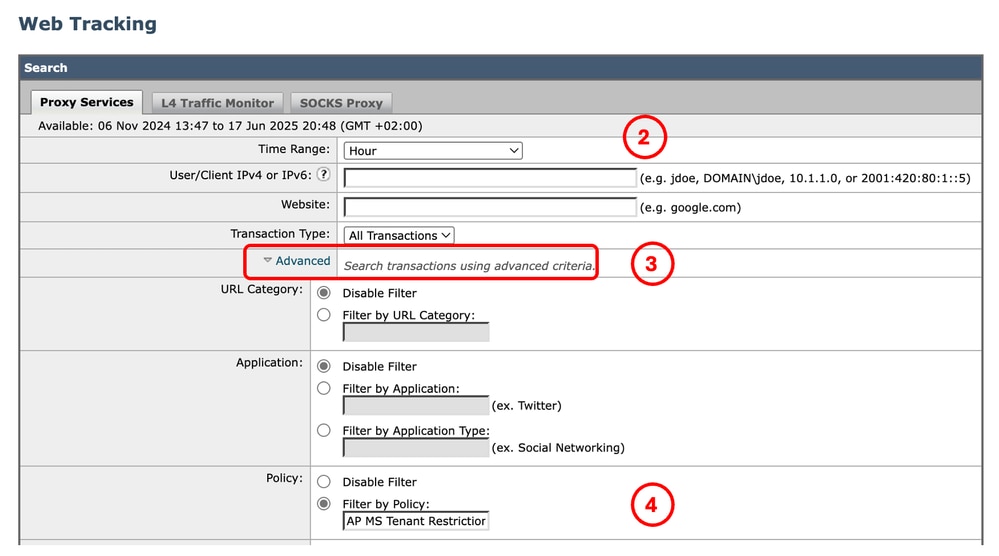

ステップ 1:GUIで、Reporting を選択し、Web Trackingを選択します。

ステップ 2:目的の時間範囲を選択します。

ステップ 3:高度な条件を使用してトランザクションを検索するには、「詳細」リンクをクリックします。

ステップ 4:Policyセクションで、Filter by Policyを選択し、前に作成したアクセスポリシーの名前を入力します。

ステップ 5:Searchをクリックして、レポートを確認します。

画像 – Webトラッキングレポート

画像 – Webトラッキングレポート

関連情報

フィードバック

フィードバック