WAAS:MAPI AOのトラブルシューティング

章:MAPI AOのトラブルシューティング

この記事では、MAPI AOのトラブルシューティング方法について説明します。

主要記事

WAASのアーキテクチャとトラフィックフローについて

WAASの事前トラブルシューティング

最適化のトラブルシューティング

アプリケーションアクセラレーションのトラブルシューティング

CIFS AOのトラブルシューティング

HTTP AOのトラブルシューティング

EPM AOのトラブルシューティング

MAPI AOのトラブルシューティング

NFS AOのトラブルシューティング

SSL AOのトラブルシューティング

ビデオAOのトラブルシューティング

汎用AOのトラブルシューティング

過負荷状態のトラブルシューティング

WCCPのトラブルシューティング

AppNavのトラブルシューティング

ディスクおよびハードウェアの問題のトラブルシューティング

シリアルインラインクラスタのトラブルシューティング

vWAASのトラブルシューティング

WAAS Expressのトラブルシューティング

NAM統合のトラブルシューティング

内容

- 1 MAPIアクセラレータ

- 0 暗号化されたMAPIアクセラレーション

- 2.1 要約

- 2.2 機能情報

- 2.3 トラブルシューティング手法

- 2.4 データ分析

- 2.5 一般的な問題

- 2.5.1 問題 1:コアWAEに設定されている暗号化サービスIDに、ADで正しい権限がありません。

- 2.5.2 解決策1:設定ガイドを参照し、ADのオブジェクトに正しい権限があることを確認します。「ディレクトリ変更のレプリケート」と「ディレクトリ変更のレプリケートすべて」の両方を許可するように設定する必要があります。

- 2.5.3 問題 2:Core WAEとKDCの間には、キーの取得を試みる時間の誤差があります

- 2.5.4 解決策2:すべてのWAE(特にコア)でntpdateを使用して、クロックをKDCと同期します。次に、エンタープライズNTPサーバをポイントします(KDCと同じ場合もあります)。

- 2.5.5 問題 3:暗号化サービスに定義したドメインが、Exchangeサーバーのドメインと一致しません。

- 2.5.6 解決策3:コアWAEが異なるドメインの複数のExchangeサーバにサービスを提供する場合は、Exchangeサーバが存在するドメインごとに暗号化サービスIDを設定する必要があります。

- 2.5.7 問題 4:WANecureが失敗すると、接続がTGにドロップする可能性があります

- 2.5.8 解決策4:ピア証明書の検証設定を両方のWAEから削除し、コアWAEで暗号化サービスを再起動します。

- 2.5.9 問題 5:OutlookクライアントでNTLMが使用されている場合、接続は汎用AOにプッシュされます。

- 2.5.10 解決策5:お客様は、Exchange環境でKerberos認証を有効または必要とする必要があります。NTLMはサポートされていません(5.1以降)

- 3 MAPI AOロギング

MAPIアクセラレータ

MAPIアクセラレータは、Microsoft Outlook Exchange電子メールトラフィックを最適化します。ExchangeはEMSMDBプロトコルを使用します。これはMS-RPC上で階層化されており、低レベルのトランスポートとしてTCPまたはHTTP(サポートされていない)のいずれかを使用します。

MAPI AOは、キャッシュモードと非キャッシュモードの両方のトラフィックに対して、Microsoft Outlook 2000 ~ 2007クライアントをサポートします。メッセージ認証(署名)または暗号化を使用するセキュアな接続は、MAPI AOによって高速化されません。古いクライアントからこのような接続と接続は、TFO最適化のために汎用AOに引き渡されます。また、Outlook Web Access(OWA)およびExchange-Exchange接続はサポートされていません。

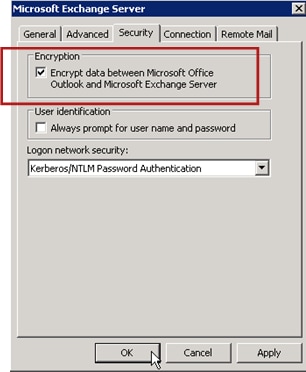

注:Microsoft Outlook 2007では、暗号化がデフォルトで有効になっています。MAPIアプリケーションアクセラレータを利用するには、暗号化を無効にする必要があります。Outlookで、[ツール] > [電子メールアカウント]を選択し、[既存の電子メールアカウントの表示または変更]を選択し、[次へ]をクリックします。Exchangeアカウントを選択し、[変更]をクリックします。[その他の設定]をクリックし、[セキュリティ]タブをクリックします。図1に示すように、[Encrypt data between Microsoft Office Outlook and Microsoft Exchange Server]チェックボックスをオフにします。

または、グループポリシーを使用して、Exchange Serverのすべてのユーザーの暗号化を無効にすることもできます。

- 図1. Outlook 2007で暗号化を無効にする

次の場合、MAPI AOは接続を処理しません。

- 暗号化された接続(汎用AOに渡される)

- サポートされていないクライアント(汎用AOに渡される)

- 修復不可能な解析エラーです。クライアントとサーバサービス間のすべてのTCP接続が切断されます。クライアントが再接続すると、すべての接続が汎用AOに渡されます。

- クライアントは、WAEが過負荷になると、接続に新しい関連付けグループを確立しようとします。

- クライアントは、WAEが過負荷になり、MAPI予約の接続リソースが使用できない場合に接続を確立します。

Outlookクライアントとサーバは、アソシエーショングループと呼ばれるTCP接続のグループを介してセッションで対話します。関連付けグループ内では、オブジェクトへのアクセスが任意の接続にまたがることができ、必要に応じて動的に接続が作成および解放されます。クライアントは、異なるサーバまたは同じサーバに対して同時に複数のアソシエーショングループを開くことができます。(パブリックフォルダは、メールストアとは異なるサーバに展開されます)。

関連付けグループ内のすべてのMAPI接続は、ブランチとデータセンターの同じWAEペアを通過することが不可欠です。アソシエーショングループ内の一部の接続がこれらのWAE上でMAPI AOを通過しない場合、MAPI AOはこれらの接続で実行されたトランザクションを認識せず、接続はアソシエーショングループを「エスケープ」すると言われます。このため、ハイアベイラビリティグループを形成するシリアルでクラスタ化されたインラインWAEには、MAPI AOを導入しないでください。

WAEアソシエーショングループをエスケープするMAPI接続の症状は、重複メッセージやOutlookの応答停止などのOutlookエラーの症状です。

TFO過負荷状態の間、既存の関連付けグループの新しい接続が通過し、MAPI AOからエスケープされるため、MAPI AOは過負荷状態の影響を最小限に抑えるために多数の接続リソースを事前に予約します。予約済みMAPI接続とそのデバイス過負荷への影響の詳細については、「過負荷状態のトラブルシューティング」の「MAPIアプリケーションアクセラレータによる過負荷時の予約接続への影響」の項を参照してください。

Troubleshooting Application Accelerationの記事で説明されているように、show acceleratorコマンドとshow licenseコマンドで、一般的なAOの設定とステータスを確認します。MAPIアクセラレータの操作にはEnterpriseライセンスが必要で、EPMアプリケーション・アクセラレータを有効にする必要があります。

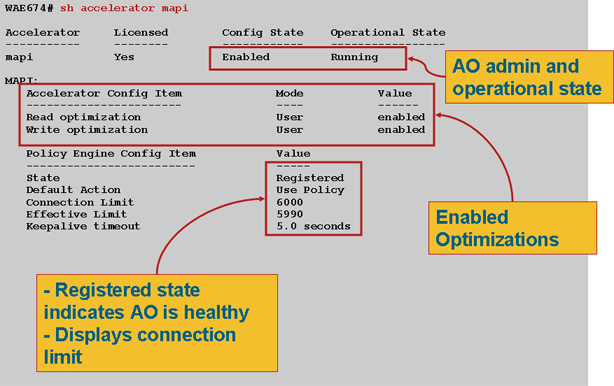

次に、図2に示すように、show accelerator mapiコマンドを使用して、MAPI AOに固有のステータスを確認します。MAPI AOが[有効]、[実行中]、および[登録済み]であり、接続制限が表示されることを確認します。Config StateがEnabledで、Operational StateがShutdownの場合は、ライセンスの問題を示しています。

- 図2. MAPIアクセラレータのステータスの確認

show statistics accelerator epmコマンドを使用して、EPM AOが機能していることを確認します。クライアントの起動時に、Total Handled Connections、Total Requests Successfully Parsed、およびTotal Responses Successfully Parsedカウンタが増加していることを確認します。

show running-configコマンドを使用して、MAPIおよびEPMトラフィックポリシーが正しく設定されていることを確認します。Email-and-MessagingアプリケーションアクションのAccelerate mapiを表示し、次のように定義されたMS-EndPortClassifierおよびトラフィックポリシーを表示します。

WAE674# sh run | include mapi

map adaptor EPM mapi

name Email-and-Messaging All action optimize full accelerate mapi

WAE674# sh run | begin MS-EndPointMapper

...skipping

classifier MS-EndPointMapper

match dst port eq 135

exit

WAE674# sh run | include MS-EndPointMapper

classifier MS-EndPortMapper

name Other classifier MS-EndPortMapper action optimize DRE no compression none accelerate MS-port-mapper

show policy-engine application dynamicコマンドを使用して、次のようにダイナミック一致ルールが存在することを確認します。

- [User ID:EPMおよびマップ名:uuida4f1db00-ca47-1067-b31f-00dd010662da。

- [フロー]フィールドは、Exchangeサービスへのアクティブな接続の総数を示します。

- MAPIクライアントごとに、ユーザIDを持つ個別のエントリが表示されます。MAPI

show statistics connection optimized mapiコマンドを使用して、WAASデバイスが最適化されたMAPI接続を確立していることを確認します。次のように、MAPI AOが使用されたことを示すMAPI接続の[Accel]列に[M]が表示されることを確認します。

WAE674# show stat conn opt mapi Current Active Optimized Flows: 2 Current Active Optimized TCP Plus Flows: 1 Current Active Optimized TCP Only Flows: 1 Current Active Optimized TCP Preposition Flows: 0 Current Active Auto-Discovery Flows: 0 Current Reserved Flows: 12 <---------- Added in 4.1.5 Current Active Pass-Through Flows: 0 Historical Flows: 161 D:DRE,L:LZ,T:TCP Optimization RR:Total Reduction Ratio A:AOIM,C:CIFS,E:EPM,G:GENERIC,H:HTTP,M:MAPI,N:NFS,S:SSL,V:VIDEO ConnID Source IP:Port Dest IP:Port PeerID Accel RR 342 10.56.94.101:4506 10.10.100.100:1456 0:1a:64:d3:2f:b8 TMDL 61.0% <-----Look for "M"

注:バージョン4.1.5では、出力にCurrent Reserved Flowsカウンタが追加されました。このカウンタは、WAE上で予約済みのMAPI接続リソースのうち、現在は使用されていないが、将来のMAPI接続のために確保されているリソースの数を示します。予約済みMAPI接続とそのデバイス過負荷への影響の詳細については、「過負荷状態のトラブルシューティング」の「MAPIアプリケーションアクセラレータによる過負荷時の予約接続への影響」の項を参照してください。

[Accel]列で「TGDL」の接続を確認した場合、これらの接続は汎用AOにプッシュされ、トランスポート最適化でのみ最適化されます。これらの接続がMAPI AOによって処理されることが予想される場合は、それらが暗号化されたMAPI接続であるためです。要求された暗号化されたMAPI接続の数を確認するには、次のようにshow statistics accelerator mapiコマンドを使用します。

wae# sh stat accel mapi MAPI: Global Statistics ----------------- Time Accelerator was started: Thu Nov 5 19:45:19 2009 Time Statistics were Last Reset/Cleared: Thu Nov 5 19:45:19 2009 Total Handled Connections: 8615 Total Optimized Connections: 8614 Total Connections Handed-off with Compression Policies Unchanged: 0 Total Dropped Connections: 1 Current Active Connections: 20 Current Pending Connections: 0 Maximum Active Connections: 512 Number of Synch Get Buffer Requests: 1052 Minimum Synch Get Buffer Size (bytes): 31680 Maximum Synch Get Buffer Size (bytes): 31680 Average Synch Get Buffer Size (bytes): 31680 Number of Read Stream Requests: 3844 Minimum Read Stream Buffer Size (bytes): 19 Maximum Read Stream Buffer Size (bytes): 31744 Average Read Stream Buffer Size (bytes): 14556 Minimum Accumulated Read Ahead Data Size (bytes): 0 Maximum Accumulated Read Ahead Data Size (bytes): 1172480 Average Accumulated Read Ahead Data Size (bytes): 594385 Local Response Count: 20827 Average Local Response Time (usec): 250895 Remote Response Count: 70486 Average Remote Response Time (usec): 277036 Current 2000 Accelerated Sessions: 0 Current 2003 Accelerated Sessions: 1 Current 2007 Accelerated Sessions: 0 Secured Connections: 1 <-----Encrypted connections Lower than 2000 Sessions: 0 Higher than 2007 Sessions: 0

暗号化されたMAPI接続を要求するクライアントのIPアドレスは、次のようなメッセージを検索してsyslogに記録できます。

2009 Jan 5 13:11:54 WAE512 mapi_ao: %WAAS-MAPIAO-3-132104: (929480) Encrypted connection. Client ip: 10.36.14.82

MAPI接続の統計情報を表示するには、次のようにshow statistics connection optimized mapi detailコマンドを使用します。

WAE674# show stat conn opt mapi detail

Connection Id: 1830

Peer Id: 00:14:5e:84:24:5f

Connection Type: EXTERNAL CLIENT

Start Time: Thu Jun 25 06:32:27 2009

Source IP Address: 10.10.10.10

Source Port Number: 3774

Destination IP Address: 10.10.100.101

Destination Port Number: 1146

Application Name: Email-and-Messaging <-----Should see Email-and-Messaging

Classifier Name: **Map Default**

Map Name: uuida4f1db00-ca47-1067-b31f-00dd010662da <-----Should see this UUID

Directed Mode: FALSE

Preposition Flow: FALSE

Policy Details:

Configured: TCP_OPTIMIZE + DRE + LZ

Derived: TCP_OPTIMIZE + DRE + LZ

Peer: TCP_OPTIMIZE + DRE + LZ

Negotiated: TCP_OPTIMIZE + DRE + LZ

Applied: TCP_OPTIMIZE + DRE + LZ

Accelerator Details:

Configured: MAPI <-----Should see MAPI configured

Derived: MAPI

Applied: MAPI <-----Should see MAPI applied

Hist: None

Original Optimized

-------------------- --------------------

Bytes Read: 4612 1973

Bytes Written: 4086 2096

. . .

ローカルおよびリモートの応答数と平均応答時間を次の出力に示します。

. . . MAPI : 1830 Time Statistics were Last Reset/Cleared: Thu Jun 25 06:32:27 2009 Total Bytes Read: 46123985 Total Bytes Written: 40864046 Number of Synch Get Buffer Requests: 0 Minimum Synch Get Buffer Size (bytes): 0 Maximum Synch Get Buffer Size (bytes): 0 Average Synch Get Buffer Size (bytes): 0 Number of Read Stream Requests: 0 Minimum Read Stream Buffer Size (bytes): 0 Maximum Read Stream Buffer Size (bytes): 0 Average Read Stream Buffer Size (bytes): 0 Minimum Accumulated Read Ahead Data Size (bytes): 0 Maximum Accumulated Read Ahead Data Size (bytes): 0 Average Accumulated Read Ahead Data Size (bytes): 0 Local Response Count: 0 <---------- Average Local Response Time (usec): 0 <---------- Remote Response Count: 19 <---------- Average Remote Response Time (usec): 89005 <---------- . . .

暗号化されたMAPIアクセラレーション

要約

WAAS 5.0.1以降、MAPIアクセラレータは暗号化されたMAPIトラフィックを高速化できるようになりました。この機能は、5.0.3リリースではデフォルトで有効になります。ただし、暗号化されたMAPIトラフィックを正常に高速化するには、WAAS環境とMicrosoft AD環境の両方に多数の要件があります。このガイドは、eMAPI機能の確認とトラブルシューティングに役立ちます。

機能情報

eMAPIはデフォルトで5.0.3で有効になり、暗号化されたトラフィックを正常に高速化するには次の手順が必要になります。

1)すべてのコアWAEでCMSセキュアストアを初期化し、開く必要があります

2) WAEは、ExchangeサーバとKerberos KDC(Active Directory Controller)のFQDNを解決できる必要があります

3) WAEのクロックがKDCと同期している必要があります

4) OutlookからExchangeへのパス内のすべてのWAEで、SSLクレレータ、WAN Secure、およびeMAPIを有効にする必要があります

5)パス内のWAEには、正しいポリシーマップ設定が必要です

6)コアWAEには、1つ以上の暗号化サービスドメインID(ユーザアカウントまたはマシンアカウント)が設定されている必要があります

7)マシンアカウントを使用する場合、このWAEはADドメインに参加する必要があります。

8)次に、MachineまたはUserアカウントの使用例を使用して、Active Directory内のオブジェクトに特定の権限を付与する必要があります。「ディレクトリ変更のレプリケート」と「ディレクトリ変更のレプリケートすべて」の両方を許可するように設定する必要があります。

これを行う推奨方法は、ユニバーサルセキュリティグループ(グループに権限を割り当て、暗号化サービスで指定されたWAASデバイスやユーザ名をこのグループに追加するなど)です。 AD設定とWAAS CM GUIのスクリーンショットについては、付属のガイドを参照してください。

トラブルシューティング手法

手順1:暗号化サービスIDの設定とキーの取得が成功したことを確認します

診断コマンド(ステップ2)は暗号化サービスの存在を確認しますが、キーの取得が成功するかどうかを確認しません。したがって、Active Directory(AD)内のオブジェクト(マシンまたはユーザアカウント)に適切な権限が与えられた場合、この診断コマンドを実行するだけで分かりません。

暗号化サービスがキーの取得に成功することを設定および確認するために実行する必要がある内容の概要

ユーザアカウント:

1. ADユーザの作成

2.ADグループを作成し、[Replicating Directory Changes]および[Replicating Directory Changes All]を[ALLOW]に設定します

を選択します。作成したグループにユーザを追加します

4.encryption servicesでのユーザアカウントドメインidの定義

5.run get key diagnostic cli

windows-domain diagnostics encryption-service get-key <exchange server FQDN> <ドメイン名>

複数のExchangeサーバに解決される可能性があるNLB/VIPタイプのFQDNではなく、サーバに設定されている実際のExchangeサーバ名を使用する必要があります。

6.キーの取得が成功した場合 – 完了

成功の例:

pdi-7541-dc#windows-domain diagnostics encryption-service get-key pdidc-exchange1.pdidc.cisco.com pdidc.cisco.com

SPN pdidc-exchange1.pdidc.cisco.com、ドメイン名:pdidc.cisco.com

キーの取得を実行中です。

pdi-7541-dc#windows-domain diagnostics encryption-service get-key pdidc-exchange1.pdidc.cisco.com pdidc.cisco.com

SPN pdidc-exchange1.pdidc.cisco.com、ドメイン名:pdidc.cisco.com

pdidc-exchange1.pdidc.cisco.comのキーはメモリキーキャッシュに存在します

マシンアカウント

1. コアWAEデバイスをADドメインに参加させる

2.ADグループを作成し、[Replicating Directory Changes]および[Replicating Directory Changes All]を[ALLOW]に設定する

を選択します。作成したグループにマシンアカウントを追加

4.マシンアカウントを使用するための暗号化サービスの設定

5.グループポリシーを結合されたマシンに適用するか、グループポリシーを強制的にADから適用するように時間を与えます。 gpupdate /force.

6.run get key diagnostic cli

windows-domain diagnostics encryption-service get-key <exchange server FQDN> <ドメイン名>

複数のExchangeサーバに解決される可能性があるNLB/VIPタイプのFQDNではなく、サーバに設定されている実際のExchangeサーバ名を使用する必要があります。

7.キーの取得が成功した場合 – 完了

暗号化サービスとAD設定の詳細とスクリーンショットについては、付属のガイドを参照してください。

ステップ2:5.0.3で、必要な設定の一部を確認するための新しい診断コマンドが導入されました。

̶accelerator mapi verify encryption settings

1.CLIは、さまざまな妥当性チェックを行います。この出力は、暗号化されたMAPIトラフィックをエッジまたはコアとして高速化する機能をまとめたものです。

2.暗号化サービスが正常に動作するためのさまざまなコンポーネントのステータス/設定属性をチェックします。

3.設定の問題が見つかった場合は、不足している項目と、それを修正するためのCLIまたはアクションが出力されます。

4.エッジデバイスとコアデバイスとして要約を提供します。エッジとコアの両方に対応するデバイスでは、エッジとコアの両方でEMAPIが動作している必要があります。

誤って設定されたWAEからの出力例を次に示します。

Core#accelerator mapi verify encryption-settings

[EDGE:]

Verifying Mapi Accelerator State

--------------------------------

Status: FAILED

Accelerator Config State Operational State

----------- ------------ -----------------

mapi Disabled Shutdown

>>Mapi Accelerator should be Enabled

>>Mapi Accelerator should be in Running state

Verifying SSL Accelerator State

-------------------------------

Status: FAILED

>>Accelerator Config State Operational State

----------- ------------ -----------------

ssl Disabled Shutdown

>>SSL Accelerator should be Enabled

>>SSL Accelerator should be in Running state

Verifying Wan-secure State

--------------------------

Status: FAILED

>>Accelerator Config State Operational State

----------- ------------ -----------------

wan-secure Disabled Shutdown

>>Wan-secure should be Enabled

>>Wan-secure should be in Running state

Verifying Mapi Wan-secure mode Setting

---------------------------------

Status: FAILED

Accelerator Config Item Mode Value

----------------------- ---- ------

WanSecure Mode User Not Applicable

>>Mapi wan-secure setting should be auto/always

Verifying NTP State

--------------------

Status: FAILED

>>NTP status should be enabled and configured

Summary [EDGE]:

===============

Device has to be properly configured for one or more components

[CORE:]

Verifying encryption-service State

----------------------------------

Status: FAILED

Service Config State Operational State

----------- ------------ -----------------

Encryption-service Disabled Shutdown

>>Encryption Service should be Enabled

>>Encryption Service status should be in 'Running' state

Verifying Encryption-service Identity Settings

----------------------------------------------

Status: FAILED

>>No active Encryption-service Identity is configured.

>>Please configure an active Windows Domain Encryption Service Identity.

Summary [CORE]: Applicable only on CORE WAEs

============================================

Device has to be properly configured for one or more components

正しく設定されたコアWAEからの出力を次に示します。

Core#acc mapi verify encryption-settings [EDGE:]

Verifying Mapi Accelerator State

--------------------------------

Status: OK

Verifying SSL Accelerator State

-------------------------------

Status: OK

Verifying Wan-secure State

--------------------------

Status: OK

Verifying Mapi encryption Settings

----------------------------------

Status: OK

Verifying Mapi Wan-secure mode Setting

---------------------------------

Status: OK

Verifying NTP State

--------------------

Status: OK

Summary [EDGE]:

===============

Device has proper configuration to accelerate encrypted traffic

[CORE:]

Verifying encryption-service State

----------------------------------

Status: OK

Verifying Encryption-service Identity Settings

----------------------------------------------

Status: OK

Summary [CORE]: Applicable only on CORE WAEs

============================================

Device has proper configuration to accelerate encrypted traffic

手順3:上記の診断コマンドでチェックされていないWAE設定を手動で確認します。

1)上記のコマンドは、NTPが設定されているかどうかをチェックしますが、WAEとKDCの間で時刻が同期していることを実際には確認しません。キーの取得を成功させるために、CoreとKDCの時刻が同期していることが非常に重要です。

手動チェックで同期されていないことが判明した場合、WAEのクロックを強制的に同期させる簡単な方法は、ntpdateコマンド(ntpdate <KDC ip>)です。 次に、WAEをエンタープライズNTPサーバにポイントします。

2) ExchangeサーバのFQDNとKDCのFQDNのすべてのWAEでdnslookupが成功することを確認します

3)パス内のすべてのWAEでクラスマップとポリシーマップが正しく設定されていることを確認します。

pdi-7541-dc#sh class-map type waas MAPI

クラスマップの種類は、match-any MAPIです

tcp宛先epm mapiと一致(0フロー一致)

pdi-7541-dc#show policy-map type waas Policy-map type waas

WAAS-GLOBAL(合計6084690)

クラスMAPI(フロー一致なし)

mapiアプリケーションの完全な高速化を最適化する電子メールおよびメッセージング

4)すべてのWAEでCMSセキュアストアが開いており、初期化されていることを確認します。「show cms secure store」

データ分析

diagnosticコマンドと手動showコマンドの出力を分析する以外に、sysreportを確認する必要があります。

具体的には、mapiao-errorlog、sr-errorlog(コアWAEのみ)、およびwsao-errorlogファイルを確認します。

各ログには、一般的なAOへの接続がドロップされる理由に至るシナリオに応じたヒントが表示されます。

ここでは、さまざまな動作コンポーネントを示すサンプル出力を示します

この出力はsr-errorlogによるものであり、Machine Account Encryption Service(MCU)Identityの検証を示しています

注:これは、ドメインに参加したコアWAEとマシンアカウントの存在のみを確認します。

07/03/2012 19:12:07.278(Local)(6249 1.5) NTCE (278902) Adding Identity MacchineAcctWAAS to map active list in SRMain [SRMain.cpp:215] 07/03/2012 19:12:07.279(Local)(6249 1.5) NTCE (279018) Adding identity(MacchineAcctWAAS) to Map [SRDiIdMgr.cpp:562] 07/03/2012 19:12:07.279(Local)(6249 1.5) NTCE (279282) Activate Id: MacchineAcctWAAS [SRMain.cpp:260] 07/03/2012 19:12:07.279(Local)(6249 1.5) NTCE (279306) Identity MacchineAcctWAAS found in the Map [SRDiIdMgr.cpp:702] 07/03/2012 19:12:07.279(Local)(6249 1.5) NTCE (279321) Authentication for ID: MacchineAcctWAAS [SRDiIdMgr.cpp:398] 07/03/2012 19:12:07.330(Local)(6249 1.5) NTCE (330581) Authentication success, tkt validity starttime 1341342727 endtime 1341378727 [SRDiIdMgr.cpp:456] 07/03/2012 19:12:07.330(Local)(6249 1.5) NTCE (330599) ID_TAG :MacchineAcctWAAS Name : pdi-7541-dc Domain : PDIDC.CISCO.COM Realm : PDIDC.CISCO.COM CLI_GUID : SITE_GUID : CONF_GUID : Status:ENABLED Black_Listed:NO AUTH_STATUS: SUCCESS ACCT_TYPE:Machine [SRIdentityObject.cpp:85] 07/03/2012 19:12:07.331(Local)(6249 1.5) NTCE (331685) DN Info found for domain PDIDC.CISCO.COM [SRIdentityObject.cpp:168] 07/03/2012 19:12:07.347(Local)(6249 1.5) NTCE (347680) Import cred successfull for pn: pdi-7541-dc@PDIDC.CISCO.COM [AdsGssCli.cpp:111]

この出力はCore sr-errorlogからのもので、KDCからのキーの取得に成功したことを示しています。

10/23/2012 15:46:55.673(Local)(3780 1.2) NTCE (673766) Key Not Found in cache, initiating retrieval for spn:exchangeMDB/pdidc-exchange1.pdidc.cisco.com [SRServer.cpp:297] 10/23/2012 15:46:55.673(Local)(3780 1.2) NTCE (673811) Queued InitiateKeyRetrieval task [SRServer.cpp:264]10/23/2012 15:46:55.673(Local)(3780 1.2) NTCE (673819) Key retrieval is in Progress [SRServer.cpp:322] 10/23/2012 15:46:55.673(Local)(3780 0.0) NTCE (673818) Initiating key retrieval [SRServer.cpp:271] 10/23/2012 15:46:55.673(Local)(3780 1.2) NTCE (673827) initiating key retrieval in progress [SRDataServer.cpp:441] 10/23/2012 15:46:55.673(Local)(3780 1.2) NTCE (673834) Sending ack for result 2, item name /cfg/gl/sr/sr_get_key/pdidc-exchange1.pdidc.cisco.com@pdidc.cisco.com [SRDataServer.cpp:444] 10/23/2012 15:46:55.673(Local)(3780 0.0) NTCE (673922) Match found for DN: pdidc.cisco.com is ID:MacchineAcctWAAS [SRDiIdMgr.cpp:163] 10/23/2012 15:46:55.673(Local)(3780 0.0) NTCE (673937) Identity MacchineAcctWAAS found in the Map [SRDiIdMgr.cpp:702] 10/23/2012 15:46:55.673(Local)(3780 0.0) NTCE (673950) DN Info found for domain pdidc.cisco.com [SRIdentityObject.cpp:168] 10/23/2012 15:46:55.674(Local)(3780 0.0) NTCE (674011) DRS_SPN: E3514235-4B06-11D1-AB04-00C04FC2DCD2/e4c83c51-0b59-4647-b45d-780dd2dc3344/PDIDC.CISCO.COM for PDI-7541-DC@PDIDC.CISCO.COM [GssCli.cpp:51] 10/23/2012 15:46:55.674(Local)(3780 0.0) NTCE (674020) CREATED srkr obj(0x50aa00) for spn (exchangeMDB/pdidc-exchange1.pdidc.cisco.com) [SRKeyMgr.cpp:134] 10/23/2012 15:46:55.674(Local)(3780 1.3) NTCE (674421) Import cred successfull for pn: PDI-7541-DC@PDIDC.CISCO.COM [GssCli.cpp:135] 10/23/2012 15:46:55.676(Local)(3780 1.3) NTCE (676280) session(0x50aa00) Complete TGT stage of GSS Successful, Initiating AppApi [SRKeyRetriever.cpp:408] 10/23/2012 15:46:55.676(Local)(3780 0.1) NTCE (676415) SRKR: Success in posting connect to service <ip:0e:6e:03:a3><port:135> [IoOperation.cpp:222] 10/23/2012 15:46:55.676(Local)(3780 0.0) NTCE (676607) Connected to server. [IoOperation.cpp:389] 10/23/2012 15:46:55.677(Local)(3780 0.0) NTCE (677736) SRKR: Success in posting connect to service <ip:0e:6e:03:a3><port:1025> [IoOperation.cpp:222] 10/23/2012 15:46:55.678(Local)(3780 0.1) NTCE (678001) Connected to server. [IoOperation.cpp:389] 10/23/2012 15:46:55.679(Local)(3780 0.1) NTCE (679500) Cleaning up credential cache for PDI-7541-DC@PDIDC.CISCO.COM [GssCli.cpp:212] 10/23/2012 15:46:55.680(Local)(3780 0.1) NTCE (680011) Parsing DRSBIND Response [AppApiDrsBind.cpp:222] 10/23/2012 15:46:55.680(Local)(3780 0.1) NTCE (680030) DRSBind Success, Status:00000000 [AppApiDrsBind.cpp:359] 10/23/2012 15:46:55.685(Local)(3780 0.1) NTCE (685502) session(0x50aa00) Successful in Key Retrieval from AD for SPN:exchangeMDB/pdidc-exchange1.pdidc.cisco.com [SRKeyRetriever.cpp:269] 10/23/2012 15:46:55.685(Local)(3780 0.1) NTCE (685583) Send Key response to the Client for spn: exchangeMDB/pdidc-exchange1.pdidc.cisco.com, # of req's : 1 [SRKeyMgr.cpp:296] 10/23/2012 15:46:55.685(Local)(3780 0.1) NTCE (685594) Deleting spn: exchangeMDB/pdidc-exchange1.pdidc.cisco.com entry from Pending key request map [SRKeyMgr.cpp:303]

この出力は、eMAPI接続を成功させるために、Edge WAEのmapiao-errorlogファイルから得られたものです

'''10/23/2012 17:56:23.080(Local)(8311 0.1) NTCE (80175) (fl=2433) Edge TCP connection initiated (-1409268656), Conn: [14.110.3.117:58352 <=> 14.110.3.99:27744], Flavor: 0 [EdgeTcpConnectionDceRpcLayer.cpp:43] 10/23/2012 17:56:23.080(Local)(8311 0.1) NTCE (80199) Edge TCP connection initiated (-1409268656), Conn: [14.110.3.117:58352 <=> 14.110.3.99:27744], Flavor: 0 [EdgeTcpConnectionDceRpcLayer.cpp:48] 10/23/2012 17:56:23.108(Local)(8311 0.0) NTCE (108825) (fl=2433) Bind Request from client with AGID 0x0, callId 2, to dest-ip 14.110.3.99, AuthLevel: PRIVACY AuthType: SPNEGO AuthCtxId: 0 WsPlumb:1 [EdgeTcpConnectionDceRpcLayer.cpp:1277]''' 10/23/2012 17:56:23.109(Local)(8311 0.0) NTCE (109935) CheckAndDoAoshReplumbing perform replumbing wsPlumbState 1 [Session.cpp:315] 10/23/2012 17:56:23.109(Local)(8311 0.0) NTCE (109949) (fl=2433) AOSH Replumbing was performed returned Status 0 [Session.cpp:337] 10/23/2012 17:56:23.109(Local)(8311 0.0) NTCE (109956) CheckAndPlumb WanSecure(14) ret:= [1,0] WsPlumb:4 fd[client,server]:=[25,26] [AsyncOperationsQueue.cpp:180] 10/23/2012 17:56:23.312(Local)(8311 0.1) NTCE (312687) (fl=2433) Connection multiplexing enabled by server on the connection. [EdgeTcpConnectionDceRpcLayer.cpp:499] 10/23/2012 17:56:23.312(Local)(8311 0.1) NTCE (312700) (fl=2433) Header signing enabled by server on the connection. [EdgeTcpConnectionDceRpcLayer.cpp:510] 10/23/2012 17:56:23.312(Local)(8311 0.1) NTCE (312719) (fl=2433) OnNewConnection - Client IP 14.110.3.117 (0xe6e0375), Serv IP 14.110.3.99 (0xe6e0363), nDstPort=27744, nAssociationGroup=0x11de4,conn_fd=26, bWasConnectionFromReservedPool=0, bIsNewMapiSession=1 [ConnectionReservationManager.cpp:255] '''10/23/2012 17:56:23.366(Local)(8311 0.1) NTCE (366789) (fl=2433) Received security context from core with auth context id: 0 [EdgeTcpConnectionDceRpcLayer.cpp:2912] 10/23/2012 17:56:23.367(Local)(8311 0.1) NTCE (367157) (fl=2433) Security Layer moved to ESTB state [FlowSecurityLayer.cpp:311]''' 10/23/2012 17:56:23.368(Local)(8311 0.1) NTCE (368029) (fl=2433) Informational:: Send APC set to WS: asking for Cipher 2 [EdgeTcpConnectionDceRpcLayer.cpp:809] 10/23/2012 17:56:23.368(Local)(8311 0.1) NTCE (368041) (fl=2433) Sec-Params [CtxId, AL, AT, ACT, DCT, [Hs, ConnMplx, SecMplx]]:=[0, 6, 9, 18, 18 [1,1,0]] [FlowIOBuffers.cpp:477] 10/23/2012 17:56:23.369(Local)(8311 0.0) NTCE (369128) (fl=2433) CEdgeTcpConnectionEmsMdbLayer::ConnectRequestCommon (CallId 2): client version is ProductMajor:14, Product Minor:0, Build Major:6117, Build Minor:5001 Client ip 14.110.3.117 Client port 58352 Dest ip 14.110.3.99 Dest port 27744 [EdgeTcpConnectionEmsMdbLayer.cpp:1522] 10/23/2012 17:56:23.868(Local)(8311 0.1) ERRO (868390) (fl=2433) ContextHandle.IsNull() [EdgeTcpConnectionEmsMdbLayer.cpp:1612] 10/23/2012 17:56:23.890(Local)(8311 0.0) NTCE (890891) (fl=2433) CEdgeTcpConnectionEmsMdbLayer::ConnectRequestCommon (CallId 3): client version is ProductMajor:14, Product Minor:0, Build Major:6117, Build Minor:5001 Client ip 14.110.3.117 Client port 58352 Dest ip 14.110.3.99 Dest port 27744 [EdgeTcpConnectionEmsMdbLayer.cpp:1522]

同じTCP接続に対するmapiao-errorlogからの対応するCore WAE出力を次に示します

'''10/23/2012 17:56:54.092(Local)(6408 0.0) NTCE (92814) (fl=21) Core TCP connection initiated (11892640), Conn: [14.110.3.117:58352 <=> 14.110.3.99:27744], F

lavor: 0 [CoreTcpConnectionDceRpcLayer.cpp:99]

10/23/2012 17:56:54.092(Local)(6408 0.0) NTCE (92832) Core TCP connection initiated (11892640), Conn: [14.110.3.117:58352 <=> 14.110.3.99:27744], Flavor: 0

[CoreTcpConnectionDceRpcLayer.cpp:104]'''

10/23/2012 17:56:54.175(Local)(6408 0.0) NTCE (175035) SrlibCache Cache eviction starting: static void srlib::CSrlibCache:: OnAoShellDispatchCacheCleanup(vo

id*, aosh_work*) [SrlibCache.cpp:453]

10/23/2012 17:56:54.175(Local)(6408 0.0) NTCE (175068) last_cleanup_time (1344411860), evict_in_progress(1) handled_req_cnt (1) cache_size (0) [SrlibCache.

cpp:464]

10/23/2012 17:56:54.175(Local)(6408 0.0) NTCE (175121) SendNextCmd isDuringSend 0, WriteQueue sz 1, isDuringclose 0 [SrlibClientTransport.cpp:163]

10/23/2012 17:56:54.175(Local)(6408 0.0) NTCE (175132) SendNextCmd: Sending request: exchangeMDB/PDIDC-EXCHANGE1.pdidc.cisco.com:23[v:=11], WriteQueue sz 0

[bClose 0] [SrlibClientTransport.cpp:168]

10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185576) OnReadComplete len 4 status 0 isDuringRead 1, isDuringHeaderRead 1, isDuringclose 0 [SrlibTransport.

cpp:127]

10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185587) Parse header, msg body len 152 [SrlibTransport.cpp:111]

10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185592) ReadNextMsg isDuringRead 0, isDuringHeaderRead 1, isDuringclose 0 [SrlibTransport.cpp:88]

10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185623) OnReadComplete len 148 status 0 isDuringRead 1, isDuringHeaderRead 0, isDuringclose 0 [SrlibTranspor

t.cpp:127]

'''10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185688) Insert new KrbKey: exchangeMDB/PDIDC-EXCHANGE1.pdidc.cisco.com::23[v:=11]:[{e,f,l}:={0, 0x1, 16} [S

rlibCache.cpp:735]

'''10/23/2012 17:56:54.185(Local)(6408 0.1) NTCE (185747) ReadNextMsg isDuringRead 0, isDuringHeaderRead 0, isDuringclose 0 [SrlibTransport.cpp:88]

'''10/23/2012 17:56:54.261(Local)(6408 0.1) NTCE (261575) (fl=21) Successfully created memory keytab with name: MEMORY:exchangeMDB@PDIDC-EXCHANGE1.pdidc.cisco

.com0nxrPblND [GssServer.cpp:468]

10/23/2012 17:56:54.261(Local)(6408 0.1) NTCE (261613) (fl=21) Successfully added entry in memory keytab. [GssServer.cpp:92]

10/23/2012 17:56:54.261(Local)(6408 0.1) NTCE (261858) (fl=21) Successfully acquired credentials. [GssServer.cpp:135]'''

一般的な問題

以下は、eMAPI接続をGeneric AO(TG)にハンドオフする一般的な理由です。

問題 1:コアWAEに設定されている暗号化サービスIDに、ADで正しい権限がありません。

Core WAEのsr-errologからの出力

09/25/2012 18:47:54.147(Local)(9063 0.1) ERRO (147570) session(0x517fa0) Failed to Retrieve Key from AD for SPN:exchangeMDB/outlook.sicredi.net.br error:16 [SRKeyRetriever.cpp:267] '''09/25/2012 18:47:54.147(Local)(9063 0.1) ERRO (147592) Key retrieval failed with Status 16 [SRKeyMgr.cpp:157] ''''''09/25/2012 18:47:54.147(Local)(9063 0.1) ERRO (147623) Identity "WAASMacAct" has been blacklisted [SRDiIdMgr.cpp:258] ''''''09/25/2012 18:47:54.147(Local)(9063 0.1) ERRO (147631) Key retrieval failed due to permission issue [SRKeyMgr.cpp:167] '''09/25/2012 18:47:54.147(Local)(9063 0.1) ERRO (147636) Identity: WAASMacAct will be black listed. [SRKeyMgr.cpp:168] 09/25/2012 18:47:54.147(Local)(9063 0.1) NTCE (147657) Calling KrbKeyResponse key handler in srlib [SRServer.cpp:189] 09/25/2012 18:47:54.147(Local)(9063 0.1) NTCE (147722) Queued send reponse buffer to client task [SrlibServerTransport.cpp:136] 09/25/2012 18:47:54.147(Local)(9063 0.1) NTCE (147730) KrbKeyResponse, sent to client session object [SrlibServer.cpp:203] 09/25/2012 18:47:54.147(Local)(9063 0.0) NTCE (147733) SendNextCmd isDuringSend 0, WriteQueue size 1 isDuringClose 0 [SrlibServerTransport.cpp:308] 09/25/2012 18:47:54.147(Local)(9063 0.1) NTCE (147740) Send Key response to the Client

解決策1:設定ガイドを参照し、ADのオブジェクトに正しい権限があることを確認します。「ディレクトリ変更のレプリケート」と「ディレクトリ変更のレプリケートすべて」の両方を許可するように設定する必要があります。

問題 2:Core WAEとKDCの間には、キーの取得を試みる時間の誤差があります

Core WAEのsr-errologからの出力

10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507836) Initiating key retrieval [SRServer.cpp:271] 10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507878) Match found for DN: pdidc.cisco.com is ID:MacchineAcctWAAS [SRDiIdMgr.cpp:163] 10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507888) Identity MacchineAcctWAAS found in the Map [SRDiIdMgr.cpp:702] 10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507901) DN Info found for domain pdidc.cisco.com [SRIdentityObject.cpp:168] 10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507923) DRS_SPN: E3514235-4B06-11D1-AB04-00C04FC2DCD2/e4c83c51-0b59-4647-b45d-780dd2dc3344/PDIDC.CISCO.COM for PDI-7541-DC@PDIDC.CISCO.COM [GssCli.cpp:51] 10/23/2012 01:31:33.507(Local)(1832 0.1) NTCE (507933) CREATED srkr obj(0x2aaaac0008c0) for spn (exchangeMDB/pdidc-exchange1.pdidc.cisco.com) [SRKeyMgr.cpp:134] 10/23/2012 01:31:33.508(Local)(1832 1.6) NTCE (508252) Import cred successfull for pn: PDI-7541-DC@PDIDC.CISCO.COM [GssCli.cpp:135] 10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511151) CreateSecurityContext: gss_init_sec_context failed [majorStatus = 851968 (0xd0000)] [GssCli.cpp:176] '''10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511170) GSS_MAJOR ERROR:851968 msg_cnt:0, Miscellaneous failure (see text)CD2 [GssCli.cpp:25] 10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511177) GSS_MINOR ERROR:2529624064 msg_cnt:0, Clock skew too great [GssCli.cpp:29] 10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511182) gsskrb5_get_subkey failed: 851968,22, [GssCli.cpp:198] 10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511188) session(0x2aaaac0008c0) Error: Invalid security ctx state, IsContinue is false with out token exchange [SRKeyRetriever.cpp:386] 10/23/2012 01:31:33.511(Local)(1832 1.6) ERRO (511193) session(0x2aaaac0008c0) Failed to Retrieve Key from AD for SPN:exchangeMDB/pdidc-exchange1.pdidc.cisco.com error:1 [SRKeyRetriever.cpp:267]''' 10/23/2012 01:31:33.511(Local)(1832 0.0) ERRO (511213) Key retrieval failed with Status 1 [SRKeyMgr.cpp:157]

解決策2:すべてのWAE(特にコア)でntpdateを使用して、クロックをKDCと同期します。次に、エンタープライズNTPサーバをポイントします(KDCと同じ場合もあります)。

問題 3:暗号化サービスに定義したドメインが、Exchangeサーバーのドメインと一致しません。

Core WAEのsr-errologからの出力

10/23/2012 18:41:21.918(Local)(3780 1.5) NTCE (918788) Key retrieval is in Progress [SRServer.cpp:322] 10/23/2012 18:41:21.918(Local)(3780 1.5) NTCE (918793) initiating key retrieval in progress [SRDataServer.cpp:441] 10/23/2012 18:41:21.918(Local)(3780 0.0) NTCE (918790) Initiating key retrieval [SRServer.cpp:271] 10/23/2012 18:41:21.918(Local)(3780 1.5) NTCE (918798) Sending ack for result 2, item name /cfg/gl/sr/sr_get_key/pdidc-exchange.cisco.com@cisco.com [SRDataServer.cpp:444] 10/23/2012 18:41:21.918(Local)(3780 0.0) ERRO (918813) Failed to find Identity match for domain cisco.com [SRDiIdMgr.cpp:157] 10/23/2012 18:41:21.918(Local)(3780 0.0) NTCE (918821) Failed to find identity match for domain [SRKeyMgr.cpp:120] 10/23/2012 18:41:21.918(Local)(3780 0.0) NTCE (918832) Send Key response to the Client for spn: exchangeMDB/pdidc-exchange.cisco.com, # of req's: 1 [SRKeyMgr.cpp:296]

解決策3:コアWAEが異なるドメインの複数のExchangeサーバにサービスを提供する場合は、Exchangeサーバが存在するドメインごとに暗号化サービスIDを設定する必要があります。

現時点では、サブドメインインクルードはサポートされていません。したがって、myexchange.sub-domain.domain.comがある場合、暗号化サービスのIDはsub-domain.domain.comにある必要があります。親ドメインに含めることはできません

問題 4:WANecureが失敗すると、接続がTGにドロップする可能性があります

eMAPI接続は、WANセキュアplumbが失敗したため、Generic AOに引き継ぐことができます。証明書の検証に失敗したため、WAN Secure plumbが失敗しました。デフォルトの自己署名ピア証明書が使用されているか、証明書のOCSPチェックが正当に失敗しているため、ピア証明書の検証に失敗します。

コアWAE設定

crypto pki global-settings ocsp url http://pdidc.cisco.com/ocsp revocation-check ocsp-cert-url exit ! crypto ssl services host-service peering peer-cert-verify exit ! WAN Secure: Accelerator Config Item Mode Value ----------------------- ---- ------ SSL AO User enabled Secure store User enabled Peer SSL version User default Peer cipher list User default Peer cert User default Peer cert verify User enabled

これにより、次のmapiao-errorlogおよびwsao-errorlogエントリが生成されます。

このヒントは、強調表示されている最初の行「4回以上連続して接続解除」です

クライアント側WAEのMapiao-errorlog:

'''10/08/2012 20:02:15.025(Local)(24333 0.0) NTCE (25621) (fl=267542) Client 10.16.1.201 disconnected more than four consecutive times - push down to generic ao. [EdgeTcpConnectionDceRpcLayer.cpp:1443] '''10/08/2012 20:02:15.025(Local)(24333 0.0) NTCE (25634) (fl=267542) CEdgeIOBuffers:: StartHandOverProcessSingleConnection: SECURED_STATE_NOT_ESTABLISHED [EdgeIOBuffers.cpp:826] 10/08/2012 20:02:15.025(Local)(24333 0.0) NTCE (25644) (fl=267542) CEdgeIOBuffers::CheckSendHandOverRequestToCoreAndBlockLan - Blocking LAN for read operations after last fragment of call id 0, current call id is 2 [EdgeIOBuffers.cpp:324] 10/08/2012 20:02:15.048(Local)(24333 0.1) NTCE (48753) (fl=267542) Connection multiplexing enabled by server on the connection. [EdgeTcpConnectionDceRpcLayer.cpp:499] 10/08/2012 20:02:15.048(Local)(24333 0.1) NTCE (48771) (fl=267542) Header signing enabled by server on the connection. [EdgeTcpConnectionDceRpcLayer.cpp:510] 10/08/2012 20:02:15.048(Local)(24333 0.1) NTCE (48779) (fl=267542) CEdgeIOBuffers:: StartHandOverProcessSingleConnection: GENERAL_UNCLASSIFIED [EdgeIOBuffers.cpp:826]

クライアント側WAEのWsao-errorlog:

'''10/08/2012 20:04:34.430(Local)(5939 4.0) ERRO (430001) certificate verification failed 'self signed certificate' [open_ssl.cpp:1213] '''10/08/2012 20:04:34.430(Local)(5939 4.0) ERRO (430047) ssl_read failed: 'SSL_ERROR_SSL' [open_ssl.cpp:1217] 10/08/2012 20:04:34.430(Local)(5939 4.0) ERRO (430055) openssl errors: error:14090086: SSL routines: SSL3_GET_SERVER_CERTIFICATE:certificate verify failed:s3_clnt.c:1244: [open_ssl.cpp:1220]

解決策4:ピア証明書の検証設定を両方のWAEから削除し、コアWAEで暗号化サービスを再起動します。

pdi-7541-dc(config)#crypto ssl services host-service peering pdi-7541-dc(config-ssl-peering)#no peer-cert-verify pdi-7541-dc(config)#no windows-domain encryption-service enable pdi-7541-dc(config)#windows-domain encryption-service enable

問題 5:OutlookクライアントでNTLMが使用されている場合、接続は汎用AOにプッシュされます。

クライアント側のWAEのmapiao-errorlogには次のように表示されます。

'''waas-edge#find-patter match ntlm mapiao-errorlog.current ''' 09/21/2012 20:30:32.154(Local)(8930 0.1) NTCE (154827) (fl=83271) Bind Request from client with AGID 0x0, callId 1, to dest-ip 172.21. 12.96, AuthLevel: PRIVACY '''AuthType:NTLM '''AuthCtxId: 153817840 WsPlumb: 2 [EdgeTcpConnectionDceRpcLayer.cpp:1277] 09/21/2012 20:30:32.154(Local)(8930 0.1) NTCE (154861) (fl=83271) '''Unsupported''' '''Auth Type :NTLM''' [EdgeTcpConnectionDceRpcLayer.cpp:1401] 09/21/2012 20:30:40.157(Local) (8930 0.0) NTCE (157628) (fl=83283) Bind Request from client with AGID 0x0, callId 2, to dest-ip 172.21. 12.96, AuthLevel: PRIVACY AuthType:NTLM AuthCtxId: 153817840 WsPlumb: 2 [EdgeTcpConnectionDceRpcLayer.cpp:1277]

解決策5:お客様は、Exchange環境でKerberos認証を有効または必要とする必要があります。NTLMはサポートされていません(5.1以降)

CASを使用すると、NTLMにフォールバックするMicrosoftの技術概要があることに注意してください。

Kerberosが機能しないシナリオは、Exchange 2010に固有であり、次のシナリオに含まれています。

組織/ドメイン内の複数のExchange Client Access Server(CAS)。

これらのCASサーバは、Microsoftの組み込みクライアントアレイ機能またはサードパーティのロードバランサを使用する任意の方法を使用してクラスタ化されます。

上記のシナリオでは、Kerberosが機能せず、クライアントはデフォルトでNTLMにフォールバックします。これは、以前のExchangeリリースと同様に、クライアントがCASサーバとメールボックスサーバの間でAUTHを行う必要があるためです。

Exchange 2010 RTMでは、この問題に対する修正はありません。上記のシナリオのKerberosは、Exchange 2010-SP1より前では機能しません。

SP1では、これらの環境でKerberosを有効にできますが、手動プロセスです。この記事を参照してください。http://technet.microsoft.com/en-us/library/ff808313.aspx

MAPI AOロギング

- MAPI AOの問題のトラブルシューティングには、次のログファイルを使用できます。

- トランザクションログファイル:/local1/logs/tfo/working.log(および/local1/logs/tfo/tfo_log_*.txt)

デバッグログファイル:/local1/errorlog/mapiao-errorlog.current (およびmapiao-errorlog.*)

デバッグを簡単にするには、まずACLを設定して、パケットを1つのホストに制限する必要があります。

WAE674(config)# ip access-list extended 150 permit tcp host 10.10.10.10 any WAE674(config)# ip access-list extended 150 permit tcp any host 10.10.10.10

トランザクションログを有効にするには、次のようにtransaction-logs設定コマンドを使用します。

wae(config)# transaction-logs flow enable wae(config)# transaction-logs flow access-list 150

次のようにtype-tailコマンドを使用して、トランザクションログファイルの終わりを表示できます。

wae# type-tail tfo_log_10.10.11.230_20090715_130000.txt Wed Jul 15 19:12:35 2009 :2289 :10.10.10.10 :3740 :10.10.100.101 :1146 :OT :END :EXTERNAL CLIENT :(MAPI) :822 :634 :556 :706 Wed Jul 15 19:12:35 2009 :2289 :10.10.10.10 :3740 :10.10.100.101 :1146 :SODRE :END :730 :605 :556 :706 :0 Wed Jul 15 19:12:35 2009 :2290 :10.10.10.10 :3738 :10.10.100.101 :1146 :OT :END :EXTERNAL CLIENT :(MAPI) :4758 :15914 :6436 :2006 Wed Jul 15 19:12:35 2009 :2290 :10.10.10.10 :3738 :10.10.100.101 :1146 :SODRE :END :4550 :15854 :6436 :2006 :0 Wed Jul 15 19:12:35 2009 :2284 :10.10.10.10 :3739 :10.10.100.101 :1146 :OT :END :EXTERNAL CLIENT :(MAPI) :1334 :12826 :8981 :1031

MAPI AOのデバッグログを設定および有効にするには、次のコマンドを使用します。

注:デバッグロギングはCPUに負荷がかかり、大量の出力を生成する可能性があります。実稼働環境では慎重に慎重に使用してください。

ディスクへの詳細なロギングは、次のように有効にできます。

WAE674(config)# logging disk enable WAE674(config)# logging disk priority detail

ACLの接続のデバッグロギングは、次のように有効にできます。

WAE674# debug connection access-list 150

MAPI AOデバッグのオプションは次のとおりです。

WAE674# debug accelerator mapi ? all enable all MAPI accelerator debugs Common-flow enable MAPI Common flow debugs DCERPC-layer enable MAPI DCERPC-layer flow debugs EMSMDB-layer enable MAPI EMSMDB-layer flow debugs IO enable MAPI IO debugs ROP-layer enable MAPI ROP-layer debugs ROP-parser enable MAPI ROP-parser debugs RPC-parser enable MAPI RPC-parser debugs shell enable MAPI shell debugs Transport enable MAPI transport debugs Utilities enable MAPI utilities debugs

MAPI接続のデバッグログを有効にして、デバッグエラーログの最後を次のように表示できます。

WAE674# debug accelerator mapi Common-flow WAE674# type-tail errorlog/mapiao-errorlog.current follow

フィードバック

フィードバック