Aperçu

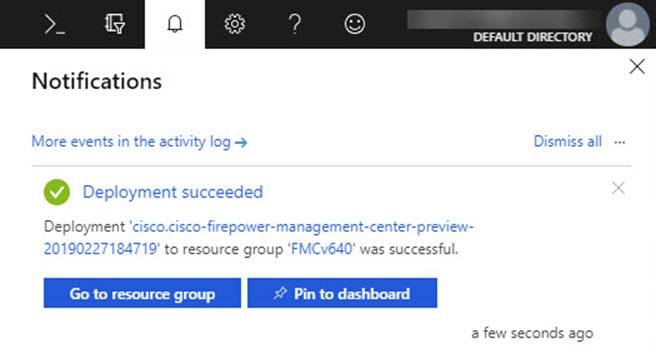

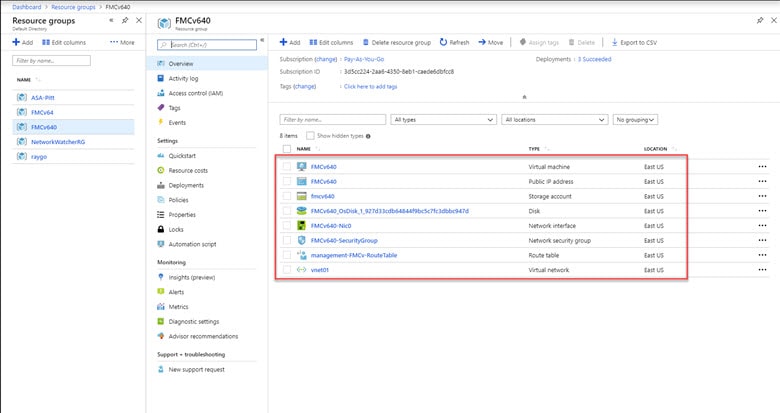

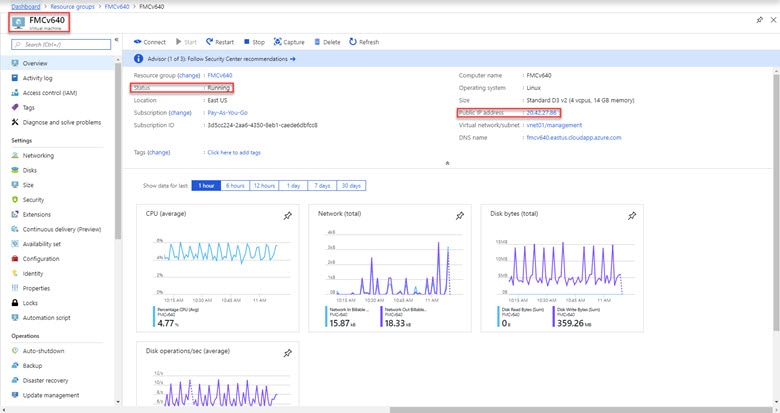

Vous déployez le Firewall Management Center Virtual dans Microsoft Azure à l’aide d’un modèle de solution disponible sur le Marché Azure. Lorsque vous déployez le Firewall Management Center Virtual depuis le portail Azure, vous pouvez utiliser un Resource Group (groupe de ressources) et un compte de stockage existants (ou en créer de nouveaux). Le modèle de solution vous guide dans un ensemble de paramètres de configuration qui fournissent la configuration initiale de votre Firewall Management Center Virtual, vous permettant de vous connecter à l’interface Web de Firewall Management Center Virtual après le premier démarrage.

Firewall Management Center Virtual Requiert 28 Go de mémoire vive pour la mise à niveau (6.6.0 ou versions ultérieures)

La plateforme Firewall Management Center Virtual a introduit une nouvelle vérification de la mémoire lors de la mise à niveau. Les mises à niveau de Firewall Management Center Virtual vers la version 6.6.0 ou les versions ultérieures échoueront si vous attribuez moins de 28 Go à l’appliance virtuelle.

Important |

À partir de la version 6.6.0, les types d’instances à mémoire limitée pour les déploiements Firewall Management Center Virtual sur le nuage (AWS, Azure) sont entièrement abandonnés. Vous ne pouvez plus créer de nouvelles instances Firewall Management Center Virtual en les utilisant, même pour les versions antérieures. Vous pouvez continuer à exécuter les tailles de VM existantes. Consultez Tableau 1. |

En conséquence, nous ne pourrons pas prendre en charge les tailles de VM à plus faible mémoire sur les plateformes prises en charge.

Le Firewall Management Center Virtual sur Azure doit être déployé dans un réseau virtuel (Virtual Network, VNet) en utilisant le mode de déploiement Resource Manager. Vous pouvez déployer le Firewall Management Center Virtual dans l’environnement de nuage public Azure standard. Le Firewall Management Center Virtual dans le Marché Azure prend en charge le modèle BYOL (Bring Your Own License).

Le tableau suivant résume les tailles de machine virtuelle Azure que Firewall Management Center Virtual prend en charge ; celles prises en charge par les versions 6.5.x et antérieures, et celles prises en charge par les versions 6.6.0 et ultérieures.

|

Observations |

Versions 6.6.0 et ultérieures |

Versions 6.5 et antérieures |

|---|---|---|

|

Firewall Management Center Virtual |

Standard_D4_v2 : 8 vCPU, 28 Go |

Standard D3_v2 : 4 vCPU, 14 Go |

|

— |

Standard_D4_v2 : 8 vCPU, 28 Go |

|

|

* Notez que le Firewall Management Center Virtual ne prendra plus en charge la taille de machine virtuelle Standard_D3_v2 après la sortie de la version 6.6.0. À partir de la version 6.6.0, vous devez déployer le Firewall Management Center Virtual (n’importe quelle version) en utilisant une taille de machine virtuelle avec au moins 28 Go de RAM. Consultez Redimensionnement de la machine virtuelle. |

||

Tailles de machine virtuelle obsolètes

Vous pouvez continuer à exécuter vos déploiements actuels de la version 6.5.x et les Firewall Management Center Virtual déploiements antérieurs à l’aide de Standard_D3_v2, mais vous ne pourrez pas lancer de nouveaux déploiements Firewall Management Center Virtual (n’importe quelle version) en utilisant cette taille de machine virtuelle.

Redimensionnement de la machine virtuelle

Étant donné que le chemin de mise à niveau de toute version antérieure de Firewall Management Center Virtual (6.2.x, 6.3.x, 6.4.x et 6.5.x) vers la version 6.6.0 comprend la vérification de la mémoire de 28 Go de RAM, si vous utilisez Standard_D3_v2, vous devez redimensionner votre machine virtuelle à Standard_D4_v2 (voir Tableau 1).

Vous pouvez utiliser le portail Azure ou PowerShell pour redimensionner votre machine virtuelle. Si la machine virtuelle est en cours d’exécution, la modification de sa taille entraînera son redémarrage. L’arrêt de la machine virtuelle peut révéler des tailles supplémentaires.

Pour des instructions sur la façon de redimensionner votre machine virtuelle, consultez la documentation d’Azure « Redimensionner une machine virtuelle Windows » (https:docs.microsoft.com/en-us/Azure/virtual-machines/Windows/resize-vm).

Commentaires

Commentaires