Aperçu

Firewall Management Center Virtual exécute le même logiciel que les On-Prem Firewall Management Center physiques afin d’offrir des fonctionnalités de sécurité éprouvées dans un format virtuel. Firewall Management Center Virtual peut être déployé dans l’OCI public. Il peut ensuite être configuré pour gérer les périphériques virtuels et physiques.

Formats de traitement OCI

Une forme est un modèle qui détermine le nombre de CPU, la quantité de mémoire et d’autres ressources qui sont allouées à une instance. Firewall Management Center Virtual prend en charge les types de formes OCI suivantes :

|

Forme OCI |

Version Firewall Management Center Virtual prise en charge |

Attributs |

|

|---|---|---|---|

|

oCPU |

RAM (Go) |

||

|

Intel VM.Standard 2.4 |

7.1.0 ou ultérieure |

4 |

60 |

|

Forme OCI |

Attributs |

|

|---|---|---|

|

oCPU |

RAM (Go) |

|

|

VM.Standard2.16 |

16 |

240 GB Stockage SSD : 2 000 Go |

Remarque |

Les types de formes pris en charge peuvent changer sans préavis. |

-

Dans OCI, 1 oCPU équivaut à 2 vCPU.

-

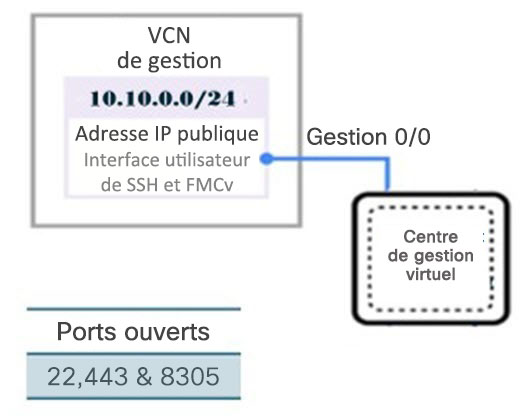

Firewall Management Center Virtual requiert une interface.

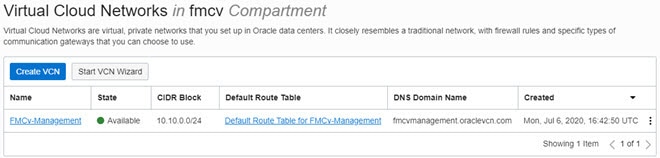

Vous créez un compte sur OCI, lancez une instance de calcul à l’aide de l’offre de Firewall Management Center Virtual sur le Marché Oracle Cloud et choisissez une forme OCI.

Commentaires

Commentaires