Aperçu

OCI est un service informatique en nuage public qui vous permet d’exécuter vos applications dans un environnement hébergé hautement disponible offert par Oracle.

L’ASA virtuel exécute le même logiciel que les ASA virtuel physiques afin d’offrir des fonctionnalités de sécurité éprouvées dans un format virtuel. L’ASA virtuel peut être déployé dans l’OCI public. Il peut ensuite être configuré pour protéger les charges de travail des centres de données virtuels et physiques qui se développent, se contractent ou changent d’emplacement au fil du temps.

Formats de traitement OCI

Une forme est un modèle qui détermine le nombre de CPU, la quantité de mémoire et d’autres ressources qui sont allouées à une instance. L’ASA virtuel prend en charge les types de forme OCI standard : à usage général suivants :

|

Forme OCI |

Version ASAv prise en charge |

Attributs |

Interfaces |

|

|---|---|---|---|---|

|

oCPU |

RAM (Go) |

|||

|

Intel VM.Standard 2.4 |

9.15, 9.16, 9.17, 9.18, 9.19, 9.20, 9.21 et 9.22 ou versions ultérieures |

4 |

60 |

Minimum 4, Maximum 4 |

|

IntelVM.Standard2.8 |

9.15, 9.16, 9.17, 9.18, 9.19, 9.20, 9.21 et 9.22 ou versions ultérieures |

8 |

120 |

Minimum 4, Maximum 8 |

-

L’ASA virtuel nécessite un minimum de 3 interfaces.

-

Dans OCI, 1 oCPU équivaut à 2 vCPU.

-

Le maximum de vCPU pris en charge est de 16 (8 oCPU).

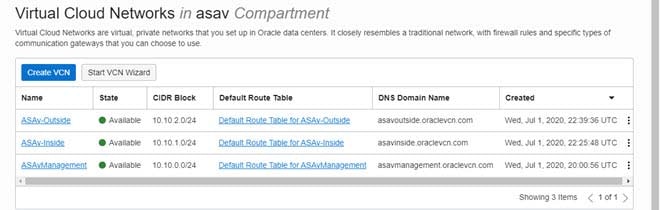

Vous créez un compte sur OCI, lancez une instance de calcul à l’aide de l’offre de pare-feu virtuel Cisco ASA (ASA virtuel) sur le Marché Oracle Cloud et choisissez une forme OCI.

Commentaires

Commentaires