Aperçu

Les sections suivantes décrivent comment les composants de la solution d’évolutivité automatique fonctionnent pour la ASA virtuel sur GCP.

À propos de la solution d’évolutivité automatique

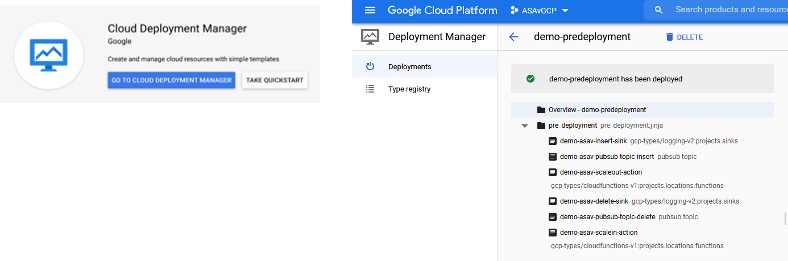

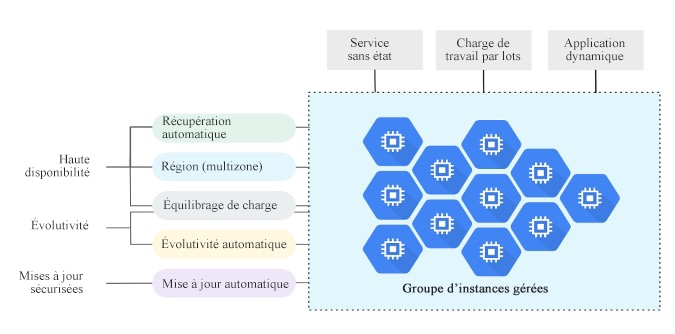

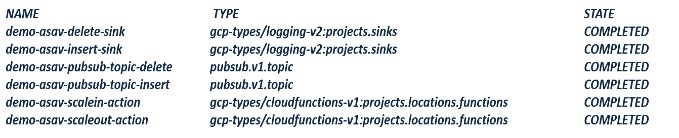

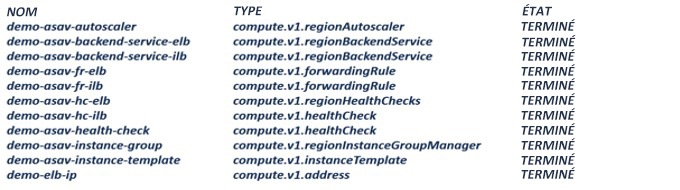

L’évolutivité automatique d’ASA virtuel pour GCP est une implémentation complète sans serveur qui utilise l’infrastructure sans serveur fournie par GCP (fonctions dans le nuage, équilibreurs de charges, publication/abonnement, groupes d’instances, etc.).

Certaines des fonctionnalités clés de l’évolutivité automatique d’ASA virtuel pour l’implémentation GCP comprennent :

-

Déploiement basé sur le modèle de gestionnaire de déploiement GCP.

-

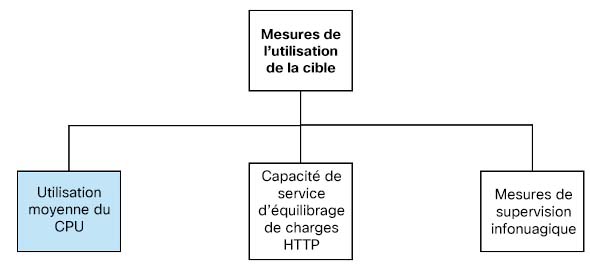

Prise en charge des mesures d’évolutivité en fonction du CPU.

-

Prise en charge du déploiement d’ASA virtuel et des zones de multi-disponibilité.

-

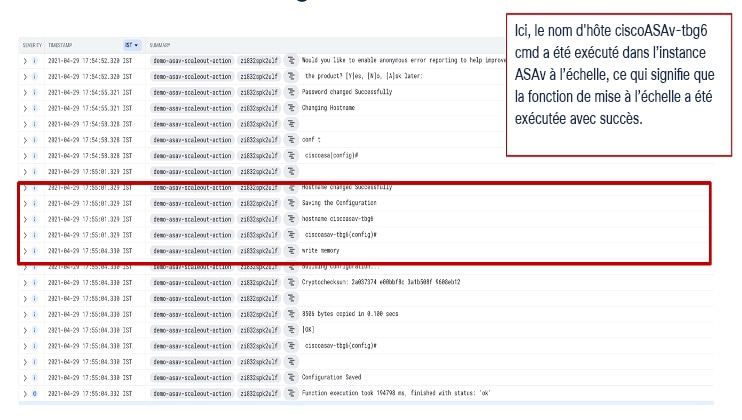

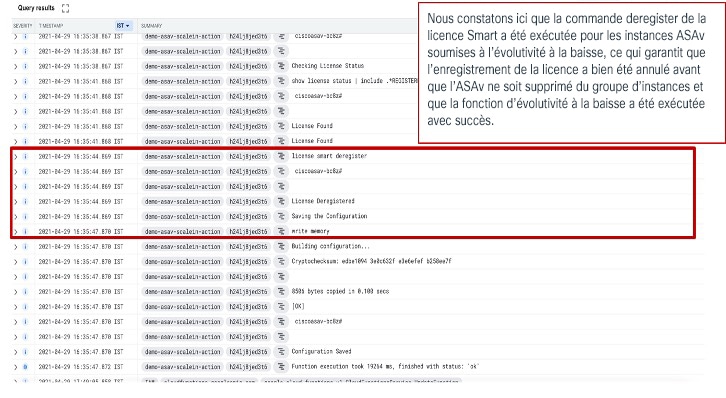

La configuration entièrement automatisée s’applique automatiquement aux instances ASA virtuel soumise à l’évolutivité à la hausse.

-

Prise en charge des équilibreurs de charges et des zones de multi-disponibilité.

-

Cisco fournit un paquet de déploiement de l’évolutivité automatique pour GCP afin de faciliter le déploiement.

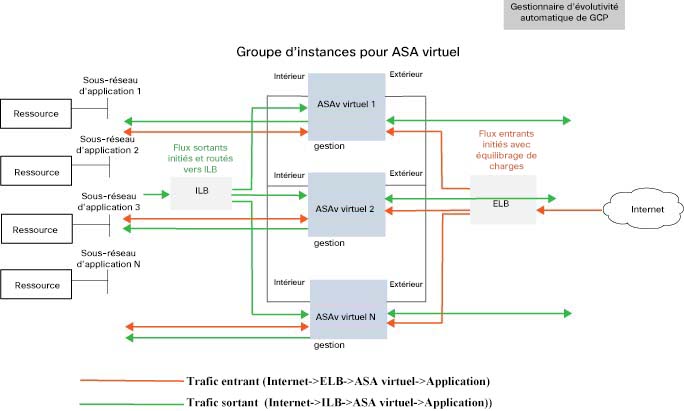

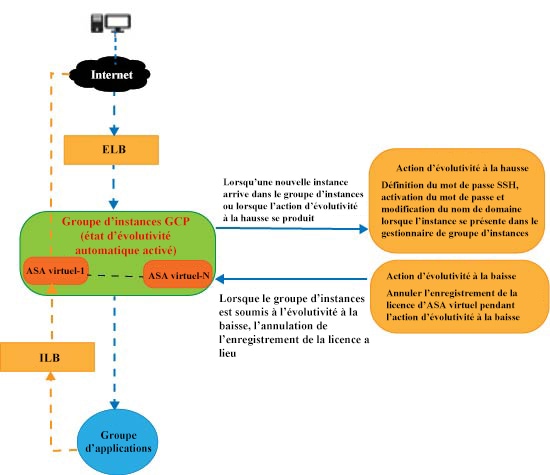

Scénario d’évolutivité automatique

L’évolutivité automatique d’ASA virtuel pour GCP est une solution d’évolutivité horizontale automatisée qui positionne un groupe d’instances ASA virtuel entre un équilibreur de charge interne (ILB) et un équilibreur de charge externe (ELB) GCP.

-

L’ELB distribue le trafic Internet aux instances ASA virtuel du groupe d’instances; le pare-feu transfère ensuite le trafic à l’application.

-

L’ILB distribue le trafic Internet sortant d’une application aux instances ASA virtuel du groupe d’instances; le pare-feu transfère ensuite le trafic à Internet.

-

Un paquet réseau ne traversera jamais les deux équilibreurs de charges (interne et externe) en une seule connexion.

-

Le nombre d’instances ASA virtuel dans l’ensemble d’évolutivité se verra évoluer et sera configuré automatiquement en fonction des conditions de charge.

Champ d’application

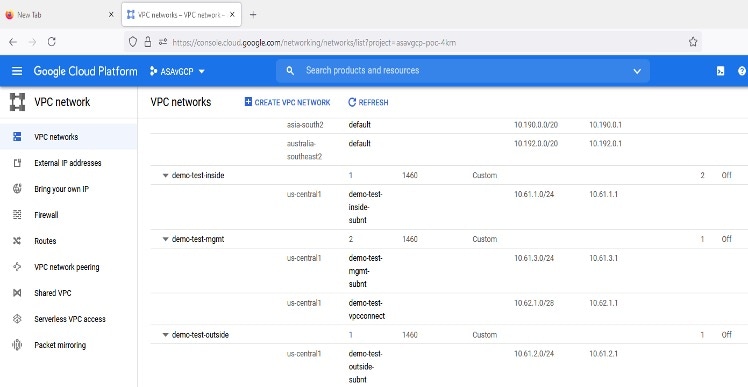

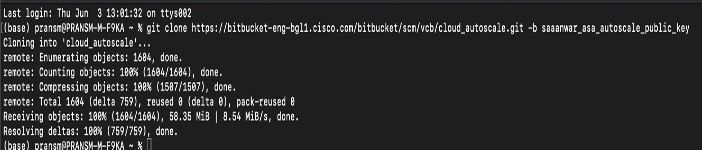

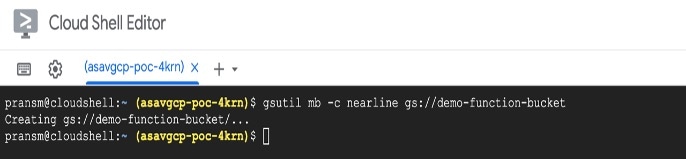

Ce document couvre les procédures détaillées pour déployer les composants sans serveur pour la solution ASA virtuel d’évolutivité automatique pour GCP.

Important |

|

Commentaires

Commentaires