Lignes directrices et limites relatives à la licence

Vous pouvez créer et déployer plusieurs instances d’ASA virtuel sur un serveur ESXi. Le matériel spécifique utilisé pour les déploiements d’ASA virtuel peut varier en fonction du nombre d’instances déployées et des exigences d’utilisation. Chaque appliance virtuelle que vous créez nécessite une allocation minimale de ressources (mémoire, nombre de CPU et espace disque) sur la machine hôte.

Important |

L’ASA virtuel est déployé avec une taille de stockage sur disque de 8 Go. Il est impossible de modifier l’allocation des ressources de l’espace disque. |

Passez en revue les lignes directrices et les limites suivantes avant de déployer l’ASA virtuel.

ASA virtuel sur les exigences de système VMware ESXi

Assurez-vous de vous conformer aux caractéristiques ci-dessous pour assurer des performances optimales. Les conditions requises par l’ASA virtuelASA virtuel sont les suivantes :

-

Le CPU de l’hôte doit être un processeur Intel ou AMD de classe de serveur x86 avec extension de virtualisation.

Par exemple, les laboratoires de tests de performance d’ASA virtuel utilisent au minimum les éléments suivants : Cisco Unified Computing System (Cisco UCS®), serveur série C M4 avec les processeurs Intel Xeon® E5-2690v4 fonctionnant à 2,6 GHz.

-

L’ASA virtuel prend en charge ESXi version 6.0, 6.5, 6.7, 7.0, 7.0 mise à niveau 1, 7.0 mise à niveau 2, 7.0 mise à niveau 3.

vNIC recommandées

Les vNIC suivantes sont recommandées pour des performances optimales.

-

i40e en mode Transmission directe PCI : dédié à la carte réseau physique du serveur à la machine virtuelle et transfère les données de paquets entre la carte réseau et la machine virtuelle par DMA (accès direct à la mémoire). Aucun cycle de CPU n’est nécessaire pour le déplacement des paquets.

-

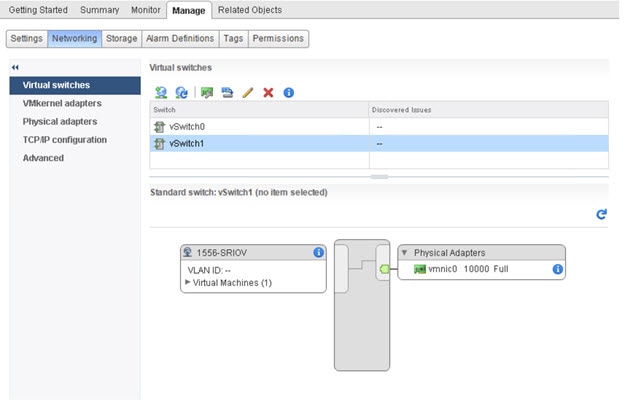

i40evf/ixgbe-vf : en fait, la même chose que ci-dessus (paquets DMA entre la carte réseau et la VM), mais permet de partager la carte réseau sur plusieurs VM. SR-IOV est généralement préféré, car il offre une plus grande souplesse de déploiement. Voir la section Lignes directrices et limites relatives à la licence.

-

vmxnet3 : il s’agit d’un pilote de réseau para-virtualisé qui prend en charge le fonctionnement à 10 Gbit/s, mais nécessite également des cycles du CPU. Il s’agit de la valeur par défaut de VMware.

Lorsque vous utilisez vmxnet3, vous devez désactiver le Large Receive Offload (LRO, déchargement important à la réception) pour éviter de mauvaises performances TCP.

Optimisation des performances

Pour obtenir les meilleures performances avec ASA virtuel, vous pouvez apporter des ajustements à la machine virtuelle et à l’hôte. Consultez Réglage de la performance pour de plus amples renseignements.

-

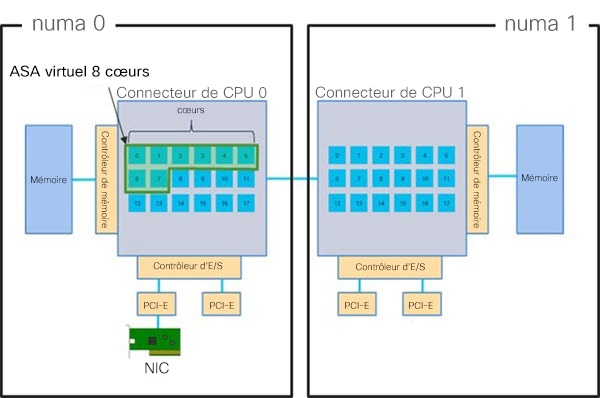

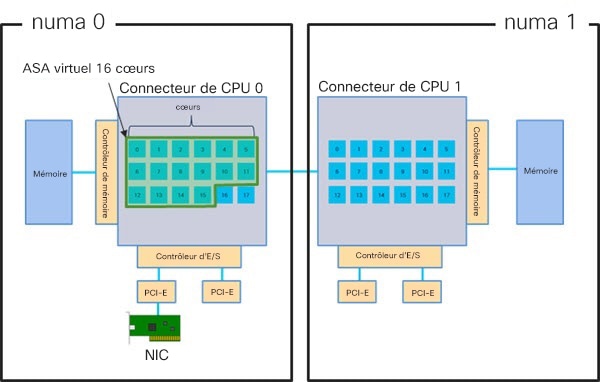

NUMA : vous pouvez améliorer les performances d’ASA virtuel en isolant les ressources du CPU de la machine virtuelle invitée en un seul nœud d‘accès à la mémoire non uniforme (NUMA). Consultez Lignes directrices NUMA pour de plus amples renseignements.

-

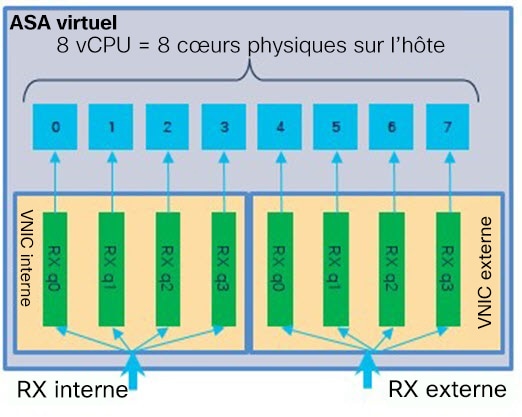

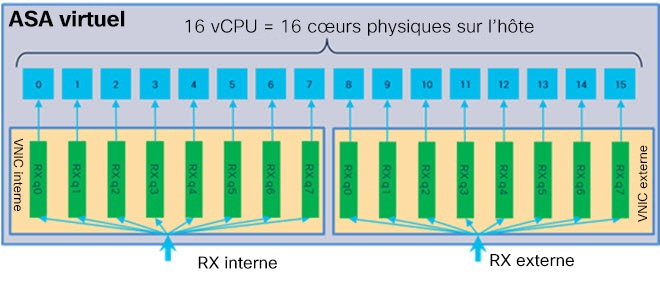

Receive Side Scaling (Dimensionnement côté réception) : l’ASA virtuel prend en charge Receive Côté Scaling (RSS), qui est une technologie utilisée par les adaptateurs réseau pour distribuer le trafic de réception réseau entre plusieurs cœurs de processeur. Pris en charge à partir de la version 9.13(1). Consultez Files d’attente RX multiples pour le dimensionnement de la réception (RSS). pour de plus amples renseignements.

-

VPN Optimization (Optimisation du VPN) : consultez Optimisation du réseau privé virtuel (VPN) pour obtenir des considérations supplémentaires afin d’optimiser les performances du VPN avec l’ASA virtuel.

Mise en grappes

À partir de la version 9.17, la mise en grappe est prise en charge sur les instances d’ASA virtuel déployées sur VMware. Consultez la section Grappe ASA pour l’ASAv pour de plus amples renseignements.

Lignes directrices relatives aux fichiers OVF

La sélection du fichier asav-vi.ovf ou asav-esxi.ovf repose sur la cible de déploiement :

-

asav-vi : pour le déploiement sur vCenter

-

asav-esxi : pour le déploiement sur ESXi (sans vCenter)

-

Le déploiement OVF d’ASA virtuel ne prend pas en charge la localisation (installation des composants en mode non anglais). Assurez-vous que VMware vCenter et les serveurs LDAP de votre environnement sont installés dans un mode compatible avec ASCII.

-

Vous devez régler votre clavier à l’anglais des États-Unis avant d’installer l’ASA virtuel et pour utiliser la console de VM.

-

Lorsque l’ASA virtuel est déployé, deux images ISO différentes sont montés sur l’hyperviseur ESXi :

-

Le premier disque monté comporte les variables d’environnement OVF générées par vSphere.

-

Le deuxième lecteur monté est day0.so.

Attention

Vous pouvez démonter les deux disques après le démarrage de la machine ASA virtuel. Cependant, le lecteur 1 (avec les variables d’environnement OVF) sera toujours monté chaque fois que l’ASA virtuel est mis hors tension ou sous tension, même si la case Connect at Power On (Connecter lors de la mise sous tension) n’est pas cochée.

-

L’option Exporter le modèle OVF dans vSphere vous aide à exporter un ensemble d’instances ASA virtuel existant en tant que modèle OVF. Vous pouvez utiliser un modèle OVF exporté pour déployer l’instance ASA virtuel dans le même environnement ou un environnement différent. Avant de déployer l’instance ASA virtuel à l’aide d’un modèle OVF exporté sur vSphere, vous devez modifier les détails de configuration dans le fichier OVF pour éviter l’échec du déploiement.

Pour modifier le fichier OVF exporté d’ASA virtuel.

-

Connectez-vous à la machine locale où vous avez exporté le modèle OVF.

-

Parcourez le menu et ouvrez le fichier OVF dans un éditeur de texte.

-

Assurez-vous que la balise

<vmw:ExtraConfig vmw:key="monitor_control.pseudo_perfctr" vmw:value="TRUE"></vmw:ExtraConfig>est présente. -

Supprimez la balise

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>.Ou

Remplacez la balise

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>avec<rasd:ResourceSubType>vmware.cdrom.remotepassthrough</rasd:ResourceSubType>.Consultez le lien Le déploiement d’un fichier OVF échoue sur vCenter Server 5.1/5.5 lorsque les outils VMware sont installés (2034422) publié par VMware pour de plus amples renseignements.

-

Saisissez les valeurs de propriété de

UserPrivilege,OvfDeploymentetControllerType.Par exemple : - <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment"> + <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment" ovf:value="ovf"> - <Property ovf:type="string" ovf:key="ControllerType"> + <Property ovf:type="string" ovf:key="ControllerType" ovf:value="ASAv"> - <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege"> + <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege" ovf:value="15"> -

Enregistrez le fichier OVF.

-

Déployez l’ASA virtuel à l’aide du modèle OVF Consultez Déployer l’ASA virtuel à l’aide du client web VMware vSphere.

Lignes directrices relatives au basculement pour la haute disponibilité

Pour les déploiements de basculement, assurez-vous que l’unité de secours a les mêmes droits de licence; par exemple, les deux unités doivent avoir le droit de 2 Gbit/s.

Important |

Lors de la création d’une paire à haute accessibilité à l’aide d’ASA virtuel, il est nécessaire d’ajouter les interfaces de données à chaque ASA virtuel dans le même ordre. Si exactement les mêmes interfaces sont ajoutées à chaque ASA virtuel, mais dans un ordre différent, des erreurs peuvent s’afficher à la console ASA virtuel. La fonctionnalité de basculement peut également être affectée. |

Pour le groupe de ports ESX utilisé pour l’interface interne d’ASA virtuel ou la liaison de basculement haute disponibilité d’ASA virtuel, configurez l’ordre de basculement du groupe de ports ESX avec deux cartes réseau virtuelles : l’une comme liaison ascendante active et l’autre comme liaison ascendante de secours. Ceci est nécessaire pour que les deux VM s’envoient des messages Ping ou que le lien de haute disponibilité d’ASA virtuel soit activé.

Lignes directrices vMotion

-

VMware exige que vous utilisiez le stockage partagé uniquement si vous prévoyez utiliser vMotion. Pendant le déploiement d’ASA virtuel, si vous avez une grappe d’hôtes, vous pouvez provisionner le stockage localement (sur un hôte précis) ou sur un hôte partagé. Cependant, si vous essayez d’utiliser l’ASA virtuel vMotion vers un autre hôte, l’utilisation du stockage local produira une erreur.

Allocation de mémoire et de vCPU pour le débit et les licences

-

La mémoire allouée à l’ASA virtuel est d’une taille spécifique pour le niveau de débit. Ne modifiez pas les paramètres de mémoire ni les paramètres matériels de vCPU dans la boîte de dialogue Edit Settings (Modifier les paramètres), sauf si vous demandez une licence pour un autre niveau de débit. Le provisionnement insuffisant peut affecter les performances.

Remarque

Si vous devez modifier la mémoire ou les paramètres matériels vCPU, utilisez uniquement les valeurs documentées dans Gestion des licences pour l’ASA virtuel. N’utilisez pas les valeurs minimales, par défaut et maximales de configuration de mémoire recommandées par VMware.

Réservation de CPU

-

Par défaut, la réservation de CPU pour l’ASA virtuel est de 1 000 MHz. Vous pouvez modifier la quantité de ressources de CPU allouées à l’ASA virtuel en utilisant les paramètres de partages, de réservations et de limites (Edit Settings > Resources > CPU (Modifier les paramètres > Ressources > CPU)). L’abaissement du paramètre de réservation de CPU de 1 000 MHz peut être effectué si l’ASA virtuel peut réaliser l’objectif requis tout en étant sous la charge de trafic requise avec le paramètre inférieur. La quantité de CPU utilisée par un ASA virtuel dépend de la plateforme matérielle sur laquelle il s’exécute, ainsi que du type et de la quantité de travail qu’il effectue.

Vous pouvez afficher le point de vue de l’hôte sur l’utilisation du CPU pour toutes vos machines virtuelles à partir du tableau d’utilisation du CPU (MHz), situé dans la vue Home (Accueil) de l’onglet Virtual Machine Performance (Performances de la machine virtuelle). Une fois que vous avez établi un test de référence pour l’utilisation du CPU lorsque l’ASA virtuel traite le volume de trafic typique, vous pouvez utiliser ces renseignements comme entrée pour ajuster la réservation du CPU.

Consultez le lien Conseil d’amélioration des performances du CPU publié par VMware pour en savoir plus.

-

Vous pouvez utiliser les commandes show vm et show cpu d’ASA virtuel ou l’onglet d’ADSM ou le volet pour afficher l’allocation des ressources et toutes les ressources qui sont surprovisionnées ou sous-provisionnées.

-

À partir de la version 9.16.x d’ASA virtuel, lorsque vous rétrogradez d’ASAv100, dont la configuration de l’appareil est de 16 vCPU et de 32 Go de RAM, à ASAv10, vous devez configurer l’appareil avec 1 vCPU et 4 Go de RAM.

Lignes directrices relatives au mode transparent sur le matériel UCS de série B

Des intermittences MAC ont été observées dans certaines configurations d’ASA virtuel fonctionnant en mode transparent sur le matériel Cisco UCS de série B. Lorsque des adresses MAC apparaissent à partir de différents emplacements, vous obtiendrez des paquets abandonnés.

Les lignes directrices suivantes aident à éviter les intermittences MAC lorsque vous déployez l’ASA virtuel en mode transparent dans les environnements VMware :

-

Regroupement NIC VMware : si vous déployez l’ASA virtuel en mode transparent sur le matériel UCS de série B, les groupes de ports utilisés pour les interfaces interne et externe ne doivent avoir qu’un seul lien ascendant actif, qui doit être le même. Vous configurez le regroupement de NIC VMware dans vCenter.

Consultez la documentation de VMware pour obtenir des renseignements complets sur la configuration du regroupement NIC.

-

Inspection ARP : activez l’inspection ARP sur l’ASA virtuel et configurez de manière statique les entrées MAC et ARP sur l’interface sur laquelle vous souhaitez les recevoir. Consultez le Guide de configuration des opérations générales de la série Cisco Secure Firewall ASA pour en savoir plus sur l’inspection ARP et sur la façon de l’activer.

Directives et limites additionnelles

-

L’ASA virtuel démarre sans les deux disques IDE de CD/DVD si vous exécutez ESXi 6.7, vCenter 6.7, ASA Virtual 9.12 et versions ultérieures.

-

Le client Web vSphere n’est pas pris en charge pour le déploiement OVF d’ASA virtuel; utilisez plutôt le client vSphere.

Commentaires

Commentaires