Aperçu

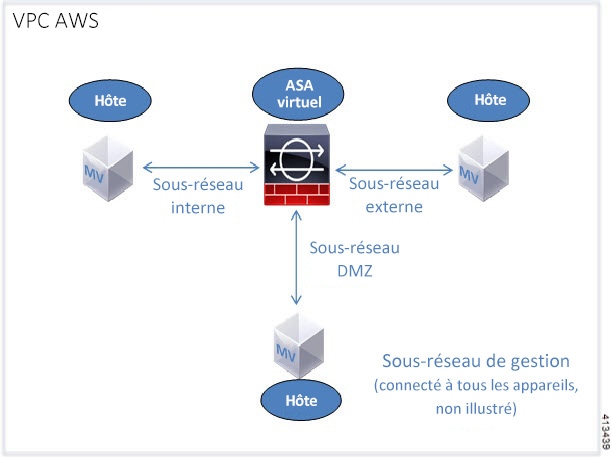

L’ASA virtuel exécute le même logiciel que les ASA physiques pour fournir des fonctionnalités de sécurité éprouvées dans un format virtuel. L’ASA virtuel peut être déployé dans le nuage AWS public. Il peut ensuite être configuré pour protéger les charges de travail des centres de données virtuels et physiques qui se développent, se contractent ou changent d’emplacement au fil du temps.

L’ASA virtuel prend en charge les types d’instances AWS suivants.

|

Instance |

Attributs |

Nombre maximal d’interfaces |

|

|---|---|---|---|

|

vCPU |

Mémoire (Go) |

||

|

c3.large |

2 |

3,75 |

3 |

|

c3.xlarge |

4 |

7,5 |

4 |

|

c3.2xlarge |

8 |

15 |

4 |

|

c4.large |

2 |

3,75 |

3 |

|

c4.xlarge |

4 |

7,5 |

4 |

|

c4.2xlarge |

8 |

15 |

4 |

|

c5.large |

2 |

4 |

3 |

|

c5.xlarge |

4 |

8 |

4 |

|

c5.2xlarge |

8 |

16 |

4 |

|

c5.4xlarge |

16 |

32 |

8 |

|

c5a.large |

2 |

4 |

3 |

|

c5a.xlarge |

4 |

8 |

4 |

|

c5a.2xlarge |

8 |

16 |

4 |

|

c5a.4xlarge |

16 |

32 |

8 |

|

c5ad.large |

2 |

4 |

3 |

|

c5ad.xlarge |

4 |

8 |

4 |

|

c5ad.2xlarge |

8 |

16 |

4 |

|

c5ad.4xlarge |

16 |

32 |

8 |

|

c5d.large |

2 |

4 |

3 |

|

c5d.xlarge |

4 |

8 |

4 |

|

c5d.2xlarge |

8 |

16 |

4 |

|

c5d.4xlarge |

16 |

32 |

8 |

|

c5n.large |

2 |

5,3 |

3 |

|

c5n.xlarge |

4 |

10,5 |

4 |

|

c5n.2xlarge |

8 |

21 |

4 |

|

c5n.4xlarge |

16 |

42 |

8 |

|

m4.large |

2 |

8 |

2 |

|

m4.xlarge |

4 |

16 |

4 |

|

m4.2xlarge |

8 |

32 |

4 |

|

m5n.large |

2 |

8 |

3 |

|

m5n.xlarge |

4 |

16 |

4 |

|

m5n.2xlarge |

8 |

32 |

4 |

|

m5n.4xlarge |

16 |

64 |

8 |

|

m5zn.large |

2 |

8 |

3 |

|

m5zn.xlarge |

4 |

16 |

4 |

|

m5zn.2xlarge |

8 |

32 |

4 |

Astuces |

Si vous utilisez le type d’instance M4 ou C4, nous vous recommandons de migrer vers le type d’instance M5 ou C5 qui utilise des pilotes d’interface pour l’hyperviseur Nitro et Elastic Network Adapter (ENA) pour améliorer les performances. |

Astuces |

Si vous utilisez le type d’instance C4, nous vous recommandons de migrer vers le type d’instance C5 qui utilise l’hyperviseur Nitro et les pilotes d’interface Elastic Network Adapter (ENA) pour améliorer les performances. |

|

Niveau de performance |

Type d’instance (cœur/RAM) |

Limite du débit |

Limite de session RA VPN |

|---|---|---|---|

|

ASAv5 |

c5.large 2 cœurs/4 Go |

100 Mbit/sec |

50 |

|

ASAv10 |

c5.large 2 cœurs/4 Go |

1 Gbit/sec |

250 |

|

ASAv30 |

c5.xlarge 4 cœurs/8 Go |

2 Gbit/s |

750 |

|

ASAv50 |

c5.2xlarge 8 cœurs/16 Go |

10 Gbit/s |

10 000 |

|

ASAv100 |

c5n.4xlarge 16 cœurs/42 Go |

16 Gbit/s |

20 000 |

Vous créez un compte sur AWS, configurez l’ASA virtuel à l’aide de l’assistant AWS et avez choisi une image de machine Amazon (AMI). L’AMI est un modèle qui contient la configuration logicielle nécessaire pour lancer votre instance.

Important |

Les images d’AMI ne peuvent pas être téléchargées en dehors de l’environnement AWS. |

Commentaires

Commentaires