Hochladen von Kundendateien in das Cisco Technical Assistance Center

Inhalt

Einleitung

Überblick

Hochladen der Support Case Manager-Datei

Hochladen einer Datei zu einem Ticket

Customer eXperience Drive

Zusammenfassung der Services

Unterstützte Protokolle

CXD-Upload-Token

Abrufen des Upload-Tokens für ein Serviceticket

Verwenden von SCM

Hochladen von Dateien auf CXD

Verwenden von Desktop-Clients

Direkt von einem Cisco Gerät

API für Datei-Upload

Python-Beispielcode für die Verwendung der PUT-API

Uploads von E-Mail-Dateianhängen

Verschlüsseln von Dateien

Verschlüsseln von Dateien mit WinZip

Verschlüsseln von Dateien mit TAR und OpenSSL

Verschlüsseln von Dateien mit GZIP und GnuPG

Weitergabe des Kennworts an den TAC-Kundensupporttechniker

Datenverwaltung für Anhänge von Kundenfällen

Zusammenfassung

Zusätzliche Informationen

Einleitung

In diesem Dokument wird beschrieben, wie Sie Dateien in das Cisco Technical Assistance Center (TAC) hochladen.

Überblick

Die TAC-Kundensupporttechniker können Ihnen bei der schnellen Problembehebung behilflich sein, wenn sie mit dem Problem relevante Dateien verbunden haben. Sie haben mehrere Optionen, um die Dateien hochzuladen, die mit Ihrem Problem zusammenhängen. Einige dieser Optionen sind weniger sicher und können zu gewissen inhärenten Risiken führen. Jede Option hat Einschränkungen, die Sie beachten müssen, bevor Sie sich für eine geeignete Upload-Option entscheiden. Tabelle 1 enthält die verfügbaren Upload-Optionen mit Details zu Dateiverschlüsselungsfunktionen, empfohlene Dateigrößenbeschränkungen und andere relevante Informationen.

Tabelle 1: Verfügbare Upload-Optionen

| Verfügbare Option (sortiert nach Präferenz) | Dateien werden bei der Übertragung verschlüsselt | Dateien werden im ruhenden Zustand verschlüsselt | Empfohlene Dateigrößenbeschränkung | |

|---|---|---|---|---|

| Support Case Manager (SCM) | Ja |

Ja |

Keine Beschränkung | |

| Customer eXperience Drive | Ja* |

Ja |

Keine Beschränkung | |

| E-Mail an attach@cisco.com | Nein* * |

Ja |

20 MB oder weniger je nach Beschränkungen des E-Mail-Servers beim Kunden |

|

* Gilt für alle Protokolle mit Ausnahme von FTP. Bei Verwendung von FTP wird dringend empfohlen, die Daten vor dem Hochladen zu verschlüsseln. **Sie müssen vor der Übertragung verschlüsseln. Die sichere Übertragung ist nur ab dem Punkt gewährleistet, an dem die E-Mail/der Anhang das Cisco Netzwerk erreicht, nicht auf der Seite des Kunden-Netzwerks oder des E-Mail-Anbieters. | ||||

Hochladen der Support Case Manager-Datei

Die Datei-Upload-Methode Support Case Manager (SCM) ist eine sichere Option zum Hochladen von Dateien in Tickets. Der Kommunikationskanal zwischen Ihrem elektronischen Gerät und Cisco ist verschlüsselt. Über SCM hochgeladene Dateien werden sofort mit dem zugehörigen Ticket verknüpft und in verschlüsselter Form gespeichert.

Hochladen einer Datei zu einem Ticket

Nachdem Sie das Ticket gesendet haben, können Sie Dateien hochladen.

Schritt 1: Melden Sie sich beim SCM an.

Schritt 2: Um das Ticket anzuzeigen und zu bearbeiten, klicken Sie in der Liste auf die Ticketnummer oder den Titel. Die Seite "Ticketübersicht" wird geöffnet.

Schritt 3: Klicken Sie Add Files auf , um eine Datei auszuwählen und sie als Anhang zum Ticket hochzuladen. Das System zeigt das SCM-Datei-Uploader-Tool an.

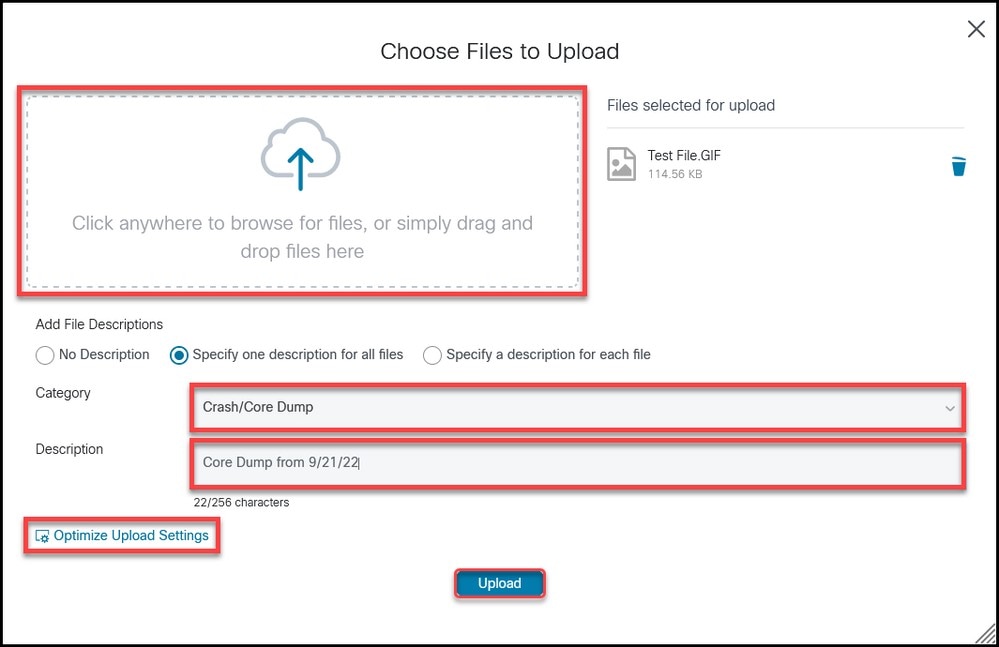

Schritt 4. Ziehen Sie im Choose Files to Upload Dialogfeld die Dateien, die Sie hochladen möchten, oder klicken Sie in das Dialogfeld, um auf Ihrem lokalen Computer nach Dateien zum Hochladen zu suchen.

Schritt 5. Fügen Sie eine Beschreibung hinzu und geben Sie eine Kategorie für alle Dateien oder einzeln an.

Schritt 6: Klicken Sie Upload auf, um den Upload-Vorgang zu starten.

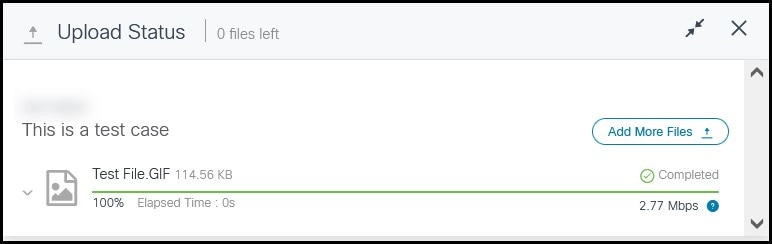

Schritt 7. Sobald alle Uploads abgeschlossen sind, können Sie das Fenster schließen oder auf klicken, Add More Files um weitere Dateien hochzuladen.

Schritt 8. Hochgeladene Dateien können auf der Attachments Registerkarte verwaltet werden.

Customer eXperience Drive

Zusammenfassung der Services

Customer eXperience Drive (CXD) ist ein Datei-Upload-Service mit mehreren Protokollen, bei dem es keine Einschränkungen bei der Größe der hochgeladenen Datei gibt. Cisco Kunden mit aktiven Service Requests (SRs) werden dabei unterstützt, Daten mithilfe von eindeutigen Anmeldedaten, die pro SR erstellt werden, direkt in ein Ticket hochzuladen. Die von CXD unterstützten Protokolle werden nativ von Cisco Produkten unterstützt, die das direkte Hochladen von Cisco Geräten aus zu Servicetickets ermöglichen.

Unterstützte Protokolle

Tabelle 2 fasst die von CXD unterstützten Protokolle zusammen. Es ist erwähnenswert, dass unabhängig vom verwendeten Protokoll keine Begrenzung für die Größe der hochgeladenen Datei festgelegt ist.

Tabelle 2: Von CXD unterstützte Protokolle

| Name | Protokoll/Port | Verschlüsselt | Datenkanal-Ports | Hinweise |

|---|---|---|---|---|

| SFTP (Secure File Transfer Protocol) | TCP/22 |

Ja |

– |

|

| Secure Copy Protocol (SCP) | TCP/22 |

Ja |

– |

|

| Hypertext Transfer Protocol über SSL (HTTPS) | TCP/443 |

Ja |

– |

Nur API-basierte Uploads werden unterstützt. |

| File Transfer Protocol über SSL (FTPS) implizit | TCP/990 |

Ja |

30000-40000 |

Firewalls können FTPS nicht überprüfen, da der Steuerungskanal verschlüsselt ist. Daher muss die Firewall ausgehende Verbindungen zum gesamten Datenkanal-Portbereich zulassen. |

| File Transfer Protocol über SSL (FTPS) explizit | TCP/21 |

Ja |

30000-40000 |

|

| File Transfer Protocol (FTP) | TCP/21 |

Ja |

30000-40000 |

Cisco empfiehlt die Verwendung von FTP nicht, da das Protokoll keine Verschlüsselung unterstützt. Wenn Daten verwendet werden müssen, müssen sie vor der Übertragung verschlüsselt werden. Firewalls müssen den FTP-Datenverkehr überprüfen, damit Datenkanäle ordnungsgemäß eingerichtet werden können. Wenn FTP nicht im gesamten Netzwerk überprüft wird, müssen Firewalls ausgehende Verbindungen zum gesamten Datenkanal-Portbereich zulassen. |

CXD-Upload-Token

CXD erstellt eindeutige Upload-Token pro Serviceticket. Für die Authentifizierung des Dienstes und das anschließende Hochladen von Dateien zum Serviceticket wird die Serviceticketnummer und das Token verwendet.

Abrufen des Upload-Tokens für ein Serviceticket

Verwenden von SCM

Wenn ein Serviceticket geöffnet wird, müssen Benutzer das Upload-Token erstellen, um den Anhang hochzuladen.

Führen Sie die folgenden Schritte aus, um das Upload-Token abzurufen/zu generieren:

Schritt 1: Melden Sie sich beim SCM an.

Schritt 2: Um ein Ticket anzuzeigen und zu bearbeiten, klicken Sie in der Liste auf die Ticketnummer oder den Titel. Die Seite "Ticketübersicht" wird geöffnet.

Schritt 3: Klicken Sie auf die Attachments Registerkarte.

Schritt 4. Klicken Sie auf Generate Token. Sobald das Token generiert wurde, wird es neben der Schaltfläche "Token generieren" angezeigt.

Hochladen von Dateien auf CXD

Verwenden von Desktop-Clients

Im Allgemeinen muss der Benutzer, je nach Protokoll, nur einen Client verwenden, um sich mit cxd.cisco.com zu verbinden, sich mit der SR-Nummer als Benutzername und dem Upload-Token als Kennwort zu authentifizieren und schließlich eine Datei hochzuladen. Je nach Protokoll und Client können die Benutzerschritte unterschiedlich sein. Es wird immer empfohlen, weitere Informationen in der Client-Dokumentation zu finden.

Direkt von einem Cisco Gerät

Alle Cisco Geräte verfügen über integrierte Dateiübertragungs-Clients, die in der Regel über einen copy oder einen redirect Befehl verwendet werden. Cisco Geräte, die auf einer Linux-Distribution ausgeführt werden, unterstützen normalerweise eine oder mehrere SCP-, SFTP- und Curl-Versionen für SCP-, SFTP- und HTTPS-Integrationen.

API für Datei-Upload

Die Datei-Upload-API verwendet das HTTP-PUT-Verb, um Dateien auf CXD hochzuladen. Für maximale Kompatibilität und einfache Integration wird die API einfach gehalten.

HTTP-Methode: PUT

URL: https://cxd.cisco.com/home/<destination file name>

Header:

Tabelle 5. API-Header für CXD-Datei-Uploads

| Wichtigste | Typ | Wert |

|---|---|---|

Autorisierung |

String |

Grundlegende Zeichenfolge für HTTP-Authentifizierung |

Der Text besteht aus den Dateidaten. Es gibt keine Felder oder Formulare, was die Serviceanfrage sehr einfach macht.

Python-Beispielcode für die Verwendung der PUT-API

Beachten Sie, dass im Code davon ausgegangen wird, dass die Datei in demselben Pfad gespeichert ist, von dem aus sie ausgeführt wird.

import requests

from requests.auth import HTTPBasicAuth

username = 'SR Number'

password = 'Upload Token'

auth = HTTPBasicAuth(username, password)

filename = 'showtech.txt' # Destination filename

url = f'https://cxd.cisco.com/home/{filename}'

headers = {"Expect": "100-continue"}

file_path = 'Local Path to the File'

with open(file_path, 'rb') as f:

r = requests.put(url + filename, f, auth=auth, headers=headers)

if r.status_code == 201:

print("File Uploaded Successfully")

Uploads von E-Mail-Dateianhängen

Wenn SCM und CXD für Sie nicht funktionieren, können Sie Dateien auch als E-Mail-Anhang hochladen. Beachten Sie, dass diese Methode grundlegend unsicher ist und die Datei oder die Kommunikationssitzung, die für die Übertragung der Datei zwischen dem Kunden und Cisco verwendet wird, nicht verschlüsselt ist. Es ist Sache des Kunden, Dateien explizit zu verschlüsseln, bevor sie als E-Mail-Dateianhänge hochgeladen werden. Als zusätzliche Best Practice für die Sicherheit müssen vertrauliche Informationen wie Kennwörter verschleiert oder aus Konfigurationsdateien oder Protokollen entfernt werden, die über einen unsicheren Kanal gesendet werden. Weitere Informationen finden Sie unter Verschlüsseln von Dateien.

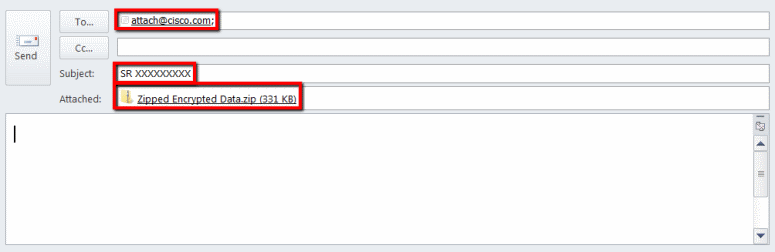

Nachdem die Dateien verschlüsselt wurden, laden Sie zusätzliche Informationen und Dateien hoch, indem Sie sie per E-Mail-Nachricht an attach@cisco.com senden. Geben Sie hierzu in der Betreffzeile die Ticketnummer an, z. B. Betreff = Ticket xxxxxxxxx.

Bei Versand per E-Mail ist die Größe der Anhänge auf 20 MB begrenzt. Anhänge, die mit E-Mail-Nachrichten gesendet werden, werden während der Übertragung nicht verschlüsselt, aber umgehend mit dem angegebenen Ticket verknüpft und in verschlüsselter Form gespeichert.

Hängen Sie die Datei an eine E-Mail-Nachricht an, und senden Sie die Nachricht an attach@cisco.com, wie in diesem Screenshot gezeigt.

Der vorherige Screenshot zeigt eine Microsoft Outlook-E-Mail mit einem verschlüsselten ZIP-Dateianhang, der richtigen An-Adresse und einem ordnungsgemäß formatierten Betreff. Andere E-Mail-Clients müssen die gleiche Funktionalität bieten und genauso gut wie Microsoft Outlook funktionieren.

Verschlüsseln von Dateien

Die folgenden Beispiele zeigen, wie Sie Dateien mithilfe von drei der vielen verfügbaren Optionen wie WinZip, Linux-TAR- und OpenSSL-Befehlen sowie Linux-GZIP und GnuPG verschlüsseln. Ein starker Verschlüsselungscode wie AES-128 muss verwendet werden, um die Daten ordnungsgemäß zu schützen. Wenn Sie ZIP verwenden, muss eine Anwendung genutzt werden, die AES-Verschlüsselung unterstützt. Ältere Versionen von ZIP-Anwendungen unterstützen ein symmetrisches Verschlüsselungssystem, das nicht sicher ist und nicht verwendet werden darf.

Verschlüsseln von Dateien mit WinZip

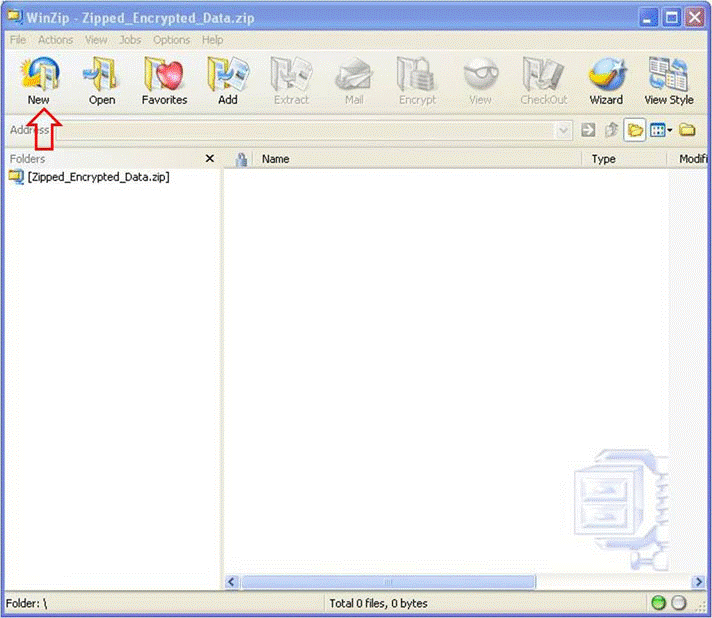

In diesem Abschnitt wird veranschaulicht, wie Dateien mit der WinZip-Anwendung verschlüsselt werden. Andere Anwendungen bieten die gleiche Funktionalität und Leistung wie WinZip.

Schritt 1. Erstellen Sie eine ZIP-Archivdatei. Klicken Sie in der WinZip-GUI auf New , und folgen Sie den Anweisungen im Menü, um eine entsprechend benannte, neue ZIP-Archivdatei zu erstellen. Das System zeigt die neu erstellte ZIP-Archivdatei an.

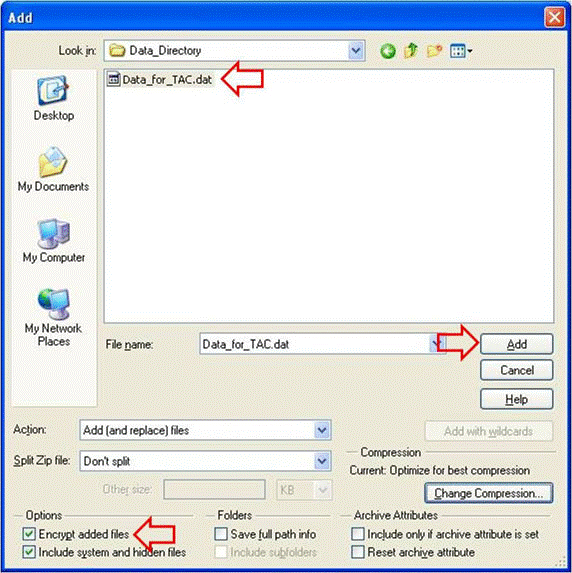

Schritt 2. Fügen Sie die hochzuladenden Dateien zur ZIP-Archivdatei hinzu, und aktivieren Sie das Encrypt added files Kontrollkästchen. Klicken Sie im Hauptfenster von WinZip auf Add , und wählen Sie die Datei(en) aus, die hochgeladen werden soll (sollen). Das Encrypt added files Kontrollkästchen muss aktiviert sein.

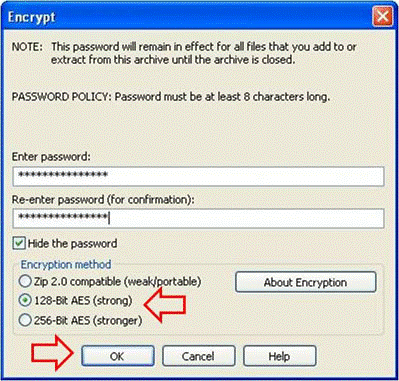

Schritt 3. Verschlüsseln Sie die Datei mit dem AES-Verschlüsselungscode und einem sicheren Kennwort:

- Klicken Sie

Addin das Dateiauswahlfenster, um dasEncryptFenster zu öffnen. - Erstellen Sie im

EncryptFenster ein entsprechend sicheres Kennwort. Das Kennwort wird der für das Ticket zuständigen Person beim Kundensupport mitgeteilt, wie im Abschnitt Weitergabe des Kennworts an den TAC-Kundensupporttechniker erläutert. - Wählen Sie eine der AES-Verschlüsselungsmethoden aus.

- Klicken Sie auf

OK, um die Datei(en) zu verschlüsseln und das Hauptfenster von WinZip anzuzeigen.

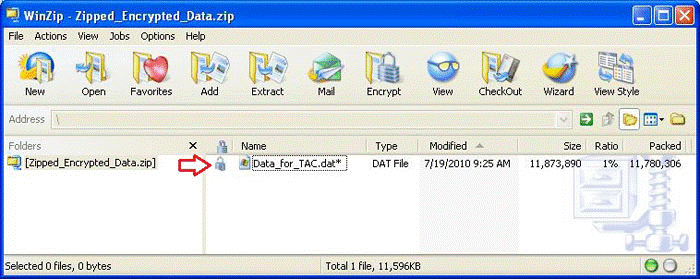

Schritt 4: Überprüfen der Verschlüsselung der Datei Verschlüsselte Dateien werden mit einem Sternchen gekennzeichnet, das auf den Dateinamen folgt, oder mit einem Schlosssymbol in der Spalte "Verschlüsselung".

Verschlüsseln von Dateien mit TAR und OpenSSL

In diesem Abschnitt wird gezeigt, wie Dateien mithilfe der Linux-Befehlszeile tar und -opensslBefehle verschlüsselt werden. Andere Archivierungs- und Verschlüsselungsbefehle bieten die gleiche Funktionalität und funktionieren unter Linux oder Unix genauso gut.

Schritt 1. Erstellen Sie ein TAR-Archiv der Datei und verschlüsseln Sie es mit OpenSSL mithilfe des AES-Verschlüsselungsverfahrens und eines sicheren Kennworts, wie im folgenden Beispiel gezeigt. Die Befehlsausgabe zeigt die kombinierte tar und openssl Befehlssyntax zur Verschlüsselung der Datei(en) mithilfe des AES-Verschlüsselungsverfahrens an.

[user@linux ~]$ tar cvzf - Data_for_TAC.dat | openssl aes-128-cbc -k

Str0ng_passWo5D |

dd of=Data_for_TAC.aes128 Data_for_TAC.dat

60+1 records in

60+1 records out

Verschlüsseln von Dateien mit GZIP und GnuPG

In diesem Abschnitt wird veranschaulicht, wie Dateien mithilfe der Linux-Befehlszeile Gzip und GnuPG-Befehle verschlüsselt werden. Andere Archivierungs- und Verschlüsselungsbefehle bieten die gleiche Funktionalität und funktionieren unter Linux oder Unix genauso gut. Die Befehlsausgabe zeigt, wie die GZIP- und GPG-Befehlssyntax verwendet wird, um die Dateien mithilfe des AES-Verschlüsselungsverfahrens zu verschlüsseln.

Schritt 1. Komprimieren Sie die Datei mit GZIP:

[user@linux ~]$ gzip -9 Data_for_TAC.dat

Schritt 2. Verschlüsseln Sie die Datei mithilfe von GnuPG mithilfe des AES-Verschlüsselungsverfahrens und eines sicheren Kennworts:

user@linux ~]$ gpg –cipher-algo AES –armor –output Data_for_TAC.dat.gz.asc –symmetric Data_for_TAC.dat.gz

Schritt 3: Geben Sie ein sicheres Kennwort ein, und bestätigen Sie es an der Eingabeaufforderung der Passphrase:

Passphrase eingeben:

Passphrase wiederholen:

Weitergabe des Kennworts an den TAC-Kundensupporttechniker

Geben Sie beim Verschlüsseln von Anhängen das Verschlüsselungskennwort an den Kundensupporttechniker weiter, der für das Ticket zuständig ist. Verwenden Sie als bewährtes Verfahren eine andere Methode als diejenige, die zum Hochladen der Datei verwendet wurde. Wenn Sie eine E-Mail-Nachricht oder FTP zum Hochladen der Datei verwendet haben, geben Sie das Kennwort außerhalb der Kommunikationsform z. B. per Telefon oder per SCM-Ticket-Update weiter.

Datenverwaltung für Anhänge von Kundenfällen

Die in den FTP-Ordner des TAC hochgeladenen Dateien werden gemäß den Richtlinien von Cisco verwaltet. Eine Dokumentation zu Datenkontrollen und -speicherung finden Sie im Datenblatt zum TAC-Datenschutz.

Zusammenfassung

Es stehen mehrere Optionen zum Hochladen von Informationen zum TAC zur Verfügung, um diese bei der Lösung von Tickets zu unterstützen. SCM und das HTML5-Upload-Tool von Cisco bieten beide sichere Uploads über einen Browser, während CXD Uploads über einen Browser, eine Web-API und mehrere Protokolle bietet, die von verschiedenen Clients und Cisco Geräten unterstützt werden.

Wenn Sie weder SCM, noch das HTML 5-Datei-Upload-Tool von Cisco oder ein von CXD unterstütztes Protokoll nutzen können, das nicht FTP als Datei-Upload-Methode verwendet, gibt es noch weniger bevorzugte Datei-Upload-Optionen wie FTP (mit Verwendung von CXD) oder das Senden einer E-Mail-Nachricht an die Adresse attach@cisco.com. Wenn Sie eine dieser Optionen verwenden, empfehlen wir Ihnen dringend, Ihre Dateien vor der Übertragung zu verschlüsseln. Weitere Informationen finden Sie unter Verschlüsseln von Dateien. Sie müssen ein sicheres Kennwort verwenden und es dem Kundensupporttechniker des Tickets beispielsweise telefonisch oder per SCM-Ticketupdate mitteilen.

Solange ein Ticket geöffnet ist und bis zu 18 Monate nach Schließen eines Tickets, sind alle Dateien für autorisierte Cisco Mitarbeiter sofort über das Ticketnachverfolgungssystem zugänglich.

- Nach 18 Monaten können die Dateien in den Archivspeicher verschoben werden.

- Ein autorisierter Kundenkontakt kann jederzeit ausdrücklich beantragen, dass eine bestimmte Datei aus einem Ticket gelöscht wird.

- Dateien im FTP-Ordner werden nur vier Tage lang aufbewahrt.

Zusätzliche Informationen

- Zugang zu Cisco Technical Services

- Weltweiter Kontakt zum Cisco Support

- Ressourcenleitfaden zu Cisco Technical Services

- Cisco Conferencing-Produkte

- Der GNU Privacy Guard

- Das OpenSSL-Projekt

- WinZip

Dieses Dokument ist Teil von Cisco Security Research and Operations.

Dieses Dokument wird in der vorliegenden Form bereitgestellt und impliziert keine Garantie oder Gewährleistung, einschließlich der Gewährleistung der Marktgängigkeit oder Eignung für einen bestimmten Zweck. Die Nutzung der Informationen im Dokument oder den Materialien, die mit dem Dokument verknüpft sind, erfolgt auf Ihr eigenes Risiko. Cisco behält sich das Recht vor, dieses Dokument jederzeit zu ändern oder zu aktualisieren.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

12-Apr-2024

|

Abschnitt "Aufbewahrung von Kundendateien" entfernt und Abschnitt "Datenverwaltung für Kundenfallanhänge" hinzugefügt. |

2.0 |

01-Nov-2023

|

Abschnitt zum Uploader für Ticket-Dateien entfernt und Abschnitt "Customer eXperience Drive" aktualisiert. |

1.0 |

14-Nov-2017

|

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Dieses Dokument gilt für folgende Produkte.

- Collaboration-Endgeräte - nicht mehr verwendete Produkte

- Contact Center - Produkte im Ruhestand

- Konferenzen - Ausgemusterte Produkte

- Optische Netzwerke - Ausgediente Produkte

- Router - nicht mehr verwendete Produkte

- Server - im Ruhestand befindliche Unified Computing-Produkte (UCS)

- Sicherheit - Produkte im Ruhestand

- Storage Networking - Produkte im Ruhestand

- Switches - Ausgemusterte Produkte

Feedback

Feedback