Cisco Nexus と Cisco MDS スイッチで、データセンターとストレージ ネットワーク インフラストラクチャの可能性を広げます。

業界トップクラスのパフォーマンス

Cisco Silicon により、優れた可視性、厳格なセキュリティ、アプリケーション パフォーマンスの高速化を実現します。

拡張性に優れたインフラストラクチャ

仮想化、高密度、パフォーマンスで、効率的な拡張をサポートします。

簡単なプログラミング

プログラマブルなツールで Day-Zero から Day-N まで自動化します。

エネルギー効率

効率的な電力使用と冷却で、持続可能なデータセンター運用を促進し、総所有コストを低減します。

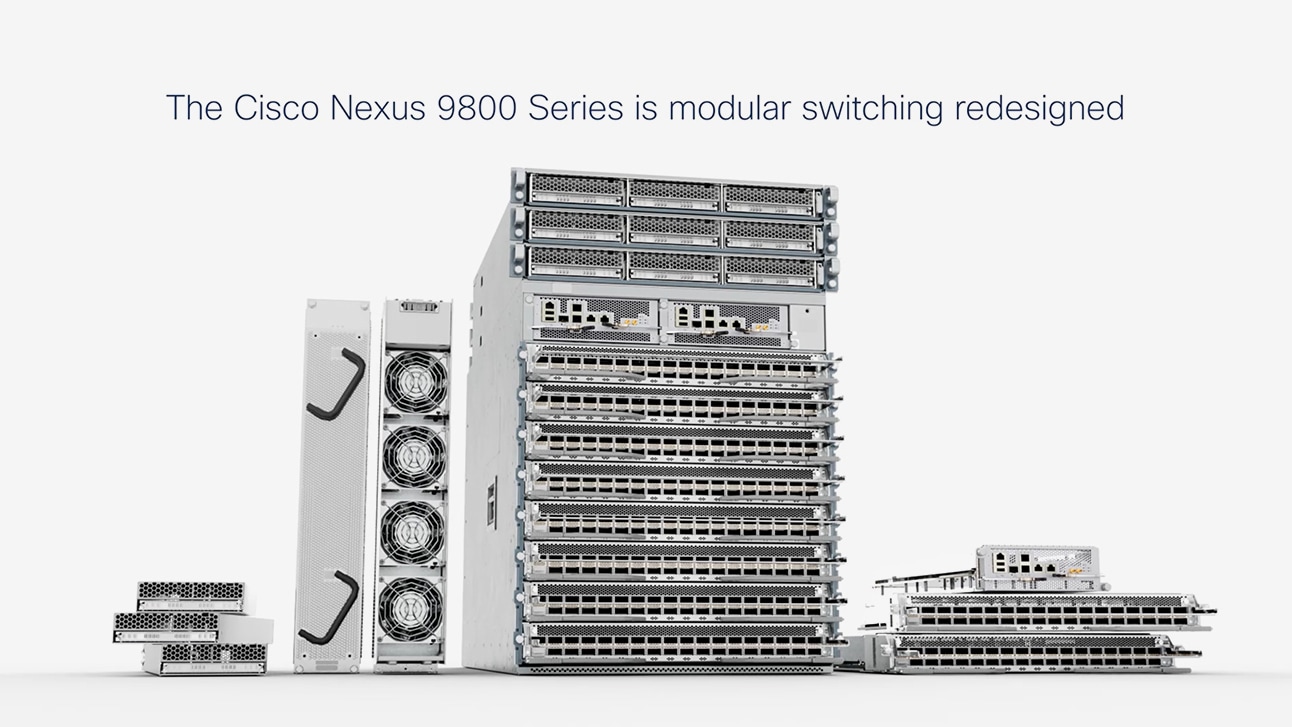

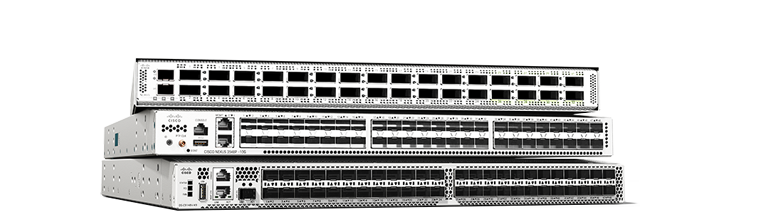

Nexus 400G/800G ファミリ

未体験の帯域幅。1RU、2RU、4RU スイッチファミリに、信頼性の高い 400G を活用しましょう。

オプティクス

ネットワーク接続を加速する光ファイバのトランシーバモジュールです。

Cisco Nexus 3500 シリーズ ポートフォリオ

プログラマブルなプラットフォーム、スイッチ、スマートアダプタが備わった、効率的な低遅延のネットワークを設計します。

Cisco Nexus 3550-T シリーズ

重要な超低レイテンシーのネットワーク アプリケーションに適した、FPGA ベースのプログラマブル ネットワーク プラットフォームです。

Cisco Nexus SmartNIC

FPGA ベースのネットワーク インターフェイス カード(NIC)。超低レイテンシーで高精度のタイムスタンプに理想的です。

Cisco Nexus 3500 シリーズ スイッチ

1G から 40G まで対応可能な、超低レイテンシーの 1RU スイッチ。高頻度取引(HFT)とビッグデータ環境に適しています。

Cisco Nexus Dashboard

データセンターとパブリッククラウド全体の設定、運用、分析を、1 ヵ所から実行できます。

データセンター変革の第一歩

サービスとサポート

ポートフォリオ購入ガイド

シスコのエンタープライズ アグリーメント

単一のシンプルな契約でシスコの幅広いテクノロジーポートフォリオのすべてを活用できます。

ビジネスクリティカルなサービス

ビジネスを前進させる

適応と変革を手助けするアドバイザリ サービスを利用して、最新型の俊敏な IT 環境を構築できます。