Voici la différence entre ces trois méthodes de phishing :

- Vishing : des attaques par appel téléphonique qui poussent les victimes à partager oralement des informations sensibles

- Phishing : des attaques par e-mail qui persuadent les victimes de cliquer sur des liens menant à des sites web trompeurs ou lançant le téléchargement de malwares

- Smishing : des attaques par SMS qui demandent aussi aux victimes de cliquer sur des liens malveillants ou de visiter de faux sites web

Comment les e-mails de vishing contournent-ils les systèmes de détection ?

Toutes les attaques par vishing ne commencent pas par un appel téléphonique. De nombreux hackers lancent leur attaque avec un e-mail bien conçu qui se fait passer pour une entité de confiance ou officielle. Ils persuadent le destinataire de suivre la demande en passant un appel téléphonique. Si une attaque par phishing vocal commence par un e-mail d'hameçonnage, comment parvient-elle à contourner les filtres de la solution de sécurité de la messagerie ? Trois raisons peuvent l'expliquer :

- Pas de liens dans l'e-mail : les systèmes de sécurité détectent facilement les e-mails contenant des liens malveillants. Cependant, un e-mail de vishing demande généralement au destinataire de passer un appel téléphonique, ce qui évite d'ajouter des liens facilement repérables par les outils de sécurité standard. Le contenu insiste sur le fait de passer un appel et ne propose pas du tout de liens ou de boutons classiques sur lesquels vous devez cliquer comme dans les tentatives de phishing standard.

- Des e-mails envoyés par un expéditeur qui semble authentique : des comptes de messagerie usurpés peuvent réussir à passer les contrôles d'authentification comme Domain Based Message Authentication Reporting (DMARC), Sender Policy Framework (SPF) ou DomainKeys Identified Mail (DKIM), s'ils sont envoyés depuis une adresse e-mail personnelle, comme un compte Gmail.

- Des outils inefficaces de sécurité des e-mails : si un e-mail passe avec brio les deux premiers filtres, il sera classifié comme peu risqué par les systèmes basiques de sécurité de la messagerie et envoyé dans les boîtes de réception des destinataires. Ce problème récurrent peut être réglé avec des logiciels sophistiqués de sécurité de la messagerie conçus pour détecter et éliminer les tentatives de phishing, la compromission des e-mails d'entreprise et les ransomwares.

Contrairement aux URL, les numéros de téléphone ne sont pas suivis et partagés comme des indicateurs de compromission (IOC) au sein de la communauté de la cybersécurité. Face à ce manque de structure concernant les numéros de téléphone, les campagnes de vishing ont beaucoup plus de chances d'échapper aux contrôles classiques de sécurité des e-mails.

Exemples de vishing

Les avancées technologiques ont permis aux tentatives de vishing de devenir des attaques incroyablement convaincantes. En tirant parti de la confiance des êtres humains et du sentiment d'urgence, ces attaques simulent de véritables entreprises et scénarios, ce qui peut avoir des conséquences graves pour les entreprises.

Voici quelques exemples d'attaques courantes par vishing :

Usurpation du service des impôts

Les attaques par vishing usurpent le service des impôts en s'appuyant en général sur un message vocal d'alerte préenregistré qui vous informe d'un problème lié à votre déclaration de revenus et vous demande de contacter de toute urgence le service des impôts directement au numéro indiqué. Ces messages adoptent généralement un ton de voix menaçant et vous signalent qu'en l'absence de réponse, un mandat d'arrestation pourrait être déclenché.

Les hackers usurpent très fréquemment le service des impôts, aussi bien par e-mail que par des appels téléphoniques. En voyant la mention Service des impôts, les victimes croient immédiatement à la fiabilité du message et agissent rapidement, dans la panique, sans s'interroger quant à la légitimité de la demande.

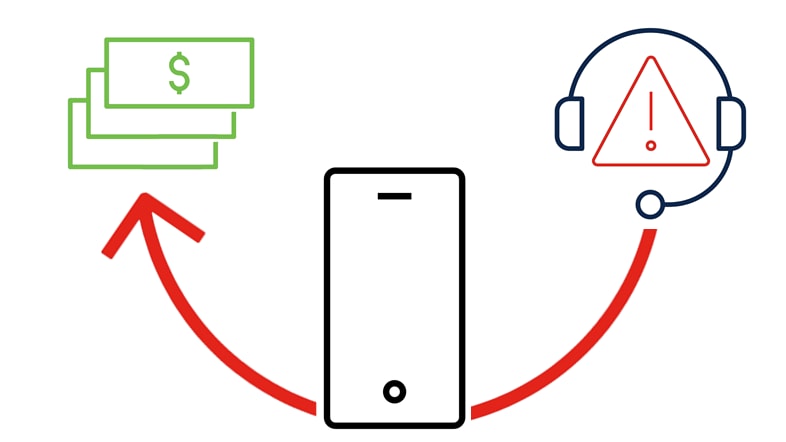

Attaques d'assistance technique

Dans le cadre de ces attaques, les hackers se font passer pour des représentants d'entreprises technologiques comme Apple, Microsoft et Google, pour vous indiquer que des activités suspectes ont été repérées sur votre compte en ligne. Ils vous demandent souvent votre adresse e-mail pour vous envoyer des mises à jour logicielles vitales, qui sont en fait des malwares.

Ce type d'attaque tire parti du manque potentiel de connaissances techniques de la victime. Ces escrocs utilisent des tactiques qui suscitent la peur en suggérant des menaces graves de sécurité ou des problèmes techniques pour faire peur aux gens ou éveiller un sentiment d'urgence. Ils offrent des solutions immédiates qui leur donnent accès à distance à l'ordinateur de la victime. Une fois l'accès accordé, les hackers dérobent des données personnelles ou professionnelles, installent des logiciels malveillants ou provoquent des dommages sur tout le système.

Usurpation de l'identité de banques

Dans le cadre des attaques reposant sur une usurpation de l'identité de banques, les escrocs se font passer pour des entreprises émettrices de cartes bancaires, des banques et d'autres établissements financiers pour accéder à vos comptes. Ils évoquent dans ce cas des activités inhabituelles ou suspectes, et vous demandent de vérifier vos coordonnées bancaires et vos identifiants de connexion sous prétexte de régler le problème.

Si vous appelez directement votre établissement financier, vous serez sans doute invité à confirmer votre identité à l'aide d'informations confidentielles. Cependant, les établissements financiers légitimes ne vous demanderont jamais vos mots de passe, ni vos codes de sécurité.

Attaques liées à la sécurité sociale ou aux assurances maladie

Les personnes âgées sont souvent la cible des cybercriminels, car elles connaissent moins les tactiques modernes de phishing. Dans le cadre de ces attaques, les hackers se font passer pour des agents de la sécurité sociale ou d'une assurance maladie pour soutirer des informations sensibles relatives aux comptes, prétendument dans le but de créer un nouveau numéro de sécurité sociale ou de discuter d'avantages commerciaux. Les personnes âgées préfèrent les communications téléphoniques aux e-mails ou aux SMS, ce qui les expose davantage aux tentatives de vishing qu'aux attaques par phishing ou smishing.

Informez vos amis ou les membres de votre famille susceptibles de tomber dans le piège que le service des impôts, la sécurité sociale et les assurances maladie ne les appelleront jamais pour leur demander des informations personnelles ou les menacer. Les administrations légitimes ne contactent pas les citoyens par téléphone, e-mail, SMS ou via les réseaux sociaux pour leur demander des informations personnelles ou financières.

Attaques liées aux livraisons

Face à l'avènement du commerce en ligne, de nombreux individus et entreprises ont bien des difficultés à suivre leurs achats. Et les cybercriminels en profitent. Les escrocs, prétextant être des représentants d'Amazon ou UPS, informent les clients d'un soi-disant problème de livraison et fournissent un numéro à contacter pour toute question sur ces commandes fictives.

Lorsque des clients peu méfiants composent ce numéro, ils sont accueillis par les escrocs se faisant passer pour le service client et prêts à récupérer de force les informations personnelles des appelants. Les événements comme Amazon Prime Day gagnent en popularité et le commerce en ligne se répand toujours plus, c'est pourquoi les clients doivent être sensibilisés à ce type d'attaque.

Attaques liées aux sociétés de prêts et de placements

Soyez extrêmement prudent si vous envisagez d'éventuelles opportunités de placement qui proposent d'importants bénéfices et peu de risques ou des emprunts accordés inhabituellement vite pour rembourser des dettes. Si l'offre semble trop alléchante pour être vraie, la méfiance est de mise.

Voici quelques conseils essentiels pour vous protéger contre ces escroqueries liées aux sociétés de prêts et de placements :

- Demandez les risques et les coûts associés

- Résistez aux argumentaires qui font monter la pression ou aux tactiques commerciales agressives

- Insistez pour recevoir les caractéristiques par écrit, puis effectuez vos propres recherches

- Ne vous engagez pas seulement en entendant le titre de l'appelant ou en lui faisant simplement confiance

- Vérifiez que l'investissement et l'agent sont bien enregistrés

- Ignorez les investissements qui prétendent ne comporter aucun risque ou dont les résultats sont garantis : ce sont des alertes rouges, car les véritables investissements s'accompagnent toujours d'un certain degré de risque

Attaques de vishing avec clonage de voix

La technologie de clonage vocal utilise l'intelligence artificielle pour créer des clips audio ou vidéo incroyablement réalistes. Les cybercriminels s'appuient aussi sur ces outils d'IA pour concevoir des enregistrements vocaux qui ressemblent à la voix d'un membre de la famille ou d'une personne de confiance de la victime. Par exemple, il est possible de reproduire la voix d'un PDG pour demander un transfert financier important. Un collaborateur de niveau hiérarchique inférieur peut estimer que cet appel est authentique vu l'excellente imitation de la voix et se conformer à l'ordre reçu face au sentiment d'urgence et au respect de l'autorité.

Les outils de clonage vocal sont de plus en plus sophistiqués et accessibles, ce qui augmente le risque de telles escroqueries. Il est donc crucial de s'équiper de protocoles de sécurité forts et de faire preuve d'une vigilance accrue, même lorsque la voix de l'appelant vous semble familière.