Quels sont les principaux types de cyberattaques ?

La cyberextorsion

Dans le cas d'une cyberextorsion, un cybercriminel attaque ou menace d'attaquer un ordinateur, un réseau ou un serveur et demande de l'argent pour mettre fin à l'attaque. Les ransomwares et les extortionwares sont deux exemples de cyberattaques par extorsion. Au cours de ces attaques, un acteur malveillant chiffre les fichiers d'une victime à l'aide d'un programme malveillant jusqu'à ce qu'une rançon soit payée pour les déchiffrer et donc empêcher leur divulgation au grand public.

En savoir plus sur les ransomwares

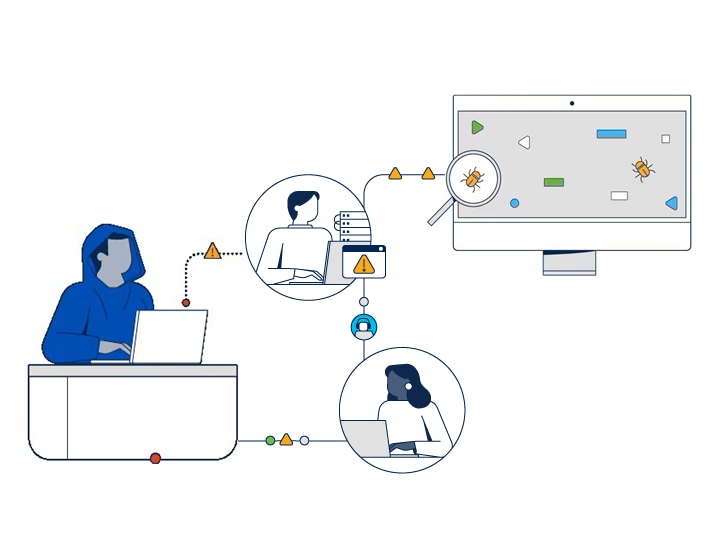

Le cyberespionnage

Dans le cas d'un cyberespionnage, les hackers ciblent des entreprises ou des administrations publiques pour des raisons politiques, financières ou de concurrence. L'objectif est de recueillir des renseignements sans éveiller les soupçons.

Accédez à une Threat Intelligence mondiale

Les ransomwares

Le ransomware est un type de malware, ou programme malveillant, qui chiffre les fichiers et les données d'un ordinateur. Pour installer un ransomware sur un ordinateur, les hackers utilisent des méthodes telles que les e-mails de phishing, la publicité malveillante ou les kits d'exploit. Le malware prend le contrôle des fichiers chiffrés jusqu'à ce que la victime paie une rançon pour les déchiffrer.

Protégez-vous des ransomwares

Le phishing

Le phishing utilise des e-mails frauduleux ou d'autres supports de communication pour convaincre une cible de révéler des informations sensibles ou donner accès à un système. Dans le cas d'une attaque par phishing, un utilisateur clique sur un lien d'apparence légitime, mais frauduleux, dans un e-mail, puis télécharge un fichier malveillant ou dévoile ses identifiants de connexion sur un site frauduleux. Cela conduit souvent à la compromission d'e-mails professionnels.

Sécurisez vos e-mails

Les malwares

Les malwares désignent tout type de logiciel malveillant propagé sur un ordinateur ou un réseau afin de voler des informations précieuses ou d'endommager des données. Ils peuvent infecter un réseau via des e-mails de phishing, des téléchargements à partir de sites web malveillants, des clés USB infectées ou des vulnérabilités logicielles. Les logiciels espions, les vers, les virus, les botnets et les ransomwares sont des exemples de malwares courants.

Protégez-vous contre les malwares

Les attaques visant l'IoT

Une attaque IoT est un exploit ciblant un objet connecté, tel qu'une caméra de sécurité, une machine de production, un contrôleur de qualité de l'air ou encore un compteur d'eau et d'énergie intelligent. Les cybercriminels exploitent les vulnérabilités des objets connectés pour en prendre le contrôle, accéder aux données sensibles ou accéder à d'autres appareils connectés au même réseau.

Découvrez nos solutions pour l'IoT

La tunnellisation DNS

La tunnellisation DNS est une méthode d'attaque DNS qui consiste à déguiser du trafic, des protocoles ou des programmes malveillants en requêtes et réponses DNS. Grâce à cette utilisation frauduleuse du protocole DNS, les hackers peuvent contourner les pare-feu et autres systèmes de protection pour exfiltrer les données de la cible.

Protégez-vous de la tunnellisation DNS

Les injections SQL

Couramment utilisée par les hackers, l'injection SQL (Structured Query Language) consiste à exploiter une faille de sécurité dans une application à l'aide d'un code SQL malveillant de manière à accéder à la base de données d'une application web. Si elle n'est pas neutralisée, elle donne accès à des données sensibles protégées que les hackers peuvent modifier ou supprimer.

Les attaques par déni de service

Une attaque par déni de service consiste à inonder un système, un serveur ou un réseau de trafic, le rendant indisponible pour les utilisateurs autorisés. Les hackers peuvent également utiliser plusieurs appareils compromis pour lancer une attaque par déni de service distribué (DDoS), un type de cyberattaques dont les conséquences peuvent être encore plus délétères.

Découvrez Cisco Secure DDoS Protection

Les attaques zero-day

Une attaque zero-day exploite une vulnérabilité du réseau entre le moment de son annonce et l'application d'un correctif. Pendant ce laps de temps, les systèmes sont exposés aux cyberattaques dès lors que les hackers ont identifié la vulnérabilité divulguée.

Détectez les vulnérabilités zero-day

Comment prévenir la cybercriminalité ?

Segmentez votre réseau

La segmentation divise un réseau en plusieurs sous-parties. Cela permet aux administrateurs d'appliquer des politiques d'accès qui contrôlent le flux de trafic et empêchent la propagation d'une cyberattaque. La segmentation du réseau permet également de gagner en efficacité opérationnelle et de protéger les équipements vulnérables des attaques.

Optimisez la gestion du réseau

Adoptez une sécurité Zero Trust

Un réseau Zero Trust procède à l'authentification systématique des utilisateurs et de leur équipement à chaque demande d'accès. Il utilise pour cela des outils d'authentification multifacteur, la visibilité sur les équipements, des politiques adaptatives et le contrôle de la segmentation. La sécurité Zero Trust protège l'entreprise des cyberattaques courantes telles que le phishing, les malwares et le vol d'identifiants de connexion.

Découvrez la sécurité Zero Trust

Optez pour l'authentification multifacteur

Activez l'authentification multifacteur sur un maximum de comptes en ligne. L'authentification multifacteur ajoute au moins deux étapes supplémentaires pour vérifier l'identité d'un utilisateur avant de l'autoriser à accéder aux applications et aux ressources. Doter l'entreprise d'une solution d'authentification multifacteur globale permet de protéger ses informations sensibles des cybercriminels.

Découvrez notre solution d'authentification multifacteur

Mettez à jour vos logiciels

Mettez régulièrement à jour vos systèmes d'exploitation, vos équipements et vos sites web avec les correctifs les plus récents afin de protéger vos ressources et vos données. Les cybercriminels peuvent exploiter des vulnérabilités connues, ou des failles logicielles, pour pénétrer dans un système et voler ou compromettre des données. Les entreprises peuvent réduire le risque d'une violation coûteuse en mettant à jour ses logiciels de sécurité avec les derniers correctifs disponibles.

Optimisez la gestion des vulnérabilités

Déployez un logiciel de gestion des vulnérabilités pour identifier et hiérarchiser les points faibles de l'environnement de votre entreprise. Vous pourrez ainsi prendre des décisions axées sur les données afin d'intervenir en amont sur les vulnérabilités avant qu'un hacker puisse les exploiter.

Apprenez-en plus sur la gestion des vulnérabilités

Utilisez des mots de passe forts

Pour déjouer les cyberattaques, utilisez des mots de passe uniques, modifiez-les régulièrement et évitez d'utiliser le même mot de passe pour plusieurs sites. Vous pouvez utiliser un gestionnaire de mots de passe pour générer des mots de passe complexes et les stocker dans un format chiffré. Malheureusement, aucun mot de passe n'est totalement à l'abri en cas de faille de sécurité.

Découvrez nos solutions de sécurité pour les mots de passe

Appliquez les bonnes pratiques de sécurité pour la messagerie

Adopter les bonnes pratiques de cybersécurité en déployant une solution de protection de la messagerie met l'entreprise à l'abri des cyberattaques courantes telles que le phishing, les malwares et les courriers indésirables. Voici quelques exemples de bonnes pratiques :

- Utilisez l'authentification unique ou multifacteur

- Ne cliquez pas sur des liens ou ne téléchargez pas de fichiers provenant d'expéditeurs inconnus

- Choisissez des mots de passe forts

- Chiffrez les e-mails et les pièces jointes sensibles

Découvrez nos solutions de sécurité pour la messagerie

Déployez des solutions de sécurité du réseau intégrées

Pour protéger l'infrastructure réseau de votre entreprise contre les accès non autorisés, le vol de données et les dommages, de nombreux types de solutions de sécurité du réseau existent. Les systèmes de prévention des intrusions en font partie. Un système de prévention des intrusions protège votre réseau en analysant le trafic afin de bloquer les attaques en amont et de stopper la propagation des menaces.

Découvrez les différents types de sécurité réseau

Sauvegardez les données et testez le processus de restauration

Protégez vos données en effectuant des sauvegardes régulières de vos informations et en testant le processus de restauration. Adoptez des mesures efficaces de protection des données, telles que les sauvegardes hors site, le chiffrement et le stockage sécurisé dans le cloud, pour lutter activement contre les cybermenaces telles que les ransomwares qui pourraient voler, compromettre ou détruire vos données.

Protégez les données sensibles

Créez un plan de gestion des incidents

Il est important que les entreprises établissent des politiques et des procédures à suivre en cas d'incident avéré lié à la sécurité. Un plan de réponse aux incidents explique à l'équipe IT comment détecter un incident de sécurité, neutraliser l'attaque et reprendre rapidement une activité normale. Votre équipe doit se familiariser avec ce plan et le mettre en pratique régulièrement pour réduire les délais d'interruption.

Automatisez votre plan de réponse aux incidents

Sensibilisez les utilisateurs aux bonnes pratiques de cybersécurité

Protégez vos équipes en sensibilisant les utilisateurs aux politiques et bonnes pratiques relatives à la cybersécurité. Formez les collaborateurs de manière à ce qu'ils puissent :

- Identifier des tentatives de phishing

- Utiliser des mots de passe complexes et uniques

- Naviguer en ligne en toute sécurité

- Reconnaître les tactiques d'ingénierie sociale

- Sauvegarder régulièrement les données

- Vérifier les requêtes financières suspectes

- Utiliser l'authentification multifacteur

- Mettre à jour leurs logiciels

- Signaler les cyberattaques

En savoir plus sur les bonnes pratiques de cybersécurité

Quels sont les différents types de solutions de cybersécurité ?

Les pare-feu

Les pare-feu utilisent des règles de sécurité prédéfinies pour autoriser ou non le trafic entrant et sortant. Ils empêchent ainsi les accès non autorisés et la diffusion de données malveillantes qui pourraient porter atteinte à votre système.

Trouvez votre pare-feu

La technologie de détection et de réponse étendues (XDR)

La technologie XDR est une solution de cybersécurité avancée qui offre des fonctionnalités complètes de détection et de réponse aux menaces. Elle met en corrélation des données provenant de diverses sources au niveau des réseaux, des terminaux et des environnements cloud pour offrir une vue unifiée des menaces potentielles. Grâce à l'apprentissage automatique et à l'analyse de larges ensembles de données, la technologie XDR simplifie les investigations en matière de cybercriminalité et offre une meilleure réponse aux incidents.

Découvrez la technologie XDR

Security Service Edge (SSE)

L'approche SSE regroupe des technologies qui sécurisent l'accès au web, aux services cloud et aux applications privées où que se trouve l'utilisateur, depuis tout type d'équipement et où que soit hébergée l'application. Ses fonctionnalités incluent la protection contre les menaces, la sécurité des données, le contrôle des accès, la supervision de la sécurité et le contrôle de l'utilisation acceptable grâce à des intégrations reposant sur le réseau et les API.

Découvrez nos solutions Security Service Edge

Advanced Malware Protection (AMP)

Advanced Malware Protection (AMP) est un logiciel antivirus de cybersécurité qui offre une protection avancée contre les malwares sophistiqués. AMP protège les systèmes informatiques en identifiant et en bloquant de manière proactive les virus logiciels tels que les vers, les ransomwares, les chevaux de Troie, les logiciels espions et les logiciels publicitaires.

Détectez et neutralisez les menaces

La gestion des vulnérabilités basée sur les risques

Une solution de gestion des vulnérabilités basée sur les risques hiérarchise et s'attaque aux points faibles du système en fonction de leur impact potentiel et du risque d'exploitation. En corrigeant en amont les vulnérabilités à haut risque, l'entreprise réduit les opportunités de cyberattaque, renforce le niveau de sécurité global et prévient les attaques potentielles.

Réduisez vos risques

La sécurité cloud

Les solutions de sécurité cloud sont des technologies, des politiques et des applications qui protègent la propriété intellectuelle, les services, les applications, les workloads et d'autres données stratégiques en ligne. Une solution unifiée combine plusieurs outils et fonctionnalités de sécurité en une seule plateforme pour simplifier la gestion et mettre les utilisateurs à l'abri des cybermenaces, quel que soit l'endroit d'où ils accèdent à l'internet.

Optez pour la sécurité cloud

La sécurité de la messagerie

La sécurité de la messagerie est un outil de cybersécurité essentiel qui protège les entreprises contre un large éventail de menaces liées aux e-mails. Une application de sécurité de la messagerie permet de protéger les communications par e-mail contre les attaques de phishing, les malwares, les courriers indésirables et d'autres cyberattaques dévastatrices.

Sécurisez votre messagerie

La gestion des accès

Une solution de gestion des accès contrôle l'accès des utilisateurs aux ressources numériques. Elle vérifie leur identité à l'aide de processus tels que l'authentification multifacteur, l'authentification unique et l'authentification sans mot de passe. Des politiques adaptatives basées sur les risques évaluent en continu la fiabilité des équipements et des utilisateurs. En raison de cette stratégie Zero Trust, les hackers ont beaucoup plus de mal à pénétrer dans un environnement et à s'y déplacer latéralement.

Découvrez Cisco Duo

La sécurité du web

La sécurité du web est une solution de cybersécurité qui protège les ressources, les équipements et les données en ligne des cybermenaces. Elle repose sur une Threat Intelligence de qualité et assure le contrôle du contenu dynamique ainsi qu'une intégration fluide des utilisateurs. Des fonctionnalités telles que la prévention des pertes de données, les méthodes d'authentification forte et une visibilité renforcée permettent aux entreprises de créer un environnement en ligne sécurisé.

Découvrez la sécurité du web

Les systèmes de prévention des intrusions (IPS)

Un système IPS est une solution de cybersécurité qui supervise le trafic réseau de manière active afin d'identifier et de déjouer les attaques potentielles en temps réel. Il analyse la Threat Intelligence à l'échelle mondiale pour neutraliser les activités malveillantes, suivre la progression des malwares sur le réseau et empêcher la propagation d'une faille ou une nouvelle infection.

Découvrez Secure IPS