什么是连接器

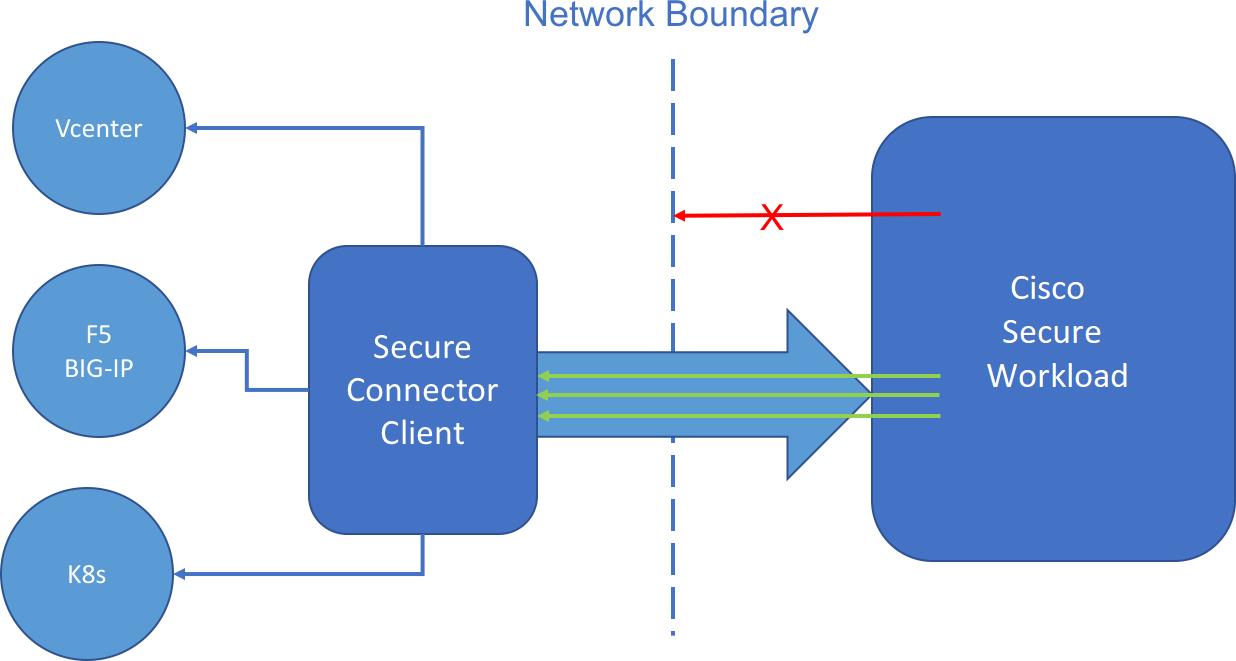

Cisco Secure Workload 中的连接器是允许 Cisco Secure Workload 与各种资源交互并从各种资源收集数据以用于不同目的的集成。要配置和使用连接器,请在导航窗格中选择。

Note |

连接器需要使用虚拟设备。有关详细信息,请参阅连接器虚拟设备。 |

用于流注入的连接器

连接器会将来自不同网络交换机、路由器和其他中间设备(例如负载均衡器和防火墙)的流观察结果流传输到 Cisco Secure Workload,以便进行流注入。

Cisco Secure Workload 支持通过 NetFlow v9、IPFIX 和自定义协议进行流注入。除了流观察结果之外,中间件连接器还会主动拼接客户端和服务器端的流,以了解哪些客户端流与哪些服务器流相关。

|

连接器 |

说明 |

已在虚拟设备上部署 |

|---|---|---|

|

NetFlow |

从路由器和交换机等网络设备收集 NetFlow V9 和/或 IP-FIX 遥测数据。 |

Cisco Secure Workload 注入 |

|

F5 BIG-IP |

收集来自 F5 BIG-IP、拼接客户端和服务器端流的遥测数据,利用用户属性丰富客户端资产。 |

Cisco Secure Workload 注入 |

|

Citrix NetScaler |

从 Citrix ADC、拼接客户端和服务器端流收集遥测数据。 |

Cisco Secure Workload 注入 |

|

Cisco Secure 连接器防火墙 |

从 Cisco Secure Firewall ASA、Cisco Secure Firewall Threat Defense、拼接客户端和服务器端流收集遥测数据。 |

Cisco Secure Workload 注入 |

|

Meraki |

从 Meraki 防火墙收集遥测数据。 |

Cisco Secure Workload 注入 |

|

ERSPAN |

从支持 ERSPAN 的网络设备收集 ERSPAN 遥测数据 |

Cisco Secure Workload 注入 |

|

另请参阅 |

– |

有关所需虚拟设备的详细信息,请参阅连接器的虚拟设备。

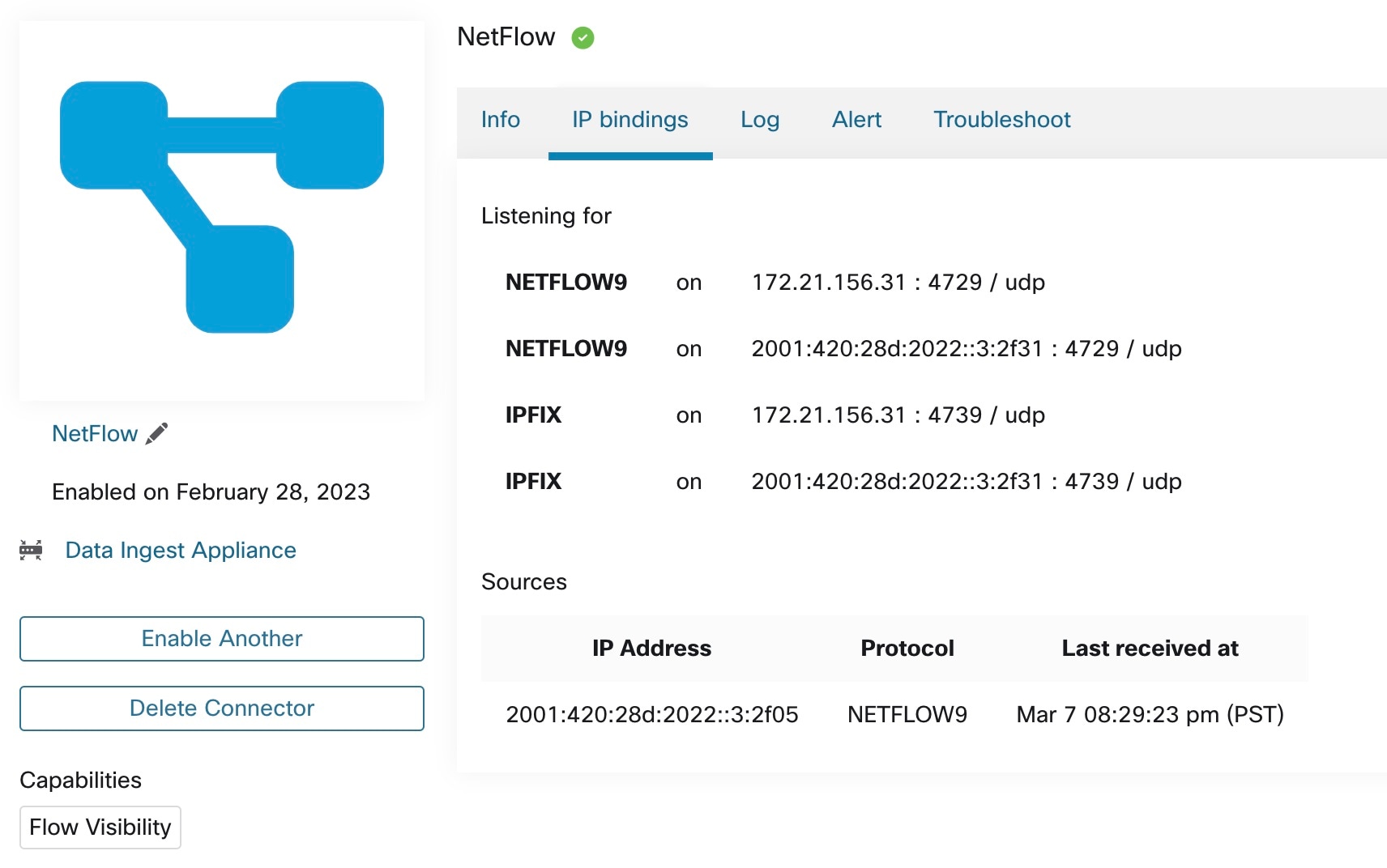

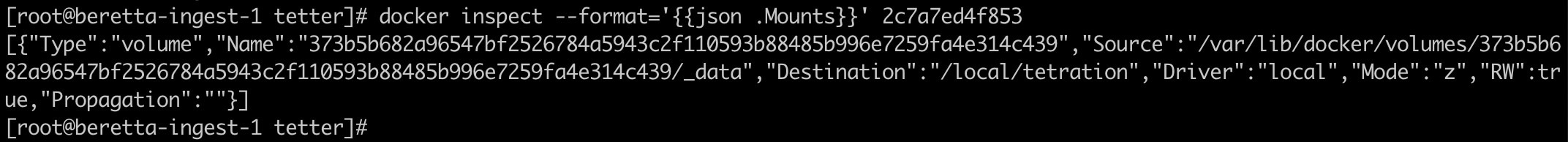

NetFlow 连接器

NetFlow 连接器允许 Cisco Secure Workload 从网络中的路由器和交换机注入流观察结果。

此解决方案使主机能够避免运行软件代理,因为思科交换机会将 NetFlow 记录中继到 Cisco Secure Workload 注入设备中托管的 NetFlow 连接器进行处理。

什么是 NetFlow

NetFlow 协议允许路由器和交换机将通过它们的流量汇聚到流中,然后将这些流导出到流收集器。

流收集器接收这些流记录并将其存储在流存储中,以供进行离线查询和分析。思科路由器和交换机支持 NetFlow。

设置通常包括以下步骤:

-

在一台或多台网络设备上启用 NetFlow 功能,并配置设备应导出的流模板。

-

配置远程网络设备上的 NetFlow 收集器终端信息。此 NetFlow 收集器会侦听已配置的终端,以便接收和处理 NetFlow 流记录。

到 Cisco Secure Workload 的流注入

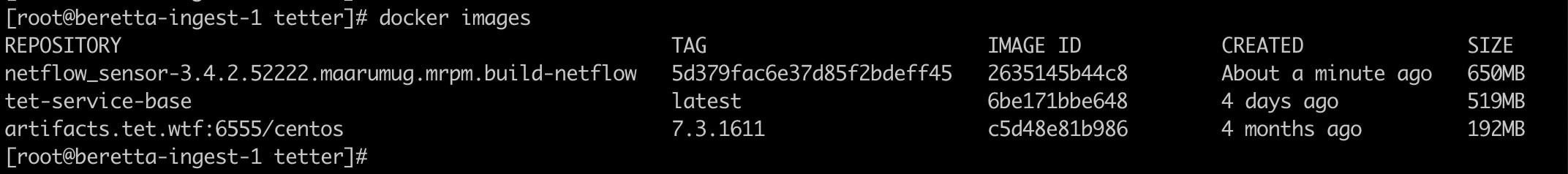

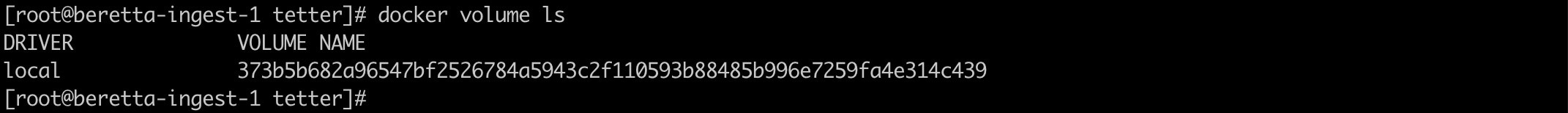

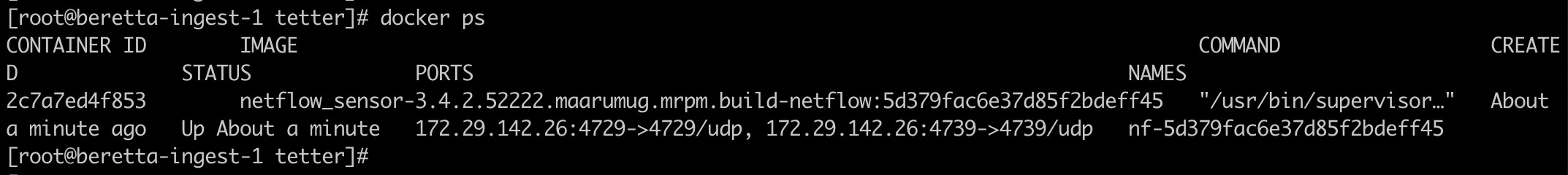

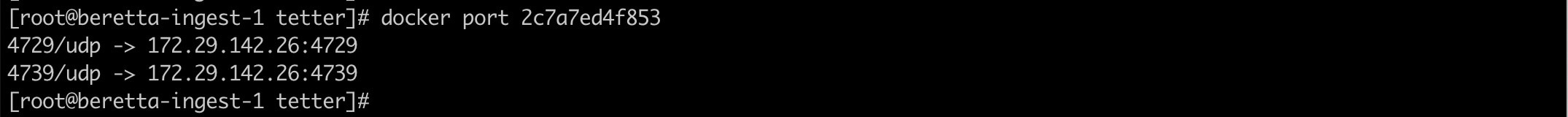

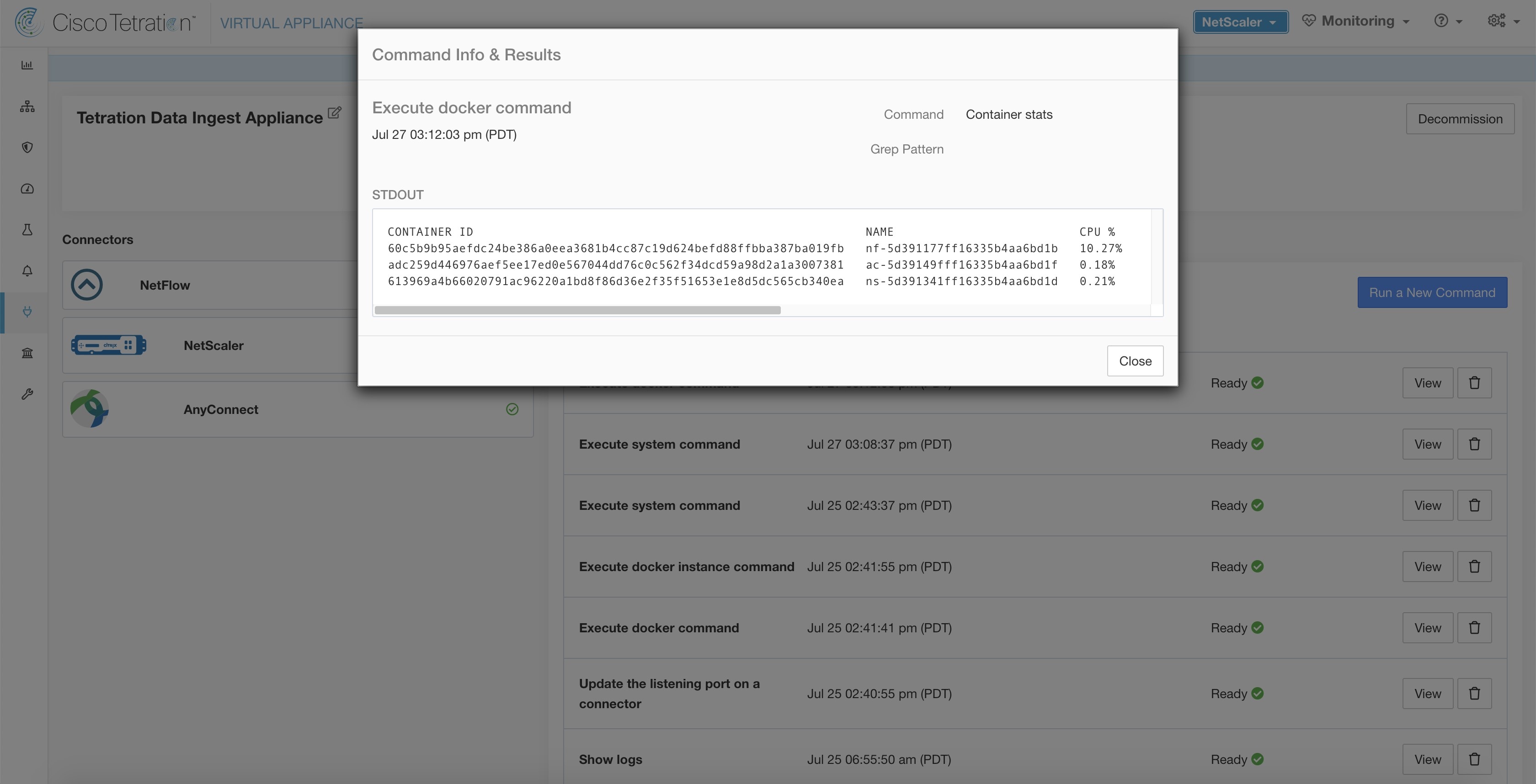

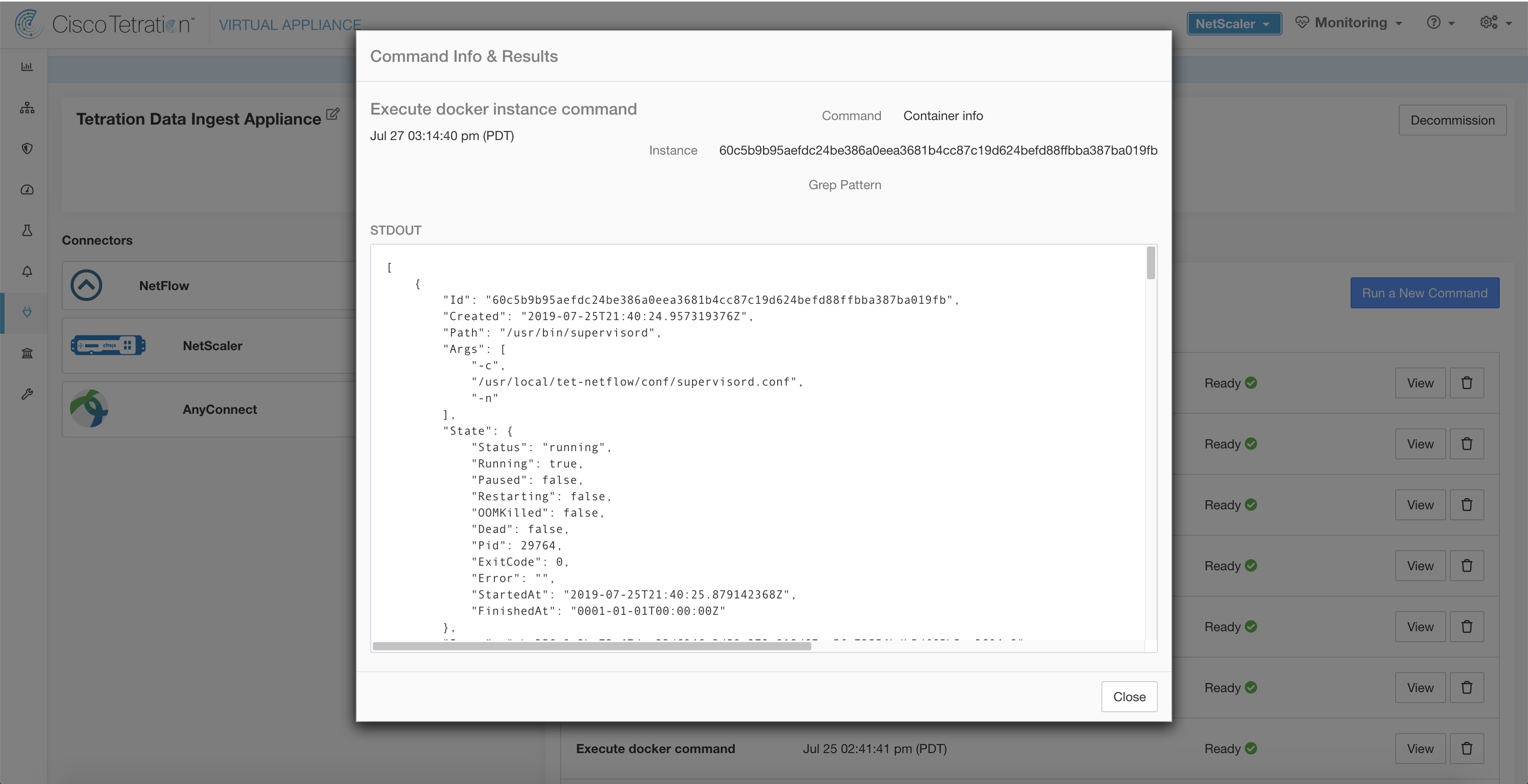

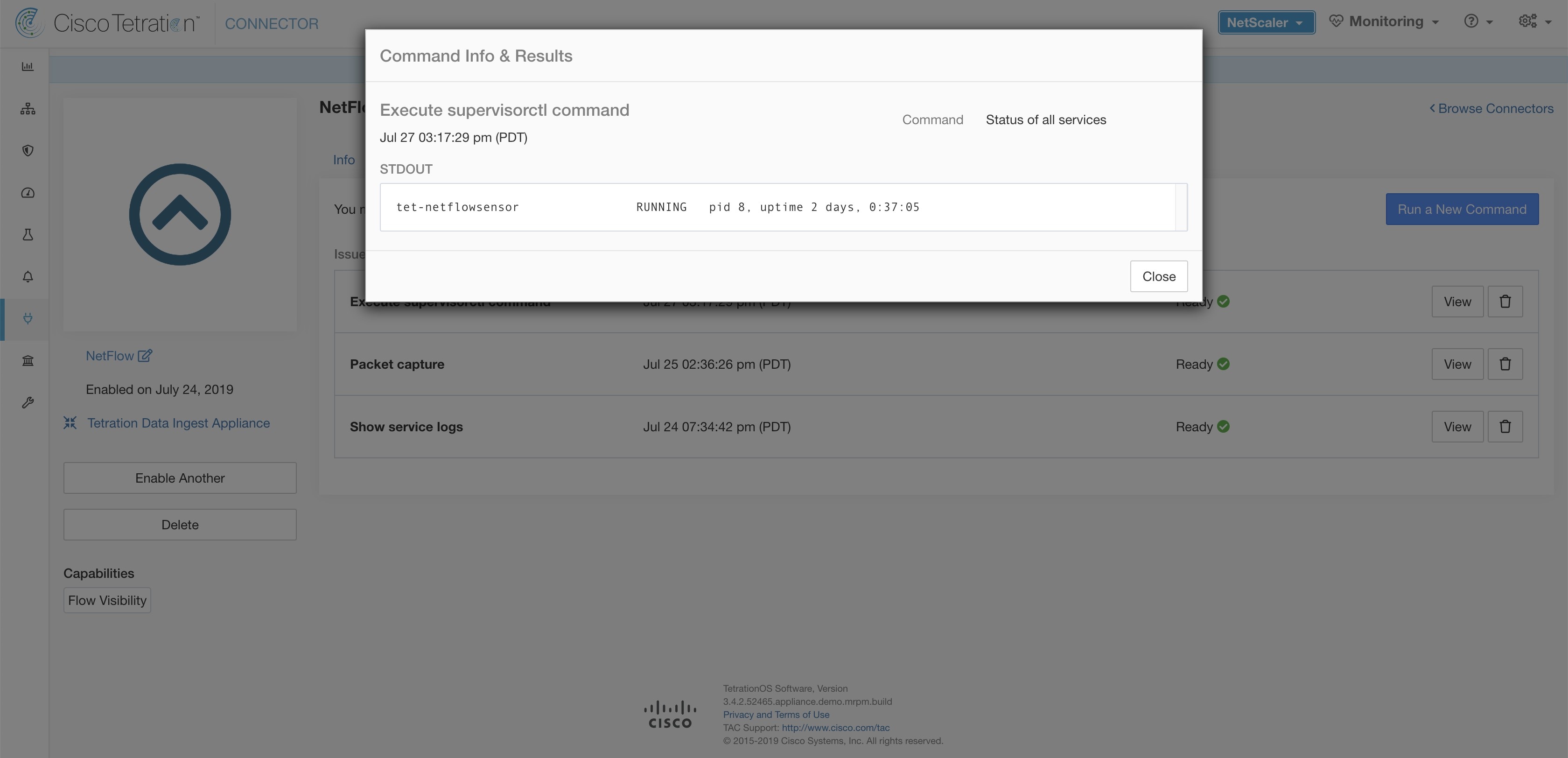

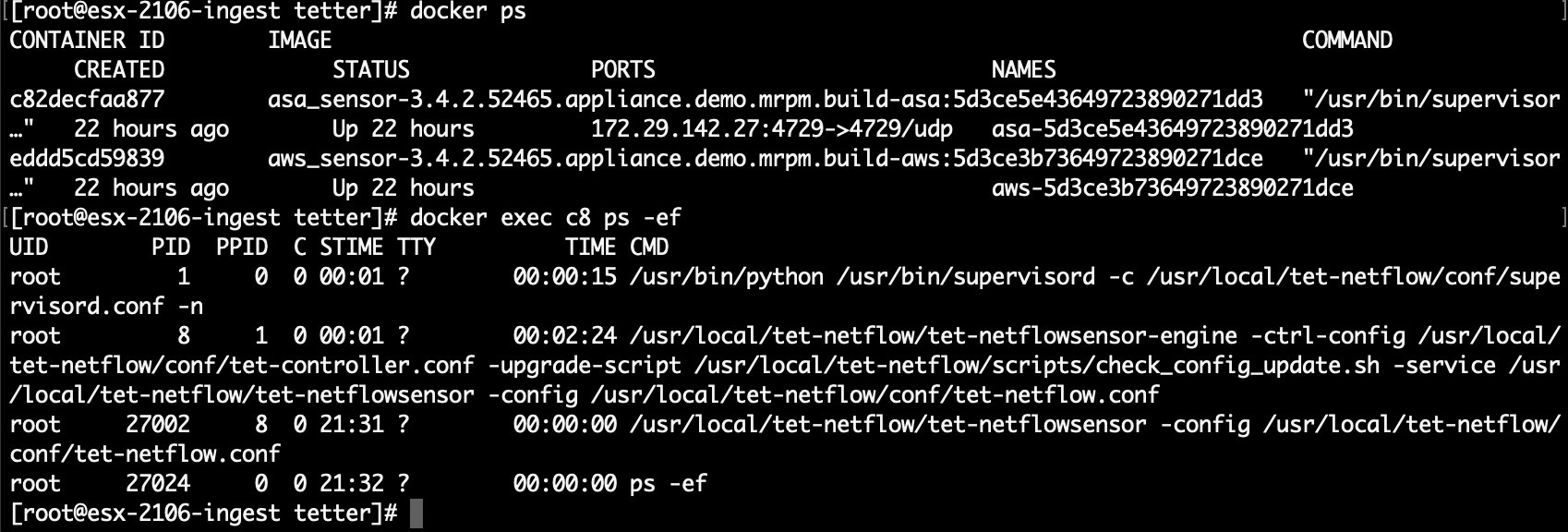

NetFlow 连接器本质上是一个 NetFlow 收集器。连接器会接收来自网络设备的流记录,并将其转发到 Cisco Secure Workload 进行流分析。您可以在 Cisco Secure Workload 注入设备上启用 NetFlow 连接器,并将其作为 Docker 容器运行。

NetFlow 连接器还会作为 Cisco Secure Workload NetFlow 代理向 Cisco Secure Workload 注册。NetFlow 连接器会解封 NetFlow 协议数据包(即流记录);然后,像常规 Cisco Secure Workload 代理一样处理和报告流。与深度可视性代理不同,它不报告任何进程或接口信息。

注 |

NetFlow 连接器支持 NetFlow v9 和 IPFIX 协议。 |

注 |

每个 NetFlow 连接器应仅报告一个 VRF 的流。连接器会导出流,并根据 Cisco Secure Workload 集群中的代理 VRF 配置将其放置在 VRF 中。 要为连接器配置 VRF,请依次选择,然后点击配置 (Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关连接器的详细信息。 此表单要求您提供:VRF 名称、连接器的 IP 子网以及可能向集群发送流记录的端口号范围。 |

速率限制

NetFlow 连接器每秒最多可接受 15000 个流。请注意,某个 NetFlow v9 或 IPFIX 数据包可能包含一个或多个流和模板记录。NetFlow 连接器会解析数据包并识别流。如果连接器每秒解析的流超过 15000 个,则会丢弃额外的流记录。

另请注意,Cisco Secure Workload 客户仅在流速保持在此可接受限制内时才支持 NetFlow 连接器。

如果流速超过每秒 15000 个流,建议先将流速调整到限制范围内,并将此级别至少保持三天(以排除与较高传入流速相关的问题)。

如果原先的问题仍然存在,客户支持将开始调查问题并确定适当的解决方法和/或解决方案。

支持的信息元素

NetFlow 连接器仅支持 NetFlow v9 和 IPFIX 协议中的以下信息元素。有关详细信息,请参阅 IP 流信息导出 (IPFIX) 实体。

|

元素 ID |

名称 |

说明 |

必需 |

|---|---|---|---|

|

1 |

octetDeltaCount |

此流的传入数据包中的八位组数。 |

是 |

|

2 |

packetDeltaCount |

此流的传入数据包数。 |

是 |

|

4 |

protocolIdentifier |

IP 数据包标头中协议号的值。 |

是 |

|

6 |

tcpControlBits |

为此流的数据包观察到的 TCP 控制位。代理可处理 FIN、SYN、RST、PSH、ACK 和 URG 标志。 |

不兼容 |

|

7 |

sourceTransportPort |

传输标头中的源端口标识符。 |

是 |

|

8 |

sourceIPv4Address |

IP 数据包标头中的 IPv4 源地址。 |

8 或 27 |

|

11 |

destinationTransportPort |

传输标头中的目标端口标识符。 |

是 |

|

12 |

destinationIPv4Address |

IP 数据包标头中的 IPv4 目标地址。 |

12 或 28 |

|

27 |

sourceIPv6Address |

IP 数据包标头中的 IPv6 源地址。 |

8 或 27 |

|

28 |

destinationIPv6Address |

IP 标头中的 IPv6 目标 地址。 |

12 或 28 |

|

150 |

flowStartSeconds |

流的第一个数据包的绝对时间戳(以秒为单位)。 |

不兼容 |

|

151 |

flowEndSeconds |

流的最后一个数据包的绝对时间戳(以秒为单位)。 |

不兼容 |

|

152 |

flowStartMilliseconds |

流的第一个数据包的绝对时间戳(以毫秒为单位)。 |

不兼容 |

|

153 |

flowEndMilliseconds |

流的最后一个数据包的绝对时间戳(以毫秒为单位)。 |

不兼容 |

|

154 种 |

flowStartMicroseconds |

流的第一个数据包的绝对时间戳(以微秒为单位)。 |

不兼容 |

|

155 |

flowEndMicroseconds |

流的最后一个数据包的绝对时间戳(以微秒为单位)。 |

不兼容 |

|

156 |

flowStartNanoseconds |

流的第一个数据包的绝对时间戳(以纳秒为单位)。 |

不兼容 |

|

157 |

flowEndNanoseconds |

流的最后一个数据包的绝对时间戳(以纳秒为单位)。 |

否 |

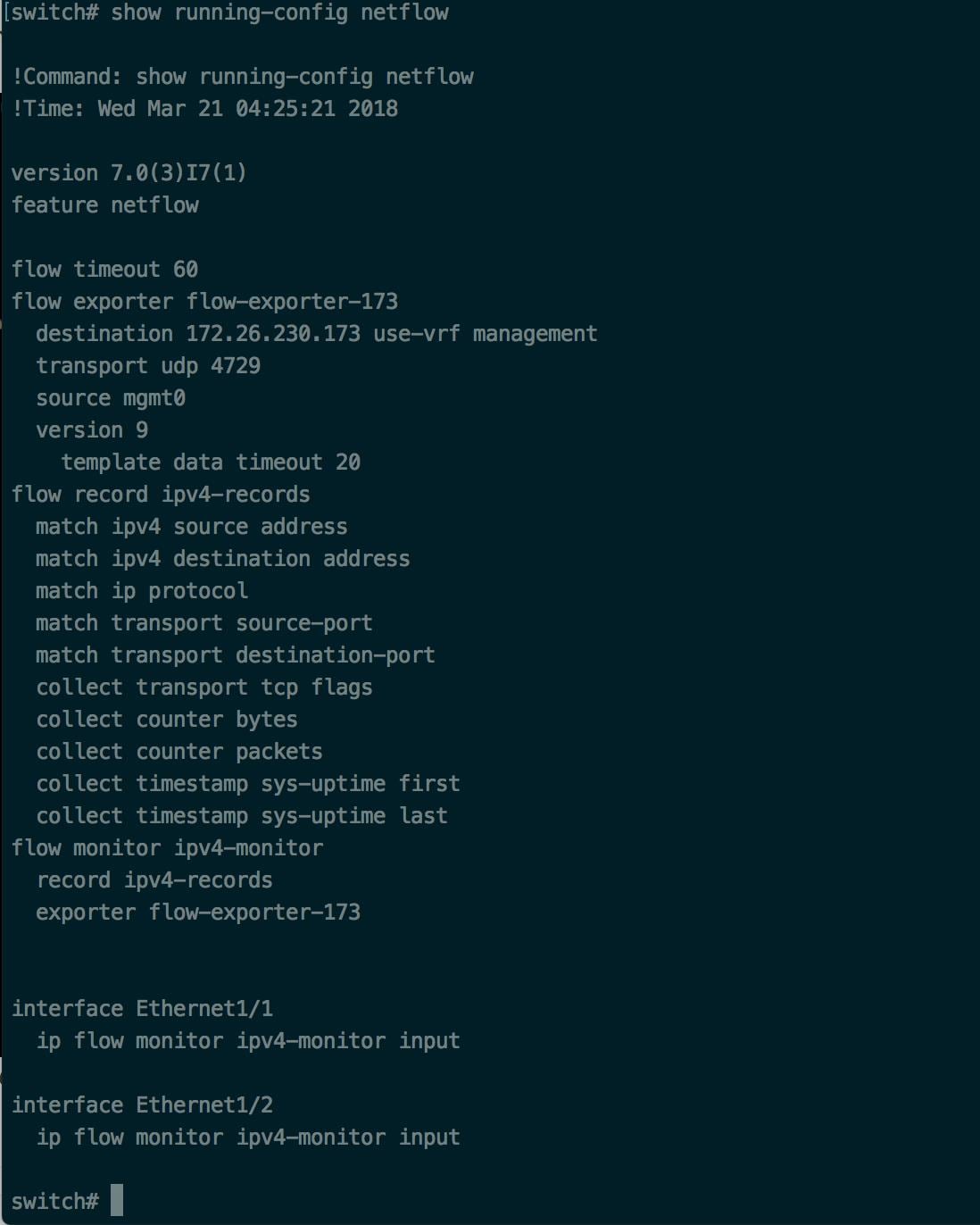

如何在交换机上配置 NetFlow

以下步骤适用于 Nexus 9000 交换机。对于其他思科平台,配置可能略有不同。无论如何,请参阅您所配置的思科平台的官方思科配置指南。

Procedure

|

Step 1 |

进入全局配置 模式。 |

|

Step 2 |

启用 Netflow 功能。 |

|

Step 3 |

配置流记录。 下面的配置示例显示了如何在 NetFlow 记录中生成流的五个元组信息。 |

|

Step 4 |

配置流导出器。 以下示例配置指定了 NetFlow 协议版本、NetFlow 模板交换间隔和 NetFlow 收集器终端详细信息。指定要在 Cisco Secure Workload 注入设备上启用 NetFlow 连接器的 IP 和端口。 |

|

Step 5 |

配置流监控器。 创建流监控器,并将其与流记录和流导出器相关联。 |

|

Step 6 |

将流监控器应用到接口。 以上步骤在 Nexus 9000 上配置 NetFlow,为通过接口 1/1 的入口流量导出 NetFlow v9 协议数据包。它通过 UDP 协议将流记录发送到 172.26.230.173:4729。每个流记录包括流的五个元组信息和流的字节/数据包计数。

|

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。对于 NetFlow 连接器,支持 IPv4 和 IPv6(双栈模式)地址。但请注意,双堆栈支持是一项测试功能。

连接器上允许以下配置。

-

日志:有关详细信息,请参阅日志配置。

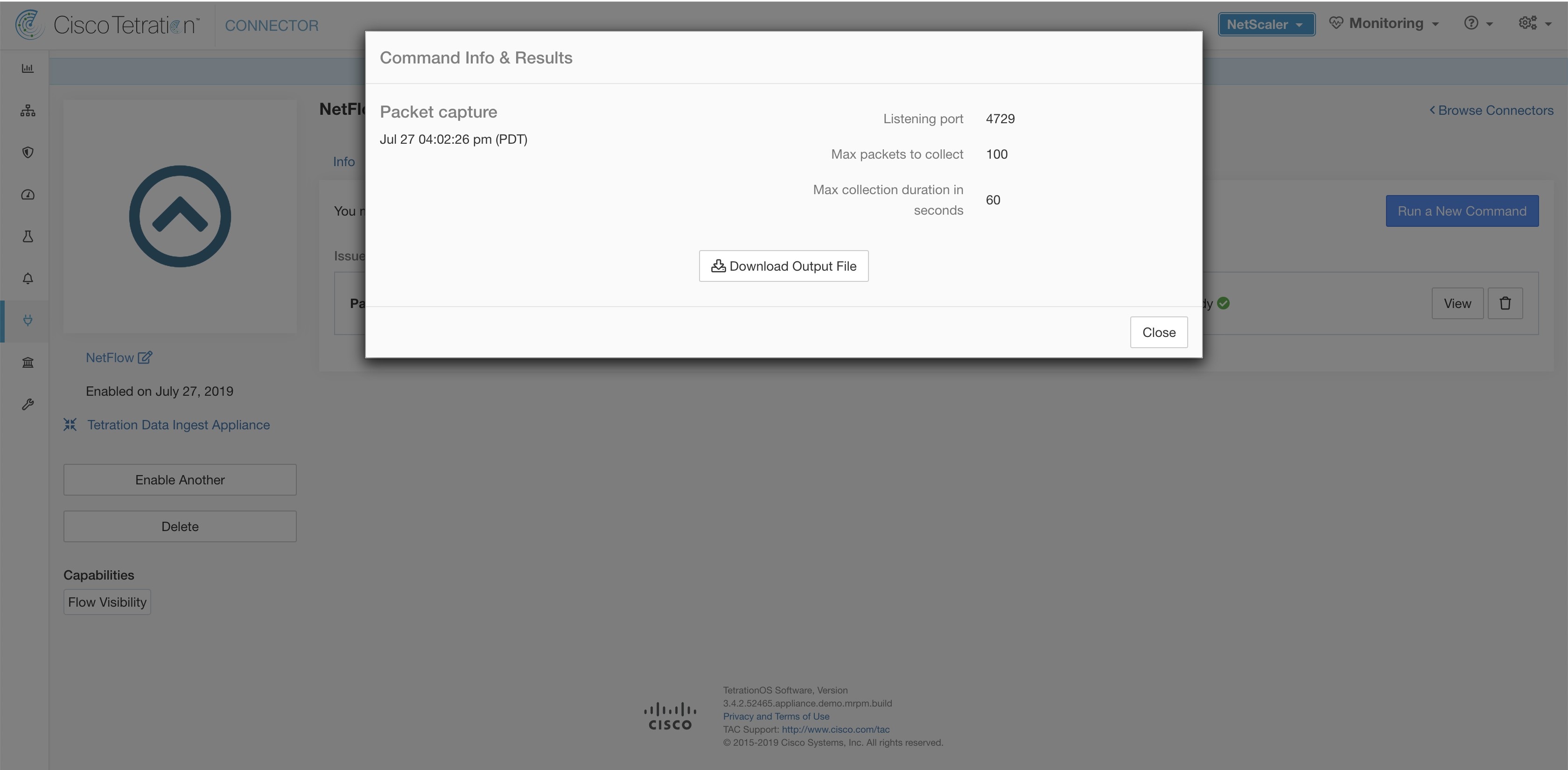

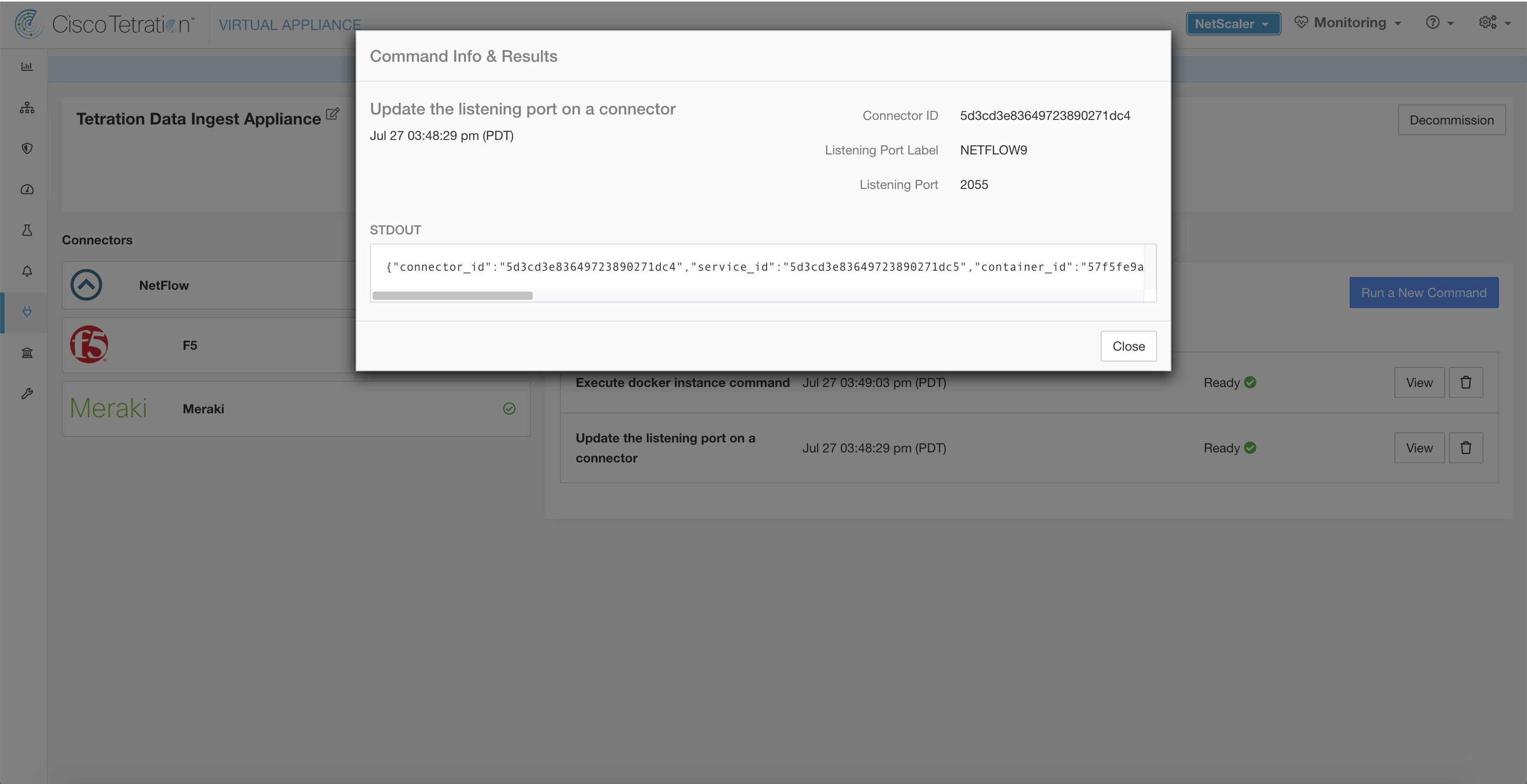

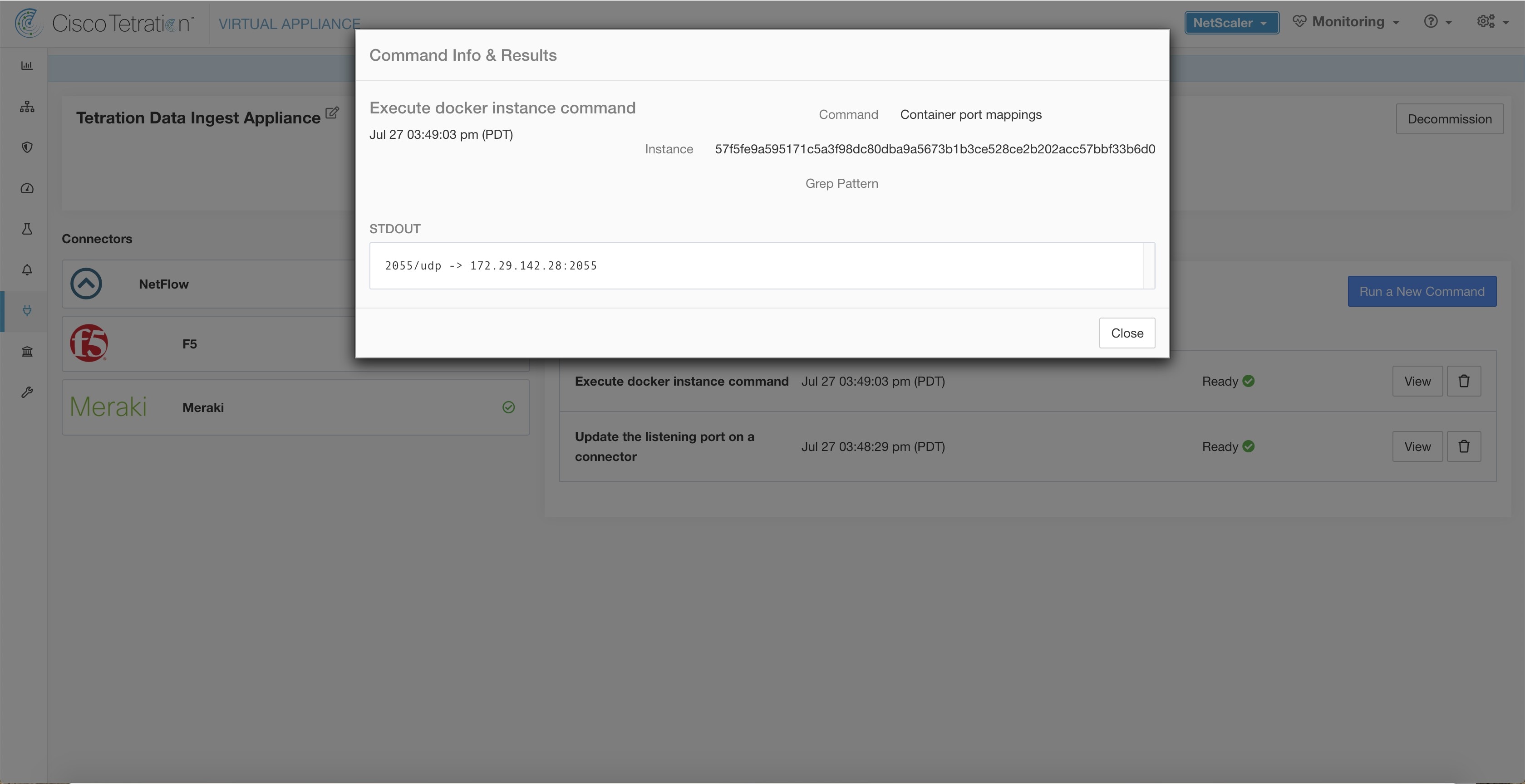

此外,可以使用允许的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 IPFIX 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

单个 Cisco Secure Workload 注入设备上的最大 NetFlow 连接器数 |

3 |

|

一个租户(根范围)上的最大 NetFlow 连接器数 |

10 |

|

Cisco Secure Workload 上的最大 NetFlow 连接器数 |

100 |

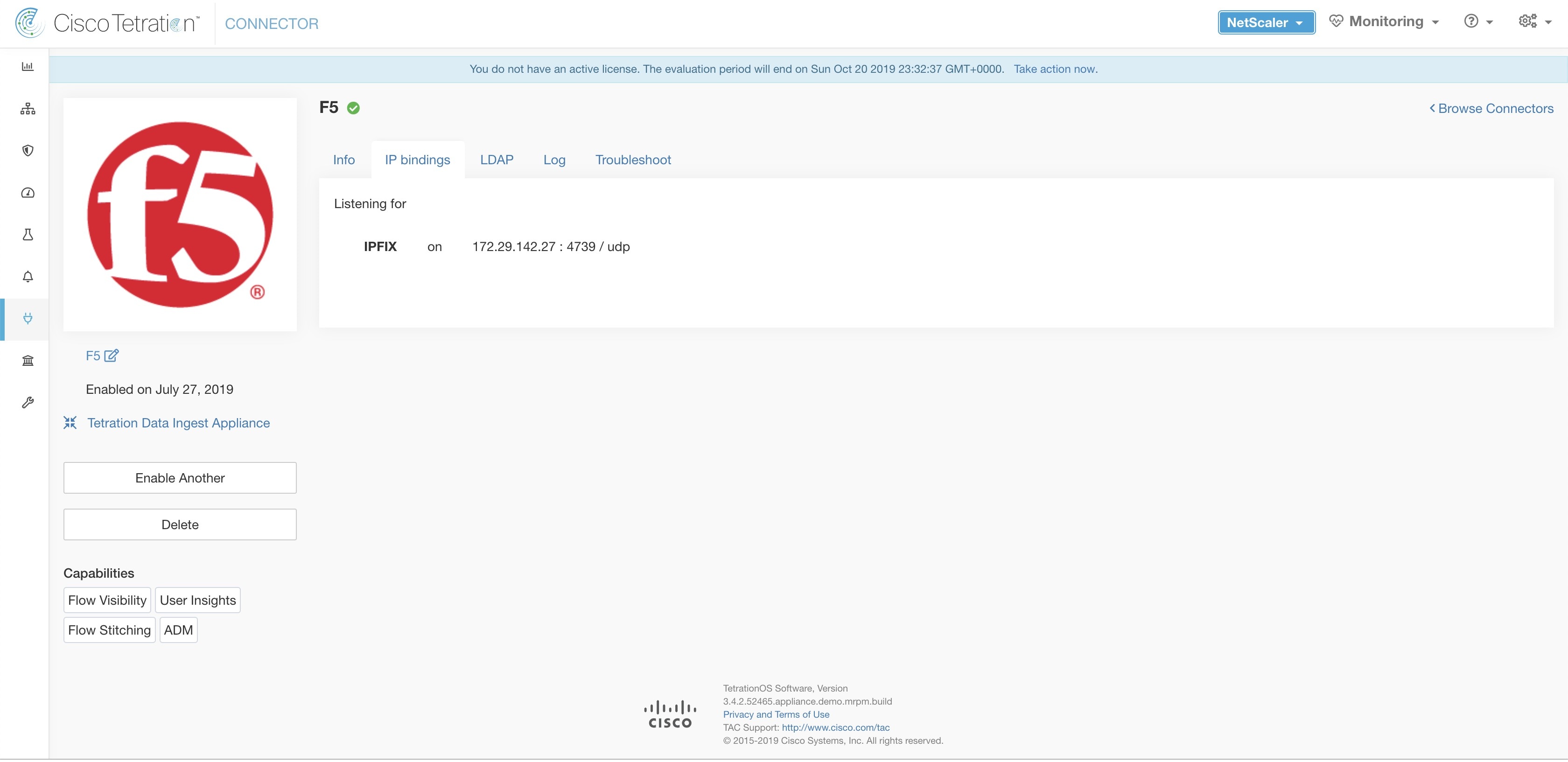

F5 连接器

F5 连接器允许 Cisco Secure Workload 从 F5 BIG-IP ADC 注入流观察结果。

它允许 Cisco Secure Workload 远程监控 F5 BIG-IP ADC 上的流观察结果,拼接客户端和服务器端流,以及在客户端 IP 上注释用户(如果有可用的用户信息)。

使用此解决方案,主机无需运行软件代理,因为 F5 BIG-IP ADC 会配置将 IPFIX 记录导出到 F5 连接器进行处理。

什么是 F5 BIG-IP IPFIX

F5 BIG-IP IPFIX 日志记录会收集流经 F5 BIG-IP 的流量的流数据,并将 IPFIX 记录导出到流收集器。

设置通常包括以下步骤:

-

在 F5 BIG-IP 设备上创建 IPFIX 日志发布服务器。

-

在 F5 BIG-IP 设备上配置 IPFIX 日志目标。此日志目标会侦听已配置的终端,以接收和处理流记录。

-

创建将 IPFIX 流记录发布到日志发布服务器的 F5 iRule。

-

将 F5 iRule 添加到所需的虚拟服务器。

注

F5 连接器支持 F5 BIG-IP 软件 12.1.2 及更高版本。

到 Cisco Secure Workload 的流注入

F5 BIG-IP 连接器本质上是一个 IPFIX 收集器。连接器会接收来自 F5 BIG-IP ADC 的流记录,拼接 NATed 流,并将其转发到 Cisco Secure Workload 以进行流分析。此外,如果向 F5 连接器提供了 LDAP 配置,它还会确定与事务相关的用户的 LDAP 属性配置值(如果 F5 在处理事务前对用户进行了身份验证)。这些属性与发生流的客户端 IP 地址相关联。

注 |

F5 连接器仅支持 IPFIX 协议。 |

注 |

每个 F5 连接器仅报告一个 VRF 的流。连接器会根据思科 Cisco Secure Workload 集群中的代理 VRF 配置将其导出的流放入 VRF 中。 要为连接器配置 VRF,请依次选择,然后点击配置 (Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关连接器的详细信息。此表单要求您提供:VRF 名称、连接器的 IP 子网以及可能向集群发送流记录的端口号范围。 |

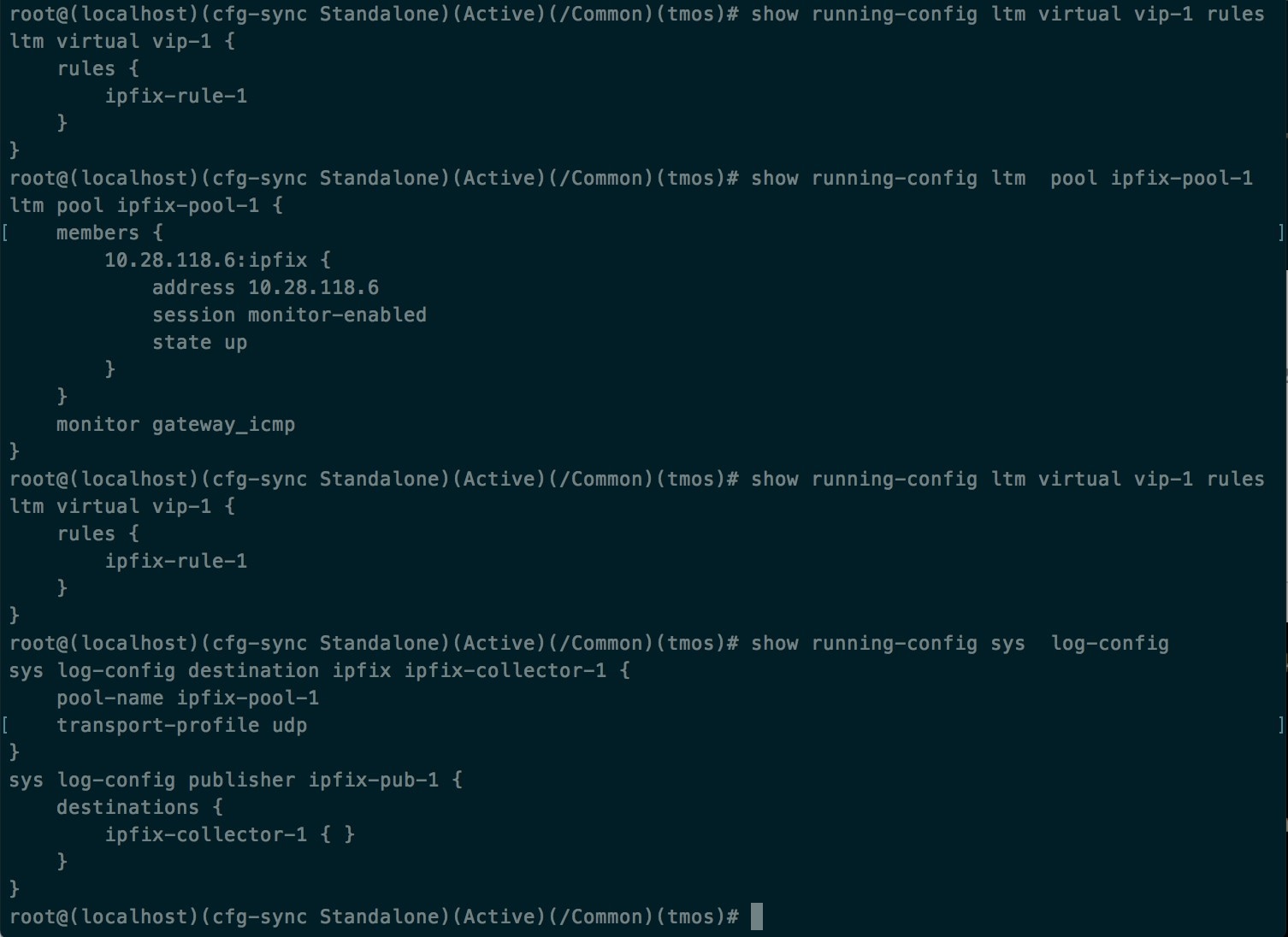

如何在 F5 BIG-IP 上配置 IPFIX

以下步骤适用于 F5 BIG-IP 负载均衡器。(参考:为 IPFIX 配置 F5 BIG-IP)

|

目的 |

说明 |

|---|---|

|

1. 创建一个 IPFIX 收集器池。 |

在 F5 BIG-IP 设备上,创建一个 IPFIX 收集器池。这些是与 Cisco Secure Workload 注入设备上的 F5 连接器关联的 IP 地址。在 VM 上的 Docker 容器中运行的 F5 连接器会在端口 4739 上侦听 IPFIX 数据包。 |

|

2. 创建一个日志目标。 |

F5 BIG-IP 设备上的日志目标配置会指定所使用的实际 IPFIX 收集器池。 |

|

3. 创建一个日志发布服务器。 |

日志发布服务器会指定 F5 BIG-IP 将 IPFIX 消息发送到何处。发布服务器与日志目标绑定。 |

|

4. 添加 F5 和 Cisco Secure Workload 批准的 iRule。 |

Cisco Secure Workload 和 F5 开发了 iRules,可将流记录导出到 F5 连接器。这些 iRule 将导出有关给定事务的完整信息:包括所有终端、字节和数据包计数、流开始和结束时间(以毫秒为单位)。F5 连接器将创建 4 个独立流,然后将每个流与其相关流进行匹配。 |

|

5. 将 iRule 添加到虚拟服务器。 |

在虚拟服务器的 iRule 设置中,将经过 Cisco Secure Workload 批准的 iRule 添加到虚拟服务器。 |

上述步骤在 F5 BIG-IP 负载均衡器上配置 IPFIX,以便为通过设备的流量导出 IPFIX 协议数据包。以下是 F5 的示例配置。

在上面的示例中,流记录将发布到 ipfix-pub-1。ipfix-pub-1 配置了 log-destination ipfix-collector-1,它会将 IPFIX 消息发送到 IPFIX 池 ipfix-pool-1。ipfix-pool-1 将 10.28.118.6 作为 IPFIX 收集器之一。虚拟服务器 vip-1 使用 IPFIX iRule ipfix-rule-1 进行配置,该规则指定 IPFIX 模板以及模板的填充和发送方式。

-

F5 和 Cisco Secure Workload 已批准用于 TCP 虚拟服务器的 iRule。有关详细信息,请参阅 TCP 虚拟服务器的 L4 iRule。

-

F5 和 Cisco Secure Workload 已批准用于 UDP 虚拟服务器的 iRule。有关详细信息,请参阅 UDP 虚拟服务器的第 4 层 iRule。

-

F5 和 Cisco Secure Workload 已批准用于 HTTPS 虚拟服务器的 iRule。有关详细信息,请参阅 HTTPS 虚拟服务器的 iRule。

Note |

在使用从本指南下载的 iRule 之前,请更新日志发布服务器,以指向您在其中添加 iRule 的 F5 连接器中配置的日志发布服务器。 |

Note |

F5 已发布 GitHub 存储库 f5-tetration 来帮助您从流拼接开始。用于将各种协议类型的 IPFIX 记录发布到 F5 连接器的 iRules 位于:f5-tetration/irules。 访问站点以获取最新的 iRule 定义。此外,F5 还会开发一个脚本来执行以下操作:

此工具可尽可能减少手动配置和用户错误,同时启用流拼接使用案例。该脚本位于 f5-tetration/scripts 中。 |

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。

连接器上允许以下配置。

-

LDAP:LDAP 配置支持发现 LDAP 属性,并提供工作流程来选择与用户名对应的属性以及要为每位用户获取的最多 6 个属性的列表。有关更多信息,请参阅“发现”。

-

日志:有关详细信息,请参阅日志配置。

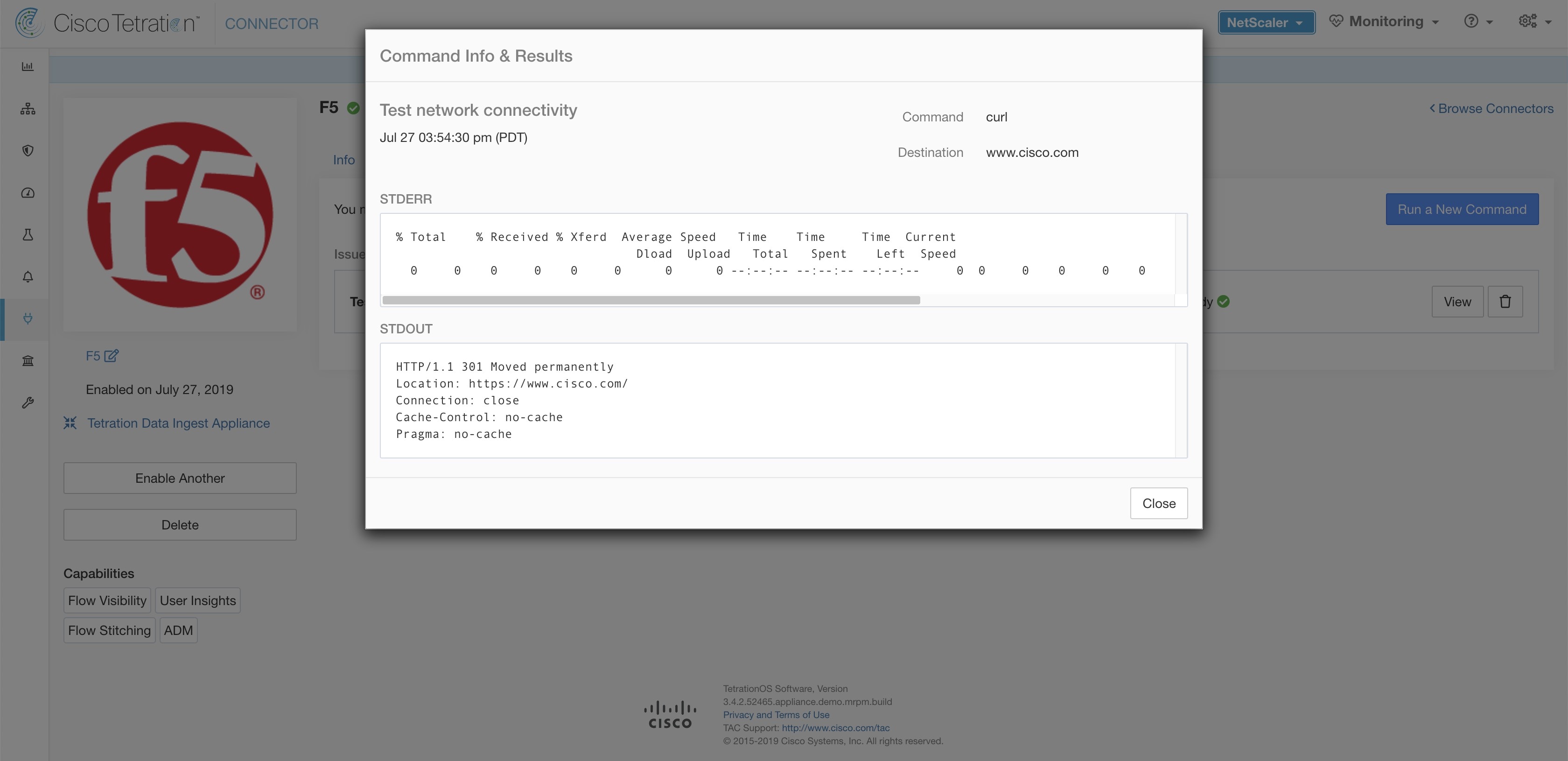

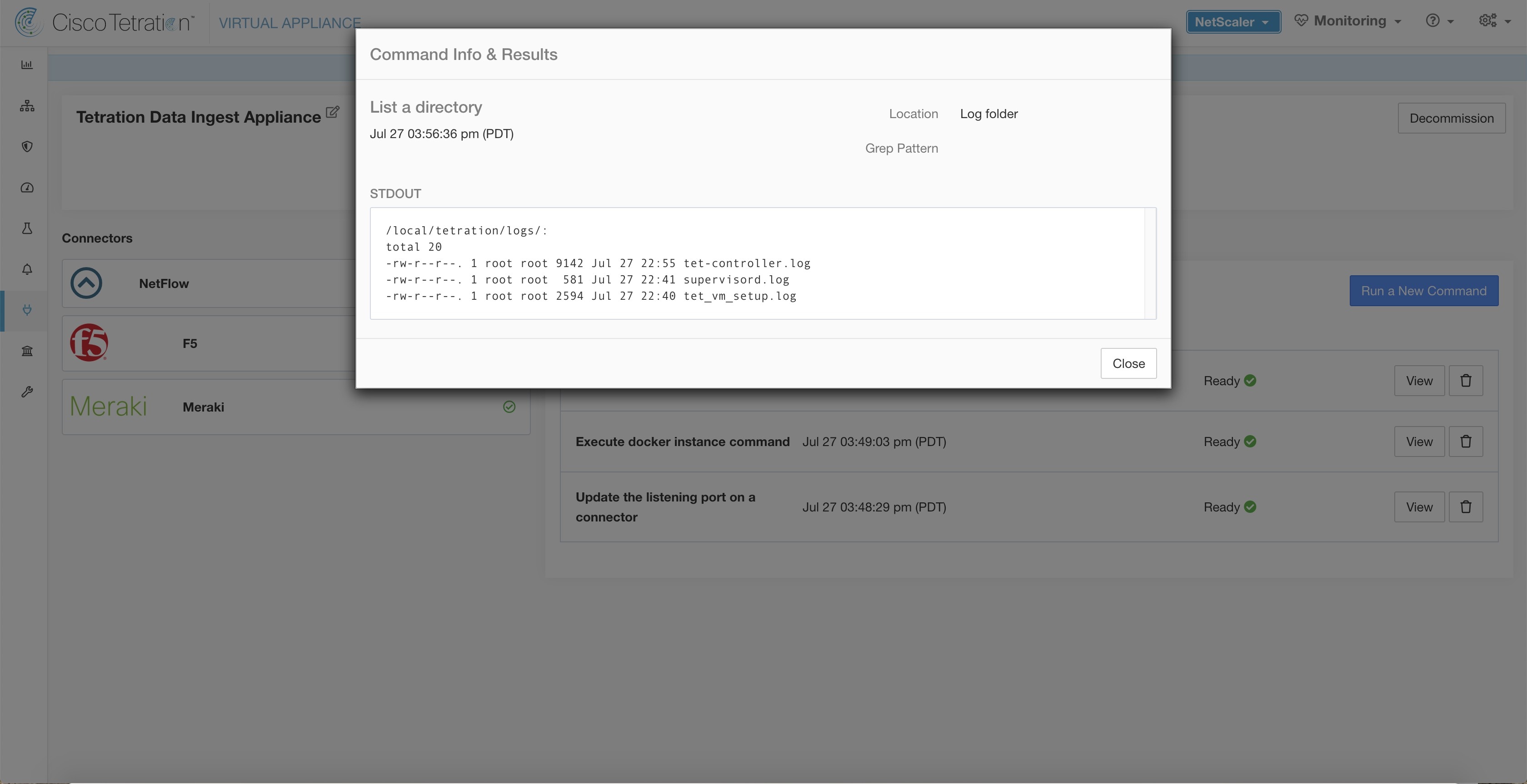

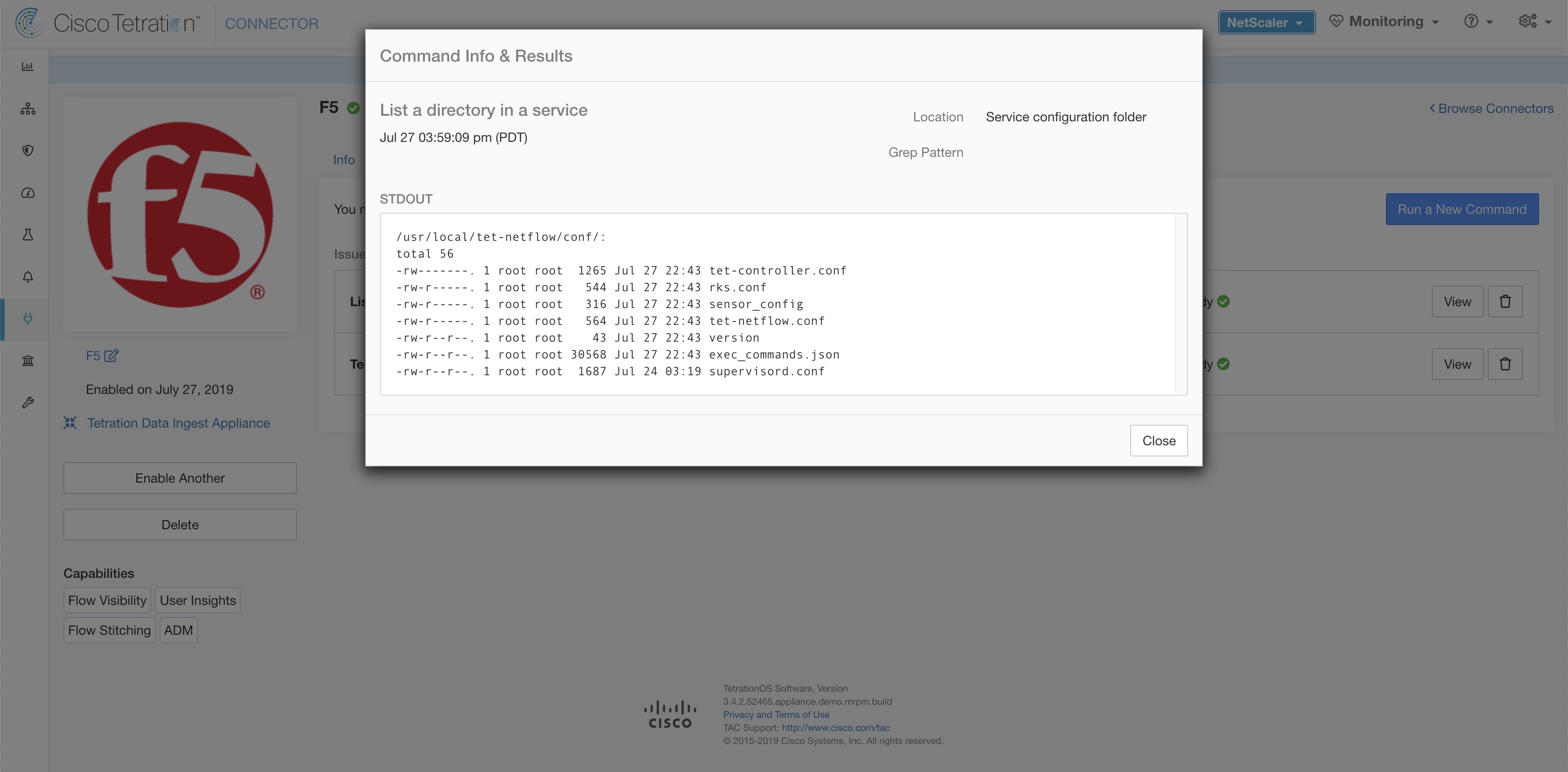

此外,可以使用允许在容器上运行的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 IPFIX 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 F5 连接器数 |

3 |

|

一个租户(根范围)上的最大 F5 连接器数 |

10 |

|

Cisco Secure Workload 上的最大 F5 连接器数 |

100 |

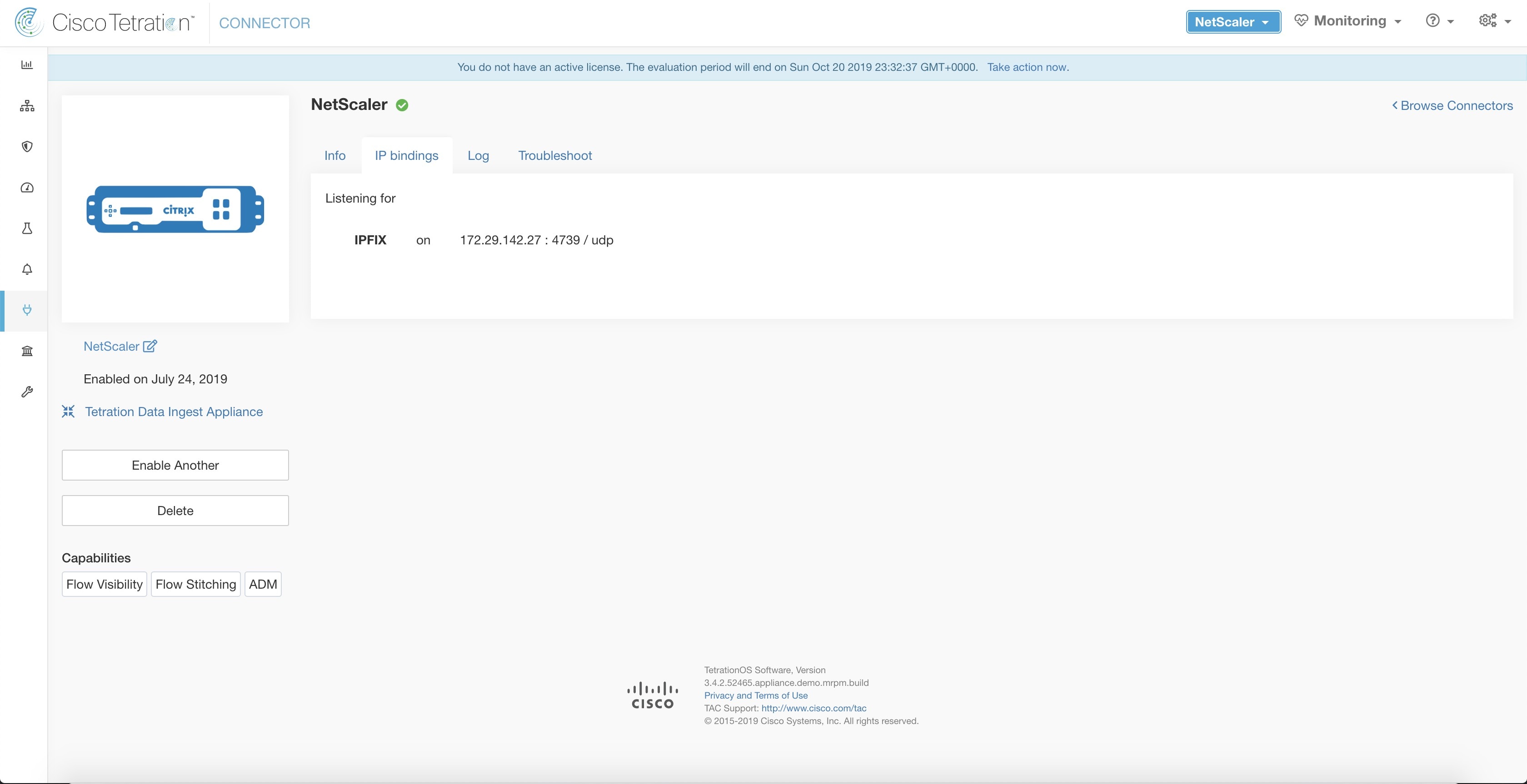

NetScaler 连接器

NetScaler 连接器允许 Cisco Secure Workload 从 Citrix ADC (Citrix NetScaler) 注入流观察结果。它允许 Cisco Secure Workload 远程监控 Citrix ADC 上的流观察结果,同时拼接客户端和服务器端流。使用此解决方案,主机无需运行软件代理,因为 Citrix ADC 会被配置为将 IPFIX 记录导出到 NetScaler 连接器进行处理。

什么是 Citrix NetScaler AppFlow

Citrix NetScaler AppFlow 会收集流经 NetScaler 的流量的流数据,并将 IPFIX 记录导出到流收集器。Citrix AppFlow 协议会使用 IPFIX 将流导出到流收集器。Citrix NetScaler 负载均衡器支持 Citrix AppFlow。

设置通常包括以下步骤:

-

在一个或多个 Citrix NetScaler 实例上启用 AppFlow 功能。

-

配置远程网络设备上的 AppFlow 收集器终端信息。此 AppFlow 收集器将侦听已配置的终端,以接收和处理流记录。

-

配置 AppFlow 操作和策略,以将流记录导出到 AppFlow 收集器。

Note |

NetScaler 连接器支持 Citrix ADC 软件版本 11.1.51.26 及更高版本。 |

到 Cisco Secure Workload 的流注入

NetScaler 连接器本质上是一个 Citrix AppFlow (IPFIX) 收集器。连接器会接收来自 Citrix ADC 的流记录,拼接 NATed 流,并将其转发到 Cisco Secure Workload 以进行流分析。NetScaler 连接器可以在思科 Cisco Secure Workload 注入设备上启用,并作为 Docker 容器运行。NetScaler 连接器还会作为 Cisco Secure Workload NetScaler 代理向 Cisco Secure Workload 注册。

Note |

NetScaler 连接器仅支持 IPFIX 协议。 |

Note |

每个 NetScaler 连接器应只报告一个 VRF 的流。连接器导出的流将根据 Cisco Secure Workload 集群中的代理 VRF 配置放入 VRF 中。要为连接器配置 VRF,请转至:,然后点击“配置”(Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关连接器的详细信息。此表单要求用户提供以下内容:VRF 的名称、连接器的 IP 子网以及可能向集群发送流记录的端口号范围。 |

如何在 NetScaler 上配置 AppFlow

以下步骤适用于 NetScaler 负载均衡器。(参考:配置 AppFlow)

Procedure

|

Step 1 |

在 NetScaler 上启用 AppFlow。 |

|

Step 2 |

添加 AppFlow 收集器终端。 收集器从 NetScaler 接收 AppFlow 记录。指定在作为 AppFlow 收集器的 Cisco Secure Workload 注入设备上启用的 NetScaler 连接器的 IP 和端口。 |

|

Step 3 |

配置 AppFlow 操作。 这将列出在关联的 AppFlow 策略匹配时将获取 AppFlow 记录的收集器。 |

|

Step 4 |

配置 AppFlow 策略。 必须匹配此规则才能生成 AppFlow 记录。 |

|

Step 5 |

将 AppFlow 策略绑定到虚拟服务器。 系统将评估到达虚拟服务器 IP (VIP) 的流量是否与 AppFlow 策略匹配。一旦匹配,就会生成一条流记录,并发送到相关 AppFlow 操作中列出的所有收集器。 |

|

Step 6 |

或者,全局绑定 AppFlow 策略(适用于所有虚拟服务器)。 AppFlow 策略也可以全局绑定到所有虚拟服务器。此策略适用于流经 Citrix ADC 的所有流量。 |

|

Step 7 |

(可选)模板刷新间隔。 上述步骤在 Citrix NetScaler 负载均衡器上配置 AppFlow,以便导出通过 NetScaler 的流量的 IPFIX 协议数据包。流记录将被发送到 172.26.230.173:4739(适用于通过 vserver lb1 的流量)和 172.26.230.184:4739(适用于通过 NetScaler 的所有流量)。每个流记录包括流的 5 个元组信息和流的字节/数据包计数。 以下屏幕截图显示了 Citrix NetScaler 负载均衡器上 AppFlow 的运行配置。

|

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。连接器上允许以下配置。

-

日志:有关详细信息,请参阅日志配置。

此外,可以使用允许的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 IPFIX 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 NetScaler 连接器数 |

3 |

|

一个租户(根范围)上的最大 NetScaler 连接器数 |

10 |

|

Cisco Secure Workload 上的最大 NetScaler 连接器数 |

100 |

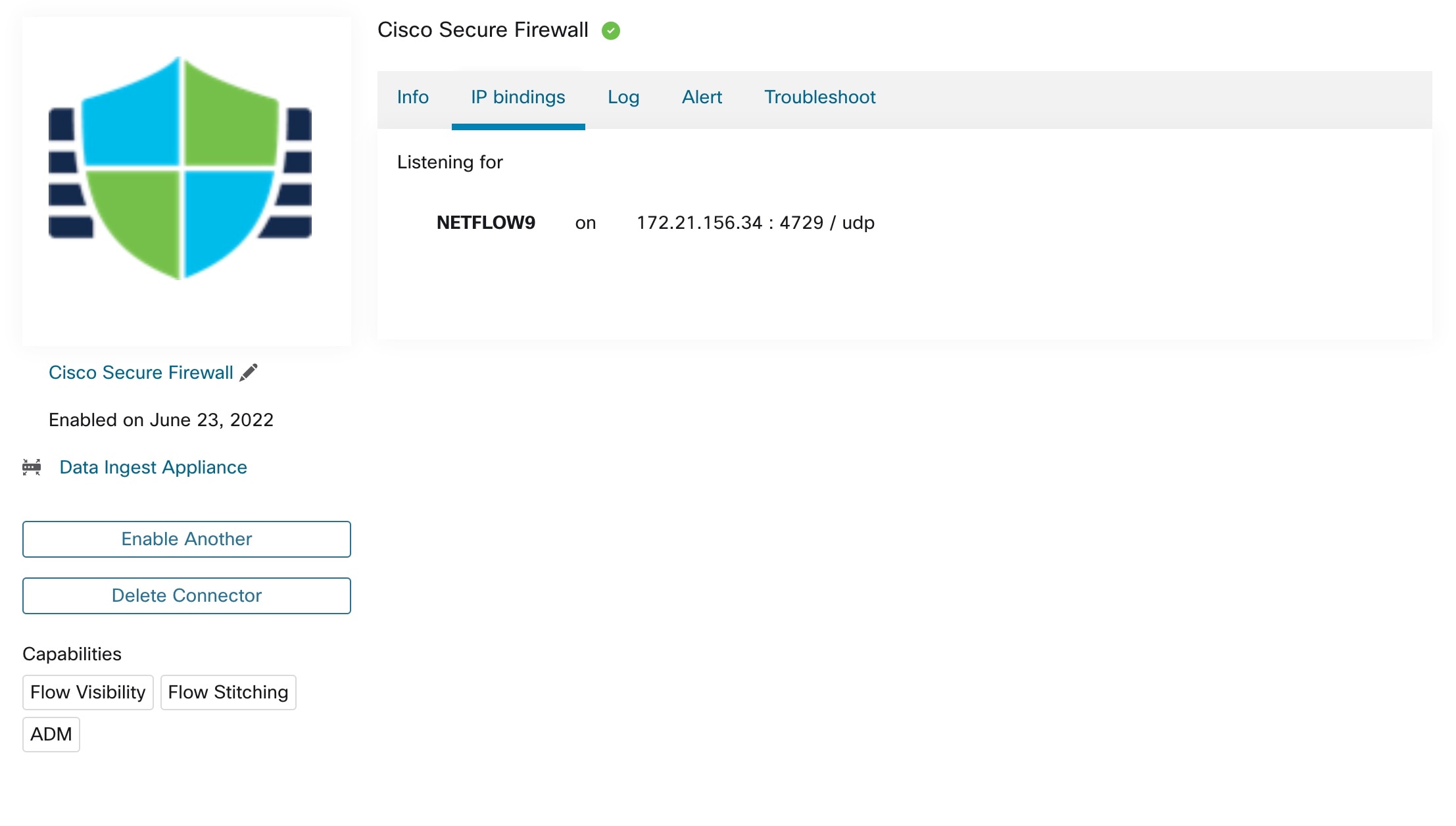

Cisco Secure Firewall 连接器

Cisco Secure Firewall 连接器(以前称为 ASA 连接器)允许 Cisco Secure Workload 从 Cisco Secure Firewall ASA(以前称为 Cisco ASA)和 Cisco Secure Firewall Threat Defense(以前称为 Firepower Threat Defense 或 FTD)注入流观察结果。使用此解决方案,主机无需运行软件代理,因为思科交换机会将 NetFlow 安全事件日志记录 (NSEL) 记录中继到 Cisco Secure Workload 注入设备中托管的 Cisco Secure Firewall 连接器进行处理。

Cisco Secure Firewall ASA NetFlow 安全事件日志 (NSEL) 提供有状态的 IP 流监控,可将流中的重要事件导出到 NetFlow 收集器中。当某一事件导致流的状态发生变化时,NSEL 事件就会被触发,该事件会将流观察结果和导致状态变化的事件一起发送到 NetFlow 收集器。流收集器接收这些流记录并将其存储在流存储中,以供进行离线查询和分析。

设置通常包括以下步骤:

-

在 Cisco Secure Firewall ASA 和/或 Cisco Secure Firewall Threat Defense 上启用 NSEL 功能。

-

在 Cisco Secure Firewall ASA 和/或 Cisco Secure Firewall Threat Defense 上配置 Cisco Secure Firewall 连接器终端信息。Cisco Secure Firewall 连接器将侦听已配置的终端,以接收和处理 NSEL 记录。

到 Cisco Secure Workload 的流注入

Cisco Secure Firewall 连接器本质上是一个 NetFlow 收集器。连接器从 Cisco Secure Firewall ASA 和 Cisco Secure Firewall Threat Defense 接收 NSEL 记录,并将其转发到 Cisco Secure Workload 以进行流量分析。Cisco Secure Firewall 连接器可以在 Cisco Secure Workload 注入设备上启用,并作为 Docker 容器运行。

Cisco Secure Firewall 连接器还会向 Cisco Secure Workload 注册为 Cisco Secure Workload 代理。Cisco Secure Firewall 连接器解封 NSEL 协议数据包(即流记录);然后,像常规 Cisco Secure Workload 代理一样处理和报告流。与深度可视性代理不同,它不报告任何进程或接口信息。

Note |

Cisco Secure Firewall 连接器支持 NetFlow v9 协议。 |

Note |

每个 Cisco Secure Firewall 连接器应仅报告一个 VRF 的流。连接器导出的流会根据 Cisco Secure Workload 集群中的代理 VRF 配置放入 VRF 中。要为连接器配置 VRF,请转至:,然后点击配置 (Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关连接器的详细信息。此表单要求用户提供以下内容:VRF 的名称、连接器的 IP 子网以及可能向集群发送流记录的端口号范围。 |

处理 NSEL 事件

下表显示了 Cisco Secure Firewall 连接器如何处理各种 NSEL 事件。有关这些元素的详细信息,请参阅 IP 流信息导出 (IPFIX) 实体文档。

|

流事件元素 ID:233 元素名称:NF_F_FW_EVENT |

扩展流事件元素 ID:33002 元素名称:NF_F_FW_EXT_EVENT |

对 Cisco Secure Firewall 连接器执行的操作 |

|---|---|---|

|

0(默认值,忽略此值) |

无关 |

无操作 |

|

1(已创建流) |

无关 |

发送流至 Cisco Secure Workload |

|

2(已删除流) |

> 2000(表示终止原因) |

发送流至 Cisco Secure Workload |

|

3(流被拒绝) |

1001(入口 ACL 拒绝流) |

将处理结果标记为已拒绝的流发送到 Cisco Secure Workload |

|

1002(出口 ACL 拒绝流) |

||

|

1003(ASA 接口拒绝连接或 ICMP(v6) 拒绝与设备的连接) |

||

|

1004(TCP 上的第一个数据包不是 SYN) |

||

|

4(流警报) |

无关 |

无操作 |

|

5(流更新) |

无关 |

发送流至 Cisco Secure Workload |

根据 NSEL 记录,Cisco Secure Firewall 连接器会将流观察结果发送到 Cisco Secure Workload。NSEL 流记录是双向的。因此,Cisco Secure Firewall 连接器会向 Cisco Secure Workload 发送 2 个流:正向流和反向流。

以下是 Cisco Secure Firewall 连接器向 Cisco Secure Workload 发送的流观察结果的详细信息。

转发流观察结果

|

字段 |

NSEL 元素 ID |

NSEL 元素名称 |

|---|---|---|

|

协议 |

4 |

NF_F_PROTOCOL |

|

源地址 |

8 |

NF_F_SRC_ADDR_IPV4 |

|

27 |

NF_F_SRC_ADDR_IPV6 |

|

|

源端口 (Source Port) |

7 |

NF_F_SRC_PORT |

|

目标地址 (Destination Address) |

12 |

NF_F_DST_ADDR_IPV4 |

|

28 |

NF_F_DST_ADDR_IPV6 |

|

|

目标端口 (Destination Port) |

11 |

NF_F_DST_PORT |

|

流开始时间 |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

字节计数 |

231 |

NF_F_FWD_FLOW_DELTA_BYTES |

|

数据包计数 (Packet Count) |

298 |

NF_F_FWD_FLOW_DELTA_PACKETS |

反向流信息

|

字段 |

NSEL 元素 ID |

NSEL 元素名称 |

|---|---|---|

|

协议 |

4 |

NF_F_PROTOCOL |

|

源地址 |

12 |

NF_F_DST_ADDR_IPV4 |

|

28 |

NF_F_DST_ADDR_IPV6 |

|

|

源端口 (Source Port) |

11 |

NF_F_DST_PORT |

|

目标地址 |

8 |

NF_F_SRC_ADDR_IPV4 |

|

27 |

NF_F_SRC_ADDR_IPV6 |

|

|

目标端口 (Destination Port) |

7 |

NF_F_SRC_PORT |

|

流开始时间 |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

字节计数 |

232 |

NF_F_REV_FLOW_DELTA_BYTES |

|

数据包计数 (Packet Count) |

299 |

NF_F_REV_FLOW_DELTA_PACKETS |

NAT

如果客户端到 ASA 的流经过 NAT,则 NSEL 流记录指明服务器端经过 NAT 的 IP/端口。Cisco Secure Firewall 连接器使用此信息将服务器流拼接到 ASA 以及将 ASA 流拼接到客户端。

以下是正向 NATed 流记录。

|

字段 |

NSEL 元素 ID |

NSEL 元素名称 |

|---|---|---|

|

协议 |

4 |

NF_F_PROTOCOL |

|

源地址 |

225 |

NF_F_XLATE_SRC_ADDR_IPV4 |

|

281 |

NF_F_XLATE_SRC_ADDR_IPV6 |

|

|

源端口 (Source Port) |

227 |

NF_F_XLATE_SRC_PORT |

|

目标地址 |

226 |

NF_F_XLATE_DST_ADDR_IPV4 |

|

282 |

NF_F_XLATE_DST_ADDR_IPV6 |

|

|

目标端口 (Destination Port) |

228 |

NF_F_XLATE_DST_PORT |

|

流开始时间 |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

字节计数 |

231 |

NF_F_FWD_FLOW_DELTA_BYTES |

|

数据包计数 (Packet Count) |

298 |

NF_F_FWD_FLOW_DELTA_PACKETS |

正向流将被标记为与正向 NATed 流记录相关(反之亦然)

这是反向 NATed 流记录

|

字段 |

NSEL 元素 ID |

NSEL 元素名称 |

|---|---|---|

|

协议 |

4 |

NF_F_PROTOCOL |

|

源地址 |

226 |

NF_F_XLATE_DST_ADDR_IPV4 |

|

282 |

NF_F_XLATE_DST_ADDR_IPV6 |

|

|

源端口 (Source Port) |

228 |

NF_F_XLATE_DST_PORT |

|

目标地址 |

225 |

NF_F_XLATE_SRC_ADDR_IPV4 |

|

281 |

NF_F_XLATE_SRC_ADDR_IPV6 |

|

|

目标端口 (Destination Port) |

227 |

NF_F_XLATE_SRC_PORT |

|

流开始时间 |

152 |

NF_F_FLOW_CREATE_TIME_MSEC |

|

字节计数 |

232 |

NF_F_REV_FLOW_DELTA_BYTES |

|

数据包计数 (Packet Count) |

299 |

NF_F_REV_FLOW_DELTA_PACKETS |

反向流将被标记为与反向上的 NATed 流记录相关(反之亦然)。

Note |

Cisco Secure Firewall 连接器仅支持本节中列出的 NSEL 元素 ID。 |

TCP 标志启发式

NSEL 记录没有 TCP 标志信息。Cisco Secure Firewall 连接器使用以下启发式方法设置 TCP 标志,以便可以通过自动策略发现进一步分析流:

-

如果至少有一个转发数据包,将

SYN添加到正向流 TCP 标志。 -

如果至少有两个正向数据包和一个反向数据包,将

ACK添加到正向流 TCP 标志,并将SYN-ACK添加到反向流 TCP 标志。 -

如果上一个条件成立并且流事件为“流已删除”,将

FIN添加到正向和反向 TCP 标志。

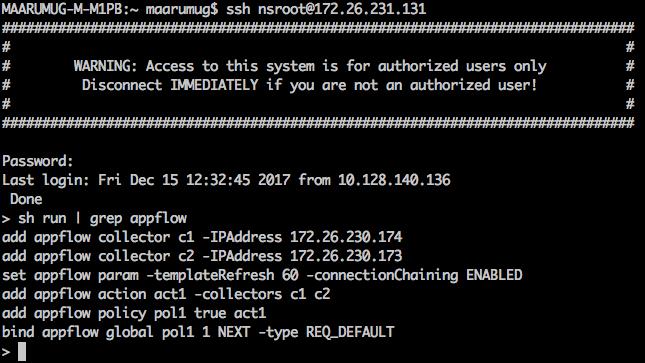

如何在 Cisco Secure Firewall ASA 上配置 NSEL

以下步骤是有关如何配置 NSEL 并将 NetFlow 数据包导出到收集器(即 Cisco Secure Firewall 连接器)的指南。有关详细信息,请参阅《Cisco Secure Firewall ASA NetFlow 实施指南》中的官方思科配置指南。

flow-export destination outside 172.29.142.27 4729

flow-export template timeout-rate 1

!

policy-map flow_export_policy

class class-default

flow-export event-type flow-create destination 172.29.142.27

flow-export event-type flow-teardown destination 172.29.142.27

flow-export event-type flow-denied destination 172.29.142.27

flow-export event-type flow-update destination 172.29.142.27

user-statistics accounting

service-policy flow_export_policy global

在本示例中,Cisco Secure Firewall ASA 设备配置为在端口 4729 上将 NetFlow 数据包发送到 172.29.142.27。此外,还会对 flow-create、flow-teardown、flow-denied 和 flow-update 事件启用 flow-export 操作。当这些流量事件在 ASA 上发生时,就会生成 NetFlow 记录并发送到配置中指定的目标。

假设在 Cisco Secure Workload 上启用了 Cisco Secure Firewall 连接器,并在 Cisco Secure Workload 注入设备中侦听 172.29.142.27:4729,则连接器将接收来自 Cisco Secure Firewall ASA 设备的 NetFlow 数据包。连接器按处理 NSEL 事件中的说明处理 NetFlow 记录,并将流观察结果导出到 Cisco Secure Workload。此外,对于 NAT 流,连接器会拼接相关流(客户端和服务器端)。

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。连接器上允许以下配置。

-

日志:有关详细信息,请参阅日志配置。

此外,可以使用允许的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 IPFIX 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 Cisco Secure Firewall 连接器数 |

1 |

|

一个租户(根范围)上的最大 Cisco Secure Firewall 连接器数 |

10 |

|

Cisco Secure Workload 上的最大 Cisco Secure Firewall 连接器数 |

100 |

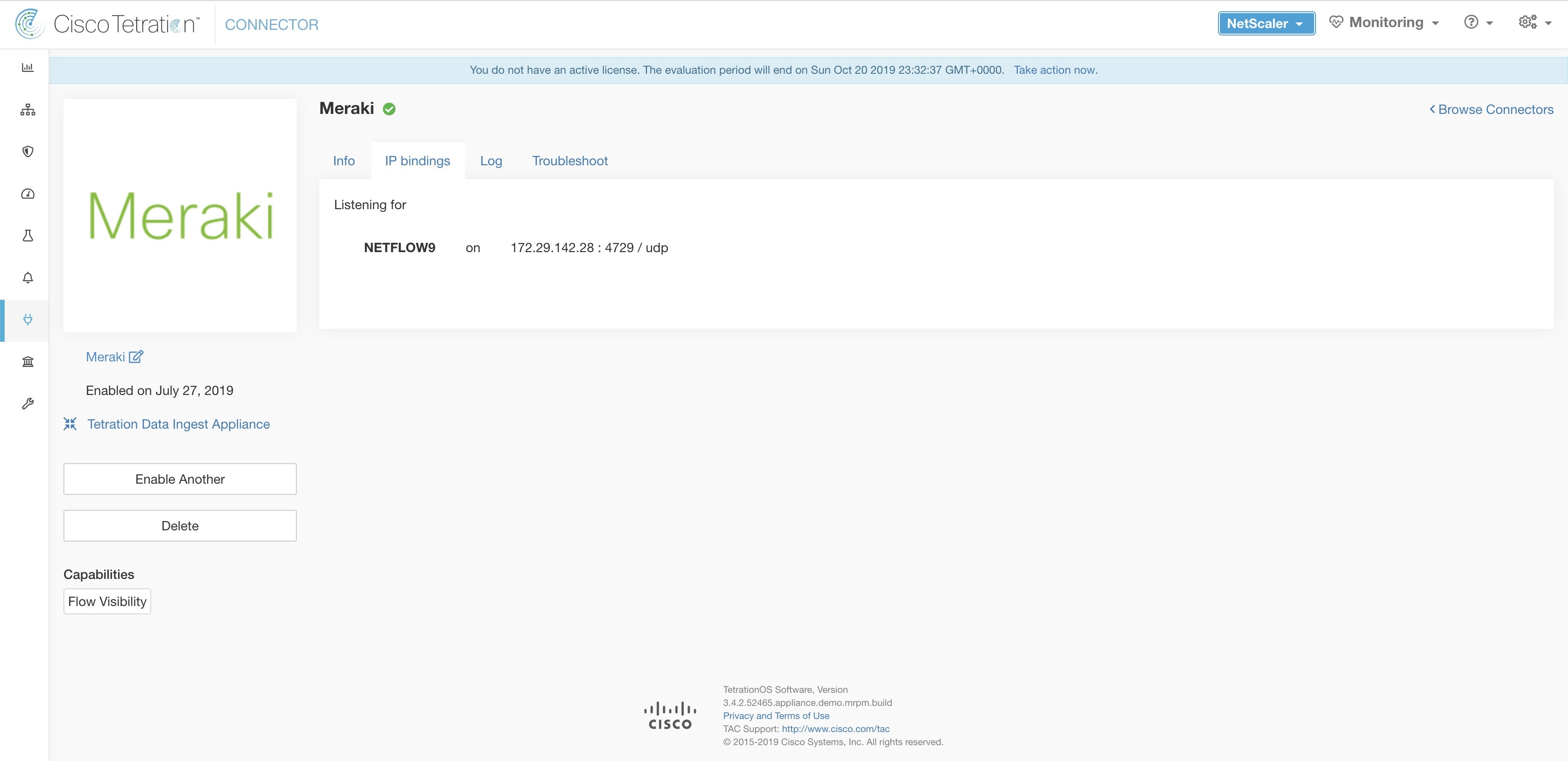

Meraki 连接器

Meraki 连接器允许 Cisco Secure Workload 从 Meraki 防火墙(Meraki MX 安全设备和无线接入点中包含)注入流观察结果。使用此解决方案,主机无需运行软件代理,因为思科交换机会将 NetFlow 记录中继到 Cisco Secure Workload 注入设备中托管的 Meraki 连接器进行处理。

什么是 NetFlow

NetFlow 协议允许网络设备(例如 Meraki 防火墙)将通过它们的流量汇聚到流中,并将这些流导出到流收集器。流收集器接收这些流记录并将其存储在流存储中,以供进行离线查询和分析。

设置通常包括以下步骤:

-

在 Meraki 防火墙上启用 NetFlow 统计信息报告。

-

在 Meraki 防火墙上配置 NetFlow 收集器终端信息。

到 Cisco Secure Workload 的流注入

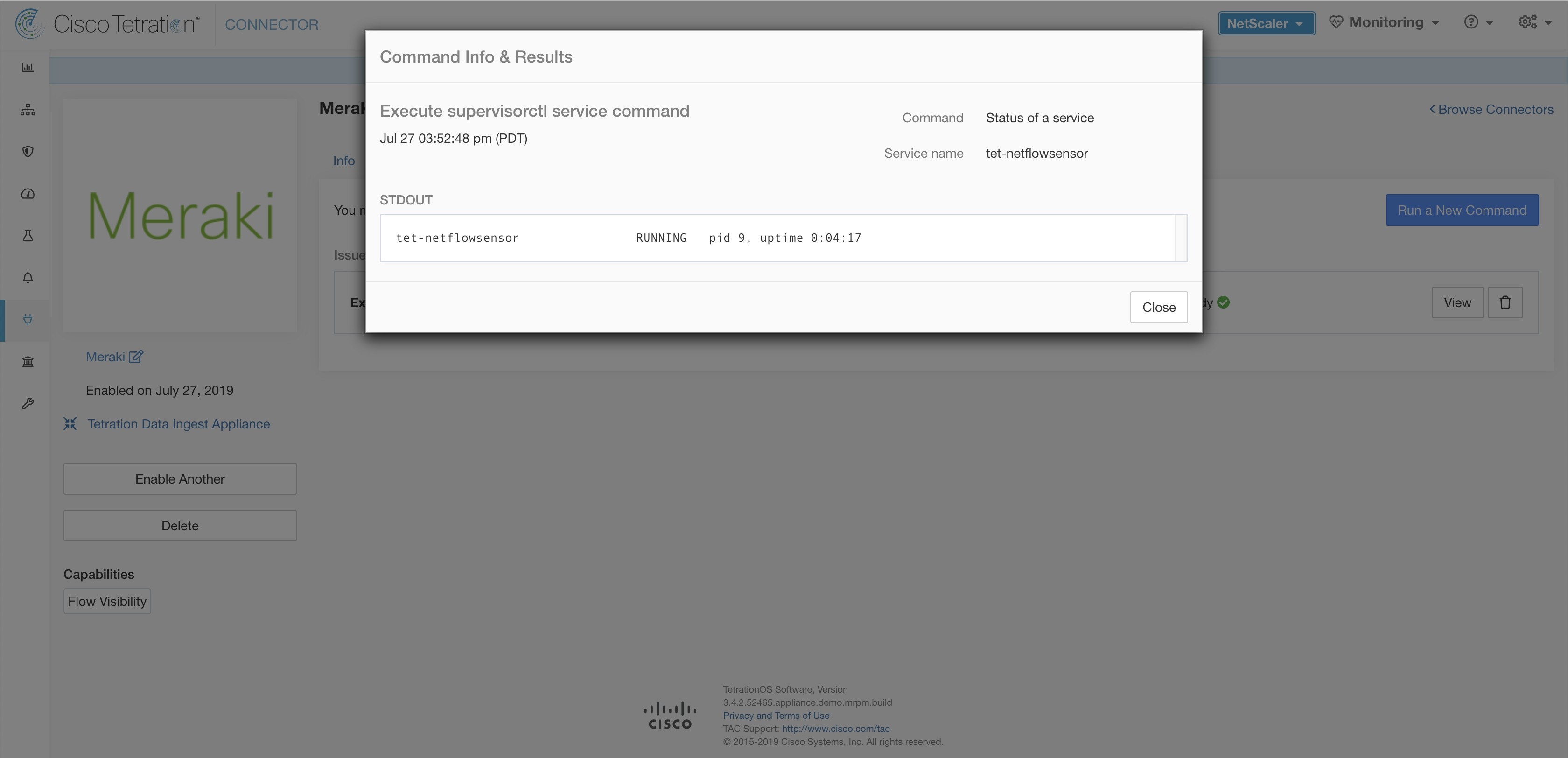

Meraki 连接器本质上是一个 NetFlow 收集器。连接器从配置为导出 NetFlow 流量统计信息的 Meraki 防火墙接收流记录。它会处理 NetFlow 记录,并将 Meraki 防火墙报告的流观察结果发送到 Cisco Secure Workload 进行流分析。Meraki 连接器可以在 Cisco Secure Workload 注入设备上启用,并作为 Docker 容器运行。

Meraki 连接器还会向 Cisco Secure Workload 注册为 Cisco Secure Workload Meraki 代理。Meraki 连接器解封 NetFlow 协议数据包(即流记录);然后,像常规 Cisco Secure Workload 代理一样处理和报告流。与深度可视性代理不同,它不报告任何进程或接口信息。

Note |

Meraki 连接器支持 NetFlow v9 协议。 |

Note |

每个 Meraki 连接器应仅报告一个 VRF 的流量。连接器导出的流会根据 Cisco Secure Workload 集群中的代理 VRF 配置放入 VRF 中。要为连接器配置 VRF,请转至:,然后点击配置 (Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关连接器的详细信息。此表单要求用户提供以下内容:VRF 的名称、连接器的 IP 子网以及可能向集群发送流记录的端口号范围。 |

处理 NetFlow 记录

根据 NetFlow 记录,Meraki 连接器会将流观察结果发送到 Cisco Secure Workload。Meraki NetFlow 流记录是双向的。因此,Meraki 连接器向 Cisco Secure Workload 发送 2 个流:正向流和反向流。

以下是 Meraki 连接器向 Cisco Secure Workload 发送的流观察结果的详细信息。

转发流观察结果

|

字段 |

元素 ID |

元素名称 |

|---|---|---|

|

协议 |

4 |

protocolIdentifier |

|

源地址 |

8 |

sourceIPv4Address |

|

源端口 (Source Port) |

7 |

sourceTransportPort |

|

目标地址 (Destination Address) |

12 |

destinationIPv4Address |

|

目标端口 (Destination Port) |

11 |

destinationTransportPort |

|

字节计数 (Byte Count) |

1 |

octetDeltaCount |

|

数据包计数 (Packet Count) |

2 |

packetDeltaCount |

|

流开始时间 (Flow Start Time) |

根据连接器何时收到此流的 NetFlow 记录来设置 |

反向流信息

|

字段 |

元素 ID |

|

|---|---|---|

|

协议 |

4 |

protocolIdentifier |

|

源地址 |

8 |

sourceIPv4Address |

|

源端口 (Source Port) |

7 |

sourceTransportPort |

|

目标地址 (Destination Address) |

12 |

destinationIPv4Address |

|

目标端口 (Destination Port) |

11 |

destinationTransportPort |

|

字节计数 (Byte Count) |

23 |

postOctetDeltaCount |

|

数据包计数 (Packet Count) |

24 |

postPacketDeltaCount |

|

流开始时间 (Flow Start Time) |

根据连接器何时 收到此流的 NetFlow 记录来设置 |

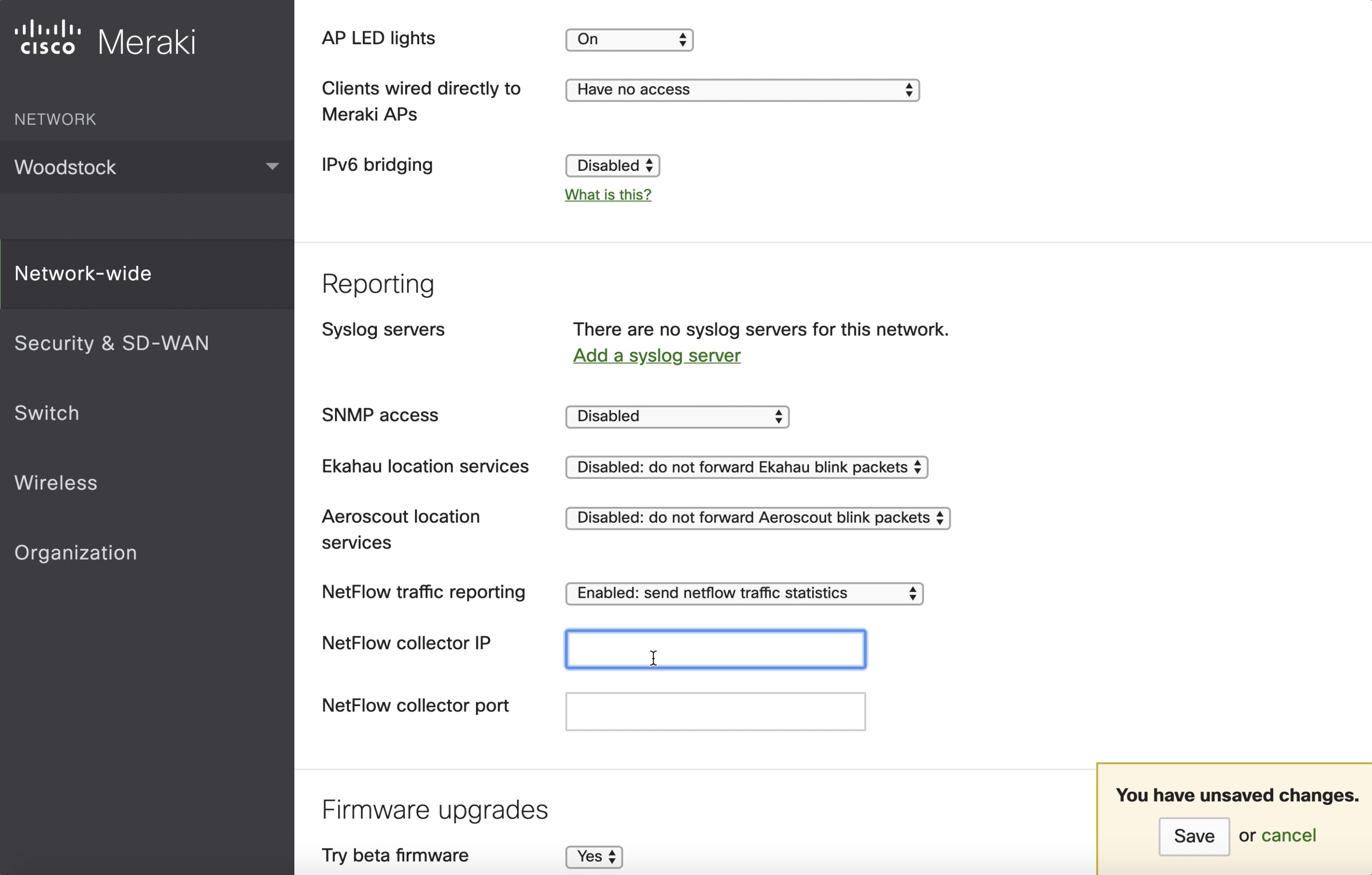

如何在 Meraki 防火墙上配置 NetFlow

以下步骤显示如何在 Meraki 防火墙上配置 NetFlow 报告。

Procedure

|

Step 1 |

登录 Meraki UI 控制台。 |

|

Step 2 |

导航至。在报告 (Reporting) 设置中,启用 NetFlow 流量报告 (NetFlow traffic reporting),并确保将值设置为启用:发送 NetFlow 流量统计信息 (Enabled: send NetFlow traffic statistics)。 |

|

Step 3 |

将 NetFlow 收集器 IP (NetFlow collector IP) 和 NetFlow 收集器端口 (NetFlow collector port) 设置为 Meraki 连接器在 Cisco Secure Workload 注入设备中侦听的 IP 和端口。Meraki 连接器用于侦听 NetFlow 记录的默认端口为 4729。 |

|

Step 4 |

保存更改。

|

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。连接器上允许以下配置。

-

日志:有关详细信息,请参阅日志配置。

此外,可以使用允许的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 NetFlow v9 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 Meraki 连接器数 |

1 |

|

一个租户(根范围)上的最大 Meraki 连接器数 |

10 |

|

Cisco Secure Workload 上的最大 Meraki 连接器数 |

100 |

ERSPAN 连接器

ERSPAN 连接器允许 Cisco Secure Workload 从网络中的路由器和交换机注入流观察结果。通过使用此解决方案,主机无需运行软件代理,因为思科交换机会将主机的流量中继到 ERSPAN 连接器进行处理。

什么是 ERSPAN

封装远程交换机端口分析器 (ERSPAN) 是大多数思科交换机的一项功能。它会镜像网络设备看到的帧,将其封装在 IP 数据包中,然后再发送到远程分析仪。用户可以选择要监控的交换机接口和/或 VLANS 列表。

通常,设置涉及在一个或多台网络设备上配置源 ERSPAN 监控会话,以及在直接连接到流量分析器的远程网络设备上配置目标 ERSPAN 监控会话。

Cisco Secure Workload ERSPAN 连接器提供目标 ERSPAN 会话和流量分析器功能;因此,无需使用 Cisco Secure Workload 解决方案在交换机上配置任何目标会话。

什么是 SPAN 代理

每个 ERSPAN 连接器都会向集群注册一个 SPAN 代理。Cisco Secure Workload SPAN 代理是配置为仅处理 ERSPAN 数据包的常规 Cisco Secure Workload 代理:与思科目标 ERSPAN 会话一样,它们解封镜像帧;然后,它们会像常规 Cisco Secure Workload 代理一样处理和报告流量。与深度可视性代理不同,它们不会报告任何进程或接口信息。

什么是 ERSPAN 注入设备

ERSPAN 的 Cisco Secure Workload 注入设备是在内部运行三个 ERSPAN Cisco Secure Workload 连接器的 VM。它使用与正常注入设备相同的 OVA 或 QCOW2。

每个连接器都在专用的 Docker 容器中运行,其中专门分配了一个 vNIC 和两个 vCPU 内核,没有配额限制。

ERSPAN 连接器使用容器主机名向集群注册 SPAN 代理: <VM hostname>-<interface IP address>。

在 VM、Docker 后台守护程序或 Docker 容器崩溃/重启时,连接器和代理将被保留/恢复。

注 |

ERSPAN 连接器的状态将报告回“连接器”(Connector) 页面。请参阅“代理列表”页面并检查相应的 SPAN 代理状态。 |

有关所需虚拟设备的详细信息,请参阅连接器的虚拟设备。ERSPAN 连接器支持 IPv4 和 IPv6(双栈模式)地址。但请注意,双堆栈支持是一项测试功能。

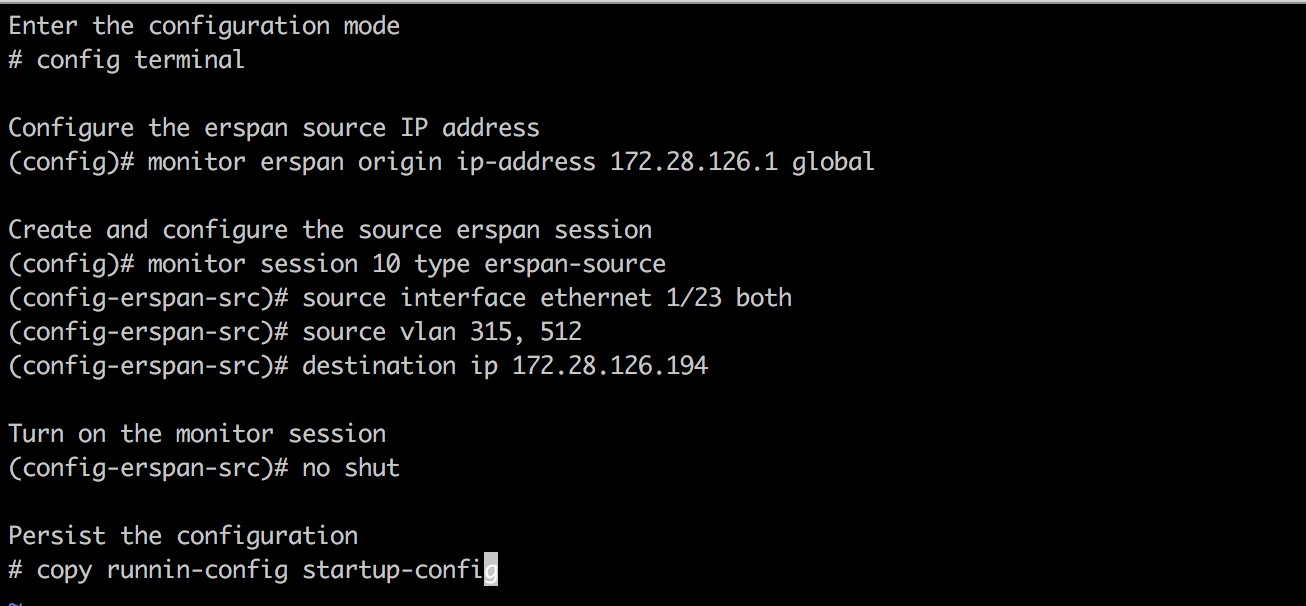

如何配置源 ERSPAN 会话

以下步骤适用于 Nexus 9000 交换机。对于其他思科平台,配置可能略有不同。有关配置思科平台的信息,请参阅《Cisco Secure Workload 用户指南》。

上述步骤创建了 ID 为 10 的源 ERSPAN 会话。交换机将镜像进出接口 eth1/23 的帧以及 VLANS 315 和 512 上的帧。承载镜像帧的外部 GRE 数据包的源 IP 地址为 172.28.126.1(必须是此交换机 L3 接口的地址),目标 IP 地址为 172.28.126.194。这是 ERSPAN VM 上配置的 IP 地址之一。

支持的 ERSPAN 格式

Cisco Secure Workload SPAN 代理可以处理提议的 ERSPAN RFC 中所述的 ERSPAN I、II 和 III 类数据包。因此,它们可以处理思科设备所生成的 ERSPAN 数据包。在不符合 RFC 标准的格式中,它们可以处理 VMware vSphere 分布式交换机 (VDS) 生成的 ERSPAN 数据包。

配置 ERSPAN 源时的性能注意事项

仔细选择 ERSPAN 源的端口/VLAN 列表。虽然 SPAN 代理有两个专用 vCPU,但会话可能会产生大量数据包,从而使代理的处理能力达到饱和。如果代理接收的数据包超过其处理能力,则会显示在集群“深度可视性代理”(Deep Visibility Agent) 页面的“代理数据包丢失”(Agent Packet Misses) 图中。

对于 ERSPAN 源将镜像哪些帧,可以通过 ACL 策略(通常通过 filter 配置关键字)进行更精细的调整。

如果交换机支持,则可以配置 ERSPAN 源会话,以修改 ERSPAN 数据包的最大传输单元 (MTU)(默认值通常为 1500 字节),通常是通过 mtu 关键字。减少该值将限制网络基础设施中 ERSPAN 带宽的使用,但不会影响 SPAN 代理的负载,因为代理的工作负载是按数据包计算的。减少该值时,应为镜像帧预留 160 字节的空间。有关 ERSPAN 标头开销详细信息,请参阅提议的 ERSPAN RFC。

ERSPAN 有三个版本。版本越低,ERSPAN 标头开销越低。版本 II 和 III 允许对 ERSPAN 数据包应用 QOS 策略,并提供一些 VLAN 信息。第 3 版包含更多设置。版本 II 通常是思科交换机的默认版本。虽然 Cisco Secure Workload SPAN 代理支持所有三个版本,但目前它们不会使用 ERSPAN 版本 II 和III 数据包携带的任何额外信息。

安全考虑事项

ERSPAN 访客操作系统的注入虚拟机是 CentOS 7.9,其中的 OpenSSL 服务器/客户端软件包已被删除。

注 |

CentOS 7.9 是 Cisco Secure Workload 3.8.1.19 及更早版本中注入和边缘虚拟设备的访客操作系统。从 Cisco Secure Workload 3.8.1.36 开始,操作系统为 AlmaLinux 9.2。 |

启动 VM 并部署 SPAN 代理容器后(仅首次启动时需要几分钟时间),虚拟机中除了环回接口外将不存在任何网络接口。因此,访问设备的唯一途径是通过其控制台。

VM 网络接口现在被移到了 Docker 容器内。容器运行基于 centos:7.9.2009 的 Docker 映像,未打开 TCP/UDP 端口。

注 |

从 Cisco Secure Workload 3.8.1.36 开始,容器运行 almalinux/9-base:9.2。 |

此外,容器使用基本权限(无 –privileged 选项)加上 NET_ADMIN 功能运行。

万一容器被入侵,虚拟机客户操作系统也无法从容器内部入侵。

适用于在主机内运行的 Cisco Secure Workload 代理的所有其他安全注意事项也适用于在 Docker 容器内运行的 Cisco Secure Workload SPAN 代理。

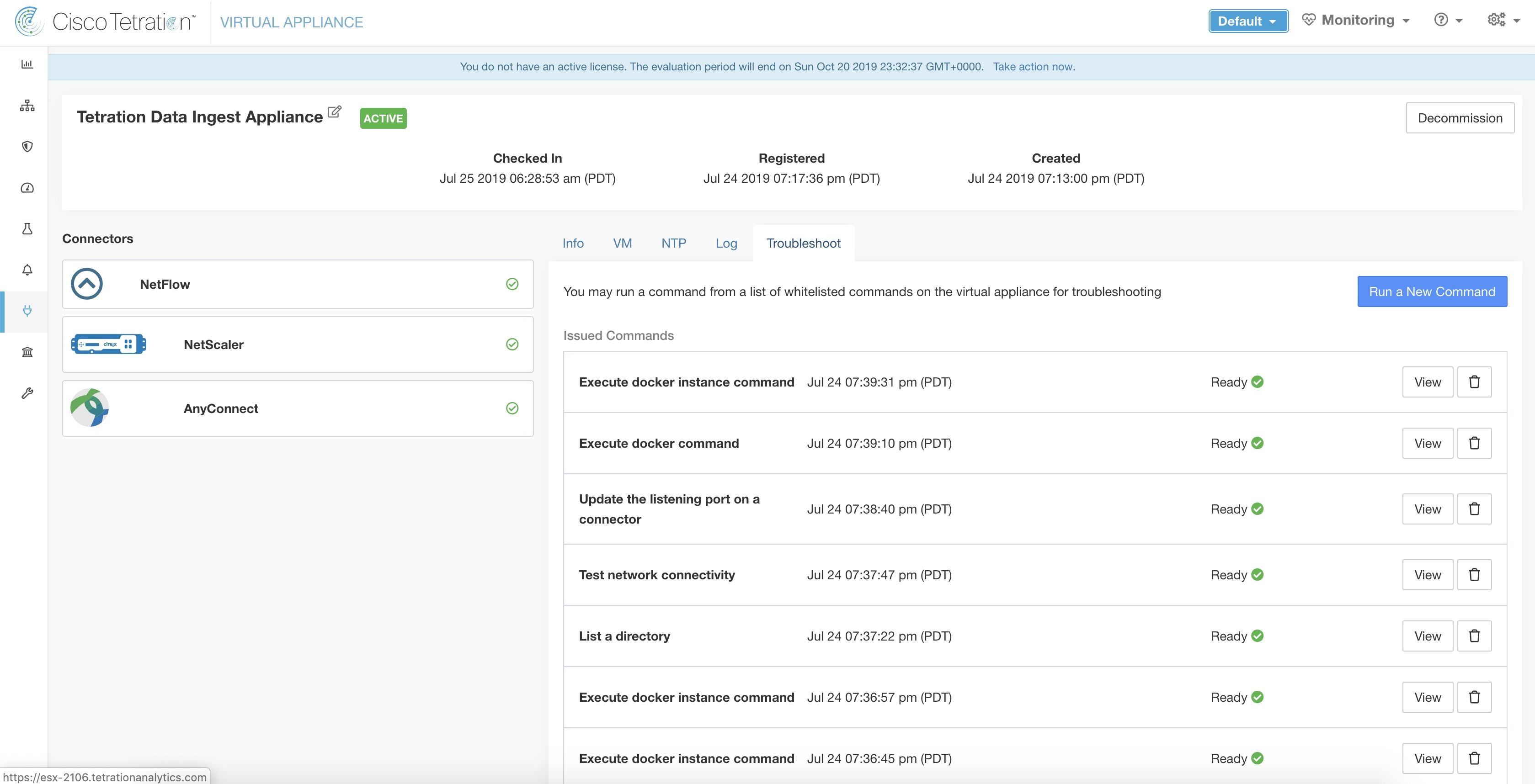

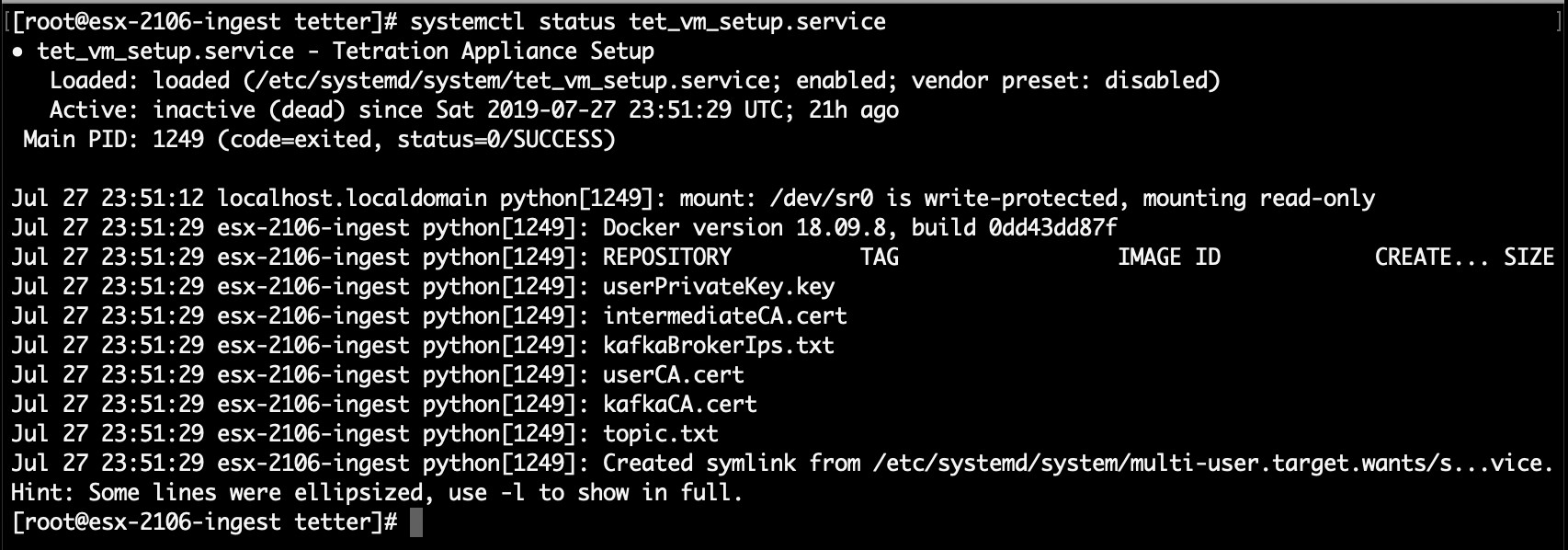

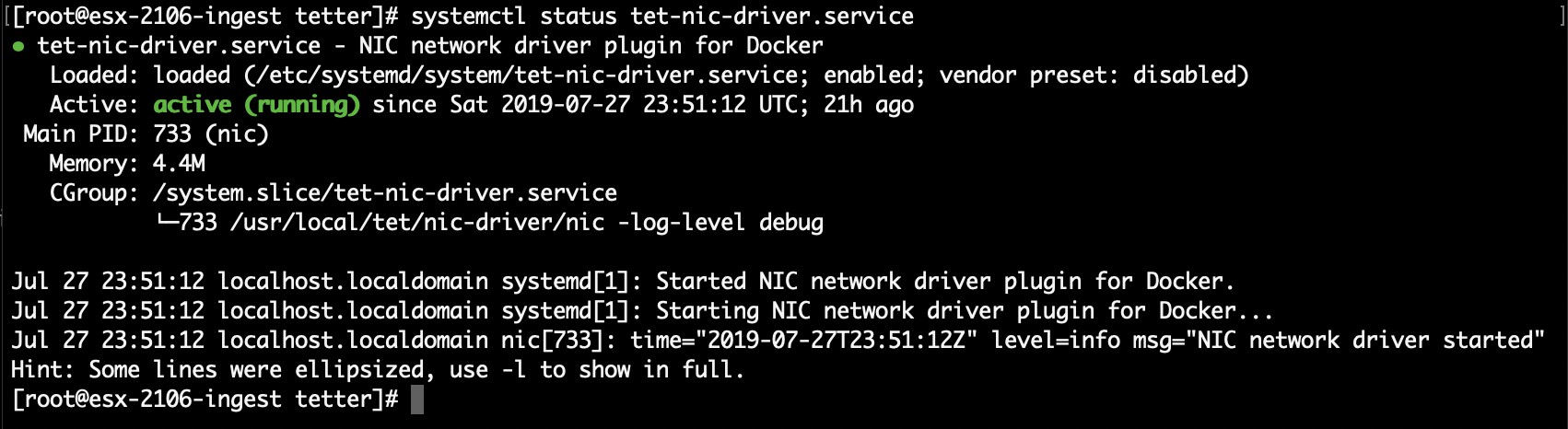

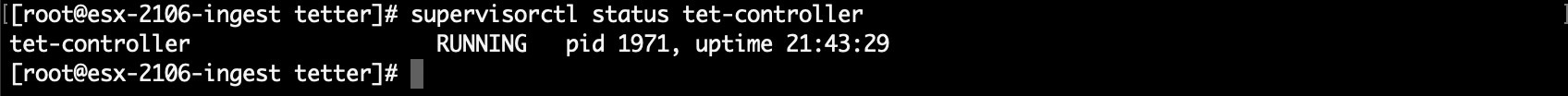

故障排除

SPAN 代理在“集群监控/代理概述”(Monitoring/Agent Overview) 页面中显示为活动状态后,无需对 ERSPAN 虚拟机执行任何操作,用户也无需登录该虚拟机。如果这没有发生,或者流未报告给集群,以下信息将有助于查明部署问题。

正常情况下,在 VM 上:

-

systemctl status tet_vm_setup报告具有 SUCCESS 退出状态的非活动服务; -

systemctl status tet-nic-driver报告活动服务; -

docker network ls报告五个网络:host、none和三个erspan-<iface name>; -

ip link仅报告环回接口; -

docker ps报告三个正在运行的容器; -

docker logs <cid>包含以下消息:INFO success: tet-sensor entered RUNNING state, process has stayed up for > than 1 seconds (startsecs) -

docker exec <cid> ifconfig只报告一个接口(环回接口除外); -

docker exec <cid> route -n报告默认网关; -

docker exec <cid> iptables -t raw -S PREROUTING报告规则-A PREROUTING -p gre -j DROP;

如果上述任一项不成立,请检查 /local/tetration/logs/ tet_vm_setup.log 中的部署脚本日志,了解 SPAN 代理容器部署失败的原因。

任何其他代理注册/连接问题都可以通过 docker exec 命令来对主机上运行的代理进行故障排除:

-

docker exec <cid> ps -ef报告两个tet-engine, tet-engine check_conf实例和两个/usr/local/tet/tet-sensor -f /usr/local/tet/conf/.sensor_config实例(一个是 root user,另一个是 tet-sensor 用户),以及进程管理器/usr/bin/ python /usr/bin/supervisord -c /etc/supervisord.conf -n实例。 -

docker exec <cid> cat /usr/local/tet/log/tet-sensor.log显示代理的日志; -

docker exec <cid> cat /usr/local/tet/log/fetch_sensor_id.log显示代理的注册日志; -

docker exec <cid> cat /usr/local/tet/log/check_conf_update.log显示配置更新轮询日志;如有必要,在设置容器的网络命名空间后,可以使用 tcpdump 监控进出容器的流量:

-

通过 docker inspect <cid> | grep SandboxKey 检索容器的网络命名空间 (SandboxKey);

-

设置到容器的网络命名空间中 nsenter --net=/var/run/docker/netns/...;

-

监控 eth0 流量 tcpdump -i eth0 -n。

-

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 ERSPAN 连接器数 |

3 |

|

一个租户(根范围)上的最大 ERSPAN 连接器数 |

24(TaaS 为 12) |

|

Cisco Secure Workload 上的最大 ERSPAN 连接器数 |

450 |

面向终端的连接器

终端的连接器会为 Cisco Secure Workload 提供终端情景。

|

连接器 |

说明 |

已在虚拟设备上部署 |

|---|---|---|

|

AnyConnect |

从思科 AnyConnect 网络可视性模块 (NVM) 收集遥测数据,并丰富具有用户属性的终端资产 |

Cisco Secure Workload 注入 |

|

ISE |

收集有关由 Cisco ISE 设备管理的终端和资产的信息,并使用用户属性和安全组标签 (SGL) 丰富终端资产。 |

Cisco Secure Workload 边缘 |

有关所需虚拟设备的详细信息,请参阅连接器的虚拟设备。

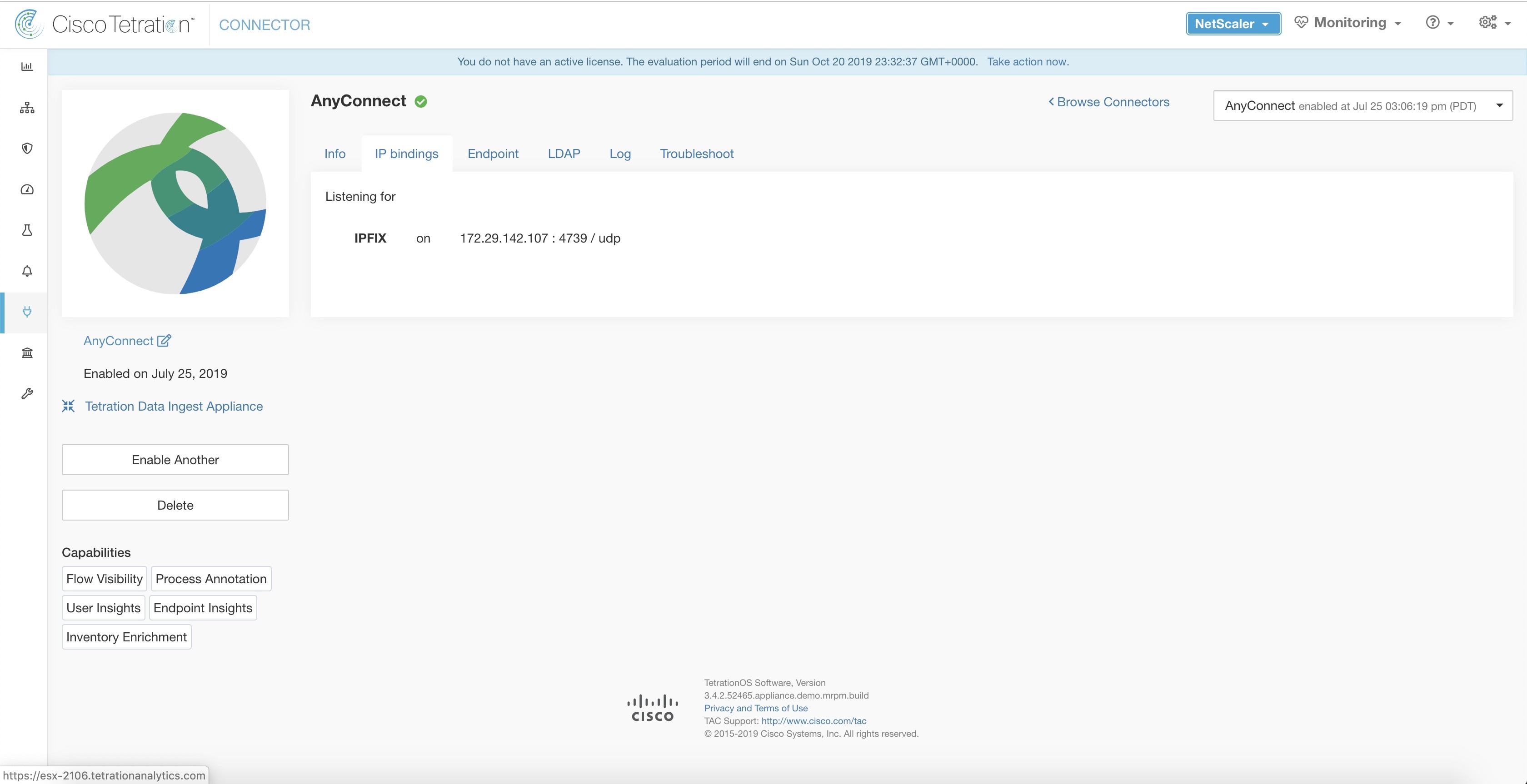

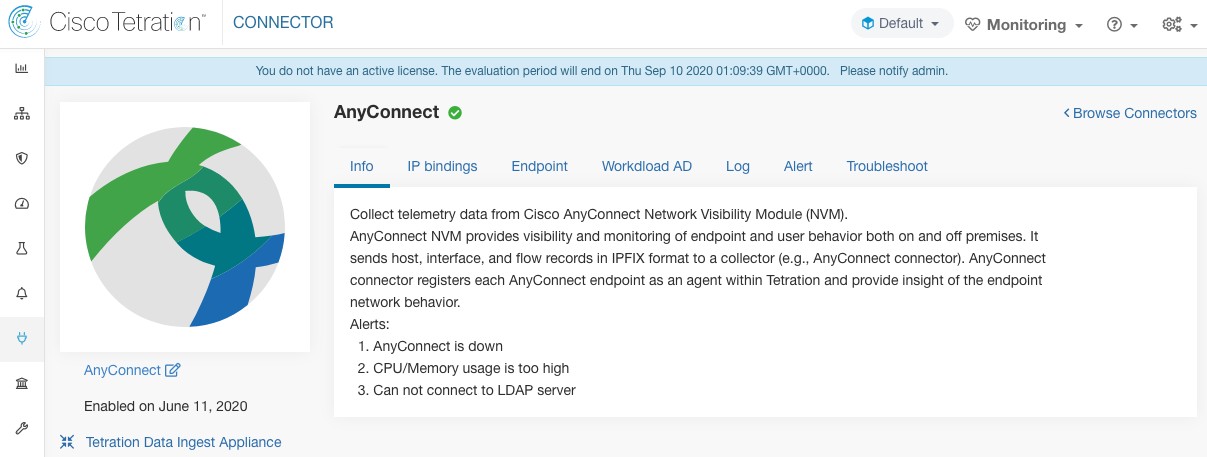

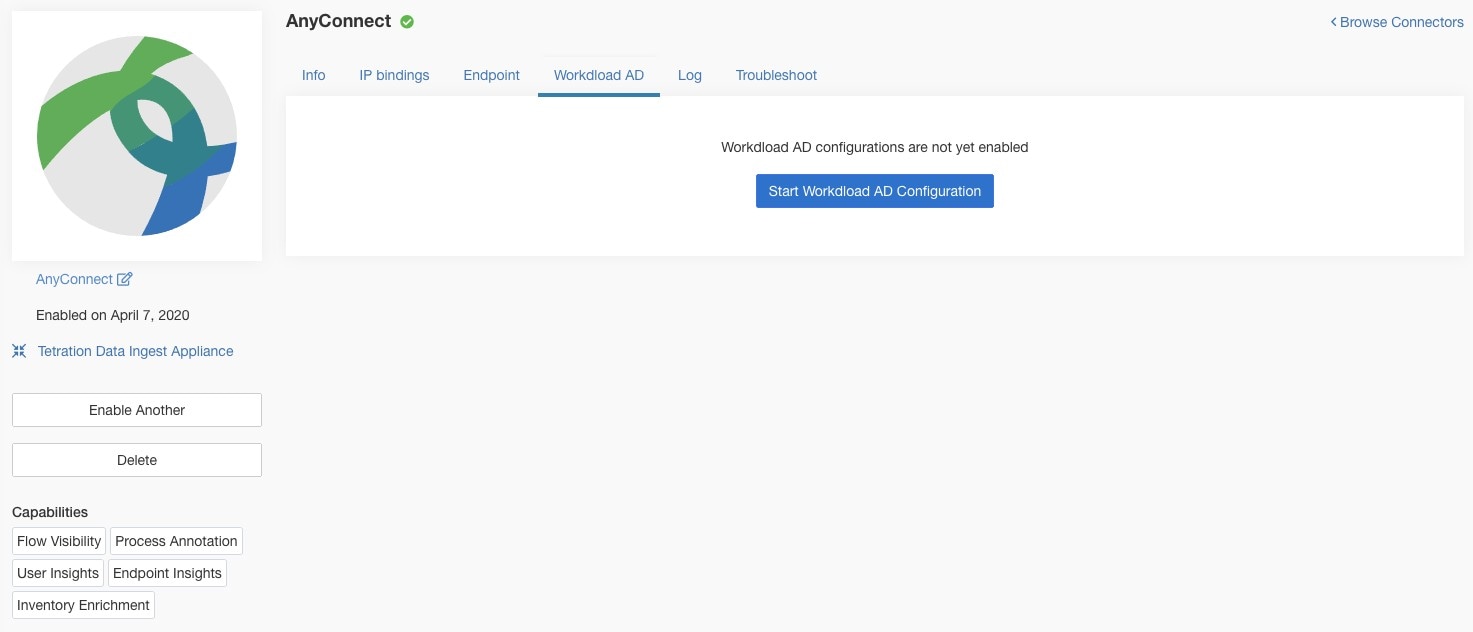

AnyConnect 连接器

AnyConnect 连接器监控运行带有网络可视性模块 (NVM) 的思科 AnyConnect 安全移动客户端的终端。通过使用此解决方案,主机无需在终端上运行任何软件代理,因为 NVM 会以 IPFIX 格式向收集器(如 AnyConnect 连接器)发送主机、接口和流记录。

AnyConnect 连接器可执行以下高级功能。

-

在思科 Cisco Secure Workload 上将每个终端(支持的用户设备,例如台式机、笔记本电脑或智能手机)注册为 AnyConnect 代理。

-

使用 Cisco Secure Workload 从这些终端更新接口快照。

-

将这些终端导出的流信息发送到 Cisco Secure Workload 收集器。

-

定期发送在 AnyConnect 连接器跟踪的终端上生成流的进程的进程快照。

-

使用与每个终端上的登录用户相对应的轻量级目录访问协议 (LDAP) 属性来标记终端接口 IP 地址。

Figure 11. AnyConnect 连接器

什么是 AnyConnect NVM

AnyConnect NVM 提供对内部和外部终端和用户行为的可视性和监控。它从终端收集包括以下情景的信息。

-

设备/终端情景:设备/终端特定信息。

-

用户情景:与流关联的用户。

-

应用情景:与流关联的进程。

-

位置情景:位置特定属性(如果可用)。

-

目标情景:目标的 FQDN。AnyConnect NVM 会生成 3 种类型的记录。

NVM 记录

说明

终端记录

设备/终端信息,包括唯一设备标识符 (UDID)、主机名、操作系统名称、操作系统版本和制造商。

接口记录

终端中每个接口的相关信息,包括终端 UDID、接口唯一标识符 (UID)、接口索引、接口类型、接口名称和 MAC 地址。

流记录器

在终端上看到的流的相关信息,包括终端 UDID、接口 UID、五元组(源/目标 IP/端口和协议)、入/出字节计数、进程信息、用户信息和目标的 FQDN。

每条记录都以 IPFIX 协议格式生成和导出。当设备处于受信任网络(内部/VPN)中时,AnyConnect NVM 会将记录导出到配置的收集器中。AnyConnect 连接器是一个 IPFIX 收集器示例,可接收和处理来自 AnyConnect NVM 的 IPFIX 数据流。

Note |

AnyConnect 连接器支持 4.2 及以上版本的思科 AnyConnect 安全移动客户端的 AnyConnect NVM。 |

如何配置 AnyConnect NVM

有关如何使用 Cisco Secure Firewall ASA 或 Cisco Identity Services engine (ISE) 来实施 AnyConnect NVM 的分步说明,请参阅如何实施 AnyConnect NVM 文档。部署 NVM 模块后,应指定 NVM 配置文件并将其推送到运行思科 AnyConnect 安全移动客户端的终端上,并将其安装在终端上。在指定 NVM 配置文件时,应将 IPFIX 收集器配置为指向端口 4739 上的 AnyConnect 连接器。

AnyConnect 连接器还会作为 Cisco Secure Workload AnyConnect 代理向 Cisco Secure Workload 注册。

处理 NVM 记录

AnyConnect 连接器会处理 AnyConnect NVM 记录,如下所示。

终端记录

收到终端记录后,AnyConnect 连接器会将该终端注册为 Cisco Secure Workload 上的 AnyConnect 代理。AnyConnect 连接器使用 NVM 记录中存在的终端特定信息以及 AnyConnect 连接器的证书来注册终端。注册终端后,通过在 Cisco Secure Workload 中创建与其中一个收集器的新连接,即可启用该终端的数据平面。AnyConnect 连接器会根据该终端的活动(流记录),定期(20-30 分钟)将该终端对应的 AnyConnect 代理与集群进行签入。

AnyConnect NVM 从 4.9 开始发送代理版本。默认情况下,AnyConnect 终端将在 Cisco Secure Workload 上注册为版本 4.2.x。此版本表示支持的最低 AnyConnect NVM 版本。对于版本为 4.9 或更高版本的 AnyConnect 终端,Cisco Secure Workload 上相应的 AnyConnect 代理将显示实际安装的版本。

Note |

AnyConnect 代理安装的版本不受 Cisco Secure Workload 控制。在 Cisco Secure Workload UI 上升级 AnyConnect 终端代理的尝试不会奏效。 |

接口记录

接口记录接口的 IP 地址不是 AnyConnect NVM 接口记录的一部分。接口的 IP 地址是在该接口的流记录开始从终端流出时确定的。 一旦确定了接口的 IP 地址,AnyConnect 连接器就会将该终端所有接口的完整快照(其 IP 地址已确定)发送到 Cisco Secure Workload 的配置服务器。这样就将 VRF 与接口数据关联起来,通过这些接口输入的数据流现在将标记为该 VRF。流记录器

收到流记录后,AnyConnect 连接器将记录转换为 Cisco Secure Workload 能够理解的格式,并通过与该终端对应的数据平面发送 FlowInfo。此外,它还会在本地存储流记录中包含的进程信息。此外,如果 LDAP 配置提供给 AnyConnect 连接器,它将确定终端登录用户的已配置 LDAP 属性的值。这些属性与发生流的终端 IP 地址相关联。进程信息和用户标签会被定期推送到 Cisco Secure Workload。

Note |

每个 AnyConnect 连接器将只报告一个 VRF 的终端/接口/流量。AnyConnect 连接器报告的终端和接口根据 Cisco Secure Workload 中的代理 VRF 配置与 VRF 关联。AnyConnect 连接器代理代表 AnyConnect 终端导出的流属于同一 VRF。要为代理配置 VRF,请转至:,然后点击配置 (Configuration) 选项卡。在此页面的“代理远程 VRF 配置”(Agent Remote VRF Configurations) 部分下,点击“创建配置”(Create Config) 并提供有关 AnyConnect 连接器的详细信息。该表单要求用户提供:VRF 名称、安装代理的主机 IP 子网,以及可能向集群发送流记录的端口号范围。 |

Windows 终端中的重复 UDID

如果端点计算机是从同一个黄金镜像克隆的,那么所有克隆终端的 UDID 都有可能是相同的。在这种情况下,AnyConnect 连接器使用相同的 UDID 从这些终端接收终端记录,并使用相同的 UDID 在 Cisco Secure Workload 上注册这些记录。当连接器从这些终端接收接口/流记录时,连接器无法确定 Cisco Secure Workload 上的正确 AnyConnect 代理来关联数据。连接器将所有数据关联到一个终端(且不确定)。

为了解决此问题,AnyConnect NVM 4.8 版本提供了一个名为 dartcli.exe 的工具,用于在终端上查找和重新生成 UDID。

-

dartcli.exe -u 检索终端的 UDID。

-

dartcli.exe -nu 重新生成终端的 UDID。要运行此工具,请执行以下步骤。

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -u

UDID : 8D0D1E8FA0AB09BE82599F10068593E41EF1BFFF

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -nu

Are you sure you want to re-generate UDID [y/n]: y

Adding nonce success

UDID : 29F596758941E606BD0AFF49049216ED5BB9F7A5

C:\Program Files (x86)\Cisco\Cisco AnyConnect Secure Mobility Client\DART>dartcli.exe -u

UDID : 29F596758941E606BD0AFF49049216ED5BB9F7A5

定期任务

AnyConnect 连接器会定期发送 AnyConnect 终端资产上的进程快照和用户标签。

-

进程快照:每隔 5 分钟,AnyConnect 连接器会检查其在本地维护的该间隔的进程,并发送在该间隔内具有流的所有终端的进程快照。

-

用户标签:每隔 2 分钟,AnyConnect 连接器会检查其在本地维护的 LDAP 用户标签,并更新这些 IP 地址上的用户标签。

对于用户标签,AnyConnect 连接器会创建组织内所有用户的 LDAP 属性本地快照。启用 AnyConnect 连接器后,可提供 LDAP 配置(服务器/端口信息、为用户获取的属性、包含用户名的属性)。此外,还可以提供用于访问 LDAP 服务器的 LDAP 用户凭证。在 AnyConnect 连接器中,LDAP 用户凭证经过了加密,因此绝不会显示。或者,可以提供 LDAP 证书以安全地访问 LDAP 服务器。

Note |

AnyConnect 连接器会每 24 小时创建一个新的本地 LDAP 快照。此间隔可在连接器的 LDAP 配置中配置。 |

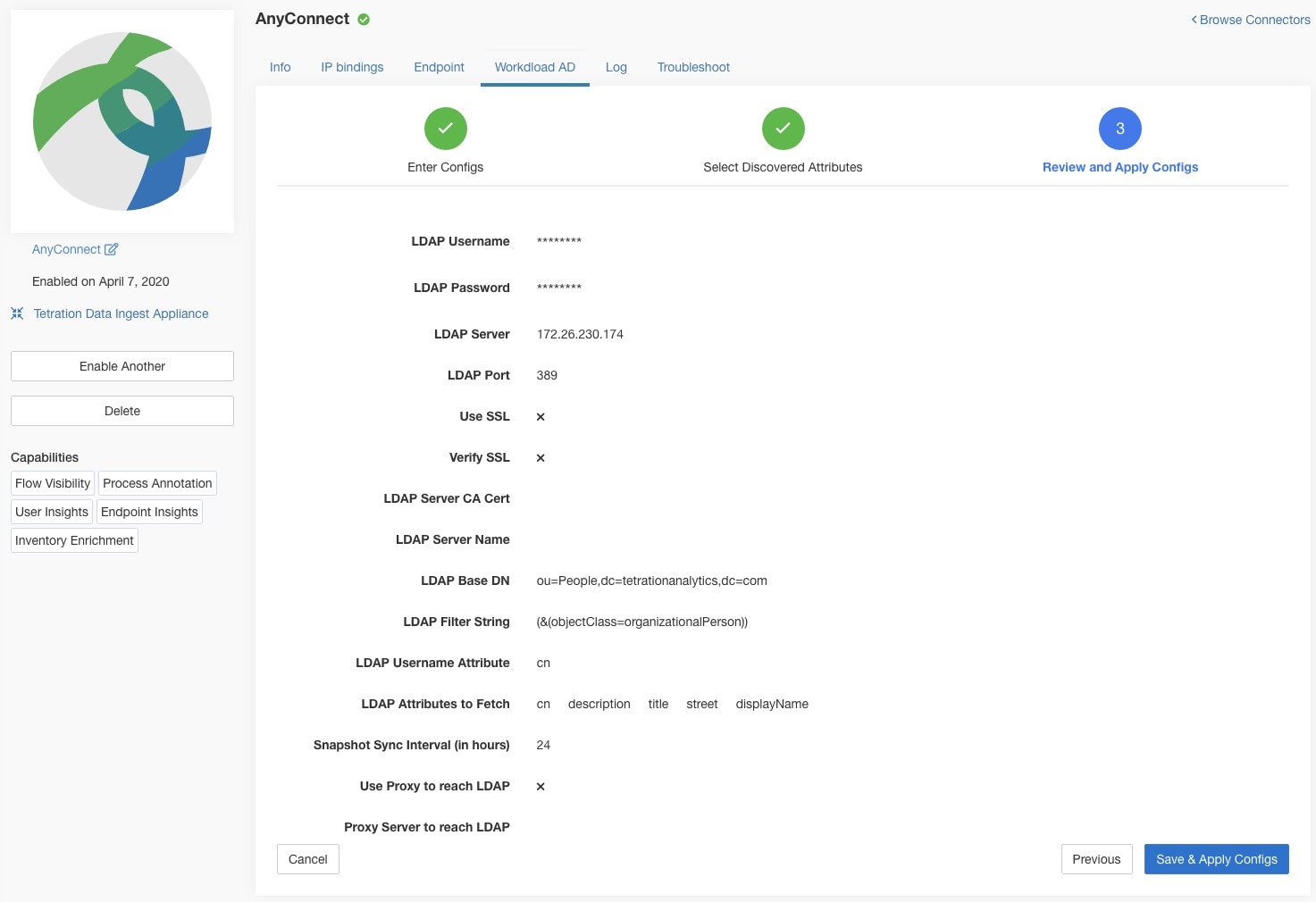

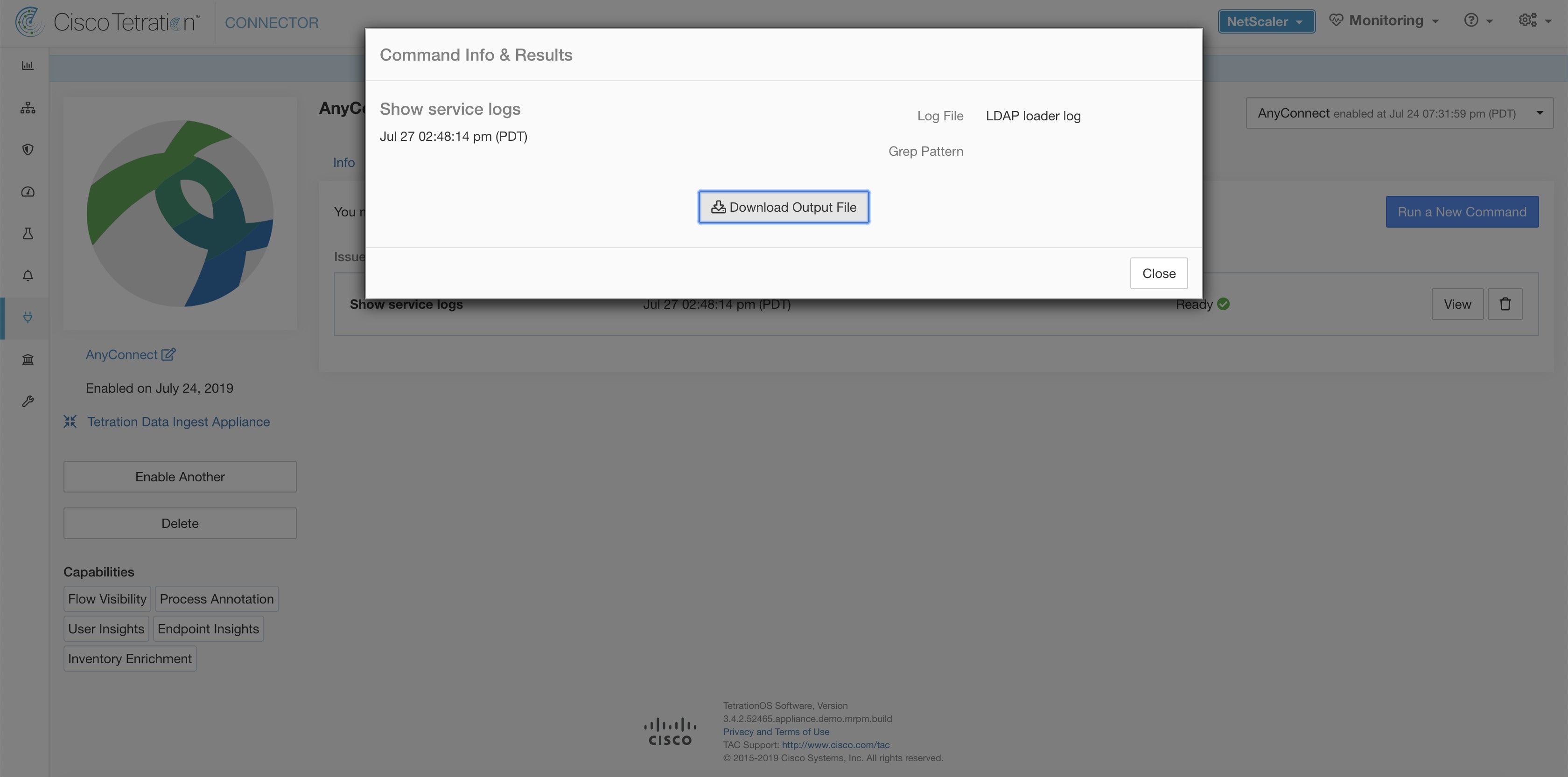

如何配置连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。连接器上允许以下配置。

-

LDAP:LDAP 配置支持发现 LDAP 属性,并提供工作流程来选择与用户名对应的属性以及要为每位用户获取的最多 6 个属性的列表。有关更多信息,请参阅发现。

-

终端:有关详细信息,请参阅终端配置。

-

日志:有关详细信息,请参阅日志配置。

此外,可以使用允许的命令在 Cisco Secure Workload 注入设备中的 Docker 容器上更新连接器上 IPFIX 协议的侦听端口。通过提供连接器的连接器 ID、要更新的端口类型和新端口信息,可在设备上发出此命令。连接器 ID 可在 Cisco Secure Workload UI 中的连接器页面上找到。有关详细信息,请参阅 update-listing-ports。

限制

|

指标 |

限制 |

|---|---|

|

一个 Cisco Secure Workload 注入设备上的最大 AnyConnect 连接器数 |

1 |

|

一个租户(根范围)上的最大 AnyConnect 连接器数 |

50 |

|

Cisco Secure Workload 上的最大 AnyConnect 连接器数 |

500 |

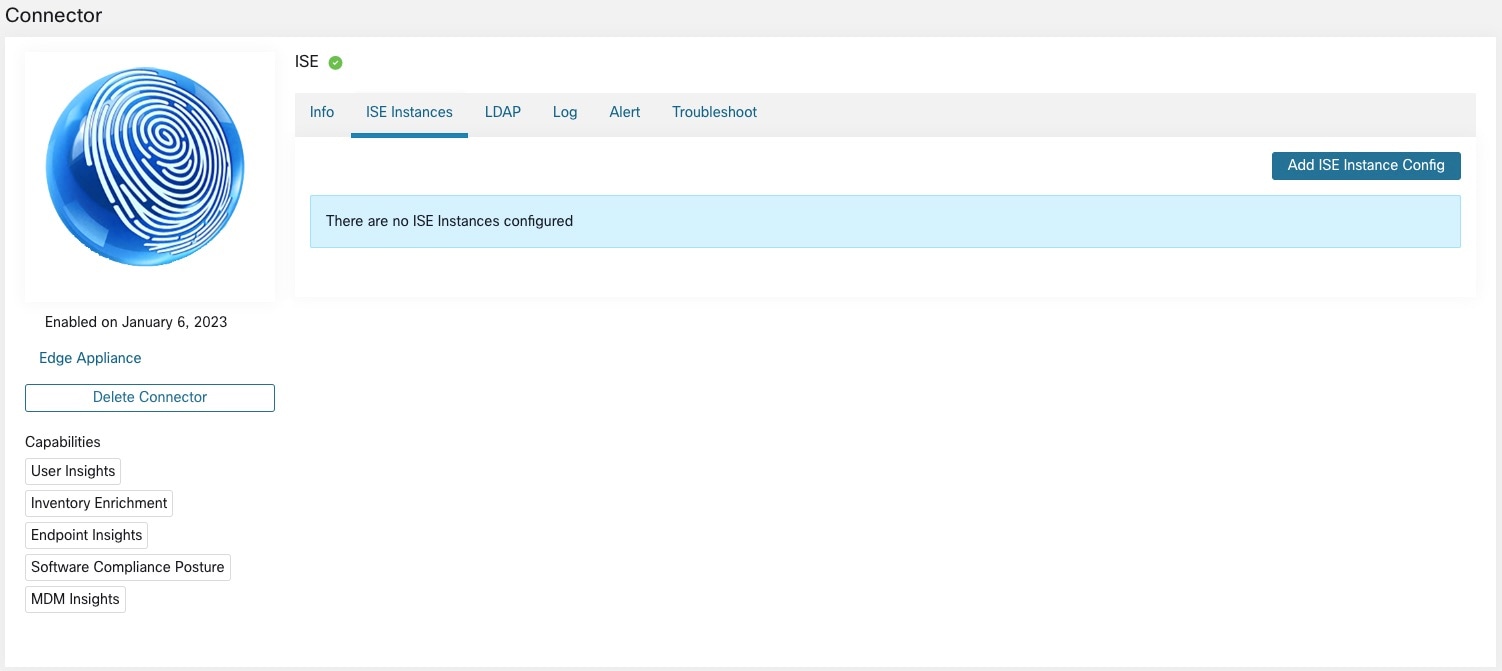

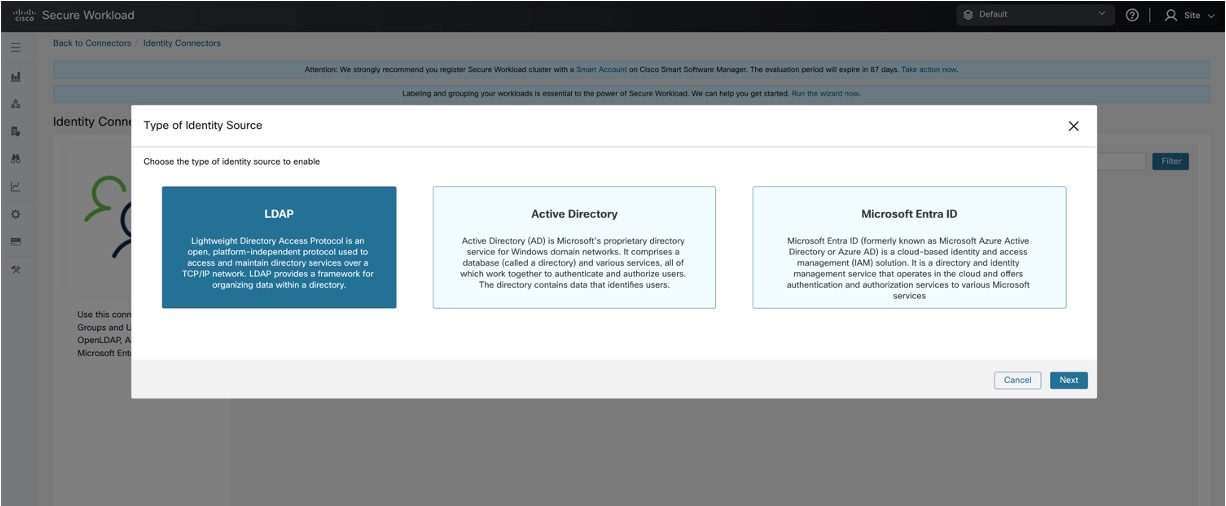

ISE 连接器

Cisco Secure Workload 中的 ISE 连接器使用思科平台交换网格 (pxGrid) 与 Cisco Identity Services Engine (ISE) 和 ISE 被动身份连接器 (ISE-PIC) 连接,以检索 ISE 报告的终端的情景信息,例如元数据。

ISE 连接器会执行以下功能:

-

在 Cisco Secure Workload上注册标识为 ISE 终端的每个终端。

-

更新 Cisco Secure Workload 上有关终端的元数据信息,例如 MDM 详细信息、身份验证、安全组标签、ISE 组名称和 ISE 组类型。

-

定期拍摄快照并更新集群,使活动终端在 ISE 上可见。 Figure 12. ISE 连接器

Note |

每个 ISE 连接器仅为一个 VRF 注册终端和接口。ISE 连接器报告的终端和接口会根据 Cisco Secure Workload 中的代理 VRF 配置与 VRF 相关联。 要为代理配置 VRF,请从导航窗格中选择 ,然后点击配置 (Configuration) 选项卡。在此页面的代理远程 VRF 配置 (Agent Remote VRF Configurations) 部分下,点击创建配置 (Create Config) 并提供有关 ISE 连接器的详细信息 - VRF 的名称、安装代理的主机的 IP 子网以及在 Cisco Secure Workload上注册 ISE 终端和接口。 |

Note |

ISE 终端代理未在代理列表 (Agents List) 页面上列出;相反,可以在资产 (Inventory) 页面上查看具有属性的 ISE 终端。 |

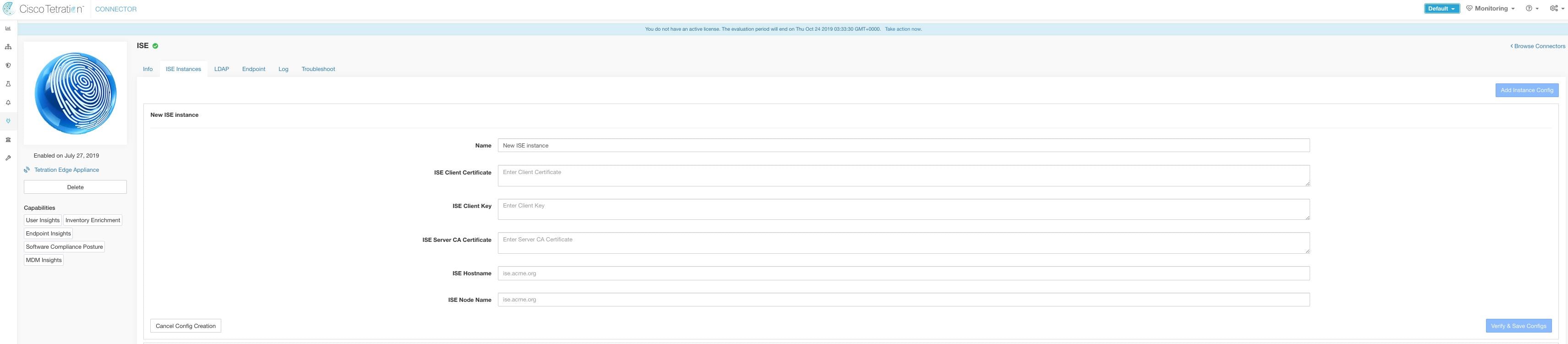

如何配置连接器

Note |

此集成需要使用 ISE 版本 2.4+ 和 ISE PIC 版本 3.1+。 |

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。对于 ISE 连接器,支持 IPv4 和 IPv6(双栈模式)地址。但请注意,双堆栈支持是一项测试功能。

连接器上允许以下配置。

-

ISE 实例 (ISE Instance):ISE 连接器可以使用提供的配置连接到 ISE 的多个实例。每个实例都需要 ISE 证书凭证以及主机名和节点名才能连接到 ISE。有关详细信息,请参阅 ISE 实例配置。

-

LDAP:LDAP 配置支持发现 LDAP 属性,并提供用于选择与用户名对应的属性的工作流程以及要为每位用户获取的最多六个属性的列表。有关更多信息,请参阅发现。

-

日志:有关详细信息,请参阅日志配置。

Note

ISE 连接器会通过 getSessions API 调用连接,以获取该时间段内的所有活动终端。ISE 连接器还有一个侦听程序,用于订用 PxGrid 中提供所有新终端更新的会话主题。

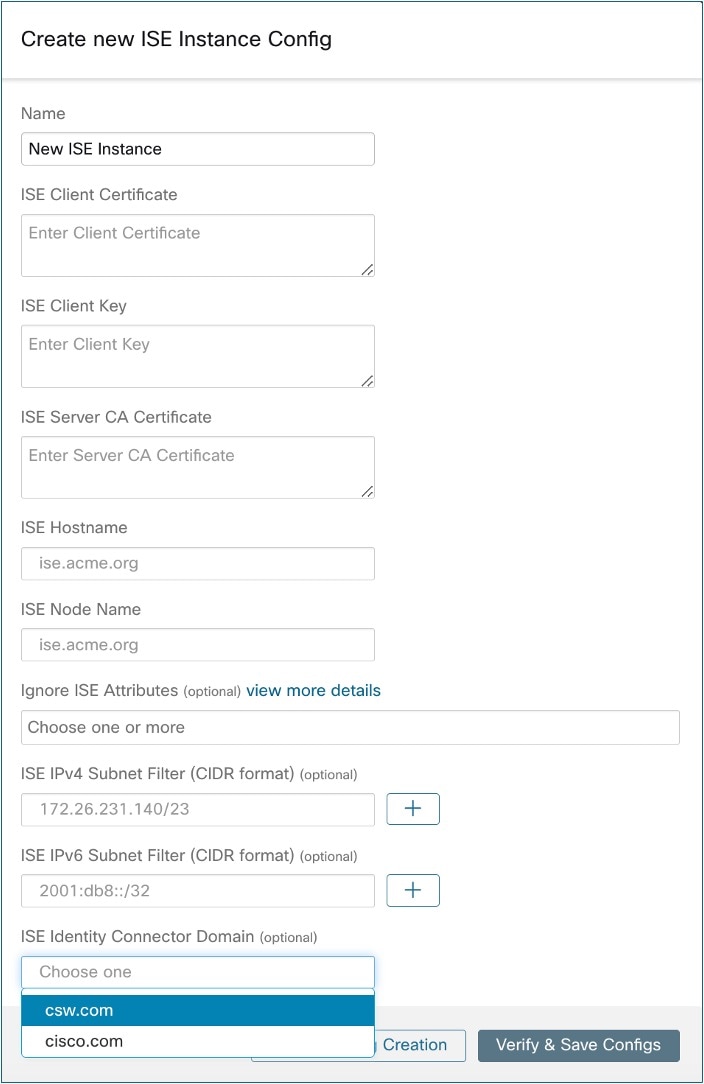

ISE 实例配置

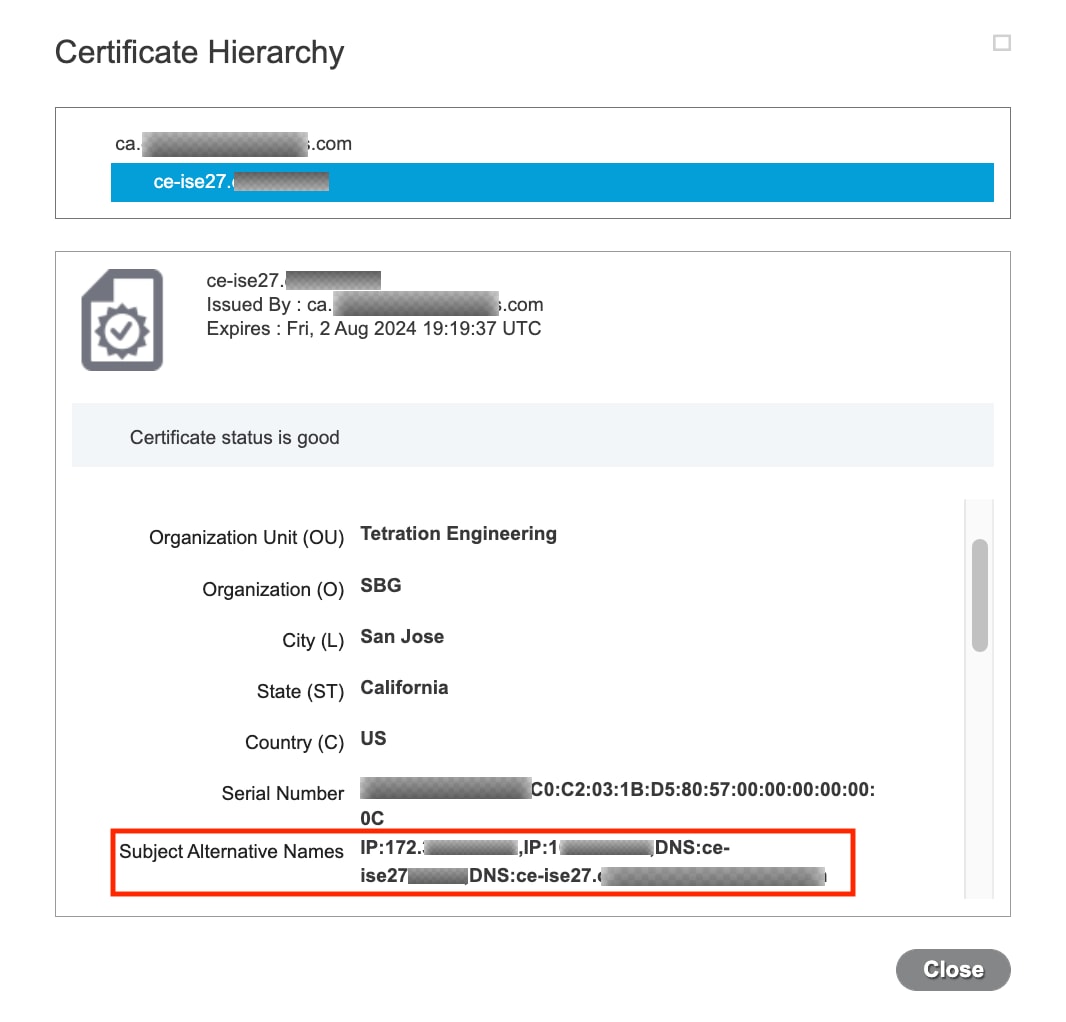

Note |

从 Cisco Secure Workload 版本 3.7 开始,Cisco ISE pxGrid 节点的 SSL 证书需要此集成的主体备用名称 (SAN)。确保 ISE 节点的认证配置由 ISE 管理员完成,然后再执行与 Cisco Secure Workload 的集成。 |

要验证 pxGrid 节点的证书并确认是否已配置 SAN,您需要执行以下操作对来自 ISE 的证书进行验证。

Procedure

|

Step 1 |

转至 下的证书 (Certificates)。 |

||||||||||||||||||||||

|

Step 2 |

在证书管理 (Certificate Management) 下,选择系统证书 (System Certificates),选择“使用者”pxGrid 证书,然后选择查看 (View) 以查看 pxGrid 节点证书。 |

||||||||||||||||||||||

|

Step 3 |

滚动证书,确保为该证书配置了主题备用名称。 |

||||||||||||||||||||||

|

Step 4 |

该证书应由有效的证书颁发机构 (CA) 签署,该证书颁发机构还应签署用于 Cisco Secure Workload ISE 连接器的 pxGrid 客户端证书。  |

||||||||||||||||||||||

|

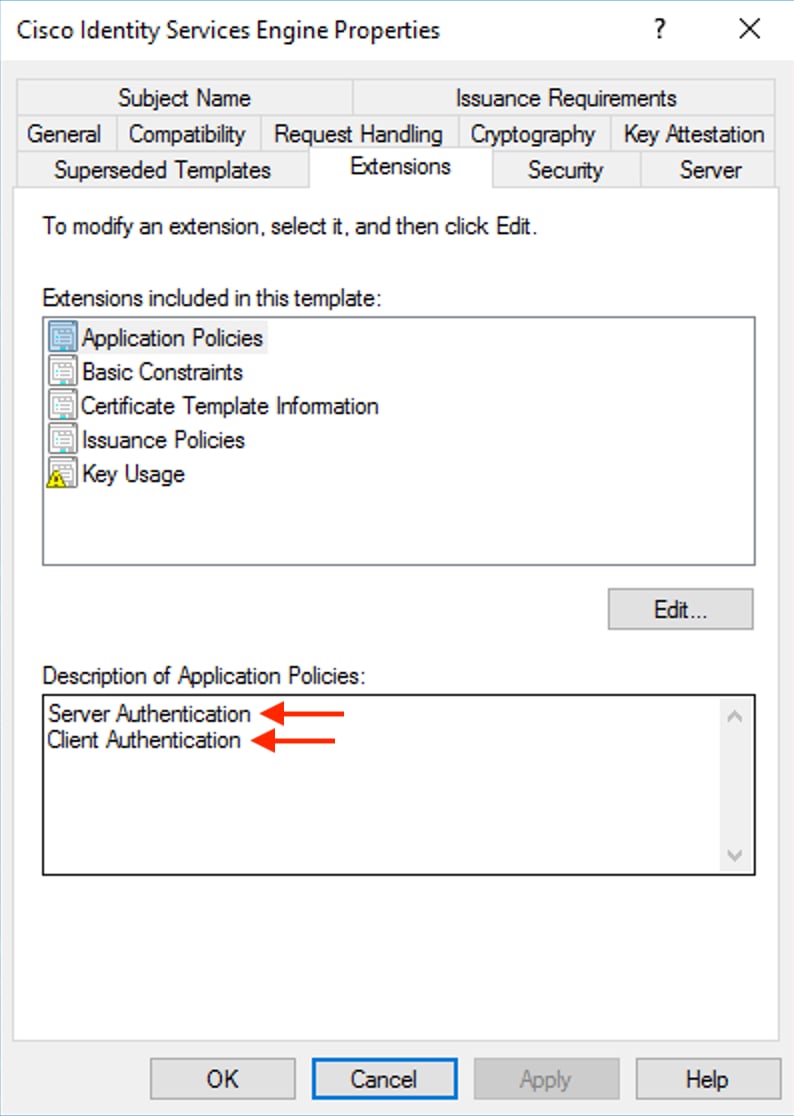

Step 5 |

现在,您可以在任何安装了 OpenSSL 的主机上使用以下模板生成 pxGrid 客户端证书签名请求。 将文件另存为“example-connector.cfg”,并使用主机中的 OpenSSL 命令通过以下命令生成证书签名请求 (CSR) 和证书私钥。 |

||||||||||||||||||||||

|

Step 6 |

由 CA 使用 Windows CA 服务器来签署证书签名请求 (CSR)。如果您还在使用 Windows CA 服务器,请运行以下命令来签署 pxGrid 客户端的 CSR。

|

||||||||||||||||||||||

|

Step 7 |

将已签名的客户端证书和 PEM 格式的根 CA 复制到主机上。这与生成客户端 CSR 和私钥的主机相同。使用 OpenSSL 以确保客户端证书为 X.509 PEM 格式。使用 OpenSSL 运行以下命令,将经签名的客户端证书转换为 X.509 PEM 格式。 |

||||||||||||||||||||||

|

Step 8 |

您还可以使用以下命令确认由 CA 签名的 PEM。

|

||||||||||||||||||||||

|

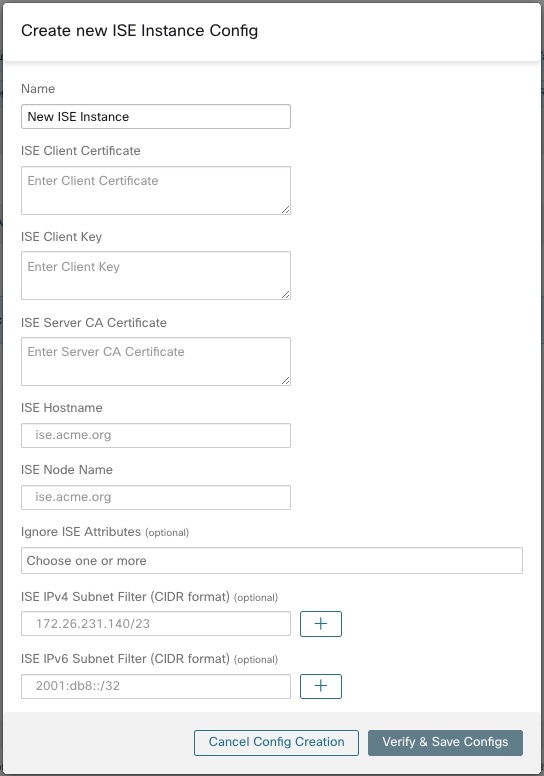

Step 9 |

使用上述示例的文件名,将 ISE ISE client cert - example-connector.pem、client key - example-connector.key 和 CA – root-ca.example.com.pem 复制到 Secure ISE 配置页面上的相应字段工作负载,如下所示。

|

Note |

|

处理 ISE 记录

ISE 连接器将按如下所述处理记录。

终端记录

ISE 连接器连接到 ISE 实例,并通过 pxGrid 订用终端的任何更新。收到终端记录后,ISE 连接器会将该终端注册为 Cisco Secure Workload 上的 ISE 代理。ISE 连接器使用终端记录中的终端特定信息和 ISE 连接器证书来注册终端。注册终端后。ISE 连接器通过将终端对象作为 Cisco Secure Workload 上的用户标签发送,从而将终端对象用于资产扩充。ISE 连接器从 ISE 获取断开连接的终端时,会从 Cisco Secure Workload 中删除资产扩充。

安全组记录

ISE connect 还会通过 pxGrid 来订阅有关安全组标签更改的更新。在收到此记录后,ISE 连接器将维护本地数据库。它会使用此数据库将 SGT 名称与接收终端记录时的值进行映射。

定期任务

ISE 连接器会定期共享 ISE 终端资产中的用户标签。

-

终端快照:每 20 小时,ISE 连接器会从 ISE 实例获取终端和安全组标签的快照,并在检测到任何更改时更新集群。如果我们在 Cisco Secure Workload 上看不到来自 ISE 的终端,则不会为断开连接的终端计算此呼叫。

-

用户标签:ISE 连接器会每 2 分钟扫描一次本地维护的 LDAP 用户和 ISE 终端标签,并更新这些 IP 地址上的用户标签。

对于用户标签,ISE 连接器会创建组织中所有用户的 LDAP 属性的本地快照。启用 ISE 连接器后,可提供 LDAP 配置(服务器/端口信息、为用户获取的属性、包含用户名的属性)。此外,还可以提供用于访问 LDAP 服务器的 LDAP 用户凭证。LDAP 用户凭证已加密,绝不会在 ISE 连接器中显示。或者,可以提供 LDAP 证书以安全地访问 LDAP 服务器。

Note |

ISE 连接器会每 24 小时创建一次新的本地 LDAP 快照。此间隔可在连接器的 LDAP 配置中配置。 |

Note |

在升级思科 ISE 设备时,ISE 连接器需要在升级后使用 ISE 生成的新证书重新配置。 |

限制

|

指标 |

限制 |

|---|---|

|

一个 ISE 连接器上可配置的最大 ISE 实例数 |

20 |

|

一个 Cisco Secure Workload 边缘设备上的最大 ISE 连接器数 |

1 |

|

一个租户(根范围)上的最大 ISE 连接器数 |

1 |

|

Cisco Secure Workload 上的最大 ISE 连接器数 |

150 |

Note |

每个连接器支持的最大 ISE 代理数为 20000。如果使用案例需要支持更多 ISE 代理,请联系 Cisco Secure Workload 支持。 |

用于资产增强的连接器

用于资产扩充的连接器提供了有关 Cisco Secure Workload 监控的资产(IP 地址)的其他元数据和上下文。

|

连接器 |

说明 |

已在虚拟设备上部署 |

|---|---|---|

|

ServiceNow |

从 ServiceNow 实例中收集终端信息,并利用 ServiceNow 属性扩充资产。 |

Cisco Secure Workload 边缘 |

|

另请参阅: |

– |

有关所需虚拟设备的详细信息,请参阅连接器的虚拟设备。

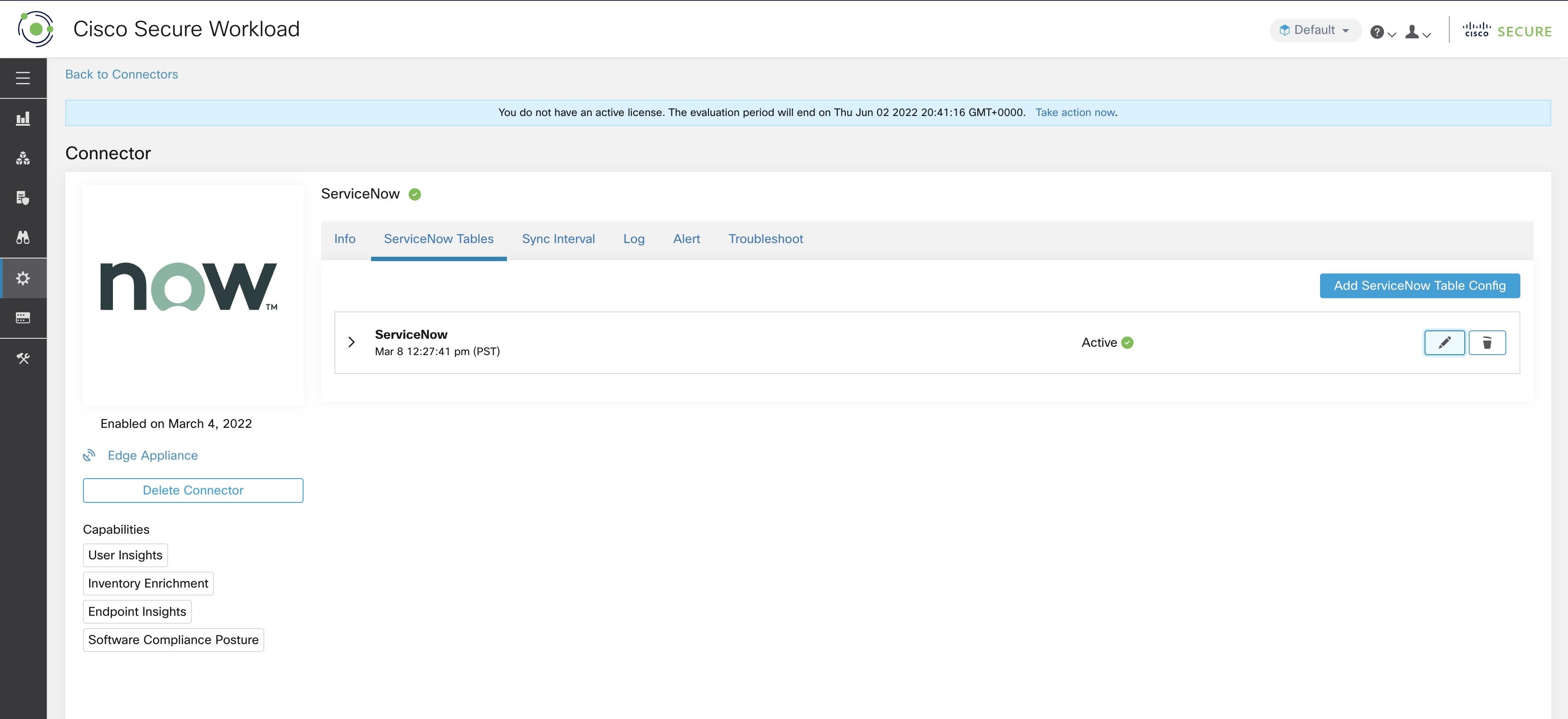

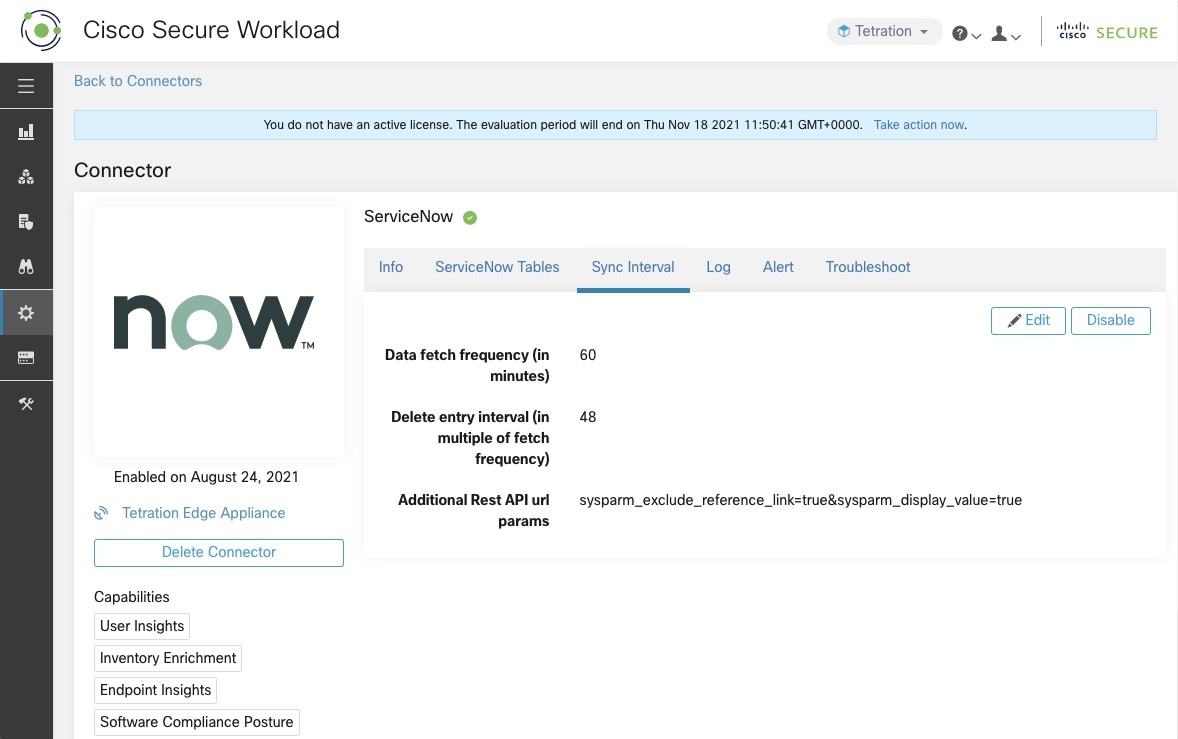

ServiceNow 连接器

ServiceNow 连接器与 ServiceNow 实例连接,以获取 ServiceNow 资产中终端的所有 ServiceNow CMDB 相关标签。使用此解决方案,我们可以为 Cisco Secure Workload 中的终端获取丰富的元数据。

ServiceNow 连接器执行以下高级功能。

-

为这些终端更新 Cisco Secure Workload 资产中的 ServiceNow 元数据。

-

定期拍摄快照并更新这些终端上的标签。

Figure 18. ServiceNow 连接器

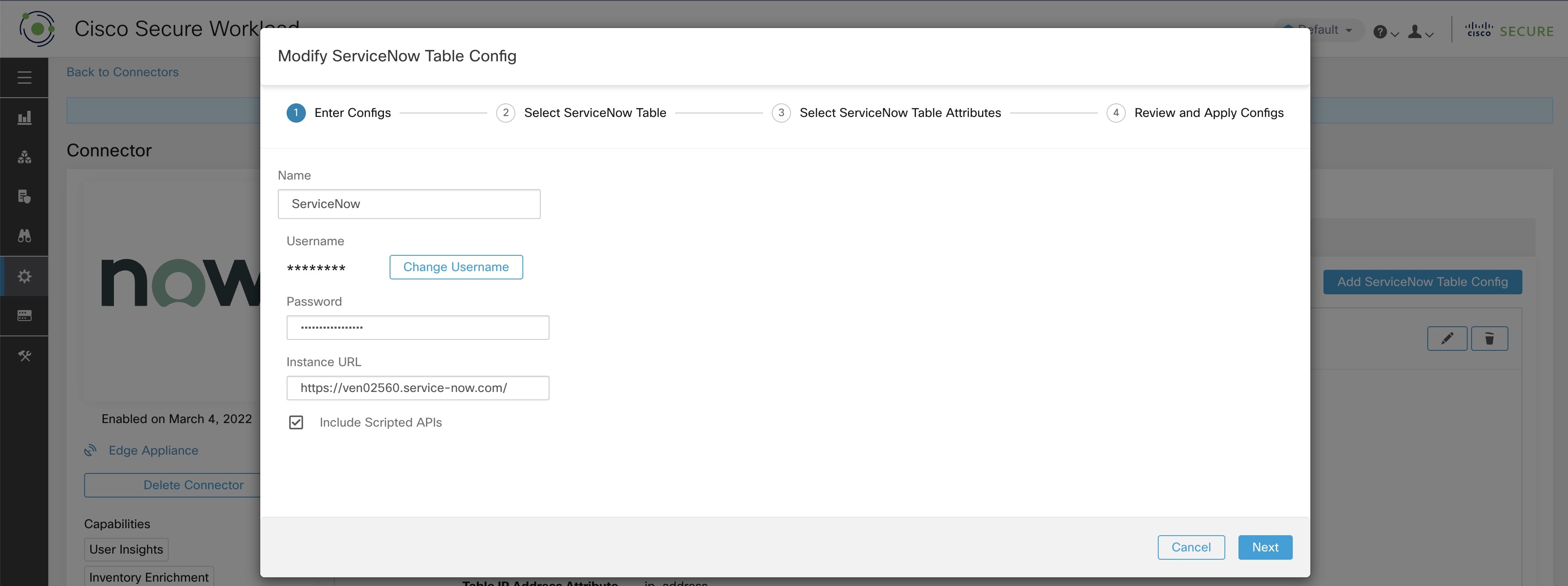

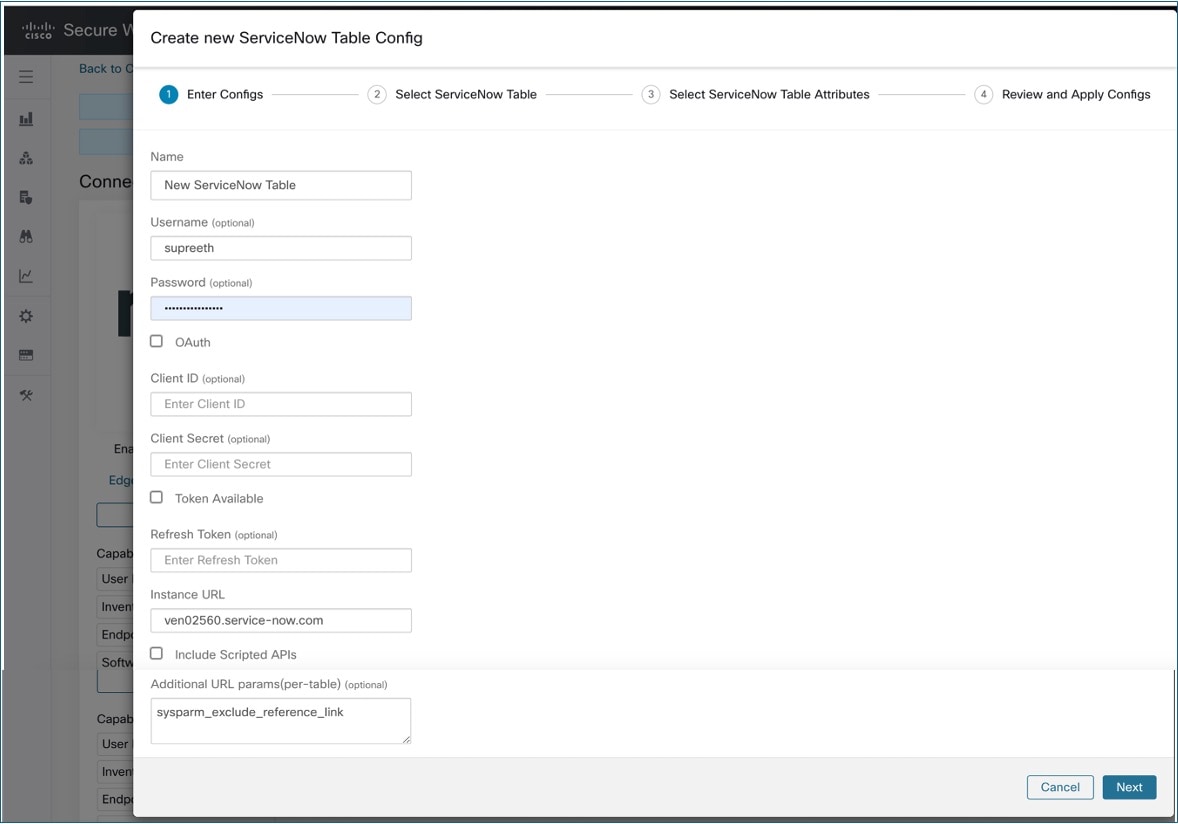

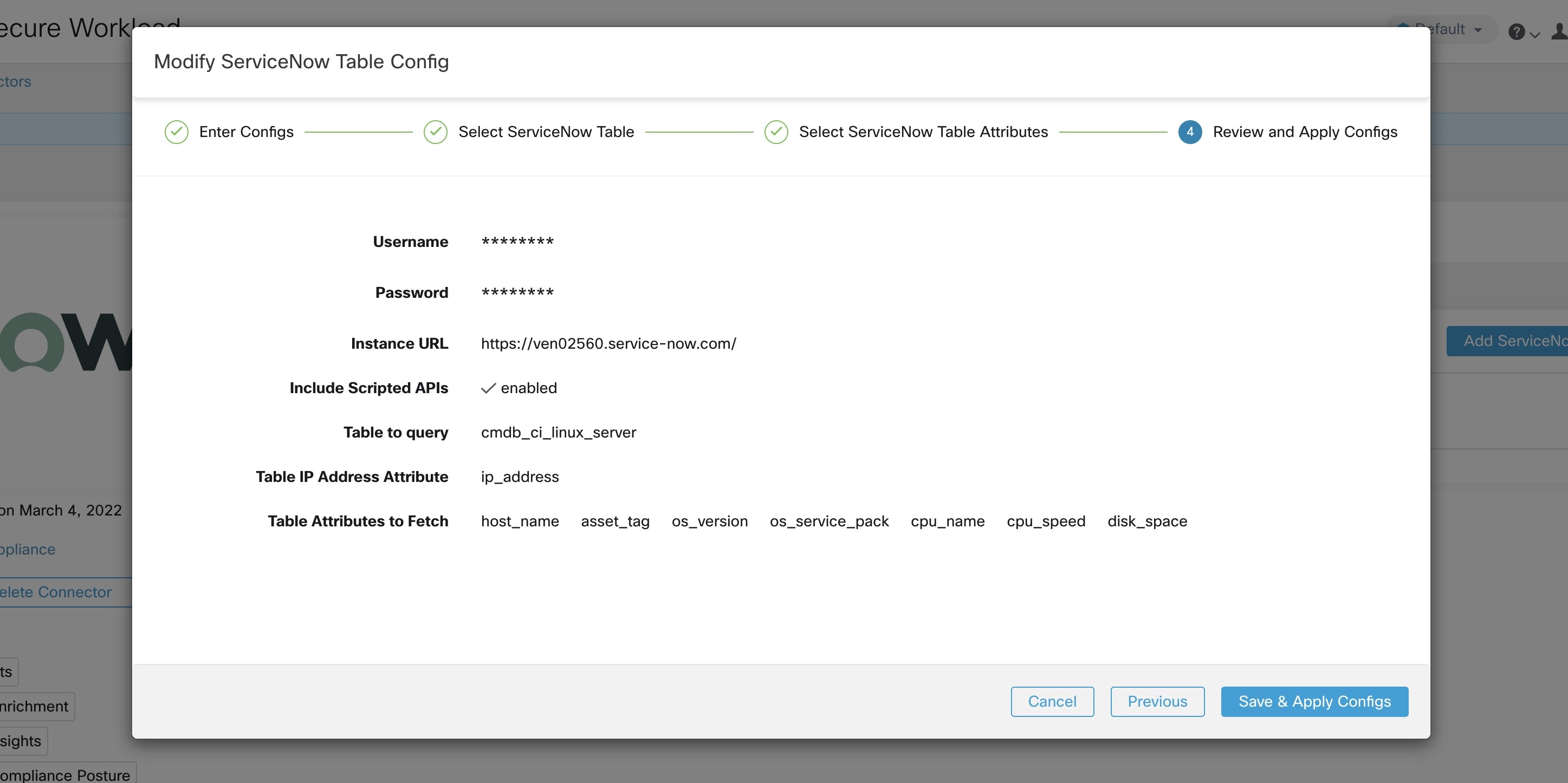

如何配置 ServiceNow 连接器

有关所需虚拟设备的信息,请参阅连接器的虚拟设备。连接器上允许以下配置。

-

ServiceNow 表:ServiceNow 表配置 ServiceNow 实例的凭证以及要从中获取数据的 ServiceNow 表的相关信息。

-

脚本化 REST API:ServiceNow 脚本化 REST API 表的配置类似于 ServiceNow 表。

-

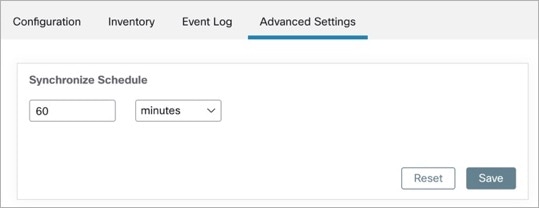

同步间隔:同步间隔配置允许更改 Cisco Secure Workload 查询 ServiceNow 实例以获取更新数据的周期。默认同步时间间隔设置为 60 分钟。

-

日志:有关详细信息,请参阅日志配置。

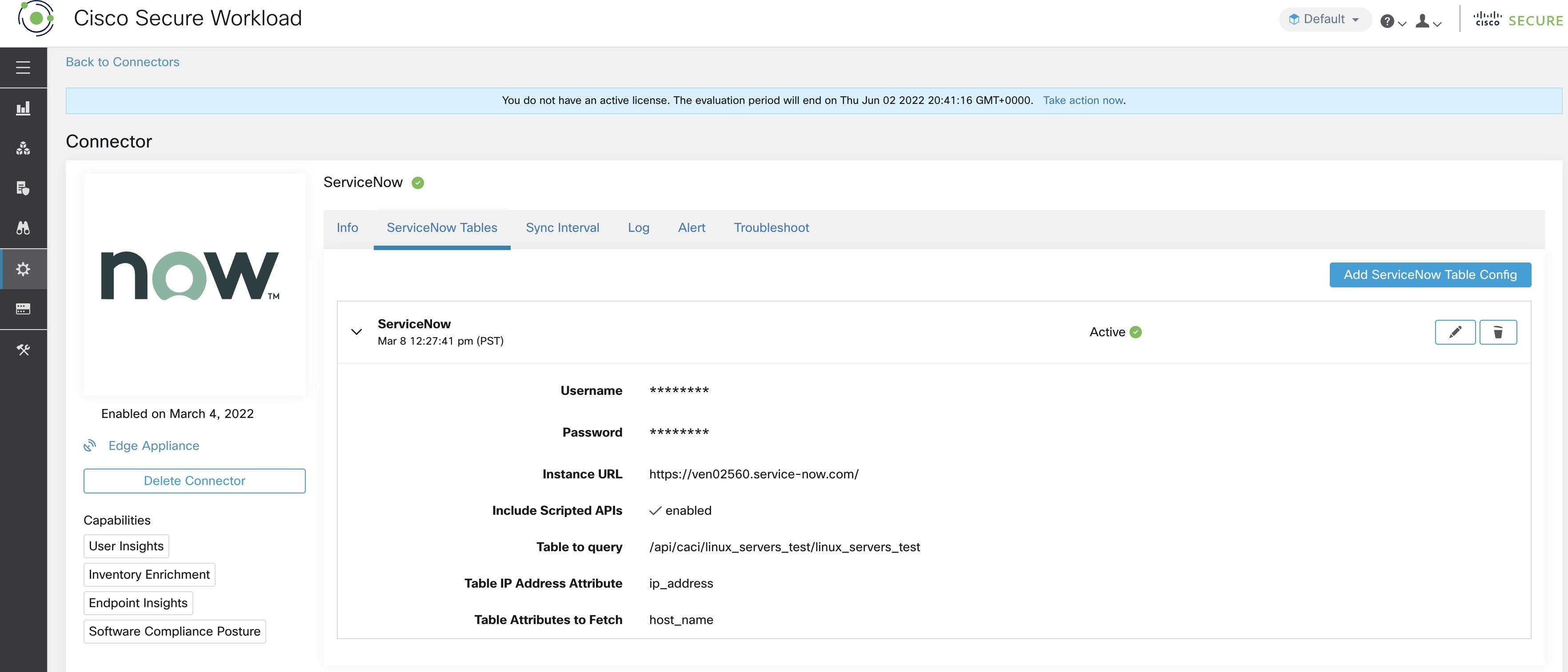

ServiceNow 实例配置

您需要以下物品才能成功配置 ServiceNow 实例。

-

ServiceNow 用户名

-

ServiceNow 密码

-

ServiceNow 实例 URL

-

脚本化 API

-

(可选)其他 URL 参数(每个表)

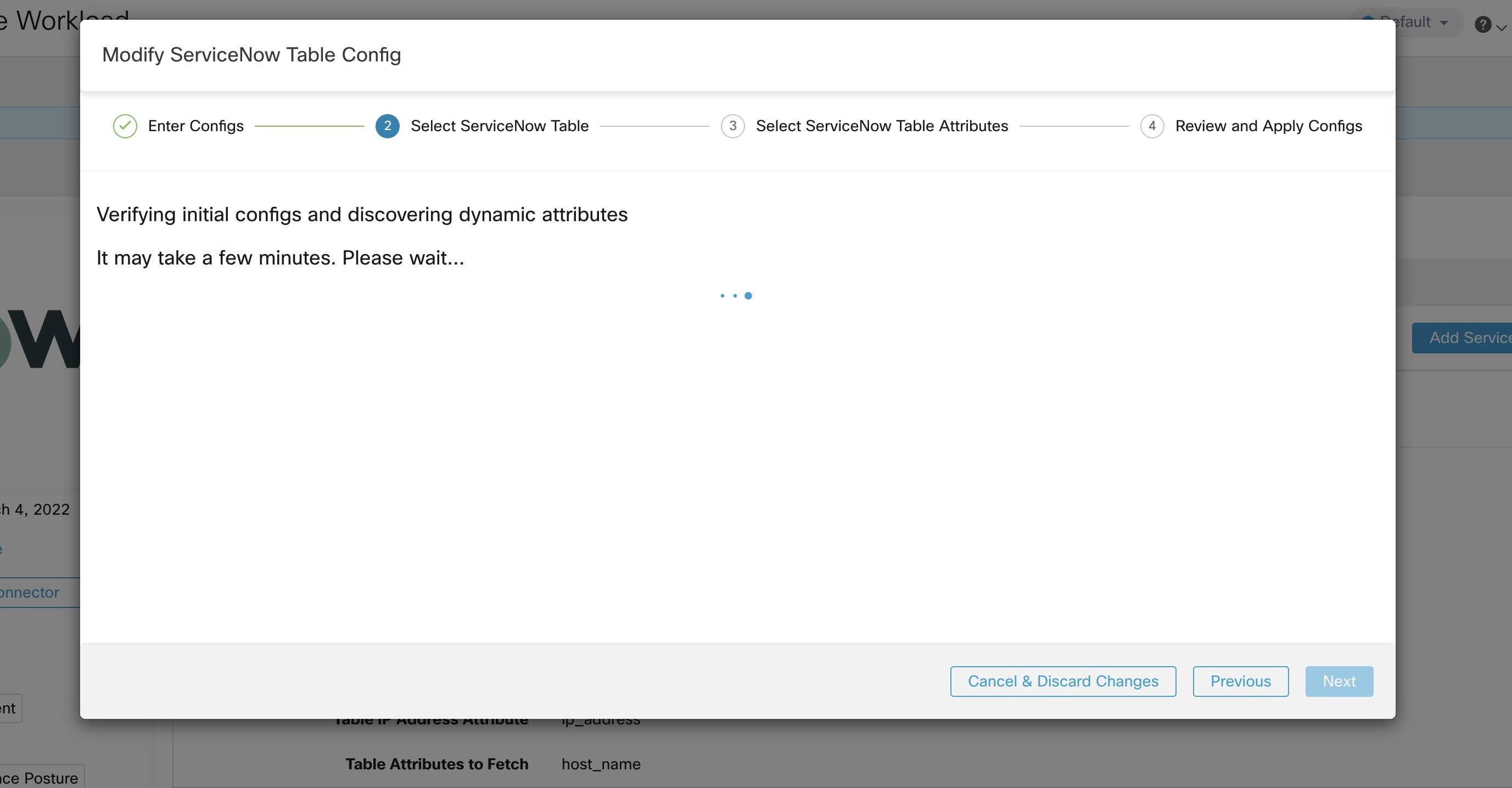

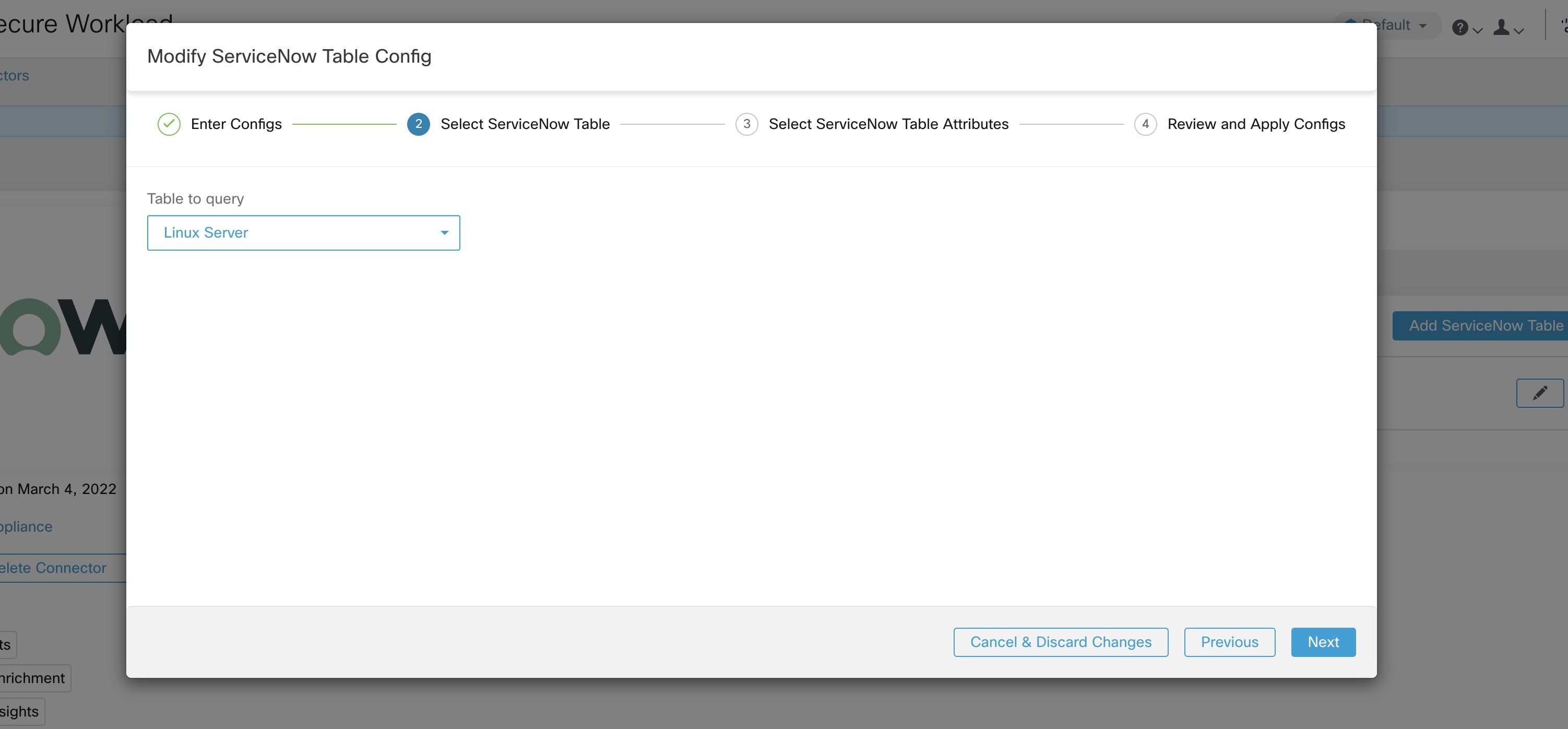

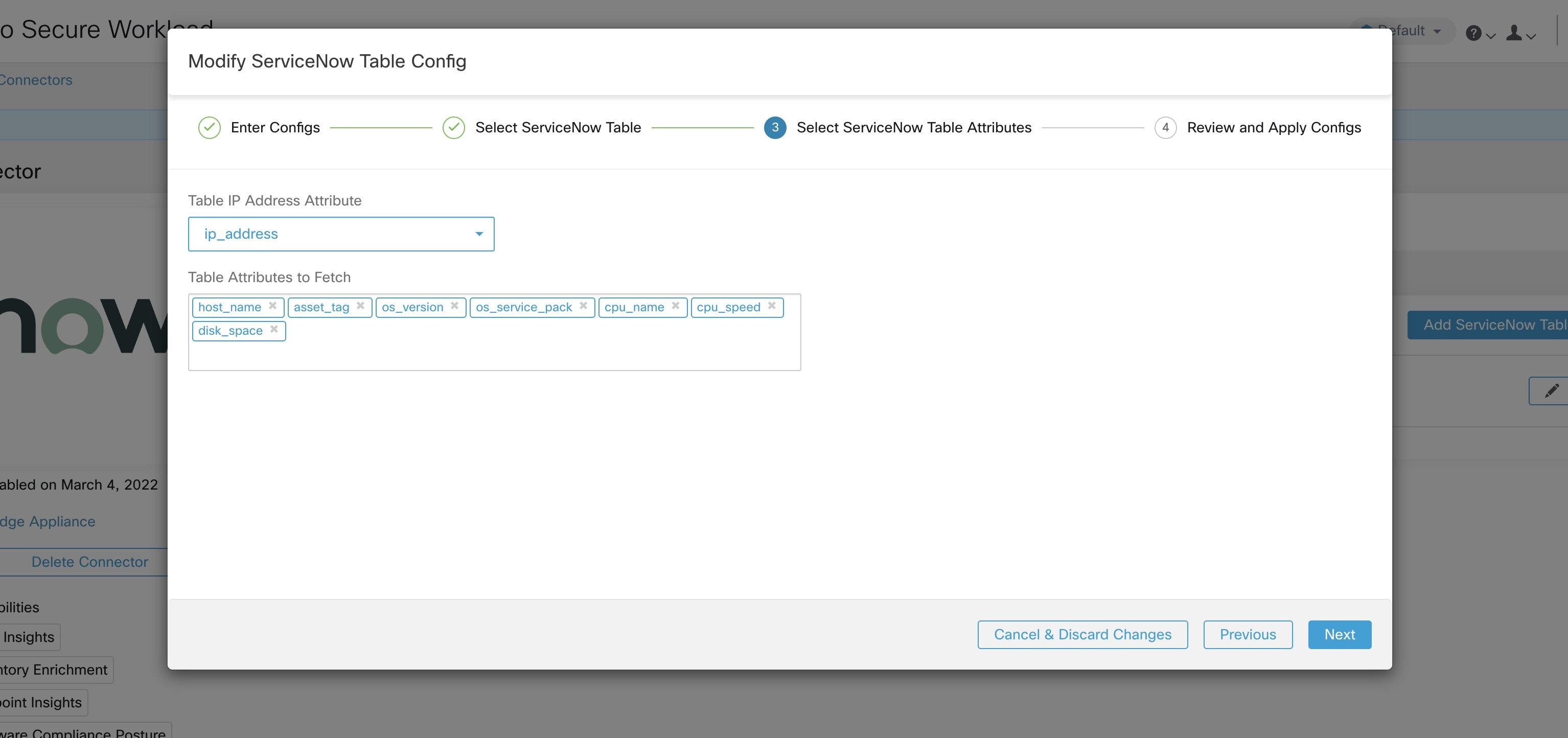

随后,Cisco Secure Workload 会发现来自 ServiceNow 实例和脚本化 REST API 的所有表(仅当启用了“包括脚本化 API”(Scripted APIs) 复选框时)。它向用户显示可供选择的表列表,一旦用户选择表,Cisco Secure Workload 会从该表中获取所有属性列表供用户选择。用户必须选择表中的 ip_address 属性作为键。随后,用户最多可以从表中选择 10 个唯一属性。有关每个步骤,请参阅下图。

Note |

ServiceNow 连接器只能支持与具有 IP 地址 (IP Address) 字段的表集成。 |

Note |

要与 ServiceNow 脚本化 REST API 集成,您需要启用“脚本化 API”(Scripted APIs) 复选框,这将为您提供与其他表格类似的工作流程。 |

Note |

要使脚本化 REST API 与 aServiceNow 连接器集成,脚本化 REST API 不能有路径参数。此外,脚本化 REST API 必须支持将 sysparm_limit、sysparm_fields 和 sysparm_offset 作为查询参数。 |

Note |

ServiceNow 用户角色必须包括用于表的 cmdb_read 和用于脚本化 REST API 的 web_service_admin,才能与思科 Cisco Secure Workload 集成。 |

处理 ServiceNow 记录

根据您在配置中提供的实例 URL,ServiceNow 连接器将连接到 ServiceNow 实例。ServiceNow 实例通过 https://{Instance URL}/api/now/doc/table/schema 来使用 HTTP 调用,以便从 ServiceNow 表 API 获取初始表架构。根据配置的表,它会查询这些表以获取 ServiceNow 标签/元数据。Cisco Secure Workload 会将 ServiceNow 标签注释到其资产中的 IP 地址。ServiceNow 连接器会定期获取新标签并更新 Cisco Secure Workload 资产。

Note |

Cisco Secure Workload 会定期从 ServiceNow 表获取记录。这可在 ServiceNow 连接器中的“同步间隔”(SyncInterval) 选项卡下进行配置。默认同步间隔为 60 分钟。如果与具有大量条目的 ServiceNow 表集成,同步间隔应设置为更高的值。 |

Note |

Cisco Secure Workload 将删除 10 个连续同步间隔内未见到的任何条目。如果与 ServiceNow 实例的连接长时间中断,则可能会导致该实例的所有标签被清理。 |

同步间隔配置

Cisco Secure Workload ServiceNow 连接器提供了一种配置 Cisco Secure Workload 与 ServiceNow 实例之间的同步频率的方法。默认情况下,同步间隔设置为 60 分钟,但可以在同步间隔配置下将其更改为数据获取频率。

-

为了检测记录的删除,Cisco Secure Workload ServiceNow 连接器依赖于来自 ServiceNow 实例的同步。如果在 48 个连续同步间隔内未看到某个条目,则我们会继续删除该条目。这可以在同步间隔配置下配置为删除条目间隔。

-

如果在调用 ServiceNow 表的 REST API 时需要传递任何其他参数,则可以将其配置为附加 Rest API url 参数的一部分。此配置为可选。例如,要从 ServiceNow 获取引用查找,请使用 sysparm_exclude_reference_link=true&sysparm_display_value=true URL 参数。

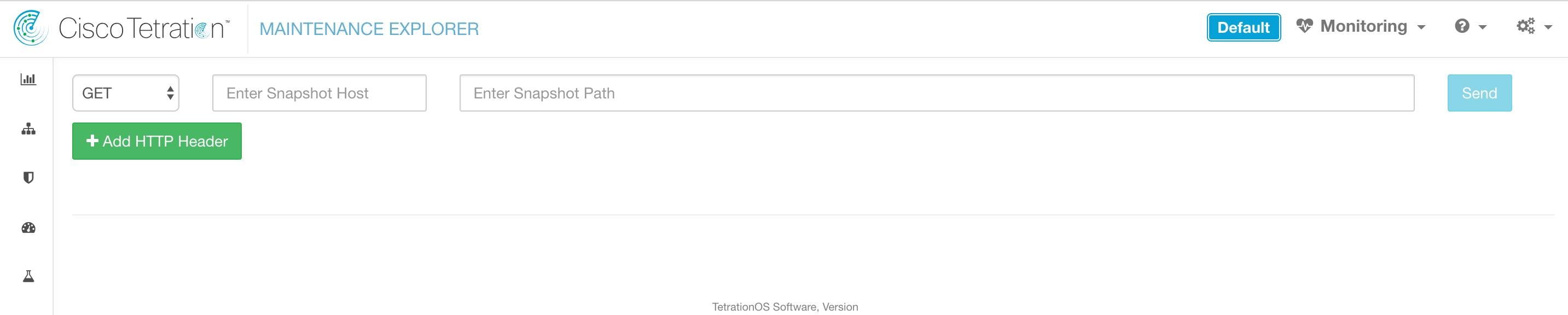

用于删除标签的探索命令

如果用户想立即清理特定实例中某个 IP 的标签,而不等待删除间隔,则可以使用探索命令来完成。以下是运行命令的步骤。

-

查找租户的 vrf ID

-

开始探索命令 UI

-

运行命令

对于 TaaS 集群,请联系 TaaS 运营团队以清理 ServiceNow 标签。

查找租户的 VRF ID

站点管理员和客户支持用户可以访问窗口左侧导航栏中平台 (Platform) 菜单下的租户 (Tenant) 页面。此页面显示当前配置的所有租户和 VRF。有关详细信息,请参阅“租户”部分。

在租户页面上,租户表中的 ID 字段是租户的 vrf ID。

开始探索命令 UI

要访问维护资源管理器命令界面,请从 Cisco Secure Workload Web 界面的左侧导航栏中选择。

Note |

需要具有客户支持权限才能访问探索菜单。如果未显示探索选项卡,则该帐户可能没有所需的权限。 |

点击下拉菜单中的探索选项卡,进入“维护资源管理器”(Maintenance Explorer) 页面。

运行命令

-

选择

POST作为操作 -

输入

orchestrator.service.consul作为快照主机 -

输入快照路径

要珊瑚

servicenow instance: servicenow_cleanup_annotations?args=<vrf-id> <ip_address> <instance_url> <table_name>的特定 IP 的标签 -

点击“发送”(Send)

注

如果使用探索命令删除记录后,我们在 ServiceNow 实例中看到该记录显示,那么它将被重新填充

常见问题解答

-

如果 ServiceNow CMDB 表没有 IP 地址怎么办?

在这种情况下,建议在 ServiceNow 上创建一个视图,该视图将具有当前表中的所需字段以及 IP 地址(可能来自与另一个表的连接操作)。创建此类视图后,即可将其用于替代表名称。

-

如果 ServiceNow 实例需要 MFA,该怎么办?

目前,我们不支持与带有 MFA 的 ServiceNow 实例集成。

ServiceNow 连接器的限制

|

指标 |

限制 |

|---|---|

|

在一个 ServiceNow 连接器上配置的最大 ServiceNow 实例数 |

20 |

|

可以从一个 ServiceNow 实例获取的最大属性数 |

15 |

|

一个 Cisco Secure Workload 边缘设备上的最大 ServiceNow 连接器数 |

1 |

|

一个租户(根范围)上的最大 ServiceNow 连接器数 |

1 |

|

Cisco Secure Workload 上的最大 ServiceNow 连接器数 |

150 |

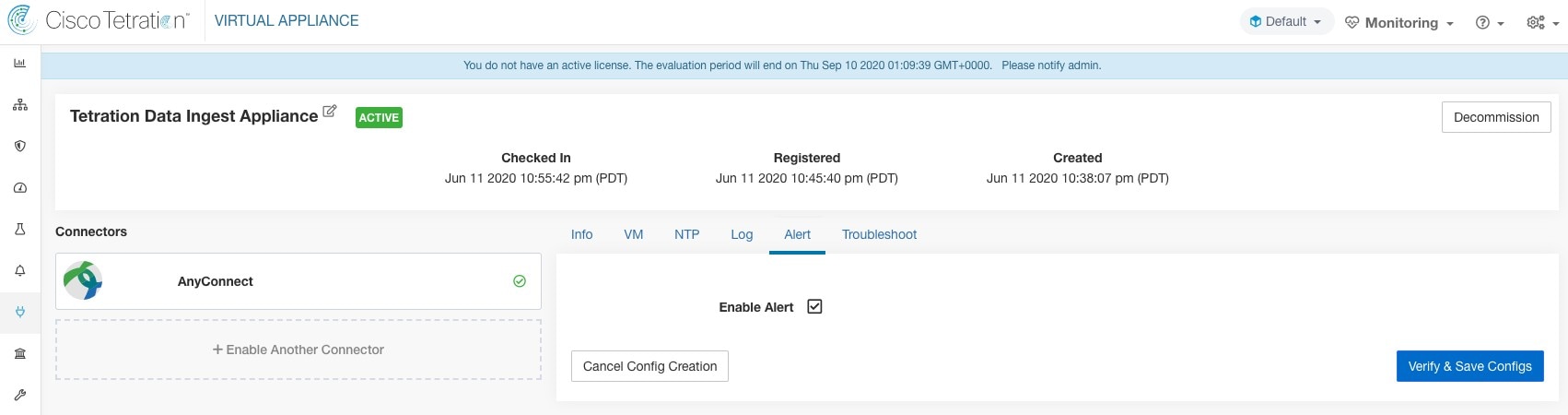

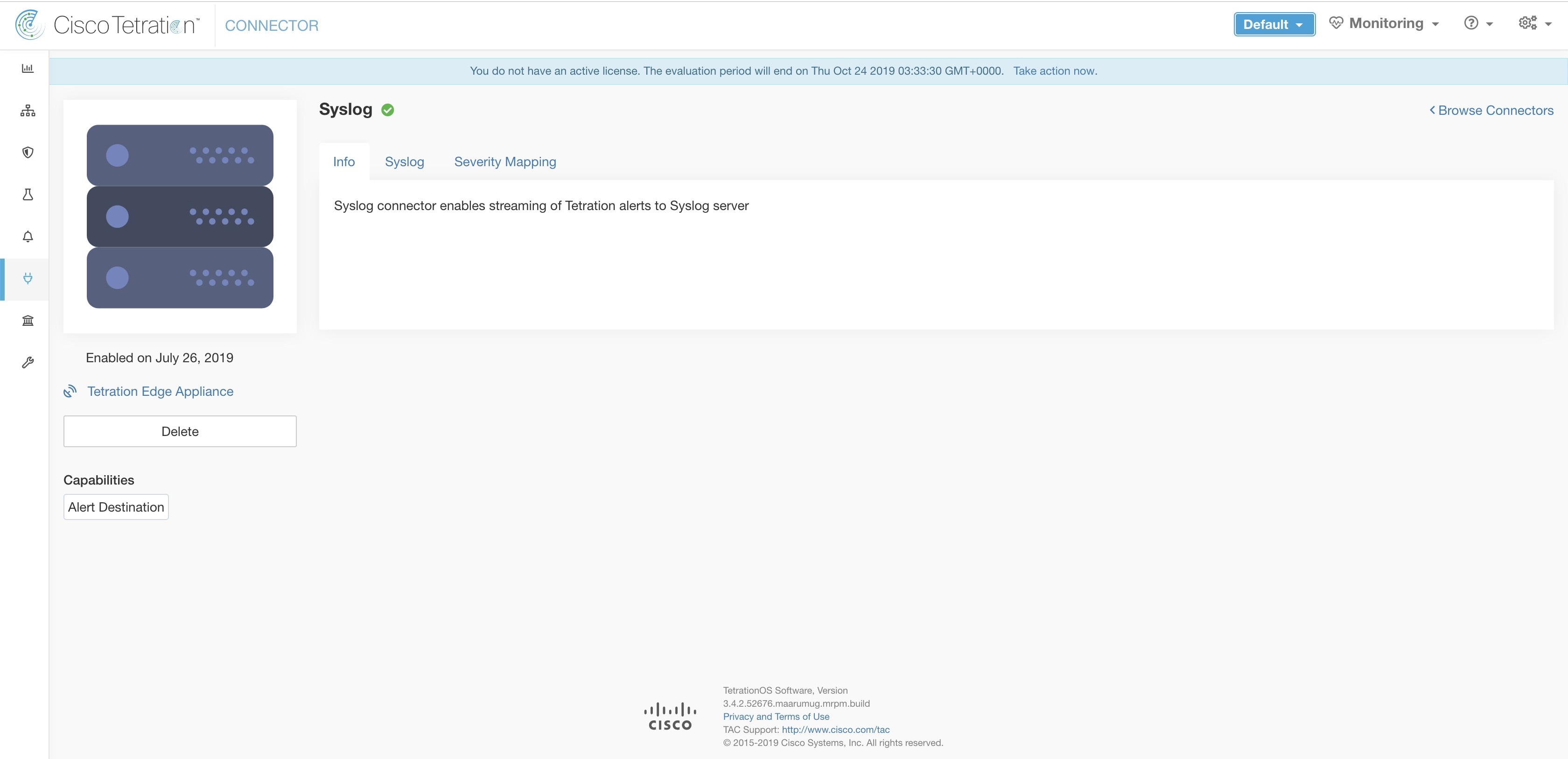

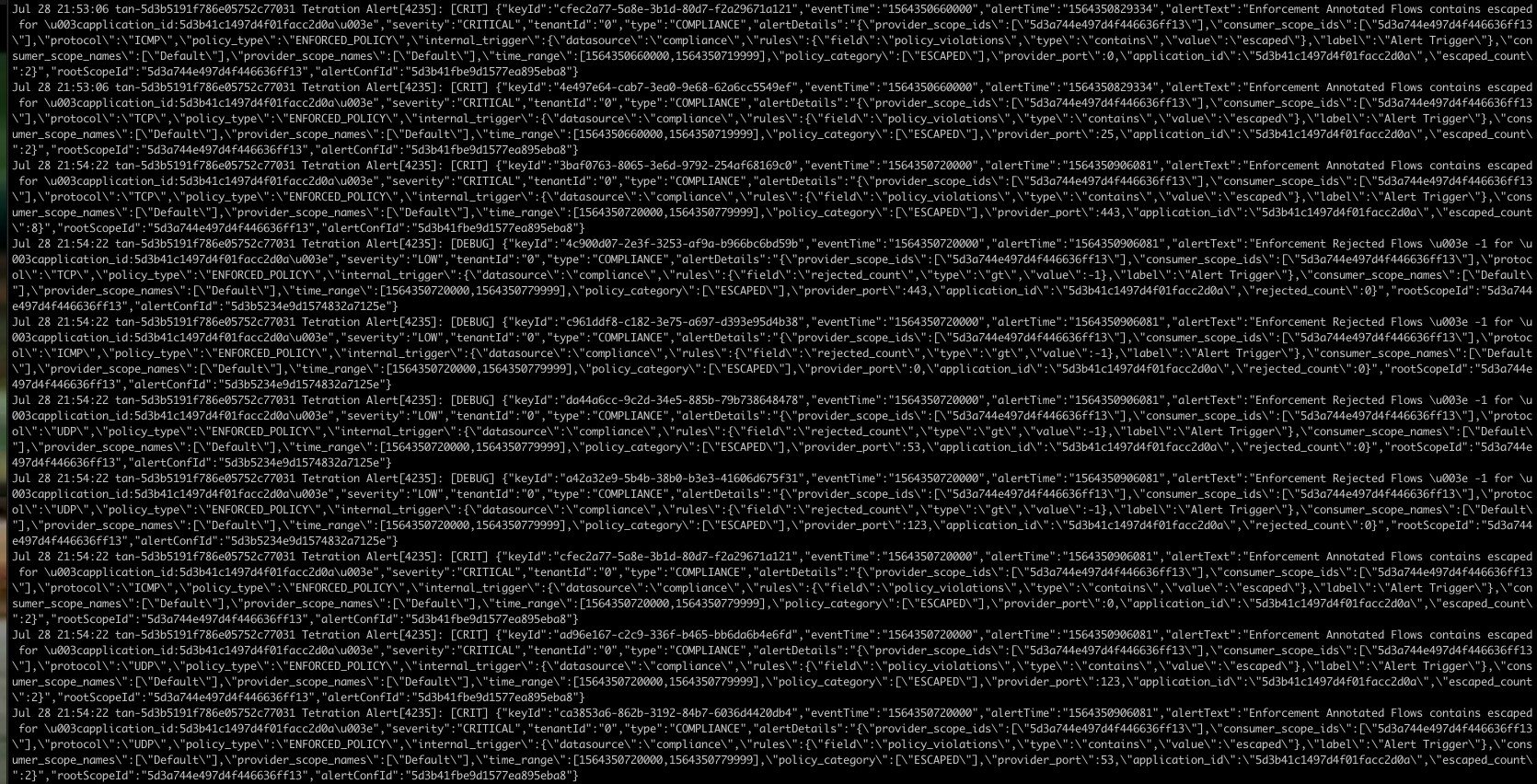

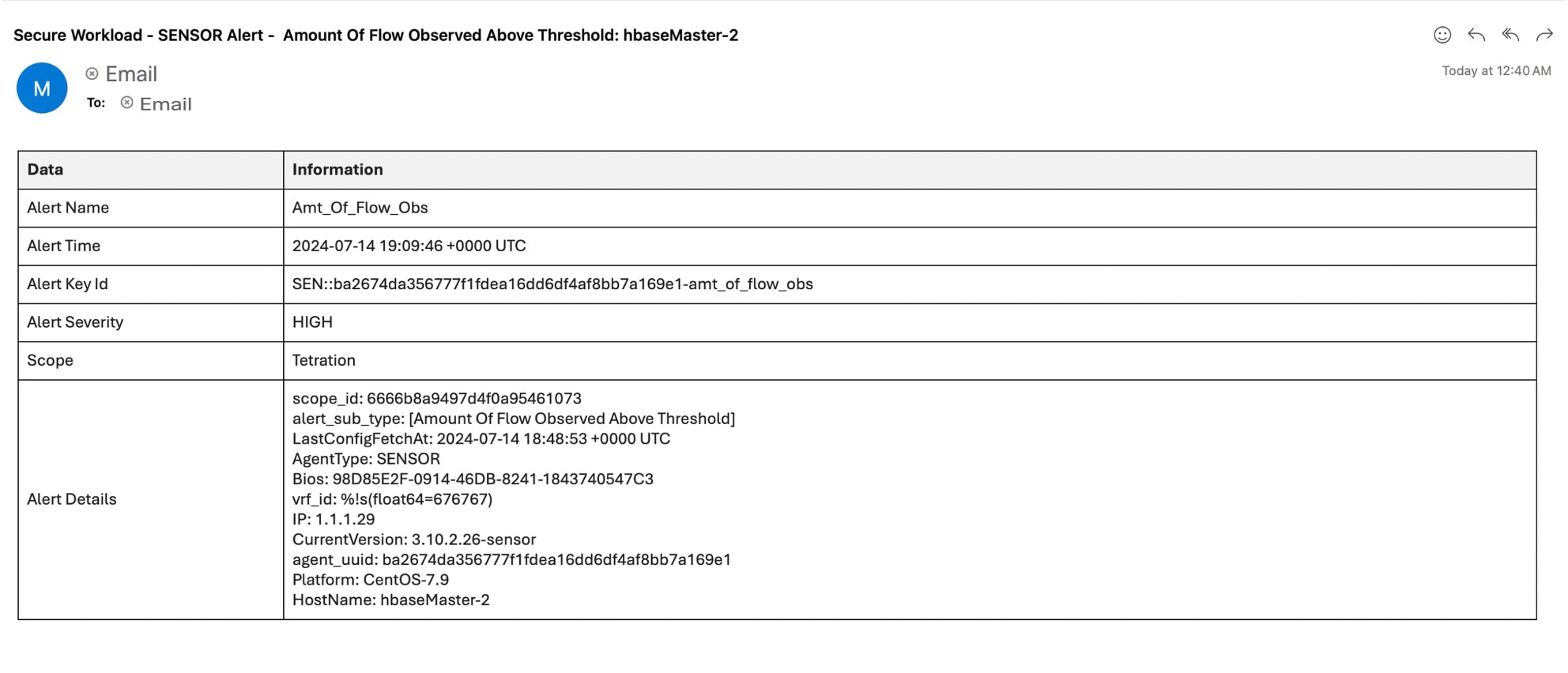

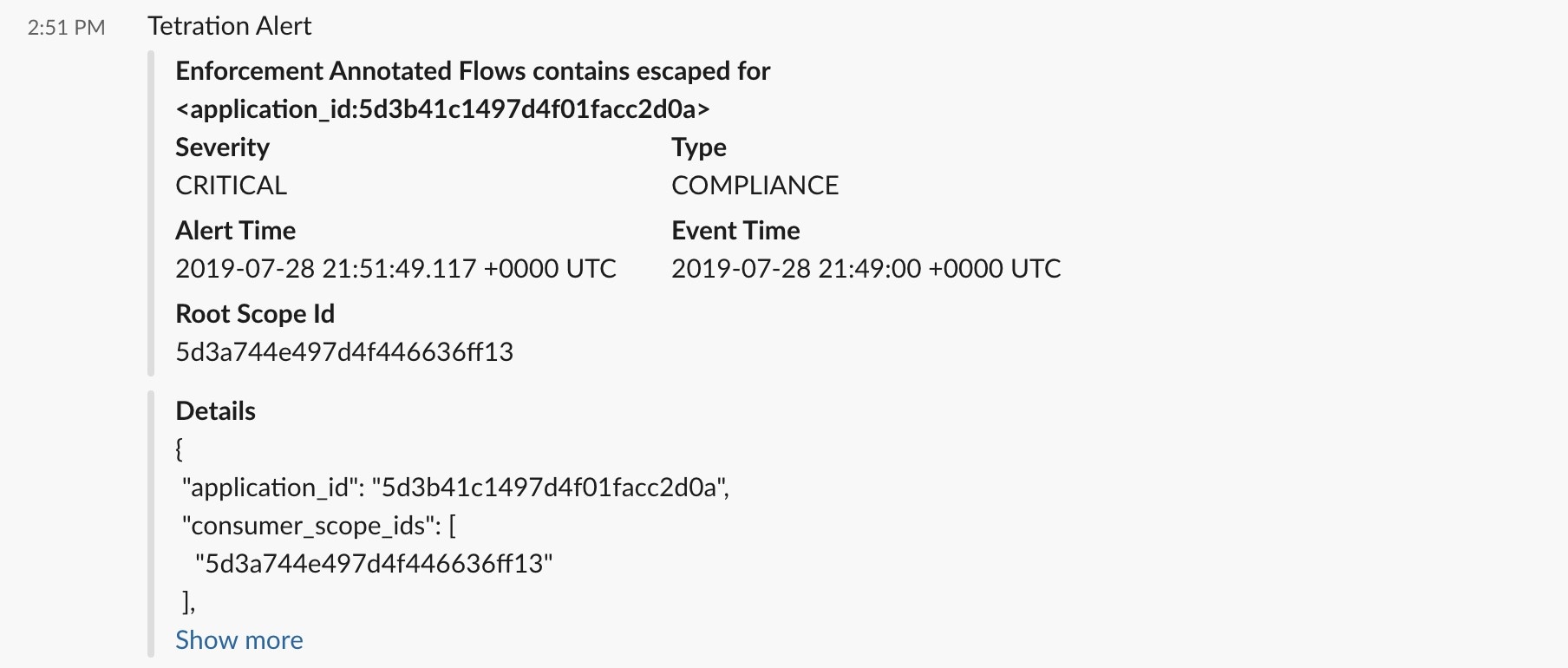

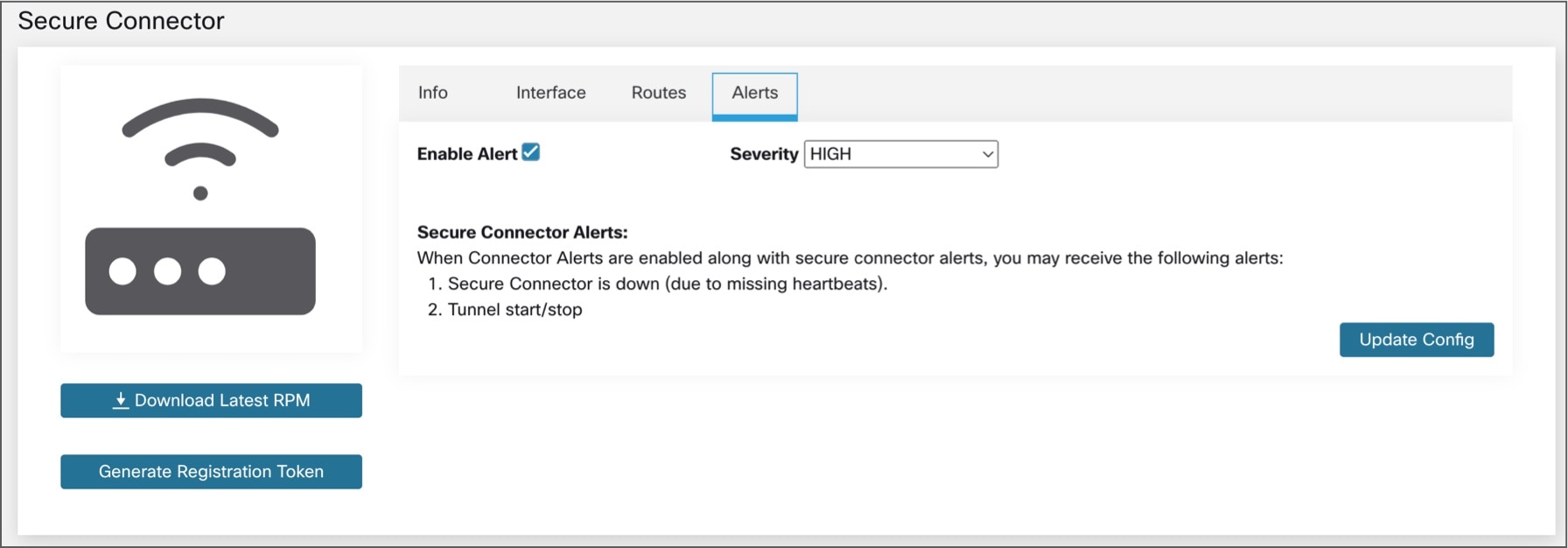

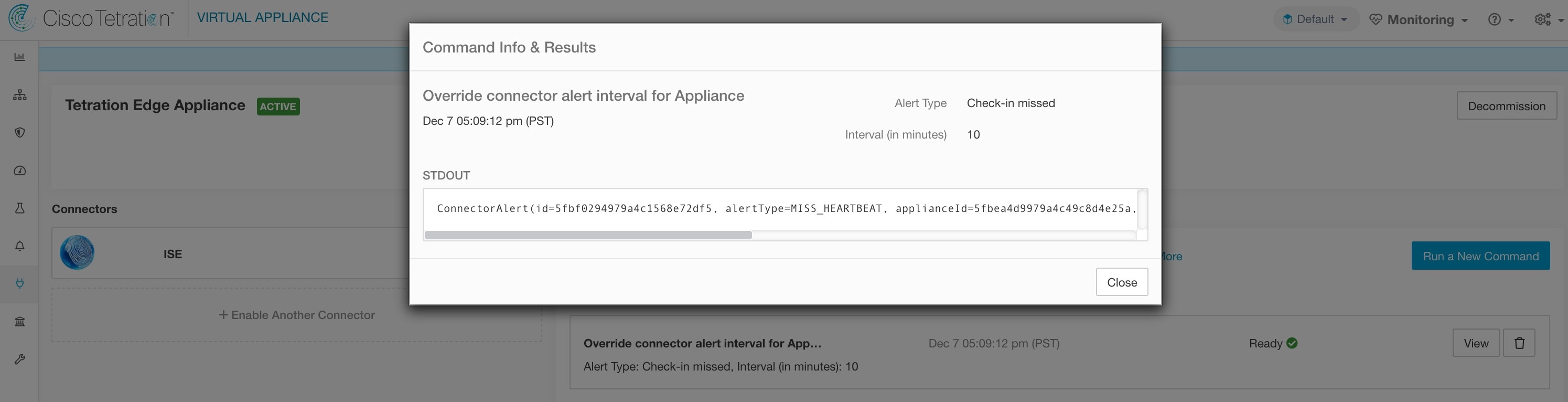

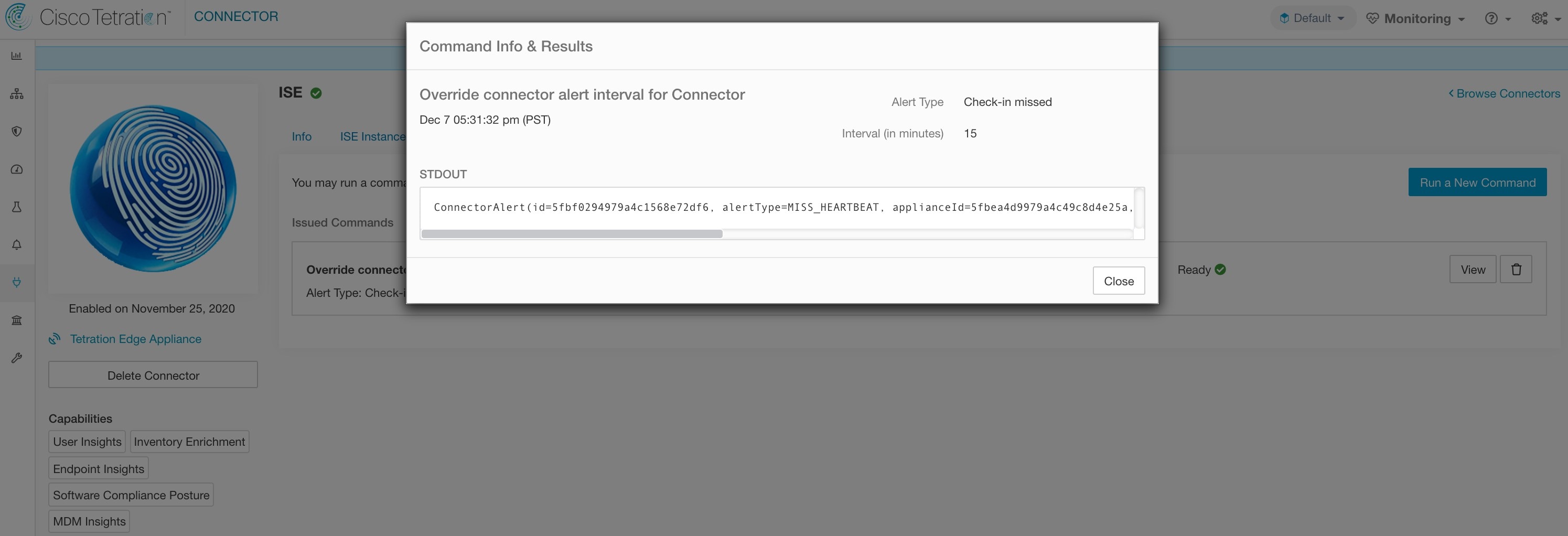

连接器警报

设备或服务在遇到异常行为时会创建连接器警报。

警报配置

设备和连接器的警报配置可让您针对各种事件生成警报。在 3.4 版本中,此配置可启用已配置设备/连接器可能发出的所有类型警报。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

启用警报 |

复选框 |

是否应启用警报? |

Note |

启用警报 (Enable Alert) 的默认值为 true。 |

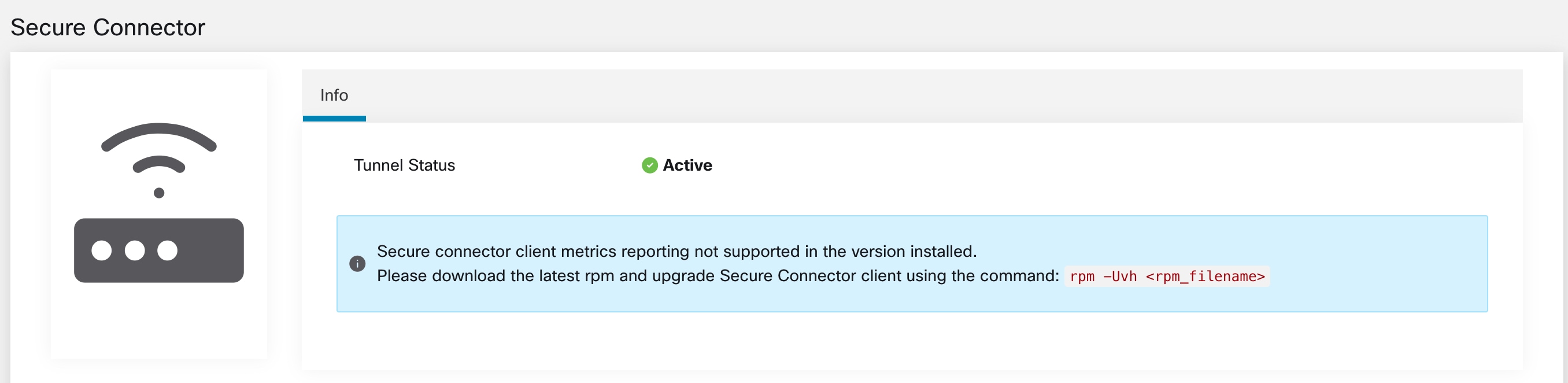

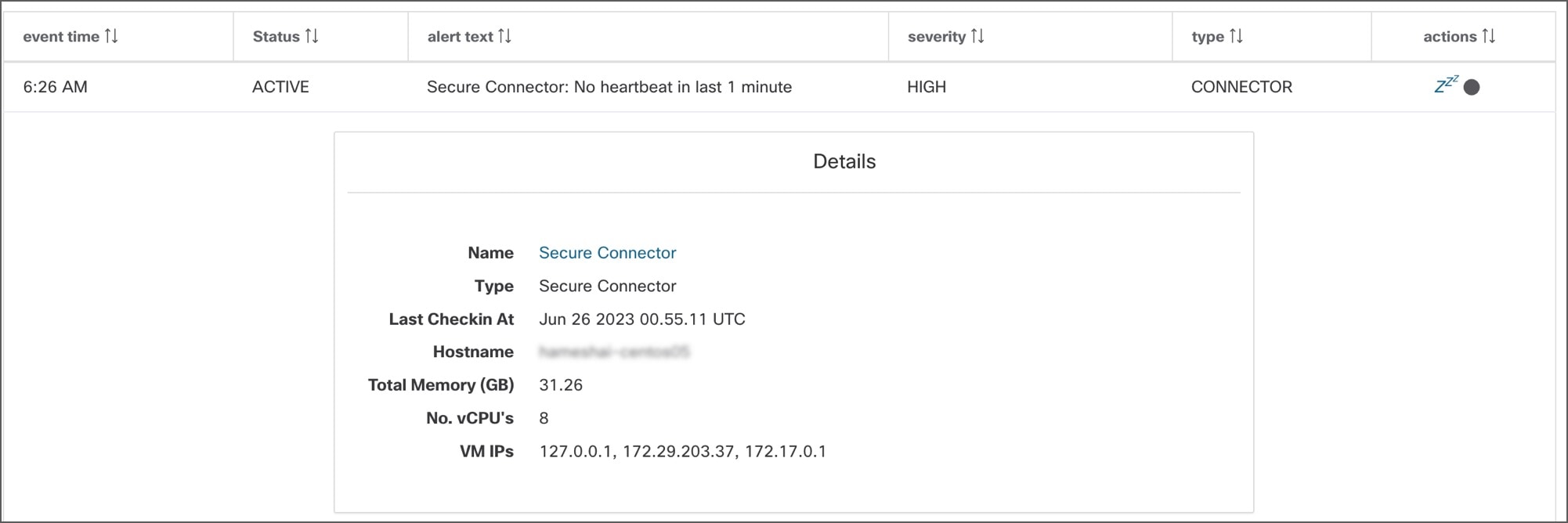

警报类型

设备和连接器页面上的“信息”(Info) 选项卡包含特定于每台设备和连接器的各种警报类型。

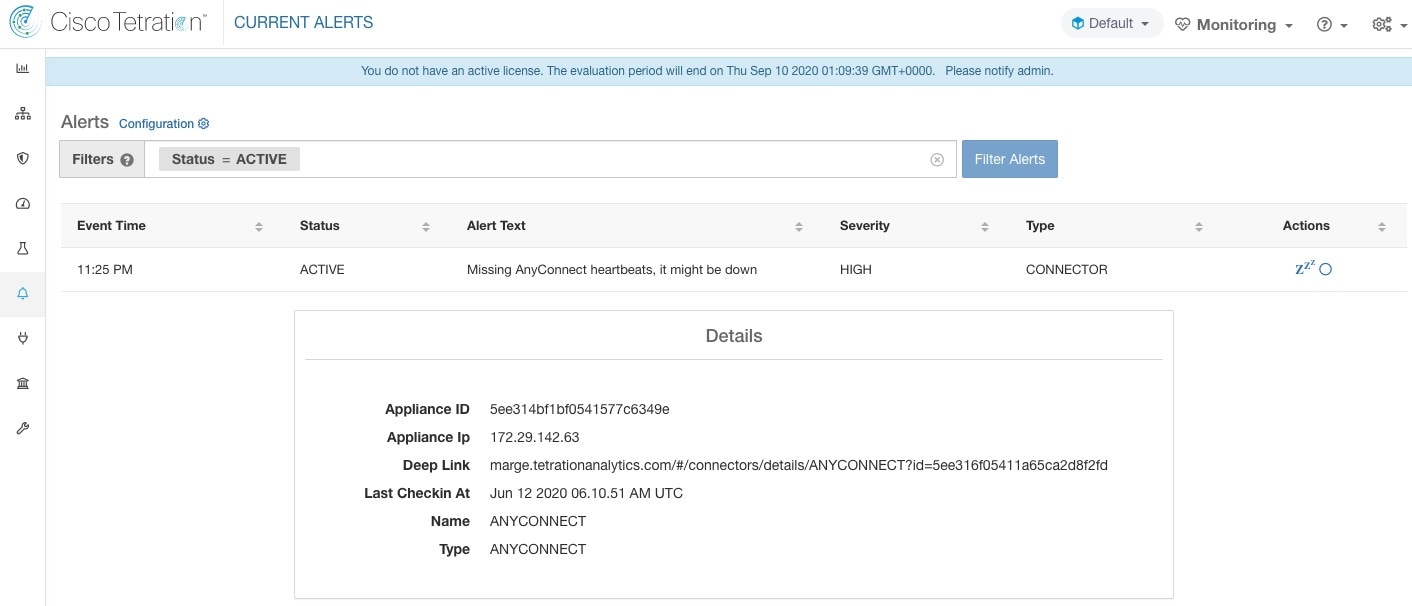

设备/连接器关闭

如果设备(或连接器)由于缺少来自设备/连接器的心跳而可能关闭,则会生成警报。

警报文本:缺失 <Appliance/Connector> 心跳,它可能已关闭。

严重性:高

允许的 Cisco Secure Workload 虚拟设备:Cisco Secure Workload 注入和 Cisco Secure Workload 边缘设备

允许的连接器:全部

设备/连接器系统使用情况

当设备(和连接器)上的系统使用率(CPU、内存和磁盘)超过 90% 时。设备(和/或连接器)会生成一个信息警报,提示当前正在处理增加的系统负载。

在繁重的处理活动中,设备和连接器消耗 90% 以上的系统资源是正常的。

警报文本:<Appliance/Connector> 上的 <Number> 个 CPU/内存磁盘使用率太高。

严重性:高

允许的 Cisco Secure Workload 虚拟设备:Cisco Secure Workload 注入和 Cisco Secure Workload 边缘设备

允许的连接器:全部

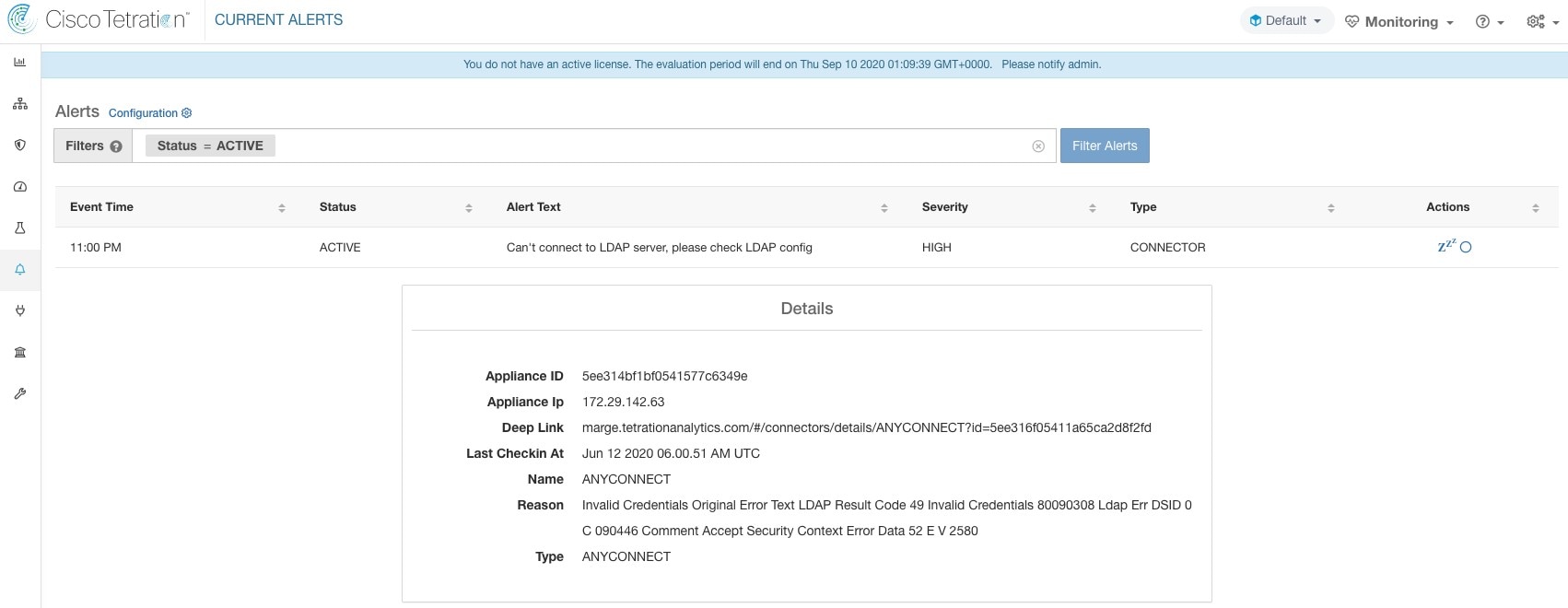

连接器配置错误

当您尝试将已配置的连接器连接到已配置的服务器并且配置失败时,系统会生成警报,以指明在接受并部署配置后可能存在问题。

例如,AnyConnect 连接器可以采用 LDAP 配置,验证和接受配置。但在正常操作期间,配置可能不再有效。

警报会捕捉到这种情况,并指出您必须采取纠正措施来更新配置。

警报文本:无法连接到 <Appliance/Connector> 服务器,检查 <Appliance/Connector> 配置。

严重性:高、低

|

服务器 |

连接器 |

|---|---|

|

LDAP 服务器 |

AnyConnect、F5、ISE、WDC |

|

ISE 服务器 |

ISE |

|

ServiceNow 服务器 |

ServiceNow |

允许的 Cisco Secure Workload 虚拟设备:Cisco Secure Workload 注入和 Cisco Secure Workload 边缘设备。

允许的连接器:AnyConnect、F5、ISE、WDC 和 ServiceNow。

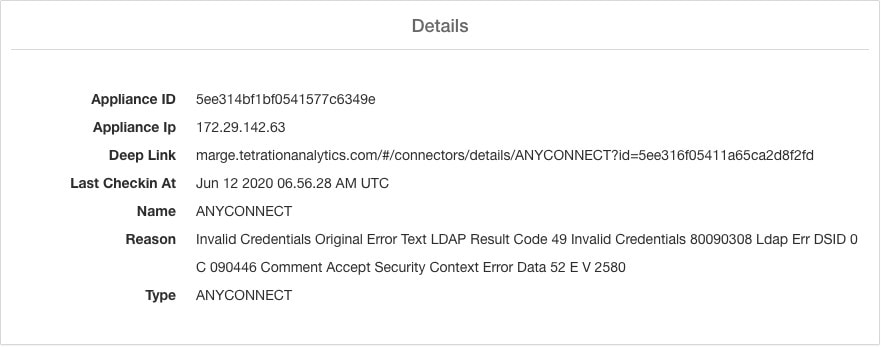

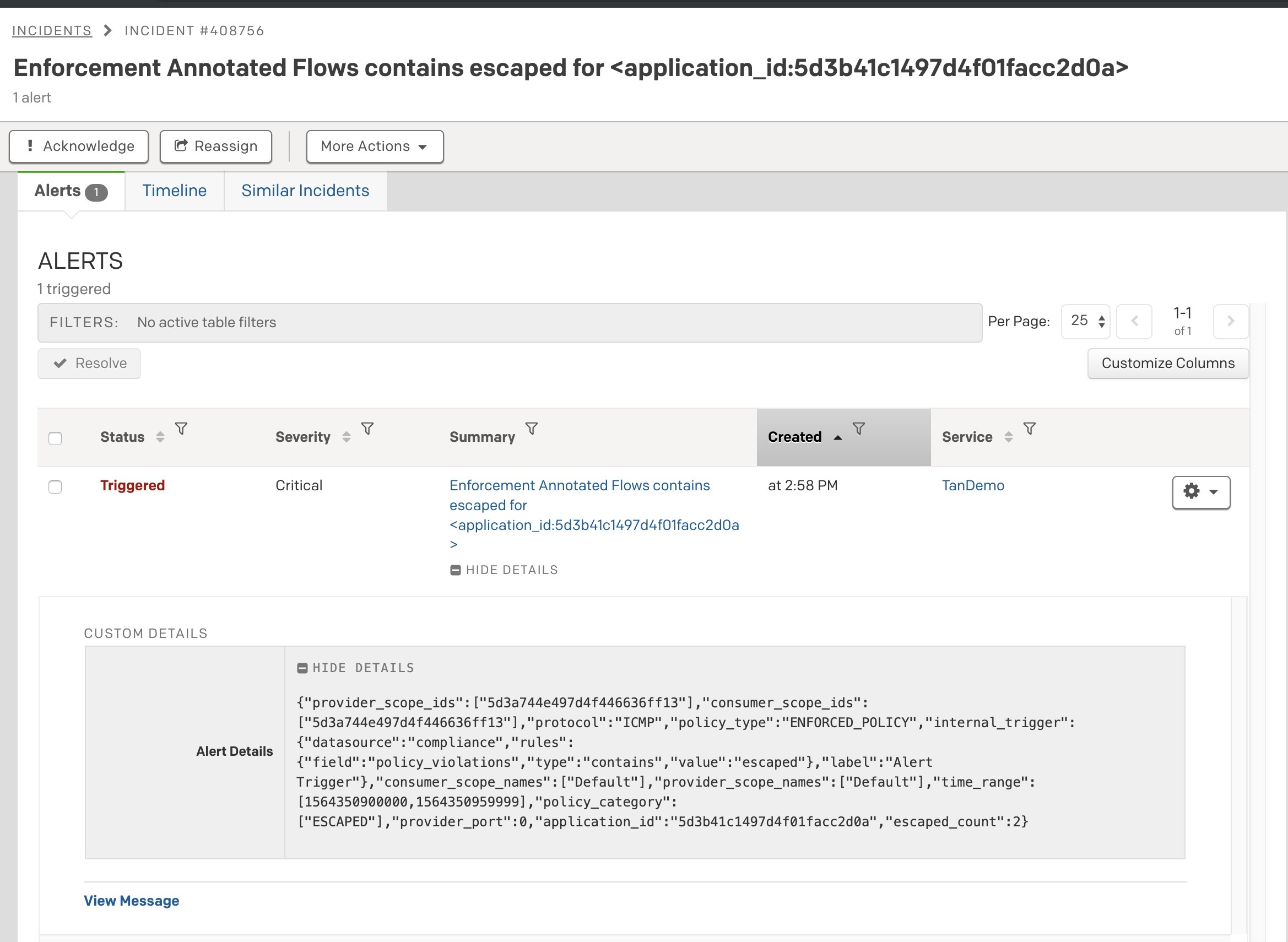

连接器 UI 警报详细信息

警报详细信息

有关一般警报结构和有关字段的信息,请参阅通用警报结构 。alert_details 字段结构包含连接器警报的以下子字段。

|

字段 |

类型 |

说明 |

|---|---|---|

|

设备 ID (Appliance ID) |

字符串 |

设备 ID |

|

设备 IP (Appliance IP) |

字符串 |

设备 IP |

|

连接器 ID (Connector ID) |

字符串 |

连接器 ID |

|

连接器 IP (Connector IP) |

字符串 |

连接器 IP |

|

深度链接 (Deep Link) |

超链接 |

重定向到“设备/连接器”页面 |

|

上次签入时间 (Last CheckIn At) |

字符串 |

上次签入时间 |

|

名称 (Name) |

字符串 |

设备/连接器名称 |

|

原因 (Reason) |

字符串 |

设备/连接器无法连接到 Cisco Secure Workload 的原因 |

|

类型 (Type) |

字符串 |

设备/连接器类型 |

警报详细信息示例

在将 alert_details 解析为 JSON(未字符串化)后,它将显示如下。

{

"Appliance ID": "5f1f3d26d674b01832c6792a",

"Connector ID": "5f1f3e47baba512a70abee43",

"Connector IP": "172.29.142.22",

"Deep Link": "bingo.tetrationanalytics.com/#/connectors/details/F5?id=5f1f3e47baba512a70abee43",

"Last checkin at": "Aug 04 2020 20.37.33 PM UTC",

"Name": "F5",

"Reason": "Invalid Credentials (Original error text: LDAP Result Code 49 \"Invalid Credentials\": )",

"Type": "F5"

}

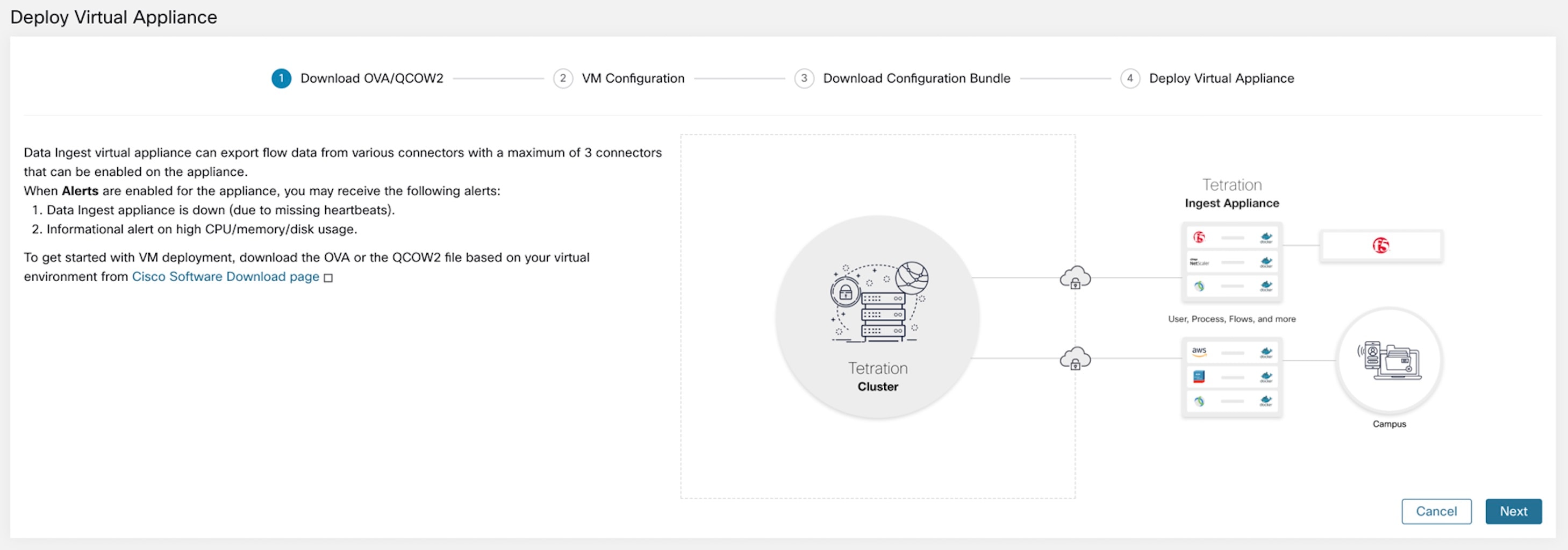

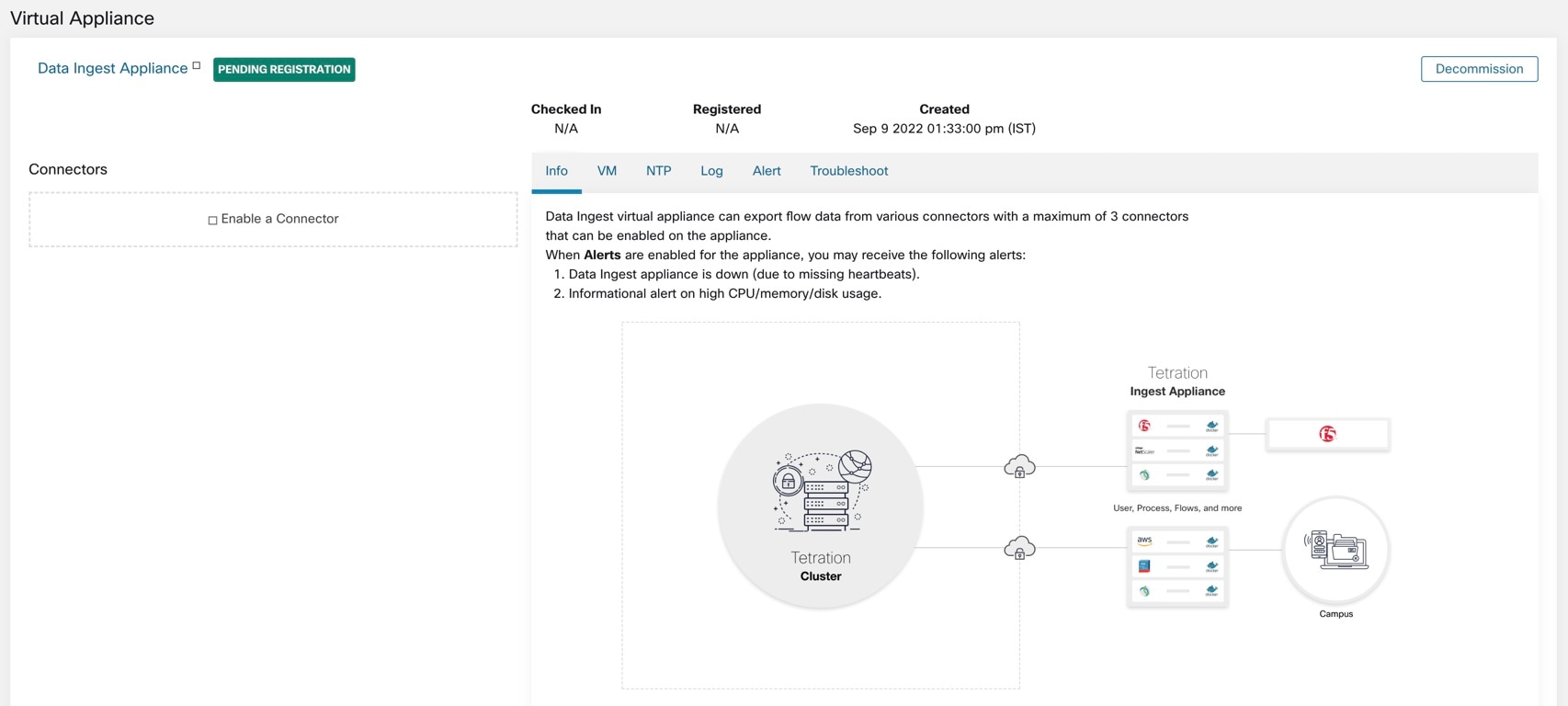

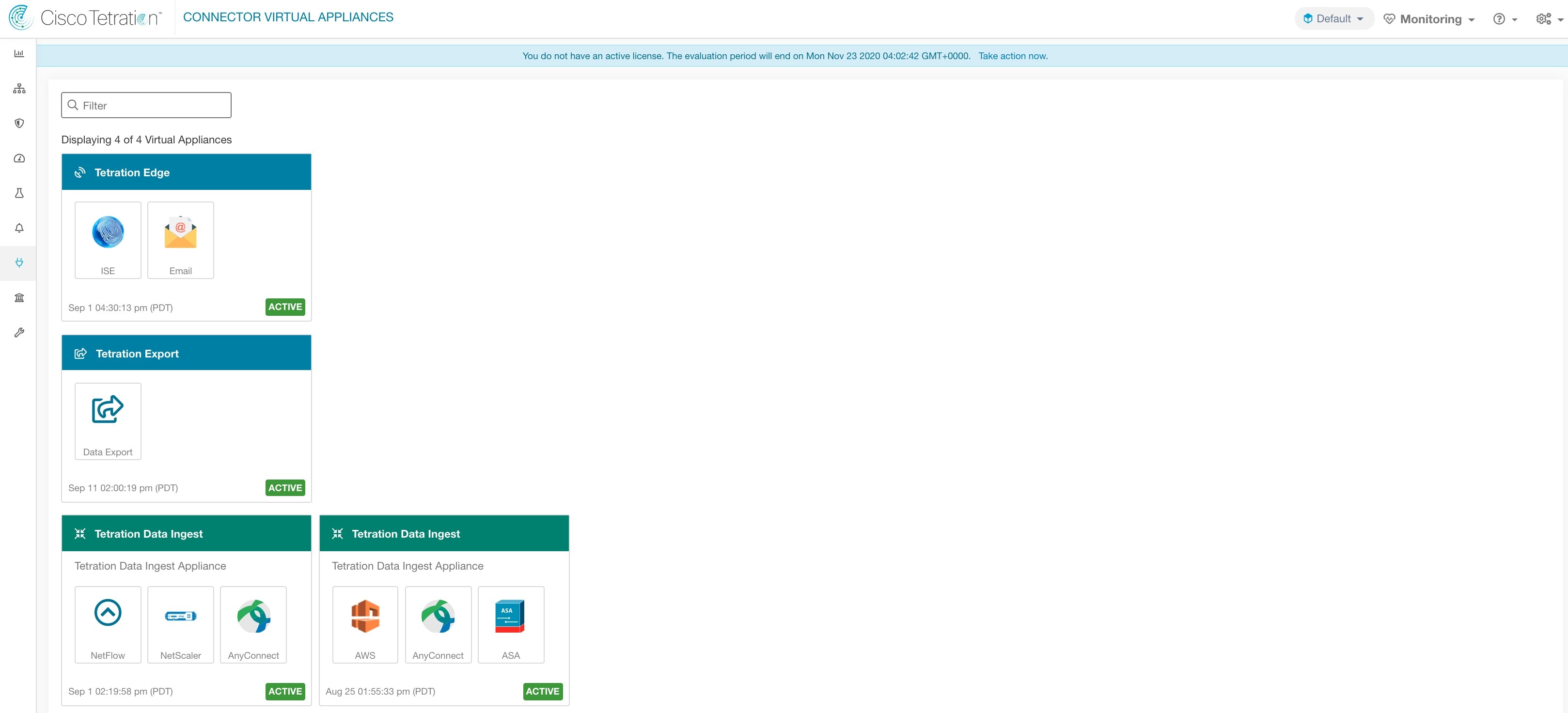

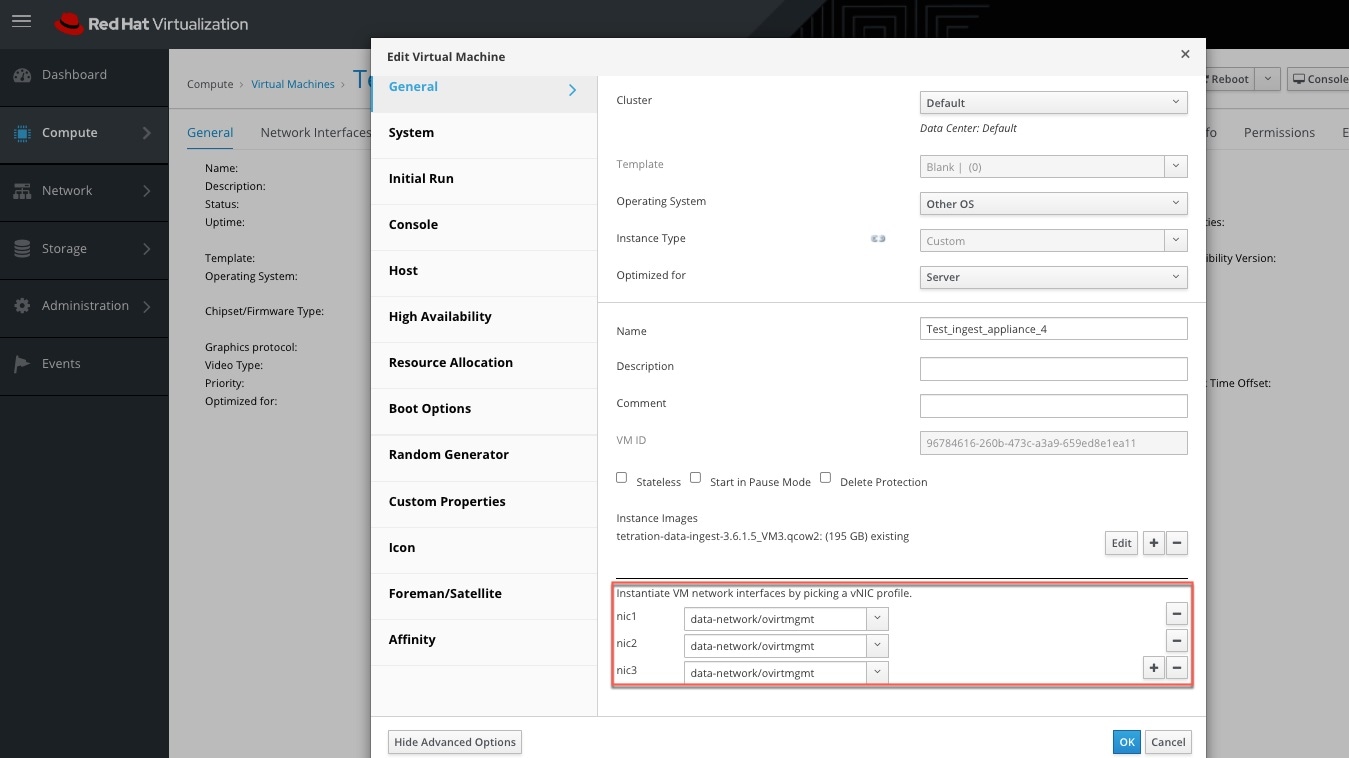

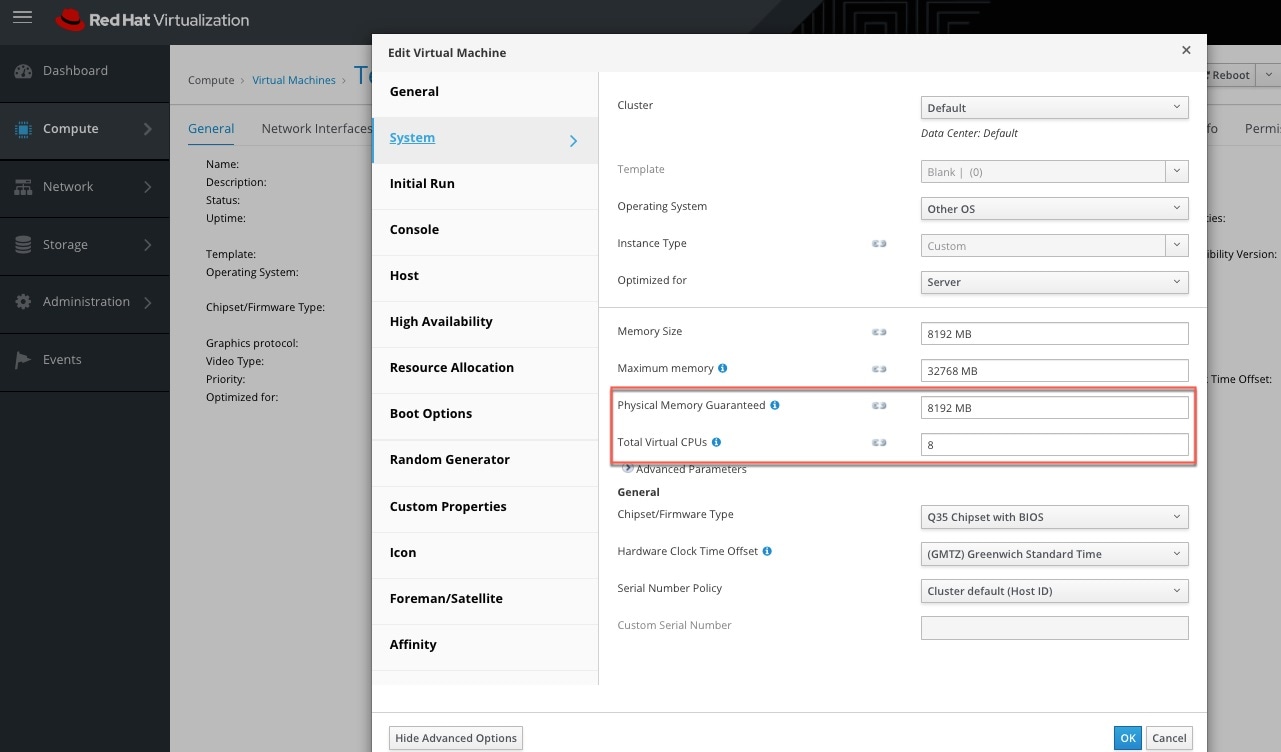

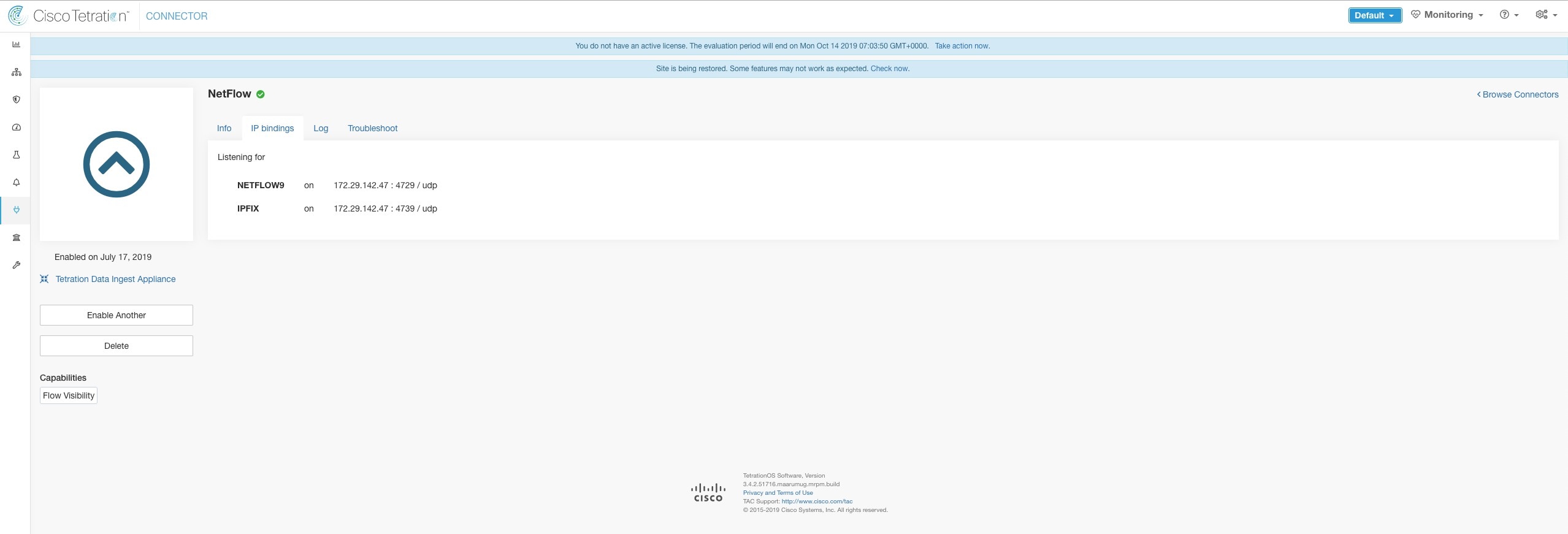

连接器的虚拟设备

大多数连接器都部署在 Cisco Secure Workload 虚拟设备上。您将使用 OVA 模板在 VMware vCenter 的 ESXi 主机上部署所需的虚拟设备,或使用 QCOW2 映像在其他基于 KVM 的管理程序上部署所需的虚拟设备。部署虚拟设备中介绍了部署虚拟设备的程序。

虚拟设备类型

每个需要虚拟设备的连接器都可以部署在两种类型的虚拟设备中的任意一种上。

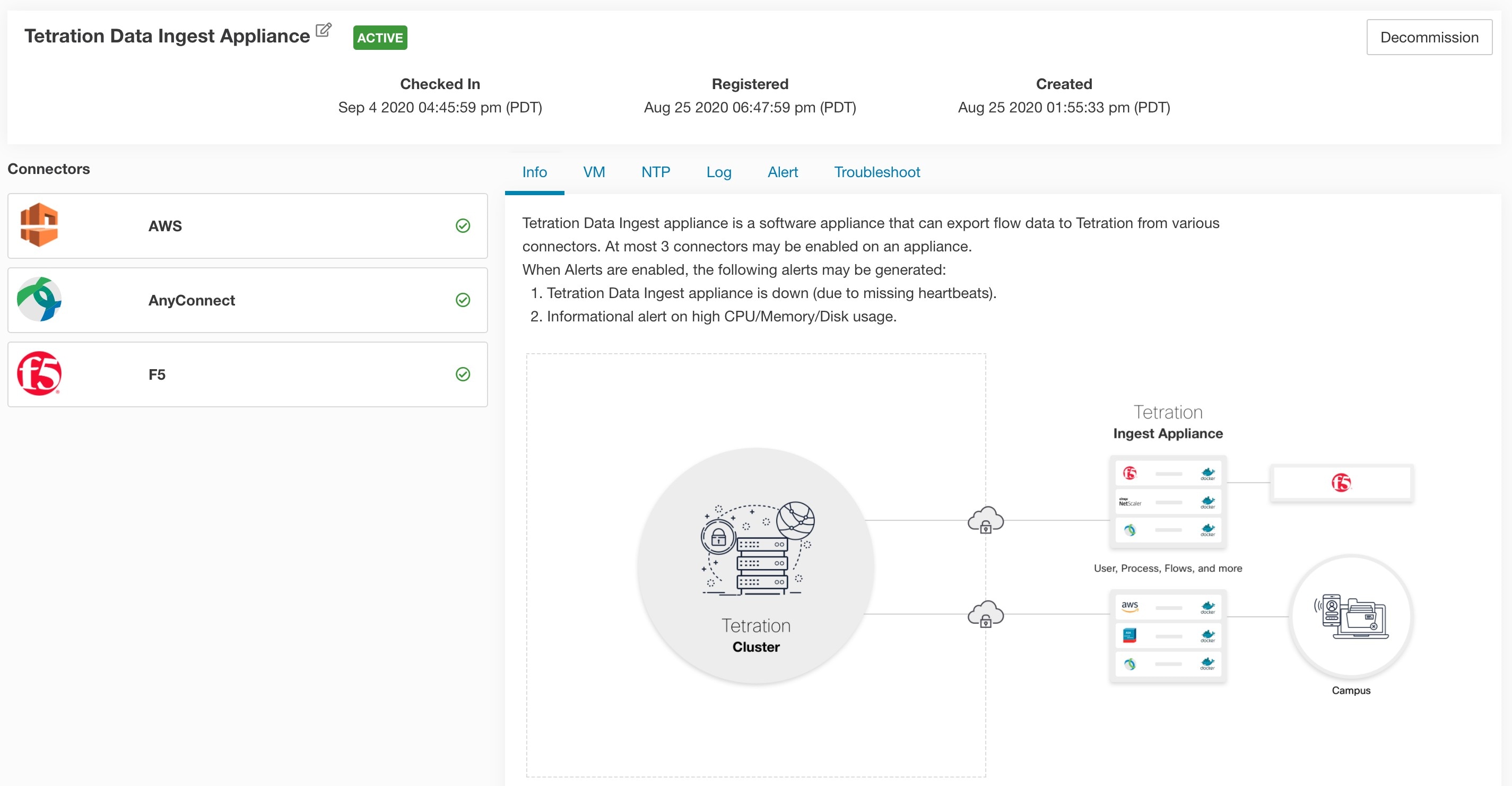

Cisco Secure Workload 注入

Cisco Secure Workload 注入设备是一种软件设备,可将流观察结果从各种连接器导出到 Cisco Secure Workload。

规格

-

CPU 核心数量:8

-

内存:8 GB

-

存储:250 GB

-

网络接口数:3

-

一台设备上的连接器数量:3

-

操作系统:CentOS 7.9(Cisco Secure Workload 3.8.1.19 及更低版本)、AlmaLinux 9.2(Cisco Secure Workload 3.8.1.36 及更高版本)

请参阅适用于连接器的 Cisco Secure Workload 虚拟设备中的重要限制。

Note |

Cisco Secure Workload 上的每个根范围最多可以部署 100 台 Cisco Secure Workload 注入设备。 |

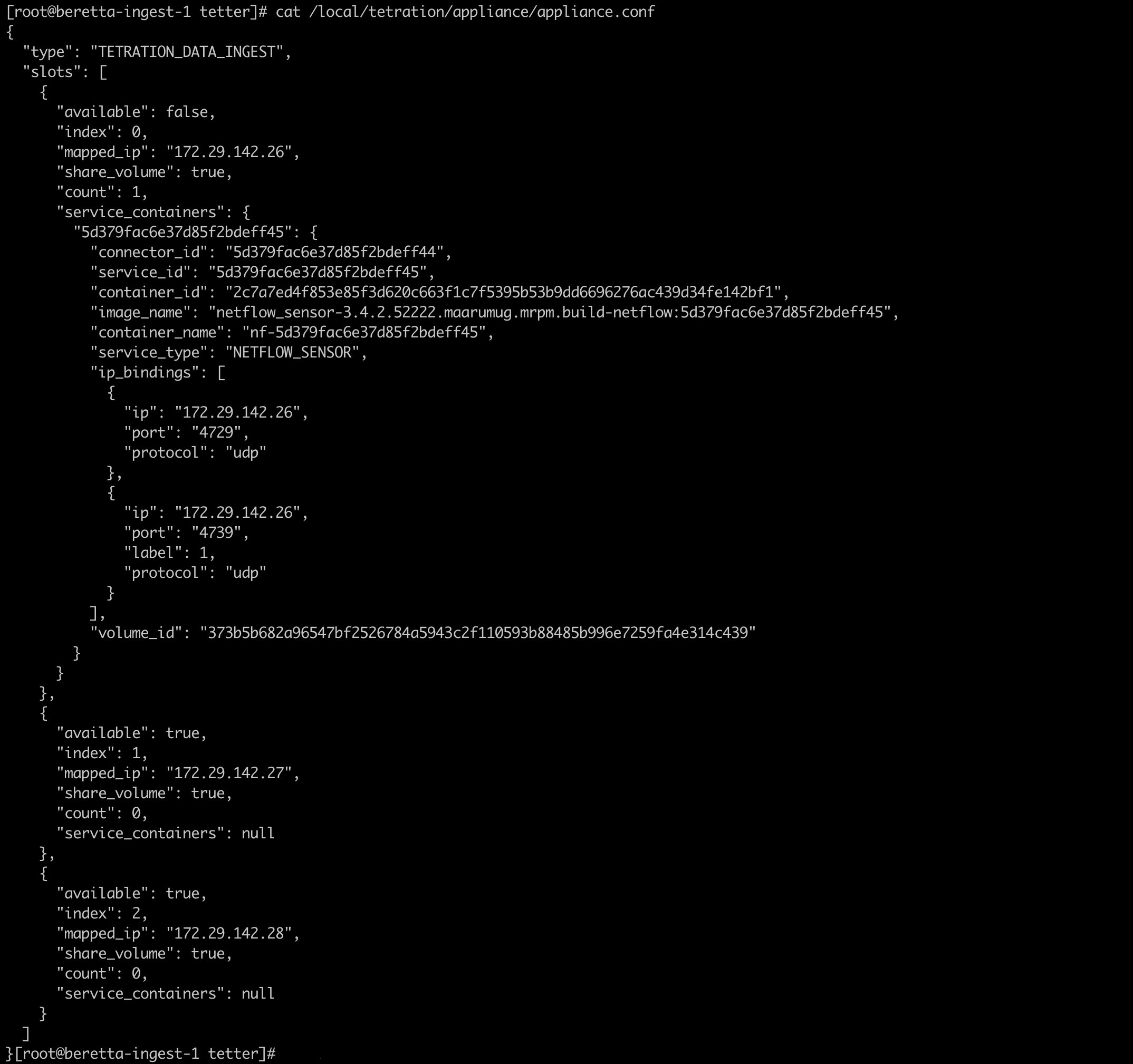

Cisco Secure Workload 注入设备最多允许在一台设备上启用 3 个连接器。在同一设备上可以启用多个相同连接器的实例。对于 ERSPAN 注入设备,总是会自动配置三个 ERSPAN 连接器。注入设备上部署的许多连接器都从网络中的不同点收集遥测数据,这些连接器需要侦听设备上的特定端口。因此,每个连接器都与其中一个 IP 地址和默认端口绑定,连接器应在这些地址和端口上侦听,以收集遥测数据。因此,每个 IP 地址实质上就是设备上连接器占用的一个插槽。启用一个连接器后,就会占用一个插槽(从而占用该插槽对应的 IP)。而且,当某个连接器被禁用时,该连接器所占用的插槽也会被释放(从而释放与该插槽相对应的 IP)。有关如何在设备注入 维护插槽状态的信息,请参阅 Cisco Secure Workload 注入设备插槽。

允许的配置

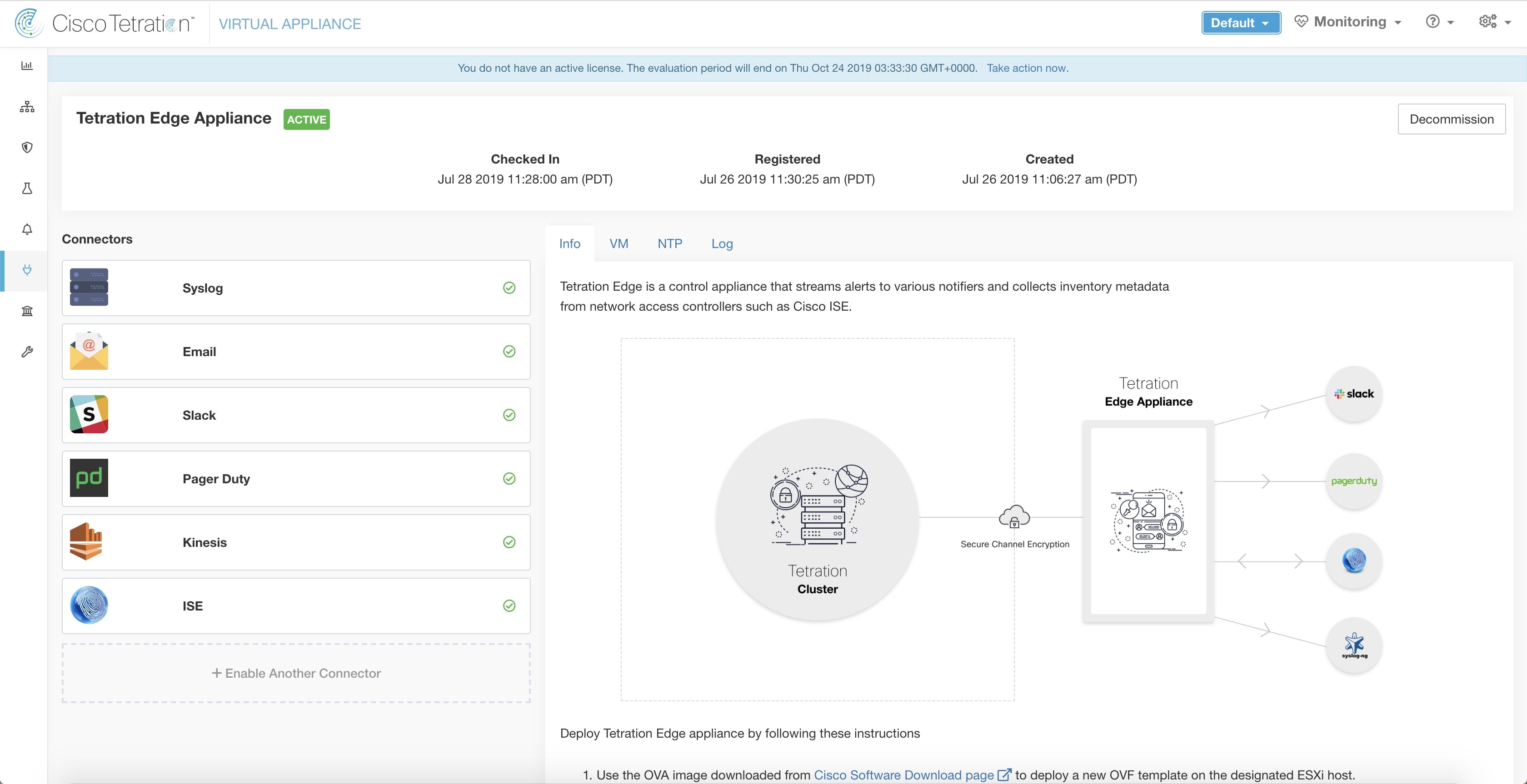

Cisco Secure Workload 边缘

Cisco Secure Workload 边缘是一种控制设备,可将警报流传输到各种通知程序,并从网络访问控制器(例如 Cisco ISE)收集资产元数据。在 Cisco Secure Workload 边缘设备中,可以部署所有警报通知程序连接器(例如 Syslog、Email、Slack、PagerDuty 和 Kinesis)、ServiceNow 连接器、Workload AD 连接器和 ISE 连接器。

规格

-

CPU 核心数量:8

-

内存:8 GB

-

存储:250 GB

-

网络接口数:1

-

一台设备上的连接器数量:8

-

操作系统:CentOS 7.9(Cisco Secure Workload 3.8.1.19 及更低版本)、AlmaLinux 9.2(Cisco Secure Workload 3.8.1.36 及更高版本)

请参阅适用于连接器的 Cisco Secure Workload 虚拟设备中的重要限制。

Note |

Cisco Secure Workload 上的每个根范围最多可以部署一个 Cisco Secure Workload 边缘设备。 |

Cisco Secure Workload 边缘设备上部署的连接器不会在端口上侦听。因此,为 Cisco Secure Workload 边缘设备上的连接器实例化的 Docker 容器不会向主机公开任何端口。

允许的配置

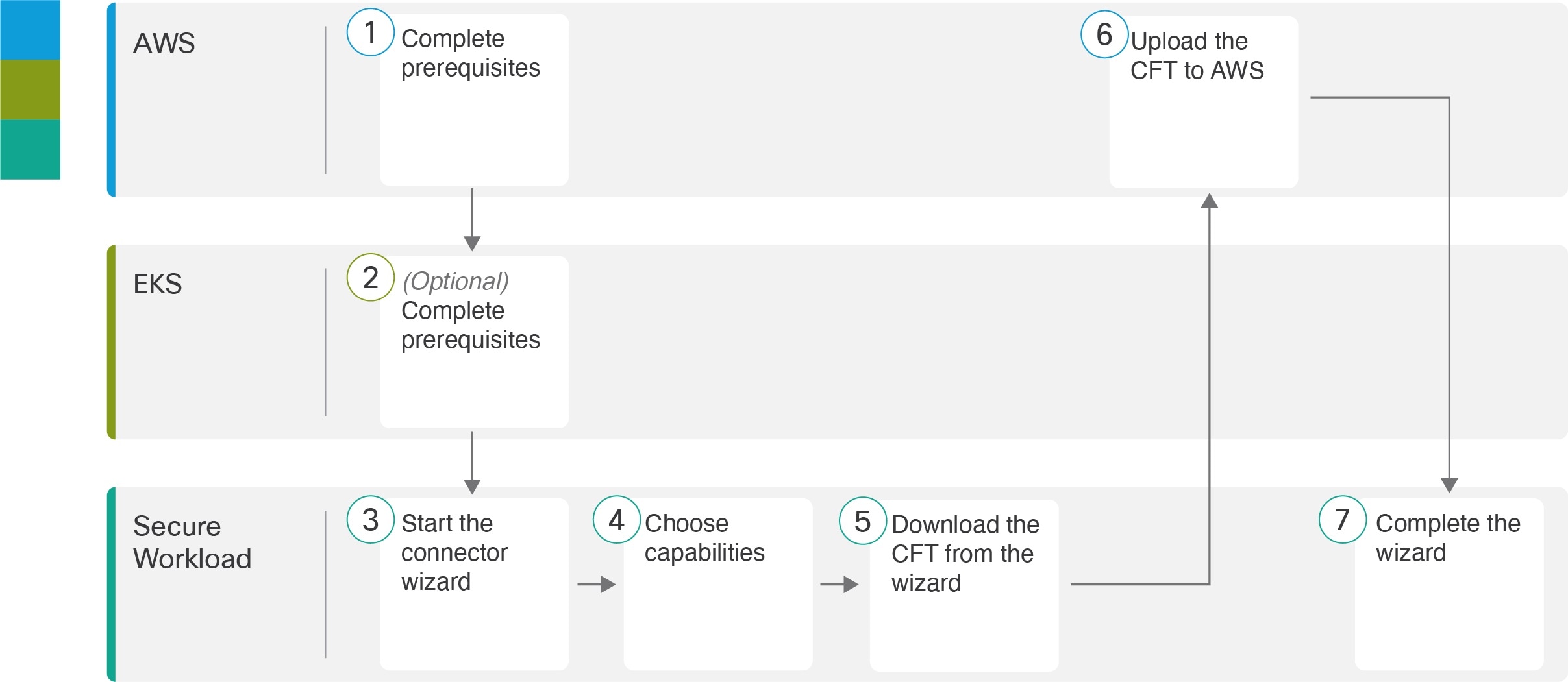

部署虚拟设备

在 VMware vCenter 的 ESXi 主机或其他基于 KVM 的管理程序(如 Red Hat Virtualization)上部署虚拟设备。此程序会提示您从思科软件下载页面下载虚拟设备 OVA 模板或 QCOW2 映像。

Attention |

要部署 Cisco Secure Workload 外部设备,在其中创建设备的 ESXi 主机应符合以下规格:

|

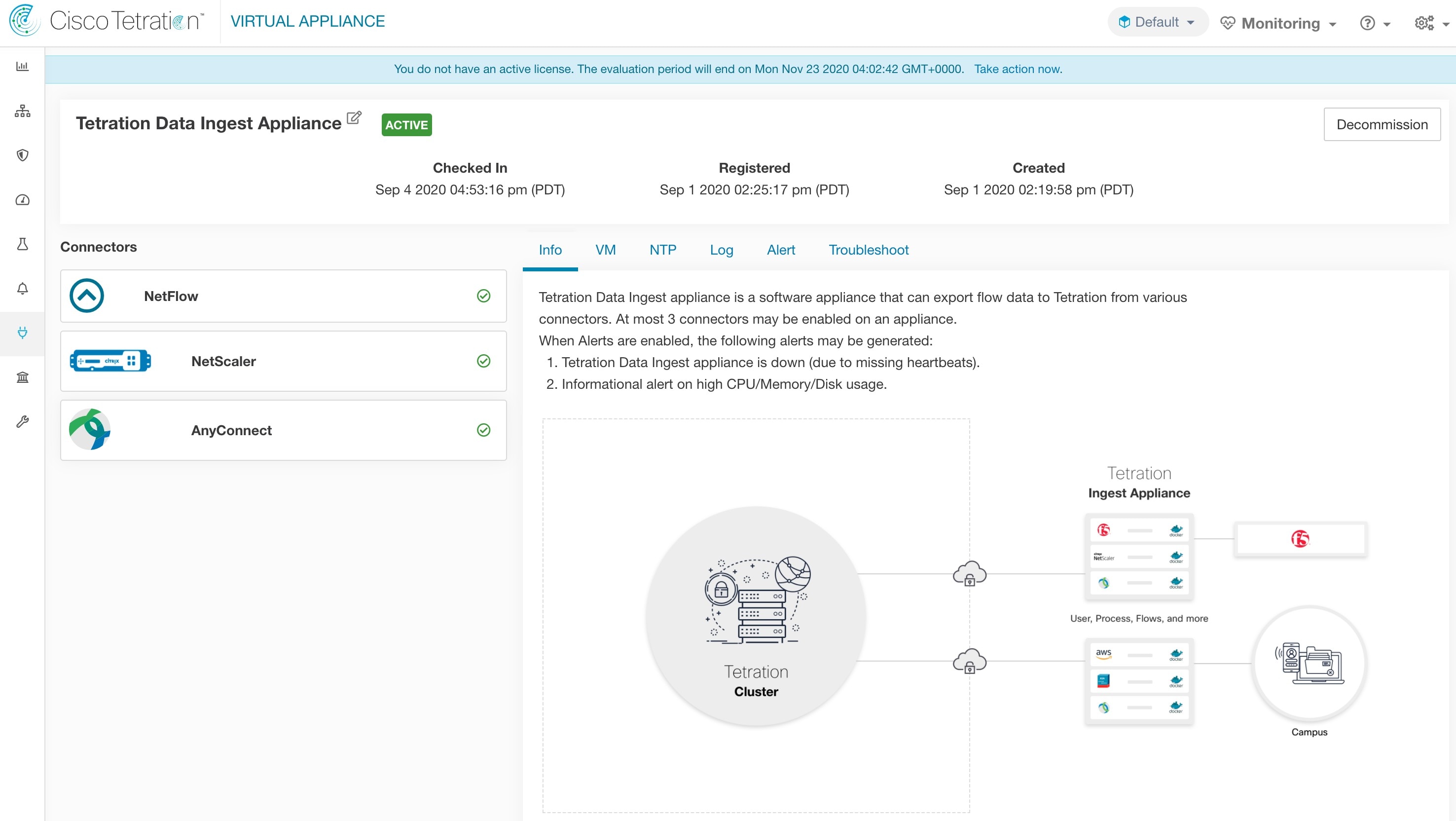

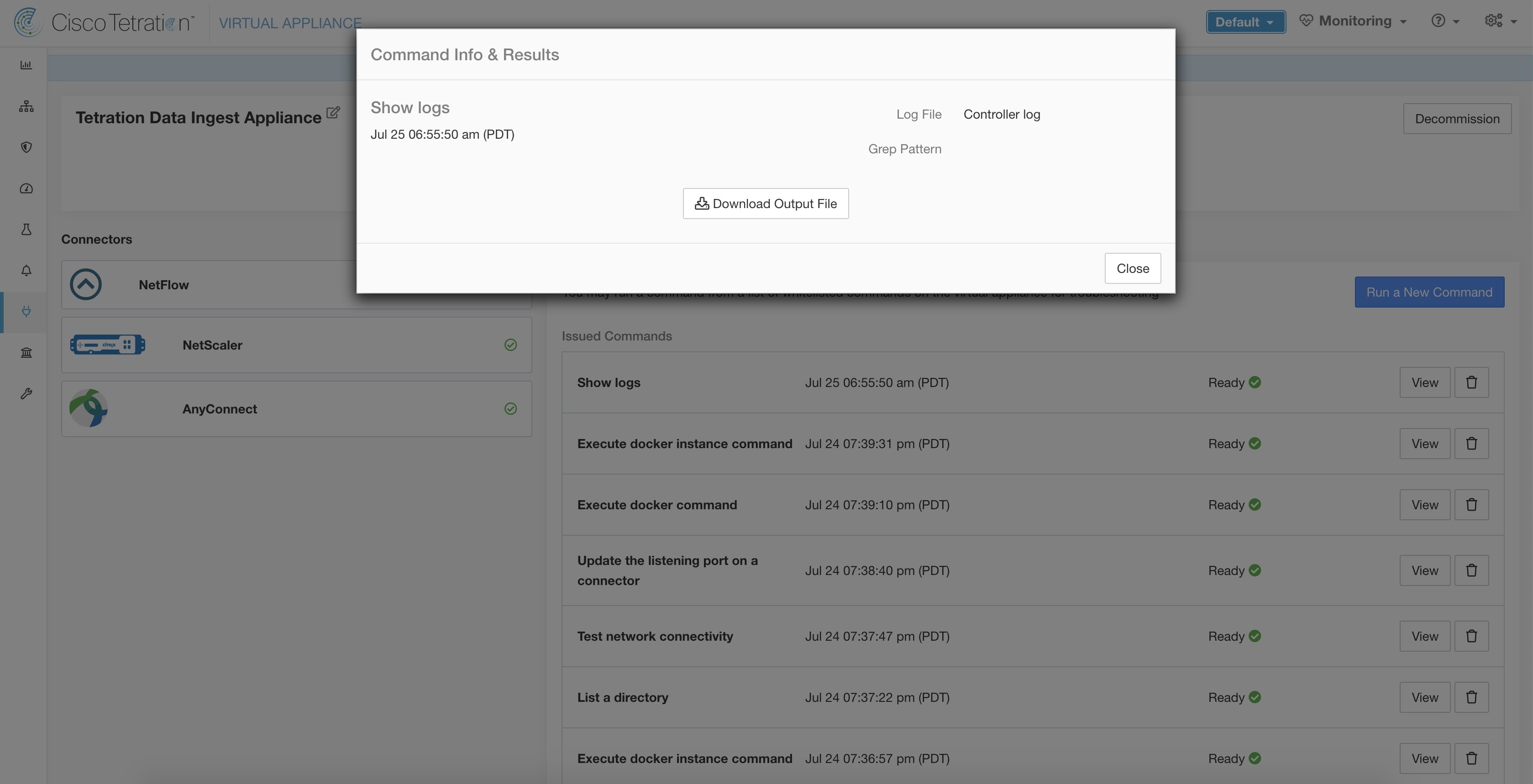

要部署虚拟设备以从收集器收集数据,请执行以下操作:

Procedure

|

Step 1 |

在 Cisco Secure Workload Web 门户中,从左侧导航栏中选择管理虚拟设备()。 |

||||

|

Step 2 |

点击启用连接器 (Enable a Connector)。您必须部署的虚拟设备类型取决于您要启用的连接器类型。 |

||||

|

Step 3 |

点击您必须为其创建虚拟设备的连接器类型。例如,点击 NetFlow 连接器。 |

||||

|

Step 4 |

在连接器页面上,点击启用 (Enable)。 |

||||

|

Step 5 |

如果看到通知您必须部署虚拟设备的通知,请点击是 (Yes)。如果未看到此通知,则可能已经有了该连接器可以使用的虚拟设备,在这种情况下无需执行此步骤。 |

||||

|

Step 6 |

点击链接下载虚拟设备的 OVA 模板或 QCOW2 映像。让向导在屏幕上保持打开,不要点击其他任何内容。 |

||||

|

Step 7 |

使用下载的:

|

||||

|

Step 8 |

在部署 VM 之后、打开电源之前,请返回 Cisco Secure Workload Web 门户中的虚拟设备部署向导。 |

||||

|

Step 9 |

在虚拟设备部署向导中点击下一步 (Next)。 |

||||

|

Step 10 |

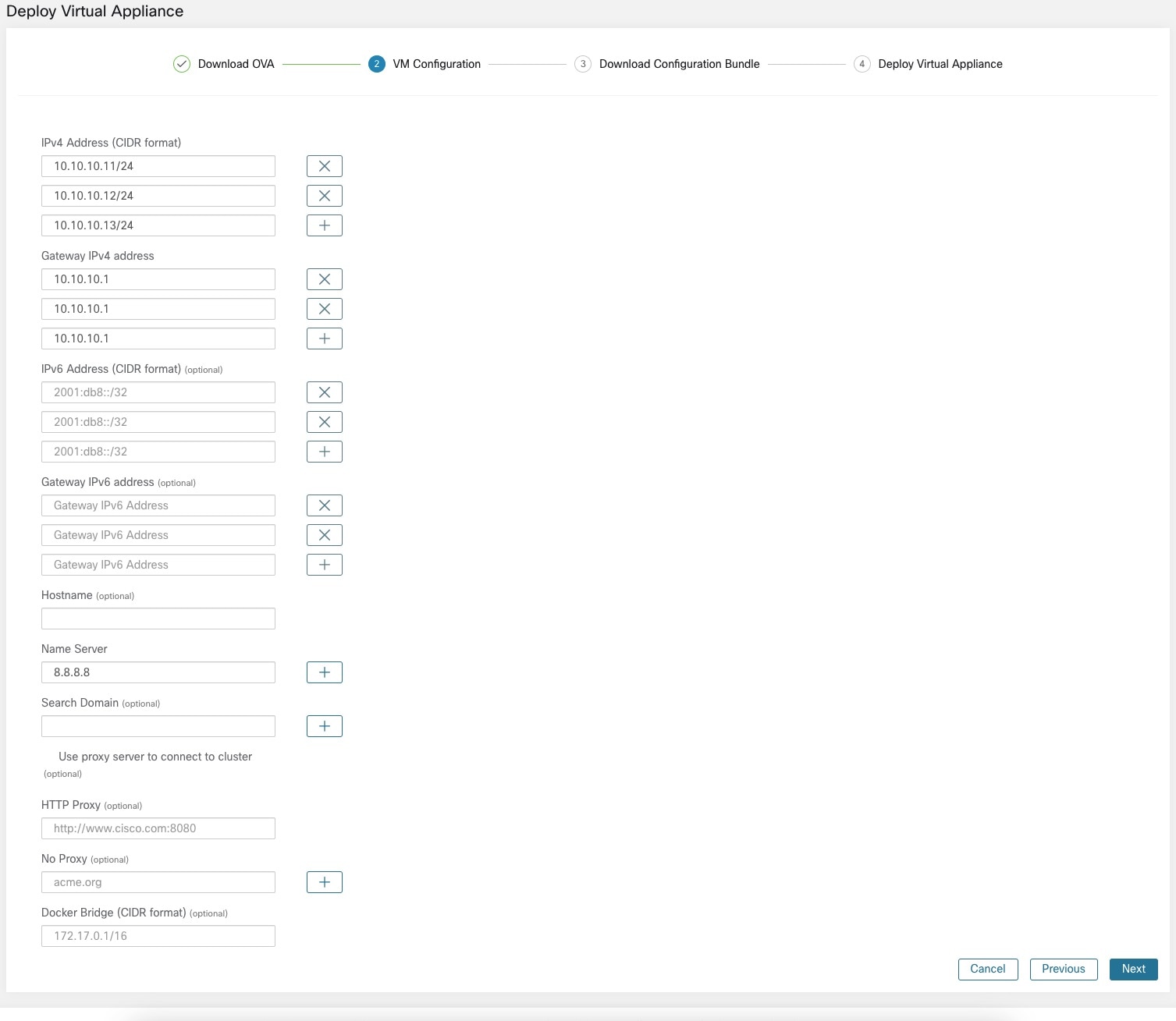

通过提供 IP 地址、网关、主机名、DNS、代理服务器设置和 Docker 桥子网配置来配置虚拟设备。请参阅使用网络参数配置 VM 的屏幕截图。

|

||||

|

Step 11 |

点击下一步 (Next)。 |

||||

|

Step 12 |

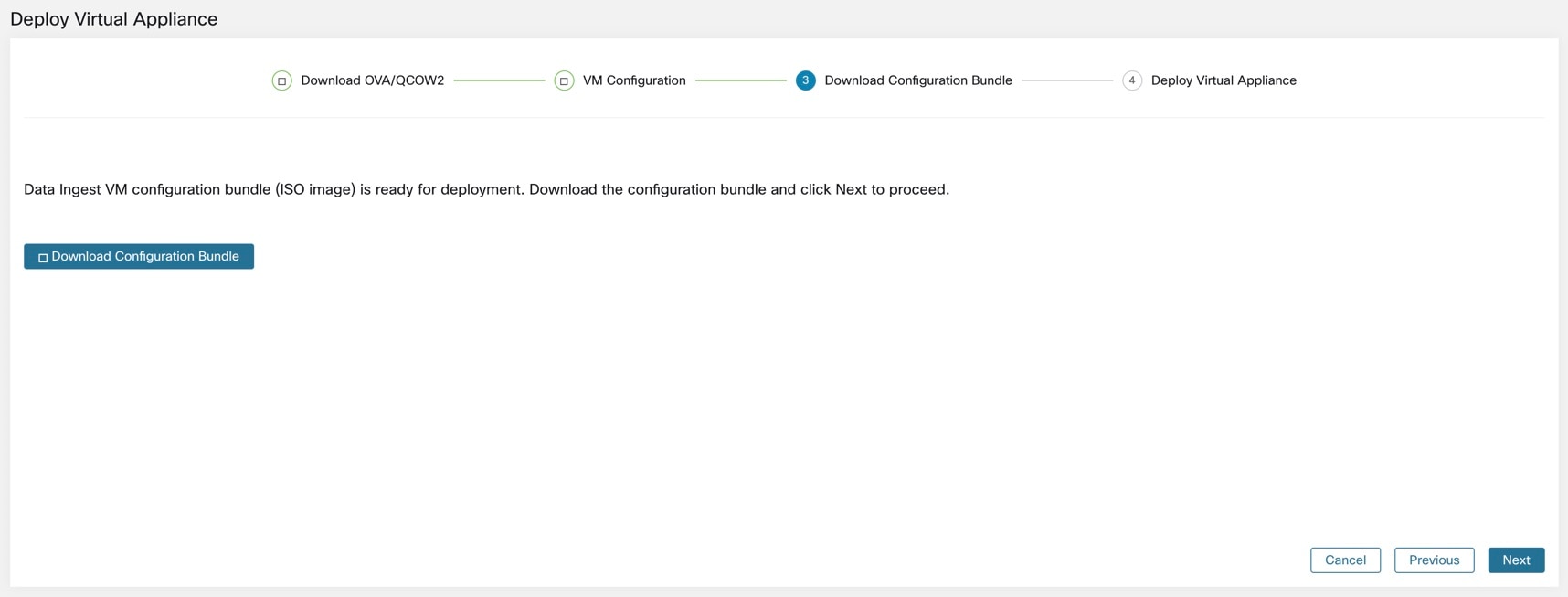

在下一步中将生成 VM 配置捆绑包,并且可供下载。下载 VM 配置捆绑包。请参阅下载 VM 配置捆绑包的屏幕截图。 |

||||

|

Step 13 |

将 VM 配置捆绑包上传到与目标 ESXi 主机或其他虚拟化主机对应的数据存储区。 |

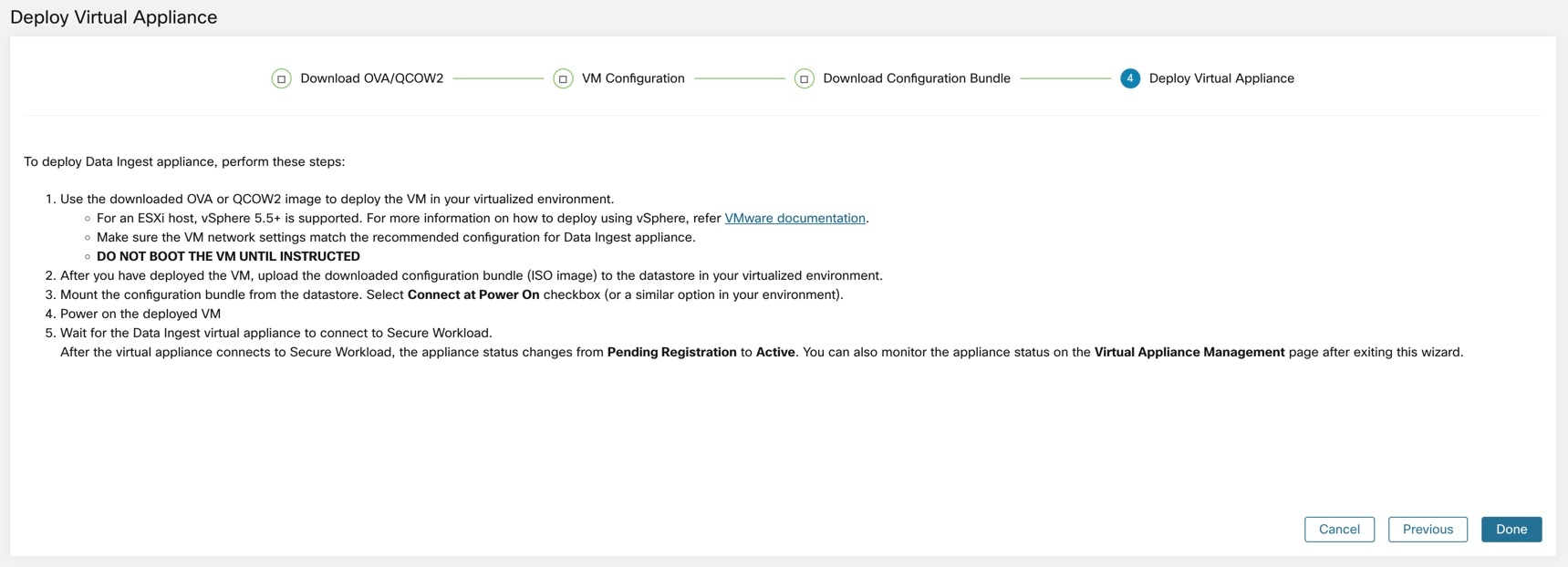

||||

|

Step 14 |

[仅当使用 QCOW2 映像时适用] 在已上传 VM 配置捆绑包的其他虚拟化主机上完成以下配置:

|

||||

|

Step 15 |

编辑 VM 设置,并将 VM 配置捆绑包从 Datastore 装载到 CD/DVD 驱动器。确保选中启动时连接 (Connect at Power On) 复选框。 |

||||

|

Step 16 |

打开已部署虚拟机的电源。 |

||||

|

Step 17 |

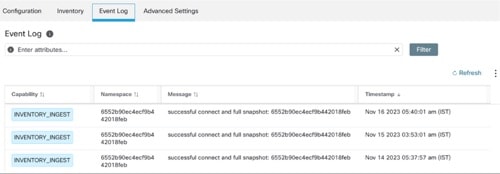

当 VM 启动并自行配置时,它会连接回 Cisco Secure Workload。此过程可能需要几分钟。Cisco Secure Workload 上的设备状态应从待注册 (Pending Registration) 转换为活动 (Active)。请参阅 处于待注册状态的 Cisco Secure Workload 注入设备的屏幕截图。

当设备处于活动状态时,即可在设备上启用和部署连接器。

首次部署和启动虚拟设备时,tet-vm-setup 服务会执行并设置设备。此服务负责执行以下任务:

当 tet-controller 实例化时,它将接管设备的管理。此服务负责以下功能:

可在以下位置找到已部署虚拟设备的列表:

|

下线虚拟设备

可以从 Cisco Secure Workload 下线虚拟设备。当设备下线时,会触发以下操作。

-

设备上的所有配置和设备上启用的连接器都将被删除。

-

设备上所有启用的连接器都将被删除。

-

设备标记为待删除 (Pending Delete)。

-

当设备回复成功的删除响应时,系统会删除设备 Kafka 主题和证书。

Note

设备下线无法撤消。要恢复设备和连接器,应部署新设备并在新设备上启用连接器。

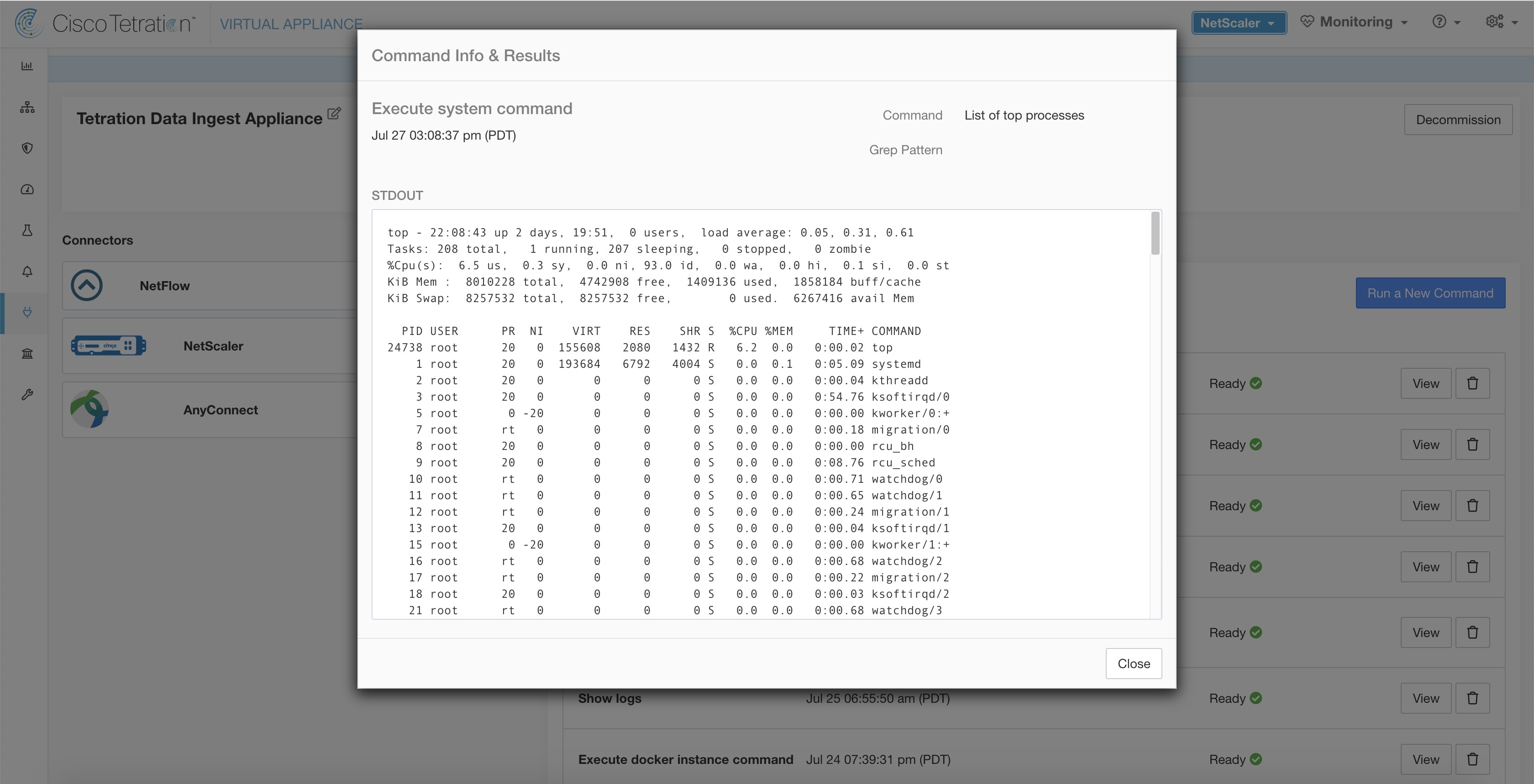

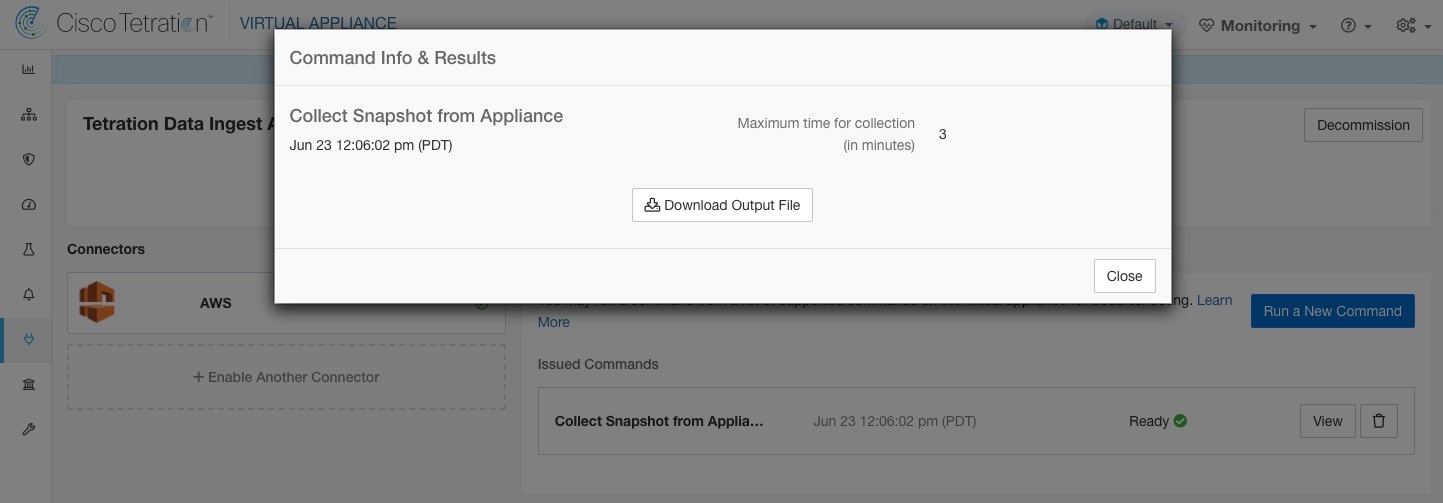

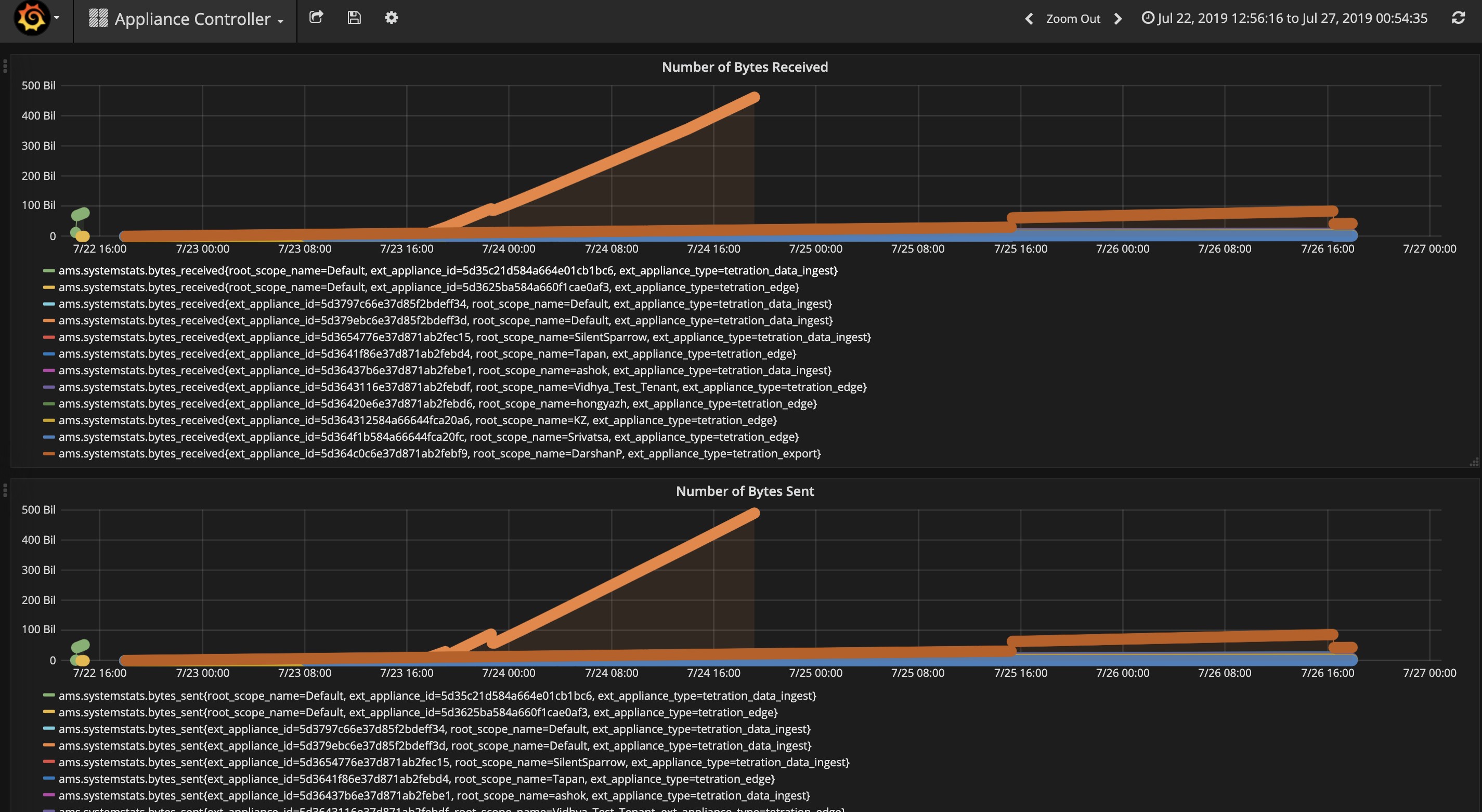

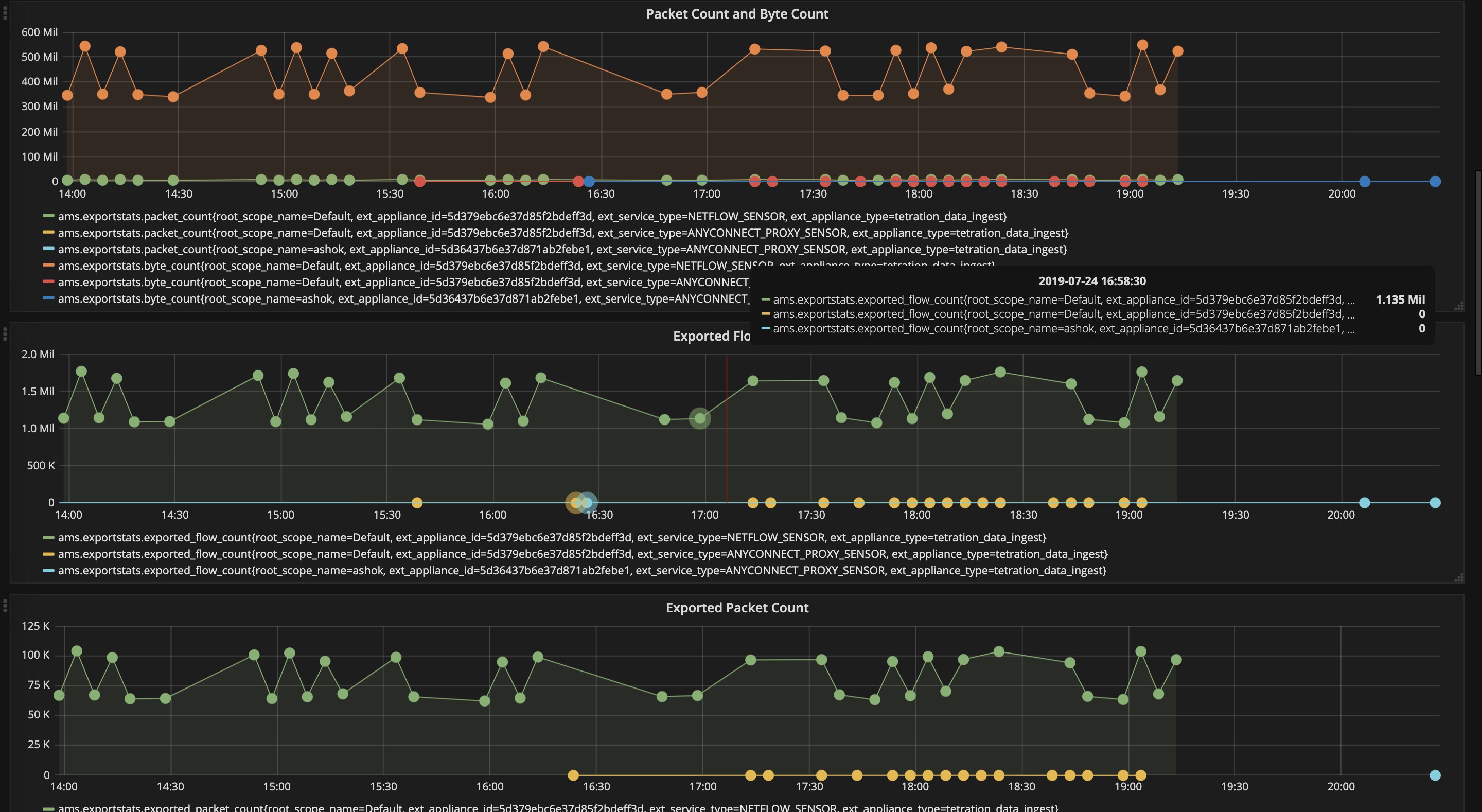

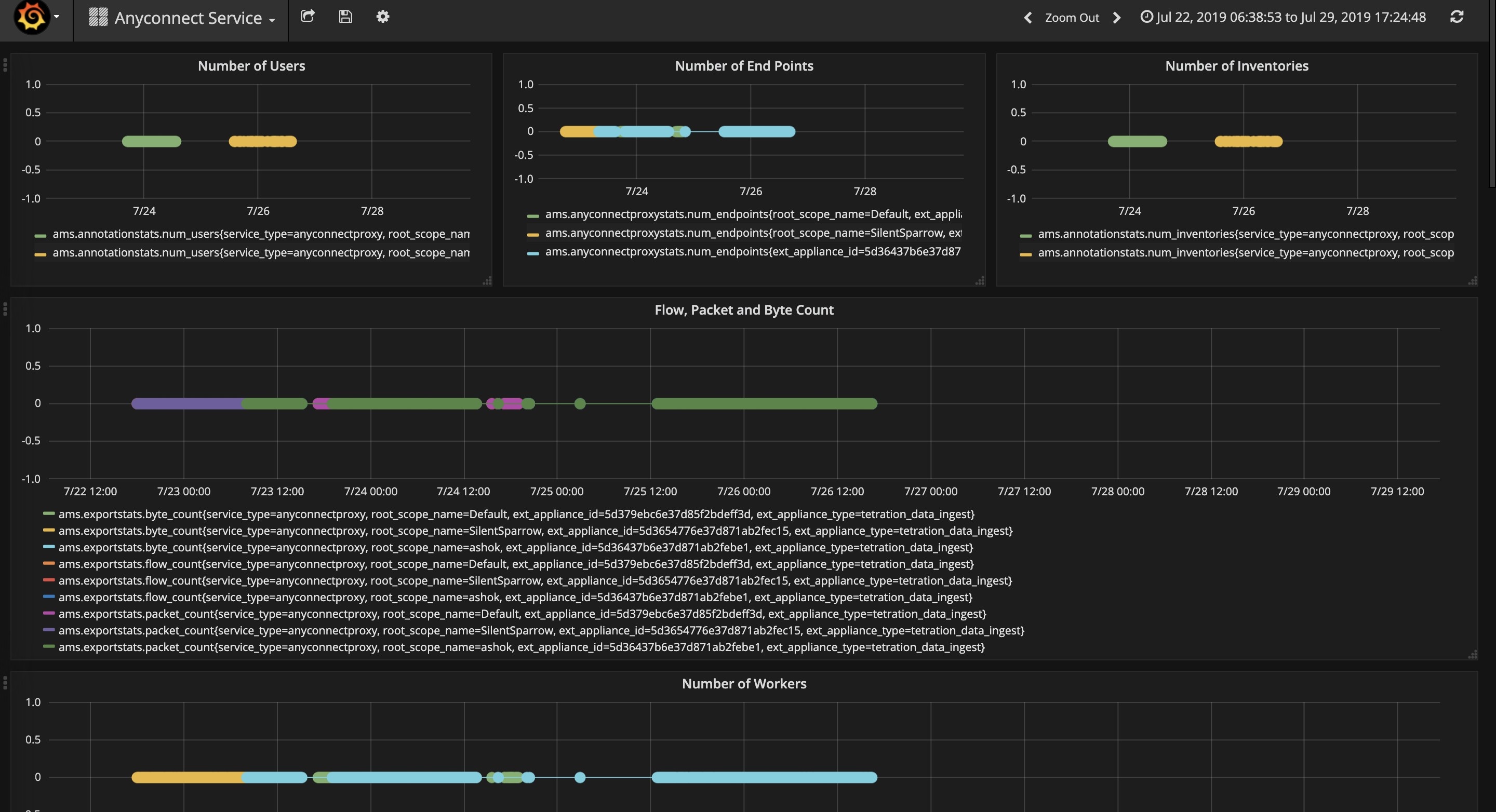

监控虚拟设备

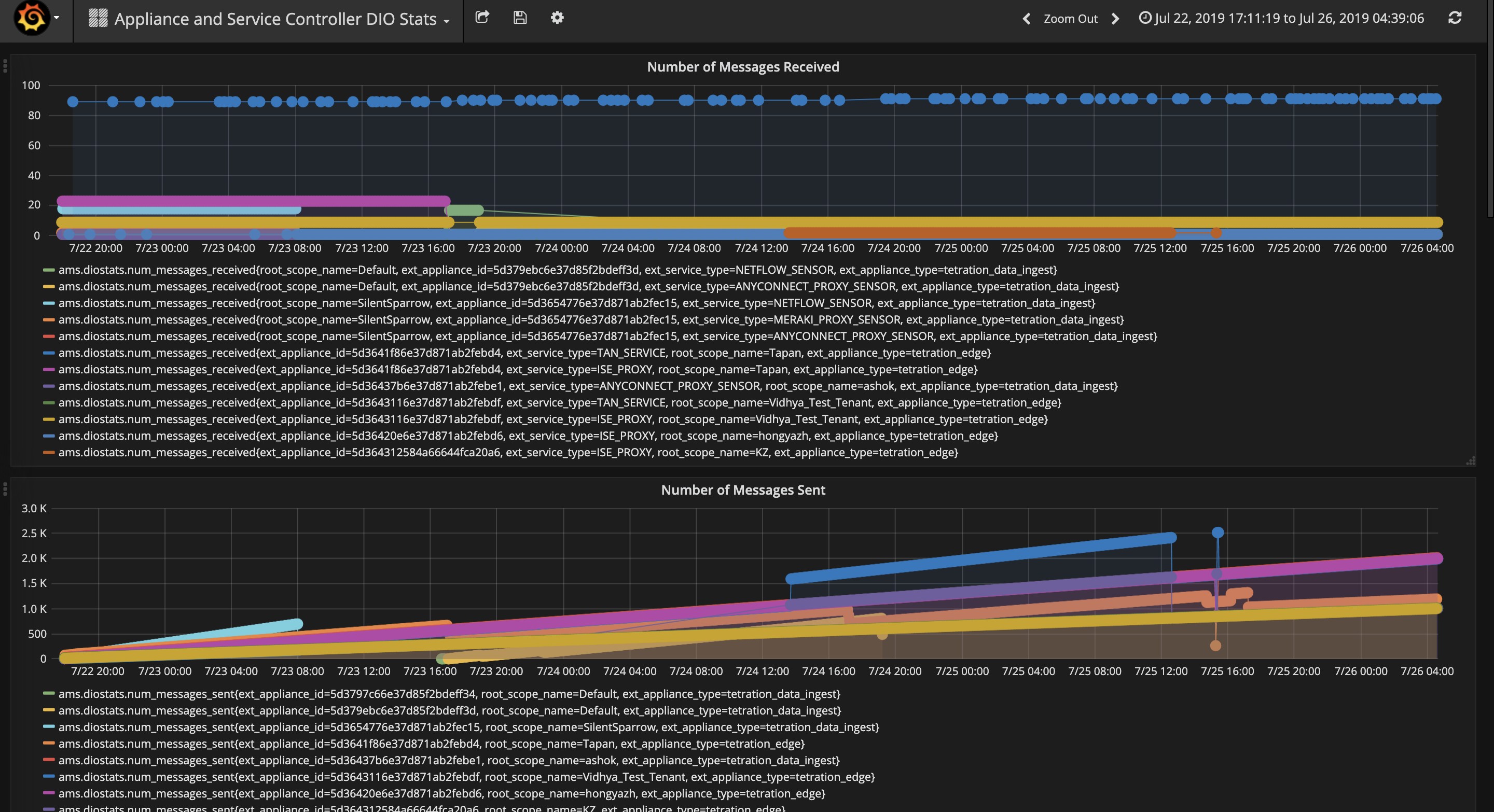

Cisco Secure Workload 虚拟设备会定期向 Cisco Secure Workload 发送心跳和统计信息。心跳间隔为 5 分钟。心跳消息包括有关设备运行状况的统计信息,其中包括系统统计信息、进程统计信息,以及通过用于设备管理的 Kafka 主题发送/接收/出错的信息数量统计信息。

所有指标均在 Digger (OpenTSDB) 中可用,并标注了设备 ID 和根范围名称。此外,设备控制器的 Grafana 控制面板也可用于设备中的重要指标。

安全注意事项

注入/边缘虚拟机的访客操作系统是 CentOS 7.9,其中的 OpenSSL 服务器/客户端软件包已被移除。因此,访问设备的唯一途径是通过其控制台。

Note |

CentOS 7.9 是 Cisco Secure Workload 3.8.1.19 及更早版本中注入和边缘虚拟设备的访客操作系统。从 Cisco Secure Workload 3.8.1.36 开始,操作系统为 AlmaLinux 9.2。 |

容器运行基于 centos:7.9.2009 的 Docker 映像。除了 ERSPAN 容器具有 NET_ADMIN 功能外,大多数容器都以基本权限(无 –privileged 选项)运行。

Note |

从 Cisco Secure Workload 3.8.1.36 开始,容器运行 almalinux/9-base:9.2。 |

万一容器被入侵,虚拟机客户操作系统也无法从容器内部入侵。

连接器和虚拟设备上的配置管理

配置更新可以从 Cisco Secure Workload 推送到设备和连接器。设备应已成功向 Cisco Secure Workload 注册并处于活动状态,然后才能启动配置更新。同样,连接器应先向 Cisco Secure Workload 注册,然后才能在连接器服务上启动配置更新。

设备和连接器有三种配置更新模式。

-

测试并应用:测试配置,并在测试成功后提交配置。

-

发现:测试配置,并在测试成功后发现可以为配置启用的其他属性。

-

删除:删除配置。

Note

ERSPAN 设备和连接器不支持配置更新。

测试并应用

支持测试并应用模式的配置会先验证配置,然后再在所需设备和/或连接器上应用(提交)配置。

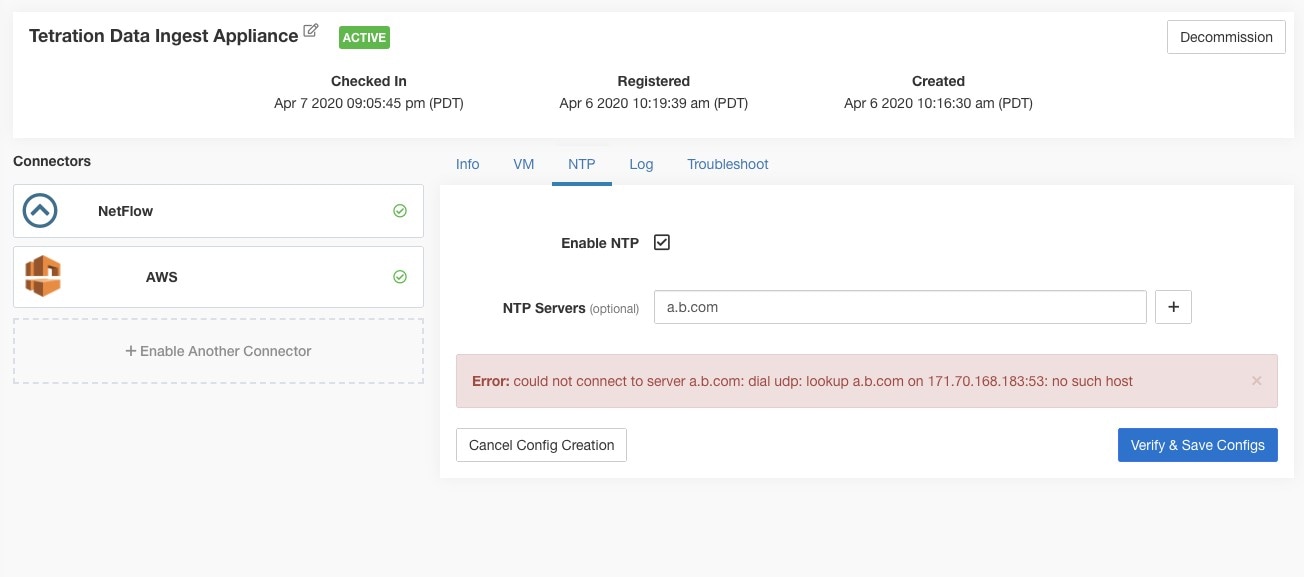

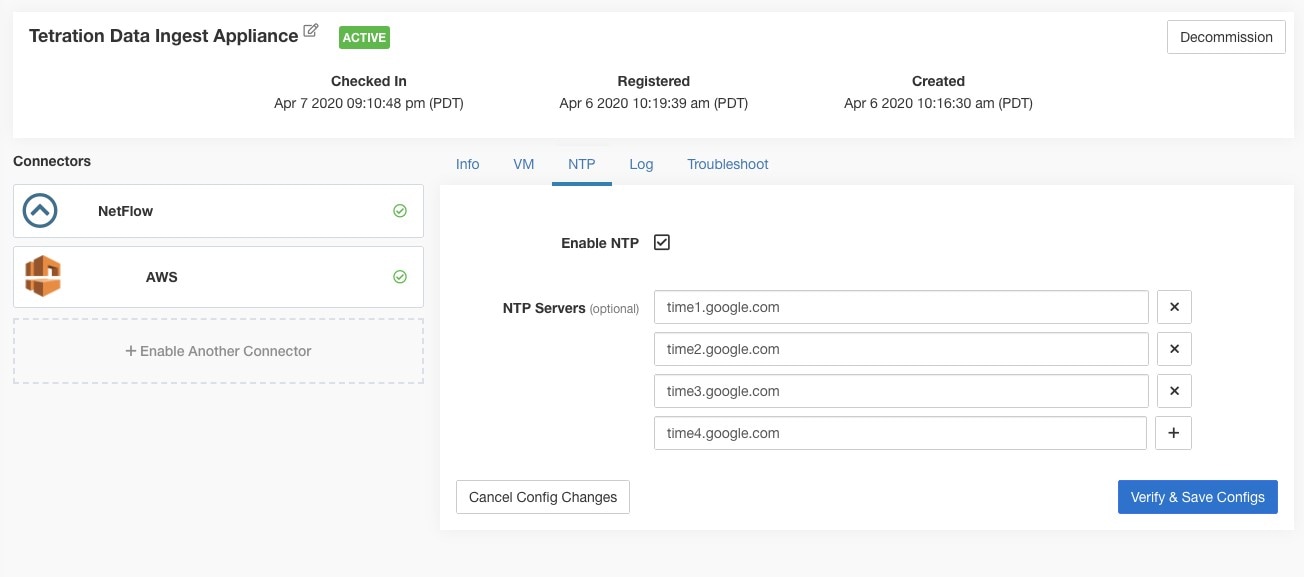

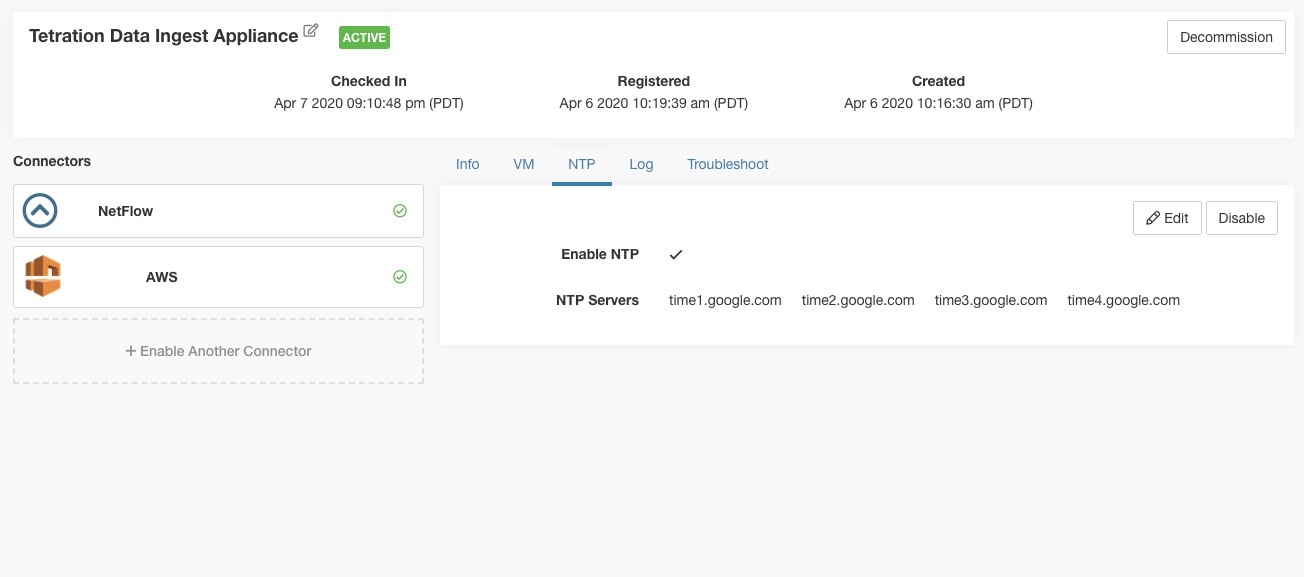

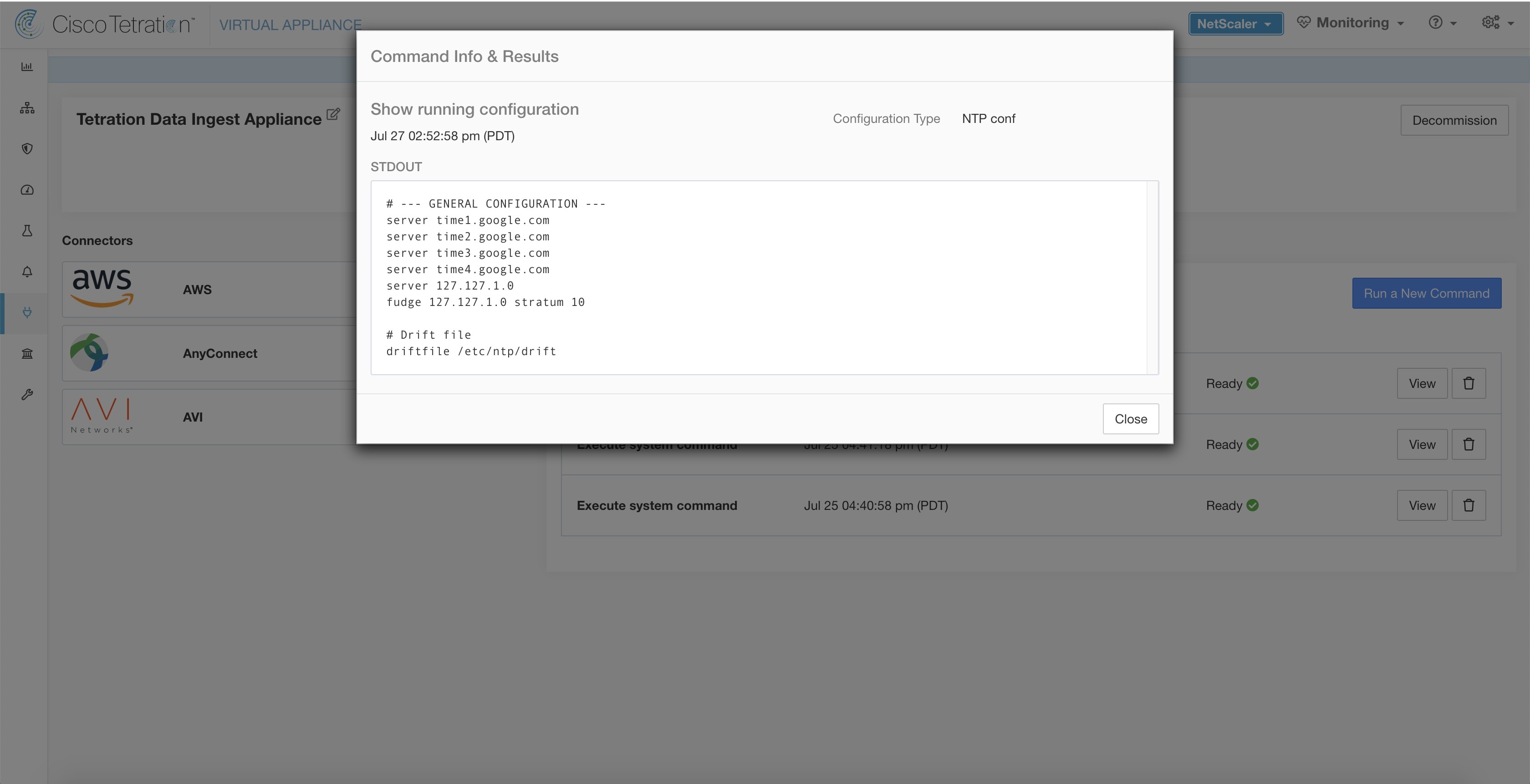

NTP 配置

NTP 配置允许设备与指定的 NTP 服务器同步时钟。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

启用 NTP (Enable NTP) |

复选框 |

是否应启用 NTP 同步? |

|

NTP 服务器 (NTP Servers) |

listof 字符串 |

NTP 服务器的列表。应至少提供一台服务器,最多可提供 5 台服务器。 |

测试:测试是否可以在端口 123 上与给定 NTP 服务器建立 UDP 连接。如果任何 NTP 服务器发生错误,请不要接受配置。

/etc/ntp.conf 并使用 systemctl restart ntpd.service 重启 ntpd 服务。以下是用于生成 ntp.conf 的模板 # --- GENERAL CONFIGURATION ---

server <ntp-server>

...

server 127.127.1.0

fudge 127.127.1.0 stratum 10

# Drift file

driftfile /etc/ntp/drift Note |

适用于 Cisco Secure Workload 3.8.1.19 及更低版本。 |

/etc/chrony.conf 并使用 systemctl restart chronyd.service 重启 chronyd 服务。以下是用于生成 chrony.conf 的模板 # Secure Workload appliance chrony.conf.

server <ntp-server> iburst

...

driftfile /var/lin/chrony/drift

makestep 1.0 3

rtcsync允许的思科 Cisco Secure Workload 虚拟设备:全部

允许的连接器:无

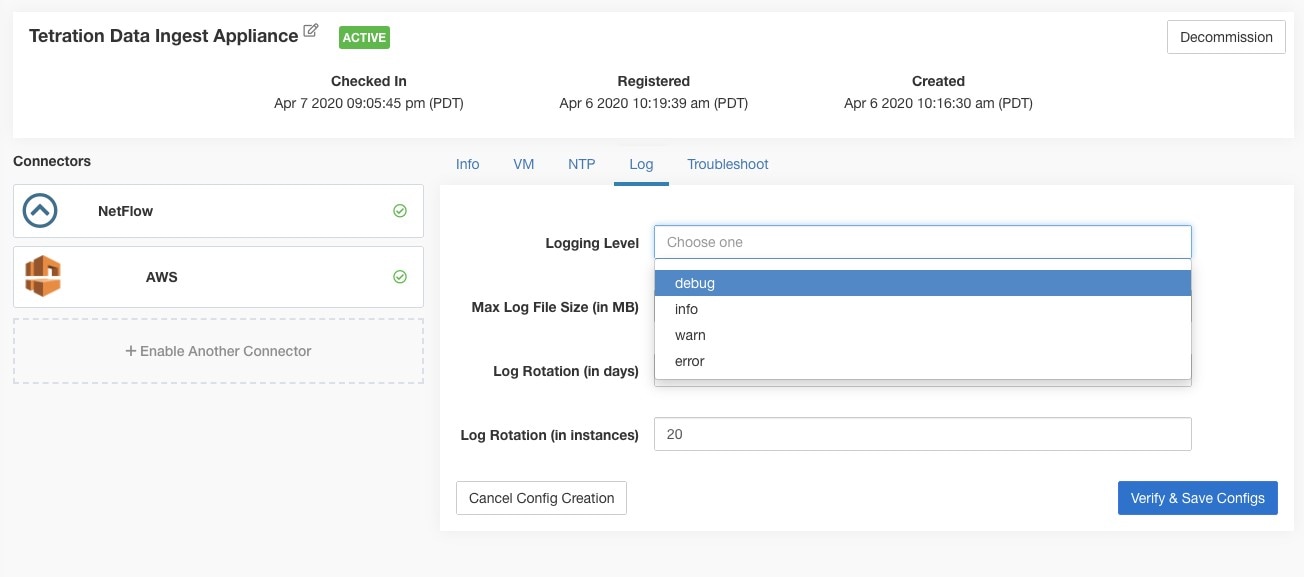

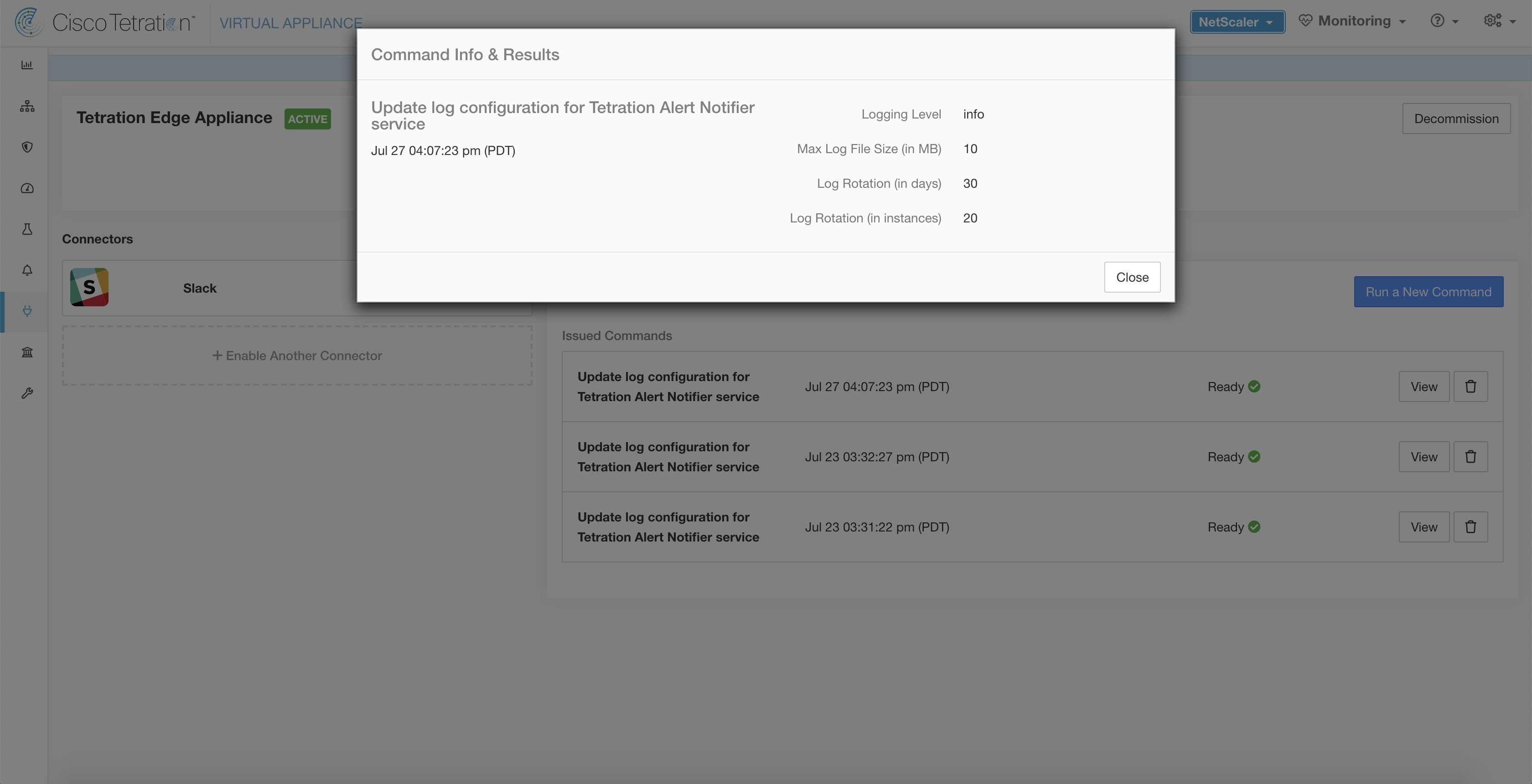

日志配置

日志配置可更新设备和/或连接器上的日志级别、日志文件最大大小和日志轮换参数。如果在设备上触发了配置更新,则会更新设备控制器日志设置。另一方面,如果在连接器上触发配置更新,则服务控制器和服务日志设置也会更新。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

日志记录级别 (Logging level) |

下拉菜单 |

要设置的日志记录级别 |

|

调试日志级别 |

|

|

信息日志级别 |

|

|

警告日志级别 |

|

|

错误日志级别 |

|

|

最大日志文件大小 (MB) (Max log file size [in MB]) |

数字 |

开始日志轮换之前日志文件的最大大小 |

|

日志轮换(天)(Log rotation [in days]) |

数字 |

开始日志轮换之前日志文件的最长期限 |

|

日志轮换(以实例为单位)(Log rotation [in instances]) |

数字 |

保留的最大日志文件实例数 |

测试:无操作

应用:如果在设备上触发配置,请更新设备上 tet-controller 的配置文件。如果在连接器上触发了配置,请更新由负责连接器的 Docker 容器上的控制器管理的 tet-controller 和服务的配置文件。

允许的 Cisco Secure Workload 虚拟设备:全部

允许的连接器:NetFlow、NetScaler、F5、AnyConnect、ISE、ASA 和 Meraki。

Note |

由于所有警报通知程序连接器(Syslog、Email、Slack、PagerDuty 和 Kinesis)在 Cisco Secure Workload 边缘上的单个 Docker 服务(Cisco Secure Workload 警报通知程序)上运行,因此无法在不影响配置的情况下更新连接器的日志配置。可以使用允许的命令更新 Cisco Secure Workload 边缘设备上的 Cisco Secure Workload 警报通知程序 (TAN) Docker 服务的日志配置。 |

有关详细信息,请参阅更新警报通知程序连接器日志配置。

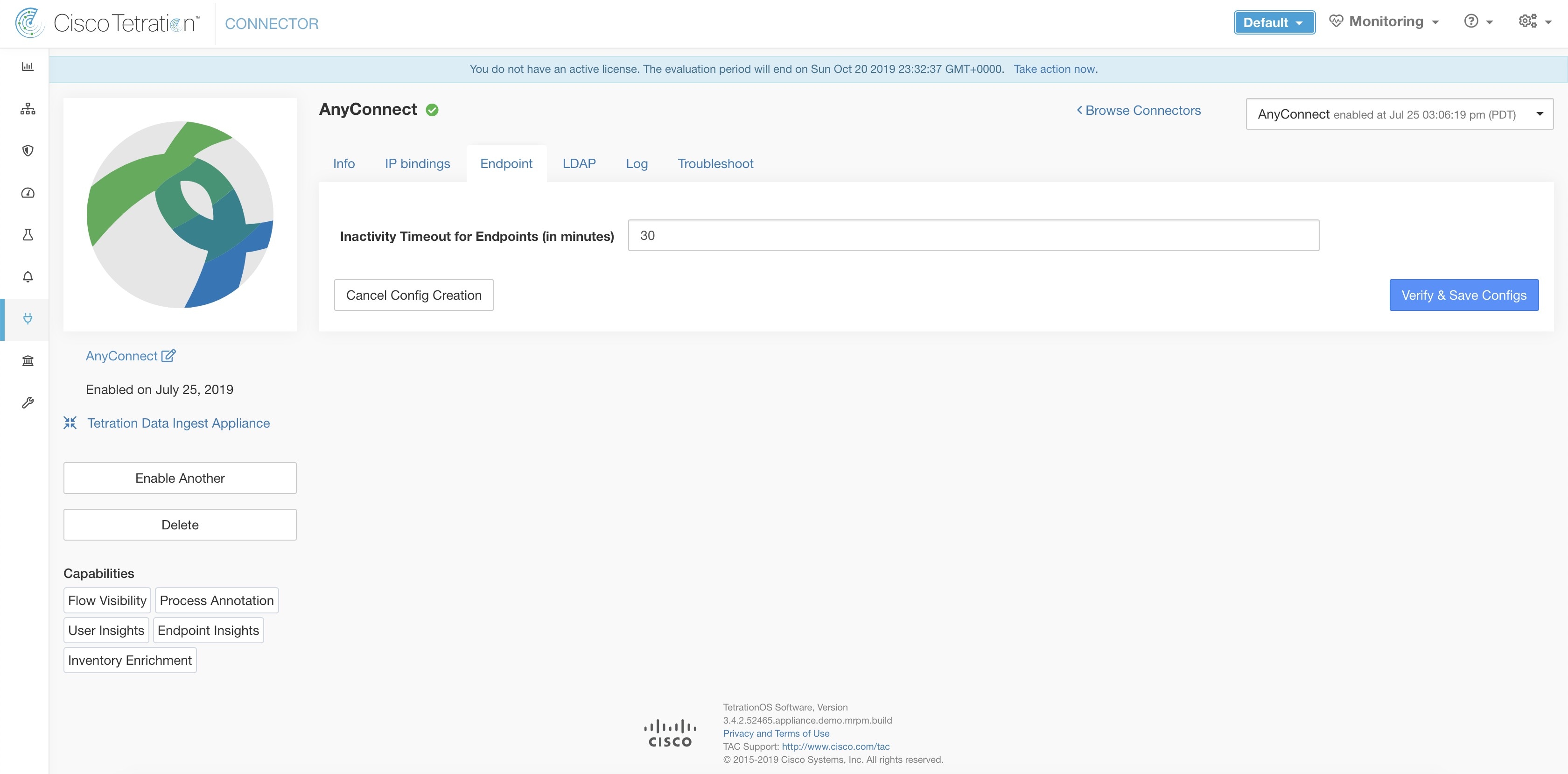

终端配置

终端配置指定 AnyConnect 和 ISE 连接器上终端的非活动超时。当终端超时时,连接器会停止签入 Cisco Secure Workload,并清除连接器上终端的本地状态。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

终端的 InactivityTimeout(以分钟为单位) |

数字 |

AnyConnect / ISE 连接器发布的终端的非活动超时。如果超时,终端将不再签入 Cisco Secure Workload。默认值为 30 分钟。 |

测试:无操作

应用:使用新值更新连接器的配置文件

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:AnyConnect 和 ISE

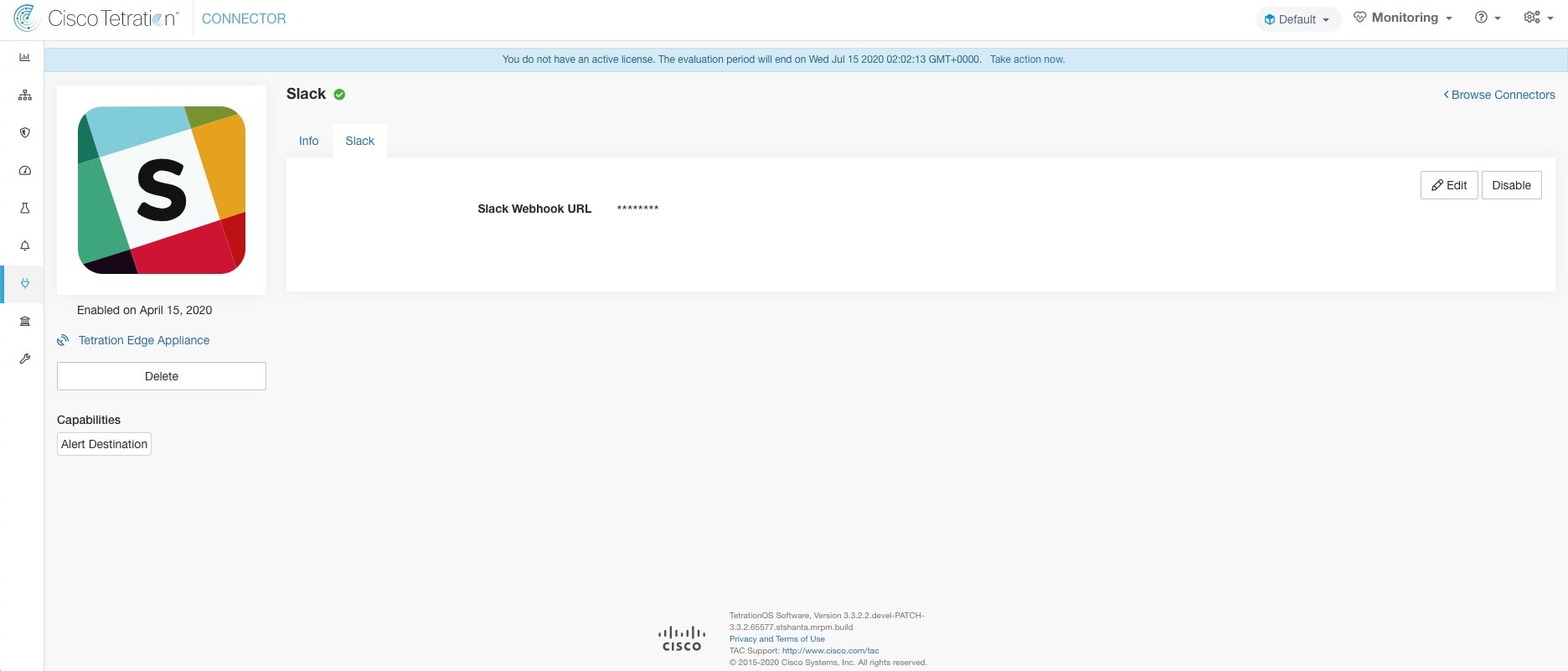

Slack 通知程序配置

用于在 Slack 上发布 Cisco Secure Workload 警报的默认配置。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

Slack Webhook URL |

字符串 |

应在其上发布 Cisco Secure Workload 警报的 Slack Webhook |

测试:使用 Webhook 将测试警报发送到 Slack。如果警报发布成功,则测试通过。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器: Slack

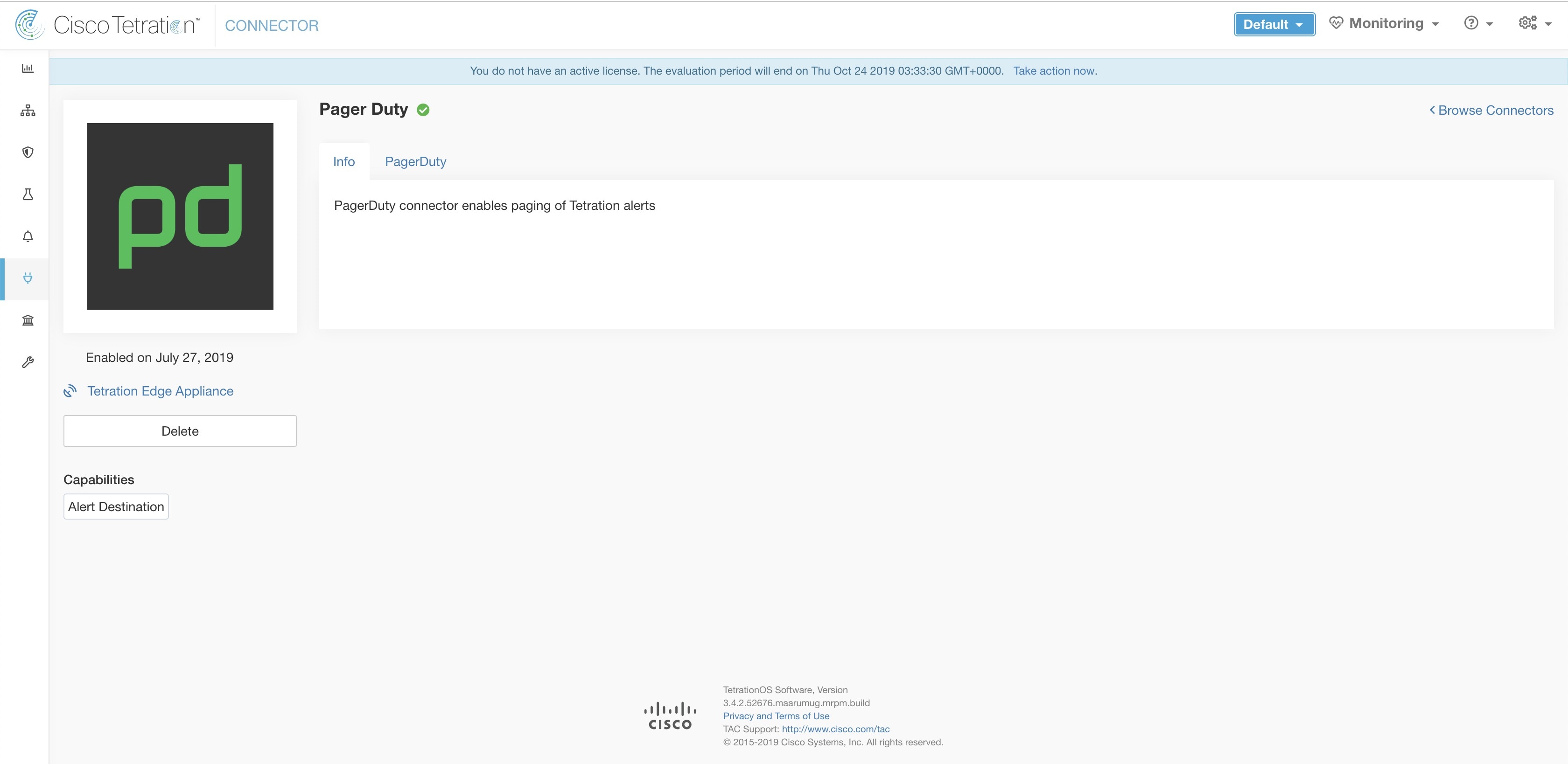

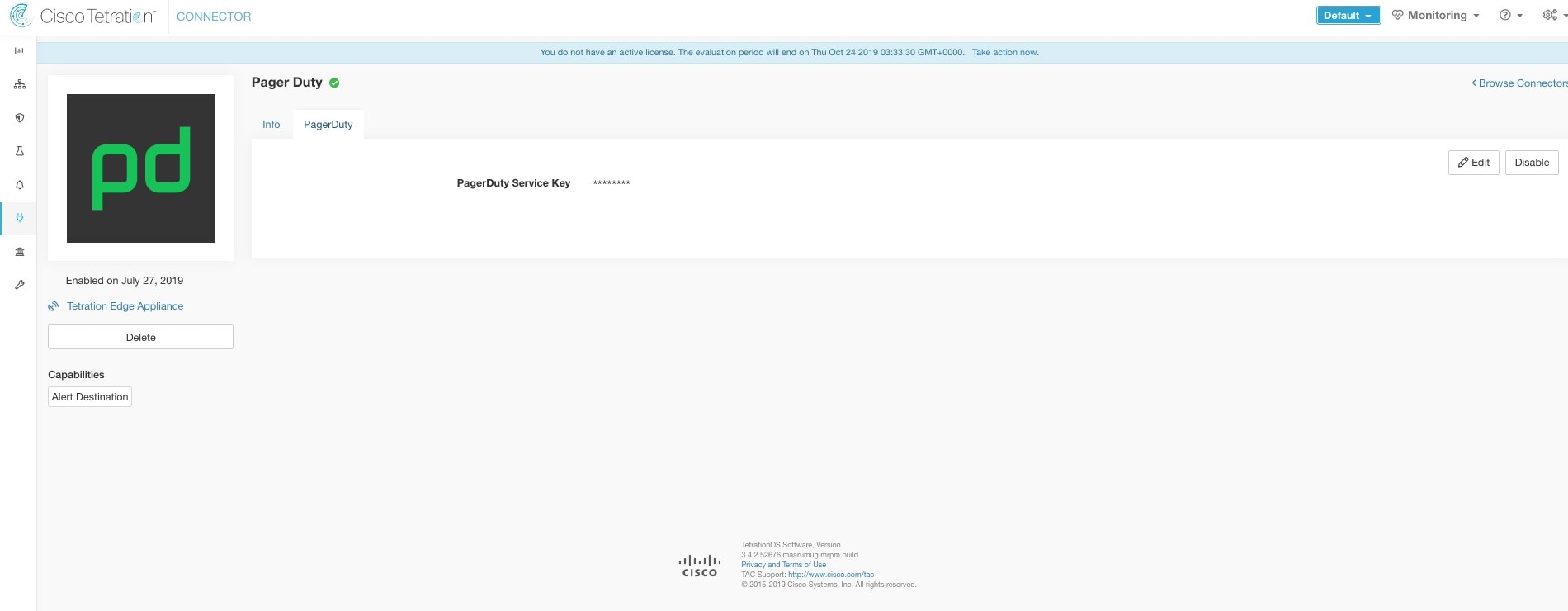

PagerDuty 通知程序配置

用于在 PagerDuty 上发布 Cisco Secure Workload 警报的默认配置。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

PagerDuty 服务密钥 |

字符串 |

用于在 PagerDuty 上推送 Cisco Secure Workload 警报的 PagerDuty 服务密钥 |

测试:使用服务密钥向 PagerDuty 发送测试警报。如果警报发布成功,则测试通过。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:PagerDuty

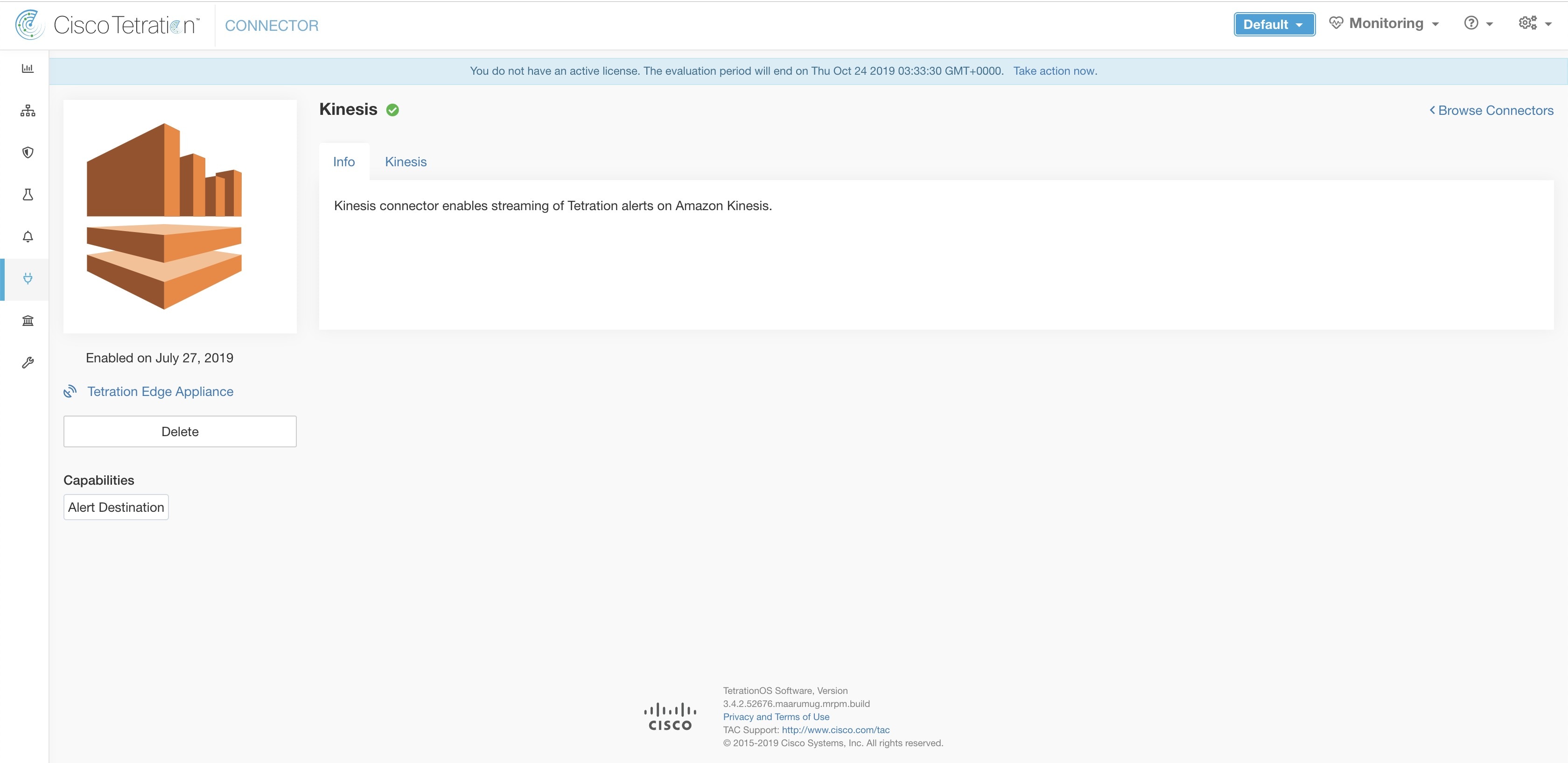

Kinesis 通知程序配置

用于在 Amazon Kinesis 上发布 Cisco Secure Workload 警报的默认配置。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

AWS 访问密钥 ID |

字符串 |

用于与 AWS 通信的 AWS 访问密钥 ID |

|

AWS 秘密访问密钥 |

字符串 |

用于与 AWS 通信的 AWS 访问密钥 |

|

AWS 区域 |

AWS 区域下拉列表 |

配置了 Kinesis 流的 AWS 区域的名称 |

|

Kinesis 流 |

字符串 |

Kinesis 流的名称 |

|

流分区 |

字符串 |

流的分区名称 |

测试:使用给定配置将测试警报发送到 Kinesis 流。如果警报发布成功,则测试通过。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:Kinesis

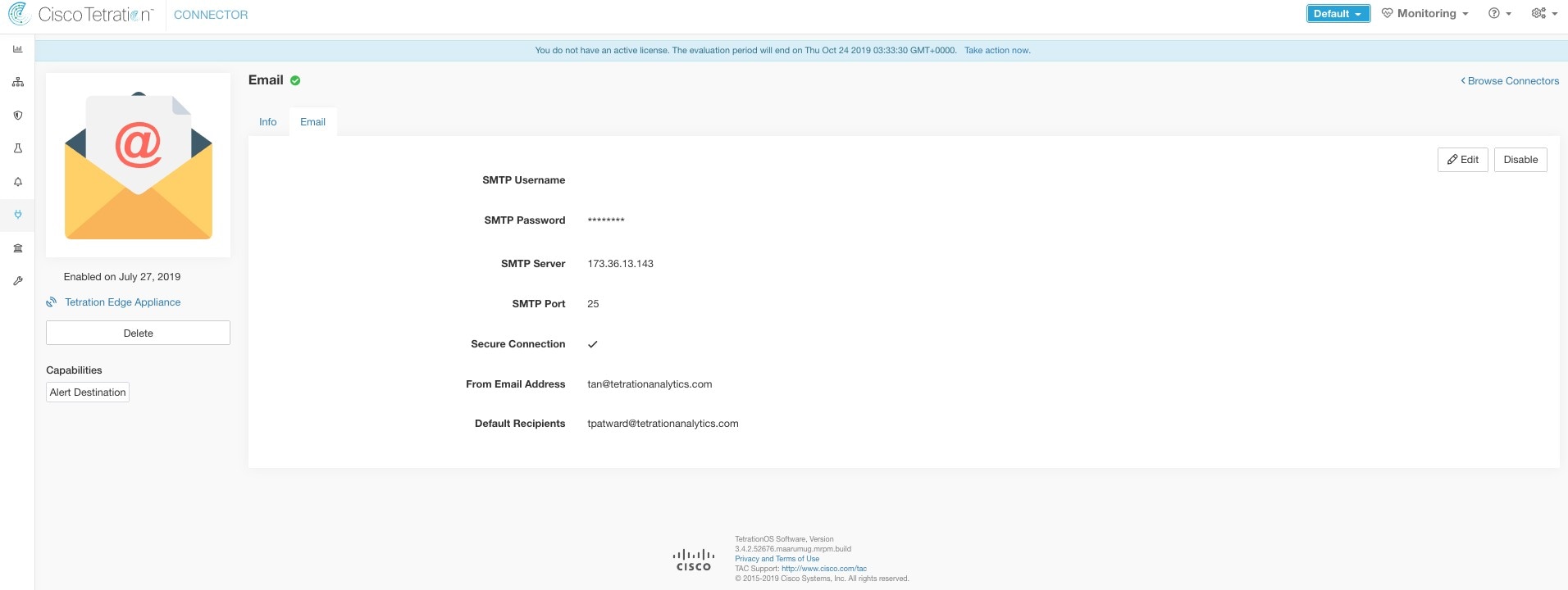

邮件通知程序配置

在邮件上发布 Cisco Secure Workload 警报的默认配置。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

SMTP Username |

字符串 |

SMTP 服务器用户名。此参数可选。 |

|

SMTP Password |

字符串 |

用户的 SMTP 服务器密码(如果已指定)。此参数可选。 |

|

SMTP Server |

字符串 |

SMTP 服务器的 IP 地址或主机名 |

|

SMTP Port |

数字 |

SMTP 服务器的侦听端口。默认值为 587。 |

|

Secure Connection |

复选框 |

是否应将 SSL 用于 SMTP 服务器连接? |

|

From Email Address |

字符串 |

用于发送警报的邮件地址 |

|

Default Recipients |

字符串 |

以逗号分隔的收件人邮件地址列表 |

测试:使用给定配置发送测试邮件。如果警报发布成功,则测试通过。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:邮件

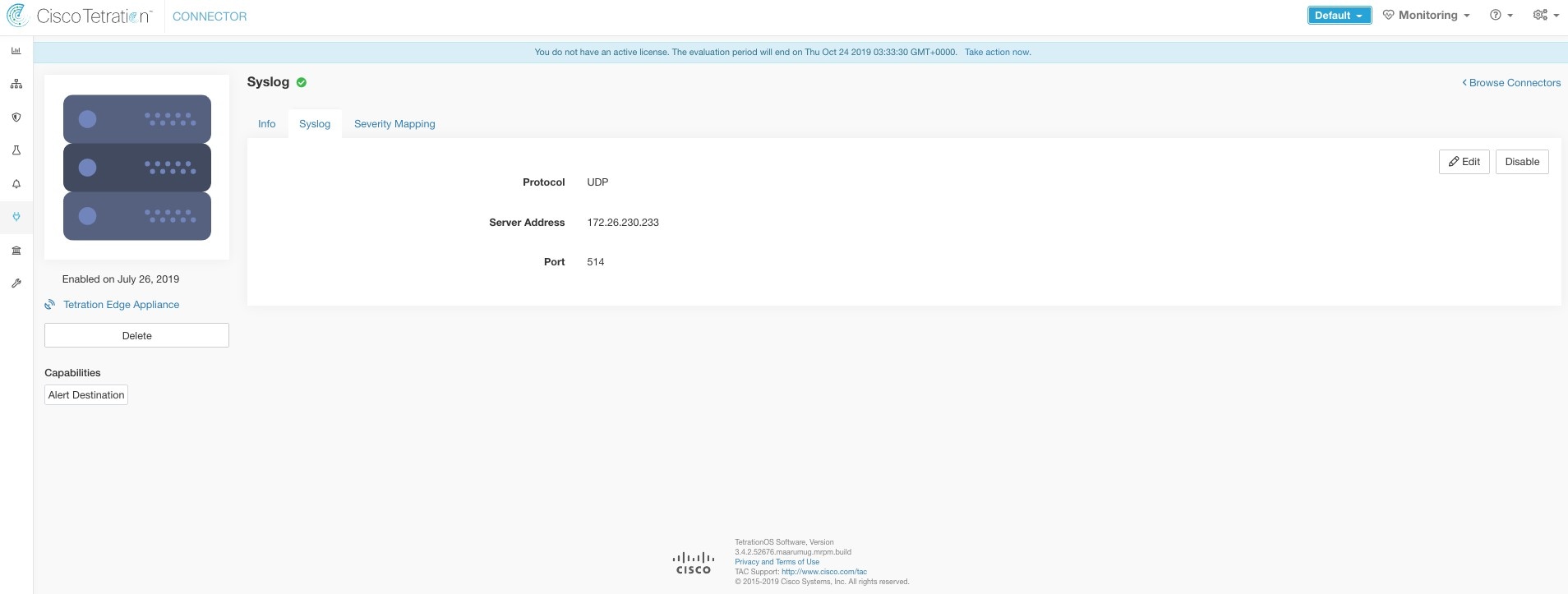

系统日志通知程序配置

用于在系统日志上发布 Cisco Secure Workload 警报的默认配置。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

协议 |

下拉菜单 |

用于连接到服务器的协议 |

| •UDP | ||

| • TCP | ||

|

服务器地址 |

字符串 |

系统日志服务器的 IP 地址或主机名 |

|

端口 |

数字 |

系统日志服务器的侦听端口。默认端口值为 514。 |

测试:使用给定配置将测试警报发送到系统日志服务器。如果警报发布成功,则测试通过。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:系统日志

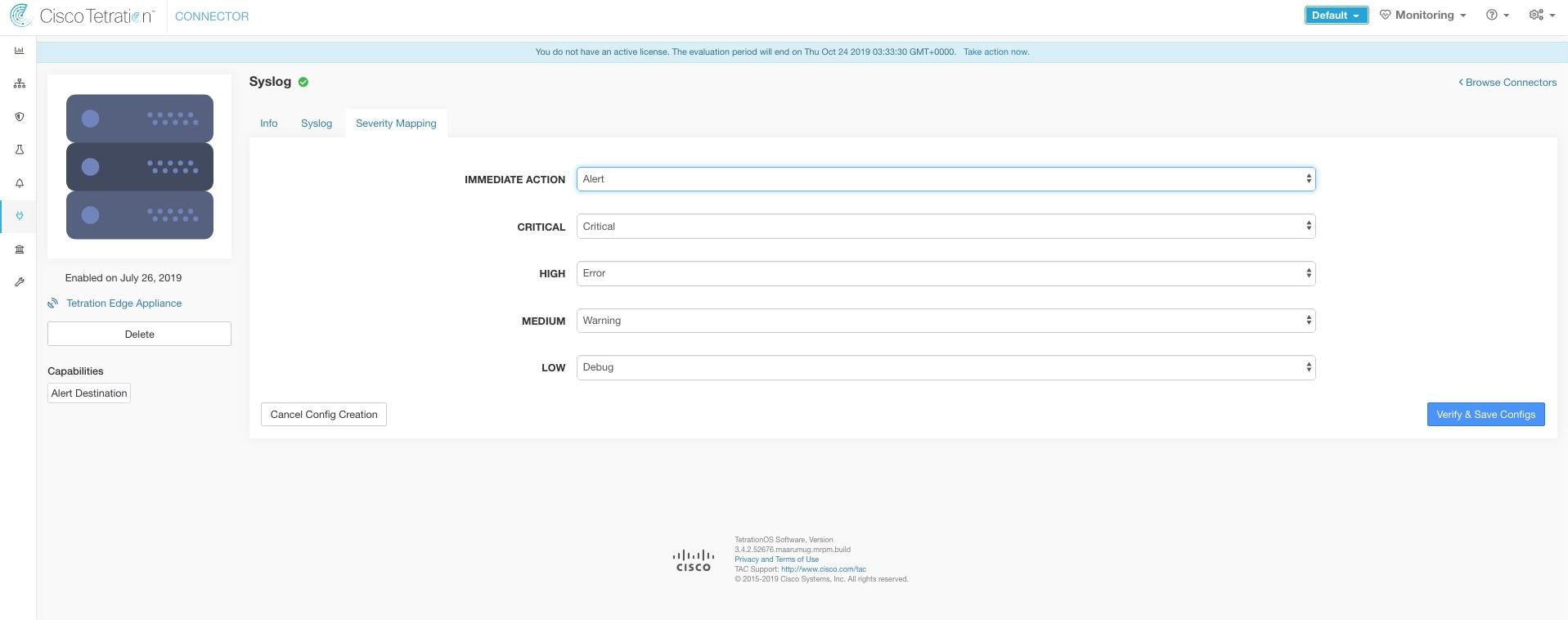

系统日志严重性映射配置

下表显示系统日志中 Cisco Secure Workload 警报的默认严重性映射

|

Cisco Secure Workload 警报严重性 |

系统日志严重性 |

|---|---|

|

LOW |

LOG_DEBUG |

|

MEDIUM |

LOG_WARNING |

|

HIGH |

LOG_ERR |

|

CRITICAL |

LOG_CRIT |

|

IMMEDIATE ACTION |

LOG_EMERG |

您可以使用此配置来修改此设置。

|

参数名称 |

映射下拉列表 |

|---|---|

|

IMMEDIATE_ACTION |

|

|

CRITICAL |

|

|

HIGH |

|

|

MEDIUM |

|

|

LOW |

测试:无操作

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:系统日志

ISE 实例配置

此配置提供连接到 Cisco Identity Services Engine (ISE) 所需的参数。通过提供该配置的多个实例,ISE 连接器可从多个 ISE 设备连接并提取有关终端的元数据。最多可以提供 20 个 ISE 配置实例。

|

参数名称 |

类型 |

说明 |

|---|---|---|

|

ISE 客户端证书 |

字符串 |

用于使用 pxGrid 连接 ISE 的 ISE 客户端证书 |

|

ISE 客户端密钥 |

字符串 |

用于连接到 ISE 的 ISE 客户端密钥 |

|

ISE 服务器 CA 证书 |

字符串 |

ISE 的 CA 证书 |

|

ISE 主机名 |

字符串 |

ISE pxGrid 的 FQDN |

|

ISE 节点名称 |

字符串 |

ISE pxGrid 的节点名称 |

测试:使用给定参数连接到 ISE。连接成功后,接受配置。

应用:使用指定参数更新连接器的配置文件。

允许的 Cisco Secure Workload 虚拟设备:无

允许的连接器:ISE

发现

支持发现模式的配置会执行以下操作。

-

从用户收集基本配置。

-

验证基本配置。

-

发现配置的其他属性,并将其呈现给用户。

-

让用户使用发现的属性来增强配置。

-

验证并应用增强的配置。

在 3.3.1.x 版本中,LDAP 配置支持发现模式。

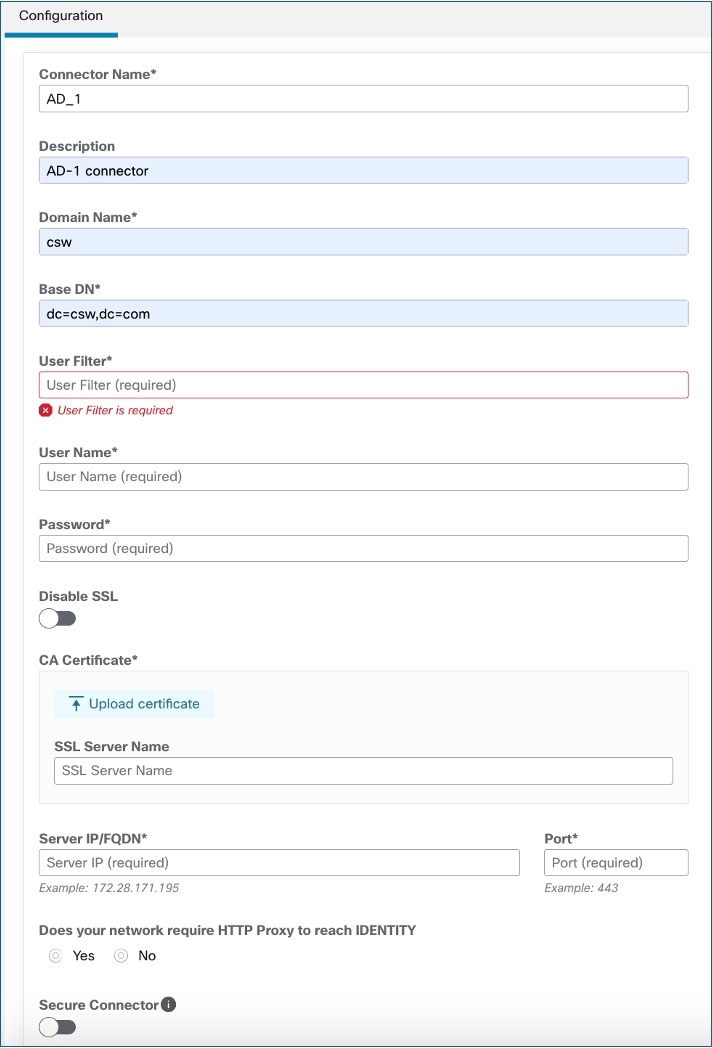

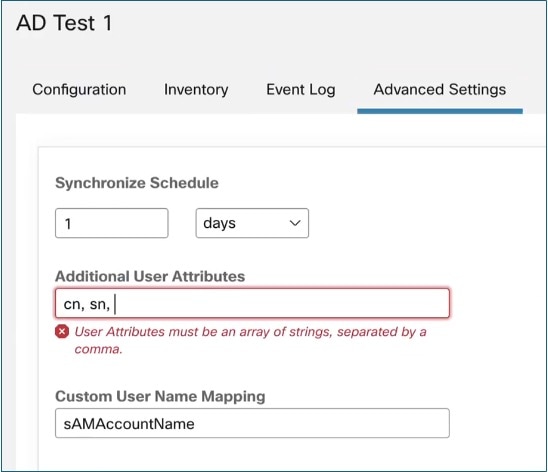

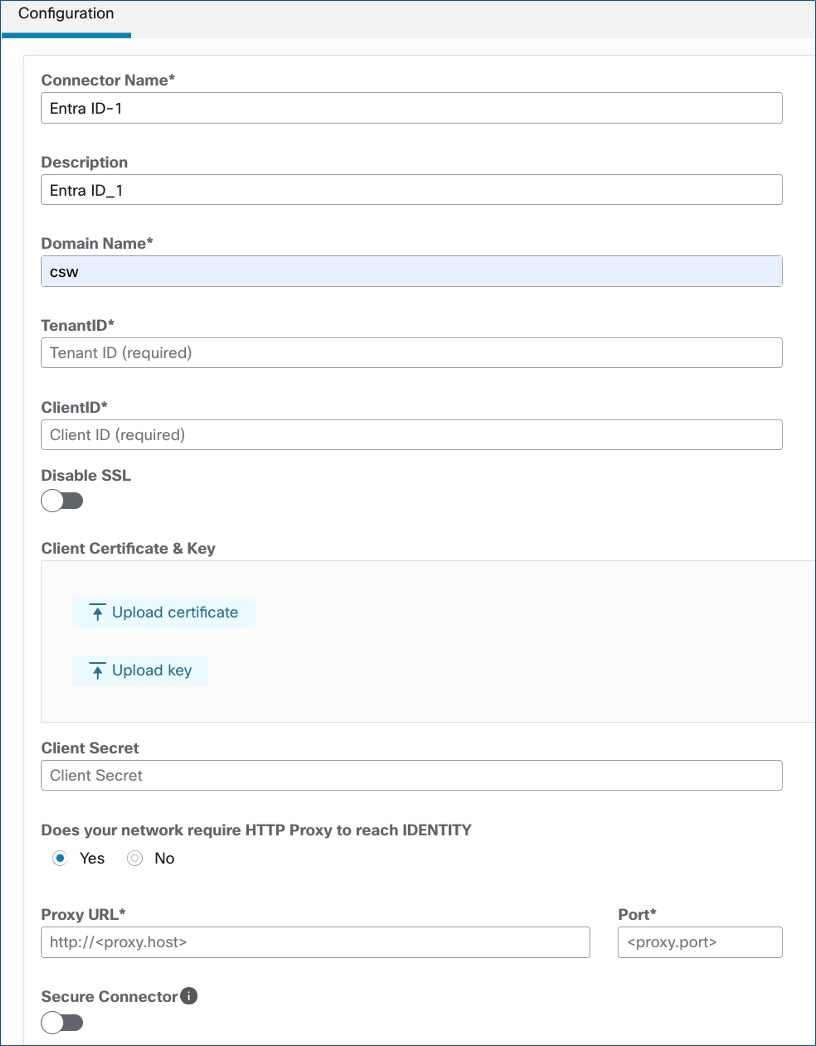

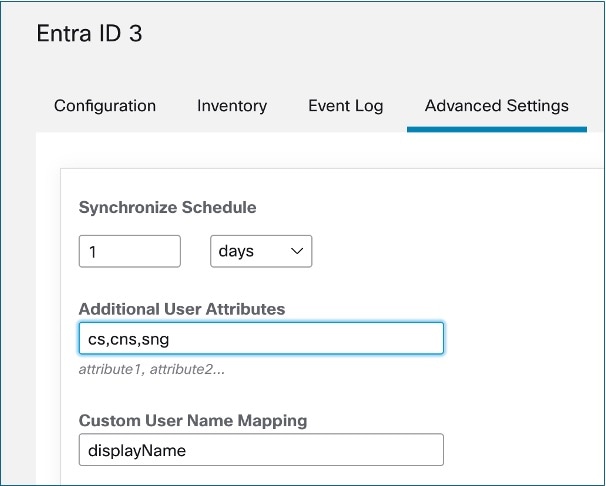

LDAP 配置

LDAP 配置指定如何连接到 LDAP,要使用的基本可分辨名称 (DN) 是什么,与用户名对应的属性是什么,以及要为每位用户名获取哪些属性。LDAP 属性是 LDAP 在特定环境下的属性。

只要配置好连接 LDAP 的方式和基本 DN,就可以在 LDAP 中发现用户的属性。然后,这些被发现的属性就可以在 UI 中向用户显示。从这些发现的属性中,用户选择与用户名和最多六个属性的列表对应的属性,以便为每位用户名从 LDAP 收集。因此,这消除了 LDAP 属性的手动配置,减少了错误。

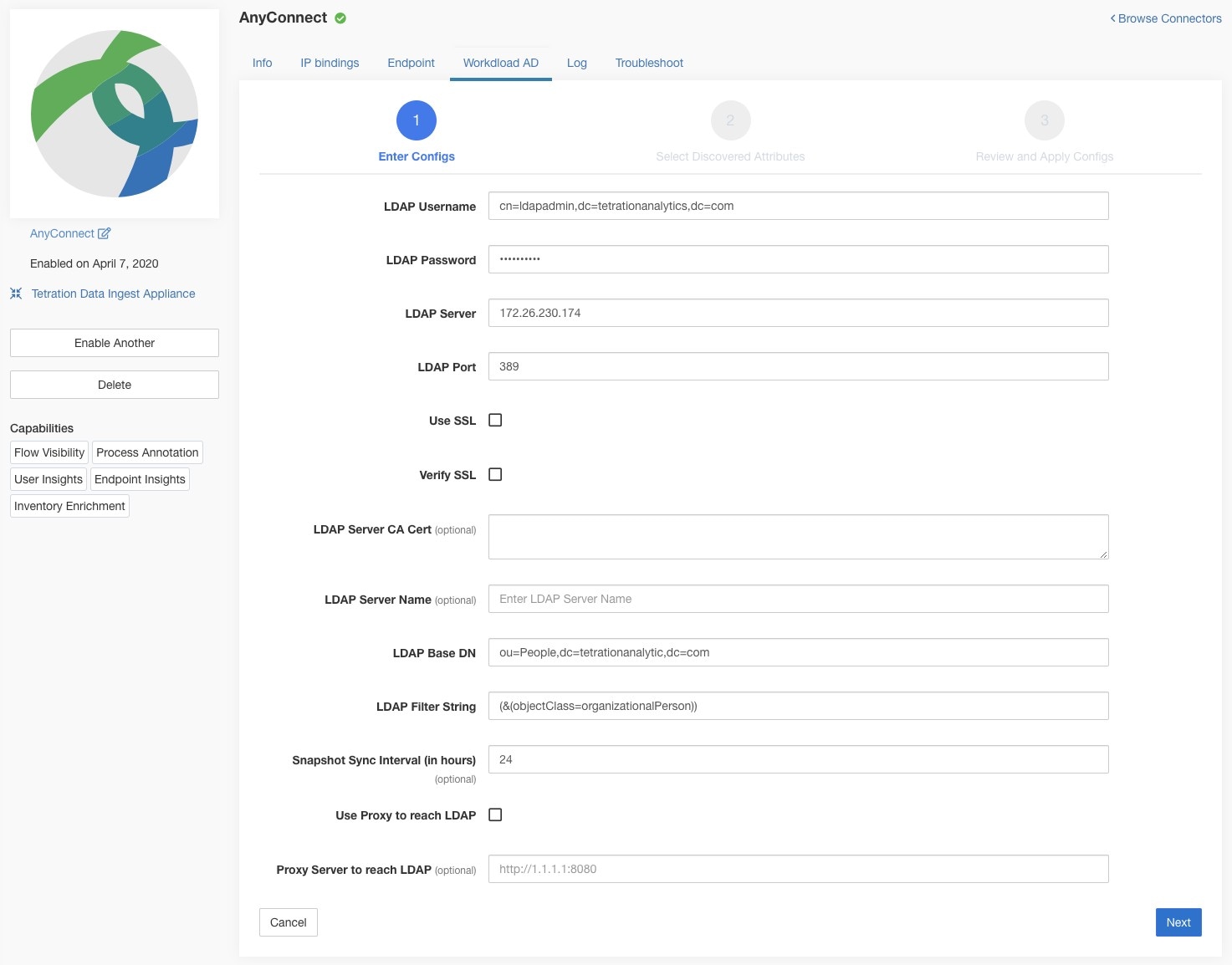

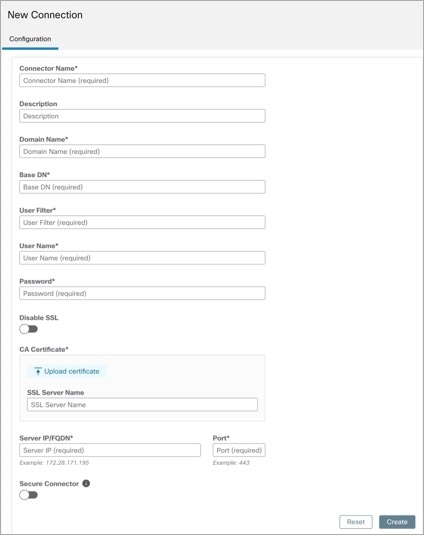

以下是通过发现来创建 LDAP 配置的详细步骤。

Procedure

|

Step 1 |

启动 LDAP 配置 为连接器启动 LDAP 配置。

|

||||||||||||||||||||||||||||||||||||||||||

|

Step 2 |

提供基本 LDAP 配置 指定用于连接到 LDAP 的基本配置。在此配置中,用户提供用于连接 LDAP 服务器的 LDAP 绑定 DN 或用户名、用于连接 LDAP 服务器的 LDAP 密码、LDAP 服务器地址、LDAP 服务器端口、用于连接的基本 DN,以及用于获取与此过滤器匹配的用户的过滤器字符串。

在连接器上配置 LDAP 所需的最低用户权限是标准域用户。

|

||||||||||||||||||||||||||||||||||||||||||

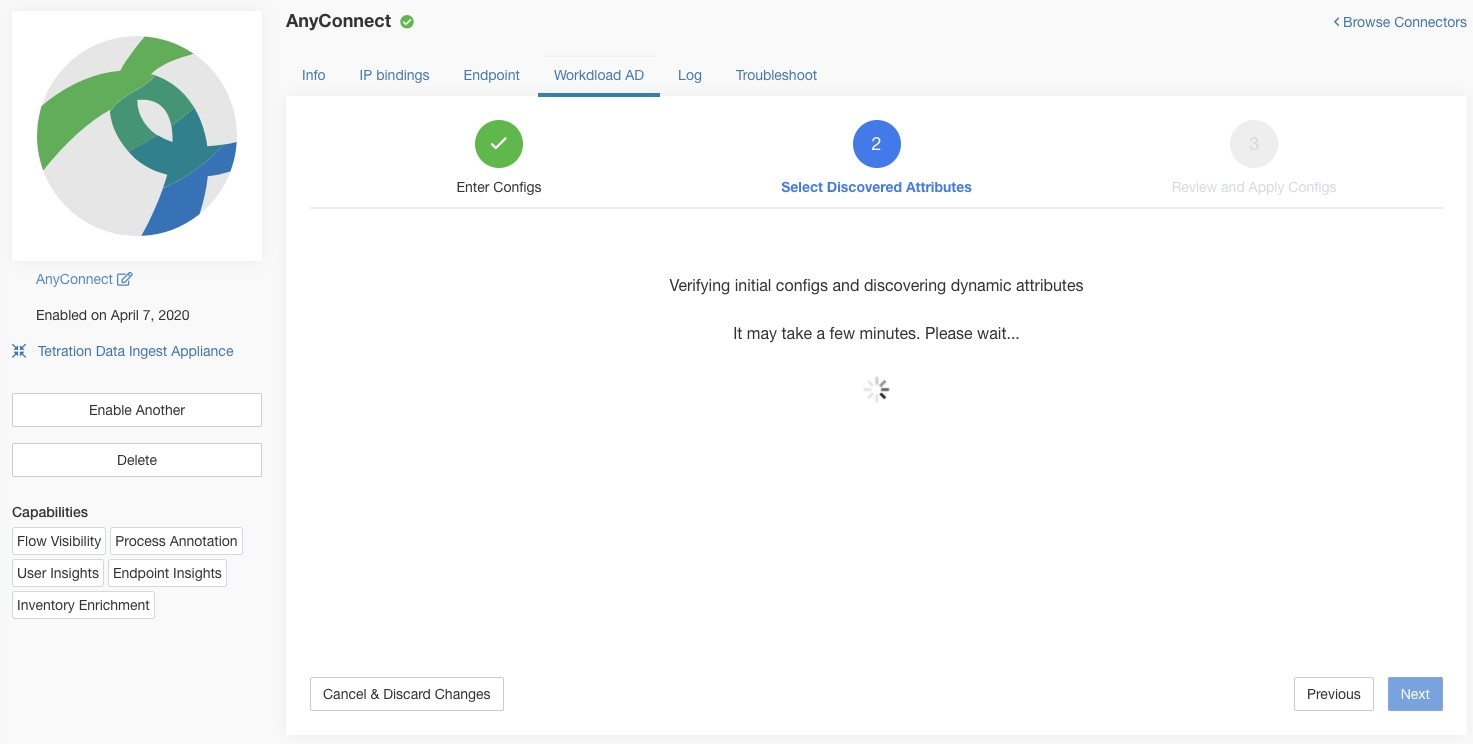

|

Step 3 |

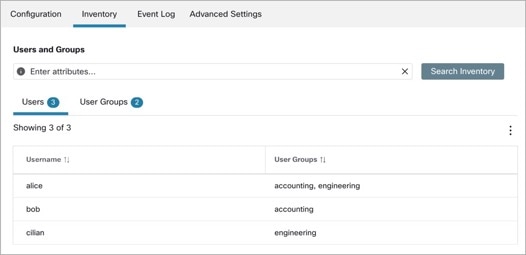

正在发现中 用户点击下一步 (Next) 后,此配置将发送到连接器。连接器会使用给定的配置与 LDAP 服务器建立连接。它可从 LDAP 服务器获取多达 1000 个用户,并识别所有属性。此外,它还能计算出所有 1000 个用户共有的所有单值属性列表。连接器将此结果返回给 Cisco Secure Workload。

|

||||||||||||||||||||||||||||||||||||||||||

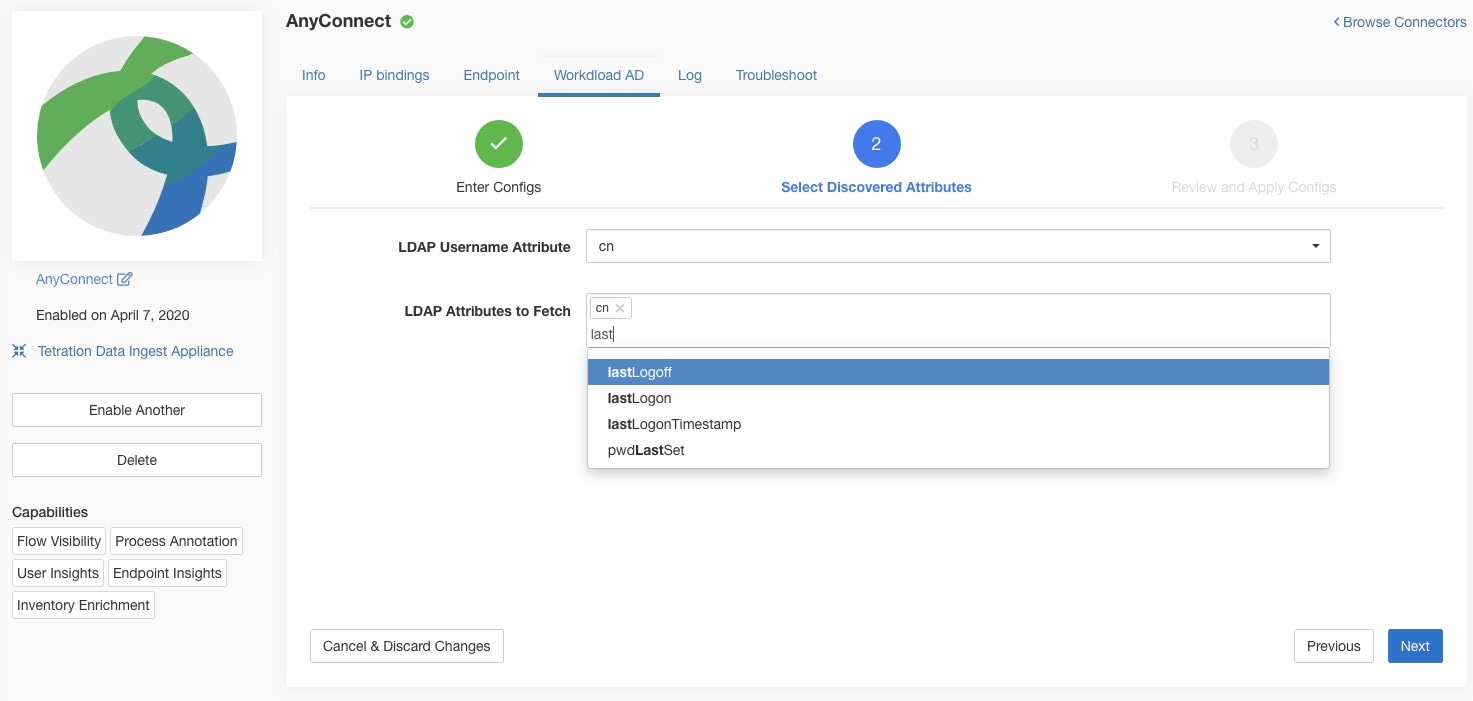

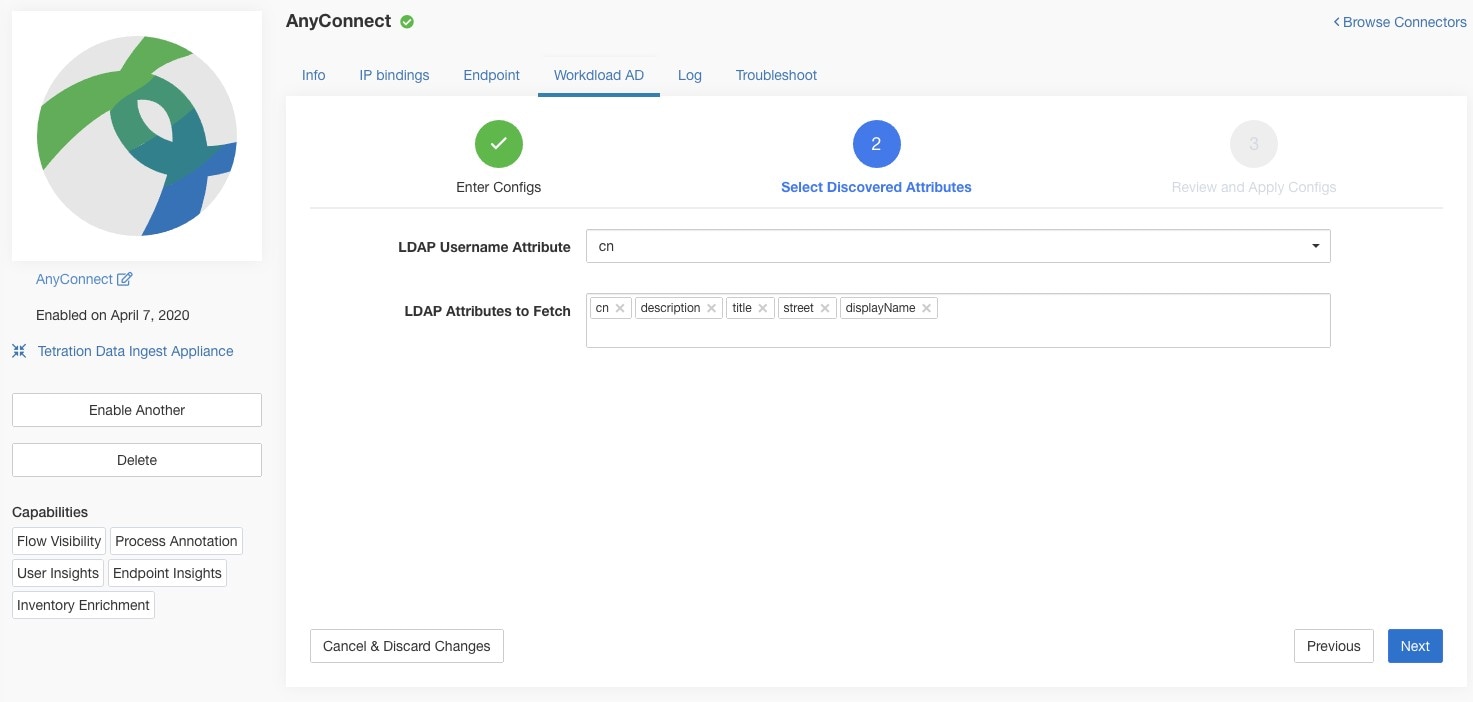

|

Step 4 |

使用已发现的属性增强配置 用户必须选择与用户名对应的属性,并选择连接器必须为组织中的每位用户(即,匹配过滤器字符串的用户)获取和快照的最多六个属性。此操作使用已发现属性列表的下拉菜单来执行。因此,消除了手动错误和配置错误。

|

||||||||||||||||||||||||||||||||||||||||||

|

Step 5 |

完成、保存和应用配置 最后,点击保存并应用更改 (Save and Apply Changes) 完成配置。

连接器接收完成的配置。它会创建与过滤字符串匹配的所有用户的本地快照,并只获取所选属性。快照完成后,连接器服务就可以开始使用快照在资产中注释用户及其 LDAP 属性。 允许的 Cisco Secure Workload 虚拟设备:无 允许的连接器:AnyConnect、ISE 和 F5。

|

删除

您可以使用适用于每个配置的删除 (Delete) 按钮,从连接器和/或设备中删除已添加的所有配置。

反馈

反馈