|

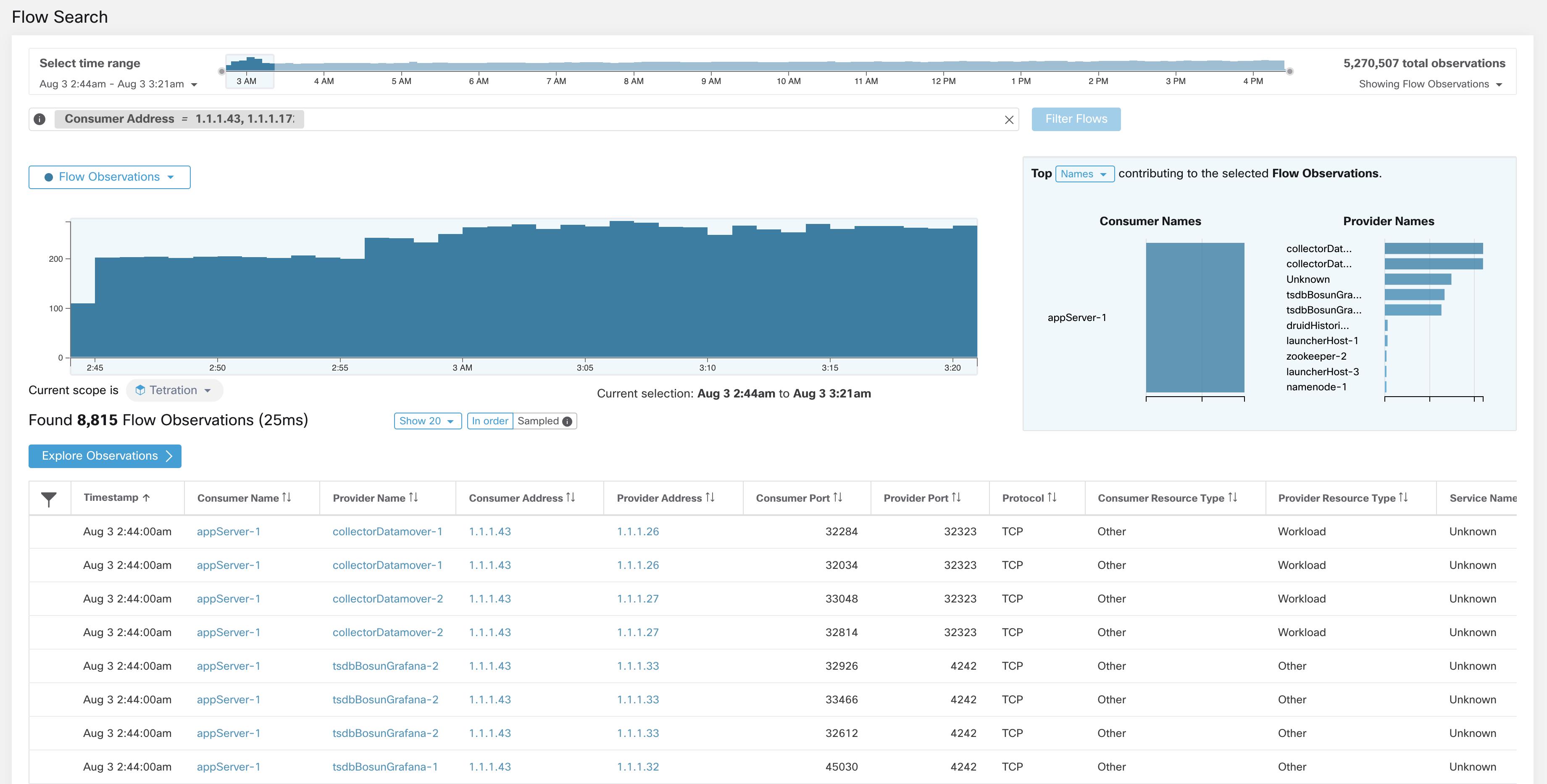

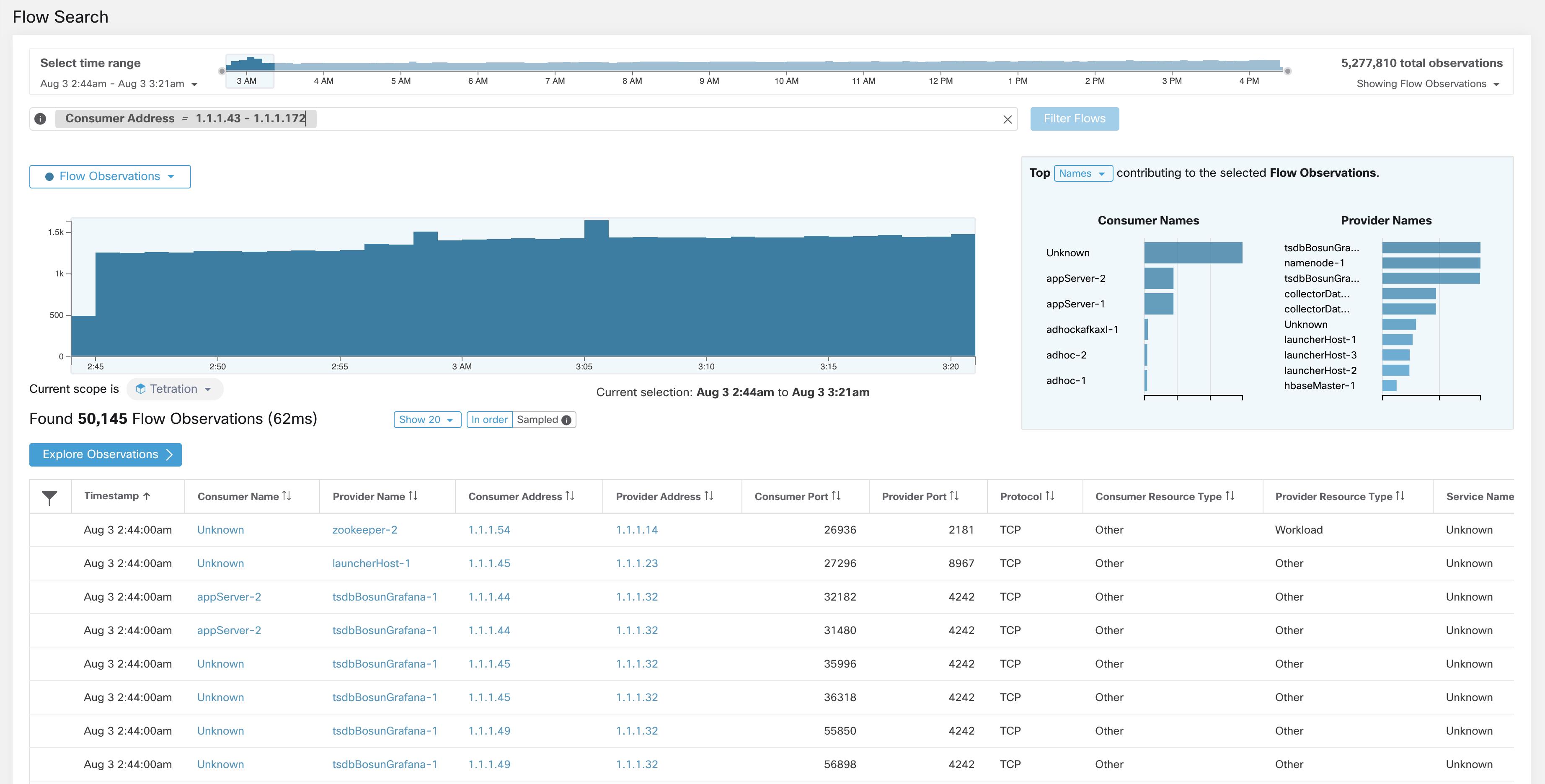

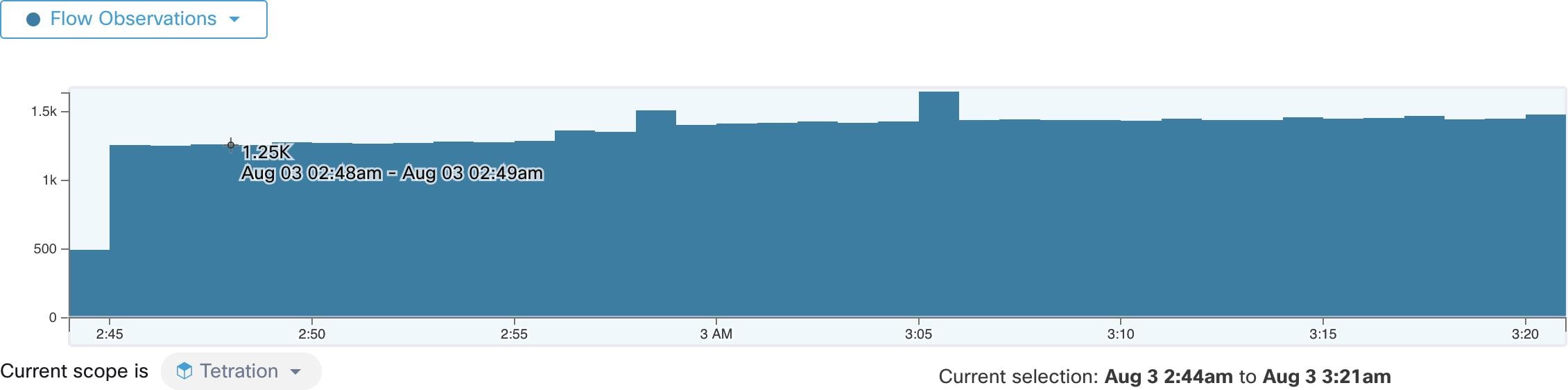

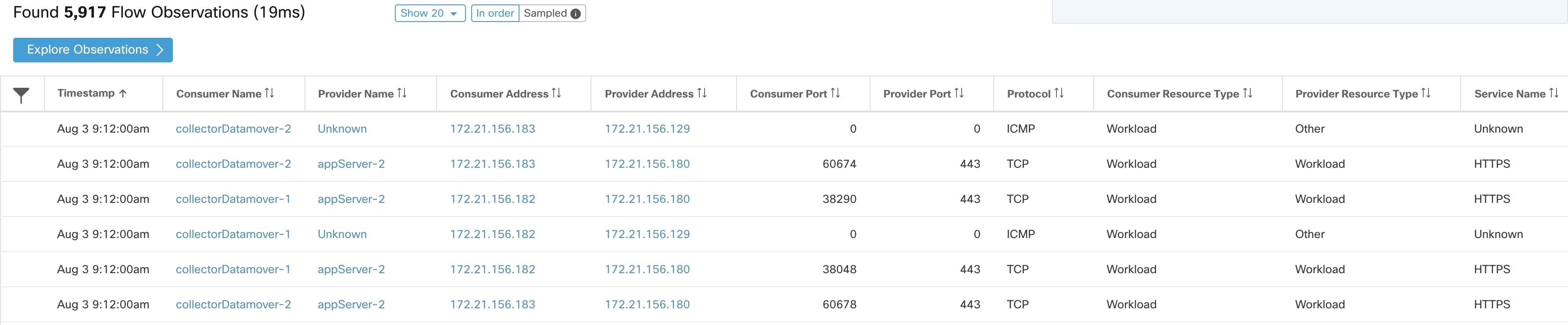

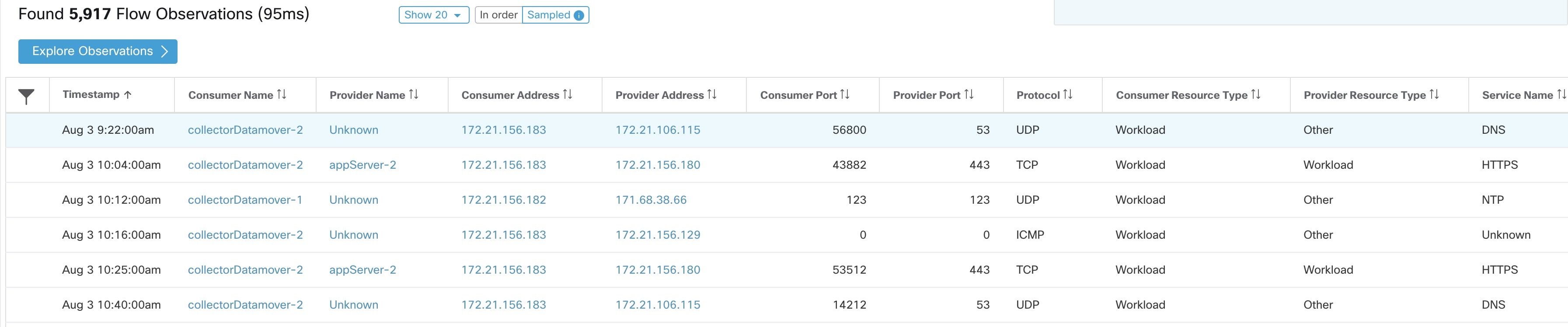

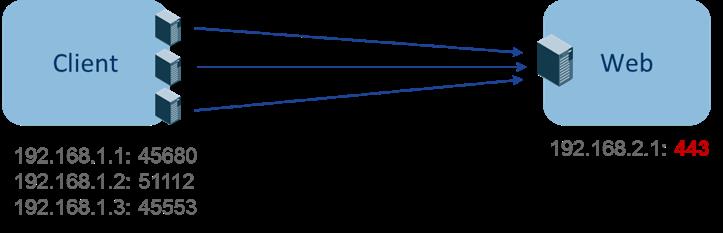

使用者地址 (src_address)

|

使用 CIDR 表示法输入子网或 IP 地址(例如,10.11.12.0/24)。匹配使用者地址与提供的 IP 地址或子网重叠的流观察结果。

|

软件代理和注入设备

|

|

提供者地址 (dst_address)

|

使用 CIDR 表示法输入子网或 IP 地址(例如,10.11.12.0/24)匹配其提供者地址与提供的 IP 地址或子网重叠的流观察结果。

|

软件代理和注入设备

|

|

使用者名称

|

匹配使用者工作负载名称与输入的使用者工作负载名称重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

提供者名称

|

匹配提供者工作负载名称与输入的提供者工作负载名称重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

使用者用户

|

匹配使用者名称与输入的生成流的使用者名称重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

提供者用户

|

匹配提供者名称与输入的处理流的提供者名称重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

使用者域名

|

匹配其使用者域名(与使用者 IP 地址或子网关联)与输入的使用者域名重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

提供者域名

|

匹配其提供者域名(与提供者 IP 地址/子网关联)与输入的提供者域名重叠的流观察结果。

|

软件代理和 AnyConnect 连接器

|

|

使用者主机名 (src_hostname)

|

匹配使用者主机名与提供的主机名重叠的流。

|

软件代理和 AnyConnect 连接器

|

|

提供者主机名 (dst_hostname)

|

匹配提供者主机名与提供的主机名重叠的流。

|

软件代理和 AnyConnect 连接器

|

|

使用者恶意

|

如果值为 true,则已知使用者的 IP 地址是恶意的。

|

内部

|

|

提供者恶意

|

如果值为 true,则提供者的 IP 地址已知为恶意地址。

|

内部

|

|

使用者执行组织

(src_enforcement_epg_name)

|

使用者执行组是执行策略中与使用者匹配的过滤器(范围、资产过滤器或集群)的名称。

|

内部

|

|

提供者执行组

(dst_enforcement_epg_name)

|

提供者执行组是与提供者匹配的执行策略中的过滤器(范围、资产过滤器或集群)的名称。

|

内部

|

|

使用者分析组

|

使用者分析组是所分析策略中与使用者匹配的过滤器(范围、资产过滤器或集群)的名称。

|

内部

|

|

提供者分析组

|

提供者分析组是所分析策略中与提供者匹配的过滤器(范围、资产过滤器或集群)的名称。

|

内部

|

|

使用者范围 (src_scope_name)

|

匹配使用者属于指定范围的流。

|

内部

|

|

提供者范围 (dst_scope_name)

|

匹配其提供者属于指定范围的流。

|

内部

|

|

使用者端口 (src_port)

|

匹配使用者端口与提供的端口重叠的流。

|

软件代理、ERSPAN 和 NetFlow

|

|

提供者端口 (dst_port)

|

匹配提供者端口与提供的端口重叠的流。

|

软件代理、ERSPAN 和 NetFlow

|

|

使用者国家/地区 (src_country)

|

匹配使用者国家/地区与提供的国家/地区重叠的流。

|

内部

|

|

提供者国家/地区 (dst_country)

|

匹配提供者国家/地区与提供的国家/地区重叠的流。

|

内部

|

|

使用者细分 (src_subdivision)

|

匹配使用者细分与提供的细分(状态)重叠的流。

|

内部

|

|

提供者细分 (dst_subdivision)

|

匹配提供者细分与提供的细分(状态)重叠的流。

|

内部

|

|

使用者自治系统组织

(src_ autonomous_system_organization)

|

匹配使用者自治系统组织与提供的自治系统组织 (ASO) 重叠的流。

|

内部

|

|

提供者自治系统组织 (dst_autonomous_system_organization)

|

匹配提供者自治系统组织与提供的自治系统组织 (ASO) 重叠的流。

|

内部

|

|

协议 (proto)

|

按协议类型(TCP、UDP、ICMP)过滤流观察结果。

|

软件代理和注入设备

|

|

地址类型 (key_type)

|

按地址类型(IPv4、IPv6、DHCPv4)过滤流观察结果。

|

软件代理和注入设备

|

|

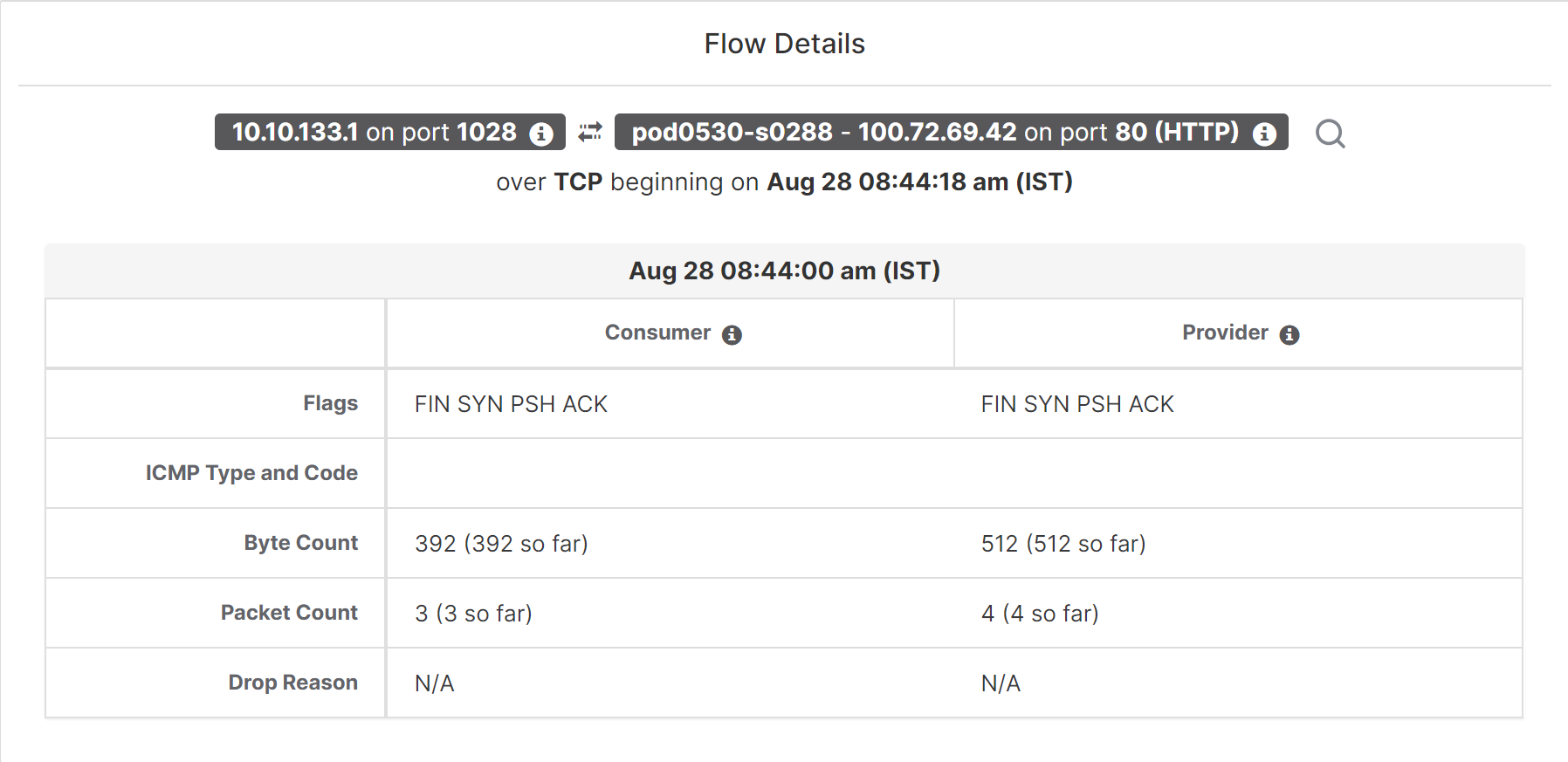

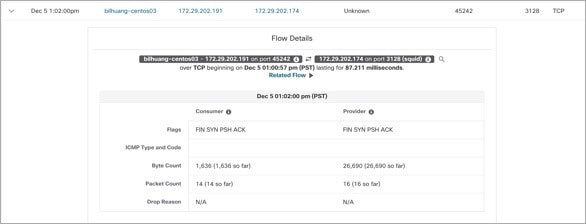

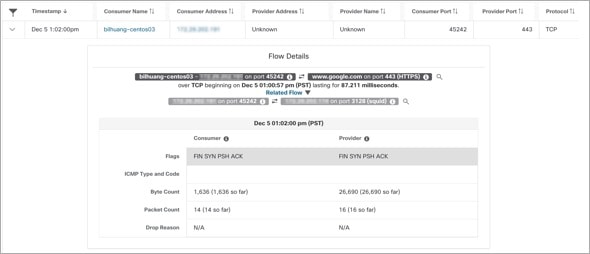

正向 TCP 标志

|

按标志(SYN、ACK、Echo)过滤流观察结果。

|

软件代理、ERSPAN 和 NetFlow

|

|

反向 TCP 标志

|

按标志(SYN、ACK、Echo)过滤流观察结果。

|

软件代理、ERSPAN 和 NetFlow

|

|

正向进程 UID (fwd_process_owner)

|

按进程所有者 UID(root、admin、yarn、mapred)过滤流观察结果。

|

软件代理

|

|

反向进程 UID (rev_process_owner)

|

按进程所有者 UID(root、admin、yarn、mapred)过滤流观察结果。

|

软件代理

|

|

正向进程 (fwd_process_string)

|

按进程(Java、Hadoop、Nginx)过滤流观察结果。请参阅进程字符串可视性警告

|

软件代理

|

|

反向进程 (rev_process_string)

|

按进程(Java、Hadoop、Nginx)过滤流观察结果。请参阅进程字符串可视性警告

|

软件代理

|

|

收集规则中的使用者?

|

仅匹配内部使用者。

|

内部

|

|

收集规则中的提供者?

|

仅匹配内部提供者。

|

内部

|

|

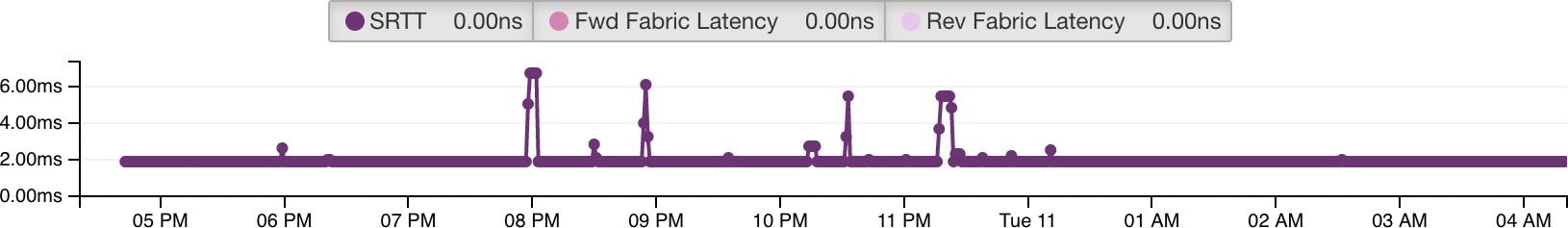

SRTT 可用

|

使用“true”或“false”匹配 SRTT 测量值可用的流。(这相当于 SRTT > 0)。

|

内部

|

|

字节数

|

按字节流量存储桶过滤流观察结果。匹配流量桶值为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

软件代理和注入设备

|

|

数据包数

|

按数据包流量存储桶过滤流观察结果。匹配数据包流量存储桶值为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

软件代理和注入设备

|

|

流持续时间 (µs)

|

按流持续时间存储桶过滤流观察结果。匹配“流持续时间”值分别为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

内部

|

|

数据持续时间 (µs)

|

按数据持续时间存储桶过滤流观察结果。匹配“数据持续时间”值分别为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

内部

|

|

SRTT (µs) (srtt_dim_usec)

|

按 SRTT 存储桶过滤流观察结果。匹配 SRTT 存储桶值为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

软件代理

|

|

正向数据包重新传输

(fwd_tcp_pkts_retransmitted)

|

按数据包重新传输存储桶过滤流观察结果。匹配数据包重新传输桶值为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

软件代理

|

|

反向数据包重新传输

(rev_tcp_pkts_retransmitted)

|

按数据包重新传输存储桶过滤流观察结果。匹配数据包重新传输桶值为 =、<、>(按 2 的幂 (0, 2, 64, 1024) 进行分组)的流。

|

软件代理

|

|

用户标签(* 或 user_ 前缀)

|

与手动上传的自定义标签关联的用户定义数据,在 UI 中以 * 为前缀,而在 OpenAPI 中以 user_ 为前缀。

|

配置管理数据库 (CMDB)

|

|

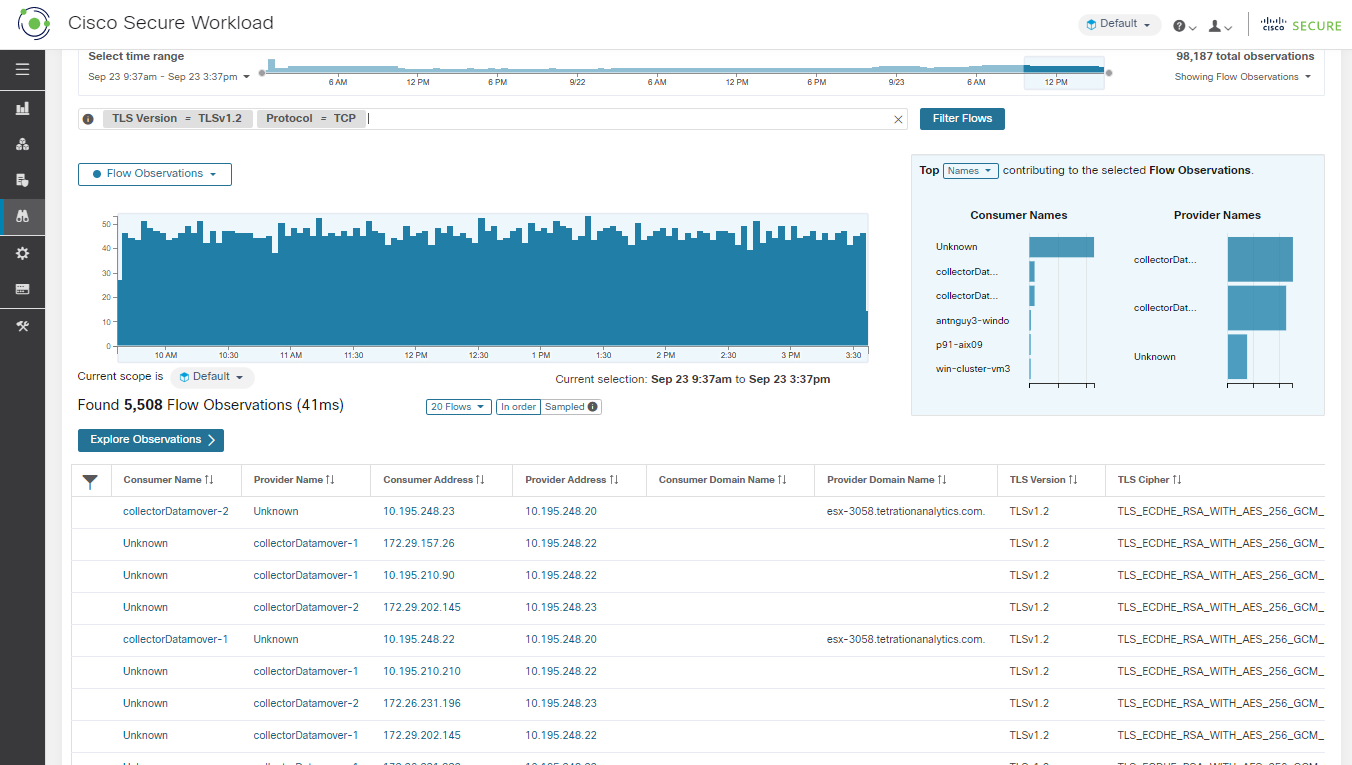

TLS 版本

|

流中使用的 SSL 协议版本。

|

软件代理

|

|

TLS 密码

|

流中 SSL 协议使用的算法类型。

|

软件代理

|

|

使用者代理类型

|

指定使用者代理类型。

|

内部

|

|

提供者代理类型

|

指定提供者代理类型。

|

内部

|

|

使用者资源类型

|

表示从源到使用者的资源流。它可以是工作负载、Pod、服务或其他

|

内部

|

|

提供者资源类型

|

表示从提供者到使用者的资源流。。它可以是工作负载、Pod、服务或其他。

|

内部

|

反馈

反馈