将 管理中心 与 思科安全云 集成

思科安全云 会将您的 Cisco Secure Firewall 部署与广泛的思科集成安全云服务连接起来,提供一致的体验,统一可视性,实现自动化,并加强网络、端点和应用的安全性。思科安全云 提供平台方法,提供更简单、更集成的云服务,降低管理多个产品的复杂性。

使用您的 思科防御协调器 (CDO) 帐户授权 管理中心 注册 思科安全云 并将您的Cisco Secure Firewall 到思科云租用中。将您的 管理中心 在 CDO 注册后即可执行以下操作:

-

使用共享对象管理,在各 管理中心 间建立一致的策略。

-

威胁防御 设备中的零接触调配 。

-

将事件发送到云并使用各种 思科安全云 服务来丰富您的威胁搜索和调查。

-

集中查看各 管理中心 的清单。

有关将 管理中心 载入到 CDO 的详细信息 ,请参阅载入本地管理中心。

要将 Cisco Secure Firewall Management Center 与 思科 XDR 集成,请参阅 《Cisco Secure Firewall Management Center 和 Cisco XDR 集成指南》。

启用 思科安全云 集成

将 管理中心 与 思科安全云 集成,以将 管理中心 及其托管设备载入 CDO 租户。此集成将管理中心连接到一套思科云服务。当 管理中心 载入 CDO 时,您可以查看其托管设备,查看托管网络对象,并交叉启动到 管理中心 UI 以管理关联的设备和对象。

开始之前

-

CDO 使用 Cisco Security Cloud Sign On 作为身份提供程序,并使用 Duo 进行多重身份验证。请确保您拥有思科安全云登录凭证,并且可以登录到创建您的账户的思科区域云。

-

此任务要求 CDO 租户将 管理中心 与 思科安全云 集成。如果您还没有 CDO 租户,请在此工作流程中请求租户或创建租户。有关详细信息,请参阅 请求 CDO 租户。

-

将您的 CDO 租户(您要用于载入管理中心的租户)关联到您的 安全服务交换 (SSE) 账户。有关详细信息,请参阅 关联 思科防御协调器 和思科 XDR 租户账户。

-

您的 管理中心 版本必须介于版本 7.0.2 和 7.0.x 之间,或者版本介于 7.2 及更高版本之间,才能执行此任务。

过程

|

步骤 1 |

在 管理中心中,选择。 |

||

|

步骤 2 |

从 当前区域 下拉列表中选择思科区域云。

|

||

|

步骤 3 |

点击启用思科安全云 (Enable Cisco Security Cloud)。 系统将打开一个单独的浏览器选项卡,供您登录 CDO 账户。确保此页面未被弹出窗口阻止程序阻止。 |

||

|

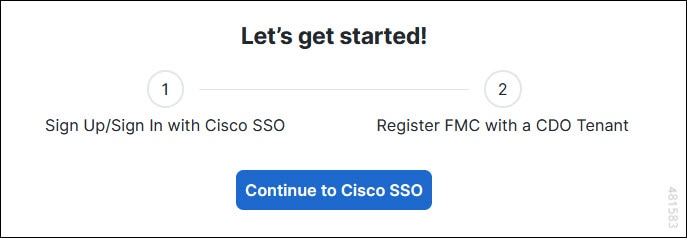

步骤 4 |

点击继续使用思科 SSO (Continue to Cisco SSO)。

|

||

|

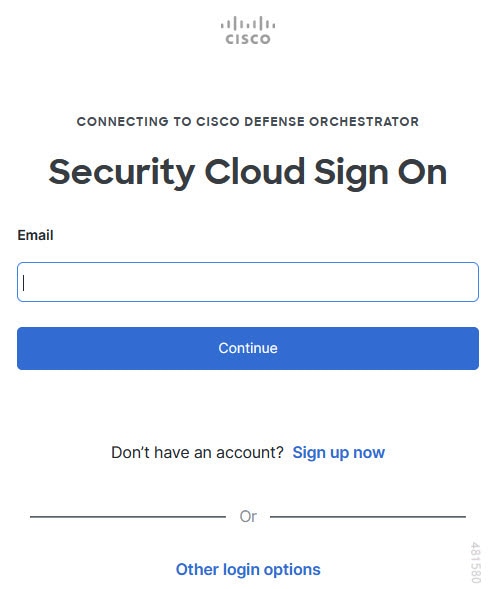

步骤 5 |

登录您的 CDO 帐户。

如果您没有用于登录 CDO 的安全云登录账户,但想要创建一个账户,请点击安全云注册 (Security Cloud Sign On)页面中的立即注册 (Sign up now)。请参阅 创建新的 Cisco Security Cloud Sign On 账户 |

||

|

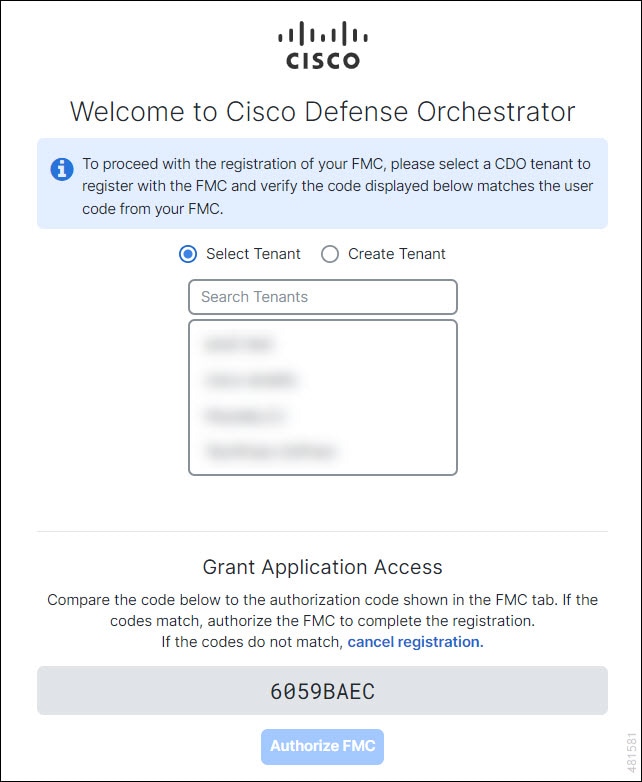

步骤 6 |

选择要用于此集成的 CDO 租户。管理中心 和托管设备将载入到您在此处选择的 CDO 租户。

如果还没有 CDO 租户,或想为此集成使用新租户,请创建一个新租户。有关详细信息,请参阅 请求 CDO 租户。 |

||

|

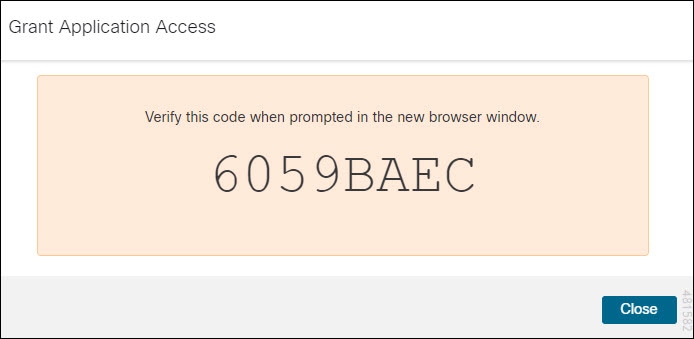

步骤 7 |

验证 CDO 登录页面中显示的代码是否与 管理中心 提供的代码匹配。

|

||

|

步骤 8 |

点击授权 FMC (Authorize FMC)。 |

||

|

步骤 9 |

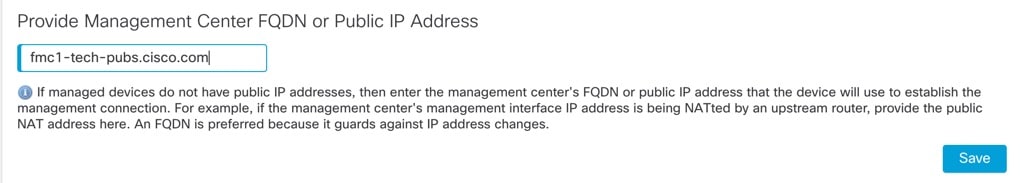

在 管理中心 中进行以下配置:

|

||

|

步骤 10 |

点击保存 (Save)。 |

查看 管理中心 的云载入状态

当您启用 思科安全云 集成时,管理中心 将载入所选的 CDO 租户。在思科安全云集成 (Cisco Security Cloud Integration) 页面上,云载入状态 (Cloud Onboarding Status) 会显示管理中心载入 CDO 的状态。下表介绍了云载入状态:

|

状态 |

说明 |

|---|---|

|

在线 |

管理中心 已被载入到 CDO。 |

|

载入 |

正在执行云载入任务。这可能需要 10 分钟才能完成。 |

|

CDO 上发生错误 |

将 管理中心 载入云时,CDO 上发生错误。 请稍后尝试启用 思科安全云 集成。 |

|

不可用 |

要么 管理中心 已从 CDO 中删除,要么云载入任务尚未开始,并且 CDO 尚未发现 管理中心。 再次尝试启用 思科安全云。 |

|

无法访问 - 已自行载入,但当前无法与管理中心通信 |

管理中心 已成功载入 CDO,但 CDO 无法与 管理中心 通信。 尝试从 CDO 重新连接到 管理中心。有关详细信息,请参阅使用 思科防御协调器 来管理本地防火墙管理中心中。 |

|

未能获取状态 |

由于云连接错误,管理中心 无法请求 CDO 获取该状态。 一段时间后刷新思科安全云集成 (Cisco Security Cloud Integration) 页面以检查状态。如果问题仍然存在,请尝试再次启用 思科安全云。 |

注 |

启用 思科安全云 集成后,最多需要 90 秒才能完成 管理中心 到 思科安全云 的注册。如果在启用 思科安全云 集成后未显示云载入载入状态 ,请刷新思科安全云集成 (Cisco Security Cloud Integration) 页面。 |

使用 思科安全 AI 助手 有效管理您的 威胁防御 设备

思科安全 AI 助手 中的 管理中心 基于生成式人工智能和自然语言处理技术。您可以将其用于:

-

就与您的 管理中心 相关的各种任务寻求帮助。

-

确保您的配置符合最佳实践和安全要求。

-

提供策略说明并标识策略组件和属性。

注 |

|

启用 思科安全 AI 助手

开始之前

-

确保您在 管理中心中具有管理员权限。

-

确保您已在 管理中心 中启用 思科安全云()。

过程

|

步骤 1 |

点击 。 |

|

步骤 2 |

在 思科安全 AI 助手 部分下,选中启用思科 AI 安全助手 (Enable Cisco AI Assistant for Security) 复选框。 启用 AI 助手后,您可以在 管理中心 菜单栏上找到它 (

|

使用 思科安全 AI 助手 寻求帮助

开始之前

-

确保您在 管理中心中具有管理员权限。

-

确保您已在 管理中心 中启用 思科安全 AI 助手()。

过程

|

步骤 1 |

在 管理中心 菜单栏上点击 思科安全 AI 助手(

如果您是第一次打开 AI 助手,则系统会显示轮播窗口。 |

|

步骤 2 |

(一次性活动)查看轮播窗口中的内容,然后点击启动 AI 助手 (Launch AI Assistant)。 |

|

步骤 3 |

在 AI 助手窗口中,选择一个可用的建议或在文本字段中输入您自己的问题,然后点击发送消息 (Send Message)( 有关详细信息,请参阅《AI Assistant 用户指南》。 |

配置 管理中心 以与思科共享使用情况指标和统计信息

Cisco Success Network 是一项云服务,使 管理中心 能够与思科云建立安全连接,并流式传输使用信息和统计信息。此数据流遥测提供一种机制,可从 威胁防御 设备选择相关数据,并出于以下原因以结构化的格式将其发送至远程管理站:

-

通知您在网络中可用来改进产品效果但尚未使用的功能。

-

通知您适用于您产品的其他技术支持服务和监控。

-

帮助思科改善产品。

要了解有关思科收集的遥测数据的更多信息,请参阅 从 Cisco Secure Firewall Management Center 设备收集的 Cisco Success Network 遥测数据。

注 |

|

开始之前

启用 思科安全云集成或使用智能许可证注册您的管理中心,以执行此任务。

过程

|

步骤 1 |

点击 。 |

||

|

步骤 2 |

在 思科安全云支持下,选中 启用 Cisco Success Network 复选框以启用此服务。

|

||

|

步骤 3 |

点击保存 (Save)。 |

配置 管理中心 以与思科共享设备运行状况数据

思科支持诊断是一项基于云的 TAC 支持服务,使 管理中心 和托管设备能够与思科云建立安全连接,并将设备运行状况相关信息发送到云端。默认情况下启用此功能。

思科支持诊断通过允许思科 TAC 在解决 TAC 案例期间从您的设备安全地收集重要数据,在故障排除期间提供增强的用户体验。此外,思科会定期收集运行状况数据,并使用自动问题检测系统处理这些数据,以便在出现问题时通知您。虽然解决 TAC 案例期间的数据收集服务适用于拥有支持合同的所有用户,但通知服务仅适用于拥有特定服务合同的用户。

思科支持诊断功能允许 威胁防御 设备和 管理中心 建立并维护与思科云的安全连接。管理中心 会将收集的数据发送到 思科安全云集成 (Cisco Security Cloud Integration) 页面上选定的区域。

管理员可以按照 为特定系统功能生成故障排除文件中的步骤来查看从 管理中心 收集的简单数据集。

开始之前

启用 思科安全云集成或使用智能许可证注册您的管理中心,以执行此任务。

过程

|

步骤 1 |

点击 。 |

||

|

步骤 2 |

在思科安全云支持下,选中启用思科支持诊断 (Enable Cisco Support Diagnostics) 复选框即可启用此服务。

|

||

|

步骤 3 |

点击保存 (Save)。 |

反馈

反馈