与思科 SecureX集成

通过单一管理平台( SecureX 云门户)查看和处理所有思科安全产品及其他产品的数据。使用 SecureX 可用的工具来丰富您的威胁追踪和调查。 SecureX 还可以提供有用的设备和设备信息,例如每个设备和设备是否正在运行最佳软件版本。

有关 SecureX的详细信息,请参阅思科 SecureX 页面。

启用 SecureX 集成

思科 SecureX 结合了思科的集成安全产品组合以及您的基础设施的优势,旨在提供可统一可视性、实现自动化并增强网络、终端、云和应用安全性的一致体验。有关 SecureX 的详细信息,请参阅思科 SecureX 产品页面。

通过将 SecureX 与 管理中心 集成,您可以全面了解 管理中心 中的所有数据。有关将 管理中心 与 SecureX集成的更多信息,请参阅 Cisco Secure Firewall Management Center (版本 7.2 或更高) 和 SecureX 集成指南。

开始之前

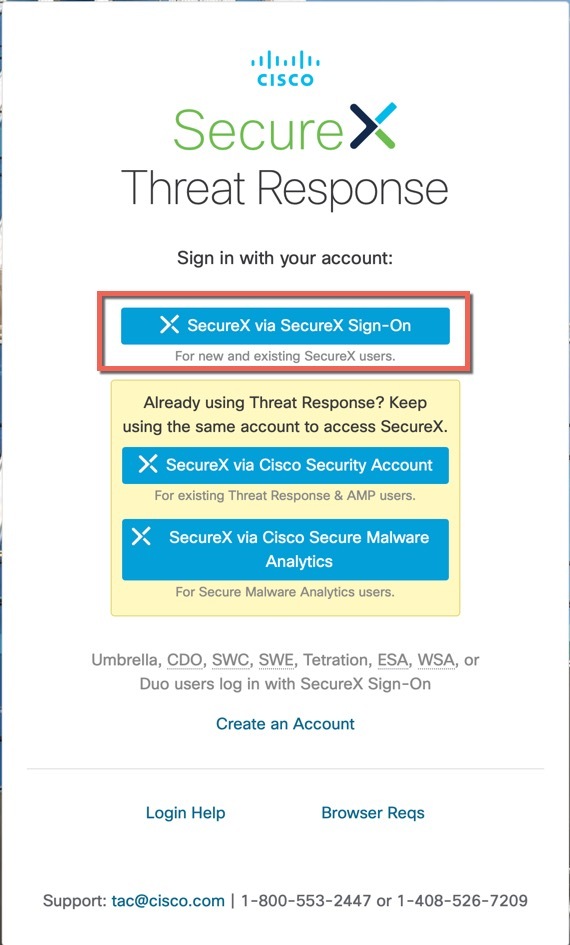

您需要一个属于组织的 SecureX 账户。如果没有 SecureX 帐户,请使用 CDO 租户创建 SecureX 帐户。有关详细信息,请参阅使用 CDO 创建 SecureX 帐户。

过程

|

步骤 1 |

在 管理中心 中,选择。 |

|

步骤 2 |

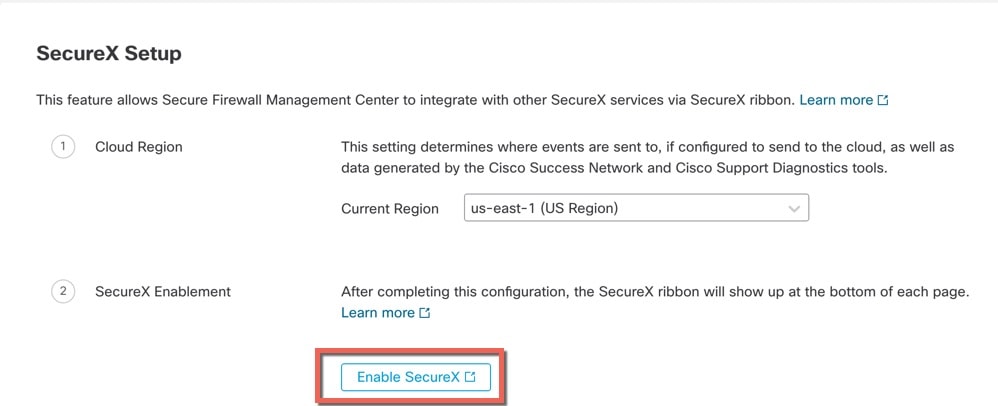

(可选) 对于云区域 (Cloud Region),请选择您的当前区域 (Current Region)。 默认情况下,选择的区域与您的智能许可区域匹配,因此您可能不需要更改区域。 |

|

步骤 3 |

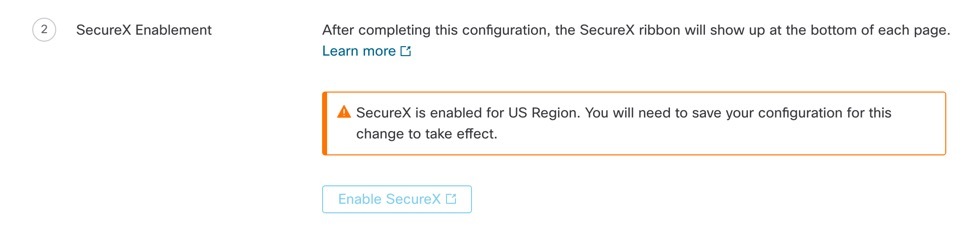

在 SecureX 启用 (SecureX Enablement) 中,执行以下步骤。 |

配置 管理中心 以便将事件发送到 思科安全云

将 管理中心 配置为托管 威胁防御 设备直接将事件发送至 思科安全云。在适用和启用的情况下,您在此页面中配置的云区域和事件类型可用于多个集成。

开始之前

-

确保使用智能许可证(系统(

))注册管理中心或启用 思科安全云 集成,以便让设备能够将防火墙事件发送到思科云。

))注册管理中心或启用 思科安全云 集成,以便让设备能够将防火墙事件发送到思科云。

-

在 管理中心 中:

-

转至系统 (System) > 配置 (Configuration) 页面并为 管理中心 提供唯一名称,以便其可在云中的设备 (Devices) 列表中明确识别。

-

将您的 威胁防御 设备添加到 管理中心,向其分配许可证,并确保系统正常运行。确保您已创建必要的策略,生成的事件如在 管理中心 UI 中的分析 (Analysis) 菜单下如预期那样显示。

-

-

请确保您拥有思科安全云登录凭证,并且可以登录到创建您的账户的 SecureX 区域云。

有关 SecureX 区域云 URL 和支持的设备版本的详细信息,请参阅 思科 Cisco Secure Firewall Management Center 和 SecureX集成指南。

-

如果您当前使用系统日志将事件发送到云,请禁用这以避免重复。

过程

|

步骤 1 |

确定要用于发送防火墙事件的思科区域云。有关选择区域云的详细信息,请参阅 思科 Cisco Secure Firewall Management Center 和 SecureX 集成指南。

|

|||||||||||||

|

步骤 2 |

在 管理中心 中,点击。 |

|||||||||||||

|

步骤 3 |

从当前区域 (Current Region) 下拉列表中选择区域云。 |

|||||||||||||

|

步骤 4 |

选中将事件发送到云 (Send events to the cloud) 复选框以启用云事件配置。 |

|||||||||||||

|

步骤 5 |

选择要发送至云的事件类型。

|

|||||||||||||

|

步骤 6 |

点击保存 (Save)。 |

配置 Cisco Success Network 注册

Cisco Success Network 是一项云服务,使 管理中心 能够与思科云建立安全连接,并流式传输使用信息和统计信息。此数据流遥测提供一种机制,可从 威胁防御 设备选择相关数据,并出于以下原因以结构化的格式将其发送至远程管理站:

-

通知您在网络中可用来改进产品效果但尚未使用的功能。

-

通知您适用于您产品的其他技术支持服务和监控。

-

(如果与 SecureX集成)在 SecureX 磁贴中汇总设备和设备状态,并了解所有设备是否都在运行最佳软件版本。

-

帮助思科改善产品。

要了解有关思科收集的遥测数据的更多信息,请参阅 从 Cisco Secure Firewall Management Center 设备收集的 Cisco Success Network 遥测数据。

当您启用思科支持诊断或 Cisco Success Network 时, 管理中心 会始终建立并维护与思科云的安全连接。但是,当您启用思科支持诊断时,管理中心 和 威胁防御 设备都会建立并维护与思科云的安全连接。您可以随时通过禁用 Cisco Success Network 和思科支持诊断功能来关闭该连接,这样会将 管理中心 与思科云断开。

将管理中心注册到智能软件管理器时,可启用 Cisco Success Network。

注 |

|

开始之前

启用 SecureX集成或使用智能许可证注册您的管理中心,以执行此任务。

过程

|

步骤 1 |

点击 。 |

||

|

步骤 2 |

在 思科云支持下,选中 启用 Cisco Success Network (Enable Cisco Success Network) 复选框以启用此服务。

|

||

|

步骤 3 |

点击保存 (Save)。 |

配置思科支持诊断注册

思科支持诊断是一项用户启用的基于云的 TAC 支持服务。启用后, 管理中心 和托管设备会与思科云建立安全连接,以传输与系统运行状况相关的信息。

思科支持诊断通过允许思科 TAC 在解决 TAC 案例期间从您的设备安全地收集重要数据,在故障排除期间提供增强的用户体验。此外,思科会定期收集运行状况数据,并使用自动问题检测系统处理这些数据,以便在出现问题时通知您。虽然解决 TAC 案例期间的数据收集服务适用于拥有支持合同的所有用户,但通知服务仅适用于拥有特定服务合同的用户。

思科支持诊断功能允许 威胁防御 设备和 管理中心 建立并维护与思科云的安全连接。管理中心 会将收集的数据发送到 SecureX 集成 (SecureX Integration) 页面上选定的区域。

您可以随时通过禁用 Cisco Success Network 和思科支持诊断功能来关闭该连接,这样会将这些功能与思科云断开。

管理员可以按照 为特定系统功能生成故障排除文件中的步骤来查看从 管理中心 收集的简单数据集。

开始之前

启用 SecureX集成或使用智能许可证注册您的管理中心,以执行此任务。

过程

|

步骤 1 |

点击 。 |

||

|

步骤 2 |

在 思科云支持下,选中 启用思科支持诊断 复选框以启用此服务。

|

||

|

步骤 3 |

点击保存 (Save)。 |

使用 Ribbon 访问 SecureX

功能区显示在 管理中心 Web 界面中每个页面的底部。您可以使用功能区快速跳转到其他思科安全产品,并处理来自多个来源的威胁数据。

开始之前

-

如果在 管理中心 Web 界面页面的底部没有看到 SecureX 功能区,请不要使用此程序。

-

如果您还没有 SecureX 账户,请从您的 IT 部门获取一个。

过程

|

步骤 1 |

在 管理中心中,点击任何 管理中心 页面底部的功能区。 |

|

步骤 2 |

点击 获取 SecureX。 |

|

步骤 3 |

登录到 SecureX。 |

|

步骤 4 |

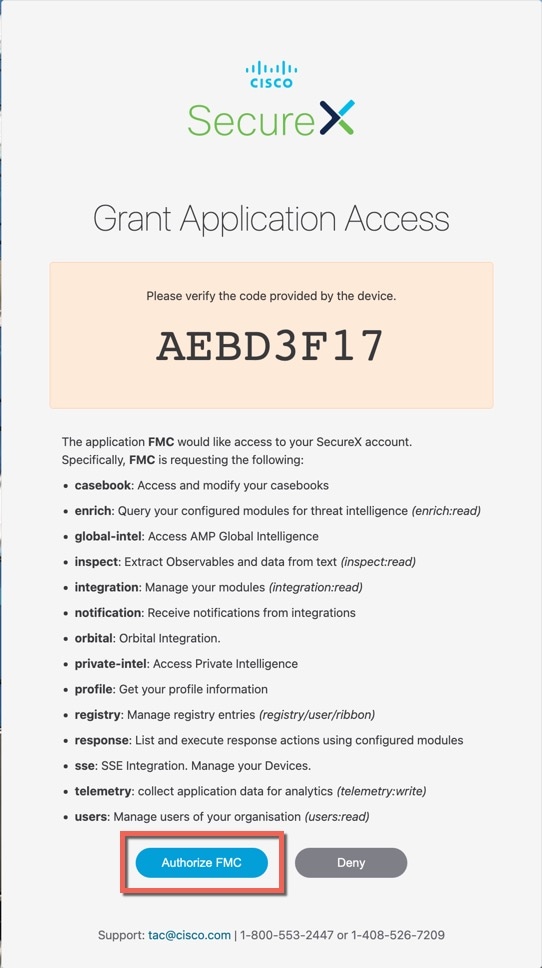

点击链接以授权访问。 |

|

步骤 5 |

点击功能区以展开并使用它。 |

下一步做什么

有关功能区功能及其使用方法的信息,请参阅 SecureX 中的在线帮助。

)

) )

) )

) )

)

)

) )

) 反馈

反馈