================================================================================

* amqplib *

amqplib 版权所有 (c) 2013, 2014

米歇尔·布里根<mikeb@squaremobius.net>

此软件包“amqplib”根据 MIT 许可证获得许可。可以在此目录中的文件 LICENSE-MIT 中找到副本,或从以下位置下载

http://opensource.org/licenses/MIT

================================================================================

* async *

版权所有 (c) 2010-2016 Caolan McMaho

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* bluebird *

MIT 许可证 (MIT)

版权所有 (c) 2013-2015 Petka Antonov

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

*cheerio *

版权所有 (c) 2012 马特穆勒<mattmuelle@gmail.com>

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* command-line-args *

MIT 许可证 (MIT)

版权所有 (c) 2015 Lloyd Brookes <75镑@gmail.com>

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* ip *

此软件根据 MIT 许可证获得许可。

Fedor Indutny, 2012 版权所有。

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* json-buffer *

版权所有 (c) 2013 Dominic Tarr

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* json-stable-stringify *

此软件在 MIT 许可证下发布:

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* json-stringify-safe *

ISC 许可证

版权所有 (c) Isaac Z. Schlueter 和贡献者

特此授予出于任何目的使用、复制、修改和/或分发本软件的权限,前提是所有副本中均包含上述版权声明和本许可声明。

本软件按“原样”提供,作者否认与本软件相关的所有担保,包括对适销性和适用性的所有暗示担保。在任何情况下,作者均不对因使用、数据或利润损失而导致的任何特殊、直接、间接或后果性损害负责,无论是因合同、过失或其他原因造成的与本软件的使用或性能相关。

================================================================================

* lodash *

版权所有 JS 基金会和其他贡献者 < https://js.foundation/ >https://js.foundation/

基于 Underscore.js,版权所有,

DocumentCloud 和 Investigative Reporters & Editors < >http://underscorejs.org/

该软件由许多个人自愿提供。有关确切的贡献历史记录,请参阅以下位置的修订历史记录: https://github.com/lodash/lodash

以下许可证适用于本软件的所有部分,但作为

记录如下:

====

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

====

通过 CC0 放弃示例代码的版权和相关权利。示例代码定义为文档中显示的所有源代码。

CC0: http://creativecommons.org/publicdomain/zero/1.0/

====

位于 node_modules 和 vendor 目录中的文件是此软件使用的外部维护的库,它们有自己的许可证;我们建议您阅读它们,因为它们的术语可能与上述术语不同。

================================================================================

* log4js *

版权所有 2015 Gareth Jones(许多其他人的贡献)

根据 Apache 许可证 2.0 版本 (\“许可\”) 授权; 除非遵守本许可的规定,否则不得使用此文件。 您可以通过以下网址获取许可证副本:

http://www.apache.org/licenses/LICENSE-2.0

除非适用法律要求或达成书面协议, 根据许可证分发的软件均\“按原样\”分发, 且不附带任何明示或默示的保证或条件。 请参阅许可证,了解许可证中有关语言管理权限和限制的特定规定。

================================================================================

* mkdirp *

版权所有 2010 James Galliday (mail@substack.net)

此项目是在 MIT/X11 许可证下发布的免费软件:

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* node-forge *

新 BSD 许可证(3 个子句)

版权所有 (c) 2010, Digital Bazaar, Inc.

版权所有。

对源代码或二进制形式代码的重新发行和使用(包含或不含修改)需要符合下列条件:

* 源代码的重新分发必须保留上述版权声明、本条件列表及以下免责声明。

* 以二进制形式重新发行时,必须通过文档和/或在发行时一并提供的其它材料复制上述版权声明、此条件清单和下面的免责声明。

* 未经事先明确书面许可,不得使用 Digital Bazaar, Inc. 及其参与者姓名宣传或推广本软件的衍生产品。

该软件由版权所有者和贡献者按“原样”提供,不承担任何明示或暗示的担保,包括但不限于用于特定用途的适销性和适用性的暗示担保。在任何情况下,DIGITAL BAZAAR 对于以任何方式使用该软件造成的任何直接、间接、意外、特殊、惩罚性或后果性损害(包括但不限于替代货物或服务的采购;用途丧失、数据丢失或利润损失;或业务中断),均不承担任何责任,无论导致前述损害的原因与责任推断如何,也无论是否因合同、严格责任或侵权(包括疏忽或其他原因)造成该等损害,即使已被告知发生此类损害的可能性。

================================================================================

* request *

Apache 许可证

版本 2.0,2004 年 1 月

http://www.apache.org/licenses/

使用、复制和分发条款和条件

1. 定义。

“许可”是指本文档第 1- 9 节规定的使用、复制和分发的条款和条件。

“许可方”是指版权所有者或由版权所有者授权进行许可授予的实体。

“法律实体”是指实施实体以及所有其他控制该实体、由该实体控制或与该实体共同受控制的实体的联合整体。在此定义中,“控制”是指 (i) 通过合同或其他方式,有权直接或间接决定此类实体的方向或管理,或 (ii) 拥有此类实体百分之五十 (50%) 或以上已发行股份的所有权,或

(iii) 拥有此类实体的受益所有权。

“您”(或“您的”)是指行使此许可证所授权限的个人或法律实体。

“源”形式是指用于进行修改的首选形式,包括但不限于软件源代码、文档源和配置文件。

“目标”形式是指任何通过对源形式进行机械转换或翻译所获得的形式,包括但不限于经过编译的对象代码、生成的文档以及转换为其他媒体类型。

“作品”是指根据许可(如作品包含或随附的版权声明所示)提供的源形式或目标形式的著作(下面的附录中提供了一个示例)。

“衍生作品”是指任何基于作品创作(或从作品衍生而来)的,其编辑修订、注释、详细描述或其他修改等从整体上构成原创作品的源形式或目标形式的作品。根据此项许可,衍生作品不包括与作品及其衍生作品分离之作品,或仅与作品及其衍生作品的接口相链接(或以名称绑定)之作品。

“投稿”是指任何创作作品,包括作品的原始版本和对该作品或衍生作品所做的任何修改或增补,由版权所有者或经授权可代表版权所有者进行提交的个人或法律实体特意提交给许可方以纳入其作品中。在此定义中,“提交”是指发送给许可方或其代表的任何电子、口头或书面形式的通信,包括但不限于通过许可方管理的或代表许可方管理的电邮清单、源代码控制系统以及发布跟踪系统为讨论和改善作品而进行的通信,但不包括由版权所有者以书面形式明显标注或指定为“非投稿”的通信。“投稿者”是指许可方,以及许可方已收到其投稿并随后纳入作品中的任何个人或代表该个人的法律实体。

“贡献者”是指许可方以及代表许可方收到文稿并随后纳入作品的任何个人或法人实体。

2. 版权许可的授予。根据此项许可的条款和条件,每位投稿者特此授予您一项永久的、全球性的、非专有的、免费且无版权费的、不可撤销的版权许可,准许您对作品和衍生作品的源形式或目标形式进行复制、制备衍生作品、公开陈列、公开演示、授予分许可,以及分发。

3. 专利许可的授予。根据此项许可的条款和条件,每位投稿者特此授予您一项永久的、全球性的、非专有的、免费且无版权费的、不可撤销的(除非本节另有规定)专利许可,准许您制作、已经制作、使用、邀约销售、销售、进口和以其他方式转让作品,此类许可仅适用于投稿者可予许可的专利权利要求,并且如不授予许可,则单独使用其投稿或将其投稿与提交以供纳入其中的作品组合使用必定构成对前述要求的侵权。如果您对任何实体提起专利法律诉讼(包括交叉诉讼或反诉),主张作品或作品中所含投稿构成直接或共同专利侵权,则根据此项许可授予您的针对该作品的任何专利许可都将在提起上述诉讼之日起终止。

4. 再分发。您可以在任何介质中以源或对象形式复制和分发作品或其衍生作品的副本,无论是否进行修改,前提是您满足以下条件:

您必须向作品或衍生作品的任何其他接收者提供本许可证的副本;和

您必须在任何已修改的文件上放置醒目的通知,说明您更改了文件;和

您必须在您分发的任何衍生作品的源形式中保留作品的源形式的所有版权、专利、商标和归属声明,不包括与衍生作品任何部分无关的声明;和

如果作品包含“通知”文本文件作为其分发的一部分,则您分发的任何衍生作品必须包括该通知文件中包含的归属通知的可读副本,不包括不属于任何部分的通知衍生作品,至少在以下位置:作为衍生作品的一部分分发的通知文本文件;在源表单或文档中(如果与衍生作品一起提供);或者,在衍生作品生成的显示中,如果以及通常出现此类第三方通知。声明文件的内容仅供参考,并不构成对许可的修改。您可在您分发的衍生作品中随同作品的声明文本或以附录形式添加自己的归属声明,前提是附加的归属声明不得构成对许可的修改。只要您对作品的使用、复制和分发符合此项许可规定的条件,您可以为自身所做的修改添加自己的版权声明并可就自身所修改内容或任何此类衍生作品作为整体的使用、复制或分发提供附加或不同的许可条款和条件。

5. 投稿的提交。除非您明确作出不同声明,否则您向许可方提交的旨在纳入作品中的任何投稿均受此项许可的条款和条件的约束,无任何附加条款或条件。尽管有上述规定,如您与许可方就该等投稿签订了任何单独许可协议,此项许可的条款不得取代或修改该单独许可协议的条款。

6. 商标。此项许可并未授予您使用许可方的商号、商标、服务标记或产品名称的权限,除非此类使用是合理和惯例性描述作品来源和复制声明文件内容之所必需。

7. 免责声明。除非适用法律要求或达成书面协议,否则许可方均“按原样”提供作品(且每位投稿者均“按原样”提供其投稿),不附带任何明示或默示的保证或条件,包括但不限于关于所有权、非侵权、适销性或适用性的保证或条件。您应全权负责确定使用或再分发作品的适当性,并且承担行使此项许可项下权限的所有风险。

8. 责任限制。在任何情况下,在任何法律理论下,无论是侵权(包括过失)、合同或其他理论,除非适用法律要求(例如故意和重大过失行为)或达成书面协议,否则对于您所遭受的损害,包括因此项许可或者因使用或无法使用作品而产生的任何性质的直接、间接、特殊、附带或后果性损害(包括但不限于商誉损失、停工、计算机失效或故障等损害,或任何及所有其他商业损害或损失),任何投稿者概不负责,即使投稿者已被告知发生此类损害的可能性,也是如此。

9. 接受担保或附加责任。再分发作品或衍生作品时,您可以选择接受与此项许可一致的支持、担保、赔偿或其他责任义务和/或权利,并就此收取费用。但是,在接受上述义务时,您只可代表您自己并对此全权负责,不得代表任何其他投稿者,除非您同意,如因您接受任何此类担保或附加责任,致使此等投稿者承担任何责任或遭受任何索赔,您将对其作出赔偿、为其辩护并保护其免受损害。

条款和条件结束

================================================================================

* rimraf *

ISC 许可证

版权所有 (c) Isaac Z. Schlueter 和贡献者

特此授予出于任何目的使用、复制、修改和/或分发本软件的权限,前提是所有副本中均包含上述版权声明和本许可声明。

本软件按“原样”提供,作者否认与本软件相关的所有担保,包括对适销性和适用性的所有暗示担保。在任何情况下,作者均不对因使用、数据或利润损失而导致的任何特殊、直接、间接或后果性损害负责,无论是因合同、过失或其他原因造成的与本软件的使用或性能相关。

================================================================================

* uuid *

版权所有 (c) 2010-2012 Robert Kieffer

MIT 许可证 - http://opensource.org/licenses/mit-license.php

================================================================================

* 验证器 *

版权所有 (c) 2016 Chris O'Hara<cohara87@gmail.com>

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。

================================================================================

* 何时 *

开源计划 OSI - MIT 许可证

http://www.opensource.org/licenses/mit-license.php

版权所有 (c) 2011 布赖恩·卡瓦利埃

特此授予获得本软件和相关文档文件(“软件”)副本的任何人无限制地处理本软件的权限,包括但不限于使用、复制、修改、合并的权利发布、分发、再许可和/或销售软件的副本,并允许获得本软件的人员这样做,但须遵守以下条件:

上述版权声明和本许可声明应包含在软件的所有副本或重要部分中。

所述软件“按原样”提供且不附带任何明示或默示保证,包括但不限于关于适销性、适用特定用途以及不侵权的保证。在任何情况下,作者或版权持有人对软件或软件的使用或其他处理所导致、产生或与之相关的任何索赔、损害赔偿或其他责任概不负责,无论是出于合同、侵权行为还是其他原因皆是如此。================================================================================

删除 (Remove)。您会收到以下警告:

删除 (Remove)。您会收到以下警告:

。

。

以展开

以展开 安装 DUO Security。我们建议您在手机上安装 Duo Security 应用。如果您对于如何安装 Duo 有疑问,请查看

安装 DUO Security。我们建议您在手机上安装 Duo Security 应用。如果您对于如何安装 Duo 有疑问,请查看

有待处理的更改,则在

有待处理的更改,则在 并手动输入邮箱。

并手动输入邮箱。

可查看租户上发生的最新警报。

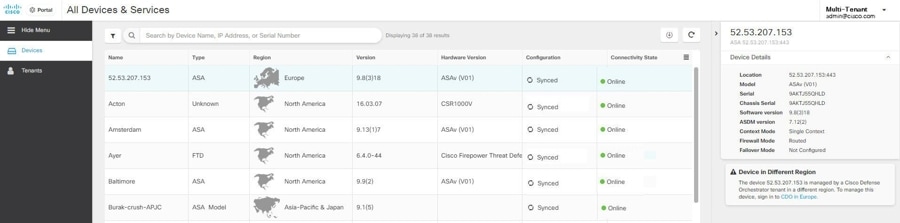

可查看租户上发生的最新警报。 除“AnyConnect 远程访问 VPN”外,默认情况下会选择所有其他设备属性。如果您自定义表,

除“AnyConnect 远程访问 VPN”外,默认情况下会选择所有其他设备属性。如果您自定义表, 门户信息导出为逗号分隔值 (.csv) 文件。此信息可帮助您分析设备或将其发送给无权访问的人员。每次导出数据时,

门户信息导出为逗号分隔值 (.csv) 文件。此信息可帮助您分析设备或将其发送给无权访问的人员。每次导出数据时,

查看

查看

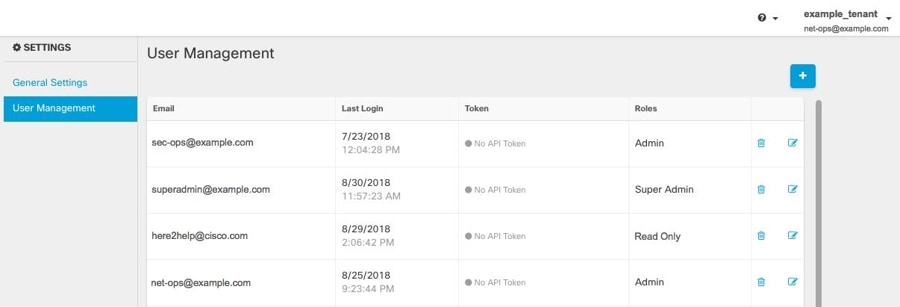

,将新用户添加到租户。

,将新用户添加到租户。

。请注意,CDO 仅提供可应用于所有选定设备的操作的命令按钮。

。请注意,CDO 仅提供可应用于所有选定设备的操作的命令按钮。

。

。

:

:

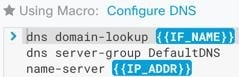

,以查看已经存在的宏。

,以查看已经存在的宏。

选择要转换为宏的命令,命令将显示在命令窗格中。

选择要转换为宏的命令,命令将显示在命令窗格中。

命令现在是新 CLI 宏的基础。

命令现在是新 CLI 宏的基础。

进行标识。

进行标识。

。

。

反馈

反馈