关于防火墙模式

ASA支持两种防火墙模式:路由防火墙模式和透明防火墙模式。

关于路由防火墙模式

在路由模式中,ASA被视为网络中的路由器跃点。要在其间路由的每个接口都位于不同的子网上。 您可以在情景之间共享第 3 层接口。

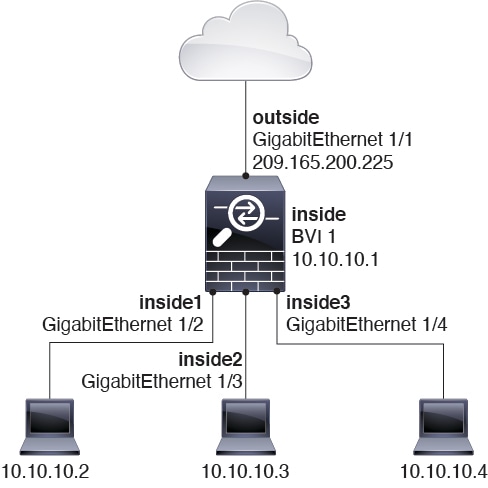

通过集成路由和桥接,您可以使用您用来对网络的多个接口进行分组的“网桥组”,ASA使用桥接技术在接口之间传递流量。每个桥接组包括一个网桥虚拟接口 (BVI),供您为其分配一个网络 IP 地址。ASA在 BVI 与正规的路由接口之间进行路由。如果您不需要多情景模式或集群或 EtherChannel 或 VNI 成员接口,则可以考虑使用路由模式而非透明模式。在路由模式下,可以像在透明模式下一样具有一个或多个隔离的网桥组,但也可以使用正常的路由接口进行混合部署。

关于透明防火墙模式

通常情况下,防火墙是一个路由跃点,并充当与其中一个被屏蔽子网连接的主机的默认网关。另一方面,透明防火墙是一个第 2 层防火墙,充当“线缆中的块”或“隐蔽的防火墙”,不被视为是到所连接设备的路由器跃点。但是,与其他防火墙一样,接口之间的访问控制是受控制的,需要进行通常的所有防火墙检查。

第 2 层连接使用您用来对网络的内部和外部接口进行分组的“网桥组”来实现,ASA使用桥接技术在接口之间传递流量。每个桥接组包括一个网桥虚拟接口 (BVI),供您为其分配一个网络 IP 地址。多个网络可以有多个网桥组。在透明模式下,这些网桥组无法相互通信。

在网络中使用透明防火墙

ASA 在其接口之间连接同一个网络。由于防火墙不是路由跃点,因此可以将透明防火墙轻松引入到现有网络中。

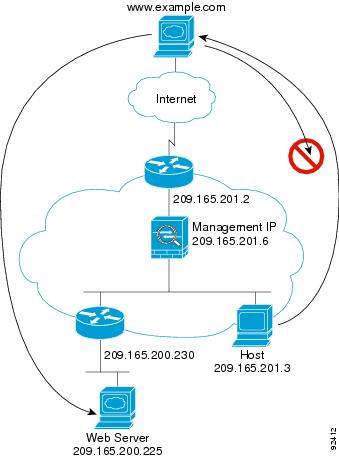

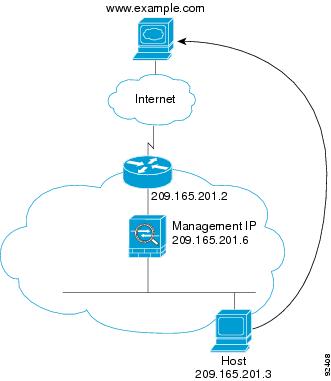

下图显示典型的透明防火墙网络,其中的外部设备与内部设备在同一个子网上。内部路由器和主机显示为与外部路由器直接连接。

管理 接口

除了每个网桥虚拟接口 (BVI) IP 地址,您可以添加不属于任何网桥组的独立管理 插槽/端口接口,这样将仅允许管理流量通过 ASA。有关详细信息,请参阅管理接口。

允许路由模式功能通过流量

对于透明防火墙不直接支持的功能,您可以允许流量通过,以便上游和下游路由器能够支持这些功能。例如,通过使用访问规则,可以允许 DHCP 流量(而不是不受支持的 DHCP 中继功能)或组播流量(例如 IP/TV 产生的流量)。还可以通过透明防火墙建立路由协议邻接;可以根据扩访问规则允许 OSPF、RIP、EIGRP 或 BGP 流量通过。同样,诸如 HSRP 或 VRRP 之类的协议也可以通过 ASA。

关于网桥组

网桥组是指 ASA 网桥(而非路由)的接口组。 网桥组在透明和路由防火墙模式下受支持。与任何其他防火墙接口一样,接口之间的访问控制将受控制,并将部署所有普通防火墙检查。

网桥虚拟接口 (BVI)

每个网桥组包括一个网桥虚拟接口 (BVI)。ASA使用该 BVI IP 地址作为源自网桥组的数据包的源地址。BVI IP 地址必须与网桥组成员接口位于同一子网。BVI 不支持辅助网络上的流量;只有与 BVI IP 地址相同的网络上的流量才受支持。

在透明模式下:只有网桥组成员接口会被命名并可以与基于接口的功能配合使用。

在路由模式下:BVI 充当网桥组和其他路由接口之间的网关。要在网桥组/路由接口之间进行路由,必须为 BVI 命名。对于一些基于接口的功能,您可以单独使用 BVI:

-

访问规则 - 可以为网桥组成员接口和 BVI 配置访问规则;对于入站规则,会首先检查成员接口。对于出站规则,会首先检查 BVI。

-

DHCPv4 服务器 - 只有 BVI 支持 DHCPv4 服务器配置。

-

静态路由 - 可以为 BVI 配置静态路由;不能为成员接口配置静态路由。

-

系统日志服务器和其他源自 ASA的流量 - 当指定系统日志服务器(或 SNMP 服务器,或流量源自 ASA的其他服务)时,可以指定 BVI 或成员接口。

如果您在路由模式下没有命名 BVI,则 ASA不会路由网桥组流量。此配置将为网桥组复制透明防火墙模式。如果您不需要多情景模式或集群或 EtherChannel 或 VNI 成员接口,则可以考虑改用路由模式。在路由模式下,可以像在透明模式下一样具有一个或多个隔离的网桥组,但也可以使用正常的路由接口进行混合部署。

透明防火墙模式下的网桥组

网桥组的流量相互分离;流量不会路由至 ASA 中的另一个网桥组,并且流量必须退出 ASA 后才能通过外部路由器路由回 ASA 中的另一个网桥组。虽然每个网桥组的桥接功能是独立的,但所有网桥组之间可共享很多其他功能。例如,所有网桥组都共享系统日志服务器或 AAA 服务器的配置。为完全分离安全策略,请在每个情景中对一个网桥组使用安全情景。

可以在每个网桥组中包含多个接口。有关支持的网桥组和接口的确切数量,请参阅防火墙模式准则。如果您在每个网桥组中使用的接口数超过 2 个,则可以控制同一网络上多个网段之间的通信,而不只是在内部和外部之间的通信。例如,如果您有三个不需要彼此通信的内部网段,则可以将每个网段设置在单独的接口上,并且仅允许它们与外部接口通信。或者,您可以自定义接口之间的访问规则,以根据需要允许任意程度的访问。

下图显示连接到 ASA且具有两个网桥组的两个网络。

路由防火墙模式下的网桥组

网桥组流量可以路由到其他网桥组或路由接口。您可以选择通过不为网桥组的 BVI 接口分配名称来隔离网桥组流量。如果命名了 BVI,则 BVI 将像其他任何普通接口一样参与路由。

路由模式下网桥组的一种用途是在 ASA上而非外部交换机上使用额外接口。例如,某些设备的默认配置包括一个外部接口作为普通接口,还包括分配给内部网桥组的其他接口。由于此网桥组的目的是替换外部交换机,因此您需要配置访问策略,以便所有网桥组接口都可以自由通信。 例如,就像默认配置一样,将所有接口设置为同一安全级别,然后启用相同安全接口通信;无需访问规则。

传递路由模式下不允许的流量

在路由模式下,某些类型的流量无法通过 ASA,即使在访问规则中允许该流量也不行。但网桥组使用访问规则(对于 IP 流量)或 EtherType 规则(对于非 IP 流量)几乎可以允许所有流量通过。

-

IP 流量 - 在路由防火墙模式下,即便访问规则(包括不支持的动态路由协议和 DHCP)中允许广播和组播流量,它们也会受到阻拦,除非配置了 DHCP 中继。在网桥组内,您可以通过访问规则(使用扩展 ACL)允许此流量。

-

非 IP 流量 - AppleTalk、IPX、BPDU 和 MPLS 等都可使用 EtherType 规则配置为通过。

注 |

网桥组不传递 CDP 数据包,也不传递有效 EtherType 大于或等于 0x600 的任何数据包。BPDU 和 IS-IS 除外,它们受支持。 |

允许第 3 层流量

-

单播 IPv4 和 IPv6 流量可通过网桥组从安全性较高的接口自动流向安全性较低的接口,而无需访问规则。

-

对于从低安全性接口传播到高安全性接口的第 3 层流量,要求低安全性接口上有一个访问规则。

-

允许 ARP 双向通过网桥组,而无需访问规则。ARP 流量可通过 ARP 检测进行控制。

-

IPv6 邻居发现和路由器请求数据包可以使用访问规则传递。

-

可使用访问规则允许广播和组播流量通过。

允许的 MAC 地址

如果得到您的访问策略的允许,将允许以下目标 MAC 地址通过网桥组(请参阅允许第 3 层流量)。系统会丢弃此列表中未列出的任何 MAC 地址。

-

实际广播目标 MAC 地址等于 FFFF.FFFF.FFFF

-

IPv4 组播 MAC 地址的范围是 0100.5E00.0000 至 0100.5EFE.FFFF

-

IPv6 组播 MAC 地址的范围是 3333.0000.0000 至 3333.FFFF.FFFF

-

BPDU 组播地址等于 0100.0CCC.CCCD

-

AppleTalk 组播 MAC 地址的范围是 0900.0700.0000 至 0900.07FF.FFFF

BPDU 处理

为防止环路使用生成树协议,默认情况下允许 BPDU 通过。要阻止 BPDU,需要将 EtherType 规则配置为拒绝 BPDU。您还可以阻止外部交换机上的 BPDU。例如,如果同一网桥组的成员连接到不同 VLAN 中的交换机端口,则可以阻止交换机上的 BPDU。在这种情况下,来自一个 VLAN 的 BPDU 将在另一个 VLAN 中可见,这可能会导致生成树根网桥选择过程问题。

如果使用故障转移功能,则可能要阻止 BPDU,以防止交换机端口在拓扑结构更改时进入阻止状态。有关详细信息,请参阅故障转移的网桥组要求。

MAC 地址与路由查找

对于网桥组中的流量,通过执行目标 MAC 地址查找而不是路由查找来确定数据包的传出接口。

但是,路由查找对于以下情况是必要的:

-

源自 ASA的流量 - 例如,在 ASA上为发往系统日志服务器所在的远程网络的流量添加一个默认/静态路由。

-

已启用检测的 IP 语音 (VoIP) 和 TFTP 流量,并且终端至少在一跳之外 - 在 ASA上为发往成功建立辅助连接的远程终端的流量添加静态路由。ASA会在访问控制策略中创建一个临时“针孔”以允许辅助连接;由于连接可能会使用一组不同于主连接的 IP 地址,所以 ASA需要执行路由查找以便在正确的接口上安装针孔。

受影响的应用包括:

-

CTIQBE

-

GTP

-

H.323

-

MGCP

-

RTSP

-

SIP

-

Skinny (SCCP)

-

SQL*Net

-

SunRPC

-

TFTP

-

-

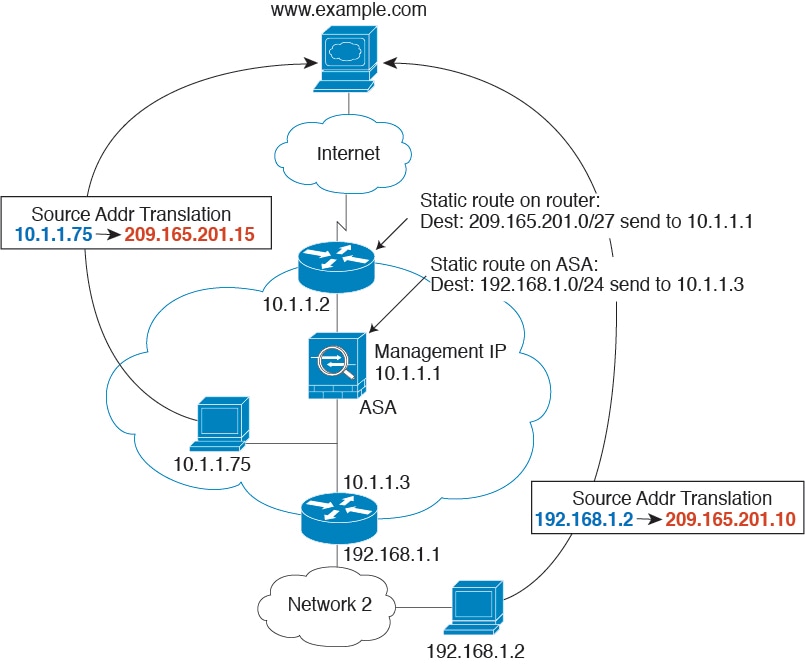

ASA对其执行 NAT 的至少一跳开外的流量 - 在 ASA上为发往远程网络的流量配置静态路由。您还需要在上游路由器上为要发送到 ASA的已映射地址的流量配置静态路由。

此路由要求也适用已启用检测和 NAT 的 VoIP 和 DNS 的嵌入式 IP 地址,这些嵌入式 IP 地址都必须至少在一跳之外。ASA需要识别正确的出口接口,以便可以执行转换。

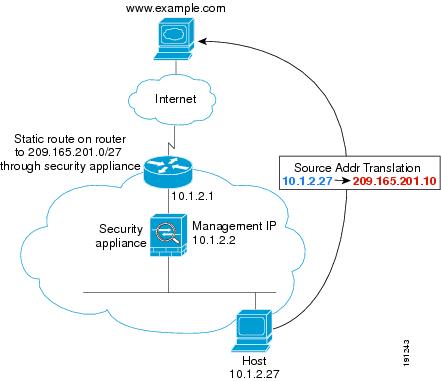

图 4. NAT 示例:网桥组中的 NAT

透明模式下网桥组不支持的功能

下表列出了在透明模式下网桥组中不受支持的功能。

|

功能 |

说明 |

|---|---|

|

动态 DNS |

- |

|

DHCPv6 无状态服务器 |

在网桥组成员接口上仅支持 DHCPv4 服务器。 |

|

DHCP 中继 |

透明防火墙可作为 DHCPv4 服务器,但它不支持 DHCP 中继。不需要使用 DHCP 中继,因为可使用两个访问规则来允许 DHCP 流量通过:一个规则用于允许从内部接口向外部发送 DCHP 请求;另一个用于允许来自另一个方向的服务器的应答。 |

|

动态路由协议 |

但是,对于网桥组成员接口,可以为 ASA上发起的流量添加静态路由。您还可以使用访问规则来允许动态路由协议通过 ASA。 |

|

组播 IP 路由 |

通过在访问规则中允许组播流量,可以允许组播流量通过 ASA。 |

|

QoS |

- |

|

针对直通流量终止 VPN |

透明防火墙仅支持在网桥组成员接口上使用站点间的 VPN 隧道传输管理连接。它不会针对通过 ASA 的流量终止 VPN 连接。您可以使用访问规则允许 VPN 流量通过 ASA,但它不会终止非管理连接。无客户端 SSL VPN 也不受支持。 |

|

统一通信 |

— |

路由模式下网桥组不支持的功能

下表列出了在路由模式下网桥组中不支持的功能。

|

功能 |

说明 |

|---|---|

|

EtherChannel 或 VNI 成员接口 |

仅支持物理接口和子接口作为网桥组成员接口。 管理 接口也不受支持。 |

|

集群 |

集群中不支持网桥组。 |

|

动态 DNS |

- |

|

DHCPv6 无状态服务器 |

只有 DHCPv4 服务器在 BVI 上受支持。 |

|

DHCP 中继 |

路由防火墙可以作为 DHCPv4 服务器,但它不支持在 BVI 或网桥组成员接口上使用 DHCP 中继。 |

|

动态路由协议 |

但您可以为 BVI 添加静态路由。您还可以使用访问规则来允许动态路由协议通过 ASA。非网桥组接口支持动态路由。 |

|

组播 IP 路由 |

通过在访问规则中允许组播流量,可以允许组播流量通过 ASA。非网桥组接口支持组播路由。 |

|

多情景模式 |

在多情景模式下,不支持网桥组。 |

|

QoS |

非网桥组接口支持 QoS。 |

|

针对直通流量终止 VPN |

您无法终止 BVI 上的 VPN 连接。非网桥组接口支持 VPN。 网桥组成员接口仅支持将站点间 VPN 隧道用于管理连接。它不会针对通过 ASA 的流量终止 VPN 连接。您可以使用访问规则通过网桥组传递 VPN 流量,但它不会终止非管理连接。无客户端 SSL VPN 也不受支持。 |

|

统一通信 |

非网桥组接口支持统一通信。 |

反馈

反馈