关于路由和透明模式接口

ASA支持两种类型的接口:路由和桥接。

每个第 3 层路由接口都需要唯一子网上的一个 IP 地址。

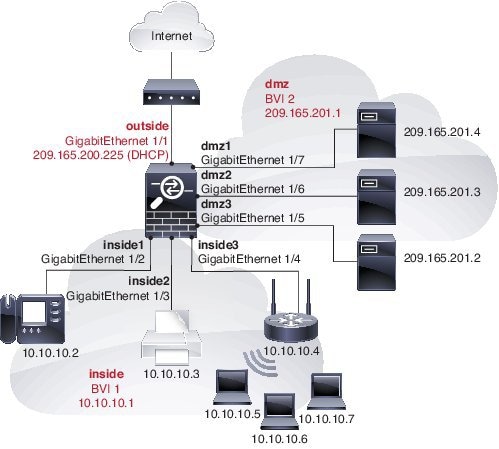

桥接接口属于桥接组,且所有接口都在同一网络上。桥接组由在网桥网络上有 IP 地址的桥接虚拟接口 (BVI) 表示。路由模式支持路由和桥接接口,您可以在路由接口和 BVI 之间路由。透明防火墙模式仅支持桥接组和 BVI 接口。

安全级别

每个接口都必须有一个 0(最低)到 100(最高)的安全级别,包括网桥组成员接口。例如,应将最安全的网络(如内部主机网络)分配至级别 100。而连接到互联网的外部网络可分配至级别 0。其他网络(例如 DMZ)可指定为介于中间的级别。您可以将多个接口分配至同一安全级别。

是否为 BVI 分配安全级别取决于防火墙模式。在透明模式下,BVI 接口没有安全级别,因为它没有参与接口之间的路由。在路由模式下,如果您选择在 BVI 和其他接口之间路由,则 BVI 接口就有安全级别。对于路由模式,网桥组成员接口的安全级别仅适用于网桥组内部的通信。类似地,BVI 安全级别仅适用于 BVI 间/第 3 层接口通信。

级别控制以下行为:

-

网络访问 - 默认情况下,默许从安全级别较高的接口访问安全级别较低的接口(出站)。较高安全级别接口上的主机可以访问较低安全级别接口上的任何主机。您可以通过将 ACL 应用于接口来限制访问。

如果为相同安全级别的接口启用通信,那么就会隐式许可这些接口访问处于同一安全级别或更低安全级别的其他接口。

-

检测引擎 - 某些应用检测引擎依赖于安全级别。对于同一安全级别的接口,检测引擎适用于任意方向的流量。

-

NetBIOS 检测引擎 - 仅应用于出站连接。

-

SQL*Net 检测引擎 - 如果 SQL*Net(之前称为 OraServ)端口的控制连接存在于主机对之间,则只有入站数据连接允许通过 ASA。

-

双 IP 堆栈(IPv4 和 IPv6)

ASA在接口上同时支持 IPv6 和 IPv4 地址。请确保配置一条同时适用于 IPv4 和 IPv6 的默认路由。

31 位子网掩码

对于路由接口,您可以在 31 位子网上为点对点连接配置 IP 地址。31 位子网只包含 2 个地址;通常,该子网中的第一个和最后一个地址预留用于网络和广播,因此,不可使用包含 2 个地址的子网。但是,如果您有点对点连接,并且不需要网络或广播地址,则 31 位子网是在 IPv4 中保留地址的有用方式。例如,2 个 ASA 之间的故障转移链路只需要 2 个地址;该链路一端传输的任何数据包始终由另一端接收,无需广播。您还可以拥有运行 SNMP 或系统日志的一个直连管理站。

31 位子网和集群

您可以在跨集群模式下使用 31 位子网掩码用于,但管理接口和集群控制链路除外。

在单集群模式下,在任何接口上都不能使用 31 位子网掩码。

31 位子网和故障转移

进行故障转移时,如果为 ASA 接口 IP 地址使用 31 位子网,则无法为该接口配置备用 IP 地址,因为没有足够的地址。通常,用于进行故障转移的接口应有一个备用 IP 地址,以便主设备可以执行接口测试来确保备用接口正常运行。如果没有备用 IP 地址,ASA 无法执行任何网络测试;只能跟踪链路状态。

对于故障转移和可选的独立状态链路(点对点连接),也可以使用 31 位子网。

31 位子网和管理

如果您有直接连接的管理工作站,则对于 ASA 的 SSH 或 HTTP,或管理工作站上的 SNMP 或 Syslog,可使用点对点连接。

31 位子网不支持的功能

以下功能不支持 31 位子网:

-

网桥组的 BVI 接口 - 网桥组需要至少 3 个主机地址:BVI 和连接到两个网桥组成员接口的两台主机。您必须使用 /29 子网或更小的子网。

-

组播路由

反馈

反馈