关于流量区域

本节介绍应如何使用网络中的流量区域。

未分区行为

自适应安全算法在决定是允许还是拒绝流量时会考虑数据包的状态。流量的执行参数之一是流入和流出同一端口的流量。任何流入其他接口的现有流量都将被 ASA 丢弃。

通过流量区域,您可以将多个接口集合在一起,这样流入或流出区域的任意接口的流量都将执行自适应安全算法安全检查。

为什么使用区域?

您可以使用区域来支持几种路由情景。

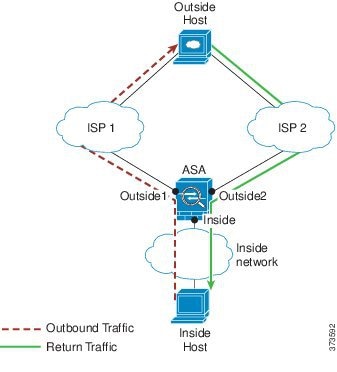

非对称路由

在以下场景中,通过 Outside1 接口上的 ISP 1 在内部主机和外部主机之间建立了连接。由于目标网络上的非对称路由,从 Outside2 接口上的 ISP 2 返回已到达的流量。

非区域问题:ASA 将为每个接口维护连接表。返回到达 Outside2 的流量时,它不会匹配连接表,并且将被丢弃。对于 ASA 集群,如果集群包含至同一路由器的多个邻接,则非对称路由可能会造成无法接受的流量损失。

通过划分区域解决问题:ASA 针对每个区域维护连接表。如果您将 Outside1 和 Outside2 集合到一个区域中,当返回到达 Outside2 的流量时,它将匹配每区域连接表,并且允许连接。

丢失的路由

在以下场景中,通过 Outside1 接口上的 ISP 1 在内部主机和外部主机之间建立了连接。由于 Outside1 和 ISP 1 之间的路由已丢失或移动,流量需要通过 ISP 2 采取不同的路由。

因未划分区域出现的问题:内部主机和外部主机之间的连接将被删除;您必须使用新的次优路由建立新连接。对于 UDP,新路由将在单次丢包之后使用;但对于 TCP,需要重新建立新连接。

区域解决方案:ASA 将检测丢失的路由并通过 ISP 2 切换至新路径的流量。流量将被无缝转发,无任何丢包现象。

负载均衡

在以下场景中,通过 Outside1 接口上的 ISP 1 在内部主机和外部主机之间建立了连接。借助通过 Outside2 上的 ISP 2 的等价路由建立了第二个连接。

因未划分区域出现的问题:无法进行跨接口负载均衡;您只能在一个接口上通过等价路由进行负载均衡。

区域解决方案:ASA 将跨区域内所有接口上的多达八个成本相同的路由实施连接负载均衡。

每区域连接和路由表

ASA 维护每区域连接表,使流量能够到达任何一个区域接口。此外,ASA 还维护每区域路由表,提供 ECMP 支持。

ECMP 路由

ASA 支持等开销多路径 (ECMP) 路由。

未划分区域的 ECMP 支持

如果没有区域,每个接口最多支持 8 个等价静态或动态路由。例如,您可以在外部接口上配置三个默认路由,指定不同的网关:

route outside 0 0 10.1.1.2

route outside 0 0 10.1.1.3

route outside 0 0 10.1.1.4

在这种情况下,流量在外部接口上的 10.1.1.2、10.1.1.3 和 10.1.1.4 之间进行负载均衡。流量基于散列源和目标 IP 地址、传入接口、协议、源与目标端口的算法在 指定网关之间进行分发。

不支持跨多个接口执行 ECMP,因此您不能在不同接口上定义到同一目标的路由。使用上述任一路由配置时,不允许使用以下路由:

route outside2 0 0 10.2.1.1

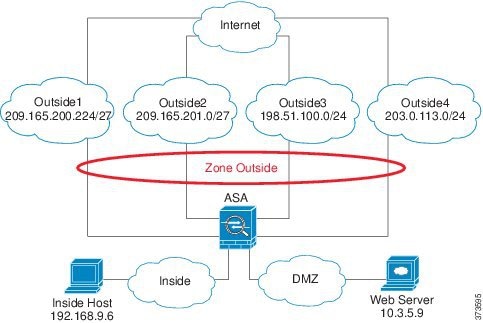

划分区域的 ECMP 支持

如果有区域,在一个区域中最多可以跨 8 个接口配置最多 8 个等价静态或动态路由。例如,您可以在区域中跨三个接口配置三个默认路由:

route outside1 0 0 10.1.1.2

route outside2 0 0 10.2.1.2

route outside3 0 0 10.3.1.2

同样,动态路由协议可以 自动配置等价路由。ASA 使用更稳健的负载均衡机制 跨接口对流量进行负载均衡。

当某条路由丢失时,ASA 将流量无缝 移至其他路由。

如何对连接进行负载均衡

ASA 可以使用数据包六元组(源和目标 IP 地址、源和目标端口、协议和入口接口)构成的散列跨等价路由对连接进行负载均衡。除非路由丢失,否则连接将在其持续时间内在所选接口上保持不中断的状态。

连接中的数据包不会跨路由进行负载均衡;连接只使用一个路由,除非此路由丢失。

ASA 执行负载均衡时,不考虑接口带宽或其他参数。您应确保同一区域中的所有接口都有相同的特性,例如 MTU、带宽等。

用户不能配置负载均衡算法。

回退到另一区域中的路由

当路由在某个接口上丢失时,如果区域中没有其他路由可用,则 ASA 将使用来自其他接口/区域的路由。如果使用此备用路由,可能会发生丢包现象,就像使用未划分区域的路由支持一样。

基于接口的安全策略

区域允许流量进出区域中的任何接口,但安全策略(访问规则、NAT 等)本身仍然应用于每个接口,而非每个区域。如果为区域中的所有接口配置相同的安全策略,则可对该流量成功实施 ECMP 和负载均衡。有关所需并行接口配置的详细信息,请参阅流量区域的前提条件。

流量区域支持的服务

区域支持以下服务:

-

访问规则

-

NAT

-

服务规则,QoS 流量管制除外。

-

路由

虽然没有完整的划分区域支持,但您还可以配置流入流量和流出流量中列出的流向设备服务和流出设备服务。

请勿为流量区域中的接口配置其他服务(例如,VPN 或 Botnet 流量过滤器);它们可能不会按预期运行或扩展。

注 |

有关如何配置安全策略的详细信息,请参阅流量区域的前提条件。 |

安全级别

添加到区域的第一个接口决定区域的安全级别。所有其他接口必须具有相同的安全级别。要更改区域中接口的安全级别,除了一个接口之外,所有其他接口都必须删除,然后更改安全级别,再重新添加接口。

流量的主接口和当前接口

每个连接流都是在初始入口和出口接口的基础上构建的。这些接口是主接口。

如果由于路由更改或非对称路由而使用新的出口接口,则新接口为当前接口。

加入或离开区域

将接口分配到区域时,该接口上的所有连接都会删除。必须重新建立连接。

如果从区域删除某个接口,以该接口为主接口的连接都会删除。必须重新建立连接。如果该接口是当前接口,ASA 会将连接移回主接口。区域路由表也会刷新。

区域内流量

要允许流量进入一个接口,并且从同一区域内的另一接口退出,请启用 same-security permit intra-interface 命令(允许流量进出同一接口)以及 same-security permit inter-interface 命令(允许流量在同一安全级别的接口之间传送)。否则,流量不能在同一区域中的两个接口之间路由。

流入流量和流出流量

-

您不能向区域添加管理专用接口或管理访问接口。

-

对于区域中常规接口上的管理流量,仅支持对现有流量进行非对称路由;无 ECMP 支持。

-

您只能在一个区域接口上配置管理服务,但要利用非对称路由支持,需要在所有接口上配置管理服务。即使所有接口上的配置是并行的,也不支持 ECMP。

-

ASA 在一个区域中支持以下流入服务和流出服务:

-

Telnet

-

SSH

-

HTTPS

-

SNMP

-

系统日志

-

区域内重叠的 IP 地址

对于非区域接口,只要正确配置了 NAT,ASA 在接口上使用重叠的 IP 地址网络。但是,不支持同一区域中的接口上的重叠网络。

反馈

反馈