准则和限制

您可以在 ESXi 服务器上创建和部署多个 ASA virtual实例。根据所需部署的实例数量和使用要求,ASA virtual部署所使用的具体硬件可能会有所不同。创建的每台虚拟设备都需要主机满足最低资源配置要求,包括内存、CPU 数量和磁盘空间。

重要 |

ASA virtual部署时的磁盘存储大小为 8GB。无法更改磁盘空间的资源配置。 |

在部署 ASA virtual之前,请查看以下准则和限制。

VMware ESXi 上的 ASA Virtual系统要求

请确保遵循以下规范,以确保最佳性能。ASA virtualASA virtual 具有以下要求:

-

主机 CPU 必须是包含虚拟化扩展的基于 x86 的服务器类 Intel 或 AMD CPU。

例如,ASA virtual性能测试实验室最少使用以下设备:使用以 2.6GHz 运行的 Intel® Xeon® CPU E5-2690v4 处理器的 Cisco Unified Computing System™ (Cisco UCS®) C 系列 M4 服务器。

-

ASA virtual 支持 ESXi 版本 6.0、6.5、6.7、7.0、7.0 升级 1、7.0 升级 2、7.0 升级 3和 8.0。

建议的 vNIC

推荐使用以下 vNIC 以获得最佳性能。

-

PCI 直通中的 i40e - 将服务器的物理 NIC 指定给 VM,并通过 DMA(直接内存访问)在 NIC 与 VM 之间传输数据包数据。移动数据包不需要任何 CPU 周期。

-

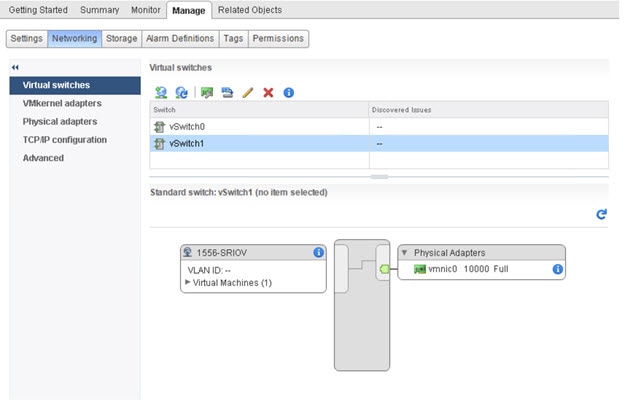

i40evf/ixgbe-vf - 基本同上(在 NIC 与 VM 之间传输 DMA 数据包),但允许在多个 VM 之间共享 NIC。SR-IOV 通常是首选的,因为它具有更多部署灵活性。请参阅准则和限制

-

vmxnet3 - 这是并行虚拟化的网络驱动程序,支持 10Gbps 操作,但也需要 CPU 周期。这是 VMware 默认设置。

如果使用 vmxnet3,则需要禁用 Large Receive Offload (LRO),以免 TCP 性能不佳。

性能优化

为实现 ASA virtual的最佳性能,您可以对 VM 和主机进行调整。有关详细信息,请参阅 性能调优。

-

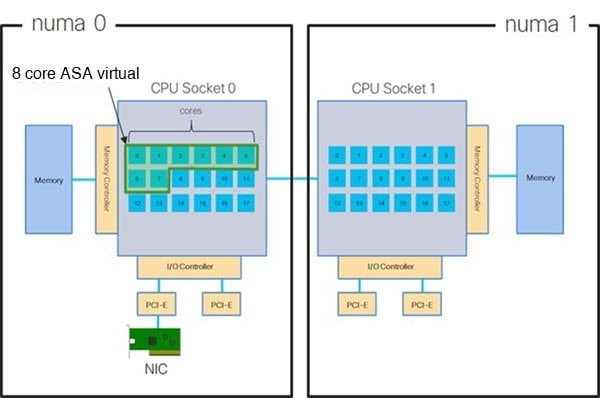

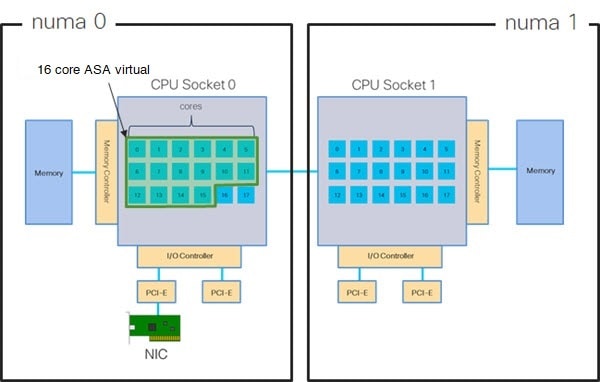

NUMA - 您可以通过将来宾 VM 的 CPU 资源隔离到单一非一致内存访问 (NUMA) 节点来提高 ASA virtual的性能。有关详细信息,请参阅 NUMA 准则。

-

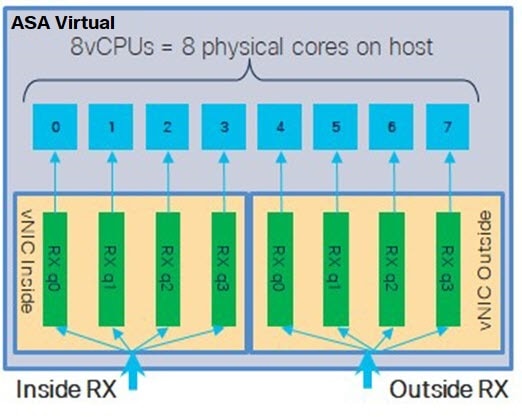

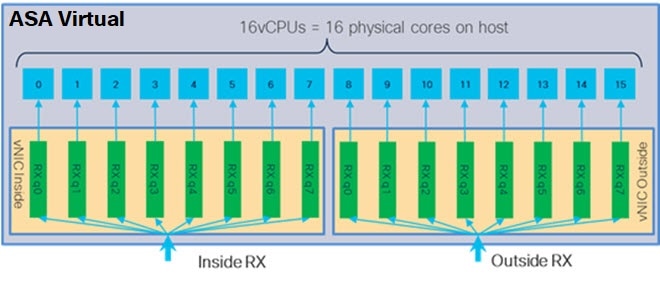

接收端扩展 - ASA virtual 支持接收端扩展 (RSS),网络适配器利用这项技术将网络接收流量分发给多个处理器内核。受 9.13 (1) 和更高版本的支持。有关详细信息,请参阅用于接收端扩展 (RSS) 的多个 RX 队列。

-

VPN 优化 (VPN Optimization) - 有关使用 ASA virtual优化 VPN 性能的其他注意事项,请参阅VPN 优化。

集群

从版本 9.17 开始,VMware 上部署的 ASA 虚拟实例支持集群。有关详细信息,请参阅 ASAv 的 ASA 集群。

OVF 文件准则

选择 asav-vi.ovf 还是 asav-esxi.ovf 文件取决于部署目标:

-

Asav-vi - 适用于部署在 vCenter 上

-

Asav-esxi - 适用于部署在 ESXi 上(无 vCenter)

-

ASA virtual OVF 部署不支持本地化(在非英语模式下安装组件)。请确保在 ASCII 兼容模式下在您的环境中安装 VMware vCenter 和 LDAP 服务器。

-

在安装 ASA virtual 之前,必须将键盘设置成美国英语,才能使用 VM 控制台。

-

部署 ASA virtual时,ESXi 虚拟机监控程序上将安装两个不同的 ISO 映像:

-

安装的第一个驱动器具有 vSphere 生成的 OVF 环境变量。

-

安装的第二个驱动器是 day0.iso。

注意

ASA virtual机启动后,您可以卸下这两个驱动器。但是,即使未选中启动时连接 (Connect at Power On),每次 ASA virtual断电/通电时,也总是会安装驱动器 1(带 OVF 环境变量)。

-

vSphere 中的导出 OVF 模板可帮助您将现有 ASA virtual实例包导出为 OVF 模板。您可以使用导出的 OVF 模板在相同或不同的环境中部署 ASA virtual 实例。在 vSphere 上使用导出的 OVF 模板部署 ASA virtual实例之前,必须修改 OVF 文件中的配置详细信息,以防止部署失败。

修改导出的 ASA virtual OVF 文件。

-

登录到已导出 OVF 模板的本地计算机。

-

浏览并在文本编辑器中打开 OVF 文件。

-

确保存在标签

<vmw:ExtraConfig vmw:key="monitor_control.pseudo_perfctr" vmw:value="TRUE"></vmw:ExtraConfig>。 -

删除标签

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>。或

替换标签

<rasd:ResourceSubType>vmware.cdrom.iso</rasd:ResourceSubType>with<rasd:ResourceSubType>vmware.cdrom.remotepassthrough</rasd:ResourceSubType>。有关详细信息,请参阅 VMware 发布的在 vCenter Server 5.1/5.5 上部署 OVF 失败 (2034422)。

-

输入

UserPrivilege、OvfDeployment和ControllerType的属性值。例如: - <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment"> + <Property ovf:qualifiers="ValueMap{"ovf", "ignore", "installer"}" ovf:type="string" ovf:key="OvfDeployment" ovf:value="ovf"> - <Property ovf:type="string" ovf:key="ControllerType"> + <Property ovf:type="string" ovf:key="ControllerType" ovf:value="ASAv"> - <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege"> + <Property ovf:qualifiers="MinValue(0) MaxValue(255)" ovf:type="uint8" ovf:key="UserPrivilege" ovf:value="15"> -

保存 OVF 文件。

-

使用 OVF 模板来部署 ASA virtual。请参阅使用 VMware vSphere Web 客户端部署 ASA virtual。

通过故障转移实现高可用性准则

对于故障转移部署,请确保备用设备具有相同的许可证权利;例如,两台设备均应具备 2Gbps 权限。

重要 |

使用 ASA virtual创建高可用性对时,需要按相同顺序将数据接口添加到每个 ASA virtual。如果完全相同的接口添加到每个 ASA virtual,但采用不同的顺序,在 ASA virtual控制台上会显示错误。故障转移功能可能也会受到影响。 |

对于用于 ASA virtual 内部接口或 ASA virtual 故障转移高可用性链路的 ESX 端口组,请配置两个虚拟 NIC 的 ESX 端口组故障转移顺序 - 一个作为活动上行链路,另一个作为备用上行链路。这是两个虚拟机相互 ping 或建立 ASA virtual 高可用性链路所必需的。

IPv6 准则

首次使用 VMware vSphere Web 客户端部署 ASA virtual OVF 文件时,不能为管理接口指定 IPv6 地址;您可以在以后使用 ASDM 或 CLI 添加 IPv6 地址。

使用 vMotion 的原则

-

按照 VMware 的要求,如果您计划使用 vMotion,则只能使用共享存储。部署 ASA virtual 期间,如果有主机集群,则可以在本地(特定主机上)或在共享主机上调配存储。但是,如果您尝试使用 vMotion 将 ASA virtual 移至其他主机,使用本地存储会造成错误。

适合吞吐量和许可的内存和 vCPU 分配

-

分配给 ASA virtual 的内存大小专门针对吞吐量级别而定。除非您为不同的吞吐量级别申请许可证,否则不要在编辑设置对话框中更改内存设置或任何 vCPU 硬件设置。配置不足可能会影响性能。

注

如果需要更改内存或 vCPU 硬件设置,请仅使用许可 ASA Virtual中记录的值。不要使用 VMware 建议的内存配置最小值、默认值和最大值。

CPU 预留

-

默认情况下,ASA virtual预留的 CPU 大小为 1000 MHz。您可以使用共享、预留和限制设置(编辑设置 > 资源 > CPU)更改分配给 ASA virtual的 CPU 资源量。如果 ASA virtual可以较低的设置在要求的流量负载下执行其所需的任务,则可以从 1000 MHz 降低 CPU 预留设置。ASA virtual使用的 CPU 大小取决于正在运行的硬件平台以及正在进行的工作的类型和数量。

对于所有虚拟机,您可以从 CPU 使用率 (Mhz) 图(位于虚拟机性能选项卡的主页视图中)中查看主机的 CPU 使用率信息。建立 ASA virtual处理典型流量时的 CPU 使用率基准后,您可以依据该信息来调整 CPU 预留设置。

有关详细信息,请参阅 VMware 发布的 CPU 性能增强建议。

-

您可以使用 ASA virtual show vm 和 show cpu 命令或者 ASDM 选项卡或者 窗格来查看资源配置以及任何过度调配或调配不足的资源。

-

从 ASA Virtual 版本 9.16.x 开始,当您从设备配置为 16 vCPU 和 32GB RAM 的 ASAv100 降级到 ASAv10 时,您必须为设备配置 1 vCPU 和 4GB RAM。

在 UCS B 系列硬件中使用透明模式的原则

据报告,一些配置为在思科 UCS B 系列硬件中以透明模式运行的 ASA virtual存在 MAC 漂移问题。如果 MAC 地址显示为来自不同位置,则会造成丢包。

在 VMware 环境中以透明模式部署 ASA virtual时,遵循下述原则可帮助您预防 MAC 漂移问题:

其他准则和限制

-

如果您运行的是 ESXi 6.7、vCenter 6.7、ASA 虚拟 9.12 及更高版本,ASA 虚拟将在没有两个 CD/DVD IDE 驱动器的情况下启动。

-

ASA virtual OVF 部署不支持 vSphere Web 客户端;请改用 vSphere 客户端。

使用矢量数据包处理的 IPsec 流分流

您可以识别并选择要分流到超快路径的流量,其中流在 NIC 本身中进行切换。分流可帮助您提高数据密集型应用(例如大型文件传输)的性能。在初始设置 IPsec 站点到站点 VPN 或远程访问 VPN 安全关联 (SA) 后,IPsec 连接可卸载到 ASA Virtual 设备中的矢量包处理 (VPP)。

注 |

IPsec 数据流分流已默认启用,并适用于设备 - ASAv100。 |

VPP 是思科开发的一款开源应用程序,用于 IPsec 分流,以执行 IPsec 加密操作。

在 ASA Virtual 上启用 IPsec 分流功能有助于:

-

提高设备性能并释放 CPU 资源以处理其他重要任务。

-

提高 IPsec 连接的总吞吐量性能。

-

提高 IPsec 的单连接性能,也称为大象流。

在支持此功能的平台上会默认禁用此功能。

限制

不分流以下 IPsec 流:

-

IKEv1 隧道。在 ASAv100 上启用后,仅 IKEv2、ESP 和 NAT-T 会自动分流。IKEv2 支持更强的密码。

-

已配置压缩的流。

-

已配置压缩的流。

-

传输模式流。仅会分流隧道模式流。

-

已配置后分段的流。

-

防重放窗口大小不是 64 位且防重放的流不会被禁用。

-

防重放窗口大小不是 64 位且防重放的流不会被禁用。

-

已启用防火墙过滤器的流。

-

多情景

反馈

反馈