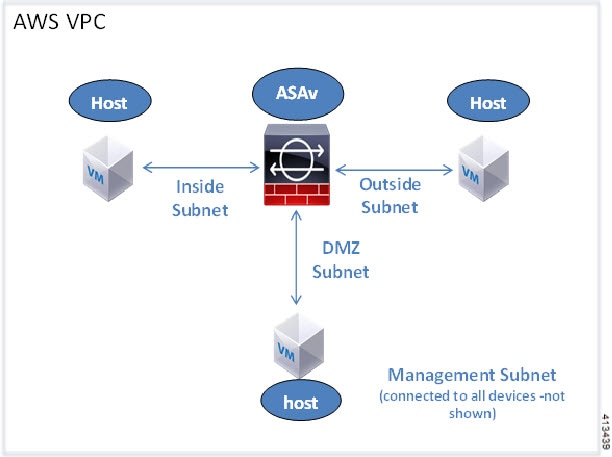

关于 AWS 云上的 ASAv 部署

Cisco 自适应安全虚拟设备(ASAv)与物理 Cisco Asa 运行相同的软件,以虚拟外形规格提供经验证的安全功能。ASAv 可以部署在公有 AWS 云中。然后,可以对其进行配置,以保护在一段时间内扩展、收缩或转换其位置的虚拟和物理数据中心工作负载。

系统支持以下 AWS 实例类型。

|

实例 |

属性 |

接口 |

|

|---|---|---|---|

|

vCPU |

内存 (GB) |

||

|

c5. xlarge |

4 |

8 |

4 |

|

c5.2xlarge |

8 |

16 |

4 |

|

c4.large |

2 |

3.75 |

3 |

|

c4.xlarge |

4 |

7.5 |

4 |

|

c4.2xlarge |

8 |

15 |

4 |

|

c3.large |

2 |

3.75 |

3 |

|

c3.xlarge |

4 |

7.5 |

4 |

|

c3.2xlarge |

8 |

15 |

4 |

|

m4.large |

2 |

4 |

3 |

|

m4.xlarge |

4 |

16 |

4 |

|

m4.2xlarge |

8 |

32 |

4 |

您可以在 AWS 上创建一个帐户,使用“AWS 向导”(AWS Wizard) 设置 ASAv,并选择“Amazon 机器映像 (AMI)”(Amazon Machine Image [AMI])。AMI 是一种模板,其中包含启动您的实例所需的软件配置。

重要 |

AMI 映像在 AWS 环境之外不可下载。 |

反馈

反馈