IPsec entre um VPN 3000 Concentrator e um VPN Client 4.x para Windows usando RADIUS para autenticação de usuário e exemplo de configuração de contabilidade

Contents

Introduction

Este documento descreve como estabelecer um túnel IPsec entre um Cisco VPN 3000 Concentrator e um Cisco VPN Client 4.x para Microsoft Windows que usa RADIUS para autenticação e tarifação do usuário. Este documento recomenda o Cisco Secure Access Control Server (ACS) para Windows para uma configuração RADIUS mais fácil para autenticar usuários que se conectam a um VPN 3000 Concentrator. Um grupo em um VPN 3000 Concentrator é uma coleção de usuários tratados como uma única entidade. A configuração de grupos, ao contrário de usuários individuais, pode simplificar o gerenciamento do sistema e simplificar as tarefas de configuração.

Consulte Exemplo de Configuração de Autenticação do PIX/ASA 7.x e Cisco VPN Client 4.x para Windows com Microsoft Windows 2003 IAS RADIUS para configurar a conexão VPN de acesso remoto entre um Cisco VPN Client (4.x para Windows) e o PIX 500 Series Security Appliance 7.x que usa um Serviço de Autenticação de Internet do Microsoft Windows 20003 (IAS) Servidor RADIUS.

Consulte Configurando o IPsec entre um Cisco IOS Router e um Cisco VPN Client 4.x para Windows usando RADIUS para autenticação de usuário para configurar uma conexão entre um roteador e o Cisco VPN Client 4.x que usa RADIUS para autenticação de usuário.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

-

O Cisco Secure ACS para Windows RADIUS está instalado e opera corretamente com outros dispositivos.

-

O Cisco VPN 3000 Concentrator é configurado e pode ser gerenciado com a interface HTML.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Cisco Secure ACS para Windows com versão 4.0

-

Cisco VPN 3000 Series Concentrator com arquivo de imagem 4.7.2.B

-

Cisco VPN Client 4.x

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota: Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados nesta seção.

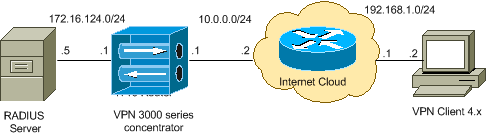

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Observação: os esquemas de endereçamento IP usados nesta configuração não são legalmente roteáveis na Internet. São endereços RFC 1918 ![]() que foram usados em um ambiente de laboratório.

que foram usados em um ambiente de laboratório.

Usar grupos no VPN 3000 Concentrator

Os grupos podem ser definidos para o Cisco Secure ACS for Windows e para o VPN 3000 Concentrator, mas usam grupos de forma um pouco diferente. Execute estas tarefas para simplificar as coisas:

-

Configure um único grupo no VPN 3000 Concentrator para quando você estabelecer o túnel inicial. Isso é frequentemente chamado de Grupo de Túnel e é usado para estabelecer uma sessão criptografada do Internet Key Exchange (IKE) para o VPN 3000 Concentrator usando uma chave pré-compartilhada (a senha do grupo). Esse é o mesmo nome de grupo e senha que devem ser configurados em todos os Cisco VPN Clients que desejam se conectar ao VPN Concentrator.

-

Configure grupos no servidor Cisco Secure ACS for Windows que usam atributos RADIUS padrão e atributos específicos do fornecedor (VSAs) para gerenciamento de políticas. Os VSAs que devem ser usados com o VPN 3000 Concentrator são os atributos RADIUS (VPN 3000).

-

Configure os usuários no servidor Cisco Secure ACS for Windows RADIUS e atribua-os a um dos grupos configurados no mesmo servidor. Os usuários herdam atributos definidos para seu grupo e o Cisco Secure ACS for Windows envia esses atributos ao VPN Concentrator quando o usuário é autenticado.

Como o VPN 3000 Concentrator usa os atributos de grupo e de usuário

Depois que o VPN 3000 Concentrator autentica o Grupo de Túneis com o VPN Concentrator e o usuário com RADIUS, ele deve organizar os atributos que recebeu. O VPN Concentrator usa os atributos nessa ordem de preferência, seja a autenticação feita no VPN Concentrator ou com RADIUS:

-

Atributos do usuário — esses atributos sempre têm precedência sobre quaisquer outros.

-

Atributos do Grupo de Túneis — Todos os atributos não retornados quando o usuário foi autenticado são preenchidos pelos atributos do Grupo de Túneis.

-

Atributos do grupo base —Todos os atributos ausentes dos atributos do usuário ou do grupo de túnel são preenchidos pelos atributos do grupo base do concentrador VPN.

Configuração do VPN 3000 Series Concentrator

Conclua o procedimento nesta seção para configurar um Cisco VPN 3000 Concentrator para os parâmetros necessários para a conexão IPsec, bem como o cliente AAA para que o usuário VPN autentique com o servidor RADIUS.

Nesta configuração de laboratório, o VPN Concentrator é acessado primeiro através da porta de console e uma configuração mínima é adicionada como esta saída mostra:

Login: admin

!--- The password must be "admin".

Password:*****

Welcome to

Cisco Systems

VPN 3000 Concentrator Series

Command Line Interface

Copyright (C) 1998-2005 Cisco Systems, Inc.

1) Configuration

2) Administration

3) Monitoring

4) Save changes to Config file

5) Help Information

6) Exit

Main -> 1

1) Interface Configuration

2) System Management

3) User Management

4) Policy Management

5) Tunneling and Security

6) Back

Config -> 1

This table shows current IP addresses.

Intf Status IP Address/Subnet Mask MAC Address

-------------------------------------------------------------------------------

Ether1-Pri| DOWN | 10.1.1.1/255.255.255.0 | 00.03.A0.89.BF.D0

Ether2-Pub|Not Configured| 0.0.0.0/0.0.0.0 |

Ether3-Ext|Not Configured| 0.0.0.0/0.0.0.0 |

-------------------------------------------------------------------------------

DNS Server(s): DNS Server Not Configured

DNS Domain Name:

Default Gateway: Default Gateway Not Configured

1) Configure Ethernet #1 (Private)

2) Configure Ethernet #2 (Public)

3) Configure Ethernet #3 (External)

4) Configure Power Supplies

5) Back

Interfaces -> 1

1) Interface Setting (Disable, DHCP or Static IP)

2) Set Public Interface

3) Select IP Filter

4) Select Ethernet Speed

5) Select Duplex

6) Set MTU

7) Set Port Routing Config

8) Set Bandwidth Management

9) Set Public Interface IPSec Fragmentation Policy

10) Set Interface WebVPN Parameters

11) Back

Ethernet Interface 1 -> 1

1) Disable

2) Enable using DHCP Client

3) Enable using Static IP Addressing

Ethernet Interface 1 -> [ ] 3

This table shows current IP addresses.

Intf Status IP Address/Subnet Mask MAC Address

-------------------------------------------------------------------------------

Ether1-Pri| DOWN | 10.1.1.1/255.255.255.0 | 00.03.A0.89.BF.D0

Ether2-Pub|Not Configured| 0.0.0.0/0.0.0.0 |

Ether3-Ext|Not Configured| 0.0.0.0/0.0.0.0 |

-------------------------------------------------------------------------------

DNS Server(s): DNS Server Not Configured

DNS Domain Name:

Default Gateway: Default Gateway Not Configured

> Enter IP Address

Ethernet Interface 1 -> [ 10.1.1.1 ] 172.16.124.1

20 02/14/2007 09:50:18.830 SEV=3 IP/2 RPT=3

IP Interface 1 status changed to Link Down.

21 02/14/2007 09:50:18.830 SEV=3 IP/1 RPT=3

IP Interface 1 status changed to Link Up.

22 02/14/2007 09:50:18.950 SEV=3 IP/1 RPT=4

IP Interface 1 status changed to Link Up.

> Enter Subnet Mask

23 02/14/2007 09:50:19.460 SEV=3 IP/2 RPT=4

IP Interface 1 status changed to Link Down.

Ethernet Interface 1 -> [ 255.255.255.0 ]

1) Interface Setting (Disable, DHCP or Static IP)

2) Set Public Interface

3) Select IP Filter

4) Select Ethernet Speed

5) Select Duplex

6) Set MTU

7) Set Port Routing Config

8) Set Bandwidth Management

9) Set Public Interface IPSec Fragmentation Policy

10) Set Interface WebVPN Parameters

11) Back

Ethernet Interface 1 -> 11

This table shows current IP addresses.

Intf Status IP Address/Subnet Mask MAC Address

-------------------------------------------------------------------------------

Ether1-Pri| Up | 172.16.124.1/255.255.255.0 | 00.03.A0.89.BF.D0

Ether2-Pub|Not Configured| 0.0.0.0/0.0.0.0 |

Ether3-Ext|Not Configured| 0.0.0.0/0.0.0.0 |

-------------------------------------------------------------------------------

DNS Server(s): DNS Server Not Configured

DNS Domain Name:

Default Gateway: Default Gateway Not Configured

1) Configure Ethernet #1 (Private)

2) Configure Ethernet #2 (Public)

3) Configure Ethernet #3 (External)

4) Configure Power Supplies

5) Back

Interfaces ->

O VPN Concentrator é exibido em Quick Configuration e esses itens são configurados.

-

Hora/Data

-

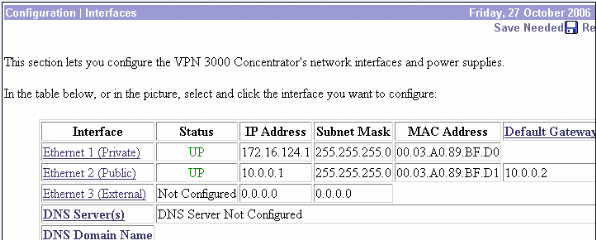

Interfaces/Masks in Configuration > Interfaces (public=10.0.0.1/24, private=172.16.124.1/24)

-

Gateway padrão em Configuration > System > IP routing > Default_Gateway (10.0.0.2)

Neste ponto, o VPN Concentrator é acessível por meio de HTML da rede interna.

Observação: se o VPN Concentrator for gerenciado de fora, você também executará estas etapas:

-

Escolha Configuration > 1-Interfaces > 2-Public > 4-Select IP Filter > 1. Privado (Padrão).

-

Escolha Administration > 7-Access Rights > 2-Access Control List > 1-Add Manager Workstation para adicionar o endereço IP do gerenciador externo.

Essas etapas só são necessárias se você gerenciar o VPN Concentrator de fora.

Depois de concluir essas duas etapas, o restante da configuração pode ser feito através da GUI usando um navegador da Web e conectando-se ao IP da interface que você acabou de configurar. Neste exemplo e neste ponto, o VPN Concentrator é acessível por meio de HTML da rede interna:

-

Escolha Configuration > Interfaces para verificar novamente as interfaces depois de ativar a GUI.

-

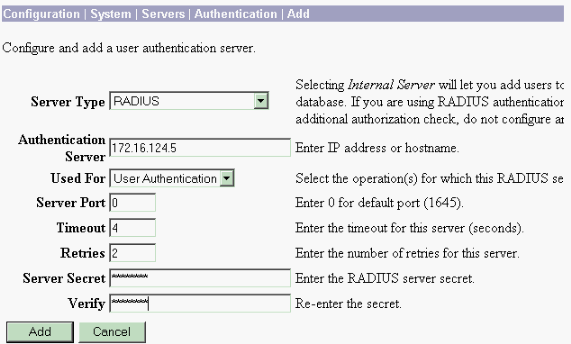

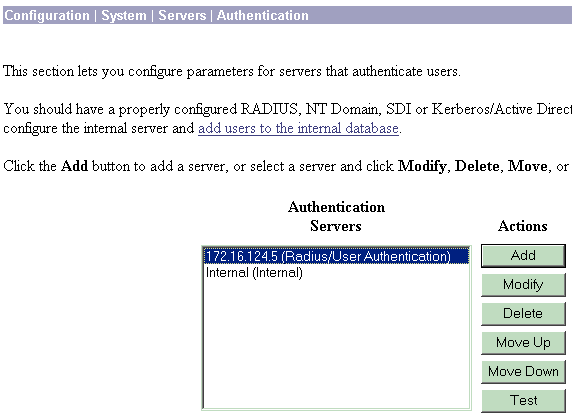

Conclua estes passos para adicionar o servidor Cisco Secure ACS for Windows RADIUS à configuração do VPN 3000 Concentrator.

-

Escolha Configuration > System > Servers > Authentication e clique em Add no menu à esquerda.

-

Escolha o tipo de servidor RADIUS e adicione esses parâmetros ao servidor Cisco Secure ACS for Windows RADIUS. Deixe todos os outros parâmetros em seu estado padrão.

-

Authentication Server — Insira o endereço IP do servidor Cisco Secure ACS for Windows RADIUS.

-

Server Secret — Insira o segredo do servidor RADIUS. Esse deve ser o mesmo segredo que você usa ao configurar o VPN 3000 Concentrator na configuração do Cisco Secure ACS for Windows.

-

Verify — (Verificar) Insira novamente a senha para verificação.

Isso adiciona o servidor de autenticação na configuração global do VPN 3000 Concentrator. Este servidor é usado por todos os grupos, exceto quando um servidor de autenticação foi especificamente definido. Se um servidor de autenticação não estiver configurado para um grupo, ele será revertido para o servidor de autenticação global.

-

-

-

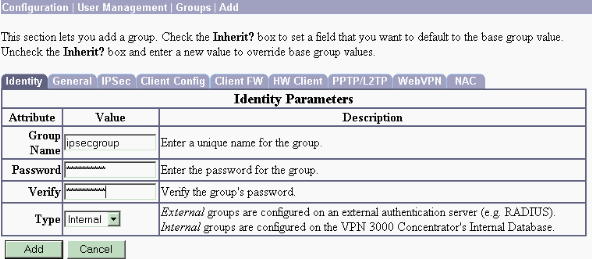

Conclua estes passos para configurar o Grupo de Túneis no VPN 3000 Concentrator.

-

Escolha Configuration > User Management > Groups no menu esquerdo e clique em Add.

-

Altere ou adicione esses parâmetros nas guias Configuração. Não clique em Aplicar até que você altere todos estes parâmetros:

Observação: esses parâmetros são o mínimo necessário para conexões VPN de acesso remoto. Esses parâmetros também presumem que as configurações padrão no grupo base no VPN 3000 Concentrator não foram alteradas.

Identidade

-

Nome do grupo — Digite um nome de grupo. Por exemplo, IPsecUsers.

-

Senha — Insira uma senha para o grupo. Esta é a chave pré-compartilhada para a sessão IKE.

-

Verify — (Verificar) Insira novamente a senha para verificação.

-

Tipo — Deixe isso como padrão: Interno.

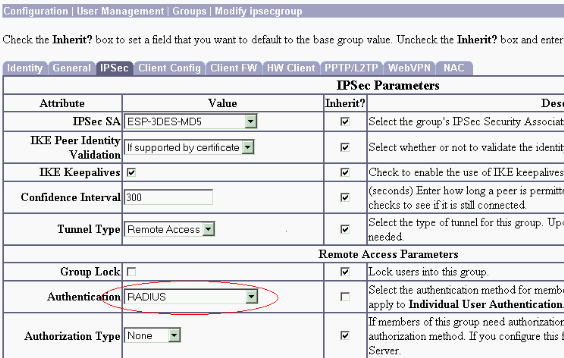

IPsec

-

Tipo de túnel—Escolha Acesso Remoto.

-

Autenticação — RADIUS. Isso informa ao VPN Concentrator qual método usar para autenticar usuários.

-

Mode Config — Check Mode Config.

-

-

Clique em Apply.

-

-

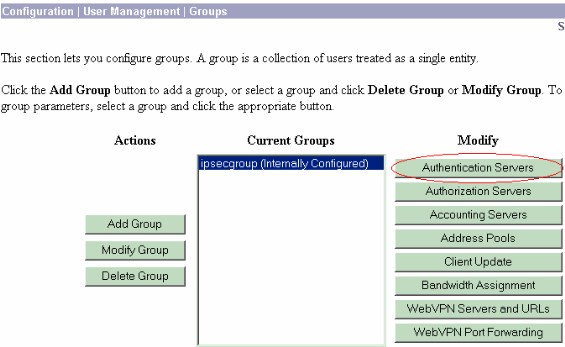

Conclua estes passos para configurar vários servidores de autenticação no VPN 3000 Concentrator.

-

Depois que o grupo for definido, realce esse grupo e clique em Authentication Servers (Servidores de autenticação) na coluna Modify (Modificar). Os servidores de autenticação individuais podem ser definidos para cada grupo, mesmo que esses servidores não existam nos servidores globais.

-

Escolha o tipo de servidor RADIUS e adicione esses parâmetros ao servidor Cisco Secure ACS for Windows RADIUS. Deixe todos os outros parâmetros em seu estado padrão.

-

Authentication Server — Insira o endereço IP do servidor Cisco Secure ACS for Windows RADIUS.

-

Server Secret — Insira o segredo do servidor RADIUS. Esse deve ser o mesmo segredo que você usa ao configurar o VPN 3000 Concentrator na configuração do Cisco Secure ACS for Windows.

-

Verify — (Verificar) Insira novamente a senha para verificação.

-

-

-

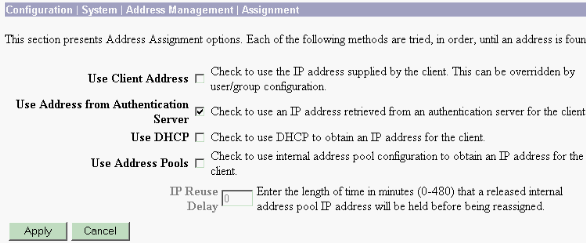

Escolha Configuration > System > Address Management > Assignment e marque Use Address from Authentication Server para atribuir o endereço IP aos VPN Clients do pool de IPs criado no servidor RADIUS quando o cliente for autenticado.

Configuração de servidor RADIUS

Esta seção do documento descreve o procedimento necessário para configurar o Cisco Secure ACS como um servidor RADIUS para autenticação de usuário do VPN Client encaminhada pelo Cisco VPN 3000 Series Concentrator - cliente AAA.

Clique duas vezes no ícone ACS Admin para iniciar a sessão de administração no PC que executa o servidor Cisco Secure ACS for Windows RADIUS. Faça login com o nome de usuário e a senha corretos, se necessário.

-

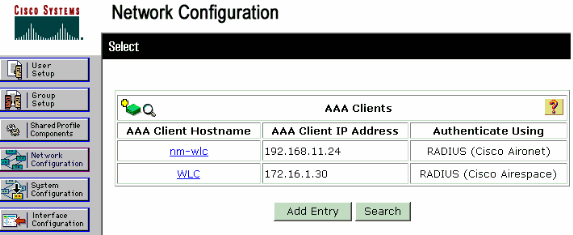

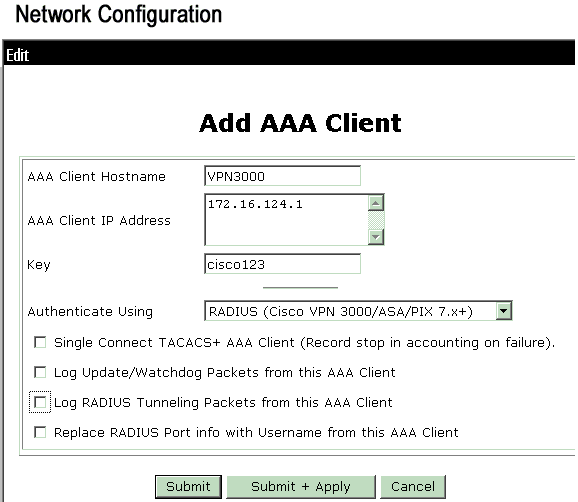

Conclua estes passos para adicionar o VPN 3000 Concentrator à configuração do servidor Cisco Secure ACS for Windows.

-

Escolha Network Configuration e clique em Add Entry para adicionar um cliente AAA ao servidor RADIUS.

Adicione estes parâmetros ao seu VPN 3000 Concentrator:

-

AAA Client Hostname —Digite o nome de host do VPN 3000 Concentrator (para resolução de DNS).

-

AAA Client IP Address —Insira o endereço IP do VPN 3000 Concentrator.

-

Key — (Chave) Insira o segredo do servidor RADIUS. Esse deve ser o mesmo segredo que você configurou ao adicionar o Servidor de autenticação no VPN Concentrator.

-

Autenticar usando—Escolha RADIUS (Cisco VPN 3000/ASA/PIX 7.x+). Isso permite que os VPN 3000 VSAs sejam exibidos na janela de configuração do grupo.

-

-

Clique em Submit.

-

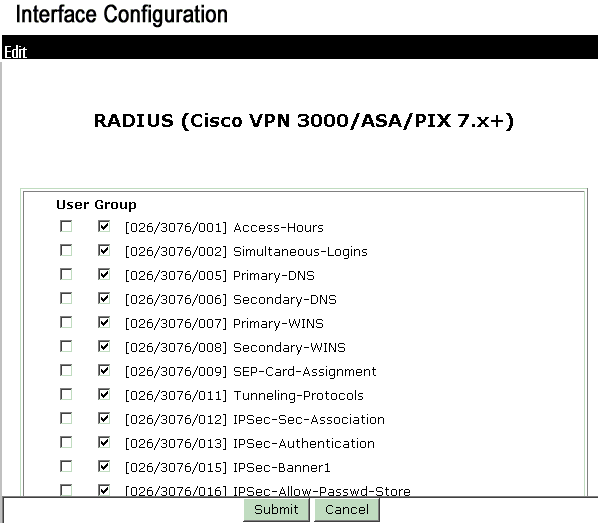

Escolha Interface Configuration, clique em RADIUS (Cisco VPN 3000/ASA/PIX 7.x+) e marque Group [26] Vendor-Specific.

Observação: 'atributo RADIUS 26' refere-se a todos os atributos específicos do fornecedor. Por exemplo, escolha Interface Configuration > RADIUS (Cisco VPN 3000) e veja se todos os atributos disponíveis começam com 026. Isso mostra que todos esses atributos específicos do fornecedor estão incluídos no padrão IETF RADIUS 26. Por padrão, esses atributos não aparecem na configuração Usuário ou Grupo. Para aparecer na configuração do grupo, crie um cliente AAA (neste caso, o VPN 3000 Concentrator) que autentica com RADIUS na configuração de rede. Em seguida, verifique os atributos que precisam ser exibidos em User Setup, Group Setup ou ambos na configuração da interface.

Consulte Atributos RADIUS para obter mais informações sobre os atributos disponíveis e seu uso.

-

Clique em Submit.

-

-

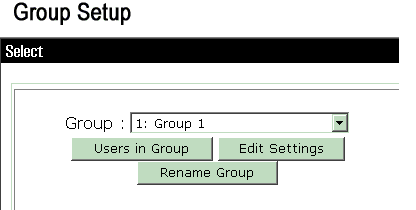

Conclua estes passos para adicionar grupos à configuração do Cisco Secure ACS for Windows.

-

Escolha Group Setup, selecione um dos grupos de modelos, por exemplo, Group 1 e clique em Rename Group.

Altere o nome para algo apropriado para sua organização. Por exemplo, ipsecgroup. Como os usuários são adicionados a esses grupos, faça com que o nome do grupo reflita a finalidade real desse grupo. Se todos os usuários forem colocados no mesmo grupo, você poderá chamá-lo de grupo de usuários de VPN.

-

Clique em Editar configurações para editar os parâmetros no grupo renomeado recentemente.

-

Clique em Cisco VPN 3000 RADIUS e configure estes atributos recomendados. Isso permite que os usuários atribuídos a esse grupo herdem os atributos do Cisco VPN 3000 RADIUS, que permitem centralizar políticas para todos os usuários no Cisco Secure ACS for Windows.

Observação: tecnicamente, os atributos RADIUS do VPN 3000 não precisam ser configurados desde que o grupo de túnel esteja configurado na etapa 3 da configuração do VPN 3000 Series Concentrator e o grupo base no VPN Concentrator não mude das configurações padrão originais.

Atributos recomendados do VPN 3000:

-

Primary-DNS —Introduza o endereço IP do servidor DNS primário.

-

Secondary-DNS — Insira o endereço IP do servidor DNS secundário.

-

Primary-WINS — Insira o endereço IP do servidor WINS primário.

-

Secondary-WINS — Digite o endereço IP do servidor WINS secundário.

-

Tunneling-Protocols—Escolha IPsec. Isso permite somente conexões de cliente IPsec. PPTP ou L2TP não são permitidos.

-

IPsec-Sec-Association—Digite ESP-3DES-MD5. Isso garante que todos os seus clientes IPsec se conectem com a criptografia mais alta disponível.

-

IPsec-Allow-Password-Store — Escolha Disallow para que os usuários não tenham permissão para salvar sua senha no VPN Client.

-

Banner IPsec — Insira um banner de mensagem de boas-vindas a ser apresentado ao usuário na conexão. Por exemplo, "Bem-vindo ao acesso VPN do funcionário da MyCompany!"

-

Domínio padrão IPsec — Insira o nome de domínio de sua empresa. Por exemplo, "mycompany.com".

Este conjunto de atributos não é necessário. Mas se você não tiver certeza se os atributos do grupo base do VPN 3000 Concentrator foram alterados, a Cisco recomenda que você configure estes atributos:

-

Logins simultâneos —Digite o número de vezes que você permite que um usuário faça logon simultaneamente com o mesmo nome de usuário. A recomendação é 1 ou 2.

-

SEP-Card-Assignment—Escolha Any-SEP.

-

IPsec-Mode-Config — Escolha ON.

-

IPsec sobre UDP — Escolha OFF, a menos que você queira que os usuários neste grupo se conectem usando IPsec sobre o protocolo UDP. Se você selecionar ON, o VPN Client ainda poderá desativar localmente o IPsec sobre UDP e conectar-se normalmente.

-

IPsec sobre porta UDP —Selecione um número de porta UDP no intervalo de 4001 a 49151. Isso é usado somente se IPsec sobre UDP estiver ATIVADO.

O próximo conjunto de atributos exige que você configure algo no VPN Concentrator antes de poder usá-los. Isso é recomendado apenas para usuários avançados.

-

Access-Hours — Isso exige que você configure um intervalo de Horas de Acesso no VPN 3000 Concentrator em Configuration > Policy Management. Em vez disso, use o Access Hours disponível no Cisco Secure ACS for Windows para gerenciar esse atributo.

-

IPsec-Split-Tunnel-List — Isso exige que você configure uma lista de rede no VPN Concentrator em Configuration > Policy Management > Traffic Management. Esta é uma lista de redes enviadas ao cliente que instrui o cliente a criptografar dados somente para aquelas redes na lista.

-

-

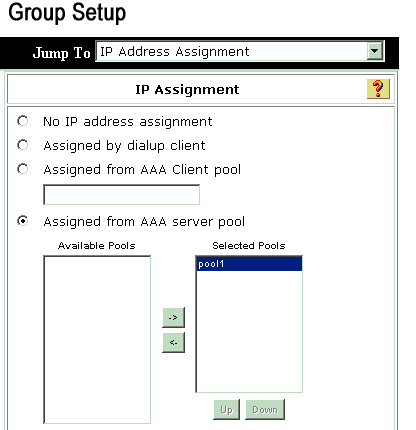

Escolha Atribuição de IP na configuração do grupo e marque Atribuído do pool de servidores AAA para atribuir os endereços IP aos usuários do VPN Client depois que eles forem autenticados.

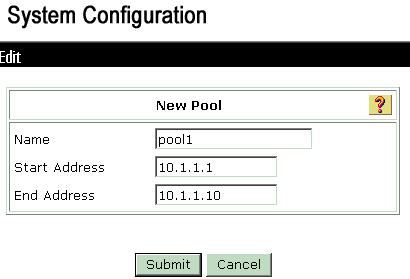

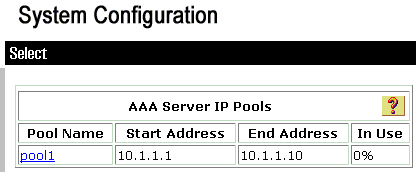

Escolha Configuração do sistema > Pools de IP para criar um pool de IPs para usuários do VPN Client e clique em Enviar .

-

Escolha Submit > Restart para salvar a configuração e ativar o novo grupo.

-

Repita essas etapas para adicionar mais grupos.

-

-

Configurar usuários no Cisco Secure ACS para Windows.

-

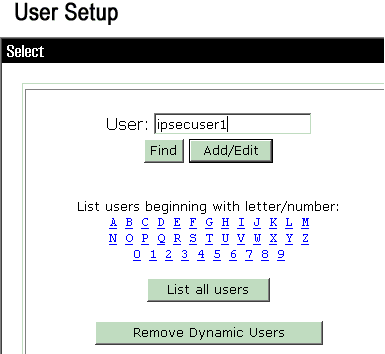

Escolha User Setup, insira um nome de usuário e clique em Add/Edit.

-

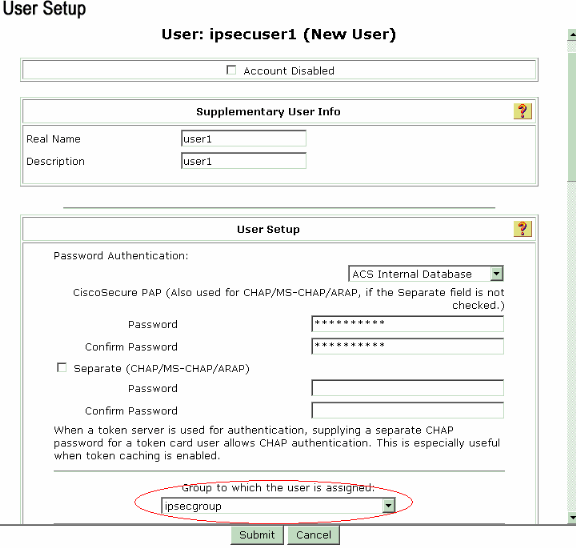

Configure estes parâmetros na seção de configuração do usuário:

-

Autenticação de Senha — Escolha Banco de Dados Interno ACS.

-

Cisco Secure PAP - Senha — Insira uma senha para o usuário.

-

Cisco Secure PAP - Confirmar senha — Insira novamente a senha para o novo usuário.

-

Grupo ao qual o usuário está atribuído — Selecione o nome do grupo criado na etapa anterior.

-

-

Clique em Submit para salvar e ativar as configurações do usuário.

-

Repita essas etapas para adicionar outros usuários.

-

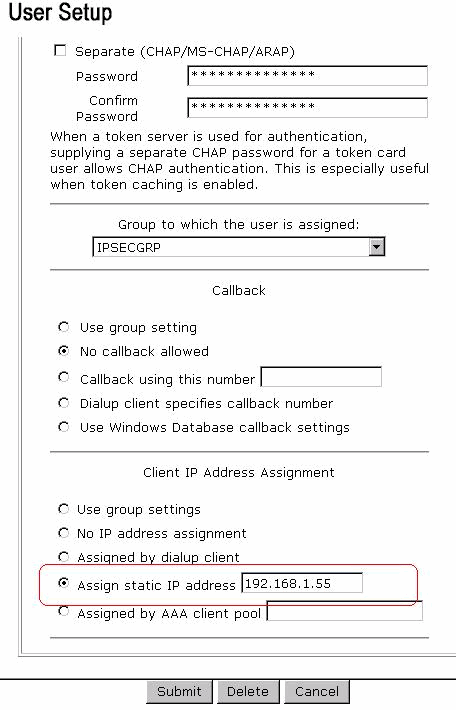

Atribuir um endereço IP estático ao usuário do cliente VPN

Conclua estes passos:

-

Crie um novo grupo de VPN IPSECGRP.

-

Crie um usuário que queira receber o IP estático e escolha IPSECGRP. Escolha Atribuir endereço IP estático com o endereço IP estático atribuído em Client IP Address Assignment.

Configuração de cliente de VPN

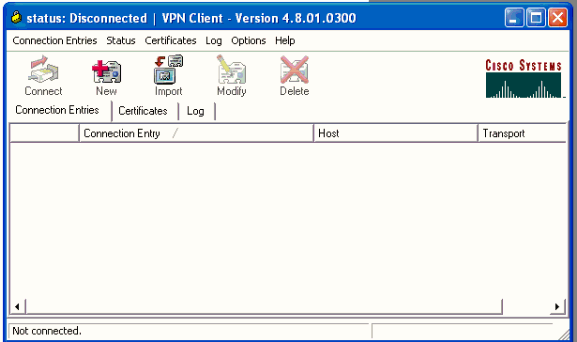

Esta seção descreve a configuração do lado do VPN Client.

-

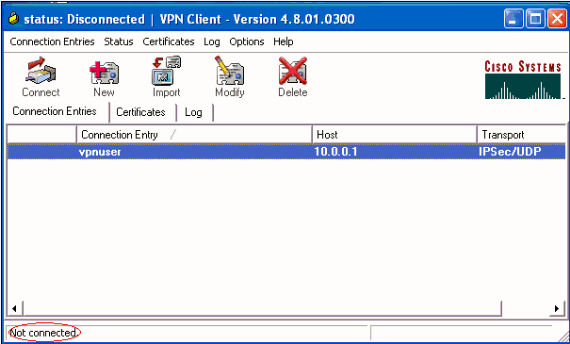

Escolha Iniciar > Programas > Cisco Systems VPN Client > VPN Client.

-

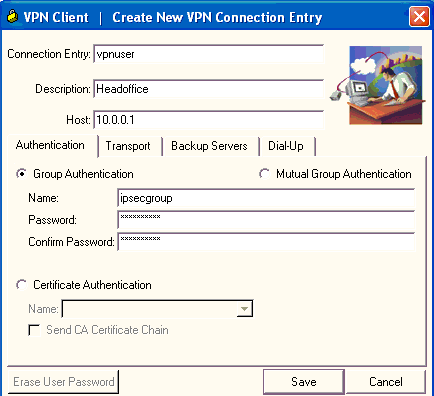

Clique em New para iniciar a janela Create New VPN Connection Entry.

-

Quando solicitado, atribua um nome para sua entrada. Você pode inserir também uma descrição se desejar. Especifique o endereço IP da interface pública do VPN 3000 Concentrator na coluna Host e escolha Autenticação de grupo . Em seguida, forneça o nome do grupo e a senha. Clique em Salvar para concluir a nova entrada de conexão VPN.

Observação: certifique-se de que o VPN Client esteja configurado para usar o mesmo nome de grupo e senha configurados no Cisco VPN 3000 Series Concentrator.

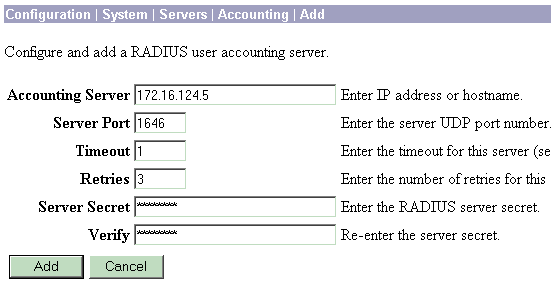

Adicionar relatório

Depois que a autenticação funcionar, você poderá adicionar a contabilidade.

-

No VPN 3000, escolha Configuration > System > Servers > Accounting Servers e adicione o Cisco Secure ACS for Windows server.

-

Você pode adicionar servidores de contabilidade individuais a cada grupo ao escolher Configuration > User Management > Groups, realçar um grupo e clicar em Modify Acct. Servidores. Em seguida, insira o endereço IP do servidor de contabilidade com o segredo do servidor.

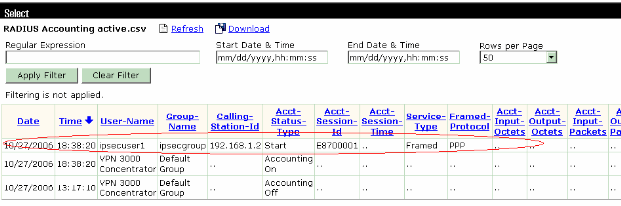

No Cisco Secure ACS for Windows, os registros de contabilidade são exibidos conforme mostrado na saída:

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

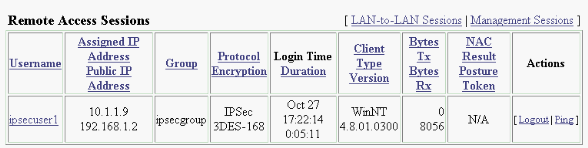

Verificar o VPN Concentrator

No lado do VPN 3000 Concentrator, escolha Administration > Administer Sessions para verificar o estabelecimento do túnel VPN remoto.

Verificar o VPN Client

Conclua estes passos para verificar o VPN Client.

-

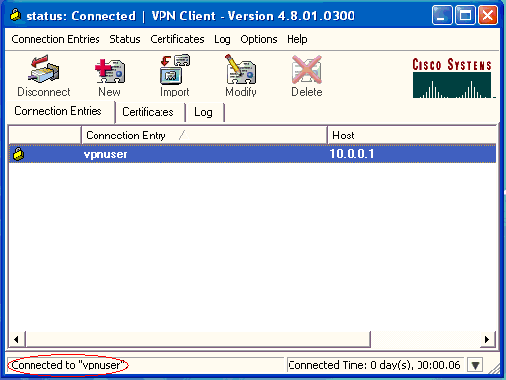

Clique em Connect para iniciar uma conexão VPN.

-

Esta janela é exibida para autenticação de usuário. Insira um nome de usuário e uma senha válidos para estabelecer a conexão VPN.

-

O VPN Client é conectado ao VPN 3000 Concentrator no local central.

-

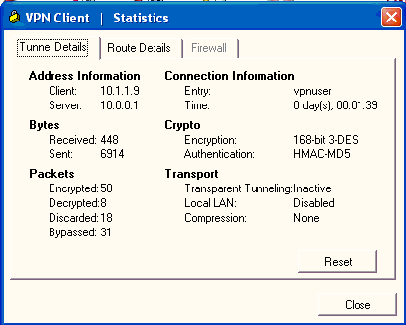

Escolha Status > Statistics para verificar as estatísticas de túnel do VPN Client.

Troubleshoot

Execute estes passos para fazer troubleshoot da sua configuração.

-

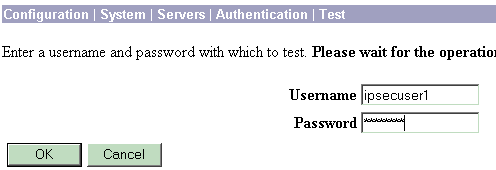

Escolha Configuration > System > Servers > Authentication e conclua estas etapas para testar a conectividade entre o servidor RADIUS e o VPN 3000 Concentrator.

-

Selecione o servidor e clique em Testar.

-

Digite o nome de usuário e a senha RADIUS e clique em OK.

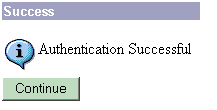

Uma autenticação bem-sucedida é exibida.

-

-

Se ele falhar, há um problema de configuração ou um problema de conectividade IP. Verifique se há mensagens relacionadas à falha no registro de tentativas com falha no servidor ACS.

-

Se nenhuma mensagem for exibida neste registro, provavelmente há um problema de conectividade IP. A solicitação RADIUS não chega ao servidor RADIUS. Verifique se os filtros aplicados à interface apropriada do VPN 3000 Concentrator permitem que o RADIUS (1645) entre e saia.

-

Se a autenticação de teste for bem-sucedida, mas os logins no VPN 3000 Concentrator continuarem a falhar, verifique o Filterable Event Log através da porta de console.

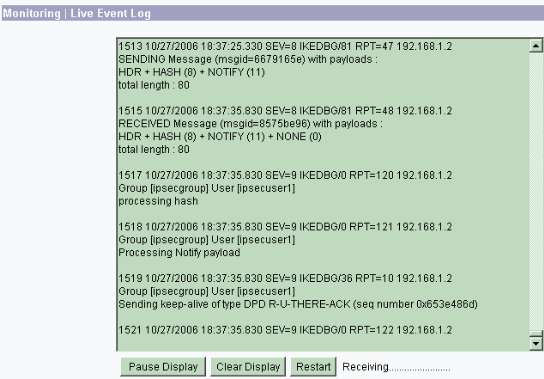

Se as conexões não funcionarem, você poderá adicionar classes de eventos AUTH, IKE e IPsec ao VPN Concentrator quando selecionar Configuration > System > Events > Classes > Modify (Severity to Log=1-9, Severity to Console=1-3). AUTHDBG, AUTHDECODE, IKEDBG, IKEDECODE, IPSECDBG e IPSECDECODE também estão disponíveis, mas podem fornecer muitas informações. Se forem necessárias informações detalhadas sobre os atributos que são transmitidos do servidor RADIUS, AUTHDECODE, IKEDECODE e IPSECDECODE, forneça isso no nível Severidade para Log=1-13.

-

-

Recupere o registro de eventos de Monitoring > Event Log.

Solucionar problemas do VPN Client 4.8 para Windows

Conclua estes passos para solucionar problemas do VPN Client 4.8 para Windows.

-

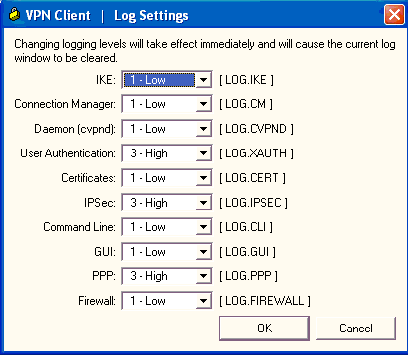

Escolha Log > Log settings para ativar os níveis de log no VPN Client.

-

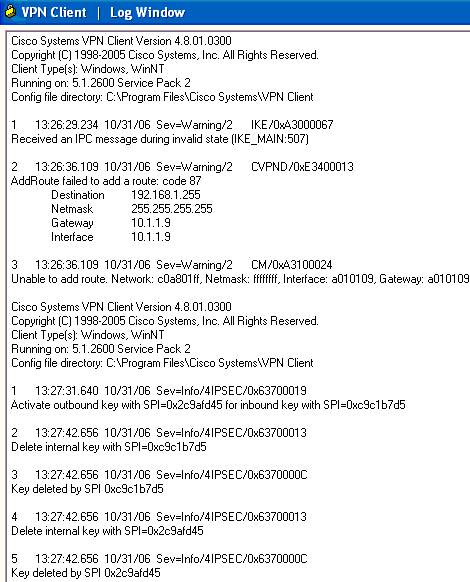

Escolha Log > Janela Log para exibir as entradas de log no VPN Client.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

23-Mar-2007 |

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback