Configurando um túnel IPsec de roteador de uma rede privada para privada com NAT e uma rede estática

Contents

Introdução

Esta configuração de exemplo mostra como:

-

Criptografe o tráfego entre duas redes privadas (10.1.1.x e 172.16.1.x).

-

Atribua um endereço IP estático (endereço externo 200.1.1.25) a um dispositivo de rede em 10.1.1.3.

Você usa listas de controle de acesso (ACLs) para dizer ao roteador para não executar a conversão de endereço de rede (NAT) para o tráfego de rede privado para privado, que é criptografado e colocado no túnel quando ele sai do roteador. Há também um NAT estático para um servidor interno na rede 10.1.1.x nesta configuração de exemplo. Esta configuração de exemplo usa a opção route-map no comando NAT para impedir que ele seja NAT se o tráfego para ele também for destinado pelo túnel criptografado.

Pré-requisitos

Requisitos

Não existem requisitos específicos para este documento.

Componentes Utilizados

As informações neste documento são baseadas nestas versões de software e hardware:

-

Software Cisco IOS® versão 12.3(14)T

-

Dois Cisco routers

As informações neste documento foram criadas a partir de dispositivos em um ambiente de laboratório específico. Todos os dispositivos utilizados neste documento foram iniciados com uma configuração (padrão) inicial. Se a sua rede estiver ativa, certifique-se de que entende o impacto potencial de qualquer comando.

Conventions

Consulte as Convenções de Dicas Técnicas da Cisco para obter mais informações sobre convenções de documentos.

Por que a instrução Deny na ACL especifica o tráfego NAT?

Você substitui conceitualmente uma rede por um túnel ao usar o Cisco IOS IPsec ou uma VPN. Você substitui a nuvem da Internet por um túnel IPsec do Cisco IOS que vai de 200.1.1.1 a 100.1.1.1 neste diagrama. Torne essa rede transparente do ponto de vista das duas LANs privadas que estão conectadas pelo túnel. Normalmente, você não deseja usar o NAT para o tráfego que vai de uma LAN privada para a LAN privada remota por esse motivo. Você deseja ver os pacotes que vêm da rede do Roteador 2 com um endereço IP origem da rede 10.1.1.0/24 em vez de 200.1.1.1 quando os pacotes chegam à rede interna do Roteador 3.

Consulte Ordem de Operação do NAT para obter mais informações sobre como configurar um NAT. Este documento mostra que o NAT ocorre antes da verificação de criptografia quando o pacote vai de dentro para fora. É por isso que você deve especificar essas informações na configuração.

ip nat inside source list 122 interface Ethernet0/1 overload

access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any

Observação: também é possível criar o túnel e ainda usar o NAT. Você especifica o tráfego de NAT como o "tráfego interessante para IPsec" (referido como ACL 101 em outras seções deste documento) neste cenário. Consulte Configurando um túnel IPsec entre roteadores com sub-redes LAN duplicadas para obter mais informações sobre como construir um túnel enquanto o NAT está ativo.

Mas e o NAT estático, por que não posso obter esse endereço pelo túnel IPsec?

Essa configuração também inclui um NAT estático de um para um para um servidor em 10.1.1.3. Isso é feito por NAT para 200.1.1.25, de modo que os usuários de Internet possam acessá-lo. Emita este comando:

ip nat inside source static 10.1.1.3 200.1.1.25

Esse NAT estático impede que os usuários na rede 172.16.1.x acessem 10.1.1.3 através do túnel criptografado. Isso ocorre porque você precisa impedir que o tráfego criptografado seja submetido a NAT com a ACL 122. No entanto, o comando static NAT tem precedência sobre a instrução NAT genérica para todas as conexões de e para 10.1.1.3. A instrução de NAT estático não nega especificamente que o tráfego criptografado também seja convertido em NAT. As respostas de 10.1.1.3 são convertidas em NAT para 200.1.1.25 quando um usuário na rede 172.16.1.x se conecta a 10.1.1.3 e, portanto, não retorna pelo túnel criptografado (o NAT acontece antes da criptografia).

Você deve impedir que o tráfego criptografado seja submetido à NAT (mesmo estaticamente, de um para um) com um comando route-map na instrução de NAT estático.

Observação: a opção route-map em um NAT estático é suportada somente no Cisco IOS Software Release 12.2(4)T e posteriores. Consulte NAT—Capacidade de usar mapas de rota com conversões estáticas para obter informações adicionais.

Você deve emitir estes comandos adicionais para permitir acesso criptografado a 10.1.1.3, o host do NAT estático:

ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150

Essas instruções instruem o roteador a aplicar somente o NAT estático ao tráfego que corresponde à ACL 150. A ACL 150 diz para não aplicar o NAT ao tráfego originado de 10.1.1.3 e destinado pelo túnel criptografado para 172.16.1.x. No entanto, aplique-o a todo o tráfego restante originado em 10.1.1.3 (tráfego baseado na Internet).

Configurar

Nesta seção, você encontrará informações para configurar os recursos descritos neste documento.

Nota:Use a Command Lookup Tool (somente clientes registrados) para obter mais informações sobre os comandos usados neste documento.

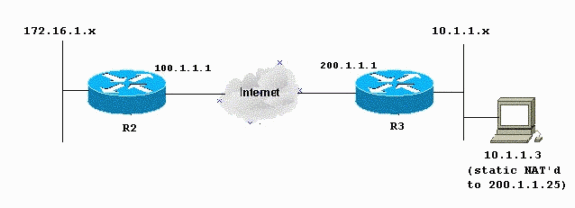

Diagrama de Rede

Este documento utiliza a seguinte configuração de rede:

Configurações

Este documento utiliza as seguintes configurações:

| R2 - Configuração do roteador |

|---|

R2#write terminal Building configuration... Current configuration : 1412 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R2 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! ! crypto isakmp policy 10 authentication pre-share ! crypto isakmp key ciscokey address 200.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 200.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 172.16.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 100.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ip classless ip route 0.0.0.0 0.0.0.0 100.1.1.254 ! ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 175 interface Ethernet1/0 overload ! !--- Include the private-network-to-private-network traffic !--- in the encryption process: access-list 101 permit ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 175 deny ip 172.16.1.0 0.0.0.255 10.1.1.0 0.0.0.255 access-list 175 permit ip 172.16.1.0 0.0.0.255 any ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

| R3 - Configuração do roteador |

|---|

R3#write terminal Building configuration... Current configuration : 1630 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname R3 ! boot-start-marker boot-end-marker ! ! no aaa new-model ! resource policy ! clock timezone EST 0 ip subnet-zero no ip domain lookup ! crypto isakmp policy 10 authentication pre-share crypto isakmp key ciscokey address 100.1.1.1 ! ! crypto ipsec transform-set myset esp-3des esp-md5-hmac ! crypto map myvpn 10 ipsec-isakmp set peer 100.1.1.1 set transform-set myset !--- Include the private-network-to-private-network traffic !--- in the encryption process: match address 101 ! ! ! interface Ethernet0/0 ip address 10.1.1.1 255.255.255.0 ip nat inside ip virtual-reassembly ! interface Ethernet1/0 ip address 200.1.1.1 255.255.255.0 ip nat outside ip virtual-reassembly crypto map myvpn ! ! ip classless ip route 0.0.0.0 0.0.0.0 200.1.1.254 ! no ip http server no ip http secure-server ! !--- Except the private network from the NAT process: ip nat inside source list 122 interface Ethernet1/0 overload !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: ip nat inside source static 10.1.1.3 200.1.1.25 route-map nonat ! access-list 101 permit ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 !--- Except the private network from the NAT process: access-list 122 deny ip 10.1.1.0 0.0.0.255 172.16.1.0 0.0.0.255 access-list 122 permit ip 10.1.1.0 0.0.0.255 any !--- Except the static-NAT traffic from the NAT process if destined !--- over the encrypted tunnel: access-list 150 deny ip host 10.1.1.3 172.16.1.0 0.0.0.255 access-list 150 permit ip host 10.1.1.3 any ! route-map nonat permit 10 match ip address 150 ! ! ! control-plane ! ! line con 0 exec-timeout 0 0 line aux 0 line vty 0 4 login ! end |

Verificar

No momento, não há procedimento de verificação disponível para esta configuração.

Troubleshooting

Use esta seção para resolver problemas de configuração.

Consulte Troubleshooting de Segurança IP - Entendendo e Utilizando Comandos debug para obter informações adicionais.

Comandos para Troubleshooting

A Output Interpreter Tool ( somente clientes registrados) (OIT) oferece suporte a determinados comandos show. Use a OIT para exibir uma análise da saída do comando show.

Nota:Consulte Informações Importantes sobre Comandos de Depuração antes de usar comandos debug.

-

debug crypto ipsec sa — Exibe as negociações de IPsec da Fase 2.

-

debug crypto isakmp sa — Consulte as negociações ISAKMP da Fase 1.

-

debug crypto engine — Exibe as sessões criptografadas.

Informações Relacionadas

Histórico de revisões

| Revisão | Data de publicação | Comentários |

|---|---|---|

1.0 |

11-Dec-2001

|

Versão inicial |

Contate a Cisco

- Abrir um caso de suporte

- (É necessário um Contrato de Serviço da Cisco)

Feedback

Feedback