Introduction

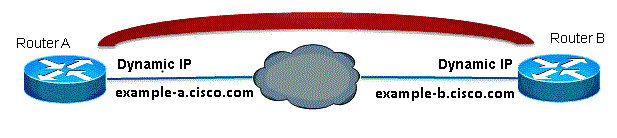

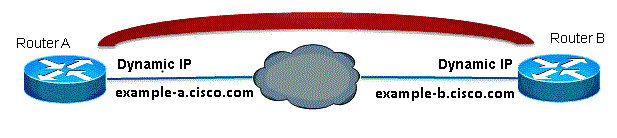

Este documento descreve como criar um túnel IPsec LAN a LAN entre os roteadores Cisco quando ambas as extremidades têm endereços IP dinâmicos, mas o DDNS (Dynamic Domain Name System) está configurado.

Prerequisites

Requirements

A Cisco recomenda que você tenha conhecimento destes tópicos:

Tip: Consulte a seção Configuração de VPN do Guia de Configuração de Software das Séries Cisco 3900, 2900 e 1900 e o Artigo Configuração de uma Interface de Túnel Virtual com Segurança IP para obter mais informações.

Componentes Utilizados

As informações neste documento são baseadas em um Cisco 2911 Integrated Services Router que executa a versão 15.2(4)M6a.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Informações de Apoio

Quando um túnel de LAN para LAN precisa ser estabelecido, o endereço IP de ambos os pares de IPSec deve ser conhecido. Se um dos endereços IP não for conhecido porque é dinâmico, como um obtido por DHCP, então uma alternativa é usar um mapa de criptografia dinâmico. Isso funciona, mas o túnel só pode ser criado pelo peer que tem o endereço IP dinâmico, já que o outro peer não sabe onde encontrar seu peer.

Para obter mais informações sobre dinâmica para estática, consulte Configuração de IPSec dinâmico para estático de roteador para roteador com NAT.

Configurar

Resolução em Tempo Real para Peer de Túnel IPsec

O Cisco IOS® introduziu um novo recurso na versão 12.3(4)T que permite que o FQDN (Fully Qualified Domain Name, nome de domínio totalmente qualificado) do peer IPSec seja especificado. Quando há tráfego que corresponde a uma lista de acesso de criptografia, o Cisco IOS resolve o FQDN e obtém o endereço IP do peer. Em seguida, tenta erguer o túnel.

Note: Há uma limitação neste recurso: a resolução de nomes DNS para peers IPsec remotos funcionará somente se forem usados como iniciador. O primeiro pacote a ser criptografado acionará uma pesquisa de DNS; após a conclusão da pesquisa de DNS, os pacotes subsequentes dispararão o Internet Key Exchange (IKE). A resolução em tempo real não funcionará no respondente.

Para lidar com a limitação e ser capaz de iniciar o túnel de cada site, você terá uma entrada dinâmica de mapa de criptografia em ambos os roteadores para que você possa mapear as conexões IKE de entrada para a criptografia dinâmica. Isso é necessário porque a entrada estática com o recurso de resolução em tempo real não funciona quando atua como um respondente.

Router A

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

ip access-list extended crypto-ACL

permit ip 192.168.10.0 0.0.0.255 192.168.20.0 0.0.0.255

!

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

!

crypto ipsec transform-set myset esp-aes esp-sha-hmac

!

crypto dynamic-map dyn 10

set transform-set myset

!

crypto map mymap 10 ipsec-isakmp

match address 140

set peer example-b.cisco.com dynamic

set transform-set myset

crypto map mymap 65535 ipsec-isakmp dynamic dyn

!

interface fastethernet0/0

ip address dhcp

crypto map secure_b

Router B

crypto isakmp policy 10

encr aes

authentication pre-share

group 2

!

ip access-list extended crypto-ACL

permit ip 192.168.20.0 0.0.0.255 192.168.10.0 0.0.0.255

!

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0

!

crypto ipsec transform-set myset esp-aes esp-sha-hmac

!

crypto dynamic-map dyn 10

set transform-set myset

!

crypto map mymap 10 ipsec-isakmp

match address 140

set peer example-a.cisco.com dynamic

set transform-set myset

crypto map mymap 65535 ipsec-isakmp dynamic dyn

!

interface fastethernet0/0

ip address dhcp

crypto map secure_b

Observação: como você não sabe qual endereço IP o FQDN usará, é necessário usar uma chave pré-compartilhada curinga: 0.0.0.0 0.0.0.0

Atualização do destino do túnel com o Embedded Event Manager (EEM)

Você também pode fazer VTI para realizar isso. A configuração básica é mostrada aqui:

Router A

crypto isakmp policy 10

encryption aes

authentication pre-share

group 2

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0 no-xauth

crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

!

crypto ipsec profile ipsec-profile

set transform-set ESP-AES-SHA

!

interface Tunnel1

ip address 172.16.12.1 255.255.255.0

tunnel source fastethernet0/0

tunnel destination example-b.cisco.com

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-profile

Router B

crypto isakmp policy 10

encryption aes

authentication pre-share

group 2

crypto isakmp key cisco123 address 0.0.0.0 0.0.0.0 no-xauth

crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

!

crypto ipsec profile ipsec-profile

set transform-set ESP-AES-SHA

!

interface Tunnel1

ip address 172.16.12.2 255.255.255.0

tunnel source fastethernet0/0

tunnel destination example-a.cisco.com

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-profile

Quando a configuração anterior estiver em vigor com um FQDN como destino do túnel, o comando show run mostra o endereço IP em vez do nome. Isso porque a resolução acontece apenas uma vez:

RouterA(config)#do show run int tunn 1

Building configuration...

Current configuration : 130 bytes

!

interface Tunnel1

ip address 172.16.12.1 255.255.255.250

tunnel source fastethernet0/0

tunnel destination 209.165.201.1

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-profile

end

RouterB(config)#do show run int tunn 1

Building configuration...

Current configuration : 130 bytes

!

interface Tunnel1

ip address 172.16.12.2 255.255.255.250

tunnel source fastethernet0/0

tunnel destination 209.165.200.225

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-profile

end

Uma solução alternativa para isso é configurar um applet para resolver o destino do túnel a cada minuto:

Router A

event manager applet change-tunnel-dest

event timer cron name TAC cron-entry "* * * * *"

action 1.0 cli command "enable"

action 1.1 cli command "configure terminal"

action 1.2 cli command "interface tunnel1"

action 1.3 cli command "tunnel destination example-b.cisco.com"

Router B

event manager applet change-tunnel-dest

event timer cron name TAC cron-entry "* * * * *"

action 1.0 cli command "enable"

action 1.1 cli command "configure terminal"

action 1.2 cli command "interface tunnel1"

action 1.3 cli command "tunnel destination example-a.cisco.com"

Verificar

Use esta seção para confirmar se a sua configuração funciona corretamente.

RouterA(config)#do show ip int brie

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 209.165.200.225 YES NVRAM up up

FastEthernet0/1 192.168.10.1 YES NVRAM up up

Tunnel1 172.16.12.1 YES manual up up

RouterB(config)#do show ip int brie

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 209.165.201.1 YES TFTP up up

FastEthernet0/1 192.168.20.1 YES manual up up

Tunnel1 172.16.12.2 YES manual up up

RouterA(config)#do show cry isa sa

dst src state conn-id slot status

209.165.200.225 209.165.201.1 QM_IDLE 2 0 ACTIVE

RouterB(config)#do show cry isa sa

dst src state conn-id slot status

209.165.200.225 209.165.201.1 QM_IDLE 1002 0 ACTIVE

RouterA(config)#do show cry ipsec sa

interface: Tunnel1

Crypto map tag: Tunnel1-head-0, local addr 209.165.200.225

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 209.165.201.1 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 209.165.200.225, remote crypto endpt.: 209.165.201.1

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0x8F1592D2(2400555730)

inbound esp sas:

spi: 0xF7B373C0(4155732928)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2002, flow_id: AIM-VPN/BPII-PLUS:2, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4501866/3033)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0x8F1592D2(2400555730)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2001, flow_id: AIM-VPN/BPII-PLUS:1, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4501866/3032)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

RouterB(config)#do show cry ipsec sa

interface: Tunnel1

Crypto map tag: Tunnel1-head-0, local addr 209.165.201.1

protected vrf: (none)

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

current_peer 209.165.200.225 port 500

PERMIT, flags={origin_is_acl,}

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts compr. failed: 0

#pkts not decompressed: 0, #pkts decompress failed: 0

#send errors 0, #recv errors 0

local crypto endpt.: 209.165.201.1, remote crypto endpt.: 209.165.200.225

path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet0/0

current outbound spi: 0xF7B373C0(4155732928)

PFS (Y/N): N, DH group: none

inbound esp sas:

spi: 0x8F1592D2(2400555730)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2003, flow_id: NETGX:3, sibling_flags 80000046, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4424128/3016)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

inbound ah sas:

inbound pcp sas:

outbound esp sas:

spi: 0xF7B373C0(4155732928)

transform: esp-3des esp-sha-hmac ,

in use settings ={Tunnel, }

conn id: 2004, flow_id: NETGX:4, sibling_flags 80000046, crypto map: Tunnel1-head-0

sa timing: remaining key lifetime (k/sec): (4424128/3016)

IV size: 8 bytes

replay detection support: Y

Status: ACTIVE

outbound ah sas:

outbound pcp sas:

Depois que você alterar o registro DNS de b.cisco.com no servidor DNS de 209.165.201.1 para 209.165.202.129, o EEM fará com que o Roteador A se concretize e o túnel se restabelecerá com o novo endereço IP correto.

RouterB(config)#do show ip int brie

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 209.165.202.129 YES TFTP up up

FastEthernet0/1 192.168.20.1 YES manual up up

Tunnel1 172.16.12.2 YES manual up up

RouterA(config-if)#do show run int tunn1

Building configuration...

Current configuration : 192 bytes

!

interface Tunnel1

ip address 172.16.12.1 255.255.255.252

tunnel source fastethernet0/0

tunnel destination 209.165.202.129

tunnel mode ipsec ipv4

tunnel protection ipsec profile ipsec-profile

end

Router1841A#show cry isa sa

dst src state conn-id slot status

209.165.200.225 209.165.202.129 QM_IDLE 3 0 ACTIVE

Troubleshoot

Você pode consultar as depurações de IPSec e IKE do IOS - Troubleshooting do Modo Principal de IKEv1 para Troubleshooting comum de IKE/IPsec.

Informações Relacionadas

Feedback

Feedback